Az ingyenes tesztelő eszközök kapocsként szolgálnak az etikus hacker eszközkészletében. Itt bemutatjuk a legjobb és legnépszerűbb nyílt forráskódú internetet. Találtunk néhány hasznos pentesting útmutatót is az induláshoz, valamint néhány kihívást jelentő online gyakorlatot az etikai hackerek készségének gyakorlására..

Mi az a teszt??

A penetrációs tesztelés – rövid a penetrációs teszteléshez – egy engedélyezett szimulált számítógépes rendszer elleni küzdelem egy számítógépes rendszer ellen, a kizsákmányolható sérülékenységek ellenőrzése céljából. Az etikus hackerek által végrehajtott folyamat megkísérli utánozni egy esetleges jogosulatlan támadást, hogy megtudja, hogyan működik egy rendszer, és feltárja az esetleges hibákat és gyengeségeket..

Több ezer éves stratégia az, hogy megtámadjuk a saját védekezés gyengeségeit. Sun Tzu (Kr. E. 6. század), kínai tábornok, katonai stratégák és a A háború művészete, azt mondta: „Azt mondják, hogy ha ismeri az ellenségeidet és ismeri magát, száz csatában nem szenvedhet támadást; ha nem ismeri az ellenségeidet, de ismeri magát, akkor nyer egyet és elveszít egy; ha nem ismeri sem ellenségeit, sem önmagadat, minden egyes csatában szenvedélybe kerül. ”

A gyakran idézett tábornok hozzájárulása a támadás-védelmi stratégiákhoz némi tűz alá került a 21. században. Steve Tornio és Brian Martin, az „InfoSec, a Sun Tsu és a kurva művészete” című cikkben panaszkodnak: „Az utóbbi időben nem lehet elhullni egy elhullott macskát anélkül, hogy az InfoSecurity oldalán eltalálnánk valaki, aki blogbejegyzést ír, és részt vesz egy vagy más módon kóborol arra, hogy mit tudunk megtanulni a Sun Tzu-tól az információbiztonságról. ”

Az áttörés-tesztelők – az írók szerint – korlátozott hatáskörben, felügyelet alatt és törvények által irányítják „csatájukat”. „A tollteszt feltétlenül NEM ismeri az ellenséget. Ha a saját embereit vagy alkalmazottjait a saját hálózataival szemben tesztelitek biztonságuk ellen, akkor semmit nem mondnak a támadóról. ”

Akárhogy is is van, a modern kiberbiztonsági stratégák és büntetés-végrehajtók folytatják a Sun Tsu önértékelési hagyományát, kevésbé megérteni a támadóikat, és inkább azonosítani a rendszereikben lezajló hardverek és szoftverek biztonsági réseit. Manapság a fehér kalapok hackerei a legújabb technológiákat – beleértve az ingyenes pentesztelő eszközöket is – használják virtuális csatatéren, az interneten, és ezen technológiák egyike tesztelésre kerül: szimulált, tervezett csaták különböző rendszerszinteken, a szociális mérnököktől az API sebezhetőségéig.

Miért van rá szükséged?

Ha megpróbálja megsérteni a saját védelmét, a barkácsolás tesztelése segít a meglévő biztonság finomításában.

A pentest nem csak a sebezhetőségeket teszteli, hanem azonosítja a rendszer erősségeit is, ami elősegítheti az ellenőrzési célú kockázatértékelés elkészítését. Például a fizetési kártyák ipari adatbiztonsági szabványa (PCI DSS) előírja, hogy minden olyan szervezet, amely hitelkártyákat kezel, évente behatolási tesztet végezzen, valamint a rendszer megváltozásakor. A DIY tesztelés elősegítheti a rendszerhibák költséghatékony azonosítását és kijavítását, még mielőtt az auditorok drága változtatásokat igényelnének vagy bezárnának..

És természetesen a pentesztelés segíthet megakadályozni a költséges kihívásokat. A Nemzeti Kiberbiztonsági Szövetség által végzett kutatás azt találta, hogy a kisvállalkozások 60 százaléka kudarcot vall a kiberbűnözés támadása után hat hónapon belül. A rendszeres barkácsolás tesztelése lényegesen olcsóbb és sok etikus hackerek szerint meglehetősen szórakoztató.

A tesztelés előnyei

- Proaktív stratégiaként lehetővé teszi a szervezetek számára a potenciális gyengeségek megtalálását, még mielőtt a számítógépes bűnözők ezt megtennék. Felfedheti azokat a kockázatokat és sebezhetőségeket, amelyeket tovább lehet vizsgálni és osztályozni, azaz a valós kockázat szempontjából. Például, a magas kockázathoz kapcsolt sebezhetőséget időnként a közepes vagy alacsony kockázattal lehet újra besorolni, a kizsákmányolás tényleges nehézségei miatt..

- Valós időben működik, és lehetővé teszi az automatikus tesztelést speciális szoftverekkel (beleértve az ingyenes pentesztelő eszközöket is)

- Biztonsági csapatok számára oktató eszközként használható

- Engedélyezi a biztonsági megfelelést, pl. az ISO 27001 szabvány megköveteli a rendszertulajdonosoktól, hogy szakképzett tesztelők rendszeres behatolási teszteket és biztonsági áttekintéseket végezzenek

- Használható az adatok megsértésének kriminalisztikai vizsgálatainak támogatására, ha szimulálják a hackerek rendszerbe való beszivárgásának lehetséges módjait

Hátrányok a pentesting

- Káros lehet az üzleti életre, mert szimulálja a valós támadást

- Hamis biztonsági érzést adhat. Vitatják, hogy ha nem ismeri az ellenséget, akkor nem gondolhat úgy, mint ő. Ezenkívül a valódi támadókat nem kötelezik a vállalati szabályok vagy a magas szintű konkrét utasítások. És ha a házon belüli biztonsági személyzet tud egy tesztről, felkészülhetnek rá.

- A tesztvizsgálat munkaigényes lehet, ezért hosszabb ideig kell ceruzát készítenie ahhoz, hogy a házon belüli fehér kalap hackere felgyorsuljon

- A tesztelés potenciálisan látványosan rossz lehet. Fontolja meg az orvosi vagy biztonsági felszerelések újbóli tesztelésének következményeit, és pusztán a szoftver vagy a hardver megsértését.

- Vannak jogi kérdések a pentesztteléshez. Számos olyan amerikai törvény rendelkezik, amely fontolóra veszi a hackeléses tesztelést, függetlenül attól, hogy mindkét fél (büntetőjogi és célrendszer) egyetért-e a folyamatmal; elvégre egy alkalmazás vagy rendszer illegális hozzáférésének megkísérlése. Általában azonban egyetértés van abban, hogy mindaddig, amíg aláírt hozzájárulási formanyomtatványt („kijárat a börtönből”) rendelkezik a tesztelni kívánt rendszer tulajdonosával, biztonságban kell lennie. De ez nem garantált. Ha a feltört rendszer tulajdonosa (vagy a főnöke) úgy dönt, hogy valami oknál fogva nem tesznek boldogul egy teszt után, forró vízbe kerülhet. A történet szerint a bűncselekményt bepereltek, miután kipróbálták a gyermekpornót egy szervezet hálózatán. Amikor az egyik számítógépen pornót találtak, a munkavállaló tagadta, és a büntetőjét nyilvánvalóan letartóztatták. Azt követően került elszámolásra, hogy több ezer dollárt költöttek törvényes számlákra, hogy megvédjék magukat. A figyelmeztetések akkor is igazak, ha saját rendszerét tesztelik. Ha olyan dolgokat talál, amelyek nem kedvelik a személyzet készülékein, akkor jobban fel kellett volna készülnie, hogy igazolja a behatolást.

Itt található a hackeléshez kapcsolódó törvények állam szerinti listája (ez folyamatban lévő munka).

A pentestes ciklus

Az öt legfőbb szakasz egy pentesebb ciklusban van:

- Információgyűjtés (felderítés) – Ebben a szakaszban, akárcsak minden katonai parancsnok, a gonosz ikreid annyi információt akar gyűjteni az ellenségről (ebben az esetben magadról, de ne hasítsuk szét a hajat). Ebben a szakaszban be kell szkennelnie az összes hálózati portot és feltérképeznie kell annak architektúráját. Érdemes lehet információkat gyűjteni a rendszerfelhasználókról is, ha bármilyen társadalmi mérnöki támadást tervez. Jelenleg egyszerűen hideg kém vagy; éber, levált és láthatatlan. Az általánosan használt eszköz az Nmap.

- letapogatás – Az ellenség a látványában van; most szüksége van egy részletesebb térképre, hogy hogyan néz ki a célrendszer. Ez a szakasz az első szakaszban összegyűjtött információkat használja fel olyan biztonsági rések keresésére, mint elavult szoftver, gyenge jelszavak és XSS hibák. A w3af általánosan használt eszköz, amely több mint 200 sérülékenységet képes felfedezni, beleértve az OWASP első tízét is.

- Kizsákmányolás – Miután meggyőződött a cél gyengeségeiről, itt az ideje, hogy átvegye az irányítást és indítson néhány merész kihasználást. Ebben a szakaszban valójában még mindig csak az ellenség védekezésének valódi természetét fedezi fel. Látni szeretné, hogyan reagálnak egy támadásra. Tudod, hogy ha a kártyákat helyesen játsszad, akkor néhány adatbázis-rekordon kívül többet fogsz szerezni. Egy olyan hasznosítási keret, mint például a Metasploit, tartalmaz készenléti hasznosítási adatbázist, de lehetővé teszi saját létrehozását is.

- A hozzáférés fenntartása – Ez a szakasz elengedhetetlen az ellenség valódi sebezhetőségének felméréséhez. Az egyik cél az előrehaladott perzisztens fenyegetések (APT) utánozása, amelyek a támadás elindítása előtt évekig nyugvók lehetnek egy rendszerben. Az APT példája az, amikor a hackerek évek óta barátságos Facebook felhasználókat keresnek és integrálódnak az online közösségekbe annak érdekében, hogy később becsapják a barátaikat a rosszindulatú programok telepítésébe. Önmagában a tesztelés nem képes könnyen azonosítani az APT-ket, de a szimulált szociális mérnöki támadásokkal együtt segíthet felfedezni a sebezhetőségeket. Ebben a szakaszban be akar lépni az ellenség kastélyába, és talál egy helyet a hátsó ajtók és a gyökérkészletek elrejtésére, hogy a jövőben könnyen hozzáférhessenek, és kémkedjenek az ellenségnél. A Kali Linux segít beilleszteni gonosz ikreidet az ellenség táborába.

- Értékelje és fedezze fel – Végül elemezheti az eredményeket, és kockázatértékelési jelentést készíthet a szervezete számára. A Dradis egy ingyenes eszköz, amely segít a több teszt eredményének kezelésében. Ne felejtsd el takarítani magad után, pl. a manuálisan feltöltött fájlok, a fel nem vett felhasználók vagy a megváltoztatott konfigurációs beállítások.

Miért válassza az ingyenes pentesztelő eszközöket??

A szakember alkalmazása drága lehet, akárcsak a kereskedelmi eszközök. Az ingyenes tesztelő eszközök lehetővé teszik, hogy az idő kivételével olcsó költséggel megismerkedjen ezzel a nagy teljesítményű szoftverrel. Gondolj úgy, mint egy ingyenes képzés egy új biztonsági alkalmazott számára. A legnépszerűbb ingyenes tesztelő eszközöket jól támogatják az internetes fórumok és közösségi érdekcsoportok, és a legtöbbnek kiterjedt tudásbázisa van.

Mit kell keresni az ingyenes tesztelő eszközökben?

- Egy ideális világban sokoldalú keretrendszerrel rendelkezne, így több konzolból egyszerre több felhasználást is futtathat, egyszerre kezelheti a teszttervét, majd jelentéseket futtathat anélkül, hogy az alkalmazásokat meg kellene változtatnia. Előfordulhat azonban, hogy meg akarja próbálni alternatív szerszámok hatékonyságát, vagy egyszerűen csak egy csúcskategóriás szerszámra van szüksége egy adott munka elvégzéséhez. A probléma megoldásához hasonlóan járjon el bármilyen más szerszámkészlet összeszerelésével: ölelje át a többcélú szerszámokat, de mellékeljen néhány nehézeszközt speciális munkához. A kollekció pentesztelő keretei és platformjai mindössze az induláshoz szükségesek.

- Számos ingyenes tesztelő eszköz több kész modult tartalmaz, és kihasználja azokat. Vannak olyan esetek, amikor szeretné testreszabni ezeket a kihasználásokat vagy létrehozni saját. A jó hír az, hogy az itt felsorolt eszközök többsége lehetővé teszi a beállításokat.

- A hatékonyság a jó pentest kulcsa; elvégre, még ha harmadik fél költségeivel is megtakarít, az ideje is értékes. A kollekció legegyszerűbb ingyenes pentestelőeszközeit a kritikusok nagyra értékelték, tehát ne becsüljék alá értéküket – rengeteg erő van az olyan eszköz burkolatánál, mint a sqlmap. Lehet, hogy nincs szüksége az összes harangra és síkra. Ha igen, akkor valószínűleg elsősorban egy kereskedelmi termékkel ment volna.

Számos etikus hackerek egyetértenek abban, hogy nincs szükség nagyon bonyolult beállításra a DIY teszt elvégzéséhez. Az egyik hivatásos büntetésvizsgálónak, amikor megkérdezték, hogy milyen három eszköz volt jellemzően az arzenálukban, azt mondta: “A becsületes válasz egy webböngésző a rekonstruáláshoz és az információgyűjtéshez, egy projektmenedzsment eszköz az ütemezéshez és egy adatbázis a céladatok nyomon követéséhez.” Internet alapú teszteléshez ez a fehér kalap hacker egy portszkenner, például Massscan, Nmap vagy Unicornscan, sebezhetőségi szkennert (például OpenVas vagy Tenable Nessus), valamint egy kizsákmányoló készletet, például Core Impact Pro vagy Metasploit használ..

Minden további nélkül …

13 ingyenes pentesting eszköz

A legtöbb weboldal biztonsági eszköz a legjobban működik más típusú biztonsági eszközökkel. Jó példa erre a penetrációs tesztelés területe, ahol az adminisztrátorok általában sebezhetőségi szkennereket alkalmaznak, mielőtt egy penetrációs tesztelő eszközt felhasználnak egy adott célponthoz, pl. hálózati portok vagy alkalmazások. A Wireshark például egyaránt hálózati elemző és penetrációs tesztelő eszköz.

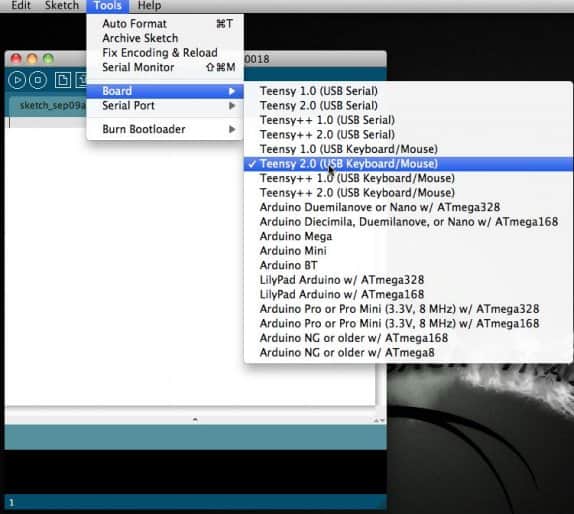

Kali Linux

Nyílt forráskódú projekt, amelyet az Offensive Security tart fenn, és amelyet a legmagasabb besorolású és legnépszerűbb Linux biztonsági disztribúcióként számláznak. Egyszóval átfogó, de talán túl sok. Ez nem a legjobb választás az abszolút kezdő számára. Egy sor más népszerű biztonsági eszközcsomagot tartalmaz, beleértve:

- Burp Suite – webes alkalmazások tesztelése

- Wireshark – hálózati protokoll analizátor

- Hydra – online jelszavak kényszerítésére

- Owasp-zap – sebezhetőségeket talál a webes alkalmazásokban

- Nmap – a hálózati szkenneléshez használt biztonsági szkenner

- Sqlmap – az SQL-befecskendezés biztonsági réseinek kiaknázására

A nemrégiben felfedezett wifi-sérülékenység miatt a Kali Linux-felhasználók kissé megrázkódtak. A KRACK néven ismert hiba a WPA2-t, a legtöbb modern wifi-eszközben használt biztonsági protokollt érinti. A biztonsági rés rosszindulatú programokat vagy ransomware szoftvereket adhat a webhelyekre. A Kali Linux világossá tette, hogy szoftverének egy frissített verziója nem érinti a támadást, és van egy szkript, amelyet futtathat, hogy tesztelje a hozzáférési pontok támadásokkal szembeni sebezhetőségét. Az lecke: mindig tartson minden szoftvert naprakészen.

Jellemzők

- Kapható 32 bites, 64 bites és ARM ízekben

- 300+ előre telepített biztonsági és kriminalisztikai eszköz

- Többnyelvű Linux dokumentáció, amely forgatókönyveket és „recepteket” tartalmaz, így egyedi, összetett ISO-képeket hozhat létre

- Aktív közösségi fórumok

- A támadó biztonsági projektek egyike – ingyenes, nyílt forrású penetrációs tesztelési platformként finanszírozott, fejlesztett és karbantartott

- Képesség arra, hogy teljesen testreszabott live-boot telepítést készítsen az USB meghajtón tárolásra

- Rengeteg kapcsolódó tesztelő eszközt biztosít, beleértve a vezeték nélküli metacsomagokat, webes alkalmazások, kriminalisztika, szoftver által meghatározott rádió és még sok más

A nyílt forráskódú farok Kali Linux alternatívájaként szerepelnek.

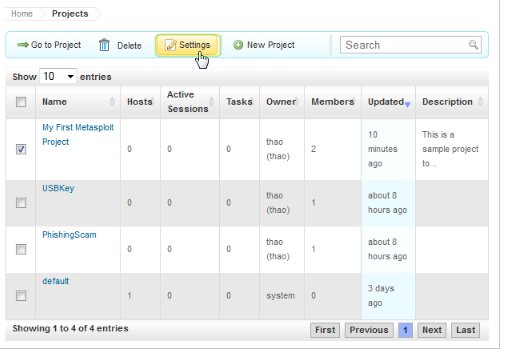

Metasploit

Az önszámlázás, mint a legfejlettebb és legnépszerűbb keret, amelyet fel lehet használni a teszteléshez, a Metasploit a legjobban értékelt eszköz, amellyel távoli célgéppel szemben kidolgozhatók és végrehajthatók a kizsákmányoló kódok. Volt néhány kritika az eszközről (és másokról), nevezetesen arról, hogy lehetővé teszi a rosszindulatú hackerek számára, hogy kihasználják és újratervezzék a gépeket. Az egyik példa a 2005-ös Windows nulla napos kihasználás volt, amely Metasploitban volt elérhető, még mielőtt a Microsoft bármilyen javítást közzétett volna..

Jellemzők

- A Metasploit fejlesztői közösség folyamatosan dolgozik új hasznosító modulok létrehozásában, de a keretrendszer nagyszerűsége az, hogy könnyen felépítheti sajátját. Az írás idején a Metaspolit mintegy 3000 kihasználtsággal és mindegyikre többszörös hasznos teherrel rendelkezett. A WannaCry ransomware féreg mögöttes kihasználása, amely [year]-ben némi káoszt váltott ki, Metasploitban is elérhető.

- A Metasploit be van építve a Kali Linux eszközkészletbe. A Metasploit, akárcsak a Kali Linux, szintén része az Offensive Security projekt hálózatának.

- A keretrendszer adatokat rögzíthet saját belső adatbázisában, azaz a rendszerén

- Integrálva az Nmap-rel (lásd alább)

A Metasploit egyik legnépszerűbb alternatívája a Nessus, egy kereskedelmi termék.

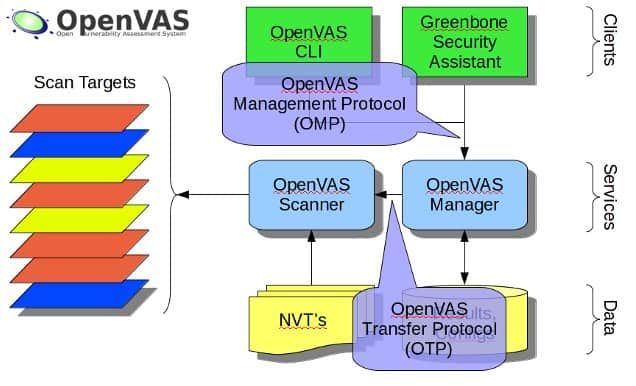

Nyílt biztonsági rés-értékelési rendszer (OpenVAS)

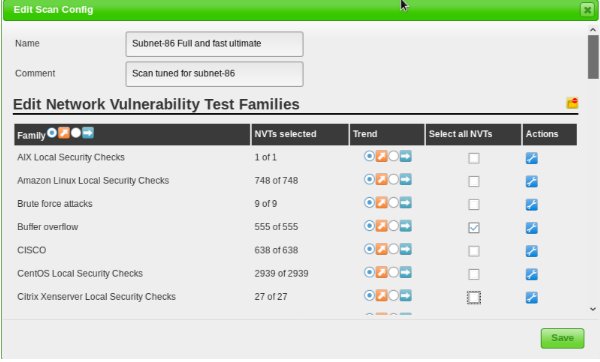

Szkennelő biztonsági készlet, amely különféle szolgáltatásokat és eszközöket tartalmaz. Maga a szkenner nem működik Windows gépeken, de van egy kliens a Windows számára. A lapolvasó napi frissítést kap a hálózati biztonsági rés tesztjeiről (NVT). A Német Szövetségi Információbiztonsági Hivatal (BSI) támogatta az OpenVAS szoftverkeret különféle funkcióit, valamint különféle hálózati sebezhetőségi teszteket..

Jellemzők

- Hatalmas sebezhetőségi adatbázis

- Egyidejű vizsgálati feladatok képessége

- Ütemezett vizsgálatok

- Hamis pozitív kezelés

Összefüggő: A legjobb ingyenes hálózati sebezhetőségi szkennerek

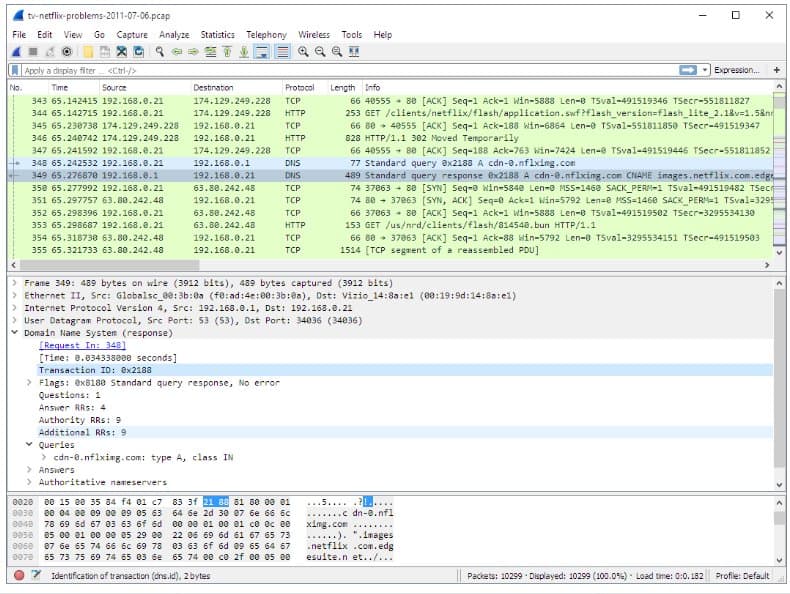

Wireshark

Azt állítja, hogy valójában és valószínűleg valószínűleg számos hálózati protokoll elemzése, amely számos kereskedelmi és non-profit vállalkozáson keresztül elemzi. A Wireshark kapcsán leggyakrabban feltett kérdés az, hogy törvényes-e. Igen, ez az. Csak akkor válik illegálissá, ha olyan hálózatot figyeli, amelynek ellenőrzésére nincs felhatalmazása. A Wireshark úgy működik, hogy megragad és megvizsgál adatcsomagokat minden egyes kéréshez a gazdagép és a szerver között; ugyanakkor, bár mérni tudja az adatokat, nem tudja manipulálni az adatokat. A Wireshark az Insecure.org csúcsminőségű csomag-szippantók listájának tetején van. A múltban azonban megvan a saját része a biztonsági réseknek, ezért ellenőrizze, hogy van-e a legújabb verzió.

Jellemzők

- Támogatja a protokollok széles skáláját, kezdve az IP-től és a DHCP-től az AppleTalk-ig és a BitTorrent-ig

- Havonta több mint 500 000 letöltéssel a Wireshark valószínűleg a legnépszerűbb választás az iparban a hálózati hibaelhárításhoz

- Bőséges dokumentáció és oktatási útmutatók

- A mögöttes Wireshark szoftver a pcap (csomagmegfogó) eszköz, amely egy alkalmazásprogramozási felületet (API) tartalmaz a hálózati forgalom rögzítéséhez

- A Promiscuous Mode lehetővé teszi a csomagok rögzítését egy hálózaton keresztül, függetlenül attól, hogy a hálózat “helyes” címéhez vannak-e társítva, vagy sem

Egyszerűbb alternatíva eléréséhez próbálja ki a tcpdump alkalmazást.

Lásd még:

- Wireshark bemutatója

- 8 legjobb csomagszippantó és hálózati elemző

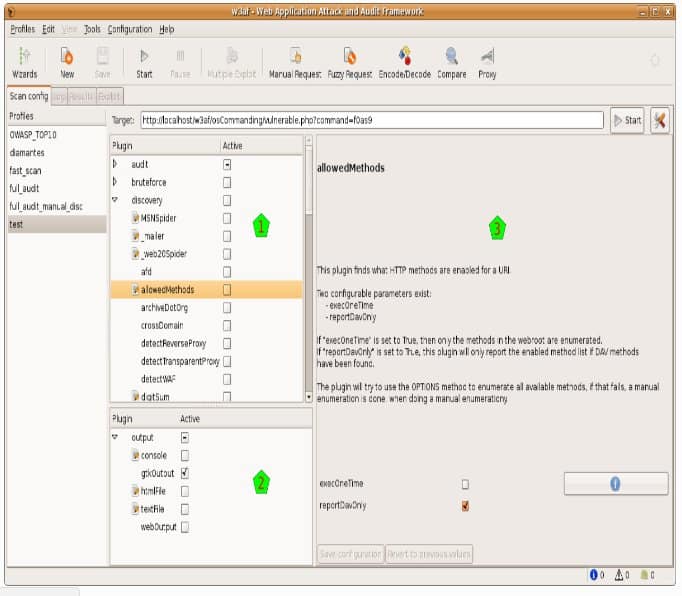

W3af

A webalkalmazás-támadás és -ellenőrzési keretrendszer, és a Metasploit web-központú verzióját szinkronizálta, ez egy népszerű és könnyen használható pentesztoló eszköz. De lehet, hogy a lebontók „hibásnak” hívják. A hivatalos weboldalon a w3af a közelmúltban beismerte néhány „csúnya hiba” észlelését. Úgy tűnik, hogy ezekkel a kérdésekkel a legújabb verzió foglalkozik. A w3af alkotója Andres Riancho, a Rapid7 volt igazgatója, aki viszont a Metasploit jelenlegi támogatója..

Jellemzők

- A sérülékenységeket beépülő modulok segítségével azonosítják, amelyek Python-kód rövid darabjai, amelyek HTTP kéréseket küldnek űrlapokhoz és lekérdezési karakterlánc-paramétereket a hibák és a téves konfigurációk azonosításához.

- Könnyen használható kezdő felhasználók számára egyszerű kimeneti kezelővel és egyszerű felhasználói felülettel

- Engedélyezi a webes alkalmazások sérülékenységének felfedezését a fekete doboz szkennelési technikákkal

- A W3af egy ajánlott eszköz a Kali Linux webhelyen

A Zed Attack Proxy (lásd alább) életképes alternatíva.

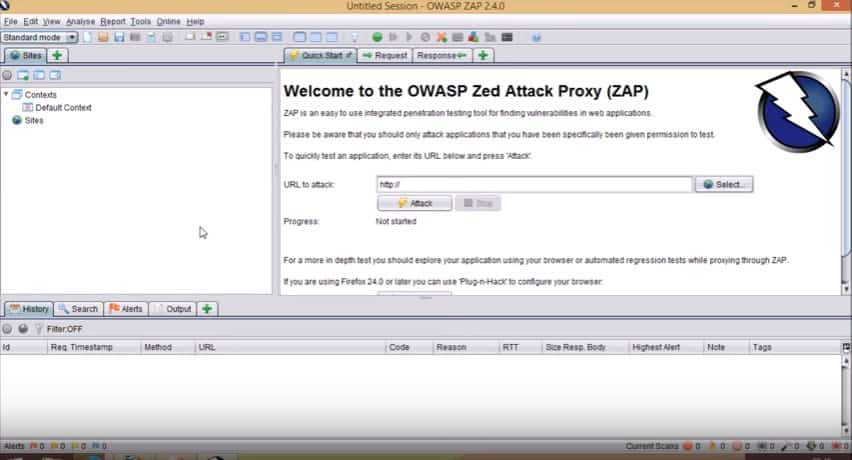

Zed Attack Proxy (ZAP)

Segíthet abban, hogy automatikusan megtalálja a webes alkalmazások biztonsági réseit, miközben az alkalmazásokat fejleszti és teszteli. Használható URL beírásával a szkenneléshez, vagy felhasználhatja ezt az eszközt elfogó proxyként, hogy kézzel végezzen teszteket bizonyos oldalakon. Ezt az OWASP és az önkéntesek serege támogatja.

Jellemzők

- A Java nyelven írva, platformfüggetlen, így azok a tesztelők, akik nem akarnak Linuxon dolgozni, kényelmesen használhatják a ZAP-ot Windows rendszeren

- A hamis pozitív érzékenység konfigurálható (alacsony, közepes vagy magas)

- A tesztek menthetők és később folytathatók

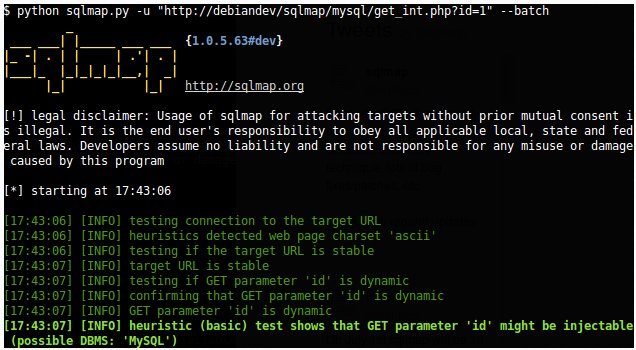

sqlmap

Nyílt forráskódú tesztelő eszköz, amely automatizálja az SQL injektálási hibák felderítésének és kiaknázásának folyamatát, valamint a háttér-adatbázis-kiszolgálók átvételét. Az egyik recenzens megjegyezte: „Általában csak hasznosításra használom, mert jobban szeretem a kézi észlelést, hogy elkerüljük a webszerver megterhelését vagy az IPS / WAF eszközök blokkolását.” Az online fórumokon ez az eszköz nagyon lelkes értékeléseket kap. Az eszköz két tehetséges fejlesztőjének – Miroslav Stamparnak és Bernado Damele A.G. – karrierjéről bővebben olvashat a LinkedIn oldalon.

Az SQLNinja alternatívája is.

Jellemzők

- A MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB és Informix adatbázis-kezelő rendszerek teljes támogatása.

- Hat SQL injektálási technika teljes támogatása: logikai alapú vak, időalapú vak, hiba alapú, UNION lekérdezés alapú, halmozott lekérdezések és sávon kívüli.

Az Android Open Pwn Project (AOPP)

Az Android nyílt forráskódú projekt (AOSP) hackereszt változata, amely az Android mobil platform fejlesztésének irányítására indult. Alapként használják mindenki, aki Android ROM-ot (alapvetően az Android operációs rendszer egyedi verzióját) kívánja létrehozni vagy testreszabni. Az AOPP lehetővé tette a Pwnix kifejlesztését, az első olyan Android ROM-ot, amelyet az alapoktól kezdve építettek kifejezetten a hálózati hackeléshez és a teszteléshez. Ez egy ingyenes, könnyű eszköz, amely segít a hackereknek útközbeni tesztelésben az Android kezelőfelületeiről. A szoftver a DEBIAN-ra épült, és számos közös pentesztelő eszközt tartalmaz, köztük a Netcat, a Wireshark, a Kismet, a Cryptcat és mások. Az AOPP lehetővé teszi a fejlesztők számára, hogy saját mobil penetrációs tesztelési platformokat hozzanak létre: egyedi Pwn telefonok vagy táblagépek.

Jellemzők

- Valós idejű bluetooth és vezeték nélküli felfedezés

- A legújabb Kali Linux (Rolling Edition) környezetet üzemelteti

- Finom részletességű engedélykezelés az összes Android-alkalmazáshoz és -szolgáltatáshoz

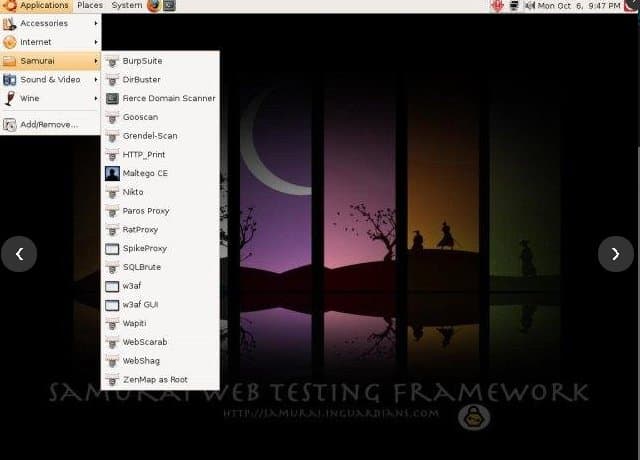

Szamuráj webes tesztelési keretrendszer

A Samurai Web Testing Framework egy virtuális gép, amelyet a VirtualBox és a VMWare támogat, és amelyet előre beállítottak, hogy webes tesztelési környezetként működjön. A készlet felderítő eszközöket tartalmaz, mint például a Fierce domain scanner és a Maltego. A leképezési eszközök közé tartozik a WebScarab és a ratproxy. A W3af és a Burp a felfedezéshez választott eszközök. A hasznosítás érdekében a végső szakasz, a BeEF és az AJAXShell is benne vannak. Egy recenzent írta: “Nagyon erős és mentes a hasonló szoftverekkel kapcsolatos szokásos kereskedelmi ostobaságoktól”.

Jellemzők

- A virtuális gép tartalmaz egy előre konfigurált wikit, amelyet úgy állítottak be, hogy a legfontosabb információtároló legyen a legtöbben

A Social-Engineer Toolkit (SET)

Az emberi elem elleni fejlett támadások végrehajtására tervezték, és számos egyedi támadási vektort tartalmaz, amelyek lehetővé teszik, hogy gyorsan hiteles támadást indítson. Fő célja a mindennapi társadalmi mérnöki támadások automatizálása és fejlesztése. Az eszközök rosszindulatú webhelyet hozhatnak létre, e-maileket küldhetnek rosszindulatú fájlként hasznos rakományként, létrehozhatnak és küldhetnek SMS-eket, és létrehozhatnak QRCode-t egy adott URL-re.

Alkotó, Dave Kennedy szerint: „Mint cégek szimulált ellenfelei, mint tollvizsgálók, mindig megpróbáljuk a legfrissebb és legszebb és legszexisebb szoftvereket futtatni ott. De most, amikor egy tollteszttel foglalkozom, már nem is futok a kizsákmányolásokkal. Azok a technikák, amelyeket a szociális mérnöki eszközkészletben építenek be, nem használják ki a kihasználást. Az áldozatok megtámadására használják a Java működésének legitim módját, az e-mail működésének legitim módját. ”Kennedy állítása szerint szoftverét egymilliószor töltik le, amikor egy új verziót kiadnak..

A telepítés után keresse fel a TrustedSec alkalmazást, és kérjen segítséget a használatához.

Jellemzők

- Noha az eszköz könnyen használható, csak parancssori

- Összehangolva a PenTesters Framework (PTF) programmal, amely egy Python szkript, amelyet Debian / Ubuntu / ArchLinux alapú disztribúciókhoz terveztek, hogy ismerős disztribúciót hozzon létre a pentestinghez

- A Github számos útmutatót nyújt a SET használatához

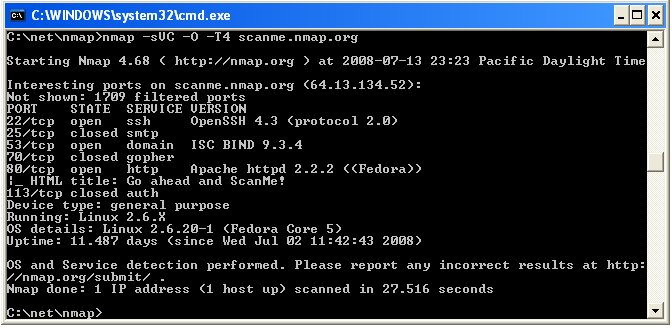

Nmap

A Network Mapper a 90-es évek óta működik. Nem szigorúan a tesztelés céljából, ez egy nagyszerű hálózati felfedező és biztonsági ellenőrző eszköz az etikus hackerek számára, hogy felfedezzék céljaikat. Az Nmap átfogó térképet nyújt a célhálózatról. Minden beolvasott portnál láthatja, hogy melyik operációs rendszer fut, milyen szolgáltatásokat és a szolgáltatás verzióját használja, milyen tűzfalat használ stb. Ezek a szolgáltatások kibővíthetők a szkriptekkel, amelyek fejlettebb szolgáltatást észlelnek. Itt található az Nmap szkriptek teljes listája és az Nmap útmutató.

Jellemzők

- Több tucat fejlett technikát támogat az IP-szűrőkkel, tűzfalakkal, útválasztókkal és más akadályokkal töltött hálózatok feltérképezéséhez.

- A legtöbb operációs rendszer támogatott, köztük a Linux, a Microsoft Windows, a FreeBSD, az OpenBSD, a Solaris, az IRIX, a Mac OS X, a HP-UX, a NetBSD, a Sun OS, az Amiga és egyebek..

- Mind a hagyományos parancssori, mind a grafikus (GUI) verziók elérhetők

- Jól dokumentált és támogatott. Az NMap azt ajánlja, hogy minden felhasználó iratkozzon fel az alacsony forgalmú nmap-hackerek bejelentési listájára. Nmap is található a Facebook-on és a Twitter-en.

- Az Nmap számos díjat nyert, többek között a Linux Journal, az Info World és a Codetalker Digest „Év információbiztonsági terméke” címmel..

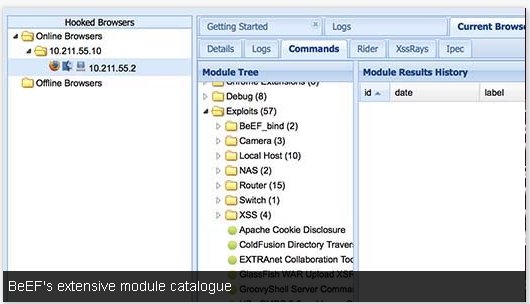

beff

A Böngésző Kihasználási Kerete egy egyedülálló penetrációs tesztelő eszköz, amely a böngészőkre összpontosít (szemben az operációs rendszerekkel vagy az alkalmazásokkal). Ügyféloldali támadási vektorokat használ fel annak érdekében, hogy felmérje a rendszer egy nyitott ajtajának, a böngésző sebezhetőségét, szemben a védett hálózati kerülettel és az ügyfélrendszerrel. Ami az, hogy egy vagy több böngészőt „bekapcsol”, és tengerpartfejként használja őket irányított parancsmodulok indításához és a rendszer elleni további támadásokhoz a böngésző kontextusából. Miután az áldozat böngészőjét bekapcsolták, számos parancs végrehajtható, pl. Látogatott domének elérése, meglátogatott URL-ek, összes süti, webkamera vagy Google-kapcsolatok megragadása. A Webcam parancs megjeleníti az Adobe Flash „Webcam?” Párbeszédpanelt a felhasználó számára, és miután megerősítik, a szoftver elkezdi képeket küldeni a felhasználó képernyőjéről

Jellemzők

- Beépítve a Kali Linux rendszerbe

- Könnyen használható grafikus felhasználói felület

- Nagyszerű tudásbázis

- Modulok széles választéka a szociális mérnöktől az alagutakig, a hálózat felfedezésétől az információgyűjtésig

- Lehetővé teszi a Metasploit modulok közvetlen beillesztését a BeEF parancsmodulok fájába

- Egyszerű magyarázat a saját modulok létrehozásáról

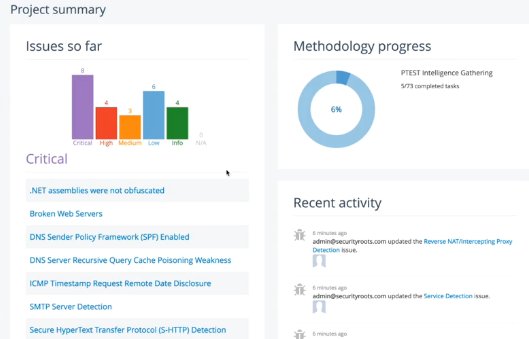

Dradi

Nyílt forráskódú keret és jelentéstételi eszköz, amely lehetővé teszi az információk hatékony megosztását és az együttműködést a tollteszt résztvevői között. Centralizált információtárolót biztosít a tesztelési projekt kezeléséhez és a folyamat követésének nyomon követéséhez.

Jellemzők

- A platform független

- Kombinálja a különféle eszközök kimeneteit és készítsen jelentéseket

- Csatlakozik 19+ különböző eszközhöz, beleértve a Burp, Nessus, Nmap, Qualys; alternatívaként létrehozhat saját csatlakozót

- Közösségi fórum

Ingyenes pentesting tanulási források

PicoCTF (Középiskolai szint) – A világ legnagyobb hackerezési verseny olyan hackerekkel, amelyekkel a hallgatók felfedezhetik egyedül vagy csapatban.

Veronis (Kezdő) – Heti részből álló útmutató az etikus csapkodáshoz az abszolút kezdők számára, amely a kockázatértékeléstől a kizsákmányolás alapjainak tesztelésének művészetét tartalmazza..

Oktató pontok (Kezdő) – Gyors útmutató az alapkoncepciókhoz, pl. az etikus hackelés és a penetrációs tesztelés közötti különbség. Az oktatóanyag letölthető PDF formátumban.

PenTest Guru (Közbenső) – Ez egy folyamatban lévő munka, kezdve a hálózat alapjaival. A cikkek nagyon részletesek, képeket és illusztrációkat tartalmaznak. Ez a tanulási oldal segít Önnek a műszaki ismeretek folyamatos bővítésében a szokásos, harapós méretű darabokban.

Cybrary (Haladó) – Kiváló forrás, jól bemutatott ingyenes videókkal. Az Advanced Penetration Testing tanfolyam például „hogyan támadhat az internetről webhelyek közötti parancsfájlokkal, SQL befecskendezéses támadásokkal, távoli és helyi fájlok beillesztésével, és hogyan érti meg a hálózat védőjét.” várhatóan a modulok tartalmazzák a Linuxot, a programozást, a Metasploitot, az információgyűjtést, a kizsákmányolást, a forgalom rögzítését, a jelszavakat és a szkennelést. A tesztekért és a bizonyítványokért fizetni kell.

Internetes kecske (Középfok) – Az OWASP által karbantartott, szándékosan nem biztonságos J2EE webes alkalmazás, melynek célja a webalkalmazások biztonsági óráinak tanítása. Minden órában a felhasználóknak demonstrálniuk kell a biztonsági kérdés megértését a WebGoat alkalmazás valódi sebezhetőségének kihasználásával. Például az egyik leckében a felhasználónak SQL injekciót kell használnia a hamis hitelkártya-számok ellopására. A fejlesztők a WebGoatot oktatási és hackelési platformnak hívják.

Nyissa meg a webalkalmazás – biztonsági projektet (OWASP) – Nyílt közösség, amelynek célja a szervezetek számára megbízható alkalmazások fejlesztése, megvásárlása és karbantartása. Ne felejtsen el tartani a webes alkalmazások tesztelési útmutatójának másolatát. Ez magában foglal egy fejezetet a penetrációs tesztelésről.

A pentesztés könnyebb oldala

A penteszterek olyan csoport tagjai, amelyeket általában fehér kalapok hackereinek neveznek. Az utcai ember számára van valami meglehetősen őrült, rossz és veszélyes velük, de valami kifejezetten vonzó is. A Hollywood hajlandósága a hackelés meglehetősen elbűvölő foglalkozásának ábrázolására nem segített, pl. Algoritmus, háborús játékok, fekete kalap, a mátrix és a hackerek. Az eltávolítást kötelező látni, mivel a számítógépes hacker Kevin Mitnick elfogásának történetére épül.

Olvassa el néhány (kissé irreverz) történetet arról, hogy miként lehet egyenesen a fehér kalapok hackereinek penttázását végezni. És egy tollvizsgáló életének további betekintése érdekében olvassa el David Beesley naplóját.

Hol a következő?

A ingyenes pentetelő eszközök és források végső forrása a GitHub lehet. A rendelkezésre álló információk sokfélesége azonban kissé félelmetes lehet a kezdők számára. Ehelyett először próbáljon ki egy szórakoztató online penetrációs tesztelő laboratóriumot és kihívást, ahol gyakorolhatja pentetelő képességeit:

- Aman Hardikar (itt van néhány halott link, de néhány jó is)

- Ellenőrizze Marx-ot

- Hack ezt a webhelyet

- Csapkod a dobozba

- PenTesterLabs

Az etikus hackelés eszköztárában található további ingyenes biztonsági eszközökről itt olvashat.

Boldog (etikus) hackelés ingyenes pentesting eszközöinkkel!

„Etikai hackelés” a Snnysrma által, a CC BY 2.0 alapján engedélyezett

iberbiztonsági és Kommunikációs Hivatal (NKH) szerint a kiberbűnözők általában a legkönnyebb célpontokat keresik, és a legtöbb vállalkozás nem rendelkezik megfelelő védelemmel. A pentest segíthet azonosítani a gyenge pontokat és javítani a védelmet, mielőtt a támadók kihasználják azokat. Az etikus hackerek szerepe az, hogy segítsenek a vállalkozásoknak megvédeni magukat a valódi támadóktól, és az ingyenes tesztelő eszközök használata lehetővé teszi számukra, hogy hatékonyan végezzék el ezt a feladatot. A pentestelés előnyei A pentestelésnek számos előnye van, többek között: Azonosítja a rendszer sebezhetőségeit és erősségeit. Segít a rendszerbiztonság finomításában. Segít megakadályozni a költséges kihívásokat. Segít a PCI DSS és más iparági szabványok betartásában. Hátrányok a pentesting A pentestelésnek azonban vannak hátrányai is, többek között: Költséges lehet, ha külsős szakértőt kell alkalmazni. Időigényes lehet, ha a rendszer nagy és bonyolult. A pentestes ciklus A pentestelés általában a következő lépésekből áll: 1. Tervezés: A tesztelés céljának és a tesztelési környezetnek a meghatározása. 2. Információgyűjtés: Az információgyűjtés célja az, hogy az etikus hacker minél több információt szerezzen a célszervezetről. 3. Sebezhetőség-értékelés: A rendszer sebezhetőségeinek azonosítása és értékelése. 4. Exploitáció: A sebezhetőségek kihasználása a rendszerbe való bejutás érdekében. 5. Jelentés: A tesztelés eredményeinek összefoglalása és jelentése a célszervezetnek. Miért válassza az ingyenes pentesztelő eszközöket?? Az ingyenes pentesztelő eszközök számos előnnyel rendelkeznek, többek között: Költséghatékonyak. Nagy választék áll rendelkezésre. Nyílt forráskódúak, így a felhasználók szabadon módosíthatják őket. Mit kell keresni az ingyenes tesztelő eszközökben? Az ingyenes tesztelő eszközök kiválasztásakor a következőket kell keresni: Könnyen használható felület. Nagy választék áll rendelkezésre. Jó dokumentáció és támogatás. 13 ingyenes pentesting eszköz Az alábbiakban bemutatjuk a legjobb és legnépszerűbb ingyenes pentesting eszközöket: Kali Linux Metasploit Nyílt biztonsági rés-értékelési rendszer (OpenVAS) Wireshark W3af Zed Attack Proxy (ZAP) sqlmap Az Android Open Pwn Project (AOPP) Szamuráj webes tesztelési keretrendszer A Social-Engineer Toolkit (SET) Nmap beff Dradi Ingyenes pentesting tanulási források A pentestelés tanulása nem könnyű feladat, de az alábbi ingyenes források segíthetnek: Hack The Box TryHackMe PentesterLab A pentesztés

iberbiztonsági és Kommunikációs Hivatal (NKH) szerint a kiberbűnözők általában a legkönnyebb célpontokat keresik, és a legtöbb vállalkozás nem rendelkezik megfelelő védelemmel. A pentest segíthet azonosítani a gyenge pontokat és javítani a védelmet, mielőtt a támadók kihasználják azokat. Az etikus hackerek szerepe az, hogy segítsenek a vállalkozásoknak megvédeni magukat a valódi támadóktól, és az ingyenes tesztelő eszközök használata lehetővé teszi számukra, hogy hatékonyan végezzék el ezt a feladatot. A tesztelés előnyei A pentestelésnek számos előnye van, többek között: Azonosítja a rendszer sebezhetőségeit és erősségeit, és lehetővé teszi a biztonsági rések finomítását. Segít megakadályozni a kiberbűnözők támadásait és csökkenti a kockázatot. Segít megfelelni a szabályozási követelményeknek, például a PCI DSS-nek. Költséghatékonyabb, mint az auditorok által végzett tesztelés. Hátrányok a pentesting Azonban a pentestelésnek is vannak hátrányai, például: Időigényes és költséges lehet. Nem garantálja a teljes biztonságot, csak segít csökkenteni a kockázatot. A pentestes ciklus A pentestelés általában a következő lépésekből áll: Tervezés: A tesztelés céljának és a tesztelési környezetnek a meghatározása. Információgyűjtés: Az adott rendszerrel kapcsolatos információk gyűjtése. Sebezhetőség-értékelés: A rendszer sebezhetőségeinek azonosítása. Exploitáció: A sebezhetőségek kihasználása a rendszerbe való behatolás érdekében. Jelentés: A tesztelés eredményeinek dokumentálása és jelentése. Miért válassza az ingyenes pentesztelő eszközöket?? Az ingyenes pentesztelő eszközök számos előnnyel rendelkeznek, többek között: Költséghatékonyabbak, mint a fizetős eszközök. Nagyobb rugalmasságot biztosítanak a felhasználóknak. Többnyire nyílt forráskódúak, így a felhasználók szabadon módosíthatják őket. Mit kell keresni az ingyenes tesztelő eszközökben? Az ingyenes pentesztelő eszközök kiválasztásakor figyelembe kell venni a következőket: Funkcionalitás: Az eszköznek rendelkeznie kell a szükséges funkciókkal a teszteléshez. Felhasználóbarát: Az eszköznek könnyen használhatónak kell lennie. Dokumentáció: Az eszköznek rendelkeznie kell dokumentációval és útmutatókkal. Támogatás: Az eszköznek rendelkeznie kell támogatással és közösségi fórumokkal. 13 ingyenes pentesting eszköz Az alábbiakban bemutatjuk a legjobb és legnépszerűbb ingyenes pentesting eszközöket: Kali Linux Metasploit Nyílt biztonsági rés-értékelési rendszer (OpenVAS) Wi

iberbiztonsági és Kommunikációs Hivatal (NKH) szerint a kiberbűnözők általában a legkönnyebb célpontokat keresik, és a legtöbb vállalkozás nem rendelkezik megfelelő védelemmel. A pentest segíthet azonosítani a gyenge pontokat és javítani a védelmet, mielőtt a támadók kihasználják azokat. Az etikus hackerek szerepe az, hogy segítsenek a vállalkozásoknak megvédeni magukat a valódi támadóktól, és az ingyenes tesztelő eszközök használata lehetővé teszi számukra, hogy hatékonyan végezzék el ezt a feladatot. A tesztelés előnyei A pentestelésnek számos előnye van, többek között: Azonosítja a rendszer sebezhetőségeit és erősségeit, és lehetővé teszi a biztonsági rések finomítását. Segít megakadályozni a kiberbűnözők támadásait, mielőtt azok kárt okoznának. Segít megfelelni a szabályozási követelményeknek, például a PCI DSS-nek. Költséghatékonyabb, mint az auditorok által végzett tesztelés. Hátrányok a pentesting Azonban a pentestelésnek is vannak hátrányai, például: Időigényes és költséges lehet. Nem garantálja a teljes biztonságot, csak az adott időpontban azonosított sebezhetőségeket. A pentestes ciklus A pentestelés általában a következő lépésekből áll: Tervezés: A tesztelés céljának és a tesztelési környezetnek a meghatározása. Információgyűjtés: Az adott rendszerrel és környezettel kapcsolatos információk gyűjtése. Sebezhetőség-értékelés: A rendszer sebezhetőségeinek azonosítása és értékelése. Exploitáció: A sebezhetőségek kihasználása a rendszerbe való behatolás érdekében. Jelentés: A tesztelés eredményeinek dokumentálása és jelentése. Miért válassza az ingyenes pentesztelő eszközöket?? Az ingyenes pentesztelő eszközök számos előnnyel rendelkeznek, többek között: Költséghatékonyabbak, mint a fizetős eszközök. Nagyobb rugalmasságot biztosítanak a felhasználóknak. A nyílt forráskódú eszközök lehetővé teszik a felhasználók számára, hogy módosítsák és testre szabják azokat a saját igényeik szerint. Mit kell keresni az ingyenes tesztelő eszközökben? Az ingyenes pentesztelő eszközök kiválasztásakor figyelembe kell venni a következőket: Funkcionalitás: Az eszköznek képesnek kell lennie az adott rendszer sebezhetőségeinek azonosítására és kihasználására. Felhasználóbarát: Az eszköznek könnyen használhatónak kell lennie, még azok számára is, akik nem rendelkeznek kiterjedt technikai ismeretekkel. Stabilitás: Az eszköznek stabilnak kell lennie, és nem szabad okoznia a rendszer összeomlását vagy más problémákat. 13 ingyenes pentesting eszk