Скривали смо поруке онолико дуго колико шаљемо поруке. Првобитни заплет је био да се користи прикривени изглед; брзи и прикривени гласници преносе поруке напред-назад. Примарни начин спречавања тих порука од знатижељних очију једноставно није био ухваћен. Једном ухваћен, садржај поруке завршио би у наручју негативаца. Одатле, негативац може једноставно прочитати поруку и затим знати шта сте планирали, или се претварати да је планирани прималац и послати лажни одговор на тај начин извршавајући оригинални напад Ман Ин Тхе Миддле (МИТМ).

Следећи напредак у обезбеђивању комуникације био је сакривање истинског садржаја поруке на неки начин. Ако се пресретне порука ове врсте, негативац је не би могао прочитати и због тога би им информације биле бескорисне. Уметност прикривања садржаја поруке постала је позната као криптографија која је портрет грчких речи за скривено и писање.

Методе шифрирања текста су неограничене као и наше маште. Међутим, практичне примене било ког начина шифрирања су врло ограничене. Методе за шифрирање и дешифрирање морају бити познате обје стране и морају бити довољно ригорозне да методе не могу погодити негативци. Та два наизглед једноставна питања заувек су мучила системе шифрирања. Игра чувања шифровања шифрира радећи против непрестаног налета лоших момака на разбијање истих система довела је до богате и занимљиве историје шифри.

Увод у шифарску терминологију

Криптографија је богата тема са врло занимљивом историјом и будућношћу. Да бисте максимално искористили овај чланак, најбоље је имати неколико основних концепата и концепата. Следећи одељак ће вам помоћи у томе, а можете слободно и прескочити га и вратити се ако укаже потреба.

Блокирај шифру

Код блока криптира поруку одређеног броја битова (блок) одједном.

Код

Кодови су сложеније супституције од шифре у тој шифри преносе значење, а не директна замјена текста, нпр. Орао је слетео. Операције кодова захтевају неку референцу, која се обично назива Каталошка књига. Због гломазне природе превоза и вођења шифарника, кодови су у модерној криптографији напустили од опште употребе у корист шифри..

Шифра

Шифре су замена отвореног текста за шифровани текст. Процесу се не приписује никакво значење, то је математичка или механичка операција која је осмишљена да једноставно закруши очигледан текст. ЕГ: алгоритам „ротације 13“ (РОТ13) где се словима у писму додељују слова 13 тачака иза њега. То резултира у А = Н, Б = О, итд. Да би шифровали или дешифровали поруку, особа мора знати само алгоритам.

Ципхер Тект

ципхертект је нечитљив, шифрирани облик отвореног текста. Свако ко покуша прочитати шифротекст прво ће га морати декодирати. Декодирање шифричног текста открива читљив отворени текст.

Кеиспаце

Број могућих тастера који су могли да се користе за креирање шифреног текста. Теоретски, потешкоће у наметању шифричног текста постаје теже јер се повећава простор тастера.

Хасх

Хасх је шифра која се користи за пружање отиска неких података, а не шифрованог текста тих података. Хасх шифри узимају неку поруку као улаз и дају предвидљив отисак прста на основу те поруке. Ако се порука на било који начин промени, без обзира колико тривијална, отисак прста би се требао драстично разликовати. Најчешћа употреба хешева је верификација да ли је локална копија неке датотеке права репродукција оригиналне датотеке.

Карактеристике добре шифрирајуће шифре су:

- Је детерминиран; што значи да ће иста порука која пролази кроз исти хасх шифар увек створити исти отисак прста, и

- Има низак степен судара; што значи да различите поруке које пролазе кроз исти хасх шифар треба да дају другачији отисак прста.

Моноалфабетичне шифре

Шифра која користи једну азбуку и обично је једноставна транспозиција. На пример, слово А ће бити представљено словом Ф.

То су тако лако разбити да сада имамо књиге криптограма у дрогеријама поред Укрштених речи за забаву.

Неки примери монофафетских шифри су:

- Цезар шифра

- Пиппен шифра

- Плаифаир шифра

- Морсеов код (упркос називу)

Обичан текст

отворени текст односи се на читљив текст поруке. плаинтект је шифриран у шифротекст и прималац га може дешифровати назад у отворени текст.

Полифафатски шифри

Ово је транспозициони шифра, али за разлику од моноалфабетских шифри, користи се више од једне абецеде. У шифрични текст су уграђени сигнали који примаоцу говоре када се абецеда променила.

Неки примери полифабетичких шифри су:

- Алберти шифра

- Вигенере шифра

Стреам Ципхер

Шифра тока шифрира поруку по један знак. Енигма машина је пример шифреног тока.

Симетричне / асиметричне типке

У свим осим тривијалним системима шифровања, потребан је кључ за шифровање и дешифровање порука. Ако се исти кључ користи у обе сврхе, тада се тај кључ назива симетричан. Ако се за шифрирање и дешифровање користе различити кључеви, као што је случај са криптографијом јавног кључа, онда се каже да су кључеви асиметрични.

Симетрични тастери се углавном сматрају нешто јачим од асиметричних кључева. Али, они имају терет да им је потребан сигуран начин преноса кључева свим учесницима поруке пре употребе.

Цриптаналисис

Постоје два начина за откривање отвореног текста из шифротекста. Први начин је дешифровање шифротекста помоћу очекиваних техника дешифрирања. Други начин је употреба анализе за откривање отвореног текста без поседовања кључа за шифровање. Последњи поступак се колоквијално назива разбијањем криптовалута, што се правилније назива криптоанализа.

Анализа фреквенције

Криптоанализа прегледава шифрични текст и покушава пронаћи обрасце или друге индикаторе како би открио отворени текст испод. Најчешћа техника криптанализе је анализа фреквенције. На енглеском језику постоји 26 слова и позната је учесталост слова у заједничком језику. Самогласници као што су А и Е појављују се чешће од слова као што су З и К. Ако се вратите корак уназад, читаве речи попут ТХЕ и АН појављују се чешће од речи попут АНТ или БЛУЕ.

За борбу против фреквенције речи, шифротекст се може рашчланити на стандардне блокове, а не оставити у свом природном облику. На пример:

С обзиром на отворени текст:

КОЛИКО ДРВО ЋЕ БИТИ БЕСПЛАТНО БЕСПЛАТНО КАО ДРВО БЕСПЛАТНО МОЖЕТЕ ЉУБИТИ ДРВО

и применом Цезаровог Шифра помоћу ротације од 16 завршавамо са следећим очигледним текстом:

КСЕМ ЦКСКС МЕЕТ МЕКБТ К МЕЕТ СКСКСА СКСКСА ИВ К МЕЕТ СКСКСА СЕКБТ СКСКСА МЕЕТ

Анализа фреквенције даје нам неке трагове о отвореном тексту:

- Фразе МЕЕТ и СКСКСА се појављују више пута

- Слова К се појављују два пута сама, што је јак показатељ да је К или А или И

- Реч МЕЕТ готово је да у средини имају два самогласника јер би у том положају било врло мало речи са две исте консонанте.

- Недостатак ротационих шифри је у томе што ниједно слово не може да се изједначи самим тим, па можемо елиминисати стварну реч МЕЕТ као обичан текст.

- Ако претпоставимо да је К А или И, онда такође можемо претпоставити да Е није или А или ја и да не може бити Е. Пошто смо прилично сигурни да је Е самогласник, да смо Е или О или У. Одатле је потребно мало напора да се тестирају те опције и на крају заврши вероватном речју ВООД.

- Ако је ДРВО тачно, можемо променити иста слова другим речима: Е = 0, М = В, Т = Д, К = А и наставити да радимо путем шифреног текста.

- Други начин да се настави било би тестирање да ли је ово једноставна ротациона шифра. Да бисмо то учинили, израчунали бисмо одступање од шифричног текста и слова у отвореном тексту, попут М = В. То нам даје 16, а ако након тога преокренемо свако слово уназад 16 слотова на абецеди, остатак отвореног текста ће или направити смисао, или ће то и даље бити неразумљива глупост.

Сада размотрите исти пример ако се користе стандардни блокови. Шифра текста би изгледала овако:

КСЕМЦК СКСМЕЕ ТМЕКБ ТКМЕЕ ТСКСКС АСКСКС АИВКМ ЕЕТСКС КСАСЕ КБТСКС КСАМЕ ЕТ

Иако ово не чини анализу фреквенције немогућом, то чини много тежијим. Први корак у решавању ове врсте шифрирања био би покушај да се она поново разграничи у своје природне формулације. И даље је могуће видети понављања попут МЕЕТ и СКСКСА, али много је теже одабрати самосталне речи као што је шта К представља.

Ако вам се допадају такве ствари, погледајте локалну продавницу дрога или одељке часописа књига. Обично се налазе књиге криптовалута у истом одељку као и књиге укрштених речи.

Употреба замењених криптографских тастера

У модерној употреби, криптографским кључевима може се истећи рок трајања и заменити их. У великим системима, као што су они које користи војска, криптографски кључеви се замењују у задато време по сату, дневно, недељно, месечно или годишње. Када се кључ замени, каже се да је претходни кључ замењен. Замењени кључеви морају бити уништени јер представљају изузетно драгоцено средство за криптоанализу. Ако је противник прикупио и складиштио шифриране комуникације и касније их може дешифровати тако што ће добити замењени кључ који се користи за шифровање, што пружа плодно тло за криптоанализу порука текућег дана.

На комерцијалном Интернету у пост-Сновденовој ери лако је замислити да НСА добије замењене ССЛ кључеве и враћа се назад да дешифрује огроман низ података добијених путем програма попут ПРИСМ.

Квантно рачунање и криптанализа

Данашњи рачунари нису се значајно променили од почетка. На основном нивоу, рачунари раде на битовима који су појединачни слотови који могу садржати или вредност 1 или вредност 0. Сваки процес који се одвија на рачунару, укључујући шифровање и дешифровање порука, треба свести на то једноставно темељ.

Супротно томе, квантни рачунари раде користећи физичке концепте суперпозиције и заметкивања уместо битова за израчунавање. Ако је то изводљиво, квантно рачунање вероватно би могло да разбије било који модерни крипто систем у делићу времена које је данас потребно. Супротно томе, квантно рачунање би такође требало да буде у могућности да подржава нове типове шифрирања које би довеле до потпуно нове ере криптографије.

Историјски прогрес

Почетни моноалфабетски и полиалфабетични шифри имали су исти проблем: користили су статички, не мењајући кључ. Ово је проблем јер је, на пример, кад је противник разумео како да постави пигпен дијаграм, могао да дешифрује сваку појединачну поруку икад шифровану тим алгоритмом..

Шифрирани кључеви

Да би се текст више занемарио, развијен је концепт промене тастера. Коришћењем Цезаровог шифре могло би се променити шифра текст једноставним повећањем вредности ротације. На пример:

Кориштење Цезаровог Шифре за шифрирање фразе ПОПУСТИТЕ У БРОЗА ЗА СВЕ ЈЕ ГУБИТНО

Ротација 10 шифрованих текстура:

ПВОО ДИ ДРО РСВВЦ ПИБ КВВ СЦ ВИЦД

Ротација 4 цпхер текста:

ЈПИИ КСС КСЛИ ЛМППВ ЈСВ ЕПП МВ ПСВКС

Предност примене произвољног кључа на отворени текст је та што неко ко зна како функционише Цезарова шифра још увек не би могао да дешифрује текст, а да не зна која је ротациона вредност коришћена за његово шифровање..

Иако је горњи пример једноставан пример због тривијалне природе Цезарове шифре за почетак, примена сложенијих тастера може ригорозно повећати безбедност шифротекста.

Значајне шифре

Кроз историју је постојало много врста шифри. Они су пре свега почели као војно оружје, а војни су и данас најтежи корисници криптографије. Из тих војних коријена видимо да је, да би шифра била успјешна, морала имати те атрибуте.

- отпорност на криптанализу

- довољно флексибилан за транспорт мессенгером кроз тешке услове

- једноставан за употребу на блатном, крвавом бојном пољу

Свака шифра која је била склона грешкама у шифровању или дешифровању на бојном пољу или је пала превише лако да би је пресретала и инспекција није дуго трајала. Имајте на уму да једна грешка у шифровању може примити читаву поруку у потпуности нечитљиву од стране примаоца.

У наредном одељку следе неки од запаженијих шифри.

Сцитале – 120 АД

Ово је монофафетски, симетрични шифролошки систем. И пошиљалац и прималац морају имати дрвени цилиндар потпуно истог пречника. Заправо, ово је кључ.

Пошиљалац узима дугачак уски комад тканине и замотава га око скеле. Затим на тканину пише поруку у стандардном формату с десна на лево. Тканина се затим уклања из кошнице и изгледа као дугачак трак тканине који се може проциједити и сакрити у најмањим местима за транспорт.

Прималац једноставно треба да омота тканину око одговарајуће кошлице и порука ће постати јасна. Иако би ова једноставна шифра врло брзо пала на криптанализу, претпоставка је да би само шифра тачно истог пречника могла да дешифрује поруку.

Вигенере – 1553

Првобитно га је описао Гиован Белласо 1553. године, Вигенере шифра је рекреирана неколико пута, а последњи пут Блаисе де Вигенере у 19. веку. Ово је један од првих полифабетичких шифри. И даље је симетричне природе, али била је довољно жилава да се испуцала да је остала у употреби више од три века.

Полифафатски шифри омогућавају употребу многих абецеда током шифровања, што увелике повећава кључни простор шифрекстекса. Раније верзије полиалфабетских шифрића захтевале су чврсто држање места на којима ће се абецеда мењати. Белласова примена ове шифре омогућила је пошиљаоцу да мења абецеде на произвољним местима у процесу шифровања. Сигнал промене абецеде мора се унапред договорити између пошиљаоца и примаоца, па је ово још увек симетричан начин шифровања.

Вигенере шифра се у пракси користила недавно од америчког грађанског рата. Међутим, добро је разумети да је Унија више пута прекршила те поруке, јер се руководство Конфедерације у великој мери ослањало на премало кључних фраза да сигнализују промене абецеде.

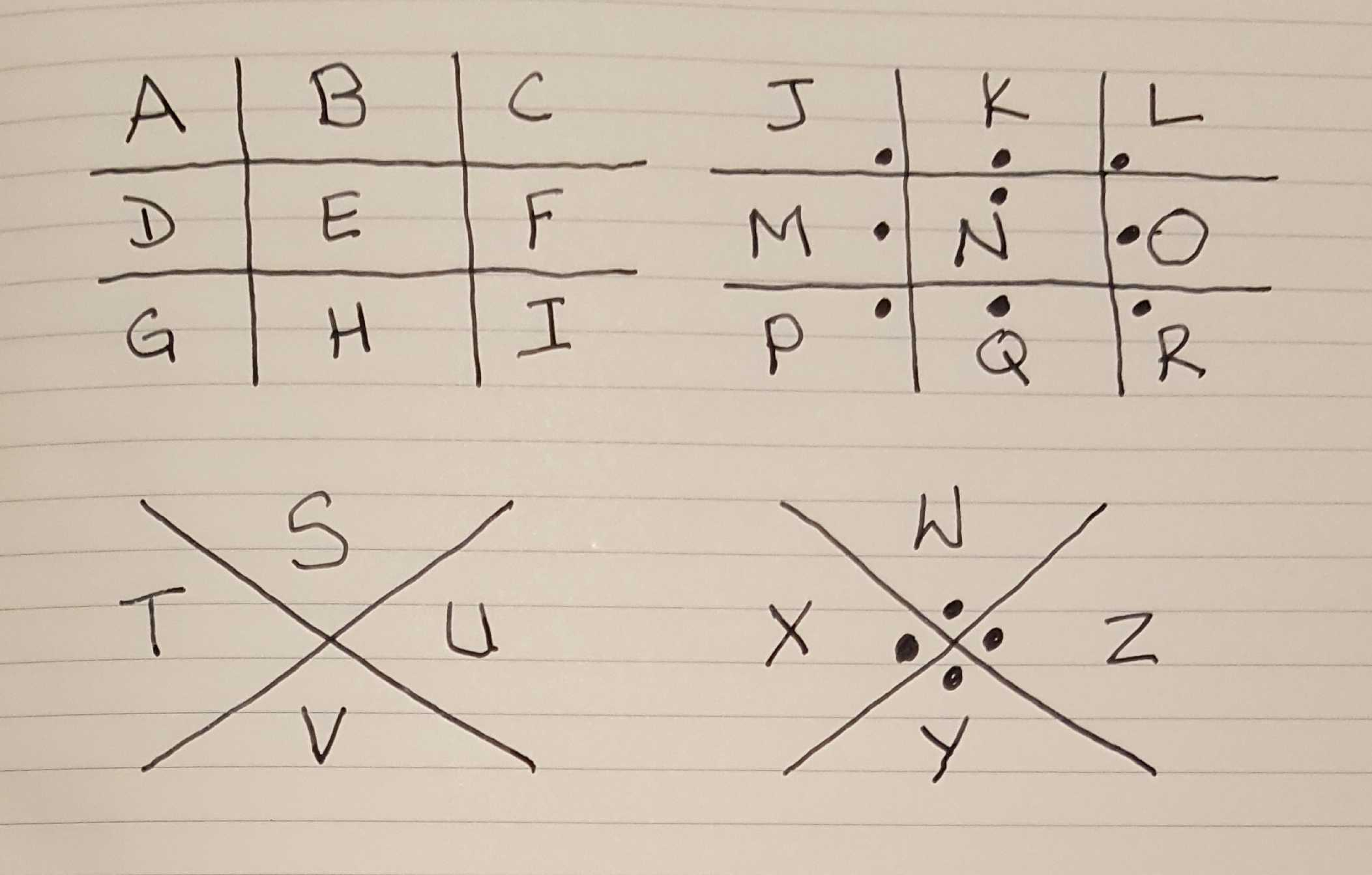

Пигпен Ципхер – 1700

Познат и као Слободни зидни шифар, Шифра свиња је још један симетрични монофафатски замена шифра. Шифрирање и дешифровање врши се постављањем 4 решетке. Две решетке садрже 9 размака попут плоче тик-тац-ножни прст, а две решетке подсећају на велико слово Кс и садрже 4 размака. Заједно, постоји 26 размака који се подударају са 26 слова у латиничној абецеди. Све секције се могу јединствено препознати комбинацијом облика секције и присуства или одсуства тачке у њему. Поруке се шифрују коришћењем идентификатора одељка уместо стварног слова.

Овде сам створио Пиппен шифровани кључ:

Дешифрирање се врши постављањем исте решетке и пребацивањем натраг идентификатор одјељка у слово. Стога, једноставна фраза РЕАД ЦОМПАРИТЕЦХ шифрира у ову серију слика:

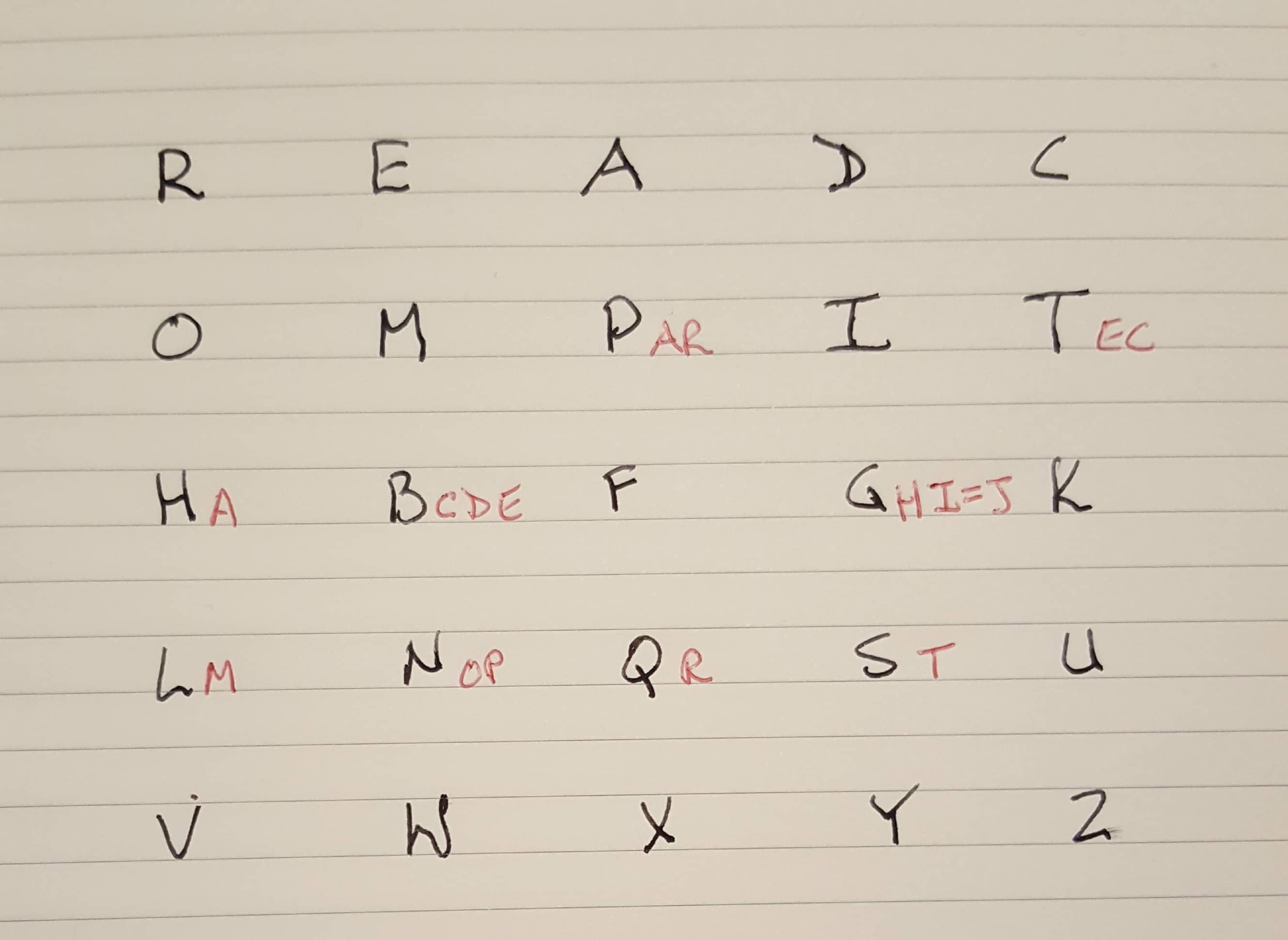

Плаифаир шифра – 1854

Плаифаир шифра користи 26 би-грама (два слова) уместо 26 монограма као кључ за кодирање. То увелике повећава кључни простор шифротекста и чини анализу фреквенције веома тешком. Поруке кодиране Плаифаир-ом креирају се конструкцијом 5 до 5 решетка слова која се генеришу насумичним кратким фразама, а затим попуњавају остатак мреже словима која се не понављају. Та мрежа представља кључ и свако ко жели да дешифрује поруку мора да реконструише исту мрежу. Из тога може се закључити да прималац мора знати исту кратку фразу која се користи за шифровање поруке коју је много теже одредити од једноставног ротационог броја.

Пролазни читаоци ће схватити да је 5 к 5 = 25, али на латиници је 26 слова. Да би се ово прилагодило, слова И и Ј се обично употребљавају наизменично. Било која друга писма би такође могла да се употребе, али те информације би морале бити достављене примаоцу да би се осигурало да декодирају поруку правилно.

Једном када је мрежа направљена, корисници су морали знати само 4 једноставна правила за шифрирање или дешифровање поруке. Тешко је имати смисла за кључ у писаном чланку, па сам створио мрежу Плаифаир да илуструјем. Као кључну фразу користио сам фразу ПРОЧИТАЈТЕ ЦОМПАРИТЕЦХ. Након што то напишем, започињем с писањем абецеде да бих испунио остатак решетке. Запамтите да свако слово може бити у мрежи само једном, а ја и Ј су заменљиви. То ми даје кључ Плаифаир-а попут слике испод. Црвена слова су изостављена јер се већ појављују у мрежи.

Имајте на уму да је фаза ПРОЧИТАЈ ЦОМПАРИТЕЦХ само случајна фраза за изградњу мреже. То није шифровани текст. Ова резултирајућа мрежа користиће се за шифрирање вашег отвореног текста.

Једнократне подлоге (ОТП) – 1882

Једнократна подлога (ОТП) односи се на симетрични систем шифрирања помоћу тастера који се мењају са сваком појединачном поруком. Ако су кључеви заиста једнократни, онда би шифра текст био изузетно отпоран на криптанализу. Ти кључеви су изворно написани на плочицама папира и пошто се сваки тастер користи само једном, назив Оне Тиме Пад запео је.

У пракси је тешко користити правилно ОТП. Као симетричан систем, захтева да пошиљалац и сви примаоци имају исту ОТП књигу. Такође има значајан недостатак у томе што порука не може бити дужа од плочице која се користи. Да јесте, тада би се делови јастучића морали поново употребити, што значајно слаби шифротекст на криптанализу.

ОТП-и се и данас користе у неким војним снагама за брзе, тактичке теренске поруке.

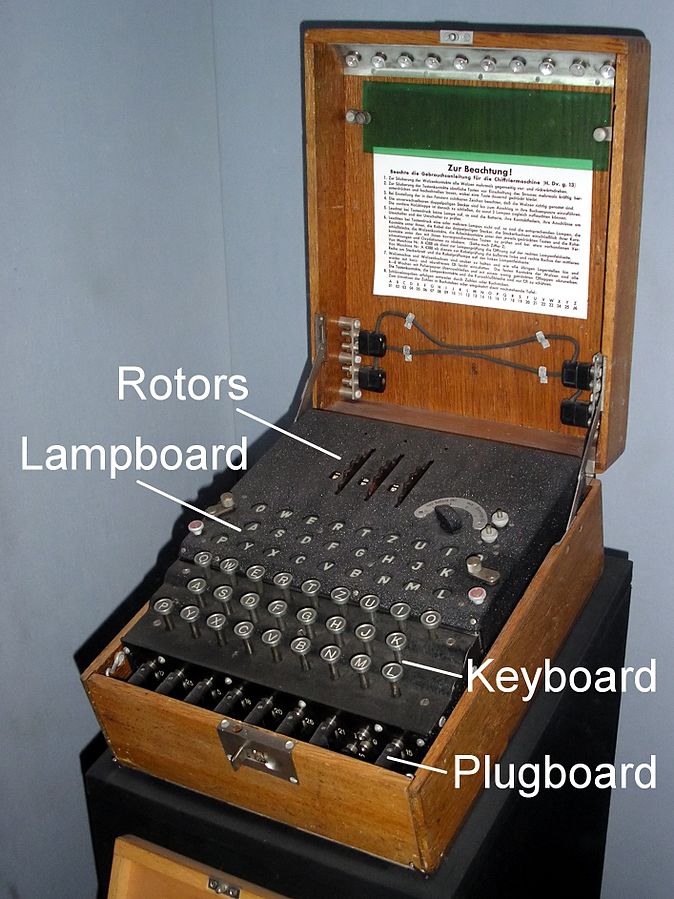

Енгима – 1914

Створио немачки држављанин Артхур Сцхербиус након Првог светског рата у комерцијалне сврхе, Енигма машина је машина за шифровање са полифафетским током. Машина се састојала од тастатуре, светлосног панела и неких подесивих ротора. Оператори би поставили положај ротора и затим откуцали поруку на тастатури. Док је свако слово куцало, одговарајуће слово би светлило на светлосној плочи. Ово је било шифровано писмо које је обликовало шифрични текст. Пријемници би морали знати исправна подешавања ротора и затим обављати исти поступак. Међутим, како је пријемник укуцао у свако слово шифричног текста, одговарајуће слово које би осветљавало било би писмо у отвореном тексту.

Немачка војска је побољшала машину додавањем плоче и зато је сматрала нераскидивим и користила је Енигму за све. Шифролошки биро пољског генералског штаба сломио је немачку војну Енигму 1932. Они су успели да преусмере машину на основу података добијених од лошег оперативног обезбеђења (ОпСец) немачких корисника Енигме. Међутим, они нису успели да дешифрују поруке све док Французи нису пренели информације о Енигми од једног од њихових немачких шпијуна..

Пољски Ципхер Биро је био у стању да чита њемачки саобраћај Енигма годинама, све док немачки континуирани напредак у систему није превише отежао. У том тренутку, непосредно пред избијање Другог светског рата, Уједињено Краљевство и Француска су доведене у прегиб, а праћење и дешифровање Енигма саобраћаја постали су део Пројекта Ултра.

Опште је прихваћено да је могућност савезника да дешифрује Енигма саобраћај скратила исход Другог светског рата за неколико година.

СХА породичне шифре 1993 – 2012

СХА је породица алгоритама који се користе за хеширање, а не за шифровање, а објављује их Национални институт за стандарде и технологију (НИСТ). Оригинална СХА шифра објављена 1993. године сада је означена као СХА-0 како би се уклопила са конвенцијама о именовању следећих верзија.

Показало се да и СХА-0 и СХА-1 (пензионисани у 2010) нису у стању да испуне стандардне ознаке хасх-а (наведене у одељку о терминологији) и више се не користе. ХМАЦ-СХА1 се још увек сматра непрекинутим, али СХА-1 у свим укусима треба одбацити у корист виших верзија где је то практично.

Постојеће СХА шифре СХА-2 и СХА-3 (2012) и данас се користе.

МД5 Хаш – 1991

МД5 је алгоритам распршивања који је развијен 1991. године за решавање безбедносних проблема у МД4. До 2004. МД5 је у суштини сломљен напорима који су показали да је МД5 врло рањив на напад рођендана

И данас су обезбеђени отисци прстију МД5 за потврду датотеке или поруке. Али пошто је криптографски сломљен, МД5 хешеви могу се ослонити само на откривање ненамјерних промена датотека или порука. Намјерне промјене се могу прикрити због слабости алгоритма.

Модерн Ципхерс

Криптографија је данас у широкој употреби на интернету. Велики део наших интернет активности шифриран је помоћу ТЛС-а (Транспорт Лаиер Сецурити) и кључеви се размењују асиметричним поступком.

Рачунари су изузетно добри у обради података користећи алгоритме. Једном када су рачунари стигли на сцену, развој шифре је експлодирао. Рачунари нису само одличан алат за креирање криптографских шифри, већ су изузетно корисни за разбијање криптографских шифри помоћу криптанализе. То значи да повећање снаге рачунара увек најављују нови шифри који се развијају и старе шифре се повлаче, јер их је сада превише лако сломити.

Због ове непрекидне борбе за рачунарском снагом, рачунари који користе интернет обично подржавају велику листу шифри у било којем тренутку. Ова листа шифра назива се шифрованим пакетом и када се два рачунара повежу, они деле листу шифри које обе подржавају, а заједнички шифрант се договара како би се извршило шифровање између њих. Овај процес постоји како би се осигурала највећа интероперабилност између корисника и сервера у било којем тренутку.

Шифре попут Енигма и ДЕС (Стандард енкрипције података) су поломљене и више се не сматрају сигурним за криптографску употребу. До данас, РСА (Ривест, Схамир, Адлеман) и АЕС (Адванцед Енцриптион Стандард) сматрају се сигурним, али како се рачунарска снага повећава, они ће једнога дана пасти и мораће се развити нове шифре да би се наставила употреба криптографије на веб.

Криптографија јавног кључа

Криптографија јавног кључа је асиметрични систем који се данас широко користи од стране људи и рачунара. Кључ који се користи за шифрирање података, али не и дешифровање назива се јавним кључем. Сваки прималац има свој јавни кључ који је јавно доступан. Пошиљаоци морају да користе јавни кључ предвиђеног примаоца да би кодирали поруку. Тада прималац може користити свој пратећи тајни кључ који се зове приватни кључ за дешифровање поруке.

РСА је основни шифар који се користи у криптографији јавног кључа. РСА шифра множи два веома велика једноставна броја заједно као део процеса генерисања кључева. Његова снага се ослања на чињеницу да би противник тај производ морао тачно да расподијели на два првобитна броја. Чак и са данашњом рачунарском снагом која у већини случајева није изведива. Можда се сећате да је факторизација процес смањења броја на два најмања броја која се могу множити заједно да би се произвео оригинални број. Приме бројеви имају само два фактора, 1 и сами себе. Овдје детаљније описујем криптографију јавног кључа..

Асиметричне шифре су спорије од симетричних шифри, али имплементација асиметричне криптовалуте Јавног кључа има једну посебну предност: пошто се јавни кључ не може користити за дешифровање порука, може се проследити пошиљаоцу без икаквих заштитних мера. Дакле, нема потребе да две стране размењују кључеве пре размене своје прве шифроване поруке.

За мале ствари попут е-поште, асиметрична криптографија је у реду, али за шифрирање великих размера, попут целих дискова или резервних копија датотека, то је преспор. Већина крипто система великих размјера данас користи хибридни приступ; асиметрични криптовалути користе се за размјену симетричних кључева, а затим се симетрични кључеви користе за стварне процесе шифрирања и дешифрирања.

Непрекидан шифротекст

Имајући у виду нашу рачунарску снагу данас, може се чинити невероватним да откријемо да постоје неки веома стари шифрирани рокови који још увек нису дешифровани.

Коначно писмо убице Зодиака

Зодиак убица је био серијски убица који је тероризирао Калифорнију неколико година касних 60-их. Убица је у то време полицији послао 4 шифриране поруке, од којих четврта и данас остаје непрекинута.

Постоје тврдње да су људи покварили последњу шифру, али ништа што се могло супротставити контроли.

Три финалне Енигма поруке

Нису још увек све Енигма поруке дешифроване. Иако је за то мало војне вредности, постоји пројекат Енигма @ Хоме који жели да дешифрује неколико преосталих порука из 1942. године. Као и други @ хоме пројекти попут СЕТИ @ Хоме, пројекат користи резервне циклусе ЦПУ-а на рачунарима чланова да би покушај дешифровања коначних порука.

Шта је следеће?

Рачунање је још увек млада наука. Још увек радимо са „верзијом 1“, што значи да су наши рачунари и даље ограничени на бинарне функције „оне-анд-зеро“. Квантно рачунање вероватно је следећа велика ствар у рачунању и то ће у основи променити начин на који рачунарство делује уместо да се повећава само процесорска снага да би се могло обрађивати више нула и нула. Квантна механика има ово чудно правилно названо “суперпозиција”, што значи да нешто може бити у више стања док се то не опази. Најпознатији мисаони експеримент који илуструје суперпозицију је онај Сцхродингерове мачке, где је мачка у кутији и жива и мртва док се не сруши у једно од тих стања када је посматрана.

Када рачунамо то значи да кубити (квантни битови) могу имати два стања уместо бинарног једног стања. Иако мало може бити само 1 или 0, кубит може бити и један и други преко концепта суперпозиције. Не само што ово чини тешку математику попут оне која се користи да би се велики бројеви факторизводили готово тривијално, већ такође може навести крај напада Маин-Ин-Тхе-Миддле.

Још једно својство квантног преноса је концепт „интерференције“. Интерференција је понашање субатомских електрона да прођу кроз баријеру и поново се врате на другу страну. Мешање се може догодити само ако га нико не посматра (дрво, шума, било ко?). Стога би било теоретски немогуће да неко пресреће поруку која је пролазила кроз квантни систем а да није откривена. Пут електрона би се променио проматрањем и сметње више не би долазиле, што значи да је порука опажена. Најбољи квантни рачунар у овом тренутку има неколико кубика, али технологија брзо напредује.

Луриген “Сцитале”. ЦЦ Схаре-А-Лике 3.0

e mogu se primeniti različite metode šifriranja kako bi se zaštitila privatnost i bezbednost komunikacije. U prošlosti su se koristile metode prikrivanja poruka, ali su se one pokazale nedovoljno efikasnim u sprečavanju neovlašćenog pristupa informacijama. Kriptografija je postala ključna u zaštiti privatnosti i bezbednosti komunikacije, a različite metode šifriranja su razvijene kako bi se sprečilo neovlašćeno čitanje poruka. Međutim, iako postoje mnoge metode šifriranja, nijedna nije savršena i sve se mogu probiti uz dovoljno vremena i resursa. Stoga je važno da se stalno razvijaju nove metode šifriranja kako bi se održala sigurnost komunikacije.

e mogu se primeniti različite metode šifriranja kako bi se zaštitila privatnost i bezbednost komunikacije. U prošlosti su se koristile metode prikrivanja poruka, ali su se one pokazale nedovoljno efikasnim u sprečavanju neovlašćenog pristupa informacijama. Kriptografija je postala ključna u zaštiti privatnosti i bezbednosti komunikacije, a različite metode šifriranja su razvijene kako bi se sprečilo neovlašćeno čitanje poruka. Međutim, iako postoje mnoge metode šifriranja, nijedna nije savršena i sve se mogu probiti uz dovoljno vremena i resursa. Stoga je važno da se stalno razvijaju nove metode šifriranja kako bi se održala sigurnost komunikacije.

e mogu se primeniti različite metode šifriranja kako bi se zaštitila privatnost i bezbednost komunikacije. U prošlosti su se koristile metode prikrivanja poruka, ali su se one pokazale nedovoljno efikasnim u sprečavanju neovlašćenog pristupa informacijama. Kriptografija je postala ključna u zaštiti privatnosti i bezbednosti komunikacije, a različite metode šifriranja su razvijene kako bi se sprečilo neovlašćeno čitanje poruka. Međutim, iako postoje mnoge metode šifriranja, nijedna nije savršena i sve se mogu probiti uz dovoljno vremena i resursa. Stoga je važno da se stalno razvijaju nove metode šifriranja kako bi se održala sigurnost komunikacije.