Ваше интернет активности преносе се путем многих рутера и преклопника на путу до њиховог одредишта. Ти пакети су подложни сакупљању и анализирању у свакој од тих тачака процесом који се назива њушкање пакета. Овај чланак објашњава шта је њушкање пакета и неколико практичних савета како то избећи.

Такође видети: Најбољи снафферс за пакете и мрежни анализатори

Постоји много облика умрежавања, а најчешћи од свих је ТЦП / ИП. Та кратица је скраћеница за Протокол контроле преноса преко Интернет протокола што једноставно значи да мрежа шаље ТЦП пакете одредишним рачунарима који користе ИП адресе. Критични део овог описа су пакети речи. Супротно ономе што нам кажу наше очи, ствари попут веб страница и е-поште не путују целином интернета. Они се на крају слања растављају у мале пакете података и поново састављају на крају пријема у оригинални формат. Док ти пакети података путују интернетом, подложни су прислушкивању и чак модификацији. Ову технику колоквијално називамо њушкање пакета и спроводе је интернетске службе, владе, компаније за оглашавање и подједнако негативни момци. У овом чланку ћемо размотрити начине како да се заштитите од њушкања пакета.

Шта је њушкање пакета?

Да бисте разумели како се снифање пакета догађа, корисно је схватити како функционира усмеравање интернета. Веб странице и мејлови не шаљу се путем интернета нетакнути као један документ. Уместо тога, страна слања (ваш рачунар) раставља их на много малих пакета података. Ови пакети су упућени на ИП адресу на крају пријема која обично има обавезу да потврди примитак сваког пакета који прими. Да би то подржали, сваки пакет садржи ИП адресу за слање и примање као и мноштво других информација.

Ови пакети не прелазе са пошиљаоца у пријемник у једном налету. Уместо тога, сваки пакет прелази Интернет на путу до свог одредишта пролазећи кроз бројне уређаје за контролу саобраћаја као што су рутери и прекидачи. Сваки пут када пакет прође кроз неки од ових уређаја за контролу саобраћаја, подложан је хватању и анализирању.

Напомена о усмјеравању и конвергенцији

Улога рутера у овом процесу је буквално да усмери саобраћај до његовог одредишта. Рутери на интернету имају неку идеју о томе где се налази одредишна ИП адреса или барем знају где послати пакет ако нису директно повезани са одредиштем. Ова техника се назива конвергенција јер се пакети из целог света конвертују на одредиште захваљујући рути. Размислите о великој дестинацији као што је Фацебоок. До ње долази саобраћај са свих страна света. Како се ти пакети приближавају стварним Фацебооковим серверима, разнолики промет се претвара у веома заузет део интернета. Рутери на тим локацијама морају бити јако робусни и сигурни.

Лакше упоређивање може бити разматрање аутопута који има стотине успона у разне градове. Сав саобраћај који је намењен граду Куахог извући ће на излаз Куахог са аутопута. То је облик конвергенције у томе што су ови аутомобили само појединачни аутомобили за које изгледа да немају ништа заједничко док сви не почну излазити из Куахога. Ако је посматрач желео да прегледа све аутомобиле који иду у тај град, има смисла седети на излазу са аутопута Куахог, јер су 100% аутомобила који иду на тај излаз аутомобили који су од интереса. Мање је смисла сједити негдје другдје на аутопуту и прегледавати аутомобиле јер је само дио њих намијењен Куахогу. НСА-ин програм надзора ПРИСМ користи ову технику; НСА њушкајући пакет „паркира“ на рутерима најближим великим Интернет провајдерима попут Гооглеа и Фацебоока како би сакупили што више промета намењеног тим веб локацијама.

Ко пако њушка?

Свако ко има приступ рутеру може извршити прикупљање пакета и наредне анализе. Будући да корисници интернета углавном немају појма како се њихов саобраћај усмерава, није заиста могуће знати ко можда посматра тај саобраћај. Међутим, историја је показала да су следећи актери током година били укључени у њушкање пакета из различитих разлога.

Напомена о усмјеривачима

Вероватно већина нас размишља о вифи рутеру у нашим кућама када чујемо усмеравање речи. То је сасвим тачно. Потрошачки рутер у вашој кући ради исти посао као и велики комерцијални рутери на интернету. Ваш кућни усмјеривач одговоран је за прихваћање промета са различитих уређаја повезаних с интернетом у вашем дому и њихово усмјеравање до интернета. Такође је одговоран за прихватање промета са одговора са Интернета и његово усмјеравање на одређени уређај који га је затражио. Једина стварна разлика је да интернет рутери то раде на милион уређаја, док ваш кућни усмјеривач не би одговарао тако монументалном задатку.

Владине агенције

Америка

Сновденови радови открили су масиван надзорни апарат, назван ПРИСМ, који влада Сједињених Држава већ годинама тајно поставља. Конкретно, Агенција за националну безбедност (НСА) пасивно је прикупљала интернет саобраћај намењен великим веб локацијама као што су Фацебоок, Гоогле и друге. НСА поседује велике алате за анализу као што су КСКеисцоре који му омогућавају да касније претражује прикупљене пакете.

Велика Британија

Велика Британија има сличан систем надзора пасивне наплате назван Темпора. Уједињено Краљевство је јединствено позиционирано по томе што већина његовог интернет саобраћаја стиже у Велику Британију преко подморских оптичких каблова. Ово омогућава јединствену тачку уласка и изласка из Велике Британије и из ње, а уређаји за прикупљање Темпора раде на тим локацијама.

Још је десетак земаља познато да врше масовни надзор интернета. Сав интернетски надзор захтијева неки облик прикупљања и анализа пакета.

Предузећа

Интернет надзор није ограничен на владе. Индустријска шпијунажа је ствар деценијама и нема сумње да неке корпорације користе технике да би утврдиле шта њени конкуренти раде. Агенти за пословну шпијунажу углавном немају луксуз владиних налога да захтевају приступ унутрашњим мрежама и рутерима да би сакупили пакете. Због тога се већина шпијунажа са индустријског нивоа на Интернету вероватно ослања на испробане и истинске методе као што је лажно представљање да би стекли приступ унутрашњим мрежама. Једном када се стекне отисак у циљној мрежи, прикупљање и анализа пакета података могу допринети богатству знања.

Оглашивачи

Агенције за оглас су ноторно бескрупулозне, посебно агенције за интернет огласе. Агенције попут ове обично се плаћају на један од два начина: било по броју огласа који се приказују (цена по хиљади – ЦПМ-у), било броју кликова на огласе који прикупљају огласе (Паи пер Цлицк – ППЦ). У оба случаја, што више огласа стекне, већи су ти бројеви. Оглашивачи могу да користе њушкање пакета било коме анкетном кориснику како би процијенили њихов укус на тржишту, или – што је још горе – за убризгавање огласа у долазне пакете док пролазе,

Откривено је да Цомцаст њушка пакете на својој мрежи како би одредио оптимално место за убризгавање огласа у произвољне веб странице које су корисници прегледавали.

Осим етичких питања модификације садржаја који ни припада Цомцастсу нити живи у његовој мрежи, није потребно много маште да би се спекулирало о другим стварима које се успут могу убризгати у пакете. Познато је да интернетски огласи садрже злонамјерни софтвер у многим случајевима. Када актер попут оглашавача може преузети саобраћај намењен вашем рачунару и уметнути произвољни садржај, за који се зна да је злонамерни софтвер, који заобилази многе заштите које можете поставити сами.

Одлична демонстрација овога налази се на адреси Стеал Ми Логин (не употребљавајте право корисничко име / лозинку за тестирање). Ова страница покушава показати како нападач може украсти ваше вјеродајнице за пријаву ако је у стању унијети једну линију кода на страницу за пријаву. Док је Цомцаст убризгавао огласе путем јавасцрипт-а, нападач може једнако лако убризгати јавасцрипт који тихо краде ваше поверљиве податке.

Лоши момци

Лоши момци увек нису добри. Многи од њих су вешти и способни су да користе широк избор различитих метода да би вам украли информације. Лажно представљање остаје метода број један којом лоши дечки добијају приступ информацијама као што су подаци за пријаву и финансијске податке. Но, крађа идентитета није само након једне врсте информација. Нормални грађанин може бити лажен због информација о кредитној картици које лош момак може продати ради зараде. Супротно томе, системски администратор у банци може бити лажен због својих података за пријаву. Лош момак се онда може сакрити у интерној мрежи банке, њушити пакете и прикупљати финансијске податке о свим клијентима банке. Многи подмукли и дубоко продорни напади почињу једноставним пхисхинг е-поштом.

Још један врло чест вектор за негативце мањег обима је постављање лажне бежичне приступне тачке на јавним местима као што су кафићи, и прикупљање пакета података о сумњивим људима који су се нехотице повезали с њом..

Злонамјерни софтвер може садржати њушкице за пакете који прате активност корисника на мрежи, шаљу податке натраг у командно-контролни центар хакера. ВПНФилтер Малваре, који је заразио пола милиона бежичних рутера у преко 50 земаља, укључио је снајпер за пакете у своју трећу фазу. ВПНФилтер пресреће пакете података који садрже вјеродајнице за пријаву и шаље их хакерима преко мреже Тор.

Зашто ми је лоше?

Проматрање вашег промета је лоше из неколико широких разлога и стотина мањих разлога.

Лична информација

Размислите о томе колико личног посла обављате на мрежи. Већина нас обавља своје банкарство, постављамо лекарске састанке, пишемо е-пошту са личним подацима и дуготрајно ћаскамо са пријатељима и породицом на мрежи. Колико бисте од тих информација желели да постану јавне или бар да их читају други људи?

Лако је замислити негативце који вам краду бројеве кредитних картица, али шта је са суптилнијим подацима? Да ли би ваша осигуравајућа кућа волела да зна да сте недавно имали ангиограм? Да ли би ваш ускоро нови послодавац волео да зна да сте управо заказали састанак у породичној клиници? Да ли би ваша банка волела да знате да сте недавно изгубили посао? Разлог зашто класу података називамо „личним подацима“ је тај што је личан, а на нама је да контролишемо дистрибуцију тог знања.

Да, имате шта да сакријете

Постоји група људи која заступа став да их није брига да ли су надгледани путем интернета, јер „немам шта да кријем.“ Искрено, ово показује темељно неразумевање проблема. Њушкање по пакетима врше негативци који покушавају да нанесу штету онолико колико то чине агенције за спровођење закона. Будући да не постоји начин да конфигуришете пакет података да дозволи полицији да га прочита, али не и негативци, нема другог закључка осим што сви ми, заиста, имамо шта да сакријемо.

Пословна информација

Предузећа се углавном понашају с велом тајности у вези са својим предстојећим настојањима. Предузеће које преговара о куповини конкурента или изградњи нове локације на стратешкој локацији, могло би одједном постати веома неугодно ако те информације падну у погрешне руке. У случају некретнина, посао обично има „го, но-го“ тачку када се врши велика инвестиција. Ако су осетљиве информације процуриле након тог тренутка, могуће је да компанија изгуби велике количине новца. То може довести до губитка посла, а у мањим регионима стварни економски утицај. Један од начина како оваква информација процури је кроз индустријску шпијунажу, која може да укључује паковање њушкања несигурних е-порука и порука.

Како се заштитити од њушења пакета

Да бисте разумели како да се заштитите од њушења пакета, важно је знати како ваш саобраћај изгледа у различитим сценаријима. Фокусират ћу се на веб, али исти принципи вриједе за било коју интернетску комуникацију, попут е-поште и размјене порука. Употреба обичног некодираног ХТТП-а је најгора могућа сигурност. Употреба ХТТПС (ССЛ шифрованих сесија) нуди већу заштиту, али не баш толико заштиту колико ВПН може да пружи.

Прво, кренимо са обрасцем за пријаву на некодираној веб локацији само помоћу ХТТП-а. Мислим да је до сада већ опште познато да ако уносите податке на веб локацију која не приказује ХТТПС и / или закључавање у адресној траци, то није безбедно. Упркос томе, запањујући број оператора веб страница још увек није имплементирао ХТТПС на својим логин страницама, што оставља њихове кориснике у веома лошем стању безбедности.

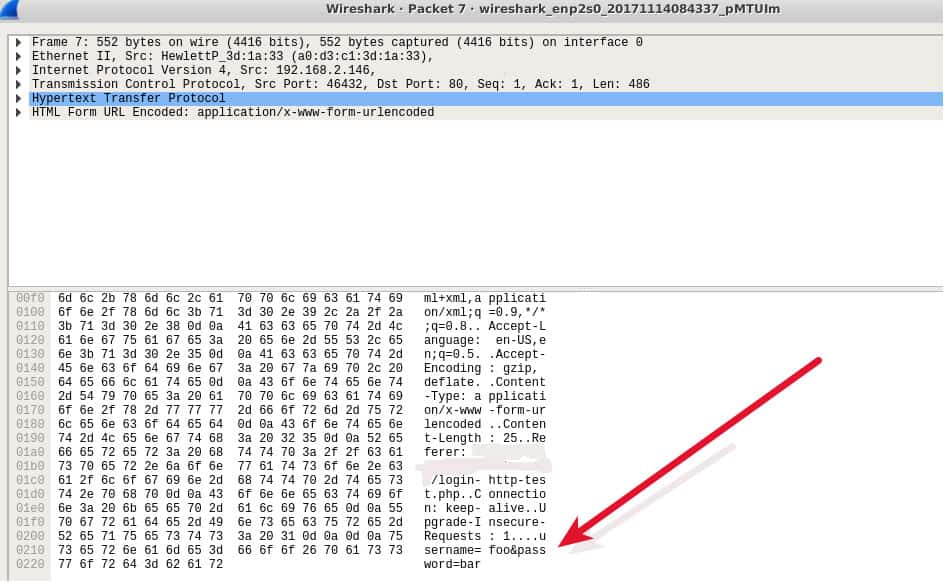

Направио сам лаку страницу за пријаву и пријавио се са фоо корисничким именом и траком лозинке. На овој слици је приказано Виресхарк снимање те пријаве. Посматрач може лако видети моје корисничко име и лозинку и касније га користити за пријаву на мој налог.

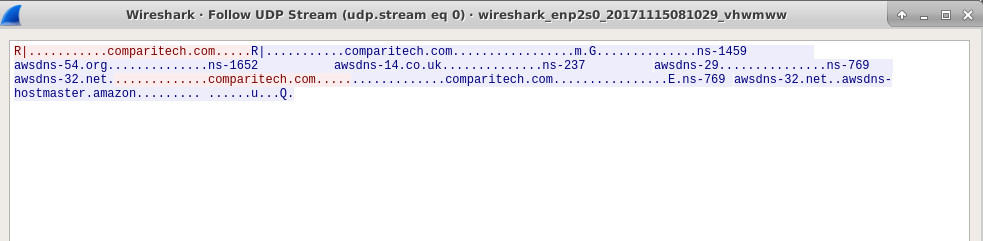

Затим сам посетио веб локацију Цомпаритецх која кориснике присиљава на ХТТПС. Укуцао сам цомпаритецх.цом у свој претраживач да бих ово започео. Прво што се догодило је да је мој систем извршио нешифровани ДНС претраживач како би добио ИП адресу цомпаритецх.цом.

Ове информације говоре било којем посматрачу да ћу посјетити веб страницу Цомпаритецх.

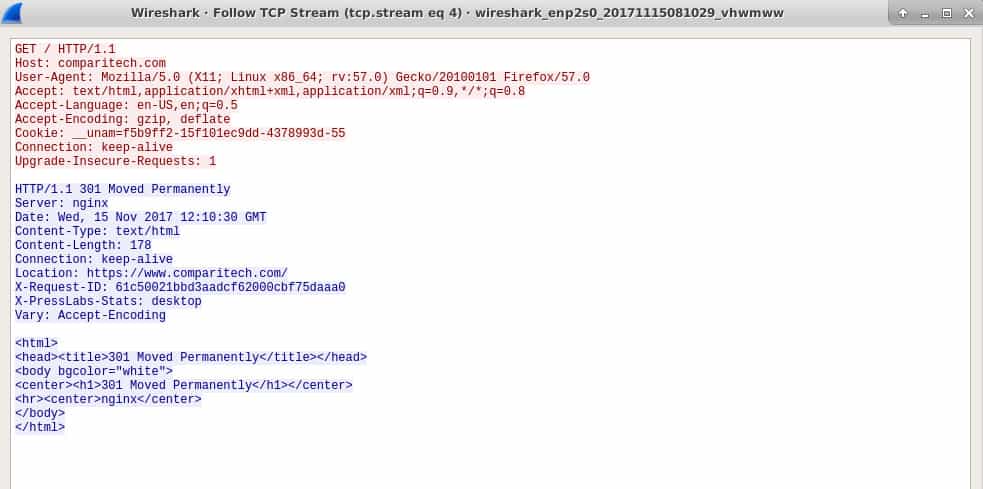

Затим је мој прегледач покушао да се повеже са цомпаритецх.цом. Видимо да веб локација неће дозволити нешифриране ХТТП везе, па шаље заглавља назад у мој претраживач који га упућују да покуша поново помоћу ХТТПС:

Мој прегледач то ради и од тада се моја сесија шифрира. Овај поступак је мало бољи од обичног ХТТП-а, јер је моја наредна пријава на веб локацију, као и све остале активности на њој, шифриране. Али, овај процес је још увек посматрачу пружио информације о томе да сам посетио веб страницу Цомпаритецх. То се назива мета подацима и срж је начина на који већина владиних програма надзора оправдава њихово шпијунирање. Ови програми покушавају да наведу да метаподаци нису вредни, али то очигледно није тачно. Знати где људи иду на интернет је од велике вредности.

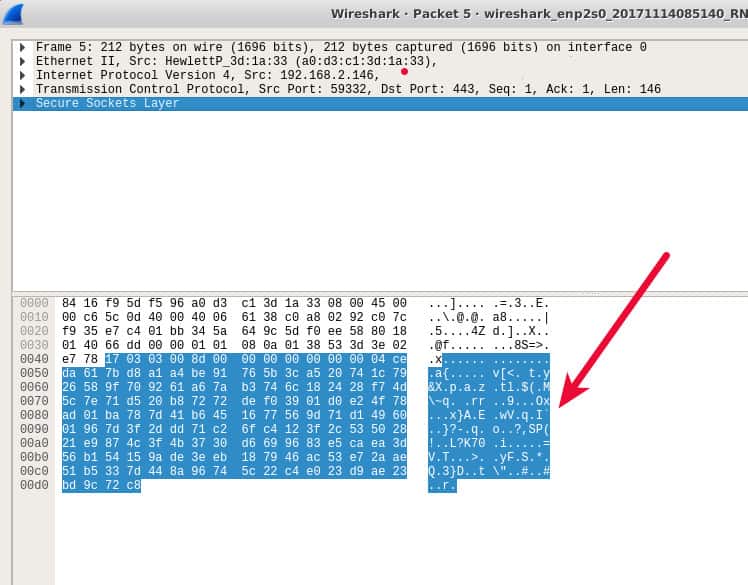

Ово је снимак слике онога што посматрач може видети о мојим активностима на веб локацији помоћу ХТТПС-а. То је углавном шифрирана глупост.

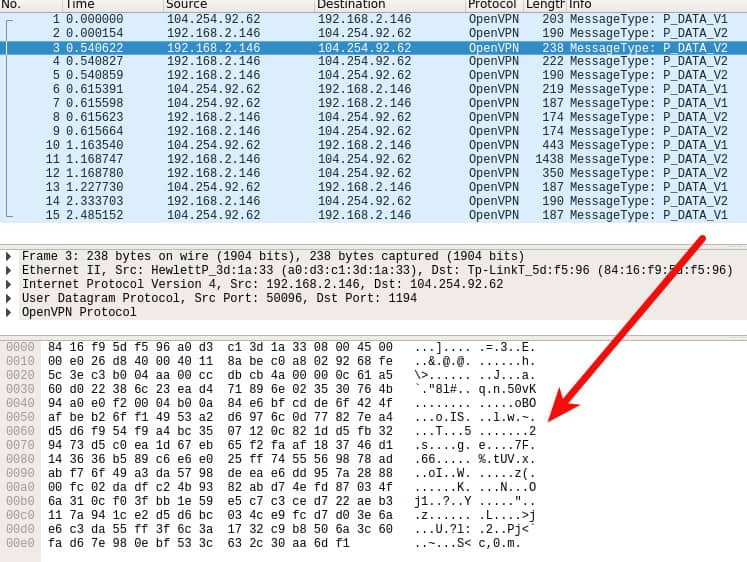

Коначно, ухватио сам неке пакете док је мој ВПН био покренут. У овом случају је све шифровано. Једино што посматрач може добити од посматрања мог саобраћаја је гомила шифрованих ОпенВПН пакета намењених за ОпенВПН сервер.

Мој промет се шифрира скупно на мом рачунару пре него што се пошаље путем ВПН-а и не дешифрује се док не стигне на ВПН сервер. ВПН сервер потом скида слој шифрирања који је додао на крају слања, а затим шаље саобраћај на своје одредиште у моје име.

Имајте на уму да такође рутирам свој ДНС путем ВПН-а, па су чак и моји ДНС упити шифровани и невидљиви посматрачу.

На основу ових примера снимања пакета, правила за заштиту од њушења пакета су:

Користите ВПН стално

Горња снимка пакета показује да ВПН везе пружају најпотпунију заштиту. Ваш саобраћај је потпуно шифриран и ако осигурате да ваши ДНС упити такође пролазе кроз ваш ВПН, одредишта се не могу одредити.

Једина страна која може видети ваш саобраћај је ваш ВПН провајдер јер им је потребно да уклоне ВПН шифровање да би видели куда саобраћај треба да оде. Мораћете да имате неки ниво поверења у свог ВПН провајдера како бисте били сигурни да они не раде ствари попут евидентирања вашег промета.

Можете да повећате ниво анонимности и приватности користећи Тор у сарадњи са ВПН-ом. Постоје два главна начина за то како то објашњава Паул Бисцхофф у нашем чланку о најбољим ВПН-овима за кориснике Тор.

Увек користите ХТТПС када је доступан

Ако посећујете веб локацију помоћу ХТТП-а, погледајте да ли ће она прихватити ХТТПС везу једноставним везивањем хттпс: // на траци прегледача пре адресе веб локације. Многи веб сајтови имају ССЛ сертификате, али одржавач веб локација не приморава посетиоце да га користе. Фондација Елецтрониц Фронтиер одржава додатак прегледача за Цхроме, Фирефок и Опера под називом ХТТПС Еверивхере који ово може учинити за вас. Покушаће да се повеже на сваку веб локацију коју посећујете помоћу ХТТПС-а без икаквих додатних акција са ваше стране.

Вреди напоменути да би требало да наставите да користите ХТТПС чак и ако користите ВПН. То је због тога што ХТТПС шифрирани корисни терет може дешифрирати само одредишни веб сервер или ваш претраживач. ВПН провајдер ће морати да дешифрује ВПН шифрирање које је додао у пакет, али неће моћи да дешифрује сам ХТТПС пакет што значи да ће ваш ВПН провајдер моћи да прикупи само метаподатке.

Никада не шаљите податке обрасца помоћу ХТТП-а

Ако сте у ситуацији у којој једноставно не можете да користите ВПН или ХТТПС, онда би уопште требало да избегавате слање података на веб локацију. То конкретно значи да не испуњавате ниједне оквире обрасца нити кликајте било која дугмета обрасца на веб локацији. Обрасци шаљу податке са вашег рачунара на веб сервер, а најчешће место где то видимо је у обрасцима за пријаву, контактним обрасцима и другим страницама које сакупљају информације од вас.

Сваки пут када податке пошаљете на веб локацију помоћу некодираног ХТТП-а, ти подаци су посматрачу јасно видљиви. Први снимак екрана у овом одељку илуструје колико је лако видети моје корисничко име и лозинку у ХТТП пакету; све информације које пошаљете преко ХТТП-а бит ће подједнако видљиве.

приступ интернету може да њушка пакете, укључујући владине агенције, предузећа, оглашиваче и лоше момке. Владине агенције, као што је НСА, користе њушкање пакета у својим програмима надзора. Предузећа могу да користе ову технику да би пратила активности својих корисника и сакупљала податке о њима. Оглашивачи могу да користе њушкање пакета да би прикупили информације о интересима корисника и прилагодили своје огласе. Лоши момци могу да користе њушкање пакета да би краду личне информације и извршавали друге злочине.

Зашто ми је лоше? Њушкање пакета може да има озбиљне последице по приватност и безбедност корисника. Лична информација, као што су лозинке и финансијски подаци, може да буде украдена и злоупотребљена. Пословна информација, као што су тајне компаније, може да буде откривена и украдена од стране конкуренције.

Како се заштитити од њушења пакета? Постоје неколико практичних савета које корисници могу да примене да би се заштитили од њушкања пакета. Користећи ВПН стално, корисници могу да шифрују своје интернет активности и спрече њихово прислушкивање. Увек користећи ХТТПС када је доступан, корисници могу да шифрују своје комуникације са веб локацијама. Никада не шаљите податке обрасца помоћу ХТТП-а, јер овај протокол није шифрован и подложан је прислушкивању. Корисници такође могу да користе антивирусни софтвер и фајервол да би заштитили своје уређаје од злонамерних програма.