Безплатните средства за пенисиране са скоби в инструментариума на етичен хакер. Тук показваме най-добрите и най-популярните отворени източници в интернет. Открихме и някои полезни уроци за пенисиране, за да започнете, и няколко предизвикателни онлайн упражнения за практикуване на вашите етични хакерски умения.

Какво е пениса?

Pentesting – кратко за проникване – е оторизирана симулирана кибератака срещу компютърна система за проверка на уязвими уязвимости. Процесът, предприет от етични хакери, се опитва да имитира потенциална неоторизирана атака, за да види как системата се справя и да разкрие всички недостатъци и слабости.

Нападането на себе си за намиране на слабости в собствените защитни сили е стратегия, която е на хиляди години. Сун Дзъ (ок. 6 век пр.н.е.), китайски генерал, военен стратег и автор на Изкуството на войната, казва: „Казва се, че ако познаваш враговете си и познаваш себе си, няма да бъдеш затънал в сто битки; ако не познавате враговете си, но знаете себе си, ще спечелите един и ще загубите един; ако не познаваш нито враговете си, нито себе си, ще бъдеш затънал във всяка една битка. “

Често цитираният принос на генерала в стратегиите за атака и отбрана попадна под някакъв огън през 21 век. В статия, озаглавена „InfoSec, Sun Tsu и изкуството на курвата“, авторите Стив Торнио и Брайън Мартин се оплакват: „Напоследък не можеш да замахнеш с мъртва котка, без да удряш някого в InfoSecurity, който пише в блог, участвайки в панел или по някакъв друг начин се чукаме за това, което можем да научим от Sun Tzu за сигурността на информацията. “

Тестерите за проникване, твърдят писателите, водят своите „битки“ в ограничен обхват, под надзор и се ръководят от закони. „Тестът с химикалка абсолютно НЕ познава врага ви. Включването на вашите хора или агенти, които наемате, срещу вашите собствени мрежи, за да тестват тяхната сигурност, не ви говори нищо за вашия нападател. “

Както и да е, съвременните стратези за киберсигурност и пентестери продължават традицията на самоанализа на Sun Tsu, по-малко за разбиране на техните нападатели и повече за идентифициране на действителните уязвимости на хардуерната и софтуерната сигурност в техните системи. Днес хакерите за бяла шапка използват най-новите технологии – включително безплатни инструменти за пенисиране – във виртуално бойно поле, интернет и една от тези технологии е пенистирането: симулирани, планирани битки на различни системни нива, от социалното инженерство до уязвимостите на API.

Защо имате нужда от това?

Опитвайки се да нарушите собствените си защити, DIY пенисирането може да ви помогне да прецизирате съществуващата си сигурност.

Петестът не само тества уязвимостите, той може да идентифицира и силните страни в системата ви, което може да ви помогне да създадете оценка на риска за целите на одита. Например стандартът за защита на данните за индустрията на разплащателни карти (PCI DSS) изисква всяка организация, която обработва кредитни карти, да извършва годишен тест за проникване, както и всеки път, когато системата се промени. Извършването на тестови умения на DIY може да ви помогне да идентифицирате и коригирате недостатъците на системата, преди одиторите да поискат скъпи промени или да ви затворят..

И, разбира се, пенистирането може да ви помогне да предотвратите скъпите кибератаки. Изследване, проведено от Националния алианс за киберсигурност, установи, че 60 процента от малките предприятия се провалят в рамките на шест месеца от атака срещу киберпрестъпления. Редовният DIY пенистинг е значително по-евтин и според много етични хакери доста забавен.

Плюсове на пенисирането

- Като проактивна стратегия, тя позволява на организациите да намерят потенциални слабости преди киберпрестъпниците. Той може да изложи рискове и уязвимости, които могат да бъдат допълнително проучени и класифицирани, т.е. по отношение на реален риск. Например, понякога уязвимостта, която се определя като висок риск, може да бъде преоценена като среден или нисък риск поради действителната трудност при експлоатация.

- Работи в реално време и дава възможност за автоматизирано тестване с помощта на специализиран софтуер (включително безплатни средства за пенисиране)

- Може да се използва като инструмент за обучение на екипи за сигурност

- Активира спазването на защитата, напр. стандартът ISO 27001 изисква собствениците на системи да провеждат редовни тестове за проникване и прегледи на сигурността от квалифицирани тестери

- Може да се използва за подпомагане на криминалистични разследвания на нарушения на данните чрез симулиране на възможни начини хакерите да са проникнали в система

Минуси от пенисиране

- Може да бъде разрушително за бизнес, защото симулира реална атака в света

- Може да даде невярно чувство за сигурност. Твърди се, че ако не познаваш своя враг, всъщност не можеш да мислиш като него. В допълнение, истинските нападатели не са обвързани с правилата на компанията или конкретни инструкции от горе нагоре. И ако вътрешните служители по сигурността знаят за тест, те могат да се подготвят за него.

- Пенистирането може да е трудоемко, така че трябва да направите молив в рамките на известно време, за да ви хареса хакер за бяла шапка, за да достигнете скорост

- Пенисирането може потенциално да се обърка зрелищно. Помислете за последиците от използването на медицинско оборудване или оборудване за безопасност и просто да повредите софтуера или хардуера.

- Има правни проблеми, свързани с пенисирането. Съществува редица закони на САЩ, които разглеждат хакерското хакерство, независимо дали и двете страни (pentester и целевата система) са съгласни с процеса; в крайна сметка, това е опит да се получи „незаконен“ достъп до приложение или система. Въпреки това, обикновено е договорено, че докато имате подписан формуляр за съгласие („излезте от затвора карта“) със собственика на системата, която ще бъде тествана, трябва да сте в безопасност. Но това не е гарантирано. Ако собственикът на хакерската система (или шефът ви) реши, че не са доволни, по каквато и да е причина, след тест, можете да се озовете в гореща вода. Историята гласи, че пентестър е бил съден, след като провежда тест за детско порно в мрежата на организацията. Когато порно беше намерено на един компютър, служителят го отрече и пентестърът явно беше арестуван. Той беше освободен, след като харчи хиляди долари за законни сметки, за да се защити. Предупредителните предупреждения са валидни, дори ако вие наказвате вашата собствена система. Ако откриете нещо, което не ви харесва в устройството на персонала, по-добре да сте готови да оправдаете намесата си.

Тук можете да намерите списък (това е незавършено производство) на закони, свързани с хакерство.

Пенитентен цикъл

Има пет основни етапа в пестедния цикъл:

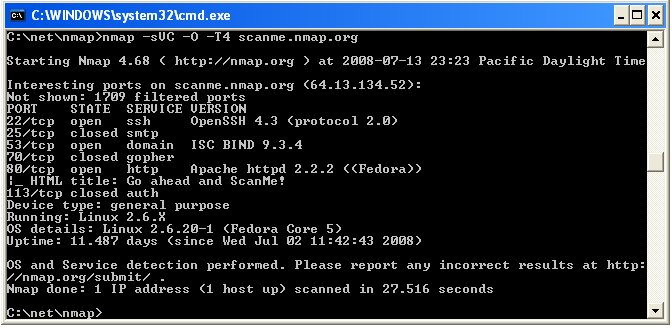

- Събиране на информация (разузнаване) – В този етап, като всеки военен командир, вашият зъл близнак ще иска да събере възможно най-много информация за вашия „враг“ (в случая самите вие, но нека не разцепвате космите). На този етап ще искате да сканирате всички мрежови портове и да картографирате неговата архитектура. Можете също така да искате да съберете информация за потребителите на системата, ако планирате да правите някакви атаки в социалния инженеринг. В момента сте просто студен шпионин; буден, откъснат и невидим. Често използван инструмент е Nmap.

- Сканиране – Врагът е във вашите гледки; сега ви трябва по-подробна карта как изглежда целевата система. Този етап използва информацията, събрана в първи етап, за да търси уязвимости като остарял софтуер, слаби пароли и XSS грешки. Често използван инструмент е w3af, способен да открие повече от 200 уязвимости, включително OWASP десет.

- експлоатация – След като установихме слабостите в целта, сега е моментът да поемем контрола и да стартираме няколко дръзки подвизи. На този етап вие все още просто изследвате истинската природа на защитните сили на противника си. Искате да видите как реагират на атака. Знаете, че ако играете правилно с картите си, ще спечелите повече от няколко записа в базата данни. Експлоатационна рамка като Metasploit съдържа база данни с готови подвизи, но също така ви позволява да създадете свой собствен.

- Поддържане на достъп – Този етап е жизненоважен за оценка на истинската уязвимост на врага. Една от целите е да имитира напреднали постоянни заплахи (APT), онези, които могат да спят в система в продължение на години, преди да започнат атака. Пример за APT е, когато хакерите прекарват години в френски потребители на Facebook и се интегрират с онлайн общности, за да могат по-късно да подмамят своите „приятели“ в инсталирането на зловреден софтуер. Само по себе си, тестовете не могат лесно да идентифицират APT, но във връзка със симулирани атаки на социален инженеринг, това може да помогне за разкриване на уязвимости. На този етап искате да влезете в замъка на врага и да намерите място, където да скриете задните си части и руткити, за да осигурите лесен бъдещ достъп и да шпионирате врага си. Kali Linux ще ви помогне да укрепите злия си близнак във вражеския лагер.

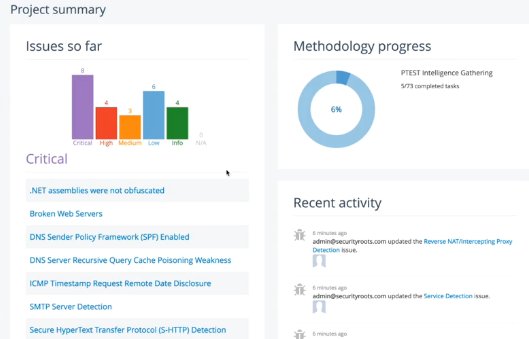

- Оценка и прикриване – И накрая, можете да анализирате резултатите и да създадете отчет за оценка на риска за вашата организация. Dradis е безплатен инструмент, който може да ви помогне да управлявате резултатите от множество тестове. Не забравяйте да почистите след себе си, напр. файловете, които сте качили ръчно, несъществуващите потребители, които сте добавили, или конфигурационните настройки, които сте променили.

Защо да изберете безплатни средства за пенисиране?

Наемането на професионалист може да бъде скъпо, както и търговските инструменти. Безплатните инструменти за пенисиране ви позволяват да се запознаете с този мощен софтуер на малко разходи, с изключение на вашето време. Мислете за това като безплатно обучение за нов служител по сигурността. Най-популярните безплатни средства за пенисиране се поддържат добре на форуми и групи по интереси на общността в Интернет, а повечето имат обширни бази от знания.

Какво да търсите в безплатните инструменти за пенисиране

- В идеален свят бихте имали рамка „всичко в едно“, за да можете да стартирате множество експлоатации от една конзола, едновременно да управлявате своя тестов план и след това да стартирате отчети, без да се налага да променяте приложения. Въпреки това, може да има моменти, когато искате да тествате ефикасността на алтернативни инструменти или просто се нуждаете от инструмент от висок клас, за да свършите определена работа. Подхождайте към проблема, както бихте сглобили всеки друг набор инструменти: обхващайте многоцелеви инструменти, но включвайте някои тежки за специализирана работа. Напречните рамки и платформи в тази колекция са всичко, което трябва да започнете.

- Много безплатни средства за пенисиране се предлагат с множество готови модули и подвизи. Но, ще има моменти, когато искате да можете да персонализирате тези подвизи или да създадете свой собствен. Добрата новина е, че повечето от изброените тук инструменти ви позволяват да направите корекции.

- Ефективността е ключът към добрия петест; в крайна сметка, дори и да спестявате от разходи на трети страни, вашето време също е ценно. Някои от най-простите безплатни средства за пенисиране в тази колекция са оценени високо от рецензенти, така че не подценявайте стойността им – има много сила под капака на инструмент като sqlmap. Възможно е да не са ви необходими всички звънци и свирки. Ако сте го направили, най-вероятно е да сте тръгнали с търговски продукт на първо място.

Много етични хакери са съгласни, че не се нуждаете от много сложна настройка, за да извършите направи сам пенисинг. Един професионален пентестър, попитан кои три инструмента обикновено са в арсенала си, отговори: „Честният отговор е уеб браузър за извършване на преустройство и събиране на информация, инструмент за управление на проекти за планиране и база данни за проследяване на данните за целта.“ За тестове, базирани в Интернет, този хакер за бяла шапка използва скенер за порт като Massscan, Nmap или Unicornscan, скенер за уязвимост като OpenVas или Tenable Nessus и комплект за експлоатация като Core Impact Pro или Metasploit.

Без допълнително обожание …

13 безплатни средства за пенисиране

Повечето инструменти за сигурност на уебсайта работят най-добре с други видове инструменти за сигурност. Добър пример е областта на тестовете за проникване, където администраторите обикновено използват скенери за уязвимост, преди да използват инструмент за тестване на проникване за конкретни цели, напр. мрежови портове или приложения. Например, Wireshark е както мрежов анализатор, така и инструмент за тестване на проникване.

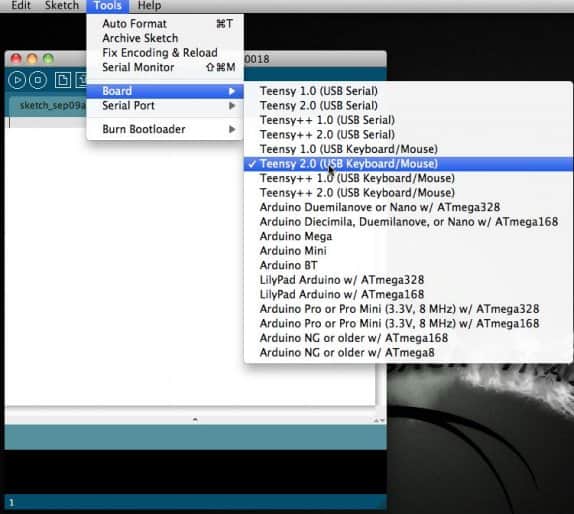

Kali Linux

Проект с отворен код, поддържан от Офанзивна сигурност и обявен за най-висока и най-популярна дистрибуция за сигурност на разположение в Linux. С една дума, тя е изчерпателна, но може би твърде много. Не е най-добрият избор за абсолютен начинаещ. Състои се от набор от други популярни инструменти за сигурност, включително:

- Burp Suite – уеб приложения пенисинг

- Wireshark – анализатор на мрежови протоколи

- Hydra – онлайн грубо форсиране на пароли

- Owasp-zap – намира уязвимости в уеб приложенията

- Nmap – скенер за сигурност, използван за мрежово сканиране

- Sqlmap – за използване на уязвимости на SQL инжектиране

Наскоро откритата уязвимост на wifi направи потребителите на Kali Linux малко потресаващи. Недостатъкът, известен като KRACK, засяга WPA2, протокол за защита, използван в повечето съвременни wifi устройства. Уязвимостта може да се използва за инжектиране на зловреден софтуер или откупуващ софтуер в уебсайтове. Kali Linux даде да се разбере, че актуализирана версия на софтуера не е уязвима за тази атака и има скрипт, който можете да стартирате, за да тествате уязвимостта на точките за достъп до атака. Урокът: винаги поддържайте целия софтуер актуален.

Характеристика

- Предлага се в 32-битов, 64-битов и ARM аромат

- 300+ предварително инсталирани инструменти за сигурност и криминалистика

- Многоезична Linux документация, която включва сценарии и „рецепти“, за да можете да създавате сложни сложни ISO изображения

- Активни форуми на общността

- Един от няколко проекта за нападателна сигурност – финансиран, разработен и поддържан като платформа за тестване на безплатни и с отворен код

- Възможност за създаване на напълно персонализирани инсталации за живо зареждане, които да се съхраняват на USB устройство

- Предоставя множество сродни инструменти за пенистиране, включително метапакети за безжична връзка, уеб приложения, криминалистика, радио, определени със софтуер и други

Tails с отворен код е рекламиран като алтернатива на Kali Linux.

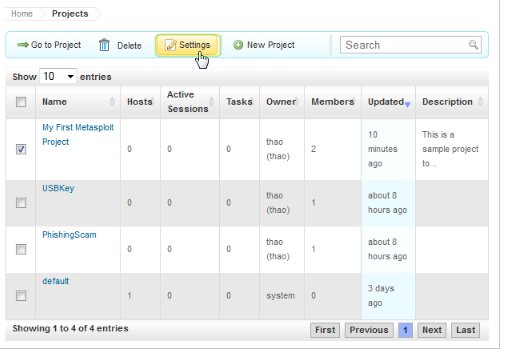

Metasploit

Самосчитан като най-напредналата и популярна рамка, която може да се използва за пентестинг, Metasploit е инструмент с най-висок рейтинг за разработване и изпълнение на код за експлоатация срещу отдалечена машина на целта. Има някои критики към инструмента (и други), а именно, че той позволява на злонамерени хакери да създават и реинженеринг експлоатация. Един от цитираните примери е експлоатацията на Windows за нулев ден от 2005 г., която беше налична в Metasploit, преди всеки патч да бъде пуснат публично от Microsoft.

Характеристика

- Общността на разработчиците на Metasploit непрекъснато работи, създавайки нови експлоатационни модули, но най-важното за рамката е, че можете лесно да създадете свой собствен. По време на писането, Metaspolit имаше около 3000 експлоатации и множество полезни товари за всеки. Основният подвиг за червея WannaCry, който предизвика известен хаос през [year] г., е наличен и в Metasploit.

- Metasploit е вграден в набор от инструменти на Kali Linux. Metasploit, подобно на Kali Linux, също е част от мрежата на проектите за нападателна сигурност.

- Рамката може да записва данни в собствената си вътрешна база данни, т.е. във вашата система

- Интегрирана с Nmap (вижте по-долу)

Една от най-популярните алтернативи на Metasploit е Nessus, търговски продукт.

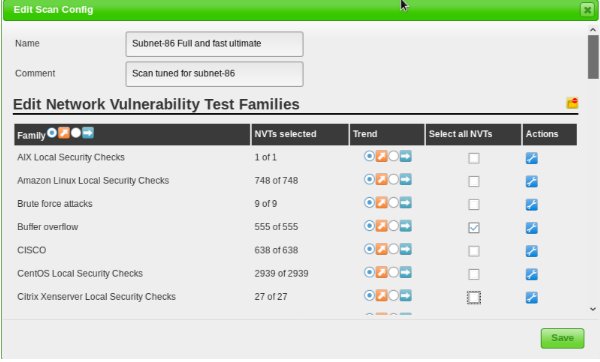

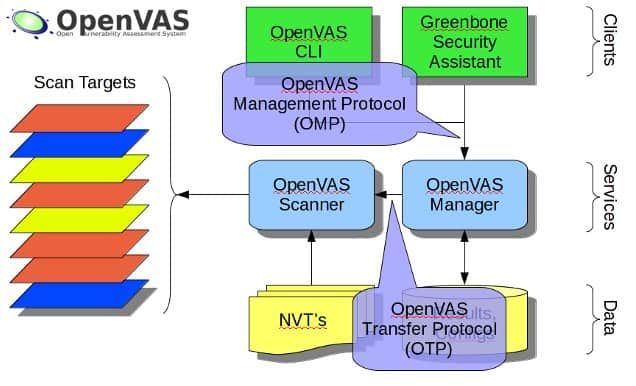

Отворена система за оценка на уязвимостта (OpenVAS)

Сканиращ комплект за сигурност, включващ различни услуги и инструменти. Самият скенер не работи на Windows машини, но има клиент за Windows. Скенерът получава емисия, актуализирана ежедневно, на тестове за уязвимост на мрежата (NVT). Германската федерална служба за сигурност на информацията (BSI) подкрепи различни функции на софтуерната рамка на OpenVAS, както и различни тестове за уязвимост на мрежата..

Характеристика

- База данни за масивни уязвимости

- Възможност за едновременни сканиращи задачи

- Планирани сканирания

- Грешно положително управление

Свързани: Най-добрите безплатни скенери за уязвимост на мрежата

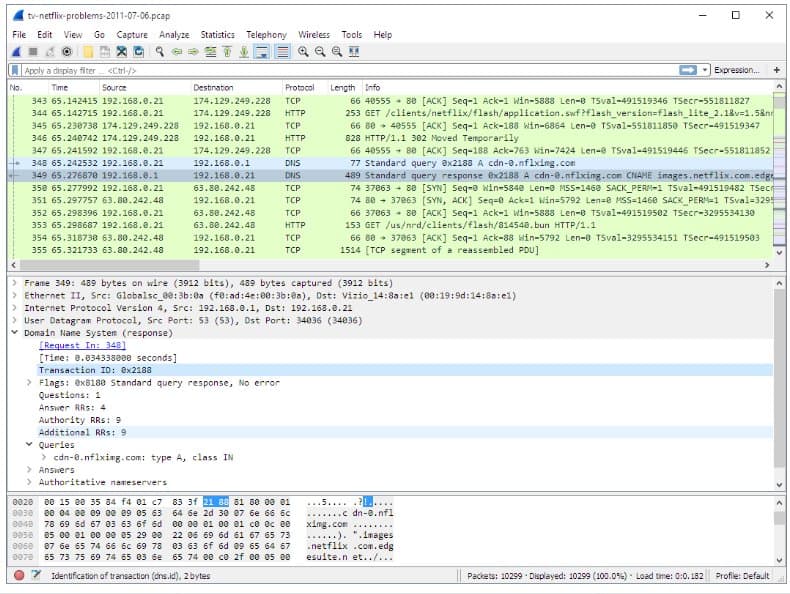

Wireshark

Твърди, че е и със сигурност изглежда фактически стандарт за анализ на мрежови протоколи в много търговски и нестопански предприятия. Най-често задаваният въпрос за Wireshark е дали той е легален. Да, така е. Той става незаконен само когато наблюдавате мрежа, която нямате разрешение за мониторинг. Wireshark работи, като грабва и изследва пакети данни за всяка една заявка между хост и сървър; въпреки че може да измерва данни, но не може да манипулира данните. Wireshark е в горната част на списъка на Insecure.org с най-високо оценените пакети. В миналото обаче той е имал собствен дял от уязвимости в сигурността, така че се уверете, че имате най-новата версия.

Характеристика

- Поддържа широка гама от протоколи, вариращи от IP и DHCP до AppleTalk и BitTorrent

- С повече от 500 000 изтегляния на месец, Wireshark е може би най-популярният избор в бранша за отстраняване на проблеми с мрежата

- Обширна документация и учебни уроци

- Основният софтуер на Wireshark е инструментът pcap (улавяне на пакети), който включва интерфейс за програмиране на приложения (API) за улавяне на мрежовия трафик

- Promiscuous Mode дава възможност за улавяне на пакети в мрежа, независимо дали те са свързани с „правилния“ адрес в мрежа

За по-проста алтернатива, опитайте tcpdump.

Вижте също:

- Урок за Wireshark

- 8 най-добри анализатори за анализиране на пакети и мрежи

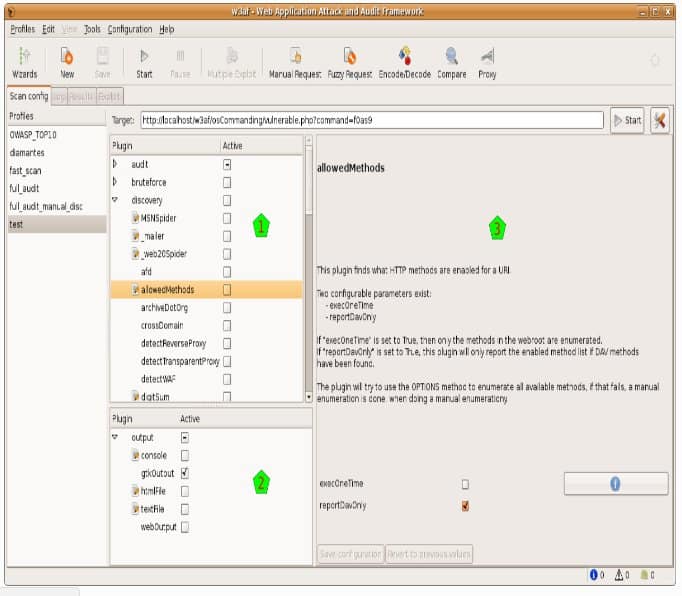

W3af

Рамка за атака и одит на уеб приложение и наречена уеб-фокусирана версия на Metasploit, това е популярен и лесен за използване инструмент за пенистиране. Но може да бъде това, което нарушителите наричат „бъги“. На официалния уебсайт w3af наскоро призна, че забелязва няколко „гадни грешки“. Очевидно тези проблеми са разгледани в най-новата версия. Създателят на w3af е Андрес Рианчо, бивш директор на Rapid7, който от своя страна е настоящ привърженик на Metasploit.

Характеристика

- Уязвимостите се идентифицират с помощта на плъгини, които са къси части от Python код, които изпращат HTTP заявки до форми и заявяват низ параметри за идентифициране на грешки и неправилни конфигурации

- Лесен за използване за начинаещи потребители с прост изходен мениджър и обикновен GUI

- Активира откриването на уязвимости на уеб приложенията с помощта на техники за сканиране в черни кутии

- W3af е препоръчителен инструмент на уебсайта на Kali Linux

Zed Attack Proxy (вижте по-долу) е жизнеспособна алтернатива.

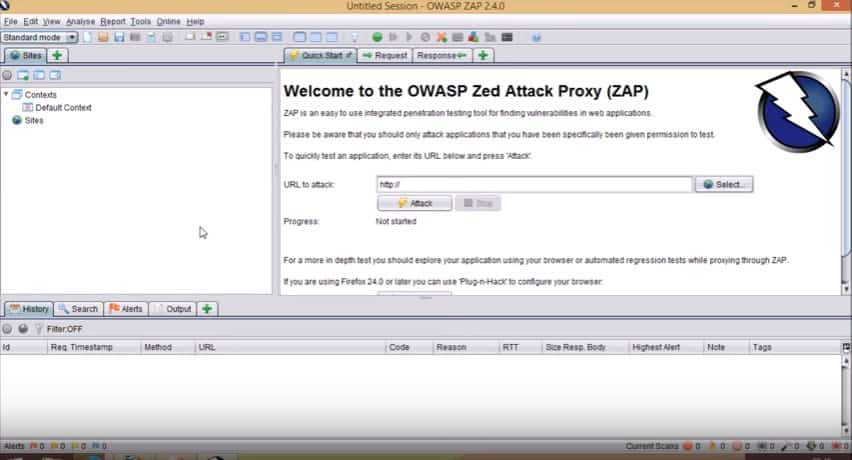

Zed Attack Proxy (ZAP)

Това може да ви помогне автоматично да намерите уязвими места за сигурност във вашите уеб приложения, докато разработвате и тествате приложенията си. Може да се използва чрез въвеждане на URL адрес за извършване на сканиране или можете да използвате този инструмент като прихващащ прокси за ръчно извършване на тестове на конкретни страници. Той е подкрепен от OWASP и армия от доброволци.

Характеристика

- Написано на Java, той е независим от платформата, така че тестерите, които не искат да работят в Linux, могат да използват удобно ZAP в Windows

- Чувствителността към фалшиви положителни резултати може да бъде конфигурирана (ниска, средна или висока)

- Тестовете могат да бъдат запазени и възобновени на по-късен етап

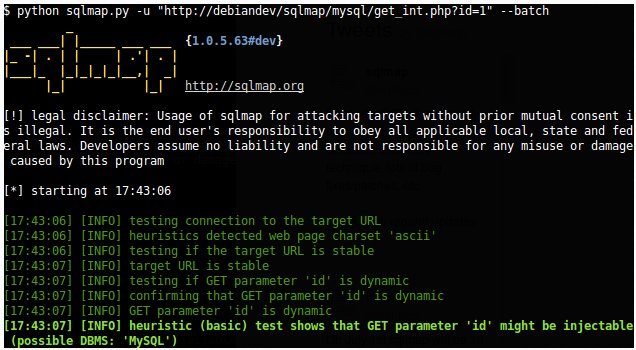

SQLMap

Инструмент за отваряне с отворен код, който автоматизира процеса на откриване и използване на недостатъци на инжектирането на SQL и превземането на бек-енд сървъри на бази данни. Един рецензент коментира: „Обикновено го използвам за експлоатация само защото предпочитам ръчно откриване, за да избегна стресирането на уеб сървъра или да бъда блокиран от IPS / WAF устройства.“ В онлайн форумите този инструмент получава много ентусиазирани отзиви. Можете да прочетете повече за кариерата на двамата талантливи разработчици на този инструмент – Мирослав Стампар и Бернадо Дамеле А. Г. – в LinkedIn.

SQLNinja също е алтернатива.

Характеристика

- Пълна поддръжка за MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB и системи за управление на бази данни Informix.

- Пълна поддръжка за шест SQL техники за инжектиране: булева основа, сляпо, сляпо базирана на време, базирана на грешки, UNION базирана на заявки, подредени заявки и извън лентата.

Android Open Pwn Project (AOPP)

Хакиращ вариант на Android Open Source Project (AOSP), инициатива, стартирана за ръководство на развитието на мобилната платформа Android. Той се използва като база от всеки, който иска да изгради или персонализира Android ROM (по същество персонализирана версия на операционната система Android). AOPP даде възможност за разработване на Pwnix, първият Android ROM, построен от основата специално за мрежово хакване и пенистиране. Това е безплатен и лек инструмент, който помага на хакерите да преминават в пениси в движение от предните страни на Android. Софтуерът е създаден на DEBIAN и се състои от редица често срещани средства за пенестиране, включително Netcat, Wireshark, Kismet, Cryptcat и други. AOPP дава възможност на разработчиците да създават свои собствени платформи за тестване за проникване: персонализирани Pwn телефони или таблети.

Характеристика

- Блутут и безжично откриване в реално време

- Хоства най-новата среда на Kali Linux (Rolling Edition)

- Прецизен контрол на разрешенията за всички приложения и услуги на Android

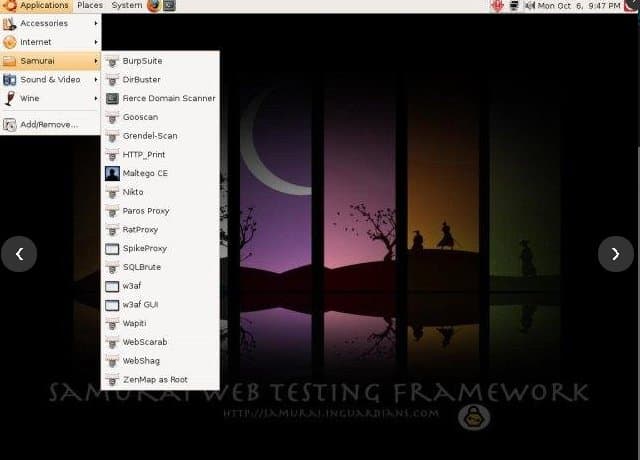

Рамка за уеб тестване на Самурай

Рамката за уеб тестване на Samurai е виртуална машина, поддържана от VirtualBox и VMWare, която е предварително конфигурирана да функционира като среда за уеб пенистиране. Комплектът включва средства за разузнаване като скенер за домейни Fierce и Maltego. Инструментите за картографиране включват WebScarab и ratproxy. W3af и Burp са инструментите за избор за откриване. За експлоатация са включени последният етап, BeEF и AJAXShell. Написа един рецензент: „Много мощен и без обичайните търговски глупости, свързани с подобен софтуер.“

Характеристика

- VM включва предварително конфигурирана уики, настроена да бъде централното хранилище на информация по време на вашия петест

Инструментариумът за социални инженери (SET)

Създаден за извършване на напреднали атаки срещу човешкия елемент, той включва редица персонализирани вектори за атака, които ви позволяват бързо да извършите правдоподобна атака. Основната му цел е да автоматизира и подобри много атаки на социален инженеринг, случващи се всеки ден. Инструментите могат да създават злонамерен уебсайт, да изпращат имейли със злонамерен файл като полезен товар, да създават и изпращат SMS-и и да генерират QRCode към конкретен URL адрес.

Според създателя Дейв Кенеди, „Като симулирани противници на компаниите, като тестери на писалки, ние винаги се опитваме да стартираме най-новия и най-страхотен и най-секси софтуерни експлоатации там. Но сега, когато правя тест с писалка, дори не пускам подвизи. Техниките, изградени в инструментариума за социално инженерство, не използват подвизите. Те използват законни начини, по които работи Java, законни начини, по които електронната поща работи, за да нападнат жертва. ”Кенеди твърди, че софтуерът й се изтегля един милион пъти, когато се пусне нова версия.

След като го инсталирате, отидете на TrustedSec за помощ при използването му.

Характеристика

- Въпреки че инструментът е лесен за използване, той е само в командния ред

- Изравнен с The PenTesters Framework (PTF), който е сценарий Python, предназначен за дистрибуции, базирани на Debian / Ubuntu / ArchLinux, за да създаде позната дистрибуция за pentesting

- Github предоставя редица уроци за работа с SET

Nmap

Network Mapper съществува от 90-те години. Не е строго за пенисиране, това е чудесно средство за откриване и одит на мрежата за етични хакери да изследват своите цели. Nmap предоставя изчерпателна карта на целева мрежа. За всеки сканиран порт можете да видите каква операционна система работи, какви услуги и версията на тази услуга, каква защитна стена се използва и т.н. Тези функции са разширяеми чрез скриптове, които осигуряват по-разширено откриване на услугата. Можете да намерите пълен списък с Nmap скриптове тук, а нашето ръководство за Nmap тук.

Характеристика

- Поддържа десетки модерни техники за картографиране на мрежи, пълни с IP филтри, защитни стени, рутери и други препятствия.

- Повечето операционни системи се поддържат, включително Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga и други.

- Налични са както традиционните версии на командния ред, така и графичните (GUI)

- Добре документирани и подкрепени. NMap препоръчва на всички потребители да се абонират за списъка с обяви за nmap-хакери с нисък трафик. Можете също да намерите Nmap във Facebook и Twitter.

- Nmap спечели множество награди, включително „Продукт за информационна сигурност на годината“ от Linux Journal, Info World и Codetalker Digest.

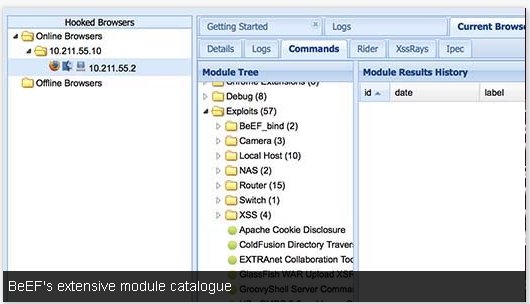

BeFF

Рамката за използване на браузъра е уникален инструмент за тестване на проникване, който се фокусира върху уеб браузърите (за разлика от ОС или приложения). Той използва вектори за атака от страна на клиента, за да оцени уязвимостта на тази една отворена врата в системата, браузъра, за разлика от периметъра на защитената мрежа и клиентската система. Това, което прави, е „закачете“ един или повече уеб браузъри и ги използва като глави за плажа за стартиране на насочени командни модули и по-нататъшни атаки срещу системата от контекста на браузъра. След като браузърът на жертвата е закачен, могат да бъдат изпълнени редица команди, напр. Вземете посетени домейни, посетете URL адреси, вземете всички бисквитки, уеб камера или вземете Google Контакти. Командата Webcam показва диалоговия прозорец „Adobe Allow Web?“ На Adobe Flash и след като те се потвърдят, софтуерът ще започне да ви изпраща снимки на екрана на потребителя

Характеристика

- Вграден в Kali Linux

- Лесен за използване графичен интерфейс

- Страхотна база от знания

- Богат избор на модули от социалния инженеринг до тунелиране, от откриване на мрежа до събиране на информация

- Позволява ви да включите Metasploit модули директно в дървото на командните модули BeEF

- Преки обяснения как да създадете свои собствени модули

Dradi

Рамка с отворен код и инструмент за отчитане, за да се даде възможност за ефективно споделяне на информация и сътрудничество между участниците в тест за писалка. Той осигурява централизирано хранилище с информация за управление на вашия проект за пестене и следене къде се намирате в процеса.

Характеристика

- Независима платформа

- Комбинирайте изхода на различни инструменти и генерирайте отчети

- Свързва се с 19+ различни инструменти, включително Burp, Nessus, Nmap, Qualys; като алтернатива, създайте свой собствен конектор

- Форум на общността

Безплатни учебни ресурси за пенисиране

PicoCTF (Ниво в средното училище) – Най-голямата световна хакерска конкуренция с хакерски предизвикателства, които учениците могат да изследват сами или в екипи.

Veronis (Начинаещ) – Ръководство за седем части за етично хакерство за абсолютни начинаещи, обхващащо изкуството на пенисиране от оценка на риска до основи на експлоатация.

Учебни точки (Начинаещ) – Ръководство за бързо стартиране на основните понятия, напр. разликата между етичното хакване и проникването. Можете да изтеглите ръководството като PDF.

PenTest Guru (Междинен) – Това е незавършена работа, като се започне от мрежовите основи. Статиите са много подробни и представени добре с изображения и илюстрации. Този сайт за обучение може да ви помогне да увеличавате непрекъснато техническите си познания в редовни парчета с ухапвания.

Cybrary (Разширено) – Отличен ресурс, включващ добре представени безплатни видеоклипове. Курсът за усъвършенствано проникване, например, обхваща „как да атакуваме от мрежата с помощта на скриптове на различни сайтове, SQL инжекционни атаки, отдалечено и локално включване на файлове и как да разберем защитника на мрежата.“ За да ви даде представа какво да очакваме, модулите включват Linux, програмиране, Metasploit, събиране на информация, експлоатация, улавяне на трафик, пароли и сканиране. Тестовете и сертификатите трябва да бъдат платени.

Уеб козел (Междинен) – Умишлено несигурно уеб приложение J2EE, поддържано от OWASP, предназначено да преподава уроци за сигурност на уеб приложенията. Във всеки урок потребителите трябва да демонстрират своето разбиране за проблем със сигурността, като използват реална уязвимост в приложението WebGoat. Например, в един от уроците потребителят трябва да използва инжекция SQL, за да открадне фалшиви номера на кредитни карти. Разработчиците наричат WebGoat платформа за преподаване и хакване.

Отворете проекта за сигурност на уеб приложения (OWASP)) – Отворена общност, посветена на това да се даде възможност на организациите да разработват, купуват и поддържат приложения, на които може да се вярва. Съхранявайте копие от ръководството им за тестване на уеб приложения от ваша страна. Той включва раздел за тестовете за проникване.

По-леката страна на пенисирането

Pentesters са членове на група, която обикновено се нарича хакери с бяла шапка. За мъжа на улицата има нещо по-скоро лудо, лошо и опасно в тях, но и нещо отчетливо привлекателно. Холивудската склонност да представя хакането като доста бляскава професия не помогна, напр. Алгоритъм, военни игри, черна шапка, матрицата и хакер. Takedown е задължителен, базиран на историята за залавянето на компютърен хакер Кевин Митник.

Прочетете малко (леко непочтителна) история за пенисирането направо от устата на хакер за бяла шапка тук. И за по-голяма представа за живота на пен-тестер, прочетете дневника на Дейвид Бийсли.

Къде до следващия?

Крайният източник на безплатни средства за пенисиране и ресурси трябва да бъде GitHub. Въпреки това, богатството на наличната информация може да бъде малко обезсърчително за начинаещи. Вместо това, опитайте първо забавни онлайн лаборатории за тестване за проникване и предизвикателства, където можете да практикувате своите умения за пенисиране:

- Аман Хардикар (тук има няколко мъртви връзки, но и някои добри)

- Проверете Маркс

- Хакнете този сайт

- Hack the Box

- PenTesterLabs

Можете да прочетете повече за други безплатни инструменти за сигурност за вашия етичен хакерски инструментариум тук.

Щастливи (етични) хакерства с нашите безплатни средства за пенисиране!

„Етично хакване“ от Snnysrma, лицензирано под CC BY 2.0

ератаки, като откривате и поправяте уязвимости преди да бъдат злоупотребени от злонамерени хакери.

Плюсовете на пенисирането включват подобряване на сигурността на вашата система, идентифициране на слабости и недостатъци, които могат да бъдат използвани от злонамерени хакери, и подготовка за одити и регулаторни изисквания.

Минусите на пенисирането включват риска от повреда на системата, ако не се извършва правилно, и риска от неправилно използване на инструментите за пенисиране от злонамерени хакери.

Затова е важно да изберете правилните инструменти за пенисиране и да се обучавате правилно, за да избегнете тези рискове. В статията се представят 13 безплатни инструмента за пенисиране, като Kali Linux, Metasploit, Wireshark и други.

В крайна сметка, пенисирането е важен инструмент за подобряване на киберсигурността и защитата на вашата система от злонамерени хакери. Но трябва да се извършва правилно и с правилните инструменти, за да се избегнат рисковете.

ератаки, като откривате и поправяте уязвимости преди да бъдат злоупотребени от злонамерени хакери.

Важно е да се отбележи, че пенистирането трябва да се извършва само с разрешението на собственика на системата и със спазване на законите и етичните стандарти.

13-те безплатни инструмента за пенисиране, които са представени в статията, са отличен начин да започнете да практикувате своите етични хакерски умения. Те включват Kali Linux, Metasploit, OpenVAS, Wireshark, W3af, Zed Attack Proxy (ZAP), SQLMap, Android Open Pwn Project (AOPP), Samurai Web Testing Framework, Social-Engineer Toolkit (SET), Nmap, BeFF и Dradi.

Важно е да търсите инструменти, които са подходящи за вашите нужди и да се уверите, че разбирате как да ги използвате правилно. Също така, има много безплатни учебни ресурси за пенисиране, които могат да ви помогнат да развиете уменията си и да се запознаете с различните техники и инструменти.

В крайна сметка, пенистирането е важен инструмент за киберсигурността и може да ви помогне да защитите собствените си системи от злоупотреби и кибератаки. Но е важно да се извършва със спазване на законите и етичните стандарти и да се използват подходящи инструменти и учебни ресурси.

ератаки, като откривате и поправяте уязвимости преди да бъдат злоупотребени от злонамерени хакери.

Но е важно да се отбележи, че пенистирането трябва да се извършва само с разрешението на собственика на системата и със спазване на законите и етичните стандарти.

В статията са представени най-добрите безплатни инструменти за пенисиране, които могат да бъдат използвани от етични хакери за тестване на сигурността на системите. Също така, са предложени и безплатни учебни ресурси за пенисиране, които могат да помогнат на начинаещите да се запознаят с техниките и инструментите за пенисиране.

В заключение, пенистирането е важен инструмент за подобряване на сигурността на компютърните системи и за предотвратяване на кибератаки. Но е важно да се извършва със спазване на законите и етичните стандарти.