Внимание: Тази статия съдържа профанация и изобразява престъпление със сексуален характер.

„Той започва, като ми казва, че не иска никаква драма или сълзи. Разбира се, че бях разсеян в началото, но след това се успокоих и го попитах какво иска. Каза ми, че познава вида на човека. Видя всички мои фотографии, прочете всички мои iMessages и WhatsApp чатове. Видени снимки с рейтинг x. Той има достъп до много моя информация, която не бих искала да споделям. Той ме изнася за това как съм лошо момиче, че съм пушил трева и съм правил секс. Ако моите родители знаеха какво прави, щяха да се радват […] да знаят, че дъщеря им е наказана за нейните „злодеяния“. “

Това е историята на Reddit потребителя Zedevile, който говори пред Comparitech при условие за анонимност. Тя е жертва на фишинг на копия. Въпреки тревожния и частен характер на срещата й, Зеделил – Зед, за кратко – пише за своя епизод с престъпника, който я изнудва и публикува историята на reddit. Тя казва, че намерението й е да достигне до възможно най-много хора, така че това, което се случи с нея, да не се повтори.

„Той каза, че съм уличница поради броя на връзките, в които съм бил / хората, с които съм се срещал, откакто съм имал този телефон. Попитах го дали иска пари, нещо подобно. Каза, че може да ме купи с пари, така че трябва да се откажа от това. Затова го попитах какво иска от мен.

„Той ме помоли да сваля дрехите си и да се докосна до него в FaceTime. Удовлетворете го. Едва тогава ще ми върне сметките. “

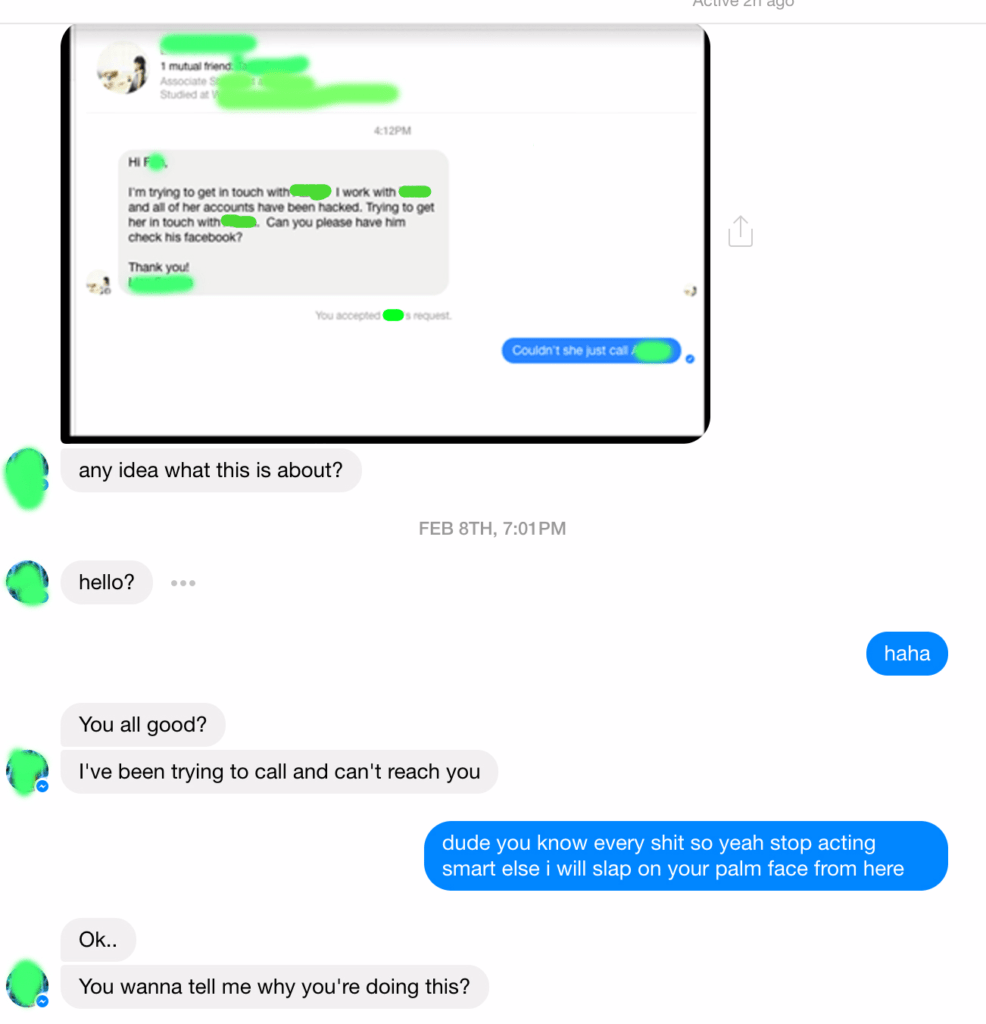

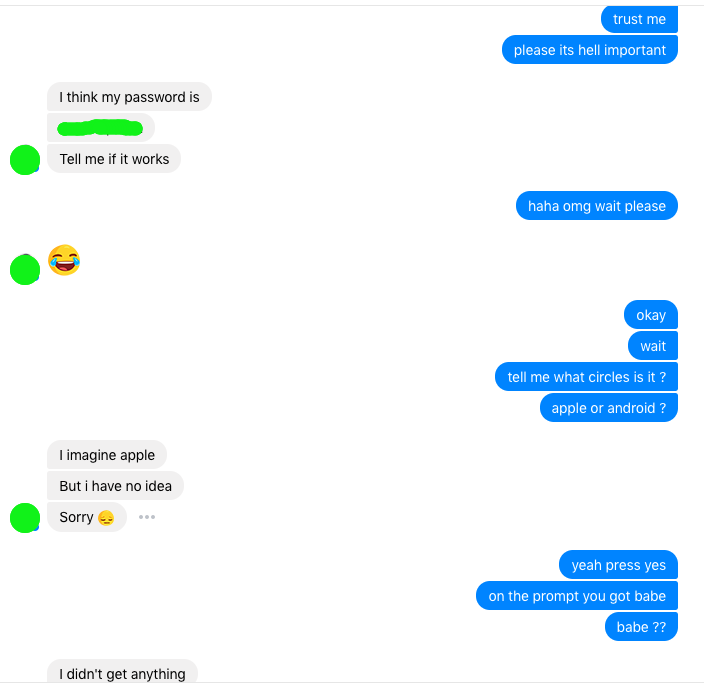

Тя започна, когато хакер, представящ се за познат познат, се свърза с Зед във Facebook, като я помоли да гласува в конкурс за моделиране онлайн. Тя предаде своите идентификационни номера на Apple и Google, за да бъдат добавени към група. Тогава нещата се влюбиха. Грешка в системата по някакъв начин попречи на приятеля на Зед да добави някой друг в групата. Тя трябваше да премахне Зед от групата, за да го поправи и за целта беше необходима парола.

„Кариерата й беше поставена на карта заради доброта, молеше тя. След като се върна напред-назад за малко .. аз се прецаках. Доверих й се. Мислех, че няма вреда и веднага след това ще сменя паролата. Това беше паролата за идентификатор на Gmail, който никога не използвам, освен за регистрация в случайни уебсайтове, където не искам да получавам тяхната спам, но трябва да създам акаунт, знаете как всички имаме един от тях. “

В момента, в който Зед разкри своята парола, атаката се оказа успешна.

Фиш фишинг

Фишингът използва поведенческа психология, за да подмами жертвите да се доверят на нападателя, за да получи чувствителна информация. Всеки, който редовно използва интернет, вероятно е срещал опити за фишинг. Те се появяват като хитри връзки във фалшиви имейли, подправени финансови уебсайтове, които изискват данни за вход, и подозрителни телефонни обаждания от банки и болници към възрастни хора. По-голямата част от опитите за фишинг са насочени към огромна аудитория – често хиляди хора – и се надяват, че малка шепа ще бъде измамена.

Фишингът с копия е по-малко разпространен, но далеч по-опасен. Фиш фишингът е насочен към отделна или малка група хора. Нападателят може да събере лична информация за целта си, за да изгради по-вярна персона. 95 процента от всички успешни атаки срещу корпоративни мрежи са резултат от фишинг на копия, според изследовател на SANS Institute. 91 процента от анкетираните в проучване в Cloudmark заявиха, че са преживели атаки с фишинг копия.

Фиш-фишерите обикновено са насочени към висшите ръководители и ИТ администратора, които отговарят за защитата на чувствителни бази данни. Киберпрестъпниците измамят имейл акаунти на фирмите, за да се представят за мениджъри и да измамят служителите в счетоводството или HR да накарат пари или да изпращат поверителна информация. Но историята на Зед показва как може да се случи на всеки.

Comparitech прегледа множество екранни снимки на разговора на Зед с хакера, както и няколко препратени имейл нишки от разговорите й с поддръжка на клиенти в Microsoft, Instagram и Facebook, за да провери нейната история. Също така се обадихме на един адвокат на Microsoft на Microsoft в Global Escalation Services на компанията на неговия личен номер, предоставен от Zed, за да провери неговата самоличност.

Паролата за имейл, която Зед предаде на самоуправителя, не беше само акаунт за нежелана поща. Това беше и имейл за възстановяване на основния й имейл акаунт в Hotmail. Малко след размяната тя получи имейли за влизане от Пакистан. След минути нападателят я подписа от няколко акаунта.

„Всеки акаунт, който имам в интернет, ако е важен, е свързан с Hotmail. Банкови сметки, Facebook, LinkedIn, Squarespace, Amazon, вие го наречете. Той промени паролата за Hotmail, имейла за възстановяване и телефона. Моят Hotmail също беше моят Apple ID. “

След като нападателят получи контрол над акаунта на Hotmail, той получи всичко.

Той промени нейния телефонен номер за възстановяване, имейл, рожден ден и въпроси за сигурност за нейния Apple ID. Zed няма активирана проверка в две стъпки, която изисква вторична форма на проверка, обикновено чрез текстово съобщение при влизане от ново устройство, създадено в нейните акаунти.

„Не успях да проверя самоличността си, тъй като отговорите ми бяха неточни. Дамата по телефона не можа да ме пусне.“

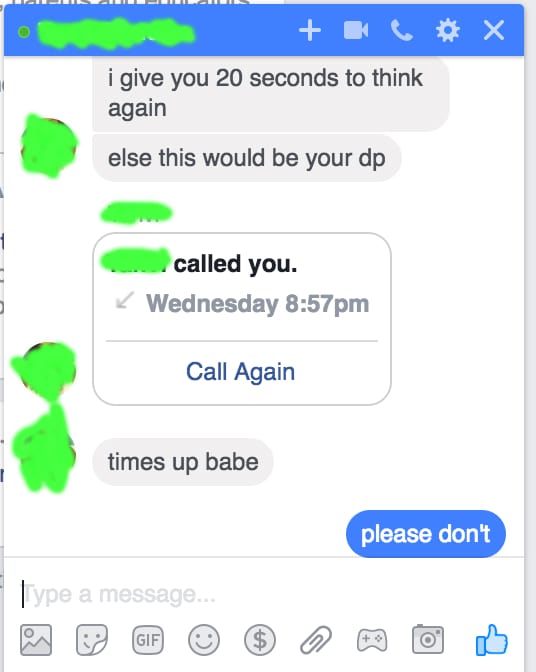

Нападателят пое контрола върху акаунта на Zed във Facebook. Използвайки гаджето си като пълномощник, Зед настрои обаждане във Facebook Messenger с него. Тогава започва изнудването. Нападателят не се интересувал от пари.

Той й каза, че ако тя не се поддаде на молбата му, той ще публикува компрометиращи снимки от нейния iCloud във Facebook като нейна снимка на профила. Той каза, че не му пука, ако тя го предаде на органите на реда.

Зед отказа.

„[…] Започнах да се разстройвам по време на това обаждане и му казвах, че няма право морално да ме полира и че мога да бъда в толкова отношения, колкото искам и да спя с когото искам и това не е негова работа. Това го разгневи. Той каза: „проверете [покажете снимката си] след две минути“. “

Нападателят последва заплахата си. Той публикува снимката. Гаджето на Зед набра екип от приятели, които да следят нейния акаунт и да изпратят снимката във Facebook веднага щом се появи.

„Бях в сълзи. След няколко минути случаен приятел, с когото почти не говоря, ми се обади по телефона и ме попита дали знам какво има във Facebook. Чу ме как плача и казах, че не мога да говоря. Приятелите ми докладваха, отчитаха, отчитаха. Видях профила си да се промени. Беше прецакано. “

Профилът й е деактивиран за по-малко от 10 минути, но това беше достатъчно, за да нанесе някои щети.

„Мисля, че поне 15 души сигурно са го виждали. Поне 5-7 се обърна към мен веднага, по някакъв или друг начин. “

възстановяване

Зед прекара следващия месец, като си вършеше онлайн живота заедно.

Нападателят използва профила си във Facebook, за да изпрати съобщения от 20 до 25 на приятелките на Zed във Facebook. Той успешно измами един от тях, който също загуби всичко. „Той всъщност й се обади по телефона, но приятелят й говори с него и те имаха някакъв вик мач, в края на който той сякаш се отказа“, казва Зед.

Полицията казала на Зед, че могат да направят малко. Твърди се, че престъпникът е в Пакистан и нейният случай „не е бил достатъчно важен за разследване на кибер престъпления“.

Зед отбелязва, че Apple, Facebook, Instagram и Google имат разумно и отзивчиво обслужване на клиентите, за да й помогнат да възстанови своите акаунти. Microsoft – която притежава Hotmail – и Snapchat имаха „ужасна“ поддръжка и тя не успя да възстанови тези акаунти.

Историята на Зед не само подчертава, че фишингът с копия може да е насочен към когото и да било, но и че вероятно е по-често срещан, отколкото повечето хора осъзнават. Зед беше смел не само защото не се предаде, а защото избра да сподели своята история на reddit и с Comparitech като предупредителна приказка пред другите. Тя обаче е изключение от нормата. Много е вероятно тези видове лични атаки често да не се съобщават както за органите на реда, така и за медиите.

Как да се защитим

Зед завършва червения си пост с обикновен солиден съвет: „Сега нещата са по-добри, но запомнете децата: НИКОГА не давайте личната си информация далеч, дори на близък приятел или любим човек.“

Паролите

Паролите, особено, трябва да се пазят отблизо. Ако настоявате да споделите акаунт с някого, например семеен акаунт в Netflix, въведете паролата сами от тяхно име. Не ги записвайте на вашия компютър, смартфон или дори тефтер. Не казвайте на някого паролата си по телефона или в текстово съобщение. Тези носители често не са кодирани и никога не знаете кой е в края на получаването.

Паролите също трябва да бъдат силни и разнообразни. Създаването на силна парола означава използване на произволна комбинация от букви, цифри и символи с дължина поне 12 знака. Можете да прочетете повече за това как да изградите силни пароли тук.

Никога не използвайте една и съща парола за няколко акаунта. Ако имате проблеми със запомнянето на вашите пароли, използвайте мениджър на пароли. Мениджърите на пароли криптират и съхраняват всички ваши пароли в приложение или разширение на браузъра, така че трябва да запомните само една главна парола за достъп до всичките си акаунти.

„Гледам мениджър на пароли като Keepass или LastPass, тъй като те бяха препоръчани от други Redditors по темата, но все още не съм инсталирал“, казва Зед. “Все още искам да направя някои изследвания, преди да се заемем с това.”

И накрая, променете паролите си, когато е подходящо. По-старите указания за сигурност предлагат промяна на пароли на всеки 30 до 180 дни въз основа на това колко време отнема грубата сила на паролата – да се отгатне всяка възможна комбинация от знаци – но най-добрият съвет сега е да ги промените всеки път, когато нарушаването на данните засегне компания с който имате акаунт. Отново тук могат да ви бъдат полезни мениджърите на пароли. Някои не само ви помагат да съхранявате пароли, но също така могат да генерират случайни уникални пароли от ваше име.

2FA и 2SV

Винаги активирайте двуфакторна автентификация (2FA) и / или потвърждаване в две стъпки във вашите акаунти, когато е възможно. Тези мерки за сигурност изискват някой да влиза в един от вашите акаунти от ново или непознато устройство, за да провери самоличността си чрез някакви алтернативни средства.

2FA включва технологии като смарт карти, Yubikeys и биометрични сканирания за проверка на вашата самоличност.

Често срещан пример 2SV се появява, когато след въвеждане на потребителското име и паролата си трябва също да въведете ПИН номер или код, изпратен на вашето устройство чрез SMS. Google Authenticator и Authy са надеждни приложения, използвани за 2SV и са добра опция, ако нямате телефонен номер или често променяте номера.

Потвърждаването по имейл е друга форма на 2SV, но това е най-слабата опция. Проверката по имейл не би помогнала на Зед по времето, когато нейният нападател пое контрола над имейл акаунта си.

„Използвам [2FA / 2SV] за всеки акаунт, който имам, който го предлага“, казва Зед.

Връзки и зловреден софтуер

Нападателят на Zed не е заразил устройствата си със злонамерен софтуер, доколкото знаем, но заблуждаването на потребителите в сайтове за имитация, където те въвеждат лична информация или са подмамени да изтеглят и инсталират зловреден софтуер са обичайна тактика. По-специално за ръководителите и ИТ персонала това често е целта на престъпника.

Зловредният софтуер може да повреди компютърните системи, да открадне данни и дори да криптира цели дискове и да ги задържи за откуп. Последният най-известен като „ransomware“ е особено популярен и ефективен от късно. Организациите могат да загубят достъп до жизненоважни данни и са принудени да плащат огромни суми биткойн на хакери в замяна на парола, която може да дешифрира техните устройства.

Важно е винаги да внимавате за връзките. Не кликвайте върху връзки в имейли, съобщения или уеб страници, които не разпознавате. Подправянето на адресите, от които се изпраща или отговаря на имейл, е често срещано. Прочетете повече за това как да откриете фишинг имейли тук.

В настолните браузъри можете да задържите курсора на мишката върху хипервръзка, за да покажете къде всъщност води в долния ляв ъгъл на прозореца на браузъра. Внимавайте за поддомейните, използвани за да изглеждат URL адреси легитимни. Например уебсайтът на Paypal е „www.paypal.com“. Уебсайтът за наложители може да постави „paypal“ като негов поддомейн и официален външен домейн, така че да използва URL адреса „paypal.official-paypal.com“.

Винаги използвайте анти-злонамерен софтуер при сканиране в реално време и го поддържайте актуален.

Изглежда, че тази статия е на български език. Темата е свързана с фишинг атаки и защита от тях. Историята на потребителя Zedevile е много тревожна и показва колко опасни могат да бъдат фишинг атаките. Важно е да се научим да разпознаваме сигурни сайтове и да избягваме фалшиви, измами или измамни уебсайтове. Паролите, двуфакторната и двустепенната верификация и вниманието при отварянето на непознати имейли и връзки са от съществено значение за защитата на личната ни информация. Необходимо е да бъдем внимателни и да не споделяме лична информация с непознати хора или уебсайтове.