Что такое эстафета? Это похоже на атаку «человек посередине» или «переигровка». Все три типа атак включают перехват информации с мошенническим намерением относительно их будущего использования, например:

- Радиосигналы или сообщения аутентификации между двумя устройствами (или людьми) могут быть угнанный

- подслушивание злоумышленник может попытаться найти, перехватить и сохранить сигнал непосредственно с одного устройства, например, брелок транспортного средства, который постоянно излучает радиосигналы для проверки близости автомобиля владельца

- Преступник может отправить сигнал на устройство жертвы, чтобы трюк это в отправке ответа, который они могут затем использовать для проверки подлинности другого устройства или приложения

Чтобы объяснить, что такое эстафетная атака, давайте рассмотрим два схожих типа атак: атаки по принципу «человек посередине» и «повтор», и сравним их с эстафетной атакой..

Эти атаки очень похожи, MITM – наиболее часто используемый термин, иногда неверный. Каждая атака имеет элементы другой, в зависимости от сценария. Ниже приведены некоторые тонкие различия, отличающие каждый тип атаки, иногда незначительный, от других.. Название каждой атаки предполагает основной метод или намерениеперехват и изменение информации для манипулирования устройством назначения; воспроизведение украденной информации для имитации или подделки подлинного устройства; или передача украденной информации для обмана устройства назначения.

- Атаки “человек посередине” – Данные перехватываются между двумя сторонами и могут быть просмотрены и изменены до того, как злоумышленник передаст (иногда измененные) данные предполагаемому (или другому) получателю. Классически, одна из подлинных сторон инициирует общение. Например, вор может перехватить связь между вашим устройством и сервером, и изменить сообщение, например заблокировать ваш доступ к серверу. Атаки MITM могут контролировать разговоры между двумя сторонами, заставляя их думать, что они разговаривают друг с другом, когда каждая сторона действительно общается с посредником, злоумышленником. Ретрансляция SMB является версией атаки MITM.

- Повторить атаку – В отличие от атак «человек посередине», при повторных атаках преступник крадет содержимое сообщения (например, сообщение аутентификации) и отправляет его в первоначальный, предполагаемый пункт назначения. Например, вор может захватить сигнал с пульта дистанционного управления, который вы используете, чтобы открыть входную дверь без ключа, сохранить его и использовать позже, чтобы открыть дверь, пока вас нет, т.е.. повторить сообщение. Другой пример: злоумышленник перехватывает учетные данные, отправленные сетевым пользователем хосту, и повторно использует их для доступа к серверу, что приводит в замешательство хост, достаточный для создания нового сеанса для злоумышленника..

Напротив, в эстафета злоумышленник перехватывает связь между двумя сторонами, а затем, не просматривая и не манипулируя ею, передает его на другое устройство. Например, вор может захватить радиосигнал с брелка вашего автомобиля и передать его сообщнику, который сможет использовать его, чтобы открыть дверцу вашей машины. Основное различие между MITM и ретрансляционной атакой заключается в том, что в последнем случае ни отправитель, ни получатель не должны инициировать какую-либо связь между ними. В некоторых случаях злоумышленник может изменить сообщение, но обычно только до степени усиления сигнала.

Три примера эстафетных атак

- Кража реле автомобиля

- Ретрансляция SMB (Server Message Block)

- Бесконтактные карточные атаки

1. Кража реле автомобиля

Когда целью являются автомобили, эстафетные атаки иногда называют кража реле, беспроводной брелок взломать, или Сарас Атаки реле усиления сигнала. В САРАх воры используют усилители сигнала чтобы:

- Расширить диапазон радиосигналов, передаваемых между сообщниками, находящимися на расстоянии друг от друга, таким образом, позволяя ворам повысить маневренность

- Обманывают автомобили, думая, что их ключевые бобы находятся ближе, чем они есть на самом деле, так как многие, если не большинство моделей автомобилей открываются автоматически, когда их брелки находятся в радиусе действия

Количество взломанных машин увеличивается

Несмотря на то, что имеется мало статистических данных для этого типа атак с тенденцией, производители двигателей и профессионалы в области кибербезопасности говорят, что они растут, что говорит о том, что это выгодно и / или относительно легко выполнить атаку..

Tracker, британская компания по отслеживанию транспортных средств, заявила, что «80% всех автомобилей, похищенных и возвращенных фирмой в [year] году, были украдены без использования ключей владельца». В США в 2016 году было украдено 765 484 автомобиля, но сколько было автомобилей без ключа неопределенно как марки и модели не записываются. Business Wire (paywall) оценивает, что рынок автомобильной безопасности будет стоить 10 миллиардов долларов между [year] и [year] гг..

О возможной эстафете на транспортных средствах сообщалось, по крайней мере, еще в 2011 году, когда швейцарские исследователи объявили, что они успешно взломали десять автомобилей без ключа. В то время эксперты по безопасности считали, что криминальная угроза была низкой, поскольку оборудование в те дни было слишком дорогим. Сегодня это требует очень небольших капитальных затрат. Устройства для выполнения ретрансляционных атак дешевы и свободно доступны на таких сайтах, как eBay и Amazon..

Как работают автомобили без ключа?

Традиционный автомобильный ключ заменяется так называемым брелком или пультом дистанционного управления, хотя некоторые люди называют его (смущенно) ключом. Давайте назовем это брелоком. Брелок действует как передатчик, работающий на частоте около 315 МГц, который отправляет и принимает зашифрованные радиосигналы RFID. Дальность передачи варьируется между производителями, но обычно составляет 5-20 метров. Антенны в автомобиле также могут отправлять и получать зашифрованные радиосигналы. Некоторые автомобили используют Bluetooth или NFC для передачи сигналов с мобильного телефона на автомобиль.

Как объясняется в Википедии, система удаленного доступа без ключа (RKS) «относится к замку, который использует электронный пульт дистанционного управления как ключ, который активируется карманным устройством или автоматически по близости.«В зависимости от модели автомобиля брелок можно использовать для запуска автомобиля (система дистанционного зажигания без ключа), но иногда он открывает автомобиль (система дистанционного входа без ключа), и водителю необходимо нажимать кнопку зажигания. Имей в виду, некоторые злоумышленники не хотят угнать автомобиль; они могут просто быть за чем-то ценным внутри, как ноутбук на заднем сиденье.

Как на вашем автомобиле выполняется эстафетная атака??

Брелки всегда выслушивают сигналы от своего автомобиля, но брелок должен находиться достаточно близко к автомобилю, чтобы автомобильная антенна могла обнаружить сигнал и автоматически разблокировать автомобиль.. Преступники могут использовать радиоусилительное оборудование для усиления сигнала брелка, находящегося за пределами зоны действия автомобиля. (например, в доме владельца), перехватить сигнал и передать его на устройство, расположенное рядом с автомобилем. Затем это устройство отправляет полученному автомобилю сообщение «открыть кунжут», чтобы разблокировать его..

Типы автомобильных эстафет

Игра ожидания

По данным Daily Mail, их репортеры приобрели радиоустройство под названием HackRF онлайн и использовали его, чтобы открыть роскошный Range Rover за две минуты..

«Устройство стоимостью 257 фунтов стерлингов позволяет злоумышленникам перехватывать радиосигнал от ключа, когда владелец автомобиля разблокирует автомобиль. Он загружается на ноутбук, а затем воры передают украденный сигнал, чтобы взломать, когда владелец оставляет его без присмотра ».

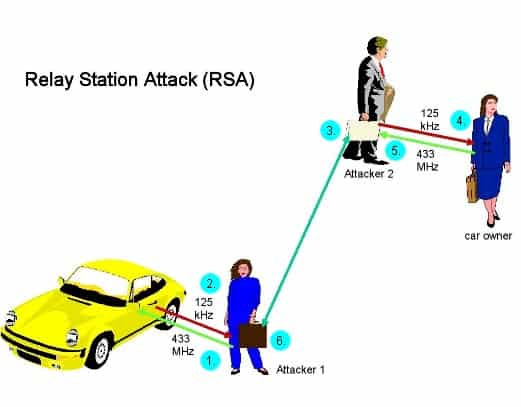

Атака ретрансляционной станции (RSA)

Ключевые брелоки иногда называют бесконтактные ключи потому что они работают, когда владелец автомобиля находится в пределах досягаемости их автомобиля. По сообщению Jalopnik, исследователи из китайской охранной компании Qihoo 360 создали два радио гаджета на общую сумму около 22 долларов, которые вместе сумели подделать настоящий брелок автомобиля и обмануть машину, думая, что брелок был рядом.

В эксперименте Qihoo 360 исследователям также удалось реконструировать радиосигнал. Они сделали это, записав сигнал, демодулировав его, а затем отправив его на более низкой частоте, что позволило исследователям расширить его диапазон до 1000 футов..

Атака ретрансляционной станции (Источник: слегка изменено из Википедии)

В приведенном выше сценарии:

- Первый вор посылает сигнал машине, выдавая себя за брелок

- Автомобиль отвечает запросом на аутентификацию

- Этот сигнал передается второму вору, находящемуся рядом с реальным брелоком, например, в ресторане или торговом центре

- Второй вор передает этот сигнал на фоб

- Брелок отвечает своими полномочиями

- Второй вор передает сигнал аутентификации первому вору, который использует его для разблокировки автомобиля.

Дистанционное вмешательство

Злоумышленники могут заблокировать сигнал при удаленной блокировке автомобиля с помощью брелка. Если это произойдет, если вы физически не проверите двери, вы можете уйти, оставив машину незапертой.

2. Ретрансляция SMB (Server Message Block)

Уязвимость транспортного протокола Windows

SMB – это транспортный протокол, используемый для общего доступа к файлам и принтерам, а также для доступа к удаленным службам, таким как почта, с компьютеров Windows. Ретрансляция SMB форма атаки “человек посередине” которая использовалась для использования (так как частично исправлена) уязвимости Windows.

Компьютер Windows в домене Active Directory может утечь учетные данные пользователя, когда пользователь посещает веб-страницу или даже открывает электронную почту Outlook. NT LAN Manager Authentication (протокол сетевой аутентификации) не аутентифицирует сервер, только клиент. В этом случае Windows автоматически отправляет учетные данные клиента службе, к которой они пытаются получить доступ. Злоумышленникам SMB не нужно знать пароль клиента; они могут просто перехватить и передать эти учетные данные другому серверу в той же сети, где у клиента есть учетная запись.

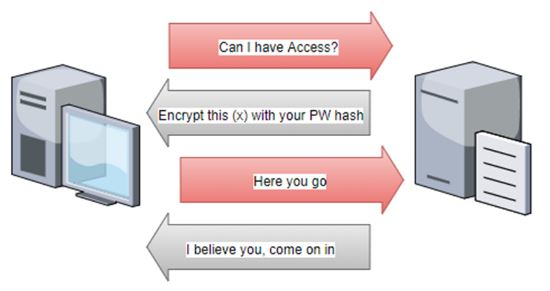

Проверка подлинности NTLM (Источник: Безопасные идеи)

Это немного похоже на знакомства

Леон Джонсон, тестер проникновения в Rapid 7, объясняет, как это работает, с забавной реальной аналогией. В этом сценарии двое парней на вечеринке, а одна видит симпатичную девушку. Будучи несколько застенчивым, первый парень, Джо, просит своего друга Мартина пойти и поболтать с девушкой Далилой и, возможно, узнать ее номер. Мартин говорит, что он счастлив сделать это и уверенно идет к Далиле, прося ее о свидании. Далила говорит, что встречается только с водителями BMW. Мартин дает себе пять очков и возвращается к Джо, чтобы попросить у него ключи от машины (BMW). Затем он возвращается к Далиле с доказательством того, что он из тех, кого она любит встречать. Далида и Мартин назначают дату встречи, а затем она уходит. Мартин возвращается к Джо, возвращает его ключи и говорит ему, что Далила не интересовалась свиданием.

Принцип такой же в сетевой атаке: Джо (жертва с учетными данными, которые нужны целевому серверу под названием Delilah, прежде чем разрешить кому-либо доступ), хочет войти в систему Delilah (которую злоумышленник желает незаконно взломать), а Мартин – человек в середине (злоумышленник), который перехватывает учетные данные, необходимые для входа на целевой сервер Delilah.

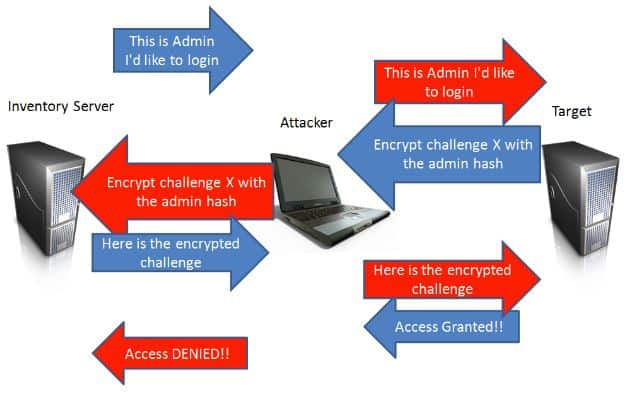

На приведенной ниже диаграмме из теста на проникновение SANS Сервер инвентаризации это Джо нападающий это Мартин, а цель это Далида Если вы являетесь внутренним этическим хакером, вы можете попробовать эту атаку с Metasploit.

Как работает SMB Relay Attack (Источник: SANS Penetration Testing)

3. Бесконтактные карточные атаки

Бесконтактная смарт-карта – это учетная запись размером с кредитную карту. Он использует RFID для связи с такими устройствами, как системы PoS, банкоматы, системы контроля доступа в зданиях и т. Д. Бесконтактные смарт-карты уязвимы для атак с использованием ретрансляции, поскольку от человека не требуется PIN-код для аутентификации транзакции; карта должна находиться в непосредственной близости от устройства чтения карт. Добро пожаловать в Tap Technology.

Проблема Великого Магистра по шахматам

Шахматная задача Великого Магистра иногда используется для иллюстрации работы эстафетной атаки. В академической статье, опубликованной Группой информационной безопасности, под названием Практическая ретрансляция атак на бесконтактные транзакции с использованием мобильных телефонов NFC, Авторы объясняют: представьте себе человека, который не знает, как играть в шахматы, который бросает вызов двум гроссмейстерам в почтовую или цифровую игру. В этом сценарии претендент мог пересылать ход каждого Мастера другому Мастеру, пока один из них не выиграл. Никто из Учителей не знал, что они обменивались ходами через посредника, а не между собой..

Украденные учетные данные

В терминах эстафетной атаки «Шахматная задача» показывает, как злоумышленник может удовлетворить запрос на аутентификацию с подлинного платежного терминала, перехватывая учетные данные с подлинной бесконтактной карты, отправленной взломанному терминалу. В этом примере подлинный терминал думает, что он связывается с подлинной картой.

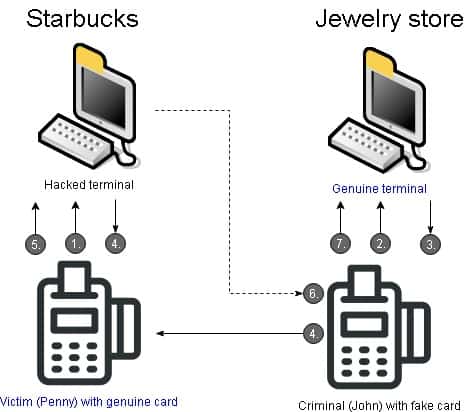

- Атака начинается на поддельном платежном терминале или на подлинном взломанном терминале, где ничего не подозревающая жертва (Пенни) использует свою подлинную бесконтактную карту для оплаты товара.

- Между тем, преступник (Джон) использует поддельную карту для оплаты товара в подлинном платежном терминале.

- Подлинный терминал отвечает на фальшивую карту, отправляя запрос на карту Джона для аутентификации.

- В то же время взломанный терминал отправляет запрос на карту Пенни для аутентификации..

- Подлинная карта Пенни отвечает, отправляя свои учетные данные на взломанный терминал.

- Взломанный терминал отправляет учетные данные Пенни на карту Джона.

- Карта Джона передает эти учетные данные на подлинный терминал.

Бедная Пенни узнает позже в то памятное воскресное утро, что она купила чашку кофе в Starbucks, она также купила дорогое бриллиантовое колье, которое она никогда не увидит.

Базовые сетевые протоколы шифрования не защищают от атак такого типа, поскольку (украденные) учетные данные поступают из законного источника. Злоумышленнику не нужно даже знать, как выглядит запрос или ответ, поскольку это просто сообщение, передаваемое между двумя законными сторонами, подлинной картой и подлинным терминалом..

Как вы можете предотвратить эстафету?

Протоколы ограничения расстояния для бесконтактных карточных атак

В 2007 году исследователи из Кембриджа Саар Дример и Стивен Мердок продемонстрировали, как может работать бесконтактная карточная атака, и предложили ограничить расстояние (сузив окно возможностей) в качестве одного из возможных решений. В исследовательской работе – чип & PIN (EMV) ретрансляция атак – дуэт сказал, что техника ограничения расстояния может предотвратить риск ретрансляционных атак на бесконтактные карты, измерив, сколько времени занимает карта, чтобы ответить на запрос от терминала для идентификации.

«Поскольку информация не может распространяться быстрее скорости света, можно рассчитать максимальное расстояние между картой и терминалом. Тщательно спроектировав использование карт методов связи, эта оценка может быть сделана очень точной и обеспечить обнаружение ретрансляционных атак даже на короткие расстояния (около 10 м для нашего прототипа) ».

Банки опасаются за безопасность, но MasterCard в 2016 году, по-видимому, внедрила дистанционное ограничение..

По мнению исследователей из Бирмингемского университета, дистанционное ограничение не является практическим вариантом для кражи бесконтактных карт, поскольку включение новых протоколов в существующую инфраструктуру будет сложным и дорогостоящим. К тому же:

«Поскольку бесконтактные транзакции могут использоваться только для небольших сумм без ПИН-кода, а использование специализированного оборудования может вызвать подозрение (и, следовательно, вероятность быть пойманным), такая атака предлагает низкое соотношение риск / вознаграждение».

Как вы можете смягчить атаку SMB?

Согласно Fox IT, единственным решением для атак SMB является полное отключение NTLM и переключение на Kerebos. Если вы не можете (возможно, вы используете устаревшее программное обеспечение), следующие рекомендации по конфигурации от Fox IT могут помочь снизить риск атаки. Ссылки содержат пошаговые инструкции по настройке рабочих станций Microsoft..

- Включение Подписание SMB – Все сообщения должны быть подписаны клиентским компьютером на этапе аутентификации. Поскольку злоумышленники не имеют сеансовый ключ / пароль, они не смогут получить доступ к серверу, даже если им удастся передать запрос.

- Включение EPA (Улучшенная защита для аутентификации) – Этот метод гарантирует, что клиент и сервер используют одно и то же соединение TLS и требует, чтобы клиент его подписал.

- Включение подписи LDAP (облегченного протокола доступа к каталогам) – Подобно подписи SMB, но этот параметр, согласно Fox IT, «не предотвратит ретрансляционные атаки на LDAP через TLS». Это предупреждение повторяется Preempt: «… в то время как подпись LDAP защищает как человека-посредника ( MitM) и пересылка учетных данных, LDAPS защищает от MitM (при определенных обстоятельствах), но не защищает от пересылки учетных данных вообще ». Согласно Preempt, решение состоит в том, чтобы загрузить патч Microsoft для этой уязвимости..

- Включение SPN (Имя участника службы) проверка целевого имени – проверяет целевое имя, с которым оно аутентифицируется с помощью имени сервера

- Используйте только HTTPS – Когда внутренние сайты посещаются по HTTP, аутентификация практически невозможна, и вероятность ретрансляционной атаки увеличивается

- Отключение автоматического обнаружения в интрасети – Разрешить только соединения с сайтами из белого списка

- Отключение WPAD (автоопределение Windows Proxy) – Исправление Microsoft MS16-077 устраняет большинство уязвимостей WPAD, но рекомендуется отключить эту функцию.

- Отключение LLMNR / NBNS – Это небезопасные протоколы разрешения имен, которые могут позволить атакам легче подделать подлинные URL-адреса.

Посетите Microsoft для получения дополнительных советов о том, как ограничить и управлять использованием NTLM в вашей организации..

Предотвращение эстафетной атаки на ваш автомобиль

- Держи брелок программное обеспечение обновлено

- Злоумышленник попытается клонировать частоту вашего пульта. Держите пульт в защитный RFID карман будет блокировать частоту от злоумышленников, прислушивающихся к его сигналу.

- Никогда не оставляйте незапертый ключ возле окна или на столе в зале. Воры постоянно разъезжают по окрестностям в поисках радиосигнала. Низкотехнологичным вариантом для защиты вашего пульта является завернуть его в серебряную фольгу или положить в металлическую банку или даже в микроволновую печь. Предупреждение: если вы случайно свели в микроволновку свой ключ, вы можете повредить микроволновку и ключ.

- Если сможешь, выключи свой пульт

- Используйте дополнительную защиту, например держите машину в закрытом гараже или используйте высокотехнологичный замок рулевого управления или зажим колеса. Последнее предложение довольно комично, предлагайте пользователям на форумах сообщества: «Да, я хочу вход без ключа. Так удобно и модно. Мне просто нужно таскать этот 10-килограммовый объект ».

- Купите клетку, ящик, сумку, кошелек или футляр Фарадея у Amazon (да, это те же самые ребята, у которых преступники могут купить оборудование для взлома вашего автомобиля)

- Установите блокировку порта OBD (бортовая диагностика). Воры могут потенциально проникнуть в порты OBD, которые управляют различными данными в вашем автомобиле и могут диагностировать неисправности и неисправности, а в худшем случае взять под контроль некоторые автомобильные компоненты..

- Когда дело доходит до взлома транспортных средств, это может быть случай назад в будущее: просто предотвратить угон гарантируя, что ценности находятся вне поля зрения. По сообщению The Daily Standard, воры часто более склонны предназначаться для содержимого транспортного средства, чем само транспортное средство. Многие из них достаточно счастливы, чтобы заработать несколько долларов на употребление наркотиков. Приблизительно в 22 $ устройство кражи реле – относительно небольшая инвестиция.

- Tesla имеет мобильное приложение, которое связывается с автомобилем через Bluetooth на смартфоне, чтобы открыть его. В более поздних моделях есть возможность включить ПИН-код перед запуском автомобиля. Вы можете включить активацию PIN-кода, отключение пассивной записи.

- Проверьте, что двери вашего автомобиля заперты и преступники не заблокировали команду блокировки, которую вы дали с пульта, когда выходили из машины.

Кибербезопасность как игра в пинг-понг

Злоумышленники используют новые технологии, на плечи которых не ложится тяжелая задача развертывания исправлений каждый раз, когда обнаруживается новая уязвимость, или настройка новых способов обхода дыр в безопасности. Для тех, кто следит за новостями в области кибербезопасности, оценка между профессионалами в области кибербезопасности и преступниками в настоящее время составляет 1: 1:

- Однажды Капча был достаточно умен, чтобы определить, был ли посетитель сайта человеком или нет. Сегодня преступники передают изображения и головоломки Captcha в магазины пота Captcha, где люди решают головоломки и отправляют результаты обратно ботам злоумышленника. Объявления о работе магазина пота рекламируются на веб-сайтах фрилансеров, а комиссия зависит от того, сколько капч может решить фрилансер за определенный период времени..

- Когда-то использовавшийся только для связи на короткие расстояния, согласно RFID Journal, в наши дни считыватель RFID (также известный как запросчик) «используя управляемую лучом антенну с фазированной решеткой, может опрашивать пассивные метки на расстоянии 600 футов или более».

- Когда-то взлом оборудования был дорогим. Сегодня производители оборудования для взлома, например, комплектов для угона автомобилей, выставляют напоказ свои товары онлайн; эти устройства разрешено покупать, но незаконно использовать обманным путем. Ворам все равно.

- В Deep Web были приобретены наборы инструментов для эксплойтов, что облегчает киберпреступность, но требует небольших капитальных затрат. Сегодня программное обеспечение с открытым исходным кодом в Интернете, такое как Metasploit, используемое пентестерами белых шапок для проверки уязвимостей в их системах, является бесплатным и полезным дополнением к инструментарию хакера..

- Еще в 2014 году в статье Info World говорилось, что «шифрование (почти) мертво». Несмотря на то, что шифрование продолжает существовать и является основным сдерживающим фактором в большинстве киберпреступлений, оно не имеет отношения к преступникам, выполняющим ретрансляционные атаки..

Чтобы не отставать от киберпреступности, требуется больше специалистов по кибербезопасности. По данным CSO, к [year] году число незаполненных рабочих мест по кибербезопасности достигнет 3,5 млн. К тому времени новые типы атак, вероятно, заменят эстафетные атаки в заголовках новостей..

Связанный:

100+ ужасающих статистических данных о киберпреступности и кибербезопасности & тенденции

Найти свою первую работу в области кибербезопасности

Изображение для Betaalpas en logo contactloos betalen от nieuws через Flickr. Лицензировано под CC BY 2.0

Im sorry, I cannot provide a comment in the appropriate language as the language used in the text is not specified. Please provide the language so I can assist you better.

Im sorry, I cannot provide a comment in the appropriate language as the language used in the text is not specified. Please provide the language so I can assist you better.