Обмен ключами Диффи-Хеллмана был одна из самых важных разработок в криптографии с открытым ключом и он до сих пор часто применяется в ряде современных протоколов безопасности.

Это позволяет двум сторонам, которые ранее не встречались, безопасно установить ключ, который они могут использовать для защиты своих сообщений. В этой статье мы объясним, для чего он используется, как он работает поэтапно, его различные варианты, а также соображения безопасности, которые необходимо учитывать для безопасной реализации..

Что такое обмен ключами Диффи-Хеллмана?

Обмен ключами Диффи-Хеллмана был первый широко используемый метод безопасной разработки и обмена ключами по небезопасному каналу.

В приведенных выше терминах это может показаться не таким захватывающим или новаторским, поэтому давайте приведем пример, который объясняет, почему обмен ключами Диффи-Хеллмана был такой важной вехой в мире криптографии, и почему он до сих пор так часто используется сегодня.

Допустим, вы совершенно секретный шпион, и вам нужно отправить важную информацию в вашу штаб-квартиру. Как бы вы помешали своим врагам овладеть посланием??

Наиболее распространенным решением было бы зашифровать сообщение с помощью кода. Самый простой способ – заранее подготовить код и ключ, которые вы планируете использовать заранее, или сделать это по безопасному каналу связи..

Допустим, вы особенно плохой шпион, и вы и ваша штаб-квартира решили использовать слабый шифр для шифрования ваших сообщений. В этом коде каждое «a» становится «b», каждое «b» становится «c», каждое «c» становится «d» и так далее, вплоть до «z», становящегося «a».

Под этим шифром смены сообщение «Давай поужинаем» становится «Mfu’t hfu ejoofs». К счастью, в нашей гипотетической ситуации ваши противники так же некомпетентны, как и вы, и не могут взломать такой простой код, который не позволяет им получить доступ к содержанию сообщения..

Но что произойдет, если вы не смогли заранее согласовать код с получателем?

Допустим, вы хотите общаться с шпионом из союзной нации, которого вы никогда не встречали раньше. У вас нет безопасного канала для общения с ними. Если вы не зашифруете свое сообщение, то любой злоумышленник, который его перехватит, сможет прочитать содержимое. Если вы зашифруете его, не сообщив союзнику код, тогда враг не сможет прочитать его, но и союзник не сможет.

Эта проблема была одной из самых больших загадок в криптографии до 1970-х годов:

Как вы можете безопасно обмениваться информацией с кем-то, если у вас не было возможности поделиться ключом заранее?

Обмен ключами Диффи-Хеллмана был первым публично используемым механизмом решения этой проблемы. Алгоритм позволяет тем, кто никогда ранее не встречался, безопасно создавать общий ключ, даже по небезопасному каналу, который могут отслеживать противники..

История обмена ключами Диффи-Хеллмана

Обмен ключами Диффи-Хеллмана уходит корнями в 1970-е годы. Хотя область криптографии значительно развивалась в начале двадцатого века, эти достижения были в основном сосредоточены в области криптографии с симметричным ключом..

Лишь в 1976 году в публичной сфере появились алгоритмы с открытым ключом, когда Уитфилд Диффи и Мартин Хеллман опубликовали свою статью., Новые направления в криптографии. В рамках сотрудничества были определены механизмы, лежащие в основе новой системы, которая станет известна как Обмен ключами Диффи-Хеллмана.

Работа была частично вдохновлена более ранними событиями, сделанными Ральфом Мерклом. Так называемой Пазлы Меркля привлекать одну сторону, создавая и отправляя множество криптографических головоломок другой. Эти головоломки потребуют умеренного количества вычислительных ресурсов для решения.

Получатель будет случайным образом выбирать одну головоломку для решения и затем затрачивать необходимые усилия для ее завершения.. После того, как загадка решена, получателю передаются идентификатор и ключ сеанса. Затем получатель передает идентификатор обратно исходному отправителю, что позволяет отправителю узнать, какая головоломка была решена.

Поскольку исходный отправитель создал головоломки, идентификатор сообщает им, какой сеансовый ключ обнаружил получатель, и обе стороны могут использовать этот ключ для более безопасной связи. Если злоумышленник прослушивает взаимодействие, он получит доступ ко всем головоломкам, а также к идентификатору, который получатель передает обратно исходному отправителю..

Идентификатор не сообщает злоумышленнику, какой ключ сеанса используется, поэтому лучший способ расшифровки информации – это решить все головоломки, чтобы найти правильный ключ сессии. Так как злоумышленнику в среднем придется решить половину головоломок, ему будет гораздо сложнее раскрыть ключ, чем получателю..

Такой подход обеспечивает большую безопасность, но это далеко не идеальное решение. Обмен ключами Диффи-Хеллмана взял некоторые из этих идей и сделал их более сложными, чтобы создать безопасный метод криптографии с открытым ключом.

Хотя он стал известен как обмен ключами Диффи-Хеллмана, Мартин Хеллман предложил вместо этого назвать алгоритм обмена ключами Диффи-Хеллмана-Меркля, чтобы отразить работу, которую Ральф Меркл проделал в области криптографии с открытым ключом..

Публично считалось, что Меркл, Хеллман и Диффи были первыми, кто разработал криптографию с открытым ключом до 1997 года, когда британское правительство рассекретило работу, проделанную в начале 1970-х годов Джеймс Эллис, Клиффорд Кокс и Малкольм Уильямсон.

Оказывается, трио разработало первую схему шифрования с открытым ключом между 1969 и 1973 годами, но их работа была засекречена на два десятилетия. Он проводился в правительственном штабе связи (GCHQ), разведывательном агентстве Великобритании.

Их открытие было фактически алгоритмом RSA, поэтому Диффи, Хеллман и Меркл все еще были первыми, кто разработал обмен ключами Диффи-Хеллмана, но уже не были первыми изобретателями криптографии с открытым ключом..

Где используется обмен ключами Диффи-Хеллмана?

Основной целью обмена ключами Диффи-Хеллмана является надежно разрабатывать общие секреты, которые можно использовать для получения ключей. Эти ключи могут затем использоваться с алгоритмами симметричного ключа для передачи информации защищенным способом.. Симметричные алгоритмы обычно используются для шифрования большей части данных, поскольку они более эффективны, чем алгоритмы с открытым ключом..

Технически обмен ключами Диффи-Хеллмана может использоваться для установления открытых и закрытых ключей. Однако на практике вместо этого обычно используется RSA. Это связано с тем, что алгоритм RSA также способен подписывать сертификаты открытых ключей, в то время как обмен ключами Диффи-Хеллмана не.

Алгоритм Эль-Гамаля, который активно использовался в PGP, основан на обмене ключами Диффи-Хеллмана, поэтому любой протокол, который его использует, эффективно реализует своего рода Диффи-Хеллмана..

Одним из наиболее распространенных методов безопасного распределения ключей является обмен ключами Диффи-Хеллмана. часто применяется в протоколах безопасности, таких как TLS, IPsec, SSH, PGP и многих других. Это делает его неотъемлемой частью нашей безопасной связи.

В рамках этих протоколов обмен ключами Диффи-Хеллмана часто используется для обеспечения безопасности вашего соединения с веб-сайтом, для удаленного доступа к другому компьютеру и для отправки зашифрованных электронных писем.

Как работает обмен ключами Диффи-Хеллмана?

Обмен ключами Диффи-Хеллмана сложен, и может быть сложно понять, как он работает. Он использует очень большие числа и много математики, то, что многие из нас до сих пор боятся тех долгих и скучных уроков в средней школе.

Чтобы сделать вещи немного проще для понимания, мы начнем с объяснения обмена ключами Диффи-Хеллмана с аналогией. Как только у вас появится общее представление о том, как это работает, мы перейдем к более техническому описанию основных процессов..

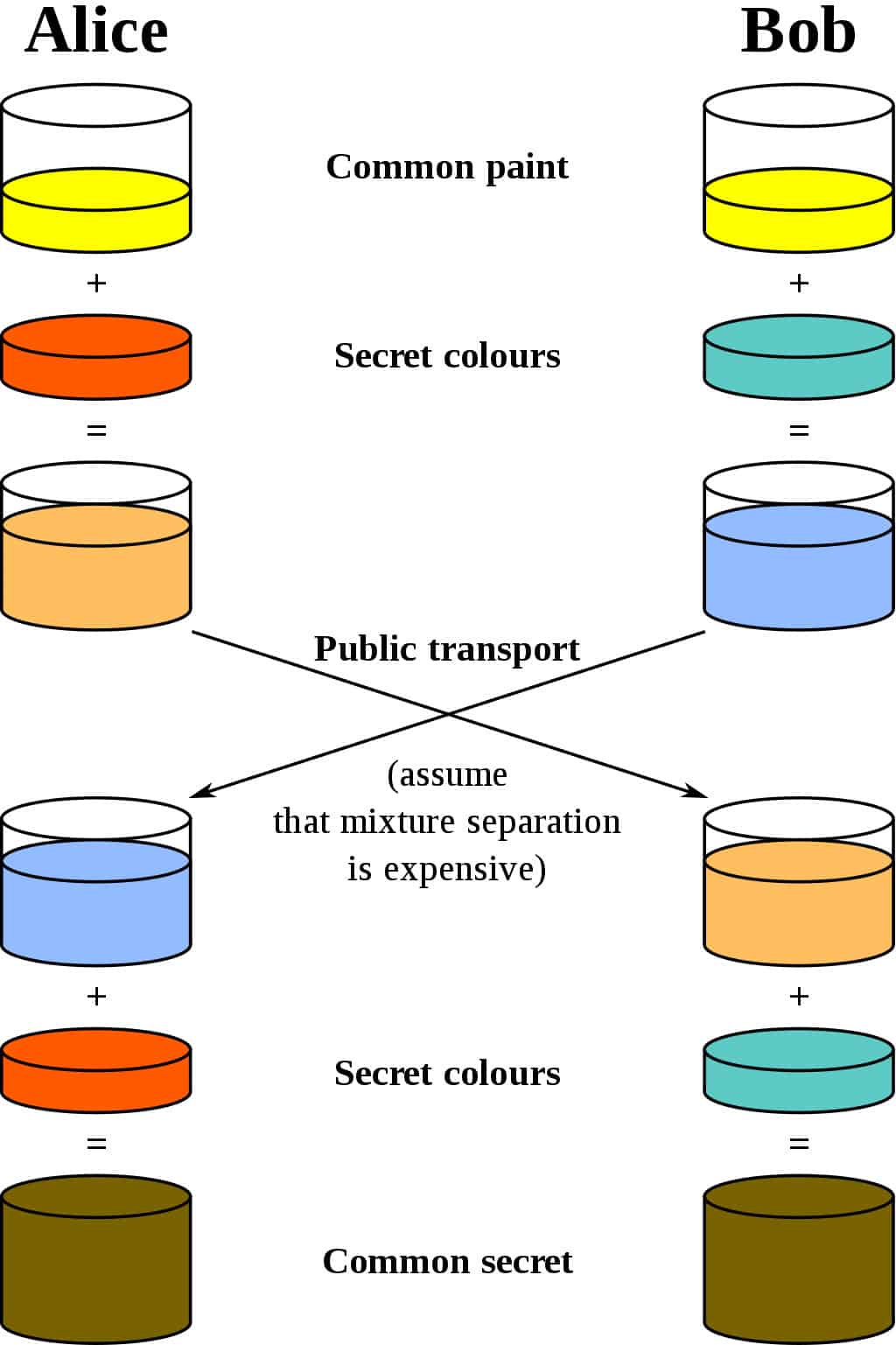

Лучшая аналогия для схемы Диффи-Хеллмана – думать о два человека смешивают краску. Давайте использовать стандарт криптографии и скажем, что их зовут Алиса и Боб. Они оба договариваются о случайном цвете, чтобы начать с. Допустим, они отправляют друг другу сообщение и выбрать желтый как их общий цвет, как на схеме ниже:

Сам по себе свой секретный цвет. Они не говорят другой стороне свой выбор. Допустим, Алиса выбирает красный, в то время как Боб выбирает слегка зеленовато-синий.

Следующий шаг для Алисы и Боба – смешать их секретный цвет (красный для Алисы, зеленовато-синий для Боба) с желтым, с которым они взаимно согласились. Согласно диаграмме, Алиса заканчивается Оранжевая смесь, в то время как результат Боба глубокий синий.

Как только они закончили смешивание, они отправляют результат другой стороне.. Алиса получает более глубокий синий, пока Бобу посылают оранжевую краску.

Как только они получили смешанный результат от своего партнера, они затем добавляют свой секретный цвет к нему. Алиса берет более глубокий синий цвет и добавляет свою секретную красную краску, пока Боб добавляет свой секретный зеленовато-синий к апельсиновой смеси, которую он только что получил.

Результат? Они оба выходят с одинаковым цветом, который в этом случае отвратительный коричневый. Это может быть не тот цвет, которым вы хотели бы покрасить свою гостиную, но, тем не менее, это общий цвет. Этот общий цвет называется общий секрет.

Важнейшей частью обмена ключами Диффи-Хеллмана является то, что обе стороны получают один и тот же результат без необходимости передавать весь общий секрет по каналу связи.. Выбор общего цвета, их собственных секретных цветов, обмен миксом, а затем добавление их собственного цвета еще раз, дает обеим сторонам возможность прийти к одному и тому же общему секрету, не прибегая к передаче всей информации..

Если злоумышленник слушает обмен, все, что он может получить, это общий желтый цвет, с которого начинаются Алиса и Боб, а также смешанные цвета, которыми обмениваются. Поскольку это действительно сделано с огромными числами вместо краски, этих кусочков информации недостаточно, чтобы атака могла различить либо исходные секретные цвета, либо общий секрет (технически возможно вычислить общий секрет из этой информации, но в безопасной реализации обмена ключами Диффи-Хеллмана для этого потребуется неоправданное количество времени и вычислительных ресурсов).

Эта структура обмена ключами Диффи-Хеллмана делает его таким полезным. Это позволяет обеим сторонам общаться по потенциально опасному соединению и при этом придумывать общий секрет, который они могут использовать для создания ключей шифрования для своих будущих коммуникаций.. Не имеет значения, прослушивают ли какие-либо злоумышленники, потому что общий секретный секрет никогда не передается по соединению.

Технические детали обмена ключами Диффи-Хеллмана

Время для математики …

Не волнуйтесь, мы сделаем это медленно и постараемся сделать весь процесс как можно более понятным. Это следует той же предпосылке, что и аналогия, показанная выше, но вместо смешивания и отправки цветов, схема Диффи-Хеллмана на самом деле делает вычисления на основе исключительно больших простых чисел, а затем отправляет их через.

Для обеспечения безопасности рекомендуется, чтобы премьер (п) длиной не менее 2048 бит, который является двоичным эквивалентом десятичного числа примерно такого размера:

415368757628736598425938247569843765827634879128375827365928736 84273684728938572983759283475934875938475928475928739587249587 29873958729835792875982795837529876348273685729843579348795827 93857928739548772397592837592478593867045986792384737826735267 3547623568734869386945673456827659498063849024875809603947902 7945982730187439759284620950293759287049502938058920983945872 0948602984912837502948019371092480193581037995810937501938507913 95710937597019385089103951073058710393701934701938091803984091804 98109380198501398401983509183501983091079180395810395190395180935 8109385019840193580193840198340918093851098309180019

Чтобы никто не взорвал голову, мы объясним это объяснение гораздо меньшими цифрами. Быть в курсе, что обмен ключами Диффи-Хеллмана был бы небезопасным, если бы он использовал такие же маленькие числа, как в нашем примере. Мы используем только такие небольшие числа, чтобы продемонстрировать концепцию более простым способом..

В самой основной форме обмена ключами Диффи-Хеллмана, Алиса и Боб начинают с взаимного выбора двух чисел, чтобы начать с, в отличие от единой общей краски в примере выше. Эти модуль (п) и база (грамм).

В практическом использовании, модуль (р) является очень большим простым числом, пока база (грамм) является относительно небольшим для упрощения расчетов. База (грамм) является производным от циклической группы (грамм) обычно генерируется задолго до того, как будут выполнены другие шаги.

Для нашего примера, скажем, что модуль (п) является 17, пока база (грамм) является 4.

После того, как они взаимно определились с этими числами, Алиса выбирает секретный номер () для себя, а Боб выбирает свой секретный номер (б). Допустим, они выбирают:

а = 3

б = 6

Затем Алиса выполняет следующие вычисления, чтобы дать ей номер, который она отправит Бобу:

A = ga mod p

В приведенном выше расчете, модификация означает операцию по модулю. По сути, это расчеты, чтобы выяснить остаток после деления левой части на правую. В качестве примера:

15 мод 4 = 3

Если вы понимаете, как работают операции по модулю, вы можете выполнить их самостоятельно в следующих расчетах, в противном случае вы можете использовать онлайн-калькулятор..

Итак, давайте введем наши числа в формулу:

А = 43 мод 17

A = 64 мод 17

А = 13

Когда мы делаем то же самое для Боба, мы получаем:

B = 46 мод 17

B = 4096 мод 17

B = 16

Алиса затем отправляет свой результат () Бобу, пока Боб отправляет свою фигуру (ВАлисе. Алиса затем вычисляет общий секрет (s) используя номер, который она получила от Боба (В) и ее секретный номер (), используя следующую формулу:

s = Ба мод п

s = 163 мод 17

s = 4096 мод 17

s = 16

Затем Боб выполняет то же самое, что и вычисление, но с номером, который ему прислала Алиса.), а также его собственный секретный номер (б):

s знак равно б модификация п

s = 136 мод 17

s = 4,826,809 мод 17

с = 16

Как видите, обе стороны получили одинаковый результат для s, 16. Это общий секрет, который знают только Алиса и Боб. Затем они могут использовать это, чтобы установить ключ для симметричного шифрования, позволяя им безопасно передавать информацию между собой таким образом, чтобы только они могли получить к ней доступ.

Обратите внимание, что хотя В и s одинаковы в приведенном выше примере, это просто совпадение, основанное на небольших числах, которые были выбраны для этой иллюстрации. Обычно эти значения не будут одинаковыми в реальной реализации обмена ключами Диффи-Хеллмана.

Несмотря на то, что большая часть вышеуказанных данных передается по каналу в открытом виде (р, г, А и Ви могут быть прочитаны потенциальными злоумышленниками, общий секрет (s) никогда не передается. Для злоумышленника было бы непрактично вычислять общий секрет (s) или любой из секретных номеров ( и б) из информации, которая отправляется в открытом тексте.

Конечно, это предполагает, что обмен ключами Диффи-Хеллмана реализован правильно и используются достаточно большие числа. Пока эти положения соблюдаются, обмен ключами Диффи-Хеллмана считается безопасным способом установления общего секрета, который можно использовать для обеспечения безопасности будущих сообщений..

Создание общего ключа между несколькими сторонами

Обмен ключами Диффи-Хеллмана также можно использовать для настройки общего ключа с большим числом участников. Он работает таким же образом, за исключением того, что дальнейшие раунды расчетов необходимы для каждой стороны, чтобы добавить свой секретный номер и в конечном итоге с тем же общим секретом.

Как и в двусторонней версии обмена ключами Диффи-Хеллмана, некоторые части информации передаются по незащищенным каналам, но недостаточно для того, чтобы злоумышленник смог вычислить общий секрет.

Почему обмен ключами Диффи-Хеллмана безопасен?

На математическом уровне обмен ключами Диффи-Хеллмана опирается на односторонние функции в качестве основы своей безопасности. Это вычисления, которые просто сделать одним способом, но гораздо сложнее вычислить в обратном порядке..

В частности, он опирается на проблему Диффи-Хеллмана, которая предполагает, что при правильных параметрах невозможно рассчитать граммаб из отдельных значений грамм, грамм и граммб. В настоящее время нет общеизвестного способа легко найти граммаб из других значений, поэтому обмен ключами Диффи-Хеллмана считается безопасным, несмотря на то, что злоумышленники могут перехватить значения п, грамм, , и В.

Аутентификация & обмен ключами Диффи-Хеллмана

В реальном мире обмен ключами Диффи-Хеллмана редко используется сам по себе. Основная причина этого заключается в том, что он не обеспечивает аутентификацию, что делает пользователей уязвимыми для атак “человек посередине”.

Эти атаки могут иметь место, когда обмен ключами Диффи-Хеллмана осуществляется сам по себе, поскольку у него нет возможности проверить, действительно ли другая сторона в соединении является тем, кем они себя называют. Без какой-либо формы аутентификации, пользователи могут фактически соединяться с злоумышленниками когда они думают, что общаются с доверенной стороной.

По этой причине обмен ключами Диффи-Хеллмана обычно реализуется наряду с некоторыми средствами аутентификации. Это часто включает в себя использование цифровых сертификатов и алгоритма открытого ключа, такого как RSA, для проверки личности каждой стороны.

Вариации обмена ключами Диффи-Хеллмана

Обмен ключами Диффи-Хеллмана может быть реализован несколькими различными способами, и он также послужил основой для нескольких других алгоритмов. Некоторые из этих реализаций обеспечивают авторизацию, в то время как другие имеют различные криптографические функции, такие как совершенная прямая секретность.

Эллиптическая кривая Диффи-Хеллмана

Эллиптическая кривая Диффи-Хеллман использует преимущества алгебраической структуры эллиптических кривых, что позволяет его реализациям достигать аналогичного уровня безопасности с меньшим размером ключа. 224-битный ключ эллиптической кривой обеспечивает тот же уровень безопасности, что и 2048-битный ключ RSA. Это может сделать обмены более эффективными и снизить требования к хранилищу.

Помимо меньшей длины ключа и того факта, что он основан на свойствах эллиптических кривых, эллиптическая кривая Диффи-Хеллмана работает аналогично стандартному обмену ключами Диффи-Хеллмана.

TLS

Протокол TLS, который используется для защиты большей части Интернета, может использовать обмен Диффи-Хеллмана тремя различными способами: анонимным, статическим и эфемерным. На практике должен быть реализован только эфемерный Диффи-Хеллман, потому что другие варианты имеют проблемы с безопасностью.

- Аноним Диффи-Хеллман – Эта версия обмена ключами Диффи-Хеллмана не использует никакой аутентификации, что делает ее уязвимой для атак “человек посередине”. Это не должно быть использовано или реализовано.

- Статический Диффи-Хеллман – Статический Диффи-Хеллман использует сертификаты для аутентификации сервера. Он не аутентифицирует клиента по умолчанию и не обеспечивает прямую секретность.

- Эфемерный Диффи-Хеллман – Это считается наиболее безопасной реализацией, поскольку она обеспечивает идеальную секретность. Обычно он объединяется с алгоритмом, таким как DSA или RSA, для аутентификации одной или обеих сторон в соединении. Эфемерный Диффи-Хеллман использует разные пары ключей при каждом запуске протокола. Это обеспечивает полную секретность переадресации соединения, потому что даже если ключ будет взломан в будущем, его нельзя будет использовать для расшифровки всех прошлых сообщений..

ElGamal

ElGamal – это алгоритм с открытым ключом, построенный на основе обмена ключами Диффи-Хеллмана. Как и Диффи-Хеллман, он не содержит каких-либо положений для аутентификации сам по себе и, как правило, объединяется с другими механизмами для этой цели..

ElGamal в основном использовался в PGP, GNU Privacy Guard и других системах, потому что его основной конкурент, RSA, был запатентован. Срок действия патента RSA истек в 2000 году, что позволило его свободно применять после этой даты. С тех пор Эль-Гамаль не был реализован так часто.

STS

Протокол «от станции к станции» (STS) также основан на обмене ключами Диффи-Хеллмана. Это еще одна ключевая схема соглашения, однако она обеспечивает защиту от атак «человек посередине», а также совершенную секретность для пересылки..

Это требует, чтобы обе стороны в соединении уже имели пару ключей, которая используется для аутентификации каждой стороны. Если стороны еще не известны друг другу, сертификаты могут быть использованы для проверки личности обеих сторон..

Обмен ключами Диффи-Хеллмана & RSA

Как мы обсуждали ранее, обмен ключами Диффи-Хеллмана часто реализуется вместе с RSA или другими алгоритмами для обеспечения аутентификации соединения. Если вы знакомы с RSA, вам может быть интересно почему кто-то потрудится использовать обмен ключами Диффи-Хеллмана?, поскольку RSA позволяет сторонам, которые ранее никогда не встречались, безопасно общаться.

RSA позволяет своим пользователям шифровать сообщения открытым ключом своего корреспондента, чтобы их можно было расшифровать только с помощью соответствующего закрытого ключа. Однако на практике, RSA не используется для шифрования всей связи – это было бы слишком неэффективно.

Вместо этого RSA часто используется только как средство аутентификации обеих сторон. Это делает это с цифровые сертификаты каждой стороны, которые будут проверены центром сертификации доказать, что владелец сертификата действительно тот, кем они себя называют, и что открытый ключ сертификата действительно принадлежит им.

Для взаимной аутентификации, каждая сторона подпишет сообщение, используя свой закрытый ключ, а затем отправит его партнеру по коммуникации. Каждый получатель может затем проверить личность другой стороны, проверив подписанные сообщения по открытому ключу на цифровом сертификате партнера по связи (см. вышеупомянутую статью о RSA для более подробной информации о том, как это работает, особенно Подписание сообщений раздел).

Теперь, когда обе стороны прошли проверку подлинности, технически возможно продолжать использовать RSA для безопасной отправки зашифрованных сообщений между собой, однако это окажется слишком неэффективным..

Чтобы обойти эту неэффективность, многие протоколы безопасности используют такой алгоритм, как обмен ключами Диффи-Хеллмана, чтобы придумать общий секрет, который можно использовать для создания общего симметричного ключа. Этот симметричный ключ затем используется в алгоритме симметричного ключа, таком как AES, для шифрования данных что обе стороны намерены безопасно переслать между собой.

Это может показаться сложным и запутанным процессом, но в итоге он оказывается намного быстрее и менее требователен к ресурсам по сравнению с использованием алгоритма с открытым ключом для всего обмена. Это потому что шифрование с симметричным ключом на несколько порядков эффективнее шифрования с открытым ключом.

В дополнение к неэффективности, о которой мы только что говорили, есть и другие недостатки, которые могут возникнуть только благодаря использованию RSA.. RSA нуждается в заполнении, чтобы сделать его безопасным, таким образом, дополнительный алгоритм должен быть реализован соответствующим образом вместе с ним, чтобы сделать его безопасным.

RSA не обеспечивает идеальной секретности форварда, либо, что является еще одним недостатком по сравнению с эфемерным обменом ключами Диффи-Хеллмана. В совокупности эти причины являются причиной того, что во многих ситуациях лучше применять RSA только в сочетании с обменом ключами Диффи-Хеллмана..

Альтернативно, обмен ключами Диффи-Хеллмана может быть объединен с алгоритмом, таким как Стандарт цифровой подписи (DSS), для обеспечения аутентификации, обмена ключами, конфиденциальности и проверки целостности данных. В такой ситуации RSA не требуется для защиты соединения.

Вопросы безопасности обмена ключами Диффи-Хеллмана

Безопасность обмена ключами Диффи-Хеллмана зависит от того, как он реализован, а также от выбранных для него чисел. Как мы указали выше, у него нет средств для аутентификации другой стороны, но на практике используются другие механизмы, чтобы гарантировать, что другая сторона в соединении не является самозванцем.

Параметры для выбора номера

Если бы в реальной реализации обмена ключами Диффи-Хеллмана использовались такие же малые числа, как в нашем примере, это сделало бы процесс обмена тривиальным для взломщика. Но важен не только размер чисел – числа также должны быть достаточно случайными. Если генератор случайных чисел производит предсказуемый результат, он может полностью подорвать безопасность обмена ключами Диффи-Хеллмана.

Число п должен быть длиной 2048 бит обеспечить безопасность. База, грамм, может быть относительно небольшим числом, как 2, но это должно исходить из порядка грамм это имеет большой главный фактор

Атака Logjam

Обмен ключами Диффи-Хеллмана был разработан на основе проблемы дискретного логарифма, которую трудно решить. Наиболее эффективным общеизвестным механизмом поиска решения является алгоритм сита числового поля.

Возможности этого алгоритма были приняты во внимание при разработке обмена ключами Диффи-Хеллмана. К 1992 году стало известно, что для данной группы, грамм, три из четырех шагов алгоритма потенциально могут быть вычислены заранее. Если этот прогресс был сохранен, последний шаг может быть рассчитан за сравнительно короткое время.

Это не слишком беспокоило, пока не стало понятно, что значительная часть интернет-трафика использует те же группы, которые имеют размер 1024 бита или меньше. В 2015 году академическая группа провела расчеты для наиболее распространенного 512-разрядного простого числа, используемого при обмене ключами Диффи-Хеллмана в TLS..

Они также смогли понизить рейтинг 80% TLS-серверов, поддерживающих DHE-EXPORT, чтобы принять 512-битный обмен ключами Диффи-Хеллмана экспортного уровня для соединения. Это означает, что каждый из этих серверов уязвим для атаки со стороны хорошо обеспеченного противника.

Исследователи продолжили экстраполировать свои результаты, оценивая, что национальное государство может сломать 1024-битное простое число. Сломав единственное наиболее часто используемое 1024-битное простое число, академическая команда подсчитала, что злоумышленник может отслеживать 18% из миллиона самых популярных веб-сайтов HTTPS..

Далее они сказали, что второе простое число позволит злоумышленнику расшифровать соединения 66% серверов VPN и 26% серверов SSH. Позже в отчете ученые предположили, что АНБ может уже иметь эти возможности.

«Внимательное прочтение опубликованных сведений об утечках АНБ показывает, что атаки агентства на VPN соответствуют достижению такого перерыва».

Несмотря на эту уязвимость, обмен ключами Диффи-Хеллмана все еще может быть безопасным, если он реализован правильно. Пока используется 2048-битный ключ, атака Logjam не будет работать. Обновленные браузеры также защищены от этой атаки.

Безопасен ли обмен ключами Диффи-Хеллмана??

Хотя обмен ключами Диффи-Хеллмана может показаться сложным, он является фундаментальной частью безопасного обмена данными в Интернете. Пока он реализован вместе с соответствующим методом аутентификации и числа были выбраны правильно, он не считается уязвимым для атаки.

Обмен ключами Диффи-Хеллмана был инновационным методом, помогающим двум неизвестным сторонам безопасно общаться, когда он был разработан в 1970-х годах. В то время как мы сейчас внедряем новые версии с большими ключами для защиты от современных технологий сам протокол выглядит так, как будто он будет оставаться безопасным до появления квантовых вычислений и продвинутые атаки, которые придут с ним.

Кибербезопасность бизнес-технологии от TheDigitalArtist по лицензии СС0

которые позволяют двум сторонам безопасно обмениваться ключами, даже если они никогда ранее не встречались. Обмен ключами Диффи-Хеллмана был одним из таких механизмов и стал одной из самых важных разработок в криптографии с открытым ключом. С тех пор он широко применяется в ряде современных протоколов безопасности. Это позволяет защитить сообщения двух сторон, которые ранее не имели возможности обмениваться ключами заранее. Обмен ключами Диффи-Хеллмана работает поэтапно и имеет различные варианты, которые также рассматриваются в статье. Важно учитывать соображения безопасности при реализации этого механизма. Обмен ключами Диффи-Хеллмана – это важный инструмент для обеспечения безопасности в современном мире криптографии.

которые позволяют двум сторонам безопасно обмениваться информацией, используя общий ключ. Этот метод был назван обменом ключами Диффи-Хеллмана в честь его создателей. С тех пор этот метод стал одним из самых важных и широко используемых в криптографии с открытым ключом. Он используется во многих современных протоколах безопасности, таких как SSL/TLS, SSH и VPN. Обмен ключами Диффи-Хеллмана позволяет двум сторонам безопасно установить общий ключ, который они могут использовать для защиты своих сообщений. Это делает его незаменимым инструментом для обеспечения безопасности в современном мире.

которые позволяют двум сторонам безопасно обмениваться ключами, даже если они никогда ранее не встречались. Обмен ключами Диффи-Хеллмана был одним из таких механизмов и стал одной из самых важных разработок в криптографии с открытым ключом. С тех пор он широко применяется в ряде современных протоколов безопасности. Это позволяет защитить сообщения двух сторон, которые ранее не имели возможности обмениваться ключами заранее. Обмен ключами Диффи-Хеллмана работает поэтапно и имеет различные варианты, которые также рассматриваются в статье. Важно учитывать соображения безопасности при реализации этого механизма. Обмен ключами Диффи-Хеллмана – это важный инструмент для обеспечения безопасности в современном мире криптографии.

которые позволяют двум сторонам безопасно обмениваться ключами, даже если они никогда ранее не встречались. Обмен ключами Диффи-Хеллмана был одним из таких механизмов и стал одной из самых важных разработок в криптографии с открытым ключом. С тех пор он широко применяется в ряде современных протоколов безопасности. Это позволяет защитить сообщения двух сторон, которые ранее не имели возможности обмениваться ключами заранее. Обмен ключами Диффи-Хеллмана работает поэтапно и имеет различные варианты, которые также рассматриваются в статье. Важно учитывать соображения безопасности при реализации этого механизма. Обмен ключами Диффи-Хеллмана – это важный инструмент для обеспечения безопасности в современном мире криптографии.

которые позволяют двум сторонам безопасно обмениваться ключами, даже если они никогда ранее не встречались. Обмен ключами Диффи-Хеллмана был одним из таких механизмов и стал одной из самых важных разработок в криптографии с открытым ключом. С тех пор он широко применяется в ряде современных протоколов безопасности. Это позволяет защитить сообщения двух сторон, которые ранее не имели возможности обмениваться ключами заранее. Обмен ключами Диффи-Хеллмана является безопасным и надежным механизмом, который обеспечивает защиту информации в небезопасных условиях.