PGP (пretty граммООД пrivacy) шифрование стало основой конфиденциальности и безопасности Интернета по одной основной причине: позволяет отправлять закодированное сообщение кому-либо без необходимости делиться кодом заранее. Это намного больше, но это фундаментальный аспект, который сделал его таким полезным.

Допустим, вам нужно было отправить конфиденциальное сообщение другу, чтобы никто другой не обнаружил его содержание. Одним из лучших решений было бы изменить его с помощью секретного кода, который знают только вы и ваш друг, так что, если кто-то перехватит сообщение, он не сможет прочитать содержимое.

Системы, подобные этой, прекрасно работают во многих различных типах шифрования, но есть один существенный недостаток: Как вы можете отправить закодированное сообщение кому-то, если у вас еще не было возможности поделиться с ним кодом?

Если вы не передали код заранее и использовали его для шифрования своего сообщения, тогда ваш друг не сможет расшифровать закодированное сообщение при получении. Если вы отправите код рядом с закодированным сообщением, то любой, кто перехватит сообщение, сможет получить доступ к содержимому так же легко, как и получатель..

Это загадка, которую PGP удалось решить с помощью чего-то шифрование с открытым ключом (не волнуйтесь, мы рассмотрим, что это будет позже), что позволяет пользователям отправлять защищенные и зашифрованные сообщения людям, даже если они никогда раньше не встречались, не говоря уже о возможности заранее подготовить код.

Что еще делает шифрование PGP?

Основная функция PGP состоит в том, чтобы позволить своим пользователям отправлять защищенные сообщения без предварительного ознакомления, но это еще не все. Это также позволяет получателям проверять подлинность сообщения или его подделку. Это делается с помощью чего-то под названием цифровые подписи, который мы рассмотрим позже в статье.

Кроме того, PGP может использоваться для шифрования других вещей, помимо электронной почты. Вы можете использовать его для шифрования жесткого диска, мгновенных сообщений, файлов и многого другого. Хотя это все важные функции, в этой статье основное внимание будет уделено использованию шифрования PGP для электронной почты, наиболее распространенному использованию PGP..

Почему PGP важен?

Вы можете не знать, но электронная почта не очень безопасный способ общения. Когда ваша электронная почта покидает вашу учетную запись и отправляется через Интернет, она проходит через сети, которые находятся вне вашего контроля. Он может быть перехвачен и подделан, и все это без вас или ведома получателя.

Если вам нужно отправить что-то ценное или деликатное, обычная электронная почта просто не подходит. Ваши личные сообщения могут быть украдены хакерами, которые могут использовать его для совершения мошеннических действий, а важные правительственные сообщения могут попасть в руки шпионов. Сталкер человека может даже читать все, что проходит через входящие.

Эти опасности являются частью того, почему был изобретен PGP, чтобы привнести некоторое подобие конфиденциальности и безопасности на Дикий Запад, который является общением по электронной почте. Это означает Довольно хорошая конфиденциальность, что, возможно, не внушает особой уверенности в том, что люди полагаются на безопасность своих коммуникаций.

Несмотря на название – которое было вдохновлено вымышленным магазином радиопрограммы под названием Pretty Good Grocery от Ralph, – PGP является формой шифрования, которая не имеет общеизвестных способов взлома. Это означает, что при правильном использовании вы можете быть уверены в безопасности, конфиденциальности и целостности ваших сообщений и файлов..

История PGP

PGP – это программа шифрования, которая была созданный Полом Циммерманом в эпоху Интернета 1991 года. Циммерман, который был убежденным антиядерным активистом, первоначально создал программу, чтобы единомышленники могли более безопасно общаться и хранить файлы. Первый алгоритм шифрования назывался «BassOmatic», названный Циммерманом в честь Субботняя ночная жизнь эскиз.

Циммерман выпустил PGP бесплатно через FTP, сделав его первой формой криптографии с открытым ключом, широко доступной. Он быстро распространился по Usenet, особенно среди мирных и других политических активистов. От этих корней его использование расширилось до тех, кто хотел больше конфиденциальности и безопасности для своих коммуникаций.

После того, как шифрование PGP распространилось за пределы США, Таможенная служба США (USCS) начал расследование Zimmerman, потому что PGP был тогда классифицирован как высокопрочная криптография. В то время этот тип криптографии считался формой боеприпасов и требовал экспорта лицензии.

Как только PGP вышел за границу, USCS заинтересовалась своим создателем для начала международного распространения. К счастью для Циммермана, после нескольких лет расследования и некоторых творческих юридических маневров, обвинения так и не были предъявлены.

На протяжении многих лет, новые версии PGP постоянно выпускаются для повышения безопасности и удобства использования.. Некоторые из этих изменений включали реструктуризацию системы сертификатов, внедрение новых симметричных и асимметричных алгоритмов и разработку новой архитектуры на основе прокси.

Вдоль дороги произошло несколько приобретений, в результате которых Symantec Corporation приобрела PGP Corporation и большую часть своих первоначальных активов за 300 миллионов долларов (229,7 миллиона фунтов стерлингов). Теперь они владеют торговой маркой PGP и используют ее в своих продуктах, таких как Symantec Command Line и Symantec Desktop Email Encryption.

Смотрите также:

Знаменитые коды и шифры в истории

Ресурсы шифрования: большой список инструментов и руководств

OpenPGP

Первые годы PGP были изведены патентными разногласиями, основанными на использовании алгоритма шифрования RSA. Чтобы разработка PGP продолжалась без этих проблем с лицензированием, команда разработчиков взялась за создание непатентованного стандарта, который можно было бы использовать открыто и свободно.

В 1997 году они обратились к Целевой группе по Интернет-разработкам (IETF) с предложением разработать стандарт и назвать его OpenPGP. Предложение было принято и OpenPGP стал интернет-стандартом. Это позволило любому внедрить OpenPGP в свое программное обеспечение.

OpenPGP активно разрабатывается в соответствии со спецификацией RFC 4880. Этот стандарт устанавливает алгоритмы шифрования, форматы, композицию и другие функции, которые программы должны использовать, чтобы быть OpenPGP-совместимым.

Какие программы используют OpenPGP?

Шифрование PGP используется в ряде проприетарных программ, таких как продукты Symantec, упомянутые выше. Благодаря разработке стандарта OpenPGP он также доступен в ряде бесплатных реализаций..

Наиболее известным из них является Gpg4win, который представляет собой бесплатный набор инструментов шифрования для Windows. Шифрование PGP можно использовать в Mac OS с такой программой, как GPG Suite, Android с K-9 Mail и iOS с Canary Mail. Больше OpenPGP-совместимых опций можно найти на сайте OpenPGP.

Как работает шифрование PGP?

Сначала давайте рассмотрим ключевые концепции, а затем приведем пример, чтобы дать вам более конкретное понимание. Шифрование PGP основывается на нескольких основных элементах, которые вам понадобятся, чтобы понять, как это работает. Самые важные из них криптография с симметричным ключом, криптография с открытым ключом, цифровые подписи и сеть доверия.

Криптография с симметричным ключом

Криптография с симметричным ключом предполагает использование одного и того же ключа для шифрования и дешифрования данных. В PGP генерируется случайный одноразовый ключ, который называется сеансовый ключ. сеансовый ключ шифрует сообщение, что является основной частью данных, которые должны быть отправлены.

Этот тип шифрования относительно эффективен, но у него есть проблема. Как вы делитесь ключом сеанса со своим получателем? Если вы отправите его вместе со своей электронной почтой, то любой, кто перехватит сообщение, сможет получить к нему доступ так же легко, как и ваш получатель. Без ключа ваш получатель увидит только зашифрованный текст.

Криптография с открытым ключом

PGP решает эту проблему с помощью криптографии с открытым ключом, также известной как асимметричная криптография. В этом типе шифрования есть два ключа: открытый ключ и частный.

У каждого пользователя есть один из каждого. Открытый ключ вашего потенциального корреспондента можно найти, выполнив поиск по ключевым серверам или обратившись напрямую к человеку.. Открытые ключи используются отправителем для шифрования данных, но они не могут расшифровать их.

После того как данные зашифрованы с помощью открытого ключа получателя, они могут быть расшифрованы только закрытый ключ. Вот почему открытые ключи раздаются бесплатно, а закрытые ключи должны тщательно охраняться. Если ваш закрытый ключ скомпрометирован злоумышленником, он позволяет им получить доступ ко всем вашим зашифрованным сообщениям PGP.

В PGP шифрование с открытым ключом не используется для шифрования сообщения, только одноразовое сеансовый ключ это было сгенерировано, чтобы зашифровать его. Почему? Потому что шифрование с открытым ключом просто слишком неэффективно. Это займет слишком много времени и потребует больше вычислительных ресурсов..

Поскольку тело сообщения обычно содержит большую часть данных, PGP использует для этого более экономичное шифрование с симметричным ключом. Он резервирует громоздкое шифрование с открытым ключом для сеансового ключа, делая весь процесс более эффективным.

Таким образом, сообщение шифруется с помощью более практичных средств, а шифрование с открытым ключом используется для безопасной доставки сеансового ключа получателю.. Поскольку только их закрытый ключ может расшифровать сеансовый ключ, а сеансовый ключ необходим для расшифровки сообщения, его содержимое защищено от злоумышленников..

Цифровые подписи

Наши письменные подписи часто используются для подтверждения того, что мы являемся теми, кем мы себя называем. Они далеко не надежны, но все же являются полезным способом предотвращения мошенничества.. Цифровые подписи аналогично, используя криптографию с открытым ключом для проверки подлинности того, что данные поступают из источника, на который они претендуют, и что они не были подделаны.

Этот процесс делает цифровые подписи практически невозможными для подделки, если закрытый ключ не был скомпрометирован. Цифровые подписи могут использоваться вместе с шифрованием сообщений PGP или отдельно. Все зависит от того, что вы отправляете и почему.

Если сообщение является конфиденциальным и не должно быть прочитано кем-либо, кроме получателя, вам необходимо использовать шифрование. Если сообщение должно быть доставлено в целости и сохранности, необходимо использовать цифровую подпись. Если оба важны, вы должны использовать их вместе.

Цифровые подписи работают с использованием алгоритма, позволяющего объединить закрытый ключ отправителя с данными, которые они аутентифицируют. Текст вашего сообщения подается через хэш-функция, который представляет собой алгоритм, который преобразует входные данные в блок данных фиксированного размера, называемый Дайджест сообщения.

Дайджест сообщения затем шифруется с помощью закрытого ключа отправителя. Этот зашифрованный дайджест сообщения известен как цифровая подпись. При шифровании PGP цифровая подпись отправляется вместе с телом сообщения (которое может быть зашифровано или в виде открытого текста)..

Проверка цифровых подписей

Когда кто-то получает электронное письмо с цифровой подписью, они могут проверить его подлинность и целостность, используя открытый ключ отправителя. Весь процесс, как правило, выполняется программным обеспечением PGP получателя, но мы опишем грубые шаги, чтобы дать вам представление о том, что на самом деле происходит.

Сначала в полученном сообщении используется хеш-функция. Это дает дайджест сообщения электронной почты в его текущей форме.

Следующим шагом является вычисление исходного дайджеста сообщения из отправленной цифровой подписи. Открытый ключ отправителя – расшифровка цифровой подписи.. Это дает дайджест сообщения точно таким, каким он был, когда он был подписан отправителем..

Чтобы определить, является ли сообщение подлинным и не было подделано, все, что нужно сделать программе получателя, – это сравнить дайджест сообщения из полученного им электронного письма с дайджестом сообщения, полученным из цифровой подписи..

Если сообщение было изменено хотя бы одним символом или знаком препинания, то дайджесты сообщения будут совершенно другими. Если сообщения не выстраиваются в очередь, получатель будет знать, что с сообщением возникла проблема.

Если два дайджеста сообщения не идентичны, есть три вероятных виновника:

- открытый ключ, используемый для расшифровки цифровой подписи, не был связан с закрытым ключом, который использовался для его шифрования. Это означает, что отправитель может не быть тем, кем, по его словам, является.

- цифровая подпись может быть подделкой.

- сообщение было изменено с момента его подписания.

Если вы получаете сообщение с цифровой подписью и дайджесты не выстраиваются в линию, вы должны скептически относиться. Это может быть невинной ошибкой, потому что был случайно использован неправильный открытый ключ, но это также может быть мошенническое сообщение или подделка.

Сеть доверия

Откуда вы знаете, что открытый ключ действительно принадлежит тому, кто говорит, что это так? Кто-то может просто опубликовать свой открытый ключ и заявить, что он Папа, пытаясь получить доступ ко всем своим входящим электронным письмам, зашифрованным PGP (при условии, что он достаточно технически подкован, чтобы использовать PGP).?

К счастью, все было продумано заранее, и решения были приняты. В противном случае что-то такое простое полностью подорвало бы всю систему. Чтобы предотвратить этот вид деятельности, сеть доверия был развит.

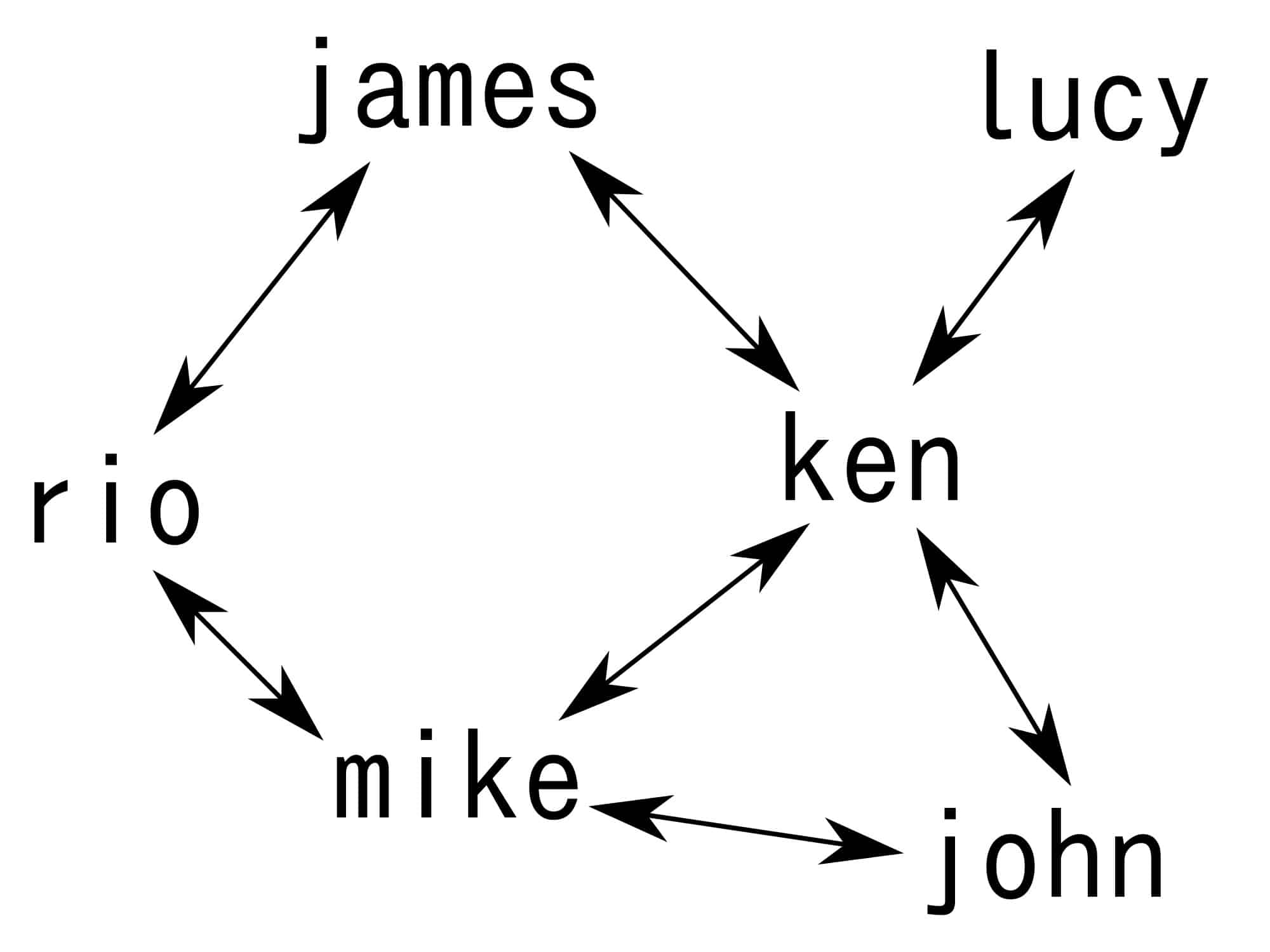

Сеть доверия выросла как способ проверить, что каждый открытый ключ PGP и идентификатор пользователя действительно связаны с человеком или организацией, которую они, как говорят, представляют. Сеть доверия связывает реальный объект с открытым ключом с помощью третьей стороны для подписи Цифровой сертификат PGP. Лучшая часть? Все это происходит без центральной власти, которая может развалиться или быть испорченной.

Цифровой сертификат содержит идентификационную информацию пользователя, его открытый ключ и одну или несколько цифровых подписей.. Если вы лично знакомы с пользователем PGP, вы можете подтвердить, что его открытый ключ связан с его действительной идентификацией. Вы можете довериться им и поставить цифровую подпись на их сертификате, который показывает, что по крайней мере один человек ручается за их личность. Они также могут сделать то же самое для вас.

Если вы оба встречаете одного нового пользователя PGP каждый и подписываете свои сертификаты в цифровой форме для проверки их личности, вы начинаете строить небольшую сеть, где вы четверо можете доверять связям между открытыми ключами и удостоверениями на основе доверия каждого человека в других, что они связаны с.

Через некоторое время, это создает взаимосвязанную сеть доверия, с большим количеством людей ручаются друг с другом с помощью цифровых подписей, которые подтверждают их право собственности на открытый ключ.

Иногда новым пользователям может быть трудно найти кого-то, кто подпишет свои сертификаты и проверит связь между собой и их открытым ключом. Это может быть особенно сложным, если они не знают других пользователей PGP в реальной жизни.

Это было частично решено ключевые стороны подписи, это реальные встречи, где пользователи могут оценить, принадлежат ли ключи тому, кто это говорит. Если все проверяется с их идентификацией, они возвращают цифровую подпись сертификата человека, когда они возвращаются домой.

Есть разные уровни доверия, включая полное и частичное. Те, кто имеет много цифровых подписей в своих сертификатах, которые представляют полное доверие, рассматриваются как гораздо более надежные, чем те, которые имеют только пару подписей с частичным доверием.

Сеть доверия позволяет пользователям самим оценить, доверяют ли они цифровому сертификату потенциального корреспондента. Если сообщение, которое они хотят отправить, является чрезвычайно чувствительным, они могут решить, что риск слишком велик, чтобы отправить его кому-то, кто имеет лишь частичное доверие.

Центры сертификации

Цифровые сертификаты PGP – не единственный способ связать удостоверения с их открытыми ключами.. Сертификаты X.509 также может быть использован. Это общий стандарт сертификатов, который также используется для других целей. Основное различие между сертификатами PGP и сертификатами X.509 заключается в том, что сертификаты PGP могут быть подписаны кем угодно, в то время как сертификат X.509 должен быть подписан так называемым центр сертификации.

Сертификаты PGP также могут быть подписаны центрами сертификации, но сертификаты X.509 могут быть подписаны только центрами сертификации или их представителями. Сертификаты X.509 также содержат ряд идентифицирующей информации владельца наряду с открытым ключом, но также имеют дату начала и окончания срока действия..

В отличие от сертификатов PGP, которые пользователь может сделать самостоятельно, Сертификаты X.509 доступны только при обращении в центр сертификации. Эти сертификаты также имеют только одну цифровую подпись от эмитента, в отличие от многих подписей, которые сертификат PGP может иметь от других пользователей..

Шифрование вложений

PGP также может быть использован для шифрования ваших вложений. Есть несколько способов сделать это, но это будет зависеть от вашей реализации. В общем, лучший способ – использовать PGP / MIME, который будет шифровать вложения и текст сообщения вместе. Это предотвращает утечку метаданных, которая происходит, если каждый сегмент шифруется отдельно.

PGP шифрование в действии

Давайте соединим все это в качестве примера, чтобы показать, как эти элементы работают по отношению друг к другу. Чтобы сделать вещи более интересными, допустим, что вы осведомитель из тоталитарной страны, которая раскрыла крайний случай коррупции.

Вы хотите донести сообщение до журналистов, но вы в ужасе от собственной безопасности. Что, если правительство узнает, что вы слили информацию, и они отправят людей за вами??

В конечном итоге вы решаете, что обнародование информации является правильным, но вы хотите сделать это таким образом, чтобы максимально защитить вас. Вы ищете в Интернете и находите журналиста, который известен этим видом работы и всегда защищает свои источники.

Вы не хотите просто звонить им или писать им по электронной почте, это слишком рискованно. Вы уже слышали о PGP и решили попробовать использовать его для защиты своего сообщения. Вы загружаете такую программу, как Gpg4win, и настраиваете ее для электронной почты, совместимой с OpenPGP..

Когда все в порядке, вы ищете журналистов открытый ключ. Вы найдете это на их веб-сайте или с помощью поиска на сервере ключей. Их открытый ключ имеет множество подписи полного доверия на цифровой сертификат, так что вы знаете, что это законно.

Вы импортируете открытый ключ журналиста, а затем используете электронную почту, совместимую с OpenPGP, чтобы начать. Вы печатаете сообщение:

Дорогая Сьюзан Петерсон,

У меня есть информация об огромном коррупционном скандале в Соединенных Штатах Мозамбабве. Дайте мне знать, если вы заинтересованы, и я вышлю вам более подробную информацию.

Добавление вашей цифровой подписи

Если вас беспокоит подделка электронного письма, вы можете добавить свой цифровая подпись. хэш-функция превращает открытый текст в Дайджест сообщения, который зашифрован вашим личным ключом. Цифровая подпись будет отправлена журналисту вместе с сообщением.

Шифрование сообщения

Когда это закончено, PGP сжимает открытый текст. Это не только делает процесс более эффективным, но и делает его более устойчивым к криптоанализу.

После сжатия файла PGP создает одноразовый файл сеансовый ключ. Этот сеансовый ключ используется для эффективного шифрования открытого текста криптография с симметричным ключом, превращение тела сообщения в зашифрованный текст Затем ключ сеанса шифруется с использованием открытого ключа журналиста. Эта шифрование с открытым ключом более ресурсоемкий, но позволяет безопасно отправить ключ сеанса журналисту.

Зашифрованный текст, зашифрованный сеансовый ключ и цифровая подпись затем отправляются журналисту. Когда журналист получит сообщение, оно будет выглядеть примерно так:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

м / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Расшифровка сообщения

Журналист использует свой закрытый ключ для расшифровки ключа сеанса.. Затем ключ сеанса расшифровывает тело сообщения, возвращая его в исходную форму:

Дорогая Сьюзан Петерсон,

У меня есть информация об огромном коррупционном скандале в Соединенных Штатах Мозамбабве. Дайте мне знать, если вы заинтересованы, и я вышлю вам более подробную информацию.

Проверка цифровой подписи

Если журналист скептически относится к целостности сообщения или считает, что оно не было отправлено вами, они могут проверить цифровую подпись. Они запускают сообщение, которое они получили через хэш-функция, что дает им Дайджест сообщения электронной почты, которую они получили.

Затем журналист использует ваш открытый ключ и ваш цифровая подпись дать им Дайджест сообщения как это было, когда вы отправили сообщение. Если два дайджеста сообщения идентичны, то они знают, что сообщение является подлинным. С этого момента вы и журналист сможете общаться в прямом и обратном направлении с PGP, чтобы обсудить детали коррупционного скандала.

Насколько безопасно шифрование PGP?

Насколько его безопасность идет, текущие версии PGP по существу герметичны, если они используются правильно. Есть некоторые теоретические уязвимости к более старым версиям, но общеизвестно, что текущие версии не имеют каких-либо средств взлома с использованием современных технологий и новейших методов криптоанализа. Вероятность того, что у кого-то есть секретное средство взлома PGP, также ничтожна, поэтому довольно безопасно использовать PGP с уверенностью, если вы используете его правильно..

По мере разработки PGP для повышения его безопасности было добавлено больше алгоритмов шифрования. Всякий раз, когда обнаруживались какие-либо небольшие уязвимости, разработчики быстро исправляли их. Самое большое беспокойство не в том, что само шифрование PGP нарушается, поскольку для любого преступника или государства было бы практически нереально это сделать.

Вместо, у злоумышленника гораздо больше шансов использовать другие средства для раскрытия ваших сообщений. Это может включать использование кейлоггера для выяснения вашего личного ключа или обыска вашего дома, чтобы увидеть, был ли ваш личный ключ где-то записан.

Несмотря на это, в различных реализациях OpenPGP были некоторые уязвимости. В начале [year] года был обнаружен недостаток, который можно использовать для отображения открытого текста зашифрованных писем. Получив название EFAIL, он предполагает, что злоумышленники сначала перехватывают зашифрованную электронную почту цели и изменяют ее, чтобы заставить почтовый клиент конечного получателя отправить сообщение злоумышленнику после его расшифровки..

Злоумышленник на самом деле не дешифрует письмо и этот метод не включает в себя нарушение шифрования PGP. Несмотря на это, пользователи PGP должны быть осведомлены и принимать соответствующие меры для снижения рисков.

Любой, кто использует PGP, должен изменить настройки своего почтового клиента, чтобы предотвратить автоматическую загрузку внешних изображений и другого контента. Они также должны отключить JavaScript и HTML при просмотре зашифрованных писем. С этими мерами шифрование PGP все еще безопасно использовать.

Каковы ограничения шифрования PGP?

Хотя шифрование PGP является важным инструментом в арсенале безопасности, как и в случае любой другой защиты, оно далеко от совершенства.

Юзабилити

Одним из его основных недостатков является то, что это не совсем удобно, особенно по сравнению с большинством приложений, на которые мы тратим нашу повседневную жизнь.

Это создает проблемы для тех, кто хочет защитить свои электронные письма, но им не хватает высокой технической грамотности. Это может быть одна из тех вещей, которые им просто нужно выучить, чтобы обеспечить безопасность своих коммуникаций. В противном случае зашифрованные приложения для обмена сообщениями, такие как Signal, могли бы лучше соответствовать их потребностям..

За эти годы появилось много разных версий PGP, каждая с новыми алгоритмами и функциями. Из-за этого, старые версии PGP не смогут открывать сообщения, зашифрованные новыми системами. Даже с правильным ключом, он все равно не будет работать, потому что они используют разные алгоритмы.

Это означает, что важно убедиться, что и отправитель, и получатель знают, какая версия и параметры используются, чтобы они могли установить систему, которая работает для них взаимно.

PGP не является анонимным по умолчанию

Пользователи PGP должны знать, что это не шифрует каждый аспект их электронных писем. Он шифрует основной текст, но любой, кто перехватывает электронные письма PGP, все равно сможет увидеть строку темы и детали сообщения, а также информацию об отправителе и получателе..

Хотя само сообщение может быть приватным, взаимодействие не является анонимным. Пользователи должны учитывать это при оценке того, является ли это правильным инструментом для работы. Начнем с того, что они не должны помещать что-то слишком конкретное в строку темы..

Рассматривая наш пример сверху, информатору по-прежнему необходимо учитывать риски, связанные с PGP. Если коррупционный скандал вызвал огромное возмущение со стороны правительства, вполне возможно, что правительственные агенты взломают электронные письма журналиста.

Если бы им удалось найти только одно взаимодействие с гражданином Соединенных Штатов Мозамбабве, им не понадобилось бы никаких навыков в стиле Шерлока, чтобы сделать вывод, что этот человек, вероятно, является разоблачителем. Агенты не должны иметь доступ к содержимому сообщения, чтобы иметь высокую степень уверенности или, по крайней мере, достаточно, чтобы вызвать этого человека на допрос.

Шифрование PGP является неотъемлемой частью связи с высоким уровнем безопасности.

Основные принципы шифрования PGP немного сложны, но это важный аспект безопасной электронной почты. Те, кто использует это, должны понять, как это работает, по крайней мере, в широком смысле. В противном случае они может сделать неправильные предположения или использовать его ненадлежащим образом, подвергая опасности их содержание сообщения и, возможно, даже их жизнь.

В качестве краткого обзора, PGP-шифрование использует целый ряд методов для обеспечения безопасной и конфиденциальной связи по электронной почте. Это включает сжатие, шифрование с открытым ключом, симметричное шифрование, цифровые подписи и сеть доверия.

Вместе они позволяют его пользователям отправлять зашифрованные сообщения эффективным способом. Это также позволяет им проверить, является ли сообщение подлинным и не было ли изменено. Стандарт OpenPGP был сформирован таким образом, чтобы каждый мог использовать его бесплатно, что помогло сделать его наиболее распространенной формой шифрования электронной почты. Пока PGP-шифрование не идеально, до тех пор, пока вы знаете о его ограничениях, это один из самых безопасных способов общения в Интернете.

Теперь вы можете быть удивлены, как использовать PGP? Мы ознакомили вас с нашим руководством по шифрованию электронной почты..

Клавиатура с подсветкой Колин лицензирован под СС0

опасные методы общения. Использование шифрования PGP позволяет защитить свои сообщения от несанкционированного доступа и подделки, обеспечивая высокий уровень безопасности в Интернете. История PGP началась давно, но до сих пор она остается одним из наиболее эффективных методов защиты конфиденциальной информации. PGP шифрование с открытым ключом позволяет отправлять зашифрованные сообщения людям, даже если вы никогда раньше не встречались, что делает его незаменимым инструментом для обеспечения безопасности в Интернете.

опасные методы общения. Использование шифрования PGP позволяет защитить свои сообщения от несанкционированного доступа и подделки, обеспечивая высокий уровень безопасности в Интернете. История PGP началась давно, но до сих пор она остается одним из наиболее эффективных методов защиты конфиденциальной информации. PGP шифрование с открытым ключом позволяет отправлять зашифрованные сообщения людям, даже если они никогда раньше не встречались, что делает его незаменимым инструментом для обеспечения безопасности в Интернете.

опасные методы общения. Использование шифрования PGP позволяет защитить свои сообщения от несанкционированного доступа и подделки, обеспечивая высокий уровень безопасности в Интернете. История PGP началась давно, но до сих пор она остается одним из наиболее эффективных методов защиты конфиденциальной информации. PGP шифрование с открытым ключом позволяет отправлять зашифрованные сообщения людям, даже если вы никогда раньше не встречались, что делает его незаменимым инструментом для обеспечения безопасности в Интернете.