Стеганография – это древняя практика, которая включает сокрытие сообщений и данных. Из своего скромного происхождения, которое включало физическое сокрытие коммуникаций и использование невидимых чернил, теперь оно перешло в цифровую сферу, позволяя людям вставлять важную информацию в кажущиеся обыденными файлы.

Возможно, она не так популярна, как криптография старшего брата, но у стеганографии все еще есть важные приложения. Итак, давайте перейдем к обсуждению того, что такое стеганография, ее история, чем она отличается от криптографии, ее основные случаи использования и как ее можно обнаружить..

Что такое стеганография?

Проще говоря, стеганография – это изучение и практика сокрытия информации. Это может быть сделано как физически, так и цифровым способом, начиная с мерцания в азбуке Морзе и заканчивая сокрытием данных в файлах .mp3..

История стеганографии

Первый письменный случай стеганографии найден в Истории Геродот. Он пишет, что это произошло во время Ионического Восстания, восстания некоторых греческих городов против персидского владычества около 500 г. до н.э. Гистей, правитель Милета, был вдали от своего города, выступая в качестве советника персидского царя.

Он хотел вернуться в Милет, который находился под контролем его зятя Аристагора, поэтому он планировал устроить восстание в Ионии в качестве предлога для своего возвращения. Вот где начинается стеганография: Он побрил голову одного из своих рабов и сделал татуировку на голове..

Затем Гистей подождал, пока волосы раба не отрастут и не скроют сообщение, а затем отправил его в Аристагор с инструкциями еще раз побрить голову раба и прочитать сообщение. Скрытый текст велел ему восстать против персидского владычества, которое положило начало восстанию против их завоевателей..

Геродот рассказывает еще одну историю о стеганографии, которая произошла несколько лет спустя, когда спартанский царь Демаратус отправил, по-видимому, чистую восковую таблетку обратно в Спарту. Под воском было скрыто сообщение, которое предупредило спартанцев о запланированном вторжении Ксеркса..

Геродот известен своими рассказами, поэтому мы не можем быть уверены, насколько правдивы эти истории, но они – самые ранние записи стеганографии, которые мы имеем.

Это было незадолго до того, как были записаны более сложные формы стеганографии. В 4 веке до нашей эры, Aeneas Tacticus упомянул технику перфорации. Византийский Филон был первым, кто обсуждал невидимые чернила, писать о них в третьем веке до нашей эры. Его рецепт использовал желчные орехи, чтобы написать текст, и раствор сульфата меди, чтобы раскрыть его..

Термин стеганография был впервые использован в книге под названием Steganographia Иоганн Тритемий. Слово в сочетании с греческим Steganos, что означает скрытый, с graphein, что означает написание.

Steganographia была умная книга, которая была якобы о магии и оккультизме, но использовала криптографию и стеганографию, чтобы скрыть ее реальный предмет, который был сосредоточен вокруг криптографии и стеганографии.

Steganographia последовало Polygraphia, которая была впервые опубликована после смерти Тритемия в 1518 году. Это была более простая книга о стеганографии и ее практике.

Другое ключевое событие в стеганографии произошло в 1605 году, когда Фрэнсис Бэкон разработал шифр Бэкона. Эта техника использовала две разные гарнитуры для кодирования секретного сообщения в казалось бы невинный текст.

Микроточки были впервые разработаны во второй половине 19-го века, но они не использовались в значительной степени для стеганографии до Первой мировой войны. Они включают сокращение сообщения или изображения до размера точки, что позволяет людям общаться и передавать дальше информация без ведома их противников.

За эти годы был разработан целый ряд других стеганографических разработок и методов. Стеганография продолжает практиковаться и по сей день, с низкотехнологичными версиями, часто используемыми тюремными бандами, и цифровыми методами, используемыми для сокрытия данных в изображениях, аудио и других средствах массовой информации..

Стеганография против криптографииY

Стеганография сосредоточена на сокрытии присутствия информации, в то время как криптография больше заботится о том, чтобы гарантировать, что информация не будет доступна. Когда стеганография используется правильно, никто – кроме предполагаемых получателей – не должен быть в состоянии сказать, что происходит скрытое общение. Это делает его полезным для ситуаций, когда очевидный контакт небезопасен.

Напротив, криптография имеет тенденцию использоваться в ситуациях, когда участники не заинтересованы, если кто-то узнает, что они общаются, но им нужно, чтобы само сообщение было скрыто и недоступно для третьих лиц..

Давайте рассмотрим несколько примеров, чтобы понять различия. Если вы были политическим активистом, который был заключен в тюрьму, и вам нужно общаться с вашей организацией, логистика может быть сложной. Власти могут контролировать все, что входит и выходит из вашей камеры, поэтому вам, вероятно, придется скрывать любое общение, которое происходит.

В такой ситуации стеганография будет хорошим выбором. Это может быть сложно с имеющимися у вас ресурсами, но вы могли бы написать простое звучащее письмо со скрытым сообщением, скрытым с различными типами шрифтов или другими стеганографическими методами..

В качестве альтернативы, допустим, вы дипломат, обсуждающий секретные детали со своей страной. Для дипломатов нормально разговаривать с чиновниками из своей страны, поэтому сами сообщения не вызывают подозрений. Однако, поскольку содержание беседы является совершенно секретным, дипломат может захотеть использовать криптографию и разговаривать по зашифрованной линии..

Если шпионы или злоумышленники попытаются перехватить разговор, они иметь доступ только к зашифрованному тексту, а не к тому, что на самом деле говорят обе стороны.

Давайте перевернем вещи, чтобы изучить различия еще дальше. Если бы политический активист использовал криптографию для связи со своей организацией, власти, скорее всего, перехватили бы ее.

Чиновники увидят зашифрованный текст и узнают, что активист пытается отправить зашифрованные сообщения, затем они, скорее всего, прекратят его доставку и допросят активиста по этому поводу. Это может очень плохо кончиться избиениями, пытками или даже смертью активиста. Вот почему стеганография была бы более подходящей в таком сценарии..

И наоборот, дипломаты часто контролируются принимающими странами. Если дипломат попытается отправить стеганографически скрытые сообщения домой, они могут быть перехвачены, проанализированы, а их содержимое может быть раскрыто. В этой ситуации криптография является более подходящей, потому что, хотя перехватчики будут знать, что связь происходит, они не смогут выяснить, к чему это относится.

Смотрите также: Руководство для начинающих по криптографии

Сочетание стеганографии & криптография

Хотя эти два процесса часто выполняются отдельно, они также могут быть объединены вместе, чтобы получить преимущества от обеих областей. Если вы хотите скрыть тот факт, что происходит обмен данными, а также защитить сообщение в случае его обнаружения, вы можете сначала зашифровать его, а затем скрыть с помощью стеганографии..

Например, допустим, вы хотите скрыть сообщение «Я иду домой» с помощью простого шифра Цезаря и невидимых чернил. Используя шифр, вы можете сдвинуть каждый символ к тому, который следует за ним в алфавите, давая вам зашифрованный текст:

J’n hpjoh ipnf

Теперь, когда у вас есть зашифрованный текст, вы можете записать его на листе бумаги с лимонным соком или какими-либо невидимыми чернилами, которые у вас под рукой. Пока ваш получатель знает, где будет находиться сообщение, как его раскрыть (в данном случае тепло) и как его расшифровать, они смогут получить доступ к секретной связи.

Если кто-то перехватит сообщение, но не сможет обнаружить невидимые чернила, он не узнает, что произошла какая-либо связь. Если они знают, что сообщение есть, но не могут взломать код, то само сообщение все еще будет в безопасности, но перехватчик будет знать, что что-то было отправлено. Они не смогут получить доступ к содержимому сообщения, если не смогут взломать код.

Если вы хотите повысить безопасность связи, вы можете использовать более сложные методы шифрования и стеганографии, такие как AES и сегментация сложности битовой плоскости (BPCS), соответственно.

Использование стеганографии

У стеганографии есть множество неожиданных приложений, помимо очевидного – скрытия данных и сообщений. Хакеры используют это для скрыть код в вредоносные атаки. Принтеры используют стеганографию также, скрывая незаметные желтые точки, которые определяют, какой принтер создал документ и в какое время. Стеганографические методы также часто используются в водяные знаки и дактилоскопия для подтверждения права собственности и авторских прав.

Ограничения стеганографии

Стеганография – полезная практика, но она имеет ряд ограничений. Есть два ключевых фактора, которые часто конкурируют – первый насколько очевидны и просты скрытые данные для обнаружения (будь то человеческим восприятием или другими формами анализа), в то время как второй сколько данных может быть скрыто в данном файле или части сообщения.

Чем выше процент данных, которые кто-то пытается скрыть, тем легче их обнаружить. Сколько данных вы можете безопасно включить в данный файл, будет зависеть от метода стеганографии, уровня риска и ожидаемого количества проверок.

Если данные скрыты в изображениях, человеческому глазу все еще довольно трудно обнаружить аномалии, когда 20 процентов данных были заменены, предполагая, что информация была хорошо скрыта. При более низких процентах изображение будет выглядеть практически одинаково. По мере того, как упаковывается больше данных, качество начинает ухудшаться, и вы можете даже увидеть элементы скрытой картинки..

Если вам трудно разобраться, как это выглядит, ознакомьтесь с примерами, начиная со страницы три, а затем снова со страницы 12 этой статьи, написанной Джоном Ортисом для Black Hat..

Если мы используем 20 процентов в качестве эталона, то лучше иметь файл, размер которого как минимум в пять раз превышает размер данных, которые вы хотите скрыть. С этой техникой на низком уровне риска вы хотели бы файл по пять гигабайт для каждого гигабайта, который вы хотите скрыть.

Это делает стеганографию относительно неэффективной. Если ваша цель состоит в том, чтобы обеспечить безопасность и конфиденциальность данных, а не скрывать тот факт, что происходит обмен данными, обычно лучше использовать криптографию..

На вершине проблемы эффективности, получатель также должен знать, где и как информация была скрыта, чтобы они могли получить к ней доступ. Как правило, это означает, что вам потребуется доступ к безопасному каналу, чтобы вы могли обсуждать эти детали без перехвата их злоумышленниками. Поскольку часто бывает трудно найти безопасные каналы, особенно в ситуациях, где прежде всего требуется стеганография, это может быть трудной проблемой для преодоления.

Наконец, при попытке сохранить информацию скрытой, важно учитывать принцип Керкхоффса:

« криптосистема должен быть безопасным, даже если все о системе, кроме ключ, является общественное знание ».

Суть в том, что это неразумно использовать систему, где единственной защитой является неосведомленность противника – они могут наткнуться или сделать вывод о наличии скрытых данных, а затем найти способы их извлечения.

Это зависит от ситуации, но если сохранение информации в безопасности и недоступности для посторонних лиц имеет первостепенное значение, то перед применением стеганографических методов данные должны быть зашифрованы закрытым ключом..

Различные виды стеганографии

Существует слишком много видов стеганографии, чтобы охватить каждый из них, поэтому мы будем придерживаться наиболее часто используемых и интересных форм, приводя примеры их использования..

Физическая стеганография

Стеганография была разработана задолго до компьютеров, поэтому существует целый ряд нецифровых методов, которые мы можем использовать, чтобы скрыть информацию.

Невидимые чернила

На протяжении всей истории невидимые чернила были одной из самых распространенных стеганографических практик. Он работает по принципу, что сообщение может быть написано, не оставляя видимых отметок, только чтобы быть раскрытым позже после применения определенной обработки.

В качестве невидимых чернил можно использовать широкий спектр веществ. Некоторые из них включают лимонный сок, колу, вино, уксус, молоко и мыльную воду, и все это можно сделать видимым при нагревании. Стиральные порошки, солнцезащитный крем, мыло и слюна также являются невидимыми чернилами, но вместо этого они обнаруживаются ультрафиолетовым светом..

Существует также ряд комбинаций, в которых первый ингредиент используется для записи, а второй вызывает химическую реакцию, которая делает изображение видимым. К ним относятся крахмал и йод, сульфат железа и карбонат натрия, вода из уксуса и красной капусты, пары фенолфталеина и аммиака, а также соль и нитрат серебра.

Невидимая банка чернил полагаться только на тех, кто не подозревает, что он использовался. Если сообщения уже просматриваются, это может быть не лучшим методом, поскольку раскрыть сообщения относительно легко. Аналогичным образом, если в процессе письма остаются какие-либо признаки, такие как другая текстура, царапины или измененный блеск, противник может обнаружить невидимые чернила..

Невидимые чернила были важной частью процесса общения Джорджа Вашингтона, когда он работал над свержением британцев. Он создал группу шпионов в 1778 году, и между участниками часто отправлялись сообщения. Они часто писали законный список покупок с невидимым чернильным сообщением, скрытым под ним, на случай, если заметка была перехвачена..

Они использовали чернила, разработанные доктором Джеймсом Джей. Вашингтон часто упоминал это как «лекарство» в своих письмах в качестве обложки. Письма также были часто написаны в коде, на случай, если британцы натолкнулись на одно из сообщений. Объединение стеганографии с шифрованием добавило еще один уровень защиты.

Нулевые шифры

Нулевые шифры скрывают свои настоящие сообщения среди, казалось бы, обычного текста, используя различные методы. Типичные примеры включают создание обычного текста, где каждое n-е слово или даже буква является частью секретного сообщения..

Например, если мы используем нулевой шифр, где каждое пятое слово является нашим реальным сообщением, мы можем принять сообщение вроде:

Я не хочу никаких собаки потому что они воняют и находятся не известен тем, что был отличный.

И найдите скрытый текст:

«собаки замечательные»

Кроме того, мы можем кодировать что-то в первую букву каждого третьего слова:

если ты часел так неприятно, купить пUppy, или птолько это поможет YОУ.

Содержит секретное сообщение:

«счастливый»

Вы можете создавать и использовать нулевые шифры в соответствии с любой схемой, которую можете придумать, если ваш получатель знает эту технику. Однако создание скрытых сообщений таким образом, чтобы не вызывать подозрений, может быть очень трудоемким и длительным процессом, поэтому нулевые шифры не являются наиболее эффективным средством тайного общения..

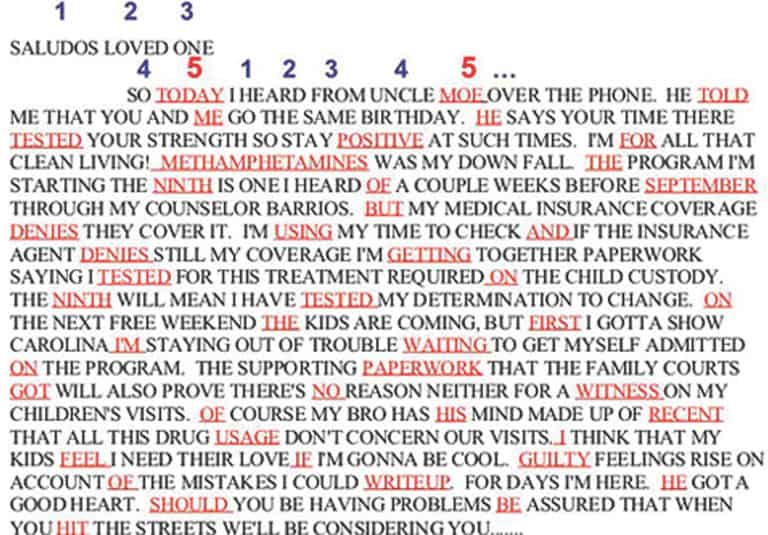

ФБР выпустило этот образец нулевого шифра, который они перехватили у заключенного:

Предоставлено ФБР.

Весь текст заставляет отправителя выглядеть так, будто у него довольно бурная семейная жизнь, но на первый взгляд писатель не защищает ничего криминального. Когда вы читаете каждое пятое слово, которое, к счастью, ФБР выделило нам, оно становится гораздо более зловещим.

Он заканчивается словами «ЕСЛИ ВИНОВЕТСЯ В ПИСАНИИ, ОН ДОЛЖЕН БЫТЬ ПОРАЖЕН». Другими словами, Мо должен быть убит, если его осудят. К счастью для Мо, стеганография этого заключенного была недостаточно хороша, и сообщение было расшифровано ФБР.

Шифр Бэкона

Другой ранней стеганографической схемой был шифр Бэкона, изобретенный философом и политиком Фрэнсисом Бэконом в семнадцатом веке. Это была интересная разработка, потому что она скрывает секретное сообщение в формате текста, а не в его содержании..

Шифр Бэкона – это скорее стеганографический метод, чем криптографический, потому что сообщение скрыто за, казалось бы, обычным текстом, а не в виде беспорядочного зашифрованного текста в простом виде..

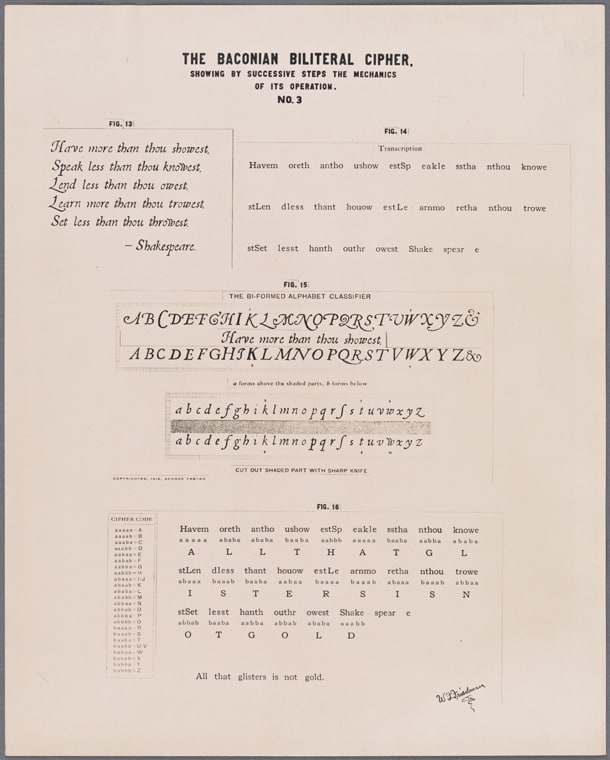

Посмотрите на изображение ниже в качестве примера:

Бэконовский двусторонний шифр Нью-Йоркской публичной библиотекой по лицензии СС0.

Как видите, в этом примере используются два разных стиля шрифта для строчных и прописных букв. Чтобы скрыть сообщение, используя шифр Бэкона, невинное сообщение пишется с использованием комбинации двух разных стилей. Секретное сообщение состоит из блоков из пяти букв. Особое расположение шрифтов в каждой группе из пяти букв представляет собой одну букву скрытого сообщения..

Это может быть трудно увидеть на картинке, но стихотворение в левом верхнем углу «Говори больше, чем говоришь, чтобы не знать …На самом деле содержит секретное сообщение. Чтобы раскрыть текст, скрытый шифром Бэкона, стихотворение сначала нужно разбить на блоки из пяти букв:

Havem

oreth

Antho

ushow

ESTSP и т. д..

Следующим шагом является сравнить стиль шрифта каждой буквы и решите, подходит ли он к первой группе «а» или ко второй «б». Прописные и строчные буквы нашей первой группы, Hasm », написаны шрифтом« a ». По ключу (который напечатан мелким шрифтом внизу слева), «Ааааа» переводится как буква «А».

Если мы следуем тому же процессу со второй группой из пяти букв «oreth», первая написана в стиле «a», вторая – в стиле «b», третья – в стиле «a», четвертая – в стиле « б »и, наконец, стиль« а ». Пробег «Ababa» переводится как «L» в соответствии с кодом.

Если мы переведем все стихотворение таким образом, это откроет «ВСЕ, ЧТО ГЛИСТЕРЫ НЕ ЗОЛОТО». Как видите, это довольно новый процесс для сокрытия сообщений. Если противник не знает о шифре Бэкона, довольно просто пропустить секретное сообщение мимо него.

Шифр Бэкона – это на самом деле простая двоичная система, и она не ограничена типами шрифтов. Вы можете скрыть сообщение с помощью системы a / b, изменив расстояние, размер букв, написав их немного выше или ниже линии, или с помощью других тонких манипуляций..

Также можно использовать другой метод кодирования, что сделает ваши враги еще более трудными для обнаружения скрытого текста. Вместо «aaaaa», обозначающего «A», вместо «A» можно использовать «aababababbabaaaa» или другую строку. Очевидно, что это дольше и гораздо менее эффективно, и вам также нужно убедиться, что ваш получатель знает о новом методе кодирования.

Шифр Бэкона был принят, чтобы скрыть информацию много раз за эти годы. В последнее время пресловутая белая банда сторонников превосходства, арийское братство, использовала его для кодирования списков членов банды и нанесения ударов по врагам..

Микрофотоснимки

Если вы хотите скрыть сообщения или другую информацию, один из лучших методов – сделать ее невидимой или, по крайней мере, как можно ближе к ней. Это школа мысли, стоящая за микроточками. Они были впервые разработаны в конце 19-го века и улучшены в течение 20-го.

Фотографические методы могут уменьшить изображения или текст до крошечной доли исходного размера. К 1925 году метод, разработанный Эмануэлем Голдбергом, был настолько сложным, что обычная печатная страница может быть уменьшена до одной сотой квадратного миллиметра.

Микроточки позволяли людям скрывать большие объемы информации без каких-либо явных следов. Шпионы могут скрывать их от своего лица, отправлять их по почте или хранить информацию, хранящуюся на них. Если злоумышленник уже не подозревает, микроточки почти невозможно обнаружить из-за их крошечной природы.

Они активно использовались в течение Первой мировой войны, Второй мировой войны и холодной войны. В одном из ключевых инцидентов участвовал сербский тройной агент Душко Попов. Он был богатым человеком, который проник в немецкую военную разведку, абвер.

Нацисты предоставили ему информацию, и после британского рейда на военно-морскую базу Италии в Таранто они пришли к выводу, что японцы были заинтересованы в том, как произошла атака. Его обработчики отправили ему сообщение через микроточку, в котором он попросил его поехать в США и доложить о защите Перл-Харбора для японцев..

Пока Попов находился в США, он предупреждал американских чиновников об интересе врага к Перл-Харбору, хотя, похоже, эта информация никогда не доходила до военных. Это упущение привело к тому, что США оказались в тупике из-за нападения на Перл-Харбор.

В настоящее время не так много информации о том, используются ли микроточки и как они используются, хотя этого следует ожидать, учитывая их скрытую природу. Из-за распространения цифровых коммуникаций и других методов маловероятно, что микроточки все еще используются так интенсивно, хотя могут быть нишевые приложения.

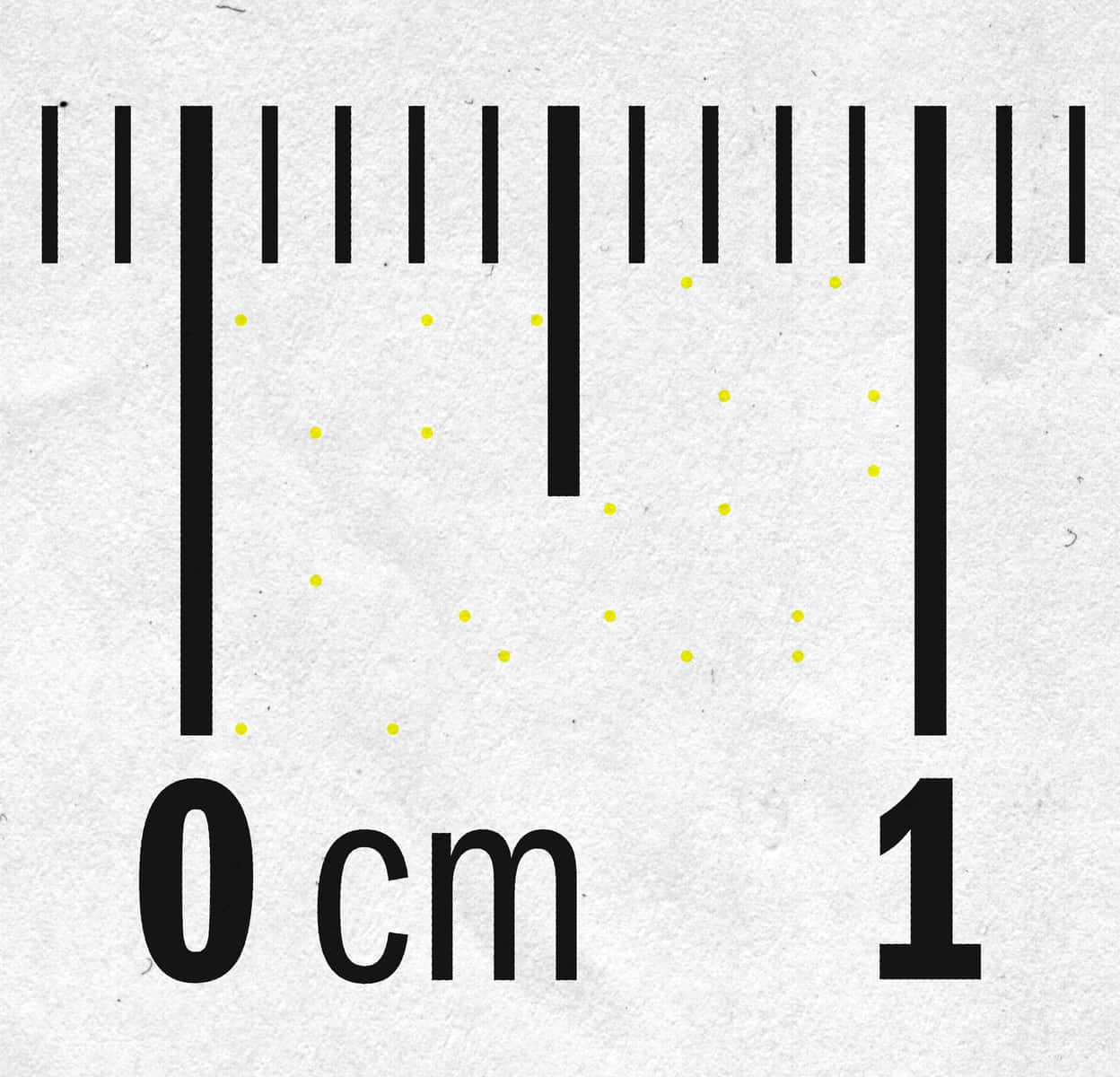

Принтер стеганография

Пример кода, оставленного принтерами. Принтер Стеганография по лицензии Parhamr под СС0.

С 1980-х годов различные производители принтеров запрограммировали свои машины на распечатайте серию почти незаметных желтых точек на каждой странице. Каждая точка имеет размер только одну десятую миллиметра, и их расположение кодируется для отображения серийного номера принтера, а также его даты и времени..

Эта информация повторяется снова и снова по всей странице, так что информация может быть восстановлена, даже если найдена только часть страницы, или если напечатанный код поврежден из-за ошибки принтера, влаги или других проблем.

Эта стеганографическая практика якобы используется для расправиться с фальшивомонетчиками валюты – если власти забирают банкноты, они могут выяснить, на какой машине они были напечатаны. Предполагается, что точки также используются для отслеживания лиц, совершивших другие преступления, причем некоторые предполагают, что победитель Реальности АНБ будет пойман с использованием этого метода, если бы она не совершила других ошибок.

Секретные точки не были обнародованы до 2004 года, когда PC World опубликовал статью о том, что власти Нидерландов используют коды, чтобы попытаться выследить банду, которая подделывает билеты на поезд..

Существует ряд различных схем кодирования. Было подтверждено, что большинство крупных марок принтеров используют по крайней мере один из них. На этом этапе исследователи из EFF не уверены, что каждая модель принтера тайно скрывает какую-то информацию, которую можно использовать для отслеживания того, когда и где был напечатан документ. Из-за этого считается самым безопасным Предположим, что каждый принтер оставляет след.

В [year] году исследователи из Университета Дрездена выпустили программу, которая добавляет дополнительные желтые точки, шифруя код. Это лишает кого-либо возможности отслеживать, когда и где был напечатан документ. Программное обеспечение было разработано, чтобы помочь разоблачителям и другим активистам сохранить свою анонимность..

Программное обеспечение имеет некоторые ограничения, в том числе то, что оно должно использоваться с принтером, который запрограммирован с использованием той же технологии кодирования желтой точки. Поскольку используется целый ряд других идентификационных кодов, существует вероятность того, что принтер другого человека оставит на странице другие отметки, которые можно использовать для их идентификации..

Цифровая стеганография

Как и все остальное в нашей жизни, стеганография проникла в цифровую сферу. Можно скрыть информацию в разных типах файлов, в различных онлайн-местах и даже в местах, о которых вы никогда не подозреваете, например, изменяя время между пакетами данных, отправляемыми по сетевому протоколу..

Медиа-файлы являются одними из самых популярных мест для сокрытия информации, потому что их большой размер означает, что в них может быть помещено больше секретных данных, не вызывая подозрений. Существует три отдельных способа скрытия информации в файлах:

- По добавив его в файл, например, в неиспользуемом пространстве заголовка.

- По замена части информации в файле. Один из самых распространенных способов сделать это – изменить Наименее значимый бит (LSB). В изображениях, аудио и других файлах последние биты информации в байте не обязательно так важны, как начальные. Например, 10010010 может быть оттенком синего. Если мы изменим только последние два бита на 10010001, это может быть синий оттенок, который почти точно такой же. Это означает, что мы можем скрыть наши секретные данные в последних двух битах каждого отдельного пикселя на изображении, без заметного изменения изображения. Если мы изменим первые биты, это изменит это значительно.

- По создание нового, казалось бы, мягкого файла, который на самом деле просто обложка для стеганографического текста.

Видео стеганография

Видео являются относительно большими файлами, поэтому они могут скрыть больше данных, чем большинство альтернатив. Некоторые из наиболее распространенных методов включают множество различных схем для замены младших значащих битов (полиномиальные уравнения, основанные на хэшах и т. Д.). В качестве альтернативы, данные также могут быть встроены в каждый кадр, или же могут быть использованы фильтрация и маскирование данных. В интернете доступно множество программ по стеганографии..

Один из наиболее интересных случаев видеостеганографии был раскрыт, когда немецкие власти арестовали подозреваемого члена «Аль-Каиды» в 2011 году. Офицеры обыскали мужчину и нашли флешку, а также карты памяти в его нижнем белье. Среди других файлов было порнографическое видео под названием Надрать задницу.

Поскольку его подозревали в причастности к терроризму, власти продолжили расследование видеозаписи, чтобы выяснить, что стеганографические методы использовались для сокрытия более ста документов «Аль-Каиды». К ним относятся учебные пособия для террористов и участки для будущих атак.

Как противоречащий исламу как наличие порнография может показаться, что это на самом деле довольно умная схема. Когда власти находят зашифрованные файлы, их подозрения часто поднимаются, интересно, почему файл был зашифрован в первую очередь.

Если бы они заставили подозреваемого передать свой ключ и обнаружили, что цель зашифровала детские телепередачи, это было бы подозрительно. Власти будут знать, что что-то не так, и с большей вероятностью будут проверять данные дальше и обнаруживать скрытую информацию..

Потому что порнография вообще табу, особенно для мусульман, власти могут просматривать содержимое, а затем просто помахать человек от как сексуального отклонения от нормы, заполненного от стыда, а не проверяя данные дальше. К счастью для всего мира, немецких чиновников не обманули.

Картинная стеганография

Данные могут быть скрыты в изображениях с помощью различных методов. Это включает:

- Наименее значимый бит – Мы обсуждали это ранее в рамках Отдел цифровой стеганографии.

- Сегментация сложности битовой плоскости (BPCS) – Этот метод заменяет сложные данные скрытой информацией таким образом, который не воспринимается человеческим глазом.

- Высокая емкость скрывается в JPEG – По сути, это адаптация младшего значащего бита, которая компенсирует сжатие файлов JPEG..

В 2010 году властями США было разграблено российское шпионское кольцо. В рамках процесса коммуникации они шифровали данные, использовали стеганографию, чтобы скрыть их в изображениях, а затем размещали их на общедоступных веб-сайтах. Техника связи была обнаружена после обыска домов подозреваемого, и на некоторых из их компьютеров было установлено программное обеспечение для стеганографии..

Стеганография также использовалась для кражи интеллектуальной собственности. В [year] году инженер GE вступил в сговор с деловым партнером из Китая, чтобы украсть секреты компании, связанные с паровыми и газовыми турбинами. Сначала он просто копировал файлы на флешку. Он был пойман, и компания заблокировала USB-порты и запретила использование флешек.

Примечательно, что его не уволили, и ему была предоставлена еще одна возможность украсть файлы. Он взял данные из 40 файлов Matlab и Excel, использовал стеганографию, чтобы спрятать их в фотографию заката, а затем отправил их по электронной почте, а затем отправил их своему бизнес-партнеру. Он был пойман Дженерал Электрик, затем обвинен в шести пунктах экономического шпионажа.

В тревожной тенденции стеганография также становится все более распространенной среди хакеров. Исследователи из Trend Micro проанализировали работу аккаунта в Твиттере, который разместил вредоносные мемы в октябре [year] года..

После запуска вредоносной программы на устройстве она загружала мемы из учетной записи Twitter, а затем извлекала скрытую команду, скрытую внутри них. Он сделал снимок экрана зараженного компьютера и отправил информацию злоумышленнику после того, как он собрал данные управляющего сервера от Pastebin.

Аудио стеганография

Аудио стеганография также поставляется с рядом различных методов. Как и во всех видах стеганографии, важно, чтобы методы были надежными, чтобы они могли нести разумную часть скрытых данных, а любые изменения были как можно более незаметными. Некоторые из наиболее распространенных методов включают в себя:

- Наименее значимое битовое кодирование – Как и другие упомянутые нами наименее значимые биты, можно изменять менее важные части аудиоданных, не внося каких-либо очевидных различий в звучание файла..

- Эхо прячется – Данные также могут быть замаскированы в эхо.

- Вставка тона – Поскольку трудно обнаружить тоны с более низкой энергией, когда они находятся ближе к тем, которые являются гораздо более мощными, эти тоны с более низкой энергией можно использовать для сокрытия данных.

Польский исследователь использовал аудио-стеганографию в интересном проекте. Он взял песню Ритм – это танцор Snap! а затем изменил темп. Когда ритм замедлялся, он представлял собой черту азбуки Морзе, а когда удар ускорялся, это означало точку. Он использовал эту систему, чтобы объяснить «стеганография – танцор!»

Затем он сыграл песню для профессиональных музыкантов и мирян. При несоответствии темпа в один процент никто не заметил, что что-то не так. Только около двух процентов профессиональных музыкантов знали, что что-то произошло, и около трех процентов для всех остальных.

Его результаты показывают, что довольно легко скрыть информацию в танцевальных песнях, чтобы никто не заметил. Несмотря на это, его метод не является особенно эффективным способом общения, потому что он передал только три слова в течение всей песни.

Текст

Когда дело доходит до текста, есть много разных способов скрыть информацию. Однако, поскольку текстовые файлы, как правило, довольно малы, они не особенно полезны для отправки больших объемов данных. Один из простых способов заключается в открытии Microsoft Word, наборе секретного сообщения и изменении цвета текста на белый..

На белом фоне вашего текстового процессора это будет выглядеть так, будто ничего нет. Затем вы можете сохранить его и отправить своему соучастнику, убедившись, что вы проинструктировали его по защищенному каналу о том, как получить доступ к информации..

В противном случае они могут быть озадачены тем, почему вы продолжаете отправлять им пустые документы. Это не очень безопасный метод, потому что любой, кто перехватывает сообщения, начнет подозревать, почему вы всегда отправляете пустые документы. Все, что им нужно сделать, это выбрать текст, и ваш сюжет сорван.

spammimic предлагает другую стеганографическую технику для тайного общения. Инструмент веб-сайта позволяет вам закодировать сообщение так, чтобы оно выглядело как спам. Поскольку мы так привыкли игнорировать спам, подобное сообщение может легко попасть под радар и позволить вам общаться без обнаружения. Полезность программного обеспечения спорна, но, по крайней мере, она показывает, что сообщения могут быть скрыты самыми разными способами – нужно просто мыслить нестандартно.

Сокрытие данных на простом сайте

Интернет непостижимо велик, содержит множество странной и бессмысленной информации. Это оставляет много возможностей скрывать секретные сообщения публично, не вызывая никаких подозрений..

Пока два человека еще не находятся под пристальным наблюдением, они могут легко публиковать свои сообщения друг другу на популярных или малоизвестных сайтах, не будучи пойманными. Они просто должны убедиться, что их действительные намерения не ясны никому из зрителей..

Подумайте обо всех абсурдных комментариях, которые вы встречали на форумах или в социальных сетях, и о тысячах постов в блогах, которые не имели абсолютно никакого смысла. Мы склонны либо отмахиваться от них, либо читать их для собственного удовольствия, но никогда не думаем, что в них может быть что-то большее, чем безумие.

The Intercept утверждает, что даже АНБ было на практике, используя свой официальный аккаунт в Твиттере для общения с русскими шпионами. В ходе тайной операции «Перехват» сообщает, что некоторые из участников передали подробности о твитах АНБ российским оперативникам до их публикации. Согласно отчету, это послужило подтверждением того, что они на самом деле были представителями АНБ, а не просто мошенниками..

Обнаружение стеганографии

Стеганографию может быть невероятно трудно обнаружить, особенно когда нет причин для подозрений. В онлайн-мире перед нами столько информации, что мы просто не можем сэкономить время или усилия для изучения каждой аномалии, не говоря уже о вещах, которые кажутся законными.

Вот что так трудно говорить о хорошей стеганографии. Все примеры, о которых мы говорили, были неудачными, потому что теперь они стали достоянием общественности.. Методы активно исследуются, и технология совершенствуется, но сама ее природа делает невозможным обнаружение успешной стеганографии в дикой природе..

Могут также быть различные методы, разработанные за пределами общественной сферы, разведывательными агентствами, террористическими сетями и бандами преступников. Мы действительно не можем знать, если мы не сталкиваемся с примерами их.

Несмотря на это, мы можем применять множество аналитических инструментов, когда подозреваем, что стеганография используется для сокрытия сообщений. Тем не менее, правильный инструмент зависит от того, какие методы в первую очередь скрывают данные.

Обнаружение физической стеганографии

Когда дело доходит до невидимых чернил, методы обнаружения зависят от того, какой тип невидимых чернил использовался. Если это было сделано плохо, на бумаге могут быть царапины, изменение ее текстуры или другое отражение в том месте, где текст был спрятан..

Если подозревается, что сообщение содержит невидимые чернила, вы можете сначала проверить его визуально и понюхать на предмет любых нарушений. Следующий шаг – передать его под ультрафиолетовым светом, который показывает несколько видов невидимых чернил. Сообщение может быть подвергнуто воздействию тепла, что может привести к появлению других видов чернил. Если вы до сих пор не нашли сообщение, его можно подвергнуть воздействию паров йода..

Если ни один из этих методов не работает, Вы не можете доказать, что там нет сообщений – просто, что вряд ли будет один. Ваш противник может использовать сложное решение для невидимых чернил, о котором вы не знали.

Нулевые шифры часто можно обнаружить по аномалиям в тексте. Иногда они используют странные повороты фразы, когда создатель пытается вставить свое секретное сообщение в текст обложки. Однако, если нулевой шифр работает хорошо, и у вас нет причин тщательно его анализировать, это может быть просто пропустить скрытые сообщения мимо вас.

Аналогично, шифр Бэкона может быть обнаружен при поиске аномалий. В подозрительном тексте перехватчики должны исследовать шрифты, интервалы, размеры и многие другие факторы. Еще раз, если все сделано хорошо, может быть трудно определить, присутствует ли секретное сообщение..

Крошечный размер микроточек делает их почти невозможно обнаружить, если перехватчик уже настороженно. С другой стороны, поскольку мы знаем, что принтеры оставляют коды на каждой странице, их довольно легко обнаружить..

Один метод включает в себя высококачественное сканирование страницы, а затем увеличение некоторого белого пространства. Если вы инвертируете цвета, это должно сделать желтые точки более заметными. Как только вы это сделаете, вы можете использовать этот инструмент из Университета Дрездена, чтобы попытаться декодировать точки.

Обнаружение цифровой стеганографии

Цифровая стеганография также может быть невероятно трудно раскрыть. Если вы уже не подозреваете, или стеганография была сделана плохо, вы вряд ли будете проверять чьи-либо файлы каким-либо серьезным способом.

Одна из самых важных подсказок – обнаружение стеганографического программного обеспечения на чьем-либо компьютере или посещение сайтов, связанных со стеганографией. Это хороший показатель того, что они могут скрывать файлы со стеганографией и даже могут дать подсказки о том, как они это делают..

Если доступна исходная версия файла, обнаружение стеганографических изменений относительно просто. Вы можете взять хеш исходного файла и сравните его с подозрительным файлом. Если они отличаются, то файл был изменен и может содержать скрытые данные.

Если описанный выше метод невозможен, стеганографию также можно обнаружить с помощью статистического анализа. Хотя наши глаза и уши, как правило, не могут обнаружить скрытую информацию в изображениях и аудио, секретные данные часто можно легко обнаружить с помощью поиска статистических аномалий и несоответствий.

Обнаружение стеганографии – только часть процесса. Если подозревается стеганография, и следователь почти уверен, что она содержит скрытую информацию, он все равно не сможет раскрыть данные. Они могут не иметь правильных стеганографических инструментов, не могут понять алгоритм, или данные могут быть Зашифровано заранее.

Если стеганография обнаружена перехватчиком, это может означать или не означать сбой для коммуникаторов. Это зависит от их первоначальной причины отправки сообщения. Если бы было абсолютно необходимо, чтобы коммуникация оставалась незамеченной, то обнаружение поставило бы под угрозу их план. В других случаях коммуникаторы могут быть в безопасности, если противник не сможет получить доступ к самим данным..

Стеганография безопасна для сокрытия сообщений?

Стеганография может быть полезна, но она необходимо применять в правильных ситуациях – когда ты хочешь скрыть тот факт, что общение происходит. При правильном использовании вы можете отправлять секретные сообщения прямо из-под носа ваших врагов.

Во многих случаях стеганография совершенно не нужна. Если не имеет значения, обнаружат ли третьи лица, что вы общаетесь, но детали сообщения должны оставаться в тайне, вам следует использовать криптографию.

Стеганография может быть неэффективной и трудоемкой, и все же она требует наличия безопасного канала, где вы можете сообщить, какой стеганографический метод используется и где данные скрыты..

Шифрование намного проще, и гораздо больше данных может быть закодировано в одном и том же пространстве. С помощью таких методов, как шифрование с открытым ключом, вы можете общаться даже без безопасного канала.

Когда стеганография используется сама по себе, это безопасность через неизвестность, которая может привести к раскрытию секретного сообщения. Если вы хотите скрыть сообщение от злоумышленников, но также защитить его в случае его обнаружения, лучше всего объединить стеганографию с криптографией. Эта комбинация дает вам преимущества обоих методов и может защитить вас и ваши данные от взлома.

ание алфавита, в котором каждая буква заменяется на соответствующий символ, состоящий из серии точек и тире. Это было первым шагом к созданию более сложных методов стеганографии, которые мы используем сегодня.

Стеганография против криптографии

Хотя стеганография и криптография имеют общие черты, они имеют разные цели. Криптография – это наука о защите информации от несанкционированного доступа, путем шифрования сообщений. С другой стороны, стеганография – это наука о сокрытии информации, чтобы она не была обнаружена.

Сочетание стеганографии

ание алфавита, в котором каждая буква заменяется на соответствующий ей код из пяти символов, состоящих из букв A и B. Этот шифр был использован для сокрытия сообщений в текстах, и его можно считать одним из первых примеров цифровой стеганографии.

Стеганография против криптографии

Хотя стеганография и криптография имеют общие черты, они имеют разные цели. Криптография – это наука о защите информации от несанкционированного доступа, путем шифрования сообщений. С другой стороны, стеганография – это наука о сокрытии информации, чтобы она не была обнаружена. В то время как криптография защищает информацию, стеганография скрывает ее.

Сочетание стеганографии

ание алфавита, в котором каждая буква заменяется на соответствующий ей код из пяти символов, состоящих из букв A и B. Этот шифр был использован для сокрытия сообщений в текстах, и его можно считать одним из первых примеров цифровой стеганографии.

Стеганография против криптографии

Хотя стеганография и криптография имеют общие черты, они имеют разные цели. Криптография – это наука о защите информации от несанкционированного доступа, путем шифрования сообщений. С другой стороны, стеганография – это наука о сокрытии информации, чтобы она не была обнаружена. В то время как криптография защищает информацию, стеганография скрывает ее.

Сочетание стеганографии