Отслеживание хакерских атак, фишинга, вредоносных программ, вирусов и других грязных операций в Интернете – это большой бизнес. Ожидается, что индустрия кибербезопасности достигнет 170 миллиардов долларов к [year] году. Рост в значительной степени идет в ногу с ростом киберпреступности, отдельной отрасли, которая несет ответственность за потери около 450 миллиардов долларов в год. Как обычный интернет-пользователь и обычный браузер остаются в безопасности в «серии трубок»? Одним из эффективных методов является как понимание, так и активное использование веб-сайтов с шифрованием Secure Socket Layer (SSL)..

SSL менее чем за 100 слов

Шифрование Secure Socket Layer – это стандарт шифрования высокого уровня, который использует комбинацию алгоритмов асимметричного и симметричного ключей. Это означает, что, помимо асимметричного открытого ключа, используемые криптографические ключи уникальны каждый раз, когда устанавливается соединение между двумя компьютерами. Сертификаты SSL используют асимметричный открытый ключ (сервер сайта) и закрытый ключ (браузер пользователя), которые работают вместе для аутентификации данных и их защиты. Как только начальное «рукопожатие» сформировано, SSL соединяет две машины с помощью шифра, который постоянно шифрует и контролирует передачу данных, проверяя, что данные являются безопасными и неизменными..

Краткий учебник по шифрованию (для безопасности «зеленых»)

Если вы более профессионал, не стесняйтесь двигаться дальше. Однако, если все эти разговоры о SSL и сетевой безопасности кажутся вам не по карману, давайте разберемся с тем, о чем мы говорим, так что вы будете чувствовать себя немного менее запутанными.

Вся информация является данными

Это то, что вы, возможно, уже знаете. На самом базовом уровне все, что вы отправляете и получаете онлайн, на фундаментальном уровне – это закодированные данные. Даже слова, которые вы сейчас читаете на странице, переводятся вашим браузером в читабельный, более визуально привлекательный формат. На самом деле вы не захотите читать, как выглядят эти данные, поскольку вы воспринимаете их как не что иное, как набор букв и цифр, которые не имеют смысла непереведенные.

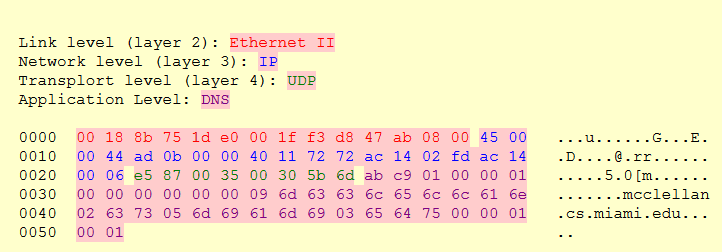

Например, вот снимок из Университета Майами о том, как может выглядеть адрес электронной почты в чистом виде:

Вряд ли вы сможете понять данные в их промежуточном состоянии. Но ваш браузер переводит эти данные в читаемую форму – в данном случае, как адрес электронной почты.

Пакеты данных

По большей части все компьютеры говорят на одних и тех же языках. Поэтому, когда два компьютера соединяются друг с другом по сети и начинают отправлять данные на вышеупомянутом кодированном языке или на одном из многих других языков кода, они могут при получении переводить этот язык в более читаемый формат для пользователя. Однако все эти данные не являются единым непрерывным потоком, а разбиваются на небольшие пакеты, которые отправляются быстро. Пакеты данных обычно существуют в следующей форме:

- Заголовок содержит такую информацию, как IP-адрес отправителя и IP-адрес получателя, номер сетевого протокола и другую полезную информацию

- Полезная нагрузка, который является фактическим пакетом данных, которые будут получены и переведены

- Трейлер, который указывает, что пакет закончился и помогает исправить любые ошибки, которые могли произойти во время процесса отправки

У большинства сетей будет ограничение на количество данных, которое может содержать каждый пакет. Это означает, что объем полезной нагрузки может варьироваться, что также будет влиять на время, необходимое для отправки данных. Поскольку данные могут быть перехвачены или украдены в пути, пока у кого-то есть компьютер, который может транслировать данные в пакетах (на самом деле, почти любой), данные должны быть зашифрованы перед отправкой, а затем декодированы после получения

Шифрование данных

Поскольку любой компьютер может транслировать данные, передаваемые по сетям, и из-за уязвимости в сетях, которые не защищены, существует шифрование, чтобы гарантировать, что пакеты данных фактически невозможно перевести. Вот как работает это шифрование.

Все шифрование происходит от криптографии, исследования, стоящего за отправкой сообщений в закодированных сообщениях. Криптография широко использовалась во многих частях истории в течение последних нескольких десятилетий, особенно во Второй мировой войне, когда силы как союзников, так и держав Оси активизировали свои усилия по отправке и кодированию сообщений через публичные эфиры..

В настоящее время криптография чаще используется посредством сетевого шифрования. При шифровании данные шифруются перед передачей через сеть и принимающей стороне. Для тех, кто подслушивает, когда-то передаваемые данные выглядели бы просто чепухой.

Криптографические хеш-функции

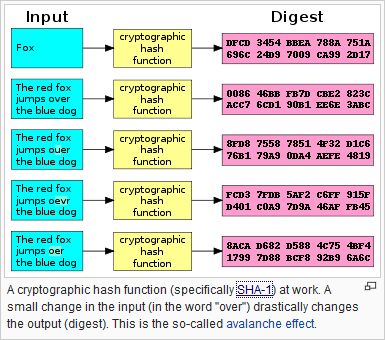

Так как получается, что данные зашифрованы? Сложные алгоритмы, работающие через криптографические хеш-функции. Эти функции по существу берут любые данные любого размера и преобразуют их в скремблированную функцию заранее определенного размера. Вот пример того, как это может выглядеть:

Данные вводятся в хеш-функцию, которая затем преобразует их в битовую строку, как показано выше. Как вы можете видеть, каждый из различных входных данных переводится в битовую строку одинакового размера независимо от входных данных. Это сделано для того, чтобы сделать атаки методом “грубой силы” (те, в которых кто-то пытается угадать зашифрованные данные, пытаясь угадать все возможные решения) труднее. В случае SSL и других современных стандартов шифрования перебор невозможен из-за большого количества возможностей. Что подводит нас к нашей следующей теме.

Размер бита шифрования

Когда данные шифруются, заранее определенный размер строки битов является наиболее важным фактором для предотвращения атак методом перебора. Чем длиннее размер строки битов, тем сложнее угадать каждую возможную комбинацию для декодирования строки. В целом, переваренные данные называются «ключом», и сила этого ключа частично измеряется тем, сколько бит он содержит..

Так почему бы просто не создать ключ, скажем, миллион бит? Ответ заключается в вычислительной мощности и времени. Чем больше битовый ключ, тем больше времени и вычислительной мощности требуется компьютеру для эффективного дешифрования сообщения на принимающей стороне. SSL фактически использует ключи разных размеров для разных целей и в зависимости от того, насколько обновлена сама машина.

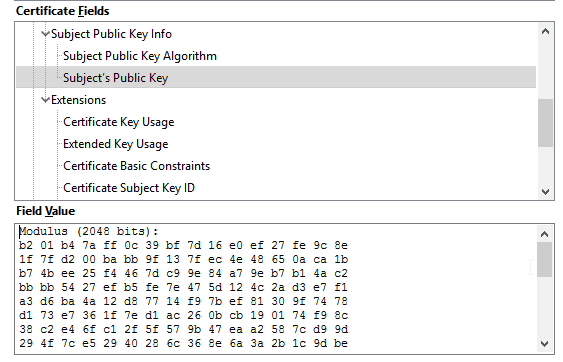

Для начальных рукопожатий (то есть проверки, что принимающий компьютер является правильным получателем), используется намного больший 2048-битный ключ RSA. Данные в этом ключе невелики, но используются только для проверки этого обмена данными. Как только системы проверили друг друга, SSL переходит к 128, 192 или 256-битным ключам.

Имеют ли значение размеры ключа? Конечно. Чем больше размер ключа, тем больше потенциальных комбинаций. Тем не менее, даже меньший 128-битный размер ключа невероятно трудно сломать с помощью атаки грубой силы, учитывая большое количество возможных комбинаций. При нынешней вычислительной мощности можно было бы сломать 128-битный ключ, но для этого может потребоваться миллион лет. Тем не менее, наибольшая проблема в вычислительной технике сейчас заключается в том, как квантовые вычисления помогут легко взломать ключи SSL, что потребует расширения размеров ключей. Но эта технология не будет широко доступна в ближайшее время.

Шифрование в двух словах

Подводя итог, шифрование выполняет все следующие действия:

- Скремблирует данные перед их отправкой по сети

- Блокирует эти данные с помощью почти неразрушимого (пока что) алгоритма хеширования

- Передача этих данных безопасно при передаче, предотвращая отслеживание

- Позволяет получать данные только защищенной стороне и расшифровывать при получении

Каковы преимущества для SSL?

Шифрование SSL имеет 2 ключевых преимущества:

- Он обеспечивает передачу данных между вашим компьютером и серверами веб-сайта с помощью надежного шифрования.

- Он обеспечивает проверку того, что веб-сайт имеет как обновленный, так и аутентифицированный сертификат безопасности..

Безопасность данных чрезвычайно важна, особенно для веб-сайтов, которые собирают информацию о кредитных картах и банках или пароли и имена пользователей. Любой веб-сайт, который делает любой из них, должен иметь шифрование SSL. В противном случае сайт остается открытым для хакерских атак, когда данные могут быть украдены в пути..

Проверка чрезвычайно важна для сертификатов SSL. Существует длинный список компаний, которые предоставляют SSL-сертификацию, и она не всегда бывает дешевой или простой. Веб-сайты, которые подают заявки на высоконадежную сертификацию SSL, должны предоставлять:

- Запись Whois определить, кто владеет доменным именем

- Полный Запрос на подпись сертификата (КСО)

- Независимая проверка сайта и компании, которой он принадлежит

Этот процесс также обходится владельцам сайтов. Вот почему фишинговые сайты никогда не будут использовать защищенные SSL-сертификаты. Они никогда не смогут пройти проверку, и большинство из них занимается кражей денег, а не выплачивает их другим компаниям..

Компании, выдающие сертификаты, вряд ли выпустят высоконадежные SSL-сертификаты для сайта без репутации. Большинство компаний ЦА – известные имена. Список включает в себя:

- Symantec

- GoDaddy

- DigiCert

- Trustwave

- GlobalSign

- StartCom

- SwissSign

- Сетевые решения

- Thawte

- ком

- Давай зашифруем

- GeoTrust

- вверять

- Comodo

По большей части, субъекты ЦС, как правило, являются веб-хостами и компаниями по кибербезопасности.

Как определить, использует ли сайт SSL

На самом деле довольно легко определить, использует ли веб-сайт шифрование SSL. После подключения к веб-сайту первоначальное рукопожатие между вашим браузером и сервером приведет к проверке того, что веб-сайт использует шифрование SSL. Это показано двумя способами:

- Адрес веб-сайта отображается как HTTPS-сайт (протокол передачи гипертекста Secure)

- Символ замка появляется прямо слева или справа от HTTPS

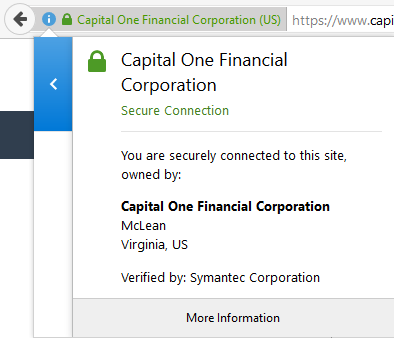

Кроме того, на некоторых веб-сайтах даже название компании может отображаться с символом блокировки. На веб-сайтах, которые приобрели SSL-сертификаты расширенной проверки, самый высокий уровень, рядом с адресной строкой отображается название компании..

Вот как все это выглядит.

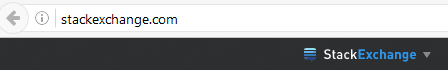

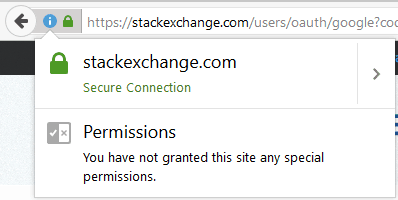

Веб-сайт Stack Exchange не использует SSL-шифрование на многих своих страницах. Таким образом, HTTPS или символ блокировки не появляются по адресу сайта:

Нажатие на «я» покажет, что сайт действительно не является безопасным:

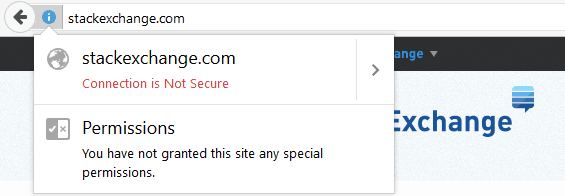

Между тем, в Google Docs есть шифрование SSL, но не самого высокого уровня:

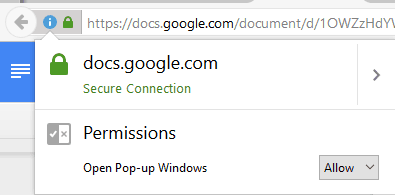

В то время как веб-сайт для американского банка Capital One использует расширенную проверку со всеми дополнениями:

Когда важен SSL, а когда нет

Вы можете задаться вопросом: всегда ли необходимо шифрование SSL. Проще говоря, ответ нет. SSL-шифрование не всегда необходимо. Тем не менее, те сайты, которые используют его, имеют различные потребности для какого типа шифрования SSL они делают или должны иметь.

Следуя примерам из предыдущего раздела, StackExchange действительно не нуждается в SSL-шифровании во всех областях своего сайта. И действительно, на сайте действительно есть шифрование SSL, но только там, где это действительно необходимо. Если вы создаете учетную запись и входите на сайт, посмотрите, что произойдет:

Это связано с тем, что любой веб-сайт, для которого требуется создать учетную запись и войти на свой сервер, должен иметь шифрование SSL, по крайней мере на самом базовом уровне. Шифрование SSL поможет предотвратить кражу кем-либо информации о вашей учетной записи при передаче этих данных между вашим компьютером и сервером сайта..

Вообще говоря, чем важнее передача данных между вами и сервером веб-сайта, тем выше должен быть уровень достоверности веб-сайта. Вот почему такой банк, как Capital One, имеет расширенную верификацию, а веб-сайт, такой как StackExchange, имеет сертификат организационной верификации..

Веб-сайты, которые не собирают какую-либо информацию или требуют входа в систему для доступа к частям веб-сайта, могут, конечно, использовать шифрование SSL, но это не совсем необходимо. Тем не менее, всегда есть вопрос, работает ли сайт вверх или вверх, или это фальшивый фишинговый сайт, созданный для кражи данных..

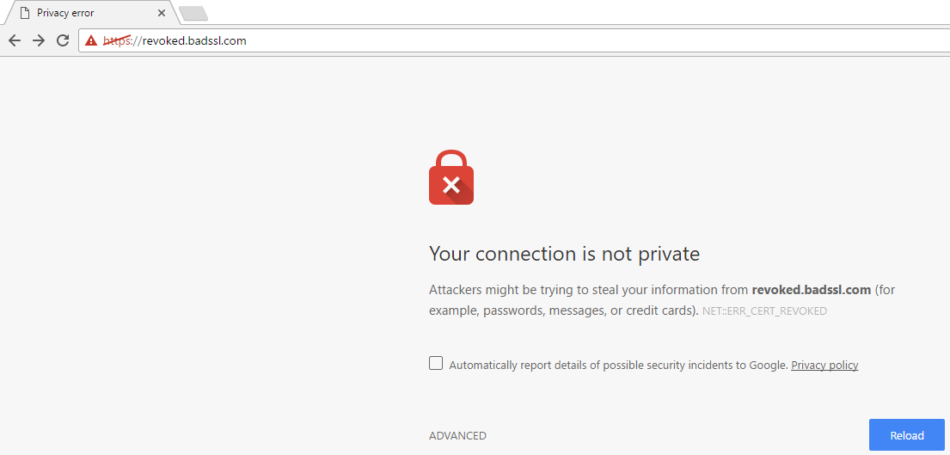

Из-за интенсивной проверки, необходимой для получения SSL-сертификатов, фишинговые сайты не будут иметь самый высокий уровень шифрования, но у них все еще может быть HTTPS-адрес или даже символ блокировки. Тем не менее, у них никогда не будет зеленой полосы с названием компании, так как она предоставляется только веб-сайтам с сертификатами высокой надежности. Кроме того, некоторые веб-сайты могут иметь устаревшие или неподтвержденные SSL-сертификаты. Вы можете увидеть, как это выглядит, перейдя на badssl.com, простой образовательный веб-сайт, на котором представлены убедительные примеры всех видов аберраций SSL-сертификатов..

Например, веб-сайт с отозванным сертификатом SSL может появиться в сеансе браузера Chrome следующим образом:

В общем, веб-сайту не требуется шифрование SSL, но когда вы заходите на веб-сайт, в котором вы не уверены, лучше избегать создания логина на этом веб-сайте, пока вы сначала не проверите его полностью..

Различные типы SSL

Поскольку SSL является формой шифрования и проверки, существуют разные типы. Каждый тип обслуживает несколько другое назначение. Однако важно отметить, что различные типы сертификатов SSL не означают, что веб-сайт обеспечивает более или менее высокий уровень безопасности. Типы сертификатов показывают, насколько надежным является веб-сайт, так как эти разные типы требуют разных уровней проверки для получения.

Сертификаты, подтвержденные доменом

Сертификаты DV являются наименее дорогими доступными сертификатами SSL. Эти сертификаты делают немного больше, чем проверка реестра доменных имен по сертификату. Требования для получения этих сертификатов, как правило, низкие, а это означает, что многие фишинговые сайты могут получить их довольно легко. Эти сертификаты не требуют более строгих проверок биографических данных и валидации, которые требуются для других уровней сертификации.

Таким образом, многие объекты центра сертификации на самом деле не предлагают этот сертификат, так как большинство считает его слишком низким уровнем безопасности и большей частью небезопасным. Вы по-прежнему увидите символ блокировки для этих сайтов, но они все еще представляют определенный риск. Когда вы проверяете информацию о сертификате веб-сайта, он будет информировать вас только о доменном имени и CA.

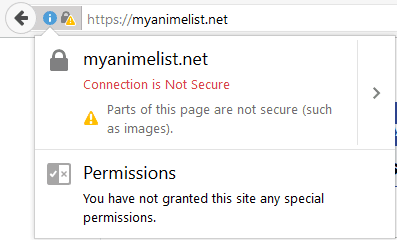

Этот тип сертификата является общим для веб-сайтов, которые имеют очень ограниченные проблемы безопасности. Сайт аниме MyAnimeList.net является одним из таких сайтов. Вот детали его сертификата:

На самом деле, части сайта не защищены, что привело к тому, что мой веб-браузер заблокировал эти части:

Несмотря на то, что сертификаты DV могут быть полезны, такие сайты, которые обычно их используют, не допускают отдельных учетных записей пользователей и, следовательно, не собирают имена пользователей и пароли..

Сертифицированные организации сертификаты

Эти сертификаты SSL требуют более строгого процесса проверки и, следовательно, стоят дороже. В отличие от сертификатов DV, сертификаты OV соответствуют стандартам запроса комментариев (RFC), установленным Целевой группой по Интернету (IETF) и Обществом Интернета (ISOC). Веб-сайты должны обмениваться информацией для проверки, и центр сертификации может связаться с компанией напрямую для проверки информации..

Когда вы проверите информацию о сертификате, вы увидите название веб-сайта и то, кем оно проверено. Вы не получите информацию о владельце, однако.

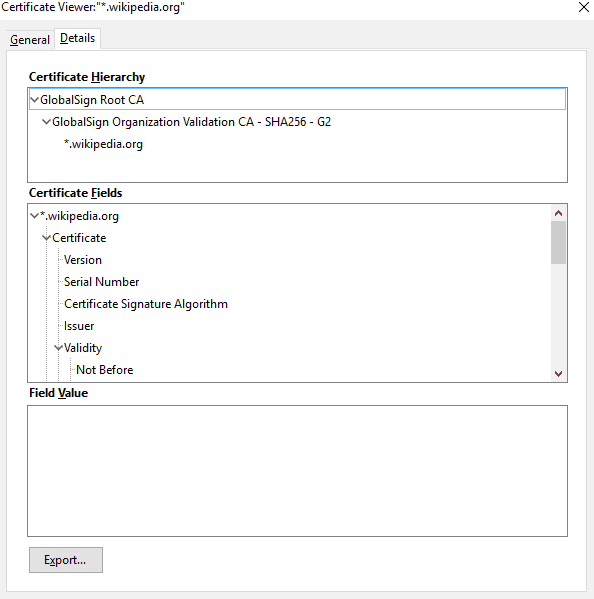

Википедия – пример веб-сайта, который использует сертификат OV:

Расширенный сертификат проверки

Сертификат EV является высшим уровнем, обеспечивающим наибольшую уверенность и подтверждение. Процесс, необходимый для получения сертификата EV, является обширным и дорогостоящим. Только веб-сайты с сертификатом EV также получат подтверждение зеленой полосы по имени веб-сайта в вашем веб-браузере. К сожалению, не все веб-браузеры могут отображать зеленую полосу EV. Он доступен только для следующих браузеров:

Google Chrome, Internet Explorer 7.0+, Firefox 3+, Safari 3.2+, Opera 9.5+

Старые браузеры не будут отображать его. Это не значит, что его там нет. Это просто означает, что тем, кто использует старые браузеры, возможно, придется проверить информацию о сертификате, чтобы проверить уровень проверки.

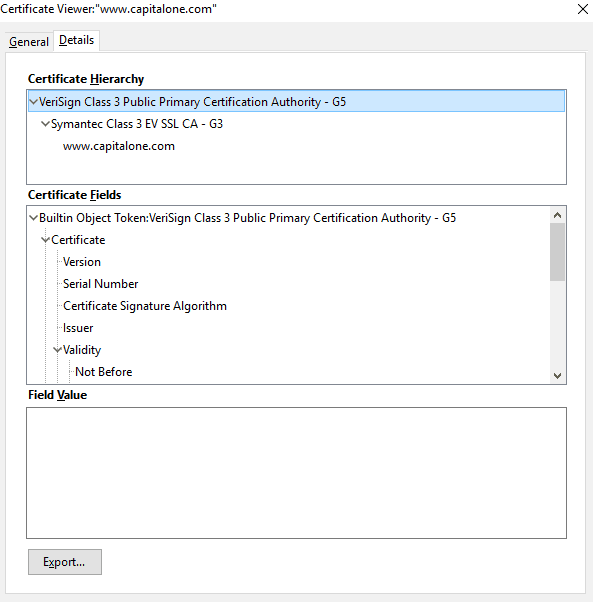

Более подробная информация для Capital One показывает тот факт, что веб-сайт действительно использует сертификат EV SSL:

Сертификаты EV являются самыми надежными и безопасными, но не обязательно необходимыми для каждого веб-сайта. Большинство веб-сайтов на самом деле могут обойтись с DV или OV. Однако, если сайт собирает информацию от вас, вы не должны доверять ему, если у него нет сертификата OV или выше.

Тем не менее, некоторые сайты будут перенаправлять вас на внешний сайт при совершении платежей. Эти веб-сайты могут использовать внешние сервисы для своей платежной системы, такие как PayPal, которая имеет высоконадежную сертификацию EV. Таким образом, им не нужно приобретать собственный EV, вместо этого полагаясь на внешние сервисы для обеспечения этого уровня безопасности и гарантии.

Проблемы с сертификатами DV и OV

Хотя многие ЦС не предлагают сертификаты DV, некоторые делают. Поскольку сертификаты CA не требуют дополнительных проверок и проверки, некоторые владельцы фишинговых сайтов приняли решение приобрести эти сертификаты для игры в систему. К сожалению, не существует прямого способа провести различие между веб-сайтами DV и OV, не обращаясь к информации о сертификате более подробно. Вот почему многие веб-сайты обращаются к сертификатам EV (высокой достоверности). Как и сертификаты OV, они требуют более обширной проверки, но также поставляются с зеленой полосой, которая дает название компании, а также символ замка и обширный объем предоставленной информации проверки..

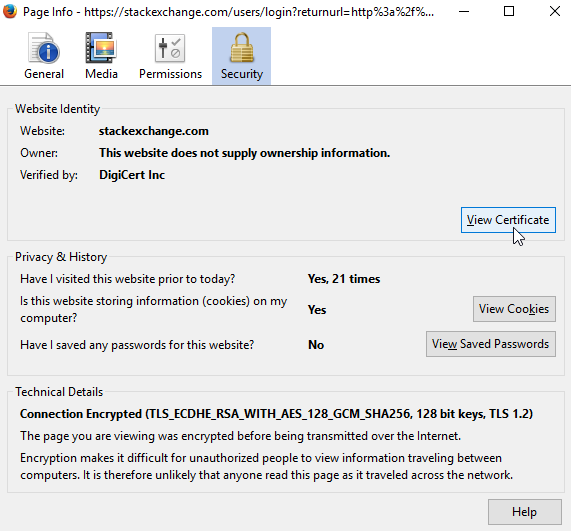

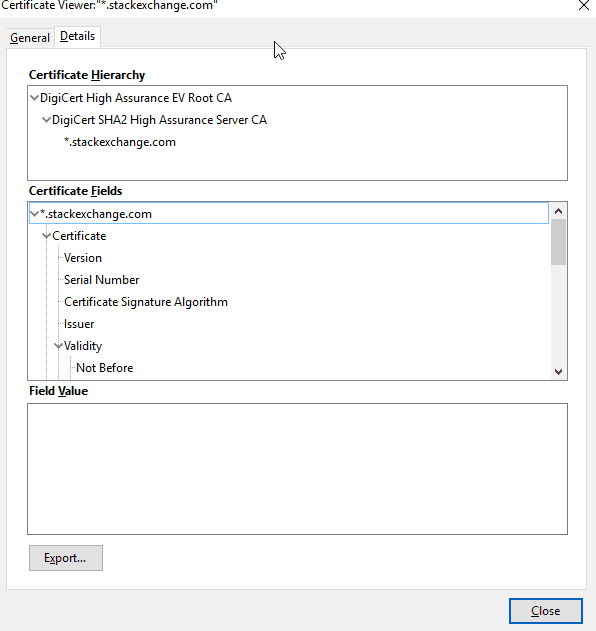

Для большинства браузеров вы можете проверить сертификат, щелкнув по символу блокировки, нажав «Дополнительная информация», а затем нажмите «Просмотреть сертификат»:

Это поднимет подробную информацию о сертификате этого сайта:

Здесь мы видим, что Stack Exchange действительно использует сертификат EV с высоким уровнем гарантии, выданный DigiCert. Мы можем доверять их веб-сайту и не должны беспокоиться о входе на него с помощью безопасного пароля..

Есть ли альтернативы SSL?

Хотя SSL поглощает большую часть всего защищенного интернет-трафика, существует несколько заметных альтернатив этому методу шифрования..

Уровень транспортного гнезда

TLS, или уровень транспортных сокетов, является преемником SSL. Действительно, во многих случаях то, что называется сертификатом SSL, может фактически быть сертификатом TLS. Это не случайно. TLS, новый стандарт, в значительной степени основан на SSL, с изменениями, которые достаточно малы, чтобы многие люди, даже те, кто непосредственно в отрасли, все равно ссылались на TLS и SSL (обычно с пометкой «SSL / TLS»). Ключевыми отличиями между SSL и TLS являются обновленные шифры и повышенная безопасность для TLS, поэтому он заменил SSL. Тем не менее, большинство людей все еще называют TLS SSL, учитывая, что оба протокола чрезвычайно похожи. Поскольку оба используют одни и те же сертификаты, переход для большинства сайтов был довольно простым.

Безопасная оболочка

Secure Shell (SSH) напрямую конкурирует с SSL и во многих отношениях столь же безопасна. Однако SSH отличается наиболее существенно двумя способами. Во-первых, SSH по сути бесплатно получить. В отличие от SSL, SSH не использует центры сертификации для проверки и обработки аутентификации. Кроме того, в отличие от SSL, SSH также использует различное количество утилит, которые работают с шифрованием. Это может включать удаленное управление сетевыми машинами и создание требований входа в систему через безопасную сеть. SSH более популярен среди сетевых администраторов. Причина, по которой SSH менее безопасен, чем SSL / TLS, заключается в том, что управление ключами практически отсутствует, в отличие от SSL. Это означает, что ключи шифрования могут быть утеряны, украдены или использованы ненадлежащим образом, что затрудняет проверку прав собственности..

IPSec

Internet Protocol Security использует другой подход к сетевой безопасности и шифрованию. В то время как SSL / TLS работает на уровне приложений, IPSec был разработан, чтобы быть двухточечным шифрованием для всей сети. Таким образом, IPSec работает на другом уровне сетевого протокола (SSL работает на уровне 1, HTTP, а IPSec работает на уровне 3, IP). Это дает IPSec более целостный подход к безопасности сети. IPsec также больше предназначен для постоянных соединений между двумя компьютерами, а SSL – для непостоянных сессий..

Первоначально IPSec предназначался для IPv6, поскольку он обеспечивает безопасность сети на уровне IP. Действительно, IPsec изначально разрабатывался как метод сетевой безопасности для IPv6. Однако самым большим недостатком IPSec является то, что он не обеспечивает более индивидуальную аутентификацию. Как только кто-то получил доступ к сети, защищенной IPSec, он может получить доступ ко всему в сети; до тех пор, пока нет другой аутентификации, нет ограничений на доступ.

Кроме того, IPSec не является исключением в отношении удаленного доступа. Он больше предназначен для двухточечных соединений между сетями, таких как крупная компания, создающая безопасные соединения со своими серверами для всех своих офисов. Разрешение подключаться удаленным пользователям (например, работникам, которые хотят работать из дома или в дороге), требует больше обслуживания, требуя отдельных приложений.

Расширения SSL и решения VPN

Поскольку SSL является в первую очередь стандартом шифрования на основе приложений, были разработаны решения, обеспечивающие возможность применения SSL различными способами..

OpenSSL на VPN

OpenSSL – это версия SSL с открытым исходным кодом, которая используется во многих не браузерных приложениях. Примечательно, что это основной метод безопасности, используемый VPN, работающими на платформе OpenVPN. OpenSSL – это именно то, что звучит: версия SSL с открытым исходным кодом, которую можно бесплатно использовать и играть. Как и во многих инициативах с открытым исходным кодом, OpenSSL очень зависит от сообщества, которое использует его, чтобы оставаться в курсе. Это привело к некоторому разочарованию, поскольку OpenSSL не обладает такой большой гарантией, как SSL-сертификат на основе браузера, приобретенный через центр сертификации. Были обнаружены заметные уязвимости, но OpenSSL также часто обновляется, чтобы противостоять этим уязвимостям.

Существует несколько форков для этой программы, в том числе собственный BoringSSL от Google. С положительной стороны, инструментарий OpenSSL позволяет постоянно улучшать его, учитывая, что он с открытым исходным кодом..

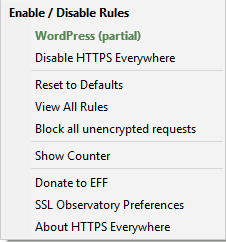

Безопасный просмотр с HTTPS Везде

HTTPS Everywhere – бесплатный продукт от Electronic Frontier Foundation, расширение для браузеров Chrome, Firefox и Opera, которое позволяет вашему браузеру выбирать страницы HTTPS, когда это возможно. HTTPS Everywhere также помогает защитить ваши данные, когда вы подключены к сайту, который использует HTTPS на некоторых, но не на всех его страницах. Пока веб-сайт поддерживает HTTPS, HTTPS Everywhere может преобразовывать страницы в HTTPS и шифровать данные. Однако, как указано на странице часто задаваемых вопросов EFF, HTTPS не может полностью защитить веб-сайты, которые ссылаются на сомнительные сторонние ссылки, такие как изображения..

Вы также можете настроить HTTPS Everywhere, чтобы блокировать небезопасные ссылки и фишинговые веб-сайты, что является особой функцией безопасности, которая помогает предотвратить случайное столкновение пользователей Интернета с фишинговыми сайтами..

«HTTPS» Кристиана Колена, лицензированный по CC BY 2.0

Russian:

Отслеживание хакерских атак, фишинга, вредоносных программ, вирусов и других грязных операций в Интернете – это очень важный бизнес. Кибербезопасность становится все более важной, поскольку киберпреступность продолжает расти и причинять огромные убытки. Для обычных пользователей Интернета одним из эффективных методов защиты является использование веб-сайтов с шифрованием SSL. SSL – это стандарт шифрования высокого уровня, который использует комбинацию алгоритмов асимметричного и симметричного ключей. Он защищает передачу данных между компьютерами, используя уникальные криптографические ключи. Для обычных пользователей важно знать, как определить, использует ли сайт SSL, и когда SSL является важным, а когда нет.