Мы скрывали сообщения до тех пор, пока мы отправляли сообщения. Оригинальная уловка должна была использовать хитрость; быстрые и скрытные посланники носили сообщения взад и вперед. Основной способ скрыть эти сообщения от посторонних глаз – просто не попасться. Однажды пойманный, содержание сообщения окажется в руках плохих парней. Оттуда злоумышленник может просто прочитать сообщение, а затем узнать, что вы запланировали, или притвориться предполагаемым получателем и отправить ложный ответ, выполнив оригинальную атаку «Человек в середине» (MITM)..

Следующим достижением в обеспечении безопасности связи было каким-то образом скрыть истинное содержание сообщения. Если сообщение такого типа будет перехвачено, злоумышленник не сможет его прочитать, и поэтому информация будет для него бесполезной. Искусство сокрытия содержания сообщения стало известно как криптография, которая является портманто греческих слов для скрытого и письменного.

Методы шифрования текста так же безграничны, как и наше воображение. Однако практическое применение любого данного метода шифрования очень ограничено. Методы шифрования и дешифрования должны быть известны обеим сторонам, и они должны быть достаточно строгими, чтобы плохие парни не могли угадать методы. Эти две, казалось бы, простые проблемы навсегда заразили системы шифрования. Игра по поддержанию шифровальных шифров, работающих против бесконечных атак злоумышленников на взлом этих систем, привела к богатой и интересной истории шифров.

Введение в терминологию шифров

Криптография – это богатая тема с очень интересной историей и будущим. Чтобы извлечь максимальную пользу из этой статьи, лучше всего овладеть несколькими терминами и понятиями. Следующий раздел поможет с этим, и вы можете свободно пропустить его и вернуться к нему, если возникнет такая необходимость.

Блочный шифр

Блочный шифр зашифровывает сообщение с заданным количеством битов (блок) за раз.

Код

Коды являются более сложными заменами, чем шифр, в котором коды передают значение, а не прямую текстовую подстановку, например Орел приземлился. Кодовые операции требуют какой-либо ссылки, обычно называемой кодовой книгой. Из-за обременительного характера транспортировки и обслуживания кодовых книг коды перестали использоваться в современной криптографии в пользу шифров.

шифровать

Шифры заменяют открытый текст шифротекстом. Никакого значения этому процессу не приписывается, это математическая или механическая операция, предназначенная просто для запутывания открытого текста. Например: алгоритм «вращения 13» (ROT13), в котором буквам назначается буква 13, расположенная после нее в алфавите. Это приводит к A = N, B = O и т. Д. Чтобы зашифровать или расшифровать сообщение, человек должен знать только алгоритм.

Зашифрованный текст

Зашифрованный текст – это нечитаемая, зашифрованная форма открытого текста. Любой, кто пытается прочитать зашифрованный текст, должен будет сначала декодировать его. Расшифровка зашифрованного текста открывает читаемый открытый текст.

пространство ключей

Количество возможных ключей, которые могли быть использованы для создания зашифрованного текста. Теоретически, сложность в зашифрованном зашифрованном виде становится все труднее по мере увеличения пространства клавиш.

гашиш

Хеш – это шифр, который используется для предоставления отпечатка некоторых данных, а не для шифрования текста этих данных. Хеш-шифры принимают какое-то сообщение как ввод и выводят предсказуемый отпечаток на основе этого сообщения. Если сообщение изменяется каким-либо образом, каким бы тривиальным оно ни было, отпечаток пальца должен резко отличаться. Наиболее распространенное использование хэшей – проверка того, что локальная копия какого-либо файла является истинным воспроизведением исходного файла..

Отличительными чертами хорошего хеширующего шифра являются:

- Это детерминированный; Это означает, что одно и то же сообщение, проходящее через один и тот же хэш-шифр, всегда будет давать один и тот же отпечаток, и

- Имеет низкий уровень столкновения; Это означает, что разные сообщения, проходящие через один и тот же хэш-шифр, должны создавать разные отпечатки.

Моноалфавитные шифры

Шифр, который использует один алфавит и обычно представляет собой простое преобразование. Например, буква A будет представлена буквой F.

Их так легко взломать, что у нас есть книги по криптограммам в аптеках рядом с кроссвордами для развлечения.

Некоторые примеры моноалфавитных шифров:

- Цезарь Шифр

- Шифр Свинья

- Шифр Playfair

- Азбука Морзе (несмотря на название)

Простой текст

Открытый текст относится к читаемому тексту сообщения. открытый текст зашифрован в зашифрованный текст и может быть расшифрован получателем обратно в открытый текст.

Полиалфабетические шифры

Это транспозиционный шифр, но в отличие от моноалфавитных шифров, используется более одного алфавита. В зашифрованный текст встроены сигналы, информирующие получателя об изменении алфавита..

Вот некоторые примеры полиалфавитных шифров:

- Альберти Шифр

- Vigenère шифр

Потоковый шифр

Потоковый шифр шифрует сообщение по одному символу за раз. Машина Enigma является примером потокового шифра.

Симметричные / асимметричные ключи

Во всех, кроме самых простых систем шифрования, ключ необходим для шифрования и дешифрования сообщений. Если один и тот же ключ используется для обеих целей, то этот ключ называется симметричным. Если для шифрования и дешифрования используются разные ключи, как в случае криптографии с открытым ключом, то ключи называются асимметричными.

Симметричные ключи обычно считаются немного более сильными, чем асимметричные ключи. Но они несут бремя необходимости защищенного метода передачи ключей всем участникам сообщения до его использования..

криптоанализа

Есть два способа обнаружить открытый текст из зашифрованного текста. Первый способ – расшифровать зашифрованный текст, используя ожидаемые методы расшифровки. Второй способ – использовать анализ для обнаружения открытого текста, не имея ключа шифрования. Последний процесс в разговорной речи называется взломом криптозащиты, который более правильно называется криптоанализом..

Частотный анализ

Криптоанализ анализирует зашифрованный текст и пытается найти шаблоны или другие индикаторы, чтобы выявить открытый текст ниже. Наиболее распространенным методом криптоанализа является частотный анализ. В английском языке 26 букв, и частота букв на общем языке известна. Такие гласные, как A и E, встречаются чаще, чем буквы, такие как Z и Q. Если сделать шаг назад, целые слова, такие как THE и AN, появляются чаще, чем слова, подобные ANT или BLUE..

Чтобы противостоять частоте слов, зашифрованный текст можно разбить на стандартные блоки, а не оставить в их естественной форме. Например:

Учитывая открытый текст:

СКОЛЬКО ДРЕВЕСИНЫ БЫЛО ДЕРЕВЯНУЮ ЧАКУ, ЕСЛИ ДРЕВЕСНУЮ ЧАКУ МОГЛО БЫТЬ, ЧУК ДЕРЕВО

и применяя Цезарь Шифр, используя вращение 16, мы получаем следующий открытый текст:

ВСТРЕЧА XEM CKSX ВСТРЕЧА MEKBT Q SXKSA SXKSA YV Q ВСТРЕЧА SXKSA SEKBT SXKSA

Частотный анализ дает нам некоторые подсказки относительно открытого текста:

- Фразы MEET и SXKSA появляются неоднократно

- Буквы Q появляются в одиночку дважды, что является сильным показателем того, что Q является либо А, либо I

- Слово MEET почти наверняка будет иметь два гласных в середине, потому что в этой позиции будет очень мало слов с двумя одинаковыми согласными.

- Недостаток ротационных шифров в том, что ни одна буква не может сравниться, поэтому мы можем исключить само слово MEET как открытый текст.

- Если мы предположим, что Q является либо A, либо I, то мы также можем предположить, что E не является ни A, ни I, и это не может быть E. Поскольку мы почти уверены, что E является гласной, это оставляет мы с E, являющимся или O или U. Оттуда требуется совсем немного усилий, чтобы проверить эти варианты и в конечном итоге в конечном итоге с вероятным словом WOOD.

- Если WOOD верен, то мы можем заменить те же буквы другими словами: E = 0, M = W, T = D, Q = A и продолжить работу по шифротексту..

- Другой способ – проверить, является ли это простым шифром вращения. Чтобы сделать это, мы вычислили бы смещение из букв зашифрованного текста и открытого текста, такого как M = W. Это дает нам 16, и если мы затем перевернем каждую букву обратно на 16 слотов в алфавите, остальная часть открытого текста будет либо смысл, иначе это все равно будет непонятная тарабарщина.

Теперь рассмотрим тот же пример, если используются стандартные блоки. Зашифрованный текст будет выглядеть так:

XEMCK SXMEE TMEKB TQMEE TSXKS ASXKS AYVQM EETSX KSASE KBTSX KSAME ET

Хотя это не делает частотный анализ невозможным, он делает его намного сложнее. Первым шагом в решении этого типа шифра будет попытка взломать его обратно в его естественную формулировку. Все еще можно увидеть такие повторения, как MEET и SXKSA, но гораздо сложнее выделить отдельные слова, такие как то, что обозначает Q.

Если вам нравятся такие вещи, посетите местную аптеку или раздел журнала в книжном магазине. В том же разделе, что и книги кроссвордов, обычно есть книги о криптоиграх..

Использование замененных криптографических ключей

В современном использовании ключи шифрования могут быть устаревшими и заменены. В больших системах, таких как используемые военными, криптографические ключи заменяются в установленное время ежечасно, ежедневно, еженедельно, ежемесячно или ежегодно. Когда ключ заменяется, предыдущий ключ считается замененным. Замененные ключи должны быть уничтожены, поскольку они представляют собой чрезвычайно ценный инструмент криптоанализа. Если злоумышленник собрал и накапливал зашифрованные сообщения и может впоследствии расшифровать эти сообщения, получив замененный ключ, используемый для их шифрования, это создает благоприятную почву для криптоанализа сообщений текущего дня..

В коммерческом Интернете в эпоху после Сноудена легко представить, что АНБ получило замененные ключи SSL и вернулось к расшифровке огромного потока данных, полученных с помощью таких программ, как PRISM..

Квантовые вычисления и криптоанализ

Современные компьютеры не претерпели существенных изменений с момента создания. На фундаментальном уровне компьютеры работают с битами, которые представляют собой одиночные слоты, которые могут содержать либо значение 1, либо значение 0. Каждый процесс, который происходит на компьютере, включая шифрование и дешифрование сообщений, должен сводиться к такому простому Фонд.

В отличие от квантовых компьютеров работают с физическими понятиями суперпозиции и запутывания вместо битов для вычисления. Если это окажется возможным, квантовые вычисления, вероятно, смогут сломать любую современную криптосистему за долю времени, которое требуется сегодня. И наоборот, квантовые вычисления также должны поддерживать новые типы шифрования, которые открывают совершенно новую эру криптографии..

Историческая прогрессия

Первоначальные моноалфавитные и полиалфабетические шифры имели одну и ту же проблему: они использовали статический, никогда не меняющийся ключ. Это проблема, потому что, когда злоумышленник понял, например, как составить диаграмму с ручкой, он мог расшифровать каждое сообщение, зашифрованное с помощью этого алгоритма..

Ключи шифрования

Чтобы еще больше запутать текст, была разработана концепция смены клавиш. Используя Цезарь, можно изменить шифротекст, просто увеличив значение вращения. Например:

Использование Цезаря Шифра для шифрования фразы «Беги к холмам, потому что все потеряно»

Вращение 10 зашифрованного текста:

PVOO DY DRO RSVVC PYB KVV SC VYCD

Вращение 4-х текстового текста:

JPII XS XLI LMPPW JSV EPP MW PSWX

Преимущество применения произвольного ключа к открытому тексту состоит в том, что тот, кто знает, как работает Цезарь Шифр, все равно не сможет расшифровать текст, не зная, какое значение вращения использовалось для его шифрования..

Хотя приведенный выше пример является простым примером из-за тривиальной природы шифра Цезаря для начала, применение более сложных ключей может значительно повысить безопасность зашифрованного текста..

Значимые шифры

На протяжении всей истории было много типов шифров. Первоначально они начинались как военный инструмент, и сегодня военные все еще являются самыми активными пользователями криптографии. Из этих военных корней мы видим, что для успеха шифр должен обладать.

- устойчивость к криптоанализу

- достаточно гибкий для перевозки курьером в сложных условиях

- прост в использовании на грязном, кровавом поле битвы

Любой шифр, который был подвержен ошибкам при шифровании или дешифровании на поле битвы или слишком легко поддавался перехвату и проверке, длился недолго. Помните, что одна ошибка в шифровании может сделать получателя полностью нечитаемым для получателя..

Некоторые из наиболее известных шифров приведены в следующем разделе..

Скиталь – 120 г. н.э.

Это моноалфавитная, симметричная система шифрования. Отправитель и получатель должны иметь деревянный цилиндр одинакового диаметра. По сути, это ключ.

Отправитель берет длинный узкий кусок ткани и обматывает его вокруг косы. Затем он пишет сообщение в стандартном формате справа налево на ткани. Ткань затем удаляется из косы и выглядит как длинная полоса ткани, которую можно сжать и спрятать в самых маленьких местах для транспортировки..

Получателю просто нужно обернуть ткань вокруг соответствующей косы, и сообщение станет ясным. В то время как этот простой шифр очень быстро попадет в криптоанализ, предпосылка состоит в том, что только коса с точно таким же диаметром может расшифровать сообщение.

Vigenère – 1553

Первоначально описанный Джованом Белласо в 1553 году, шифр Vigenère был воссоздан несколько раз, последний раз Блез де Виженер в 19 веке. Это один из первых полиалфабетических шифров. Он по-прежнему симметричен по своей природе, но он был достаточно прочным, чтобы его можно было использовать более трех столетий..

Полиалфабетические шифры позволяют использовать много алфавитов во время шифрования, что значительно увеличивает пространство ключей зашифрованного текста. Более ранние версии полиалфабетических шифров требовали строгой приверженности точкам, в которых алфавит изменится. Реализация этого шифра в Bellaso позволила отправителю изменять алфавиты в произвольных местах в процессе шифрования. Сигнал об изменении алфавита должен был быть заранее согласован между отправителем и получателем, поэтому это все еще симметричный метод шифрования.

Шифр Vigenère использовался на практике совсем недавно, как гражданская война в США. Однако хорошо известно, что Союз неоднократно нарушал эти сообщения, потому что руководство Конфедерации в значительной степени полагалось на слишком мало ключевых фраз, чтобы сигнализировать об изменениях в алфавите..

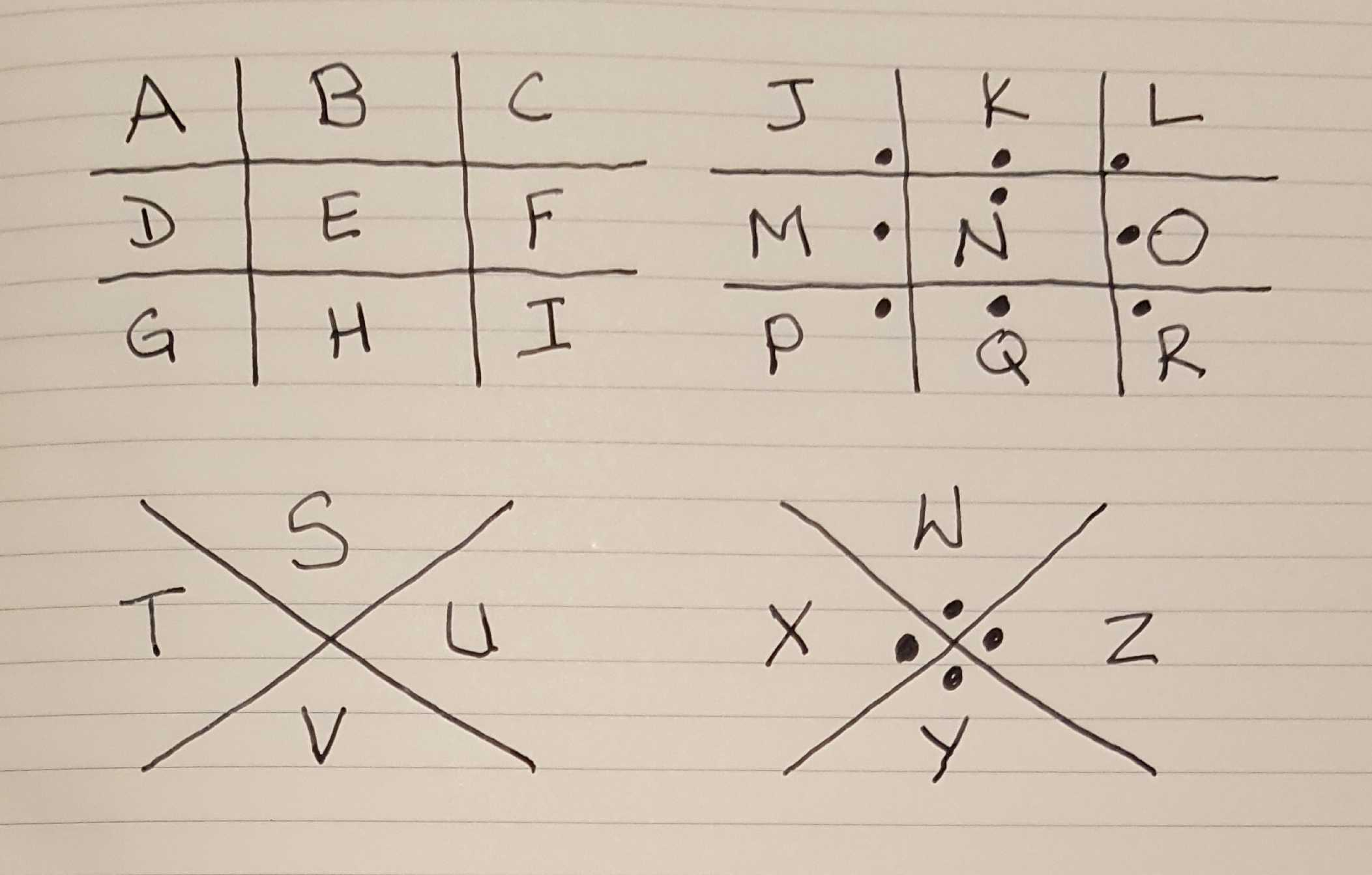

Шифр Свиньи – 1700-е

Шифр Pigpen, также известный как шифр масонства, является еще одним симметричным моноалфавитным шифром замещения. Шифрование и дешифрование осуществляется путем размещения 4 сеток. Две сетки содержат 9 пробелов, таких как доска крестики-нолики, а две сетки напоминают большую букву X и содержат 4 пробела в каждой. Вместе 26 пробелов совпадают с 26 буквами латинского алфавита. Все сечения однозначно идентифицируются по комбинации формы сечения и наличия или отсутствия точки в нем. Сообщения шифруются с использованием идентификатора раздела вместо фактического письма.

Я создал ключ шифрования Pigpen здесь:

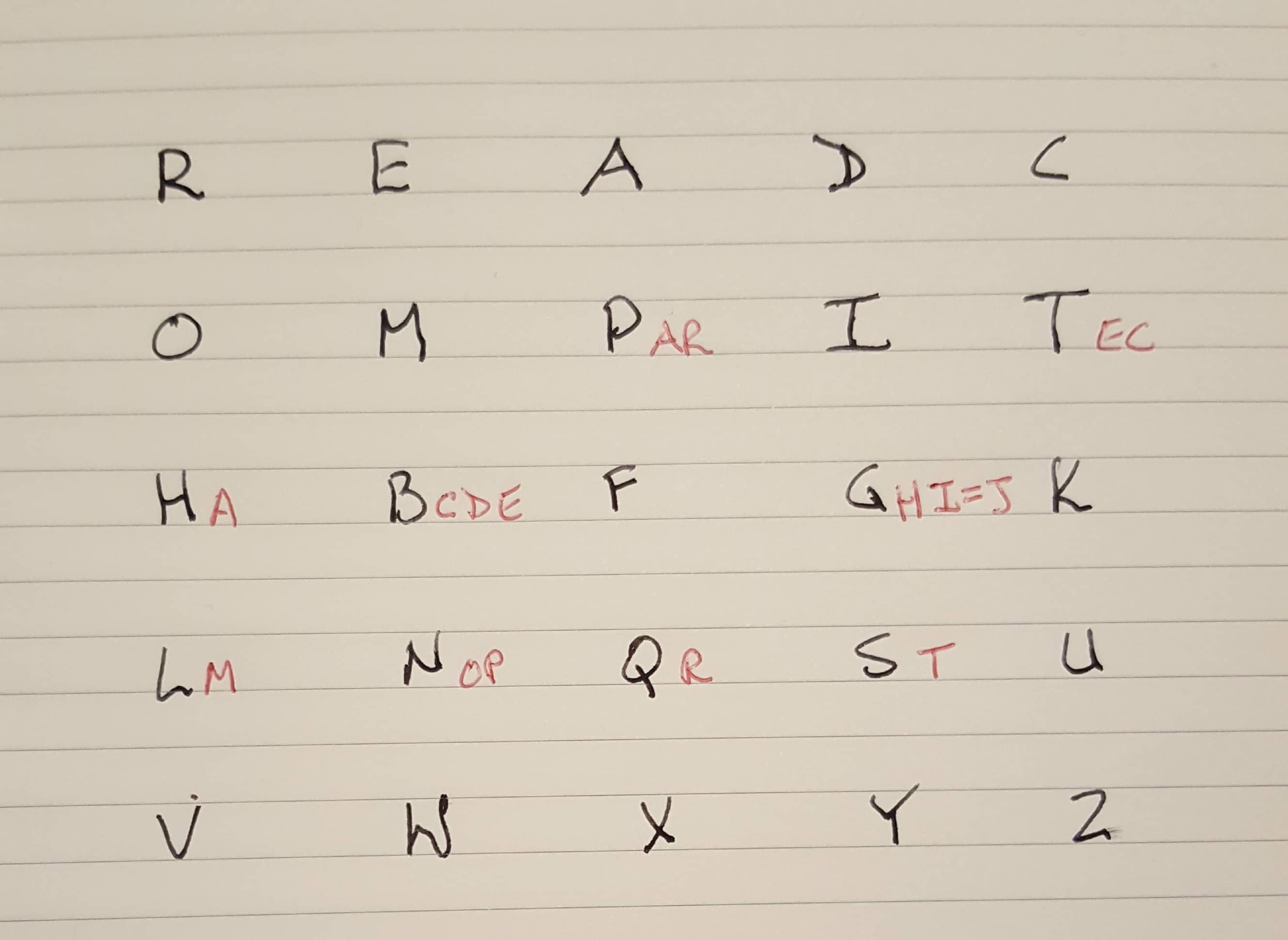

Расшифровка выполняется путем размещения той же сетки и транспонирования идентификатора раздела в букву. Таким образом, фраза READ COMPARITECH в виде простого текста шифруется в эту серию изображений:

Шифр Playfair – 1854

Шифр Playfair использует 26 биграмм (две буквы) вместо 26 монограмм в качестве ключа кодирования. Это значительно увеличивает пространство ключей зашифрованного текста и делает анализ частоты очень трудным. Сообщения с кодировкой Playfair создаются путем построения сетки букв 5 на 5, которая генерируется случайной короткой фразой, а затем заполнения остальной части сетки неповторяющимися буквами алфавита. Эта сетка образует ключ, и любой, кто хочет расшифровать сообщение, должен восстановить эту же сетку. Из этого можно сделать вывод, что получатель также должен знать ту же самую короткую фразу, используемую для шифрования сообщения, которую гораздо сложнее определить, чем простое число вращения.

Проницательные читатели поймут, что 5 x 5 = 25, но в латинском алфавите 26 букв. Чтобы учесть это, буквы I и J обычно используются взаимозаменяемо. Любые два других письма также могут быть использованы, но эта информация должна быть сообщена получателю, чтобы убедиться, что он правильно расшифровал сообщение..

Как только сетка была построена, пользователи должны были знать только 4 простых правила для шифрования или дешифрования сообщения. Трудно понять ключ в написанной статье, поэтому я создал сетку Playfair для иллюстрации. Я использовал фразу READ COMPARITECH в качестве ключевой фразы. После этого я начинаю писать алфавит, чтобы заполнить остальную часть сетки. Помните, что каждая буква может быть в сетке только один раз, и я и J взаимозаменяемы. Это дает мне ключ Playfair, как на картинке ниже. Буквы в красном были опущены, потому что они уже появляются в сетке.

Имейте в виду, что фаза READ COMPARITECH – это просто случайная фраза для построения сетки. Это не зашифрованный текст. Эта результирующая сетка будет использоваться для шифрования вашего открытого текста.

Одноразовые прокладки (ОТП) – 1882

One Time Pad (OTP) относится к симметричной системе шифрования, использующей ключи, которые меняются при каждом отдельном сообщении. Если ключи действительно одноразовые, то зашифрованный текст будет чрезвычайно устойчив к криптоанализу. Эти клавиши были буквально написаны на листах бумаги, и поскольку каждая клавиша используется только один раз, название One Time Pad застряло.

На практике OTP сложно развернуть должным образом. Как симметричная система, она требует, чтобы отправитель и все получатели имели одну и ту же книгу OTP. Это также имеет существенный недостаток в том, что сообщение не может быть длиннее, чем используемая панель. Если бы это было так, то части прокладки пришлось бы использовать повторно, что значительно ослабляет шифротекст для криптоанализа.

OTPs все еще используются сегодня в некоторых вооруженных силах для быстрых, тактических полевых сообщений.

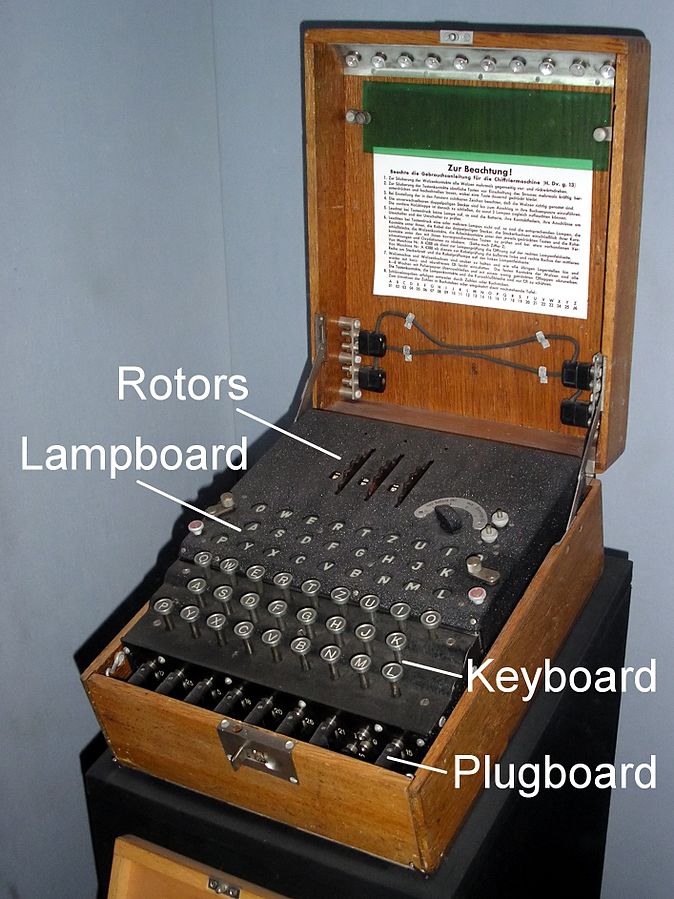

Энгима – 1914

Машина Enigma, созданная гражданином Германии Артуром Шербиусом после Первой мировой войны для коммерческих целей, является машиной для шифрования потоков полиалфабетических данных. Машина состояла из клавиатуры, подсветки и нескольких регулируемых роторов. Операторы устанавливают положение роторов, а затем вводят сообщение на клавиатуре. Когда каждая буква была напечатана, соответствующая буква загорелась на световом блокноте. Это было зашифрованное письмо, которое сформировало зашифрованный текст. Получатели должны знать правильные настройки роторов для использования, и затем они выполняют тот же процесс. Однако, поскольку получатель печатал каждую букву зашифрованного текста, соответствующая буква, которая будет подсвечиваться, будет текстовой буквой..

Немецкие военные усовершенствовали машину, добавив панель управления, и поэтому посчитали ее нерушимой и использовали Enigma для всего. Бюро шифров польского Генерального штаба разбило немецкую военную Enigma в 1932 году. Они смогли реконструировать машину на основе информации, полученной из-за плохой эксплуатационной безопасности (OpSec) пользователей немецкой Enigma. Однако они не могли расшифровать сообщения, пока французы не поделились информацией Enigma, полученной от одного из их немецких шпионов..

Польское бюро политических шифров годами считывало трафик немецкой Enigma, пока продолжающиеся успехи немцев в системе не сделали это слишком сложным. В этот момент, незадолго до начала Второй мировой войны, Великобритания и Франция оказались в тупике, а мониторинг и дешифрование трафика Enigma стали частью проекта Ultra..

Общепринято, что способность союзников расшифровывать трафик Enigma сократила итоги Второй мировой войны на несколько лет..

Семейные хэш-шифры SHA 1993 – 2012

SHA – это семейство алгоритмов, которые используются для хеширования, а не шифрования, и публикуется Национальным институтом стандартов и технологий (NIST). Оригинальный шифр SHA, опубликованный в 1993 году, теперь обозначается как SHA-0, чтобы соответствовать соглашениям об именах последующих версий..

Было показано, что как SHA-0, так и SHA-1 (вышедший на пенсию в 2010 году) не могут соответствовать стандартным хэш-меткам (перечисленным в разделе терминологии) и больше не используются. HMAC-SHA1 по-прежнему считается неразрушенным, но SHA-1 во всех разновидностях следует отбросить в пользу более высоких версий, где это целесообразно.

Текущие шифры SHA SHA-2 и SHA-3 (2012) и сегодня используются.

MD5 Hash – 1991

MD5 – это алгоритм хеширования, разработанный в 1991 году для решения проблем безопасности в MD4. К 2004 году MD5 был по существу сломлен краудсорсингом, который показал, что MD5 был очень уязвим для атаки на день рождения

Отпечатки MD5 все еще предоставляются сегодня для проверки файлов или сообщений. Но поскольку он криптографически поврежден, на хэши MD5 можно полагаться только на обнаружение непреднамеренных изменений файла или сообщения. Преднамеренные изменения могут быть замаскированы из-за слабости алгоритма.

Современные шифры

Криптография сегодня широко используется в Интернете. Большая часть нашей интернет-деятельности зашифрована с использованием TLS (Transport Layer Security), а ключи обмениваются с использованием асимметричного процесса..

Компьютеры исключительно хороши в обработке данных с использованием алгоритмов. Как только компьютеры прибыли на сцену, разработка шифра взорвалась. Компьютеры являются не только отличным инструментом для создания криптографических шифров, они также исключительно полезны для взлома криптографических шифров с помощью криптоанализа. Это означает, что увеличение мощности компьютера всегда предвещается разработкой новых шифров и удалением старых шифров, потому что теперь их слишком легко взломать.

Из-за этой бесконечной битвы за вычислительную мощность компьютеры, использующие Интернет, обычно поддерживают большой список шифров в любой момент времени. Этот список шифров называется набором шифров, и когда два компьютера соединяются, они совместно используют список шифров, которые они оба поддерживают, и для шифрования между ними согласовывается общий шифр. Этот процесс существует для обеспечения максимальной совместимости между пользователями и серверами в любой момент времени.

Шифры, такие как Enigma и DES (Стандарт шифрования данных), были взломаны и больше не считаются безопасными для криптографического использования. На сегодняшний день RSA (Rivest, Shamir, Adleman) и AES (Advanced Encryption Standard) считаются безопасными, но по мере увеличения вычислительной мощности они также упадут в один прекрасный день, и необходимо будет разработать новые шифры для продолжения использования криптографии на Web.

Криптография с открытым ключом

Криптография с открытым ключом является асимметричной системой, широко используемой сегодня людьми и компьютерами. Ключ, используемый для шифрования данных, но не для их расшифровки, называется открытым ключом. У каждого получателя есть свой открытый ключ, который становится широко доступным. Отправители должны использовать открытый ключ предполагаемого получателя для кодирования сообщения. Затем получатель может использовать свой дополнительный секретный ключ, называемый секретным ключом, для расшифровки сообщения..

RSA является базовым шифром, используемым в криптографии с открытым ключом. Шифр RSA умножает два очень больших простых числа вместе как часть процесса генерации ключа. Его сила заключается в том, что злоумышленник должен будет правильно разделить этот продукт на два первоначально использованных простых числа. Даже при современных вычислительных мощностях это невозможно в большинстве случаев. Вы можете вспомнить, что факторизация – это процесс сокращения числа до двух наименьших чисел, которые можно умножить вместе для получения исходного числа. Простые числа имеют только два фактора, 1 и самих себя. Я описываю криптографию с открытым ключом более подробно здесь..

Асимметричные шифры медленнее, чем симметричные шифры, но реализация асимметричного шифрования с открытым ключом имеет одно явное преимущество: поскольку открытый ключ не может использоваться для дешифрования сообщений, он может передаваться отправителю без каких-либо гарантий. Таким образом, нет необходимости для обеих сторон обмениваться ключами до обмена их первым зашифрованным сообщением..

Для небольших вещей, таких как электронная почта, асимметричная криптография хороша, но для крупномасштабного шифрования, такого как целые диски или резервные копии файлов, это слишком медленно. В большинстве крупных криптосистем сегодня используется гибридный подход; асимметричное шифрование используется для обмена симметричными ключами, а затем симметричные ключи используются для реальных процессов шифрования и дешифрования.

Несломанный зашифрованный текст

Учитывая наши вычислительные мощности сегодня, может показаться невероятным обнаружить некоторые очень старые шифротексты, которые еще не были расшифрованы.

Финальное письмо убийцы Зодиака

Убийца Зодиака был серийным убийцей, который терроризировал Калифорнию в течение нескольких лет в конце 60-х годов. За это время убийца отправил в полицию 4 шифровальных сообщения, четвертое из которых до сих пор не взломано.

Есть некоторые утверждения, что люди взломали этот последний шифр, но ничего, что не выдержало проверки.

Три заключительных сообщения Enigma

Не все сообщения Enigma были расшифрованы. Несмотря на то, что в этом нет особой военной ценности, существует проект Enigma @ Home, который пытается расшифровать несколько оставшихся сообщений 1942 года. Как и другие проекты @ home, такие как SETI @ Home, в проекте используются свободные циклы ЦП на компьютерах участников. попытка расшифровать последние сообщения.

Что дальше?

Вычислительные еще молодая наука. Мы по-прежнему работаем с «версией 1», что означает, что наши компьютеры по-прежнему ограничены функциями двоичных единиц и нулей. Квантовые вычисления, вероятно, следующая большая вещь в вычислениях, и она в корне изменит то, как работают компьютеры, вместо того, чтобы просто увеличивать вычислительную мощность для обработки большего числа единиц и нулей. Квантовая механика имеет это странное название «суперпозиция», что означает, что что-то может находиться в более чем одном состоянии, пока оно не наблюдается. Самым известным мысленным экспериментом, иллюстрирующим суперпозицию, является кот Шрёдингера, где кот в коробке является живым и мертвым, пока он не упадет в одно из этих состояний при наблюдении..

В вычислениях это означает, что кубиты (квантовые биты) могут иметь два состояния вместо одного состояния двоичного файла. Хотя бит может быть только 1 или 0, кубит может быть как с помощью концепции суперпозиции. Это не только делает сложную математику, подобную той, которая использовалась для вычисления больших чисел, почти тривиальной для выполнения, она также может предвещать конец атак Main-In-The-Middle.

Другим свойством квантовой передачи является понятие «интерференция». Интерференция – это поведение субатомных электронов, которые проходят через барьер и затем вновь собираются на другой стороне. Помехи могут иметь место только в том случае, если их никто не наблюдает (дерево, лес, кто-нибудь?). Следовательно, было бы теоретически невозможно перехватить сообщение, переданное через квантовую систему, без обнаружения. Путь электронов будет изменен при наблюдении, и помехи больше не будут возникать, что указывает на то, что сообщение было обнаружено. Лучший компьютер Quantum в настоящее время имеет несколько кубитов, но технология быстро развивается.

«Скитала» Люригена. CC Share-A-Like 3.0

тски, чем больше пространство ключей, тем сложнее взломать шифр. гашиш Гаширование – это процесс преобразования произвольного входного значения в фиксированный выходной хеш-код. Моноалфавитные шифры Моноалфавитные шифры заменяют каждую букву открытого текста на одну и ту же букву или символ в шифротексте. Простой текст Простой текст – это открытый текст, который нужно зашифровать. Полиалфабетические шифры Полиалфабетические шифры используют несколько алфавитов для шифрования открытого текста. Потоковый шифр Потоковый шифр генерирует поток случайных битов, которые затем используются для шифрования открытого текста. Симметричные / асимметричные ключи Симметричные ключи используют один и тот же ключ для шифрования и расшифровки сообщений, а асимметричные ключи используют разные ключи для шифрования и расшифровки сообщений. Криптоанализа Криптоанализ – это процесс взлома шифра путем анализа шифротекста. Частотный анализ Частотный анализ – это метод криптоанализа, который использует частоту появления букв и символов в шифротексте для определения ключа шифрования. Использование замененных криптографических ключей Использование замененных криптографических ключей – это метод криптоанализа, который использует замененные ключи для расшифровки шифротекста. Квантовые вычисления и криптоанализ Квантовые вычисления могут использоваться для взлома некоторых типов шифров. Историческая прогрессия Криптография имеет долгую историю, начиная с использования простых замен и перестановок до современных методов шифрования. Ключи шифрования Ключи шифрования – это секретные коды, используемые для шифрования и расшифровки сообщений. Значимые шифры Существует множество значимых шифров, которые были использованы в истории криптографии, включая Скиталь, Vigenère, Шифр Свиньи, Шифр Playfair, Одноразовые прокладки (ОТП), Энгима, семейные хэш-шифры SHA и MD5 Hash. Современные шифры Современные шифры включают в себя криптографию с открытым ключом, которая использует разные ключи для шифрования и расшифровки сообщений. Несломанный зашифрованный текст Несломанный зашифрованный текст – это зашифрованный текст, который не был взломан и остается нерасшифрованным. Финальное письмо убийцы Зодиака, три заключительных сообщения Enigma и другие примеры несломанных зашифрованных текстов вызывают интерес исследователей криптографии. Криптография – это увлекательная история, которая продолжает развиваться и примен

тски, чем больше пространство ключей, тем сложнее взломать шифр. гашиш Гаширование – это процесс преобразования произвольного входного значения в фиксированный выходной хеш-код. Моноалфавитные шифры Моноалфавитные шифры заменяют каждую букву открытого текста на одну и ту же букву или символ в шифротексте. Простой текст Простой текст – это открытый текст, который нужно зашифровать. Полиалфабетические шифры Полиалфабетические шифры используют несколько алфавитов для шифрования открытого текста. Потоковый шифр Потоковый шифр генерирует поток случайных битов, которые затем используются для шифрования открытого текста. Симметричные / асимметричные ключи Симметричные ключи используют один и тот же ключ для шифрования и расшифровки сообщений, а асимметричные ключи используют разные ключи для шифрования и расшифровки сообщений. Криптоанализа Криптоанализ – это процесс взлома шифра путем анализа шифротекста. Частотный анализ Частотный анализ – это метод криптоанализа, который использует частоту появления букв и символов в шифротексте для определения ключа шифрования. Использование замененных криптографических ключей Использование замененных криптографических ключей – это метод криптоанализа, который использует замененные ключи для расшифровки шифротекста. Квантовые вычисления и криптоанализ Квантовые вычисления могут использоваться для взлома некоторых типов шифров. Историческая прогрессия Криптография имеет долгую историю, начиная с использования простых замен и перестановок до современных методов шифрования. Ключи шифрования Ключи шифрования – это секретные коды, используемые для шифрования и расшифровки сообщений. Значимые шифры Существует множество значимых шифров, которые были использованы в истории криптографии, включая Скиталь, Vigenère, Шифр Свиньи, Шифр Playfair, Одноразовые прокладки (ОТП), Энгима, семейные хэш-шифры SHA и MD5 Hash. Современные шифры Современные шифры включают в себя криптографию с открытым ключом, которая использует разные ключи для шифрования и расшифровки сообщений. Несломанный зашифрованный текст Несломанный зашифрованный текст – это зашифрованный текст, который не был взломан и остается нерасшифрованным. Финальное письмо убийцы Зодиака, три заключительных сообщения Enigma и другие примеры несломанных зашифрованных текстов вызывают интерес исследователей криптографии. Криптография – это увлекательная история, которая продолжает развиваться и примен

тски, чем больше пространство ключей, тем сложнее взломать шифр. гашиш Гаширование – это процесс преобразования произвольного входного значения в фиксированный выходной хеш-код. Моноалфавитные шифры Моноалфавитные шифры заменяют каждую букву открытого текста на одну и ту же букву или символ в шифротексте. Простой текст Простой текст – это открытый текст, который нужно зашифровать. Полиалфабетические шифры Полиалфабетические шифры используют несколько алфавитов для шифрования открытого текста. Потоковый шифр Потоковый шифр генерирует поток случайных битов, которые затем используются для шифрования открытого текста. Симметричные / асимметричные ключи Симметричные ключи используют один и тот же ключ для шифрования и расшифровки сообщений, а асимметричные ключи используют разные ключи для шифрования и расшифровки сообщений. Криптоанализа Криптоанализ – это процесс взлома шифра путем анализа шифротекста. Частотный анализ Частотный анализ – это метод криптоанализа, который использует частоту появления букв и символов в шифротексте для определения ключа шифрования. Использование замененных криптографических ключей Использование замененных криптографических ключей – это метод криптоанализа, который использует замененные ключи для расшифровки шифротекста. Квантовые вычисления и криптоанализ Квантовые вычисления могут использоваться для взлома некоторых типов шифров. Историческая прогрессия Криптография имеет долгую историю, начиная с использования простых замен и перестановок до современных методов шифрования. Ключи шифрования Ключи шифрования – это секретные коды, используемые для шифрования и расшифровки сообщений. Значимые шифры Существует множество значимых шифров, которые были использованы в истории криптографии, включая Скиталь, Vigenère, Шифр Свиньи, Шифр Playfair, Одноразовые прокладки (ОТП), Энгима, семейные хэш-шифры SHA и MD5 Hash. Современные шифры Современные шифры включают в себя криптографию с открытым ключом, которая использует разные ключи для шифрования и расшифровки сообщений. Несломанный зашифрованный текст Несломанный зашифрованный текст – это зашифрованный текст, который не был взломан и остается нерасшифрованным. Финальное письмо убийцы Зодиака, три заключительных сообщения Enigma и другие примеры несломанных зашифрованных текстов вызывают интерес исследователей криптографии. Криптография – это увлекательная история, которая продолжает развиваться и примен