A behatolási tesztek, vagy a tollvizsgálatok, amint köznyelven ismertek, elsősorban a következőkből állnak hackelés vagy kiber-támadás a saját rendszerével, hogy meghatározhassa, vannak-e sebezhető pontok amelyeket harmadik felek kihasználhatnak.

Ezt a folyamatot egy webalkalmazás tűzfala megerősítésére használják, és nagyszerű betekintést nyújt, amely felhasználható a rendszerünk biztonságának javítására, amely létfontosságú bármilyen szervezet számára. A toll tesztek egyszerűen sokkal hatékonyabbak és hatékonyabbak a speciális eszközök segítségével, ezért ma meg fogjuk vizsgálni a legjobbakat.

Az alábbiakban bemutatjuk az egyes eszközök részleteit, de ha csak gyors összefoglalásra van szüksége, itt van a mi eszközünk a legjobb penetrációs tesztelő eszközök felsorolása:

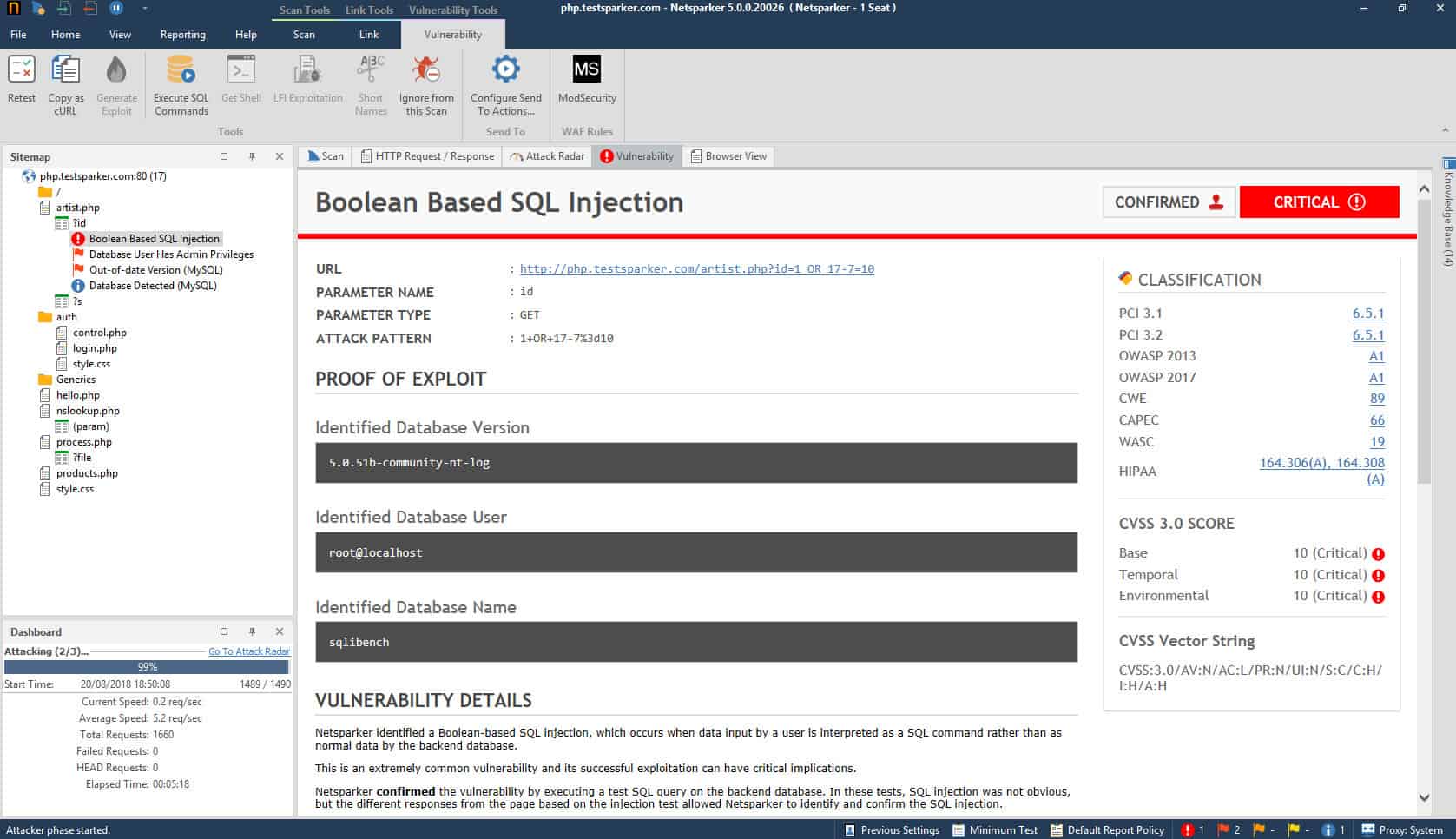

- Netsparker biztonsági szkenner (GET DEMO) Nagyobb méretű műveleteket képes kezelni, automatizálással ellenőrzi a hamis pozitív eredményeket.

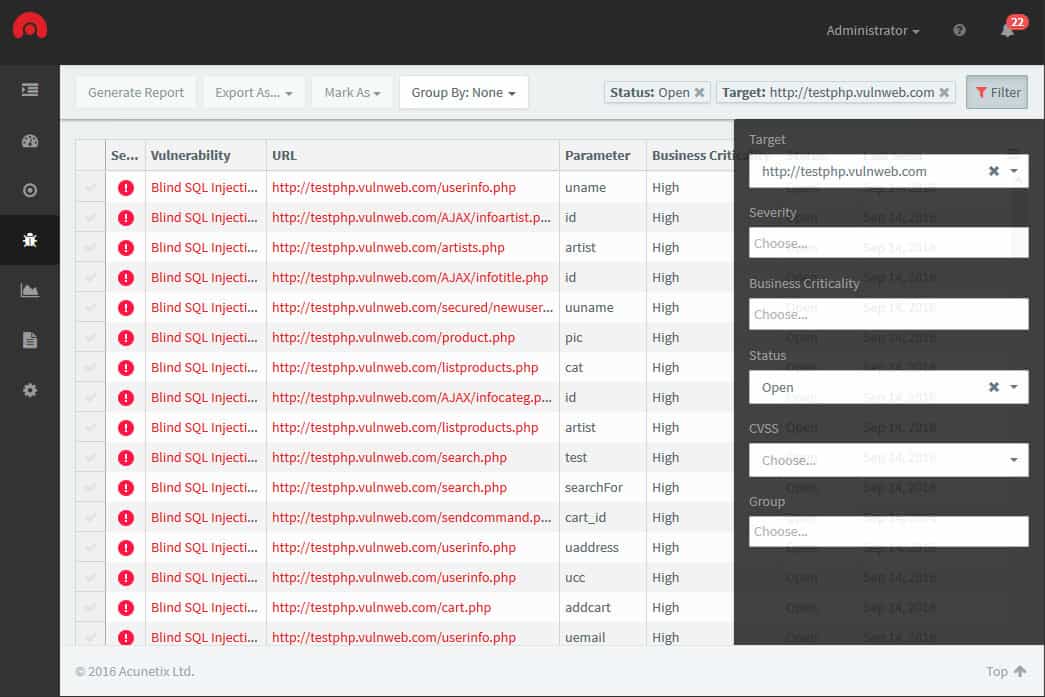

- Acunetix szkenner (GET DEMO) Sima eszköz, rengeteg automatizálással, képes felismerni és kijavítani a problémákat, még mielőtt azok felmerülnének.

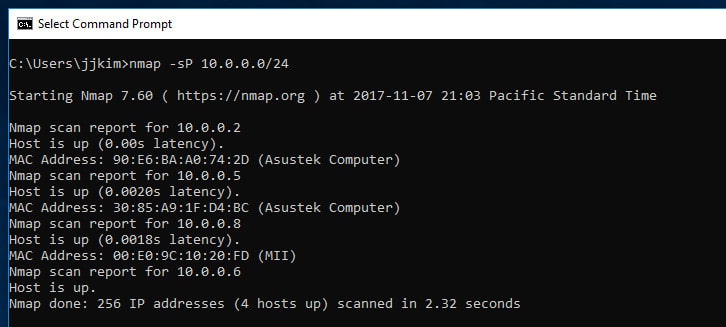

- Network Mapper (NMAP) Ingyenes és nyílt forráskódú segédprogram a hálózati felfedezéshez és a biztonsági ellenőrzéshez.

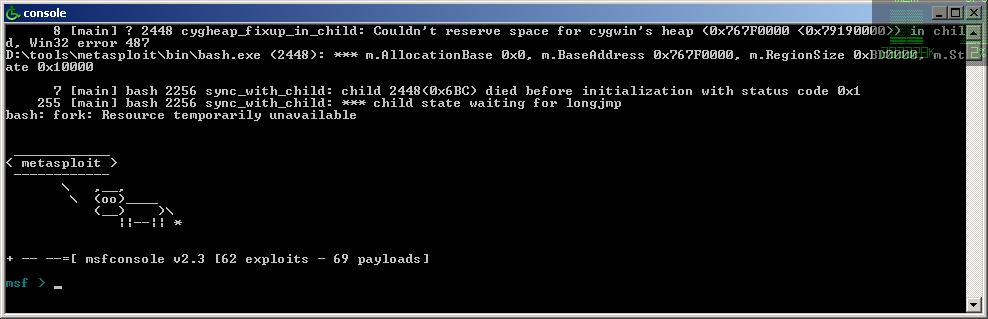

- Metasploit Lightweight parancssori eszköz, megbízható a fenyegetések felmérésében és tartásában.

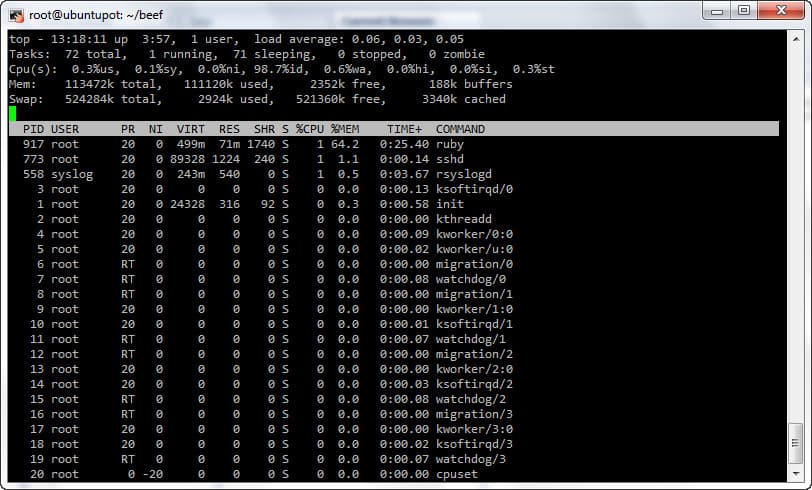

- Marhahús Szilárd parancssori eszköz, kiválóan alkalmas a hálózat „nyitott ajtójának” – a böngészőnek – a szokatlan viselkedés figyelésére.

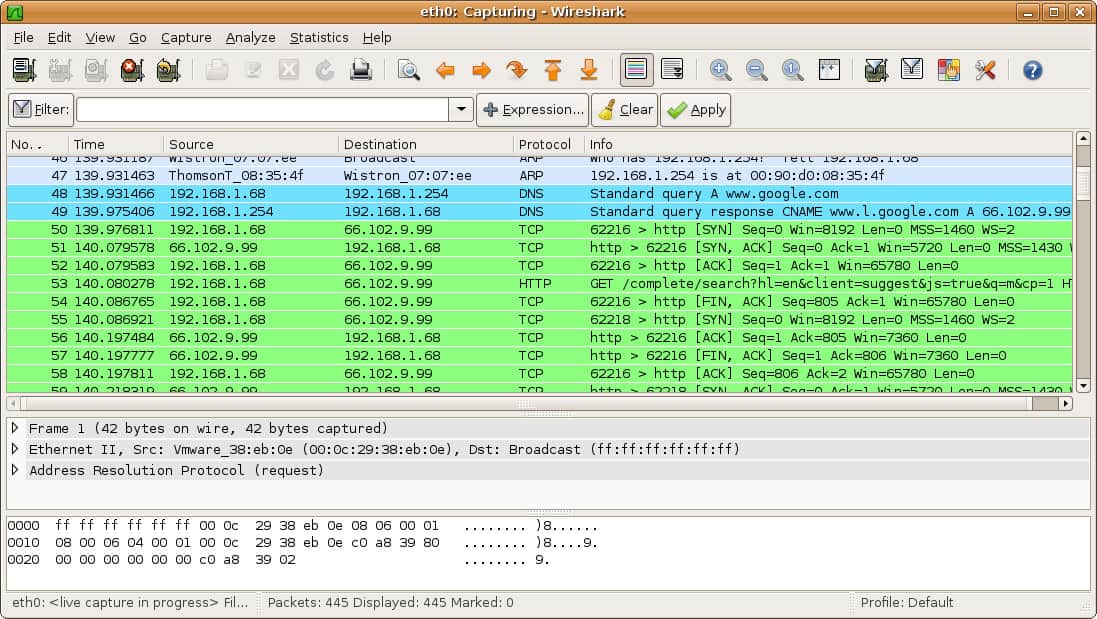

- Wireshark A megbízható hálózati protokoll elemző egy jól ismert felhasználói felülettel, sok energiát igényel.

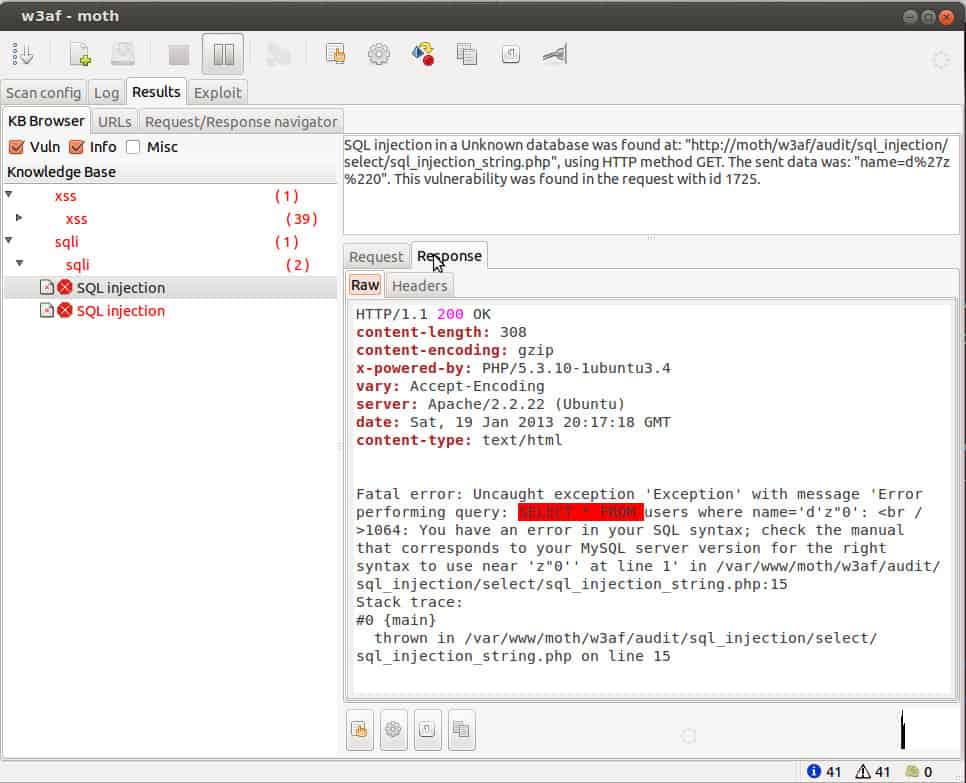

- w3af Python-alapú hálózati protokoll analizátor, hasonló funkciókkal, mint a Wireshark, de nagyon bővíthető.

- Acunetix szkenner Sima eszköz, rengeteg automatizálással, képes felismerni és kijavítani a problémákat, még mielőtt azok felmerülnének.

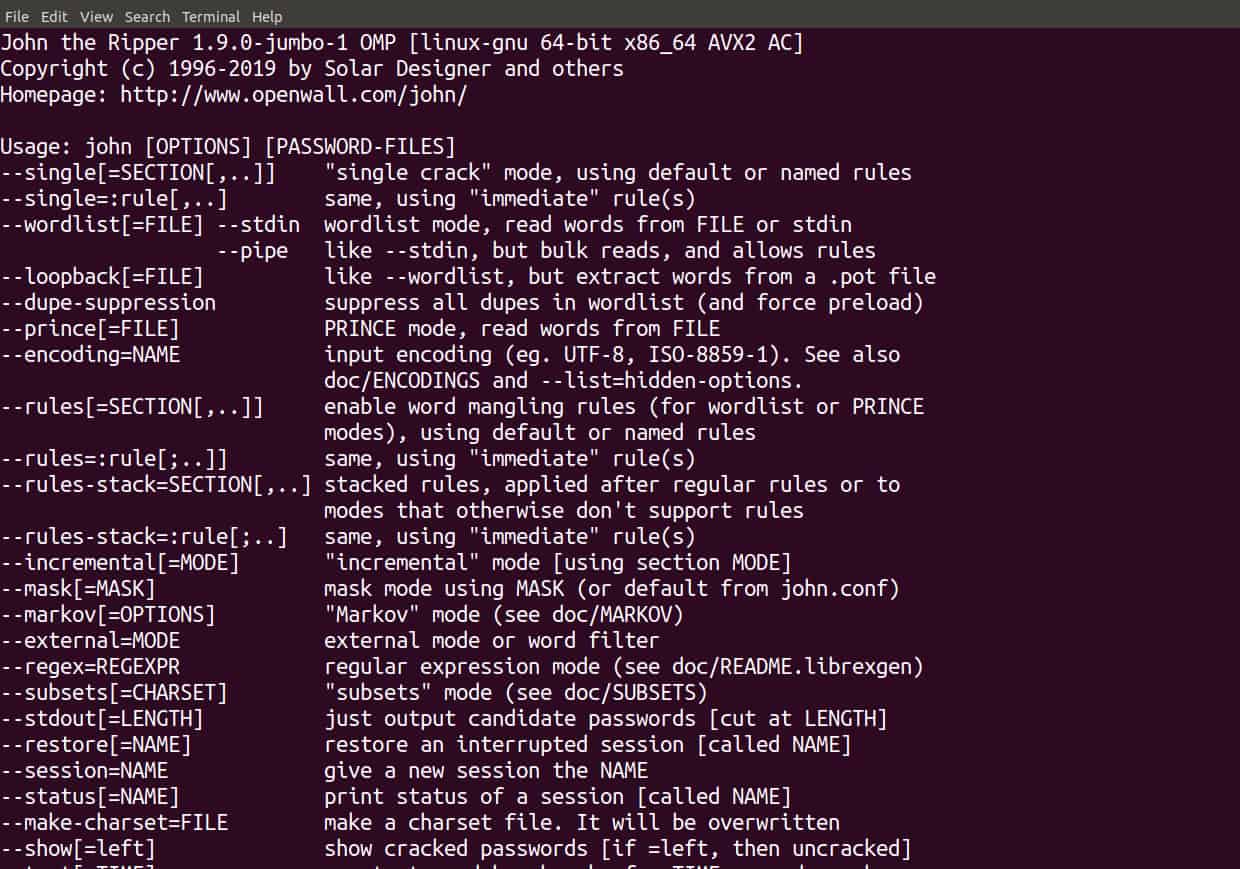

- John the Ripper Nagyszerű parancssori jelszó-krakkoló, hogy teszteljék a hálózat felhasználói jelszavainak biztonságát.

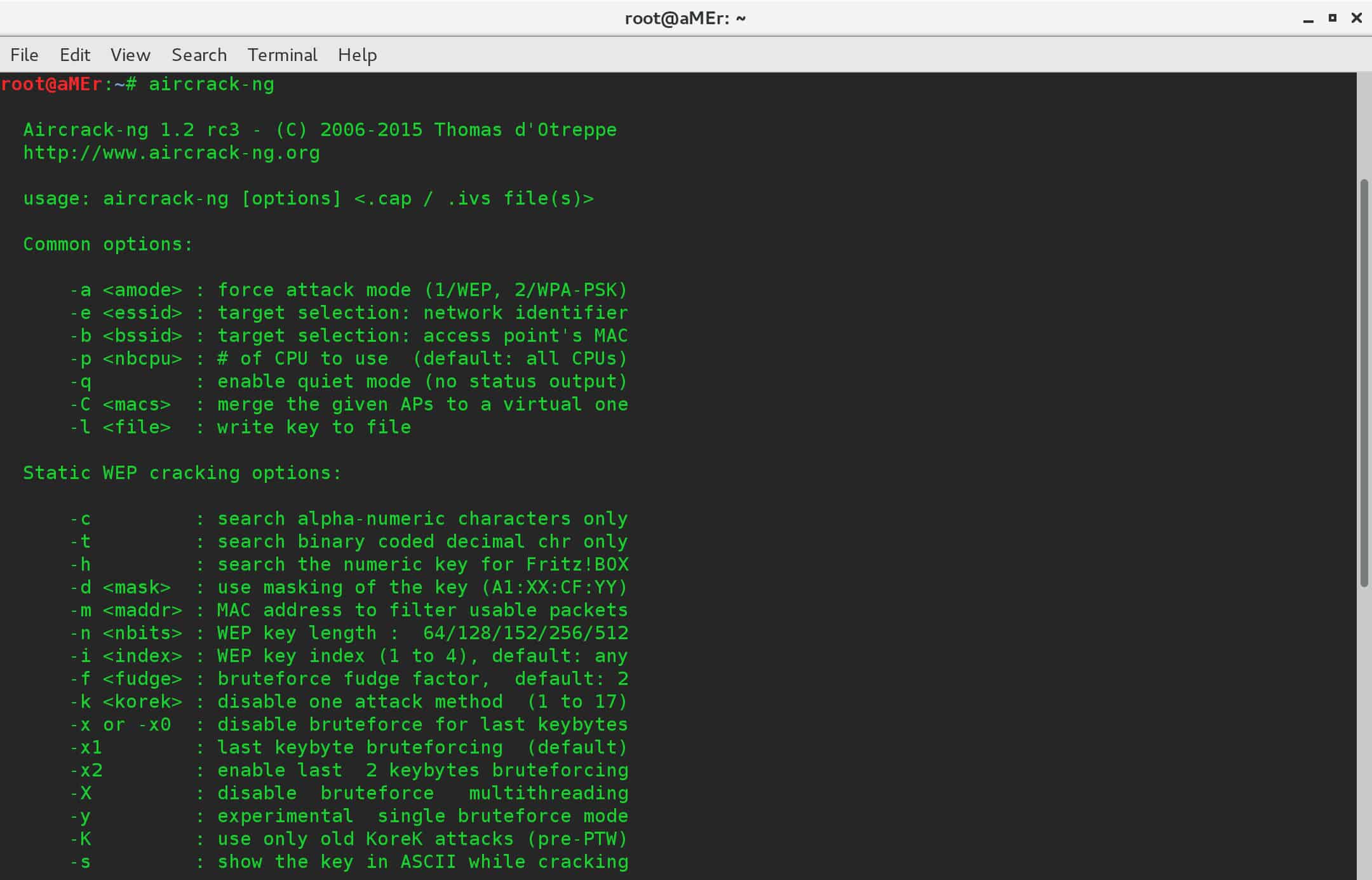

- aircrack elsősorban a wifi biztonságára és az ismert biztonsági résekre összpontosít.

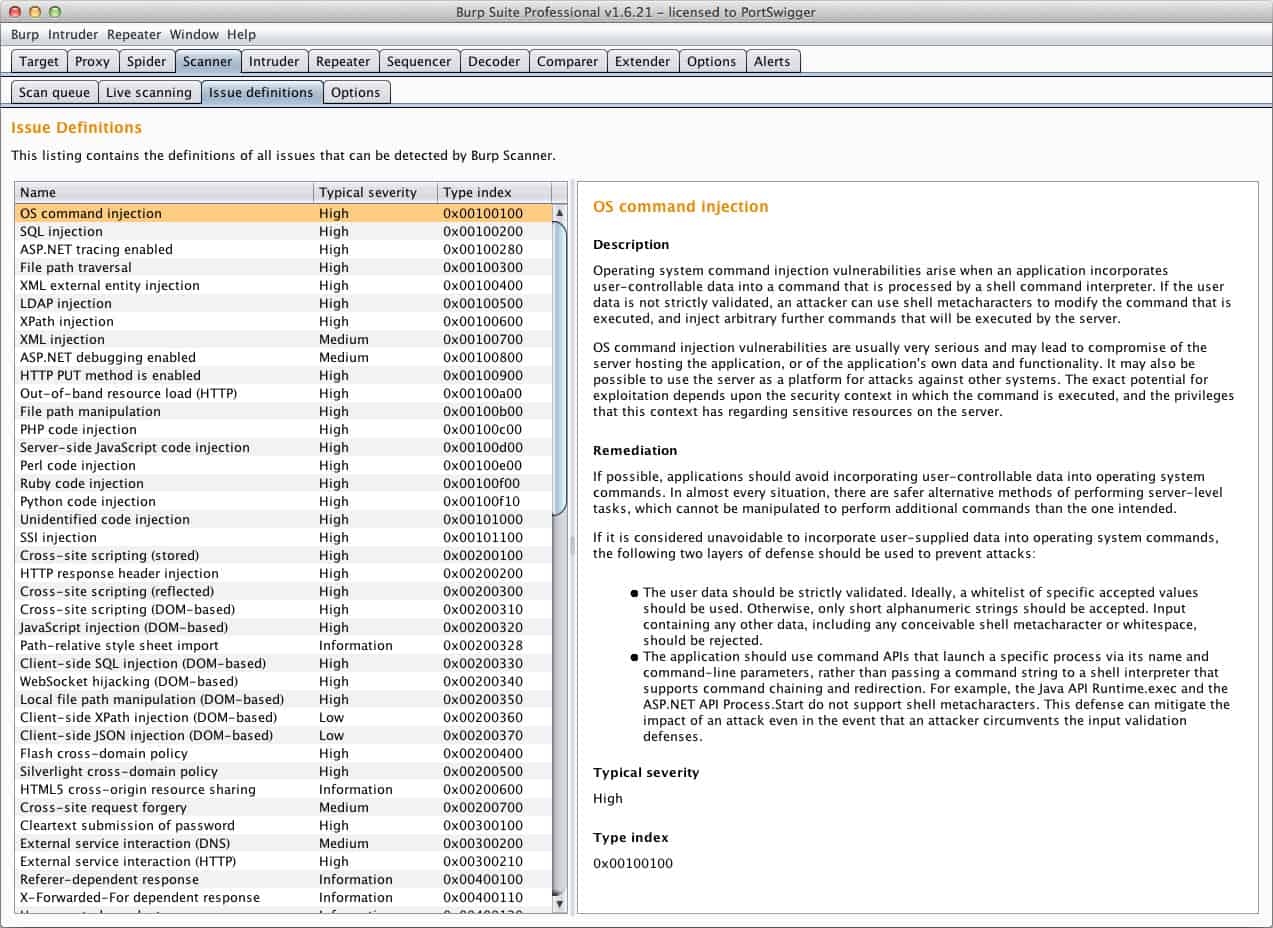

- Burp Suite tollteszter Átfogó eszközkészlet, amely kiválóan alkalmas a kiszolgálók és az ügyfél böngészők közötti forgalom elemzésére és nyomon követésére.

A tollteszt célja nem csak a biztonsági rendszer sebezhető elemeinek megtalálása, hanem az is ellenőrizze a biztonsági házirend megfelelőségét a szervezetében, mérje meg a biztonsági kérdések tudatosságát és terjedelmét, és vizsgálja meg annak lehetőségét, hogy milyen katasztrófák válhatnak a hálózatra valódi külföldi szervezetek kiber-támadása esetén.

Lásd még: Az etikus hackelés online tanfolyamai

Alapvetően a penetrációs tesztelés lehetővé teszi azon gyengeségek felfedését, amelyeket egyébként nem is vett volna figyelembe. Gyakran a szervezetek beragadnak a módjukba (vagy egyszerűen csak apátássá válnak), de a tolltesztelők elfogulatlan és friss perspektívát kínálnak, amely erőteljes fejlesztéseket és proaktívabb megközelítést eredményez..

A 10 legjobb tolltesztelő eszköz

Mivel a penetrációs teszt célja ilyen fontos információk szolgáltatása, annak sikere a megfelelő eszközök használatától függ. Ez összetett feladat, így az automatizált eszközök megkönnyítik és hatékonyabbá teszik a tesztelők számára a hibák azonosítását. Tehát további beavatkozás nélkül, itt található a tíz legfontosabb eszköz a toll teszteléséhez (nincs külön sorrendben), alapos elemzésünk szerint:

1. Netsparker biztonsági szkenner (GET DEMO)

Az Netsparker A toll tesztelésére szolgáló webes alkalmazás teljesen automatikus. Nagyon népszerűvé vált azért, mert a fejlesztők ezt sok különböző platformon használhatják a teljes webhelyek számára, ideértve a webszolgáltatásokat és a webes alkalmazásokat is. Mindent képes azonosítani, amelyet a tolltesztelőknek tudniuk kell a megalapozott diagnosztizáláshoz – az SQL-befecskendezéstől a webhelyek közötti szkriptek készítéséig.

Egy másik jellemzője, amely ezt az eszközt annyira népszerűvé teszi, hogy lehetővé teszi a tolltesztelők számára, hogy akár 1000 webes alkalmazást is szkenneljenek egyszerre, miközben lehetővé teszik a felhasználók számára a biztonsági szkennelések testreszabását is, hogy a folyamat robusztus és hatékonyabb legyen. A sebezhetőség lehetséges hatása azonnal elérhető; kihasználja a gyenge pontokat csak olvasható módon. Ez a bizonyítékokon alapuló szkennelés garantáltan hatékonyan működik, ideértve a megfelelőségi jelentések elkészítését, beleértve a nagyszerű lehetőségeket, ideértve a több taggal való együttműködés képességét, amely megkönnyíti az eredmények megosztását; nincs szükség további beállításra, mivel a szkennelés automatikus. Regisztrálhat a saját weboldalukon egy ingyenes bemutatóra.

Netsparker biztonsági szkennerRegisztráljon INGYENES bemutatóra

2. Acunetix szkenner (GET DEMO)

Ez egy újabb automatizált eszköz, amely lehetővé teszi a tollteszt hátrányok nélkül történő elvégzését. Az eszköz ellenőrizheti a bonyolult kezelési jelentéseket és problémákat, és képes kezelni a hálózat sok sebezhetőségét. Ez szintén képes a sávon kívüli sebezhetőségek beépítésére. Az Acunetix szkenner a nyomkövetőket és a WAF-okat is integrálja; ez határozottan az a fajta eszköz, amelyre támaszkodhat, mivel az iparág egyik legfejlettebb eszköze. Az egyik koronázó eredménye a rendkívül magas észlelési arány.

Ez az eszköz elképesztő, több mint 4500 gyengeséget fedez fel. A Bejelentkezés szekvencia felvevő egyszerűen használható; átvizsgálja a jelszavakkal védett területeket. Az eszköz AcuSensor technológiát, kézi behatolási eszközöket és beépített sebezhetőségi teszteket tartalmaz. Gyorsan feltérképezhet több ezer weboldalt, és helyileg, vagy felhőalapú megoldásokon keresztül is futtathat. Ingyenes regisztrációra regisztrálhat webhelyén.

Acunetix ScannerRegisztráljon INGYENES bemutatóra

3. Network Mapper (NMAP)

Az NMAP remek eszköz bármilyen gyengeség vagy lyuk felfedezésére a szervezet hálózatában. Ráadásul kiváló eszköz könyvvizsgálati célokra. Ez az eszköz a nyers adatcsomagok felvétele és annak meghatározása, hogy mely hoszt áll rendelkezésre a hálózat egy adott szegmensében, milyen operációs rendszert használ (más néven ujjlenyomat), és meghatározza az adatcsomag-tűzfalak vagy szűrők különféle típusait és verzióit, amelyeket egy adott gazdagép használ.

Csakúgy, mint ahogyan a neve is sugallja, ez az eszköz egy átfogó virtuális térképet készít a hálózatról, és felhasználja annak meghatározására, hogy mely főbb gyengeségek kihasználhatók egy számítógépes támadó számára. Az NMAP a penetrációs tesztelési folyamat bármely szakaszában hasznos. A legjobb az egészben, hogy ingyenes.

4. Metasploit

A Metasploit kivételes eszköz, mivel valójában számos tolltesztelő eszközcsomag, és ami nagyszerű, hogy folyamatosan fejlődik és növekszik, hogy lépést tartson a folyamatosan felmerülő változásokkal. Ezt az eszközt mind a kiberbiztonsági szakemberek, mind a hitelesített etikai hackerek kedvelik, és tudásukat a platformhoz adják, hogy segítsék annak növekedését, ami nagyszerű. A Metasploitot a PERL hajtja, és felhasználható bármilyen penetrációs teszt szimulálására. Ráadásul a Metasploit testreszabható, és csak négy lépésből áll, tehát rendkívül gyors.

A rendelkezésre álló szolgáltatások segítenek meghatározni az előzetesen csomagolt kihasználásokat, és testreszabhatja azokat; konfigurálhatja őket IP-címmel és távoli portszámmal is. Ezen felül konfigurálhatja a hasznos teher IP-címét és a helyi portszámot is. Ezután meghatározhatja, hogy mely hasznos rakományt szeretné telepíteni, mielőtt elindítja a kizsákmányolást a kívánt célpontra.

A Metasploit a Meterpreter nevű eszközt is integrálja, amely minden eredményt megjelenít egy kizsákmányolás esetén, ami azt jelenti, hogy könnyedén elemezheti és értelmezheti az eredményeket, és sokkal hatékonyabban fogalmazhatja meg a stratégiákat..

Kapcsolódó: Metasploit Cheat Sheet

5. BeEF

Ez a fajta tollvizsgáló eszköz a legmegfelelőbb a böngészők ellenőrzéséhez, mivel az internetes támadások leküzdésére szolgál. Ezért hajlik a legjobban a mobil ügyfelek számára. Ez az eszköz a GitHub programot használja a sebezhetőségek felkutatására, és a legjobb dolog az eszköznél, hogy feltárja a hálózati kerületen és az ügyfélrendszeren kívüli gyengeségeket. Ne feledje, hogy ez kifejezetten a webböngészőkre vonatkozik, mivel az egyetlen forrás összefüggésében fogja vizsgálni a sebezhetőségeket. Összekapcsolódik több böngészővel, és lehetővé teszi az irányított parancsmodulok elindítását.

6. Wireshark

A Wireshark egy hálózati protokoll és adatcsomag-elemző, amely valós időben képes kiszűrni a biztonsági gyengeségeket. Az élő adatok összegyűjthetők a Bluetooth, a Frame Relay, az Ipsec, a Kerberos, az IEEE 802.11, az Ethernet-alapú összeköttetések stb..

Ennek az eszköznek a legnagyobb előnye, hogy az elemzés eredményeit oly módon állítják elő, hogy még az ügyfelek is első pillantásra megértsék őket. A tolltesztelők sok különböző dolgot megtehetnek ezzel az eszközzel, beleértve a színkódolást is, hogy mélyebb vizsgálatot végezzenek, és elkülönítsék az elsődleges prioritású adatcsomagokat. Ez az eszköz nagyon hasznos, amikor elemezni kell a webalapú alkalmazások űrlapjaira közzétett információk és adatokkal járó biztonsági kockázatokat..

Kapcsolódó: Wireshark Cheat Sheet

7. w3af (a webes alkalmazások támadási és ellenőrzési keretrendszere)

Ezt a penetrációs tesztelő csomagot a Metasploit ugyanazok a fejlesztők készítették, és célja a webes alkalmazásokban esetlegesen előforduló biztonsági hiányosságok felkutatása, elemzése és kiaknázása. A csomag teljes, és számos eszközt tartalmaz, beleértve a felhasználói ügynökök hamisítását, a kérések egyedi fejléceit, a DNS gyorsítótár-mérgezést vagy a DNS hamisítást és sok más támadástípust..

A W3AF ilyen komplett eszközzé teszi az, hogy a paraméterek és a változók gyorsan menthetők a Session Manager fájlba. Ez azt jelenti, hogy gyorsan újrakonfigurálhatók és felhasználhatók a webes alkalmazások más tolltesztjeire, így sok időt takaríthat meg, mivel nem kell minden paramétert és változót újra megadnia, amikor csak szüksége van rájuk. Ráadásul a teszt eredményeit grafikus és szöveges formátumban jelenítik meg, amelyek megkönnyítik a megértést.

Még egy nagyszerű dolog az alkalmazásnál, hogy az adatbázis magában foglalja a legismertebb fenyegetésvektoreket és testreszabható exploit manager-et, hogy támadásokat hajtson végre és maximálisan kihasználhassa azokat..

8. John the Ripper

Ez egy jól ismert eszköz, és rendkívül elegáns és egyszerű jelszó-krakkoló. Ez az eszköz lehetővé teszi az adatbázis ismeretlen gyengeségeinek meghatározását, és ezt úgy teszi, hogy szövegrészmintákat vesz a komplex és népszerű szavak szalaglistájából, amelyeket a hagyományos szótárban talál, és titkosítja azokat ugyanolyan formátumban, mint a jelenleg használt jelszó. megsértették Egyszerű és hatékony, a John the Ripper nagyon jól ajánlott kiegészítője minden jól előkészített tollpróba eszközkészletének.

9. Repülőgép

A Aircrack elengedhetetlen eszköz a vezeték nélküli kapcsolatok belső hibáinak felismeréséhez. Az Aircrack varázsa az adatcsomagok rögzítésével teszi lehetővé, hogy a protokoll hatékonyan exportálhasson szöveges fájlokon keresztül elemzésre. Különböző operációs rendszerek és platformok támogatják, és nagyszámú eszközt kínál, amelyek lehetővé teszik a csomagok rögzítését és az adatok exportálását, a WiFi eszközök és illesztőprogramok tesztelését, és még sok más.

10. Burp Suite Pen Tester

Ez az eszköz tartalmazza a szkennelési tevékenységek és a fejlett penetrációs tesztek sikeres végrehajtásához szükséges összes elemet. Ez a tény teszi ideálisvá a web-alapú alkalmazások ellenőrzését, mivel eszközöket tartalmaz a tapadási felület leképezésére és a célkiszolgálók és a böngésző közötti kérések elemzésére. Ezt úgy hajtja végre, hogy a Java-platformon web-penetrációs tesztet végez. Számos különféle operációs rendszeren elérhető, beleértve a Windows, Linux és OS X rendszereket.

Következtetés

A toll tesztelése rendkívül fontos a biztonsági rendszerek integritása szempontjából bármilyen szervezetben, ezért alapvető fontosságú az egyes feladatokhoz megfelelő eszköz kiválasztása. A ma bemutatott tíz eszköz mind hatékony, és eredményes abban, amit terveztek. Ez azt jelenti, hogy lehetővé teszik a tolltesztelőknek a lehető legjobb munkát, hogy a szervezetek rendelkezésére bocsássák a szükséges információkat és figyelmeztetéseket. A cél itt a rendszerek megerősítése és a sebezhetőség kiküszöbölése, amely veszélyeztetheti a rendszer integritását és biztonságát.

álhatják, és nagyon hatékonyan képes azonosítani a sebezhetőségeket. Az eszköz képes az SQL injection, a cross-site scripting és a file inclusion sebezhetőségek azonosítására is. Emellett az eszköz képes a hamis pozitív eredmények ellenőrzésére is, így biztos lehet benne, hogy csak valódi sebezhetőségeket talál.

2. Acunetix szkenner (GET DEMO) Az Acunetix szkenner egy másik nagyon hatékony eszköz a toll teszteléséhez. Az eszköz képes az SQL injection, a cross-site scripting és a file inclusion sebezhetőségek azonosítására is. Emellett az eszköz képes a webalkalmazások teljes automatizálására is, így nagyon hatékonyan képes azonosítani a sebezhetőségeket.

3. Network Mapper (NMAP) Az NMAP egy ingyenes és nyílt forráskódú eszköz a hálózati felfedezéshez és a biztonsági ellenőrzéshez. Az eszköz képes azonosítani a hálózati eszközöket, a portokat és a szolgáltatásokat. Emellett az eszköz képes azonosítani a sebezhetőségeket is, így nagyon hatékonyan képes azonosítani a hálózati sebezhetőségeket.

4. Metasploit A Metasploit egy könnyű parancssori eszköz, amely nagyon megbízható a fenyegetések felmérésében és tartásában. Az eszköz képes azonosítani a sebezhetőségeket, és képes kihasználni azokat is. Emellett az eszköz képes a hálózati forgalom elemzésére is, így nagyon hatékonyan képes azonosítani a hálózati sebezhetőségeket.

5. Burp Suite tollteszter A Burp Suite egy átfogó eszközkészlet, amely kiválóan alkalmas a kiszolgálók és az ügyfél böngészők közötti forgalom elemzésére és nyomon követésére. Az eszköz képes azonosítani a sebezhetőségeket, és képes kihasználni azokat is. Emellett az eszköz képes a webalkalmazások teljes automatizálására is, így nagyon hatékonyan képes azonosítani a sebezhetőségeket.

Következtetés: A toll teszteléséhez számos különböző eszköz áll rendelkezésre, és mindegyiküknek megvannak a saját előnyei és hátrányai. Azonban az automatizált eszközök nagyon hatékonyak lehetnek a sebezhetőségek azonosításában, és nagyon fontosak a rendszer biztonságának javításában. Az itt felsorolt eszközök mindegyike nagyon hatékony, és nagyon ajánlott a toll teszteléséhez.