Mi a végpontvédelem??

Végpont védelem egy biztonsági megoldás, amely foglalkozik a végpontok biztonsági kérdéseivel, biztosítva és védve a végpontokat a nulla napos kizsákmányolásokkal, támadásokkal és emberi hibákból eredő véletlen adatszivárgásokkal szemben.

Az egyes eszközökkel, amelyek ezt a listát elkészítették, nagyon sok részletbe belejutunk, de ha nem volt ideje átolvasni a végét, itt található a 10 legjobb végpont-védelmi megoldás:

- SolarWinds fenyegetésmérő (INGYENES Kísérlet) Kombinált végpont és hálózati védelmi megoldás.

- A Bitdefender Gravity Zone Endpoint Security A hálózati védelemmel kombinálható eszközök védelme.

- Sophos Intercept X végpont AI-alapú biztonsági rendszer.

- ESET Endpoint Security Végpontvédelem, amely magában foglalja a hálózati védelmi eszközöket.

- Trend Micro Apex One A hagyományos és innovatív védelmi technikák keveréke.

- A Symantec végpont észlelése és reagálása A legmodernebb malware és behatolás-védelem

- Panda Endpoint Protection A felhőből kezelt hálózati számítógépek védelme.

- CounterTack GoSecure ESL Prediktív, AI-vezérelt végpont-védelem.

- Malwarebytes Endpoint Protection Felhő alapú védelem a hálózaton lévő számítógépek számára.

- Cylance Protect AI fenyegetésvédelme a végpontok számára.

Miért a végpontvédelem?

Amint a víruskereső gyártók megoldást találnak egy darab rosszindulatú programra, a hackerek felfedeznek egy másik támadási stratégiát. Az új vírusokat, amelyekre még nem állítottak elő ellenszert, „nulla napos” támadásoknak nevezzük. A hackerek továbbra is károsíthatják a vállalkozások és a lakosság számítógépét azáltal, hogy egy vírustermelési folyamatot futtatnak.

Tudva ezt mindig lesz egy másik vírus a kiindulópontban a kiberbiztonsági vállalatok új megközelítést választottak. Ahelyett, hogy megpróbálnák azonosítani az egyes vírusokat és dolgozni számukra a blokkokon, a vállalatok most a rendellenes viselkedés észlelésére, valamint a kulcsfontosságú szolgáltatások számítógépre és számítógépes eszközre zárolására összpontosítanak, hogy megakadályozzák a hamisítást..

Ez az új stratégia szélesebb, mint egy számítógép vírusvédelmi vagy kártevőirtó megközelítése egy számítógép védelmében. Sok már nem tartalmaz vírus-adatbázist, ami bizonyos iparági meghatározások szerint azt jelenti, hogy nem jogosultak az „antivírus” címkére. A területen megjelenő új szószó a „csere” technológia. Ezek az új kiberbiztonsági csomagok teljesen felváltják a vírusvédelmi rendszereket egy új AI-alapú alap- és eltérésérzékelő rendszerrel.

A hálózathoz csatlakoztatott eszközök védelmére szolgáló minden kiberbiztonsági erőfeszítésre alkalmazott esernyő, szemben a hálózattal, a következő:végpont védelem.”Ez az áttekintés a végpontok védelme terén járatos vezetőkre irányul, és arra utal, hogy az egyes kiberbiztonsági szolgáltatók hogyan közelítik meg a felhasználói eszközök védelmét..

Nincs helyettesítő technológia egyetlen megoldási formátuma. A végpontvédelem meghatározó jellemzője az, hogy az eszközön alapszik, amelyhez a felhasználó hozzáfér. Egyes esetekben ezt a megoldást egy külső forrásból szállítják, de prioritása az egyes eszközök, és nem a hálózathoz csatlakoztatott eszközök teljes rendszerének védelme..

A tűzfalakat nem tekintik a végpontvédelem részének. Ennek oka az, hogy a hálózatok védelmére szolgálnak. Számos hazai megvalósításban a tűzfalak számítógépen futnak, és csak egy számítógép védelmére működnek. A tűzfalakat azonban a forgalom blokkolására tervezték, míg a végpontvédelem a számítógépen futó folyamatokra vonatkozik.

Vannak olyan típusú kiberbiztonsági stratégiák, amelyek mind a hálózatvédelem, mind a végpontvédelem kategóriájába tartoznak. Példa erre a kiberbiztonság, amely a naplófájl-üzenetek elemzésére összpontosít a rosszindulatú tevékenységek észlelésére – ez a stratégia alkalmazható mind a hálózat, mind a végpont védelmére.

A legjobb végpont-védelmi rendszerek

Noha a magántulajdonban lévő eszközök elleni támadások komoly aggodalomra adnak okot, a kiberbiztonsági ipar fő hangsúlya a vállalkozások védelmére irányul. A vállalati vásárlóknak védelemre van szükségük minden berendezésükhöz, ideértve a hálózatokat és a végpontokat is. Tehát sok végpont-védelmi rendszer részét képezi egy programcsomag amelyek lefedik a teljes technológiai infrastruktúrát. Ebben az útmutatóban csak azokat a modulokat fogjuk részletezni, amelyek védik a végpontokat.

Az opciókról a következő szakaszokban olvashat bővebben.

1. SolarWinds fenyegetésmérő (INGYENES Kísérlet)

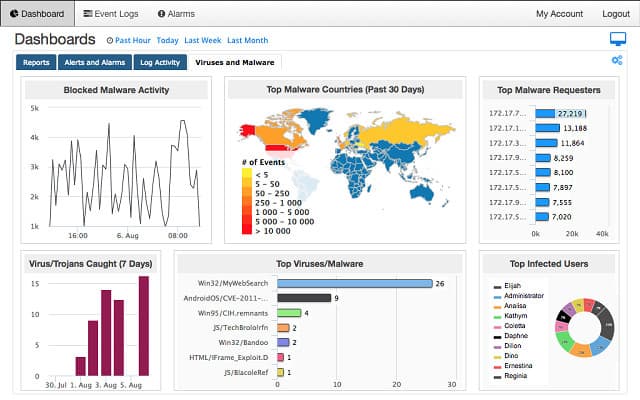

Az SolarWinds Threat Monitor jó példa a végpontbiztonságnak a teljes készletre történő fejlődéséhez támadásvédelem. Ez egy általános rendszerbiztonsági szolgáltatás része, amelyet a Cloudból kezelnek. Az eszköz naplóelemzési és védelmi módszereket használ, amelyek a következőkből származnak SIEM (Rendszerinformáció és eseménykezelés).

A Threat Monitor fő modulja a naplófájlokat figyelmeztető jelek szempontjából vizsgálja. Szinte minden, a számítógépen és a hálózaton végrehajtott művelet naplóüzenetet generál. Ezeket a naplóüzeneteket nem gyűjtik automatikusan. Sok vállalkozás csak figyelmen kívül hagyja ezt a csodálatos rendszerinformációs forrást, amely rávilágít rendellenes tevékenység ezt rosszindulatú programok vagy jogosulatlan hozzáférés okozza.

A Threat Monitor nem csupán a végpont biztonsága, mert a hálózatokat is lefedi. A szolgáltatás összegyűjti ezeket az eseményüzeneteket, és fájlokba tárolja elemzés céljából. Az eszköz egy Behatolásvédelmi rendszer (IPS) amely szabványos jeleket generálhat arról, hogy valami nincs rendben a rendszerén. A hagyományos malware védelem figyelmeztet a veszélyes folyamatokra. Az IPS egy lépéssel halad tovább, mint pusztán a folyamatok blokkolása vagy egy szoftver eltávolítása, mivel az blokkolhatja a rosszindulatú felhasználókat is.

A SolarWinds rendszerszintű biztonsági eszközöket gyárt. Ezen termékcsoporton belül a Threat Monitor alternatívája, amely a Security Event Manager. Ez az eszköz nagyon hasonló funkcionalitással rendelkezik, mint a Threat Monitor. A javításkezelő is részesülhet Önnek. A szoftver frissítése fontos biztonsági feladat, mivel a szoftverházak rendszeresen frissítik termékeiket az újonnan felfedezett hackerek kihasználásának megszüntetése érdekében. A Patch Manager regisztrálja az összes szoftvert, és figyeli a frissítéseket. Ez automatikusan elindítja az Ön számára a frissítéseket.

Az összes SolarWinds termék próbaverzión és demón keresztül érhető el. Kaphat egy 14 napos ingyenes próbaverziót a Threat Monitorról.

A SZERKESZTŐ Választása

Figyelemmel kíséri a valós idejű biztonsági fenyegetéseket, és távoli helyekről válaszolhat és jelenthet. A felület egyszerű, mégis erőteljes, könnyen telepíthető és teljes mértékben skálázható.

Letöltés: SolarWinds Threat Monitor

Hivatalos oldal: SolarWinds.com

2. A Bitdefender Gravity Zone Business Security

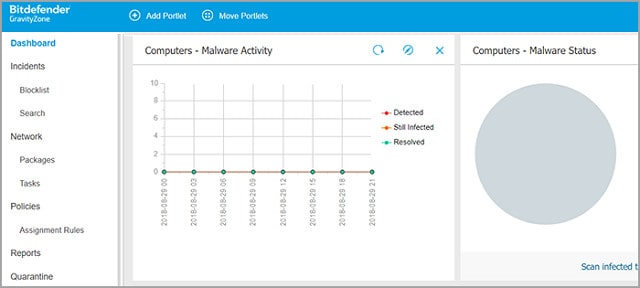

A Bitdefender azóta antivírus (AV) termelő 2001-ben indult. A közelmúltban a vállalat áthelyezi védelmi rendszereit a hagyományos antivírusmodelltől az átfogó rendszervédelmi csomagokig. A társaság hálózati védelmi rendszereket és végpontvédelmet gyárt.

A GravityZone tartalmaz egy aláírás-észlelési adatbázist, amely hasonló a vírusjellemzők listájának áttekintésére szolgáló hagyományos módszerhez. A hagyományos AV teljesítményhez hasonló hasonlóság az is, hogy a GravityZone leállítja a vírusfolyamatokat és eltávolítja a programot. A GravityZone hozzáadja a behatolás-észlelési eljárásokat az AV-műveletek e rétegéhez.

Az eszköz figyeli az eszközhöz való hozzáférést, és blokkolja azokat a kommunikációs forrásokat, amelyek rosszindulatú szándékot mutatnak. Az eszköz rendszeres tevékenységeit is nyomon követi alapvonal létrehozása tipikus viselkedés. Az alaptól eltérő, rendellenes tevékenység provokálja a védelmi intézkedéseket. Az intézkedések között szerepel a nyilvánvaló kizsákmányolási tevékenység nyomon követése, amely „nulladik napiTámadások.

A fenyegetések megoldása mellett a biztonsági csomag erősíti az eszköz védelmét. A csomag e modulja tartalmaz egy javítókezelőt, amely automatikusan telepíti a szoftver frissítéseit. Ezenkívül az összes lemezt titkosítja, hogy az adatok olvashatatlanná váljanak a behatolók számára. A csomag webes fenyegetések elleni védelmet, USB-ellenőrzéseket és alkalmazásfigyelőket is tartalmaz. A csomag tűzfalat is tartalmaz.

A Bitdefender a GravityZone ingyenes próbaverzióját kínálja.

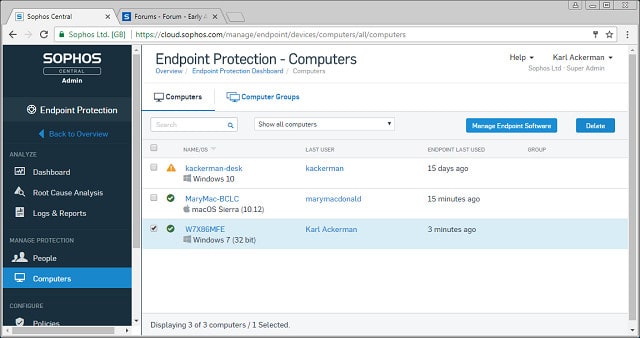

3. Sophos Intercept X

A Sophos az AI-módszerek egyik vezető megvalósítója a kiberbiztonsági iparban. Intercept X használ gépi tanulás megteremti a rendszeres tevékenység alapvonalát egy eszközön, majd riasztásokat generál, amikor olyan eseményeket észlel, amelyek nem illenek a szokásos munkamintákba. A biztonsági rendszer ezen eleme rosszindulatú programokat és rosszindulatú behatolásokat észlel. A második elem automatizálja a válaszokat felfedezni a problémákat.

Az Intercept X csomag egyéb elemei a konkrét fenyegetéstípusokra összpontosítanak. Például a CryptoGuard egy ransomware blokkoló rendszer. A csomagban található egyéb eszközök megakadályozzák, hogy a rosszindulatú programok a böngészőn keresztül az eszközére csapódjanak. Ez a rendszer blokkolja a. Által használt módszereket fájl nélküli malware, amely kiszivárog a számítógépre a fertőzött weboldalakról. Egy másik eszköz ellenőrzi a letöltéseket a vírusoktól, és megakadályozza a letöltések befejezését, ha a vírus a fájl letöltésekor szippantás alatt áll. Hasonlóképpen, a szoftver megkeresi az összes könyvtárat a rosszindulatú programok ellen, és ellenőrzi az esetleges USB-memóriakártyákat is, ha azokat csatolják.

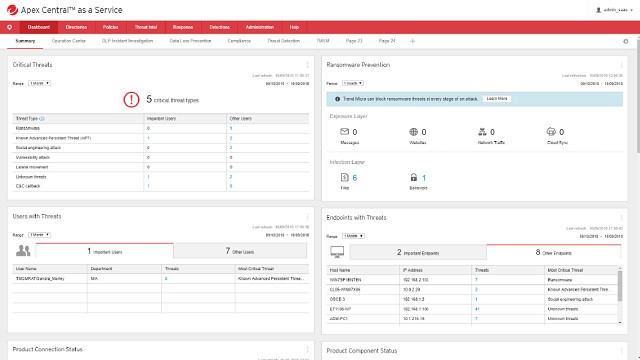

4. Trend Micro Apex One

A Trend Micro egy kiemelkedő AV gyártó, amely kifinomultabb végpont-védelmi megoldásokra lépett át. Az Apex One a régi és az új keveréke. Még mindig a központi rosszindulatú programok elleni rendszer áll, de a fenyegetés-adatbázis a vírusleírások helyett a rendszer sebezhetőségét sorolja fel. Az Apex One hozzátette a viselkedés figyelését a javítás érdekében védelem a nulla napos támadások ellen.

Az fenyegetés vadászat Ennek a csomagnak egy eleme egy host alapú behatolás-érzékelő rendszer automatizált védelmi műveletekkel. Az eszköz azonosítja a rosszindulatú folyamatokat. Megöli azt a programot, és elkülöníti a programot, amely elindította. A vállalat ezt a „virtuális javítást” nevezi. Felfüggeszti a problémás program képességeit, amíg nem áll rendelkezésre javítás a kizsákmányolás lezárására. Ez a folyamat automatikusan eltávolítja a rosszindulatú programokat, mivel ezek a rosszindulatú programok soha nem kapnak frissítést a zavaró viselkedés eltávolítására.

Az Apex One védelmet nyújt a szemben titkosítás, ransomware és fájl nélküli rosszindulatú programok valamint a hagyományos trójaiak és vírusok. Ez egy felhőalapú szolgáltatás, de telepítenie kell egy ügynököt a számítógépére, amellyel ellenőrizni tudja a rendszert. Ez Windows és Windows Server rendszeren fut.

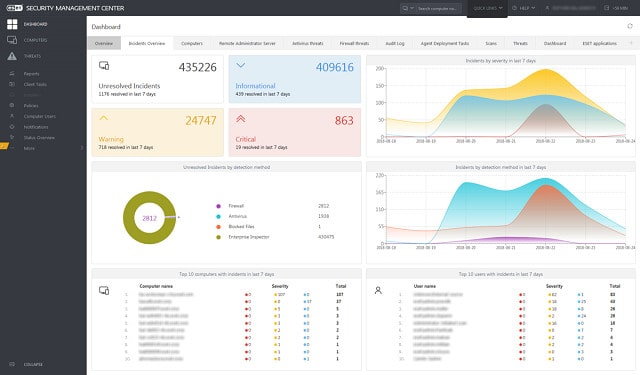

5. ESET Endpoint Security

Az ESET Endpoint Security megvédi vállalata számítógépét a rosszindulatú tevékenységektől, amelyek a hálózaton keresztül bejuthatnak. Ezenkívül megakadályozza a rosszindulatú szoftverek csatlakozását a hálózathoz. Ezt „kétirányú tűzfalnak” nevezzük, és ez a második védelmi vonal. Az első védelmi vonal egy gazdagép-alapú behatolásmegelőző rendszer (HIPS), amely figyeli az esemény üzeneteket a számítógép naplófájljaiban..

Az HIPS A módszertan a rosszindulatú viselkedés mintáit keresi. A felfedezésekre adott válaszokat automatizálhatjuk úgy, hogy a károsodás ne folytatódjon, amíg a biztonsági rendszer irányítópultja felügyelet nélkül marad. Az észlelési rendszer által keresett néhány botnet üzenet generálódik DDoS támadások más számítógépekre és ransomware-re.

Ez a biztonsági szolgáltatás helyben fut, és telepíthető Windows-ra és Linuxra. Elérhető egy felhőalapú verzió. Az ESET hálózati támadások elleni védelmi szoftvereket is gyárt.

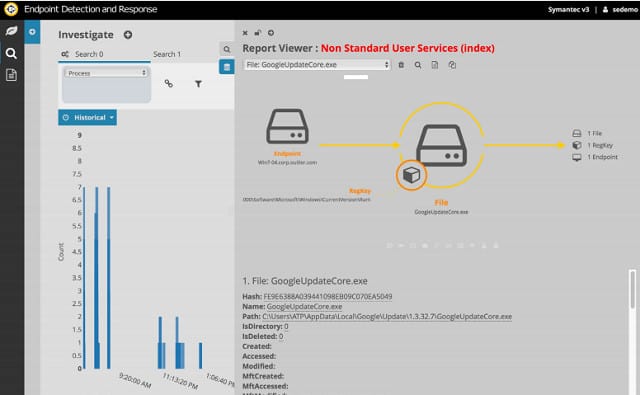

6. A Symantec végpont észlelése és reagálása

A Symantec végpont-felismerő és -kezelő alkalmaz AI módszerek a rosszindulatú tevékenységek felkutatására – ezt fenyegetés vadászatnak hívják. A rendszer szoftvermodulként, készülékként és felhőalapú szolgáltatásként érhető el. Ha a Cloud verziót választja, akkor továbbra is telepítenie kell az ügynök szoftvert a webhelyére. Ez Windows és Windows Server rendszeren fut. A helyszíni szoftver Windows, Windows Server, Mac OS és Linux rendszereken fut. Végpont védelem és válasz a Symantec alapvető végpont védelmi szolgáltatásának frissítése.

A rendszer a SIEM eljárásokat hajtja végre, hogy ellenőrizze a naplófájlokba írt aggasztó eseményeket. Ezenkívül megállapítja az eszköz normál viselkedésének mintáját, és riasztást idéz elő, amikor a számítógépen zajló folyamatok eltérnek ettől a rekordtól. Az fenyegetés vadász a memóriát is folyamatosan keresi a rosszindulatú tevékenységek szempontjából. Nyilvántartást vezet az összes tevékenységi mintáról a hosszú távú elemzéshez. A riasztások felhívása mellett a rendszer automatizálhatja a rosszindulatú folyamatok leállítását is, amint észreveszik őket. Az Endpoint Detection and Response rendszert ingyenes próbaverzióval is beszerezheti.

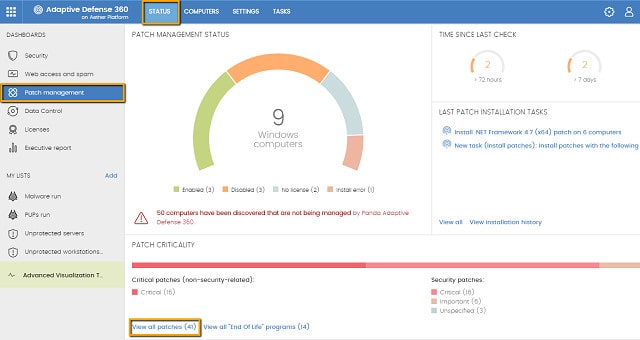

7. Panda végpontvédelem

A végpontvédelem a Panda Security ellen a hálózathoz csatlakoztatott összes számítógép védelmét központosítja. Vagyis a hálózat összes számítógépén található összes biztonsági eseményt egyetlen konzolon láthatja, amelyet a Cloud biztosít. A védelem asztali számítógépeken, laptopokon, mobil eszközökön és szerveren működik; ezek a védett végpontok lehetnek Windows, Windows Server, Mac OS, Linux vagy Android. A társaság ezt „kollektív intelligenciának” nevezi.

A rendszer ellenőrzi a perifériák, valamint a közvetlenül csatlakoztatott eszközök állapotát. Megalapítja az irányelvet, majd automatikusan leállítja azokat a folyamatokat, amelyek nem felelnek meg a profilnak.

8. CounterTack GoSecure ESL

A GoSecure a kiberbiztonsági indítás fő márkája, a CounterTack. Az ESL a végpont biztonsági életmódját jelenti. Ez egy sebezhetőség-figyelő, és nem tartalmaz semmilyen antivírus modult. Figyelemmel kíséri azonban minden harmadik féltől származó AV-rendszert, amely a hálózathoz csatlakoztatott végpontokon fut.

Ennek az eszköznek a tulajdonságai közé tartozik az eszközfelderítés, a javításkezelés, az AV megfigyelés, a konfigurációkezelés és a sebezhetőség felmérése.

Ennek az eszköznek az a feltételezése, hogy a rosszindulatú programok elleni védelem érdekében a rendszert szűk állapotban kell tartania az összes szoftver frissítésével. Ezt a szolgáltatást a Cloud biztosítja.

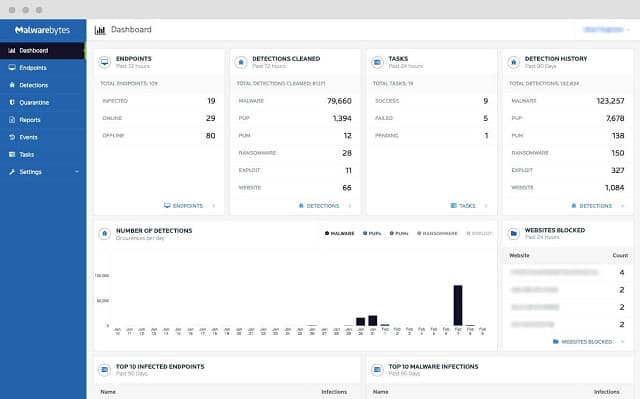

9. Malwarebytes Endpoint Protection

A Malwarebytes biztonsági rendszer védi a Windows és a Mac OS rendszert futtató végpontokat. Ez egy felhőalapú rendszer, így a tűzfalon keresztül hozzáférnie kell a hálózatához.

A távoli rendszer kommunikál az ügyfelek egyikére telepített ügynökkel. Az ügynök a rendszer számítógépein keresi a (z) listákat aktív folyamatok, fakitermelési tevékenység. Ezután ellenőrzi minden szokatlan tevékenységet, amely nem felel meg a normál viselkedés mintájának. A rosszindulatú programok észlelési rendszere a fenyegetési adatbázis hagyományos AV módszerére is támaszkodik, amely tárolja a veszélyes viselkedését ismert vírusok.

A felfedezett fenyegetésekre adott válaszok automatikusan elindulnak. A védelem kiterjed a botnet tevékenység blokkolására és annak megtagadására is, hogy a böngészők engedélyezzék a fertőzött weboldalak betöltését.

A Malwarebytes ingyenes Endpoint Protection próbaverziót kínál.

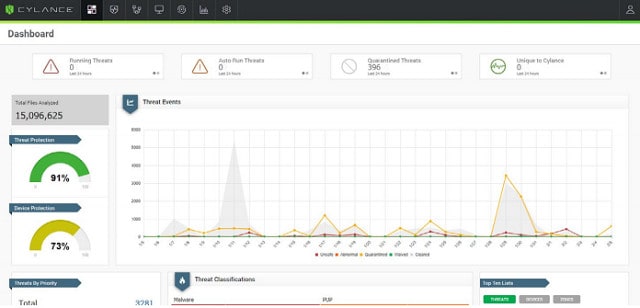

10. Cylance Protect

A Cylance Protect egy AI-alapú végpont-védelmi rendszer, amely kiküszöböli a fenyegetés adatbázis. Választhat úgy, hogy a Cylance Protect szoftvert telepíti a saját szerverére, vagy felhőalapú szolgáltatásként érheti el az egyik webhelyére telepített ügynökprogrammal..

A szolgáltatás figyeli a fájlok műveleteit a számítógépein, gátolja a rosszindulatú programok telepítését. Emellett memóriát is keres jogosulatlan tevékenység, amely megakadályozza a fájl nélküli rosszindulatú programok működését. Összességében a Cylance stratégiát úgy tervezték, hogy megakadályozza a nulla napos támadásokat azáltal, hogy megakadályozza a rosszindulatú programok elemzését és a fenyegetésekre adott válaszok terjesztését.

A fenyegetések helyrehozása azonnal megtörténik. Ennek formája a beérkező forgalom blokkolása egy gyanús címről, a behatolók indítása és a rosszindulatú folyamatok megölése.

Végpont védelem a kontextusban

Üzleti felhasználóként fog kezdeni sok végpont az irodáiban és a távoli számítógépeknél, amelyek távmunkálattal foglalkozó szabadúszók és otthoni alkalmazottak rendelkeznek. A távoli és felhasználói tulajdonú eszközöket tartalmazó nyílt hálózat ki van téve a nagyobb kockázatnak, mint a zárt irodai LAN.

A végpont védelme minden bizonnyal szükséges. Ez azonban nem lehet az egyetlen védelmi vonal a rosszindulatú programok és a betolakodók ellen. A biztonsági intézkedések végrehajtása során az IT-infrastruktúrát egészében figyelembe kell vennie, és ellenőriznie kell, hogy hálózatát erős biztonság, valamint a végpontvédelem bevezetése révén védi-e..

olására használják, és nem a végpontok védelmére. A végpontvédelem fontos szerepet játszik a kiberbiztonságban, mivel a végpontok a leggyakrabban használt eszközök a támadók számára. A végpontvédelem segít megakadályozni a támadásokat és a károkozást, és biztonságosabbá teszi a felhasználók számítógépeit és eszközeit. A felsorolt végpont-védelmi megoldások közül mindenki megtalálhatja a számára legmegfelelőbbet, és biztonságban tudhatja a végpontjait.