Что такое защита конечных точек?

Защита конечных точек – это решение безопасности, которое решает проблемы безопасности конечных точек, обеспечивая защиту конечных точек от эксплойтов нулевого дня, атак и непреднамеренной утечки данных в результате человеческой ошибки..

Мы подробно расскажем о каждом из инструментов, которые составили этот список, но если у вас нет времени, чтобы прочитать его до конца, вот наш список 10 лучших решений для защиты конечных точек:

- Монитор угроз SolarWinds (БЕСПЛАТНАЯ пробная версия) Комбинированное решение для защиты конечной точки и сети.

- Безопасность конечной точки гравитационной зоны Bitdefender Защита для устройств, которые могут сочетаться с защитой сети.

- Sophos Intercept X Endpoint Система безопасности на основе ИИ.

- ESET Endpoint Security Защита конечных точек, включающая средства защиты сети.

- Trend Micro Apex One Смесь традиционных и инновационных методов защиты.

- Symantec Endpoint Detection and Response Новейшее вредоносное ПО и защита от вторжений

- Panda Endpoint Protection Защита сетевых компьютеров, управляемых из облака.

- CounterTack GoSecure ESL Предсказательная, управляемая AI защита конечных точек.

- Malwarebytes Endpoint Protection Облачная защита компьютеров в сети.

- Cylance Protect Защита от угрозы AI для конечных точек.

Почему защита конечных точек?

Как только производители антивирусов разработают решение для вредоносного ПО, хакеры обнаружат другую стратегию атаки. Новые вирусы, против которых еще не создано противоядие, называются атаками «нулевого дня». Хакеры могут продолжать наносить ущерб компьютерам компаний и широкой общественности, поддерживая работающий конвейер производства вирусов..

Знаю это всегда будет другой вирус на горизонте, чтобы иметь дело с, компании кибербезопасности выбрали новый подход. Вместо того, чтобы пытаться идентифицировать отдельные вирусы и работать над ними для блоков, компании теперь сосредоточены на выявлении аномального поведения и блокировке ключевых служб на компьютерах и компьютеризированных устройствах для предотвращения взлома..

Эта новая стратегия шире, чем антивирусный или антивирусный подход одного приложения для защиты компьютера. Много больше не включать вирусную базу, что, согласно некоторым отраслевым определениям, означает, что они не подпадают под метку «антивирус». Новое модное слово, появляющееся в этой области, – это «технология замены». Эти новые наборы средств кибербезопасности полностью заменяют антивирусные системы новыми системами обнаружения базовых уровней и отклонений на основе AI.

Общий термин, применяемый ко всем усилиям в области кибербезопасности для защиты устройства, подключенного к сети, в отличие от самой сети: «защита конечной точки.«В этом обзоре рассматриваются лидеры в области защиты конечных точек и то, как каждый из этих поставщиков кибербезопасности подходит к задаче защиты пользовательских устройств..

Не существует единого формата решения для технологии замены. Определяющей особенностью защиты конечных точек является то, что она основана на устройстве, к которому обращается пользователь. В некоторых случаях это решение поставляется из внешнего источника, но его приоритет заключается в защите отдельных устройств, а не всей системы устройств, подключенных к сети..

Брандмауэры не рассматриваются как часть защиты конечных точек. Это потому, что они предназначены для защиты сетей. Во многих внутренних реализациях брандмауэры работают на компьютере и защищают только один компьютер. Тем не менее, брандмауэры предназначены для блокировки трафика, тогда как защита конечных точек смотрит на процессы, запущенные на компьютере..

Существует несколько типов стратегий кибербезопасности, которые относятся как к категории защиты сети, так и к категории защиты конечных точек. Примером этого является cyberdefense, которая фокусируется на анализе сообщений файла журнала для выявления вредоносных действий – эту стратегию можно применять как для защиты сети, так и для защиты конечных точек.

Лучшие системы защиты конечных точек

Хотя атаки на частные устройства вызывают серьезную обеспокоенность, основное внимание в отрасли кибербезопасности уделяется решениям для защиты бизнеса. Корпоративным покупателям необходима защита всего их оборудования, включая сети и конечные точки. Таким образом, многие системы защиты конечных точек являются частью набор программ которые охватывают всю технологическую инфраструктуру. В этом руководстве мы подробно рассмотрим только те модули, которые защищают конечные точки.

Вы можете прочитать больше об этих опциях в следующих разделах.

1. Монитор угроз SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

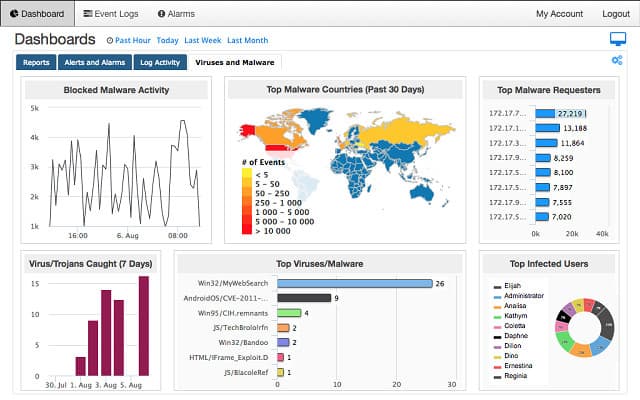

Монитор угроз SolarWinds является хорошим примером эволюции безопасности конечных точек до полного набора защита от атак. Это часть общей службы безопасности системы, которая управляется из облака. Инструмент использует методы анализа журналов и защиты, основанные на SIEM (системная информация и управление событиями).

Основной модуль Монитора угроз проверяет файлы журналов на наличие предупреждающих знаков. Почти каждое действие, которое происходит на вашем компьютере и в вашей сети, генерирует сообщение журнала. Эти сообщения журнала не собираются автоматически. Многие предприятия просто игнорируют этот удивительный источник системной информации, которая подчеркнет аномальная активность что вызвано вредоносными программами или несанкционированным доступом.

Монитор угроз – это не только защита конечных точек, поскольку он также охватывает сети. Служба собирает все эти сообщения о событиях и сохраняет их в файлах для анализа. Инструмент является Система защиты от вторжений (IPS) который может генерировать стандартные признаки того, что что-то не так в вашей системе. Традиционная защита от вредоносных программ предупредит вас об опасных процессах. IPS идет на один шаг дальше, чем просто блокирование процессов или удаление части программного обеспечения, потому что это может также блокировать злоумышленников.

SolarWinds производит ряд инструментов для обеспечения безопасности системы. В этой группе продуктов есть альтернатива Монитору угроз, который является Менеджером событий безопасности. Этот инструмент очень похож по функциональности на Монитор угроз. Вам также будет полезен менеджер патчей. Поддержание вашего программного обеспечения в актуальном состоянии является важной задачей безопасности, потому что компании, занимающиеся разработкой программного обеспечения, регулярно выпускают обновления для своих продуктов, чтобы перекрыть недавно обнаруженные хакерские атаки. Диспетчер исправлений создает реестр всего вашего программного обеспечения и отслеживает наличие обновлений для них. Он автоматически развернет обновления для вас.

Все продукты SolarWinds доступны для испытаний и демонстраций. Вы можете получить 14-дневную бесплатную пробную версию Монитор угроз.

ВЫБОР РЕДАКТОРА

Мониторинг угроз безопасности в режиме реального времени, а также реагирование и отчеты из удаленных мест Интерфейс простой, но мощный, простой в развертывании и полностью масштабируемый.

Скачать: Монитор угроз SolarWinds

Официальный сайт: SolarWinds.com

2. Bitdefender Gravity Zone Безопасность бизнеса

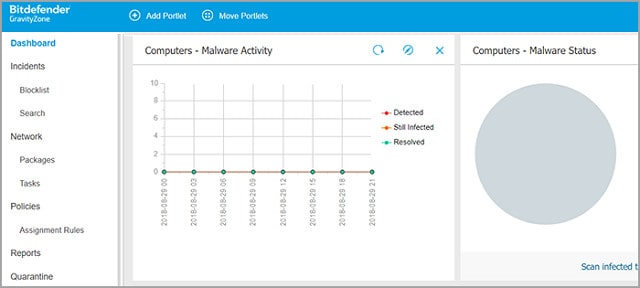

Bitdefender является антивирусным (AV) производителем с это началось в 2001 году. Совсем недавно компания перевела свои системы защиты с традиционной антивирусной модели на комплексные пакеты защиты системы. Компания производит системы защиты сети, а также защиту конечных точек.

GravityZone включает базу данных обнаружения сигнатур, которая аналогична традиционному методу просмотра списка характеристик вируса. Другое сходство с традиционной производительностью AV заключается в том, что GravityZone завершает процессы вирусов и удаляет программу. GravityZone добавляет процедуры обнаружения вторжения к этому уровню AV-действий.

Инструмент отслеживает попытки доступа к устройству и блокирует те источники связи, которые отображают злонамеренные намерения. Он также отслеживает регулярные действия на устройстве, чтобы установить базовый уровень типичного поведения. Аномальная активность, которая отклоняется от этой базовой линии, вызывает защитные меры. Меры включают в себя отслеживание явной эксплойтовой деятельности, которая характеризует «нулевой деньАтаки.

Помимо устранения угроз, пакет безопасности усилит защиту вашего устройства. Этот модуль включает в себя менеджер исправлений для автоматической установки обновлений программного обеспечения. Он также шифрует все ваши диски, чтобы сделать данные нечитаемыми для злоумышленников. Пакет также включает защиту от веб-угроз, проверку USB и мониторы приложений. В пакет также входит брандмауэр.

Bitdefender предлагает бесплатную пробную версию GravityZone.

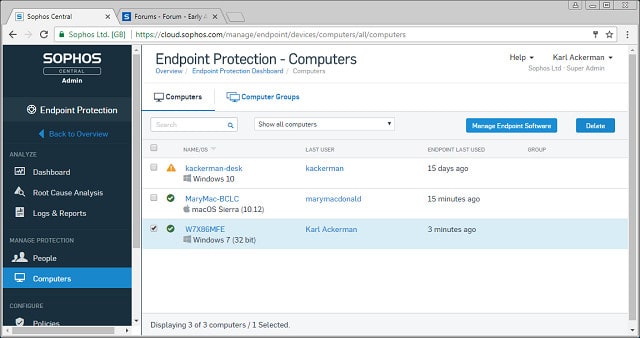

3. Sophos Intercept X

Sophos является одним из ведущих разработчиков AI-методов в индустрии кибербезопасности. Intercept X использует машинное обучение установить базовую линию регулярной активности на устройстве, а затем генерировать оповещения, когда оно обнаруживает события, которые не вписываются в обычные рабочие схемы. Этот элемент системы безопасности обнаруживает вредоносное ПО и вредоносное вторжение. Второй элемент автоматизирует ответы к обнаруженным проблемам.

Другие элементы пакета Intercept X ориентированы на определенные типы угроз. Например, CryptoGuard – это система блокировки вымогателей. Другие инструменты в пакете предотвращают проникновение вредоносных программ на ваше устройство через браузер. Эта система блокирует методы, используемые вредоносная программа без файлов, который просачивается на компьютер с зараженных веб-страниц. Другой инструмент проверяет загрузку на наличие вирусов и блокирует завершение загрузки, если во время загрузки обнаруживается вирус в файле. Аналогичным образом, программное обеспечение сканирует все каталоги на наличие вредоносных программ, а также проверяет все карты памяти USB при их подключении..

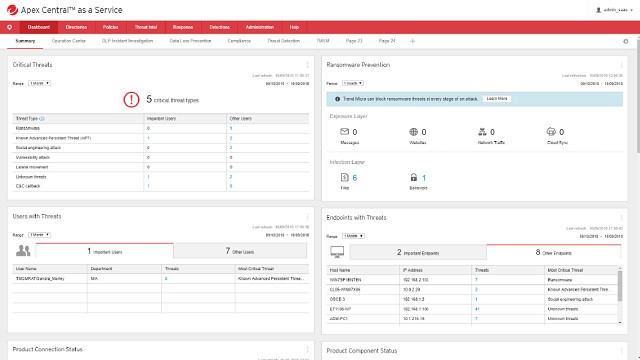

4. Trend Micro Apex One

Trend Micro – известный AV-производитель, который перешел на более сложные решения для защиты конечных точек. Apex One – это смесь старого и нового. В основе его по-прежнему лежит традиционная система защиты от вредоносных программ, но в базе данных угроз перечислены уязвимости системы, а не сигнатуры вирусов. Apex One добавил мониторинг поведения для улучшения защита от атак нулевого дня.

охота за угрозами Элементом этого пакета является основанная на хосте система обнаружения вторжений с автоматизированными действиями защиты. Инструмент будет выявлять вредоносные процессы. Это убивает эту программу и изолирует программу, которая ее запустила. Компания называет это «виртуальным исправлением». Оно приостанавливает возможности проблемной программы до тех пор, пока не будет доступно исправление для закрытия эксплойта. Этот процесс автоматически удаляет вредоносные программы, потому что эти вредоносные программы никогда не получат обновление для устранения проблемного поведения..

Apex One обеспечивает защиту от шифрование, вымогатели и вредоносные программы без файлов а также традиционные трояны и вирусы. Это облачная служба, но вам необходимо установить агент на свой компьютер, чтобы он мог контролировать систему. Это работает на Windows и Windows Server.

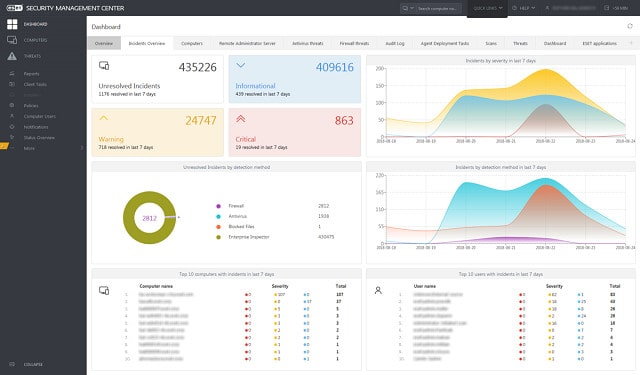

5. ESET Endpoint Security

ESET Endpoint Security защищает компьютеры вашей компании от вредоносных действий, которые могут проникнуть в вашу сеть. Он также блокирует любое вредоносное программное обеспечение от подключения к вашей сети. Это называется «двусторонний межсетевой экран», и это вторая линия защиты. Первая линия защиты – это система предотвращения вторжений на основе хоста (HIPS), которая отслеживает сообщения о событиях в файлах журналов на ваших компьютерах..

HIPS Методология ищет шаблоны злонамеренного поведения. Ответы на любое обнаружение могут быть автоматизированы, чтобы не допустить повреждения в течение времени, когда приборная панель системы безопасности оставалась без присмотра. Некоторые из действий, которые ищет система обнаружения, являются сообщениями ботнета, которые генерируют DDoS-атаки на других компьютерах и вымогателей.

Эта служба безопасности работает на месте и может быть установлена в Windows и Linux. Доступна облачная версия. ESET также производит программное обеспечение для защиты от сетевых атак.

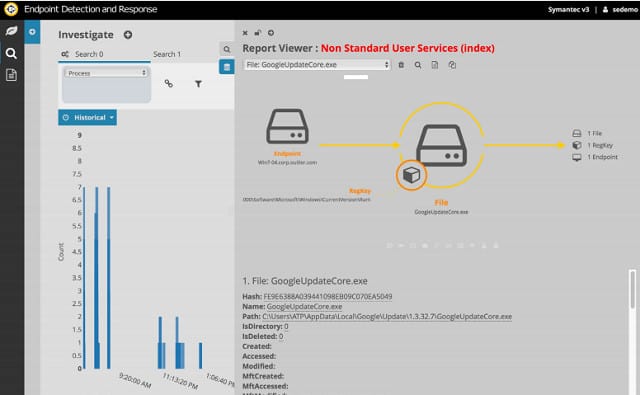

6. Обнаружение конечных точек Symantec и ответ

Symantec Endpoint Detection and Response использует Методы искусственного интеллекта для отслеживания злонамеренных действий – это называется «охотой за угрозами». Система доступна в виде программного модуля, устройства и облачной службы. Если вы выберете версию Cloud, вам все равно придется установить программное обеспечение агента на свой сайт. Это работает на Windows и Windows Server. Локальное программное обеспечение работает в Windows, Windows Server, Mac OS и Linux. Endpoint Protection and Response – это обновление базовой службы Symantec Endpoint Protection..

Система реализует процедуры SIEM для проверки тревожных событий, записанных в файлах журнала. Он также устанавливает схему нормального поведения на устройстве и выдает предупреждение, когда процессы на компьютере отклоняются от этой записи. охотник за угрозами также постоянно сканирует память на наличие вредоносных действий. Он ведет учет всех моделей деятельности для долгосрочного анализа. Помимо выдачи предупреждений, система также может запускать автоматические действия для отключения вредоносных процессов, как только они обнаружены. Вы можете получить систему Endpoint Detection and Response на бесплатной пробной версии..

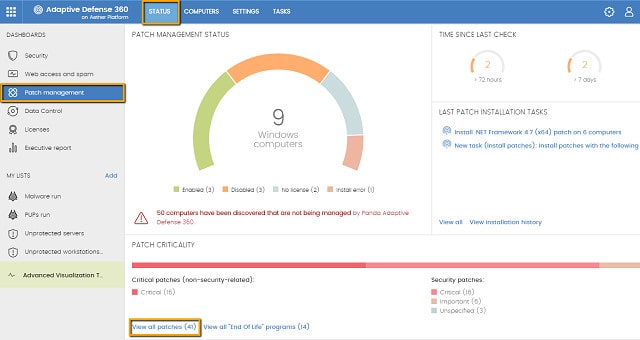

7. Защита конечных точек Panda

Endpoint Protection от Panda Security централизует защиту всех компьютеров, подключенных к вашей сети. Таким образом, вы можете видеть все события безопасности на всех компьютерах в вашей сети на одной консоли, которая предоставляется из облака. Защита работает на настольных компьютерах, ноутбуках, мобильных устройствах и серверах; эти защищенные конечные точки могут работать под управлением Windows, Windows Server, Mac OS, Linux или Android. Компания называет это «коллективным разумом».

Система проверит состояние периферийных устройств, а также устройств, подключенных напрямую. Он устанавливает базовый уровень политики, а затем автоматически отбрасывает процессы, которые не соответствуют профилю..

8. CounterTack GoSecure ESL

GoSecure является основным брендом стартапа кибербезопасности, CounterTack. ESL расшифровывается как Endpoint Security Lifestyle. Это монитор уязвимости, он не содержит антивирусный модуль. Однако он будет контролировать любую стороннюю аудио-видео систему, работающую на ваших конечных точках, подключенных к сети..

Функции этого инструмента включают в себя обнаружение активов, управление исправлениями, AV-мониторинг, управление конфигурацией и оценку уязвимостей..

Предпосылкой этого инструмента является то, что вам просто необходимо поддерживать свою систему в актуальном состоянии со всем программным обеспечением для защиты от вредоносных программ. Эта услуга доставляется из Облака.

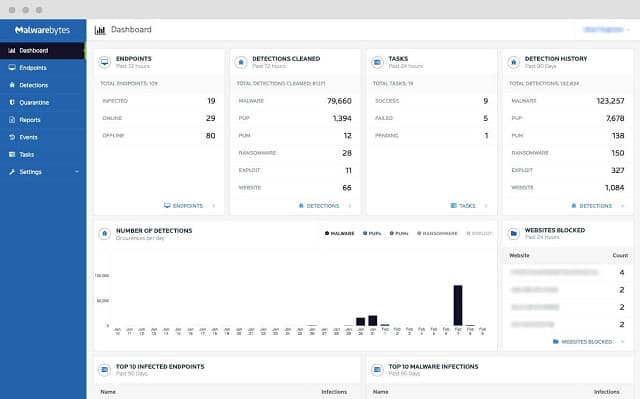

9. Malwarebytes Endpoint Protection

Система безопасности Malwarebytes защищает конечные точки под управлением Windows и Mac OS. Это облачная система, поэтому ей потребуется доступ к вашей сети через брандмауэр..

Удаленная система связывается с агентом, установленным на одном из ваших серверов. Агент ищет компьютеры в вашей системе, чтобы просмотреть списки активные процессы, лесозаготовительная деятельность. Затем он проверяет любую необычную деятельность, которая не соответствует этой схеме нормального поведения. Система обнаружения вредоносных программ также опирается на традиционный метод AV базы данных угроз, в которой хранится характерное поведение известные вирусы.

Ответы на обнаруженные угрозы запускаются автоматически. Защита распространяется на блокировку активности ботнета и отказ разрешить браузерам загружать зараженные веб-страницы..

Malwarebytes предлагает бесплатную пробную версию Endpoint Protection.

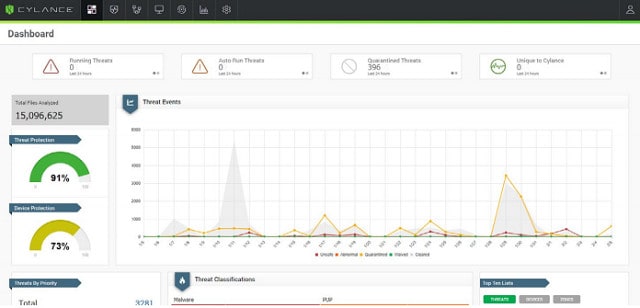

10. Cylance Protect

Cylance Protect – это система защиты конечных точек на базе AI, которая устраняет необходимость база данных угроз. У вас есть выбор: установить программное обеспечение Cylance Protect для установки на ваш собственный сервер или получить доступ к нему как к облачной службе с помощью агентской программы, установленной на одном из ваших сайтов..

Сервис отслеживает файловые операции на ваших компьютерах, блокируя установку вредоносных программ. Он также будет сканировать память для несанкционированная деятельность, который заблокирует операции без файловых вредоносных программ. В целом, стратегия Cylance разработана для предотвращения атак нулевого дня за счет предотвращения необходимости анализа вредоносных программ и распределения угроз..

Устранение угрозы происходит немедленно. Это принимает форму блокировки входящего трафика с подозрительного адреса, загрузки злоумышленников и уничтожения вредоносных процессов..

Защита конечных точек в контексте

Как бизнес-пользователь, вы будете управлять много конечных точек в ваших офисах, а также на удаленных компьютерах, которыми владеют фрилансеры и работники, работающие на дому. Открытая сеть, включающая удаленные и принадлежащие пользователю устройства, подвержена большему риску, чем автономная офисная локальная сеть.

Защита конечных точек, безусловно, необходима. Однако это не должно быть вашей единственной линией защиты от вредоносных программ и вторжений. При реализации мер безопасности следует учитывать всю свою ИТ-инфраструктуру и убедиться, что ваша сеть защищена надежной безопасностью, а также введена защита конечных точек..

Я не могу определить язык, на котором написан этот текст. Пожалуйста, укажите язык, чтобы я мог написать комментарий на соответствующем языке.