Системы предотвращения вторжений, также известен как IPSS, обеспечить постоянную защиту данных и ИТ-ресурсов вашей компании. Эти системы безопасности работают внутри организации и устраняют «слепые пятна» в традиционных мерах безопасности, которые применяются брандмауэрами и антивирусными системами..

Защита границ вашей сети предотвратит большое количество хакерских атак. Установка брандмауэров и антивируса по-прежнему важна. Эти меры защиты стали очень эффективными для предотвращения попадания вредоносного кода в сеть. Тем не менее, они были настолько успешными, что хакеры нашли другие способы получить доступ к вычислительной инфраструктуре компании.

Этот пост подробно расскажет о каждом инструменте, представленном ниже. Если у вас есть время только для краткого изложения, вот наш Список лучших IPS:

- Менеджер событий SolarWinds Security (бесплатная пробная версия) Этот инструмент безопасности использует методы обнаружения вторжений как на основе сети, так и на уровне хоста, и предпринимает предупреждающие действия. Устанавливается на Windows Server.

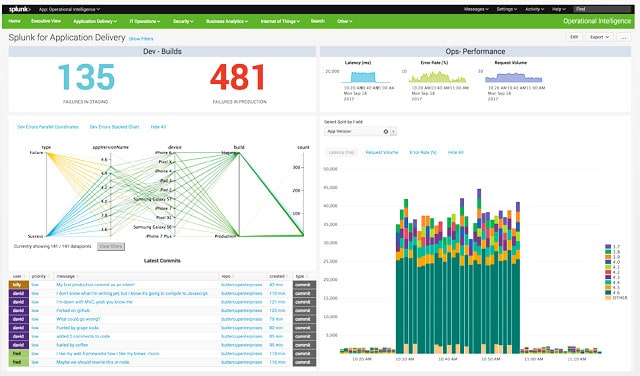

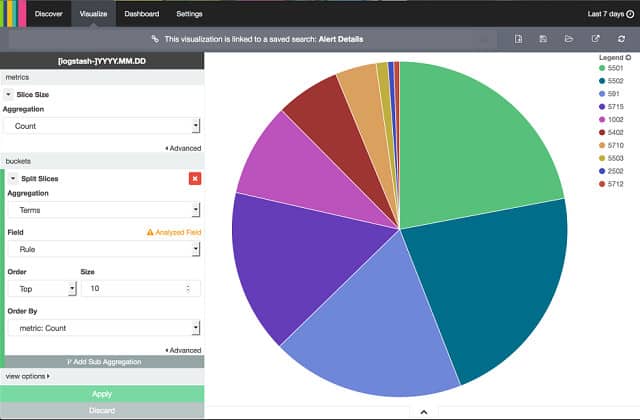

- Splunk Широко используемые инструменты сетевого анализа с функциями предотвращения вторжений. Доступно для Windows, Linux и в облаке.

- Саган Бесплатная система предотвращения вторжений, которая минирует файлы журналов для данных о событиях. Устанавливается в Unix, Linux и Mac OS, но может собирать сообщения журнала из систем Windows.

- OSSEC Безопасность открытого кода HIDS высоко уважается и бесплатна для использования. Работает в Windows, Linux, Mac OS и Unix, но не включает пользовательский интерфейс.

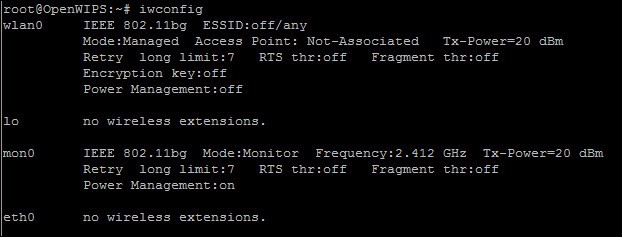

- Открыть WIPS-NG Утилита командной строки с открытым исходным кодом для Linux, которая обнаруживает вторжение в беспроводные сети.

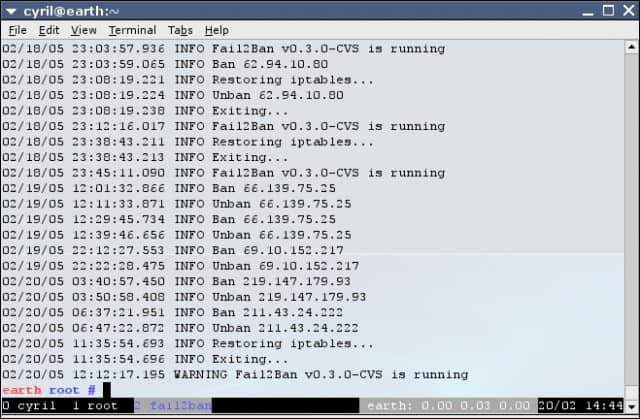

- fail2ban Бесплатный легкий IPS, который работает в командной строке и доступен для Linux, Unix и Mac OS.

- Zeek Сетевая система обнаружения вторжений, работающая с данными трафика. Этот инструмент устанавливается на Linux, Unix и Mac OS и является бесплатным.

Слабые стороны безопасности

Любая система настолько сильна, насколько ее самое слабое звено. В большинстве стратегий ИТ-безопасности, слабость заключается в человеческом элементе системы. Вы можете включить аутентификацию пользователей с помощью надежных паролей, но если пользователи записывают пароли и держат заметку рядом с устройством, имеющим доступ к сети, вы можете не беспокоиться о принудительной аутентификации пользователей..

Есть много способов, которыми хакеры могут нацелить сотрудников компании и обмануть их в раскрытии их регистрационных данных.

Фишинг

Фишинг стал обычным явлением. Каждый научился опасаться электронных писем с предупреждениями от банков или торговых платформ, таких как eBay, PayPal или Amazon. Фишинговая кампания включает поддельная веб-страница из онлайн-сервиса. Хакер массово рассылает электронные письма на все электронные письма в списке, купленном в Интернете. Неважно, принадлежат ли все эти адреса электронной почты клиентам имитируемого сервиса. До тех пор, пока у некоторых людей есть аккаунты на обманном веб-сайте, у хакера есть шанс.

В попытках фишинга, жертва получает ссылку в электронном письме это приводит к фальшивой странице входа в систему, которая выглядит как обычный экран ввода имитируемого сервиса. Когда жертва пытается войти в систему, это имя пользователя и пароль попадают в базу данных хакера, и учетная запись подвергается риску, так что пользователь не понимает, что произошло.

Spearphishing

Хакеры атакуют сотрудников компании с помощью фишинг-атак. Они также практикуют подводную охоту, которая немного сложнее, чем фишинг. С помощью «подводной охоты» поддельная электронная почта и страница входа будут специально разработаны так, чтобы быть похожими на сайт взломанной компании, а электронные письма будут направлены конкретно на сотрудников компании. Попытки подводной охоты часто используются в качестве первого этапа попытки взлома. Первоначальный взлом состоит в том, чтобы узнать подробности о некоторых сотрудниках компании..

Doxxing

Информация, собранная на этапе подводной охоты, может быть объединена с исследованиями отдельных лиц путем изучения их страниц в социальных сетях или проработки их карьерных подробностей. Это целевое исследование называется doxxing. Получив информацию, целевой хакер может создать профили ключевых игроков в бизнесе и отобразить отношения этих людей с другими сотрудниками компании..

Doxxer будет стремиться получить достаточно информации, чтобы успешно имитировать одного сотрудника. С этой личностью он может завоевать доверие других в целевой компании. С помощью этих трюков хакер может узнать о движениях бухгалтерии компании, ее руководителей и ИТ-поддержки..

Китобойный промысел

После того, как хакер заслужил доверие различных сотрудников, он может обмануть учетные данные любого пользователя в бизнесе. С большой уверенностью и знанием того, как люди работают вместе в бизнесе, мошенник может даже украсть большие суммы денег от компании, даже не входя в систему; заказы на фиктивные переводы могут быть даны по телефону. Такое нацеливание на ключевых сотрудников в бизнесе называется китобойным промыслом..

Стратегии атаки

Хакеры научились использовать фишинг, подводную охоту, doxxing и китобойный промысел, чтобы обойти брандмауэры и антивирусное программное обеспечение. Если у хакера есть пароль администратора, он может установить программное обеспечение, настроить учетные записи пользователей и удалить процессы безопасности и беспрепятственный доступ ко всей сети, ее оборудованию, серверам, базам данных и приложениям.

Эти новые стратегии атак стали настолько распространенными, что администраторам безопасности компании необходимо планировать защиту, Предположим, что меры безопасности границ системы были скомпрометированы.

В последние годы постоянная постоянная угроза (APT) стала общей стратегией для хакеров. В этом сценарии, хакер может потратить годы на доступ к сети компании, доступ к данным по желанию, используя ресурсы компании для запуска покрытия VPN через шлюз компании. Хакер может даже использовать серверы компании для интенсивных действий, таких как майнинг криптовалюты.

APTs остаются незамеченными, потому что хакер находится в системе как авторизованный пользователь и он также обязательно удаляет все записи журнала, которые показывают его вредоносную деятельность. Эти меры означают, что даже при обнаружении вторжения все еще может быть невозможно отследить и преследовать нарушителя.

Системы обнаружения вторжений

Важным элементом систем предотвращения вторжений является Система обнаружения вторжений (IDS). IDS предназначен для поиска необычной активности. Некоторые методы обнаружения имитируют стратегии, используемые брандмауэрами и антивирусным программным обеспечением. Они называются сигнатурное обнаружение методы. Они ищут закономерности в данных, чтобы определить известные показатели активности злоумышленника.

Второй метод IDS называется обнаружение на основе аномалий. В этой стратегии программное обеспечение для мониторинга ищет необычные действия, которые либо не соответствуют логическому шаблону поведения пользователя или программного обеспечения, либо не имеют смысла при рассмотрении в контексте ожидаемых обязанностей конкретного пользователя. Например, вы не ожидаете увидеть пользователя в отделе кадров, который вошел в систему как изменяющий конфигурацию сетевого устройства.

Злоумышленник не обязательно должен быть посторонним. Вы можете проникнуть в области вашей сети, когда сотрудники исследуют те объекты, к которым им, как ожидается, потребуется доступ. Другая проблема связана с сотрудниками, которые используют свой авторизованный доступ к данным и средствам для их уничтожения или кражи..

Предотвращение вторжений

Системы предотвращения вторжений работают по максимуму »лучше поздно, чем никогда.«В идеале вы не хотели бы, чтобы посторонние получали несанкционированный доступ к вашей системе. Однако, как объяснялось выше, это не идеальный мир, и есть много минусов, которые хакеры могут использовать, чтобы заставить авторизованных пользователей выдавать свои учетные данные..

В частности, системы предотвращения вторжений расширения для систем обнаружения вторжений. IPS действуют после выявления подозрительной активности. Таким образом, к моменту обнаружения вторжения, возможно, уже был нанесен ущерб целостности вашей системы..

IPS может выполнять действия, чтобы остановить угрозу. Эти действия включают в себя:

- Восстановление файлов журнала из хранилища

- Приостановка учетных записей пользователей

- Блокировка IP-адресов

- Процессы убийства

- Отключение систем

- Запуск процессов

- Обновление настроек брандмауэра

- Оповещение, запись и сообщение о подозрительной деятельности

Ответственность административных задач, которые делают многие из этих действий возможными, не всегда ясна. Например, защита файлов журналов с помощью шифрования и резервное копирование файлов журналов, чтобы их можно было восстановить после вмешательства, – это два действия по защите от угроз, которые обычно определяются как задачи системы обнаружения вторжений..

Ограничения систем предотвращения вторжений

В любой ИТ-системе есть много потенциальных слабых мест, но IPS, хотя и очень эффективна для блокирования злоумышленников, не предназначен для закрытия всех потенциальных угроз. Например, типичный IPS не включает управление программными исправлениями или управление конфигурацией для сетевых устройств. IPS не будет управлять политиками доступа пользователей и не будет препятствовать сотрудникам копировать корпоративные документы.

IDS и IPS предлагают устранение угроз только после того, как злоумышленник уже начал работу в сети. Однако эти системы должны быть установлены, чтобы обеспечить элемент в серии мер безопасности для защиты информации и ресурсов..

Рекомендуемые системы предотвращения вторжений

На данный момент доступно большое количество инструментов IPS. Многие из них бесплатны. Тем не менее, вам потребуется много времени, чтобы изучить и попробовать все IPS на рынке. Вот почему мы составили это руководство по системам предотвращения вторжений..

1. Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

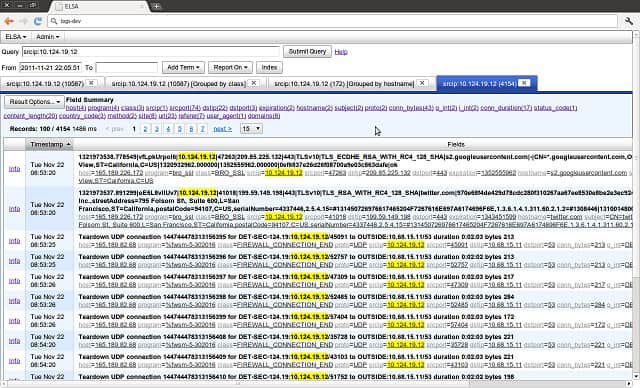

Менеджер событий SolarWinds Security контролирует доступ к файлам журнала, как следует из названия. Тем не менее, инструмент также имеет возможности мониторинга сети. Пакет программного обеспечения не включает средства мониторинга сети, но вы можете добавить эту возможность, используя бесплатный инструмент Snort для сбора сетевых данных. Эта установка дает вам две перспективы вторжения. Существует две категории стратегий обнаружения, используемых IDS: на основе сети и хоста.

Система обнаружения вторжений на основе хоста проверяет записи, содержащиеся в файлах журналов; сетевая система обнаруживает события в реальных данных.

Инструкции по обнаружению признаков вторжения включены в программный пакет SolarWinds – они называются правилами корреляции событий. Вы можете выйти из системы, чтобы просто обнаружить вторжение и заблокировать угрозы вручную. Вы также можете активировать функции IPS диспетчера событий SolarWinds Security для автоматического устранения угроз..

Раздел IPS диспетчера событий безопасности SolarWinds реализует действия при обнаружении угроз. Эти рабочие процессы называются Активные ответы. Ответ может быть связан с определенным предупреждением. Например, инструмент может выполнять запись в таблицы брандмауэра, чтобы заблокировать сетевой доступ к IP-адресу, который был идентифицирован как выполняющий подозрительные действия в сети. Вы также можете приостановить учетные записи пользователей, остановить или запустить процессы, а также завершить работу оборудования или всей системы..

Менеджер событий SolarWinds Security может быть установлен только на Windows Server. Однако его источники данных не ограничиваются журналами Windows – он также может собирать информацию об угрозах из Юникс и Linux системы, подключенные к хост-системе Windows по сети. Ты можешь получить 30-дневная бесплатная пробная версия из Менеджер событий SolarWinds Security проверить это для себя.

SolarWinds Security Event ManagerЗагрузить 30-дневную бесплатную пробную версию

2. Splunk

Splunk – это анализатор сетевого трафика, который имеет функции обнаружения вторжений и возможности IPS. Существует четыре версии Splunk:

- Splunk Free

- Splunk Light (30-дневная бесплатная пробная версия)

- Splunk Enterprise (60-дневная бесплатная пробная версия)

- Splunk Cloud (15-дневная бесплатная пробная версия)

Все версии, кроме Splunk Cloud, работают на Windows и Linux. Splunk Cloud доступен на Программное обеспечение как услуга (SaaS) через интернет. Функции Splunk IPS включены только в выпуски Enterprise и Cloud. Система обнаружения работает как с сетевым трафиком, так и с файлами журналов. Метод обнаружения ищет аномалии, которые являются паттернами неожиданного поведения.

Более высокий уровень безопасности можно получить, выбрав дополнение Splunk Enterprise Security. Это доступно на семидневной бесплатной пробной версии. Этот модуль улучшает правила обнаружения аномалий с помощью AI и включает в себя больше исполняемых действий для устранения вторжений..

3. Саган

Саган это бесплатная система обнаружения вторжений который имеет возможности выполнения сценария. Возможность связать действия с оповещениями делает это IPS. Основные методы обнаружения Sagan включают мониторинг файлов журналов, что означает, что это система обнаружения вторжений на основе хоста. Если вы также установите Snort и отправите выходные данные этого анализатора пакетов в Sagan, вы также получите сетевые средства обнаружения от этого инструмента. Кроме того, вы можете кормить сетевые данные, собранные с Zeek (ранее Братан) или Suricata в инструмент. Sagan также может обмениваться данными с другими Snort-совместимыми инструментами, включая Snorby, Squil, Anaval, и БАЗА.

Sagan устанавливается на Юникс, Linux, и Mac OS. Тем не менее, он также может получать сообщения о событиях от подключенных Windows системы. Дополнительные функции включают отслеживание местоположения IP-адреса и распределенную обработку.

4. OSSEC

OSSEC – очень популярная система IPS. Его методы обнаружения основаны на проверке файлов журналов, что делает его хост-система обнаружения вторжений. Название этого инструмента означает ‘Open Source HIDS Security(Несмотря на отсутствие «Н» там).

Тот факт, что это проект с открытым исходным кодом, хорош тем, что это также означает, что программное обеспечение является бесплатным для использования. Несмотря на открытый исходный код, OSSEC фактически принадлежит компании: Trend Micro. Недостатком использования свободного программного обеспечения является то, что вы не получаете поддержку. Этот инструмент широко используется, и сообщество пользователей OSSEC является отличным местом для получения советов и рекомендаций по использованию системы. Однако, если вы не хотите рисковать, полагаясь на любительские советы для программного обеспечения вашей компании, вы можете купить пакет профессиональной поддержки от Trend Micro.

Правила обнаружения OSSEC называются ‘полисы.Вы можете писать свои собственные политики или бесплатно получать пакеты от сообщества пользователей. Также возможно указать действия, которые должны выполняться автоматически при появлении определенных предупреждений..

OSSEC работает на Юникс, Linux, Mac OS, и Windows. Для этого инструмента нет внешнего интерфейса, но вы можете связать его с Kibana или Graylog.

5. Откройте WIPS-NG

Если вам конкретно требуется IPS для беспроводных систем, вам следует попробовать Open WIPS-NG. Это бесплатный инструмент это обнаружит вторжение и позволит вам настроить автоматические ответы.

Open WIPS-NG является проект с открытым исходным кодом. Программное обеспечение может быть запущено только на Linux. Ключевым элементом инструмента является беспроводной анализатор пакетов. Элемент анализатора представляет собой датчик, который работает как сборщик данных и передатчик решений для блокировать вторжение. Это очень компетентный инструмент, потому что он был разработан теми же людьми, которые написали Aircrack-NG, который известен как хакерский инструмент.

Другими элементами инструмента являются серверная программа, которая запускает правила обнаружения, и интерфейс. Вы можете увидеть информацию о сети Wi-Fi и возможные проблемы на приборной панели. Вы также можете настроить действия для автоматического включения при обнаружении вторжения.

6. Fail2Ban

Fail2Ban – это легкая опция IPS. Эта бесплатный инструмент обнаруживает вторжение методы на основе хоста, Это означает, что он проверяет файлы журналов на наличие признаков несанкционированной деятельности. Среди автоматизированных ответов, которые инструмент может реализовать, есть запрет IP-адреса. Эти запреты обычно длятся всего несколько минут, но вы можете настроить период блокировки на панели инструментов утилиты. Правила обнаружения называются ‘фильтрыИ вы можете ассоциировать корректирующее действие с каждым из них. Эта комбинация фильтра и действия называется ‘тюремное заключение.»

Fail2Ban может быть установлен на Юникс, Linux, и Mac OS.

7. Зик

Zeek (ранее назывался Bro до [year] года) является еще одним великим бесплатный IPS. Это программное обеспечение устанавливается на Linux, Юникс, и Mac OS. Zeek использует сетевые методы обнаружения вторжений. Отслеживая сеть на наличие вредоносных действий, Zeek также предоставляет вам статистику производительности ваших сетевых устройств и анализ трафика.

Правила обнаружения Zeek действуют на Уровень приложений, Это означает, что он может обнаружить подписи через пакеты. Зик также имеет базу данных аномалии, связанные с правила обнаружения. Этап обнаружения работы Зика проводится byмеханизм событий.’Это записывает пакеты и подозрительные события в файл. Сценарии политики поиск в сохраненных записях признаков вторжения. Вы можете написать свои собственные сценарии политики, но они также включены в программное обеспечение Zeek.

А также, глядя на сетевой трафик, Zeek будет следить за конфигурациями устройств. Сетевые аномалии и нерегулярное поведение сетевых устройств отслеживаются посредством мониторинга Ловушки SNMP. Помимо регулярного сетевого трафика, Zeek уделяет внимание активности HTTP, DNS и FTP. Инструмент также предупредит вас, если обнаружит сканирование портов, что является хакерским методом, используемым для получения несанкционированного доступа к сети..

Выберите систему предотвращения вторжений

Когда вы прочитаете определения инструментов IPS в нашем списке, ваша первая задача будет сузить свой выбор в зависимости от операционной системы сервера, на котором вы собираетесь установить программное обеспечение безопасности.

Помнить, эти решения не заменяют брандмауэры и антивирусное программное обеспечение – они обеспечивают защиту в областях, на которые не могут смотреть эти традиционные методы безопасности системы.

Ваш бюджет будет еще одним решающим фактором. Большинство инструментов в этом списке можно использовать бесплатно.

Тем не менее, риск судебного преследования если хакеры получат данные о клиентах, поставщиках и сотрудниках, хранящиеся в ИТ-системе вашей компании, потеряет вашу компанию много денег. В этом контексте стоимость оплаты системы предотвращения вторжений не так велика..

Провести аудит навыков, которые у вас есть на месте. Если у вас нет персонала, который мог бы выполнять техническую задачу по настройке правил обнаружения, то вам, вероятно, лучше выбрать инструмент, который профессионально поддерживается.

Используете ли вы в настоящее время систему предотвращения вторжений? Что вы используете? Вы думаете о переходе на другой IPS? Оставить комментарий в Комментарии раздел ниже, чтобы поделиться своим опытом с сообществом.

Изображение: Маска Атаки Хакера от Pixabay. Всеобщее достояние.

ишинга, который называется spearphishing. В этом случае, хакеры изучают профили сотрудников компании и создают поддельные электронные письма, которые выглядят как официальные сообщения от руководства компании или других сотрудников. Целью spearphishing является получение конфиденциальной информации, такой как пароли, данные банковских карт и другие данные, которые могут быть использованы для взлома системы компании.

Doxxing

Doxxing – это еще один способ атаки на компанию, который использует социальную инженерию. В этом случае, хакеры ищут информацию о сотрудниках компании в социальных сетях и других открытых источниках. Затем они используют эту информацию для создания поддельных профилей и атаки на систему компании.

Китобойный промысел

Китобойный промысел – это еще один способ атаки на компанию, который использует социальную инженерию. В этом случае, хакеры создают поддельные веб-сайты, которые выглядят как официальные сайты компаний, и затем привлекают пользователей к посещению этих сайтов. Когда пользователи вводят свои данные на этих сайтах, они попадают в руки хакеров, которые могут использовать их для взлома системы компании.

Стратегии атаки

Хакеры используют различные стратегии атаки на системы компаний. Они могут использовать социальную инженерию, фишинг, spearphishing, doxxing и китобойный промысел, чтобы получить доступ к конфиденциальной информации компании. Чтобы защититься от этих атак, компании должны использовать системы предотвращения вторжений.

Системы обнаружения вторжений

Системы обнаружения вторжений (IPS) – это инструменты безопасности, которые обеспечивают постоянную защиту данных и ИТ-ресурсов компании. Они работают внутри организации и устраняют «слепые пятна» в традиционных мерах безопасности, которые применяются брандмауэрами и антивирусными системами. IPS помогают предотвратить большое количество хакерских атак.

Предотвращение вторжений

Установка брандмауэров и антивируса по-прежнему важна для защиты компании от вредоносного кода. Однако, IPS стали очень эффективными для предотвращения попадания вредоносного кода в сеть. Кроме того, IPS помогают предотвратить другие виды атак, такие как фишинг, spearphishing, doxxing и китобойный промысел.

Ограничения систем предотвращения вторжений

Однако, системы предотвращения вторжений имеют свои ограничения. Они могут быть обойдены хакерами, которые используют новые методы атаки. Кроме того, IPS могут привести к ложным срабатываниям, что может привести к пр

ишинга, который называется spearphishing. В этом случае, хакеры изучают профили сотрудников компании и создают поддельные электронные письма, которые выглядят как официальные сообщения от руководства компании или других сотрудников. Целью spearphishing является получение конфиденциальной информации, такой как пароли, данные банковских карт и другие данные, которые могут быть использованы для взлома системы компании.

Doxxing

Doxxing – это еще один метод атаки, который используется хакерами для получения конфиденциальной информации. В этом случае, хакеры ищут информацию о сотрудниках компании в социальных сетях и других открытых источниках. Затем они используют эту информацию для создания поддельных профилей и атаки на систему компании.

Китобойный промысел

Китобойный промысел – это еще один метод атаки, который используется хакерами для получения конфиденциальной информации. В этом случае, хакеры создают поддельные веб-сайты, которые выглядят как официальные сайты компаний. Затем они используют эти сайты для получения конфиденциальной информации, такой как пароли и данные банковских карт.

Стратегии атаки

Хакеры используют различные стратегии атаки для взлома системы компании. Они могут использовать фишинг, spearphishing, doxxing и китобойный промысел, как уже упоминалось выше. Они также могут использовать вредоносные программы, такие как вирусы, черви и троянские программы, для получения доступа к системе компании.

Системы обнаружения вторжений

Системы обнаружения вторжений (IPS) – это инструменты безопасности, которые используются для обнаружения и предотвращения вторжений в систему компании. Они работают внутри организации и устраняют «слепые пятна» в традиционных мерах безопасности, которые применяются брандмауэрами и антивирусными системами.

Предотвращение вторжений

Предотвращение вторжений – это процесс защиты системы компании от взлома. Это включает в себя установку брандмауэров и антивирусных программ, а также использование систем обнаружения вторжений. Кроме того, компании должны обучать своих сотрудников правилам безопасности и предоставлять им доступ только к необходимой информации.

Ограничения систем предотвращения вторжений

Системы предотвращения вторжений имеют свои ограничения. Они могут не обнаруживать новые виды вредоносных программ, которые еще не были известны. Они также могут давать ложные срабатывания, что может привести к блокировке легитимных пользователей.

Рекомендуемые системы предотвращения вторжений

Менеджер событий SolarWinds Security, Splunk, Саган, OSSEC, Открыть WIPS-NG, Fail2Ban и Zeek – это некоторые из рекомендуемых

ишинга, который называется spearphishing. В этом случае, хакеры изучают профили сотрудников компании и создают поддельные электронные письма, которые выглядят как официальные сообщения от руководства компании или других сотрудников. Целью spearphishing является получение конфиденциальной информации, такой как пароли, данные банковских карт и другие данные, которые могут быть использованы для взлома системы компании.

Doxxing

Doxxing – это еще один метод атаки, который используется хакерами для получения конфиденциальной информации. В этом случае, хакеры ищут информацию о сотрудниках компании в социальных сетях и других открытых источниках. Затем они используют эту информацию для создания поддельных профилей и атаки на систему компании.

Китобойный промысел

Китобойный промысел – это еще один метод атаки, который используется хакерами для получения конфиденциальной информации. В этом случае, хакеры создают поддельные веб-сайты, которые выглядят как официальные сайты компаний. Затем они используют эти сайты для получения конфиденциальной информации, такой как пароли и данные банковских карт.

Стратегии атаки

Хакеры используют различные стратегии атаки для взлома системы компании. Они могут использовать фишинг, spearphishing, doxxing и китобойный промысел, как уже упоминалось выше. Они также могут использовать вредоносные программы, такие как вирусы, черви и троянские программы, для получения доступа к системе компании.

Системы обнаружения вторжений

Системы обнаружения вторжений (IPS) – это инструменты безопасности, которые используются для обнаружения и предотвращения вторжений в систему компании. Они работают внутри организации и устраняют «слепые пятна» в традиционных мерах безопасности, которые применяются брандмауэрами и антивирусными системами.

Предотвращение вторжений

Предотвращение вторжений – это процесс защиты системы компании от взлома. Это включает в себя установку брандмауэров и антивирусных программ, а также использование систем обнаружения вторжений. Кроме того, компании должны обучать своих сотрудников правилам безопасности и предоставлять им доступ только к необходимой информации.

Ограничения систем предотвращения вторжений

Системы предотвращения вторжений имеют свои ограничения. Они могут не обнаруживать новые виды вредоносных программ, которые еще не были известны. Они также могут давать ложные срабатывания, что может привести к блокировке легитимных пользователей.

Рекомендуемые системы предотвращения вторжений

Менеджер событий SolarWinds Security, Splunk, Саган, OSSEC, Открыть WIPS-NG, Fail2Ban и Zeek – это некоторые из рекомендуемых