Mi az Nmap??

Nmap (vagy „hálózati térképező”) Az egyik legnépszerűbb ingyenes hálózati felderítő eszköz a piacon. Az elmúlt évtizedben a program alapvető programmá vált a hálózati rendszergazdák számára, akik hálózatuk feltérképezésére és kiterjedt hálózati leltárkészítésre törekednek. Ez lehetővé teszi a felhasználó számára élő gazdagépek megtalálását a hálózatán, valamint a nyitott portok és az operációs rendszerek keresését. Ebben az útmutatóban megtanulja az Nmap telepítését és használatát.

Az Nmap a Windows Command Prompthez hasonló parancssor körül fut, de a tapasztalt felhasználók számára GUI felület áll rendelkezésre. Az Nmap használatakor a felhasználó egyszerűen beír parancsokat és futtat parancsfájlokat a szövegvezérelt felületen keresztül. Navigálhatnak tűzfalakon, útválasztókon, IP-szűrőkön és más rendszerekben. Az Nmap alapját vállalati szintű hálózatokhoz fejlesztették ki, és több ezer csatlakoztatott eszközön képes átkutatni azokat.

Az Nmap fő felhasználási területei közé tartozik port szkennelés, ping söpör, OS észlelés, és verzió észlelése. A program IP-csomagok felhasználásával működik a hálózaton elérhető állomások, valamint az általuk futtatott szolgáltatások és operációs rendszerek azonosítására. Az Nmap számos különféle operációs rendszeren elérhető a Linux-tól a Free BSD-ig és a Gentoo-ig. Az Nmap rendkívül aktív és élénk felhasználói támogató közösséggel is rendelkezik. Ebben a cikkben az Nmap alapjait ismertetjük, hogy segítsünk a futásban.

Hálózati elemzés és csomagszórás az Nmap segítségével

Az olyan hálózati elemzők, mint az Nmap, számos okból nélkülözhetetlenek a hálózati biztonság szempontjából. Ők tudnak azonosítani a támadókat és tesztelje a sebezhetőségeket egy hálózaton belül. A kiberbiztonsággal kapcsolatban minél többet tud a csomagforgalomról, annál jobban készül fel a támadásra. A hálózat aktív szkennelése az egyetlen módja annak, hogy felkészültséget nyújtsanak a lehetséges támadásokra.

Hálózati elemzőként vagy csomagmegfigyelőként az Nmap rendkívül sokoldalú. Például lehetővé teszi a felhasználó számára a hálózatán aktív IP-k szkennelését. Ha olyan IP-t észlel, amelyet még nem látott, futtathat egy IP-vizsgálatot, hogy megállapítsa, jogszerű szolgáltatás vagy külső támadás.

Az Nmap számos adminisztrátor számára elérhető go-to-hálózati elemző, mivel ingyen számos funkciót kínál.

Nmap használati esetek

Az Nmap segítségével például:

- Azonosítsa az élő gazdagépeket a hálózatán

- Azonosítsa a hálózat nyitott portjait

- Azonosítsa a hálózat operációs rendszerét

- Keresse meg a hálózati infrastruktúra sérülékenységeit

Az Nmap telepítése

Lásd még: Nmap Cheat Sheet

Mielőtt megismernénk az NMap használatát, megvizsgáljuk, hogyan kell telepíteni. A Windows, Linux és MacOS felhasználók itt tölthetik le az Nmap alkalmazást.

Telepítse az Nmap programot a Windows rendszerre

Használja a Windows öntelepítőt (nmap-setup.exe néven), majd kövesse a képernyőn megjelenő utasításokat.

Telepítse az Nmap programot Linuxra

Linuxon, a dolgok kissé trükkösebbek, mivel választhat egy forráskód-telepítés vagy számos bináris csomag között. Az Nmap telepítése Linuxra lehetővé teszi saját parancsok létrehozását és az egyéni szkriptek futtatását. Annak teszteléséhez, hogy nmap telepítve van-e az Ubuntu számára, futtassa az nmap – fordítás parancs. Ha üzenetet kap arról, hogy az nmap nincs jelenleg telepítve, írja be sudo apt-get install nmap a parancssorba, és kattintson az enter gombra.

Telepítse az Nmap alkalmazást Mac-re

Mac rendszeren, Az nmap egy külön telepítőt kínál. A Mac-re történő telepítéshez kattintson duplán a nmap-.dmg fájl és nyisson meg egy fájlt nmap-mpkg. Ennek megnyitása elindítja a telepítési folyamatot. Ha az OS X 10.8 vagy újabb rendszert használja, akkor a biztonsági beállítások akadályozhatják meg, mert az nmap „azonosítatlan fejlesztőnek” tekinthető. Ennek megkerüléséhez egyszerűen kattintson a jobb gombbal a .mpkg fájlra, és válassza a lehetőséget Nyisd ki.

Hogyan lehet futtatni a ping-vizsgálatot

A hálózati adminisztráció egyik alapja az, hogy időt vesz igénybe a hálózat aktív gazdagépeinek azonosítására. Az Nmap-on ez ping-szkennelés révén érhető el. A ping-vizsgálat (az alhálózati parancsban IP-k felfedezésének is nevezik) lehetővé teszi a felhasználó számára, hogy azonosítsa az IP-címeket online. Használható hostgazda-felfedezés módszerének is. Az ARP ping-letapogatás az egyik legjobb módszer a gazdagép észlelésére a LAN hálózatokon belül.

ARP ping vizsgálat elvégzéséhez írja be a következő parancsot a parancssorba:

# nmap -sp 192.100.1.1/24

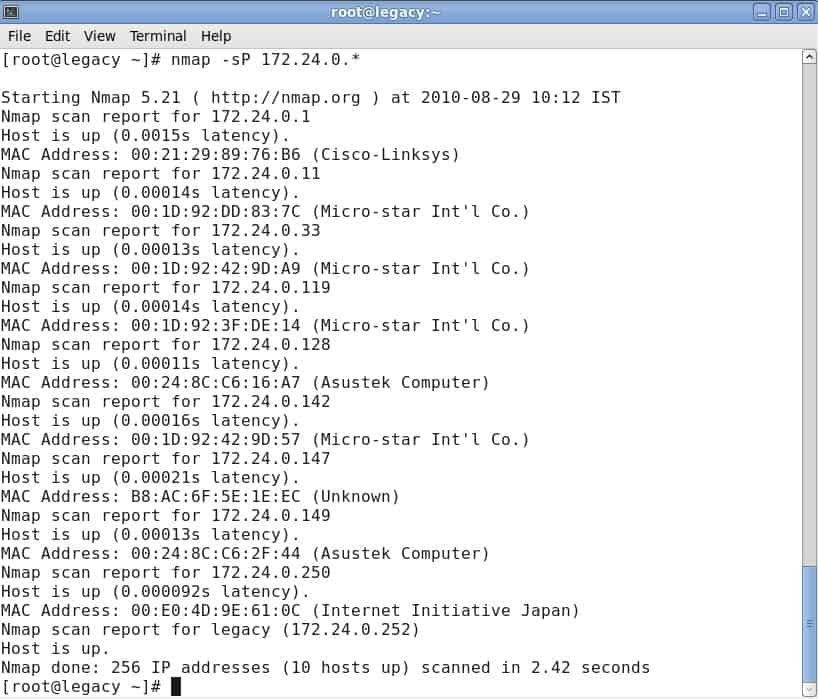

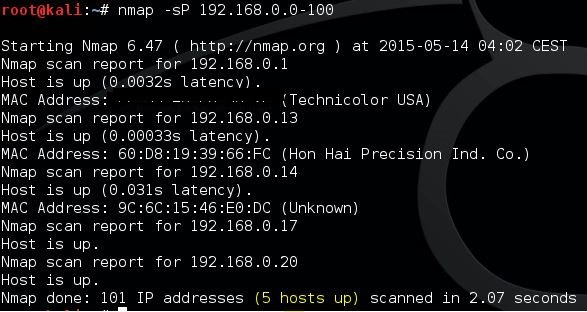

Ezzel visszatér a ping kéréseire válaszolt gazdagépek listája, valamint a végén található összes IP cím. Az alábbiakban bemutatunk egy példát:

Fontos megjegyezni, hogy ez a keresés nem küld semmilyen csomagot a felsorolt gazdáknak. Az Nmap azonban a felsorolt gazdagépeken fordított DNS-felbontást futtat, hogy azonosítsa a nevét.

Port-szkennelési technikák

A portok letapogatásakor az Nmap különböző technikákat használhat. Ezek a következők:

- sS TCP SYN vizsgálat

- sT TCP csatlakozás letapogatás

- sU UDP beolvassa

- sY SCTP INIT vizsgálat

- sN TCP NULL

Az újabb felhasználók megpróbálják a legtöbb problémát a SYN szkenneléssel megoldani, de a tudásod fejlődésével beépítheti ezen technikák némelyikét is. Fontos megjegyezni, hogy egyszerre csak egy portszkennelési módszert használhat (bár az SCTP és a TCP vizsgálatot kombinálhatja).

TCP SYN vizsgálat

sS TCP SYN vizsgálat

Az TCP SYN vizsgálat az Nmap egyik leggyorsabb portszkennelési technikája. Sebességgel több ezer portot lehet beolvasni bármilyen olyan hálózaton, amelyet nem védett tűzfal.

Ez szintén jó szkennelési technika a magánélet szempontjából mert nem teljes TCP-kapcsolatok, amelyek felhívják a figyelmet az Ön tevékenységére. Úgy működik, hogy egy SYN csomagot küld, majd válaszra vár. A nyugtázás egy nyitott portot jelöl, míg egyetlen válasz sem szűrt portot jelöl. Az RST vagy az alaphelyzetbe állítás azonosítja a nem hallgató portokat.

TCP Connect szkennelés

sT TCP Connect Scan

A TCP Connect szkennelés a fő alternatív TCP vizsgálat, amikor a felhasználó nem képes SYN vizsgálatot futtatni. A TCP összeköttetés vizsgálata alatt a felhasználó csatlakozási rendszerhívást bocsát ki, hogy kapcsolatot létesítsen a hálózattal. Ahelyett, hogy átolvasta a csomagválaszokat, az Nmap ezt a hívást használja az egyes csatlakozási kísérletekre vonatkozó információk összegyűjtésére. A TCP összeköttetés letapogatásának egyik legnagyobb hátránya, hogy a nyitott portok megcélzása hosszabb ideig tart, mint a SYN letapogatás.

UDP szkennelés

sU UDP Scan

Ha a portkeresést UDP szolgáltatáson szeretné futtatni, akkor tegye a következőt: Az UDP beolvassa a legjobb cselekedeted. Az UDP felhasználható a portok, például a DNS, az SNMP és a DHCP ellenőrzésére a hálózaton. Ezek különösen fontosak, mivel olyan területet képeznek, amelyet a támadók általában kihasználnak. UDP letapogatáskor egyidejűleg is elindíthatja a SYN letapogatást. UDP letapogatáskor UDP csomagot küld minden megcélzott porthoz. A legtöbb esetben üres csomagot küld (az 53-as és a 161-es porton kívül). Ha nem kap választ a csomagok továbbítása után, akkor a port nyíltnak minősül.

SCTP INIT portkeresés

sY SCTP INIT szkennelés

Az SCTP INIT portkeresés lefedi az SS7 és a SIGTRAN szolgáltatásokat, és mind a TCP, mind az UDP protokollok kombinációját kínálja. Mint a Syn scan, az SCTP INIT Scan hihetetlenül gyors, másodpercenként több ezer portot képes beolvasni. Ez is jó választás, ha magánéletének fenntartására törekszik, mivel az nem fejezi be az SCTP-folyamatot. Ez a szkennelés úgy működik, hogy INIT darabot küld és válasz vár a céltól. Egy másik INIT-ACK-részlettel adott válasz egy nyitott portot azonosít, míg az ABORT-darabbal egy nem figyelő portot jelöl. A port szűrőként lesz megjelölve, ha több újraküldés után nem érkezik válasz.

TCP NULL szkennelés

sN TCP NULL Scan

A TCP NULL vizsgálat az egyik elérhető legfinomabb szkennelési technika. Ez a TCP RFC kiskapu kihasználásával működik, amely a nyitott és zárt portokat jelöli. Lényegében minden olyan csomag, amely nem tartalmaz SYN, RST vagy ACK biteket, akkor a válasz visszaadott RST-vel válaszol, ha a port le van zárva, és nincs válasz, ha a port nyitva van. A TCP NULL vizsgálat legnagyobb előnye, hogy navigálhat az útválasztó szűrőin és a tűzfalakon. Annak ellenére, hogy ezek jó választás a lopakodó számára, mégis behatolás-érzékelő rendszerek (IDS) segítségével észlelhetők.

Gazdagép szkennelés

Ha azonosítani szeretné az aktív gazdagépeket egy hálózaton, akkor a gazdagép-beolvasás a legjobb módszer erre. A gazdakeresés arra szolgál, hogy ARP kérési csomagokat küldjön a hálózat összes rendszerére. Egy ARP-kérelmet küld egy adott IP-re egy IP-tartományon belül, majd az aktív host egy ARP-csomagra válaszol, MAC-címét egy “host is” üzenettel küldi el. Ezt az üzenetet az összes aktív házigazdától kapja meg. Gazdagép-vizsgálat futtatásához írja be:

nmap -sP

Ezzel felveszi a következő képernyőt:

Azonosítsa a gazdaneveket

Az egyik legegyszerűbb és leghasznosabb parancs, amelyet használhat, az -sL parancs, amely az nmap-nek utasítja a DNS-lekérdezés futtatását a választott IP-n. Ennek a módszernek a használatával megtalálhatja az IP gazdaneveit anélkül, hogy egyetlen csomagot küldne a gazdagépnek. Írja be például a következő parancsot:

nmap -sL 192.100.0.0/24

Ezzel visszaadja a beolvasott IP-kkel kapcsolatos nevek listáját, amely hihetetlenül hasznos lehet annak azonosításához, hogy valójában mi az egyes IP-cím (feltéve, hogy van egy kapcsolódó neve!).

OS szkennelés

Az Nmap további hasznos funkciója az operációs rendszer észlelése. Az eszköz operációs rendszerének felismerése érdekében az Nmap TCP és UDP csomagokat küld egy portra, és elemzi a válaszukat. Az Nmap ezután különféle teszteket futtat a TCP ISN mintavételtől az IP ID mintavételig, és összehasonlítja azt a 2600 operációs rendszer belső adatbázisával. Ha talál egyezést vagy ujjlenyomatot, áttekintést nyújt a szolgáltató nevéről, operációs rendszeréről és verziójáról.

A gazdagép operációs rendszerének felismeréséhez írja be a következő parancsot:

nmap -O 192.168.5.102

Fontos megjegyezni, hogy a –O parancs használatához szüksége van egy nyitott és egy zárt portra.

Verziókeresés

A verzió észlelése a parancsnak adott név, amely lehetővé teszi, hogy megtudja, melyik szoftver verziót futtatja a számítógép. Ami a legtöbb szkenneléstől elkülönül, az az, hogy a port nem a keresés középpontjában áll. Ehelyett megkísérli a nyitott port által megadott információk alapján felismerni, hogy melyik szoftvert futtatja a számítógép. Használhatja a verziókeresést, ha beírja a -sV parancsot, és kiválasztja például a választott IP-t:

#nmap -sV 192.168.1.1

Növekvő átláthatóság

Ha az Nmap segítségével bármilyen szkennelést futtat, akkor további információra lehet szüksége. A -v szóbeli parancs beírásával további információkat kap az Nmap tevékenységéről. Az Nmap kilenc szintű verbitás áll rendelkezésre, -4 és 4 között:

- -4. Szint – Nem nyújt kimenetet (például nem fogja látni válaszcsomagokat)

- -3 szint – Hasonló a -4-hez, de hibaüzeneteket is tartalmaz, amelyek megmutatják, ha az Nmap parancs sikertelen volt

- 2. szint – Végzi a fentieket, de figyelmeztetésekkel és további hibaüzenetekkel is rendelkezik

- 1. szint – Megmutatja a futásidejű információkat, például a verziót, a kezdési időt és a statisztikákat

- 0. szint – Az alapértelmezett verbitás szint, amely megjeleníti a küldött és a fogadott csomagokat, valamint egyéb információkat

- 1. szint – Ugyanaz, mint a 0. szint, de részleteket nyújt a protokoll részleteiről, zászlókról és az időzítésről is.

- 2. szint – Teljes körű információt mutat az elküldött és a fogadott csomagokról

- 3. szint – Mutassa meg a küldött és a fogadott csomag teljes nyers átvitelét

- 4. szint – Ugyanaz, mint a 3. szint további információkkal

A sokoldalúság növelése nagyszerű lehetőséget kínál a szkennelések optimalizálására. Növeli a hozzáférhető információk mennyiségét, és további információkat szolgáltat magának, hogy célzottan javítsa a hálózati infrastruktúrát.

Nmap Scripting Engine

Ha azt szeretné, hogy a legtöbbet hozza ki az Nmap, akkor használnia kell az Nmap Scripting Engine-t (NSE). Az NSE lehetővé teszi a felhasználók számára, hogy szkripteket írjanak a Lua nyelven, hogy automatizálhassák a különféle hálózati feladatokat. Számos különböző szkriptkategória hozható létre az NSE segítségével. Ezek:

- auth – szkriptek, amelyek a célrendszer hitelesítési adataival működnek, vagy megkerülik azokat (például x11-access).

- adás – szkriptek, amelyeket általában a házigazdák felfedezésére használnak, a helyi hálózaton történő közvetítés útján

- állat – szkriptek, amelyek brutális erőt használnak a távoli szerverhez való hozzáféréshez (például http-brute)

- alapértelmezett – alapértelmezés szerint az Nmap-re beállított szkriptek a sebesség, a hasznosság, az átláthatóság, a megbízhatóság, a beavatkozás és a magánélet alapján

- felfedezés – szkriptek, amelyek nyilvános nyilvántartásokban, címtárszolgáltatásokban és SNMP-kompatibilis eszközökben keresnek

- dos – szkriptek, amelyek szolgáltatásmegtagadást okozhatnak. Használható szolgáltatások tesztelésére vagy támadására.

- kihasználni – a hálózati sebezhetőségek kiaknázására szolgáló szkriptek (például http-shellshock

- külső – szkriptek, amelyek adatokat küldenek külső adatbázisokhoz, például a whois-ip-hez

- fuzzer – szkriptek, amelyek véletlenszerű mezőket küldenek a csomagokon belül

- tolakodó – szkriptek, amelyek veszélyeztetik a megcélzott rendszer összeomlását, és más adminisztrátorok által rosszindulatúnak tekintik őket

- rosszindulatú – szkriptek annak ellenőrzésére, hogy a rendszert rosszindulatú programok fertőzték-e meg

- biztonságos – olyan szkriptek, amelyek nem tekinthetők tolakodónak, kiskapukat vagy összeomlási szolgáltatásokat használnak fel

- változat – a verzióérzékelő funkció alatt használható, de nem választható ki kifejezetten

- vuln – szkriptek, amelyek célja a sebezhetőség ellenőrzése és a felhasználónak történő jelentése

Az NSE meglehetősen bonyolult lehet, ha kezdetben körbeviszi a fejét, de a kezdeti tanulási görbe után sokkal könnyebb navigálni..

Például, ha a -sC parancsot beírja, akkor a platformhoz natív szkripteket használhatja. Ha saját szkripteit szeretné futtatni, akkor a –script opciót használhatja. Fontos megjegyezni, hogy minden futtatott szkript károsíthatja a rendszert, ezért ellenőrizze mindent, mielőtt futtatna a szkripteket.

Nmap GUI eszközök

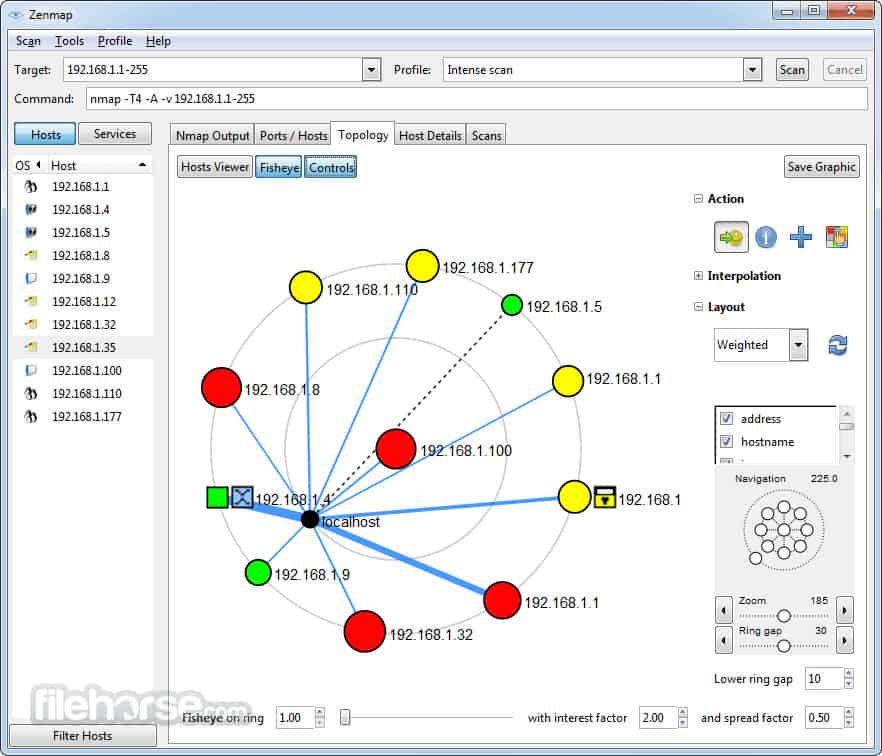

Zenmap

A parancssori felület alternatívájaként az NMap Zenmap nevű GUI-t is kínál. A Zenmap oldalon parancsokat és szkenneléseket hozhat létre és hajthat végre. A grafikus felhasználói felület sokkal felhasználóbarátabb, mint a parancssori felület, ezért ideális az újabb felhasználók számára. A grafikus felhasználói felület a szolgáltatási teszt eredményeinek grafikus összehasonlítását is megjelenítheti, például:

Ha saját parancsokat és szkripteket szeretne írni, akkor a grafikus felhasználói felület messze nem ideális, és jobb, ha ragaszkodsz az Nmap-hez és a parancssori felülethez.

Paessler PRTG hálózati monitor

Paessler PRTG hálózati monitor használja a Egyszerű hálózatkezelési protokoll (SNMP) a hálózat összes eszközének megkereséséhez. Miután minden berendezést felfedeztek, bekerül a nyilvántartásba. A leltár képezi a PRTG hálózati térkép alapját. Ha szeretné, a térképet manuálisan is átszervezheti, és testreszabott elrendezéseket is megadhat. A térképek nem korlátozódnak az eszközök egy webhelyen történő megjelenítésére. Megjelenítheti a WAN összes eszközét, és akár a vállalat összes webhelyét ábrázolhatja egy valódi világtérképen. A felhőalapú szolgáltatások szintén szerepelnek a hálózati térképen.

A PRTG hálózati felfedező funkciója folyamatosan működik. Tehát, ha eszközt ad hozzá, mozgat vagy eltávolít, akkor ez a változás automatikusan megjelenik a térképen, és a felszerelés leltárja is frissül.

A térképen minden eszköz meg van címkézve az IP-címével. Alternatív megoldásként dönthet úgy is, hogy az eszközöket a MAC-címek vagy a hostnevek alapján azonosítják. A térképen lévő minden eszköz ikon egy hivatkozás egy részletablakhoz, amely információt ad a berendezésről. Megváltoztathatja a hálózati térkép megjelenítését, hogy korlátozza azt egy adott típusú eszközre, vagy csak megmutathatja a hálózat egyik szakaszát.

A Paessler PRTG egységes infrastruktúra-felügyeleti rendszer. Ezenkívül nyomon fogja követni a szervereket és a rajta futó alkalmazásokat. A webhelyek figyelésére speciális modulok vannak, és a monitor képes lefedni a virtualizációkat és a wifi hálózatokat is.

A Paessler PRTG online szolgáltatásként elérhető a rendszerre telepített helyi gyűjtő ügynökkel. Alternatív megoldásként dönthet úgy is, hogy a szoftvert telepíti a helyszínen. A PRTG rendszer Windows számítógépeken fut, de képes kommunikálni más operációs rendszereket futtató eszközökkel. A PRTG letölthető egy 30 napos ingyenes próbaverzió alatt.

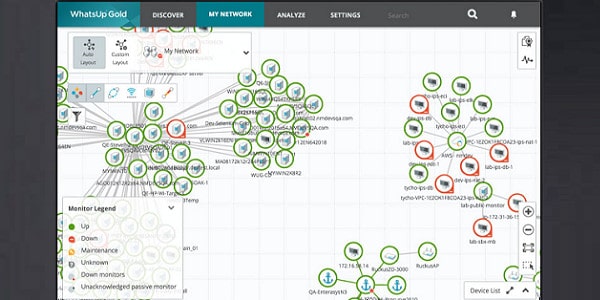

WhatsUp Gold

A WhatsUp Gold rendelkezik egy automatikus felismerési funkcióval, amely lefedi a vezetékes, vezeték nélküli és virtuális környezeteket. Az infrastruktúra-figyelő eszköz szoftvere telepítve van a Windows Server 2008 R2, 2012, 2012 R2 és 2016-ban. A segédprogram első futtatása elindítja a hálózati felfedezési rutinokat. Ezek naplózják az összes 2. és 3. réteg eszközt (kapcsolók és útválasztók) a hálózaton, és nyilvántartásba veszik őket. A felfedezési folyamat hálózati térképet is létrehoz. A naplózó rendszer folyamatosan működik, így a hálózatban bekövetkező minden változás tükröződik a térképen. A vállalkozás által használt felhőalapú szolgáltatásokat is beillesztik a térképre, és több webhelyet lefedhetnek, hogy a WAN-t egy térképre ábrázolhassa.

A WhatsUp Gold felfedezési folyamata Ping és SNMP rutinokat használ. Az eszközök típusa szintén regisztrálva van. Ez segít a monitornak az egyes készüléktípusokhoz igazított folyamatokban. A térkép egyes ikonjaihoz csatolt részletek felbukkanó részletei megmutatják az adott berendezést.

A hálózatban lévő eszközök állapotát az SNMP ellenőrzi. A térkép az egyes eszközök egészségi állapotát színezéssel mutatja: jó zöld, jó figyelmeztetés sárga és rossz rossz. Így, egy pillanat alatt láthatja, hogy mindegyik berendezés hogyan működik. A hálózati kapcsolatok állapotát a szín is kiemeli: jó zöld, sárga figyelmeztetéshez és piros túlzsúfolthoz.

A WhatsUp Gold hálózati forgalom-elemzési kiegészítőjét beszerezheti, hogy mélyebb információt kapjon a hálózat teljesítményéről. Ez nagyobb hibaelhárítási képességeket nyújt a hálózati teljesítményről szóló betekintés révén, mind linkenként, mind végponttól függően. A kapacitástervező eszköz segít előre jelezni a keresletet és szükség esetén bővíteni az erőforrásokat.

Az Nmap alternatívái

Noha az Nmap rendszeres felhasználói esküsznek rá, az eszköznek megvannak a korlátai. A hálózati adminisztráció újonnan érkezői megtanultak egy GUI felületet elvárni a kedvenc eszközöktől és a hálózati teljesítmény kérdéseinek jobb grafikus ábrázolásától. Az Nmap en-map adaptációja (lásd alább) hosszú utat jelent e szükségletek kielégítése felé.

Ha nem akarja használni a parancssori segédprogramot, vannak alternatívák az Nmap-hez, amelyeket ki lehet nézni. A SolarWinds, amely a világ egyik vezető hálózati adminisztrációs eszközének gyártója, ingyenes portos szkennert is kínál. Az Nmap analitikai funkciói nem olyan nagyok, és más eszközöket is felkutathat magának, hogy tovább vizsgálja a hálózat állapotát és teljesítményét.

Nmap: Alapvető hálózati adminisztrációs eszköz

Végül, ha olyan eszközt keres, amely lehetővé teszi a hálózaton belüli rendszerek megcélzását és a tűzfalak körüli navigációt, akkor az Nmap az az eszköz az Ön számára. Annak ellenére, hogy nem annyira elbűvölő, mint a piacon lévő többi hálózati elemző eszköz, továbbra is a legtöbb informatikai rendszergazda eszközkészletének központi része. A Ping és a Port szkennelések csak a jéghegy csúcsa, amikor arról beszélünk, hogy mire képes ez a platform.

Ha szeretne többet megtudni az Nmap-ről, egy kiterjedt közösségi weboldal tele van útmutatókkal és információkkal, hogy a lehető legtöbbet hozza ki az élményből. Az Nmap dokumentációját az eszköz webhelyén érheti el. Ha átmész a tanulási görbén, akkor nemcsak nagyobb átláthatóságot fog elérni a hálózatán, hanem meg is őrizheti rendszereit a jövőbeli veszélyekkel szemben. Csak kezdje el az alapok megtanulásával, és csak az NMap segítségével fog tökéletesen megbirkózni.

éhez, hogy az Nmap telepítve van-e a rendszeren, egyszerűen írja be a “nmap” parancsot a terminálba. Ha az Nmap telepítve van, akkor megjelennek a használati utasítások. Telepítse az Nmap alkalmazást Mac-re Az Nmap telepítése Mac-re hasonló a Linuxhoz. Az Nmap telepítése a Mac-re lehetővé teszi a hálózati elemzés és csomagszórás funkcióinak használatát. A telepítéshez használja a Homebrew csomagkezelőt, majd írja be a “brew install nmap” parancsot a terminálba. Hogyan lehet futtatni a ping-vizsgálatot Az Nmap használatával egyszerűen futtathat ping-vizsgálatot. A ping-vizsgálat segítségével ellenőrizheti, hogy az adott IP-cím elérhető-e a hálózaton. A ping-vizsgálat futtatásához írja be a “nmap -sn [IP-cím]” parancsot a terminálba. Port-szkennelési technikák Az Nmap számos port-szkennelési technikát kínál, amelyek segítségével azonosíthatja a hálózat nyitott portjait. Néhány közülük: TCP SYN vizsgálat, TCP Connect szkennelés, UDP szkennelés, SCTP INIT portkeresés és TCP NULL szkennelés. TCP SYN vizsgálat A TCP SYN vizsgálat az egyik leggyakrabban használt port-szkennelési technika. Ez a technika a TCP protokoll SYN csomagjainak küldésén alapul, amelyeket a cél IP-címre küldenek. Ha a port nyitott, akkor a cél IP-cím válaszol egy SYN/ACK csomaggal. Ha a port zárt, akkor a cél IP-cím egy RST csomaggal válaszol. TCP Connect szkennelés A TCP Connect szkennelés hasonló a TCP SYN vizsgálathoz, de ebben az esetben a teljes TCP kapcsolatot létrehozzák a cél IP-címmel. Ha a port nyitott, akkor a kapcsolat létrejön, ha a port zárt, akkor a kapcsolat nem jön létre. UDP szkennelés Az UDP szkennelés az UDP protokoll használatával történik. Az UDP szkennelés során az Nmap küld egy UDP csomagot a cél IP-címre és várja a választ. Ha a port nyitott, akkor a cél IP-cím válaszol egy ICMP csomaggal. Ha a port zárt, akkor a cél IP-cím egy ICMP csomaggal válaszol, amelyben szerepel az “Unreachable port” üzenet. SCTP INIT portkeresés Az SCTP INIT portkeresés az SCTP protokoll használatával történik. Az SCTP INIT portkeresés során az Nmap küld egy INIT csomagot a cél IP-címre és várja a választ. Ha a port nyitott, akkor a cél IP-cím válaszol egy INIT-ACK csomaggal. Ha a port zárt, akkor a cél IP-cím egy ABORT csomaggal válaszol. TCP NULL szkennelés A TCP NULL szkennelés során az Nmap nem küld semmilyen TCP csomagot a cél IP-címre. Ha a port nyitott, akkor a cél IP-cím nem válaszol semmilyen csomaggal. Ha a port zárt, akkor a cél IP-cím egy RST csomaggal válaszol. Gazdagép szkennelés Az Nmap lehetővé teszi a gazdagép szkennelését is. A gazdagép szkennelés során az Nmap az összes portot

éhez, hogy az Nmap telepítve van-e a rendszeren, egyszerűen írja be a “nmap” parancsot a terminálba. Ha az Nmap telepítve van, akkor megjelennek a használati utasítások. Telepítse az Nmap alkalmazást Mac-re Az Nmap telepítése Mac-re hasonló a Linuxhoz. Az Nmap telepítése a Mac-re lehetővé teszi a hálózati elemzés és csomagszórás funkcióinak használatát. A telepítéshez használja a Homebrew csomagkezelőt, majd írja be a “brew install nmap” parancsot a terminálba. Hogyan lehet futtatni a ping-vizsgálatot Az Nmap használatával egyszerűen futtathat ping-vizsgálatot. A ping-vizsgálat segítségével ellenőrizheti, hogy az adott IP-cím elérhető-e a hálózaton. A ping-vizsgálat futtatásához írja be a “nmap -sn [IP-cím]” parancsot a terminálba. Port-szkennelési technikák Az Nmap számos port-szkennelési technikát kínál, amelyek segítségével azonosíthatja a hálózat nyitott portjait. Néhány közülük: TCP SYN vizsgálat, TCP Connect szkennelés, UDP szkennelés, SCTP INIT portkeresés és TCP NULL szkennelés. TCP SYN vizsgálat A TCP SYN vizsgálat az egyik leggyakrabban használt port-szkennelési technika. Ez a technika a TCP protokoll SYN csomagjainak küldésén alapul, amelyeket a cél IP-címre küldenek. Ha a port nyitott, akkor a cél IP-cím válaszol egy SYN/ACK csomaggal. Ha a port zárt, akkor a cél IP-cím egy RST csomaggal válaszol. TCP Connect szkennelés A TCP Connect szkennelés hasonló a TCP SYN vizsgálathoz, de ebben az esetben a teljes TCP kapcsolatot létrehozzák a cél IP-címmel. Ha a port nyitott, akkor a kapcsolat létrejön, ha a port zárt, akkor a kapcsolat nem jön létre. UDP szkennelés Az UDP szkennelés az UDP protokoll használatával történik. Az UDP szkennelés során az Nmap küld egy UDP csomagot a cél IP-címre és várja a választ. Ha a port nyitott, akkor a cél IP-cím válaszol egy ICMP csomaggal. Ha a port zárt, akkor a cél IP-cím egy ICMP csomaggal válaszol, amelyben szerepel az “Unreachable port” üzenet. SCTP INIT portkeresés Az SCTP INIT portkeresés az SCTP protokoll használatával történik. Az SCTP INIT portkeresés során az Nmap küld egy INIT csomagot a cél IP-címre és várja a választ. Ha a port nyitott, akkor a cél IP-cím válaszol egy INIT-ACK csomaggal. Ha a port zárt, akkor a cél IP-cím egy ABORT csomaggal válaszol. TCP NULL szkennelés A TCP NULL szkennelés során az Nmap nem küld semmilyen TCP csomagot a cél IP-címre. Ha a port nyitott, akkor a cél IP-cím nem válaszol semmilyen csomaggal. Ha a port zárt, akkor a cél IP-cím egy RST csomaggal válaszol. Gazdagép szkennelés Az Nmap lehetővé teszi a gazdagép szkennelését is. A gazdagép szkennelés során az Nmap az összes portot

éhez, hogy az Nmap telepítve van-e a rendszeren, egyszerűen írja be a “nmap” parancsot a terminálba. Ha az Nmap telepítve van, akkor megjelenik a program verziószáma és a használati utasítások. Telepítse az Nmap alkalmazást Mac-re Az Nmap telepítése Mac-re hasonló a Linuxhoz. Az Nmap letöltése után a telepítési folyamatot a terminálban kell végrehajtani. A Mac felhasználók számára azonban elérhető egy grafikus felhasználói felület is, amelyet a Zenmap nevű alkalmazással lehet használni. Hogyan lehet futtatni a ping-vizsgálatot Az Nmap használatával egyszerűen futtathat ping-vizsgálatot a hálózatán. A ping-vizsgálat segítségével ellenőrizheti, hogy az adott IP-cím elérhető-e a hálózaton. A ping-vizsgálatot az alábbi parancs segítségével lehet futtatni: nmap -sn [IP-cím vagy IP-cím tartomány] Például: nmap -sn 192.168.1.1-255 Port-szkennelési technikák Az Nmap számos port-szkennelési technikát kínál, amelyek segítségével azonosíthatja a hálózatán elérhető portokat. Néhány közülük: TCP SYN vizsgálat A TCP SYN vizsgálat az egyik leggyakrabban használt port-szkennelési technika. Ez a technika a TCP protokoll SYN csomagjainak küldésén alapul, és azokra a csomagokra vár, amelyek visszajeleznek a SYN/ACK csomagokkal. TCP Connect szkennelés A TCP Connect szkennelés a leggyakrabban használt port-szkennelési technika. Ez a technika a TCP protokoll teljes háromlépéses kézfogásán alapul, és azokra a csomagokra vár, amelyek visszajeleznek a SYN/ACK csomagokkal. UDP szkennelés Az UDP szkennelés az UDP protokoll használatával történik, és azokra a csomagokra vár, amelyek visszajeleznek az adott portok állapotával. SCTP INIT portkeresés Az SCTP INIT portkeresés az SCTP protokoll használatával történik, és azokra a csomagokra vár, amelyek visszajeleznek az adott portok állapotával. TCP NULL szkennelés A TCP NULL szkennelés a TCP protokoll használatával történik, és nem küld semmilyen csomagot a portokra. Gazdagép szkennelés Az Nmap lehetővé teszi a gazdagépek szkennelését is, amelyek az adott hálózaton elérhetők. Az Nmap segítségével azonosíthatja a hálózatán elérhető gazdagépeket, és megállapíthatja, hogy milyen szolgáltatásokat futtatnak. Azonosítsa a gazdaneveket Az Nmap segítségével azonosíthatja a hálózatán elérhető gazdaneveket is. Az Nmap lehetővé teszi a DNS-szerverek szkennelését is, amelyek az adott hálózaton elérhetők. OS szkennelés Az Nmap lehetővé teszi az operációs rendszerek szkennelését is, amelyek az adott hálózaton elérhetők. Az Nmap segítségével azonosíthatja az operáci