Mi a DoS támadás? Mi a DDoS támadás és mi a különbség??

A DoS támadás a szolgáltatásmegtagadás támadása, amikor egy számítógépet (vagy számítógépeket) használnak kiszolgáló elárasztására TCP és UDP csomagokkal. A DDoS támadás ahol több rendszer célozza meg egy rendszert egy DoS támadással. A célzott hálózatot ezután több helyről származó csomagokkal bombázzák.

Minden DDoS = DoS, de nem minden DoS = DDoS.

Szolgáltatásmegtagadás (DoS) és Elosztott szolgáltatásmegtagadás (DDoS) A támadások a leginkább félelmetes fenyegetések, amelyekkel a modern vállalkozások szembesülnek. Kevés támadási formának lehet pénzügyi következményei, mint a sikeres DoS támadásnak. A biztonsági felmérések azt mutatják, hogy egy DDoS támadás költsége átlagosan 20 000–40 000 USD / óra. Ez egy csillagászati forma, amely még a legnagyobb szervezeteket is nyomás alá helyezheti.

>>>Ugrás az élre a szolgáltatók számára a DDoS támadásokhoz<<<

Sikeres DDos támadás nem csak jelentős időtartamra kizárja Önt a cselekvésből de képes is bizonyos rendszerek hibás működését okozhatja. Minden nap kifogyott a költségekről, amelyek nélkül lennének. Ebben a cikkben megvizsgáljuk a DoS vs DDoS veszélyeit, hogy megtudjuk, mi a különbség.

Mi a DoS Attack??

A DoS támadás egy szolgáltatásmegtagadási támadás ahol egy számítógép (vagy számítógépek) hozzászoktak eláraszt egy szervert TCP és UDP csomagokkal. Az ilyen típusú támadás során a szolgáltatás kikapcsol, amikor a csomagokat elküldik terhelje túl a szerver képességeit, és tegye elérhetővé a kiszolgálót más eszközökre és felhasználókra a hálózat egész területén. A DoS támadásokat az egyes gépek és hálózatok leállítására használják, hogy más felhasználók ne használhassák őket.

A DoS támadások felhasználásának számos különféle módja van. Ide tartoznak a következők:

- Puffer túlcsordulási támadások – Az ilyen típusú támadás a leggyakoribb DOS-támadás. E támadás alatt a támadó túlterheli a hálózati címet a forgalommal, hogy ki lehessen használni.

- Path of Death vagy ICMP árvíz – Az ICMP árvízi támadást használják a nem konfigurált vagy tévesen konfigurált hálózati eszközök elfogására, és ezeket használják hamis csomagok küldésére a hálózat minden számítógépének pingplatolásához. Ezt a halál ping (POD) támadásának is nevezik.

- SYN árvíz – A SYN árvíz támadások kéréseket küldnek a kiszolgálóra való csatlakozásra, de nem fejezik be a kézfogást. A végeredmény az, hogy a hálózat elárasztódik a csatlakozási kérelmekkel, amelyek megakadályozzák bárki csatlakozását a hálózathoz.

- Könnycsepp – Egy könnycsepp DOS-támadás során a támadó IP-adatcsomag-töredékeket küld a hálózatra. A hálózat ezután megpróbálja újrafordítani ezeket a fragmentumokat az eredeti csomagokba. Ezen fragmensek összeállítási folyamata kimeríti a rendszert, és összeomlik. Összeomlik, mert a mezőket úgy állítják össze, hogy megzavarják a rendszert, hogy nem tudja összerakni őket.

A DoS támadások összehangolásának egyszerűsége azt jelentette, hogy azok lettek az egyik legátfogóbb kiberbiztonsági fenyegetés hogy a modern szervezeteknek szembe kell nézniük. A DoS támadások egyszerűek, de hatékonyak, és pusztító károkat okozhatnak azoknak a társaságoknak vagy magánszemélyeknek, akiknek célzottak. Egy támadással egy szervezet napokig vagy akár hetekig is kikapcsolható.

Az az idő, amelyet egy szervezet offline időnként tölt, összeadódik. A hálózathoz való hozzáférés hiánya évente több ezerre kerül a szervezetek számára. Lehet, hogy az adatok nem vesznek el, de a szolgáltatás és az állásidő zavarok jelentősek lehetnek. A DoS támadásainak megelőzése a modern kor védelmének egyik alapvető követelménye.

Mi az a DDoS Attack??

A DDoS támadás a manapság alkalmazott leggyakoribb DoS támadás. DoS támadás közben, több rendszer egyetlen rendszert céloz meg DoS támadással. Az A célzott hálózatot ezután több helyről származó csomagokkal bombázzák. Ha több helyet használ a rendszer megtámadására, a támadó könnyebben elérhetővé teszi a rendszert offline állapotban. Ennek oka az, hogy nagyobb számú gép áll a támadók rendelkezésére, és az áldozat számára nehezen lehetséges pontosan meghatározni a támadás eredetét..

Ezen felül DDoS támadás megnehezíti a helyreállítást. Tízből kilencedik alkalommal veszélyeztetik a DDoS támadások végrehajtására szolgáló rendszereket, hogy a támadó távoli úton indítson támadásokat rabszolga számítógépek használatával. Ezeket a szolga számítógépeket zombiknak vagy botoknak nevezik.

Ezek a botok olyan eszközhálózatot alkotnak, amelyet botnetnek hívnak, amelyet a támadó irányít egy parancs- és vezérlőkiszolgálón keresztül. A parancs- és vezérlőszerver lehetővé teszi a támadónak vagy a botmasternek a támadások összehangolását. A botnetek bárhol felépíthetők egy maroknyi robot és több száz különböző bot között.

Lásd még: A DoS és a DDoS támadások megértése

A DOS és DDOS támadások széles típusai

Számos széles kategória létezik, amelyekbe a DOS-támadások beletartoznak, hogy hálózatokat offline állapotba hozzák. Ezek a következő formában érkeznek:

- Volumetrikus támadások – A térfogati támadásokat bármilyen támadás formájába sorolják, amikor a támadó szándékosan elhasználja a hálózat sávszélesség-erőforrásait. A hálózati sávszélesség kimerülése után nem érhető el a hálózaton belüli törvényes eszközök és felhasználók számára. Volumetrikus támadások akkor fordulnak elő, amikor a támadó hálózati eszközöket áraszt el ICMP visszhang kérésekkel, amíg nincs elérhető sávszélesség.

- Fragmentációs támadások – A széttöredezettség támadások bármilyen támadás, amely kényszeríti a hálózatot a manipulált csomagok összeszerelésére. A fragmentációs támadás során a támadó manipulált csomagokat küld egy hálózatra, így ha a hálózat megpróbálja őket összeszerelni, akkor azokat nem lehet összeszerelni. Ennek oka az, hogy a csomagoknak több megengedett csomagfejléc-információ van, mint megengedett. A végeredmény olyan csomagfejlécek, amelyek túl nagyok ahhoz, hogy ömlesztve összeszereljék őket.

- TCP-állam kimerültség támadások – A TCP-állapot kimerülés támadásakor a támadó egy webszervert vagy tűzfalat céloz meg annak érdekében, hogy korlátozza az általuk létrehozható kapcsolatok számát. Ennek a támadási stílusnak az az ötlete, hogy az eszközt az egyidejű kapcsolatok számának korlátozására nyomja.

- Alkalmazási réteg támadások – Az alkalmazásréteg vagy a 7. réteg támadások olyan támadások, amelyek alkalmazásokat vagy kiszolgálókat céloznak meg az erőforrások felhasználásának megkísérlése érdekében, annyi folyamat és tranzakció létrehozásával. Az alkalmazásréteg támadásait különösen nehéz felismerni és kezelni, mivel nincs szükségük sok számítógépre a támadás elindításához.

A DDOS támadások leggyakoribb formái

Mint láthatja, a DDoS támadások a bonyolultabb fenyegetések, mivel olyan eszközöket használnak, amelyek növelik a támadások súlyosságát. Az, hogy egy számítógép támad, nem ugyanaz, mint egy száz eszköz botnetje!

A DDOS-támadásokra való felkészülés része a lehető legtöbb támadási forma ismerete. Ebben a szakaszban ezeket részletesebben megvizsgáljuk, így láthatja, hogy ezek a támadások hogyan használják a vállalati hálózatok károsítását.

A DDoS támadások különböző formái lehetnek, beleértve:

Halál ping – A Ping of Death (POD) támadás során a támadó több pingot küld egy számítógépre. A POD-támadások manipulált csomagokat használnak olyan csomagok küldésére a hálózatra, amelyeknek a maximális csomaghosszánál nagyobb IP-csomagok vannak. Ezeket az illegitim csomagokat töredékként küldik el.

Amint az áldozat hálózata megpróbálja újra összeállítani ezeket a csomagokat, a hálózati erőforrások kimerülnek, és nem érhetők el a legális csomagokhoz. Ez megállítja a hálózatot, és teljesen kikapcsolja azt.

A DDoS támadások különböző formái lehetnek, beleértve:

- UDP árvíz – Az UDP-árvíz egy DDoS-támadás, amely az UDP (Data Data Protocol) csomagokkal elárasztja az áldozatok hálózatát. A támadás a portok elárasztásával valósul meg egy távoli gazdagépen, így a gazda folyamatosan keres egy alkalmazást, amely meghallgatja a portot. Amikor a gazda észreveszi, hogy nincs alkalmazás, egy csomagra válaszol, amely szerint a cél nem érhető el. Ez felhasználja a hálózati erőforrásokat, és azt jelenti, hogy más eszközök nem tudnak megfelelően csatlakozni.

- Ping árvíz – Hasonlóan egy UDP árvíz támadáshoz, a ping árvíz támadás az ICMP Echo Request vagy a ping csomagok használatával vonzza ki a hálózat szolgáltatásait. A támadó gyorsan elküldi ezeket a csomagokat, anélkül, hogy válaszra várna, és megpróbálta a hálózatot elérni elérhetetlenné a brutális erő révén. Ezek a támadások különösen azért vonatkoznak, mert a sávszélességet mindkét irányban fogyasztják a támadott szerverek, akik megpróbálnak válaszolni a saját ICMP visszhang-csomagjaikkal. A végeredmény a teljes hálózat teljes sebességének csökkenése.

- SYN árvíz – A SYN árvíz támadások egy másik típusú DoS támadás, ahol a támadó a TCP kapcsolati sorrendet használja az áldozat hálózatának elérhetetlenné tétele érdekében. A támadó SYN kéréseket küld az áldozat hálózatának, amely ezután egy SYN-ACK választ ad. A feladónak ezután állítólag ACK-választ kell adnia, ám ehelyett a támadó nem válaszol (vagy hamis IP-címet használ ehelyett SYN-kérések küldésére). Minden megválaszolatlan kérés hálózati erőforrásokat igényel, amíg egyetlen eszköz sem tud kapcsolatot létesíteni.

- Slowloris – A Slowloris egy olyan DDoS támadó szoftver, amelyet eredetileg Robert Hansen vagy RSnake fejlesztett ki a webszerverek leépítésére. A Slowloris támadás akkor fordul elő, amikor a támadó részleges HTTP-kéréseket küld el, nem szándékozik azokat teljesíteni. A támadás folytatása érdekében a Slowloris időszakonként HTTP-fejléceket küld minden kérésre, hogy a hálózat erőforrásait kötve lehessen tartani. Ez addig folytatódik, amíg a szerver nem tud több kapcsolatot létesíteni. A támadók ezt a támadási formát használják, mert nem igényel sávszélességet.

- HTTP-árvíz – Egy HTTP árvíz támadás során a támadó felhasználók HTTP GET vagy POST kérelmet kérnek támadás elindításához az egyes webszerverekre vagy alkalmazásokra. A HTTP-árvíz a 7. réteg támadása, és nem használnak hibás vagy hamis csomagokat. A támadók az ilyen típusú támadásokat azért használják, mert kevesebb sávszélességet igényelnek, mint más támadások, hogy az áldozat hálózata működésképtelenné váljon.

- Nulla napos támadások – A nulla napos támadások olyan támadások, amelyek kihasználják a még fel nem fedezett sebezhetőségeket. Ez egy általános kifejezés a támadásokra, amelyekkel a jövőben szembesülhet. Az ilyen típusú támadások különösen pusztítóak lehetnek, mivel az áldozatnak nincs konkrét módja arra, hogy felkészüljön rájuk, mielőtt élő támadást tapasztalna.

DoS vs DDoS: Mi a különbség??

Az kulcs különbség a DoS és a DDoS között az a támadás az utóbbi több internetes kapcsolatot használ hogy az áldozat hálózatát elérhetővé tegye, mivel az előbbi egyetlen kapcsolatot használ. A DDoS támadásokat nehezebb felismerni, mivel több helyről indítják őket, így az áldozat nem tudja megmondani a támadás eredetét. Egy másik lényeges különbség a támadások volumene, mivel a DDoS támadások lehetővé teszik a támadónak, hogy hatalmas forgalmat küldjön az áldozat hálózatához..

Fontos megjegyezni, hogy a DDoS támadásokat a DoS támadásokhoz hasonlóan is végrehajtják. DDoS támadások végrehajtása a botnetek használata vagy a támadó irányítása alatt álló eszközök hálózata. Ellentétben, DoS támadások általában a szkript vagy DoS eszköz használata mint Alacsony pályájú ionágyú.

Miért fordulnak elő DoS és DDoS támadások??

Függetlenül attól, hogy DoS vagy DDoS támadásról van-e szó, sok félrevezető oka van annak, hogy a támadó miért akarja offline állapotba hozni egy üzletet. Ebben a szakaszban néhány leggyakoribb okot vizsgálunk meg, amelyek miatt a DoS támadásokkal támadják meg a vállalatokat. Általános okok a következők:

- Ransom – A DDOS támadások talán a leggyakoribb oka a váltságdíj kiszorítása. Miután a támadást sikeresen befejezték, a támadók váltságdíjat igényelnek a támadás leállítására és a hálózat újbóli elérésére. Nem tanácsos ezeket a váltságdíjakat fizetni, mert nincs garancia arra, hogy az üzleti vállalkozás helyreáll a teljes működésben.

- Rosszindulatú versenytársak – Rosszindulatú versenytársak, akik üzleti tevékenységet kívánnak kiesni, a DDoS támadások további lehetséges oka. A vállalkozás hálózatának leépítésével a versenytárs megpróbálhatja ellopni ügyfeleit tőled. Úgy gondolják, hogy ez különösen gyakori az online szerencsejáték-közösségben, ahol a versenytársak megpróbálják offline állapotba helyezni egymást versenyelőny elérése érdekében.

- Hacktivizmus – Sok esetben a támadás motivációja nem pénzügyi, hanem személyes és politikai. Nem ritka, hogy a hacktivista csoportok offline és offline kormányzati és vállalati webhelyeket helyeznek el, hogy jelezzék ellenzéküket. Ennek bármilyen oka lehet, amelyet a támadó fontosnak tart, de gyakran politikai motivációk miatt.

- Hiba okozó – Sok támadó egyszerűen szereti a problémát okozni a személyes felhasználók és a hálózatok számára. Nem titok, hogy a számítógépes támadók mulatságosnak találják a szervezetek offline elérését. Sok támadó számára a DDoS támadások lehetőséget kínálnak az emberek tréfálására. Sokan ezeket a támadásokat „áldozatlannak” tekintik, ami szerencsétlen, tekintettel arra a pénzösszegre, amely egy sikeres támadás költsége lehet egy szervezet számára.

- Elégedetlen alkalmazottak – A számítógépes támadások másik gyakori oka az elégedetlen vagy volt alkalmazottak. Ha a személynek van panasza a szervezetével szemben, akkor a DDoS támadás hatékony módja lehet visszatérésedhez. Noha a munkavállalók többsége érett módon kezeli a panaszt, még mindig van egy kisebbség, akik ezeket a támadásokat egy szervezet megsértésére használják, amelyekkel személyes problémák vannak..

Hogyan lehet megakadályozni a DoS és DDoS támadásokat

Annak ellenére, hogy a DOS támadások folyamatosan fenyegetik a modern szervezeteket, számos különféle lépés létezik, amelyek megteszik a védelmet a támadás előtt és után. A védelmi stratégia végrehajtása előtt alapvető fontosságú annak elismerése, hogy nem fogja tudni megakadályozni minden DoS támadást, amely az utadba kerül. Ennek ellenére képes leszel minimalizálja a sikeres támadás károsodását ez az utad.

A beérkező támadások kárának minimalizálása három dologra vezethető vissza:

-

-

- Megelőző intézkedések

- Teszt futtatásával végrehajtott DOS támadások

- Támadás utáni válasz

-

Megelőző intézkedések, mint például a hálózati megfigyelés, célja, hogy segítsen azonosítsa a támadásokat, mielőtt offline állapotba helyezné a rendszerét és akadályt képez a támadás előtt. Hasonlóképpen, A DoS támadások tesztelése lehetővé teszi a védekezés tesztelését DoS támadások ellen, és finomítsa átfogó stratégiáját. A támadást követő válasz meg fogja határozni, hogy mekkora kárt okoz egy DoS támadás, és egy stratégiát kínál arra, hogy a szervezet sikeres támadás után újból működjön és működjön..

Megelőző intézkedések: Hálózatfigyelés

A hálózati forgalom figyelése az egyik legjobb megelőző lépés elveheted. A forgalom megfigyelése lehetővé teszi, hogy a támadás jeleit láthassa a szolgáltatás teljes leállása előtt. A forgalom figyelésével képes leszel cselekedjen azonnal, amikor szokatlan forgalmat lát szintek vagy egy felismerhetetlen IP-cím. Ez a különbség lehet offline állapotban tartás vagy felmaradás között.

Mielőtt egy teljes támadást végrehajtana, a legtöbb támadó néhány csomaggal teszteli a hálózatát, mielőtt elindítja a teljes támadást. A forgalom megfigyelése lehetővé teszi ezen kis táblák figyelését és korai észlelését, hogy online szolgáltatást tarthasson és elkerülje a váratlan leállások költségeit..

Lásd még: 25 legjobb hálózati monitor

Tesztelje a DoS támadásokat

Sajnos nem fogja tudni megakadályozni minden DoS-támadást, amely utadba kerül. Biztosíthatja azonban, hogy felkészült-e egy támadás megérkezésekor. Ennek egyik közvetlen módja a következő szimulálja a DDoS támadásokat a saját hálózatával szemben. A támadás szimulálása lehetővé teszi tesztelje a jelenlegi megelőzési módszereit és segít felépíteni néhány valós idejű megelőzési stratégiát ez sok pénzt takaríthat meg, ha egy igazi támadás jön az utadhoz.

Támadás utáni válasz: Készítsen egy tervet

Ha egy támadás felszáll a földre, akkor készen kell állnia egy tervre, amellyel a károk ellenőrzését elvégezheti. Az egyértelmű terv lehet a különbség a kényelmetlen támadás és a pusztító támadás között. A terv részeként szeretné jelöljön ki szerepeket a csapat tagjai számára ki lesz a felelős a támadás bekövetkeztéért történő reagálásért. Ez magában foglalja az ügyfél-támogatási eljárások megtervezését, hogy az ügyfelek ne maradjanak magasan és szárazon, amíg műszaki problémákkal foglalkozol.

Élszolgáltatások és DDOS támadások

Kétségkívül az egyik leghatékonyabb módszer a DDoS támadások leküzdésére az an használata él szolgáltatás. Szélső szolgáltatási megoldás, mint például StackPath vagy Sucuri ülhet a hálózat szélén és elfoghatják a DDoS támadásokat, mielőtt azok hatályba lépnének. Ebben a szakaszban azt vizsgáljuk meg, hogy ezek a megoldások miként biztosíthatják hálózatát a gátlástalan támadókkal szemben.

StackPath Edge szolgáltatások

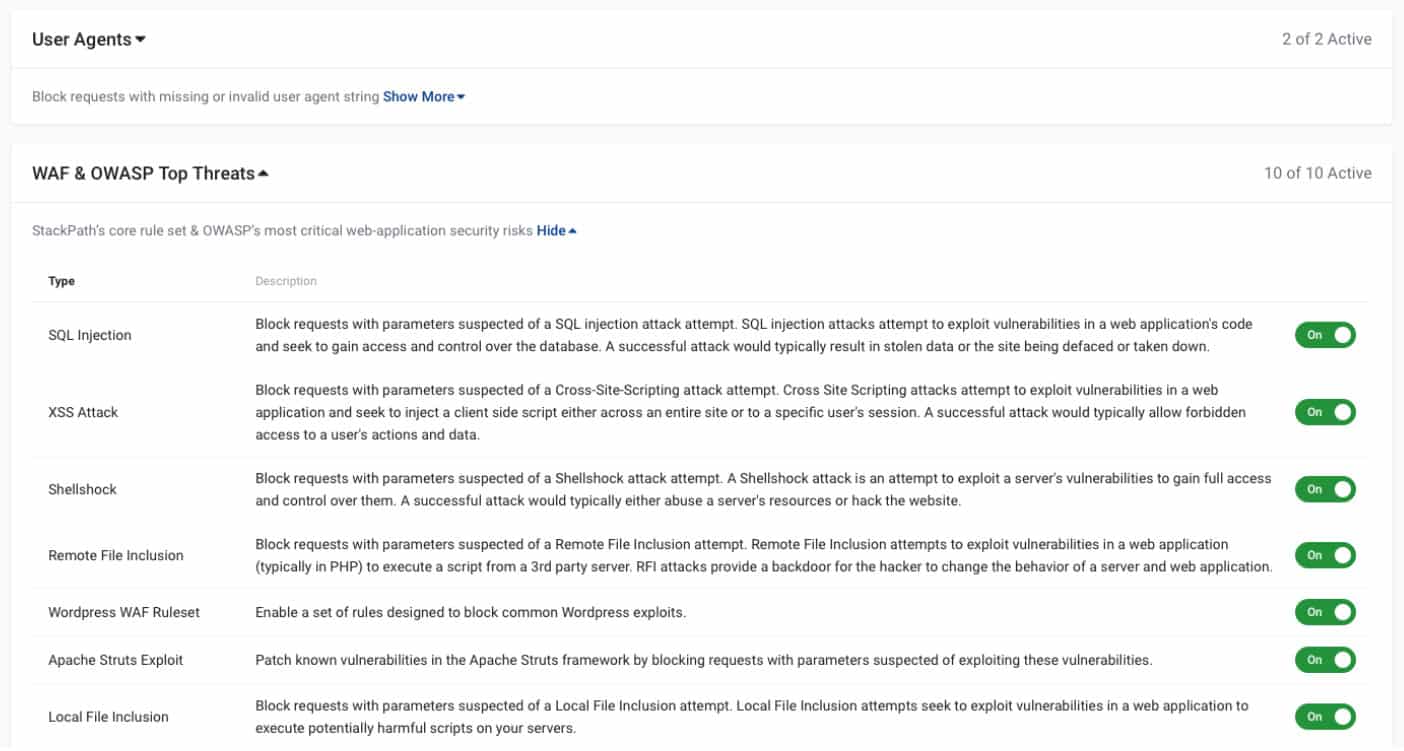

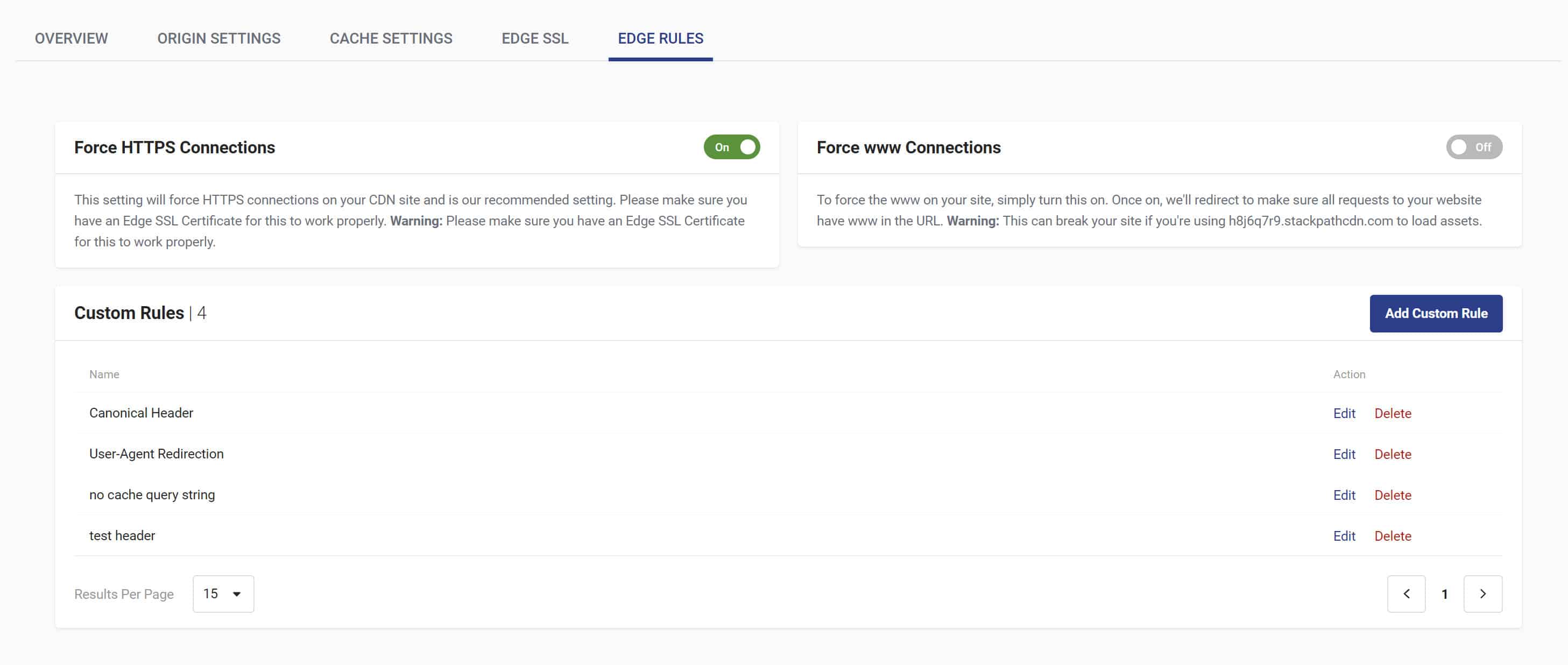

A DDOS támadások elleni védelem alatt álló egyik legnagyobb probléma a sérülések megelőzése, miközben a teljesítmény megmarad. A StackPath edge szolgáltatásait úgy fejlesztették ki, hogy minimalizálják a teljesítmény romlását és küzdenek le a DDOS támadások minden általános formája ellen. A StackPath él szolgáltatásokkal teheti meg felismerheti a támadásokat valós időben és blokkolja azokat mielőtt offline módba állítanák a hálózatot.

Kifinomultabb támadásokhoz, Stackpath webalkalmazás-tűzfala (WAF) megakadályozza az alkalmazásréteg támadásainak átjutását. Az alkalmazásréteg támadásait olyan algoritmusok blokkolják, amelyek fel tudják fedezni a rosszindulatú forgalom jeleit, még mielőtt elérnék a hálózatot.

A StackPath a következőket is kínálja: StackPath Edge kézbesítés 200 szolgáltatás nagyobb hálózatok számára, amely számos egyéb intézkedéssel is rendelkezik a DDOS támadások, például a támadások elleni védekezés érdekében UDP áradások, SYN áradások, és HTTP-áradások is. Nem számít, milyen típusú DDOS-támadásoknak vannak kitéve, a StackPath megoldások olyan alapvető funkciókkal rendelkeznek, amelyek segíthetnek abban, hogy védelmet élvezhessenek az offline módba való bekapcsolódástól.

StackPath Edge kézbesítés 200Keressen egy megfelelő tervet a Stackpath.com webhelyen

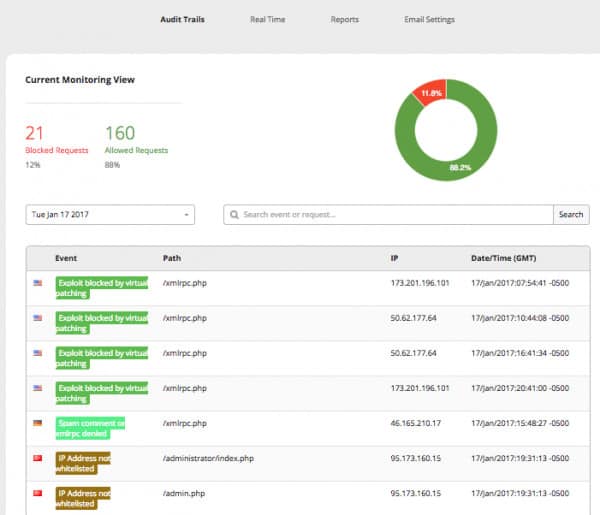

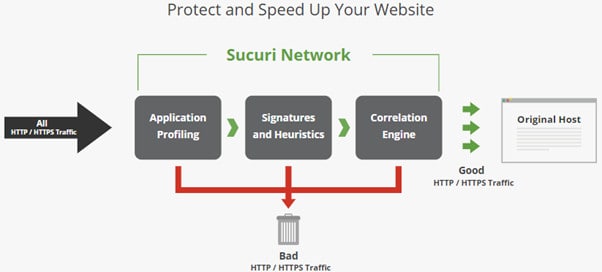

Sucuri Edge Services

A DDoS megelőzési megoldások másik vezető szolgáltatója Sucuri DDoS védelme & Enyhítő szolgáltatás. Sucuri ügyesen kezeli 7. réteg HTTP-áradások de meg is akadályozhatja TCP SYN áradások, Az ICMP áradások, Slowloris, UDP áradások, HTTP gyorsítótár megkerülése, és megerősített DNS DDoS hogy csak néhányat említsünk.

A Sucuri webhely-alkalmazású tűzfal-megközelítéssel rendelkezik, amely rendelkezik a globálisan elosztott hálózat 28 jelenléti ponttal. A támadások méretének szintén nincs sapkája, így függetlenül attól, hogy mi történik, védett maradsz. A Sucuri WAF felhőalapú SaaS megoldás, amely elfogja a webhelyére küldött HTTP / HTTPS kéréseket..

Az egyik különösen hasznos szolgáltatás képes azonosítani, hogy a forgalom egy legitim felhasználó böngészőjéből származik-e, vagy egy támadó által használt szkriptet. Ez biztosítja, hogy a mindennapi felhasználók továbbra is hozzáférhessenek a webhelyhez és annak szolgáltatásaihoz, miközben a rosszindulatú felhasználókat tiltják a támadások indítása. A Sucuri különféle terveket kínál a szélsőséges szolgáltatásokhoz, a hálózati igényeknek megfelelően.

Sucuri Web Security PlatformKeressen megfelelő tervet a Sucuri.net webhelyen

Lásd még: Az 5 legjobb élszolgáltató

DoS vs DDoS támadások: kezelhető fenyegetés

Kevés támadás van a modern szervezetekkel szembeni DoS-támadásokkal kapcsolatban. Noha az adatok ellopása rendkívül káros lehet, az Ön szolgálatának brutális erőszakos támadás általi megszüntetése számos egyéb komplikációval jár, amelyekkel foglalkozni kell. Csak egy napos állásleállás jelentős pénzügyi hatással lehet a szervezetre.

Ha megismeri a DoS és DDoS támadások típusait, akkor előfordulhat, hogy minimalizálja a támadások káros hatásait. Legalábbis azt akarja győződjön meg róla, hogy van hálózati megfigyelő eszköz így szokatlan forgalmat észlelhet, amely potenciális támadást jelez. Bár ha komolyan veszi a DoS támadások kezelését, akkor mindenképpen meg kell győződnie róla tervezzen reagálni a támadás után.

A DoS támadások a világ egyik legnépszerűbb kibertámadási formájává váltak, mivel könnyű végrehajtani őket. Rendkívül fontos, hogy proaktív legyen és minél több intézkedést hajtson végre a támadások megelőzése és a támadásokra való reagálás esetén, ha azok sikeresek. Ennek során korlátozza veszteségeit, és olyan helyzetben hagyja magát, hogy a lehető leggyorsabban visszatérhessen a normál működéshez.

Lásd még: 100+ félelmetes számítógépes bűnözés és kiberbiztonsági statisztikák & Trends

További irodalom:

-

- Az 5 legjobb élszolgáltató

- A DoS és a DDoS támadások megértése

ó hozzáférő felhasználók számára ez jelentős kényelmetlenséget és pénzügyi veszteséget okozhat.

Mi az a DDoS Attack??

A DDoS támadás az elosztott szolgáltatásmegtagadás támadása, amelyben több rendszer támadja meg egy rendszert egy DoS támadással. A támadók általában botneteket használnak, amelyeket korábban fertőztek meg, és amelyeket távolról irányítanak. A botneteket általában a támadók azzal a céllal hozzák létre, hogy elosztott támadásokat hajtsanak végre, és a célzott hálózatot több helyről származó csomagokkal bombázzák. A DDoS támadások célja általában az, hogy a szolgáltatásokat kikapcsolják, és elérhetetlenné tegyék a kiszolgálót a felhasználók számára.

A DOS és DDOS támadások széles típusai

A DoS és DDoS támadások számos formája létezik, és a támadók általában az adott helyzetnek megfelelően választják ki a támadás típusát. Néhány közülük a következő:

– Puffer túlcsordulási támadások

– ICMP árvíz

– SYN árvíz

– Könnycsepp

– DNS támadások

– HTTP GET / POST támadások

– Slowloris támadások

– RUDY támadások

– NTP támadások

– SSDP támadások

A DDOS támadások leggyakoribb formái

A DDoS támadások leggyakoribb formái a következők:

– Botnet támadások

– DNS támadások

– HTTP GET / POST támadások

– SYN árvíz

– UDP árvíz

DoS vs DDoS: Mi a különbség??

A DoS és a DDoS támadások közötti különbség az, hogy a DoS támadás egyetlen rendszerből származik, míg a DDoS támadás több rendszerből származik. A DoS támadások általában könnyebben kezelhetők, mivel csak egy rendszerből származnak, míg a DDoS támadások sokkal összetettebbek, és több erőforrást igényelnek a kezelésükhöz.

Miért fordulnak elő DoS és DDoS támadások??

A DoS és a DDoS támadások általában azért fordulnak elő, mert a támadók meg akarják akadályozni a szolgáltatások elérhetőségét, vagy mert pénzügyi hasznot akarnak elérni. A támadók általában azért választják ki a célpontot, mert az adott szervezet fontos szerepet játszik az adott iparágban, vagy mert a támadók valamilyen sérelmet szenvedtek az adott szervezettől.

Hogyan lehet megakadályozni a DoS és DDoS támadásokat

A DoS és a DDoS támadások megakadályozása érdekében a következő intézkedéseket kell tenni:

Megelőző intézkedések: Hálózatfigyelés

A hálózatfigyelés segítségével azonosíthatók a hálózati anomáliák és a támadások. A hálózatfigyelő rendszerek lehetővé teszik a hálózati forgalom

ó hozzáférés elvesztése pedig jelentős pénzügyi veszteséget okozhat a szervezetnek.

Mi az a DDoS Attack??

A DDoS támadás az elosztott szolgáltatásmegtagadás támadása, amelyben több rendszer támadja meg egyszerre a célszervereket. A támadók általában botneteket használnak, amelyeket korábban fertőztek meg, és amelyeket távolról irányítanak. A botneteket általában a támadók azzal a céllal hozzák létre, hogy elosztott támadásokat hajtsanak végre, és a célzott szervereket elárasztják a forgalommal. A DDoS támadások célja általában az, hogy a szolgáltatásokat kikapcsolják, és elérhetetlenné tegyék a szervereket a felhasználók számára.

A DOS és DDOS támadások széles típusai

A DoS és DDoS támadások számos formája létezik, és a támadók általában az adott helyzetnek megfelelően választják ki a támadás típusát. Néhány közülük a következő:

– Puffer túlcsordulási támadások

– ICMP árvíz

– SYN árvíz

– Könnycsepp

– DNS támadások

– HTTP GET / POST támadások

– Slowloris támadások

– RUDY támadások

– NTP támadások

– SSDP támadások

A DDOS támadások leggyakoribb formái

A DDoS támadások számos formája létezik, de néhány közülük a leggyakoribbak:

– Botnet támadások

– DNS támadások

– HTTP GET / POST támadások

– SYN árvíz

– UDP árvíz

– ICMP árvíz

DoS vs DDoS: Mi a különbség??

A DoS és a DDoS támadások közötti különbség az, hogy a DoS támadás egyetlen rendszerből származik, míg a DDoS támadás több rendszerből származik. A DoS támadások általában könnyebben kezelhetők, mivel csak egy rendszerből származnak, míg a DDoS támadások sokkal összetettebbek, és több erőforrást igényelnek a kezelésükhöz.

Miért fordulnak elő DoS és DDoS támadások??

A DoS és a DDoS támadások általában azért fordulnak elő, mert a támadók meg akarják akadályozni a szolgáltatások elérhetőségét, vagy azért, mert pénzt akarnak kérni a szervezetektől a támadások leállításáért. A támadók általában botneteket használnak, amelyeket korábban fertőztek meg, és amelyeket távolról irányítanak.

Hogyan lehet megakadályozni a DoS és DDoS támadásokat

A DoS és a DDoS támadások megelőzése és kezelése érdekében a következő intézkedéseket kell tenni:

Megelőző intézkedések: Hálózatfigyelés

A hálózatfigyelés segít azonosítani a támadásokat, mielőtt azok kárt okoznának a rendszerben. A hálózatfigyelő rendszerek segítségével a rendszergazdák azonnal értesülnek a támadásokról

ó hozzáférő felhasználók számára ez jelentős kényelmetlenséget és pénzügyi veszteséget okozhat.

Mi az a DDoS Attack??

A DDoS támadás az elosztott szolgáltatásmegtagadás támadása, amelyben több rendszer támadja meg egy rendszert egy DoS támadással. A támadók általában botneteket használnak, amelyeket korábban fertőztek meg, és amelyeket távolról irányítanak. A botneteket általában a támadók azzal a céllal hozzák létre, hogy elosztott támadásokat hajtsanak végre, amelyeket nehéz nyomon követni és megakadályozni.

A DDoS támadások célja általában az, hogy a szolgáltatásokat kikapcsolják, és elérhetetlenné tegyék a szervereket és az alkalmazásokat. A támadók általában pénzt követelnek a támadások leállításáért, vagy politikai vagy ideológiai okokból hajtják végre a támadásokat.

A DOS és DDOS támadások széles típusai

A DoS és DDoS támadások számos formája létezik, és folyamatosan fejlődnek. Néhány közülük:

– Puffer túlcsordulási támadások

– ICMP árvíz

– SYN árvíz

– Könnycsepp

– DNS támadások

– HTTP GET / POST támadások

– Slowloris támadások

– RUDY támadások

– NTP támadások

– SSDP támadások

A DDOS támadások leggyakoribb formái

A DDoS támadások leggyakoribb formái közé tartoznak:

– Botnet támadások

– DNS támadások

– HTTP GET / POST támadások

– SYN árvíz

– UDP árvíz

– ICMP árvíz

DoS vs DDoS: Mi a különbség??

A DoS és a DDoS támadások közötti különbség az, hogy a DoS támadás egyetlen rendszerből származik, míg a DDoS támadás több rendszerből származik. A DDoS támadások általában nagyobb méretűek és összetettebbek, és általában botneteket használnak a támadások végrehajtásához.

Miért fordulnak elő DoS és DDoS támadások??

A DoS és a DDoS támadások általában pénzügyi vagy politikai okokból fordulnak elő. A támadók általában pénzt követelnek a támadások leállításáért, vagy politikai vagy ideológiai okokból hajtják végre a támadásokat.

Hogyan lehet megakadályozni a DoS és DDoS támadásokat

Megelőző intézkedések: Hálózatfigyelés

A DoS és a DDoS támadások megelőzése érdekében fontos, hogy a hálózatot folyamatosan figyeljék és azonosítsák a lehetséges támadásokat. A hálózatfigyelő rendszerek segítségével a szervezetek azonnal értesülhetnek a támadásokról, és megtehetik a szükséges intézkedéseket a támadások megakadályozása érdekében.

Tesztelje a DoS támadásokat

A DoS támadások tesztelése segíthet a

ó hozzáférő felhasználók számára ez jelentős kényelmetlenséget és pénzügyi veszteséget okozhat.

Mi az a DDoS Attack??

A DDoS támadás az elosztott szolgáltatásmegtagadás támadása, amelyben több rendszer támadja meg egy rendszert DoS támadással. A támadók általában botneteket használnak, amelyeket korábban fertőztek meg, és amelyeket távolról irányítanak. A botneteket a támadók használják a célpont elárasztására nagy mennyiségű adatforgalommal, amely túlterheli a rendszert, és megakadályozza a hozzáférést a szolgáltatásokhoz. A DDoS támadások sokkal hatékonyabbak, mint a DoS támadások, mivel több forrásból érkező támadásokat használnak, amelyeket nehéz azonosítani és blokkolni.

A DOS és DDOS támadások széles típusai

A DoS és DDoS támadások számos formája létezik, és a támadók folyamatosan fejlesztik és finomítják őket. Néhány közülük:

– Puffer túlcsordulási támadások

– ICMP árvíz

– SYN árvíz

– Könnycsepp

– DNS támadások

– HTTP GET / POST támadások

– Slowloris támadások

– RUDY támadások

– NTP támadások

– SSDP támadások

A DDOS támadások leggyakoribb formái

A DDoS támadások leggyakoribb formái közé tartoznak:

– UDP árvíz

– TCP árvíz

– ICMP árvíz

– DNS árvíz

– HTTP árvíz

DoS vs DDoS: Mi a különbség??

A DoS és a DDoS támadások közötti különbség az, hogy a DoS támadás egyetlen rendszerből érkezik, míg a DDoS támadás több rendszerből érkezik. A DoS támadások általában könnyebben kezelhetők, mivel csak egy forrásból érkeznek, míg a DDoS támadások sokkal nehezebbek, mivel több forrásból érkeznek, és nehéz azonosítani és blokkolni őket.

Miért fordulnak elő DoS és DDoS támadások??

A DoS és a DDoS támadások általában pénzügyi vagy politikai okokból fordulnak elő. A támadók általában pénzt követelnek a célponttól, vagy politikai üzenetet akarnak közvetíteni. A támadásokat azonban gyakran véletlenszerűen is elindítják, csak azért, hogy zavart okozzanak.

Hogyan lehet megakadályozni a DoS és DDoS támadásokat

A DoS és a DDoS támadások megelőzése és kezelése érdekében a következő intézkedéseket kell tenni:

Megelőző intézkedések: Hálózatfigyelés

A hálózatfigyelés segít azonosítani a támadásokat, mielőtt azok kárt okoznának. A hálózatfigyelő rendszerek figyelik a hálózatot, és észlelik a szokatlan forgalmat és a támadásokat.

Tesztelje a DoS támadásokat

A DoS támadások tesztelése segít felk