A mély csomag elemzése egy hálózati módszer, amely különösen hasznos a tűzfalakban. Az elmúlt években nőtt a mély csomagok ellenőrzésének használata, mivel felhasználható a csomag részeként behatolásjelző rendszerek (IDS-k) és behatolás-megelőző rendszerek (IPS).

A tűzfalak hagyományosan blokkolják a hálózathoz való hozzáférést. A tűzfalak szűrői szintén blokkolhatják a webhelyek listájához való hozzáférést azáltal, hogy megvizsgálják a csomag fejlécében található rendeltetési IP-címet.

Még mélyebbre hatolunk mindegyik eszköznél, de ha nem volt ideje elolvasni az egész darabot, itt található a listánk a legjobb mély csomag ellenőrző és elemző eszközök:

- SolarWinds hálózati teljesítményfigyelő (INGYENES Kísérlet) – Ez a hálózati megfigyelő eszköz magában foglalja a mély csomag ellenőrzést a hálózati forgalom forrás- és célálkalmazásainak és végpontjainak azonosítására.

- Paessler-csomag-szippantás PRTG-vel (INGYENES Kísérlet) – A PRTG rendszer egy infrastruktúra-felügyeleti eszköz, amely csomagérzékelőt tartalmaz.

- OPManager – Ez egy hálózati teljesítményfigyelő, amely csomagok rögzítésére képes offline elemzés céljából. Az eszköz Windows és Linux rendszeren fut.

- nDPI – Ez az eszköz ellenőrzi a csomagokat az alkalmazás rétegén, ami azt jelenti, hogy a forgalmat pufferolni kell az ellenőrzéshez.

- Netifyd – Az nDPI adaptációja, amely rögzíti a csomagokat más szolgáltatások általi ellenőrzés céljából.

- AppNeta – Felhő alapú hálózati megfigyelő rendszer, amely offline forgalom elemzést tartalmaz.

- NetFort LANGuardian – A DPI-t használó és Linux rendszeren futó hálózati biztonsági elemző eszköz.

SPI Vs DPI

Az IP-fejlécet megvizsgáló átjárók fejlesztése:statefulTűzfalak. Foglalkoztatnak Átfogó csomagvizsgálat (SPI). Ez a módszertan megvizsgálja a TCP vagy UDP fejléceket, amelyeket az IP csomag tartalmaz. Az állapotképes csomag-ellenőrzést sekély csomag-ellenőrzésnek is nevezik. Mély csomag ellenőrzés (DPI) áttekinti a csomag adatterhelését.

Az SPI megvizsgálja az egyes csomagokat, mivel azokat az átjáró dolgozza fel, és szelektíven eldobja a kimenő kéréseket vagy bejövő adatcsomagokat, amelyek nem felelnek meg a hálózati biztonsági politikának. A név „állapota” része hivatkozási adatokra utal. A tűzfal rögzíti a TCP-kapcsolattal kapcsolatos fejlécet, amely lehetővé teszi a csomagok folyamatának követését. A tűzfal által gyűjtött állapotalapú fejléc-adatok tartalmazzák a csomagok sorszámát.

Az állapotalapú tűzfal általában tárolja ezt a kapcsolati információt a memóriában, lehetővé téve ezzel a kapcsolódó csomagok patakjainak felvételét az interfészen áthaladva. A csatlakozási adatokat dinamikus táblázat tárolja. Miután a kapcsolat lezárult, az információ törlődik az asztalról a memória felszabadítása érdekében. Az állapotalapú tűzfal valószínűleg blokkolja a kapcsolatokat, amikor azok folyamatban vannak. Az állapotcsomag-ellenőrzés csak az élő adatokra összpontosít.

A DPI csoportokként gyűjti a vizsgált csomagokat, így a rendszeres forgalom folytatódik, miközben a másolatokat összegyűjtik elemzés céljából. Ez az oka annak, hogy a DPI-t gyakran „mély csomag elemzés.”A DPI hosszabb időt vesz igénybe az SPI-hez képest működőképes Intel előállításához.

A mély csomag ellenőrzés és elemzés előnyei

A behatolásérzékelő rendszerek „aláírásokat” keresnek az adatforgalomban a szabálytalan tevékenységek azonosítása érdekében. Az egyik trükk hackerek ezeknek az aláírás-felismerő rendszereknek a megkerülésére szolgálnak ossza fel a csomagokat kisebb szegmensekre. Ez eloszlatja azokat a mintákat, amelyeket a sekély csomag-elemzés vár, tehát egyetlen csomag sem tartalmazza az aláírást, és a támadás átjut. A DPI elemzés újból összegyűjti a csomagforgalmakat ugyanabból a forrásból, így a támadási aláírások akkor is észlelhetők, ha több bejövő csomagra terjednek.

Ha a DPI-elemzés a behatolás-megelőző rendszer része, akkor a folyamatban lévő elemzési eredmények létrehoznak és alkalmaznak műveleteket a rendszer automatikus védelmére. Az ilyen művelet magában foglalhatja az összes olyan forrás IP-címről vagy akár címtartományból érkező csomagok blokkolását is.

Támadás észlelése

A csomaggyűjtés lehetővé teszi a DPI számára, hogy azonosítsa a támadások típusait, amelyekről az állapotalapú elemzés hiányozna. Példák ezekre a szabványos hálózati segédprogramok szabálytalan használata, úgymint PowerShell vagy WMI, és irányított térfogat-túlterhelések, úgymint puffer túlcsordulási támadások. A rendszeres segédprogramok használata vírusfertőzés vagy spyware műveletek során azt jelenti, hogy a hackerek által ismert alkalmazások tilalmát nem lehet végrehajtani. Ennek oka az, hogy ezek a rendszer segédprogramok nélkülözhetetlenek az alkalmazások és a szolgáltatások jogos felhasználók számára történő kiszállításához. Így a mély csomag ellenőrzés és elemzés lépésekbe veszi az említett rendszerszolgáltatások felhasználási mintáinak szelektív vizsgálatát a gyanús viselkedést mutató forgalmat gyökerezi. Így a rosszindulatú tevékenység azonosítható, annak ellenére, hogy kezdetben törvényes forgalomnak tűnik.

Az adatok szivárgásának megelőzése

Az adatszivárgás megelőzése a mély csomag elemzés másik célja. Ez kb whitelisting megközelítés. A társaság olyan irányelvet állíthat be, amely szerint senkinek nem szabad az adatok memóriakártyára másolására vagy e-mail mellékletek küldésére. Vannak olyan jogszerű esetek is, amikor ilyen intézkedésekre szükség van. Ebben az esetben a DPI-t értesítik arról, hogy engedélyezze azt, amit egyébként jogosulatlan tevékenységként kezeljenek. Ennek a felhasználónak nem szabad engedélyezni semmilyen fájl kiküldését, és így a DPI funkció folyamatosan figyeli a tevékenységeket az engedélyezett melléklettől eltérő fájlátvitel blokkolása érdekében.

A legjobb mély csomag ellenőrző és elemző eszközök

A kifinomult hálózati megfigyelő rendszerek ma már mély csomag elemzési rutinokat tartalmaznak. Tehát megszerezheti ezt a lehetőséget az általános hálózati menedzsment szoftver részeként. Néhány szoftverszolgáltató hálózati védelmi szoftvert állít elő, amely magában foglalja a mély csomag elemzést.

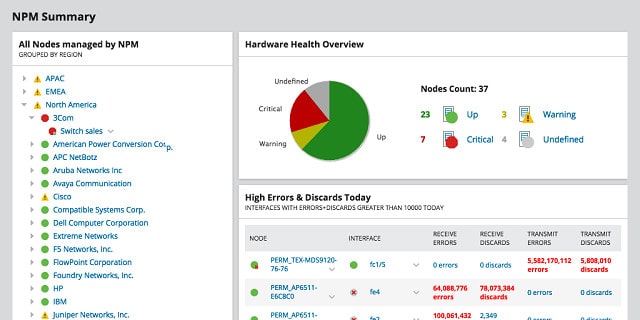

1. SolarWinds hálózati teljesítményfigyelő (ingyenes próbaverzió)

Az A SolarWinds mély csomag ellenőrzése és elemzése az NPM segítségével felhasználások technikák köre a hálózati forgalom figyelésére és kezelésére. A fő elem a SNMP üzenetküldő rendszer, amely natív a hálózati eszközök firmware-jére. A monitor elemző szakaszai azonban használhatók mély csomag ellenőrzés (DPI) az eszköz hálózati viselkedésének láthatósági szolgáltatásai részeként.

A DPI célja a SolarWinds eszközben kielégíti a hálózati rendszergazdák két célját. Az első az, hogy azonosíthatja azokat a forgalmatípusokat, amelyek a rendszer erőforrásainak legnagyobb részét felhasználják. A hálózat túlzott terhelése mindenki számára megnehezíti a munkakörnyezetet, és fontos, hogy pontosan megtudjuk, honnan származik az igény. A DPI biztosítja ezeket az adatokat, és miután azonosították az erőforrás-böngészőket, a hálózati rendszergazdának könnyebb eldönteni, hogy mit tegyen velük.

A mély csomagellenőrzés a Network Performance Monitor biztonsági funkcióit is biztosítja. A DPI technikák konkrét felhasználókat és olyan alkalmazások, amelyek forgalom növekedését okozzák és hibás viselkedést mutatnak. A kereslet csúcsát hackertámadások okozhatják, ám ezeket üzleti igények is előidézhetik, például a hónap végi számlakezelés. A DPI lehetővé teszi, hogy megnézze, vajon ezeket a támadásokat törvényes üzleti tevékenységek generálják-e. A szabálytalan viselkedés blokkolható.

A felhasználói követés kiemelheti a szokatlan tevékenységeket. Például egy felhasználói fiók kompromittálódhatott, ami arra vezette a felhasználót, hogy olyan szolgáltatásokhoz férjen hozzá, amelyek nem kapcsolódnak a szokásos tevékenységeihez. Az eltérő fizikai helyről rövid időn belül történő bejelentkezés azonosíthatja a veszélyeztetett felhasználói fiókot is.

A SolarWinds által végzett mély csomag elemzés a Network Performance Monitor alkalmazásban megmutatja ez a technika nemcsak a biztonsági szakemberek számára hasznos. A SolarWinds magában foglalja a mély csomag elemzést a behatolás észlelésére, de a rendszert is használja a rendszeres forgalom kialakításához és az alkalmazástípusok megvizsgálásához, amelyek túlterhelik a rendszert. A DPI felhasználása a legitim üzleti tevékenységek támogatására megmutatja az előrelépést az összes hálózati megfigyelő rendszer számára. A DPI kifinomult módszerei ma már mainstreamé válnak és a jövőben az összes hálózati forgalomfigyelő rendszer központi részévé válik.

A Network Performance Monitor nem ingyenes. A rendszer ára 2955 dollárral kezdődik. De lehet kapni 30 napos ingyenes próbaverzió. A SolarWinds Network Performance Monitor csak a következőkre telepíthető Windows Server operációs rendszer.

SolarWinds Network Performance MonitorTöltse le a 30 napos INGYENES próbaverziót

2. Paessler csomag-szippantás PRTG-vel (INGYENES Kísérlet)

Paessler csomag szippantás a PRTG-vel egy átfogó hálózati megfigyelő eszköz, amely bevonja a DPI-t az adatgyűjtési eljárásaiba. A PRTG Packet sniffer elemzi az egyes forgalmatípusokat az erőforrás-felhasználás és a szabálytalan tevékenységek ellenőrzése céljából. A monitor jelentést tesz ezekről a forgalomtípusokról és azok átviteli sebességéről, ideértve a következőket webes forgalom, levelezőszerver-tevékenység, és fájlátvitel. Ezek a vezérlők nagyon hasznosak lehetnek a levél- és adatbiztonsági házirendek bevezetésekor, és lehetővé teszik, hogy észlelje a forgalom olyan hullámait, amelyek behatolás vagy számítógépes támadások jelzésére utalhatnak..

Ha különösen érdekli a használat mély csomag elemzés a biztonság érdekében, akkor az az információ, amelyet megkap DHCP, DNS, és ICMP a forgalomnak különösen hasznosnak kell lennie számodra.

A PRTG irányítópultjának csomagérzékelő oldala tárcsák és grafikonok hogy segítsen a forgalmi adatok gyors értelmezésében.

A Paessler PRTG telepíthető a következőre: ablakok és van egy ingyenes verzió a kis hálózatok számára. Ez 100 érzékelőt fog lefedni a hálózaton. Az érzékelő egy hálózat megfigyelési pontja, például egy port vagy egy olyan állapot, mint például a szabad lemezterület. A szoftvert letöltheti a ingyenes próbaverzió itt.

Paessler-csomag-szippantás a PRTG-vel. 30 napos INGYENES Kísérlet letöltése

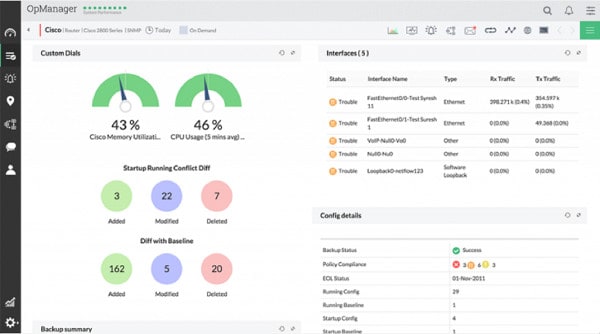

3. ManageEngine OpManager

A ManageEngine OpManager egyike az egyik vezető hálózati megfigyelő rendszerek a mai piacon. Ez a monitor SNMP módszereket használ a folyamatos hálózati megfigyeléshez és az eszköz állapotának követéséhez. Az OpManager mély csomag-ellenőrző funkciói hozzáadják a forgalomkezelést a rendszerhez.

Ahogy a DPI-vel várható, az elemzés offline módban történik. A vizsgált csomagokat először PCAP fájlba írják. Ezek a fájlok szolgáltatják az elemzés forrásinformációit.

Az OpManager mély csomag elemző funkcióinak célja a rossz hálózati teljesítmény okának feltárása, nem pedig a behatolás észlelése. Két elem mutatkozik az elemzés során: hálózati válaszidők és alkalmazás válaszideje. Az adminisztrátor észlelheti, hogy mely alkalmazások működnek rosszul, és több erőforrást igényelhet, mint a szokásos hálózati funkciók. Ezután eldöntheti, hogy növeli-e az éhes alkalmazások kiszolgálására szolgáló erőforrásokat, megvizsgálja a hatékonyabb alternatívákat, vagy korlátozza-e az adott alkalmazás számára rendelkezésre álló sávszélességet, hogy a fontosabb hálózati szolgáltatások számára jobb válaszidőket biztosítson..

A mély csomagok elemzéséből származó adatok kimutathatóak jelentésekben. Ezek lehetővé teszik vitákat vezet az érdekelt felekkel annak eldöntésére, hogy a költségvetést az infrastruktúra bővítésére kell-e fordítani, vagy a hiperaktív alkalmazásokat meg kellene küszöbölni vagy polcra helyezni.

Az OpManager az ingyen elérhető tíz vagy annál kevesebb csomópont megfigyeléséhez a hálózaton. Az ennél nagyobb rendszereknél a fizetett OpManagert kell használni. Az OpManager figyelőkonzol telepíthető a következőre: ablakok és Linux operációs rendszer.

4. nDPI

–

OpenDPI egy mély csomag elemző eszközök nyílt forráskódú projektje. A nyílt forráskódú projekt lehetővé teszi bárki számára, hogy megnézze az alkalmazás forráskódját. Ez biztosítja a felhasználók számára, hogy nincsenek rejtett trükkök vagy a belsejébe eltemetett kártékony programok károsítása. Az Ntop nDPI az OpenDPI kódon alapul, és kibővíti annak funkcionalitását. Az nDPI forráskódja szintén elérhető.

Ez a nyílt forráskódú modell lehetőséget ad arra, hogy telepítse a jelenlegi formájában, vagy módosítsa a rendszert vállalkozása igényeinek megfelelően. A nyílt forráskód módosítása nagyon gyakori és sokan, akik fejlesztéseket készítenek az ilyen rendszerek számára, ezeket az új funkciókat a közösség számára is elérhetővé teszik. Egyes esetekben a forráskódot kezelő szervezet elfogadja ezeket az alapváltozat változásait. Az Ntop az nDPI-t külön tartja az eredeti OpenDPI-től, tehát két nyílt forráskódú lehetősége van.

Az nDPI a Alkalmazási réteg. Ez azt jelenti, hogy egyesíti a csomagokat, mielőtt megvizsgálnák azok tartalmát. A csomagok fejlécei megmutatják az elemző motornak, hogy melyik protokollt használja az átvitel, és melyik portról jött és ment a forgalom. Ez az információ azonosítja a hálózatokon adatokat küldő alkalmazások és az egyes portok közötti eltérést, ellentétben azokkal a portokkal, amelyeket az alkalmazásnak az általa követett protokollhoz kell használnia..

Az nDPI rendszer képes titkosított csomagokat azonosítani az SSL biztonsági tanúsítvánnyal amely megadta az átvitel titkosítási kulcsát. Ez egy okos betekintés, amely megkerüli azokat a nehézségeket, amelyeket a titkosítás okoz a mély csomag elemzéshez.

Az nDPI szoftver telepíthető ablakok, Linux, és Mac operációs rendszer. A DPI modul más Ntop termékeket is támogat, például nProbe és Ntop-NG. Az nProbe egy forgalomfigyelő rendszer, amely összegyűjti NetFlow üzenetek. A NetFlow egy jelző szabvány, amelyet a Cisco Systems a hálózati berendezéseihez. Ez a rendszer kis díj ellenében elérhető és fut tovább Linux és ablakok. Az Ntop-NG egy hálózatok forgalmi elemzője. Ez egy alternatív hálózatfigyelő rendszer, amely alkalmaz SNMP üzenetek. Az Ntop-NG elérhető ablakok, Unix, Linux, és Mac operációs rendszer. Három változatban érhető el, amelyek közül az egyik, a közösségi kiadás ingyenes.

5. Netifyd

Annak ellenére, hogy az OpenDPI villája, Az nDPI a saját standardjává válik és számos más adaptáció alapja. Netifyd egyike ezeknek. Ez teszi Netifyd és az OpenDPI adaptációjának adaptálását. Mint az ősei, A Netifyd nyílt forráskódú termék és láthatja a programot alkotó kódot, lefordíthatja és felhasználhatja. Alternatív megoldásként saját maga is adaptálhatja a kódot, és végezhet az OpenDPI adaptációjának adaptálásával.

A Netifyd csomagokat fog rögzíteni, de nem tartalmazza az elemzési funkciókat adatok értelmezése vagy a forgalom alakítására vagy a protokollok blokkolására irányuló intézkedések meghozatala. Importálnia kell a Netifyd adatokat egy másik alkalmazásba e funkciók végrehajtásához.

Ez a rendszer elérhető a Egloo weboldal. Az Egloo fő terméke a Netify hálózati monitor, amely Netifyd alapú, de még sok más funkcióval és nem ingyenes. Ez az eszköz biztosítja a megjelenítés és a válogatás képességeit, amelyek szükségesek a mély csomagmegfigyelés során felmerülő információk megfelelő megértéséhez. A Netify kezdőcsomagja havonta 25 dollár, webhelyenként. Ez a kiadás lehetővé teszi a da figyelésétta legfeljebb 25 eszközről és a szolgáltatás két napig tárolja az Ön adatait. A magasabb csomagok hosszabb időhorizontot adnak a történeti adatokhoz.

6. AppNeta

Az AppNeta az egy felhőalapú hálózati megfigyelő rendszer. Különösen azoknak a vállalatoknak szól, amelyek WAN-szolgáltatásokat üzemeltetnek, és képességeiket kiterjesztik a felhőbe. A szoftver egy szabadalmaztatott, a TruPath nevű hálózati forgalom elemzési módszert használ, ami kissé hasonlít a Traceroute-hoz, hozzáadott teljesítményjelentéssel.

Miután a TruPath információkat gyűjt, a rendszer hozzáadja a forgalom részleteit, amelyek mély csomag ellenőrzés révén lettek tisztítva. A DPI modul a forgalmi metrikák alkalmazás szerinti szegmentálására szolgál. Mivel az AppNeta célja az olyan vállalkozások, amelyek intenzíven használják az internetet az összes vállalati forgalomhoz. Mindent vezet csomag ellenőrzés helyszínen, csökkentve a túlzott jelentési eljárások által a hálózatokra nehezedő terhelést.

A DPI modul által gyűjtött információk a következők: elküldve a felhő adatközpontjába. Az elemző motort távolról üzemelteti, és nem a berendezései egyikén található. Ez teszi a a műszerfalak és jelentések bárhonnan elérhetők, nem csak a székhelyén. Ennek a konfigurációnak a helysemlegessége a rendszer kezelőpaneljét az interneten bárhol elérhetővé teszi. Az adatokat az AppNeta szerverek 90 napig tárolják, amely lehetőséget ad a trendek elemzésére és a kapacitás megtervezésére. Az alkalmazások iránti igény kiterjed mind a vállalati felhőalapú szolgáltatásokra, mind az online szolgáltatásokra, amelyeket vállalkozása másoknak nyújt.

Az AppNeta bemutató a következőkre összpontosít figyelemmel kíséri az alkalmazások szállítási teljesítményét. Ez magában foglalja a forgalom mennyiségére vonatkozó figyelmeztetéseket alkalmazásonként. Ezek a közlekedési figyelmeztetések biztonsági figyelőként működhetnek, mert a forgalom hirtelen növekedése támadást jelezhet. A segédprogram magában foglalja a felhasználói tevékenységek elemzését, ami hasznos lehet a gyanús tevékenységek nyomon követése és a veszélyeztetett fiókok azonosítása érdekében. Az AppNeta azonban nem szerepel biztonsági eszközként.

Az AppNeta lefedi az összes kommunikációt a webhelyek és az adatközpont között Titkosítás. A csomag nem használ adatelemző eszközöket, és a vállalat azt ajánlja Önnek, hogy használjon harmadik fél eszközét, például a Wireshark.

Ez a felügyeleti rendszer nem ingyenes. A szolgáltatás ára 199 USD, alkalmazásonként és helyszínenként. Kérhet egy ingyenes próbaverzió a rendszernek, de a vállalat ezt egy meghatározott ideig nem kínálja. Kérésre tárgyalási periódust folytathat az értékesítési képviselővel.

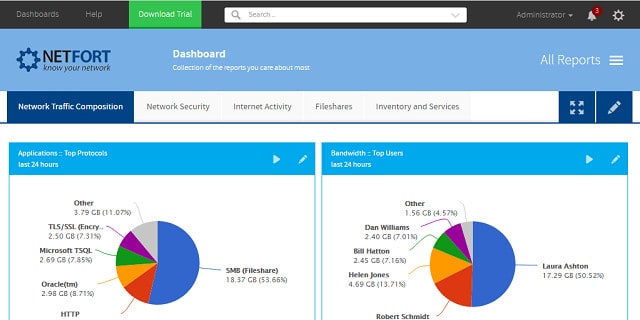

7. NetFort LANGuardian

A LANGuardian használ mély csomag ellenőrzés elsősorban biztonsági eszközként. A rendszer elkülöníti az erőforrás-kapzsi alkalmazásokat és megvizsgálja a hálózati protokollforgalmat, amely a legtöbb sávszélességet használja.

A rendszer irányítópultja összefoglaló adatokat kínál, amelyekből lebonthatja a rendelkezésre álló információkat az összes felhasználói tevékenységig. A LANGuardian szoftver fut Linux. Csomagolva van saját Linux felülete, tehát az is lehet futtassa le a virtuális gépeket beleértve a Microsoft Hyper-V-t. Azonban nem fog közvetlenül a Windows rendszeren futni. Ha a LANGuardian programot Windows operációs rendszerű számítógépen szeretné használni, telepítenie kell a VMWare Player vagy a VirtualBox szoftvert, és ezen a felületen keresztül kell futtatnia a szoftvert..

A LANGuardian rendszer négy elemet tartalmaz:

- Gyűjtő motor

- Egy elemző motor

- Forgalmi adatbázis

- Jelentést készítő motor

Mint a legtöbb DPI rendszer, nem tudja elemezni az élő adatokat. Itt hasznos az adatbázis. A beszedési megbízott által összegyűjtött információkat beillesztik egy adatbázisba. Az összegyűjtött adatok ezután osztályozhatók és manipulálhatók az analitikus motor által. Ez megkapja a rendszert alkalmazás szintű perspektíva a hálózati forgalomról, és lehetővé teszi az elemzőnek a csomagok közötti forgalom mintáinak nyomon követését. Ezek a rekordok azonban nagyon gyorsan összeállíthatók és valós időben hozzáadhatók, így lehetőség van a hálózati forgalom közvetlen élő nézetére..

A szoftvert a hálózat egyik számítógépére kell telepíteni, és ennek a számítógépnek közvetlen kapcsolatnak kell lennie a központi kapcsolóval. Ez felhatalmazza a beszedési ügynököt az egész hálózaton futó forgalom másolására. Ez a kollektor lesz az elsődleges érzékelő, és egy-egy kapcsolatot hoz létre a magkapcsoló és a felügyeleti konzol között. Ez az architektúra nyilvánvalóan megakadályozná a LANGuardian rendszer elosztott hálózatokba való telepítését, és különösen nem működne együtt a WAN-okkal. Ezekben a forgatókönyvekben, a LANGuardian távoli érzékelőket telepít ez a távolság a szervezet többi főkapcsolójától az adatok elemzésének központosítása érdekében.

A rendszer nem ingyenes. Tudod azonban kap egy 30 napos ingyenes próbaverzió a LANGuardian.

Hogyan válasszuk ki a DPI-t és az elemző szoftvert

A mély csomag ellenőrzést és elemzést nem kell önálló eszközzel elvégezni. Integrálhatja a DPI funkciókat az iparág számos legfontosabb hálózati megfigyelő rendszerébe. Ha kicsi hálózattal rendelkezik, és nem akarja kiírni a hálózatkezelő rendszereket, akkor az vizsgálja meg a nagy névű hálózati monitorok ingyenes verzióit. Ha csak egy külön rendszert szeretne mély csomag elemzés elvégzésére, és nem akarja, hogy ezek a feladatok zavarják a rendszeres megfigyelést, akkor talál néhány nagyon megfelelő eszközt a listánkban.

Vigyázzon a mély csomag elemző eszközök telepítésére, mert ezek kibontják a hálózaton átvitt adatokat. A mély csomagok ellenőrzése veszélyeztetheti a szervezeten keresztül cserélt adatok adatvédelmét. Neked kellene kérdezze meg cégének jogi tanácsadóját először olyan hálózati eszköz telepítése előtt, amely lehetővé teszi az adatok rögzítését, amikor áthaladnak a hálózaton. Az adatvédelem és a hozzáférés ellenőrzése veszélybe kerülhet, ha hozzáférést biztosítanak a hálózati rendszergazdák személyzetéhez. Bizonyos esetekben a társaságnak vállalnia kell, hogy korlátozza a nyilvánosság tagjainak az üzleti vagyonon tárolt személyes adataihoz való hozzáférést. Így, ügyeljen arra, hogy a DPI eszközök telepítésével ne tegye eleget ezeknek a kötelezettségeknek.

A csomagszintű forgalom ellenőrzésének képessége mindenképpen hasznos, amikor hálózati teljesítménygel kapcsolatos problémák merülnek fel. A mély csomag elemzés egy lépéssel tovább megy elolvassa az egyes csomagok tartalmát. Biztosítania kell magát és az igazgatótanácsot, hogy valóban szüksége van ilyen szintű információra a hálózat védelme érdekében a DPI rendszerek telepítése előtt.

Jelenleg mély csomag ellenőrző technikákat használ a hálózat megfelelő működésének fenntartására? Találkozott jogi problémákkal az adatvédelem kérdésében a DPI-eszközök használata közben? Hagyja, hogy a közösség tanuljon az Ön tapasztalata alapján, hagyva üzenetet az alábbi megjegyzés szakaszban.

Kép: Raspberry Pi B modell a PiHouse-ügyben – Tim Walker működteti a Flickr-en keresztül. A CC BY-SA 2.0 alatt engedélyezett (módosítva: kiegészítő szöveg hozzáadva)

A mély csomag elemzése nagyon fontos hálózati módszer, különösen a tűzfalakban. Az elmúlt években egyre inkább használják a mély csomagok ellenőrzését, mivel segítségével behatolásjelző és behatolás-megelőző rendszerek is működnek. A tűzfalak hagyományosan blokkolják a hálózathoz való hozzáférést, de a mély csomag elemzése lehetővé teszi a webhelyek listájához való hozzáférést is. A cikkben felsorolt legjobb mély csomag ellenőrző és elemző eszközök segítségével könnyen ellenőrizheti a hálózati forgalmat és megelőzheti a támadásokat és az adatok szivárgását. Az SPI és a DPI közötti különbségek ismertetése segít megérteni, hogy miért fontos a mély csomag elemzése a hálózati biztonság szempontjából.