Что такое HIDS или система обнаружения вторжений в хост??

HIDS – это аббревиатура от системы обнаружения вторжений в хост. Он будет следить за компьютером / сетью, на которой он установлен, и обнаруживать как вторжения, так и злоупотребления. Если он найден, он регистрирует активность и уведомляет администратора..

HIDS похож на использование интеллектуальных камер безопасности в вашем доме; если злоумышленник проникнет в ваш дом, камера начнет запись и отправит уведомление на ваше мобильное устройство.

Вот наш список шесть лучших инструментов HIDS:

- Менеджер событий SolarWinds Security (бесплатная пробная версия) Отличный HIDS с полной отчетностью для соответствия стандартам безопасности данных. Работает на сервере Windows, но также собирает данные из систем Linux и Unix.

- Papertrail (БЕСПЛАТНЫЙ ПЛАН) Облачный агрегатор логов от SolarWinds в бесплатной и платной версиях.

- Анализатор журнала событий ManageEngine (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Этот инструмент проверяет данные файла журнала из Windows Server или Linux и добавляет сведения об угрозах из других источников..

- OSSEC Бесплатный процессор файлов журналов, который реализует стратегии обнаружения на основе хоста и сети. Устанавливается в Windows, Linux, Unix и Mac OS.

- Саган Бесплатная система обнаружения вторжений на основе хоста, использующая стратегии на основе сигнатур и аномалий. Может работать на Linux, Unix и Mac OS.

- Splunk Бесплатная хост-система обнаружения вторжений с платной версией, которая также включает сетевые методы. Устанавливается в Windows, Linux и Mac OS, а также является облачной версией.

Обнаружение вторжений стало важным методом защиты сетей для борьбы со слабостями безопасности, присущими любой системе, включающей человеческий фактор. Независимо от того, насколько сильны ваши политики доступа пользователей, хакеры всегда могут обойти их, обманывая сотрудника в раскрытии учетных данных доступа..

Хакеры, имеющие доступ, могут годами занимать корпоративную систему, не будучи обнаруженными. Этот тип атаки называется Продвинутая постоянная угроза (APT). IDS специально направлены на искоренение APT.

Инструмент HIDS фокусируется на мониторинге файлов журналов. Большинство приложений генерируют сообщения журнала и сохраняют эти записи в файлах, что позволяет вам осуществлять их поиск во времени и выявлять признаки вторжения. Одна большая проблема сбора каждого сообщения журнала в вашей системе заключается в том, что вы получите большое количество данных. Хранение сообщений журнала упорядоченным способом помогает вам определить правильный файл для получения данных по приложению и дате. Итак, первый шаг в способности получить значимую информацию из вашей системы регистрации это организовать имена файлов и структуру каталогов вашего файла журнала сервера.

Следующим шагом в реализации HIDS является автоматическое обнаружение. HIDS будет искать в журнале сообщений для конкретные события похоже, что они зафиксировали вредоносную деятельность. Это ядро инструмента HIDS и метод обнаружения, который определяет, какие записи для извлечения устанавливается полисы и база правил.

Многие HIDS позволяют вам написать свои собственные правила генерации оповещений. Тем не менее, то, что вы действительно ищете, когда выбираете систему безопасности, это набор заранее написанных правил, которые включают опыт экспертов по безопасности, которые пишут программное обеспечение..

HIDS хороша только той политикой, которую она предоставляет. От вас не ожидают, что вы будете в курсе всех последних векторов атак, а также будете уделять время повседневным задачам своей работы, и нет смысла пытаться узнать все, если вы сможете это получить. экспертиза предоставляется для вас в качестве инструмента HIDS.

Важность файлов журнала

Объем журнала и сообщений о событиях может быть огромным, и заманчиво просто игнорировать их. Тем не менее, риск судебных разбирательств вызван раскрытием данных или ущерб, который может быть нанесен бизнесу через потеря данных означает, что неспособность защитить данные может разрушить ваш бизнес.

Проблемы безопасности и защиты данных теперь стали интегрированы в требования контракта и есть много стандартов, которым сейчас следуют отрасли, чтобы успокоить заинтересованные стороны и обеспечить безопасность бизнеса. Соответствие стандартам целостности данных включает в себя требования к обслуживанию файлов журнала.

В зависимости от того, какой стандарт реализует ваша компания, вам потребуется хранить файлы журналов в течение нескольких лет. Таким образом, управление файлами журналов стало важным бизнес-требованием. Пока вы настраиваете сервер журналов, вы можете интегрировать в него меры безопасности, и это то, что делает HIDS.

Безопасность файла журнала

Поддержание целостности файла журнала неотъемлемая часть HIDS. Сообщения о событиях могут идентифицировать вторжение, поэтому файлы журналов являются целями для хакеров. Злоумышленник может скрыть свои следы, манипулируя файлами журналов, чтобы удалить инкриминирующие записи. Следовательно, сервер журналов, который создает резервные копии файлов журналов и проверяет наличие несанкционированных изменений важно для соответствия стандартам безопасности данных.

Системы HIDS не могут эффективно защитить ресурсы вашей системы, если ее исходная информация скомпрометирована. Защита файлов журнала также распространяется на систему аутентификации вашей сети. Ни одна автоматизированная система защиты файлов журналов не сможет различить санкционированный и неавторизованный доступ к файлам журналов, а также не будет контролировать безопасность разрешений пользователей..

HIDS против NIDS

Хост-системы обнаружения вторжений не являются единственными методами защиты от вторжений. Системы обнаружения вторжений делятся на две категории. HIDS является одним из этих секторов, а другой – сетевыми системами обнаружения вторжений..

И HIDS, и NIDS проверяют системные сообщения. Это равносильно просмотру журнала и сообщений о событиях. тем не мение, NIDS также проверяет пакетные данные как он проходит по сетям. Основное правило, которое разделяет обязанности по обнаружению вторжений между этими двумя методологиями, заключается в том, что NIDS собирает живые данные для обнаружения и HIDS проверяет записи в файлах.

Преимущество NIDS состоит в том, что он предлагает более быстрый ответ, чем HIDS. Как только в сети происходит подозрительное событие, NIDS должен обнаружить его и поднять предупреждение. Тем не менее, хакеры являются хитрыми и постоянно корректируют свои методы, чтобы избежать обнаружения. Некоторые паттерны активности становятся злонамеренными, только когда рассматриваются в более широком контексте..

Лучше получить HIDS или NIDS – не большая проблема, потому что на самом деле вам нужны оба.

Ключевые атрибуты HIDS

Анализируя исторические данные о деятельности, HIDS в состоянии определить модели активности, которые происходят с течением времени. Однако даже в сетях среднего размера, объемы записей журнала, генерируемых ежедневно, могут быть очень большими, поэтому важно выбрать эффективный инструмент сортировки и поиска.

Ваш HIDS не стоит использовать, если он слишком медленный. Помните, что новые записи постоянно накапливаются, поэтому быстрый HIDS часто может быть лучше, чем очень хорошо представленный инструмент. Умные системные администраторы предпочитают идти на компромиссы, чтобы получить скорость. Тем не менее, быстрый и хорошо представленный инструмент HIDS является лучшим предложением.

HIDS и SIEM

Вы будете часто сталкиваться с термином SIEM, когда будете исследовать системы сетевой безопасности. Этот аббревиатура расшифровывается как Информация о безопасности и управление событиями. Это составной термин, который эволюционировал путем объединения Управление информацией о безопасности (SIM) и Управление событиями безопасности (SEM). Управление информацией о безопасности проверяет файлы журналов, и поэтому оно аналогично HIDS. Security Event Management отслеживает данные в реальном времени, что делает их эквивалентом NIDS. Если вы внедрите гибридную систему обнаружения вторжений, вы создадите SIEM.

Системы предотвращения вторжений

Как система обнаружения вторжений, HIDS является важным элементом защиты сети. Тем не менее, он не предоставляет все функции, которые вам необходимы для защиты данных вашей компании от кражи или повреждения. Вы также должны быть в состоянии действовать на основе информации, предоставляемой IDS.

Устранение угрозы может быть осуществлено вручную. В вашем распоряжении могут быть инструменты управления сетью, которые помогут вам заблокировать злоумышленников. Тем не менее, соединение обнаружения и исправления вместе создает Система предотвращения вторжений (IPS).

Стратегии обнаружения и предотвращения вторжений основаны на предположении, что ни брандмауэр, ни антивирусная система не являются надежными. IDS – вторая линия защиты, и многие эксперты по информационной безопасности предупреждают, что никто не должен полагаться на стратегию защиты сети на ее границах потому что любая система безопасности может быть подорвана ошибками пользователя или злонамеренными действиями сотрудников.

«Система предотвращения вторжений» немного ошибочна, потому что IPS закрывает нарушения безопасности, как только они были обнаружены, вместо того, чтобы сделать систему настолько водонепроницаемой, что вторжение может вообще не произойти.

Расширенная защита от угроз

Еще один термин, который вы можете увидеть при рассмотрении сложных постоянных угроз – это ATP. Это означает расширенную защиту от угроз. В своей базовой форме система ATP – это то же самое, что и IDS. Однако некоторые провайдеры ATP подчеркивают, что анализ угроз является определяющей характеристикой их систем.. Анализ угроз также является частью определения IDS и системы SIEM..

В HIDS анализ угроз основан на базе правил условий поиска данных и системных тестов, которые идентифицируют вредоносную активность. Это может быть предоставлено в форме кодированных проверок или настраиваемых правил, установленных в качестве политик. Информация об угрозах также может быть сформулирована в IDS через AI. Тем не менее, стратегии формирования политики автоматизированных систем могут быть настолько всеобъемлющими, насколько правила вывода заложены в них при их создании..

Поставщики ATP подчеркивают, что их центральные службы осведомленности об угрозах являются определяющей функцией. Эти услуги предлагаются либо в качестве дополнительной подписки на программное обеспечение ATP, либо включены в стоимость покупки. Это элемент обмена информацией, который позволяет поставщику программного обеспечения ATP распространять новые политики и правила обнаружения основанный на успешной идентификации новых векторов атак другими организациями. Некоторые поставщики HIDS включают эту услугу, а некоторые HIDS поддерживаются сообществами пользователей, которые разделяют новые политики обнаружения. Однако провайдеры HIDS не так сильны в этом элементе распространения информации об угрозах своих услуг, как провайдеры ATP.

Методы обнаружения HIDS

Как HIDS, так и NIDS можно разделить на две подкатегории в соответствии с их методами обнаружения. Эти:

- Обнаружение аномалий

- Обнаружение на основе сигнатур

Нет прямой связи между NIDS и HIDS ни для одной из этих двух стратегий. То есть нельзя сказать, что NIDS больше полагается на один из этих методов, а HIDS полностью на другую методологию обнаружения. И HIDS, и NIDS могут использовать одну или обе из этих стратегий обнаружения..

HIDS с сигнатурной стратегией работает так же, как антивирусные системы; NIDS на основе сигнатур работает как брандмауэр. То есть подход на основе сигнатур ищет шаблоны в данных. Брандмауэр ищет ключевые слова, типы пакетов и активность протокола во входящем и исходящем сетевом трафике, а NIDS выполняет те же проверки трафика, проходящего по сети. Антивирусная программа будет искать определенные битовые комбинации или ключевые слова в программных файлах, а HIDS делает то же самое для файлов журналов..

Аномалия может быть неожиданным поведением пользователя или процесса. Примером этого может быть тот же пользователь, входящий в сеть из Лос-Анджелеса, Гонконга и Лондона в один и тот же день. Другим примером может быть то, что процессоры сервера внезапно начали работать в 2 часа ночи. HIDS на основе аномалий будет просматривать файлы журналов для записей этих необычных действий; NIDS на основе аномалий будет пытаться определить эти нарушения по мере их возникновения.

Как и в случае выбора между HIDS и NIDS, решение о том, использовать ли обнаружение на основе сигнатур или IDS на основе аномалий, решается путем.

Рекомендуемые инструменты HIDS

Вы можете сузить свой поиск системы обнаружения вторжений на основе хоста, прочитав наши рекомендации. Этот список представляет лучшие породы для каждого аспекта HIDS.

Ты найдешь бесплатные инструменты в списке, некоторые из которых имеют очень плохие пользовательские интерфейсы, но попали в список, потому что они имеют очень высокую скорость обработки данных. В списке вы также найдете инструменты, которые включают общие процедуры управления файлами журналов и специально написаны для соответствия общеизвестным стандарты безопасности данных. Другие инструменты являются всеобъемлющими и дают вам все, что вам нужно в HIDS как в бэкэнде, так и в интерфейсе.

1. Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

SolarWinds создала HIDS с автоматическими возможностями исправления, сделав систему защиты от вторжений, Security Менеджер по корпоративным мероприятиям. Этот инструмент включает в себя отчеты о проверке соответствия, чтобы помочь вам поддерживать PCI DSS, SOX, HIPAA, ISO, NCUA, FISMA, FERPA, GLBA, NERC CIP, GPG13 и DISA STIG..

Функции защиты файла журнала, встроенные в эту утилиту, включают шифрование при передаче и хранении, а также мониторинг контрольной суммы папок и файлов. Вы можете пересылать сообщения журнала и резервное копирование или архивирование целых папок и файлов. Таким образом, функции управления файлами журналов и целостности этого инструмента являются исключительными.

Инструмент будет постоянно отслеживать ваши файлы журналов, в том числе те, которые все еще открыты для новых записей. Вам не нужно выдавать запросы вручную, потому что Менеджер событий безопасности автоматически выдаст оповещения всякий раз, когда обнаруживается условие предупреждения. В комплект поставки также входит инструмент анализа, который позволяет выполнять ручные проверки целостности данных и обнаруживать вторжения человеческим глазом..

Хотя это программное обеспечение будет устанавливаться только на Windows Server, оно будет собирать данные журнала из других операционных систем, включая Linux и Unix. Ты можешь получить 30-дневная бесплатная пробная версия диспетчера событий безопасности SolarWinds.

SolarWinds Security Event ManagerЗагрузить 30-дневную бесплатную пробную версию

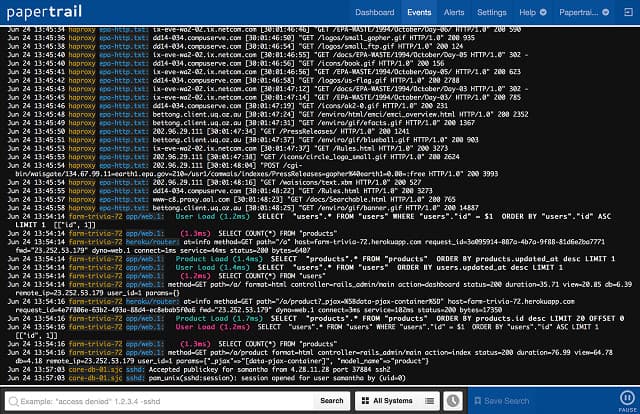

2. Papertrail (БЕСПЛАТНЫЙ ПЛАН)

SolarWinds работает Облачный сервис управления журналами Papertrail. Это агрегатор журналов это централизует ваше хранилище файлов журнала. Papertrail может управлять Журналы событий Windows, Сообщения системного журнала, Файлы журнала сервера Apache, Программные сообщения Ruby on Rails, и уведомления маршрутизатора и брандмауэра. Сообщения могут быть просмотрены в реальном времени на панели инструментов системы, поскольку они перемещаются в файлы журнала. Помимо управления файлами журналов, инструмент включает в себя утилиты аналитической поддержки.

Данные журнала шифруются как в пути, так и в состоянии покоя, а доступ к файлам журнала защищен аутентификацией. Ваши файлы хранятся на сервере Papertrail и SolarWinds заботится о резервном копировании и архивировании, так что вы можете сэкономить на покупке, управлении и обслуживании файловых серверов.

Papertrail использует методы обнаружения аномалий и сигнатур и вы получаете выгоду от обновлений политики, извлеченных из угроз, направленных на других клиентов Papertrail. Вы также можете собрать свои собственные правила обнаружения.

SolarWinds предлагает Papertrail по подписке с целым рядом планов, самый низкий из которых бесплатный.

SolarWinds Papertrail Log AggregatorЗарегистрируйтесь бесплатно

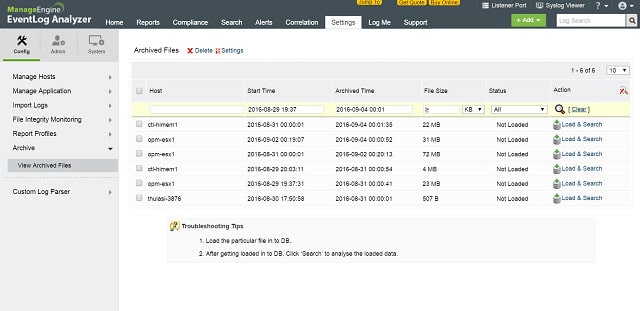

3. ManageEngine Event Log Analyzer (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Анализатор журнала событий ManageEngine является как HIDS, так и NIDS. Модуль управления журналами собирает и хранит Syslog и SNMP Сообщения. Метаданные о каждом сообщении системного журнала также сохранены.

Файлы журналов защищены как сжатием, так и шифрованием, а доступ защищен аутентификацией.. Резервные копии могут быть восстановлены автоматически когда анализатор обнаруживает подделку файла журнала.

Панель инструментов настраивается, и разные группы пользователей могут использовать различные экраны и функции. Отчетность включает в себя аудит соответствия для PCI DSS, FISMA и HIPAA среди других. Вы также можете активировать оповещения о соответствии системы.

Анализатор журнала событий работает Windows или Linux и может интегрироваться с инструментами управления инфраструктурой ManageEngine. Бесплатное издание Этот инструмент доступен только для 5 источников журналов. Вы также можете скачать 30-дневная бесплатная пробная версия из Premium Edition. Для более подробной информации о ценах вы можете связаться с их отделом продаж.

Анализатор журнала событий ManageEngineСкачать 30-дневную бесплатную пробную версию

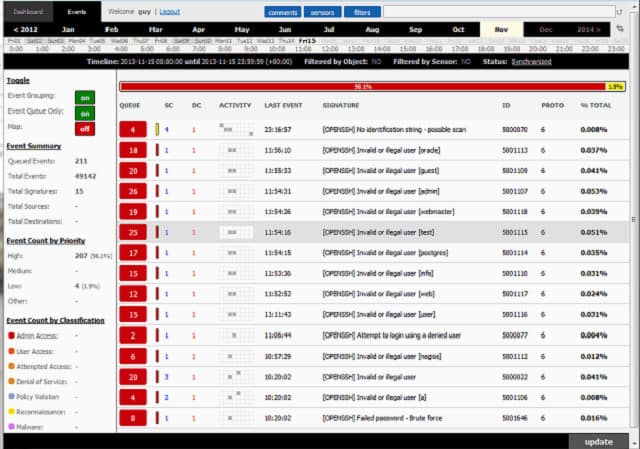

4. OSSEC

OSSEC это бесплатный с открытым исходным кодом HIDS производится компанией Trend Micro. Он также включает в себя функции системного мониторинга, которые обычно относятся к NIDS. Это очень эффективный обработчик данных файла журнала, но он не поставляется с пользовательским интерфейсом. Большинство пользователей ставят Kibana или Graylog на фронте OSSEC.

Этот инструмент организует хранение файлов журналов и защитит файлы от подделки. Обнаружение вторжений основано на аномалиях и реализуется через «полисы.Эти наборы правил можно бесплатно получить у сообщества пользователей..

Программное обеспечение OSSEC может быть установлено на Windows, Linux, Юникс, или Mac OS. Контролирует Журналы событий Windows а также реестр. Он будет охранять учетную запись root на Linux, Юникс, и Mac OS. Поддержка доступна бесплатно от активного сообщества пользователей, или вы можете заплатить Trend Micro за профессиональный пакет поддержки.

5. Саган

Саган это бесплатно HIDS который устанавливается на Юникс, Linux, и Mac OS. Способен собирать Журнал событий Windows сообщения, даже если он не работает в Windows. Вы можете распределить обработку Sagan, чтобы сохранить нагрузку на процессор CPU вашего сервера журналов. Система использует методы обнаружения аномалий и сигнатур.

Вы можете настроить действия на автоматическое обнаружение вторжения. У инструмента есть несколько уникальных особенностей, которых нет у некоторых из наиболее известных HIDS. Это включает средство геолокации IP это позволит вам создавать оповещения, когда действия разных IP-адресов отслеживаются в одном географическом источнике. Инструмент также позволяет установить связанные со временем правила для запуска оповещений. Система была написана для совместимости с фырканье, которая представляет собой систему обнаружения сетей, предоставляющую возможности Saga NIDS в сочетании с сетевым сборщиком данных. Саган включает средство выполнения скрипта что делает это IPS.

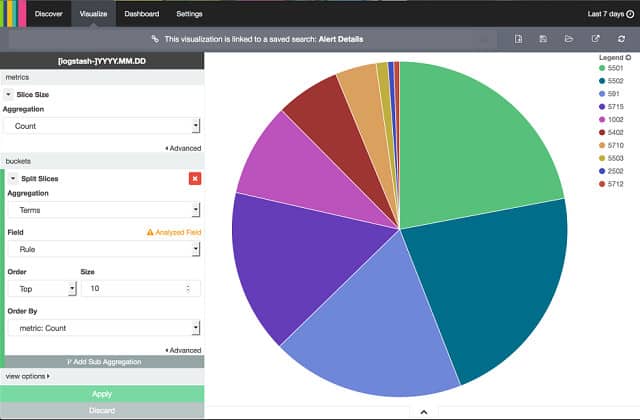

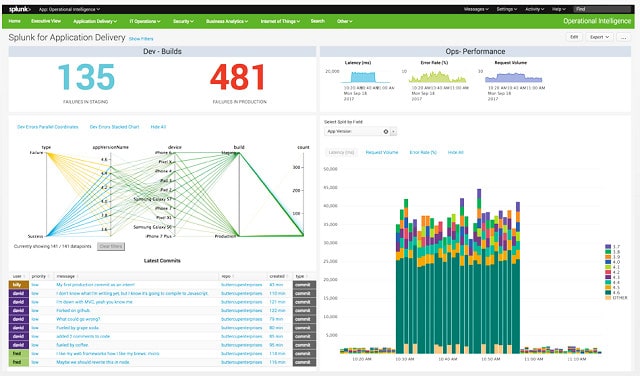

6. Splunk

Splunk предлагает функции HIDS и NIDS. Базовый пакет этого инструмента бесплатно использовать и он не включает никаких сетевых предупреждений о данных, так что это чистый HIDS. Если вы ищете HIDS на основе аномалий, это очень хороший вариант. Топ издание Splunk называется Splunk Enterprise и существует версия программного обеспечения как услуга (SaaS), которая называется Splunk Cloud. Между бесплатной версией и редакцией Enterprise сидит Splunk Light, который имеет некоторые сервисные ограничения. Существует также онлайн-версия Splunk Light, которая называется Splunk Light Cloud.

Splunk имеет функции автоматизации рабочего процесса, которые делают его системой предотвращения вторжений. Этот модуль называется Адаптивная операционная структура и он связывает автоматизированные сценарии для запуска оповещений. Автоматизация решения обнаруженных проблем доступна только с более дорогими опциями Splunk.

Панель инструментов Splunk очень привлекательна для визуализации данных, таких как линейные графики и круговые диаграммы. Система включает в себя анализатор данных во всех выпусках Splunk. Это позволяет просматривать записи, суммировать, сортировать и искать их, а также представлять их в виде графиков..

Все уровни Splunk работают на Windows, Linux и macOS. Вы можете получить 30-дневную бесплатную пробную версию Splunk Light, 60-дневную бесплатную пробную версию Splunk Enterprise и 15-дневную бесплатную пробную версию Splunk Cloud..

Выбор HIDS

На рынке имеется так много инструментов управления журналами с возможностями анализа, что вы можете потратить очень много времени на оценку всех вариантов HIDS. Со списком в этом руководстве, у вас сейчас много исследований сделано и следующий шаг должен сосредоточиться на тех инструментах, которые работают в операционной системе вашего сервера. Если вы хотите использовать облачные сервисы, то Papertrail и Splunk Cloud должны вас заинтересовать больше всего..

К счастью, все инструменты в нашем списке либо бесплатны, либо доступны на бесплатные пробные версии, Таким образом, вы можете установить пару кандидатов, чтобы прогнать их без лишних финансовых рисков.

Вы в настоящее время используете HIDS? Какую систему вы выбрали? Как вы думаете, важно ли платить за инструмент, или вы счастливы, используя бесплатную утилиту? Оставьте сообщение в Комментарии раздел ниже и поделиться своим опытом с сообществом.

Изображение: IT Security от Pixabay. Всеобщее достояние.

й, которую вы установите для обнаружения вторжений. Это означает, что вы должны определить, какие события являются нормальными для вашей сети, а какие являются подозрительными. Например, если вы знаете, что ваша сеть не использует определенный порт, то любая активность на этом порту может быть признаком вторжения. Кроме того, вы должны установить, какие действия должны быть предприняты, если обнаружено вторжение. Это может быть уведомление администратора, блокирование доступа к сети или даже автоматическое удаление вредоносного программного обеспечения.

В целом, HIDS является важным инструментом для обеспечения безопасности вашей сети. Он позволяет обнаруживать вторжения и злоупотребления, а также предотвращать их. Выбор правильной системы HIDS может быть сложным, но если вы определите свои потребности и установите правильную политику обнаружения, вы сможете защитить свою сеть от угроз.

й, которую вы установите для обнаружения вторжений. Это означает, что вы должны определить, какие события являются нормальными для вашей сети, а какие являются подозрительными. Например, если вы знаете, что ваша сеть не использует определенный порт, то любая активность на этом порту может быть признаком вторжения. Кроме того, вы должны установить, какие действия должны быть предприняты, если обнаружено вторжение. Это может быть уведомление администратора, блокирование доступа к сети или даже автоматическое удаление вредоносного программного обеспечения.

В целом, HIDS является важным инструментом для обеспечения безопасности вашей сети. Он позволяет обнаруживать вторжения и злоупотребления, а также предотвращать их. Выбор правильной системы HIDS зависит от ваших потребностей и бюджета, но важно выбрать систему, которая соответствует вашим требованиям безопасности и имеет надежную базу правил для обнаружения вторжений.

й, которую вы установите для обнаружения вторжений. Это означает, что вы должны определить, какие события являются нормальными для вашей сети, а какие являются подозрительными. Например, если вы знаете, что ваша сеть не использует определенный порт, то любая активность на этом порту может быть признаком вторжения. Кроме того, вы должны установить, какие действия должны быть предприняты, если обнаружено вторжение. Это может быть уведомление администратора, блокирование доступа к сети или даже автоматическое удаление вредоносного программного обеспечения.

В целом, HIDS является важным инструментом для обеспечения безопасности вашей сети. Он позволяет обнаруживать вторжения и злоупотребления, а также предотвращать их. Кроме того, он помогает собирать данные о событиях в вашей сети, что может быть полезно для анализа и улучшения безопасности в будущем. Если вы еще не используете HIDS, то рекомендуется выбрать один из рекомендуемых инструментов и начать использовать его прямо сейчас.