А Троянец за отдалечен достъп (RAT) е вид злонамерен софтуер, който позволява на хакер да поеме контрола над вашия компютър. Шпиониращите дейности, които хакерът може да извърши след инсталирането на RAT, варират от проучване на вашата файлова система, гледане на дейности на екрана, и събиране на идентификационни данни за вход.

Хакерът може също така да използва вашия интернет адрес като фронт за незаконни дейности, да ви представя за себе си и да атакува други компютри. Вирусите, изтеглени чрез RAT, ще заразят други компютри, като същевременно ще причинят щети на вашата система чрез изтриване или шифроване на основен софтуер.

Влизаме в много подробности за всеки от инструментите за откриване на проникване и примери за RAT по-долу, но ако нямате време да прочетете цялото парче, ето нашето списък на най-добрите инструменти за откриване на проникване за RAT софтуер:

- SolarWinds Security Event Manager (БЕЗПЛАТНА ПРОБЛЕМА) надхвърля откриването на RAT с автоматизирани задачи за възстановяване, които ви помагат да блокирате RAT дейностите

- сумтене застой в индустрията в NIDS за първи път от Cisco

- OSSEC HIDS с отворен код, спечелвайки следното за възможности за събиране на данни

- Брато безплатни NIDS за Unix, Linux и Mac OS

- Suricata следи активността на IP, TLS, TCP и UDP протокол

- Сейгън Не е самостоятелен IDS, подходящ за автоматизиране на скриптове

- Сигурност лук обединяване с отворен код на други инструменти с отворен код в този списък

- AIDE специализира в откриването на руткит и сравненията на подписи на файлове

- OpenWIPS-NG предпочитан за безжично подслушване на пакети

- Samhain чудесно за настройка на сигнали, но без реални възможности за отстраняване на неизправности

RAT софтуерни инструменти и APT

RATs са инструменти, които обикновено се използват при скрит тип хакерска атака, която се нарича an Напреднала упорита заплаха, или APT. Този тип нахлуване не е фокусирано върху увреждане на информация или бързо нападение на компютри за данни. Вместо, APT се състоят от редовни посещения на вашата мрежа, които могат да продължат с години. RATs може да се използва и за пренасочване на трафика през мрежата на вашата компания, за да маскира незаконни дейности. Някои хакерски групи, предимно в Китай, дори са създали хакерска мрежа която минава през корпоративните мрежи по света и те отдават под наем достъп до тази магистрала за киберпрестъпления на други хакери. Това се нарича „теракота VPN”И се улеснява от RATs.

Ранни нашествия

RATs тихо съществуват повече от десетилетие. Открито е, че технологията е играла роля в широко разграбване на американски технологии от китайски хакери през 2003 г. Пентагонът започна разследване, наречено Титан дъжд, които откриха кражба на данни от американските контрагенти по отбрана, като данните за разработки и класифицирани тестове бяха прехвърлени на места в Китай.

Може да си припомните спирането на електрическата мрежа на Източното крайбрежие на САЩ от 2003 и 2008 г.. Те също бяха проследени в Китай и бяха улеснени от RATs. Накратко, хакер, който може да получи RAT на система, може да активира целия софтуер, който потребителите на тези компютри имат на разположение.

Хибридна война

Хакер с RAT може да командва електроцентрали, телефонни мрежи, ядрени съоръжения или газопроводи. RATs не само представляват риск за корпоративната сигурност, но също така могат да дадат възможност на воюващи държави да осакатяват вражеска страна.

Първоначалните потребители на RATs за индустриален шпионаж и саботаж бяха китайски хакери. През годините, Русия е оценила мощта на RATs и ги интегрира във своя военен арсенал. APT сега официално са част от руската стратегия за престъпления, известна като „хибридна война.”

Когато Русия завзе територията от Грузия през 2008 г., тя използва DDoS атаки, за да блокира интернет услуги и APT, използвайки RATs за събиране на разузнаване, контрол и нарушаване на грузинския военен хардуер и основни комунални услуги. Използването на Русия от RAT за дестабилизиране на Украйна и балтийските държави продължава и до днес.

В Русия работят полу-официални хакерски групи APT28. Друга хакерска група, известна като APT15 редовно се използва от китайското правителство. Имената на тези групи обясняват основната им стратегия, „напредналата постоянна заплаха“, която се улеснява от RAT.

Повишаването на напрежението в търговските тарифи през [year] г. доведе до нов тласък в китайската хакерска активност, особено в полувоенната група APT15. Проблемите между САЩ и Северна Корея, които се носят от 2015 г., също предизвикаха увеличаване на дейността на APT, подпомагана от RAT, с произход от Северна Корея.

И така, докато хакери по света използват RATs, за да шпионират компании и откраднат техните данни и пари, проблемът с RAT вече се превърна в проблем за националната сигурност за много страни, особено за САЩ. По-долу сме включили някои примери за RAT инструменти.

Защита срещу троянски софтуер за отдалечен достъп

Антивирусните системи не се справят много добре с RATs. Често инфекцията на компютър или мрежа остава неоткрита с години. Методите на обфуксация, използвани от паралелни програми за прикриване на RAT процедурите, ги правят много трудни за установяване. Модулите за устойчивост, които използват техники на руткит, означават, че от RAT е много трудно да се отървете. Понякога единственото решение да избавите компютъра си от RAT е да изтриете целия си софтуер и да инсталирате отново операционната система.

Системите за предотвратяване на RAT са рядкост, тъй като софтуерът за RAT може да бъде идентифициран само след като работи във вашата система. Най-добрият начин за управление на проблема с RAT е да използвайте система за откриване на проникване. Comparitech има ръководство за системите за откриване на проникване, което ви дава пълно обяснение за това как работят тези системи и задържане на препоръчаните инструменти.

Най-добрите инструменти за откриване на софтуер за RAT

Тук разглеждаме най-добрите инструменти за откриване на софтуер за RAT:

1. SolarWinds Security Manager Manager (БЕЗПЛАТНА ПРОБЛЕМА)

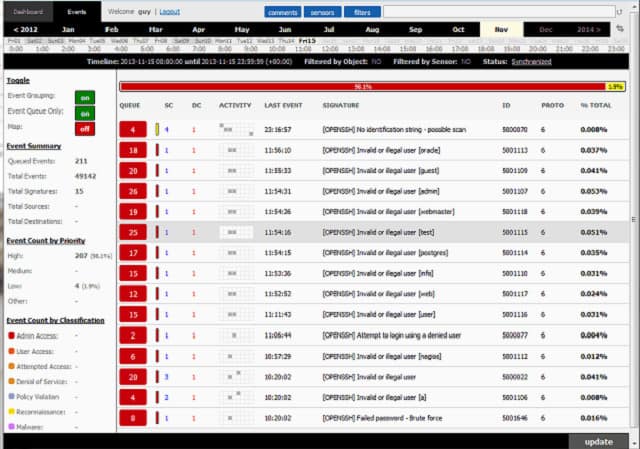

Системите за откриване на проникване са важни инструменти за блокиране на проникване в софтуер, които могат да избегнат откриването чрез антивирусни и защитни програми. Най- SolarWinds Security Event Manager е базирана на хост система за откриване на проникване. Съществува обаче раздел на инструмента, който работи като мрежова система за откриване на проникване. Това е анализаторът на Snort Log. Можете да прочетете повече за Snort по-долу, но тук трябва да знаете, че става дума за широко използван sniffer за пакети. Използвайки Snort като колектор на данни, за да се захранва в анализатора на Snort Log, вие получавате както анализи на живо, така и на исторически данни от мениджъра на събитията за сигурност.

Тази двойна възможност ви предоставя пълна услуга за информация за сигурност и управление на събития (SIEM). Това означава, че можете да гледате събития, заснети от Snort, на живо и също така да проверявате подписи за навлизане на кръстосани пакети, идентифицирани чрез записи в лог файл.

Мениджърът на събития за сигурност надхвърля откриването на RAT, защото включва автоматизирани задачи за отстраняване, които ви помагат да блокирате RAT дейностите. Инструментът е съвместим с редица стандарти за сигурност на данните, включително PCI DSS, HIPAA, SOX, и DISA STIG.

SolarWinds Security Event Manager може да бъде инсталиран на Windows Server. Помощната програма не е свободна за използване, но можете да я получите на 30-дневен безплатен пробен период.

SolarWinds Security Event ManagerDownload 30-дневна БЕЗПЛАТНА пробна версия

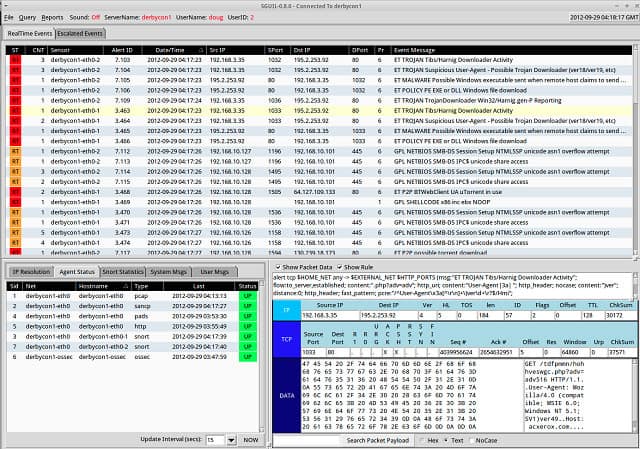

2. Хъркане

Snort е безплатен за използване и той е лидер в индустрията NIDS, което е а Мрежова система за откриване на проникване. Тази система е създадена от Cisco Systems и може да се инсталира на Windows, Linux, и Unix. Snort може да прилага стратегии за отбрана, което го прави система за предотвратяване на проникване. Има три варианта на режим:

- Режим Sniffer – sniffer на живо

- Packet logger – записва пакети във файл

- Откриване на проникване – включва модул за анализ

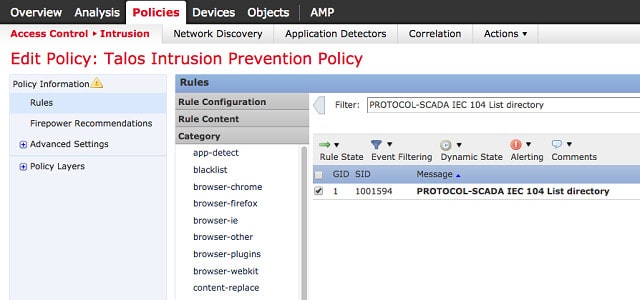

Прилага се IDS режимът на Snort “основни политики”Към данните. Това са правила за предупреждение, които осигуряват откриване на проникване. Политиките могат да бъдат закупени безплатно от уебсайта на Snort, получена от потребителската общност или можете да напишете своя собствена. Подозрителните събития, които Snort могат да подчертаят, включват скрито сканиране на порт, атаки за преливане на буфер, CGI атаки, SMB сонди, и Отпечатване на ОС. Снуртът е способен и на двете методи за откриване на базата на подпис и базирани на аномалия системи.

Предният край на Snort не е много добър и повечето потребители интерфейсват данни от Snort до по-добри конзоли и инструменти за анализ, като напр. Snorby, BASE, Squil, и Anaval.

3. OSSEC

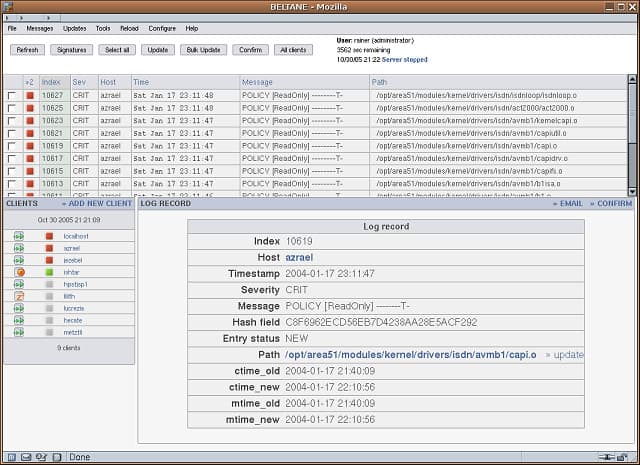

OSSEC означава HIDS Security с отворен код. А HIDS е Система за разпознаване на проникване в хост, който изследва събитията на компютрите в мрежа, а не да се опитвате точкови аномалии в мрежовия трафик, което е какво мрежови системи за откриване на проникване направя. OSSEC е настоящият HIDS лидер и може да бъде инсталиран на Unix, Linux и Mac OS операционна система. Въпреки че не може да работи на компютри с Windows, той може да приема данни от тях. OSSEC изследва дневниците на събитията, за да търси RAT дейности. Този софтуер е проект с отворен код, който е собственост на фирма за киберсигурност, Trend Micro.

Това е инструмент за събиране на данни, който няма много удобен за потребителя фронт. По принцип предният край на тази система се доставя от други инструменти, като например Splunk, Kibana, или Graylog. Двигателят за откриване на OSSEC се основава на политики, които са условия за предупреждение, които могат да възникнат в данните. Можете да придобивате предварително написани пакети от политики от други потребители на OSSEC които предоставят своите пакети безплатно на форума на общността на потребителите на OSSEC. Можете също така да напишете свои собствени правила.

4. Брато

Бро е а безплатни NIDS които могат да бъдат инсталирани на Unix, Linux, и Mac OS. Това е система за мониторинг на мрежата, която включва методи за откриване на проникване. IDS събира пакетни данни във файл за по-късен анализ. NIDS, които работят на данни на живо, пропускат определени идентификатори за проникване, тъй като хакерите понякога разделят RAT съобщения на множество пакети. Следователно, приложните слоеве NIDS, като Bro имат по-добри възможности за откриване защото те прилагат анализ в пакети. Бро използва и двете анализ на базата на подписи и откриване на базата на аномалия.

Най- Bro Event Engine „Слуша“ за задействане на събития, като нова TCP връзка или HTTP заявка и ги регистрира. Сценарии за политика след това търсете през тези регистрационни файлове, за да потърсите модели в поведението, като например аномална и нелогична дейност, извършвана от един потребителски акаунт. Bro ще проследи HTTP, DNS и FTP активност. Той също така събира SNMP известия и може да се използва за откриване на промени в конфигурацията на устройството и SNMP Trap съобщения.

5. Suricata

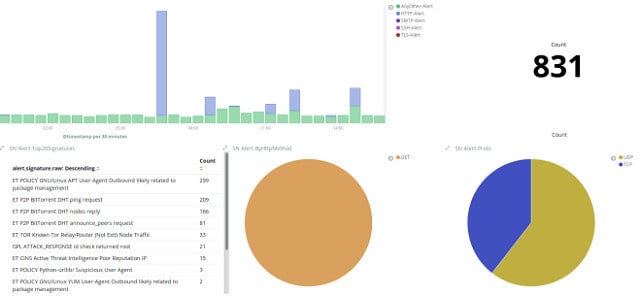

Суриката е a NIDS които могат да бъдат инсталирани на Windows, Linux, Mac OS, и Unix. Това е система, базирана на такси това важи анализ на приложения слой, така че ще открие подписи, които са разпределени в пакети. Суриката монитори IP, TLS, TCP, и UDP активност на протокола и се фокусира върху ключови мрежови приложения, като например FTP, HTTP, ICMP, и SMB. Той също може да изследва TLS сертификати и се фокусира върху HTTP искания и DNS призовава. Има и съоръжение за извличане на файлове, което позволява анализ на файлове, заразени с вируси.

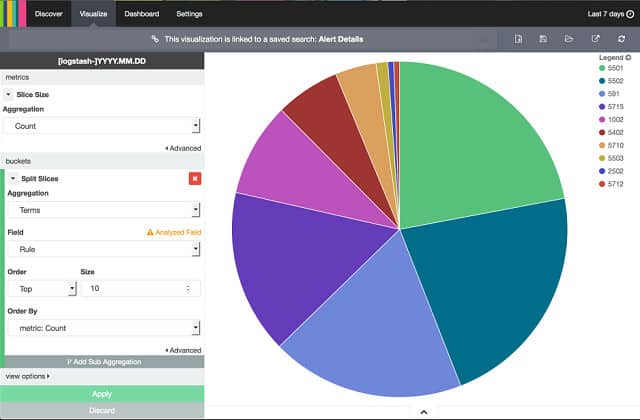

Suricata има вграден скриптов модул, който ви позволява да комбинирайте правила и да получите по-прецизен профил на откриване. Този IDS използва както методи за откриване, базирани на подпис, така и аномалия. VRT прави файлове, написани за сумтене може да се импортира в Surcata, защото този IDS е съвместим с платформата Snort. Това също означава, че това Snorby, BASE, Squil, и Anaval може да служи като предни краища към Suricata. Въпреки това, Suricata GUI е много сложен и включва графични изображения на данни, така че може да не е необходимо да използвате друг инструмент за преглед и анализ на данни.

6. Саган

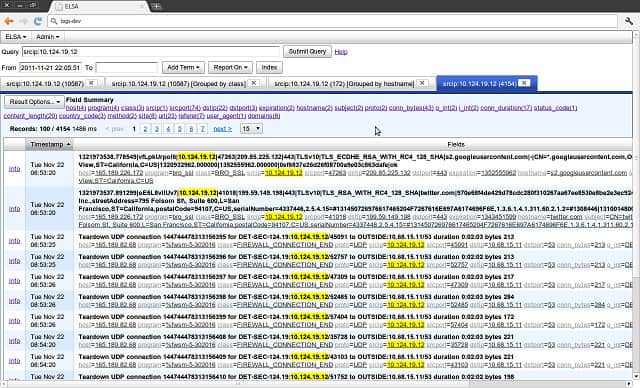

Саган е безплатна система за откриване на проникване на основата на хост които могат да бъдат инсталирани на Unix, Linux, и Mac OS. Не можете да стартирате Sagan в Windows, но можете влезте в него влезте в системата. Данни, събрани от сумтене, Suricata, или Брато може да бъде импортиран в Sagan, което дава инструмент за анализ на данни на тази програма NIDS перспектива, както и нейния роден HIDS възможности. Sagan е съвместим и с други системи от типа Snort, като например Snorby, BASE, Squil, и Anaval, което би могло да осигури преден край за анализ на данните.

Саган е инструмент за анализ на журнали и трябва да се използва заедно с други системи за събиране на данни, за да се създаде пълна система за откриване на проникване. Помощната програма включва IP локатор, така че можете да проследите източниците на подозрителни дейности до местоположение. Той може също така да групира дейностите на подозрителни IP адреси за идентифициране на екип или разпространени атаки. Модулът за анализ работи с методологии за откриване на подпис и аномалия.

Саган може автоматично изпълнява скриптове за заключване на мрежата когато открива конкретни събития. Той изпълнява тези задачи за превенция чрез взаимодействие с таблиците на защитната стена. Това е система за предотвратяване на проникване.

7. Лук за сигурност

Security Onion е разработен чрез сплитане на кода за сумтене, Suricata, OSSEC, Брато, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, и NetworkMiner, които са всички проекти с отворен код. Този инструмент е a безплатни Linux базирани NIDS които включват HIDS функционалност. Беше писано да се изпълнява специално на Ubuntu.

Анализ на базата на хостове проверява за промени в файлове и мрежовият анализ се провежда от пакетен снайпер, които могат да показват преминаващи данни на екран, а също и да записват във файл. Двигателят за анализ на Security Onion е сложен, защото комбинира процедурите на толкова много различни инструменти. Тя включва мониторинг на състоянието на устройството, както и анализ на трафика. Има както правилата за сигнализиране, основани на подпис, така и за аномалията включени в тази система. Интерфейсът на Kibana осигурява таблото за сигурност Onion и включва графики и диаграми за улесняване на анализа на данните.

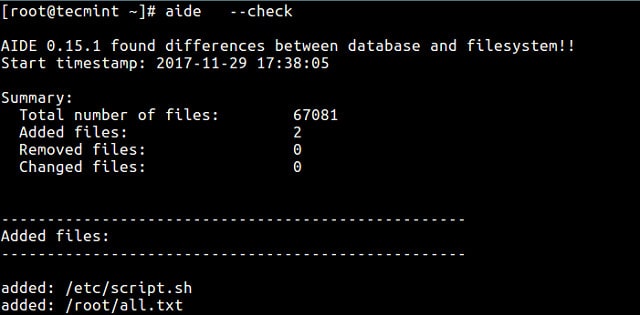

8. ПОМОЩ

AIDE означава „Разширена среда за откриване на проникване.” Това е безплатен HIDS който продължава Mac OS, Unix, и Linux. Този IDS се фокусира върху откриване на rootkit и сравнения на подписи на файлове. Модулът за събиране на данни се попълва база данни с характеристики които са събрани от лог файлове. Тази база данни е моментна снимка на състоянието на системата и всички промени в сигналите за задействане на конфигурацията на устройството. Тези промени могат да бъдат отменени чрез позоваване на базата данни или базата данни може да бъде актуализирана, за да отразява разрешените промени в конфигурацията.

Проверките на системата се извършват при поискване и не непрекъснато, но тя може да бъде планирана като хронична работа. Базата с правила на AIDE използва както методите за мониторинг на базата на подпис, така и на аномалията.

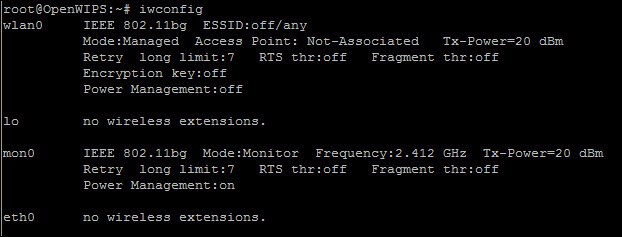

9. OpenWIPS-NG

OpenWIPS-NG идва от разработчиците на Aircrack-NG. Всъщност тя интегрира Aircrack-NG като своя безжичен пакет sniffer. Aircrack-NG е добре познат хакерски инструмент, така че тази асоциация може да ви направи малко предпазлива. WIPS означава „Безжична система за предотвратяване на проникване” и то работи на Linux. Това е безплатна програма която включва три елемента:

- Сензор – пакетиращият пакет

- Сървър – база данни за съхранение и анализ на данни

- Интерфейс – обърнат към потребителя преден край.

Сензорът също е предавател, така може осъществявайте действия за предотвратяване на проникване и осакатява нежелани предавания. Най- сървърът извършва анализ и също така стартира политики за намеса, за да блокира откритите прониквания. Най- интерфейсен модул показва събития и сигнали до системния администратор. Това е също мястото, където настройките могат да бъдат настроени и защитните действия могат да бъдат коригирани или отменени.

10. Samhain

Samhain, произведен от Samhain Design Labs в Германия, е безплатна система за откриване на проникване на основата на хост който се инсталира на Unix, Linux, и Mac OS. Той използва агенти, работещи в различни точки в мрежата, които се отчитат на централен модул за анализ. Всеки агент изпълнява проверка на целостта на файла, наблюдение на лог файл, и мониторинг на пристанищата. Търсят се процесите rootkit вируси, нелоялни SUID-та (права за достъп на потребителите) и скрити процеси.

Мрежовата комуникация между агентите и конзолата е защитени чрез криптиране. Връзките за предаване на данни от лог файл включват изисквания за удостоверяване, които предотвратяване на злоупотребите с отвличане или замяна на процеса на наблюдение.

Samhain ще подчертае предупредителните знаци за проникване, но няма процеси за разделяне. Ще трябва да запазите резервни копия на конфигурационните си файлове и самоличността на потребителите, за да предприемете действия за разрешаване на проблемите, разкрити от монитора Samhain. Samhain пази своите процеси скрити от стелт технологията, Наречен “стеганография“, За да се предотврати натрапниците да манипулират или убият IDS. Централните файлове и архивиране на архиви се подписват с PGP ключ за да се предотврати подправяне от натрапници.

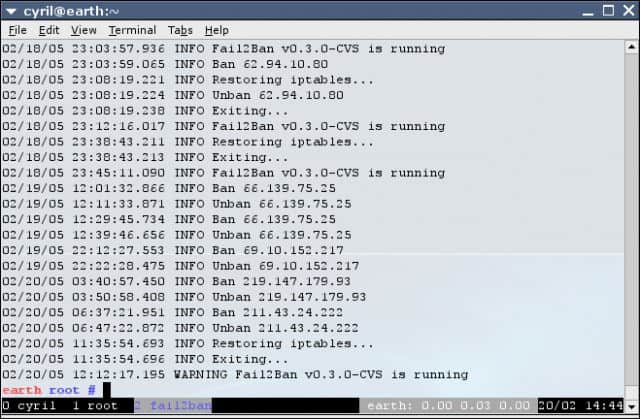

11. Fail2Ban

Fail2Ban е безплатна система за предотвратяване на проникване на базата на хост който продължава Unix, Linux, и Mac OS X. IDS анализира лог файлове и налага забрани на IP адреси, които показват подозрително поведение. Автоматичните блокировки се случват в правилата на Netfilter / IPtables или PF защитната стена и таблицата hosts.deny на TCP Wrapper. Тези блокове обикновено траят само няколко минути, но Това може да бъде достатъчно, за да прекъсне стандартен автоматизиран сценарий за разбиване на пароли. Сигналите за предупреждение включват прекомерни неуспешни опити за влизане. Проблем с Fail2Ban е, че той се фокусира върху многократни действия от един адрес. Това не му дава възможност да се справя с разпространените кампании за пробиване на пароли или DDoS атаки.

Обхватът на мониторинга на системата се определя от серия от „филтри.”Те инструктират IPS на кои услуги да се следи. Те включват Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd и qmail. Всеки филтър се комбинира с действие, което трябва да се извърши в случай на откриване на състояние на предупреждение. Комбинацията от филтър и действие се нарича „затвор.”

RAT програми и примери

Има редица системи за отдалечен достъп, които биха могли да имат законни приложения, но са добре познати като инструменти използва се главно от хакери като част от троянски език; тези се категоризират като трояни с отдалечен достъп. Подробностите за най-известните RAT са обяснени по-долу.

Заден отвор

Назад отвор, който също се нарича BO е RAT от американски произход това е от 1998 г. Това е дядото на RATs и е било усъвършенстван и адаптиран от други хакерски групи за производство на по-нови RAT системи. Оригиналната система използваше слабост в Windows 98. По-късни версии, работещи в по-нови операционни системи на Windows, бяха Заден отвор 2000 и Дълбоко заден отвор.

Този RAT е в състояние да се скрие в рамките на операционната система, което първоначално затруднява откриването. В днешно време обаче, повечето антивирусни системи имат изпълними файлове и поведение на оклузия, регистрирани в техните бази данни като подписи, за които да внимавате. Хубава характеристика на този софтуер е, че има лесна за използване конзола които натрапникът може да използва за навигиране около заразената система. Отдалечният елемент може да бъде пъхнат върху целевия компютър чрез троянски компютър. Веднъж инсталирана, тази сървърна програма комуникира с клиентската конзола, използвайки стандартни мрежови процедури. Назад Orifice е известно, че използва номер на порта 21337.

звяр

The Beast RAT атакува Windows системи от Windows 95 до Windows 10. Това използва същата архитектура клиент-сървър, която Back Orifice въведе в началото на сървърната част на системата като злонамерен софтуер, който се инсталира тайно на целевия компютър. След като сървърният елемент е активен, хакерът може да получи достъп до компютъра на жертвата по желание чрез клиентската програма. Клиентът се свързва към целевия компютър на номер порт 6666. Сървърът също може да отваря връзки обратно към клиента и използва номер на порт 9999. Звярът е написан през 2002 г. и все още е широко използван.

Bifrost

Този троян започва заразата си с инсталирането на програма за създаване на сървър. Първоначално тази програма просто осъществява контакт с команден и контролен сървър и чака инструкции. Троянецът заразява Windows системи от Windows 95 до Windows 10. Възможностите му обаче са намалени при Windows версии XP и по-нови версии.

След като се задейства, създателят на сървър ще настрои сървърна програма на целевия компютър. Това дава възможност на хакера с помощта на съответната клиентска програма да получи достъп до заразения компютър и да изпълнява команди по желание. Софтуерът на сървъра се съхранява в C: \ Windows \ Bifrost \ Server.exe или C: \ програмни файлове \ Bifrost \ server.exe. Тази директория и файл са скрити и така някои антивирусни системи не успяват да открият Bifrost.

Създателят на сървър не прекратява операциите си, след като сървърът е създаден. Вместо това тя работи като система за постоянство и ще пресъздаде сървъра на друго място и с различно име, ако оригиналната инсталация на сървъра бъде забелязана и премахната. Създателят на сървъри също използва руткит методи, за да маскира сървърните процеси и правят операционната система за проникване много трудна за откриване.

След Windows Vista, пълните разрушителни възможности на Bifrost бяха забавени, защото много от услугите, които злонамерен софтуер използва, изискват системни привилегии. Ако обаче потребителят бъде подмамен да инсталира прикрития конструктор на сървъри със системни привилегии, системата Bifrost може да стане напълно работеща и ще бъде много трудно да се премахне.

Свързано: Най-добрите безплатни програми за премахване, откриване и скенер на rootkit

Blackshades

Blackshades е изключително хакерско хакерско средство, което беше продаден на хакери от неговите разработчици за $ 40 поп. ФБР изчисли, че неговите производители са спечелили общо 340 000 долара от продажбата на този софтуер. Разработчиците бяха затворени и арестувани през 2012 г., а втора вълна от арести през 2014 г. залови повече от 100 потребители на Blackshades. Въпреки това все още има копия на системата Blackshades в обращение и тя все още е в активна употреба. Черните сенници са насочени към Microsoft Windows от Windows 95 до Windows 10.

Инструментариумът включва методи за заразяване, като злонамерен код за вграждане в уебсайтове, които задействат инсталационни процедури. Други елементи разпространяват RAT чрез изпращане на връзки към заразени уеб страници. Те са изпратени до контактите в социалните медии на заразен потребител.

Зловредният софтуер позволява на хакера да получи достъп до файловата система на целевия компютър и да изтегли и изпълни файлове. Използването на програмата включва ботнет функции, които карат целевия компютър да започне атаки за отказ на услуга. Заразеният компютър може да се използва и като прокси сървър за маршрутизиране на хакерски трафик и осигурете прикритие за идентичност за други хакерски дейности.

Наръчникът с Blackshades е много лесен за използване и дава възможност на тези, които нямат технически умения, да станат хакери. Системата може да се използва и за създаване на атаки за извличане на софтуер. Втора програма за обфуксация, продадена заедно с Blackshades, държи програмата скрита, дава възможност за възобновяване при убийство и избягва откриването от антивирусен софтуер.

Сред атаките и събитията, които са били проследени до Чернокожи са кампания за срив през 2012 г., насочена към сирийските опозиционни сили.

Вижте също: [year]-[year] статистика и факти за Ransomware

Наръчникът за отстраняване на Ransomware: Справяне с често срещани щамове на откуп

DarkComet

Френски хакер Жан-Пиер Лесюр разработено DarkComet през 2008 г., но системата не се разпространяваше наистина до 2012 г. Това е друга хакерска система, насочена към операционната система Windows от Windows 95 до Windows 10. Той има много лесен за използване интерфейс и дава възможност на тези без технически умения да извършват хакерски атаки.

Софтуерът позволява шпиониране чрез програмиране на клавиши, заснемане на екрана и събиране на парола. Контролиращият хакер също може управлявайте функциите за захранване на отдалечен компютър, позволявайки дистанционно включване или изключване на компютър. Мрежовите функции на заразен компютър също могат да бъдат използвани за използване на компютъра като прокси сървър за канализиране на трафика и маскиране на самоличността на хакера по време на нападения на други компютри.

DarkComet попадна на вниманието на общността на киберсигурността през 2012 г., когато откри, че това африкански хакерски отряд използва системата за насочване към правителството на САЩ и военните. В същото време атаките на DarkComet с произход от Африка бяха стартирани срещу онлайн геймърите.

Лесюер изостави проекта през 2014 г. когато беше установено, че DarkComet се използва от сирийското правителство за шпиониране на своите граждани. Общото население бе използвало VPN и сигурни приложения за чат, за да блокира държавното наблюдение, така че функциите за шпионски софтуер на DarkComet даде възможност на сирийското правителство да заобиколи тези мерки за сигурност.

мираж

Mirage е ключовият RAT, използван от спонсорираната от държавата китайска хакерска група, известна като APT15. След много активна шпионска кампания от 2009 до 2015 г., APT15 внезапно замлъкна. Самият Mirage се използва от групата от 2012 г. Откриването на вариант на Mirage през [year] г. сигнализира, че групата отново е в действие. Този нов RAT, известен като MirageFox е използван за шпиониране на правителствените изпълнители на Обединеното кралство и е открит през март [year] г. Mirage и MirageFox всеки действа като агент на заразения компютър. Троянската част от пакета за проникване анкетира команден и контролен адрес за инструкции. След това тези инструкции се прилагат на компютъра на жертвата.

Оригиналният Mirage RAT е използван за атаки срещу петролна компания във Филипините, тайванските военни, канадска енергийна компания, и други цели в Бразилия, Израел, Нигерия и Египет. Mirage и MirageFox преминават през целевите системи копие фишинг кампании. Обикновено те са насочени към ръководителите на жертва на компанията. Троянският файл се доставя вграден в PDF файл. Отварянето на PDF причинява изпълнението на скриптове и те инсталират RAT. Първото действие на RAT е да се отчете обратно в системата за управление и контрол с одит на възможностите на заразената система. Тази информация включва скоростта на процесора, капацитета на паметта и използването, името на системата и потребителското име.

Първоначалният системен доклад изглежда, че дизайнерите на Mirage са направили RAT, за да откраднат системните ресурси, а не да имат достъп до данни на целевата система. Няма типична атака на Мираж защото изглежда, че всяко посегателство е съобразено с конкретни цели. Инсталацията на RAT може да бъде предварително предупредена чрез кампания за установяване на факти и проверки на системата. Например нападението през [year] г. на британския военен изпълнител NCC получи достъп до системата чрез оторизираната VPN услуга на компанията.

Фактът, че всяка атака е силно насочена, означава това много разходи са свързани с инфекция от Mirage. Тази висока цена показва това Атаките с мираж обикновено се стремят само към цели с висока стойност, които китайското правителство желае да подкопае или от които да открадне технологиите.

Троянски заплахи за отдалечен достъп

Макар че много дейности по RAT изглежда са насочени от правителството, наличието на инструменти за RAT прави проникване в мрежа задача, която всеки може да изпълни. Така че, RAT и APT дейността няма да се ограничава само до атаки срещу военните или високотехнологичните компании.

RATs се комбинират с друг зловреден софтуер да се скрият, което означава, че инсталирането на антивирусен софтуер на вашите компютри не е достатъчно, за да предотвратите хакерите да контролират вашата система с тези методи. изследвам системи за откриване на проникване за да победят тази хакерска стратегия.

Изпитвали ли сте проникване в мрежа, което е довело до повреда или загуба на данни? Приложили ли сте стратегия за предотвратяване на проникване, за да отстраните проблема с RAT? Оставете съобщение в секцията за коментари по-долу, за да споделите своите преживявания.

но, трябва да се осъзнае сериозността на проблема с RAT софтуерите. Те могат да доведат до сериозни последици за личната и корпоративната сигурност. Важно е да се използват най-добрите инструменти за откриване на проникване, като SolarWinds Security Event Manager, OSSEC, Suricata и други. Тези инструменти могат да помогнат да се открият и блокират RAT дейностите, преди да причинят щети на системата. Също така, е важно да се избягва изтеглянето на непознати файлове и да се поддържа актуална антивирусна защита. Не трябва да се подценява сериозността на RAT софтуерите и да се предприемат всички необходими мерки за защита на компютъра и данните.

но, трябва да се осъзнае сериозността на проблема с RAT софтуерите. Те могат да доведат до сериозни последици за личната и корпоративната сигурност. Важно е да се използват най-добрите инструменти за откриване на проникване, като SolarWinds Security Event Manager, OSSEC, Suricata и други. Тези инструменти могат да помогнат да се открият и блокират RAT дейностите, преди да причинят щети на системата. Също така, е важно да се избягва от незаконни дейности в интернет и да се използват силни пароли за защита на личната информация. Необходимо е да се осъзнае, че RATs не са просто злонамерен софтуер, а сериозна заплаха за сигурността на компютрите и мрежите.

но, трябва да се осъзнае сериозността на проблема с RAT софтуерите. Те могат да доведат до сериозни последици за личната и корпоративната сигурност. Важно е да се използват най-добрите инструменти за откриване на проникване, като SolarWinds Security Event Manager, OSSEC, Suricata и други. Тези инструменти могат да помогнат да се открият и блокират RAT дейностите, преди да причинят щети на системата. Също така, е важно да се избягва от незаконни софтуери и да се поддържа системата си актуализирана и защитена. Не трябва да се подценява сериозността на RAT софтуерите и да се предприемат всички необходими мерки за защита на личната и корпоративната сигурност.