Какво е DoS атака? Какво е DDoS атака и каква е разликата?

А DoS атака е атака за отказ на услуга, при която компютър (или компютри) се използва за заливане на сървър с TCP и UDP пакети. А DDoS атака е мястото, където множество системи се насочват към една система с DoS атака. След това целевата мрежа се бомбардира с пакети от множество места.

Всички DDoS = DoS, но не всички DoS = DDoS.

Отказ от услуга (DoS) и Разпределено отказване на услуга (DDoS) атаките са две от най-плашещите заплахи, с които се сблъскват съвременните предприятия. Малко форми на атака могат да имат финансовите последствия като успешна DoS атака. Проучванията за сигурност показват, че цената на DDoS атака е средно между $ 20 000 – $ 40 000 на час. Това е астрономическа цифра и може да постави под натиск дори най-големите организации.

>>>Направо към крайните доставчици на услуги за DDoS атаки<<<

Успешна DDos атака не само ви избягва от действие за значителен период от време но може дори причиняват неизправност на определени системи. Всеки ден, когато сте извън действие, натрупвате разходи, които иначе бихте останали. В тази статия ще разгледаме опасностите от DoS срещу DDoS, за да видим каква е разликата.

Какво е DoS Attack?

А DoS атака е отказ от атака на услуга където компютър (или компютри) е използван наводнете сървър с TCP и UDP пакети. По време на този тип атака, услугата се изключва, тъй като пакетите са изпратени претоварвайте възможностите на сървъра и го правите недостъпен към други устройства и потребители в цялата мрежа. DoS атаките се използват за изключване на отделни машини и мрежи, така че да не могат да бъдат използвани от други потребители.

Има няколко различни начина, по които могат да се използват DoS атаки. Те включват следното:

- Атаки с преливане на буфер – Този тип атака е най-често срещаната DOS атака. При тази атака нападателят претоварва мрежовия адрес с трафик, така че да бъде изведен от употреба.

- Ping of Death или ICMP наводнение – ICMP атака за наводнение се използва за вземане на неконфигурирани или неправилно конфигурирани мрежови устройства и ги използва за изпращане на подправни пакети, за да пинг всеки компютър в мрежата. Това е известно също като атака на пинг на смърт (POD).

- SYN наводнение – SYN наводнения атаки изпращат заявки за свързване със сървър, но не завършват ръкостискането. Крайният резултат е, че мрежата се залива с искания за връзка, които не позволяват на никого да се свърже към мрежата.

- Слънчева атака – По време на DOS атака на сълза, нападателят изпраща фрагменти от пакети данни за IP до мрежа. След това мрежата се опитва да прекомпилира тези фрагменти в оригиналните им пакети. Процесът на съставяне на тези фрагменти изтощава системата и тя в крайна сметка се срива. Той се срива, защото полетата са проектирани да объркат системата, така че да не може да ги сглоби отново.

Лекотата, с която DoS атаките могат да бъдат координирани, означава, че те са станали една от най-разпространените заплахи за киберсигурност с които съвременните организации трябва да се сблъскат. DoS атаките са прости, но ефективни и могат да доведат до опустошителни щети на компаниите или физическите лица, към които са насочени. С една атака една организация може да бъде извадена от действие за дни или дори седмици.

Времето, което организацията прекарва офлайн, се натрупва. Невъзможността за достъп до мрежата струва на организациите хиляди всяка година. Данните може да не бъдат загубени, но прекъсването на обслужването и престоя може да бъде огромно. Предотвратяването на DoS атаки е едно от основните изисквания за запазване на защитата в съвременната епоха.

Какво е DDoS Attack?

А DDoS атака е един от най-често срещаните видове DoS атаки, които се използват днес. По време на DoS атака, множество системи се насочват към една система с DoS атака. Най- След това целевата мрежа се бомбардира с пакети от множество места. Използвайки няколко локации, за да атакува системата, нападателят може да постави системата офлайн по-лесно. Причината за това е, че има по-голям брой машини на разположение на нападателите и за жертвата става трудно да определи произхода на нападението.

Освен това, използвайки DDoS атака прави по-сложно възстановяването. Девет пъти от десет системи, използвани за изпълнение на DDoS атаки, са компрометирани, така че нападателят да може да стартира атаки дистанционно чрез използването на подчинени компютри. Тези робски компютри се наричат зомбита или ботове.

Тези ботове образуват мрежа от устройства, наречени ботнет, които се управляват от атакуващия чрез сървър за команда и контрол. Командният и контролен сървър позволява на атакуващия или ботмайстора да координира атаките. Бонетните мрежи могат да бъдат съставени от всяко място между шепа ботове до стотици различни ботове.

Вижте също: Разбиране на DoS и DDoS атаки

Широки видове атаки на DOS и DDOS

Има редица широки категории, в които DOS атаките попадат за вземане на мрежи офлайн. Те се предлагат под формата на:

- Обемни атаки – Обемните атаки се класифицират като всяка форма на атака, при която ресурсите на честотна лента на мрежата се консумират нарочно от атакуващ. След като се използва честотната лента на мрежата, тя не е достъпна за законни устройства и потребители в мрежата. Обемни атаки възникват, когато нападателят наводни мрежови устройства с искания за ехо от ICMP, докато няма налична повече честотна лента.

- Фрагментационни атаки – Фрагментационните атаки са всякакъв вид атака, която принуждава мрежата да сглобява манипулирани пакети. По време на фрагментирана атака нападателят изпраща манипулирани пакети в мрежа, така че след като мрежата се опита да ги сглоби отново, те няма да могат да бъдат сглобени отново. Това е така, защото пакетите имат повече информация за заглавката на пакета, отколкото е позволено. Крайният резултат са пакетни заглавки, които са твърде големи, за да се съберат в насипно състояние.

- TCP – Държавни атаки на изтощение – При атака на TCP-State Exhavior атакуващият се насочва към уеб сървър или защитна стена в опит да ограничи броя на връзките, които може да направи. Идеята зад този стил на атака е да избута устройството до ограничението на броя на едновременните връзки.

- Приложения на слоеве – Приложен слой или атаки на слой 7 са атаки, които са насочени към приложения или сървъри в опит да използват ресурси чрез създаване на възможно най-много процеси и транзакции. Атаките на приложния слой са особено трудни за откриване и адресиране, тъй като не се нуждаят от много машини за стартиране на атака.

Най-често срещаните форми на DDOS атаки

Както можете да видите, DDoS атаките са по-сложната заплаха, защото използват редица устройства, които увеличават тежестта на атаките. Нападането от един компютър не е същото като да бъдете атакувани от ботнет на сто устройства!

Част от подготовката за DDOS атаки е запознаването с възможно най-различни форми на атака. В този раздел ще ги разгледаме по-подробно, за да можете да видите как тези атаки се използват за увреждане на корпоративните мрежи.

DDoS атаките могат да бъдат под различни форми, включително:

Пинг на смъртта – По време на атака на Ping of Death (POD) нападателят изпраща множество пингви на един компютър. POD атаките използват манипулирани пакети, за да изпращат пакети до мрежата, които имат IP пакети, които са по-големи от максималната дължина на пакетите. Тези нелегитимни пакети се изпращат като фрагменти.

След като мрежата на жертвата се опита да сглоби тези мрежови ресурси, се използват, те не са достъпни за законни пакети. Това спира мрежата и я извежда изцяло от действие.

DDoS атаките могат да бъдат под различни форми, включително:

- UDP наводнения – UDP наводнение е DDoS атака, която наводнява жертвата на мрежата с пакети на User Datagram Protocol (UDP). Атаката работи, като наводнява портове на отдалечен хост, така че хостът продължава да търси приложение, което слуша на пристанището. Когато хостът открие, че няма приложение, той отговаря с пакет, който казва, че дестинацията не е била достъпна. Това изразходва мрежови ресурси и означава, че другите устройства не могат да се свържат правилно.

- Ping Flood – Подобно на UDP атака срещу наводнение, атака с ping poplava използва ICMP Echo Request или ping пакети, за да дерайлира услугата на мрежата. Нападателят изпраща тези пакети бързо, без да чака отговор в опит да направи мрежата недостъпна чрез груба сила. Тези атаки са особено загрижени, тъй като честотната лента се консумира и по два начина с атакувани сървъри, които се опитват да отговорят със собствените си пакети ICMP Echo отговори. Крайният резултат е спад в скоростта в цялата мрежа.

- SYN Flood – SYN Flood атаки са друг тип DoS атаки, при които нападателят използва последователността на TCP връзката, за да направи мрежата на жертвата недостъпна. Нападателят изпраща SYN заявки до мрежата на жертвата, която след това отговаря с SYN-ACK отговор. След това се очаква подателят да отговори с ACK отговор, но вместо това нападателят не отговаря (или използва подправен IP адрес, за да изпрати SYN заявки вместо това). Всяка заявка, която остане без отговор, заема мрежови ресурси, докато никое устройство не може да осъществи връзка.

- Slowloris – Slowloris е вид DDoS атакуващ софтуер, който първоначално е разработен от Робърт Хансен или RSnake за сваляне на уеб сървъри. Атака на Slowloris възниква, когато нападателят изпраща частични HTTP заявки, без намерение да ги изпълнява. За да продължи атаката, Slowloris периодично изпраща HTTP заглавки за всяка заявка, за да запази ресурсите на мрежата. Това продължава, докато сървърът не може да направи повече връзки. Тази форма на атака се използва от нападателите, тъй като не изисква никаква честотна лента.

- HTTP Flood – При атака на HTTP Flood атакуващите искат HTTP GET или POST заявки за започване на нападение върху отделен уеб сървър или приложение. HTTP наводненията са атака на ниво 7 и не използвайте неправилно оформени или подправени пакети. Нападателите използват този тип атаки, тъй като се нуждаят от по-малка честотна лента, отколкото други атаки, за да извадят мрежата на жертвата от експлоатация.

- Нулеви атаки – Нулевите дни атаки са атаки, които използват уязвимостите, които все още не са открити. Това е покривало за атаки, които биха могли да бъдат изправени в бъдеще. Тези видове атаки могат да бъдат особено пагубни, тъй като жертвата няма конкретен начин да се подготви за тях, преди да изпита жива атака.

DoS срещу DDoS: Каква е разликата?

Най- ключова разлика между DoS и DDoS атаките е това последният използва множество интернет връзки да постави мрежата на жертвата офлайн, докато първата използва една връзка. DDoS атаките са по-трудни за откриване, тъй като се стартират от множество места, така че жертвата да не може да каже произхода на атаката. Друга ключова разлика е обемът на атаката, използван от атаката, тъй като DDoS атаките позволяват на нападателя да изпраща огромни обеми трафик към мрежата на жертвата.

Важно е да се отбележи, че DDoS атаките също се изпълняват по различен начин спрямо DoS атаките. DDoS атаки се изпълняват чрез използване на ботнети или мрежи от устройства под контрола на нападател. За разлика, DoS атаки обикновено стартират чрез използване на скрипт или DoS инструмент като Йонно оръдие с ниска орбита.

Защо възникват DoS и DDoS атаки?

Независимо дали става въпрос за DoS или DDoS атака, има много опасни причини, поради които нападателят би искал да постави бизнес офлайн. В този раздел ще разгледаме някои от най-честите причини, поради които DoS атаките се използват за нападение на предприятия. Общите причини включват:

- Откуп – Може би най-честата причина за DDOS атаки е изнудването на откуп. След като атаката бъде завършена успешно, нападателите ще поискат откуп, за да спрат атаката и да върнат мрежата обратно онлайн. Не се препоръчва да плащате тези откупи, тъй като няма гаранция, че бизнесът ще бъде възстановен до пълно функциониране.

- Зловредни конкуренти – Злобните конкуренти, които искат да извадят бизнес от експлоатация, са друга възможна причина за DDoS атаки. Със сваляне на мрежата на предприятието конкурент може да се опита да открадне клиентите ви далеч от вас. Смята се, че това е особено често в рамките на онлайн хазартната общност, където конкурентите ще се опитват да се поставят един друг офлайн, за да получат конкурентно предимство.

- Hacktivism – В много случаи мотивацията за нападение няма да бъде финансова, а лична и политическа. Не са редки случаите на хакктивистки групи да поставят офлайн правителствени и корпоративни сайтове, за да отбележат противопоставянето си. Това може да бъде поради някаква причина, която нападателят счита за важна, но често се случва поради политически мотиви.

- Причиняване на проблеми – Много от нападателите просто харесват да създават проблеми на личните потребители и мрежи. Не е тайна, че кибератаците смятат за забавно да поставят организации офлайн. За много нападатели DDoS атаките предлагат начин да свалят хората. Мнозина разглеждат тези атаки като „без жертви“, което е жалко предвид сумата пари, която успешната атака може да струва на една организация.

- Недоволни служители – Друга често срещана причина за кибератаки са недоволните служители или бивши служители. Ако лицето има оплакване срещу вашата организация, тогава DDoS атаката може да бъде ефективен начин да се свърже с вас. Въпреки че по-голямата част от служителите се справят с жалбите зрело, все още има малцинство, което използва тези атаки, за да навреди на организация, с която имат лични проблеми.

Как да предотвратите DoS и DDoS атаки

Въпреки че DOS атаките са постоянна заплаха за съвременните организации, има няколко различни стъпки, които можете да предприемете, за да останете защитени преди и след атака. Преди да приложите стратегия за защита е жизненоважно да разберете, че няма да можете да предотвратите всяка DoS атака, която идва по ваш начин. Като се каже, ще можете да го направите минимизирайте щетите от успешна атака това е твоят път.

Минимизирането на щетите от входящите атаки се свежда до три неща:

-

-

- Превантивни мерки

- Тестово изпълнение DOS атаки

- Отговор след атака

-

Превантивни мерки, като мрежовия мониторинг, са предназначени да ви помогнат идентифицирайте атаки, преди да изтеглят системата ви офлайн и действат като бариера срещу атакуването. по същия начин, тест за изпълнение на DoS атаки ви позволява да тествате защитите си срещу DoS атаки и прецизирайте цялостната си стратегия. Отговорът ви след атака ще определи колко щети прави DoS атака и е стратегия за възстановяване и функциониране на вашата организация след успешна атака.

Превантивни мерки: Мониторинг на мрежата

Наблюдението на мрежовия ви трафик е една от най-добрите стъпки за предотвратяване можеш да вземеш. Мониторингът на трафика ще ви позволи да видите признаците на атака, преди услугата да спадне напълно. Като наблюдавате трафика си, ще можете да го направите предприемете действия в момента, в който видите необичаен трафик нива или неразпознат IP адрес. Това може да е разликата между заснемането офлайн или престоя.

Преди да извършите изцяло атака, повечето нападатели ще тестват вашата мрежа с няколко пакета, преди да стартират пълната атака. Наблюдението на вашия трафик ще ви позволи да наблюдавате тези малки знаци и да ги откривате рано, за да можете да поддържате услугата си онлайн и да избегнете разходите за неочакван престой.

Вижте също: 25 най-добри мрежови монитора

Тестово изпълнение DoS атаки

За съжаление няма да можете да предотвратите всяка DoS атака, която идва по ваш път. Можете обаче да се уверите, че сте подготвени, след като пристигне атака. Един от най-преките начини за това е да симулирайте DDoS атаки срещу вашата собствена мрежа. Симулирането на атака ви позволява да изпробвайте текущите си методи за превенция и помага да изграждане на някои стратегии за превенция в реално време това може да спести много пари, ако истинският пристъп ви дойде.

Отговор след атака: Създайте план

Ако атака слезе от земята, тогава трябва да имате готов план за управление на щетите. Ясен план може да бъде разликата между атака, която е неудобна, и тази, която е пагубна. Като част от план, който искате посочете роли на членовете на вашия екип който ще отговаря за реакцията, след като се случи атака. Това включва процедурите за проектиране на поддръжка на клиенти, така че клиентите да не остават високи и сухи, докато се занимавате с технически проблеми.

Edge Services срещу DDOS атаки

Безспорно един от най-ефективните начини за посрещане на DDoS атаки е насочен към използване на услуга на ръба. Решение за обслужване на ръба като StackPath или Sucuri може да седи в края на вашата мрежа и да прихваща DDoS атаки, преди да влязат в сила. В този раздел ще разгледаме как тези решения могат да предпазят мрежата ви от недобросъвестни нападатели.

StackPath Edge Services

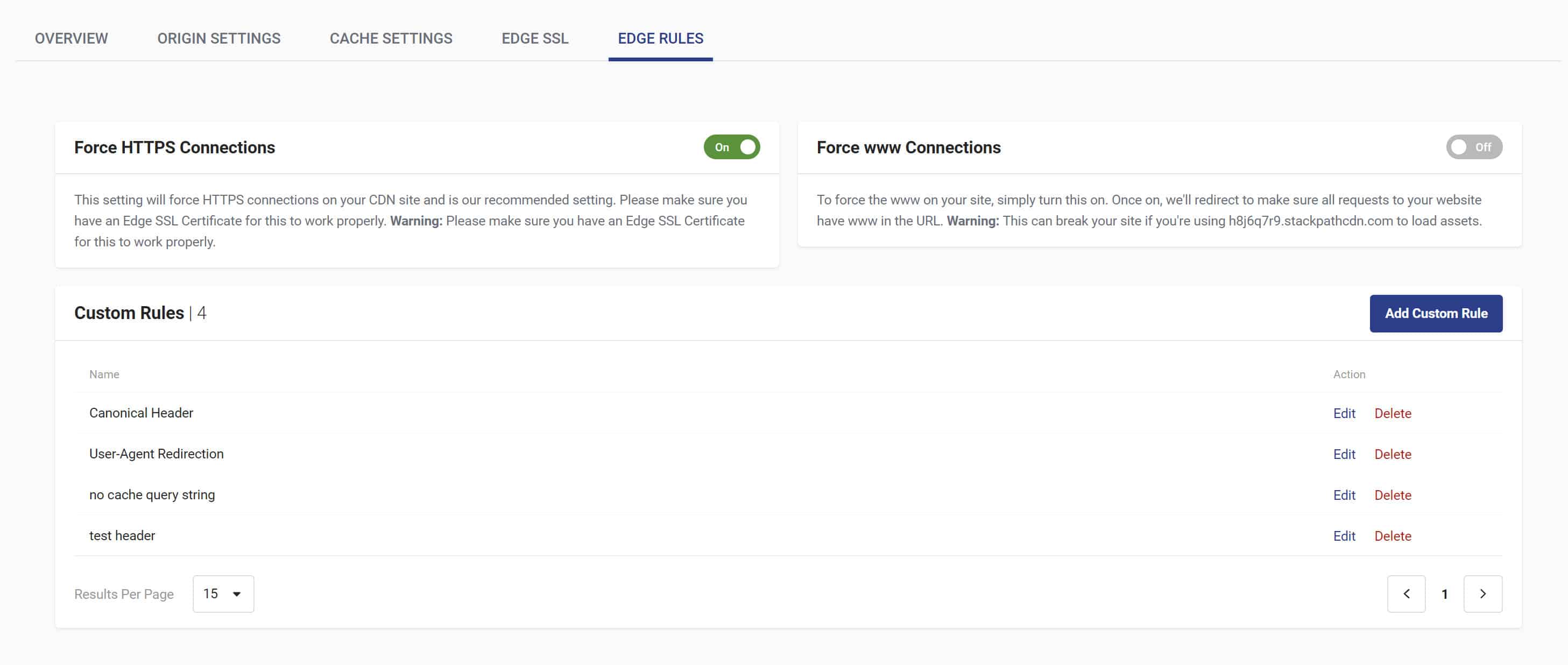

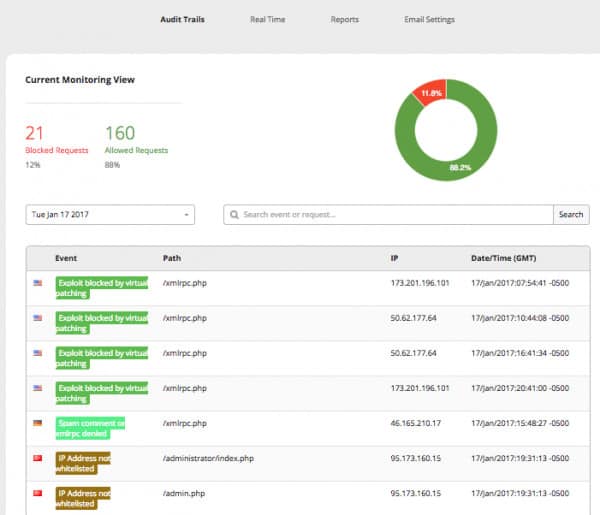

Едно от най-големите притеснения, когато останете защитени срещу DDOS атаки, е предотвратяването на щети, като същевременно се запазва производителността. Крайните услуги на StackPath са проектирани да минимизират влошаването на производителността и да преборят всички обичайни форми на DDOS атаки. С ръб услугите на StackPath можете разпознават атаките в реално време и ги блокират преди да вземат мрежата офлайн.

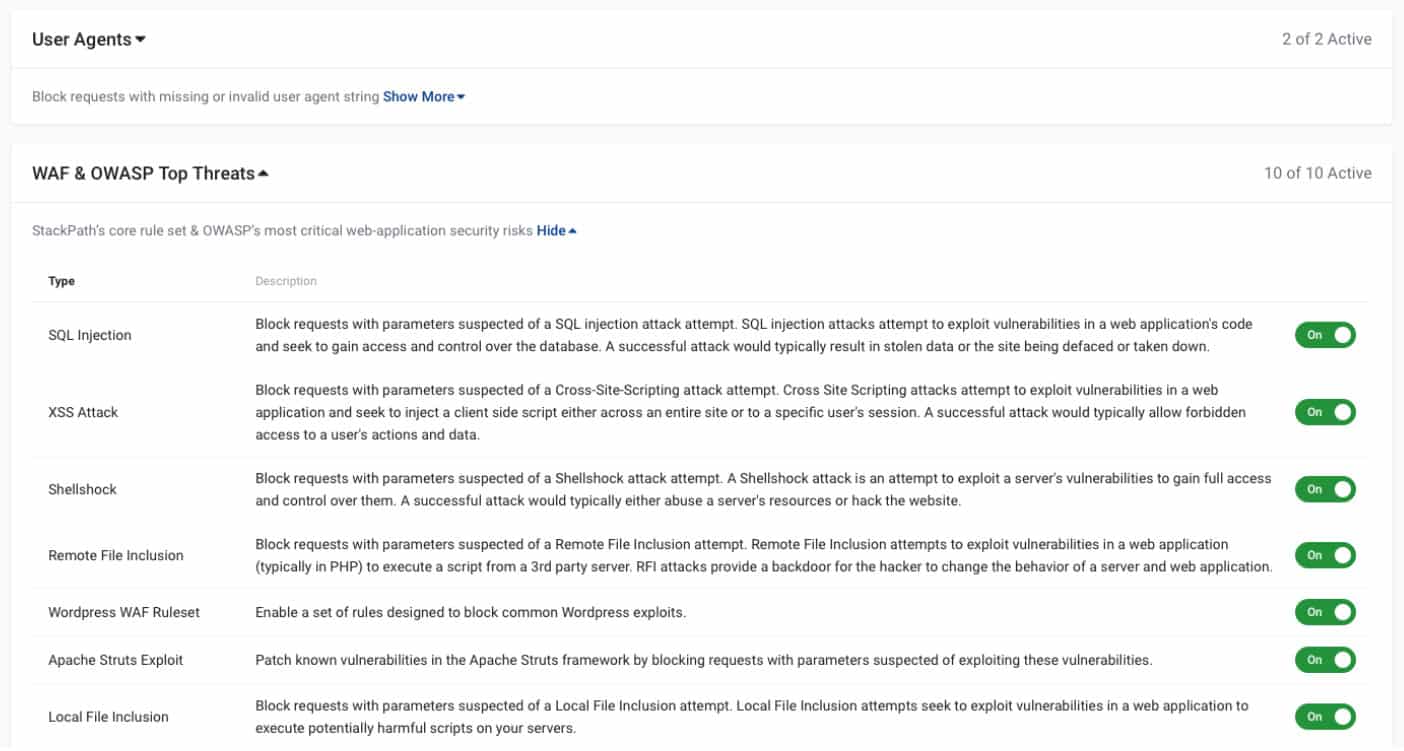

За по-сложни атаки, Защитна стена на уеб приложението на Stackpath (WAF) предотвратява проникването на атаки на приложен слой. Атаките на приложния слой се блокират от алгоритми, които могат да открият признаците на злонамерен трафик, преди да достигне до вашата мрежа.

StackPath също предлага StackPath Edge Delivery 200 услуга за по-големи мрежи, която има редица други мерки за защита срещу други видове DDOS атаки като UDP наводнения, SYN наводнения, и HTTP наводнения също. Независимо на какъв вид DDOS атака сте подложени, решенията на StackPath имат основни функции, които могат да ви помогнат да останете защитени от отвличане офлайн.

StackPath Edge Delivery 200 Намерете подходящ план на Stackpath.com

Sucuri Edge Services

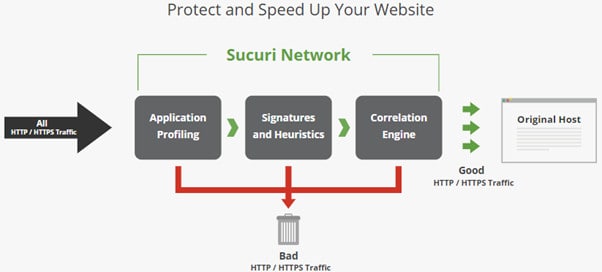

Друг водещ доставчик на DDoS решения за превенция е DDoS защита на Sucuri & Служба за смекчаване на последиците. Sucuri умее да борави слой 7 наводнения HTTP но може и да предотврати TCP SYN наводнения, Наводнения на ICMP, Slowloris, UDP наводнения, Байпас на HTTP кеша, и усилен DNS DDoS да назовем няколко.

Sucuri има подход за защитна стена на уебсайт, който има a глобално разпределена мрежа с 28 точки присъствие. Освен това няма ограничение за размера на атаката, така че без значение какво се случва, вие оставате защитени. Sucuri WAF е базирано в облак SaaS решение, което прихваща HTTP / HTTPS заявки, изпращани до вашия уебсайт.

Една особено полезна функция е възможност за идентифициране дали трафикът идва от браузъра на легитимен потребител или скрипт, използван от нападател. Това гарантира, че ежедневните потребители все още могат да имат достъп до сайта и неговите услуги, докато злонамерените потребители са блокирани от стартиране на атаките си. Sucuri предлага различни планове за крайните им услуги според нуждите на вашата мрежа.

Sucuri Web Security PlatformНамерете подходящ план в Sucuri.net

Вижте също: 5-те най-добри доставчици на услуги за ръбове

DoS срещу DDoS атаки: Управляема заплаха

Има няколко атаки като DoS атаки към съвременни организации. Макар че открадването на данни може да бъде изключително вредно, като услугата ви бъде прекратена с груба атака, носеща със себе си и куп други усложнения, които трябва да се справят. Само престой на един ден може да има значително финансово въздействие върху организацията.

Запознаването с видовете DoS и DDoS атаки, с които можете да се сблъскате, ще извърви дълъг път към минимизиране на щетите от атаки. Най-малкото, което искате уверете се, че имате a инструмент за наблюдение на мрежата така че можете да откриете необичаен трафик, който показва потенциална атака. Въпреки че, ако се отнасяте сериозно към адресирането на DoS атаки, трябва да сте сигурни, че сте има план за реакция след атаката.

DoS атаките се превърнаха в една от най-популярните форми на кибератаки в света, защото са лесни за изпълнение. Като такъв е невероятно важно да бъдете активни и да прилагате колкото се може повече мерки, за да предотвратите атаките и да реагирате на атаки, ако те са успешни. По този начин ще ограничите загубите си и ще оставите себе си в позиция, в която можете да се върнете към нормалната си работа възможно най-бързо.

Вижте също: 100+ ужасяващи статистически данни за киберпрестъпността и киберсигурността & тенденции

Допълнителна информация:

-

- 5-те най-добри доставчици на Edge Services

- Разбиране на DoS и DDoS атаки