ابزارهای پنکه سازی رایگان جزء اصلی ابزار هکر اخلاقی هستند. در اینجا بهترین و مشهورترین منابع منبع باز را در اینترنت به نمایش می گذاریم. ما همچنین برای شروع کار ، آموزشهای مفید پنج نفری پیدا کرده ایم و برخی از تمرینات آنلاین چالش برانگیز برای تمرین مهارت های هک اخلاقی شما.

چه چیزی در حال احتکار است?

Pentesting – کوتاه برای آزمایش نفوذ – یک حمله سایبری شبیه سازی شده مجاز علیه یک سیستم رایانه ای است تا از آسیب پذیری های قابل بهره برداری استفاده کند. این روند که توسط هکرهای اخلاقی انجام شده است ، سعی می کند از یک حمله غیرمجاز بالقوه تقلید کند تا ببیند چگونه یک سیستم با آن دست به کار می شود و هرگونه نقص و ضعف را کشف می کند..

حمله به خود برای یافتن نقاط ضعف در دفاع شخصی ، راهبردی است که هزاران سال قدمت دارد. سان تسو (قرن ششم پیش از میلاد) ، ژنرال چینی ، استراتژیست نظامی و نویسنده این کتاب هنر جنگ, گفت: “گفته می شود که اگر دشمنان خود را بشناسید و خود را بشناسید ، در صد نبرد دچار مشکل نخواهید شد. اگر دشمنان خود را نمی شناسید اما خود را می شناسید ، یک برنده خواهید شد و یکی را از دست می دهید. اگر نه دشمنان خود و نه خود را نمی شناسید ، در هر نبرد ملتزم خواهید شد. “

سهم عمومی به نقل از استراتژی های دفاع از حمله در قرن بیست و یکم به آتش کشیده شده است. در مقاله ای با عنوان “InfoSec ، Sun Tsu و هنر فاحشه” ، نویسندگان استیو Tornio و برایان مارتین شکایت می کنند ، “به تازگی ، شما نمی توانید یک گربه مرده را بچرخید بدون اینکه به کسی در InfoSecurance که در حال نوشتن یک بلاگ است ، مشارکت کند. پانل یا در غیر این صورت درباره آنچه می توانیم از Sun Tzu درباره امنیت اطلاعات بیاموزیم ، آزار می دهد. “

نویسندگان معتقدند آزمایش کنندگان نفوذ ، “نبردهای” خود را در یک محدوده محدود ، تحت نظارت و تحت نظارت قوانین انجام می دهند. تست قلم کاملاً نمی داند که دشمن خود را می شناسید. چرخاندن افراد خود یا نمایندگانی که به کار می گیرید ، علیه شبکه های خود برای آزمایش امنیت خود ، چیزی در مورد مهاجم خود به شما نمی گوید. “

به همین ترتیب ، ممکن است ، استراتژیست ها و پنت هاست های مدرن امنیت سایبری ، سنت خود تجزیه و تحلیل Sun Tsu را ادامه دهند ، کمتر به درک مهاجمان خود بپردازند و بیشتر به شناسایی آسیب پذیری های امنیتی سخت افزاری و نرم افزاری واقعی در سیستم های خود بپردازند. امروزه هکرهای کلاه سفید از جدیدترین فن آوری ها – از جمله ابزارهای پنکه سازی رایگان – در میدان نبرد مجازی ، اینترنت استفاده می کنند و یکی از این فناوری ها درحال تعقیب است: نبردهای شبیه سازی شده ، برنامه ریزی شده در سطوح مختلف سیستم ، از مهندسی اجتماعی گرفته تا آسیب پذیری های API..

چرا شما به آن نیاز دارید?

با تلاش برای نقض دفاع خود ، pentesting DIY می تواند به شما کمک کند تا امنیت فعلی خود را تنظیم کنید.

یک پنج ضلعی فقط آسیب پذیری ها را آزمایش نمی کند بلکه می تواند نقاط قوت سیستم شما را نیز شناسایی کند ، که می تواند به شما در ایجاد ارزیابی ریسک برای اهداف حسابرسی کمک کند. به عنوان مثال ، استاندارد امنیت داده کارت صنعت پرداخت (PCI DSS) مستلزم آن است که هر سازمانی که دارای کارت های اعتباری است ، یک تست نفوذ سالانه و همچنین هر زمان که سیستم تغییر کند انجام دهد. انجام pentesting DIY می تواند به شما کمک کند تا قبل از اینکه حسابرسان خواستار تغییرات گران قیمت و یا تعطیل کردن شما باشند ، به صورت مقرون به صرفه در شناسایی و تصحیح نقص سیستم اقدام کنید..

و مطمئناً متوقف کردن می تواند به شما کمک کند تا از هجوم سایبری گران بپرهیزید. تحقیقات انجام شده توسط اتحاد ملی امنیت سایبری نشان داد كه 60 درصد مشاغل كوچك ظرف شش ماه از حمله ی سایبری ناكام می مانند. تعطیلات منظم DIY به طور قابل توجهی ارزان تر است و به گفته بسیاری از هکرهای اخلاقی ، سرگرم کننده است.

جوانب مثبت برای متوقف کردن

- به عنوان یک استراتژی فعال ، به سازمان ها این امکان را می دهد تا قبل از اینکه مجرمان سایبری انجام دهند ، نقاط ضعف بالقوه را پیدا کنند. این ممکن است خطرات و آسیب پذیری هایی را که می توان بیشتر مورد بررسی و طبقه بندی قرار داد ، یعنی از نظر ریسک واقعی در معرض دید خود قرار داد. به عنوان مثال ، گاهی اوقات آسیب پذیری که به عنوان ریسک بالا در نظر گرفته شده باشد می تواند دوباره رده بندی شود به دلیل مشکل واقعی بهره برداری از ریسک متوسط یا کم..

- بصورت Real-Time عمل می کند و تست خودکار را با استفاده از نرم افزار تخصصی (از جمله ابزارهای پنکه سازی رایگان) انجام می دهد

- می تواند به عنوان یک ابزار آموزشی برای تیم های امنیتی استفاده شود

- انطباق امنیتی را فعال می کند ، به عنوان مثال استاندارد ISO 27001 صاحبان سیستم را ملزم به انجام تست های نفوذ منظم و بررسی های امنیتی توسط آزمایش کنندگان ماهر می کند

- می توان برای پشتیبانی از تحقیقات پزشکی قانونی در مورد نقض داده ها با شبیه سازی راه های ممکن هکرها ممکن است به یک سیستم نفوذ کرده باشد

منفی در توقیف

- می تواند برای یک تجارت اختلال ایجاد کند زیرا یک حمله واقعی در جهان را شبیه سازی می کند

- ممکن است احساس کاذب از امنیت ایجاد کند. استدلال شده است که اگر دشمن خود را نمی شناسید ، واقعاً نمی توانید مانند او فکر کنید. علاوه بر این ، مهاجمین واقعی محدود به قوانین شرکت یا دستورالعمل های خاص از بالا نیستند. و اگر کارمندان امنیتی در خانه درباره یک آزمایش اطلاع داشته باشند ، ممکن است آنها را آماده کنند.

- Pentesting می تواند کارگر باشد ، بنابراین باید سرعت بیشتری برای هکر کلاه سفید خود در خانه مداد کنید.

- پنطی کردن به طور بالقوه می تواند به طرز تماشایی اشتباه پیش رود. پیامدهای تجهیزات پزشکی یا ایمنی در حال تعقیب را در نظر بگیرید و فقط در آسیب رساندن به نرم افزار یا سخت افزار موفق باشید.

- مسائل حقوقی مرتبط با توقیف وجود دارد. طیف وسیعی از قوانین ایالات متحده وجود دارد که هک کردن متوقف را در نظر می گیرند که آیا هر دو طرف (سیستم توافق و هدف) با این روند موافق هستند یا نه. از این گذشته ، این تلاش برای دستیابی “غیرقانونی” به برنامه یا سیستم است. با این حال ، به طور کلی توافق شده است که تا زمانی که فرم رضایت نامه امضا شده (“خارج شدن از کارت زندان”) با صاحب سیستم برای آزمایش داشته باشید ، باید در امان باشید. اما تضمین شده نیست. اگر صاحب سیستم هک شده (یا رئیس شما) تصمیم بگیرد که آنها راضی نیستند ، به هر دلیلی ، پس از انجام یک آزمایش ، می توانید در آب داغ قرار بگیرید. ماجرا از این قرار است كه پس از انجام آزمایش پورنو كودك در شبكه یك سازمان ، یك متهم به دادگاه متهم شد. هنگامی که پورنو در یک رایانه یافت شد ، کارمند آن را تکذیب کرد و ظاهراً پنتستر دستگیر شد. وی پس از صرف هزاران دلار اسکناس قانونی برای دفاع از خود پاکسازی شد. هشدارها حتی اگر شما در حال تعقیب سیستم خود هستید. اگر چیزی را که دوست ندارید در یک دستگاه کارمند پیدا کنید ، بهتر بود برای توجیه نفوذ خود آماده باشید.

در اینجا می توانید لیستی از قوانین مربوط به هک شدن را در اینجا پیدا کنید.

چرخه pentesting

پنج چرخه اساسی در یک چرخه پنجره وجود دارد:

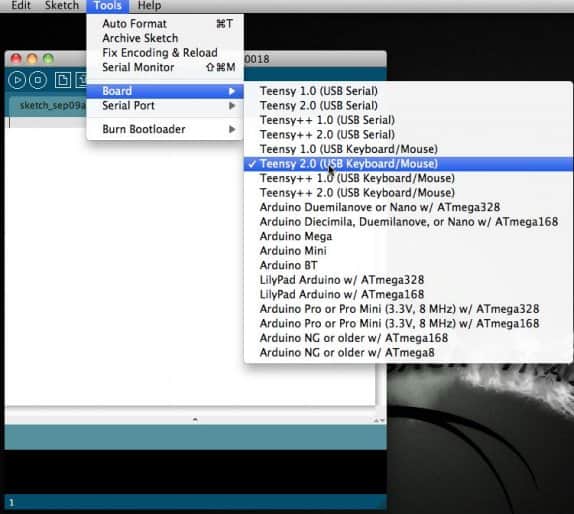

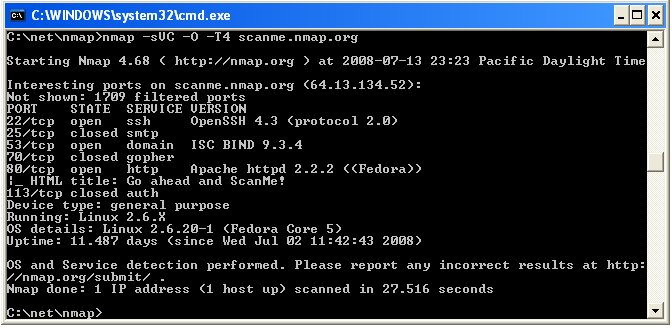

- گردآوری اطلاعات (شناسایی) – در این مرحله ، مانند هر فرمانده نظامی ، دوقلو شیطانی شما می خواهد به همان اندازه اطلاعات در مورد “دشمن” خود (در این مورد ، خودتان ، اما اجازه ندهیم که موها شکاف نباشند) جمع کند. در این مرحله می خواهید تمام درگاه های شبکه را اسکن کرده و معماری آن را نقشه برداری کنید. اگر قصد دارید هرگونه حمله مهندسی اجتماعی را انجام دهید ، می توانید در مورد کاربران سیستم اطلاعاتی جمع آوری کنید. در حال حاضر ، شما به راحتی یک جاسوس سرد هستید. هوشیار ، جدا و نامرئی است. یک ابزار متداول Nmap است.

- اسکن – دشمن در دید شماست؛ اکنون به نقشه ای دقیق تر از آنچه سیستم هدف به نظر می رسد نیاز دارید. در این مرحله از اطلاعات جمع آوری شده در مرحله یک استفاده می شود تا به دنبال آسیب پذیری هایی مانند نرم افزار منسوخ شده ، رمزهای عبور ضعیف و خطاهای XSS بگردید. یک ابزار متداول w3af است که قادر به شناسایی بیش از 200 آسیب پذیری از جمله ده مورد برتر OWASP است.

- بهره برداری – با مشخص کردن نقاط ضعف در هدف ، اکنون زمان کنترل کنترل و بهره برداری از یک بهره برداری جسورانه است. در این مرحله ، شما واقعاً فقط در جستجوی ماهیت واقعی دفاع دفاعی دشمن خود هستید. شما می خواهید ببینید که چگونه آنها نسبت به حمله واکنش نشان می دهند. می دانید اگر کارت های خود را به درستی بازی کنید ، بیش از چند رکورد بانک اطلاعاتی به دست خواهید آورد. یک چارچوب بهره برداری مانند Metasploit شامل یک بانک اطلاعاتی از سوء استفاده های آماده است بلکه به شما امکان می دهد تا خود را ایجاد کنید.

- حفظ دسترسی – این مرحله برای ارزیابی آسیب پذیری واقعی دشمن بسیار حیاتی است. یكی از اهداف تقلید از تهدیدهای مداوم پیشرفته (APT) است ، مواردی كه می توانند سالها قبل از شروع حمله ، در یك سیستم خفته نباشند. نمونه ای از APT زمانی است که هکرها سالها برای دوست داشتن کاربران فیس بوک و ادغام در اجتماعات آنلاین می گذرند تا بعداً دوستان خود را در نصب بدافزار فریب دهند. به خودی خود ، متوقف کردن نمی تواند APT ها را به آسانی تشخیص دهد ، اما در رابطه با حملات شبیه سازی شده مهندسی اجتماعی ، می تواند به کشف آسیب پذیری کمک کند. در این مرحله می خواهید وارد قلعه دشمن شوید و مکانی را برای مخفی کردن پشتی و روتک های خود پیدا کنید تا دسترسی آسان آینده داشته باشید و از دشمن خود جاسوسی کنید. Kali Linux به شما کمک می کند تا دوقلو شیطانی خود را در اردوگاه دشمن وارد کنید.

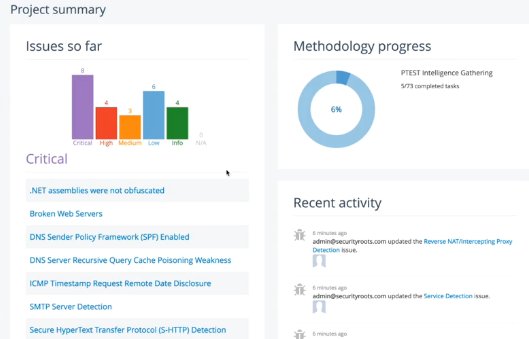

- ارزیابی و پوشش – در آخر ، می توانید نتایج را تجزیه و تحلیل کرده و گزارش ارزیابی ریسک را برای سازمان خود ایجاد کنید. Dradis یک ابزار رایگان است که می تواند به شما در مدیریت نتایج چندین آزمایش کمک کند. پاک کردن خود را فراموش نکنید ، به عنوان مثال پرونده هایی که به صورت دستی بارگذاری کرده اید ، کاربران غیر موجودی که اضافه کرده اید یا تنظیمات پیکربندی تغییر یافته است.

چرا ابزارهای توپی رایگان را انتخاب می کنید?

استفاده از یک حرفه ای می تواند گران باشد ، همانطور که می تواند یک ابزار تجاری باشد. ابزارهای pentesting رایگان به شما امکان می دهد با هزینه اندک به جز وقت خود با این نرم افزار قدرتمند آشنا شوید. به عنوان آموزش رایگان برای یک کارمند جدید امنیتی فکر کنید. محبوب ترین ابزارهای پنکه سنجی رایگان در انجمن ها و گروه های ذینفع جامعه در اینترنت به خوبی پشتیبانی می شوند و بیشتر آنها دارای دانش گسترده ای هستند.

چه چیزی را می توان در ابزارهای pentesting رایگان جستجو کرد

- در یک دنیای ایده آل ، شما یک چارچوب همه در یک خواهید داشت ، بنابراین می توانید چندین سوءاستفاده از یک کنسول را اجرا کنید ، همزمان برنامه آزمون خود را مدیریت کنید ، و سپس بدون نیاز به تغییر برنامه ها ، گزارش ها را اجرا کنید. با این وجود ، ممکن است مواقعی وجود داشته باشد که بخواهید اثربخشی ابزارهای جایگزین را آزمایش کنید یا به سادگی به یک ابزار سطح بالا برای انجام یک کار خاص نیاز دارید. با انتخاب سایر ابزارها ، به مشکل نزدیک شوید: از ابزارهای چند منظوره استفاده کنید اما برخی کارهای سنگین را نیز برای کارهای تخصصی در نظر بگیرید. چهارچوب ها و سکوهای متفرقه در این مجموعه ، تمام چیزهایی است که برای شروع کار نیاز دارید.

- بسیاری از ابزارهای pentesting رایگان با چندین ماژول آماده و بهره برداری وجود دارد. اما ، مواقعی وجود خواهد داشت که می خواهید این سوء استفاده ها را شخصی سازی کنید یا خود را ایجاد کنید. خبر خوب این است که بیشتر ابزارهای ذکر شده در اینجا به شما امکان می دهند تنظیماتی انجام دهید.

- کارآیی ، کلید یک پنجه نرم خوب است. پس از همه ، حتی اگر در هزینه های شخص ثالث نیز صرفه جویی می کنید ، زمان شما نیز با ارزش است. برخی از ساده ترین ابزارهای pentesting رایگان در این مجموعه توسط داوران بسیار رده بندی شده اند ، بنابراین ارزش آنها را دست کم نگیرید – در زیر هود ابزاری مانند sqlmap قدرت کافی وجود دارد. چه بسا که به همه زنگ ها و سوت ها نیازی ندارید. اگر این کار را کردید ، احتمالاً با یک کالای تجاری در وهله اول رفته اید.

بسیاری از هکرهای اخلاقی موافق هستند که شما برای انجام برنامه های تفسیر DIY نیازی به یک مجموعه بسیار پیچیده ندارید. یکی از پنچرهای حرفه ای ، وقتی از وی سؤال شد که سه ابزار به طور معمول در زرادخانه خود چگونه است ، گفت: “پاسخ صادقانه ، یک مرورگر وب برای انجام جمع آوری اطلاعات و جمع آوری اطلاعات ، یک ابزار مدیریت پروژه برای برنامه ریزی و یک پایگاه داده برای ردیابی داده های هدف است.” برای آزمایش مبتنی بر اینترنت ، این هکر کلاه سفید از اسکنر پورت مانند Massscan ، Nmap یا Unicornscan ، اسکنر آسیب پذیری مانند OpenVas یا Tenable Nessus و کیت استثماری مانند Core Impact Pro یا Metasploit استفاده می کند..

بدون ADO بیشتر …

13 ابزار pentesting رایگان

اکثر ابزارهای امنیتی وب سایت با سایر انواع ابزارهای امنیتی بهتر کار می کنند. مثال خوب منطقه آزمایش نفوذ است که در آن سرپرستان معمولاً از اسکنرهای آسیب پذیری قبل از استفاده از ابزار تست نفوذ برای اهداف خاص استفاده می کنند ، به عنوان مثال. پورت ها یا برنامه های شبکه. به عنوان مثال ، Wireshark هم آنالایزر شبکه است و هم ابزار تست نفوذ.

کالی لینوکس

یک پروژه منبع باز که توسط Offensive Security حفظ و به عنوان بالاترین امتیاز و محبوب ترین توزیع امنیتی لینوکس موجود است ، صورتحساب است. با یک کلام ، جامع است اما شاید خیلی زیاد. این بهترین انتخاب برای یک مبتدی مطلق نیست. این مجموعه مجموعه ای از سایر ابزارهای امنیتی محبوب را شامل می شود:

- Burp Suite – برنامه های وب متفرقه

- Wireshark – آنالایزر پروتکل شبکه

- Hydra – مجبور به استفاده آنلاین از رمزهای عبور

- Owasp-zap – در برنامه های وب آسیب پذیری پیدا می کند

- Nmap – یک اسکنر امنیتی که برای اسکن شبکه استفاده می شود

- Sqlmap – برای سوء استفاده از آسیب پذیری های تزریق SQL

آسیب پذیری وای فای که اخیراً کشف شده بود ، کاربران کالی لینوکس را کمی تند و تیز کرده است. این نقص ، معروف به KRACK ، بر WPA2 ، پروتکل امنیتی که در اکثر دستگاه های وای فای مدرن استفاده می شود ، تأثیر می گذارد. این آسیب پذیری می تواند برای تزریق بدافزار یا باج افزار به وب سایت ها استفاده شود. کالی لینوکس توضیح داده است که نسخه به روز شده نرم افزار آن در برابر این حمله آسیب پذیر نیست و اسکریپتی وجود دارد که می توانید برای تست آسیب پذیری نقاط دسترسی خود برای حمله استفاده کنید. درس: همیشه تمام نرم افزارها را به روز نگه دارید.

امکانات

- در طعم های 32 بیتی ، 64 بیتی و ARM موجود است

- 300+ ابزار امنیتی و پزشکی از پیش نصب شده

- مستندات چند زبانه لینوکس که شامل حالات و “دستور العمل ها” است ، بنابراین می توانید تصاویر پیچیده ISO سفارشی ایجاد کنید

- انجمن های فعال جامعه

- یکی از چندین پروژه امنیتی توهین آمیز – بودجه ، توسعه و نگهداری به عنوان یک بستر تست نفوذ منبع آزاد و آزاد

- امکان ایجاد تاسیسات بوت کاملاً سفارشی برای ذخیره در درایو USB

- مجموعه ای از ابزارهای مربوط به توقیف مربوطه ، از جمله نقشه های بی سیم ، برنامه های وب ، پزشکی قانونی ، رادیو تعریف شده نرم افزار و موارد دیگر را ارائه می دهد

Tails منبع آزاد به عنوان جایگزین Kali Linux مورد حمایت قرار گرفته است.

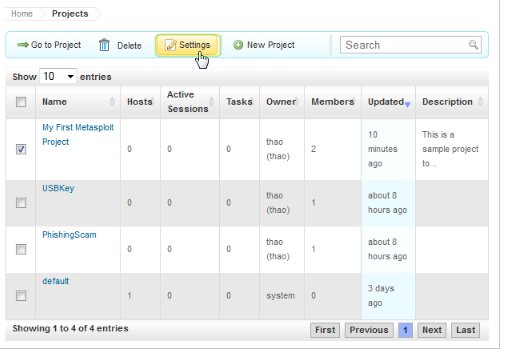

متاسپلویت

Metasploit ابزاری با بالاترین و محبوب ترین چارچوبی است که می تواند برای متفرق کردن مورد استفاده قرار گیرد ، ابزاری برتر برای تهیه و اجرای کد بهره برداری در برابر دستگاه هدف از راه دور است. برخی از انتقادها از این ابزار (و دیگران) انتقاد شده است ، یعنی اینکه هکرهای مخرب را قادر می سازد از سوء استفاده مجدد استفاده کنند. یک مثال ذکر شده بهره برداری صفر ویندوز در سال 2005 بود که قبل از انتشار مایکروسافت توسط مایکروسافت در Metasploit در دسترس بود..

امکانات

- جامعه توسعه دهنده Metasploit دائما در حال ایجاد ماژول های جدید بهره برداری است اما نکته مهم در مورد این چارچوب این است که می توانید به راحتی خود را بسازید. در زمان نگارش ، Metaspolit حدود 3000 مورد بهره برداری و بارهای چندگانه برای هر یک داشت. زمینه سوء استفاده از کرم باج افزار WannaCry که باعث ایجاد هرج و مرج در سال [year] شد نیز در Metasploit موجود است.

- Metasploit در مجموعه ابزارهای Kali Linux ساخته شده است. Metasploit مانند کالی لینوکس نیز بخشی از شبکه پروژه های امنیتی امنیتی است.

- این چارچوب می تواند داده ها را در پایگاه داده داخلی خود ، یعنی در سیستم شما ضبط کند

- ادغام با Nmap (به تصویر زیر مراجعه کنید)

یکی از گزینه های محبوب Metasploit ، Nessus است که یک محصول تجاری است.

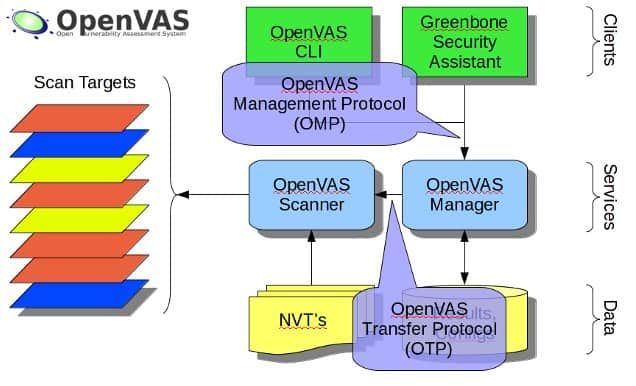

سیستم ارزیابی آسیب پذیری باز (OpenVAS)

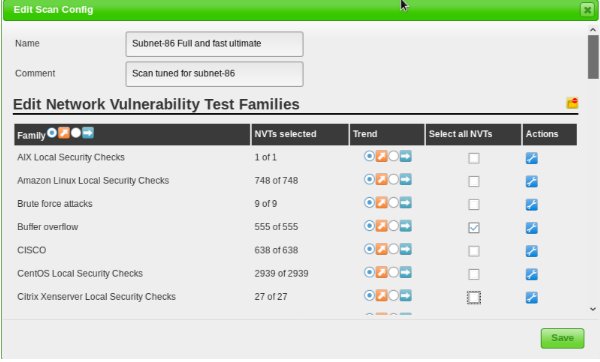

کیت امنیتی اسکن شامل خدمات و ابزارهای مختلفی. این اسکنر در دستگاه های ویندوز کار نمی کند اما مشتری برای ویندوز وجود دارد. اسکنر آزمایشگاهی را که روزانه به روز می شود ، از آزمایش آسیب پذیری شبکه (NVT) دریافت می کند. دفتر امنیت اطلاعات فدرال آلمان (BSI) از ویژگیهای مختلف چارچوب نرم افزار OpenVAS و همچنین تست های مختلف آسیب پذیری شبکه پشتیبانی می کند..

امکانات

- پایگاه داده آسیب پذیری عظیم

- قابلیت انجام اسکن همزمان

- اسکن های برنامه ریزی شده

- مدیریت مثبت کاذب

مربوط: بهترین اسکنر آسیب پذیری شبکه رایگان

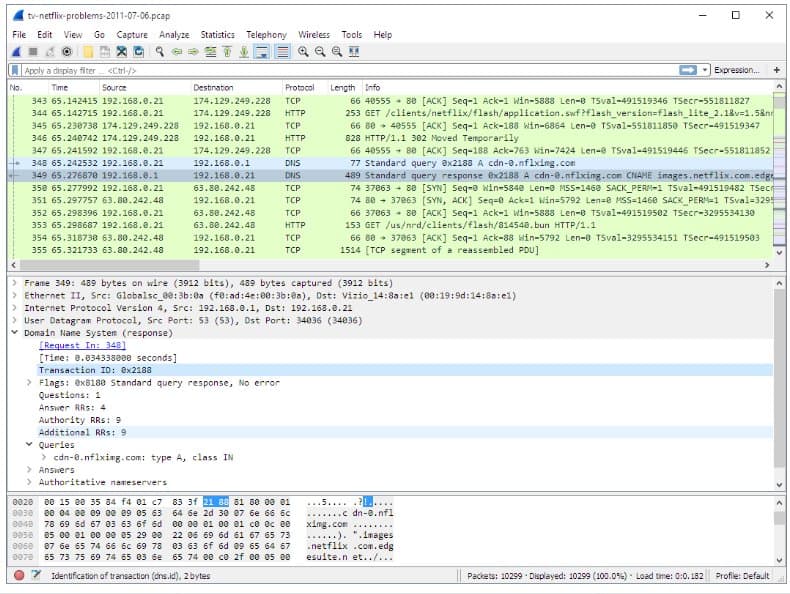

Wireshark

ادعا می شود ، و مطمئناً استاندارد de facto برای تجزیه و تحلیل پروتکل شبکه در بسیاری از شرکتهای تجاری و غیرانتفاعی است. بیشترین سؤال در مورد Wireshark این است که آیا این امر قانونی است یا خیر. بله ، همینطور است این تنها زمانی غیر قانونی می شود که شبکه ای را کنترل کنید که مجوز نظارت بر آن را ندارید. Wireshark با گرفتن و بررسی بسته های داده برای هر درخواست بین میزبان و سرور کار می کند. با این حال ، در حالی که می تواند داده ها را اندازه گیری کند ، نمی تواند داده ها را دستکاری کند. Wireshark در صدر فهرست اسنیفرهای بسته بندی شده با رتبه برتر Insecure.org قرار دارد. با این حال ، در گذشته سهم خاص خود را از آسیب پذیری های امنیتی داشت ، بنابراین اطمینان حاصل کنید که آخرین نسخه را دارید.

امکانات

- پشتیبانی از طیف گسترده ای از پروتکل های مختلف از IP و DHCP گرفته تا AppleTalk و BitTorrent

- با بیش از 500000 بارگیری در ماه ، Wireshark احتمالاً محبوب ترین انتخاب در صنعت برای عیب یابی شبکه است

- مستندات گسترده و آموزشهای آموزشی

- زیرین نرم افزار Wireshark ابزاری pcap (ضبط بسته) است که شامل یک رابط برنامه نویسی برنامه (API) برای گرفتن ترافیک شبکه است.

- Promiscuous Mode ضبط بسته ها در شبکه را امکان پذیر می سازد که آیا آنها با آدرس “صحیح” در یک شبکه همراه هستند یا نه

برای یک گزینه ساده تر ، tcpdump را امتحان کنید.

همچنین مشاهده کنید:

- آموزش Wireshark

- 8 بهترین تحلیلگر شبکه و بسته بندی کننده شبکه

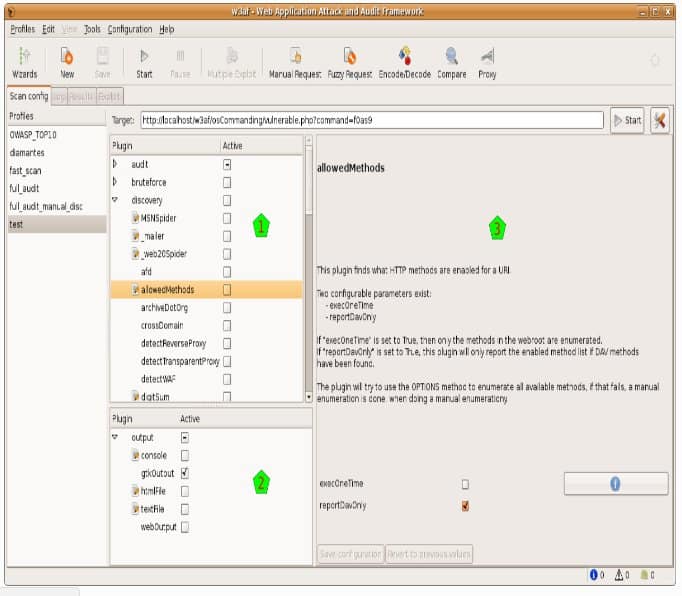

W3af

یک برنامه کاربردی وب حمله و چارچوب حسابرسی و با لقب نسخه متمرکز وب Metasploit ، این یک ابزار محبوب و آسان برای استفاده در حالت pentesting است. اما این می تواند چیزی باشد که ناقضین آن را “حشره دار” می نامند. در وب سایت رسمی ، اخیراً w3af اعتراف کرد که متوجه چند “اشکال نامطبوع” شده است. ظاهراً در آخرین نسخه به این موضوعات پرداخته شده است. خالق w3af آندرس ریانچو ، مدیر سابق Rapid7 است که به نوبه خود حامی فعلی Metasploit است.

امکانات

- آسیب پذیری ها با استفاده از افزونه ها مشخص می شوند ، که قطعات کوتاهی از کد پایتون هستند که درخواست های HTTP را به فرم ها و پارامترهای رشته پرس و جو ارسال می کنند تا خطاها و تنظیمات غلط را شناسایی کنند.

- استفاده آسان برای کاربران تازه کار با یک مدیر خروجی ساده و یک رابط کاربری گرافیکی ساده

- کشف آسیب پذیری های برنامه وب با استفاده از تکنیک های اسکن جعبه سیاه امکان پذیر است

- W3af ابزاری توصیه شده در وب سایت Kali Linux است

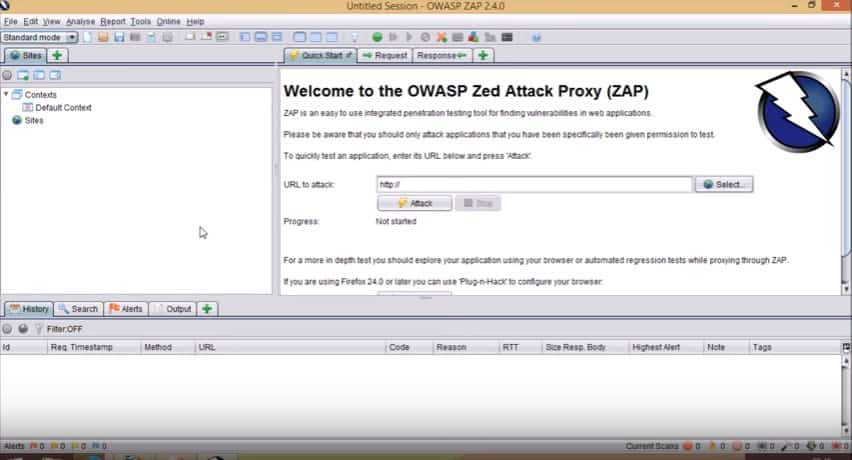

پروکسی Zed Attack (به تصویر زیر مراجعه کنید) یک جایگزین مناسب است.

پروکسی Zed Attack (ZAP)

این می تواند به شما کمک کند در حین تهیه و آزمایش برنامه های خود ، آسیب پذیری های امنیتی را در برنامه های وب خود پیدا کنید. می توانید با وارد کردن URL برای انجام اسکن استفاده کنید ، یا می توانید از این ابزار به عنوان یک پروکسی رهگیری برای انجام دستی تست ها در صفحات خاص استفاده کنید. این برنامه توسط OWASP و ارتش داوطلبان پشتیبانی می شود.

امکانات

- در جاوا نوشته شده است ، مستقل از سیستم عامل است ، بنابراین تست کننده هایی که نمی خواهند روی لینوکس کار کنند ، می توانند به راحتی از ZAP در ویندوز استفاده کنند

- حساسیت به مثبت های کاذب قابل تنظیم است (کم ، متوسط یا زیاد)

- آزمایشات می توانند در مرحله بعدی ذخیره و از سر گرفته شوند

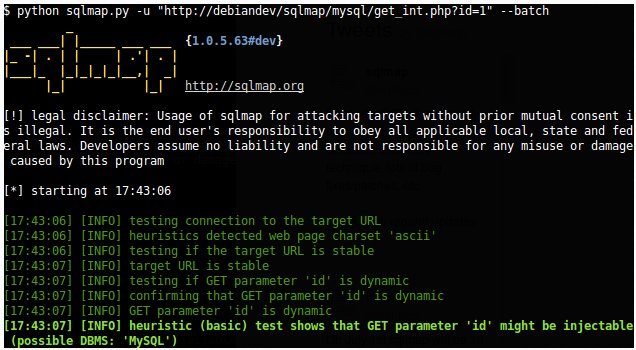

SQLMap

یک ابزار pentesting منبع باز است که فرایند تشخیص و بهره برداری از نقص های تزریق SQL و به دست گرفتن سرورهای پایگاه داده back-end را خودکار می کند. یکی از داوران اظهار داشت: “من معمولاً از آن برای بهره برداری استفاده می کنم زیرا برای جلوگیری از استرس به سرور وب یا مسدود شدن توسط دستگاههای IPS / WAF ، آن را به صورت دستی ترجیح می دهم.” می توانید اطلاعات بیشتر در مورد شغل های دو توسعه دهنده با استعداد این ابزار – میروسلاو استامپار و برنادو دامله A.G. – در LinkedIn بخوانید.

SQLNinja یک گزینه جایگزین نیز هست.

امکانات

- پشتیبانی کامل از MySQL ، Oracle ، PostgreSQL ، Microsoft SQL Server ، Microsoft Access ، IBM DB2 ، SQLite ، Firebird ، Sybase ، SAP MaxDB ، HSQLDB و سیستم های مدیریت پایگاه داده Informix.

- پشتیبانی کامل از شش تکنیک تزریق SQL: کور مبتنی بر بولی ، مبتنی بر زمان ، کور مبتنی بر خطا ، سؤالهای مبتنی بر نمایش UNION ، پرسیده شده و خارج از باند.

پروژه Android Open Pwn (AOPP)

یک نوع هک کردن از پروژه منبع باز Android (AOSP) ، ابتکاری برای راهنمایی توسعه پلت فرم تلفن همراه Android است. از این افراد به عنوان پایه استفاده می شود که می خواهد یک ROM Android را بسازد یا شخصی سازی کند (اساساً نسخه سفارشی سیستم عامل Android). AOPP امکان توسعه Pwnix را فراهم آورد ، اولین رام آندروید ساخته شده از زمین تا به طور خاص برای هک شبکه و متوقف کردن شبکه. این یک ابزار رایگان و سبک وزن است که به هکرها کمک می کند تا از جلوی Android استفاده کنند. این نرم افزار بر روی DEBIAN ساخته شده است و شامل تعدادی ابزار متداول pentesting از جمله Netcat ، Wireshark ، Kismet ، Cryptcat و سایر موارد می باشد. AOPP توسعه دهندگان را قادر می سازد تا سیستم عامل های تست نفوذ تلفن همراه خود را ایجاد کنند: تلفن های شخصی یا رایانه های شخصی Pwn.

امکانات

- کشف بلوتوث و بی سیم در زمان واقعی

- میزبان جدیدترین محیط Kali Linux (Rolling Edition) است

- کنترل اجازه دانه ریز برای همه برنامه ها و خدمات Android

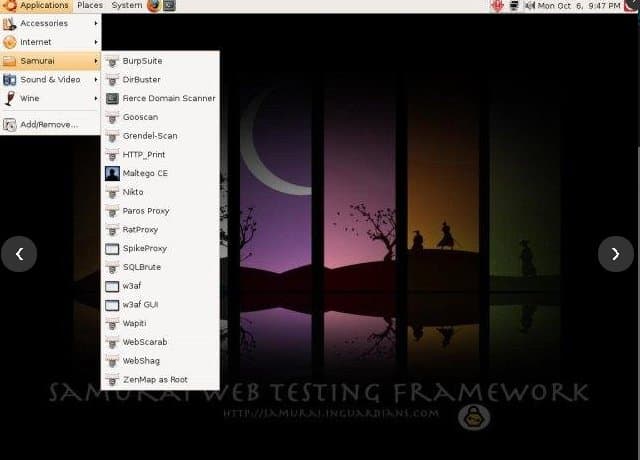

چارچوب تست وب سامورایی

چارچوب تست وب سامورایی یک ماشین مجازی است که از طریق VirtualBox و VMWare پشتیبانی می شود ، که از قبل پیکربندی شده است تا بتواند به عنوان یک محیط pentesting وب عمل کند. این کیت شامل ابزارهای شناسایی مانند اسکنر دامنه Fierce و Maltego است. ابزار نقشه برداری شامل WebScarab و ratproxy است. W3af و Burp ابزاری برای کشف هستند. برای بهره برداری ، مرحله آخر ، BeEF و AJAXShell گنجانده شده است. یک مرورگر نوشت: “بسیار قدرتمند و عاری از مزخرفات تجاری معمول مرتبط با نرم افزار مشابه است.”

امکانات

- VM شامل ویکی از پیش تنظیم شده است ، که در زمان پناهگاه شما یک مرکز اطلاعات مرکزی است

مجموعه ابزارهای مهندس اجتماعی (ست)

طراحی شده برای انجام حملات پیشرفته بر علیه عنصر انسانی ، شامل تعدادی از بردارهای حمله سفارشی است که به شما امکان می دهد یک حمله باورنکردنی را به سرعت انجام دهید. هدف اصلی آن اتوماسیون و بهبود بسیاری از حملات مهندسی اجتماعی است که هر روز اتفاق می افتد. ابزارها می توانند یک وب سایت مخرب ایجاد کنند ، نامه الکترونیکی را با یک فایل مخرب به عنوان بارپرداخت ، ارسال و ارسال پیامک و ایجاد QRCode به URL خاص ایجاد کنند..

به گفته خالق دیو کندی ، “به عنوان دشمنان شبیه سازی شده برای شرکتها ، به عنوان تست کننده قلم ، ما همیشه سعی می کنیم جدیدترین و بزرگترین و سکسی ترین نرم افزارهای موجود را در آنجا اجرا کنیم. اما اکنون که من یک تست قلم را انجام می دهم ، حتی دیگر سوء استفاده ها را اجرا نمی کنم. تکنیک هایی که در مجموعه ابزار مهندسی اجتماعی ساخته شده اند ، از اهرم بهره برداری استفاده نمی کنند. آنها از روشهای مشروعیتی که جاوا کار می کند استفاده می کنند ، از راه های قانونی برای کار با ایمیل برای حمله به یک قربانی استفاده می کنند. “کندی ادعا می کند هر زمان نسخه جدیدی منتشر شد ، نرم افزار آن یک میلیون بار بارگیری می شود..

پس از نصب ، برای کمک به استفاده از آن به TrustedSec بروید.

امکانات

- در حالی که استفاده از این ابزار آسان است ، فقط خط فرمان است

- هماهنگ با چارچوب PenTesters (PTF) ، که یک اسکریپت پایتون است که برای توزیع های مبتنی بر Debian / Ubuntu / ArchLinux طراحی شده است تا یک توزیع آشنا برای pentesting ایجاد کند.

- Github تعدادی آموزش برای کار با SET ارائه می دهد

Nmap

Network Mapper از دهه 90 آغاز شده است. صرفاً برای متوقف کردن ، یک ابزار عالی کشف و امنیت شبکه برای حسابرسی هکرهای اخلاقی برای کشف اهداف خود نیست. Nmap نقشه جامع یک شبکه هدف را ارائه می دهد. برای هر درگاه اسکن شده ، می توانید ببینید که سیستم عامل در حال اجرا ، چه خدماتی و نسخه آن سرویس ، چه فایروال استفاده می شود و غیره. این ویژگی ها توسط اسکریپت هایی که قابلیت شناسایی سرویس پیشرفته تری را دارند ، قابل توسعه هستند. در اینجا می توانید لیست کاملی از اسکریپت های Nmap و راهنمای ما برای Nmap را پیدا کنید.

امکانات

- پشتیبانی از ده ها تکنیک پیشرفته برای نقشه برداری از شبکه های پر از فیلترهای IP ، فایروال ها ، روترها و موانع دیگر.

- اکثر سیستم عامل ها از جمله لینوکس ، مایکروسافت ویندوز ، FreeBSD ، OpenBSD ، Solaris ، IRIX ، Mac OS X ، HP-UX ، NetBSD ، Sun OS ، Amiga و موارد دیگر پشتیبانی می شوند..

- هر دو خط فرمان سنتی و نسخه های گرافیکی (GUI) در دسترس هستند

- خوب مستند و پشتیبانی شده است. NMap توصیه می کند که همه کاربران در لیست اطلاعیه های هکرهای کم ترافیک nmap – مشترک شوند. همچنین می توانید Nmap را در فیس بوک و توییتر پیدا کنید.

- Nmap جوایز متعددی از جمله “محصول امنیت اطلاعات سال” توسط مجله لینوکس ، اطلاعات جهان و Codetalker Digest کسب کرده است..

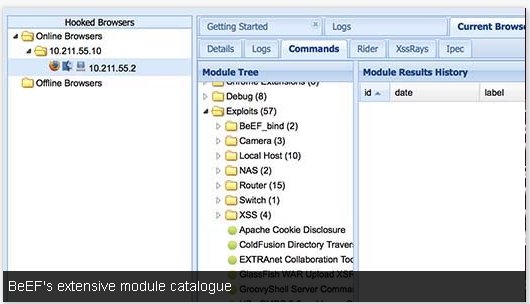

BeFF

چارچوب بهره برداری از مرورگر ابزاری منحصر به فرد برای آزمایش نفوذ است که بر روی مرورگرهای وب متمرکز است (برخلاف سیستم عامل ها یا برنامه ها). این از بردارهای حمله به سمت مشتری استفاده می کند تا آسیب پذیری آن یک درب باز در سیستم ، مرورگر را ، بر خلاف محیط محافظت شده شبکه و سیستم مشتری ارزیابی کند. آنچه انجام می شود یک یا چند مرورگر وب “قلاب” است و از آنها به عنوان سرهای ساحل برای راه اندازی ماژول های فرمان مستقیم و حملات بیشتر علیه سیستم از درون متن مرورگر استفاده می کند. پس از مرورگر یک قربانی قلاب ، تعدادی از دستورات ممکن است اجرا شود ، به عنوان مثال از دامنه های بازدید شده ، URL های بازدید شده ، دریافت همه کوکی ها ، وب کم یا مخاطبین Google مطلع شوید. دستور وب کم کادر گفتگوی Adobe Flash “Allow Webcam؟” را به کاربر نشان می دهد و پس از تأیید ، این نرم افزار شروع به ارسال تصاویر از صفحه کاربر خواهد کرد

امکانات

- ساخته شده در Kali Linux

- رابط کاربری گرافیکی آسان

- پایگاه دانش عالی

- انتخاب گسترده ماژول ها از مهندسی اجتماعی گرفته تا تونل سازی ، از کشف شبکه گرفته تا جمع آوری اطلاعات

- به شما امکان می دهد ماژول های Metasploit را مستقیماً در درخت ماژول های فرمان BeEF بگنجانید

- توضیحات ساده در مورد نحوه ایجاد ماژول های خود را

درادی

چارچوب متن باز و ابزار گزارش دهی برای به اشتراک گذاری موثر اطلاعات و همکاری در بین شرکت کنندگان در یک آزمون قلم. این یک مخزن متمرکز از اطلاعات را برای مدیریت پروژه pentesting شما فراهم می کند و موقعیت مکانی را که در جریان هستید ، پیگیری می کند.

امکانات

- بستر مستقل

- خروجی ابزارهای مختلف را ترکیب کرده و گزارش تهیه کنید

- با 19+ ابزار مختلف از جمله Burp ، Nessus ، Nmap ، Qualys ارتباط برقرار می کند. در عوض ، اتصال خود را ایجاد کنید

- انجمن

منابع یادگیری پنت هاست رایگان

PicoCTF (سطح دبیرستان) – بزرگترین رقابت هکری در جهان با چالش های هک کننده دانش آموزان می توانند به تنهایی یا به صورت تیمی کشف کنند.

ورونیس (مبتدی) – یک راهنمای هفت قسمتی برای هک اخلاقی برای مبتدیان مطلق ، که هنر pentesting را از ارزیابی ریسک تا مبانی بهره برداری پوشش می دهد..

نکته های آموزش (مبتدی) – راهنمای شروع سریع مفاهیم اصلی ، به عنوان مثال تفاوت هک اخلاقی و آزمایش نفوذ. می توانید آموزش را به صورت PDF بارگیری کنید.

PenTest گورو (Intermediate) – این کار در حال انجام است ، از پایه های شبکه شروع می شود. مقالات بسیار مفصل ، و به خوبی با تصاویر و تصاویر ارائه شده است. این سایت یادگیری می تواند به شما در رشد مداوم دانش فنی خود در تکه های معمولی به اندازه نیش کمک کند.

سایبر (پیشرفته) – منبعی عالی با فیلم های رایگان خوب ارائه شده. به عنوان مثال ، دوره تست Advanced Penetration Test شامل “نحوه حمله از وب با استفاده از برنامه نویسی متقاطع ، حملات تزریق SQL ، درج پرونده از راه دور و محلی و چگونگی درک مدافع شبکه” می شود تا ایده ای را برای شما ارائه دهد. انتظار داریم که این ماژول ها شامل لینوکس ، برنامه نویسی ، Metasploit ، جمع آوری اطلاعات ، بهره برداری ، ضبط ترافیک ، گذرواژهها و اسکن شوند. برای آزمایش و گواهینامه باید هزینه پرداخت شود.

بز وب (میانی) – یک برنامه وب J2EE عمدا ناامن که توسط OWASP طراحی شده است تا برای تدریس دروس امنیت برنامه های وب طراحی شده باشد. در هر درس ، کاربران باید با سوء استفاده از آسیب پذیری واقعی در برنامه WebGoat ، درک خود را از یک مسئله امنیتی نشان دهند. به عنوان مثال ، در یکی از درس ها کاربر باید از سرقت تزریق SQL برای سرقت شماره کارت های اعتباری جعلی استفاده کند. توسعه دهندگان WebGoat را به عنوان یک بستر آموزشی و هک کردن می نامند.

پروژه امنیت برنامه وب را باز کنید (OWASP) – یک انجمن آزاد اختصاص داده شده به سازمان های قادر به توسعه ، خرید و نگهداری برنامه هایی که قابل اعتماد هستند. یک نسخه از راهنمای تست برنامه وب خود را در کنار خود نگه دارید. این شامل یک بخش در تست نفوذ است.

طرف سبک تر پنجه نرم کردن

پنچرها اعضای یک گروه هستند که معمولاً به آنها هکرهای کلاه سفید گفته می شود. برای مرد در خیابان ، چیز نسبتاً دیوانه کننده ، بد و خطرناکی در مورد آنها وجود دارد ، اما همچنین چیزی کاملاً جذاب است. مزاحمت هالیوود برای به تصویر کشیدن هک به عنوان یک حرفه نسبتاً پر زرق و برق ، کمکی نکرد ، به عنوان مثال الگوریتم ، بازی های جنگی ، بلک هت ، ماتریکس و هکر. Takedown براساس داستان سرقت هکر رایانه کوین میتنیک یک امر ضروری است.

در اینجا برخی از تاریخچه ها (کمی نامربوط) در مورد شکاف مستقیم از دهان هکر کلاه سفید را بخوانید. و برای درک بیشتر زندگی یک آزمایشگر ، دفترچه خاطرات دیوید بیزلی را بخوانید.

بعد کجاست?

منبع نهایی ابزارها و منابع رایگان pentesting باید GitHub باشد. با این حال ، ثروت اطلاعات موجود می تواند برای مبتدیان کمی دلهره آور باشد. در عوض ، ابتدا آزمایشگاه ها و چالش های تست نفوذ آنلاین سرگرم کننده را امتحان کنید که در آن می توانید مهارت های پنجه نرم کردن خود را تمرین کنید:

- امان هاردیکار (در اینجا چندین پیوند مرده وجود دارد اما چند مورد خوب نیز وجود دارد)

- مارکس را بررسی کنید

- هک کردن این سایت

- جعبه را هک کنید

- PenTesterLabs

می توانید اطلاعات بیشتر درباره سایر ابزارهای امنیتی رایگان برای جعبه ابزار هک اخلاقی خود را در اینجا بخوانید.

مبارک (اخلاقی) هک شدن با ابزارهای توپی رایگان ما!

“هک شدن اخلاقی” توسط Snnysrma تحت مجوز CC BY 2.0 مجاز است

پانسیونال هوشمند، میتواند به شما کمک کند تا از هجوم سایبری جلوگیری کنید. استفاده از ابزارهای پنکه سازی رایگان، میتواند به شما کمک کند تا نقاط ضعف سیستم خود را شناسایی کنید و در نتیجه امنیت فعلی خود را تنظیم کنید. همچنین، انجام تست نفوذ سالانه میتواند به شما در ایجاد ارزیابی ریسک برای اهداف حسابرسی کمک کند. این ابزارها برای هکرهای اخلاقی بسیار مفید هستند و میتوانند به آنها در شناسایی آسیب پذیریهای امنیتی سخت افزاری و نرم افزاری کمک کنند. در نهایت، استفاده از این ابزارها میتواند به شما در جلوگیری از حملات سایبری کمک کند و امنیت سیستم خود را تضمین کند.

پانسیونال هوشمند، میتواند به شما کمک کند تا از هجوم سایبری جلوگیری کنید. استفاده از ابزارهای پنکه سازی رایگان، میتواند به شما کمک کند تا نقاط ضعف سیستم خود را شناسایی کنید و در نتیجه امنیت فعلی خود را تنظیم کنید. همچنین، انجام تست نفوذ سالانه میتواند به شما در ایجاد ارزیابی ریسک برای اهداف حسابرسی کمک کند. از طرفی، انجام pentesting DIY میتواند به شما کمک کند تا قبل از اینکه حسابرسان خواستار تغییرات گران قیمت و یا تعطیل کردن شما باشند، به صورت مقرون به صرفه در شناسایی و تصحیح نقص سیستم اقدام کنید. در نتیجه، استفاده از ابزارهای پنکه سازی رایگان جزء اصلی ابزار هکر اخلاقی است و میتواند به شما در افزایش امنیت سایبری کمک کند.

پانسیونال هوشمند، میتواند به شما کمک کند تا از هجوم سایبری گران بپرهیزید. استفاده از ابزارهای پنکه سازی رایگان، یکی از اصلیترین ابزارهای هکرهای اخلاقی است که میتواند به شما در شناسایی و تصحیح نقص سیستم کمک کند. این ابزارها، میتوانند نقاط ضعف سیستم شما را شناسایی کنند و به شما در ایجاد ارزیابی ریسک برای اهداف حسابرسی کمک کنند. همچنین، انجام pentesting DIY میتواند به شما کمک کند تا قبل از اینکه حسابرسان خواستار تغییرات گران قیمت و یا تعطیل کردن شما باشند، به صورت مقرون به صرفه در شناسایی و تصحیح نقص سیستم اقدام کنید. از طرفی، استفاده از ابزارهای پنکه سازی رایگان، میتواند به شما در مقابل حملات سایبری محافظت کند و از اینکه مشاغل کوچک در برابر حملات سایبری ناکام بمانند، جلوگیری کند. به طور کلی، استفاده از ابزارهای پنکه سازی رایگان، یکی از بهترین راههای مقابله با حملات سایبری است.