WPA3 چیست؟ دسترسی محافظت شده Wi-Fi (WPA) اغلب به عنوان یک استاندارد امنیتی یا پروتکل مورد استفاده برای رمزگذاری و محافظت از شبکه های wi-fi مانند برنامه ای که احتمالاً در خانه یا محل کار از آن استفاده می کنید ، گفته می شود ، اما در واقع یک برنامه صدور گواهینامه امنیتی است که توسط وای ساخته شده است. -Fi Alliance برای امنیت شبکه های رایانه ای بی سیم.

WPA3 ، که در ژوئن سال [year] منتشر شد ، جانشین WPA2 است که کارشناسان امنیتی آن را “شکسته” توصیف می کنند. هدف از توسعه WPA3 بهبود WPA3 از نظر سادگی استفاده و افزایش قدرت رمزنگاری بود. مانند نسخه قبلی خود ، در نسخه های شخصی و Enterprise آمده است ، اما این نسخه در WPA2 با ویژگی های قوی تر تأیید هویت و رمزگذاری بهبود می یابد ، و یک راه حل برای نقص داخلی WPA2 ، KRACK ارائه می دهد. این برنامه همچنین شامل عملکردی برای ساده سازی و ایمن سازی بهتر اتصال دستگاه های Wi-Fi IoT است.

مشکل

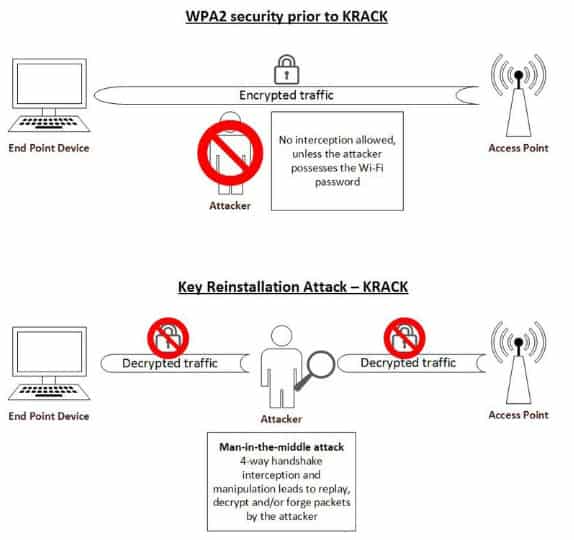

نقص KRACK (Key Reinstallation Attack) را می توان به عنوان حمله شدید پخش مجدد طبقه بندی کرد و نوعی حمله به انسان در میانه است. مشکل اساسی WPA2 ، که توسط کشف KRACK مشخص شده است ، نقصی در استاندارد صدور گواهینامه WPA2 است و ضعف ناشی از پیکربندی محصول یا اجرای خدمات بد نیست..

بعداً عمیق تر به KRACK می شویم ، اما نتیجه نهایی این است که اجرای صحیح WPA2 آسیب پذیر باشد. آسیب پذیری در پروتکل WPA2 ذاتی است.

راه حل

در پاسخ به این مشکل ، در ژوئن سال [year] ، Wi-Fi Alliance® معرفی امنیت Wi-Fi CERTIFIED WPA3، ، یک استاندارد صدور گواهینامه wifi را اعلام کرد:

- به آسیب پذیری KRACK می پردازد

- WPA2 را با ویژگی امنیتی اضافی ارتقا می دهدs این مهم است زیرا چندین سوراخ امنیتی wifi وجود دارد که برای هکرها جذاب تر و شکستن آن بسیار ساده تر از KRACK است..

WPA3 چیست؟ صدور گواهینامه WPA3 برای دستگاه های وای فای را می توان با یک گواهینامه معتبر جاده برای ماشین شما مقایسه کرد. بدون صدور گواهینامه ، فروشندگان سخت افزار نمی توانند ادعای مطابق با استانداردهای امنیتی اتحاد Wi-Fi را داشته باشند.

ممکن است مدتی قبل از خرید کامل WPA3 توسط کاربران وای فای؛ در همین حال ، مطابق گفته Wi-Fi Alliance ، “دستگاه های WPA2 به تعامل و تأمین امنیت شناخته شده ادامه خواهند داد.” WPA2 برای تمام دستگاههای دارای گواهی WiF در طول دوره انتقال همچنان الزامی است.

WPA3 چیست؟ و آیا امن است?

در این مقاله ، چگونگی بهبود WPA3 در امنیت WPA2 ، و KRACK در چشم انداز قرار خواهد گرفت. در حالی که WPA3 مطمئناً مسیر امنیتی مناسبی است که در آینده باید طی شود ، کاربران باید اطمینان حاصل کنند که آنها پیاده سازی می کنند استراتژی امنیتی چند جانبه و لایه ای برای محافظت از تمام جنبه های شبکه wifi خود. WPA3 برای محافظت کامل از شبکه های وای فای کافی نیست ، اگرچه پیشرفت های دیگری به جز پچ KRACK به سمت وصل سایر حفره های امنیتی wifi مسیری طولانی را طی می کند. ما همچنین در مورد برخی از انتقادات مطرح شده در WPA3 بحث خواهیم کرد. سرانجام ، ما برخی از راه هایی که کاربران و مشاغل خانگی می توانند از طریق وای فای ایمن استفاده کنند ، لمس خواهیم کرد. آیا WPA3 امن است؟ بگذارید دریابیم.

میزان آسیب پذیری KRACK

کشف KRACK باعث ناراحتی در جامعه فناوری اطلاعات شد ، به همین دلیل بسیاری از دستگاه های وای فای از WPA2 استفاده می کنند و تعداد بیشتری از افراد از این دستگاه ها برای اتصال به اینترنت استفاده می کنند. طبق گفته Wigle ، از ژانویه سال [year] ، بیش از 400 میلیون اتصال بی سیم در سرتاسر جهان وجود داشته است. KRACK می تواند درصد زیادی از آنها را در معرض حمله قرار دهد. (به هر حال ، هنوز هیچ حمله مستند KRACK در طبیعت وجود ندارد.)

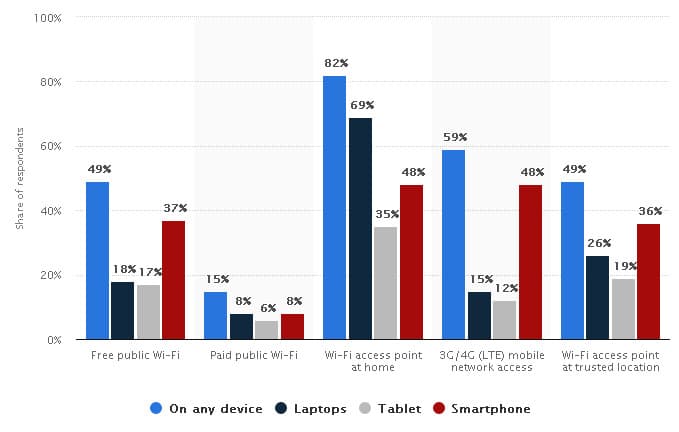

دسترسی به اینترنت بی سیم با توجه به کاربران اینترنت در سراسر جهان از ژوئن 2015 ، توسط دستگاه (منبع: Statista)

استانداردهای رمزگذاری WiFi فعلی چقدر ایمن هستند?

- حریم خصوصی معادل سیم (WEP) – بسیار غیر قابل اعتماد اما در حال استفاده است. طبق گفته های آزمایشگاه های کسپرسکی ، هکرها فقط چند دقیقه طول می کشند تا شبکه های محافظت شده در WEP را خراب کنند.

- شبکه های باز – اصلاً امنیتی نیست.

- دسترسی محافظت شده از Wi-Fi (WPA) – در سال 2002 ، WPA فقط یک اقدام واسطه ای برای جایگزینی WEP بود و در سال 2004 توسط WPA2 کنار گذاشته شد. مشکل WPA استفاده از پروتکل رمزگذاری ناکارآمد TKIP بود که ایمن نیست..

- Wi-Fi حفاظت شده دسترسی 2 (WPA2)

- شخصی نسخه منطقی ایمن است اما در برابر حملات بی رحمانه و فرهنگ لغت آسیب پذیر است. این امکان را می دهد تا در ابتدای جلسه wifi بتوانید ارتباطات (لرزش دست) را بین نقطه دستیابی و دستگاه کنترل کنید..

- شرکت، پروژه این نسخه تا حدی از رهگیری دست در دست محافظت می شود زیرا از روال های اضافی مجوز شرکت استفاده می کند.

- دسترسی محافظت شده Wi-Fi 3 (WPA3) – WPA2 را از ژانویه سال [year] جایگزین می کند اگرچه مدت زمان کمی طول می کشد. در حال حاضر بهترین امنیت WiFi را فراهم می کند.

در نظر داشته باشید که فقط دستگاههای محافظت شده WPA2 به طور ویژه در مقابل حمله KRACK آسیب پذیر هستند. یک شبکه باز و نا امن رمزگذاری و آسیب پذیر نیست و تقریباً از هر نوع حمله ای آسیب پذیر است ، اما از نظر KRACK به دلیل عدم استفاده از WPA2.

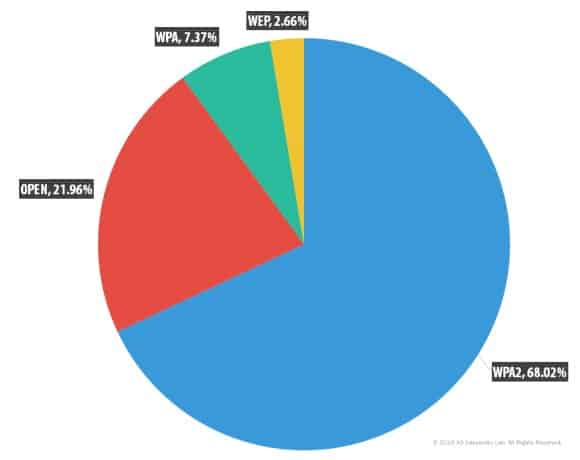

انواع رمزگذاری مورد استفاده در نقاط مهم وای فای عمومی در سطح جهانی (منبع: شبکه امنیتی کسپرسکی (KSN)

قیاس KRACKing

نقص در مذاکرات دست زدن به دست – نقطه ای که نقطه دسترسی (AP) و روتر برای تأیید اعتبار مشتری به شما تبریک می گویند – در قلب آسیب پذیری WPA2 نهفته است. ما نگاهی عمیق تر به این مسئله می اندازیم که چرا در بخش بعدی که می خواهیم WPA3 را بررسی کنیم چیست.

برای تنظیم صحنه ، اینجا است قیاس دستی پردازش (اگر اجازه تخیل را به یک مجوز کوچک بدهید.)

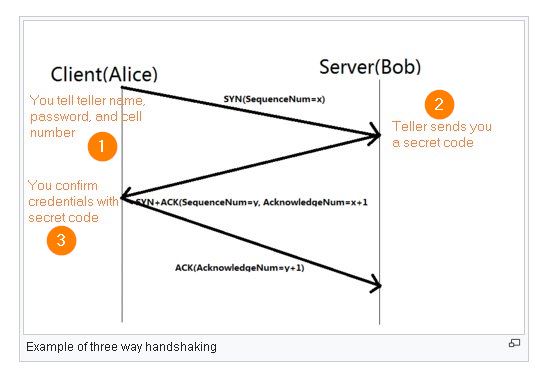

تصویر دستی از سه طرفه همانطور که در قیاس زیر توضیح داده شده است (منبع: ویکی پدیا ، با اصلاحات)

-

- بگذارید وانمود کنیم که در بانک هستید و گوینده قبل از اینکه پول به شما بدهد ، نام ، رمز عبور و شماره تلفن را از شما درخواست می کند. شما و بانک با این رویه امنیتی توافق کرده اید تا ثابت کنید که شما هنگام برداشت پول ، چه کسی هستید که می گویید.

- نام ، رمز و شماره تلفن را به گوینده می دهید. در این بانک ، مرحله بعدی این روند برای ارسال بانکی به تلفن شما a است کد مخفی که شما برای تأیید هویت خود استفاده خواهید کرد.

- در ضمن ، غافل از شما ، شخصی که پشت سر شما در صف است ، در حال گوش دادن است و نام و رمز شما را شنیده است و از همه مهمتر شما کد مخفی.

- بعد از خروج از بانک ، وسایل استراق سمع گوش به گفتگوی شما می رود و در حالی که کد مخفی شما هنوز معتبر است ، آخرین اعتبار خود را با استفاده از نام سرقت شده ، رمز عبور و کد مخفی.

شما احتمالاً در سناریوی بالا نقطه ضعف را مشاهده کرده اید. امنیت در برخی از مراحل هنگام تأیید اعتبار خود به خطر افتاد. نه وقتی اعتبارنامه شما بالای سر باشد ، بلکه به این دلیل است وقتی بانک را ترک کردید ، رمز مخفی هنوز معتبر بود. اگر اینطور نبود ، نام ، رمزعبور ، شماره تلفن همراه و رمز مخفی فایده ای برای استراق سمع ندارد.

پیچ و تاب در این داستان وجود دارد: گوینده و استراق سمع در صندوقچه ها هستند. این گوینده جعلی در واقع گوینده واقعی (کسی که برای ناهار بیرون می رود) را فریب داده است و این یک است حمله انسان به وسط. اکنون هر دو مجرم اعتبار شما را دارند.

همانطور که خواهیم دید ، این مشکل WPA3 است که برطرف می شود.

چگونه WPA2 آسیب پذیر است?

آسیب پذیری اصلی در WPA2 است دستی چهار طرفه از آن برای ایمن سازی اتصالات وای فای با استفاده از کلید Pre-Shared (PSK) استفاده می کند. (در WPA3 ، PSK با دستی با تأیید تأیید هویت برابر (SAE) جایگزین می شود.)

در این بخش ، از قیاس بخش قبلی برای کمک به مصورسازی استفاده خواهیم کرد.

کلید پیش اشتراک شده (PSK)

قسمت اول بررسی امنیتی که در قیاس بالا در بانک رفتید ، می تواند به راحتی با WPA2-PSK قابل مقایسه باشد., احراز هویت که به فردی نیاز دارد که با استفاده از یک عبارت عبور به یک شبکه wifi (در استعاره ما در بانک پول بخواهد). در این حالت PSK به یک “راز مشترک” اشاره می کند.

یادداشت:

- WPA2 بدون PSK گزینه ای است که می خواهید از یک سرور تأیید اعتبار استفاده کنید. اگر بخواهد کلیدهای منحصر به فردی را به دستگاههای کارمندان اختصاص دهد ، یک تجارت باید این گزینه را انتخاب کند. اگر یک کلید به خطر بیفتد ، تجارت فقط باید یک کلید جدید برای یک دستگاه تولید کند. این امر همچنین باعث جلوگیری از به خطر افتادن سایر دستگاه ها توسط یک کلید گمشده یا سرقت شده می شود ، در صورتی که همه دستگاه ها از همان کلید استفاده می کنند ، ممکن است این موارد باشد.

- چیست تفاوت بین WPA2-PSK و WPA2-Personal? این اصطلاحات به صورت قابل تعویض استفاده می شوند اگرچه WPA2-Personal است دلالت دارد استفاده از AES ، در حالی که WPA2-PSK دلالت دارد انتخابی بین TKIP قدیمی و AES. همانطور که در یک وبلاگ سیسکو توضیح داده شده است ، برخی از دستگاه ها WPA را با AES و WPA2 با TKIP مجاز می کنند. AES در WPA اختیاری است اما در WPA2 ، AES اجباری است و TKIP اختیاری است. هر دو اصطلاح به استفاده از PSK اشاره دارد که همان چیزی است که WPA2-Personal را از WPA2-Enterprise متمایز می کند.

دست زدن به چهار طرفه

احراز هویت اعتبار در ارتباطات از راه دور ، دستکاری نامیده می شود. در بانک ، شما و گوینده مبادله دستی سه مرحله ای را برای تأیید اعتبار خود مبادله کردید که کد مخفی دست دوم در روند کار است.

همه شبکه های وای فای از دستی چهار طرفه.

در تصویر زیر ، نقطه دستیابی wifi فریبنده گوینده جعلی است که در بانک با آن پرداخته اید.

تصویری از نحوه برخورد یک حمله KRACK در دستیابی به چهار طرفه (منبع: انیسا)

Rowell Dionicio ، در حال نوشتن برای Packet6 ، توضیح می دهد: “مهاجم یک نقطه دستیابی واقعی را فریب می دهد و مشتری را برای پیوستن به نقطه دسترسی سرکش فریب دهید اما تأیید هویت Wi-Fi را امکان پذیر می کند. برای خاموش کردن حمله KRACK ، مهاجم یک پیام را در دستگیره 4 طرفه پخش می کند. نقص اینجاست که دستگاه قربانی پخش مجدد یکی از این پیام ها را در صورت عدم پذیرش می پذیرد. بدین ترتیب به مهاجم اجازه می دهد از یک کلید قبلاً استفاده شده استفاده کند. یک کلید فقط باید یک بار استفاده شود و این اهداف حمله KRACK عیب است. “

Dionicio ادامه می دهد: “رفع اشکال فنی برای حمله KRACK جلوگیری از استفاده مجدد از مقادیر nonce است. دستگاه ها نباید کلیدهای قبلاً استفاده شده را بپذیرند.”

توضیحات فنی بیشتر در مورد استفاده مجدد از nonce توسط ماتیو Vanhoef ، محقق KRACK را بخوانید.

آیا WPA3 امن است؟ مطمئناً ، اما پیشرفت های WPA2 نیز وجود دارد

اعلام WPA3 موجهای زیادی ایجاد کرده است ، اما زمان از بین رفتن آن مدتی طول می کشد. در ضمن ، برخی از پیشرفت های WPA2 نیز مستقر می شوند:

- اعمال تصویب قاب های مدیریتی محافظت شده (PMF) بر روی همه دستگاه های “Wi-Fi CERTIFIED”

- اطمینان از فروشندگان به طور منظم در دستگاه های معتبر بررسی می کند (سورکه: کمیسوم)

- استاندارد کردن مجموعه رمزنگاری 128 بیتی (سورکه: کمیسوم)

دو نسخه WPA3 چیست؟?

WPA در دو نسخه ارائه می شود که مبتنی بر نیازهای کاربر نهایی (استفاده در منزل یا تجارت است.) از نظر چهره تفاوت زیادی بین WPA3-Personal و WPA3-Enterprise وجود ندارد ، گرچه دومی همانطور که قبلاً امن تر است. طراحی شده برای محافظت از داده های فوق العاده حساس و شرکت های بزرگ.

بگذارید ما به سرعت دو نسخه را شرح دهیم که توسط اتحاد Wi-Fi توضیح داده شده است. برای مبتدیان ، هر دو نسخه:

- از آخرین روشهای امنیتی استفاده کنید

- پروتکل های میراث منسوخ را مجاز نکنید

- به استفاده از فریم های مدیریت حفاظت شده (PMF) نیاز دارید. طبق گفته های اتحادیه Wi-Fi ، “قاب های عملکرد مدیریت Unicast از هر دو روش استراق سمع و جعل محافظت می شوند ، و فریم های عملیاتی مدیریت چند مرحله ای از جعل آن محافظت می شوند.” به طور خلاصه ، ویکی پدیا چارچوب های مدیریتی را به عنوان “مکانیزم هایی که یکپارچگی داده ها ، صحت منشا داده ها و محافظت از پخش مجدد را فعال می کنند” توصیف می کند. “می توانید توضیحی فنی درباره نحوه عملکرد آنها در وب سایت سیسکو پیدا کنید.

WPA3-Personal

این نسخه احراز هویت مبتنی بر گذرواژه را با امنیت خوب حتی در هنگام انتخاب رمزهای عبور کوتاه یا ضعیف فراهم می کند. به سرور احراز هویت نیاز ندارد و پروتکل اصلی کاربران خانگی و مشاغل کوچک است.

- از رمزگذاری 128 بیتی استفاده می کند

- از دستیابی به تأیید هویت همزمان برابر (SAE) استفاده می کند که در برابر حملات بی رحمانه محافظت می کند

- Secretsy Forward را شامل می شود به این معناست که هر بار که اتصال WPA3 ایجاد شود ، مجموعه جدیدی از کلیدهای رمزگذاری ایجاد می شود ، بنابراین اگر گذرواژه اولیه به خطر بیفتد ، مهم نیست

- امنیت شبکه های عمومی را تقویت می کند

- دستگاه های متصل را به راحتی مدیریت می کنید

- انتخاب گذرواژه طبیعی ، که اتحاد Wi-Fi ادعا می کند ، به خاطر آوردن عبارات عبور برای کاربران را آسانتر می کند

WPA3-Enterprise

محافظت اضافی برای شبکه های سازمانی که اطلاعات حساس را منتقل می کنند ، به عنوان مثال ، دولت ها ، سازمان های مراقبت های بهداشتی و موسسات مالی. شامل حالت امنیتی حداقل قدرت 192 بیتی ، مطابق با الگوریتم تجاری امنیت ملی (CNSA) مجموعه از کمیته سیستمهای امنیت ملی است. این درخواست دولت آمریکا بود.

تفاوت اصلی بین WPA3-Personal و WPA3-Enterprise در سطح تأیید اعتبار است. نسخه شخصی از PSK و نسخه Enterprise یک کوکتل از ویژگی های جایگزین IEEE 802.1X از WPA2-Enterprise استفاده می کند. برای مشخصات فنی به اتحاد Wi-Fi مراجعه کنید.

برای اطلاعات بیشتر اریک گایر ، نوشتن برای سیسکو پرس ، توضیح می دهد که تجارت چگونه می تواند به WPA3-Enterprise حرکت کند.

ویژگی های جدید WPA3

چهار زمینه بهبود

چهار ویژگی جدید در WPA3 برای بهبود در WPA2 طراحی شده است. با این حال, فقط یکی از این موارد برای صدور گواهینامه WPA3 الزامی است: دست اژدها. در زیر خلاصه ای از ویژگی های اصلی آورده شده است. در ادامه در این بخش به جزئیات بیشتری خواهیم پرداخت.

- دستي امن تر – پروتکل احراز هویت همزمان Equals (SAE) (مستقل از دست دادن اژدها) نیاز به تعامل جدید با شبکه دارد هر بار که دستگاه درخواست کلید رمزنگاری را کند ، سرعت حمله حمله را کند کند و رمز عبور را در مقابل فرهنگ لغت و نیروی بی رحم مقاوم تر کند. حملات همچنین از رمزگذاری آفلاین داده ها جلوگیری می کند.

- جایگزینی تنظیمات محافظت شده wi-fi (WPS) – روشی ساده تر برای ایمن اضافه کردن دستگاه های جدید با استفاده از پروتکل تهیه دستگاه Wi-Fi (DPP) ، که به شما امکان می دهد با استفاده از کد QR یا رمز عبور ایمن دستگاه های جدید را به شبکه اضافه کنید.. اتصال آسان تنظیمات را برای دستگاههای خانگی و IoT متصل بسیار آسان می کند.

- رمزگذاری غیرمجاز – محافظت بهتر در هنگام استفاده از نقاط مهم عمومی Wi-Fi Enhanced Open رمزگذاری غیرمجاز را فراهم می کند ، استانداردی به نام رمزگذاری بی سیم Opportunistic (OWE).

- اندازه های کلیدی جلسه بزرگتر – WPA3-Enterprise در مرحله احراز هویت از اندازه های کلیدی معادل امنیت 192 بیتی پشتیبانی خواهد کرد ، که شکستن آن سخت تر خواهد بود.

بیایید نگاه مفصل تری به جزئیات کلمات اختصاری گفته شده در بالا بیاندازیم.

احراز هویت همزمان برابر (SAE) در برابر حملات بی رحمانه نیروی

SAE یک تبادل کلیدی مبتنی بر رمز عبور است استفاده شده توسط نسخه WPA3-Personal برای محافظت از کاربران در برابر حملات بی رحمانه. برای شبکه های مش مناسب است ، که نام خود را از طریق ایجاد پوشش فای دریافت می کنند. Comparitech تنظیمات را به سادگی شرح می دهد: “با قرار دادن چندین دستگاه در اطراف خانه ، هرکدام یک سیگنال بی سیم را می فرستند ،” مش “یا شبکه ای از پوشش بی سیم را در اطراف خانه خود ایجاد می کنید. این به از بین بردن نقاط مرده یا ضعیف کمک می کند. “

مزایای SAE:

- بر اساس مبادله کلید IEFT Dragonfly ، یک مدل رمزنگاری برای احراز هویت با استفاده از رمزعبور یا عبارت عبور ، که در برابر حملات فعال و غیرفعال مقاوم است ، و حملات فرهنگ لغت آفلاین نیز مقاوم است..

- را قادر می سازد رازداری رو به جلو که در صورت به خطر انداختن رمز عبور شبکه بی سیم در آینده ، مهاجمی را قادر به ضبط انتقال رمزگذاری شده که بعداً رمزگشایی می کند ، نمی کند

- فقط اجازه می دهد یک حدس رمز عبور در هر جلسه. حتی اگر مهاجمان به امید ترک رمز در آفلاین اوقات فراغت اطلاعات خود را سرقت کنند ، با ویژگی یکی از آنها حدس می زنند ، زیرا اگر حدس آنها صحیح باشد ، باید هر بار از روتر وای فای “سؤال کنند”. اساساً ، این یک مهاجم را به حملات در زمان واقعی محدود می کند. سوالی پیش آمده که آیا این ویژگی می تواند کاربران قانونی را نیز محدود کند یا خیر. در دنیای واقعی ، کاربران قانونی مشکلی مانند حد هکرها نمی توانند 100 حدس بزنند متوالی در یک ثانیه انجام دهند ، و برنامه ای را می توان کدنویسی کرد تا تعداد محدودی از حدس ها را قبل از شروع کند کردن سرویس مجاز کند. این ویژگی همچنین امنیت رمزهای عبور ضعیف را سخت می کند.

پروتکل تهیه دستگاه (DPP) برای مدیریت شبکه ها و دستگاه های IoT

Wi-Fi CERTIFIED Easy Connect (که جایگزین سرویس ارائه دهنده WiFi WPA2 است) به شما کمک می کند تا تمام دستگاه های خود را حتی به دستگاه هایی که فاقد رابط کاربرپسند هستند برای وصل کردن رمز عبور خود (به عنوان مثال Google Home یا یخچال هوشمند شما) با استفاده از یک دستگاه واسط واحد متصل کنید..

اتحاد Wi-Fi نحوه عملکرد آن را توصیف می کند: یک مالک شبکه یک دستگاه را به عنوان نقطه اصلی پیکربندی انتخاب می کند. در حالی که دستگاهی با یک رابط کاربری گرافیکی خوب ساده ترین است ، می توانید از هر دستگاهی برای اسکن کد پاسخ سریع (QR) استفاده کنید یا از NFC به عنوان دستگاه تنظیم کننده استفاده کنید. اجرای DPP – یک روش ثبت نام همه اندازه – از این دستگاه تمام دستگاه های اسکن شده را به هم متصل می کند و اعتبار لازم برای دسترسی به شبکه را به آنها می دهد.. توجه داشته باشید: این یک ویژگی اختیاری است و فقط در دستگاه های دارای استفاده می شود اتصال آسان.

پس از ثبت دستگاه Wi-Fi ، از پیکربندی آن برای کشف و اتصال به شبکه از طریق یک نقطه دسترسی استفاده می کند (منبع: اتحاد Wi-Fi)

رمزگذاری بی سیم فرصت طلب (OWE) برای گشت و گذار در کانون های امن تر

OWE راننده پشت است WiFi Enhanced Open ویژگی ، اجرا شده به از کاربران در نقاط مهم عمومی / مهمان محافظت کنید و از استراق سمع جلوگیری کنید. این جایگزین استاندارد احراز هویت 802.11 “باز” می شود. با OWE ، داده های شما رمزگذاری می شوند حتی اگر رمز عبوری را وارد نکرده اید. این کار برای ارائه انتقال داده های رمزگذاری شده و ارتباطات در شبکه هایی که از رمزهای عبور استفاده نمی کنند (یا از یک رمزعبور مشترک استفاده نمی کنند) با استفاده از حفاظت از داده های شخصی (IDP) طراحی شده است. در اصل, هر جلسه مجاز دارای نشانه رمزگذاری است. این بدان معنی است که داده های هر کاربر در طاق خود محافظت می شود. اما ، در شبکه های محافظت شده با رمز عبور نیز کار می کند ، اطمینان حاصل می کند اگر یک مهاجم رمز شبکه را نگیرد ، آنها هنوز به داده های رمزگذاری شده در دستگاه های شبکه دسترسی نخواهند داشت (به SAE بالا مراجعه کنید).

آیا در برابر KRACK آسیب پذیر هستید?

همه عذاب و غم و اندوه نیست. هرکسی که از وای فای استفاده می کند آسیب پذیر است ، اما بگذارید این مشکل را در چشم انداز قرار دهیم. یک هکر فقط می تواند ترافیک بدون رمزگذاری بین دستگاه و روتر شما را رهگیری کند. اگر داده ها به درستی با استفاده از HTTPS رمزگذاری شده باشند ، یک مهاجم نمی تواند آن را بخواند.

برخی اطمینان از Brendan Fitzpatrick ، معاون رئیس جمهور ، مهندسی ریسک سایبر ، که برای Axio نوشت:

- حمله نمی تواند از راه دور انجام شود ، یک مهاجم باید در محدوده فیزیکی یک شبکه خاص Wi-Fi باشد.

- حمله فقط در حین دست دادن چهار طرفه صورت می گیرد.

- عبارت عبور wifi در حین حمله فاش نمی شود و مهاجم امکان پیوستن به شبکه را ندارد.

- فقط در صورت موفقیت آمیز بودن حمله ، مهاجمان می توانند ترافیک بین قربانی و محل دسترسی آنها را رمزگشایی کنند.

- در حال حاضر ، این حمله فقط در سمت مشتری دستگیره متمرکز شده است.

رابرت گراهام در یک پست وبلاگ یادداشت می کند, KRACK “نمی تواند SSL / TLS یا VPN را شکست دهد.” وی می افزاید: “شبکه خانگی شما آسیب پذیر است. بسیاری از دستگاه ها از SSL / TLS استفاده می کنند ، بنابراین خوب مانند اکو آمازون شما ، که می توانید بدون نگرانی در مورد این حمله ، همچنان به استفاده از آنها ادامه دهید. دستگاه های دیگر مانند لامپ های فیلیپس شما ممکن است چندان محافظت نشوند. “راه حل؟ با به روزرسانی های فروشنده خود همراه شوید.

چه نرم افزارها و دستگاههایی در برابر KRACK آسیب پذیر هستند?

طبق گفته های Matty Vanhoef ، اندروید ، لینوکس ، اپل ، ویندوز ، OpenBSD ، MediaTek ، Linksys و دیگران می توانند تحت تأثیر انواع حملات قرار گیرند. نسخه های لینوکس و اندروید 6.0 و بالاتر به ویژه آسیب پذیر هستند.

لیستی از فروشندگان تحت تأثیر را می توانید در صفحه وب مؤسسه مهندسی نرم افزار Cert ، بانک اطلاعات یادداشت های آسیب پذیری پیدا کنید. این سایت پیوندهایی را به اطلاعات مربوط به فروشنده در مورد لکه ها و رفع آنها ارائه می دهد.

چه نوع از آسیب پذیری های حمله ای شبکه های ناکافی ایمن را آشکار می کنند?

این فقط خطر بودن بودن KRACK نیست. یک شبکه وای فای نا امن التماس می کند که مورد حمله قرار گیرد و WPA3 به کاهش این خطرات کمک می کند. گواهینامه ایالات متحده سناریوهای حمله بالقوه را تشریح می کند:

- پیگیری – نوع وای فای سرپوشیده معمولی 150 – 300 فوت است. اگر نزدیک همسایه خود زندگی می کنید ، اتصال شما ممکن است برای مهاجمین باز باشد … یا حتی پسر بچه گی که در کنار آن است که از Wi-Fi برای بارگیری فیلم های خود استفاده می کند.

- نگهبانی – نوعی پیکربندی که مهاجمان بالقوه در اطراف محله هایی با آنتن حرکت می کنند و به دنبال شبکه های بی سیم نا امن هستند.

- حملات دوقلوی شر – در یک حمله دوقلو شیطانی ، یک مهاجم از یک نقطه دسترسی به شبکه عمومی تقلید می کند و سیگنال پخش آنها را قوی تر از آن می کند که توسط نقطه دسترسی قانونی تولید شده باشد. به طور طبیعی ، کاربران به سیگنال قوی تر ، جنایتکار متصل می شوند. اطلاعات قربانی پس از آن توسط هکر به راحتی خوانده می شود. همیشه نام و رمز عبور یک کانون وای فای را قبل از اتصال بررسی کنید.

- خراب کردن بی سیم – از نقاط دسترسی عمومی که امن نیستند و در جایی که داده رمزگذاری نشده است ، خودداری کنید. مجرمان برای یافتن اطلاعات حساس مانند گذرواژهها یا شماره کارتهای اعتباری از “مفاهیم” استفاده می کنند.

- دسترسی به کامپیوتر غیرمجاز – یک کانون مهم نا امن می تواند به یک مهاجم اجازه دهد تا به هر دایرکتوری و پرونده ای که شما به طور ناخواسته برای اشتراک گذاری در دسترس قرار داده اید ، دسترسی پیدا کند. همیشه اشتراک گذاری پرونده را در عمومی مسدود کنید.

- گشت و گذار در شانه – در اماکن عمومی ، مواظب کمین باشید ، مهاجمی که هنگام تماشای گذشته یا تماشای جلسه شما ، شما را تایپ می کنند. برای جلوگیری از این امر می توانید یک محافظ صفحه نمایش خریداری کنید.

سرقت دستگاه های تلفن همراه – این فقط شبکه نیست که داده های شما را به خطر می اندازد. اگر هنگام کار در کانون ، دستگاه شما به سرقت رفته باشد ، یک روز پاداش برای مجرمان است. اطمینان حاصل کنید که داده های شما همیشه محافظت از رمز عبور هستند و اطلاعات حساس رمزگذاری می شوند. این شامل اطلاعات مربوط به دستگاههای قابل حمل است.

برخی احتیاط ها

کلمات هشدار دهنده از عیب یاب KRACK

ماتیو وانئوف ، محقق فوق دکتری در زمینه امنیت رایانه در KU لوون و یکی از محققانی که KRACK را کشف کرد ، در وب سایت خود اظهارات احتیاط آمیز در مورد WPA3 دارد که ارزش تعمق دارد..

- لرزش دست SAE – اگر دستی SAE به دقت اجرا نشود ، ممکن است در برابر حملات کانال جانبی آسیب پذیر باشد ، که ویکی پدیا آنها را براساس اطلاعات مربوط به اجرای نرم افزار ، حملات توصیف می کند. به نظر می رسد از آسیب پذیری های قابل استفاده ناشی از تنظیمات نادرست حتی توسط WPA3 نمی توان جلوگیری کرد.

- رمزگذاری غیرمجاز – در حالی که استفاده از رمزگذاری بی سیم Opportunistic (OWE) باعث حفظ حریم خصوصی کاربران در شبکه های باز می شود ، Vanhoef پیشنهاد می کند که فقط از حملات منفعل (مواردی که هکرها از آنها عبور می کنند) جلوگیری می کنند. حملات فعال (آنهایی که از نقاط دسترسی ساختگی برای فریب کاربران استفاده می کنند) هنوز هم یک دشمن را قادر به رهگیری ترافیک می کند. Vanhoef توضیح می دهد:

یکی از ایرادات OWE این است که هیچ مکانیزمی برای اعتماد به یک نقطه دسترسی در اولین استفاده وجود ندارد. این مسئله را با مثلاً SSH مقایسه کنید: برای اولین بار که به یک سرور SSH متصل می شوید ، می توانید به کلید عمومی سرور اعتماد کنید. این مانع از متوقف شدن ترافیک طرف مقابل در آینده می شود. با این حال ، با OWE هیچ گزینه ای برای اعتماد به یک AP خاص در اولین استفاده وجود ندارد. بنابراین حتی اگر قبلاً به یک AP خاص وصل شوید ، یک دشمن هنوز می تواند یک AP جعلی را تنظیم کند و شما را در آینده به شما متصل کند..

- فرصت از دست رفته – فقط یکی از چهار ویژگی مورد حمایت Wi-Fi Alliance در ساخت WPA3 در واقع برای WPA3 اجباری است. “متأسفانه ، برنامه صدور گواهینامه WPA3 فقط حمایت از دستی جدید سنجاقک را تصویب می کند. خودشه. سایر ویژگی ها یا اختیاری است یا بخشی از سایر برنامه های صدور گواهینامه. من می ترسم که در عمل این بدان معنا باشد که تولید کنندگان فقط دستی جدید را پیاده سازی می کنند ، برچسب “WPA3 معتبر” را روی آن سیلی می زنند و با آن انجام می شوند. ” نتیجه نهایی این خواهد بود که کاربر نهایی در واقع نمی داند چه ویژگی هایی را شامل می شود و امنیت آنها در چه وضعیتی است.

(منبع: ماتی وانئوف و فرانک پیزنس. [year]. حملات نصب مجدد کلیدی: اجبار استفاده مجدد از Nonce در WPA2. در مجموعه مقالات بیست و چهارمین کنفرانس ACM در مورد امنیت رایانه و ارتباطات (CCS). ACM.)

بدبین ها ، از جمله توسعه دهندگان فناوری اطلاعات ، در مورد WPA3 چه می گویند؟?

برای گفتگو در وبلاگ Bruce Schneiner ، DD-WRT ، Security Stack Exchange یا Community Spiceworks به مکالمات بپیوندید تا بدانید که آیا WPA3 واقعاً بهترین راه حل برای آسیب پذیری های امنیتی Wi-Fi است. آیا آسیب پذیری ارزش خواب بیش از حد دارد. برخی از مشارکتها:

- “من گمان می کنم WPA3 کمک خواهد کرد. در حالی که برای – تا اینکه پسران بد سوراخ دیگری پیدا کنند.”

- “آ جریان عالی درآمد برای فروشندگان سخت افزار اگر می خواهید WPA3 را خریداری کنید ، متوقف می شود تا بتوانید تجهیزات دنده فعلی را خریداری کنید. “

- “ناامید کننده ترین جنبه WPA3 این است که مانند همه استانداردهای قبلی wifi (WEP ، WPA ، WPA2 ، حتی WPS) ، این یکی بوده است ایجاد شده توسط یک کنسرسیوم بسته ، فقط برای اعضا […] همه وعده های اعلام شده WPA3 این است که اکنون روند بسته شده در WPA4 می تواند آغاز شود. “

- “بردار حمله با استفاده از KRACK بسیار کوچک است (و همچنان رو به کاهش خواهد بود) تا این حملات گسترده شود. “به عنوان مثال شبکه های باز در برابر KRACK آسیب پذیر نیستند اما نسبت به شبکه های WPA2 در معرض حملات مخرب هستند. در زمان نوشتن ، در واقع هیچ حمله KRACK ثبت نشده است. کارشناسان معتقدند ، این امر به این دلیل است که تلاش برای مجرمان سایبری بسیار زیاد است در حالی که اهداف نرمتری در اطراف وجود دارد.

در این یادداشت بدبینانه ، وای فای ایمن را تمرین کنید ، آگاه باشید و شروع به ذخیره کردن برای یک روتر جدید کنید. به گفته دیون فیلیپس ، برای InfiniGate می نویسد: ”… تردید وجود دارد که دستگاههای بی سیم فعلی برای پشتیبانی از WPA3 به روز می شوند و به احتمال بسیار زیاد موج بعدی دستگاهها از طریق فرآیند صدور گواهینامه وارد می شوند. گفته می شود ، دستگاه های مشتری همچنین باید به همان روش مجوز بگیرند تا بتوانند از گواهینامه جدید استفاده کنند. “

کارشناسان بر این باورند که مرحله نهایی رسیدن اواخر سال [year] خواهد بود. شما باید یک روتر جدید بخرید اما WPA3 سازگار با عقب است بنابراین ممکن است نیازی به بروزرسانی همه دستگاههای متصل خود نداشته باشید ، مگر اینکه واقعاً قدیمی باشند.

چگونه می توانید از خود محافظت کنید?

چگونه مشاغل می توانند از خود محافظت کنند؟ (حل کرد)

ماتیو هیوز چند پیشنهاد عملی دارد که با چند کلمه احتیاط همراه است.

- یک پچ سازگار با عقب نصب کنید – متأسفانه ، هوز می گوید ، متأسفانه بسیاری از افراد در نصب تکه ها آهسته نیستند ، بسیاری از تولید کنندگان در صدور آنها کند هستند.

- نصب کنید VPN, یک تونل رمزگذاری شده بین دستگاه ها ، جلوگیری از استراق سمع توسط افراد خارجی – برای برخی از افراد ، او می گوید ، این ممکن است غیر عملی باشد زیرا آنها قادر نخواهند بود به سایر دستگاه های متصل در شبکه خود دسترسی داشته باشند.

- استفاده کنید SSL / TLS – این یک لایه اضافی از رمزگذاری را برای خنثی کردن سارقان و استراق سمع فراهم می کند زیرا بسته ها را در لایه جلسه رمزگذاری می کند تا در لایه شبکه (که می تواند توسط مهاجمان KRACK مورد هدف قرار گیرد).

- دستگاه ها و نرم افزار را به روز کنید – اطمینان حاصل کنید که بخش فناوری اطلاعات شما به روزرسانی ها و تکه های نرم افزاری منظم را برای کلیه دستگاه های شرکت از جمله BYODs به طور منظم از بین می برد. با تولید کنندگان تماس بگیرید تا مطمئن شوید که در واقع تکه هایی صادر کرده اند که عیب KRACK را برطرف می کند.

علاوه بر این, روتر خود را ایمن کنید – اطمینان حاصل کنید که روتر شما قفل شده است ، از تهدیدات داخلی یا افراد خارجی که از ساختمان بازدید می کنند ، ایمن نیست. همچنین تعدادی پیش فرض در روتر شما وجود دارد که می توانید آن را تغییر دهید تا امنیت را سخت تر کنید ، به عنوان مثال محدود کردن ترافیک ورودی ، غیرفعال کردن سرویس های بلااستفاده ، تغییر اطلاعات ورود به طور پیش فرض و تغییر SSID در دستگاه های قدیمی تر. بررسی کنید که فایروال روتر شما فعال باشد (همیشه این کار به صورت خودکار انجام نمی شود.) از SSID برای ایجاد نقاط دسترسی جداگانه برای کارمندان و مشتریان خود استفاده کنید. تنظیمات محافظت شده WiFi (WPS) را که برای کمک به دستگاه های جفت کننده استفاده می شود ، خاموش کنید.

همچنین ، نکات مربوط به شبکه های خانگی را در زیر بخوانید.

نکات امنیتی Wifi برای شبکه های خانگی و دستگاه های IoT (حل شده)

-

- حس امنیت wifi اولیه را تمرین کنید – راهنمای Comparitech را برای تأمین امنیت شبکه وای فای منزل خود بخوانید.

- استفاده از wifi را متوقف کنید – از طریق اترنت یا اتصال داده (3 / 4G) در خانه به اینترنت متصل شوید یا از داده های تلفن همراه به ویژه برای معاملات حساس استفاده کنید.

- دستگاه ها و نرم افزار را به روز کنید – این شامل تمام دستگاه های شما و همچنین روتر شما می شود. با تولید کنندگان تماس بگیرید تا مطمئن شوید که در واقع تکه هایی صادر کرده اند که عیب KRACK را برطرف می کند.

- غیرفعال کردن اشتراک فایل – اگرچه به اشتراک گذاشتن عکس ها با دوستان و خانواده وسوسه انگیز است ، سعی کنید از انجام این کار در یک مکان عمومی خودداری کنید. همچنین باید یک دایرکتوری برای به اشتراک گذاری پرونده ایجاد کنید و دسترسی به دایرکتوری های دیگر را محدود کنید. همیشه از هرگونه اشتراک گذاری محافظت کنید با رمز محافظت کنید.

-

- معاملات حساس را در اماکن عمومی انجام ندهید – بانکداری آنلاین خود را در خانه انجام دهید.

- HTTPS را در همه جا نصب کنید – HTTPS Everywhere از بنیاد الکترونیکی مرزی (EFF) یک منبع باز Firefox ، Chrome و Opera است که ارتباطات را با بیشتر وب سایت ها رمزگذاری می کند. برنامه افزودنی اگر یک وب سایت رمزنگاری HTTPS را ارائه ندهد گزینه ای برای عدم امنیت نیست ، اما در صورت موجود بودن ، HTTPS Everywhere این محتوا را ارائه می کند اطمینان حاصل کند..

- استفاده از VPN – در حالی که VPN ها امنیت خوبی برای داده های شما ایجاد می کنند ، اطمینان حاصل کنید که ارائه دهنده شما به همان اندازه که هوشیار است از امنیت برخوردار است و حق شما برای حفظ حریم خصوصی را تصدیق می کند. گزارش شده توسط برایان کلارک در مقاله بعدی وب ، PureVPN ، که ادعا می کند که اطلاعات مربوط به کاربران خود را حفظ نمی کند ، به طرز مرموزی به نظر می رسد که به طرز مرموزی به اطلاعات کافی وارد شده است تا FBI را قادر به ردیابی و دستگیری متکدیان کند. آیا VPN شما سیاهههای مربوط را نگه می دارد؟ در یک مطالعه عمیق ، Comparitech حقیقت مربوط به 123 خط مشی ورود به سیستم VPN را آشکار می کند.

- یک روتر وای فای خانگی تنظیم کنید – یک روتر مجازی به شما امکان می دهد ارتباط اینترنتی خود را با سایر دستگاههای اطراف به اشتراک بگذارید. ساده تر از آنچه فکر می کنید ، مشابه تنظیم کانون Wi-Fi در تلفن هوشمند شما.

- روتر خود را ایمن کنید – تعدادی پیش فرض در روتر شما وجود دارد که می توانید آن را تغییر دهید تا امنیت را سخت تر کنید ، به عنوان مثال. محدود کردن ترافیک ورودی ، غیرفعال کردن سرویس های بلااستفاده و تغییر SSID در دستگاه های قدیمی تر.

- تأیید کنید که ISP شما به روز است – بسیاری از کاربران فای خانگی از روتر تهیه شده توسط ISP خود استفاده می کنند. اگر این کار را کردید ، تأیید کنید که ISP تمام دستگاههای آنها را ضبط کرده است.

- از نقاط مهم وای فای عمومی خودداری کنید – یا حداقل یاد بگیرید که چگونه خطرات استفاده از فای عمومی را به حداقل برسانید.

- بررسی دستی URL ها ایمن است – URL های HTTP برای محافظت از بازدید کنندگان از سایت خود از رمزگذاری SSL استفاده می کنند. URL های HTTP نمی کنند. می توانید ببینید که آیا URL در نوار آدرس ایمن است یا خیر. همچنین ، گزینه را فعال کنید همیشه از یک اتصال مطمئن استفاده کنید (HTTPS) گزینه در دستگاه شما.

- از رمزهای عبور ایمن استفاده کنید – Comparitech پیشنهادهایی در مورد ایجاد رمزهای عبور قوی دارد. همیشه رمزهای عبور پیش فرض ، مانند “مدیر” یا “123” را تغییر دهید.

- نرم افزار آنتی ویروس را به روز نگه دارید – نرم افزار آنتی ویروس معتبر را انتخاب کرده و آنرا حفظ کنید. همچنین تعداد زیادی برنامه ضد ویروس رایگان در اطراف وجود دارد.

- خاموشش کن – هنگام استفاده از آن ، اتصال وای فای خود را خاموش کنید و اتصال خودکار را غیرفعال کنید.

- از امنیت چند لایه استفاده کنید – فایروال سیستم عامل خود را به روز کنید و برای دسترسی به حساب های اینترنتی خود از احراز هویت دو عاملی استفاده کنید.

- از رمزگذاری پیشرفته استاندارد رمزگذاری (AES) استفاده کنید – بررسی کنید که شبکه خانگی شما از WPA2 با رمزگذاری AES استفاده می کند ، نه TKIP. هر دو گزینه رمزگذاری از طریق KRACK در برابر رمزگشایی ترافیک آسیب پذیر هستند ، اما AES در مقابل تزریق بسته آسیب پذیر نیست.

آیا به WPA3 احتیاج دارم؟?

بهتر است از امنیت متاسف باشید ، پس بله ، شما این کار را کردید. اما ، در دوره انتقال (دوره ای که فروشندگان دستگاه های خود را تأیید می کنند) می توانید WPA2 را بچسبانید.

تغییر رمز عبور WPA2 شما را در مقابل حمله KRACK که روی مدیریت کلید متمرکز است ، محافظت نمی کند. با این وجود ، این امر باعث می شود امنیت همیشه به معنی رمزهای عبور قوی انتخاب شود.

اما ، کافی است?

جان وو در مقاله ای در لینکدین می گوید WPA3 برای اطمینان از امنیت کامل وای فای کافی نیست زیرا هکرها از روش های دیگری برای حمله به روش های وای فای استفاده می کنند. ویروس VPNFilter اخیر از هیچ یک از کاستی های WPA2 بهره نمی برد. در عوض ، این حمله به آسیب پذیریهای شناخته شده در رابط وب روترهای WiFi ، پورت های از راه دور باز شده با رمزهای رمزگذاری شده سخت ، نرم افزاری که به روز نشده و دستگاه های IoT متصل آسیب پذیر ، حمله می کند. “

راه حل؟ در چگونگی محافظت از اتصالات وای فای خود به عنوان راهنمایی برای ایجاد یک لیست های چک لیست بالا ، استفاده کنید رویکرد لایه ای به امنیت wifi. بالای لیست؟ با تکه های روز به روز بمانید.

ستفاده می کردند. این حمله باعث شکستن رمزگذاری WPA2 شد و به هکرها اجازه داد تا به اطلاعات شخصی و داده های حساس دسترسی پیدا کنند. اما با معرفی WPA3 ، این مشکلات حل شده است و امنیت شبکه های وای فای بهبود یافته است. با این حال ، باید توجه داشت که پیاده سازی استراتژی امنیتی مناسب و لایه ای برای محافظت از شبکه های وای فای همچنان ضروری است. به طور کلی ، WPA3 یک پیشرفت بزرگ در امنیت شبکه های وای فای است و باید به عنوان یک استاندارد امنیتی جدید در نظر گرفته شود.