تمام جداول ارائه شده در ورق های تقلب نیز در جداول زیر آورده شده است که به راحتی قابل کپی و چسباندن است.

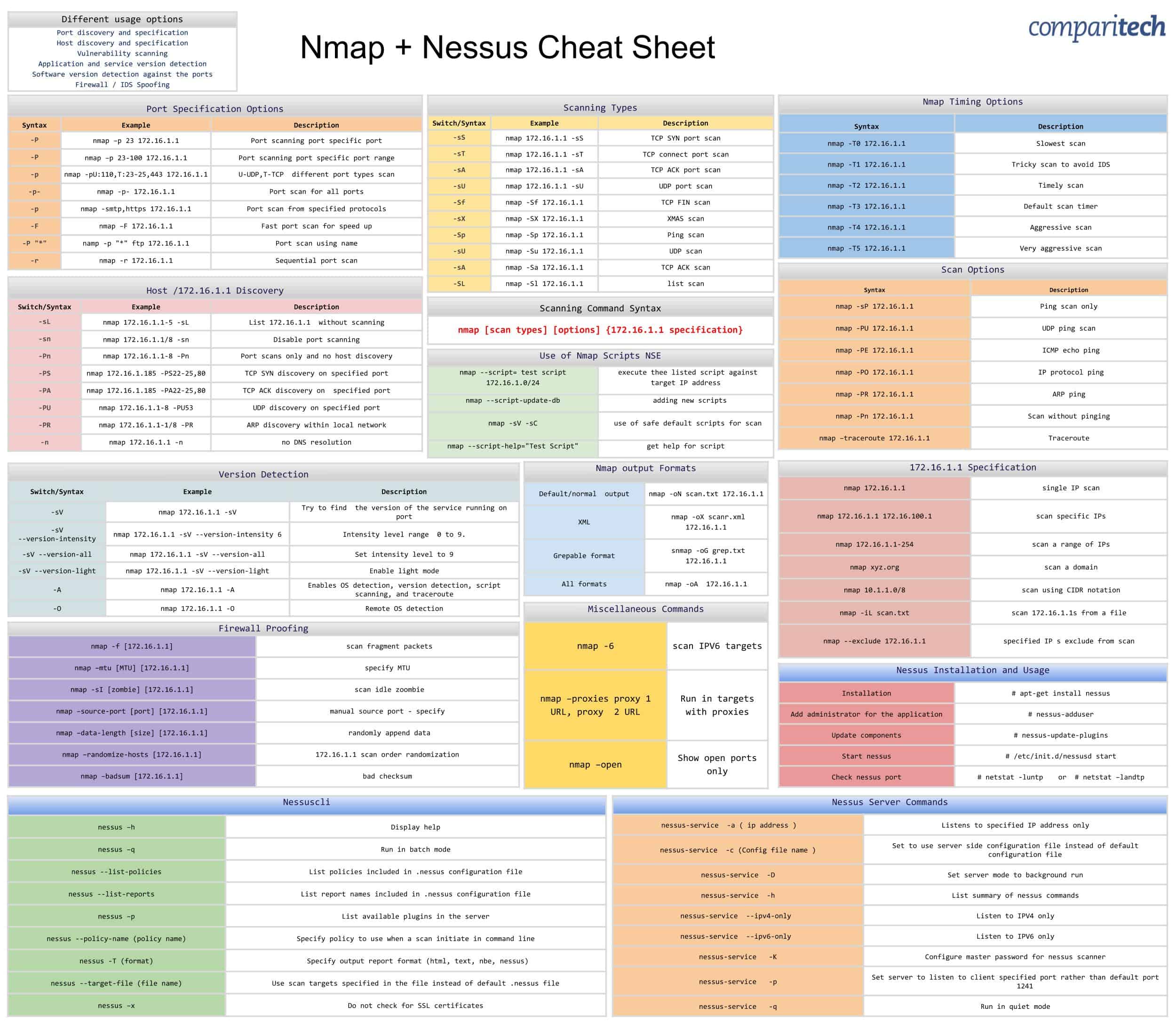

برگه تقلب Nmap را پوشش می دهد:

- گزینه های مختلف استفاده از Nmap

- نحو فرمان اسکن

- گزینه های مشخصات بندر

- کشف میزبان /172.16.1.1

- انواع اسکن

- تشخیص نسخه

- مشخصات 172.16.1.1

- استفاده از اسکریپت های NMAP NSE

- تصحیح فایروال

- قالب های خروجی NMAP

- گزینه های اسکن

- گزینه های زمان بندی NMAP

- دستورات متفرقه

تصویر JPG Cheat Sheet را مشاهده یا بارگیری کنید

برای ذخیره فایل JPG (پیکسل 1945 عرض x 2470 در پیکسل) بر روی تصویر زیر راست کلیک کرده یا برای باز کردن آن در یک برگه مرورگر جدید ، اینجا را کلیک کنید. پس از باز شدن تصویر در یک پنجره جدید ، ممکن است شما نیاز به کلیک بر روی تصویر را برای بزرگنمایی و مشاهده کامل اندازه jpeg داشته باشید.

پرونده PDF برگه تقلب را مشاهده یا بارگیری کنید

می توانید فایل PDF PDF cheat را از اینجا بارگیری کنید. اگر در یک برگه مرورگر جدید باز شد ، به سادگی بر روی PDF کلیک راست کرده و به انتخاب بارگیری بروید.

آنچه در صفحه تقلب گنجانده شده است

دسته ها و موارد زیر در برگه تقلب درج شده اند:

گزینه های مختلف استفاده از Nmap

| کشف بندر و مشخصات کشف و مشخصات میزبان اسکن آسیب پذیری تشخیص نسخه برنامه و سرویس تشخیص نسخه نرم افزار در برابر درگاه ها Firewall / IDS Spoofing |

نحو فرمان اسکن

| nmap [انواع اسکن] [گزینه ها] مشخصات 172.16.1.1} |

گزینه های مشخصات بندر

| نحو | مثال | شرح |

| -پ | nmap –p 23 172.16.1.1 | پورت اسکن بندر خاص |

| -پ | nmap –p 23-100 172.16.1.1 | دامنه بندر خاص اسکن بندر |

| -پ | nmap -pU: 110، T: 23-25،443 172.16.1.1 | اسکن انواع درگاه های U-UDP ، T-TCP |

| -پ- | nmap -p- 172.16.1.1 | اسکن پورت برای همه درگاه ها |

| -پ | nmap -smtp ، https 172.16.1.1 | اسکن پورت از پروتکل های مشخص شده |

| -ف | nmap –F 172.16.1.1 | اسکن پورت سریع برای افزایش سرعت |

| -پ "*" | namp -p "*" ftp 172.16.1.1 | اسکن بندر با استفاده از نام |

| -r | nmap -r 172.16.1.1 | اسکن پورت متوالی |

کشف میزبان /172.16.1.1

| سوئیچ / نحو | مثال | شرح |

| -SL | nmap 172.16.1.1-5 -sL | 172.16.1.1 را بدون اسکن لیست کنید |

| -اسن | nmap 172.16.1.1/8 -sn | اسکن پورت را غیرفعال کنید |

| -Pn | nmap 172.16.1.1-8 -Pn | اسکن بندر فقط و هیچ کشف میزبان |

| -PS | nmap 172.16.1.185 -PS22-25،80 | کشف TCP SYN در درگاه مشخص |

| -PA | nmap 172.16.1.185 -PA22-25،80 | کشف TCP ACK در درگاه مشخص |

| -PU | nmap 172.16.1.1-8 -PU53 | کشف UDP در درگاه مشخص شده |

| -روابط عمومی | nmap 172.16.1.1-1 / 8 -PR | کشف ARP در شبکه محلی |

| -ن | nmap 172.16.1.1 -n | هیچ رزولوشن DNS وجود ندارد |

انواع اسکن

| سوئیچ / نحو | مثال | شرح |

| -sS | nmap 172.16.1.1 -sS | اسکن پورت TCP SYN |

| -sT | nmap 172.16.1.1 -sT | اسکن پورت اتصال TCP |

| -SA | nmap 172.16.1.1 -sA | اسکن پورت TCP ACK |

| -سو | nmap 172.16.1.1 -sU | اسکن پورت UDP |

| -Sf | nmap -Sf 172.16.1.1 | TCP FIN اسکن |

| -sX | nmap -SX 172.16.1.1 | اسکن XMAS |

| -SP | nmap -Sp 172.16.1.1 | اسکن پینگ |

| -سو | nmap -Su 172.16.1.1 | اسکن UDP |

| -SA | nmap -Sa 172.16.1.1 | اسکن TCP ACK |

| -SL | nmap -Sl 172.16.1.1 | اسکن لیست |

تشخیص نسخه

| سوئیچ / نحو | مثال | شرح |

| -SV | nmap 172.16.1.1 -sV | سعی کنید نسخه سرویس در حال اجرا را درگاه پیدا کنید |

| -sV – شدت تبدیل | nmap 172.16.1.1 -sV – شدت تبدیل 6 | شدت شدت از 0 تا 9 است. |

| -sV – تغییر همه | nmap 172.16.1.1 -sV – تغییر همه | سطح شدت را بر 9 تنظیم کنید |

| -sV – نور تبدیل | nmap 172.16.1.1 -sV – نور تبدیل | حالت نور را فعال کنید |

| -آ | nmap 172.16.1.1 -A | قابلیت شناسایی سیستم عامل ، شناسایی نسخه ، اسکن اسکریپت و ردیاب را فعال می کند |

| -ای | nmap 172.16.1.1 -O | تشخیص سیستم عامل از راه دور |

مشخصات 172.16.1.1

| nmap 172.16.1.1 | اسکن IP تک |

| nmap 172.16.1.1 172.16.100.1 | IP های خاص را اسکن کنید |

| nmap 172.16.1.1-254 | طیف وسیعی از IP را اسکن کنید |

| nmap xyz.org | دامنه را اسکن کنید |

| nmap 10.1.1.0/8 | با استفاده از نماد CIDR اسکن کنید |

| nmap -iL scan.txt | 172.16.1.1s را از یک پرونده اسکن کنید |

| nmap – شامل 172.16.1.1 | IP مشخص شده از اسکن مستثنی نیست |

استفاده از اسکریپت های NMAP NSE

| nmap –script = اسکریپت آزمایشی 172.16.1.0/24 | اسکریپت ذکر شده را در مقابل آدرس IP هدف اجرا کنید |

| nmap –script-update-db | اضافه کردن اسکریپت های جدید |

| nmap -sV -sC | استفاده از اسکریپت های پیش فرض ایمن برای اسکن |

| nmap –script-help ="فیلمنامه تست" | برای اسکریپت کمک بگیرید |

تصحیح فایروال

| nmap -f [172.16.1.1] | بسته های قطعه را اسکن کنید |

| nmap –mtu [MTU] [172.16.1.1] | MTU را مشخص کنید |

| nmap -sI [زامبی] [172.16.1.1] | زومبی بیکار را اسکن کنید |

| nmap – منبع-پورت [پورت] [172.16.1.1] | پورت منبع دستی – مشخص کنید |

| nmap –data-length [size] [172.16.1.1] | به طور تصادفی داده ها را پیوست کنید |

| nmap –randomize-host [172.16.1.1] | 172.16.1.1 تصادفی سازی سفارش اسکن |

| nmap –badsum [172.16.1.1] | چک بد |

قالب های خروجی NMAP

| خروجی پیش فرض / عادی | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| قالب Grepable | snmap -oG grep.txt 172.16.1.1 |

| همه قالبها | nmap -oA 172.16.1.1 |

گزینه های اسکن

| نحو | شرح |

| nmap -sP 172.16.1.1 | اسکن پینگ فقط |

| nmap -PU 172.16.1.1 | اسکن پینگ UDP |

| nmap -PE 172.16.1.1 | ICMP پینگ اکو |

| nmap -PO 172.16.1.1 | پینگ پروتکل IP |

| nmap -PR 172.16.1.1 | پینگ ARP |

| nmap -Pn 172.16.1.1 | اسکن بدون پینگ |

| nmap –traceroute 172.16.1.1 | دنباله دار |

گزینه های زمان بندی NMAP

| نحو | شرح |

| nmap -T0 172.16.1.1 | کندترین اسکن |

| nmap -T1 172.16.1.1 | اسکن روی حیله برای جلوگیری از شناسه |

| nmap -T2 172.16.1.1 | اسکن به موقع |

| nmap -T3 172.16.1.1 | تایمر اسکن پیش فرض |

| nmap -T4 172.16.1.1 | اسکن تهاجمی |

| nmap -T5 172.16.1.1 | اسکن بسیار تهاجمی |

دستورات متفرقه

| nmap -6 | اهداف IPV6 را اسکن کنید |

| nmap – URL پروکسی 1 ، URL پروکسی 2 | اهداف را با پروکسی اجرا کنید |

| nmap –پن | فقط پورت های باز را نمایش دهید |

ورق تقلب Nmap + Nessus

اگر از Nessus با Nmap نیز استفاده می کنید ، به جای آنکه تمام جداول موجود در برگه تقلب Nmap به همراه سه جدول اضافی Nessus را درج کرده ، این ورق تقلب را بارگیری کنید. برای باز کردن JPG در یک پنجره جدید ، روی تصویر زیر کلیک کنید تا بتوانید آن را ذخیره کنید. روش دیگر می توانید فایل PDF را از اینجا بارگیری کنید.

Nessus نصب و استفاده کنید

| نصب و راه اندازی | # apt-get nessus نصب کنید |

| مدیر برنامه را اضافه کنید | # nessus-adduser |

| مؤلفه ها را به روز کنید | # nessus-update-plugin |

| شروع nessus | # /etc/init.d/nessusd start |

| پورت nessus را بررسی کنید | # netstat -luntp یا # netstat –landtp |

Nessuscli

| nessus –h | راهنما را نمایش دهید |

| nessus –q | در حالت دسته ای اجرا کنید |

| nessus – لیست-خط مشی ها | خط مشی های موجود در پرونده پیکربندی .nessus |

| nessus – لیست-گزارش | لیست گزارش های موجود در پرونده پیکربندی .nessus |

| nessus –p | افزونه های موجود را در سرور لیست کنید |

| nessus – نام پولی (نام خط مشی) | خط مشی را برای استفاده هنگام شروع اسکن در خط فرمان مشخص کنید |

| nessus-T (فرمت) | قالب گزارش خروجی را مشخص کنید (html ، متن ، nbe ، nessus) |

| nessus – پرونده-هدف (نام پرونده) | به جای پیش فرض .nessus ، از اهداف اسکن شده مشخص شده در پرونده استفاده کنید |

| nessus –x | گواهینامه های SSL را بررسی نکنید |

دستورات سرور Nessus

| nessus-service -a (آدرس IP) | فقط آدرس IP مشخص شده را می شنوید |

| nessus-service -c (پیکربندی نام پرونده) | تنظیم کنید که به جای فایل پیکربندی پیش فرض از پرونده پیکربندی سمت سرور استفاده کنید |

| nessus-service -D | حالت سرور را برای اجرای پس زمینه تنظیم کنید |

| سرویس nessus -h | خلاصه دستورات nessus را لیست کنید |

| سرویس nessus – فقط -ipv4 | فقط به IPV4 گوش دهید |

| سرویس nessus – فقط -ipv6 | فقط به IPV6 گوش دهید |

| سرویس nessus-K | رمز عبور اصلی را برای اسکنر nessus پیکربندی کنید |

| nessus-service -p | سرور را تنظیم کنید که به جای درگاه پیش فرض 1241 به درگاه مشخص شده مشتری گوش دهد |

| nessus-service -q | در حالت آرام اجرا کنید |

این مطلب درباره ورق تقلب Nmap است که جداول مختلفی را در اختیار کاربران قرار می دهد تا به راحتی بتوانند از این ابزار استفاده کنند. در این ورق تقلب، گزینه های مختلف استفاده از Nmap، نحو فرمان اسکن، گزینه های مشخصات بندر، کشف میزبان، انواع اسکن، تشخیص نسخه، استفاده از اسکریپت های NMAP، تصحیح فایروال، قالب های خروجی NMAP، گزینه های زمان بندی NMAP و دستورات متفرقه درج شده است. همچنین، ورق تقلب Nmap Nessus نیز در این مطلب معرفی شده است. این ورق تقلب به کاربران کمک می کند تا با استفاده از این ابزارها، به راحتی امنیت شبکه خود را بررسی کنند.

این مطلب درباره ورق تقلب Nmap است که جداول مختلفی را در اختیار کاربران قرار می دهد تا به راحتی بتوانند از این ابزار استفاده کنند. در این ورق تقلب، گزینه های مختلف استفاده از Nmap، نحو فرمان اسکن، گزینه های مشخصات بندر، کشف میزبان، انواع اسکن، تشخیص نسخه، استفاده از اسکریپت های NMAP NSE، تصحیح فایروال، قالب های خروجی NMAP، گزینه های زمان بندی NMAP و دستورات متفرقه درج شده است. همچنین، در این ورق تقلب، برگه تقلب Nmap Nessus نیز پوشش داده شده است. این ورق تقلب برای کاربرانی که به دنبال یادگیری Nmap هستند، بسیار مفید است.

این مطلب درباره ورق تقلب Nmap است که جداول مختلفی را در اختیار کاربران قرار می دهد تا به راحتی بتوانند از این ابزار استفاده کنند. در این ورق تقلب، گزینه های مختلف استفاده از Nmap، نحو فرمان اسکن، گزینه های مشخصات بندر، کشف میزبان، انواع اسکن، تشخیص نسخه، استفاده از اسکریپت های NMAP، تصحیح فایروال، قالب های خروجی NMAP، گزینه های زمان بندی NMAP و دستورات متفرقه درج شده است. همچنین، ورق تقلب Nmap Nessus نیز در این مطلب معرفی شده است. این ورق تقلب به کاربران کمک می کند تا با استفاده از این ابزارها، به راحتی امنیت شبکه خود را بررسی کنند.