กิจกรรมอินเทอร์เน็ตของคุณจะถูกส่งผ่านเราเตอร์จำนวนมากและเปลี่ยนเส้นทางไปยังปลายทางของพวกเขา แพ็คเก็ตเหล่านั้นมีความอ่อนไหวต่อการรวบรวมและวิเคราะห์ที่แต่ละจุดผ่านกระบวนการที่เรียกว่าการดักจับแพ็คเก็ต บทความนี้จะอธิบายว่าการสูดดมแพ็คเก็ตคืออะไรและมีคำแนะนำการปฏิบัติเกี่ยวกับวิธีการหลีกเลี่ยง.

ดูสิ่งนี้ด้วย: สุดยอดแพ็คเก็ตและนักวิเคราะห์เครือข่าย

มีเครือข่ายหลายรูปแบบและที่พบมากที่สุดคือ TCP / IP ตัวย่อนั้นย่อมาจาก Transmission Control Protocol ผ่าน Internet Protocol ซึ่งหมายถึงเครือข่ายจะส่งแพ็กเก็ต TCP ไปยังคอมพิวเตอร์ปลายทางโดยใช้ที่อยู่ IP ส่วนที่สำคัญของคำอธิบายนี้คือแพ็กเก็ตคำ ตรงกันข้ามกับสิ่งที่ตาของเราบอกเราสิ่งต่าง ๆ เช่นหน้าเว็บและอีเมลไม่ได้เดินทางข้ามอินเทอร์เน็ตทั้งหมด พวกเขาจะถูกถอดชิ้นส่วนที่ปลายส่งเป็นแพ็กเก็ตข้อมูลขนาดเล็กและประกอบที่ปลายรับกลับเป็นรูปแบบเดิม ในขณะที่แพ็กเก็ตข้อมูลเหล่านั้นกำลังเดินทางข้ามอินเทอร์เน็ตพวกเขามีความอ่อนไหวต่อการดักข้อมูลและแม้แต่การปรับเปลี่ยน เทคนิคนี้เรียกว่าการสูดดมแพ็คเก็ตซึ่งเรียกขานโดย ISP, รัฐบาล, บริษัท โฆษณาและผู้ร้าย ในบทความนี้เราจะพิจารณาวิธีการป้องกันตัวเองจากการสูดดมแพ็คเก็ต.

แพ็คเก็ตดมคืออะไร?

เพื่อให้เข้าใจถึงการดักจับแพ็คเก็ตเกิดขึ้นการเข้าใจการทำงานของการกำหนดเส้นทางอินเทอร์เน็ตเป็นประโยชน์ หน้าเว็บและอีเมลจะไม่ถูกส่งผ่านทางอินเทอร์เน็ตเหมือนเดิมในเอกสารเดียว ค่อนข้างด้านการส่ง (คอมพิวเตอร์ของคุณ) แบ่งออกเป็นชุดข้อมูลขนาดเล็กจำนวนมาก แพ็คเก็ตเหล่านี้จะถูกส่งไปยังที่อยู่ IP ในตอนท้ายของการรับซึ่งมักจะมีภาระผูกพันในการรับทราบทุกแพ็กเก็ตที่ได้รับ ในการสนับสนุนนั้นแต่ละแพ็คเก็ตประกอบด้วยการส่งและรับที่อยู่ IP รวมถึงข้อมูลอื่น ๆ อีกมากมาย.

แพ็คเก็ตเหล่านี้ไม่ได้ถูกส่งผ่านจากผู้ส่งไปยังผู้รับในคราวเดียว แต่แต่ละแพ็กเก็ตลัดเลาะไปตามอินเทอร์เน็ตไปยังจุดหมายปลายทางโดยผ่านอุปกรณ์ควบคุมการจราจรจำนวนมากเช่นเราเตอร์และสวิตช์ แต่ละครั้งที่แพ็คเก็ตผ่านอุปกรณ์ควบคุมการรับส่งข้อมูลตัวใดตัวหนึ่งมันมีความอ่อนไหวต่อการจับและวิเคราะห์.

หมายเหตุเกี่ยวกับการกำหนดเส้นทางและการบรรจบกัน

บทบาทของเราเตอร์ในกระบวนการนี้คือการกำหนดเส้นทางการรับส่งข้อมูลไปยังปลายทาง เราเตอร์ของอินเทอร์เน็ตมีความคิดว่าที่อยู่ IP ปลายทางคืออะไรหรืออย่างน้อยพวกเขารู้ว่าจะส่งแพ็กเก็ตได้ที่ไหนหากพวกเขาไม่ได้เชื่อมต่อโดยตรงกับปลายทาง เทคนิคนี้เรียกว่าการคอนเวอร์เจนซ์เพราะแพ็คเก็ตจากทั่วทุกมุมโลกมาบรรจบกันที่ปลายทางโดยอาศัยเส้นทาง พิจารณาปลายทางที่มีขนาดใหญ่เช่น Facebook มีปริมาณข้อมูลเข้ามาจากทั่วทุกมุมโลก เมื่อแพ็กเก็ตเหล่านั้นเข้าใกล้เซิร์ฟเวอร์ Facebook จริง ๆ การรับส่งข้อมูลที่แตกต่างกันจะรวมกันเป็นส่วนที่วุ่นวายของอินเทอร์เน็ต เราเตอร์ในสถานที่เหล่านั้นจำเป็นต้องแข็งแกร่งและปลอดภัย.

การเปรียบเทียบที่ง่ายขึ้นอาจพิจารณาทางหลวงที่มีทางลาดหลายร้อยแห่งในเมืองต่าง ๆ การจราจรทั้งหมดที่กำหนดไว้สำหรับเมือง Quahog จะใช้ทางออก Quahog ออกจากทางหลวง นั่นคือรูปแบบของการบรรจบกันที่รถยนต์เหล่านี้เป็นเพียงรถยนต์ส่วนบุคคลที่ดูเหมือนจะไม่มีอะไรเหมือนกันจนกว่าพวกเขาจะเริ่มออกจาก Quahog หากผู้สังเกตการณ์ต้องการตรวจสอบรถยนต์ทุกคันที่ไปยังเมืองนั้นมันสมเหตุสมผลที่สุดที่จะนั่งที่ทางออกทางหลวง Quahog เนื่องจากรถยนต์ 100% ที่เข้าออกนั้นเป็นรถยนต์ที่น่าสนใจ มันสมเหตุสมผลน้อยกว่าที่จะนั่งที่อื่นบนทางหลวงและตรวจสอบรถยนต์เพราะมีเพียงส่วนหนึ่งเท่านั้นที่กำหนดไว้สำหรับ Quahog โปรแกรมเฝ้าระวัง PRISM ของ NSA ใช้เทคนิคนี้ NSA packet sniffers“ park” ที่เราเตอร์ใกล้กับผู้ให้บริการอินเทอร์เน็ตรายใหญ่เช่น Google และ Facebook เพื่อรวบรวมปริมาณการรับส่งข้อมูลที่กำหนดไว้สำหรับไซต์เหล่านั้นให้มากที่สุด.

ใครแพกเก็ตดมกลิ่น?

ทุกคนที่มีสิทธิ์เข้าถึงเราเตอร์สามารถทำการรวบรวมแพ็คเก็ตและทำการวิเคราะห์ในภายหลัง เนื่องจากโดยทั่วไปผู้ใช้อินเทอร์เน็ตไม่มีความคิดว่าการรับส่งข้อมูลของพวกเขาถูกส่งเป็นไปไม่ได้จริง ๆ ที่จะรู้ว่าใครเป็นผู้สังเกตการณ์การรับส่งข้อมูล อย่างไรก็ตามประวัติศาสตร์ได้แสดงให้เห็นว่านักแสดงต่อไปนี้มีส่วนร่วมในการดมกลิ่นแพกเก็ตด้วยเหตุผลหลายประการในช่วงหลายปีที่ผ่านมา.

หมายเหตุเกี่ยวกับเราเตอร์

พวกเราส่วนใหญ่อาจคิดถึงเราเตอร์ไร้สายในบ้านของเราเมื่อเราได้ยินคำว่าเราเตอร์ ถูกต้องทั้งหมด เราเตอร์ระดับผู้บริโภคในบ้านของคุณทำงานเหมือนกับเราเตอร์เชิงพาณิชย์ขนาดใหญ่บนอินเทอร์เน็ต เราเตอร์ในบ้านของคุณรับผิดชอบการรับส่งข้อมูลจากอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ตในบ้านของคุณและกำหนดเส้นทางไปยังอินเทอร์เน็ต นอกจากนี้ยังรับผิดชอบการรับส่งข้อมูลการตอบสนองจากอินเทอร์เน็ตและการกำหนดเส้นทางกลับไปยังอุปกรณ์เฉพาะที่ร้องขอ ข้อแตกต่างที่แท้จริงเพียงอย่างเดียวคือเราเตอร์อินเทอร์เน็ตทำเช่นนั้นกับอุปกรณ์หลายล้านเครื่องในขณะที่เราเตอร์ที่บ้านของคุณจะไม่ขึ้นอยู่กับภารกิจที่ยิ่งใหญ่เช่นนี้.

เจ้าหน้าที่รัฐบาล

สหรัฐ

เอกสาร Snowden เปิดเผยเครื่องมือสอดแนมขนาดใหญ่ที่ชื่อว่า PRISM ซึ่งรัฐบาลสหรัฐอเมริกาใช้งานเป็นความลับมานานหลายปี โดยเฉพาะหน่วยงานความมั่นคงแห่งชาติ (National Security Agency (NSA)) ได้รวบรวมการรับส่งข้อมูลทางอินเทอร์เน็ตสำหรับเว็บไซต์อินเทอร์เน็ตขนาดใหญ่เช่น Facebook, Google และอื่น ๆ NSA มีเครื่องมือวิเคราะห์ขนาดใหญ่เช่น XKeyscore ซึ่งอนุญาตให้ค้นหาผ่านแพ็กเก็ตที่รวบรวมได้ในภายหลัง.

ประเทศอังกฤษ

สหราชอาณาจักรมีระบบเฝ้าระวังการเก็บรวบรวมแบบพาสซีฟที่มีชื่อว่า Tempora สหราชอาณาจักรอยู่ในตำแหน่งที่ไม่ซ้ำใครในการรับส่งข้อมูลอินเทอร์เน็ตส่วนใหญ่ของสหราชอาณาจักรมาถึงสหราชอาณาจักรผ่านสายเคเบิลใยแก้วนำแสงใต้ทะเล นี่เป็นจุดเข้าและออกจากสหราชอาณาจักรและคอลเล็กชั่น Tempora ที่มีอยู่ในสถานที่เหล่านี้.

อีกสิบประเทศหรือมากกว่านั้นเป็นที่รู้จักกันในการดำเนินการเฝ้าระวังอินเทอร์เน็ตจำนวนมาก การเฝ้าระวังทางอินเทอร์เน็ตทั้งหมดจะต้องมีการรวบรวมและวิเคราะห์แพ็คเก็ต.

ธุรกิจ

การเฝ้าระวังทางอินเทอร์เน็ตไม่ได้ จำกัด อยู่ที่รัฐบาลเท่านั้น การจารกรรมทางอุตสาหกรรมเป็นสิ่งที่มีมานานหลายทศวรรษและไม่ต้องสงสัยเลยว่า บริษัท บางแห่งใช้เทคนิคเพื่อกำหนดสิ่งที่คู่แข่งทำอยู่ ตัวแทนจารกรรมทางธุรกิจโดยทั่วไปจะไม่ได้รับหมายจับจากรัฐบาลเพื่อเรียกร้องการเข้าถึงเครือข่ายภายในและเราเตอร์เพื่อรวบรวมแพ็คเก็ต ดังนั้นการจารกรรมระดับอุตสาหกรรมทางอินเทอร์เน็ตส่วนใหญ่น่าจะอาศัยวิธีการที่พยายามและเป็นจริงเช่นฟิชชิ่งเพื่อเข้าถึงเครือข่ายภายใน เมื่อได้รับรอยเท้าในเครือข่ายเป้าหมายการรวบรวมและวิเคราะห์แพ็คเก็ตข้อมูลสามารถนำไปสู่ความรู้มากมาย.

ผู้ลงโฆษณา

เอเจนซี่โฆษณานั้นไร้ยางอายฉาวโฉ่โดยเฉพาะเอเจนซี่โฆษณาทางอินเทอร์เน็ต เอเจนซี่แบบนี้มักจะได้รับการจ่ายเงินด้วยวิธีใดวิธีหนึ่งจากสองวิธี: จำนวนโฆษณาที่แสดง (ราคาต่อพัน – CPM) หรือตามจำนวนคลิกโฆษณาที่รวบรวมโฆษณา (จ่ายต่อคลิก – PPC) ไม่ว่าในกรณีใดโฆษณาที่ได้รับความประทับใจก็จะยิ่งสูงขึ้นเท่านั้น ผู้โฆษณาสามารถใช้การดักจับแพ็คเก็ตเพื่อสำรวจผู้ใช้เพื่อวัดรสนิยมทางการตลาดของพวกเขาหรือ – ยิ่งแย่กว่านั้น – เพื่อฉีดโฆษณาลงในแพ็กเก็ตที่เข้ามา,

Comcast ถูกค้นพบว่าเป็นแพ็คเก็ตดมกลิ่นในเครือข่ายเพื่อกำหนดตำแหน่งที่เหมาะสมที่สุดในการแทรกโฆษณาลงในหน้าเว็บที่ผู้ใช้กำลังดูอยู่โดยพลการ.

นอกเหนือจากประเด็นด้านจริยธรรมของการปรับเปลี่ยนเนื้อหาที่ไม่ได้เป็นของ Comcast และไม่ได้อยู่ในเครือข่ายมันไม่ได้ใช้จินตนาการมากนักในการคาดเดาสิ่งอื่น ๆ ที่สามารถแทรกลงในแพ็คเก็ตได้ เป็นที่ทราบกันว่าโฆษณาทางอินเทอร์เน็ตมีมัลแวร์ในหลายกรณี เมื่อนักแสดงเช่นผู้โฆษณาสามารถควบคุมปริมาณการใช้งานที่กำหนดไว้ในคอมพิวเตอร์ของคุณและแทรกเนื้อหาตามอำเภอใจซึ่งส่วนใหญ่รู้ว่าเป็นมัลแวร์ซึ่งจะป้องกันการป้องกันหลายอย่างที่คุณสามารถทำได้.

มีการสาธิตที่ยอดเยี่ยมเกี่ยวกับเรื่องนี้ไว้ที่ Steal My Login (อย่าใช้ชื่อผู้ใช้ / รหัสผ่านจริงสำหรับการทดสอบ) หน้านี้พยายามแสดงให้เห็นว่าผู้โจมตีสามารถขโมยข้อมูลรับรองการเข้าสู่ระบบของคุณได้อย่างไรหากพวกเขาสามารถฉีดรหัสบรรทัดเดียวลงในหน้าเข้าสู่ระบบ ในขณะที่ Comcast กำลังฉีดโฆษณาผ่าน javascript ผู้โจมตีสามารถฉีด javascript ที่ขโมยข้อมูลประจำตัวของคุณได้อย่างง่ายดาย.

คนเลว

คนเลวมักจะไม่ดี หลายคนมีทักษะและสามารถใช้วิธีการที่หลากหลายเพื่อขโมยข้อมูลจากคุณ ฟิชชิงยังคงเป็นวิธีอันดับหนึ่งที่คนร้ายเข้าถึงข้อมูลเช่นการเข้าสู่ระบบและข้อมูลทางการเงิน แต่ฟิชชิ่งไม่ได้อยู่หลังข้อมูลประเภทเดียว ประชาชนทั่วไปอาจถูกฟิชชิงสำหรับข้อมูลบัตรเครดิตของตนว่าคนร้ายสามารถขายเพื่อทำกำไรได้ ในทางตรงกันข้ามผู้ดูแลระบบของธนาคารอาจถูกลวงให้เป็นข้อมูลการเข้าสู่ระบบ คนเลวสามารถซ่อนตัวอยู่ในเครือข่ายภายในของธนาคารแพ็คเก็ตดมกลิ่นและรวบรวมข้อมูลทางการเงินกับลูกค้าของธนาคารทั้งหมด การโจมตีที่ร้ายกาจและเจาะทะลุจำนวนมากเริ่มต้นด้วยอีเมลฟิชชิ่งแบบง่าย.

อีกเวกเตอร์ที่พบบ่อยมากสำหรับคนเลวขนาดเล็กคือการตั้งค่าจุดเชื่อมต่อไร้สายปลอมในสถานที่สาธารณะเช่นร้านกาแฟและรวบรวมแพ็คเก็ตข้อมูลของผู้ที่ไม่สงสัยซึ่งได้เชื่อมต่อโดยไม่รู้ตัว.

มัลแวร์สามารถมีแพ็คเก็ตดมกลิ่นที่ตรวจสอบกิจกรรมออนไลน์ของผู้ใช้ส่งข้อมูลกลับไปยังศูนย์บัญชาการและควบคุมของแฮ็กเกอร์ VPNFilter Malware ซึ่งติดไวรัสเราเตอร์ไร้สายกว่าครึ่งล้านในกว่า 50 ประเทศรวมถึงแพ็คเก็ตดมกลิ่นในขั้นตอนที่สาม VPNFilter ดักข้อมูลแพ็กเก็ตที่มีข้อมูลการล็อกอินและส่งไปยังแฮกเกอร์ผ่านเครือข่าย Tor.

ทำไมมันไม่ดีสำหรับฉัน?

การรับชมของคุณนั้นไม่ดีด้วยเหตุผลกว้าง ๆ และเหตุผลเล็ก ๆ น้อย ๆ.

ข้อมูลส่วนบุคคล

พิจารณาว่าคุณทำธุรกิจส่วนตัวมากน้อยแค่ไหนในโลกออนไลน์ พวกเราส่วนใหญ่ทำธนาคารของเราตั้งค่าการนัดหมายทางการแพทย์เขียนอีเมลพร้อมรายละเอียดส่วนตัวและดำเนินการสนทนาระยะยาวกับเพื่อนและครอบครัวของเราออนไลน์ คุณต้องการให้ข้อมูลนั้นเป็นข้อมูลสาธารณะหรืออย่างน้อยก็เพื่อให้คนอื่นอ่านได้?

เป็นการง่ายที่จะจินตนาการว่าคนร้ายขโมยหมายเลขบัตรเครดิตของคุณ แต่มีข้อมูลที่ลึกซึ้งกว่านี้อีกไหม บริษัท ประกันภัยของคุณต้องการที่จะรู้ว่าคุณมี angiogram หรือไม่? นายจ้างใหม่ของคุณอยากจะรู้ว่าคุณเพิ่งจะนัดที่คลินิกครอบครัวหรือไม่? ธนาคารของคุณต้องการทราบว่าคุณสูญเสียงานหรือไม่ เหตุผลที่เราเรียกชั้นเรียนของข้อมูล“ ข้อมูลส่วนบุคคล” นั้นเป็นเพราะมันเป็นเรื่องส่วนตัวและสำหรับเราที่จะควบคุมการกระจายความรู้นั้น.

ใช่คุณมีบางอย่างที่จะซ่อน

มีกลุ่มคนที่แสดงท่าทีว่าพวกเขาไม่สนใจว่าพวกเขาอยู่บนอินเทอร์เน็ตเพราะ“ ฉันไม่มีอะไรจะซ่อน” ค่อนข้างตรงไปตรงมานี่แสดงให้เห็นถึงความเข้าใจผิดพื้นฐานของปัญหา การดมแพ็คเก็ตนั้นดำเนินการโดยคนเลวที่พยายามทำอันตรายมากที่สุดเท่าที่เป็นไปได้โดยหน่วยงานบังคับใช้กฎหมาย เนื่องจากไม่มีวิธีในการกำหนดค่าแพ็คเก็ตข้อมูลเพื่อให้ผู้บังคับใช้กฎหมายอ่าน แต่ไม่ใช่คนเลวจึงไม่มีข้อสรุปอื่นใดนอกจากที่เราทำทั้งหมดแน่นอนมีบางสิ่งที่จะซ่อน.

ข้อมูลธุรกิจ

ธุรกิจส่วนใหญ่ปฏิบัติตนด้วยความลับเหนือความพยายามที่จะเกิดขึ้น ธุรกิจที่กำลังเจรจาเพื่อซื้อคู่แข่งหรือสร้างที่ตั้งใหม่ที่ตั้งยุทธศาสตร์อาจเสียเปรียบได้หากข้อมูลนั้นตกไปอยู่ในมือของคนผิด ในกรณีของธุรกิจอสังหาริมทรัพย์โดยทั่วไปแล้วจะมีจุด “ไปไม่ไป” เมื่อมีการลงทุนขนาดใหญ่ หากมีการเปิดเผยข้อมูลที่ละเอียดอ่อนหลังจากจุดดังกล่าวอาจเป็นไปได้ที่ธุรกิจจะสูญเสียเงินจำนวนมาก สิ่งนี้สามารถนำไปสู่การสูญเสียงานและในภูมิภาคเล็ก ๆ ผลกระทบทางเศรษฐกิจที่แท้จริง อีกวิธีหนึ่งที่ข้อมูลเช่นนี้รั่วไหลคือการจารกรรมทางอุตสาหกรรมซึ่งอาจรวมถึงการส่งข้อความและข้อความที่ไม่ปลอดภัยในการส่งแพ็คเก็ต.

วิธีป้องกันตนเองจากการสูดดมแพ็คเก็ต

เพื่อให้เข้าใจถึงวิธีการป้องกันตนเองจากการสูดดมแพ็คเก็ตสิ่งสำคัญคือต้องทราบว่าทราฟฟิกของคุณมีลักษณะอย่างไรในสถานการณ์ต่างๆ ฉันจะเน้นที่เว็บ แต่มีหลักการเดียวกันกับการสื่อสารทางอินเทอร์เน็ตเช่นอีเมลและการส่งข้อความ การใช้ HTTP ที่ไม่มีการเข้ารหัสล้วนเป็นท่าด้านความปลอดภัยที่แย่ที่สุด การใช้ HTTPS (เซสชันที่เข้ารหัสด้วย SSL) ให้การป้องกันที่มากขึ้น แต่ไม่สามารถป้องกันได้มากเท่าที่ VPN สามารถให้ได้.

ขั้นแรกให้เริ่มด้วยแบบฟอร์มลงชื่อเข้าใช้บนเว็บไซต์ที่ไม่ได้เข้ารหัสเท่านั้นโดยใช้ HTTP ฉันคิดว่ามันเป็นความรู้ทั่วไปพอสมควรแล้วในตอนนี้หากคุณกำลังป้อนข้อมูลลงในเว็บไซต์ที่ไม่แสดง HTTPS และ / หรือล็อคในแถบที่อยู่แสดงว่าสิ่งนี้ไม่ปลอดภัย แม้จะมีผู้ให้บริการเว็บไซต์จำนวนมากที่ยังไม่ได้ใช้ HTTPS ในหน้าเข้าสู่ระบบซึ่งทำให้ผู้ใช้มีความปลอดภัยต่ำ.

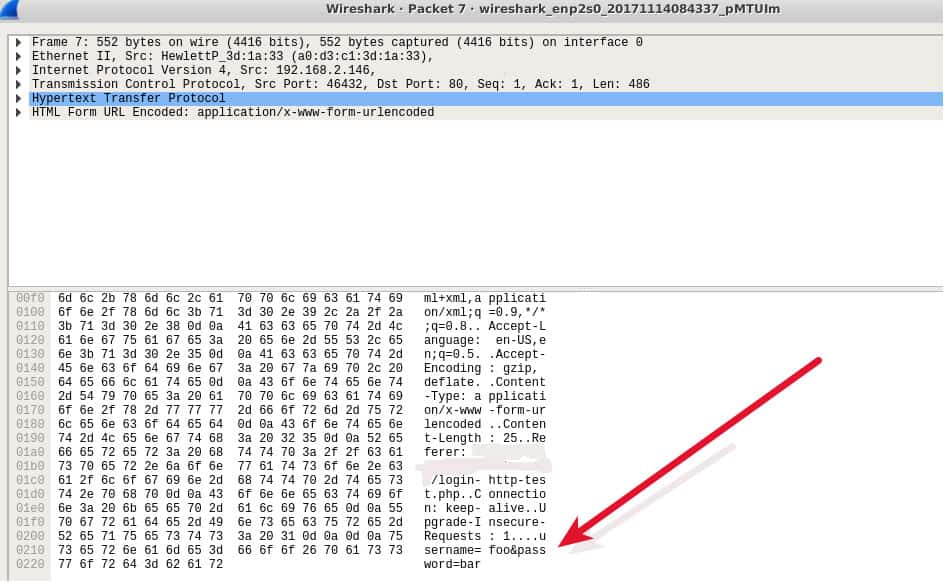

ฉันสร้างหน้าเข้าสู่ระบบจำลองและเข้าสู่ระบบด้วยชื่อผู้ใช้ foo และแถบรหัสผ่าน ภาพหน้าจอนี้แสดงการจับภาพ Wireshark ของการเข้าสู่ระบบนั้น ผู้สังเกตการณ์สามารถดูชื่อผู้ใช้และรหัสผ่านของฉันได้อย่างง่ายดายและใช้ในภายหลังเพื่อเข้าสู่บัญชีของฉัน.

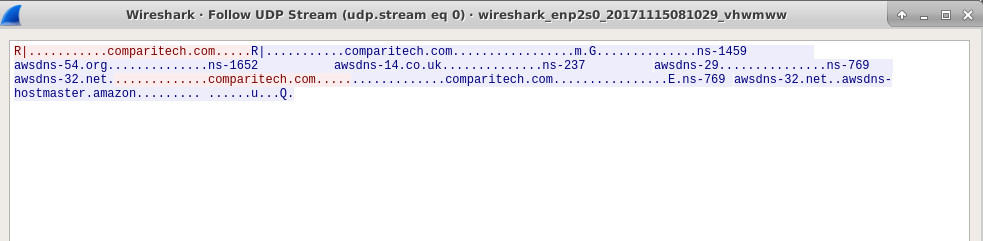

ต่อไปฉันไปที่เว็บไซต์ Comparitech ซึ่งบังคับให้ผู้ใช้ไปที่ HTTPS ฉันพิมพ์ comparitech.com ลงในเบราว์เซอร์เพื่อเริ่มการทำงานนี้ สิ่งแรกที่เกิดขึ้นคือระบบของฉันทำการค้นหา DNS ที่ไม่มีการเข้ารหัสเพื่อรับที่อยู่ IP ของ comparitech.com.

ข้อมูลนี้จะบอกผู้สังเกตการณ์ใด ๆ ที่ฉันกำลังจะเยี่ยมชมเว็บไซต์ Comparitech.

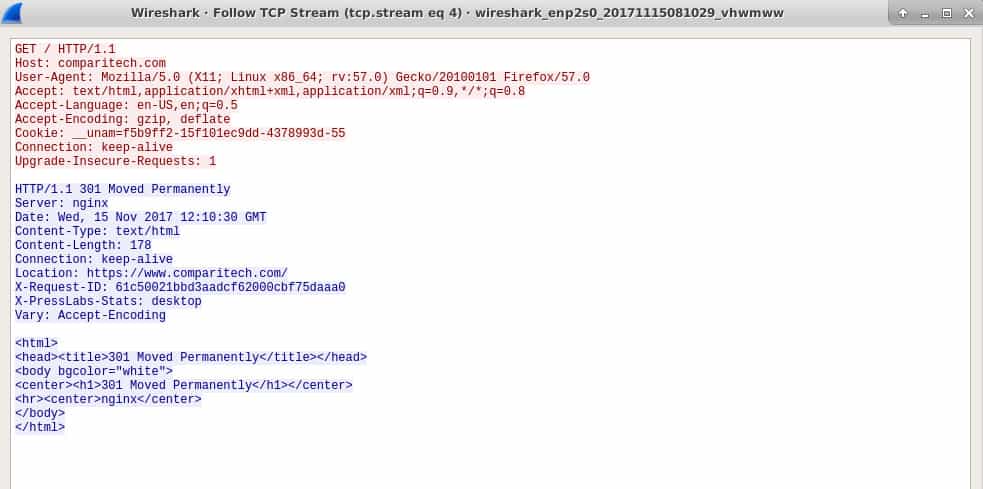

เบราว์เซอร์ของฉันพยายามเชื่อมต่อกับ comparitech.com เราสามารถดูเว็บไซต์จะไม่อนุญาตการเชื่อมต่อ HTTP ที่ไม่ได้เข้ารหัสดังนั้นมันจะส่งส่วนหัวกลับไปที่เบราว์เซอร์ของฉันซึ่งสั่งให้ลองอีกครั้งโดยใช้ HTTPS:

เบราว์เซอร์ของฉันทำเช่นนั้นและหลังจากนั้นในเซสชันของฉันจะถูกเข้ารหัส กระบวนการนี้ดีกว่า HTTP ธรรมดาเล็กน้อยเนื่องจากการเข้าสู่ระบบไซต์ครั้งต่อไปของฉันรวมทั้งกิจกรรมอื่น ๆ ทั้งหมดของฉันในเว็บไซต์ถูกเข้ารหัส แต่กระบวนการนี้ยังคงให้ข้อมูลแก่ผู้สังเกตการณ์ที่ฉันเยี่ยมชมเว็บไซต์ Comparitech สิ่งนี้เรียกว่าเมตาดาต้าและเป็นจุดเริ่มต้นของโปรแกรมการเฝ้าระวังของรัฐบาลส่วนใหญ่ที่แสดงถึงการสอดแนมของพวกเขา โปรแกรมเหล่านี้พยายามระบุว่าข้อมูลเมตานั้นไม่มีประโยชน์ แต่ก็ไม่ชัดเจน การรู้ว่าผู้คนออนไลน์ไปที่ใดมีค่ามาก.

นี่เป็นภาพหน้าจอของสิ่งที่ผู้สังเกตการณ์สามารถเห็นกิจกรรมของฉันบนเว็บไซต์โดยใช้ HTTPS มันเป็นคำซึ่งไม่มีความหมายส่วนใหญ่เข้ารหัส.

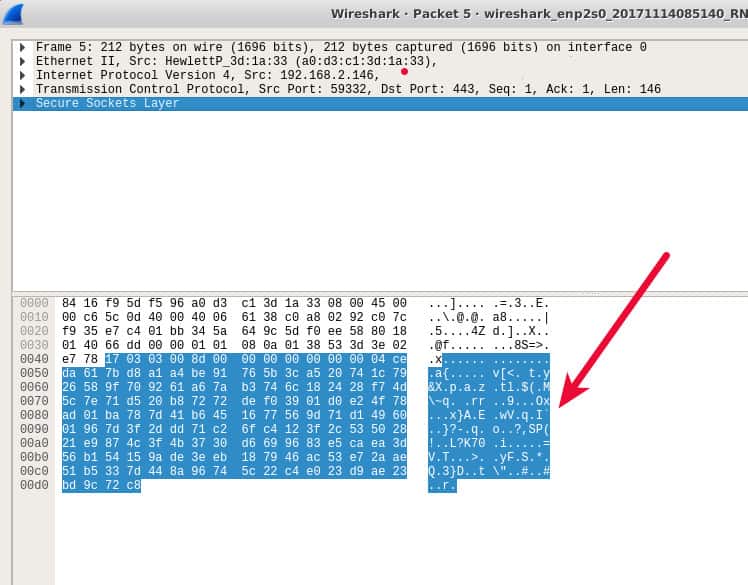

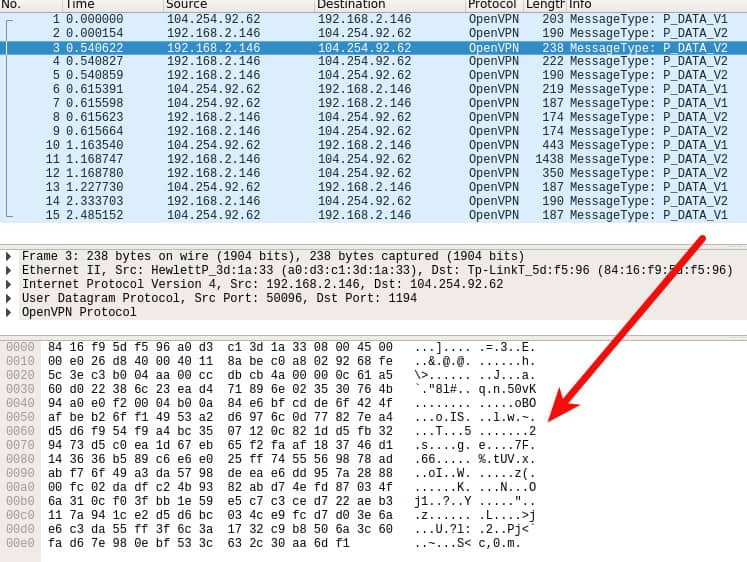

ในที่สุดฉันจับบางแพ็กเก็ตเมื่อ VPN ของฉันทำงานอยู่ ในกรณีนี้ทุกอย่างจะถูกเข้ารหัส สิ่งเดียวที่ผู้สังเกตการณ์จะได้รับจากการสังเกตปริมาณข้อมูลของฉันคือกลุ่มของแพ็กเก็ต OpenVPN ที่เข้ารหัสซึ่งกำหนดไว้สำหรับเซิร์ฟเวอร์ OpenVPN.

การรับส่งข้อมูลของฉันถูกเข้ารหัสเป็นจำนวนมากบนคอมพิวเตอร์ของฉันก่อนที่จะส่งผ่าน VPN และจะไม่ถอดรหัสจนกว่าจะถึงเซิร์ฟเวอร์ VPN จากนั้นเซิร์ฟเวอร์ VPN จะลอกเลเยอร์การเข้ารหัสที่เพิ่มในตอนท้ายการส่งออกแล้วส่งทราฟฟิกไปยังปลายทางในนามของฉัน.

โปรดทราบว่าฉันกำลังกำหนดเส้นทาง DNS ของฉันผ่าน VPN ของฉันด้วยดังนั้นแม้การสืบค้น DNS ของฉันจะถูกเข้ารหัสและมองไม่เห็นต่อผู้สังเกตการณ์.

จากตัวอย่างการดักจับแพ็กเก็ตกฎสำหรับการป้องกันตัวคุณเองจากการดักจับแพ็กเก็ตคือ:

ใช้ VPN ตลอดเวลา

แพคเก็ตที่จับด้านบนแสดงว่าการเชื่อมต่อ VPN ให้การป้องกันที่สมบูรณ์ที่สุด การรับส่งข้อมูลของคุณจะถูกเข้ารหัสอย่างสมบูรณ์และหากคุณมั่นใจว่าการสืบค้น DNS ของคุณผ่าน VPN คุณจะไม่สามารถรับปลายทางของคุณได้.

บุคคลเท่านั้นที่สามารถเห็นปริมาณการใช้งานของคุณคือผู้ให้บริการ VPN ของคุณเนื่องจากพวกเขาจำเป็นต้องลบการเข้ารหัส VPN เพื่อดูว่าปริมาณการใช้ข้อมูลควรไปที่ใด คุณจะต้องมีระดับความไว้วางใจในผู้ให้บริการ VPN ของคุณเพื่อให้แน่ใจว่าพวกเขาไม่ได้ทำสิ่งต่าง ๆ เช่นบันทึกการเข้าชม.

คุณสามารถเพิ่มระดับการไม่เปิดเผยตัวตนและความเป็นส่วนตัวโดยใช้ Tor ร่วมกับ VPN มีสองวิธีหลักในการดำเนินการดังที่ Paul Bischoff อธิบายไว้ในบทความ VPN ที่ดีที่สุดสำหรับผู้ใช้ Tor ที่นี่.

ใช้ HTTPS ทุกครั้งที่มี

หากคุณกำลังเยี่ยมชมเว็บไซต์โดยใช้ HTTP ดูว่าจะยอมรับการเชื่อมต่อ HTTPS หรือไม่โดยเพียงแค่ https: // ในแถบเบราว์เซอร์ก่อนที่อยู่เว็บไซต์ เว็บไซต์หลายแห่งมีใบรับรอง SSL อยู่ แต่ผู้ดูแลเว็บไซต์ไม่ได้บังคับให้ผู้เข้าชมใช้งาน มูลนิธิ Electronic Frontier Foundation ดูแลรักษา Add-on ของเบราว์เซอร์สำหรับ Chrome, Firefox และ Opera ชื่อ HTTPS ทุกที่ที่คุณสามารถทำได้ มันจะพยายามเชื่อมต่อกับทุกเว็บไซต์ที่คุณเข้าชมโดยใช้ HTTPS โดยที่คุณไม่ต้องดำเนินการใด ๆ เพิ่มเติม.

เป็นเรื่องที่ควรสังเกตว่าคุณควรใช้ HTTPS ต่อไปแม้ว่าคุณจะใช้ VPN นี่เป็นเพราะส่วนของข้อมูลที่เข้ารหัส HTTPS สามารถถอดรหัสได้โดยเว็บเซิร์ฟเวอร์ปลายทางหรือเบราว์เซอร์ของคุณเอง ผู้ให้บริการ VPN จะต้องถอดรหัสการเข้ารหัส VPN ที่เพิ่มลงในแพ็คเก็ต แต่จะไม่สามารถถอดรหัสแพ็กเก็ต HTTPS เองได้ซึ่งหมายความว่าผู้ให้บริการ VPN ของคุณจะสามารถรวบรวมข้อมูลเมตาได้เท่านั้น.

อย่าส่งข้อมูลฟอร์มโดยใช้ HTTP

หากคุณอยู่ในสถานการณ์ที่ไม่สามารถใช้ VPN หรือ HTTPS คุณควรหลีกเลี่ยงการส่งข้อมูลไปยังเว็บไซต์เลย โดยเฉพาะหมายความว่าอย่ากรอกข้อมูลลงในกล่องแบบฟอร์มใด ๆ หรือคลิกปุ่มแบบฟอร์มใด ๆ บนเว็บไซต์ แบบฟอร์มส่งข้อมูลจากคอมพิวเตอร์ของคุณไปยังเว็บเซิร์ฟเวอร์และสถานที่ที่เราพบเห็นบ่อยที่สุดคือแบบฟอร์มการเข้าสู่ระบบแบบฟอร์มการติดต่อและหน้าอื่น ๆ ที่รวบรวมข้อมูลจากคุณ.

เมื่อใดก็ตามที่คุณส่งข้อมูลไปยังเว็บไซต์โดยใช้ HTTP ที่ไม่ได้เข้ารหัสข้อมูลนั้นจะเห็นได้อย่างชัดเจนต่อผู้สังเกตการณ์ ภาพหน้าจอแรกในส่วนนี้แสดงให้เห็นถึงความง่ายในการดูชื่อผู้ใช้และรหัสผ่านของฉันในแพ็กเก็ต HTTP ข้อมูลใด ๆ ที่คุณส่งผ่าน HTTP จะปรากฏให้เห็นอย่างเท่าเทียมกัน.