การติดตามการแฮ็กฟิชชิงมัลแวร์ไวรัสและการติดต่อที่สกปรกในรูปแบบอื่น ๆ ทั้งหมดบนเว็บเป็นธุรกิจขนาดใหญ่ อุตสาหกรรมความปลอดภัยทางไซเบอร์คาดว่าจะมีมูลค่าสูงถึง 170,000 ล้านเหรียญสหรัฐในปี 2563 การเติบโตนั้นค่อนข้างมากเมื่อเทียบกับการเพิ่มขึ้นของอาชญากรรมไซเบอร์ซึ่งเป็นอุตสาหกรรมที่อยู่ในความรับผิดชอบของตนเอง ผู้ใช้อินเทอร์เน็ตโดยเฉลี่ยและเบราว์เซอร์ทั่วไปจะปลอดภัยอย่างไรในช่วง “ซีรีย์ของหลอด” วิธีการหนึ่งที่มีประสิทธิภาพคือการเข้าใจและใช้งานเว็บไซต์อย่างปลอดภัยด้วยการเข้ารหัส Secure Socket Layer (SSL).

SSL น้อยกว่า 100 คำ

การเข้ารหัส Secure Socket Layer เป็นมาตรฐานการเข้ารหัสระดับสูงที่ใช้การรวมกันของอัลกอริทึมคีย์แบบอสมมาตรและสมมาตร ซึ่งหมายความว่านอกเหนือจากพับลิกคีย์ไม่สมมาตรแล้วคีย์การเข้ารหัสที่ใช้จะไม่ซ้ำกันทุกครั้งที่มีการเชื่อมต่อระหว่างเครื่องสองเครื่อง ใบรับรอง SSL ใช้รหัสสาธารณะแบบไม่สมมาตร (เซิร์ฟเวอร์เว็บไซต์) และรหัสส่วนตัว (เบราว์เซอร์ของผู้ใช้) ที่ทำงานร่วมกันเพื่อรับรองความถูกต้องของข้อมูลและรักษาความปลอดภัย เมื่อเริ่มต้น “จับมือ” จะเกิดขึ้น SSL เชื่อมต่อสองเครื่องด้วยรหัสที่เข้ารหัสอย่างต่อเนื่องและตรวจสอบการถ่ายโอนข้อมูลการตรวจสอบว่าข้อมูลมีความปลอดภัยและไม่เปลี่ยนแปลง.

ไพรเมอร์สั้นแบบเข้ารหัส (สำหรับ greenhorns ความปลอดภัย)

หากคุณเป็นมืออาชีพมากขึ้นอย่าลังเลที่จะเดินไปทางขวา อย่างไรก็ตามหากการพูดคุยทั้งหมดนี้เกี่ยวกับ SSL และความปลอดภัยของเครือข่ายรู้สึกดีกว่าคุณลองพูดคุยถึงสิ่งที่เรากำลังพูดถึงเพื่อที่คุณจะได้รู้สึกสับสนน้อยลง.

ข้อมูลทั้งหมดเป็นข้อมูล

นี่คือสิ่งที่คุณอาจรู้อยู่แล้ว ในระดับพื้นฐานที่สุดทุกสิ่งที่คุณส่งและรับออนไลน์คือในระดับพื้นฐานข้อมูลรหัส แม้กระทั่งคำที่คุณอ่านบนหน้าเว็บในขณะนี้เบราว์เซอร์ของคุณจะถูกแปลเป็นรูปแบบที่อ่านได้และดึงดูดสายตามากกว่า คุณไม่ต้องการที่จะลองอ่านว่าข้อมูลนั้นมีลักษณะอย่างไรในขณะที่คุณรับรู้ว่ามันไม่มีอะไรนอกจากตัวอักษรและตัวเลขที่ทำให้รู้สึกไม่แปล.

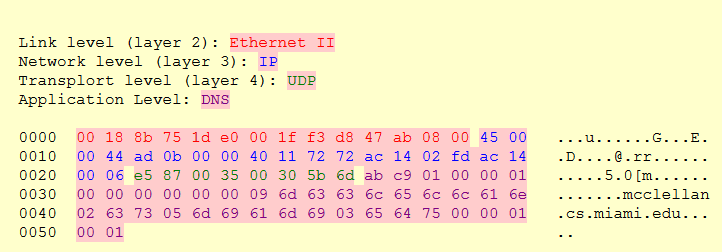

ตัวอย่างเช่นนี่เป็นภาพรวมจากมหาวิทยาลัยไมอามีว่าที่อยู่อีเมลอาจมีลักษณะอย่างไรในรูปแบบข้อมูลบริสุทธิ์:

คุณแทบจะไม่สามารถเข้าใจข้อมูลในสถานะการถ่ายโอนกลาง แต่เบราว์เซอร์ของคุณแปลข้อมูลนั้นเป็นรูปแบบที่อ่านได้ – ในกรณีนี้เป็นที่อยู่อีเมล.

แพ็กเก็ตข้อมูล

คอมพิวเตอร์ส่วนใหญ่พูดภาษาเดียวกันเป็นส่วนใหญ่ ดังนั้นเมื่อคอมพิวเตอร์สองเครื่องเชื่อมต่อกันผ่านเครือข่ายและเริ่มส่งข้อมูลในภาษาที่กล่าวข้างต้นหรือหนึ่งในภาษาโค้ดอื่น ๆ อีกมากมายพวกเขาสามารถแปลภาษานั้นเป็นรูปแบบที่อ่านได้มากขึ้นให้กับผู้ใช้เมื่อได้รับ ข้อมูลทั้งหมดนั้นไม่ได้มาเป็นสตรีมต่อเนื่องเดียว แต่แบ่งออกเป็นแพ็กเก็ตขนาดเล็กที่ส่งอย่างรวดเร็ว โดยทั่วไปแพ็กเก็ตข้อมูลจะมีอยู่ในรูปแบบต่อไปนี้:

- ส่วนหัว มีข้อมูลเช่น IP ของผู้ส่งและที่อยู่ IP ของผู้รับหมายเลขโปรโตคอลเครือข่ายและข้อมูลที่เป็นประโยชน์อื่น ๆ

- ส่วนของข้อมูล, ซึ่งเป็นแพ็กเก็ตข้อมูลจริงที่จะรับและแปล

- ตัวอย่างหนัง, ซึ่งบ่งชี้ว่าแพ็คเก็ตได้สิ้นสุดลงและช่วยในการแก้ไขข้อผิดพลาดใด ๆ ที่อาจเกิดขึ้นในระหว่างกระบวนการส่ง

เครือข่ายส่วนใหญ่จะมีข้อ จำกัด เกี่ยวกับจำนวนข้อมูลในแต่ละแพ็กเก็ต ซึ่งหมายความว่าจำนวนน้ำหนักบรรทุกสามารถเปลี่ยนแปลงได้ซึ่งจะส่งผลต่อระยะเวลาในการส่งข้อมูลด้วย เนื่องจากข้อมูลสามารถถูกดักจับหรือขโมยระหว่างทางได้ตราบใดที่มีคอมพิวเตอร์ที่สามารถแปลข้อมูลในแพ็คเก็ต (เกือบทุกคนจริงๆ) ข้อมูลจะต้องถูกเข้ารหัสก่อนที่จะถูกส่งและถอดรหัสเมื่อได้รับแล้ว

การเข้ารหัสข้อมูล

เนื่องจากคอมพิวเตอร์ทุกเครื่องสามารถแปลข้อมูลที่ส่งผ่านเครือข่ายและเนื่องจากช่องโหว่ในเครือข่ายที่ไม่ได้รับการป้องกันจึงมีการเข้ารหัสเพื่อให้แน่ใจว่าแพ็กเก็ตข้อมูลไม่สามารถแปลได้อย่างมีประสิทธิภาพ นี่คือวิธีการเข้ารหัสที่ใช้งานได้.

การเข้ารหัสทั้งหมดมาจากการเข้ารหัสการศึกษาเบื้องหลังการส่งข้อความในข้อความที่เข้ารหัส การเข้ารหัสได้รับการใช้งานอย่างมีชื่อเสียงในหลาย ๆ ส่วนของประวัติศาสตร์ในช่วงหลายทศวรรษที่ผ่านมาโดยเฉพาะอย่างยิ่งในสงครามโลกครั้งที่สองเมื่อทั้งพันธมิตรและฝ่ายอักษะพยายามเพิ่มความพยายามในการส่งและเข้ารหัสข้อความบนคลื่นสาธารณะ.

ในช่วงเวลาของวันนี้การเข้ารหัสมีการใช้กันอย่างแพร่หลายผ่านการเข้ารหัสเครือข่าย ด้วยการเข้ารหัสข้อมูลจะถูกแปลงสัญญาณก่อนที่จะผ่านเครือข่ายและไปยังฝ่ายรับ สำหรับทุกคนที่สอดแนมข้อมูลที่แปลได้ครั้งหนึ่งจะดูเหมือนไร้สาระ.

ฟังก์ชันแฮชการเข้ารหัส

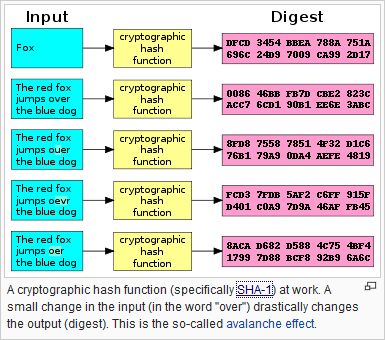

ดังนั้นข้อมูลที่ได้รับสัญญาณรบกวนอย่างไร อัลกอริทึมที่ซับซ้อนที่ทำงานผ่านฟังก์ชันแฮชการเข้ารหัส ฟังก์ชั่นเหล่านี้จำเป็นต้องใช้ข้อมูลขนาดใดก็ได้และแปลงเป็นฟังก์ชันสัญญาณรบกวนของขนาดที่กำหนดไว้ล่วงหน้า นี่คือตัวอย่างของสิ่งที่อาจมีลักษณะ:

ข้อมูลถูกป้อนเข้าสู่ฟังก์ชั่นแฮชซึ่งจะแปลงเป็นบิตสตริงดังที่แสดงด้านบน อย่างที่คุณเห็นอินพุตที่แตกต่างกันจะถูกแปลเป็นบิตสตริงที่มีขนาดเท่ากันโดยไม่คำนึงถึงข้อมูลอินพุต สิ่งนี้ได้รับการออกแบบมาเพื่อทำการโจมตีแบบเดรัจฉาน (สิ่งที่ใครบางคนพยายามที่จะเดาข้อมูลที่ถูกรบกวนโดยพยายามที่จะคาดเดาทางออกที่เป็นไปได้ทั้งหมด) ยากขึ้น ในกรณีของ SSL และมาตรฐานการเข้ารหัสที่ทันสมัยอื่น ๆ แรงเดรัจฉานเป็นไปไม่ได้เนื่องจากความเป็นไปได้จำนวนมาก ซึ่งนำเราไปสู่หัวข้อถัดไปของเรา.

ขนาดบิตการเข้ารหัส

เมื่อข้อมูลได้รับการเข้ารหัสขนาดสตริงบิตที่กำหนดไว้ล่วงหน้าเป็นปัจจัยที่สำคัญที่สุดสำหรับการป้องกันการโจมตีแบบเดรัจฉาน ยิ่งขนาดสตริงบิตยาวขึ้นเท่าไหร่ก็จะยิ่งเดาได้ยากขึ้นเมื่อใช้ชุดค่าผสมที่เป็นไปได้ทั้งหมดในการถอดรหัสสตริง ข้อมูลย่อยที่ถูกเรียกว่า “กุญแจ” และความแข็งแรงของคีย์นั้นถูกวัดบางส่วนในจำนวนบิตที่มี.

เหตุใดจึงไม่เพียงสร้างคีย์ที่มีหนึ่งล้านบิต คำตอบคือพลังการประมวลผลและเวลา ยิ่งคีย์บิตใหญ่เท่าใดเวลาและพลังในการประมวลผลที่คอมพิวเตอร์ต้องใช้จะถอดรหัสข้อความได้อย่างมีประสิทธิภาพจริง ๆ SSL ใช้ขนาดคีย์ที่แตกต่างกันจริงเพื่อจุดประสงค์ที่แตกต่างกันและขึ้นอยู่กับการปรับปรุงตัวเครื่อง.

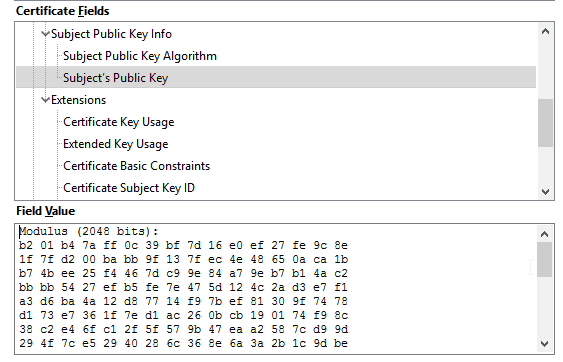

สำหรับการจับมือเริ่มต้น (นั่นคือการตรวจสอบว่าเครื่องรับเป็นผู้รับที่ถูกต้อง) จะใช้คีย์ RSA 2048 บิตที่ใหญ่กว่ามาก ข้อมูลในคีย์นี้มีขนาดเล็ก แต่ใช้เพื่อตรวจสอบการแลกเปลี่ยนข้อมูลเท่านั้น เมื่อระบบตรวจสอบซึ่งกันและกันแล้ว SSL จะย้ายไปที่คีย์ 128, 192 หรือ 256 บิต.

ขนาดสำคัญมีความสำคัญหรือไม่ แน่นอน. ยิ่งคีย์มีขนาดใหญ่เท่าใด อย่างไรก็ตามแม้ขนาดของคีย์ขนาด 128 บิตที่เล็กกว่านั้นก็ยากที่จะทำลายได้อย่างไม่น่าเชื่อด้วยการโจมตีแบบเดรัจฉานโดยให้ชุดค่าผสมที่มีศักยภาพจำนวนมาก ด้วยพลังการประมวลผลในปัจจุบันมันจะเป็นไปได้ที่จะทำลายคีย์ 128- บิต แต่มันอาจใช้เวลาเป็นล้านปีในการทำเช่นนั้น ที่กล่าวถึงความกังวลที่ใหญ่ที่สุดในการคำนวณในขณะนี้คือวิธีการคำนวณควอนตัมจะทำให้ง่ายต่อการทำลายคีย์ SSL ดังนั้นจึงต้องมีการขยายขนาดคีย์ แต่เทคโนโลยีนั้นจะไม่สามารถใช้ได้อย่างกว้างขวางในเวลาไม่นาน.

การเข้ารหัสสั้น

เมื่อต้องการหาผลรวมทั้งหมดการเข้ารหัสทำสิ่งต่อไปนี้ทั้งหมด:

- แก้ไขข้อมูลก่อนที่จะส่งผ่านเครือข่าย

- ล็อคข้อมูลนั้นด้วยอัลกอริทึมแฮชที่แทบไม่สามารถทำลายได้ (ตอนนี้)

- ถ่ายโอนข้อมูลนั้นอย่างปลอดภัยในการส่งเพื่อป้องกันการสอดแนม

- อนุญาตเฉพาะข้อมูลที่ได้รับจากบุคคลที่มีความปลอดภัยและถอดรหัสเมื่อได้รับ

SSL มีประโยชน์อย่างไร?

การเข้ารหัส SSL มี 2 ประโยชน์หลัก:

- ช่วยรักษาความปลอดภัยข้อมูลที่ส่งผ่านระหว่างคอมพิวเตอร์ของคุณและเซิร์ฟเวอร์ของเว็บไซต์ผ่านการเข้ารหัสที่หนักหน่วง

- ให้การตรวจสอบว่าเว็บไซต์มีทั้งใบรับรองความปลอดภัยที่ได้รับการปรับปรุงและรับรองความถูกต้อง.

ความปลอดภัยของข้อมูลมีความสำคัญอย่างยิ่งโดยเฉพาะเว็บไซต์ที่รวบรวมข้อมูลบัตรเครดิตและธนาคารหรือรหัสผ่านและชื่อผู้ใช้ เว็บไซต์ใด ๆ ที่ทำสิ่งเหล่านี้ควรมีการเข้ารหัส SSL มิฉะนั้นเว็บไซต์จะเปิดทิ้งไว้เพื่อแฮกการโจมตีที่ข้อมูลสามารถถูกขโมยได้ระหว่างทาง.

การยืนยันเป็นสิ่งสำคัญอย่างยิ่งสำหรับใบรับรอง SSL มี บริษัท จำนวนมากที่ให้การรับรอง SSL และอาจไม่ถูกหรือง่ายเสมอไป เว็บไซต์ที่ใช้สำหรับการรับรอง SSL ที่มีความน่าเชื่อถือสูงจะต้องมี:

- บันทึก Whois ระบุว่าใครเป็นเจ้าของชื่อโดเมน

- ที่สมบูรณ์ คำขอลงนามใบรับรอง (CSR)

- การตรวจสอบความถูกต้องอิสระของเว็บไซต์และ บริษัท ที่เป็นเจ้าของ

กระบวนการนี้มีค่าใช้จ่ายสำหรับเจ้าของเว็บไซต์เช่นกัน นี่คือเหตุผลที่เว็บไซต์ฟิชชิ่งจะไม่ใช้ใบรับรอง SSL ที่มีความปลอดภัยสูง พวกเขาจะไม่สามารถผ่านการตรวจสอบและส่วนใหญ่อยู่ในธุรกิจของการขโมยเงินไม่จ่ายให้กับ บริษัท อื่น ๆ.

บริษัท ผู้ออกใบรับรองไม่น่าจะออกใบรับรอง SSL ที่มีความน่าเชื่อถือสูงไปยังไซต์ที่ไม่น่าเชื่อถือ บริษัท CA ส่วนใหญ่เป็นชื่อที่รู้จักกันดี รายการรวมถึง:

- ไซแมนเทค

- GoDaddy

- DigiCert

- Trustwave

- GlobalSign

- Startcom

- SwissSign

- โซลูชั่นเครือข่าย

- Thawte

- ดอทคอม

- มาเข้ารหัสกันเถอะ

- GeoTrust

- มอบความไว้วางใจ

- ประชา

โดยส่วนใหญ่แล้วองค์กร CA มักจะเป็นโฮสต์เว็บและ บริษัท รักษาความปลอดภัยไซเบอร์.

จะบอกได้อย่างไรว่าเว็บไซต์ใช้ SSL หรือไม่

จริงๆแล้วมันค่อนข้างง่ายในการพิจารณาว่าเว็บไซต์ใช้การเข้ารหัส SSL หรือไม่ เมื่อคุณเชื่อมต่อกับเว็บไซต์การจับมือครั้งแรกระหว่างเบราว์เซอร์ของคุณและเซิร์ฟเวอร์จะส่งผลให้เกิดการยืนยันว่าเว็บไซต์กำลังใช้การเข้ารหัส SSL สิ่งนี้แสดงในสองวิธี:

- ที่อยู่ของเว็บไซต์แสดงเป็นไซต์ HTTPS (Hypertext Transfer Protocol ปลอดภัย)

- สัญลักษณ์ล็อคปรากฏขึ้นทางด้านซ้ายหรือขวาของ HTTPS

นอกจากนี้บางเว็บไซต์อาจมีชื่อ บริษัท ปรากฏพร้อมกับสัญลักษณ์ล็อค เว็บไซต์ที่ซื้อใบรับรอง SSL การตรวจสอบเพิ่มเติมระดับสูงสุดมีชื่อ บริษัท ปรากฏถัดจากแถบที่อยู่.

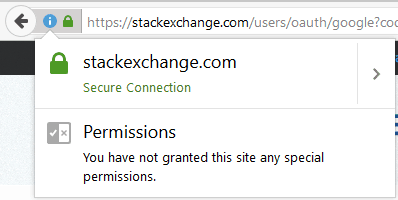

นี่คือสิ่งที่ทุกคนดูเหมือน.

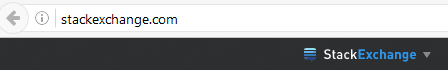

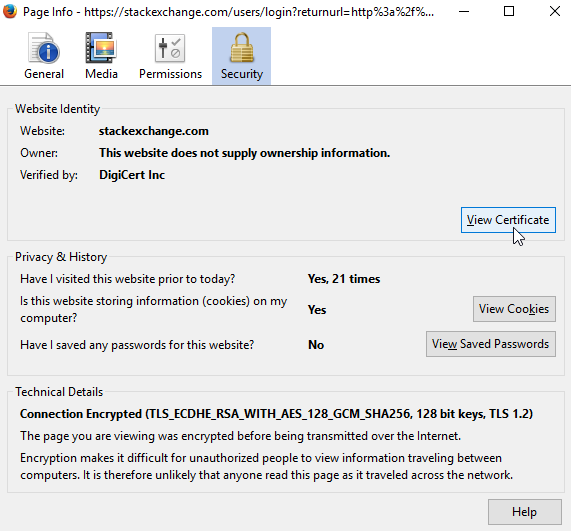

เว็บไซต์ Stack Exchange ไม่ได้ใช้การเข้ารหัส SSL ในหลาย ๆ หน้า ดังนั้นจะไม่มีการแสดง HTTPS หรือสัญลักษณ์ล็อคโดยที่อยู่เว็บไซต์:

เมื่อคลิกที่“ i” จะพบว่าเว็บไซต์นั้นไม่ปลอดภัย:

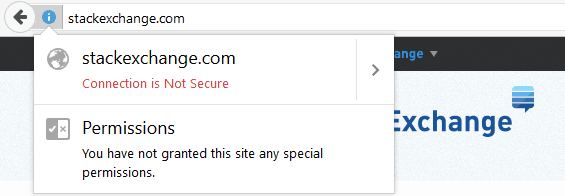

ในขณะเดียวกัน Google เอกสารมีการเข้ารหัส SSL แต่ไม่ใช่ระดับสูงสุด:

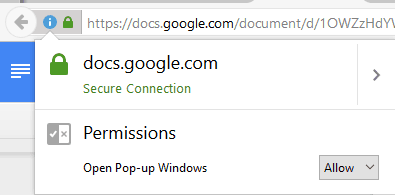

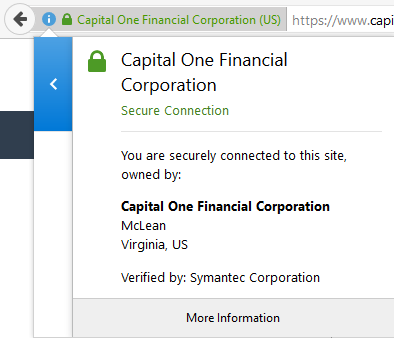

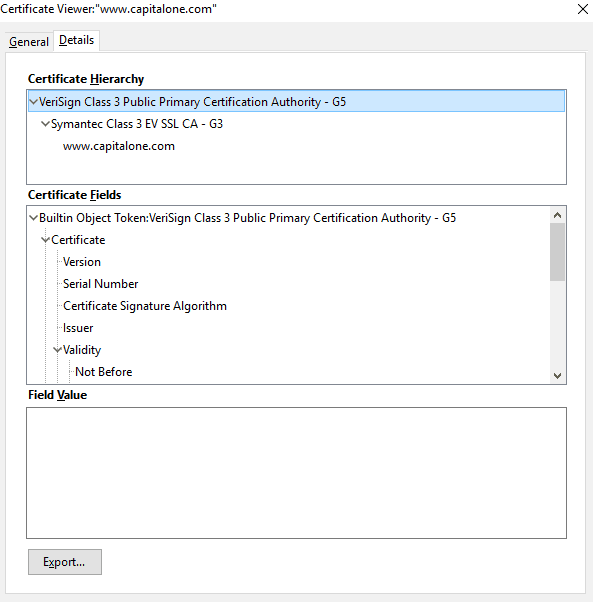

ในขณะที่เว็บไซต์สำหรับธนาคารอเมริกันแคปิตอลวันใช้ประโยชน์การตรวจสอบเพิ่มเติมโดยการตัดทั้งหมด:

เมื่อ SSL มีความสำคัญ – และเมื่อไม่ได้ใช้

คำถามหนึ่งที่คุณอาจสงสัยว่าการเข้ารหัส SSL นั้นจำเป็นเสมอหรือไม่ ที่จะนำมันชัดเจนคำตอบคือ ไม่ การเข้ารหัส SSL นั้นไม่จำเป็นเสมอไป. อย่างไรก็ตามเว็บไซต์เหล่านั้นที่ใช้มีความต้องการที่แตกต่างกันสำหรับการเข้ารหัส SSL ที่พวกเขาทำหรือควรมี.

การผสานกับตัวอย่างจากส่วนก่อนหน้า StackExchange ไม่จำเป็นต้องเข้ารหัส SSL ในทุกพื้นที่ของไซต์ และแท้จริงแล้วเว็บไซต์นั้นมีการเข้ารหัส SSL แต่เป็นที่ที่จำเป็นจริงๆเท่านั้น หากคุณสร้างบัญชีและลงชื่อเข้าใช้เว็บไซต์ดูว่าเกิดอะไรขึ้น:

นี่เป็นเพราะเว็บไซต์ใด ๆ ที่คุณต้องสร้างบัญชีและเข้าสู่เซิร์ฟเวอร์ควรมีการเข้ารหัส SSL อย่างน้อยในระดับพื้นฐานที่สุด การเข้ารหัส SSL จะช่วยป้องกันไม่ให้ใครบางคนขโมยข้อมูลการเข้าสู่ระบบบัญชีของคุณเมื่อข้อมูลนั้นผ่านระหว่างเครื่องของคุณและเซิร์ฟเวอร์ของเว็บไซต์.

โดยทั่วไปยิ่งข้อมูลผ่านระหว่างคุณกับเซิร์ฟเวอร์ของเว็บไซต์สำคัญเท่าไหร่ระดับการรับประกันที่สูงกว่าที่เว็บไซต์ควรมี นี่คือเหตุผลที่ธนาคารเช่น Capital One มี Extended Verification ในขณะที่เว็บไซต์อย่าง StackExchange มีใบรับรองการตรวจสอบองค์กร.

เว็บไซต์ที่ไม่ได้รวบรวมข้อมูลใด ๆ หรือต้องการการเข้าสู่ระบบเพื่อเข้าถึงส่วนต่าง ๆ ของเว็บไซต์อาจใช้การเข้ารหัส SSL ได้ แต่ก็ไม่จำเป็นทั้งหมด ที่กล่าวมานั้นมีความกังวลอยู่เสมอว่าไซต์นั้น ๆ กำลังจะเกิดขึ้นหรือไม่หรือเป็นเว็บไซต์ฟิชชิ่งปลอมที่ถูกตั้งค่าให้ขโมยข้อมูล.

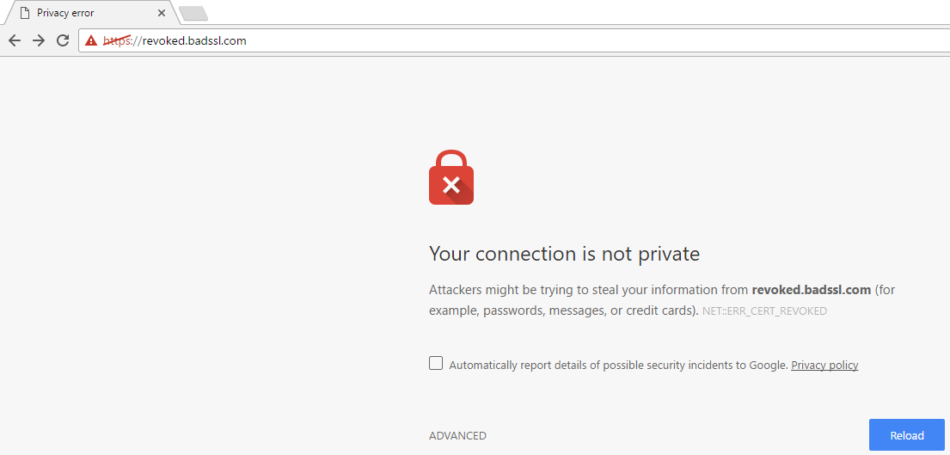

เนื่องจากการตรวจสอบอย่างเข้มงวดจำเป็นต้องได้รับใบรับรอง SSL ไซต์ฟิชชิ่งจะไม่มีการเข้ารหัสระดับสูงสุด แต่อาจยังมีที่อยู่ HTTPS หรือแม้กระทั่งสัญลักษณ์ล็อค อย่างไรก็ตามจะไม่มีแถบสีเขียวที่มีชื่อ บริษัท เนื่องจากจะมอบให้กับเว็บไซต์ที่มีใบรับรองความน่าเชื่อถือสูงเท่านั้น นอกจากนี้บางเว็บไซต์อาจหมดอายุหรือไม่ผ่านการรับรอง SSL คุณสามารถดูว่าสิ่งนี้มีลักษณะอย่างไรโดยไปที่ badssl.com เว็บไซต์ทางการศึกษาที่เรียบง่ายซึ่งให้ตัวอย่างที่ชัดเจนเกี่ยวกับความผิดปกติของใบรับรอง SSL ทุกประเภท.

ตัวอย่างเช่นเว็บไซต์ที่มีใบรับรอง SSL ที่ถูกเพิกถอนอาจปรากฏขึ้นในเซสชันเบราว์เซอร์ Chrome เช่นนี้:

ทุกคนบอกว่าเว็บไซต์ไม่ต้องการการเข้ารหัส SSL แต่เมื่อคุณไปที่เว็บไซต์ที่คุณไม่แน่ใจคุณควรหลีกเลี่ยงการสร้างการเข้าสู่ระบบบนเว็บไซต์นั้นจนกว่าคุณจะตรวจสอบให้ครบถ้วนก่อน.

SSL ประเภทต่างๆ

SSL เป็นรูปแบบของการเข้ารหัสและการตรวจสอบจึงมีหลายประเภท บริการแต่ละประเภทมีจุดประสงค์ที่แตกต่างกันเล็กน้อย สิ่งสำคัญคือต้องทราบว่าใบรับรอง SSL ประเภทต่าง ๆ ไม่ได้หมายความว่าเว็บไซต์มีความปลอดภัยมากหรือน้อย ประเภทใบรับรองระบุว่าเว็บไซต์น่าเชื่อถือเพียงใดเนื่องจากประเภทต่าง ๆ เหล่านี้ต้องการระดับการตรวจสอบที่แตกต่างกันเพื่อให้ได้รับ.

ใบรับรองการตรวจสอบโดเมน

ใบรับรอง DV เป็นใบรับรอง SSL ที่แพงที่สุดที่มีอยู่ ใบรับรองเหล่านี้ทำอะไรได้มากกว่าตรวจสอบการลงทะเบียนชื่อโดเมนกับใบรับรอง โดยทั่วไปข้อกำหนดสำหรับการรับใบรับรองเหล่านี้มีความหมายต่ำเว็บไซต์ฟิชชิ่งจำนวนมากสามารถรับได้ง่าย ใบรับรองเหล่านี้ไม่จำเป็นต้องมีพื้นหลังที่เข้มงวดมากขึ้นและการตรวจสอบการตรวจสอบว่าระดับการรับรองอื่น ๆ ต้องการ.

ดังนั้นหน่วยงานผู้ออกใบรับรองจำนวนมากจึงไม่ได้เสนอใบรับรองนี้เพราะส่วนใหญ่ถือว่ามีความปลอดภัยต่ำเกินไปและส่วนใหญ่ไม่ปลอดภัย คุณจะยังเห็นสัญลักษณ์ล็อคปรากฏสำหรับเว็บไซต์เหล่านี้ แต่พวกเขายังคงมีความเสี่ยง เมื่อคุณตรวจสอบข้อมูลใบรับรองของเว็บไซต์จะแจ้งให้คุณทราบถึงชื่อโดเมนและ CA เท่านั้น.

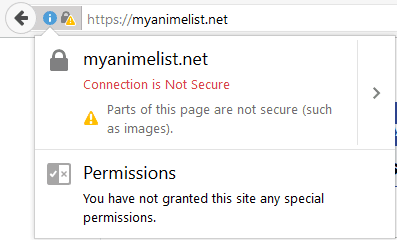

ใบรับรองประเภทนี้เป็นเรื่องปกติสำหรับเว็บไซต์ที่มีข้อกังวลด้านความปลอดภัยที่ จำกัด เว็บไซต์อะนิเมะ MyAnimeList.net เป็นหนึ่งในเว็บไซต์ดังกล่าว นี่คือรายละเอียดใบรับรอง:

อันที่จริงบางส่วนของเว็บไซต์ไม่ปลอดภัยซึ่งนำไปสู่เว็บเบราว์เซอร์ของฉันบล็อกส่วนเหล่านั้น:

แม้ว่าใบรับรอง DV จะมีประโยชน์ แต่ชนิดของเว็บไซต์ที่โดยทั่วไปจะใช้ไม่อนุญาตสำหรับบัญชีผู้ใช้แต่ละบัญชีและดังนั้นจึงไม่รวบรวมชื่อผู้ใช้และรหัสผ่าน.

ใบรับรองการตรวจสอบองค์กร

ใบรับรอง SSL เหล่านี้ต้องการกระบวนการตรวจสอบที่เข้มงวดยิ่งขึ้นเพื่อให้ได้มาซึ่งราคาแพงกว่าเช่นกัน ต่างจากใบรับรอง DV ใบรับรอง OV ตรงตามมาตรฐาน Request for Comments (RFC) ที่กำหนดโดย Internet Engineering Task Force (IETF) และ Internet Society (ISOC) เว็บไซต์ต้องแลกเปลี่ยนข้อมูลการตรวจสอบความถูกต้องและ CA อาจติดต่อ บริษัท โดยตรงเพื่อยืนยันข้อมูล.

เมื่อคุณตรวจสอบข้อมูลใบรับรองคุณจะเห็นชื่อเว็บไซต์และใครเป็นผู้ตรวจสอบโดย อย่างไรก็ตามคุณจะไม่ได้รับข้อมูลเจ้าของ.

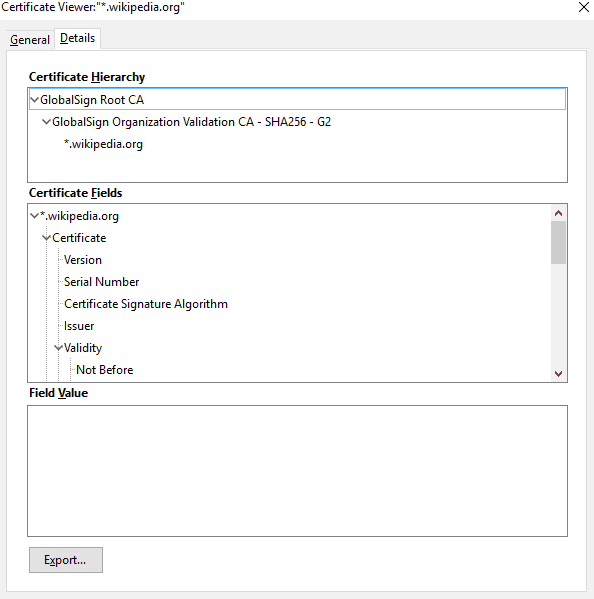

Wikipedia เป็นตัวอย่างของเว็บไซต์ที่ใช้ใบรับรอง OV:

ใบรับรองการตรวจสอบเพิ่มเติม

ใบรับรอง EV เป็นระดับสูงสุดให้ความมั่นใจและการตรวจสอบมากที่สุด กระบวนการที่จำเป็นในการรับใบรับรอง EV มีทั้งกว้างขวางและมีราคาแพง เฉพาะเว็บไซต์ที่มีใบรับรอง EV เท่านั้นที่จะได้รับการตรวจสอบแถบสีเขียวตามชื่อเว็บไซต์ในเว็บเบราว์เซอร์ของคุณเช่นกัน น่าเสียดายที่บางเว็บเบราว์เซอร์ไม่สามารถแสดงแถบสีเขียว EV ใช้ได้เฉพาะกับเบราว์เซอร์ต่อไปนี้:

Google Chrome, Internet Explorer 7.0+, Firefox 3+, Safari 3.2+, Opera 9.5+

เบราว์เซอร์ที่เก่ากว่าจะไม่แสดง นี่ไม่ได้หมายความว่าไม่ได้อยู่ที่นั่น หมายความว่าผู้ใช้เบราว์เซอร์รุ่นเก่าอาจต้องตรวจสอบข้อมูลใบรับรองเพื่อตรวจสอบระดับการตรวจสอบความถูกต้อง.

การนำข้อมูลที่มีรายละเอียดมากขึ้นสำหรับ Capital One เผยข้อเท็จจริงที่ว่าเว็บไซต์ใช้ใบรับรอง EV SSL:

ใบรับรอง EV นั้นเชื่อถือได้และปลอดภัยที่สุด แต่ไม่จำเป็นสำหรับทุกเว็บไซต์ เว็บไซต์ส่วนใหญ่สามารถรับได้ด้วย DV หรือ OV อย่างไรก็ตามหากเว็บไซต์กำลังรวบรวมข้อมูลจากคุณคุณไม่ควรเชื่อถือเว็บไซต์นั้นเว้นแต่จะมีใบรับรอง OV หรือสูงกว่า.

ดังกล่าวบางเว็บไซต์จะนำคุณไปยังไซต์ภายนอกเมื่อทำการชำระเงิน เว็บไซต์เหล่านั้นอาจใช้บริการภายนอกสำหรับระบบการชำระเงินของพวกเขาเช่น PayPal ซึ่งมีการรับรอง EV ที่เชื่อถือได้สูง ด้วยวิธีนี้พวกเขาไม่จำเป็นต้องซื้อ EV ของตัวเองแทนที่จะต้องพึ่งพาบริการภายนอกเพื่อให้ชั้นความปลอดภัยและประกันนั้น.

ปัญหาเกี่ยวกับใบรับรอง DV และ OV

แม้ว่า CA หลายแห่งไม่มีใบรับรอง DV แต่ก็มีบางอย่าง เนื่องจากใบรับรอง CA ไม่ต้องการการตรวจสอบพื้นหลังและการตรวจสอบเพิ่มเติมเจ้าของไซต์ฟิชชิ่งบางรายได้ทำการซื้อใบรับรองเหล่านี้เพื่อเล่นเกมระบบ น่าเสียดายที่ไม่มีวิธีการแยกความแตกต่างระหว่างเว็บไซต์ DV และ OV โดยตรงโดยไม่ต้องดูข้อมูลใบรับรองอย่างละเอียด นี่คือเหตุผลที่หลาย ๆ เว็บไซต์เปลี่ยนเป็นใบรับรอง EV (ความเชื่อมั่นสูง) เช่นเดียวกับใบรับรอง OV พวกเขาต้องการการตรวจสอบที่ครอบคลุมมากขึ้น แต่ยังมาพร้อมกับแถบสีเขียวที่ให้ชื่อ บริษัท เช่นเดียวกับสัญลักษณ์ล็อคและข้อมูลการตรวจสอบจำนวนมากที่มีให้.

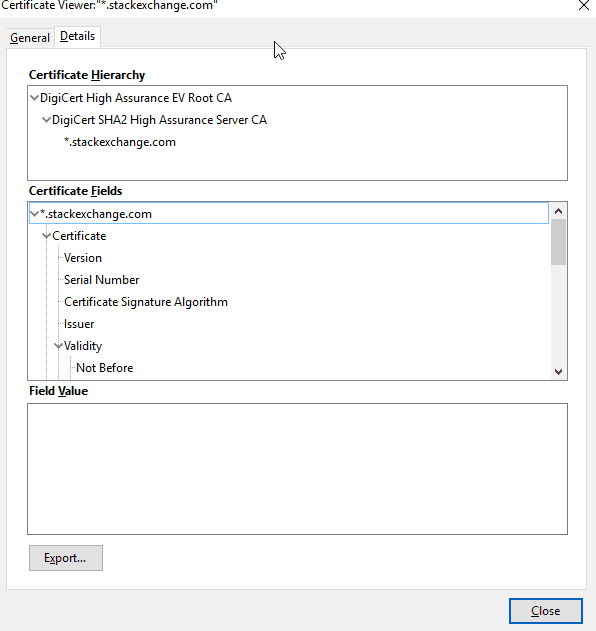

สำหรับเบราว์เซอร์ส่วนใหญ่คุณสามารถตรวจสอบใบรับรองได้โดยคลิกที่สัญลักษณ์ล็อคคลิกที่ “ข้อมูลเพิ่มเติม” แล้วคลิกที่ “ดูใบรับรอง”:

สิ่งนี้จะแสดงรายละเอียดข้อมูลใบรับรองของเว็บไซต์นี้:

ที่นี่เราจะเห็นได้ว่าการแลกเปลี่ยนแบบสแต็กนั้นใช้ใบรับรองความเชื่อมั่นระดับสูงที่ออกโดย DigiCert เราสามารถไว้วางใจเว็บไซต์ของพวกเขาและไม่ควรกังวลเกี่ยวกับการเข้าสู่ระบบด้วยรหัสผ่านที่ปลอดภัย.

มีทางเลือกอื่นให้กับ SSL หรือไม่?

แม้ว่า SSL จะกินปริมาณมากของการรับส่งข้อมูลทางอินเทอร์เน็ตที่ปลอดภัยทั้งหมด แต่มีวิธีการเข้ารหัสที่น่าสนใจอยู่เล็กน้อย.

Transport Socket Layer

TLS หรือ Transport Socket Layer เป็นตัวต่อเนื่องกับ SSL แท้จริงแล้วในหลายกรณีสิ่งที่เรียกว่าใบรับรอง SSL จริง ๆ แล้วอาจเป็นใบรับรอง TLS นี่ไม่ใช่โดยบังเอิญ TLS ซึ่งเป็นมาตรฐานที่ใหม่กว่านั้นใช้ SSL เป็นหลักโดยมีการเปลี่ยนแปลงที่มีขนาดเล็กพอที่หลาย ๆ คนแม้จะอยู่ในอุตสาหกรรมโดยตรงจะยังคงอ้างถึง TLS และ SSL ด้วยกัน (โดยทั่วไปจะมีสัญลักษณ์ “SSL / TLS”) ความแตกต่างที่สำคัญระหว่าง SSL และ TLS นั้นได้รับการปรับปรุงและการรักษาความปลอดภัยที่ดีขึ้นสำหรับ TLS ซึ่งเป็นเหตุผลว่าทำไมมันถึงได้แทนที่ SSL อย่างไรก็ตามคนส่วนใหญ่ยังคงอ้างถึง TLS ว่าเป็น SSL เนื่องจากโปรโตคอลทั้งสองนั้นมีความคล้ายคลึงกันอย่างมาก เนื่องจากทั้งคู่ใช้ใบรับรองเดียวกันการเปลี่ยนแปลงสำหรับเว็บไซต์ส่วนใหญ่จึงค่อนข้างง่าย.

Secure Shell

Secure Shell (SSH) เป็นการแข่งขันโดยตรงกับ SSL และในหลาย ๆ ทางเช่นเดียวกับที่ปลอดภัย อย่างไรก็ตาม SSH แตกต่างอย่างมีนัยสำคัญมากที่สุดในสองวิธี ก่อนอื่น SSH มีอิสระที่จะได้รับ ซึ่งแตกต่างจาก SSL, SSH ไม่ได้ใช้ Certificate Authorities เพื่อตรวจสอบและดำเนินการรับรองความถูกต้อง นอกจากนี้ SSH ยังแตกต่างจาก SSL เช่นกันโดยใช้ยูทิลิตี้จำนวนมากที่ทำงานด้วยการเข้ารหัส ซึ่งสามารถรวมการทำงานระยะไกลของเครื่องเครือข่ายและการสร้างข้อกำหนดการเข้าสู่ระบบผ่านเครือข่ายที่ปลอดภัย SSH ได้รับความนิยมมากขึ้นในหมู่ผู้ดูแลระบบเครือข่าย เหตุผลที่ SSH มีความปลอดภัยน้อยกว่า SSL / TLS คือการจัดการคีย์มีการควบคุมเล็กน้อยซึ่งแตกต่างจาก SSL ซึ่งหมายความว่าคีย์การเข้ารหัสอาจสูญหายถูกขโมยหรือถูกใช้อย่างไม่เหมาะสมทำให้ยากต่อการตรวจสอบความเป็นเจ้าของ.

IPSec

Internet Protocol Security ใช้แนวทางที่แตกต่างในการรักษาความปลอดภัยเครือข่ายและการเข้ารหัส ในขณะที่ SSL / TLS ทำงานในระดับแอพพลิเคชั่น IPSec ได้รับการออกแบบให้เป็นการเข้ารหัสแบบจุดต่อจุดสำหรับเครือข่ายทั้งหมด ดังนั้น IPSec ทำงานบนเลเยอร์โปรโตคอลเครือข่ายอื่น (SSL ทำงานที่ชั้น 1, HTTP ในขณะที่ IPSec ทำงานที่ชั้น 3, IP) สิ่งนี้ทำให้ IPSec มีวิธีการรักษาความปลอดภัยเครือข่ายแบบองค์รวมที่มากขึ้น IPsec ยังได้รับการออกแบบสำหรับการเชื่อมต่อถาวรระหว่างเครื่องสองเครื่องในขณะที่ SSL ได้รับการออกแบบสำหรับเซสชันที่ไม่ถาวร.

เดิม IPSec ได้รับคำสั่งสำหรับ IPv6 เนื่องจากให้ความปลอดภัยเครือข่ายในระดับ IP อันที่จริง IPsec ได้รับการพัฒนาเป็นวิธีการรักษาความปลอดภัยเครือข่ายสำหรับ IPv6 อย่างไรก็ตามจุดอ่อนที่ใหญ่ที่สุดสำหรับ IPSec คือมันไม่ได้ให้การรับรองความถูกต้องเป็นรายบุคคลมากขึ้น เมื่อมีคนเข้าถึงเครือข่ายที่ปลอดภัยโดย IPSec พวกเขามีอิสระที่จะเข้าถึงทุกสิ่งบนเครือข่าย ตราบใดที่ยังไม่มีการพิสูจน์ตัวตนอื่น ๆ ก็ไม่มีข้อ จำกัด ในการเข้าถึง.

นอกจากนี้ IPSec ไม่ได้มีข้อยกเว้นเกี่ยวกับการเข้าถึงระยะไกล มันถูกออกแบบมาสำหรับการเชื่อมต่อแบบจุดต่อจุดระหว่างเครือข่ายเช่น บริษัท ขนาดใหญ่ที่สร้างการเชื่อมต่อที่ปลอดภัยไปยังเซิร์ฟเวอร์สำหรับสถานที่ตั้งธุรกิจทั้งหมด การอนุญาตให้ผู้ใช้ระยะไกลเชื่อมต่อ (เช่นคนงานที่ต้องการทำงานจากที่บ้านหรือขณะเดินทาง) ต้องการการบำรุงรักษาเพิ่มเติมในขณะที่ต้องการแอปพลิเคชันแยกต่างหาก.

ส่วนขยาย SSL และโซลูชั่น VPN

เนื่องจาก SSL นั้นเป็นมาตรฐานการเข้ารหัสที่อิงกับแอปพลิเคชันเป็นหลักโซลูชันจึงได้รับการพัฒนาเพื่อให้แน่ใจว่า SSL สามารถนำไปใช้ในรูปแบบต่างๆ.

OpenSSL บน VPN

OpenSSL เป็น SSL รุ่นโอเพ่นซอร์สที่ใช้ในแอพพลิเคชั่นที่ไม่ใช่เบราว์เซอร์ สิ่งสำคัญที่สุดคือวิธีการรักษาความปลอดภัยหลักที่ VPN ใช้ซึ่งทำงานโดยใช้แพลตฟอร์ม OpenVPN OpenSSL เป็นเสียงที่ตรงตามความต้องการ: SSL เวอร์ชันโอเพ่นซอร์สที่สามารถใช้และเล่นได้ฟรี เช่นเดียวกับโครงการโอเพนซอร์ซหลายโครงการ OpenSSL เป็นที่พึ่งของชุมชนที่ใช้มันเพื่อรับการปรับปรุง สิ่งนี้ส่งผลให้เกิดความคับข้องใจบางอย่างเนื่องจาก OpenSSL ไม่ได้รับการรับรองมากเท่ากับใบรับรอง SSL บนเบราว์เซอร์ที่ซื้อผ่านผู้ให้บริการออกใบรับรอง พบช่องโหว่ที่น่าสังเกต แต่ OpenSSL ได้รับการปรับปรุงบ่อยครั้งเพื่อต่อต้านช่องโหว่เหล่านั้น.

มีส้อมหลายอันสำหรับโปรแกรมนี้รวมถึง BoringSSL ของ Google เอง ในด้านบวกชุดเครื่องมือ OpenSSL อนุญาตให้มีการปรับปรุงอย่างต่อเนื่องเนื่องจากเป็นโอเพ่นซอร์ส.

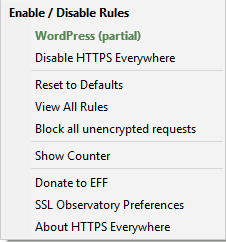

ท่องเว็บอย่างปลอดภัยด้วย HTTPS ทุกที่

ผลิตภัณฑ์ฟรีจาก Electronic Frontier Foundation HTTPS Everywhere เป็นส่วนขยายเบราว์เซอร์สำหรับ Chrome, Firefox และ Opera ที่ทำให้เบราว์เซอร์ของคุณเลือกใช้หน้า HTTPS เมื่อเป็นไปได้ HTTPS ทุกที่ทำงานได้โดยช่วยปกป้องข้อมูลของคุณในขณะที่คุณเชื่อมต่อกับไซต์ที่ใช้ HTTPS ในบางหน้า แต่ไม่ใช่ทุกหน้า ตราบใดที่เว็บไซต์สนับสนุน HTTPS แล้ว HTTPS ทุกที่สามารถแปลงหน้าเป็น HTTPS และเข้ารหัสข้อมูลได้ อย่างไรก็ตามตามที่ระบุไว้ในหน้าคำถามที่พบบ่อยของ EFF เว็บไซต์ที่เชื่อมโยงไปยังลิงค์ของบุคคลที่สามที่น่าสงสัยเช่นรูปภาพไม่สามารถรับประกันได้อย่างสมบูรณ์โดย HTTPS.

คุณยังสามารถตั้งค่า HTTPS ทุกที่เพื่อบล็อกลิงก์ที่ไม่ปลอดภัยและเว็บไซต์ฟิชชิ่งซึ่งเป็นคุณสมบัติด้านความปลอดภัยที่แตกต่างกันเพื่อช่วยป้องกันผู้ใช้อินเทอร์เน็ตจากการบังเอิญไปเจอไซต์ฟิชชิ่ง.

“ HTTPS” โดย Christiaan Colen ได้รับอนุญาตภายใต้ CC BY 2.0