WPA3 คืออะไร Wi-Fi Protected Access (WPA) มักเรียกว่ามาตรฐานความปลอดภัยหรือโปรโตคอลที่ใช้ในการเข้ารหัสและปกป้องเครือข่าย Wi-Fi เช่นที่คุณอาจใช้ที่บ้านหรือที่ทำงาน แต่จริงๆแล้วมันเป็นโปรแกรมรับรองความปลอดภัยที่พัฒนาโดย Wi -Fi Alliance เพื่อความปลอดภัยของเครือข่ายคอมพิวเตอร์ไร้สาย.

WPA3 เปิดตัวในเดือนมิถุนายน 2561 เป็นผู้สืบทอดของ WPA2 ซึ่งผู้เชี่ยวชาญด้านความปลอดภัยอธิบายว่า“ เสีย” เป้าหมายของการพัฒนา WPA3 คือการปรับปรุง WPA ในแง่ของความเรียบง่ายในการใช้งานและเพิ่มความแข็งแกร่งของการเข้ารหัส เช่นเดียวกับรุ่นก่อนรุ่นนี้มาในรุ่น Personal และ Enterprise แต่รุ่นนี้ปรับปรุงใน WPA2 ด้วยคุณสมบัติการตรวจสอบและเข้ารหัสที่มีประสิทธิภาพยิ่งขึ้นและโซลูชั่นสำหรับข้อบกพร่องในตัวใน WPA2, KRACK นอกจากนี้ยังมีฟังก์ชั่นเพื่อลดความซับซ้อนและความปลอดภัยที่ดีขึ้นของการเชื่อมต่อของอุปกรณ์ IoT wifi.

ปัญหา

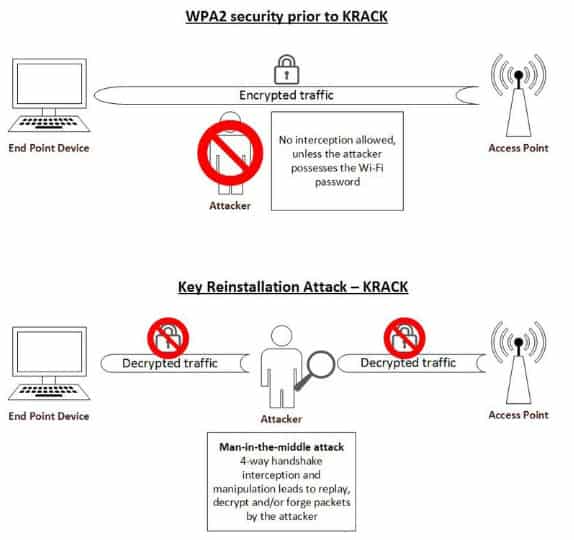

ข้อบกพร่อง KRACK (การโจมตีการติดตั้งซ้ำที่สำคัญ) สามารถจัดประเภทเป็นการโจมตีซ้ำอย่างรุนแรงและเป็นรูปแบบของการโจมตีจากคนกลาง ปัญหาพื้นฐานของ WPA2 ที่เน้นโดยการค้นพบ KRACK เป็นข้อบกพร่องในมาตรฐานการรับรอง WPA2 เองและไม่ใช่จุดอ่อนที่เกิดจากการกำหนดค่าผลิตภัณฑ์หรือการใช้งานบริการที่ไม่ดี.

เราจะดำลึกเข้าไปใน KRACK ในภายหลัง แต่สิ่งที่สำคัญที่สุดคือการใช้งาน WPA2 ที่ถูกต้องมีความเสี่ยง ช่องโหว่มีอยู่ในโพรโทคอล WPA2.

การแก้ไขปัญหา

ในการตอบสนองต่อความล้มเหลวนี้ในเดือนมิถุนายน [year], Wi-Fi Alliance®ประกาศเปิดตัวการรักษาความปลอดภัย Wi-Fi CERTIFIED WPA3 ™ซึ่งเป็นมาตรฐานการรับรอง wifi ที่:

- ระบุที่อยู่ของช่องโหว่ KRACK

- อัพเกรด WPA2 ด้วยคุณสมบัติความปลอดภัยเพิ่มเติมs นี่เป็นสิ่งสำคัญเนื่องจากมีช่องโหว่ความปลอดภัย wifi หลายช่องที่น่าดึงดูดให้แฮกเกอร์และช่องโหว่มากกว่า KRACK.

WPA3 คืออะไร การรับรอง WPA3 สำหรับอุปกรณ์ wifi สามารถเปรียบเทียบได้อย่างหลวม ๆ กับใบรับรองถนนที่ดีสำหรับรถยนต์ของคุณ หากไม่มีการรับรองผู้จำหน่ายฮาร์ดแวร์ไม่สามารถเรียกร้องการปฏิบัติตามมาตรฐานความปลอดภัยของ Wi-Fi Alliance.

มันอาจจะ บางครั้งก่อนที่ WPA3 จะได้รับการบายอินอย่างสมบูรณ์โดยผู้ใช้ wifi; ในระหว่างนี้“ อุปกรณ์ WPA2 จะยังคงทำงานร่วมกันและให้ความปลอดภัยที่ได้รับการยอมรับ” ตาม Wi-Fi Alliance WPA2 ยังคงมีผลบังคับใช้สำหรับอุปกรณ์ที่ได้รับการรับรอง wifi ทั้งหมดในช่วงระยะเวลาการเปลี่ยนแปลง.

WPA3 คืออะไร และมันปลอดภัย?

บทความนี้จะพิจารณาว่า WPA3 ปรับปรุงความปลอดภัย WPA2 อย่างไรและทำให้ KRACK กลายเป็นมุมมอง ในขณะที่ WPA3 เป็นเส้นทางความปลอดภัยที่เหมาะสมที่จะใช้ในอนาคตผู้ใช้ควรแน่ใจว่าพวกเขาใช้ กลยุทธ์การรักษาความปลอดภัยแบบหลายเหลี่ยมเพชรพลอย เพื่อปกป้องทุกด้านของเครือข่าย wifi ของพวกเขา WPA3 นั้นไม่เพียงพอที่จะปกป้องเครือข่าย wifi ได้อย่างสมบูรณ์แม้ว่าการปรับปรุงอื่น ๆ ที่ไม่ใช่ KRACK patch จะไปทางยาวต่อการเสียบช่องโหว่ความปลอดภัย wifi เราจะพูดถึงการวิพากษ์วิจารณ์บางอย่างที่ได้รับการจัดระดับที่ WPA3 ในที่สุดเราจะสัมผัสกับวิธีการที่ผู้ใช้ตามบ้านและธุรกิจสามารถฝึกฝนการใช้งาน wifi ที่ปลอดภัยได้ WPA3 ปลอดภัยหรือไม่ ให้เราค้นหา.

ขอบเขตของช่องโหว่ KRACK

การค้นพบ KRACK ทำให้เกิดความไม่สงบในชุมชน IT สาเหตุที่ทำให้อุปกรณ์ไร้สายจำนวนมากใช้ WPA2 และผู้คนจำนวนมากใช้อุปกรณ์เหล่านี้เชื่อมต่อกับอินเทอร์เน็ต จากข้อมูลของ Wigle เมื่อเดือนมกราคม [year] มีการเชื่อมต่อไร้สายมากกว่า 400 ล้านเครื่องทั่วโลก KRACK อาจทำให้พวกเขาเสี่ยงต่อการถูกโจมตี (ยังไงก็ตามยังไม่มีการโจมตี KRACK ในป่า)

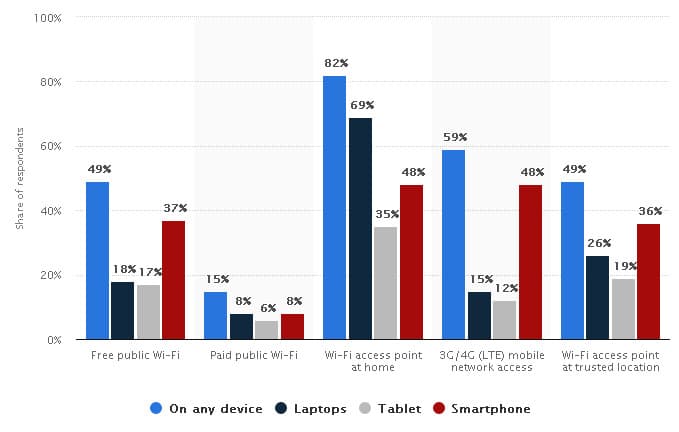

การเข้าถึงอินเทอร์เน็ตไร้สายตามผู้ใช้อินเทอร์เน็ตทั่วโลก ณ เดือนมิถุนายน 2558 ตามอุปกรณ์ (แหล่ง: Statista)

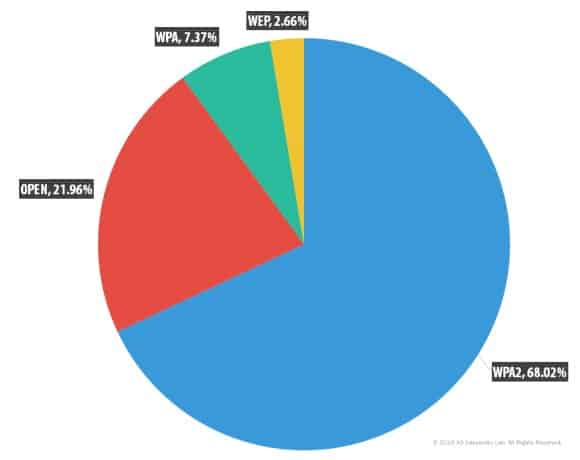

มาตรฐานการเข้ารหัส wifi ปัจจุบันมีความปลอดภัยเพียงใด?

- Wired Equivalent Privacy (WEP) – ไม่น่าเชื่อถือมาก แต่ยังใช้งานอยู่ ตามที่ Kaspersky Labs ใช้เวลาแฮ็กเกอร์เพียงไม่กี่นาทีในการถอดรหัสเครือข่ายที่ป้องกัน WEP.

- เปิดเครือข่าย – ไม่มีการรักษาความปลอดภัยเลย.

- Wi-Fi Protected Access (WPA) – ในปี 2545 WPA มีวัตถุประสงค์เพื่อเป็นเพียงตัวกลางในการแทนที่ WEP และถูกแทนที่โดย WPA2 ในปี 2547 ปัญหาของ WPA คือการใช้โปรโตคอลการเข้ารหัส TKIP ที่ไม่มีประสิทธิภาพซึ่งไม่ปลอดภัย.

- การป้องกันการเข้าถึง Wi-Fi 2 (WPA2)

- ส่วนบุคคล เวอร์ชั่นมีความปลอดภัยพอสมควร แต่มีความเสี่ยงต่อการโจมตีแบบดุร้ายและพจนานุกรม อาจอนุญาตให้มีการสกัดกั้นการสื่อสาร (จับมือ) ระหว่างจุดเชื่อมต่อและอุปกรณ์ที่จุดเริ่มต้นของเซสชัน wifi.

- องค์กร เวอร์ชันคือขอบเขตที่ได้รับการปกป้องจากการจับมือกันเนื่องจากใช้ขั้นตอนการอนุญาตเพิ่มเติมของ บริษัท.

- Wi-Fi ป้องกันการเข้าถึง 3 (WPA3) – แทนที่ WPA2 ตั้งแต่เดือนมกราคม 2561 แม้ว่าจะใช้เวลาพอสมควร มันให้ความปลอดภัยไร้สายที่ดีที่สุดในขณะนี้.

จำไว้ว่าเฉพาะอุปกรณ์ที่มีการป้องกัน WPA2 เท่านั้นที่มีความเสี่ยงต่อการโจมตี KRACK โดยเฉพาะ เครือข่ายแบบเปิดที่ไม่มีหลักประกันไม่มีการเข้ารหัสและเสี่ยงต่อการถูกโจมตีทุกรูปแบบ แต่ไม่อยู่ในรูปของ KRACK เนื่องจากไม่ได้ใช้ WPA2.

ประเภทการเข้ารหัสที่ใช้ใน ฮอตสปอต wifi สาธารณะ ทั่วโลก (แหล่ง: Kaspersky Security Network (KSN))

การเปรียบเทียบ KRACKing

ข้อบกพร่องในการเจรจาจับมือกัน – จุดที่จุดเข้าใช้งาน (AP) และเราเตอร์ตอบสนองและทักทายเพื่อยืนยันข้อมูลรับรองของลูกค้า – อยู่ที่หัวใจของช่องโหว่ WPA2 เราจะพิจารณาเพิ่มเติมในเชิงลึกว่าทำไมในส่วนถัดไปที่เราจะสำรวจ WPA3 คืออะไร.

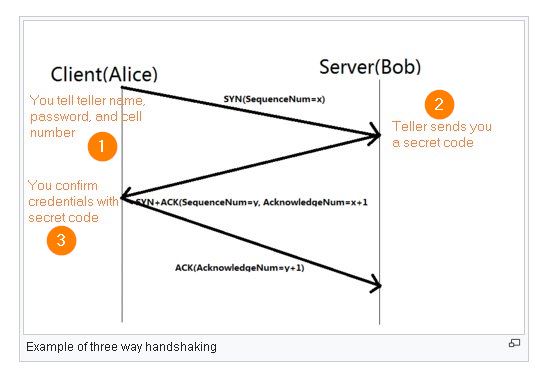

หากต้องการตั้งฉากนี่ การเปรียบเทียบสำหรับการจับมือกัน กระบวนการ (หากคุณอนุญาตให้จินตนาการมีใบอนุญาตเพียงเล็กน้อย)

ภาพประกอบของการจับมือสามทางดังที่อธิบายไว้ในการเปรียบเทียบด้านล่าง (แหล่ง: Wikipedia พร้อมการแก้ไข)

-

- ให้เราแกล้งคุณอยู่ที่ธนาคารและพนักงานถามชื่อรหัสผ่านและหมายเลขโทรศัพท์ก่อนที่พวกเขาจะให้เงินคุณ คุณและธนาคารได้ตกลงในขั้นตอนการรักษาความปลอดภัยนี้เพื่อพิสูจน์ว่าคุณคือคนที่คุณพูดว่าคุณเป็นเมื่อคุณถอนเงิน.

- คุณให้ชื่อรหัสผ่านและหมายเลขเซลล์แก่พนักงานรับจ่ายเงิน ที่ธนาคารนี้ขั้นตอนต่อไปในกระบวนการคือการให้ธนาคารส่งไปยังโทรศัพท์ของคุณ รหัสลับ ซึ่งคุณจะใช้เพื่อยืนยันตัวตนของคุณ.

- ในขณะเดียวกันไม่ทราบคุณบางคนที่อยู่เบื้องหลังคุณในคิวกำลังแอบฟังและได้ยินชื่อและรหัสผ่านของคุณและที่สำคัญที่สุดคือ รหัสลับ.

- หลังจากที่คุณออกจากธนาคารแล้วคนดักฟังก็หนีไปหาพนักงานเก็บเงินและในขณะที่รหัสลับของคุณยังคงใช้ได้อยู่ให้ถอนเงินทุนสุดท้ายของคุณโดยใช้ชื่อที่ถูกขโมยรหัสผ่านและ รหัสลับ.

คุณอาจเห็นจุดอ่อนในสถานการณ์ข้างต้น ความปลอดภัยถูกโจมตีในบางขั้นตอนเมื่อสร้างข้อมูลรับรองของคุณ ไม่ใช่เมื่อข้อมูลประจำตัวของคุณมีค่าใช้จ่าย แต่เป็นเพราะ เมื่อคุณออกจากธนาคารรหัสลับของคุณยังคงใช้ได้. หากไม่เคยมีชื่อรหัสผ่านหมายเลขโทรศัพท์มือถือและรหัสลับของคุณจะไม่ถูกนำไปใช้กับผู้ดักฟัง.

มีการบิดในเรื่องนี้: หมอดูและคนดักฟังอยู่ในที่โล่งอก อันที่จริงแล้วผู้หลอกลวงนี้ปลอมแปลงข้อมูลตัวจริง (ผู้ออกไปรับประทานอาหารกลางวัน) และนี่คือ การโจมตีคนที่อยู่ตรงกลาง. ตอนนี้อาชญากรทั้งสองมีข้อมูลประจำตัวของคุณ.

ปัญหานี้อย่างที่เราเห็นคือสิ่งที่ WPA3 แก้ไขได้.

WPA2 มีความเสี่ยงอย่างไร?

ช่องโหว่หลักใน WPA2 คือ การจับมือสี่ทาง มันใช้เพื่อรักษาความปลอดภัยการเชื่อมต่อ wifi โดยใช้ Pre-Shared Key (PSK) (ใน WPA3, PSK จะถูกแทนที่ด้วยการตรวจสอบพร้อมกันของการจับมือ Equals (SAE))

ในส่วนนี้เราจะใช้การเปรียบเทียบจากส่วนก่อนหน้าเพื่อช่วยอธิบายปัญหา.

คีย์ที่แชร์ล่วงหน้า (PSK)

ส่วนแรกของการตรวจสอบความปลอดภัยที่คุณทำผ่านธนาคารในการเปรียบเทียบด้านบนสามารถเปรียบเทียบได้อย่างหลวม ๆ กับ WPA2-PSK, การรับรอง ซึ่งต้องการบุคคลที่เชื่อมต่อกับเครือข่าย wifi (ขอเงินที่ธนาคารในคำอุปมาของเรา) โดยใช้ข้อความรหัสผ่าน PSK หมายถึง “ความลับร่วม” ในกรณีนี้รหัสผ่าน.

หมายเหตุ:

- WPA2 ที่ไม่มี PSK เป็นตัวเลือกที่ใช้หากคุณต้องการใช้เซิร์ฟเวอร์การตรวจสอบความถูกต้อง ธุรกิจควรเลือกตัวเลือกนี้หากต้องการกำหนดรหัสเฉพาะให้กับอุปกรณ์ของพนักงาน หากคีย์ถูกทำลายธุรกิจจะต้องสร้างคีย์ใหม่สำหรับอุปกรณ์เดียวเท่านั้น วิธีนี้จะช่วยป้องกันอุปกรณ์อื่น ๆ ที่ถูกบุกรุกโดยคีย์ที่สูญหายหรือถูกขโมยซึ่งอาจเป็นได้หากอุปกรณ์ทั้งหมดใช้คีย์เดียวกัน.

- อะไรคือ ความแตกต่างระหว่าง WPA2-PSK และ WPA2-Personal? ข้อกำหนดนี้ใช้แทนกันได้แม้ว่า WPA2-Personal หมายถึง การใช้ AES ในขณะที่ WPA2-PSK หมายถึง ตัวเลือกระหว่าง TKIP ที่เก่ากว่าและ AES ตามที่อธิบายไว้ในบล็อกของ Cisco อุปกรณ์บางอย่างอนุญาตให้ใช้ WPA กับ AES และ WPA2 พร้อม TKIP AES เป็นทางเลือกใน WPA แต่ใน WPA2 AES เป็นข้อบังคับและ TKIP เป็นทางเลือก เงื่อนไขทั้งสองอ้างถึงการใช้ PSK ซึ่งเป็นสิ่งที่แยกความแตกต่าง WPA2-Personal จาก WPA2-Enterprise.

จับมือสี่ทาง

การรับรองความถูกต้องในการสื่อสารโทรคมนาคมเรียกว่าการจับมือ ที่ธนาคารคุณและหมอดูได้แลกเปลี่ยนการจับมือสามขั้นตอนเพื่อสร้างข้อมูลประจำตัวของคุณรหัสลับเป็นการจับมือครั้งสุดท้ายในกระบวนการ.

เครือข่าย wifi ทั้งหมดใช้ การจับมือสี่ทาง.

ในภาพประกอบด้านล่างจุดเชื่อมต่อ wifi ที่ปลอมแปลงนั้นเป็นพนักงานปลอมที่คุณติดต่อกับธนาคาร.

ภาพประกอบการโจมตี KRACK ดักจับมือแบบสี่ทิศทาง (แหล่ง: Enisa)

Rowell Dionicio เขียนสำหรับ Packet6 อธิบายว่า:“ ผู้โจมตีจะปลอมแปลงจุดเข้าใช้งานจริงและ หลอกลูกค้าให้เข้าร่วมจุดเชื่อมต่อปลอม แต่ช่วยให้การรับรองความถูกต้อง Wi-Fi เสร็จสมบูรณ์. เพื่อดึงการโจมตี KRACK ออกมาผู้โจมตีจะเล่นซ้ำข้อความภายใน 4-Hand Handshake ข้อบกพร่องที่นี่คืออุปกรณ์ของเหยื่อจะยอมรับการเล่นซ้ำของข้อความใดข้อความหนึ่งเหล่านี้เมื่อไม่ควร ดังนั้น อนุญาตให้ผู้โจมตีใช้คีย์ที่ใช้ก่อนหน้านี้. ควรใช้กุญแจเพียงครั้งเดียวและนี่คือเป้าหมายการโจมตีของ KRACK ที่มีข้อบกพร่อง”

Dionicio ดำเนินการต่อ:“ การแก้ไขทางเทคนิคของ KRACK Attack คือการป้องกันค่า nonce ที่ใช้ซ้ำ. อุปกรณ์ต้องไม่ยอมรับคีย์ที่ใช้ก่อนหน้านี้.”

อ่านคำอธิบายทางเทคนิคเพิ่มเติมของการใช้ซ้ำ nonce โดย Mathy Vanhoef นักวิจัย KRACK.

WPA3 ปลอดภัยหรือไม่ แน่นอน แต่ก็มีการปรับปรุง WPA2 ด้วย

การประกาศ WPA3 ทำให้เกิดคลื่นเล็กน้อย แต่ใช้เวลาพอสมควร ในระหว่างนี้การปรับปรุง WPA2 บางอย่างจะถูกปรับใช้ด้วย:

- กำหนดการนำเฟรมการจัดการที่ได้รับการป้องกัน (PMF) ไปใช้กับอุปกรณ์ “Wi-Fi CERTIFIED” ทั้งหมด

- การตรวจสอบให้แน่ใจว่าผู้ขายทำการตรวจสอบอุปกรณ์ที่ผ่านการรับรองเป็นประจำ (source: Commisum)

- การทำให้ชุดรหัสการเข้ารหัสแบบ 128 บิตเป็นมาตรฐาน (source: Commisum)

WPA3 สองรุ่นคืออะไร?

WPA มีสองเวอร์ชันซึ่งเป็นไปตามความต้องการของผู้ใช้ปลายทาง (การใช้งานที่บ้านหรือที่ทำงาน) ในแง่ของ WPA3-Personal และ WPA3-Enterprise นั้นมีความแตกต่างกันมากแม้ว่าหลังจะมีความปลอดภัยมากกว่าเดิม ออกแบบมาเพื่อปกป้องข้อมูลที่มีความอ่อนไหวเป็นพิเศษและองค์กรขนาดใหญ่.

ให้เราสรุปสองเวอร์ชั่นอย่างรวดเร็วตามที่อธิบายโดย Wi-Fi Alliance สำหรับผู้เริ่มทั้งสองเวอร์ชัน:

- ใช้วิธีการรักษาความปลอดภัยล่าสุด

- ไม่อนุญาตโปรโตคอลดั้งเดิมที่ล้าสมัย

- จำเป็นต้องใช้เฟรมป้องกันการจัดการ (PMF) “ เฟรมการจัดการ Unicast ได้รับการปกป้องจากทั้งการดักฟังและการปลอมและเฟรมการดำเนินการจัดการมัลติคาสต์ได้รับการปกป้องจากการปลอม” ตาม Wi-Fi Alliance โดยสรุป Wikipedia อธิบายกรอบการจัดการว่า“ กลไกที่เปิดใช้งานความถูกต้องของข้อมูลความถูกต้องของแหล่งกำเนิดข้อมูลและการป้องกันการเล่นซ้ำ” คุณสามารถค้นหาคำอธิบายทางเทคนิคเกี่ยวกับวิธีการทำงานของเว็บไซต์ Cisco.

WPA3 ส่วนบุคคล

รุ่นนี้ให้การรับรองความถูกต้องโดยใช้รหัสผ่านที่มีความปลอดภัยที่ดีแม้ว่าผู้ใช้จะเลือกรหัสผ่านสั้นหรืออ่อนแอ ไม่จำเป็นต้องใช้เซิร์ฟเวอร์การตรวจสอบความถูกต้องและเป็นผู้ใช้ตามบ้านโปรโตคอลขั้นพื้นฐานและธุรกิจขนาดเล็กที่ใช้.

- ใช้การเข้ารหัส 128 บิต

- ทำให้การใช้งานพร้อมกันของการรับรองความถูกต้องเท่าเทียมกัน (SAE) จับมือซึ่งป้องกันการโจมตีกำลังดุร้าย

- การรวมความลับไปข้างหน้าหมายความว่าจะมีการสร้างคีย์การเข้ารหัสใหม่ทุกครั้งที่มีการเชื่อมต่อ WPA3 ดังนั้นหากรหัสผ่านเริ่มต้นถูกบุกรุกมันจะไม่สำคัญ

- เพิ่มความปลอดภัยบนเครือข่ายสาธารณะ

- จัดการอุปกรณ์ที่เชื่อมต่อได้อย่างง่ายดาย

- อนุญาตให้ใช้การเลือกรหัสผ่านแบบธรรมชาติซึ่ง Wi-Fi Alliance อ้างว่าจะทำให้ผู้ใช้จดจำข้อความรหัสผ่านได้ง่ายขึ้น

WPA3-Enterprise

ให้ความคุ้มครองเป็นพิเศษสำหรับเครือข่ายองค์กรที่ส่งข้อมูลที่มีความละเอียดอ่อนเช่นรัฐบาลองค์กรด้านการดูแลสุขภาพและสถาบันการเงิน มีโหมดความปลอดภัยขั้นต่ำ 192 บิตซึ่งเป็นตัวเลือกซึ่งสอดคล้องกับชุด Commercial National Security Algorithm (CNSA) จากคณะกรรมการระบบความมั่นคงแห่งชาติ นี่คือคำขอของรัฐบาลสหรัฐฯ.

ความแตกต่างที่สำคัญระหว่าง WPA3-Personal และ WPA3-Enterprise อยู่ที่ระดับการรับรองความถูกต้อง รุ่นส่วนบุคคลใช้ PSK และรุ่น Enterprise ซึ่งเป็นฟีเจอร์ค็อกเทลที่แทนที่ IEEE 802.1X จาก WPA2-Enterprise เยี่ยมชม Wi-Fi Alliance สำหรับข้อมูลจำเพาะทางเทคนิค.

สำหรับ Eric Geier ที่มากขึ้นเขียนถึง Cisco Press อธิบายว่าธุรกิจสามารถย้ายไปยัง WPA3-Enterprise ได้อย่างไร.

คุณสมบัติใหม่ของ WPA3

การปรับปรุงสี่ด้าน

สี่คุณสมบัติใหม่ใน WPA3 ได้รับการออกแบบเพื่อปรับปรุงใน WPA2 อย่างไรก็ตาม, หนึ่งในนั้นเท่านั้นที่จำเป็นสำหรับการรับรอง WPA3: จับมือมังกร ด้านล่างนี้เป็นข้อมูลสรุปโดยย่อของคุณสมบัติหลัก เราจะอธิบายรายละเอียดเพิ่มเติมในภายหลังในส่วนนี้.

- การจับมือที่ปลอดภัยยิ่งขึ้น – การรับรองความถูกต้องพร้อมกันของโปรโตคอล Equal (SAE) (aka Dragonshake handshake) ต้องมีการโต้ตอบใหม่กับเครือข่ายทุกครั้งที่อุปกรณ์ร้องขอรหัสการเข้ารหัสทำให้อัตราการโจมตีช้าลงและทำให้รหัสผ่านทนทานต่อพจนานุกรมและแรงเดรัจฉานมากขึ้น การโจมตี นอกจากนี้ยังป้องกันการถอดรหัสข้อมูลแบบออฟไลน์.

- การเปลี่ยนการตั้งค่าที่ป้องกันด้วย Wi-Fi (WPS) – วิธีที่ง่ายกว่าในการเพิ่มอุปกรณ์ใหม่เข้าสู่เครือข่ายโดยใช้โปรโตคอลการจัดสรรอุปกรณ์ Wi-Fi (DPP) ซึ่งช่วยให้คุณเพิ่มอุปกรณ์ใหม่เข้าสู่เครือข่ายได้อย่างปลอดภัยโดยใช้รหัส QR หรือรหัสผ่าน. เชื่อมต่อง่าย ทำให้การติดตั้งง่ายขึ้นเป็นพิเศษสำหรับอุปกรณ์ที่เชื่อมต่อกับบ้าน.

- การเข้ารหัสที่ไม่ผ่านการรับรองความถูกต้อง – การป้องกันที่ดีขึ้นเมื่อใช้ฮอตสปอตสาธารณะโดยใช้ Wi-Fi Enhanced Open ซึ่งให้การเข้ารหัสที่ไม่ผ่านการตรวจสอบสิทธิ์ซึ่งเป็นมาตรฐานที่เรียกว่าการเข้ารหัสแบบไร้สายโอกาส (OWE).

- ขนาดคีย์เซสชันที่ใหญ่กว่า – WPA3-Enterprise จะรองรับขนาดคีย์เทียบเท่ากับความปลอดภัย 192 บิตในระหว่างขั้นตอนการตรวจสอบความถูกต้องซึ่งจะยากที่จะถอดรหัส.

ลองมาดูรายละเอียดเพิ่มเติมเกี่ยวกับบทเพลงที่กล่าวมาข้างต้น.

การพิสูจน์ตัวตนพร้อมกันของ Equals (SAE) พร้อมกับการโจมตีด้วยกำลังดุร้าย

SAE เป็นการแลกเปลี่ยนคีย์ที่ใช้รหัสผ่านที่ปลอดภัย ใช้โดย WPA3-Personal เวอร์ชั่นเพื่อปกป้องผู้ใช้จากการโจมตีแบบไม่ดุเดือด. มันเหมาะอย่างยิ่งกับเครือข่ายตาข่ายซึ่งได้รับชื่อของพวกเขาจากวิธีที่พวกเขาสร้างความคุ้มครองไร้สาย Comparitech อธิบายการตั้งค่าอย่างง่าย ๆ :“ โดยการวางอุปกรณ์หลายเครื่องไว้ที่บ้านของคุณแต่ละเครื่องส่งสัญญาณไร้สายคุณจะสร้าง ‘ตาข่าย’ หรือเครือข่ายเครือข่ายไร้สายทั่วบ้านของคุณ สิ่งนี้จะช่วยกำจัดจุดตายหรือจุดอ่อน”

ประโยชน์ของ SAE:

- จากการแลกเปลี่ยนคีย์ IEFT Dragonfly เป็นรูปแบบการเข้ารหัสสำหรับการรับรองความถูกต้องโดยใช้รหัสผ่านหรือวลีรหัสผ่านซึ่งทนทานต่อการโจมตีทั้งแบบแอ็คทีฟและพาสซีฟและการโจมตีพจนานุกรมออฟไลน์.

- ช่วยให้ ส่งต่อความลับซึ่ง ไม่อนุญาตให้ผู้โจมตีทำการบันทึกการส่งข้อมูลที่เข้ารหัสซึ่งสามารถถอดรหัสได้ในภายหลังหากรหัสผ่านเครือข่ายไร้สายถูกบุกรุกในอนาคต

- อนุญาตเฉพาะ คาดเดารหัสผ่านหนึ่งครั้งต่อเซสชัน. แม้ว่าผู้โจมตีจะขโมยข้อมูลด้วยความหวังที่จะถอดรหัสรหัสผ่านในแบบออฟไลน์ของพวกเขาพวกเขาจะถูกควบคุมโดยคุณลักษณะเดาเดียวเพราะพวกเขาต้อง“ ถาม” เราเตอร์ไร้สายทุกครั้งหากการเดานั้นถูกต้อง โดยพื้นฐานแล้วสิ่งนี้ จำกัด ผู้โจมตีถึงการโจมตีตามเวลาจริง มีคำถามว่าคุณสมบัตินี้สามารถ จำกัด ผู้ใช้ที่ถูกกฎหมายด้วยหรือไม่ ในโลกแห่งความเป็นจริงผู้ใช้ที่ชอบด้วยกฎหมายไม่น่าจะคาดเดาได้ 100 ครั้งติดต่อกันโดยอัตโนมัติภายในไม่กี่วินาทีเช่นเดียวกับแฮ็กเกอร์และแอปพลิเคชันสามารถเข้ารหัสเพื่อให้เดาได้อย่าง จำกัด คุณลักษณะนี้ยังเพิ่มความปลอดภัยของรหัสผ่านที่อ่อนแอ.

Device Provisioning Protocol (DPP) สำหรับการจัดการเครือข่ายและอุปกรณ์ IoT

Wi-Fi CERTIFIED Easy Connect ™ (ซึ่งแทนที่บริการการจัดสรร WiFi ของ WPA2) ช่วยให้คุณเชื่อมต่ออุปกรณ์ทั้งหมดของคุณแม้ว่าอุปกรณ์ที่ไม่มีส่วนต่อประสานที่ใช้งานง่ายให้พิมพ์รหัสผ่านของคุณ (เช่น Google Home หรือตู้เย็นอัจฉริยะ) โดยใช้อุปกรณ์ระดับกลางเดียว.

Wi-Fi Alliance อธิบายวิธีการทำงาน: เจ้าของเครือข่ายเลือกอุปกรณ์หนึ่งตัวเป็นจุดศูนย์กลางของการกำหนดค่า ในขณะที่อุปกรณ์ที่มี GUI ที่ดีนั้นเป็นวิธีที่ง่ายที่สุดคุณสามารถใช้อุปกรณ์ใด ๆ ที่สามารถสแกนโค้ดตอบสนองอย่างรวดเร็ว (QR) หรือใช้ NFC เป็นอุปกรณ์ปรับแต่งค่าได้ การเรียกใช้ DPP – ขั้นตอนการลงทะเบียนเดียวที่เหมาะกับทุกขนาด – จากอุปกรณ์นี้เชื่อมต่ออุปกรณ์ที่สแกนทั้งหมดและมอบข้อมูลประจำตัวที่จำเป็นในการเข้าถึงเครือข่าย. บันทึก: นี่เป็นฟีเจอร์เสริมและมีเฉพาะในอุปกรณ์ที่มี เชื่อมต่อง่าย.

หลังจากลงทะเบียนอุปกรณ์ Wi-Fi แล้วอุปกรณ์จะใช้การกำหนดค่าเพื่อค้นหาและเชื่อมต่อกับเครือข่ายผ่านจุดเชื่อมต่อ (แหล่ง: พันธมิตร Wi-Fi)

โอกาสการเข้ารหัสแบบไร้สาย (OWE) สำหรับการท่องจุดที่ปลอดภัยยิ่งขึ้น

OWE เป็นไดรเวอร์ที่อยู่เบื้องหลัง เปิด WiFi ขั้นสูง คุณสมบัตินำไปใช้กับ ปกป้องผู้ใช้ในฮอตสปอตสาธารณะ / แขกและป้องกันการแอบฟัง. มันแทนที่มาตรฐานการรับรองความถูกต้อง “เปิด” 802.11 เก่า ด้วย OWE ข้อมูลของคุณจะถูกเข้ารหัสแม้ว่าคุณจะไม่ได้ป้อนรหัสผ่าน มันถูกออกแบบมาเพื่อให้การถ่ายโอนข้อมูลที่เข้ารหัสและการสื่อสารบนเครือข่ายที่ไม่ใช้รหัสผ่าน (หรือใช้รหัสผ่านที่ใช้ร่วมกัน) โดยใช้การป้องกันข้อมูลส่วนบุคคล (IDP) ในสาระสำคัญ, แต่ละเซสชันที่ได้รับอนุญาตมีโทเค็นการเข้ารหัสของตนเอง. ซึ่งหมายความว่าข้อมูลของผู้ใช้แต่ละคนได้รับการปกป้องในห้องนิรภัยของตัวเอง แต่ทำงานบนเครือข่ายที่มีการป้องกันด้วยรหัสผ่านเช่นกันเพื่อให้มั่นใจว่าหากผู้โจมตีได้รับรหัสผ่านเครือข่ายพวกเขาจะยังคงไม่สามารถเข้าถึงข้อมูลที่เข้ารหัสบนอุปกรณ์ของเครือข่าย (ดู SAE ด้านบน)

คุณมีความเสี่ยงที่จะ KRACK หรือไม่?

ทั้งหมดไม่ใช่การลงโทษและความเศร้าโศก ใครก็ตามที่ใช้ wifi มีความเสี่ยง แต่ให้เรานำปัญหาไปสู่มุมมอง แฮกเกอร์สามารถดักจับปริมาณการใช้งานที่ไม่ได้เข้ารหัสระหว่างอุปกรณ์และเราเตอร์ของคุณ หากข้อมูลได้รับการเข้ารหัสอย่างเหมาะสมโดยใช้ HTTPS ผู้โจมตีจะไม่สามารถอ่านได้.

ความมั่นใจจากเบรนแดนฟิทซ์แพทริครองประธานฝ่ายวิศวกรรมความเสี่ยงไซเบอร์เขียนถึง Axio:

- ไม่สามารถเปิดการโจมตีจากระยะไกลผู้โจมตีจะต้องอยู่ในช่วงของเครือข่าย wifi เฉพาะ.

- การโจมตีจะเกิดขึ้นเฉพาะในช่วงการจับมือสี่ทิศทาง.

- ข้อความรหัสผ่าน wifi จะไม่ถูกเปิดเผยในระหว่างการโจมตีและผู้โจมตีไม่ได้เปิดใช้งานเพื่อเข้าร่วมเครือข่าย.

- หากการโจมตีสำเร็จผู้โจมตีอาจถอดรหัสการรับส่งข้อมูลระหว่างเหยื่อและจุดเข้าใช้งาน.

- ขณะนี้การโจมตีมุ่งเน้นไปที่ฝั่งไคลเอ็นต์ของการจับมือกันเท่านั้น.

ในบล็อกโพสต์ Robert Graham ตั้งข้อสังเกต, KRACK“ ไม่สามารถเอาชนะ SSL / TLS หรือ VPN ได้” เขาเสริม:“ เครือข่ายในบ้านของคุณมีความเสี่ยง อุปกรณ์จำนวนมากกำลังใช้ SSL / TLS อยู่ดีเช่น Amazon echo ของคุณซึ่งคุณสามารถใช้งานต่อไปได้โดยไม่ต้องกังวลเกี่ยวกับการโจมตีนี้ อุปกรณ์อื่น ๆ เช่นหลอดไฟฟิลลิปส์ของคุณอาจไม่ได้รับการปกป้อง” วิธีแก้ปัญหา? แก้ไขด้วยการอัพเดตจากผู้จำหน่ายของคุณ.

ซอฟต์แวร์และอุปกรณ์ใดบ้างที่เสี่ยงต่อ KRACK?

ตามที่ Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys และอื่น ๆ อาจได้รับผลกระทบจากการโจมตีที่หลากหลาย Linux และ Android เวอร์ชัน 6.0 ขึ้นไปมีความเสี่ยงเป็นพิเศษ.

คุณสามารถค้นหารายชื่อผู้จำหน่ายที่ได้รับผลกระทบได้จากเว็บเพจฐานข้อมูล Vulnerability Notes ของ Cert Software Engineering Institute เว็บไซต์มีลิงก์ไปยังข้อมูลผู้จำหน่ายเกี่ยวกับแพทช์และการแก้ไข.

ช่องโหว่การโจมตีประเภทใดที่เครือข่ายที่ปลอดภัยไม่เพียงพอเปิดเผย?

มันไม่ใช่แค่อันตรายจากการเป็น KRACK เครือข่าย wifi ที่ไม่ปลอดภัยกำลังขอร้องให้ถูกโจมตีและ WPA3 จะช่วยลดความเสี่ยงเหล่านี้ US-Cert สรุปสถานการณ์การโจมตีที่อาจเกิดขึ้น:

- piggybacking – ช่วง WiFi ในร่มโดยทั่วไปคือ 150 – 300 ฟุต หากคุณอาศัยอยู่ใกล้กับเพื่อนบ้านของคุณการเชื่อมต่อของคุณอาจเปิดให้ผู้โจมตี … หรือแม้แต่ลูกชายที่น่ารักข้างๆที่ใช้ wifi ของคุณเพื่อดาวน์โหลดภาพยนตร์ของเขา.

- Wardriving – ประเภทของ piggybacking ที่ผู้โจมตีอาจขับไปรอบ ๆ ละแวกใกล้เคียงด้วยเสาอากาศเพื่อค้นหาเครือข่ายไร้สายที่ไม่ปลอดภัย.

- การโจมตีของ Evil Twin – ในการโจมตีแฝดที่ชั่วร้ายผู้โจมตีเลียนแบบจุดเชื่อมต่อเครือข่ายสาธารณะตั้งค่าสัญญาณออกอากาศของพวกเขาให้แข็งแกร่งกว่าจุดที่สร้างขึ้นโดยจุดเชื่อมต่อที่ถูกต้องตามกฎหมาย โดยธรรมชาติแล้วผู้ใช้จะเชื่อมต่อกับสัญญาณที่แรงกว่าเดิมคืออาชญากร ข้อมูลของเหยื่อจะถูกอ่านโดยแฮ็คเกอร์อย่างง่ายดาย ตรวจสอบชื่อและรหัสผ่านของฮอตสปอต wifi ทุกครั้งก่อนเชื่อมต่อ.

- ดมกลิ่นไร้สาย – หลีกเลี่ยงจุดเชื่อมต่อสาธารณะที่ไม่ปลอดภัยและไม่มีการเข้ารหัสข้อมูล อาชญากรใช้“ ผู้ดมกลิ่น” เพื่อค้นหาข้อมูลที่ละเอียดอ่อนเช่นรหัสผ่านหรือหมายเลขบัตรเครดิต.

- การเข้าถึงคอมพิวเตอร์โดยไม่ได้รับอนุญาต – ฮอตสปอตที่ไม่มีหลักประกันอาจทำให้ผู้โจมตีสามารถเข้าถึงไดเรกทอรีและไฟล์ใด ๆ ที่คุณทำให้พร้อมสำหรับการแบ่งปันโดยไม่ได้ตั้งใจ บล็อกการแบ่งปันไฟล์ในที่สาธารณะเสมอ.

- ท่องไหล่ – ในพื้นที่สาธารณะระวัง lurkers ผู้โจมตีที่ดูคุณพิมพ์ขณะที่พวกเขาเดินผ่านหรือวิดีโอเซสชันของคุณ คุณสามารถซื้อตัวป้องกันหน้าจอเพื่อหลีกเลี่ยงปัญหานี้.

ขโมยอุปกรณ์มือถือ – ไม่ใช่แค่เครือข่ายที่มีความเสี่ยงต่อข้อมูลของคุณ หากอุปกรณ์ของคุณถูกขโมยเมื่อคุณทำงานที่ฮอตสปอตมันเป็นวันแห่งการขโมยเงินสำหรับอาชญากร ตรวจสอบให้แน่ใจว่าข้อมูลของคุณมีการป้องกันด้วยรหัสผ่านอยู่เสมอและมีการเข้ารหัสข้อมูลที่ละเอียดอ่อน ซึ่งรวมถึงข้อมูลบนอุปกรณ์เก็บข้อมูลแบบพกพา.

ข้อควรระวังบางประการ

คำเตือนจากผู้ค้นหาข้อบกพร่อง KRACK

Mathy Vanhoef นักวิจัยระดับสูงกว่าปริญญาตรีด้านความปลอดภัยคอมพิวเตอร์ที่ KU Leuven และหนึ่งในนักวิจัยที่ค้นพบ KRACK บนเว็บไซต์ของเขามีคำเตือนเกี่ยวกับ WPA3 ที่ควรค่าแก่การไตร่ตรอง.

- SAE จับมือกัน – หากการจับมือ SAE ไม่ได้ดำเนินการอย่างรอบคอบอาจมีความเสี่ยงต่อการโจมตีช่องทางข้างเคียงซึ่ง Wikipedia อธิบายว่าเป็นการโจมตีโดยอาศัยข้อมูลเกี่ยวกับการติดตั้งซอฟต์แวร์ ดูเหมือนว่าช่องโหว่ที่มีช่องโหว่ที่เกิดจากการกำหนดค่าที่ไม่ถูกต้องไม่สามารถหลีกเลี่ยงได้แม้โดย WPA3.

- การเข้ารหัสที่ไม่ผ่านการรับรองความถูกต้อง – ในขณะที่การใช้ Opportunistic Wireless Encryption (OWE) จะช่วยเพิ่มความเป็นส่วนตัวของผู้ใช้ในเครือข่ายเปิด แต่ Vanhoef แนะนำว่ามีเพียงการโจมตีแบบพาสซีฟเท่านั้น การโจมตีที่แอคทีฟ (ผู้ที่ใช้จุดเชื่อมต่อหลอกเพื่อหลอกผู้ใช้) จะยังคงเปิดใช้งานฝ่ายตรงข้ามเพื่อสกัดกั้นการรับส่งข้อมูล Vanhoef อธิบาย:

หนึ่งในข้อบกพร่องของ OWE คือไม่มีกลไกใดที่จะไว้วางใจ Access Point ในการใช้งานครั้งแรก เปรียบเทียบสิ่งนี้ด้วยเช่น SSH: ครั้งแรกที่คุณเชื่อมต่อกับเซิร์ฟเวอร์ SSH คุณสามารถเชื่อถือรหัสสาธารณะของเซิร์ฟเวอร์ได้ วิธีนี้จะช่วยป้องกันไม่ให้ฝ่ายตรงข้ามขัดขวางการรับส่งข้อมูลในอนาคต อย่างไรก็ตามด้วย OWE จะไม่มีตัวเลือกให้เชื่อใจ AP ตัวใดตัวหนึ่งในการใช้ครั้งแรก ดังนั้นแม้ว่าคุณจะเชื่อมต่อกับ AP เฉพาะก่อนหน้านี้ฝ่ายตรงข้ามยังสามารถตั้งค่า AP ปลอมและทำให้คุณเชื่อมต่อกับ AP ในอนาคต.

- พลาดโอกาส – หนึ่งในสี่คุณสมบัติที่ touted โดย Wi-Fi Alliance ในการสร้างขึ้นเป็น WPA3 นั้นเป็นสิ่งจำเป็นสำหรับ WPA3 “ น่าเสียดายที่โปรแกรมการรับรอง WPA3 สนับสนุนการจับมือแมลงปอตัวใหม่เท่านั้น แค่นั้นแหละ. คุณสมบัติอื่น ๆ อาจเป็นทางเลือกหรือเป็นส่วนหนึ่งของโปรแกรมการรับรองอื่น ๆ ฉันกลัวว่าในทางปฏิบัติสิ่งนี้หมายความว่าผู้ผลิตจะใช้มือจับแบบใหม่ตบฉลาก“ WPA3 ที่ผ่านการรับรอง” แล้วติดตั้งและใช้งานได้” Vanhoef กล่าว ผลลัพธ์ที่ได้คือผู้ใช้ปลายทางไม่ทราบว่ามีฟีเจอร์ใดบ้างที่มีอยู่และความปลอดภัยนั้นมีอยู่จริง.

(ที่มา: Mathy Vanhoef และ Frank Piessens [year]. การโจมตีการติดตั้งใหม่: บังคับให้นำ Nonce มาใช้ใหม่ใน WPA2 ในการดำเนินการประชุม ACM ครั้งที่ 24 ด้านความปลอดภัยคอมพิวเตอร์และการสื่อสาร (CCS) ACM.)

คนที่ชอบเยาะเย้ยรวมถึงนักพัฒนาด้านไอทีต้องพูดอะไรเกี่ยวกับ WPA3?

เข้าร่วมการสนทนาในบล็อกของ Bruce Schneiner, DD-WRT, Security Stack Exchange หรือ Community Spiceworks เพื่อรับข้อมูลที่น่าสนใจว่า WPA3 เป็นยาครอบจักรวาลที่สุดสำหรับช่องโหว่ความปลอดภัยไร้สายหรือไม่ และไม่ว่าช่องโหว่นั้นคุ้มค่าที่จะใช้จ่ายหรือไม่ ผลงานบางส่วน:

- “ ฉันสงสัยว่า WPA3 จะช่วยได้ เป็นเวลาหนึ่ง, ซักพัก – จนกระทั่งเด็กชายผู้ร้ายค้นหาหลุมอื่น.”

- “เป็น กระแสรายได้ที่ยอดเยี่ยมสำหรับผู้จำหน่ายฮาร์ดแวร์ ผู้ที่จะหยุดการปรับปรุงเกียร์ปัจจุบันและยืนยันว่าคุณซื้อ WAPs ใหม่หากคุณต้องการ WPA3”

- “ สิ่งที่น่าผิดหวังที่สุดของ WPA3 ก็คือเช่นเดียวกับมาตรฐาน wifi ก่อนหน้านี้ทั้งหมด (WEP, WPA, WPA2 หรือ WPS) สิ่งนี้ได้รับ พัฒนาโดยองค์กรแบบปิดที่เป็นสมาชิกเท่านั้น […] การประกาศ WPA3 ทั้งหมดสัญญาว่ากระบวนการปิดใน WPA4 สามารถเริ่มต้นได้แล้ว”

- “เวกเตอร์การโจมตีโดยใช้ KRACK นั้นเล็กเกินไป (และจะลดลงเรื่อย ๆ ) เพื่อทำให้การโจมตีเหล่านี้แพร่หลายมากขึ้นตัวอย่างเช่น “เครือข่ายแบบเปิดนั้นไม่เสี่ยงต่อ KRACK แต่มีความเสี่ยงต่อการถูกโจมตีที่เป็นอันตรายมากกว่าเครือข่าย WPA2 ในขณะที่เขียนนั้นไม่มีเอกสารการโจมตีของ KRACK ในความเป็นจริง ผู้เชี่ยวชาญยืนยันว่าเป็นเพราะความพยายามนั้นยอดเยี่ยมเกินไปสำหรับอาชญากรไซเบอร์เมื่อมีเป้าหมายที่นุ่มนวลมากมาย.

ในบันทึกที่เหยียดหยามฝึกไวไฟอย่างปลอดภัยรับข่าวสารและ เริ่มบันทึกสำหรับเราเตอร์ใหม่. ตามที่ดิออนฟิลลิปส์เขียนไว้สำหรับ InfiniGate“ …เป็นที่น่าสงสัยว่าอุปกรณ์ไร้สายในปัจจุบันจะได้รับการอัพเดตเพื่อรองรับ WPA3 และมีแนวโน้มว่าอุปกรณ์คลื่นลูกถัดไปจะผ่านกระบวนการรับรอง ดังที่กล่าวไปแล้วอุปกรณ์ของลูกค้าจะต้องได้รับการรับรองในลักษณะเดียวกันเพื่อให้สามารถใช้ประโยชน์จากการรับรองใหม่ได้”

ผู้เชี่ยวชาญยอมรับว่าการเปิดตัวจะสิ้นสุดในปลายปี 2562 คุณจะต้องซื้อเราเตอร์ใหม่ แต่ WPA3 สามารถใช้งานร่วมกับรุ่นหลังได้ดังนั้นคุณอาจไม่จำเป็นต้องอัพเกรดอุปกรณ์ที่เชื่อมต่อทั้งหมดของคุณเว้นแต่จะเก่าจริง ๆ.

คุณจะป้องกันตัวเองได้อย่างไร?

ธุรกิจจะป้องกันตัวเองได้อย่างไร (แก้ไข)

แม็ตธิวฮิวจ์มีข้อเสนอแนะที่สามารถนำไปปฏิบัติได้จริง ๆ.

- ติดตั้งโปรแกรมแก้ไขที่เข้ากันได้ย้อนหลัง – น่าเสียดายที่ฮิวจ์พูดว่าไม่เพียงมีคนจำนวนมากที่ช้าในการติดตั้งแพทช์ แต่ผู้ผลิตหลายรายก็ออกตัวช้า.

- ติดตั้ง VPN, อุโมงค์ที่เข้ารหัสระหว่างอุปกรณ์ป้องกันการดักฟังโดยบุคคลภายนอก – สำหรับบางคนเขากล่าวว่านี่อาจเป็นไปไม่ได้เนื่องจากไม่สามารถเข้าถึงอุปกรณ์ที่เชื่อมต่ออื่น ๆ บนเครือข่ายของพวกเขา.

- ใช้ SSL / TLS – นี่เป็นการเพิ่มชั้นของการเข้ารหัสลับเพื่อป้องกันการขโมยและผู้ดักฟังเนื่องจากเป็นการเข้ารหัสแพ็คเก็ตที่ชั้นเซสชันมากกว่าที่ชั้นเครือข่าย (ซึ่งอาจเป็นเป้าหมายของผู้โจมตี KRACK)

- อัปเดตอุปกรณ์และซอฟต์แวร์ – ตรวจสอบให้แน่ใจว่าแผนกไอทีของคุณเปิดตัวการอัปเดตซอฟต์แวร์และแพทช์ปกติสำหรับอุปกรณ์ทั้งหมดของ บริษัท รวมถึง BYOD ติดต่อผู้ผลิตเพื่อให้แน่ใจว่าพวกเขาได้ออกแพทช์จริงที่แก้ไขข้อบกพร่อง KRACK.

นอกจากนี้, รักษาความปลอดภัยเราเตอร์ของคุณ – ตรวจสอบให้แน่ใจว่าเราเตอร์ของคุณถูกล็อคออกไปปลอดภัยจากภัยคุกคามภายในหรือบุคคลภายนอกที่เข้ามาเยี่ยมชมอาคาร นอกจากนี้ยังมีค่าเริ่มต้นจำนวนมากในเราเตอร์ของคุณที่คุณสามารถเปลี่ยนเป็นการรักษาความปลอดภัยที่แข็งขึ้นเช่น การ จำกัด ทราฟฟิกขาเข้าการปิดใช้งานเซอร์วิสที่ไม่ได้ใช้งานการเปลี่ยนข้อมูลล็อกอินดีฟอลต์และการเปลี่ยน SSID บนอุปกรณ์รุ่นเก่า ตรวจสอบว่าเปิดใช้งานไฟร์วอลล์เราเตอร์ (ไม่ได้ทำโดยอัตโนมัติทุกครั้ง) ใช้ SSID เพื่อสร้างจุดเชื่อมต่อแยกต่างหากสำหรับพนักงานและลูกค้าของคุณ ปิด WiFi Protected Setup (WPS) ซึ่งใช้เพื่อช่วยในการจับคู่อุปกรณ์.

และอ่านเคล็ดลับที่เกี่ยวข้องสำหรับเครือข่ายในบ้านด้านล่าง.

เคล็ดลับความปลอดภัย Wifi สำหรับเครือข่ายในบ้านและอุปกรณ์ IoT (แก้ไขแล้ว)

-

- ฝึกความรู้สึกพื้นฐานความปลอดภัย wifi – อ่านคู่มือ Comparitech เพื่อรักษาความปลอดภัยเครือข่ายไร้สายในบ้านของคุณ.

- หยุดใช้ wifi – เชื่อมต่ออินเทอร์เน็ตผ่านการเชื่อมต่ออีเธอร์เน็ตหรือข้อมูล (3 / 4G) ที่บ้านหรือใช้ข้อมูลมือถือโดยเฉพาะอย่างยิ่งสำหรับการทำธุรกรรมที่ละเอียดอ่อน.

- อัปเดตอุปกรณ์และซอฟต์แวร์ – นั่นรวมถึงอุปกรณ์ทั้งหมดของคุณเช่นเดียวกับเราเตอร์ของคุณ ติดต่อผู้ผลิตเพื่อให้แน่ใจว่าพวกเขาได้ออกแพทช์จริงที่แก้ไขข้อบกพร่อง KRACK.

- ปิดการแชร์ไฟล์ – แม้ว่าจะเป็นการดึงดูดให้แบ่งปันภาพถ่ายกับเพื่อนและครอบครัวพยายามหลีกเลี่ยงการทำสิ่งนี้ในที่สาธารณะ คุณควรสร้างไดเรกทอรีสำหรับการแชร์ไฟล์และ จำกัด การเข้าถึงไดเรกทอรีอื่น ป้องกันด้วยรหัสผ่านทุกสิ่งที่คุณแบ่งปัน.

-

- ห้ามทำธุรกรรมที่ละเอียดอ่อนในที่สาธารณะ – ทำธนาคารออนไลน์ของคุณที่บ้าน.

- ติดตั้ง HTTPS ทุกที่ – HTTPS ทุกที่จาก Electronic Frontier Foundation (EFF) เป็นส่วนขยายโอเพ่นซอร์ส Firefox, Chrome และ Opera ที่เข้ารหัสการสื่อสารกับเว็บไซต์ส่วนใหญ่ ส่วนขยายนั้นไม่ใช่ตัวเลือกที่ไม่ปลอดภัยถ้าเว็บไซต์ไม่มีการเข้ารหัส HTTPS แต่ถ้ามี HTTPS ทุกที่จะช่วยให้มั่นใจได้ว่านี่เป็นเนื้อหาที่นำเสนอ.

- ใช้ VPN – ในขณะที่ VPN ให้ความปลอดภัยที่ดีเยี่ยมกับข้อมูลของคุณตรวจสอบให้แน่ใจว่าผู้ให้บริการของคุณคำนึงถึงความปลอดภัยเป็นอย่างดีและยอมรับสิทธิ์ความเป็นส่วนตัวของคุณ รายงานโดยไบรอันคลาร์กในบทความถัดไปของเว็บ PureVPN ผู้ซึ่งอ้างว่าไม่ได้เก็บบันทึกหรือระบุข้อมูลของผู้ใช้ดูเหมือนว่าจะมีข้อมูลบันทึกเพียงพอที่จะทำให้ FBI สามารถติดตามและจับกุมผู้แอบอ้างได้ VPN ของคุณเก็บบันทึกหรือไม่ ในการศึกษาเชิงลึก Comparitech เปิดเผยความจริงเกี่ยวกับนโยบายการบันทึก VPN 123 รายการ.

- ตั้งค่าเราเตอร์ไร้สายในบ้าน – เราเตอร์เสมือนช่วยให้คุณแบ่งปันการเชื่อมต่ออินเทอร์เน็ตของคุณกับอุปกรณ์ใกล้เคียงอื่น ๆ มันง่ายกว่าที่คุณคิดเหมือนกับการตั้งค่าฮอตสปอตไร้สายบนสมาร์ทโฟนของคุณ.

- รักษาความปลอดภัยเราเตอร์ของคุณ – เราเตอร์ของคุณมีค่าเริ่มต้นเป็นจำนวนมากซึ่งคุณสามารถเปลี่ยนเป็นการรักษาความปลอดภัยที่แข็งขึ้นเช่น จำกัด การรับส่งข้อมูลขาเข้าปิดการใช้งานบริการที่ไม่ได้ใช้งานและเปลี่ยน SSID บนอุปกรณ์รุ่นเก่า.

- ยืนยันว่า ISP ของคุณเป็นรุ่นล่าสุดแล้ว – ผู้ใช้ wifi ที่บ้านจำนวนมากใช้เราเตอร์ที่จัดหาโดย ISP ถ้าเป็นเช่นนั้นให้ยืนยันว่า ISP ของคุณได้ติดตั้งอุปกรณ์ทั้งหมดแล้ว.

- หลีกเลี่ยงฮอตสปอตสาธารณะ wifi – หรืออย่างน้อยเรียนรู้วิธีลดความเสี่ยงของการใช้ wifi สาธารณะ.

- ตรวจสอบ URL ด้วยตนเองอย่างปลอดภัย – URL HTTP ใช้การเข้ารหัส SSL เพื่อปกป้องผู้เยี่ยมชมเว็บไซต์ของพวกเขา HTTP URL ทำไม่ได้ คุณสามารถดูว่า URL นั้นปลอดภัยในแถบที่อยู่หรือไม่ นอกจากนี้ยังเปิดใช้งาน ใช้การเชื่อมต่อที่ปลอดภัยเสมอ ตัวเลือก (HTTPS) บนอุปกรณ์ของคุณ.

- ใช้รหัสผ่านที่ปลอดภัย – Comparitech มีคำแนะนำในการสร้างรหัสผ่านที่คาดเดายาก เปลี่ยนรหัสผ่านเริ่มต้นเช่น “ผู้ดูแลระบบ” หรือ “123” เสมอ.

- ปรับปรุงซอฟต์แวร์ป้องกันไวรัสให้ทันสมัย – เลือกซอฟต์แวร์ป้องกันไวรัสที่มีชื่อเสียงและติดตั้งไว้ นอกจากนี้ยังมีแอปพลิเคชั่นป้องกันไวรัสฟรีมากมาย.

- ปิดมัน – ปิดการเชื่อมต่อ wifi เมื่อคุณไม่ได้ใช้งานและปิดใช้งานการเชื่อมต่ออัตโนมัติใหม่.

- ใช้ความปลอดภัยแบบหลายชั้น – อัปเดตไฟร์วอลล์ของระบบปฏิบัติการของคุณให้ทันสมัยอยู่เสมอและใช้การรับรองความถูกต้องด้วยสองปัจจัยเพื่อเข้าถึงบัญชีอินเทอร์เน็ตของคุณ.

- ใช้การเข้ารหัสขั้นสูงมาตรฐานการเข้ารหัส (AES) – ตรวจสอบว่าเครือข่ายในบ้านของคุณใช้ WPA2 พร้อมการเข้ารหัส AES ไม่ใช่ TKIP ตัวเลือกการเข้ารหัสทั้งสองแบบมีความเสี่ยงต่อการถอดรหัสทราฟฟิกผ่าน KRACK แต่ AES ไม่เสี่ยงต่อการฉีดแพ็คเก็ต.

ฉันต้องการ WPA3 หรือไม่?

มันจะดีกว่าที่จะปลอดภัยกว่าขออภัยดังนั้นใช่คุณทำ แต่ในช่วงระยะเวลาการเปลี่ยนแปลง (ระยะเวลาที่ผู้ขายจะรับรองอุปกรณ์ของพวกเขา) คุณสามารถแก้ไข WPA2.

การเปลี่ยนรหัสผ่าน WPA2 ของคุณจะไม่ป้องกันคุณจากการโจมตี KRACK ซึ่งมุ่งเน้นไปที่การจัดการคีย์ อย่างไรก็ตามมันทำให้รู้สึกถึงความปลอดภัยที่จะเลือกรหัสผ่านที่แข็งแกร่งเสมอ.

แต่มันก็เพียงพอแล้ว?

John Wu ในบทความบน LinkedIn กล่าวว่า WPA3 ไม่เพียงพอที่จะรับประกันความปลอดภัยของ wifi ทั้งหมดเนื่องจากแฮกเกอร์ใช้วิธีอื่นในการโจมตีวิธี wifi “ ไวรัส VPNFilter ที่ผ่านมาไม่ได้ใช้ประโยชน์จากข้อบกพร่องใด ๆ ของ WPA2 แต่การโจมตีจะกำหนดเป้าหมายเป็นช่องโหว่ที่รู้จักกันในเว็บอินเตอร์เฟสของเราเตอร์ WiFi พอร์ตระยะไกลที่เปิดด้วยรหัสผ่านที่กำหนดรหัสยากซอฟต์แวร์ที่ไม่ได้รับการอัพเดตและอุปกรณ์ IoT ที่เชื่อมต่อได้”

การแก้ไขปัญหา? ใช้รายการตรวจสอบด้านบนเกี่ยวกับวิธีป้องกันการเชื่อมต่อ wifi ของคุณเป็นแนวทางในการสร้าง วิธีการชั้นเพื่อความปลอดภัยไร้สาย. ด้านบนของรายการ? ติดตามความเคลื่อนไหวด้วยแพทช์.