ระบบป้องกันการบุกรุก, หรือที่เรียกว่า IPSs, เสนอการป้องกันอย่างต่อเนื่องสำหรับข้อมูลและทรัพยากรด้านไอทีของ บริษัท ของคุณ ระบบความปลอดภัยเหล่านี้ทำงานภายในองค์กรและทำขึ้นสำหรับจุดบอดในมาตรการรักษาความปลอดภัยแบบดั้งเดิมที่ใช้งานโดยไฟร์วอลล์และระบบป้องกันไวรัส.

การปกป้องขอบเขตของเครือข่ายของคุณจะป้องกันการโจมตีของแฮ็กเกอร์จำนวนมาก การติดตั้งไฟร์วอลล์และโปรแกรมป้องกันไวรัสยังคงมีความสำคัญ มาตรการป้องกันเหล่านี้มีประสิทธิภาพในการป้องกันไม่ให้โค้ดที่เป็นอันตรายเข้าสู่เครือข่าย อย่างไรก็ตามพวกเขาประสบความสำเร็จอย่างมาก แฮกเกอร์ได้ค้นพบวิธีอื่น ๆ ในการเข้าถึงโครงสร้างพื้นฐานการคำนวณของ บริษัท.

โพสต์นี้ได้รับข้อมูลเชิงลึกเกี่ยวกับเครื่องมือแต่ละอย่างที่แสดงไว้ด้านล่าง หากคุณมีเวลาสรุปเท่านั้นนี่คือของเรา รายการ IPS ที่ดีที่สุด:

- ผู้จัดการเหตุการณ์ความปลอดภัยของ SolarWinds (ทดลองใช้ฟรี) เครื่องมือความปลอดภัยนี้ใช้ทั้งวิธีตรวจจับการบุกรุกบนเครือข่ายและโฮสต์และดำเนินการป้องกัน ติดตั้งบน Windows Server.

- Splunk เครื่องมือวิเคราะห์เครือข่ายที่ใช้กันอย่างแพร่หลายที่มีคุณสมบัติการป้องกันการบุกรุก พร้อมใช้งานสำหรับ Windows, Linux และใน Cloud.

- เซแกน ระบบป้องกันการบุกรุกฟรีที่ขุดล็อกไฟล์สำหรับข้อมูลเหตุการณ์ ติดตั้งบน Unix, Linux และ Mac OS แต่สามารถรวบรวมข้อความบันทึกจากระบบ windows.

- OSSEC ความปลอดภัย Open Source HIDS นั้นได้รับการยอมรับอย่างสูงและมีอิสระในการใช้งาน ทำงานบน Windows, Linux, Mac OS และ Unix แต่ไม่มีส่วนต่อประสานผู้ใช้.

- เปิด WIPS-NG ยูทิลิตีบรรทัดคำสั่งแบบโอเพ่นซอร์สสำหรับ Linux ที่ตรวจจับการบุกรุกบนเครือข่ายไร้สาย.

- fail2ban ฟรี IPS น้ำหนักเบาที่ทำงานบนบรรทัดคำสั่งและสามารถใช้งานได้กับ Linux, Unix และ Mac OS.

- Zeek ระบบตรวจจับการบุกรุกบนเครือข่ายที่ทำงานกับข้อมูลการจราจรสด เครื่องมือนี้ติดตั้งบน Linux, Unix และ Mac OS และสามารถใช้งานได้ฟรี.

จุดอ่อนด้านความปลอดภัย

ระบบใดก็ได้ที่แข็งแกร่งพอ ๆ กับลิงก์ที่อ่อนแอที่สุด ในกลยุทธ์ความปลอดภัยด้านไอทีส่วนใหญ่, จุดอ่อนอยู่ที่องค์ประกอบมนุษย์ของระบบ. คุณสามารถบังคับใช้การพิสูจน์ตัวตนผู้ใช้ด้วยรหัสผ่านที่คาดเดาได้ยาก แต่ถ้าผู้ใช้จดรหัสผ่านและเก็บบันทึกย่อไว้ใกล้กับอุปกรณ์ที่มีการเข้าถึงเครือข่ายคุณอาจไม่ต้องบังคับใช้การพิสูจน์ตัวตนของผู้ใช้.

มีหลายวิธีที่แฮกเกอร์สามารถกำหนดเป้าหมายพนักงานของ บริษัท และหลอกให้พวกเขาเปิดเผยรายละเอียดการเข้าสู่ระบบ.

ฟิชชิ่ง

ฟิชชิงกลายเป็นเรื่องธรรมดา ทุกคนเรียนรู้ที่จะระวังอีเมลเตือนจากธนาคารหรือแพลตฟอร์มการซื้อขายเช่น eBay, PayPal หรือ Amazon แคมเปญฟิชชิงเกี่ยวข้องกับ เว็บเพจปลอมจากบริการออนไลน์. แฮกเกอร์ส่งอีเมลจำนวนมากไปยังอีเมลทั้งหมดในรายการที่ซื้อบนอินเทอร์เน็ต ไม่สำคัญว่าที่อยู่อีเมลเหล่านั้นทั้งหมดเป็นของลูกค้าของบริการที่เลียนแบบหรือไม่ ตราบใดที่บางคนที่เข้ามามีบัญชีกับเว็บไซต์ที่หลอกแล้วแฮกเกอร์ก็มีโอกาส.

ในความพยายามฟิชชิ่ง, เหยื่อจะถูกนำเสนอพร้อมลิงก์ภายในอีเมล ที่นำไปสู่หน้าเข้าสู่ระบบปลอมที่ดูเหมือนหน้าจอรายการปกติของบริการเลียนแบบ เมื่อเหยื่อพยายามเข้าสู่ระบบชื่อผู้ใช้และรหัสผ่านนั้นจะเข้าสู่ฐานข้อมูลของแฮ็กเกอร์และบัญชีจะถูกบุกรุกโดยที่ผู้ใช้ไม่รู้ว่าเกิดอะไรขึ้น.

Spearphishing

แฮกเกอร์กำหนดเป้าหมายพนักงาน บริษัท ด้วยการหลอกลวงแบบฟิชชิ่ง พวกเขายังฝึกซ้อมสเปียฟิชชิ่งซึ่งซับซ้อนกว่าฟิชชิ่งเล็กน้อย เมื่อใช้ spearphishing อีเมลปลอมและหน้าเข้าสู่ระบบจะได้รับการออกแบบมาโดยเฉพาะให้เหมือนกับเว็บไซต์ของ บริษัท ที่ถูกแฮ็กและอีเมลจะถูกส่งไปยังพนักงานของ บริษัท โดยเฉพาะ ความพยายามในการ Spearphishing มักจะใช้เป็นระยะที่หนึ่งของความพยายามในการแบ่ง การเริ่มต้นของการแฮ็กคือการเรียนรู้รายละเอียดเกี่ยวกับพนักงานของ บริษัท.

Doxxing

ข้อมูลที่รวบรวมในระยะ spearphishing สามารถผสมเข้ากับการวิจัยเป็นรายบุคคลโดยการตรวจสอบหน้าโซเชียลมีเดียของพวกเขาหรือแก้ไขรายละเอียดอาชีพของพวกเขา งานวิจัยที่ตรงเป้าหมายนี้เรียกว่า doxxing ด้วยการรวบรวมข้อมูลแฮ็กเกอร์เป้าหมายสามารถสร้างโปรไฟล์ของผู้เล่นคนสำคัญในธุรกิจและทำแผนที่ความสัมพันธ์ของคนเหล่านั้นกับบุคลากรของ บริษัท อื่น.

doxxer จะมุ่งมั่นที่จะได้รับข้อมูลเพียงพอเพื่อเลียนแบบพนักงานหนึ่งคนได้สำเร็จ. ด้วยเอกลักษณ์นี้เขาสามารถได้รับความไว้วางใจจากผู้อื่นใน บริษัท เป้าหมาย ด้วยเทคนิคเหล่านี้แฮ็กเกอร์สามารถทำความรู้จักกับการเคลื่อนไหวของพนักงานบัญชีของ บริษัท ผู้บริหารและพนักงานให้ความช่วยเหลือด้านไอที.

การล่าปลาวาฬ

เมื่อแฮกเกอร์ได้รับความไว้วางใจจากพนักงานหลายคนเขาสามารถหลอกรายละเอียดการลงชื่อเข้าใช้จากใครก็ได้ในธุรกิจ ด้วยความมั่นใจและความรู้เกี่ยวกับวิธีที่ผู้คนทำงานร่วมกันในธุรกิจนักต้มตุ๋นก็สามารถทำได้ ขโมยเงินจำนวนมาก จาก บริษัท โดยไม่ต้องเข้าสู่ระบบ คำสั่งซื้อสำหรับการโอนปลอมสามารถให้ทางโทรศัพท์ การกำหนดเป้าหมายของบุคลากรหลักในธุรกิจนี้เรียกว่าการล่าปลาวาฬ.

กลยุทธ์การโจมตี

แฮกเกอร์ได้เรียนรู้การใช้ฟิชชิ่งสเปียร์ฟิชการทำซ้ำและการล่าปลาวาฬเพื่อหลบเลี่ยงไฟร์วอลล์และซอฟต์แวร์ป้องกันไวรัส หากแฮ็กเกอร์มีรหัสผ่านของผู้ดูแลระบบก็สามารถทำได้ ติดตั้งซอฟต์แวร์ตั้งค่าบัญชีผู้ใช้และลบกระบวนการรักษาความปลอดภัย และเข้าถึงเครือข่ายทั้งหมดอุปกรณ์เซิร์ฟเวอร์ฐานข้อมูลและแอปพลิเคชั่นที่ไม่ จำกัด.

กลยุทธ์การโจมตีใหม่เหล่านี้กลายเป็นเรื่องธรรมดาที่ผู้ดูแลความปลอดภัยของ บริษัท จำเป็นต้องวางแผนการป้องกัน สมมติว่ามาตรการรักษาความปลอดภัยขอบเขตของระบบได้รับอันตราย.

ในปีที่ผ่านมา ภัยคุกคามขั้นสูงแบบถาวร (APT) ได้กลายเป็นกลยุทธ์ทั่วไปสำหรับแฮ็กเกอร์ ในสถานการณ์นี้, แฮกเกอร์สามารถใช้เวลาเป็นปี ๆ ในการเข้าถึงเครือข่ายของ บริษัท, เข้าถึงข้อมูลได้ตามต้องการโดยใช้ทรัพยากรของ บริษัท เพื่อใช้งาน VPN ที่ครอบคลุมผ่านเกตเวย์ของ บริษัท แฮกเกอร์สามารถใช้เซิร์ฟเวอร์ของ บริษัท สำหรับกิจกรรมที่เข้มข้นเช่นการขุด cryptocurrency.

ไม่พบ APTs เพราะ แฮกเกอร์อยู่ในระบบในฐานะผู้ใช้ที่ได้รับอนุญาต และเขายังให้แน่ใจว่าจะลบบันทึกรายการที่แสดงกิจกรรมที่เป็นอันตรายของเขา มาตรการเหล่านี้หมายความว่าแม้เมื่อตรวจพบการบุกรุกก็ยังไม่สามารถติดตามและดำเนินคดีกับผู้บุกรุกได้.

ระบบตรวจจับการบุกรุก

องค์ประกอบสำคัญของระบบป้องกันการบุกรุกคือ ระบบตรวจจับการบุกรุก (IDS) IDS ถูกออกแบบมาเพื่อค้นหากิจกรรมที่ผิดปกติ วิธีการตรวจจับบางอย่างเลียนแบบกลยุทธ์ที่ใช้โดยไฟร์วอลล์และซอฟต์แวร์ป้องกันไวรัส สิ่งเหล่านี้เรียกว่า การตรวจจับลายเซ็น วิธีการ พวกเขามองหารูปแบบในข้อมูลเพื่อระบุตัวบ่งชี้ที่ทราบถึงกิจกรรมของผู้บุกรุก.

มีการเรียกใช้วิธี IDS ที่สอง การตรวจจับที่ผิดปกติ. ในกลยุทธ์นี้ซอฟต์แวร์ตรวจสอบจะค้นหากิจกรรมที่ผิดปกติซึ่งไม่เหมาะสมกับรูปแบบตรรกะของผู้ใช้หรือพฤติกรรมซอฟต์แวร์หรือไม่เหมาะสมเมื่อตรวจสอบในบริบทของหน้าที่ที่คาดหวังของผู้ใช้เฉพาะ ตัวอย่างเช่นคุณไม่คาดว่าจะเห็นผู้ใช้ในแผนกบุคลากรเข้าสู่ระบบในขณะที่เปลี่ยนการกำหนดค่าของอุปกรณ์เครือข่าย.

ผู้บุกรุกไม่จำเป็นต้องเป็นคนนอก. คุณสามารถบุกรุกเข้าไปในพื้นที่ของเครือข่ายของคุณโดยพนักงานสำรวจเกินกว่าสิ่งอำนวยความสะดวกที่พวกเขาคาดว่าจะต้องเข้าถึง ปัญหาอีกประการหนึ่งคือพนักงานที่ใช้ประโยชน์จากการเข้าถึงข้อมูลและสิ่งอำนวยความสะดวกเพื่อทำลายหรือขโมย.

การป้องกันการบุกรุก

ระบบป้องกันการบุกรุกทำงานได้สูงสุด “มาสายดีกว่าไม่มาเลย.” โดยอุดมคติแล้วคุณไม่ต้องการให้บุคคลภายนอกเข้าถึงระบบของคุณโดยไม่ได้รับอนุญาต อย่างไรก็ตามตามที่อธิบายไว้ข้างต้นนี่ไม่ใช่โลกที่สมบูรณ์แบบและมีข้อเสียมากมายที่แฮกเกอร์สามารถดึงเพื่อหลอกลวงผู้ใช้ที่ได้รับอนุญาตให้มอบสิทธิของตน.

โดยเฉพาะอย่างยิ่งระบบป้องกันการบุกรุกคือ ส่วนขยายไปยังระบบตรวจจับการบุกรุก. IPS ทำหน้าที่เมื่อมีการระบุกิจกรรมที่น่าสงสัย ดังนั้นอาจมีความเสียหายเกิดขึ้นกับความสมบูรณ์ของระบบของคุณเมื่อถึงเวลาที่มีการบุกรุก.

IPS สามารถดำเนินการเพื่อปิดการคุกคาม การกระทำเหล่านี้รวมถึง:

- การกู้คืนไฟล์บันทึกจากที่เก็บข้อมูล

- การระงับบัญชีผู้ใช้

- การบล็อกที่อยู่ IP

- กระบวนการฆ่า

- ปิดระบบ

- เริ่มต้นขึ้นกระบวนการ

- กำลังอัปเดตการตั้งค่าไฟร์วอลล์

- การแจ้งเตือนการบันทึกและการรายงานกิจกรรมที่น่าสงสัย

ความรับผิดชอบของงานผู้ดูแลระบบที่ทำให้การกระทำเหล่านี้เกิดขึ้นได้ไม่ชัดเจนเสมอไป ตัวอย่างเช่นการป้องกันไฟล์บันทึกที่มีการเข้ารหัสและการสำรองไฟล์บันทึกเพื่อให้สามารถเรียกคืนได้หลังจากแก้ไขดัดแปลงเป็นกิจกรรมการป้องกันภัยคุกคามสองกิจกรรมที่โดยปกติจะกำหนดเป็นงานระบบตรวจจับการบุกรุก.

ข้อ จำกัด ของระบบป้องกันการบุกรุก

มีจุดอ่อนมากมายในระบบไอทีใด ๆ แต่ IPS มีประสิทธิภาพมากในการบล็อกผู้บุกรุก ไม่ได้ออกแบบมาเพื่อปิดการคุกคามที่อาจเกิดขึ้นทั้งหมด. ตัวอย่างเช่น IPS ทั่วไปไม่รวมการจัดการโปรแกรมแก้ไขซอฟต์แวร์หรือการควบคุมการกำหนดค่าสำหรับอุปกรณ์เครือข่าย IPS จะไม่จัดการนโยบายการเข้าถึงของผู้ใช้หรือป้องกันไม่ให้พนักงานคัดลอกเอกสารขององค์กร.

IDS และ IPS เสนอการแก้ไขภัยคุกคามเฉพาะเมื่อผู้บุกรุกเริ่มกิจกรรมบนเครือข่ายแล้ว อย่างไรก็ตามระบบเหล่านี้ควรติดตั้งเพื่อให้องค์ประกอบในชุดของมาตรการรักษาความปลอดภัยเพื่อปกป้องข้อมูลและทรัพยากร.

ระบบป้องกันการบุกรุกที่แนะนำ

มีเครื่องมือ IPS จำนวนมากที่มีอยู่ในตอนนี้. หลายอย่างฟรี. อย่างไรก็ตามจะใช้เวลานานในการศึกษาและทดลองใช้ IPS ทุก ๆ ตัวในตลาด นี่คือเหตุผลที่เรารวบรวมคู่มือนี้ไว้ในระบบป้องกันการบุกรุก.

1. SolarWinds Security Event Manager (ทดลองฟรี)

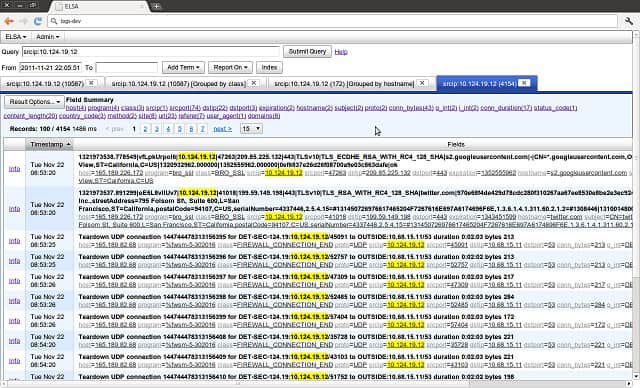

SolarWinds Security Event Manager ควบคุมการเข้าถึงไฟล์บันทึกตามชื่อที่แนะนำ อย่างไรก็ตามเครื่องมือนี้ยังมีความสามารถในการตรวจสอบเครือข่าย แพคเกจซอฟต์แวร์ไม่ได้รวมเครื่องมือตรวจสอบเครือข่าย แต่คุณสามารถเพิ่มความสามารถนี้โดยใช้เครื่องมือฟรี Snort สำหรับการรวบรวมข้อมูลเครือข่าย การตั้งค่านี้ให้มุมมองสองอย่างเกี่ยวกับการบุกรุก กลยุทธ์การตรวจจับมีสองประเภทที่ IDS ใช้: ตามเครือข่ายและโฮสต์.

ระบบตรวจจับการบุกรุกบนโฮสต์ตรวจสอบระเบียนที่มีอยู่ในล็อกไฟล์ ระบบบนเครือข่ายตรวจจับเหตุการณ์ในข้อมูลสด.

คำแนะนำในการตรวจจับสัญญาณการบุกรุกนั้นมาพร้อมกับแพ็คเกจซอฟต์แวร์ SolarWinds ซึ่งเรียกว่ากฎความสัมพันธ์ของเหตุการณ์ คุณสามารถเลือกที่จะออกจากระบบเพื่อตรวจจับการบุกรุกและบล็อกภัยคุกคามด้วยตนเอง คุณยังสามารถเปิดใช้งานฟังก์ชั่น IPS ของ SolarWinds Security Event Manager เพื่อรับการแก้ไขภัยคุกคามโดยอัตโนมัติ.

ส่วนของ IPS ของ SolarWinds Security Event Manager ใช้การดำเนินการเมื่อตรวจพบภัยคุกคาม เวิร์กโฟลว์เหล่านี้เรียกว่า การตอบสนองที่ใช้งานอยู่. การตอบสนองสามารถเชื่อมโยงกับการแจ้งเตือนที่เฉพาะเจาะจง ตัวอย่างเช่นเครื่องมือสามารถเขียนลงในตารางไฟร์วอลล์เพื่อบล็อกการเข้าถึงเครือข่ายไปยังที่อยู่ IP ที่ระบุว่าเป็นการกระทำที่น่าสงสัยในเครือข่าย คุณยังสามารถระงับบัญชีผู้ใช้หยุดหรือเริ่มกระบวนการและปิดระบบฮาร์ดแวร์หรือระบบทั้งหมด.

SolarWinds Security Event Manager เท่านั้นที่สามารถติดตั้งได้ เซิร์ฟเวอร์ Windows. อย่างไรก็ตามแหล่งข้อมูลนั้นไม่ได้ จำกัด อยู่ที่บันทึกของ Windows เท่านั้น แต่ยังสามารถรวบรวมข้อมูลภัยคุกคามได้ ยูนิกซ์ และ ลินุกซ์ ระบบที่เชื่อมต่อกับระบบโฮสต์ Windows ผ่านเครือข่าย คุณสามารถได้รับ ทดลองใช้ฟรี 30 วัน ของ SolarWinds Security Event Manager เพื่อทดสอบด้วยตัวคุณเอง.

SolarWinds Security Event Manager ดาวน์โหลดทดลองใช้ฟรี 30 วัน

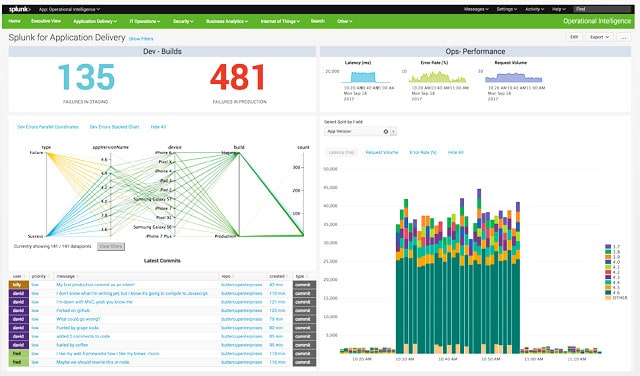

2. Splunk

Splunk เป็นเครื่องวิเคราะห์ปริมาณการใช้งานเครือข่ายที่มีการตรวจจับการบุกรุกและความสามารถของ IPS Splunk มีสี่รุ่น:

- Splunk ฟรี

- Splunk Light (ทดลองใช้ฟรี 30 วัน)

- Splunk Enterprise (ทดลองใช้ฟรี 60 วัน)

- Splunk Cloud (ทดลองใช้ฟรี 15 วัน)

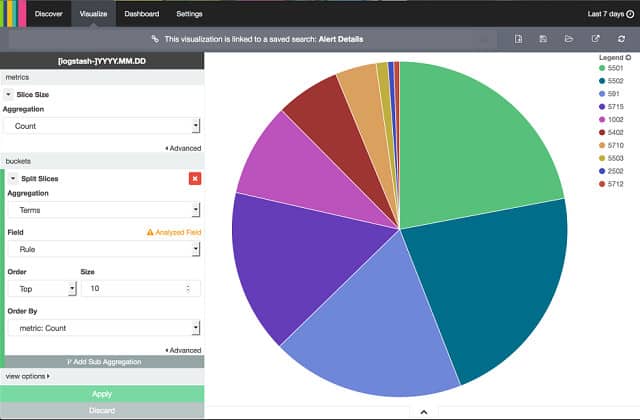

ทุกรุ่นยกเว้น Splunk Cloud ทำงาน ของ windows และ ลินุกซ์. Splunk Cloud มีให้ใน Software-as-a-Service (SaaS) พื้นฐานทางอินเทอร์เน็ต ฟังก์ชั่น IPS ของ Splunk จะรวมอยู่ในรุ่น Enterprise และ Cloud เท่านั้น ระบบตรวจจับทำงานได้ทั้งบนเครือข่ายและในล็อกไฟล์ วิธีการตรวจจับค้นหาความผิดปกติซึ่งเป็นรูปแบบของพฤติกรรมที่ไม่คาดคิด.

การรักษาความปลอดภัยระดับที่สูงขึ้นสามารถทำได้โดยการเลือกโปรแกรมเสริม Splunk Enterprise Security สิ่งนี้มีให้ทดลองใช้ฟรีเจ็ดวัน โมดูลนี้ปรับปรุงกฎการตรวจจับความผิดปกติด้วย AI และรวมถึงการกระทำที่ปฏิบัติการได้มากขึ้นสำหรับการแก้ไขการบุกรุก.

3. เซแกน

เซแกนคือ ระบบตรวจจับการบุกรุกฟรี ที่มีความสามารถในการประมวลผลสคริปต์ สิ่งอำนวยความสะดวกในการเชื่อมต่อการกระทำกับการแจ้งเตือนทำให้นี่เป็น IPS วิธีการตรวจจับหลักของ Sagan เกี่ยวข้องกับการตรวจสอบไฟล์บันทึกซึ่งหมายความว่านี่เป็นระบบตรวจจับการบุกรุกบนโฮสต์ หากคุณติดตั้ง Snort และฟีดเอาต์พุตจากแพ็กเก็ตดมกลิ่นนั้นลงใน Sagan คุณจะได้รับเครื่องมือตรวจจับเครือข่ายจากเครื่องมือนี้ หรือคุณสามารถป้อนข้อมูลเครือข่ายที่รวบรวมด้วย Zeek (เดิมคือ Bro) หรือ Suricata เป็นเครื่องมือ Sagan ยังสามารถแลกเปลี่ยนข้อมูลด้วยเครื่องมือที่รองรับ Snort อื่น ๆ รวมถึง Snorby, Squil, Anaval, และ ฐาน.

เซแกนติดตั้งบน ยูนิกซ์, ลินุกซ์, และ Mac OS. อย่างไรก็ตามมันยังสามารถรับข้อความเหตุการณ์จากการเชื่อมต่อ ของ windows ระบบ คุณสมบัติเพิ่มเติมรวมถึงการติดตามตำแหน่งที่อยู่ IP และการประมวลผลแบบกระจาย.

4. OSSEC

OSSEC เป็นระบบ IPS ที่ได้รับความนิยมอย่างมาก วิธีการตรวจสอบมันขึ้นอยู่กับการตรวจสอบไฟล์บันทึกซึ่งทำให้มันเป็น ระบบตรวจจับการบุกรุกบนโฮสต์. ชื่อของเครื่องมือนี้ใช้แทน forความปลอดภัย HIDS แบบโอเพ่นซอร์ส’(แม้จะไม่มี’ H ‘อยู่ที่นั่น).

ความจริงที่ว่านี่เป็นโครงการโอเพ่นซอร์สนั้นยอดเยี่ยมเพราะมันหมายความว่าซอฟต์แวร์นั้นมีอิสระในการใช้งาน แม้จะเป็นโอเพ่นซอร์ส แต่ OSSEC ก็เป็นเจ้าของโดย บริษัท : Trend Micro. ข้อเสียของการใช้ซอฟต์แวร์ฟรีคือคุณไม่ได้รับการสนับสนุน เครื่องมือนี้มีการใช้กันอย่างแพร่หลายและชุมชนผู้ใช้ OSSEC เป็นสถานที่ที่ยอดเยี่ยมในการรับเคล็ดลับและกลวิธีในการใช้ระบบ อย่างไรก็ตามหากคุณไม่ต้องการเสี่ยงต่อการพึ่งพาคำแนะนำจากมือสมัครเล่นสำหรับซอฟต์แวร์ของ บริษัท คุณสามารถซื้อได้ แพคเกจการสนับสนุนอย่างมืออาชีพ จาก Trend Micro.

กฎการตรวจจับของ OSSEC เรียกว่า ‘นโยบาย.’คุณสามารถเขียนนโยบายของคุณเองหรือรับชุดนโยบายเหล่านี้ได้ฟรีจากชุมชนผู้ใช้ นอกจากนี้ยังเป็นไปได้ที่จะระบุการกระทำที่ควรดำเนินการโดยอัตโนมัติเมื่อมีคำเตือนเกิดขึ้น.

OSSEC ทำงานต่อ ยูนิกซ์, ลินุกซ์, Mac OS, และ ของ windows. ไม่มีส่วนหน้าสำหรับเครื่องมือนี้ แต่คุณสามารถเชื่อมต่อกับมันได้ Kibana หรือ Graylog.

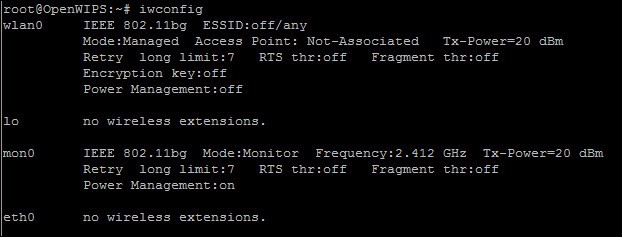

5. เปิด WIPS-NG

หากคุณต้องการ IPS โดยเฉพาะสำหรับระบบไร้สายคุณควรทดลองใช้ Open WIPS-NG มันคือ เครื่องมือฟรี ที่จะตรวจจับการบุกรุกและช่วยให้คุณตั้งค่าการตอบกลับอัตโนมัติ.

Open WIPS-NG คือ โครงการโอเพ่นซอร์ส. ซอฟต์แวร์สามารถทำงานได้เท่านั้น ลินุกซ์. องค์ประกอบสำคัญของเครื่องมือคือ แพ็คเก็ตดมกลิ่นไร้สาย. องค์ประกอบดมกลิ่นเป็นเซ็นเซอร์ซึ่งทำงานได้ทั้งตัวรวบรวมข้อมูลและตัวส่งสัญญาณของโซลูชั่น บล็อกการบุกรุก. นี่เป็นเครื่องมือที่มีความสามารถมากเพราะมันถูกออกแบบโดยคนเดียวกันกับที่เขียน Aircrack-ng, ซึ่งเป็นที่รู้จักกันดีว่าเป็นเครื่องมือแฮ็กเกอร์.

องค์ประกอบอื่น ๆ ของเครื่องมือคือโปรแกรมเซิร์ฟเวอร์ซึ่งใช้งานกฎการตรวจจับและส่วนต่อประสาน คุณสามารถดูข้อมูลเครือข่าย wifi และปัญหาที่อาจเกิดขึ้นได้ที่แผงควบคุม คุณยังสามารถตั้งค่าการกระทำที่จะเตะอัตโนมัติเมื่อตรวจพบการบุกรุก.

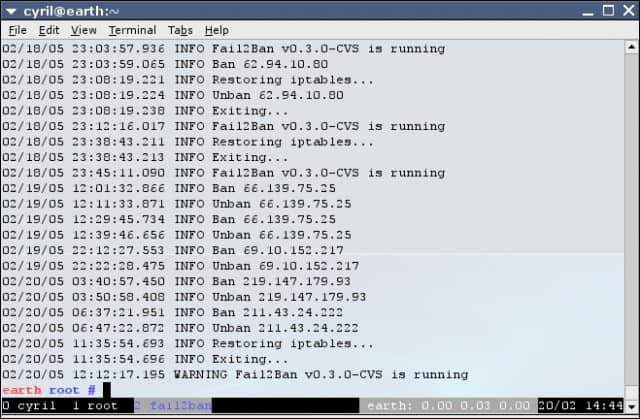

6. Fail2Ban

Fail2Ban เป็นตัวเลือก IPS ที่มีน้ำหนักเบา นี้ เครื่องมือฟรี ตรวจจับการบุกรุกโดย วิธีการที่ใช้โฮสต์, ซึ่งหมายความว่าจะตรวจสอบไฟล์บันทึกเพื่อดูสัญญาณของกิจกรรมที่ไม่ได้รับอนุญาต ท่ามกลางการตอบกลับอัตโนมัติที่เครื่องมือสามารถนำไปใช้ได้ การห้ามที่อยู่ IP. โดยทั่วไปการห้ามเหล่านี้ใช้เวลาเพียงไม่กี่นาที แต่คุณสามารถปรับระยะเวลาการบล็อกได้ในแผงควบคุมของยูทิลิตี้ กฎการตรวจจับเรียกว่า ‘ฟิลเตอร์’และคุณสามารถเชื่อมโยง การดำเนินการแก้ไข กับแต่ละคน การรวมกันของตัวกรองและการกระทำนั้นเรียกว่า ‘คุก.’

Fail2Ban สามารถติดตั้งได้ ยูนิกซ์, ลินุกซ์, และ Mac OS.

7. Zeek

Zeek (ก่อนหน้านี้เรียกว่า Bro จนถึงปี [year]) เป็นสิ่งที่ยอดเยี่ยมอีกอย่างหนึ่ง IPS ฟรี. ซอฟต์แวร์นี้ติดตั้ง ลินุกซ์, ยูนิกซ์, และ Mac OS. Zeek ใช้ วิธีตรวจจับการบุกรุกบนเครือข่าย. ในขณะที่ติดตามเครือข่ายเพื่อหากิจกรรมที่เป็นอันตราย Zeek ยังให้ข้อมูลสถิติเกี่ยวกับประสิทธิภาพของอุปกรณ์เครือข่ายของคุณและ การวิเคราะห์การจราจร.

กฎการตรวจจับของ Zeek ทำงานที่ Application Layer, ซึ่งหมายความว่ามันสามารถตรวจจับได้ ลายเซ็น ข้ามแพ็กเก็ต Zeek ยังมีฐานข้อมูลของ ความผิดปกติที่เกี่ยวข้องกับ กฎการตรวจจับ ขั้นตอนการตรวจจับการทำงานของ Zeek ดำเนินการโดย ‘เครื่องมือเหตุการณ์.’นี่เป็นการเขียนแพ็กเก็ตและเหตุการณ์ที่น่าสงสัยที่จะยื่น. สคริปต์นโยบาย ค้นหาบันทึกที่เก็บไว้เพื่อหาสัญญาณของกิจกรรมของผู้บุกรุก คุณสามารถเขียนสคริปต์นโยบายของคุณเองได้ แต่สคริปต์เหล่านี้ยังรวมอยู่ในซอฟต์แวร์ Zeek.

รวมถึงการดูทราฟฟิกเครือข่าย, Zeek จะคอยดูการกำหนดค่าอุปกรณ์. ความผิดปกติของเครือข่ายและพฤติกรรมที่ผิดปกติของอุปกรณ์เครือข่ายจะถูกติดตามผ่านการตรวจสอบ กับดัก SNMP. เช่นเดียวกับทราฟฟิกเครือข่ายทั่วไป Zeek ให้ความสนใจกิจกรรม HTTP, DNS และ FTP เครื่องมือนี้จะเตือนคุณหากตรวจพบการสแกนพอร์ตซึ่งเป็นวิธีการแฮกเกอร์ที่ใช้เพื่อเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต.

เลือกระบบป้องกันการบุกรุก

เมื่อคุณอ่านคำจำกัดความของเครื่องมือ IPS ในรายการของเรางานแรกของคุณคือ จำกัด การเลือกของคุณให้แคบลง ตามระบบปฏิบัติการของเซิร์ฟเวอร์ที่คุณต้องการติดตั้งซอฟต์แวร์ความปลอดภัยของคุณ.

จำ, โซลูชันเหล่านี้ไม่ได้แทนที่ไฟร์วอลล์และซอฟต์แวร์ป้องกันไวรัส – พวกเขาให้ความคุ้มครองในด้านวิธีการรักษาความปลอดภัยระบบดั้งเดิมเหล่านี้ไม่สามารถรับชมได้.

งบประมาณของคุณจะเป็นอีกปัจจัยในการตัดสินใจ เครื่องมือส่วนใหญ่ในรายการนี้ใช้งานได้ฟรี.

อย่างไรก็ตามความเสี่ยงของการถูกฟ้องร้อง หากแฮกเกอร์ได้รับข้อมูลจากลูกค้าซัพพลายเออร์และพนักงานที่จัดเก็บไว้ในระบบไอทีของ บริษัท คุณ, จะทำให้ บริษัท ของคุณสูญเสียเงินเป็นจำนวนมาก ในบริบทนั้นค่าใช้จ่ายสำหรับระบบป้องกันการบุกรุกนั้นไม่มาก.

ตรวจสอบทักษะที่คุณมีในที่ทำงาน. หากคุณไม่มีพนักงานคนใดที่สามารถจัดการงานด้านเทคนิคในการตั้งค่ากฎการตรวจจับได้คุณควรเลือกเครื่องมือที่รองรับอย่างมืออาชีพ.

ปัจจุบันคุณใช้ระบบป้องกันการบุกรุกหรือไม่? คุณใช้อันไหน คุณคิดว่าจะเปลี่ยนเป็น IPS ที่แตกต่างกันหรือไม่? แสดงความคิดเห็นใน ความคิดเห็น ส่วนด้านล่างเพื่อแบ่งปันประสบการณ์ของคุณกับชุมชน.

ภาพ: หน้ากากโจมตีของแฮ็กเกอร์จาก Pixabay โดเมนสาธารณะ.