Nmap คืออะไร?

nmap (หรือ “ผู้ทำแผนที่เครือข่าย”) เป็นหนึ่งในเครื่องมือค้นพบเครือข่ายฟรีที่ได้รับความนิยมมากที่สุดในตลาด ในช่วงทศวรรษที่ผ่านมาโปรแกรมได้กลายเป็นโปรแกรมหลักสำหรับผู้ดูแลระบบเครือข่ายที่ต้องการทำแผนที่เครือข่ายของตนและดำเนินการเครือข่ายสินค้าคงคลังที่กว้างขวาง ช่วยให้ผู้ใช้สามารถค้นหาโฮสต์สดบนเครือข่ายของพวกเขาเช่นเดียวกับการสแกนหาพอร์ตที่เปิดและระบบปฏิบัติการ ในคู่มือนี้คุณจะได้เรียนรู้วิธีการติดตั้งและใช้งาน Nmap.

Nmap วิ่งกึ่งกลางรอบบรรทัดคำสั่งคล้ายกับพรอมต์คำสั่งของ Windows แต่มีส่วนต่อประสาน GUI สำหรับผู้ใช้ที่มีประสบการณ์มากกว่า เมื่อใช้ Nmap ผู้ใช้เพียงป้อนคำสั่งและเรียกใช้สคริปต์ผ่านส่วนต่อประสานข้อความ พวกเขาสามารถนำทางผ่านไฟร์วอลล์เราเตอร์ตัวกรอง IP และระบบอื่น ๆ แกนหลักของ Nmap ได้รับการออกแบบสำหรับเครือข่ายระดับองค์กรและสามารถสแกนผ่านอุปกรณ์ที่เชื่อมต่อนับพัน.

การใช้หลักของ Nmap ได้แก่ สแกนพอร์ต, ping เรตติ้ง, การตรวจจับระบบปฏิบัติการ, และ การตรวจสอบรุ่น. โปรแกรมทำงานโดยใช้แพ็กเก็ต IP เพื่อระบุโฮสต์ที่มีอยู่บนเครือข่ายรวมถึงบริการและระบบปฏิบัติการที่ใช้ Nmap พร้อมใช้งานบนระบบปฏิบัติการต่าง ๆ มากมายจาก Linux ไปจนถึง Free BSD และ Gentoo Nmap ยังมีชุมชนผู้ใช้ที่สนับสนุนและมีชีวิตชีวาอย่างมาก ในบทความนี้เราจะวิเคราะห์ความรู้พื้นฐานของ Nmap เพื่อช่วยให้คุณดำเนินธุรกิจได้อย่างต่อเนื่อง.

การวิเคราะห์เครือข่ายและ Packet Sniffing ด้วย Nmap

ตัววิเคราะห์เครือข่ายเช่น Nmap นั้นมีความสำคัญต่อความปลอดภัยของเครือข่ายด้วยเหตุผลหลายประการ พวกเขาสามารถ ระบุผู้โจมตี และ ทดสอบช่องโหว่ ภายในเครือข่าย เมื่อพูดถึงความปลอดภัยในโลกไซเบอร์ยิ่งคุณมีความรู้เกี่ยวกับการรับส่งข้อมูลมากเท่าไหร่คุณก็ยิ่งเตรียมพร้อมสำหรับการโจมตีมากเท่านั้น การสแกนเครือข่ายของคุณอย่างแข็งขันเป็นวิธีเดียวที่จะทำให้แน่ใจว่าคุณเตรียมพร้อมสำหรับการโจมตีที่อาจเกิดขึ้น.

ในฐานะที่เป็นเครือข่ายวิเคราะห์หรือแพ็คเก็ตดมกลิ่น, Nmap เป็นประโยชน์อย่างมาก. ตัวอย่างเช่นจะช่วยให้ผู้ใช้สามารถสแกน IP ใด ๆ ที่ใช้งานบนเครือข่ายของพวกเขา หากคุณมองเห็น IP ที่คุณไม่เคยเห็นมาก่อนคุณสามารถเรียกใช้การสแกน IP เพื่อระบุว่าเป็นบริการที่ถูกกฎหมายหรือมีการโจมตีจากภายนอก.

Nmap เป็นตัววิเคราะห์เครือข่ายแบบ go-to สำหรับผู้ดูแลระบบหลายคนเพราะมันมีฟังก์ชั่นหลากหลายให้ฟรี.

กรณีการใช้ Nmap

ตัวอย่างเช่นคุณสามารถใช้ Nmap เพื่อ:

- ระบุโฮสต์สดบนเครือข่ายของคุณ

- ระบุพอร์ตที่เปิดอยู่บนเครือข่ายของคุณ

- ระบุระบบปฏิบัติการของบริการบนเครือข่ายของคุณ

- ระบุช่องโหว่ในโครงสร้างพื้นฐานเครือข่ายของคุณ

วิธีการติดตั้ง Nmap

ดูสิ่งนี้ด้วย: แผ่นโกง Nmap

ก่อนที่เราจะไปถึงวิธีใช้ NMap เราจะดูวิธีการติดตั้ง ผู้ใช้ Windows, Linux และ MacOS สามารถดาวน์โหลด Nmap ได้ที่นี่.

ติดตั้ง Nmap บน Windows

ใช้ Windows self-installer (เรียกว่า nmap-setup.exe) จากนั้นทำตามคำแนะนำบนหน้าจอ.

ติดตั้ง Nmap บน Linux

บน Linux, สิ่งต่าง ๆ นั้นมีความยุ่งยากเล็กน้อยเนื่องจากคุณสามารถเลือกระหว่างการติดตั้งซอร์สโค้ดหรือแพ็คเกจไบนารีจำนวนหนึ่ง การติดตั้ง Nmap บน Linux ช่วยให้คุณสร้างคำสั่งของคุณเองและเรียกใช้สคริปต์ที่กำหนดเอง เพื่อทดสอบว่าคุณมี nmap ติดตั้งสำหรับ Ubuntu หรือไม่ให้เรียกใช้ nmap – รุ่น คำสั่ง หากคุณได้รับข้อความที่ระบุว่า nmap นั้นยังไม่ได้ติดตั้งให้พิมพ์ sudo apt-get nmap การติดตั้ง ลงในพร้อมท์คำสั่งแล้วคลิก Enter.

ติดตั้ง Nmap บน Mac

บน Mac, nmap เสนอตัวติดตั้งเฉพาะ หากต้องการติดตั้งบน Mac ให้ดับเบิลคลิกที่ ไฟล์ nmap-.dmg และเปิดไฟล์ที่เรียกว่า nmap-mpkg. การเปิดสิ่งนี้จะเริ่มกระบวนการติดตั้ง หากคุณใช้ OS X 10.8 หรือใหม่กว่าคุณอาจถูกปิดกั้นโดยการตั้งค่าความปลอดภัยของคุณเพราะ nmap ถือเป็น “นักพัฒนาที่ไม่ระบุชื่อ” หากต้องการหลีกเลี่ยงสิ่งนี้เพียงคลิกขวาที่ไฟล์. mp4 และเลือก เปิด.

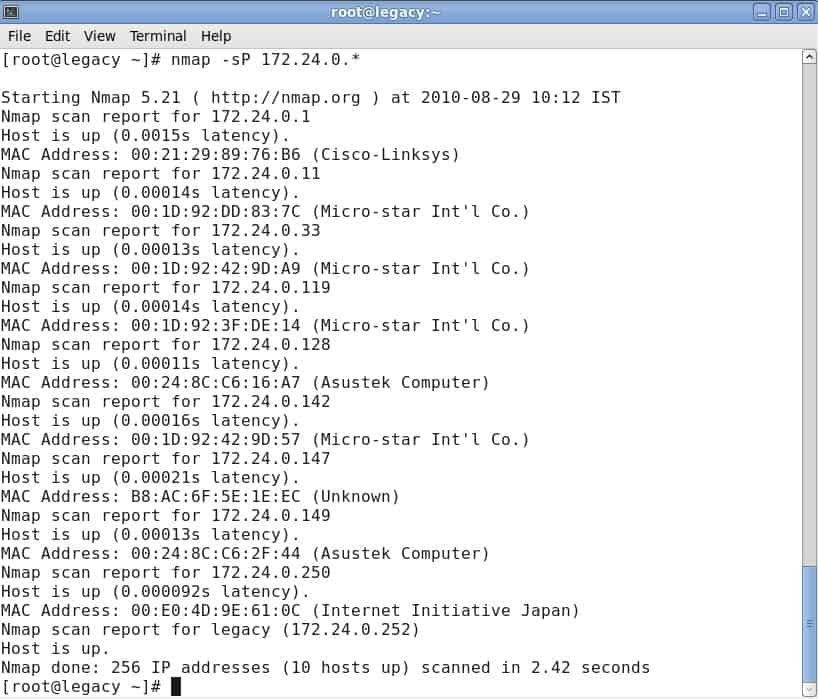

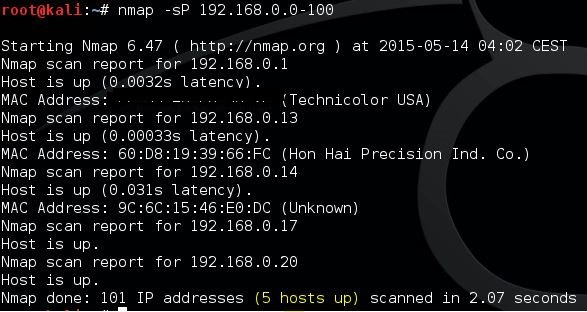

วิธีเรียกใช้ Ping Scan

หนึ่งในพื้นฐานของการบริหารเครือข่ายคือการสละเวลาในการระบุโฮสต์ที่ใช้งานบนเครือข่ายของคุณ บน Nmap สิ่งนี้สามารถทำได้โดยการใช้การสแกน ping การสแกน ping (เรียกอีกอย่างว่าค้นพบ IP ในคำสั่งซับเน็ต) อนุญาตให้ผู้ใช้ระบุว่าที่อยู่ IP นั้นออนไลน์หรือไม่ นอกจากนี้ยังสามารถใช้เป็นวิธีการค้นพบโฮสต์ การสแกน ARP ping เป็นหนึ่งในวิธีที่ดีที่สุดในการตรวจสอบโฮสต์ภายในเครือข่าย LAN.

ในการรันการสแกน ARP ping ให้พิมพ์คำสั่งต่อไปนี้ในบรรทัดคำสั่ง:

# nmap -sp 192.100.1.1/24

นี่จะส่งคืนรายการโฮสต์ที่ตอบสนองคำขอ ping ของคุณพร้อมกับที่อยู่ IP ทั้งหมดในตอนท้าย ตัวอย่างที่แสดงด้านล่าง:

โปรดทราบว่าการค้นหานี้จะไม่ส่งแพ็กเก็ตใด ๆ ไปยังโฮสต์ที่ระบุไว้ อย่างไรก็ตาม Nmap จะทำการแก้ปัญหา reverse-DNS บนโฮสต์ที่ระบุเพื่อระบุชื่อ.

เทคนิคการสแกนพอร์ต

เมื่อพูดถึงการสแกนพอร์ตคุณสามารถใช้เทคนิคที่แตกต่างหลากหลายบน Nmap เหล่านี้คือคนหลัก:

- การสแกน TCP sS

- การสแกนการเชื่อมต่อ sT TCP

- sU UDP สแกน

- sY SCTP INIT สแกน

- sN TCP NULL

ผู้ใช้รายใหม่จะพยายามแก้ปัญหาส่วนใหญ่ด้วยการสแกน SYN แต่เมื่อความรู้ของคุณพัฒนาขึ้นคุณจะสามารถรวมเทคนิคอื่น ๆ เหล่านี้ได้เช่นกัน โปรดทราบว่าคุณสามารถใช้วิธีการสแกนพอร์ตได้ครั้งละหนึ่งวิธีเท่านั้น (แม้ว่าคุณจะสามารถรวมการสแกน SCTP และ TCP เข้าด้วยกันได้).

สแกน TCP SYN

sS TCP SYN Scan

สแกน TCP SYN เป็นหนึ่งในเทคนิคการสแกนพอร์ตที่รวดเร็วที่สุดที่คุณใช้งานบน Nmap คุณสามารถสแกนพอร์ตนับพันต่อวินาทีในเครือข่ายใด ๆ ที่ไม่ได้รับการป้องกันโดยไฟร์วอลล์.

มันยังเป็น เทคนิคการสแกนที่ดีในแง่ของความเป็นส่วนตัว เพราะมันไม่ได้ทำการเชื่อมต่อ TCP ที่ดึงความสนใจไปที่กิจกรรมของคุณ มันทำงานได้โดยการส่งแพ็คเก็ต SYN แล้วรอการตอบสนอง การตอบรับหมายถึงพอร์ตเปิดในขณะที่ไม่มีการตอบสนองหมายถึงพอร์ตที่ถูกกรอง RST หรือรีเซ็ตระบุพอร์ตที่ไม่ฟัง.

สแกนการเชื่อมต่อ TCP

sT TCP Connect Scan

สแกนการเชื่อมต่อ TCP เป็นทางเลือกหลักในการสแกน TCP ทางเลือกเมื่อผู้ใช้ไม่สามารถเรียกใช้การสแกน SYN ภายใต้การสแกนการเชื่อมต่อ TCP ผู้ใช้เรียกการเชื่อมต่อระบบเพื่อสร้างการเชื่อมต่อกับเครือข่าย แทนที่จะอ่านผ่านการตอบกลับแพ็คเก็ต Nmap ใช้การเรียกนี้เพื่อดึงข้อมูลเกี่ยวกับการพยายามเชื่อมต่อแต่ละครั้ง ข้อเสียที่ใหญ่ที่สุดข้อหนึ่งของการสแกนการเชื่อมต่อ TCP คือใช้เวลาในการกำหนดเป้าหมายพอร์ตเปิดนานกว่าการสแกน SYN.

สแกน UDP

sU UDP สแกน

หากคุณต้องการเรียกใช้การสแกนพอร์ตในบริการ UDP แล้ว สแกน UDP เป็นการกระทำที่ดีที่สุดของคุณ UDP สามารถใช้ในการสแกนพอร์ตเช่น DNS, SNMP และ DHCP บนเครือข่ายของคุณ สิ่งเหล่านี้มีความสำคัญอย่างยิ่งเพราะเป็นพื้นที่ที่ผู้โจมตีมักใช้ประโยชน์จาก เมื่อเรียกใช้การสแกน UDP คุณสามารถเรียกใช้การสแกน SYN พร้อมกันได้ เมื่อคุณสแกน UDP คุณจะส่งแพ็กเก็ต UDP ไปยังแต่ละพอร์ตเป้าหมาย ในกรณีส่วนใหญ่คุณกำลังส่งแพ็กเก็ตว่างเปล่า (นอกเหนือจากพอร์ตเช่น 53 และ 161) หากคุณไม่ได้รับการตอบกลับหลังจากส่งแพ็คเก็ตแสดงว่าพอร์ตนั้นถูกจัดประเภทเป็นเปิด.

การสแกนพอร์ต SCTP INIT

sY SCTP INIT สแกน

การสแกนพอร์ต SCTP INIT ครอบคลุมบริการ SS7 และ SIGTRAN และให้บริการทั้งโปรโตคอล TCP และ UDP เช่นเดียวกับการสแกนแบบ Syn การสแกน SCTP INIT ทำได้อย่างรวดเร็วอย่างเหลือเชื่อสามารถสแกนพอร์ตได้หลายพันพอร์ตทุกวินาที นอกจากนี้ยังเป็นตัวเลือกที่ดีหากคุณต้องการรักษาความเป็นส่วนตัวเพราะกระบวนการ SCTP ไม่เสร็จสิ้น การสแกนนี้ทำงานโดยการส่ง INIT อันและรอการตอบสนองจากเป้าหมาย การตอบกลับพร้อมกับ INIT-ACK อันอื่นจะระบุพอร์ตที่เปิดในขณะที่ ABORT chunk จะระบุพอร์ตที่ไม่รับฟัง พอร์ตจะถูกทำเครื่องหมายเป็นตัวกรองหากไม่ได้รับการตอบสนองหลังจากการส่งสัญญาณซ้ำหลายครั้ง.

สแกน TCP NULL

sN TCP NULL Scan

สแกน TCP NULL เป็นหนึ่งในเทคนิคการสแกนที่มีฝีมือมากกว่าที่คุณต้องการ สิ่งนี้ทำงานได้โดยใช้ช่องโหว่ใน TCP RFC ที่แสดงพอร์ตที่เปิดและปิด โดยพื้นฐานแล้วแพ็กเก็ตใด ๆ ที่ไม่มีบิต SYN, RST หรือ ACK จะแจ้งให้ตอบกลับด้วย RST ที่ส่งคืนถ้าพอร์ตถูกปิดและไม่มีการตอบสนองหากพอร์ตนั้นเปิดอยู่ ข้อได้เปรียบที่ใหญ่ที่สุดของการสแกน TCP NULL คือคุณสามารถนำทางไปยังตัวกรองเราเตอร์และไฟร์วอลล์ แม้ว่าสิ่งเหล่านี้เป็นตัวเลือกที่ดีสำหรับการลักลอบ แต่ก็ยังสามารถตรวจจับได้ด้วยระบบตรวจจับการบุกรุก (IDS).

สแกนโฮสต์

หากคุณต้องการระบุโฮสต์ที่ใช้งานบนเครือข่ายการสแกนโฮสต์นั้นเป็นวิธีที่ดีที่สุดในการทำเช่นนี้ การสแกนโฮสต์จะใช้ในการส่งแพ็คเก็ต ARP ไปยังทุกระบบภายในเครือข่าย มันจะส่งคำขอ ARP ไปยัง IP ที่ระบุภายในช่วง IP จากนั้นโฮสต์ที่ใช้งานจะตอบกลับด้วยแพ็คเก็ต ARP ที่ส่งที่อยู่ MAC พร้อมกับข้อความ ‘โฮสต์ไม่สมบูรณ์’ คุณจะได้รับข้อความนี้จากโฮสต์ที่ใช้งานอยู่ทั้งหมด หากต้องการรันการสแกนโฮสต์ให้ป้อน:

nmap -sP

สิ่งนี้จะเพิ่มหน้าจอที่แสดงสิ่งต่อไปนี้:

ระบุชื่อโฮสต์

หนึ่งในคำสั่งที่ง่ายและมีประโยชน์ที่สุดที่คุณสามารถใช้ได้คือคำสั่ง -sL ซึ่งบอก nmap ให้รันการสืบค้น DNS บน IP ที่คุณเลือก โดยใช้วิธีนี้คุณสามารถค้นหาชื่อโฮสต์สำหรับ IP โดยไม่ต้องส่งแพ็กเก็ตเดียวไปยังโฮสต์ ตัวอย่างเช่นป้อนคำสั่งต่อไปนี้:

nmap -sL 192.100.0.0/24

นี่จะส่งคืนรายการชื่อที่เกี่ยวข้องกับ IP ที่สแกนซึ่งอาจมีประโยชน์อย่างมากสำหรับการระบุว่าที่อยู่ IP บางรายการมีไว้เพื่ออะไรจริงๆ (หากพวกเขามีชื่อที่เกี่ยวข้อง!).

การสแกนระบบปฏิบัติการ

ฟังก์ชั่นที่มีประโยชน์อีกอย่างหนึ่งของ Nmap คือการตรวจจับ OS ในการตรวจสอบระบบปฏิบัติการของอุปกรณ์ Nmap จะส่งแพ็กเก็ต TCP และ UDP ไปยังพอร์ตและวิเคราะห์การตอบสนอง จากนั้น Nmap จะทำการทดสอบที่หลากหลายจากการสุ่มตัวอย่าง TCP ISN กับการสุ่มตัวอย่าง IP ID และเปรียบเทียบกับฐานข้อมูลภายในของระบบปฏิบัติการ 2,600 หากพบการจับคู่หรือลายนิ้วมือจะมีการสรุปซึ่งประกอบด้วยชื่อของผู้ให้บริการระบบปฏิบัติการและเวอร์ชัน.

หากต้องการตรวจสอบระบบปฏิบัติการของโฮสต์ให้ป้อนคำสั่งต่อไปนี้:

nmap -O 192.168.5.102

เป็นสิ่งสำคัญที่จะต้องทราบว่าคุณต้องเปิดหนึ่งพอร์ตและปิดพอร์ตหนึ่งพอร์ตเพื่อใช้คำสั่ง –O.

การตรวจสอบเวอร์ชั่น

การตรวจสอบเวอร์ชั่นคือชื่อที่กำหนดให้กับคำสั่งที่ช่วยให้คุณค้นหาเวอร์ชั่นของซอฟต์แวร์ที่คอมพิวเตอร์กำลังทำงาน สิ่งที่ทำให้แตกต่างจากการสแกนอื่น ๆ ส่วนใหญ่คือพอร์ตนั้นไม่ได้เป็นจุดสนใจของการค้นหา แต่จะพยายามตรวจสอบว่าคอมพิวเตอร์ใช้ซอฟต์แวร์ใดโดยใช้ข้อมูลที่ได้รับจากพอร์ตเปิด คุณสามารถใช้การตรวจสอบเวอร์ชั่นโดยพิมพ์คำสั่ง -sV และเลือก IP ที่คุณต้องการตัวอย่างเช่น

#nmap -sV 192.168.1.1

การใช้คำฟุ่มเฟื่อยเพิ่มขึ้น

เมื่อเรียกใช้การสแกนผ่าน Nmap คุณอาจต้องการข้อมูลเพิ่มเติม การป้อนคำสั่ง verbose -v จะให้รายละเอียดเพิ่มเติมเกี่ยวกับสิ่งที่ Nmap ทำ. เก้าระดับของการฟุ่มเฟื่อยมีอยู่ใน Nmap จาก -4 ถึง 4:

- ระดับ -4 – ไม่แสดงผลลัพธ์ (เช่นคุณจะไม่เห็นแพ็กเก็ตตอบกลับ)

- ระดับ -3 – คล้ายกับ -4 แต่ยังแสดงข้อความข้อผิดพลาดเพื่อแสดงให้คุณเห็นว่าคำสั่ง Nmap ล้มเหลว

- ระดับ -2 – ทำข้างต้น แต่ยังมีคำเตือนและข้อความผิดพลาดเพิ่มเติม

- ระดับ 1 – แสดงข้อมูลรันไทม์เช่นเวอร์ชันเวลาเริ่มต้นและสถิติ

- ระดับ 0 – ระดับ verbosity เริ่มต้นที่แสดงแพ็กเก็ตที่ส่งและรับรวมถึงข้อมูลอื่น ๆ

- ระดับ 1 – เหมือนกับระดับ 0 แต่ยังให้รายละเอียดเกี่ยวกับรายละเอียดโปรโตคอลแฟล็กและการกำหนดเวลา.

- ระดับ 2 – แสดงข้อมูลเพิ่มเติมเกี่ยวกับแพ็คเก็ตที่ส่งและรับ

- ระดับ 3 – แสดงการถ่ายโอนข้อมูลดิบที่สมบูรณ์ของแพ็กเก็ตที่ส่งและรับ

- ระดับ 4 – เหมือนกับระดับ 3 พร้อมข้อมูลเพิ่มเติม

การเพิ่มคำฟุ่มเฟื่อยเป็นสิ่งที่ดีสำหรับการค้นหาวิธีการเพิ่มประสิทธิภาพการสแกนของคุณ คุณเพิ่มจำนวนข้อมูลที่คุณสามารถเข้าถึงและให้ข้อมูลเพิ่มเติมแก่คุณเพื่อทำการปรับปรุงเป้าหมายโครงสร้างพื้นฐานเครือข่ายของคุณ.

เอ็นจิ้นการเขียนสคริปต์ Nmap

หากคุณต้องการได้รับประโยชน์สูงสุดจาก Nmap คุณจะต้องใช้ Nmap Scripting Engine (NSE) NSE อนุญาตให้ผู้ใช้เขียนสคริปต์ใน Lua เพื่อให้สามารถทำงานเครือข่ายต่างๆได้โดยอัตโนมัติ จำนวนหมวดหมู่สคริปต์ที่แตกต่างกันสามารถสร้างขึ้นได้ด้วย NSE เหล่านี้คือ:

- รับรองความถูกต้อง – สคริปต์ที่ทำงานกับหรือเลี่ยงผ่านข้อมูลรับรองการตรวจสอบสิทธิ์ในระบบเป้าหมาย (เช่นการเข้าถึง x11).

- ออกอากาศ – สคริปต์มักใช้เพื่อค้นหาโฮสต์โดยแพร่ภาพในเครือข่ายท้องถิ่น

- เดรัจฉาน – สคริปต์ที่ใช้กำลังดุร้ายเพื่อเข้าถึงเซิร์ฟเวอร์ระยะไกล (เช่น http-brute)

- ค่าเริ่มต้น – สคริปต์ที่ตั้งไว้ตามค่าเริ่มต้นบน Nmap ขึ้นอยู่กับความเร็วความมีประโยชน์ความละเอียดความน่าเชื่อถือการบุกรุกและความเป็นส่วนตัว

- การค้นพบ – สคริปต์ที่ค้นหาการลงทะเบียนสาธารณะบริการไดเรกทอรีและอุปกรณ์ที่เปิดใช้งาน SNMP

- ดอส – สคริปต์ที่สามารถทำให้เกิดการปฏิเสธการบริการ สามารถใช้ในการทดสอบหรือโจมตีบริการ.

- เอาเปรียบ – สคริปต์ที่ออกแบบมาเพื่อใช้ประโยชน์จากช่องโหว่ของเครือข่าย (เช่น http-shellshock

- ภายนอก – สคริปต์ที่ส่งข้อมูลไปยังฐานข้อมูลภายนอกเช่น whois-ip

- fuzzer – สคริปต์ที่ส่งฟิลด์ที่สุ่มภายในแพ็คเก็ต

- ซึ่งล่วงล้ำ – สคริปต์ที่มีความเสี่ยงทำให้ระบบเป้าหมายเสียหายและถูกตีความว่าเป็นอันตรายโดยผู้ดูแลระบบรายอื่น

- มัลแวร์ – สคริปต์ที่ใช้ในการทดสอบว่าระบบติดมัลแวร์หรือไม่

- ปลอดภัย – สคริปต์ที่ไม่ถือว่าเป็นการล่วงล้ำออกแบบมาเพื่อใช้ประโยชน์จากช่องโหว่หรือบริการขัดข้อง

- รุ่น – ใช้ภายใต้คุณสมบัติการตรวจจับเวอร์ชัน แต่ไม่สามารถเลือกได้อย่างชัดเจน

- vuln – สคริปต์ที่ออกแบบมาเพื่อตรวจหาช่องโหว่และรายงานให้ผู้ใช้ทราบ

NSE นั้นค่อนข้างซับซ้อนในการเรียนรู้ในตอนแรก แต่หลังจากช่วงการเรียนรู้เริ่มต้นมันจะง่ายกว่ามากในการนำทาง.

ตัวอย่างเช่นการป้อนคำสั่ง -sC จะช่วยให้คุณสามารถใช้สคริปต์ทั่วไปในแพลตฟอร์ม หากคุณต้องการเรียกใช้สคริปต์ของคุณเองคุณสามารถใช้ตัวเลือก –script แทน เป็นสิ่งสำคัญที่ต้องจำไว้ว่าสคริปต์ใด ๆ ที่คุณเรียกใช้อาจทำให้ระบบของคุณเสียหายดังนั้นโปรดตรวจสอบทุกอย่างอีกครั้งก่อนตัดสินใจใช้งานสคริปต์.

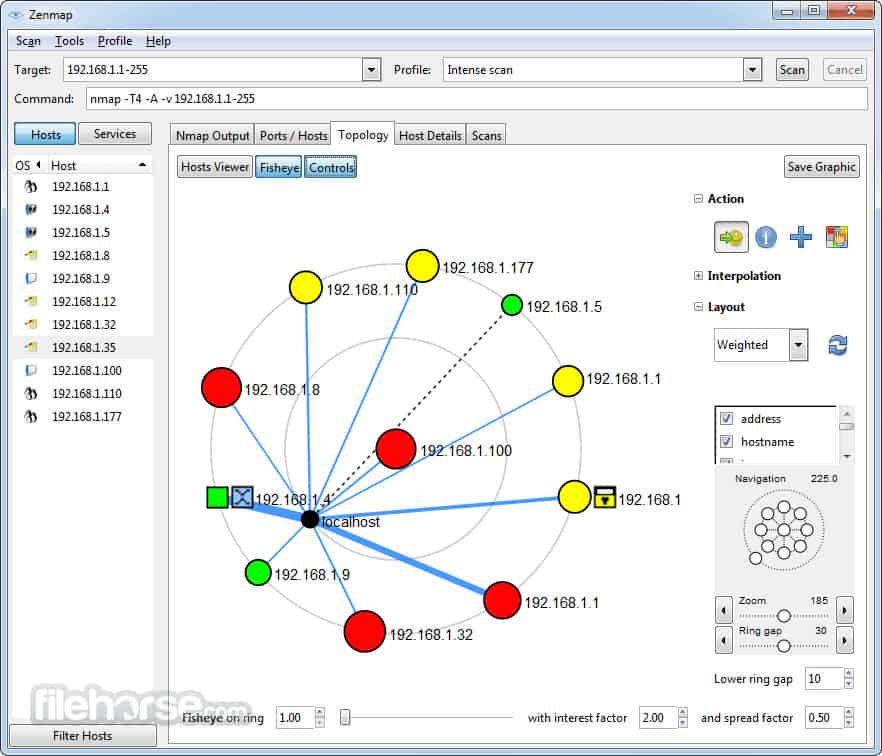

เครื่องมือ Nmap GUI

Zenmap

เป็นทางเลือกแทนอินเตอร์เฟสบรรทัดคำสั่ง NMap ยังเสนอ GUI ที่เรียกว่า Zenmap บน Zenmap คุณสามารถสร้างและดำเนินการคำสั่งและสแกน GUI นั้นใช้งานง่ายกว่าอินเตอร์เฟสบรรทัดคำสั่งทำให้เหมาะสำหรับผู้ใช้ที่ใหม่กว่า GUI ยังสามารถแสดงการเปรียบเทียบผลกราฟิกของผลการทดสอบการบริการเช่น:

หากคุณต้องการเขียนคำสั่งและสคริปต์ของคุณเอง GUI นั้นห่างไกลจากอุดมคติและคุณควรจะใช้ Nmap และอินเตอร์เฟสบรรทัดคำสั่งแทน.

Paessler การตรวจสอบเครือข่าย PRTG

Paessler การตรวจสอบเครือข่าย PRTG ใช้ โปรโตคอลการจัดการเครือข่ายอย่างง่าย (SNMP) เพื่อค้นหาอุปกรณ์ทั้งหมดในเครือข่ายของคุณ เมื่อมีการค้นพบอุปกรณ์แต่ละชิ้นแล้วจะถูกบันทึกไว้ในสินค้าคงคลัง สินค้าคงคลังเป็นพื้นฐานของแผนที่เครือข่าย PRTG. คุณสามารถจัดระเบียบแผนที่ใหม่ได้ด้วยตนเองหากคุณต้องการและคุณยังสามารถระบุเค้าโครงที่กำหนดเองได้อีกด้วย. แผนที่ไม่ จำกัด เฉพาะการแสดงอุปกรณ์ในเว็บไซต์เดียว สามารถแสดงอุปกรณ์ทั้งหมดบน WAN และแม้แต่วางแผนไซต์ทั้งหมดของ บริษัท บนแผนที่จริงของโลก บริการคลาวด์จะรวมอยู่ในแผนที่เครือข่าย.

ฟังก์ชันการค้นหาเครือข่ายของ PRTG ทำงานอย่างต่อเนื่อง ดังนั้นหากคุณเพิ่มย้ายหรือลบอุปกรณ์การเปลี่ยนแปลงนั้นจะปรากฏในแผนที่โดยอัตโนมัติและสินค้าคงคลังของอุปกรณ์จะได้รับการอัปเดตด้วย.

อุปกรณ์แต่ละชิ้นบนแผนที่มีป้ายกำกับพร้อมที่อยู่ IP หรือคุณสามารถเลือกที่จะระบุอุปกรณ์โดยใช้ที่อยู่ MAC หรือชื่อโฮสต์ของอุปกรณ์ ไอคอนอุปกรณ์แต่ละรายการในแผนที่คือลิงค์ผ่านไปยังหน้าต่างรายละเอียดซึ่งให้ข้อมูลเกี่ยวกับอุปกรณ์ชิ้นนั้น คุณสามารถเปลี่ยนการแสดงแผนที่เครือข่ายเพื่อ จำกัด เฉพาะอุปกรณ์บางประเภทหรือเพียงแสดงส่วนหนึ่งของเครือข่าย.

Paessler PRTG เป็นระบบตรวจสอบโครงสร้างพื้นฐานแบบครบวงจร. มันจะติดตามเซิร์ฟเวอร์และแอปพลิเคชันที่ทำงานอยู่ มีโมดูลพิเศษสำหรับเว็บไซต์ตรวจสอบและจอภาพสามารถครอบคลุม virtualization และเครือข่าย wifi ได้เช่นกัน.

Paessler PRTG พร้อมใช้งานในรูปแบบบริการออนไลน์พร้อมตัวแทนท้องถิ่นที่ติดตั้งบนระบบของคุณ หรือคุณสามารถเลือกที่จะติดตั้งซอฟต์แวร์ในสถานที่ ระบบ PRTG ทำงานบนคอมพิวเตอร์ Windows แต่สามารถสื่อสารกับอุปกรณ์ที่ใช้ระบบปฏิบัติการอื่น PRTG พร้อมให้ดาวน์โหลดในช่วงทดลองใช้ฟรี 30 วัน.

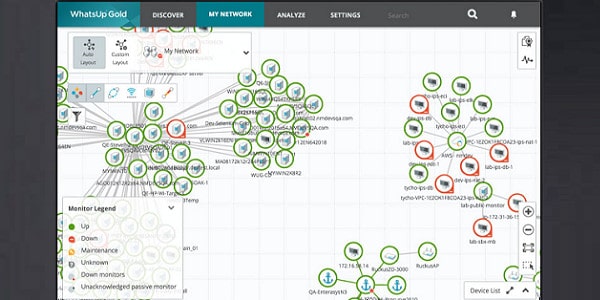

WhatsUp Gold

WhatsUp Gold มีฟังก์ชั่นค้นหาอัตโนมัติซึ่งครอบคลุมสภาพแวดล้อมแบบใช้สายไร้สายและเสมือน ซอฟต์แวร์สำหรับเครื่องมือตรวจสอบโครงสร้างพื้นฐานนี้ติดตั้งบน Windows Server 2008 R2, 2012, 2012 R2 และ 2016 การรันยูทิลิตี้ครั้งแรกจะเริ่มต้นจากรูทีนการค้นหาเครือข่าย บันทึกเหล่านี้ทั้งหมดของอุปกรณ์เลเยอร์ 2 และเลเยอร์ 3 (สวิตช์และเราเตอร์) บนเครือข่ายของคุณและบันทึกไว้ในการลงทะเบียน. กระบวนการค้นหายังสร้างแผนที่เครือข่าย. ระบบการบันทึกทำงานอย่างต่อเนื่องเพื่อให้การเปลี่ยนแปลงใด ๆ ในเครือข่ายจะปรากฏในแผนที่ บริการบนคลาวด์ที่ บริษัท ของคุณใช้จะได้รับการรวมไว้ในแผนที่และคุณสามารถครอบคลุมหลาย ๆ ไซต์เพื่อวางแผน WAN ของคุณบนแผนที่เดียว.

กระบวนการค้นพบของ WhatsUp Gold ใช้รูทีน Ping และ SNMP ประเภทของอุปกรณ์ที่ลงทะเบียนด้วย สิ่งนี้ช่วยให้จอภาพปรับกระบวนการตามความเหมาะสมสำหรับอุปกรณ์แต่ละประเภท ป๊อปอัพรายละเอียดที่แนบมากับแต่ละไอคอนในแผนที่จะแสดงรายละเอียดเกี่ยวกับอุปกรณ์ชิ้นนั้น.

สถานะของอุปกรณ์ในเครือข่ายจะถูกตรวจสอบด้วย SNMP แผนที่แสดงสุขภาพของอุปกรณ์แต่ละชิ้นด้วยสี: เขียวดีเหลืองเตือนและแดงแย่ ดังนั้น, คุณสามารถดูได้ทันทีว่าชิ้นส่วนของอุปกรณ์เหล่านั้นกำลังทำอะไร. สถานะการเชื่อมโยงเครือข่ายจะถูกเน้นด้วยสี: สีเขียวสำหรับดีสีเหลืองสำหรับคำเตือนและสีแดงสำหรับความแออัด.

คุณสามารถรับโปรแกรมเสริมการวิเคราะห์เครือข่ายสำหรับ WhatsUp Gold เพื่อรับข้อมูลเชิงลึกเกี่ยวกับประสิทธิภาพของเครือข่ายของคุณ สิ่งนี้จะช่วยให้คุณสามารถแก้ไขปัญหาได้มากขึ้นผ่านข้อมูลเชิงลึกเกี่ยวกับประสิทธิภาพของเครือข่ายทั้งโดยลิงก์และแบบ end-to-end เครื่องมือการวางแผนกำลังการผลิตช่วยให้คุณคาดการณ์ความต้องการและขยายทรัพยากรเมื่อจำเป็น.

ทางเลือกของ Nmap

แม้ว่าผู้ใช้ Nmap ปกติจะสบถ แต่เครื่องมือก็มีข้อ จำกัด ผู้มาใหม่ถึงการบริหารเครือข่ายได้เรียนรู้ที่จะคาดหวังว่าอินเทอร์เฟซ GUI จากเครื่องมือที่ชื่นชอบและการแสดงกราฟิกที่ดีขึ้นของปัญหาประสิทธิภาพเครือข่าย การปรับแผนที่ Nmap (ดูด้านล่าง) ไปทางยาวต่อการตอบสนองความต้องการเหล่านี้.

หากคุณไม่ต้องการใช้ยูทิลิตีบรรทัดคำสั่งมีตัวเลือก Nmap ที่คุณสามารถชำระเงินได้ SolarWinds ซึ่งเป็นหนึ่งในผู้ผลิตเครื่องมือการจัดการเครือข่ายชั้นนำของโลกยังให้บริการเครื่องสแกนพอร์ตฟรี ฟังก์ชั่นการวิเคราะห์ของ Nmap นั้นไม่ค่อยดีนักและคุณอาจพบว่าคุณค้นคว้าเครื่องมืออื่น ๆ เพื่อสำรวจสถานะและประสิทธิภาพเครือข่ายของคุณเพิ่มเติม.

Nmap: เครื่องมือการดูแลเครือข่ายที่สำคัญ

ท้ายที่สุดหากคุณกำลังมองหาเครื่องมือที่ช่วยให้คุณกำหนดเป้าหมายระบบภายในเครือข่ายของคุณและสำรวจไปรอบ ๆ ไฟร์วอลล์ Nmap เป็นเครื่องมือสำหรับคุณ แม้ว่ามันจะไม่น่าหลงใหลเหมือนเครื่องมือวิเคราะห์เครือข่ายอื่น ๆ ในตลาด แต่ก็ยังคงเป็นส่วนสำคัญของชุดเครื่องมือของผู้ดูแลระบบไอทีส่วนใหญ่ การสแกนแบบปิงและการสแกนพอร์ตเป็นเพียงส่วนเล็ก ๆ ของภูเขาน้ำแข็งเมื่อพูดถึงสิ่งที่แพลตฟอร์มนี้มีความสามารถ.

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Nmap เว็บไซต์ชุมชนที่ครอบคลุมนั้นเต็มไปด้วยคำแนะนำและข้อมูลเพื่อช่วยให้คุณได้รับประโยชน์สูงสุดจากประสบการณ์ของคุณ คุณสามารถเข้าถึงเอกสาร Nmap ได้ที่เว็บไซต์ของเครื่องมือ เมื่อคุณผ่านช่วงการเรียนรู้คุณจะไม่เพียง แต่มีความโปร่งใสมากขึ้นในเครือข่ายของคุณ แต่คุณจะสามารถปกป้องระบบของคุณจากภัยคุกคามในอนาคต เพิ่งเริ่มต้นด้วยการเรียนรู้พื้นฐานและคุณสามารถทำได้ดีด้วย NMap.