O imensă bază de date de peste 2,7 miliarde de adrese de e-mail a fost lăsată expusă pe web, accesibilă oricui are un browser web. Mai mult de un miliard din aceste înregistrări conțineau și o parolă cu text simplu asociată cu adresa de e-mail.

Comparitech a colaborat cu cercetătorul de securitate Bob Diachenko pentru a descoperi baza de date pe 4 decembrie [year]. Deși proprietarul bazei de date nu a fost identificat, Diachenko a alertat imediat ISP-ul american care a găzduit adresa IP pentru a-l da jos.

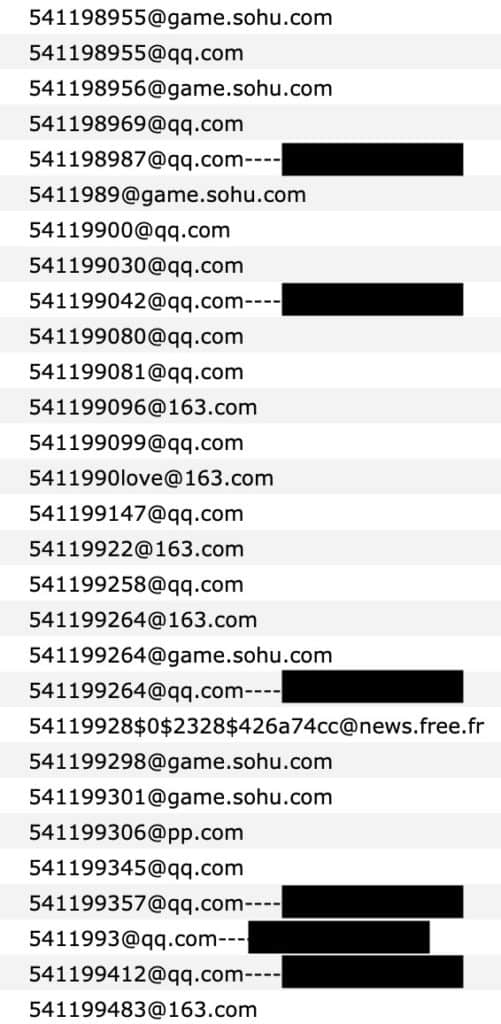

Marea majoritate a e-mailurilor proveneau din domenii chineze, inclusiv qq.com, 139.com, 126.com, gfan.com și game.sohu.com. Aceste domenii aparțin unora dintre cele mai mari companii de internet din China, inclusiv Tencent, Sina, Sohu și NetEase.

Câteva adrese de e-mail aveau domenii Yahoo și Gmail, precum și unele ruse, precum rambler.ru și mail.ru.

În urma verificării, am ajuns la concluzia că toate e-mailurile cu parole provin din așa-numitul „Big Asian Leak”, descoperit mai întâi de HackRead. În ianuarie [year], un vânzător web întunecat vindea înregistrările care includeau parole.

Cronologia scurgerii

Comparitech a făcut imediat măsuri pentru a elimina baza de date la descoperire pentru a atenua daunele pentru utilizatorii finali, dar nu știm dacă cineva a accesat-o între timp. Iată ce știm:

- 1 decembrie [year]: baza de date a fost indexată mai întâi de motorul de căutare BinaryEdge și de atunci a fost disponibilă publicului.

- 4 decembrie [year]: Diachenko a descoperit baza de date și a făcut imediat măsuri pentru notificarea părților responsabile.

- 9 decembrie [year]: Accesul la baza de date a fost dezactivat.

În total, datele au fost expuse mai mult de o săptămână, oferindu-le părților rău intenționate suficient timp pentru a le găsi și a le copia în scopuri proprii..

Baza de date părea să se actualizeze și să se extindă în timp real. Numărul de conturi a crescut de la 2,6 la 2,7 miliarde între momentul în care am trimis notificarea și data eliminării bazei de date.

Ce informații au fost expuse?

1,5 TB de date conțineau un uimitor 2,7 miliarde de înregistrări. Mai mult de un miliard dintre cele incluse parole.

Deoarece mulți chinezi au dificultăți în a citi caractere englezești, folosesc adesea numerele de telefon sau alte identificatoare numerice ca nume de utilizator. Prin urmare, putem presupune că multe dintre aceste adrese de e-mail conțin și numere de telefon.

În plus față de adresele de e-mail și parolele, înregistrările conțineau hashuri MD5, SHA1 și SHA256 pentru fiecare adresă de e-mail. Hășile sunt text criptat – adresa de e-mail, în acest caz – cu o lungime fixă. Ele sunt adesea folosite pentru a stoca în siguranță datele în scenarii atunci când ar fi prea periculos să stochezi date cu text simplu. Includerea lor în această bază de date nu servește în mod evident, dar ar putea fi utilizate pentru a ușura căutările bazelor de date relaționale.

Pericolele datelor expuse

O bază de date ca aceasta este probabil să fie utilizată pentru umplerea credențială. Umplutura de acreditare este un atac care încearcă să se conecteze la diverse conturi online cu combinații de e-mail și parolă cunoscute. Hackerii profită de faptul că mulți utilizează același e-mail și parolă în mai multe conturi. Ei folosesc un sistem automat pentru a încerca autentificarea pe mai multe site-uri folosind datele de acreditare stocate în baza de date.

Odată ce hackerii au acces la un cont, îl pot deturna schimbând parola și e-mailul asociat. Poate fi folosit pentru o mare varietate de scopuri, inclusiv spam, phishing, fraudă, furt și multe altele.

Utilizatorii afectați ar trebui să își schimbe imediat parolele de cont de e-mail, precum și orice alte conturi care au aceeași parolă.

Care este „Marea scurgere de date din Asia”

În ianuarie [year], HackRead a raportat că un vânzător de internet întunecat vinde 1 miliard de conturi de utilizatori furate de la gigantii de internet din China. Raportul menționează că peste 60 de copii ale datelor au fost vândute la momentul scrierii pentru aproximativ 615 dolari fiecare în Bitcoin.

Cele mai multe, dar nu toate, din înregistrări conțineau adrese de e-mail din domenii chineze:

- Netease: Aproximativ 322 de milioane de înregistrări din domeniile deținute de Netease, inclusiv 126.com, 163.com, 163.net și Yeah.net.

- Tencent: Aproximativ 130 de milioane de e-mailuri conțineau domeniul qq.com. Compania care deține WeChat deține, de asemenea, QQ, una dintre cele mai populare platforme de mesagerie instant din China.

- Sina: 31 de milioane de înregistrări au inclus domeniul sina.com, care aparține companiei care operează rețeaua socială Twitter similară Chinei, Sina Weibo.

- Sohu: 23 de milioane de înregistrări conțineau domenii sohu.com. Sohu operează o gamă largă de servicii online, inclusiv un motor de căutare, publicitate și jocuri online.

Alți proprietari notabili de domeniu ai căror utilizatori sunt afectați de scurgere includ: TOM Online (tom.com), Eyou (eyou.com), SK Communications (nate.com), Google (gmail.com), Yahoo (yahoo.com), și Hotmail (hotmail.com).

Vânzătorul, DoubleFlag, este bine cunoscut pentru vânzarea de date încălcate cu profil înalt. Notch-urile de pe centura lui includ Epic Games, uTorrent Forum, BitcoinTalk.org, Yandex.ru, Mail.ru, Dropbox, Brazzers și Experian.

Cum și de ce am descoperit această scurgere

Comparitech parteneri cu expertul în securitate Bob Diachenko pentru a scana internetul și a descoperi baze de date care au fost lăsate expuse publicului. Când găsim unul, luăm imediat măsuri pentru a notifica părțile responsabile să îl închidă sau să elimine accesul.

Diachenko își folosește mulți ani de experiență în domeniul cibersecurității pentru a găsi și analiza aceste scurgeri. El face toate încercările de a identifica cine este responsabil pentru date, astfel încât acestea să le poată securiza.

Analizăm apoi datele expuse pentru a afla ale căror date personale au fost scurse, ce conțineau, cât timp au fost expuse și ce amenințări ar putea fi supuse victimelor. Compilăm concluziile noastre într-un raport ca acesta pentru a sensibiliza persoanele afectate. Speranța noastră este de a limita accesul și utilizarea greșită a datelor cu caracter personal de către părți rău intenționate.

Rapoarte anterioare

Aceasta este cea mai mare expunere de date pe care Comparitech a descoperit-o până în prezent. Unele dintre alte rapoarte includ:

- Înregistrări personale detaliate de 188 de milioane de persoane găsite expuse pe web

- 7 milioane de înregistrări ale studenților expuse de K12.com

- 5 milioane de înregistrări personale aparținând MedicareSupplement.com expuse publicului

- 2,8 milioane de înregistrări ale clienților CenturyLink expuse

- Înregistrările clienților 700k Choice Hotels s-au scurs

This article discusses a massive database of over 2.7 billion email addresses that was left exposed on the web, accessible to anyone with a web browser. More than one billion of these records contained a plain text password associated with the email address. The majority of the emails came from Chinese domains, including qq.com, 139.com, 126.com, gfan.com, and game.sohu.com. Some email addresses had Yahoo and Gmail domains, as well as some Russian domains. The article warns of the dangers of credential stuffing, where hackers use known email and password combinations to try to gain access to various online accounts. It is important to be vigilant and protect personal information to prevent such attacks.