Accesul Wi-Fi Protected 2 (WPA2) este un program de certificare de securitate dezvoltat de Wi-Fi Alliance pentru securizarea rețelelor de calculatoare fără fir. În funcție de tipul și vârsta routerului dvs. wireless, veți avea câteva opțiuni de criptare disponibile. Cele două principale pentru WPA2-Personal (ediția folosită de utilizatorii casnici sau de întreprinderile mici) sunt Standard avansat de criptare (AES) iar mai vechi Protocolul de integritate cheie temporală (TKIP), sau a combinarea ambelor.

În acest articol, vom explica ce sunt AES și TKIP și sugerați ce opțiune ar trebui să alegeți pentru dispozitivele dvs. acceptate de WPA2. Trebuie să alegeți cel mai bun mod de criptare nu numai din motive de securitate, ci și pentru că modul greșit poate încetini dispozitivul. Dacă alegeți un mod de criptare mai vechi, chiar dacă routerul dvs. WiFi acceptă un tip de criptare mai rapid, transmisia de date va încetini automat pentru a fi compatibilă cu dispozitive mai vechi cu care se conectează.

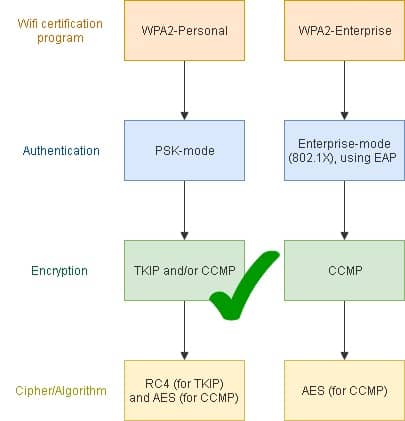

Vom explica și unele termeni de securitate wifi legate de WPA2, de exemplu. cele menționate în diagrama de mai jos, axate în principal pe WPA2-Personal. De exemplu, termenii certificări, standarde, protocoale și programe sunt uneori (confuz) utilizate în mod interschimbabil, și adesea incorect. Este AES un protocol sau un tip de criptare? Este WPA2 un protocol sau un standard? (Alertă spoiler: AES este un standard și WPA2 este o certificare.) Este bine să fii puțin îngăduitor în ceea ce privește terminologia wifi, atât timp cât știi ce înseamnă cu adevărat acești termeni. Acest articol stabilește recordul. Și da, folosim termenul „mod” foarte vag pentru a descrie setările de criptare și autentificare WPA2.

WPA2 101 – o (foarte) scurtă privire de ansamblu

Există două versiuni de WPA2: ediții personale (pentru uz casnic și birou) și ediții Enterprise (pentru uz corporativ). În acest articol, ne vom concentra pe primul, dar îl vom compara cu versiunea Enterprise, care va ajuta la ilustrarea ceea ce WPA2-Personal nu face.

Cât de fiabile sunt certificările comune de securitate wifi?

„Rețelele wireless sunt, în mod inerent, nesigure. În primele zile ale rețelei fără fir, producătorii au încercat să le facă cât mai ușor pentru utilizatorii finali. Configurația extraordinara pentru cele mai multe echipamente de rețea wireless ofera acces facil (dar nesigur) la o rețea wireless. ”(Sursa: Manechine)

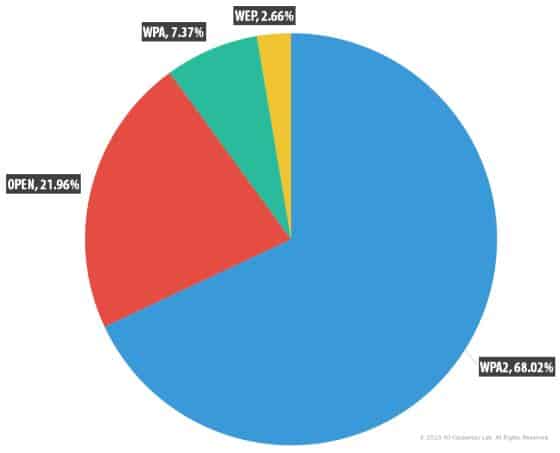

Cât de sigură este WPA2 în comparație cu alte certificări wifi utilizate frecvent? Până când WPA3 a durat mult, WPA2 a fost considerată, KRACK și toate, cea mai sigură opțiune. Este posibil ca actualele vulnerabilități ale WPA2 să fie corecte, dar trebuie să alegeți cel mai bun tip de criptare pentru dispozitivul wifi și cerințele de utilizare. Dacă sunteți o companie mică cu dispozitive mai vechi, de exemplu, poate fi necesar să sacrificați viteza pentru securitate sau să actualizați dispozitivele. Dacă sunteți o organizație mare, puteți decide să renunțați complet la WPA2 și să începeți să planificați să derulați WPA3 cât mai curând posibil.

Standardele de conectare criptare Wifi utilizate în hotspot-urile wifi publice la nivel global (Sursa: Kaspersky Security Network (KSN))

Cât de sigure sunt utilizarea certificărilor wifi primare în ziua de azi?

- Deschis – Fără securitate deloc

- Confidențialitate echivalentă cu fir (WEP) – Foarte fiabil și folosește cifrul RC4, inițial îmbrățișat pentru că este foarte rapid și simplu de implementat. Odată popular – potrivit WayBack Machine, Skype a folosit o versiune modificată în jurul anului 2010 – de atunci a fost considerat foarte nesigur. WEP utilizează o metodă de autentificare în care utilizatorii toți au aceeași cheie, astfel încât dacă un client este compromis, toți cei din rețea sunt expuși riscului. WPA-PSK (Pre-Shared Key) are aceeași problemă. Conform Webopedia, WEP este nesigur, întrucât, la fel ca și alte transmisiuni wifi, trimite mesaje folosind unde radio care sunt susceptibile de a fi ascultate, oferind în mod eficient o securitate la o conexiune cu fir. Criptarea nu împiedică hackerii să intercepteze mesajele, iar problema cu WEP este că folosește criptarea statică (o cheie pentru toate pachetele pentru toate dispozitivele dintr-o rețea), punând toate dispozitivele în pericol, un mare potențial frumos pentru hackeri. Hoții pot încerca apoi să decripteze datele la liber. Unul dintre lucrurile pe care le face WPA este să genereze o cheie unică pentru fiecare dispozitiv, limitând riscul pentru alți clienți atunci când un dispozitiv dintr-o rețea este compromis.

- WPA – Folosește ineficientul TKIP Protocolul de criptare, care nu este sigur. TKIP în sine folosește cifrul RC4, iar AES este opțional pentru WPA. O bună metaforă a modului în care funcționează WPA provine de la o postare Super User: „Dacă credeți că o limbă străină este un fel de criptare, WPA este asemănător situației în care toate mașinile conectate la această rețea WPA vorbesc aceeași limbă, dar este o limbă străină de alte utilaje. Deci, desigur, mașinile care sunt conectate la această rețea se pot ataca reciproc și aud / văd toate pachetele trimise / primite de toate celelalte. Protecția este numai împotriva gazdelor care nu sunt conectate la rețea (de exemplu, pentru că nu știu parola secretă). “

- WPA2 – rezonabil de sigur, dar vulnerabil la atacurile de forță brută și dicționar. utilizări AES criptare și introduce modul de contorizare cu codul de autentificare a mesajului de blocare a criptelor (CCMP), criptare puternică bazată pe AES. Este compatibil înapoi cu TKIP. Vânzătorii au lansat patch-uri pentru multe dintre vulnerabilitățile sale, de ex. KRACK. Unul dintre cele mai importante dezavantaje ale securității versiunii WPA2 este Configurare Wifi protejată (WPS), ceea ce permite utilizatorilor să configureze rapid o rețea de domiciliu securizată fără fir. Conform US-Cert, „Instrumentele de atac disponibile gratuit pot recupera un PIN WPS în 4-10 ore.” Sfătuiește utilizatorii să verifice dacă firmware-ul actualizat de la furnizorul lor să conecteze această vulnerabilitate. WPA2-Enterprise este mai sigur, dar există unele dezavantaje..

- WPA3 – Încă este prea nou pentru a furniza date de utilizare semnificative, dar în prezent este considerată cea mai sigură opțiune

AES, TKIP sau ambele și cum funcționează?

TKIP

Conform Wikipedia, TKIP a fost conceput pentru a „înlocui” „standardul” WEP, atunci vulnerabil, fără a fi nevoie să facă modificări hardware-ului care rulează standardul Wired Equivalent Privacy (WEP). Folosește cifrul RC4.

Network World explică că TKIP nu înlocuiește de fapt WEP; este un „Înveliș“. Din păcate, acesta este înfășurat în jurul WEP-ului fundamental nesigur, motivul fiind că a fost destinat ca o măsură temporară, deoarece nimeni nu voia să arunce toate investițiile hardware pe care le-au făcut și a putut fi implementat rapid. Ultimul motiv a fost suficient pentru ca vânzătorii și managerii de afaceri să-l îmbrățișeze cu entuziasm. La vremea sa, TKIP a întărit securitatea WEP prin:

- Amestecarea unei chei de bază, a adresei MAC a unui punct de acces (AP) și a unui număr de serie al pachetului – „Operația de amestecare este concepută pentru a atrage o cerere minimă asupra stațiilor și punctelor de acces, având totuși o rezistență criptografică suficientă, încât să nu poată fi ușor ruptă.”

- Creșterea lungimii cheii la 128 biți – „Aceasta rezolvă prima problemă a WEP: o lungime de cheie prea scurtă.”

- Crearea unui număr de serie unic de 48 de biți care este incrementat pentru fiecare pachet trimis, astfel încât nici două taste nu sunt aceleași – „Aceasta rezolvă o altă problemă a WEP, numită „atacuri de coliziune,”Care poate apărea atunci când se utilizează aceeași cheie pentru două pachete diferite.

- Reducerea riscului de atacuri de reluare cu vectorul de inițializare extins (IV) menționat mai sus – „Pentru că un număr de secvență de 48 de biți va dura mii de ani pentru a se repeta, nimeni nu poate reda pachete vechi dintr-o conexiune fără fir– acestea vor fi detectate ca necorespunzătoare, deoarece numerele de secvență nu vor fi corecte. “

Cât de vulnerabil este într-adevăr TKIP? Potrivit Cisco, TKIP este vulnerabil la decriptarea pachetelor de către un atacator. Cu toate acestea, numai cheia de autentificare poate fi furată de un atacator, nu de cheie de criptare.

„Cu cheia recuperată, doar pachetele capturate pot fi falsificate într-o fereastră limitată de cel mult 7 încercări. Atacatorul poate decripta doar un singur pachet la un moment dat, la un ritm de un pachet pe 12-15 minute. În plus, pachetele pot fi decriptate numai când sunt trimise de la punctul de acces wireless (AP) către client (unidirecțional). “

Problema este că, dacă pălăriile albe descoperă descoperă vectori mai mari pentru inserarea atacurilor, la fel și pălăriile negre.

Este un dezavantaj atunci când TKIP este utilizat cu PSK. „Cu autentificarea 802.1X, secretul sesiunii este unic și transmis în siguranță la stație de către serverul de autentificare; când utilizați TKIP cu chei pre-partajate, secretul sesiunii este același pentru toată lumea și nu se schimbă niciodată – de unde și vulnerabilitatea utilizării TKIP cu tastele pre-partajate. ”

AES

AES (bazat pe algoritmul Rjiandael) este un cifru bloc („S” reprezintă de fapt standard și este o altă instanță a terminologiei confuze) folosit de protocolul numit CCMP. Acesta convertește textul în text cifrat și are lungimi cheie de 28, 192 sau 256 biți. Cu cât este mai lungă lungimea cheii, cu atât datele de criptare sunt mai inscriptibile de către hackeri.

Experții de securitate sunt în general de acord că AES nu are puncte slabe semnificative. AES a fost atacat cu succes doar de câteva ori de către cercetători, iar aceste atacuri au fost în principal cele ale canalului lateral.

AES este criptarea alegerii pentru guvernul federal al SUA și NASA. Pentru mai multă siguranță, vizitați forumul Crypto al Stack Exchange. Pentru detalii tehnice bine explicate despre modul în care funcționează AES, care nu intră în sfera de aplicare a acestui articol, vizitați eTutorials.

Termeni și acronime Wifi ar trebui să știți

Certificări și standarde

Deși WPA2 este un program de certificare, este adesea denumit standard și uneori ca protocol. „Standard” și „protocol” sunt descrieri folosite adesea de jurnaliști și chiar de dezvoltatorii acestor certificări (și cu riscul de a fi pedant), dar termenii pot fi un pic înșelători atunci când este vorba despre înțelegerea modului în care standardele și protocoalele se referă la wifi. certificare, dacă nu corect corect.

Putem folosi analogia unui vehicul care este certificat ca fiind rutier. Producătorul va avea ghiduri care specifică siguranța standarde. Când cumpărați mașina, așa va fi fost certificate la fel de sigur de condus de o organizație care specifică standardele pentru siguranța vehiculului.

Deci, în timp ce WPA2 ar trebui să fie numit certificare, ar putea fi denumit în mod vag standard. Dar, pentru a-l numi protocol, confuză semnificația protocoalelor reale – TKIP, CCMP și EAP – în securitatea wifi.

Protocoale și cifre

Un alt strat de confuzie: AES este acronimul pentru Encryption Advanced Standard. Și, potrivit unui utilizator Stack Exchange, TKIP nu este de fapt un algoritm de criptare; este utilizat pentru a asigura trimiterea pachetelor de date cu chei de criptare unice. Utilizatorul, Lucas Kauffman, spune: „TKIP implementează o funcție de amestecare a cheilor mai sofisticată pentru amestecarea unei chei de sesiune cu un vector de inițializare pentru fiecare pachet.” De altfel, Kauffman definește EAP ca „cadru de autentificare”. El este corect în sensul că EAP specifică modul de transmitere a mesajelor; nu le criptează în sine. Vom atinge din nou acest lucru în secțiunea următoare.

Utilizați WPA2 și alte certificări wifi protocoale de criptare pentru securizarea datelor wifi. WPA2-Personal acceptă mai multe tipuri de criptare. WPA și WPA2 sunt compatibile înapoi cu WEP, care acceptă doar TKIP.

Juniper se referă la protocoale de criptare precum AES și TKIP ca cifre de criptare. Un cifru este pur și simplu un algoritm care specifică modul în care se realizează un proces de criptare.

Conform comunității AirHeads:

„Adesea vedeți TKIP și AES la care faceți referire atunci când securizați un client WiFi. Într-adevăr, ar trebui menționat ca TKIP și CCMP, nu AES. TKIP și CCMP sunt protocoale de criptare. AES și RC4 sunt cifre, CCMP / AES și TKIP / RC4. Puteți vedea că furnizorii amestecă un cifru cu un protocol de criptare. Dacă faceți un examen un mod ușor de a aminti diferența este să vă amintiți TKIP și CCMP sfârșit în „P” pentru protocolul de criptare. [sic]”

La fel și EAP, deși este o autentificare, nu un protocol de criptare.

Linia de jos:

- WPA2-Personal – Acordă CCMP (pe care majoritatea oamenilor îl numesc AES) și TKIP.

- WPA2-Enterprise – Suportă CCMP și Extensible Authentication Protocol (Extensible Authentication Protocol (EAP)).

Criptare și autentificare WPA2

Autentificare – PSK versus 802.1X

Ca și WPA, WPA2 acceptă autentificarea IEEE 802.1X / EAP și PSK.

WPA2-Personal – PSK este mecanismul de autentificare utilizat pentru validarea utilizatorilor WPA2-Personal care realizează o conexiune wifi. A fost conceput în principal pentru uz general pentru birou și pentru casă. PSK nu are nevoie de un server de autentificare pentru a fi configurat. Utilizatorii se autentifică cu cheia pre-partajată, mai degrabă decât cu un nume de utilizator și o parolă ca la ediția Enterprise.

WPA2-Enterprise –Standardul original IEEE 802.11 (standardul „rutier” pentru certificarea wifi) a fost lansat în 1997. Versiunile ulterioare au fost adesea dezvoltate pentru a îmbunătăți viteza de transmisie a datelor și a lua pas cu noile tehnologii de securitate. Ultimele versiuni WPA2-Enterprise sunt conforme cu 802.11 i. Protocolul său de autentificare de bază este 802.1X, care permite autentificarea dispozitivelor wifi prin nume de utilizator și parolă sau folosirea unui certificat de securitate. Autentificarea 802.1X este implementată pe un Server AAA (de obicei RADIUS) care asigură autentificarea centralizată și funcționalitatea de gestionare a utilizatorilor. EAP este standardul utilizat pentru a transmite mesaje și autentifica autentificatorul client și server înainte de livrare. Aceste mesaje sunt securizate prin protocoale cum ar fi SSL, TLS și PEAP.

Criptare – „semințe” și PMK

WPA2-Personal – PSK combină o frază de acces (cheie pre-partajată) și SSID (care este folosită ca și „Semințe“ și este vizibil pentru toată lumea din rază) pentru a genera chei de criptare. Cheia generată – a Tasta Master Pairwise (PMK) – este utilizat pentru criptarea datelor utilizând TKIP / CCMP. PMK se bazează pe o valoare cunoscută (fraza de acces), astfel încât oricine are această valoare (inclusiv un angajat care părăsește compania) ar putea surprinde cheia și ar putea folosi forța brută pentru a decripta traficul.

Câteva cuvinte despre semințe și SSID-uri.

- SSID-urile – Toate numele de rețea care apar în lista de hotspoturi wi-fi ale dispozitivului dvs. sunt SSID-uri. Software-ul de analiză în rețea poate scana SSID-uri, chiar și pe cele presupuse ascunse. Potrivit lui Steve Riley, „Un SSID este un nume de rețea, nu – repet, nu – o parolă. O rețea wireless are un SSID pentru a-l distinge de alte rețele wireless din apropiere. SSID-ul nu a fost niciodată conceput pentru a fi ascuns și, prin urmare, nu va oferi rețelei dvs. niciun fel de protecție dacă încercați să îl ascundeți. Este o încălcare a specificației 802.11 pentru a vă păstra SSID-ul ascuns; Modificarea specificației 802.11i (care definește WPA2, discutat mai târziu) chiar prevede că un computer poate refuza să comunice cu un punct de acces care nu-și transmite SSID-ul. “

- seminte – Lungimea SSID și SSID sunt manipulate înainte de a fi transformate în componența PMK generată. Lungimea SSID și SSID sunt utilizate ca semințe, care inițializează un generator de numere pseudorandom folosit pentru a sări fraza, creând o cheie hashed. Asta înseamnă că parolele sunt spălate diferit în rețele cu SSID-uri diferite, chiar dacă au aceeași parolă.

O frază bună poate să diminueze riscul potențial asociat cu utilizarea SSID ca sămânță. O frază de acces ar trebui să fie generată la întâmplare și schimbată adesea, în special după utilizarea unui hotspot wifi și când un angajat părăsește o companie.

WPA2-Enterprise – După ce serverul RADIUS a autentificat clientul, acesta returnează la întâmplare PMK de 256 biți pe care CCMP îl utilizează pentru criptarea datelor numai pentru sesiunea curentă. „Semința” este necunoscută și fiecare sesiune necesită un nou PMK, astfel încât atacurile de forță brută sunt o pierdere de timp. WPA2 Enterprise poate utiliza, dar nu în mod obișnuit, PSK.

Ce tip de criptare este cel mai potrivit pentru dvs., AES, TKIP sau ambele? (Rezolvat)

Întrebarea inițială pusă în acest articol a fost dacă folosiți AES, TKIP sau ambele pentru WPA2?

Selectarea unui tip de criptare pe router

Opțiunile dvs. (în funcție de dispozitivul dvs.) pot include:

- WPA2 cu TKIP – Ar trebui să selectați această opțiune doar dacă dispozitivele dvs. sunt prea vechi pentru a vă conecta la noul tip de criptare AES

- WPA2 cu AES – Aceasta este cea mai bună alegere (și implicită) pentru routerele mai noi care acceptă AES. Uneori vei vedea doar WPA2-PSK, ceea ce înseamnă de obicei că dispozitivul dvs. acceptă PSK în mod implicit.

- WPA2 cu AES și TKIP – Aceasta este o alternativă pentru clienții moștenitori care nu acceptă AES. Când utilizați WPA2 cu AES și TKIP (ceea ce poate doriți să faceți dacă comunicați cu dispozitive vechi), puteți experimenta viteze de transmisie mai lente. Comunitatea AirHead explică acest lucru pentru că „cifrele de grup vor scădea întotdeauna la cifra cea mai mică.” AES utilizează mai multă putere de calcul, astfel încât dacă ai multe dispozitive, ai putea vedea o reducere a productivității în jurul biroului. Rata maximă de transfer pentru rețelele care utilizează parolele WEP sau WPA (TKIP) este de 54 Mbps (Sursa: CNet).

- WPA / WPA2 – Similar cu opțiunea de mai sus, puteți să o selectați dacă aveți unele dispozitive mai vechi, dar nu este la fel de sigură ca opțiunea doar WPA2

Pe dispozitivul dvs., în loc de WPA2, vi se poate afișa opțiunea „WPA2-PSK”. Puteți trata acest lucru ca același lucru.

Sfaturi pentru întărirea securității PSK

Comentariile lui Terrence Koeman cu privire la Stack Exchange fac o lectură edificatoare despre motivul pentru care WPA2-Enterprise este mai sigur decât WPA2-Personal. El oferă, de asemenea, sfaturile de mai jos:

- Setați SSID-ul („semința” PMK) pe un șir aleator de câte cifre aveți voie, ceea ce va face PMK mai puțin vulnerabil la atacurile cu forțe brute

- Creați un PSK lung aleatoriu și schimbați-l în mod regulat

- Un SSID unic te poate face vulnerabil la hoții care te pot privi mai ușor pe Wigle. Dacă sunteți cu adevărat paranoic, ar trebui să luați în considerare utilizarea unui VPN.

Ce urmeaza? WPA3 a fost lansat

Potrivit NetSpot, „Probabil singurul dezavantaj al WPA2 este cât de multă putere de procesare are nevoie pentru a vă proteja rețeaua. Aceasta înseamnă că este nevoie de un hardware mai puternic pentru a evita performanța mai scăzută a rețelei. Această problemă se referă la punctele de acces mai vechi care au fost implementate înainte de WPA2 și acceptă doar WPA2 printr-o actualizare a firmware-ului. Majoritatea punctelor de acces actuale au fost furnizate cu hardware mai capabil. ”Și, majoritatea furnizorilor continuă să furnizeze patch-uri WPA2.

WPA2 va fi eliminat treptat de WPA3, lansat în iunie [year] după identificarea unei vulnerabilități de securitate numită KRACK în WPA2 anul precedent. Procesul de lansare este de așteptat să dureze ceva timp (eventual până în [year]), în timp ce furnizorii certifică și trimit dispozitive noi. În timp ce patch-urile pentru vulnerabilitatea KRACK au fost lansate, WPA2 nu este aproape la fel de sigur ca WPA3. Pentru început, ar trebui să vă asigurați că selectați cea mai sigură metodă de criptare. Scepticul Dion Phillips, care scrie pentru InfiniGate, crede că „… este îndoielnic că dispozitivele wireless actuale vor fi actualizate pentru a sprijini WPA3 și este mult mai probabil ca următoarea undă de dispozitive să fie trecută prin procesul de certificare.”

Ai inteles; în cele din urmă, este probabil că va trebui să cumpărați un router nou. Între timp, pentru a rămâne în siguranță, puteți aplica și proteja WPA2.

Nu există încă rapoarte documentate despre atacuri KRACK, dar certificarea WPA3 oferă mult mai multă securitate decât conectarea vulnerabilității KRACK. În prezent, un program de certificare opțional, acesta va deveni obligatoriu în timp ce mai mulți furnizori îl vor adopta. Aflați mai multe despre WPA2 și 3 cu articolul Comparitech despre Ce este WPA3 și cât de sigur este acesta?

Aflați mai multe despre securitatea wifi

- O introducere tehnică excelentă, de lungă durată, în TKIP, AES și utilizarea problematică a terminologiei înșelătoare este The TKIP Hack

- Dacă vă preocupă WPA2 și dispozitivele dvs. acceptă doar TKIP, alegeți un VPN de încredere

- Înțelegeți elementele de bază ale criptografiei

- Aflați cum vă asigurați routerul wifi – indicii pentru utilizatorul obișnuit și pentru oricine are date sensibile de protejat

Vezi si:

Ghidul resurselor de criptare

Îmbunătățește-ți propria securitate cibernetică

Imagine pentru prima pagină pentru Protocolul WPA de Marco Verch. Licențiat conform CC BY 2.0

tate, WEP – foarte nesigur, WPA – mai sigur decât WEP, dar încă vulnerabil la atacuri, WPA2 – considerat cel mai sigur până la lansarea WPA3. Este important să alegeți cea mai bună opțiune de criptare pentru dispozitivele dvs. și să vă asigurați că aveți cele mai recente actualizări de securitate instalate. AES, TKIP sau ambele și cum funcționează? AES (Advanced Encryption Standard) și TKIP (Temporal Key Integrity Protocol) sunt două opțiuni de criptare disponibile pentru WPA2-Personal. AES este considerat mai sigur și mai rapid decât TKIP, care este mai vechi și mai vulnerabil la atacuri. Cu toate acestea, unele dispozitive mai vechi pot fi compatibile doar cu TKIP, ceea ce poate încetini viteza de transmisie a datelor. Este important să alegeți cea mai bună opțiune de criptare pentru dispozitivele dvs. și să vă asigurați că aveți cele mai recente actualizări de securitate instalate. Termeni și acronime Wifi ar trebui să știți Certificările, standardele, protocoalele și programele sunt termeni importanți în securitatea wifi, dar pot fi confuziți și utilizați în mod incorect. Este important să înțelegeți diferența dintre acești termeni și să alegeți cea mai bună opțiune de securitate pentru dispozitivele dvs. Criptare și autentificare WPA2 Autentificarea și criptarea sunt două aspecte importante ale securității wifi. Autentificarea poate fi realizată prin utilizarea unei parole pre-partajate (PSK) sau a unui protocol de autentificare 802.1X. Criptarea poate fi realizată prin utilizarea unei chei de criptare pre-partajate (PMK) și a unui protocol de criptare AES sau TKIP. Este important să alegeți cea mai bună opțiune de criptare și autentificare pentru dispozitivele dvs. și să vă asigurați că aveți cele mai recente actualizări de securitate instalate. Ce urmeaza? WPA3 a fost lansat recent și este considerat a fi mai sigur decât WPA2. Este important să urmăriți dezvoltările în securitatea wifi și să actualizați dispozitivele dvs. la cele mai recente standarde de securitate. Aflați mai multe despre securitatea wifi Pentru a vă proteja dispozitivele și rețelele de calculatoare fără fir, este important să înțelegeți termenii și opțiunile de securitate wifi disponibile. Puteți afla mai multe despre securitatea wifi și cum să vă protejați dispozitivele și rețelele de calculatoare fără fir prin consultarea resurselor online și prin contactarea experților în securitatea informațiilor.