PGP (Pretty Good Privitate) criptarea a devenit un element principal al confidențialității și securității internetului dintr-un motiv principal: vă permite să trimiteți un mesaj codat cuiva fără a fi necesar să partajați codul dinainte. Există multe altele, dar acesta este aspectul fundamental care l-a făcut atât de util.

Să presupunem că ai nevoie să trimiți un mesaj sensibil unui prieten fără ca altcineva să-și descopere conținutul. Una dintre cele mai bune soluții ar fi modificarea acestuia cu un cod secret pe care doar tu și prietenul îl cunoașteți, astfel încât, dacă cineva interceptează mesajul, nu poate citi conținutul.

Sisteme ca acestea funcționează bine în multe tipuri diferite de criptare, dar există un defect major: Cum puteți trimite un mesaj codat cuiva dacă nu ați avut deja șansa de a partaja codul cu ei?

Dacă nu ați împărtășit codul în prealabil și l-ați folosit pentru a cripta mesajul, atunci prietenul dvs. nu va avea cum să descifreze mesajul codat atunci când îl primește. Dacă trimiteți codul alături de mesajul codat, atunci oricine interceptează mesajul poate accesa conținutul la fel de ușor ca și destinatarul.

Este o mulțime pe care PGP a reușit să o rezolve cu ceva numit criptare cu cheie publică (nu vă faceți griji, vom acoperi ceea ce este mai târziu), ceea ce permite utilizatorilor săi să trimită mesaje sigure și criptate către oameni chiar dacă nu s-au mai întâlnit până acum, darămite să avem șansa de a aranja un cod.

Ce mai face criptarea PGP?

Funcția principală a PGP este de a permite utilizatorilor săi să trimită mesaje sigure, fără a fi nevoie de o introducere prealabilă, dar asta nu este tot ceea ce face. De asemenea, permite destinatarilor să verifice dacă un mesaj este autentic sau dacă a fost modificat. Face acest lucru folosind ceva numit semnături digitale, pe care îl vom acoperi ulterior în articol.

În plus, PGP poate fi utilizat pentru a cripta alte lucruri în afară de e-mail. Îl puteți utiliza pentru a cripta hard disk-ul, mesajele instantanee, fișierele și multe altele. Deși toate acestea sunt caracteristici importante, acest articol se va concentra în principal pe utilizarea criptării PGP pentru e-mail, cea mai răspândită utilizare a PGP.

De ce este important PGP?

Poate că nu sunteți conștienți, dar e-mailul nu este un mod foarte sigur de a comunica. Când e-mailul îți părăsește contul și este trimis pe internet, acesta tranzitează prin rețele care nu îți pot controla. Poate fi interceptat și modificat, totul fără tine sau cunoștința destinatarului.

Dacă doriți să trimiteți ceva valoros sau sensibil, e-mailul normal nu este potrivit. Mesajele dvs. personale pot fi surprinse de hackeri care ar putea să-l folosească pentru a comite fraude de identitate, în timp ce mesajele guvernamentale importante pot cădea în mâinile spionilor. Persoana care se ocupă de o persoană ar putea chiar să citească tot ce trece prin căsuța de e-mail.

Aceste pericole fac parte din motivul pentru care a fost inventat PGP – pentru a aduce un aspect de confidențialitate și securitate în Vestul Sălbatic, care este comunicarea prin e-mail. Inseamna Confidențialitate destul de bună, ceea ce poate să nu inspire multă încredere pentru ceva pe care oamenii se bazează pentru a-și păstra comunicațiile în siguranță.

În ciuda numelui – care s-a inspirat din magazinul fictiv al unui program de radio numit Ralph’s Pretty Good Grocery – PGP este o formă de criptare care nu are nicio modalitate de a fi spartă public. Acest lucru înseamnă că, atât timp cât este utilizat corect, puteți fi încrezător în securitatea, confidențialitatea și integritatea mesajelor și fișierelor dvs..

Istoricul PGP

PGP este un program de criptare care a fost creat de Paul Zimmerman În vremea întunericului de pe Internet din 1991. Zimmerman, care era un activist antinuclear neobișnuit, a creat inițial programul pentru ca indivizii similari să poată comunica și să stocheze fișierele mai în siguranță. Primul algoritm de criptare a fost numit „BassOmatic”, numit de Zimmerman după o Sâmbătă seara în direct schiță.

Zimmerman a lansat PGP gratuit prin FTP, devenind astfel prima formă de criptografie cu chei publice cu disponibilitate largă. S-a răspândit rapid peste Usenet, în special printre pace și alți activiști politici. Din aceste rădăcini, utilizarea sa a crescut spre cei care doreau mai multă confidențialitate și securitate pentru comunicările lor.

După ce criptarea PGP s-a extins în afara SUA, Serviciul Vamal al Statelor Unite (USCS) a început o anchetă în Zimmerman, deoarece PGP a fost apoi clasificat ca criptografie de înaltă rezistență. La vremea respectivă, acest tip de criptografie era considerat o formă de muniție și necesita un permis pentru a fi exportat.

Odată ce PGP și-a făcut drum în străinătate, USCS s-a preocupat de creatorul său pentru inițierea distribuției sale internaționale. Din fericire pentru Zimmerman, după câțiva ani de investigații și după o manevră juridică imaginativă, nu s-au stabilit niciun fel de acuzații.

De-a lungul anilor, noi versiuni ale PGP au fost lansate continuu pentru a îmbunătăți securitatea și capacitatea de utilizare a acestuia. Unele dintre aceste modificări au inclus restructurarea sistemului de certificare, implementarea de noi algoritmi simetrici și asimetrici și dezvoltarea unei noi arhitecturi bazate pe proxy.

De-a lungul drumului, au existat o serie de achiziții care s-au încheiat cu Symantec Corporation achiziționând PGP Corporation și cea mai mare parte a activelor sale inițiale pentru 300 de milioane de dolari (229,7 milioane GBP GBP). Acum dețin marcă comercială pentru PGP și o folosesc în produsele lor, cum ar fi Symantec Command Line și Symantec Desktop Email Encryption.

Vezi si:

Coduri și cifre celebre prin istorie

Resurse de criptare: o listă mare de instrumente și ghiduri

OpenPGP

Primele zile ale PGP au fost afectate de dezacorduri de brevet bazate pe utilizarea sa a algoritmului de criptare RSA. Pentru ca dezvoltarea PGP să continue fără aceste probleme de acordare a licențelor, echipa din spatele său a început să creeze un standard neproprietar care să poată fi utilizat în mod deschis și liber.

În 1997, s-au apropiat de Internet Engineering Task Force (IETF) cu o propunere de a dezvolta standardul și de a-l denumi OpenPGP. Propunerea a fost acceptată și OpenPGP a devenit un standard Internet. Aceasta a permis oricui să implementeze OpenPGP în software-ul său.

OpenPGP este dezvoltat activ în conformitate cu specificația RFC 4880. Acest standard stabilește algoritmi de criptare, formate, compoziție și alte funcții pe care programele trebuie să le utilizeze pentru a fi compatibile cu OpenPGP.

Ce programe folosesc OpenPGP?

Criptarea PGP este utilizată într-o serie de programe proprii, cum ar fi produsele Symantec menționate mai sus. Datorită dezvoltării standardului OpenPGP, este disponibil și într-o serie de implementări gratuite.

Cel mai proeminent dintre acestea este Gpg4win, care este o suită gratuită de instrumente de criptare pentru Windows. Criptarea PGP poate fi utilizată pe Mac OS cu un program precum GPG Suite, Android cu K-9 Mail și iOS cu Canary Mail. Mai multe opțiuni compatibile cu OpenPGP pot fi găsite pe site-ul OpenPGP.

Cum funcționează criptarea PGP?

În primul rând, să acoperim conceptele cheie, apoi vom trece într-un exemplu pentru a vă oferi o înțelegere mai concretă. Criptarea PGP se bazează pe mai multe elemente majore de care va trebui să îți atragi capul pentru a înțelege cum funcționează. Cele mai importante sunt criptografie cu cheie simetrică, criptografie cu cheie publică, semnături digitale si web de încredere.

Criptografie cu cheie simetrică

Criptografia cu cheie simetrică implică utilizarea aceleiași taste atât pentru criptarea cât și pentru decriptarea datelor. În PGP, este generată o cheie unică aleatorie, care este cunoscută sub numele de cheia sesiunii. cheia de sesiune criptează mesajul, care este cea mai mare parte a datelor care trebuie trimise.

Acest tip de criptare este relativ eficient, dar are o problemă. Cum împărtășiți cheia de sesiune cu destinatarul dvs.? Dacă îl trimiteți alături de e-mailul dvs., oricine interceptează mesajul poate accesa conținutul la fel de ușor ca și destinatarul dvs. Fără cheie, destinatarul dvs. va vedea doar cifrul de text.

Criptografie cu cheie publică

PGP rezolvă această problemă cu criptografia cu cheie publică, cunoscută și sub denumirea de criptografie asimetrică. În acest tip de criptare există două chei: a cheie publică și a unul privat.

Fiecare utilizator are unul dintre fiecare. Cheia publică a potențialului dumneavoastră corespondent poate fi găsită căutând pe serverele cheie sau întrebând direct persoana. Chei publice sunt utilizate de expeditor pentru criptarea datelor, dar nu pot decripta.

După ce datele au fost criptate cu cheia publică a destinatarului, acestea pot fi decriptate numai de către acestea cheie privată. Acesta este motivul pentru care cheile publice sunt înmânate liber, dar cheile private trebuie păzite cu atenție. Dacă cheia ta privată este compromisă de un atacator, aceasta îi permite să acceseze toate e-mailurile criptate PGP.

În PGP, criptarea cu cheie publică nu este utilizată pentru a cripta mesajul, ci doar unic cheia sesiunii care a fost generat pentru a-l cripta. De ce? Deoarece criptarea cu chei publice este pur și simplu prea ineficientă. Durează prea mult și ar folosi o cantitate mai mare de resurse de calcul.

Deoarece corpul mesajului conține de obicei cea mai mare parte a datelor, PGP folosește criptarea cheii simetrice mai economice pentru aceasta. Rezervă criptarea cheilor publice cu cheia sesiunii, ceea ce face întregul proces mai eficient.

În acest fel, mesajul este criptat prin mijloace mai practice, în timp ce criptarea cu chei publice este utilizată pentru a livra în siguranță cheia de sesiune destinatarului dvs.. Deoarece numai cheia lor privată poate decripta cheia de sesiune, iar cheia de sesiune este necesară pentru a decripta mesajul, conținutul este protejat de atacatori.

Semnături digitale

Semnăturile noastre scrise sunt frecvent utilizate pentru a verifica dacă suntem cine spunem. Sunt departe de a fi ignorați, dar sunt încă un mod util de prevenire a fraudei. Semnături digitale sunt similare, folosind criptografia cu chei publice pentru a autentifica faptul că datele provin de la sursa pe care o pretinde și că nu au fost modificate.

Procesul face semnăturile digitale, în esență, imposibil de falsificat, decât dacă cheia privată a fost compromisă. Semnăturile digitale pot fi utilizate alături de criptarea mesajelor PGP sau separat. Totul depinde de ceea ce trimiteți și de ce.

Dacă mesajul este sensibil și nu ar trebui citit de nimeni în afară de destinatar, trebuie să utilizați criptarea. Dacă mesajul trebuie livrat intact și fără modificări, atunci trebuie să fie utilizată o semnătură digitală. Dacă ambele sunt importante, ar trebui să le folosești împreună.

Semnăturile digitale funcționează folosind un algoritm pentru a combina cheia privată a expeditorului cu datele pe care le autentifică. Textul complet al mesajului dvs. este alimentat prin intermediul unui funcție hash, care este un algoritm care transformă intrările într-un bloc de date cu dimensiuni fixe, numit a digera mesaj.

Digitarea mesajului este apoi criptată cu cheia privată a expeditorului. Această digerare a mesajelor criptate este ceea ce este cunoscut sub numele de semnatura digitala. În criptarea PGP, semnătura digitală este trimisă alături de corpul mesajului (care poate fi fie criptat, fie în format literar).

Verificarea semnăturilor digitale

Când cineva primește un e-mail semnat digital, ei pot verifica autenticitatea și integritatea acesteia folosind cheia publică a expeditorului. Întregul proces este realizat în general de software-ul PGP al destinatarului, dar vom prezenta măsurile dure pentru a vă face o idee despre ceea ce se întâmplă de fapt.

În primul rând, o funcție hash este utilizată pe mesajul care a fost primit. Aceasta oferă mesajul de e-mail al formularului actual.

Următorul pas este să calculați digerarea mesajului original de la semnătura digitală care a fost trimisă. cheia publică a expeditorului este să decriptați semnătura digitală. Acest lucru oferă mesajul să digere exact așa cum a fost când a fost semnat de expeditor.

Pentru a stabili dacă mesajul este autentic și nu a fost modificat, tot programul destinatarului trebuie să facă este să compare mesajul pe care îl primesc de la e-mail-ul pe care l-au primit cu mesajul pe care l-au derivat din semnătura digitală.

Dacă mesajul a fost modificat cu un singur personaj sau semn de punctuație, atunci mesajul va fi complet diferit. Dacă mesajul digerează nu se aliniază, atunci destinatarul va ști că există o problemă cu mesajul.

Dacă cele două testări ale mesajelor nu sunt identice, există trei vinovați probabili:

- cheia publică folosită pentru a decripta semnătura digitală nu a fost legată de cheia privată care a fost utilizată pentru criptarea acesteia. Aceasta înseamnă că expeditorul poate să nu fie cine spune că sunt.

- semnătura digitală poate fi falsă.

- mesajul a fost schimbat de la semnarea sa.

Dacă primiți un mesaj semnat digital și testele nu se aliniază, ar trebui să fiți sceptici. Poate fi o greșeală nevinovată, deoarece cheia publică greșită a fost folosită din greșeală, dar ar putea fi, de asemenea, un mesaj fraudulos sau unul care a fost modificat.

Web de încredere

De unde știi că o cheie publică aparține de fapt persoanei care spune că o face? Nu ar putea cineva să posteze propria cheie publică și să pretindă că este Papa în încercarea de a accesa toate e-mailurile criptate PGP primite (presupunând că este suficient de priceput pentru a utiliza PGP)?

Din fericire, toate acestea au fost gândite înainte de timp și au fost puse în aplicare soluții. Altfel, ceva atât de simplu ar submina complet întregul sistem. Pentru a preveni acest tip de activitate, web de încredere a fost dezvoltat.

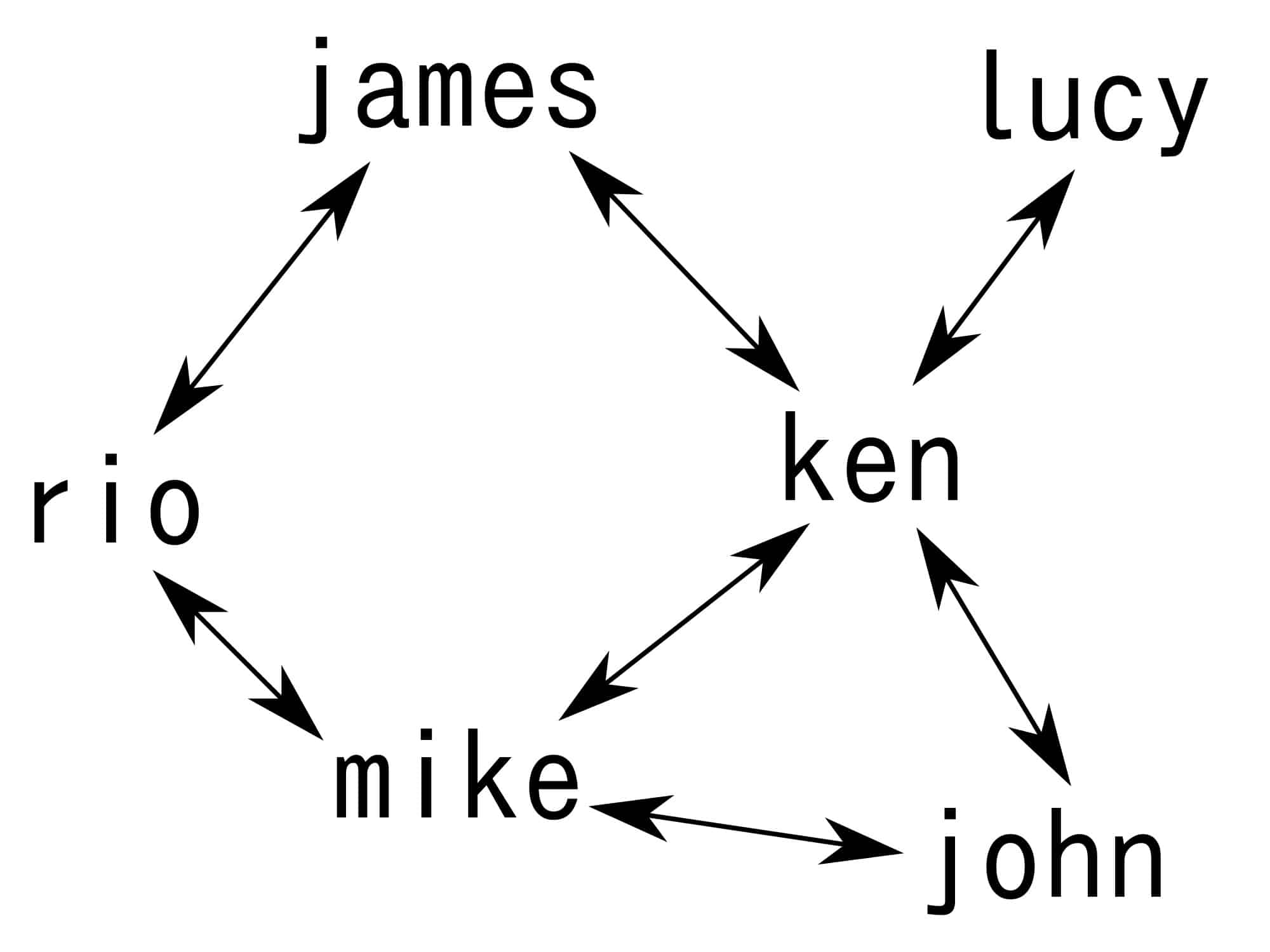

Web-ul de încredere a crescut ca o modalitate de a verifica faptul că fiecare cheie publică PGP și ID de utilizator sunt într-adevăr conectate la persoana sau organizația pe care se spune că o reprezintă. Web-ul unui trust conectează entitatea vieții reale cu cheia publică, utilizând o terță parte pentru a semna utilizatorul Certificat digital PGP. Cea mai bună parte? Face totul fără o autoritate centrală care se poate prăbuși sau poate fi coruptă.

Un certificat digital conține informațiile de identificare ale utilizatorului, cheia lor publică și una sau mai multe semnături digitale. Dacă cunoașteți personal un utilizator PGP, puteți confirma că cheia lor publică este legată de identitatea lor reală. Puteți să vă încredințați în ele și să semnați digital certificatul lor, ceea ce arată că cel puțin o persoană valează identitatea. De asemenea, pot face același lucru pentru tine.

Dacă amândoi vă întâlniți fiecare cu un nou utilizator PGP și vă semnați digital certificatele pentru a-și verifica identitățile, începeți să creați o rețea mică, în care cei patru puteți avea încredere în legăturile dintre cheile publice și identitățile, pe baza încrederii fiecărei persoane are în alții cărora le sunt legate.

Peste orar, acest lucru creează un web de încredere interconectat, cu o mulțime de oameni care se întreabă unul cu celălalt cu semnături digitale care își verifică dreptul de proprietate asupra unei chei publice.

Uneori poate fi dificil pentru utilizatorii noi să găsească pe cineva care să-și semneze certificatele și să verifice relația dintre ei și cheia publică. Poate fi deosebit de dificil dacă nu cunosc alți utilizatori PGP în viața reală.

Acest lucru a fost parțial rezolvat de părțile care semnează cheia, care sunt întâlniri din viața reală în care utilizatorii pot evalua dacă cheile aparțin persoanei care spune că o face. Dacă totul verifică identificarea lor, ei semnează digital certificatul persoanei atunci când ajunge acasă.

Sunt diferite niveluri de încredere, inclusiv deplin și parțial. Cei care au multe semnături digitale pe certificatele lor, care reprezintă încredere deplină, sunt considerați mult mai fiabili decât cei care au doar câteva semnături cu încredere parțială.

Web-ul de încredere permite utilizatorilor să evalueze singuri dacă au încredere în certificatul digital al unui potențial corespondent. Dacă mesajul pe care vor să-l trimită este extrem de sensibil, ar putea decide că riscul este prea mare pentru a-l trimite cuiva care are doar încredere parțială.

Autoritățile de certificare

Certificatele digitale PGP nu sunt singura modalitate prin care identitățile pot fi legate de cheile lor publice. Certificate X.509 poate fi de asemenea utilizat. Acesta este un standard comun de certificare care este utilizat și în alte scopuri. Principala diferență între certificatele PGP și certificatele X.509 este că certificatele PGP pot fi semnate de oricine, în timp ce un certificat X.509 trebuie semnat de ceea ce este cunoscut ca autoritate certificată.

Certificatele PGP pot fi semnate și de autoritățile de certificare, dar certificatele X.509 pot fi semnate doar de autoritățile de certificare sau de reprezentanții acestora. Certificatele X.509 dețin și o serie de informații de identificare a proprietarului alături de cheia publică, dar au și o dată de început și de expirare..

Spre deosebire de certificatele PGP, pe care un utilizator le poate face singur, Certificatele X.509 sunt disponibile numai prin aplicarea unei autorități de certificare. Aceste certificate au, de asemenea, o singură semnătură digitală de la emitent, spre deosebire de numeroasele semnături pe care un certificat PGP le poate avea de la alți utilizatori.

Criptarea atașamentelor

PGP poate fi, de asemenea, utilizat pentru criptarea fișierelor atașate. Există câteva modalități de a face acest lucru, dar va depinde de implementarea dvs. În general, cea mai bună metodă este cu PGP / MIME, care va cripta împreună atașamentele și corpul de mesaje. Acest lucru previne scurgerea de metadate care are loc dacă fiecare segment este criptat separat.

Criptare PGP în acțiune

Să punem toate acestea laolaltă într-un exemplu pentru a arăta modul în care aceste elemente funcționează unul față de celălalt. Pentru a face lucrurile mai interesante, să spunem că sunteți un informator al unei țări totalitare care a descoperit un caz extrem de corupție.

Doriți să transmiteți mesajul către jurnaliști, dar sunteți îngroziți pentru propria siguranță. Ce se întâmplă dacă guvernul află că tu ai fost cel care a scăpat informațiile și ei trimit oamenii după tine?

În cele din urmă, decideți că eliberarea informațiilor către public este ceea ce trebuie să faceți, dar doriți să o faceți într-un mod care să vă protejeze cât mai mult. Căutați online și găsiți un jurnalist care este renumit pentru acest tip de muncă și protejează întotdeauna sursele lor.

Nu doriți să le sunați sau să le trimiteți prin e-mail în mod normal, este prea riscant. Ai mai auzit despre PGP înainte și ai decis să încerci să-l folosești pentru a-ți proteja mesajul. Descărcați un program precum Gpg4win și îl configurați cu un e-mail compatibil OpenPGP.

După ce totul este în regulă, căutați jurnalistul cheie publică. O găsiți pe site-ul lor web sau căutând un server-cheie. Cheia lor publică are numeroase semnături cu încredere deplină pe certificatul digital, deci știți că este legitim.

Importați cheia publică a jurnalistului, apoi utilizați e-mailul dvs. compatibil cu OpenPGP pentru a începe. Tastați mesajul:

Dragă Susan Peterson,

Am câteva informații despre un scandal imens de corupție din Statele Unite ale Mozambabwe. Anunță-mă dacă ești interesat și îți voi trimite mai multe detalii.

Adăugarea semnăturii tale digitale

Dacă vă îngrijorează faptul că e-mailul este modificat, vă puteți adăuga semnatura digitala. A funcție hash transformă textul în a digera mesaj, care este criptat cu cheia dvs. privată. Semnătura digitală va fi trimisă jurnalistului alături de mesaj.

Criptarea mesajului

Când aceasta este terminată, PGP comprimă textul complet. Acest lucru nu numai că face procesul mai eficient, dar ajută, de asemenea, să îl facă mai rezistent la criptanaliză.

După ce fișierul este comprimat, PGP creează unic cheia sesiunii. Această cheie de sesiune este utilizată pentru a cripta eficient textul criptografie cu cheie simetrică, transformând corpul mesajului în cifră de text. Cheia sesiunii este apoi criptată folosind cheia publică a jurnalistului. Acest criptare cu cheie publică este mai înfometat cu resurse, dar vă permite să trimiteți în siguranță cheia de sesiune jurnalistului.

Codul textului, cheia de sesiune criptată și semnătura digitală sunt apoi trimise jurnalistului. Când jurnalistul va primi mesajul, va arăta așa:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Decriptarea mesajului

Jurnalistul își folosește cheia privată pentru a decripta cheia sesiunii. Tasta sesiunii decriptează apoi corpul mesajului, revenindu-l înapoi la forma sa originală:

Dragă Susan Peterson,

Am câteva informații despre un scandal imens de corupție din Statele Unite ale Mozambabwe. Anunță-mă dacă ești interesat și îți voi trimite mai multe detalii.

Verificarea semnăturii digitale

Dacă jurnalistul este sceptic cu privire la integritatea mesajului sau crede că este posibil să nu fi fost trimis de dvs., pot verifica semnătura digitală. Ei rulează mesajul pe care l-au primit prin intermediul unui funcție hash, ceea ce le dă digera mesaj a e-mailului primit.

Jurnalistul vă folosește apoi cheie publică si al tau semnatura digitala pentru a le da digera mesaj cum a fost când ai trimis mesajul. Dacă cele două testări de mesaje sunt identice, atunci știu că mesajul este autentic. Din acest moment, dvs. și jurnalistul veți putea comunica înapoi și înainte cu PGP pentru a discuta detaliile scandalului de corupție.

Cât de sigură este criptarea PGP?

În ceea ce privește securitatea sa, versiunile actuale ale PGP sunt, în esență, etanșe, atât timp cât sunt utilizate corect. Există câteva vulnerabilități teoretice la versiunile mai vechi, dar versiunile curente nu sunt cunoscute în mod public că nu au niciun mijloc de a fi încălcate cu tehnologia contemporană și cu cele mai noi tehnici de criptanaliză. Probabilitatea ca cineva să aibă un mijloc secret de a sparge PGP este, de asemenea, neglijabil, așa că este destul de sigur să folosești PGP cu încredere, atât timp cât îl folosești corect.

Pe măsură ce PGP a fost dezvoltat, au fost adăugați mai mulți algoritmi de criptare pentru a consolida securitatea acestuia. Ori de câte ori au fost descoperite orice ușoare vulnerabilități, acestea au fost rapid aplicate de dezvoltatori. Cea mai mare îngrijorare nu este ca în criptarea PGP în sine să fie ruptă, deoarece ar fi dificil pentru orice stat criminal sau națiune să facă acest lucru.

In schimb, este mult mai probabil ca un atacator să folosească alte mijloace pentru a vă descoperi comunicațiile. Acest lucru ar putea include folosirea unui cheylogger pentru a-ți da seama de cheia privată sau pentru a vă retrage casa pentru a vedea dacă cheia dvs. privată a fost notată undeva.

În ciuda acestui fapt, au existat unele vulnerabilități în diferite implementări ale OpenPGP. La începutul anului [year], s-a constatat o slăbiciune care ar putea fi folosită pentru a arăta textul de e-mail care a fost criptat. Numit EFAIL, implică atacatorii să intercepteze mai întâi e-mailul criptat al unei ținte și să îl modifice pentru a determina clientul de e-mail al destinatarului final să trimită mesajul atacatorului după ce a fost decriptat..

Atacatorul nu decripta de fapt e-mailul și această tehnică nu implică ruperea criptării PGP. În ciuda acestui fapt, utilizatorii PGP trebuie să fie conștienți și să ia măsurile adecvate pentru atenuarea riscurilor.

Oricine folosește PGP ar trebui să schimbe setările din clientul de e-mail pentru a preveni încărcarea automată a imaginilor externe și a altor conținuturi. De asemenea, ar trebui dezactivați JavaScript și HTML la vizualizarea e-mailurilor criptate. Cu aceste măsuri în vigoare, criptarea PGP este încă sigură de utilizat.

Care sunt limitările criptării PGP?

În timp ce criptarea PGP este un instrument important în arsenalul de securitate, la fel ca în orice altă apărare, este departe de a fi perfect.

Usability

Unul dintre dezavantajele sale majore este că este nu tocmai ușor de utilizat, în special în comparație cu majoritatea aplicațiilor pe care ne petrecem viața de zi cu zi.

Acest lucru prezintă provocări pentru cei care doresc să-și protejeze e-mailurile, dar nu au un grad ridicat de educație tehnică. Poate fi unul dintre acele lucruri pe care trebuie doar să le învețe pentru a-și păstra comunicațiile în siguranță. În caz contrar, aplicațiile de mesagerie criptate precum Signal ar putea fi mai potrivite nevoilor lor.

De-a lungul anilor au existat, de asemenea, multe versiuni diferite de PGP, fiecare cu algoritmi și caracteristici noi. Din cauza asta, versiunile mai vechi de PGP nu vor putea deschide mesaje care au fost criptate de sisteme mai noi. Chiar și cu cheia corectă, tot nu va funcționa, deoarece folosesc algoritmi diferiți.

Aceasta înseamnă că este important să vă asigurați că atât expeditorul cât și destinatarul sunt conștienți de versiunea și setările care sunt utilizate, astfel încât să se poată baza pe un sistem care funcționează reciproc pentru ei.

PGP nu este anonim implicit

Utilizatorii PGP trebuie să fie conștienți de faptul că nu criptează fiecare aspect al e-mailurilor lor. Criptează textul corpului, dar oricine interceptează e-mailurile PGP va putea vedea în continuare linia subiectului și detaliile mesajului, precum și informații atât despre expeditor, cât și despre receptor..

În timp ce mesajul în sine poate fi privat, interacțiunea nu este anonimă. Utilizatorii trebuie să ia în considerare acest lucru atunci când evaluează dacă este instrumentul potrivit pentru job. Pentru început, ar trebui să evite să pună ceva prea specific în subiect.

Având în vedere exemplul nostru de mai sus, informatorul ar trebui să țină cont în continuare de riscurile asociate cu PGP. Dacă scandalul de corupție a provocat o indignare imensă a guvernului, nu este nerealist să ne imaginăm agenți guvernamentali care intră în e-mailurile jurnalistului..

Dacă ar fi găsit o singură interacțiune cu un cetățean al Statelor Unite ale Mozambabwe, nu ar fi nevoie de abilități în stil Sherlock pentru ei pentru a deduce că această persoană este probabil informatorul. Agenții nu trebuie să poată accesa conținutul mesajului pentru a avea un grad ridicat de încredere sau cel puțin suficient pentru a aduce persoana respectivă pentru interogatori..

Criptarea PGP este o parte integrantă a comunicării de înaltă securitate

Piulițele și șuruburile din spatele criptării PGP sunt puțin complicate, dar este un aspect important al e-mailului securizat. Cei care îl folosesc trebuie să înțeleagă cum funcționează, cel puțin într-un sens larg. Altfel ei poate face prezumții incorecte sau îl poate folosi în mod necorespunzător, punând în pericol conținutul mesajului lor și poate chiar viața lor.

Ca o recapitulare rapidă, criptarea PGP folosește o serie de tehnici pentru a furniza comunicații prin e-mail sigure și private. Acestea includ compresie, criptare cu cheie publică, criptare simetrică, semnături digitale și web de încredere.

Împreună, acestea permit utilizatorilor săi să trimită mesaje criptate într-o manieră eficientă. De asemenea, le vom verifica dacă un mesaj este autentic și nu a fost modificat. Standardul OpenPGP a fost format astfel încât toată lumea să-l poată folosi gratuit, contribuind la formarea cea mai răspândită formă de criptare prin e-mail. In timp ce Criptarea PGP nu este perfectă, atâta timp cât ești conștient de limitările sale, este unul dintre cele mai sigure moduri prin care poți comunica online.

Acum, este posibil să vă întrebați cum să utilizați PGP? Te-am oferit în tutorialul nostru despre cum poți cripta e-mailul.

Tastatură cu iluminare de către Colin licențiat sub CC0

proteja informațiile lor personale și sensibile. Cu toate acestea, PGP este unul dintre cele mai puternice și mai sigure sisteme de criptare disponibile astăzi. Este important pentru a proteja informațiile personale și sensibile, cum ar fi numerele de card de credit, parolele și alte informații financiare, precum și pentru a proteja informațiile guvernamentale și corporative importante. Criptarea PGP este o parte integrantă a comunicării de înaltă securitate și ar trebui să fie utilizată de toți cei care doresc să-și protejeze informațiile personale și sensibile.

proteja informațiile lor personale și sensibile. Cu toate acestea, PGP este unul dintre cele mai puternice și mai sigure sisteme de criptare disponibile astăzi. Este important pentru a proteja informațiile personale și sensibile, cum ar fi numerele de card de credit, parolele și alte informații financiare, precum și pentru a proteja informațiile guvernamentale și corporative importante. Criptarea PGP este o parte integrantă a comunicării de înaltă securitate și ar trebui să fie utilizată de toți cei care doresc să-și protejeze informațiile personale și sensibile.

proteja informațiile lor personale și sensibile. Cu toate acestea, PGP este unul dintre cele mai puternice și mai sigure sisteme de criptare disponibile astăzi. Este important pentru a proteja informațiile personale și sensibile, cum ar fi numerele de card de credit, parolele și alte informații financiare, precum și pentru a proteja informațiile guvernamentale și corporative importante. Criptarea PGP este o parte integrantă a comunicării de înaltă securitate și ar trebui să fie utilizată de toți cei care doresc să-și protejeze informațiile personale și sensibile.