Besplatni alati za probijanje penala su kopče u alatu etičkih hakera. Ovdje ćemo pokazati najbolje i najpopularnije one s otvorenim kodom na Internetu. Pronašli smo i nekoliko korisnih tutorijala za probijanje, a neke i zahtjevne mrežne vježbe za vježbanje etičkih vještina hakiranja.

Što je pentesting?

Pentesting – kratak za penetracijsko testiranje – je ovlašteni simulirani cyber-napad protiv računalnog sustava radi provjere ranjivosti koje se mogu iskoristiti. Proces koji su poduzeli etični hakeri pokušava oponašati potencijalni neovlašteni napad kako bi vidio kako sustav postupa s njim i otkrio sve nedostatke i slabosti.

Strategija koja je tisućama godina stara je pokušaj pronalaženja slabosti u vlastitoj obrani. Sun Tzu (oko 6. stoljeća prije Krista), kineski general, vojni strateg i autor Umjetnost rata, rekao je: “Kaže se da ako poznajete svoje neprijatelje i poznajete sebe, nećete izgubiti bitku u stotinama bitki; ako ne poznajete svoje neprijatelje, ali poznajete sebe, pobijedit ćete jednog i izgubiti ga; ako ne poznajete svoje neprijatelje ni sebe, impresionirat ćete se u svakoj pojedinoj bitci. “

Doprinos često citiranog generala strategijama napada i obrane našao se pod nekim vatrom u 21. stoljeću. U članku pod naslovom „InfoSec, Sun Tsu i umjetnost kurva“, autori Steve Tornio i Brian Martin žale se: „U posljednje vrijeme ne možete zamahnuti mrtvom mačkom bez udaranja nekoga u InfoSecurity koji piše blog post, sudjelujući u pločom ili na bilo koji drugi način čupajući o onome što od Sun Tzua možemo naučiti o sigurnosti informacija. “

Pisci ispitivanja protiv prodora, tvrde pisci, vode svoje “bitke” u ograničenom opsegu, pod nadzorom i pod nadzorom zakona. “Test olovke apsolutno NE poznaje vašeg neprijatelja. Ako vam vlastiti ljudi ili agenti koje zaposlite protiv vlastitih mreža da testiraju njihovu sigurnost, ništa vam ne govori o vašem napadaču. “

Bez obzira na to, moderni stratezi za kibernetičku sigurnost i pentesteri nastavljaju tradiciju samoanalize Sun Tsu-a, manje razumijevanje svojih napadača i više za prepoznavanje stvarnih ranjivosti hardvera i softvera u njihovim sustavima. Danas hakeri na bijele šešire koriste najnovije tehnologije – uključujući besplatne alate za probijanje penzija – na virtualnom bojnom polju, Internetu, a jedna od tih tehnologija je probijanje penzija: simulirane, planirane bitke na različitim sistemskim razinama, od socijalnog inženjeringa do API-ovih ranjivosti.

Zašto vam treba?

Pokušavajući kršiti vlastite obrane, DIY-vođenje mučenja može vam pomoći u preciziranju postojeće sigurnosti.

Mostić ne testira samo ranjivosti, može prepoznati i snage u vašem sustavu, što vam može pomoći u kreiranju procjene rizika za potrebe revizije. Na primjer, Standard sigurnosti podataka platne kartice (PCI DSS) zahtijeva da svaka organizacija koja rukuje kreditnim karticama izvrši godišnji test prodora, kao i kad god se sustav promijeni. Izvođenje samokontrole može vam pomoći da isplativo identificirate i ispravite nedostatke u sustavu prije nego što revizori zahtijevaju skupe izmjene ili vas zatvore..

I, naravno, pentesting može vam pomoći u sprečavanju skupih cyber napada. Istraživanje koje je provela Nacionalna udruga za cyber-sigurnost utvrdilo je da 60 posto malih poduzeća propadne u roku od šest mjeseci od napada na kibernetički kriminal. Redoviti DIY pentesing je značajno jeftiniji i, prema mišljenju mnogih etičkih hakera, prilično zabavan.

Profesionalnost ubijanja penzija

- Kao proaktivna strategija omogućuje organizacijama pronalaženje potencijalnih slabosti prije nego što ih postanu kibernetski kriminalci. Može izložiti rizike i ranjivosti koje je moguće dalje istražiti i klasificirati, tj. U smislu stvarnog rizika. Na primjer, ponekad ranjivost koja je označena kao visok rizik može se precijeniti kao srednja ili niska opasnost zbog stvarnih poteškoća u iskorištavanju.

- Radi u stvarnom vremenu i omogućuje automatsko testiranje pomoću specijaliziranog softvera (uključujući besplatne alate za probijanje penzija)

- Može se koristiti kao alat za obuku sigurnosnih timova

- Omogućuje sigurnosnu usklađenost, npr. standard ISO 27001 zahtijeva da vlasnici sustava provode redovne testove prodora i sigurnosne preglede od strane kvalificiranih testera

- Može se koristiti za podršku forenzičke istrage kršenja podataka simuliranjem mogućih načina na koji su hakeri upali u sustav

Slabosti probijanja kazne

- Može biti ometajuće za posao jer simulira stvarni svjetski napad

- Može dati lažan osjećaj sigurnosti. Tvrdi se da, ako ne poznajete svog neprijatelja, ne možete zaista misliti poput njega. Osim toga, pravi napadači nisu vezani pravilima tvrtke ili posebnim uputama od gore. A ako vlastito sigurnosno osoblje zna za test, može se pripremiti za to.

- Kanalizacija može biti naporna, tako da ćete se morati oloviti u nekom produženom vremenu kako bi vaš kućni haker za bijeli šešir ubrzao brzinu

- Kažnjavanje potencijalno može biti spektakularno pogrešno. Razmotrite posljedice probijanja medicinske ili sigurnosne opreme i uspijevate li samo oštetiti softver ili hardver.

- Postoje pravna pitanja povezana s ubijanjem penzija. Postoji niz američkih zakona koji razmatraju kažnjavanje protiv hakiranja slažu li se obje strane (pentester i ciljni sustav) u postupku; uostalom, to je pokušaj „ilegalnog“ pristupa aplikaciji ili sustavu. Međutim, općenito se slaže da ako imate potpisan obrazac pristanka (“izađite iz zatvorske kartice”) s vlasnikom sustava koji treba testirati, trebali biste biti sigurni. Ali, to nije zajamčeno. Ako vlasnik hakiranog sustava (ili vaš šef) odluči da nisu sretni, iz bilo kojeg razloga, nakon testa, mogli biste završiti u vrućoj vodi. Priča kaže da je pentester tužen nakon što je obavio test za dječji pornić u mreži organizacije. Kad su pornografiju pronašli na jednom računalu, zaposlenik je to negirao i pentester je očito uhićen. Pročišćen je nakon što je potrošio tisuće dolara na legalne račune za obranu. Upozorenja vrijede čak i ako ubijate svoj vlastiti sustav. Ako na uređaju za osoblje pronađete nešto što vam se ne sviđa, bolje bi bilo da budete spremni opravdati svoje upada.

Ovdje možete pronaći popis (radi se o tijeku) zakona koji se odnose na hakiranje.

Prolazni ciklus

Postoji pet osnovnih faza u pentest ciklusu:

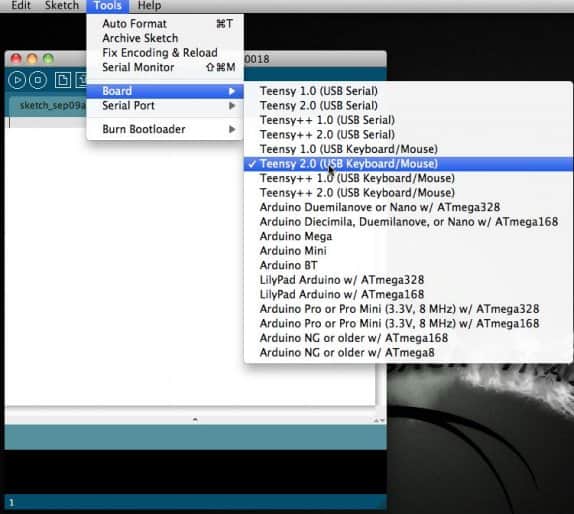

- Prikupljanje informacija (izviđanje) – U ovoj će fazi, kao i svaki vojni zapovjednik, vaš zli blizanac htjeti prikupiti što više informacija o vašem “neprijatelju” (u ovom slučaju o sebi, ali ne razdvajajte dlake) što je više moguće. U ovoj fazi morat ćete skenirati sve mrežne portove i preslikati njegovu arhitekturu. Možda ćete također željeti prikupiti informacije o korisnicima sustava ako planirate izvršiti napade na društveni inženjering. Trenutno ste jednostavno hladni špijun; budan, odmaknut i nevidljiv. Najčešće korišteni alat je Nmap.

- Skeniranje – Neprijatelj je u vašim pogledima; sada vam treba detaljnija karta kako izgleda ciljni sustav. Ova faza koristi informacije prikupljene u prvoj fazi za traženje ranjivosti poput zastarjelog softvera, slabih lozinki i XSS pogrešaka. W3af koji se često koristi je u mogućnosti otkriti više od 200 ranjivosti uključujući i deset najboljih OWASP.

- eksploatacija – Kad smo utvrdili slabosti mete, sada je vrijeme za preuzimanje kontrole i pokretanje nekoliko smjelih podviga. U ovoj fazi zapravo još uvijek samo istražujete pravu prirodu obrambenog neprijatelja. Želite vidjeti kako reagiraju na napad. Znate da, ako pravilno igrate karte, dobit ćete više od nekoliko zapisa u bazi podataka. Okvir za eksploataciju poput Metasploita sadrži bazu podataka o gotovim podvizima, ali vam omogućuje i stvaranje vlastitog.

- Održavanje pristupa – Ova faza je od vitalne važnosti za procjenu stvarne ranjivosti neprijatelja. Jedan od ciljeva je oponašati napredne uporne prijetnje (APT), one koje godinama mogu uspavati u sustavu prije nego što pokrenu napad. Primjer APT-a je kada hakeri provode godine frizirajući korisnike Facebooka i integrirajući se s mrežnim zajednicama kako bi kasnije prevarili svoje “prijatelje” u instaliranju zlonamjernog softvera. Sama po sebi, proboj ne može lako identificirati APT-ove, ali u kombinaciji s simuliranim napadima socijalnog inženjeringa može pomoći u otkrivanju ranjivosti. U ovoj fazi želite ući u neprijateljski dvorac i pronaći mjesto na kojem ćete sakriti pozadine i rootkite kako biste omogućili lakši budući pristup i špijunirali svog neprijatelja. Kali Linux pomoći će vam da ukočite svog zlog blizanaca u neprijateljski tabor.

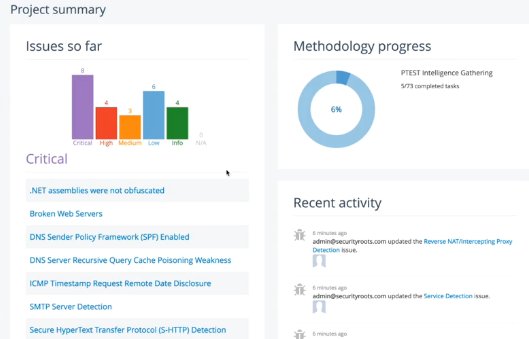

- Procjena i zataškavanje – Na kraju, možete analizirati rezultate i stvoriti izvješće o procjeni rizika za svoju organizaciju. Dradis je besplatan alat koji vam može pomoći u upravljanju rezultatima više testova. Ne zaboravite očistiti nakon sebe, npr. datoteke koje ste ručno prenijeli, nepostojeće korisnike koje ste dodali ili konfiguracijske postavke koje ste promijenili.

Zašto birati besplatne alate za probijanje penzija?

Zapošljavanje profesionalaca može biti skupo, kao što to mogu biti komercijalni alati. Besplatni alati za probijanje penzija omogućuju vam da se upoznate s ovim moćnim softverom uz malo troškova, osim svog vremena. Zamislite to kao besplatnu obuku novog zaposlenika osiguranja. Najpopularniji besplatni alati za nadmetanje dobro su podržani na forumima i grupama interesa na internetu, a većina ima opsežne baze znanja.

Što tražiti u besplatnim alatima za probijanje penzija

- U idealnom bi svijetu imali višestruki okvir tako da možete izvoditi višestruke podvige iz jedne konzole, istovremeno upravljati testnim planom, a zatim pokretati izvješća bez potrebe za izmjenom aplikacija. Međutim, mogu se dogoditi slučajevi u kojima želite testirati učinkovitost alternativnih alata ili vam je potreban vrhunski alat za određeni posao. Pristupite problemu kao što biste sastavljali bilo koji drugi set alata: prigrlite višenamjenske alate, ali uključuju neke teške radnje za specijalizirani rad. Okvirni okviri i platforme u ovoj kolekciji su sve što je potrebno za početak.

- Mnogi besplatni alati za probijanje dolaze sa više gotovih modula i podviga. Ali, dogodit će se trenuci kada želite prilagoditi ove podvige ili stvoriti vlastiti. Dobra vijest je da većina ovdje navedenih alata omogućuje podešavanje.

- Učinkovitost je ključ za dobar pentest; uostalom, čak i ako uštedite na troškovima treće strane, vaše je vrijeme također dragocjeno. Recenzenti su ocijenili neke od najjednostavnijih besplatnih alata za nadmetanje u ovoj kolekciji, tako da ne podcjenjujte njihovu vrijednost – ispod haube alata kao što je sqlmap postoji mnogo snage. Moguće je da vam nisu potrebna sva zvona i zviždaljke. Da jeste, vjerojatno ste otišli s komercijalnim proizvodom.

Mnogi se etički hakeri slažu da vam nije potrebna vrlo složena instalacija da biste izvršili DIY pentesting. Jedan profesionalni pentester, na pitanje koja su tri alata obično u njihovom arsenalu, rekao je: “Iskreni odgovor je web preglednik koji treba obaviti obnavljanje i prikupljanje informacija, alat za upravljanje projektima za zakazivanje i baza podataka za praćenje ciljnih podataka.” Za internetsko testiranje ovaj haker za bijele šešire koristi skener za luke poput Massscan, Nmap ili Unicornscan, skener ranjivosti kao što su OpenVas ili Tenable Nessus, i komplet za eksploataciju poput Core Impact Pro ili Metasploit.

Bez dodatnih poklona …

13 besplatnih alata za probijanje

Većina sigurnosnih alata na web mjestu najbolje funkcionira s drugim vrstama sigurnosnih alata. Dobar primjer je područje prodora testiranja gdje administratori obično koriste skenere ranjivosti prije upotrebe alata za testiranje prodora za određene ciljeve, npr. mrežni portovi ili aplikacije. Na primjer, Wireshark je mrežni analizator i alat za ispitivanje penetracije.

Kali Linux

Projekt otvorenog koda koji održava Offtack Security i proglašen je najvišom ocjenom i najpopularnijom dostupnom sigurnosnom distribucijom za Linux. Jednom riječju, ona je sveobuhvatna, ali možda previše. Nije najbolji izbor za apsolutnog početnika. Sadrži niz drugih popularnih sigurnosnih alata, uključujući:

- Burp Suite – web aplikacije pentesting

- Wireshark – analizator mrežnih protokola

- Hydra – mrežno forsiranje lozinki

- Owasp-zap – nalazi ranjivosti u web aplikacijama

- Nmap – sigurnosni skener koji se koristi za mrežno skeniranje

- Sqlmap – za korištenje ranjivosti SQL ubrizgavanja

Nedavno otkrivena ranjivost wifija učinila je korisnike Kali Linuxa malo uznemirenima. Propust, poznat kao KRACK, utječe na WPA2, sigurnosni protokol koji se koristi u većini modernih wifi uređaja. Ranjivost se može koristiti za ubrizgavanje zlonamjernog softvera ili ransomwarea na web mjesta. Kali Linux jasno je pojasnio da ažurirana verzija softvera nije ranjiva na ovaj napad i postoji skripta koju možete pokrenuti kako biste testirali ranjivost pristupnih točaka na napad. Lekcija: uvijek ažurirajte sav softver.

Značajke

- Dostupno u 32-bitnom, 64-bitnom i ARM okusu

- 300+ unaprijed instaliranih sigurnosnih i forenzičkih alata

- Višejezična dokumentacija za Linux koja uključuje scenarije i “recepte” tako da možete stvoriti prilagođene složene ISO slike

- Forumi aktivnih zajednica

- Jedan od nekoliko projekata napadačke sigurnosti – financiran, razvijen i održavan kao slobodna i probna platforma za testiranje prodora

- Sposobnost stvaranja potpuno prilagođenih instalacija uživo-boot za pohranu na USB pogon

- Pruža mnoštvo povezanih alata za probijanje rublja, uključujući metapakete za bežičnu mrežu, web aplikacije, forenzike, softverski definiran radio i još mnogo toga

Repovi otvorenog koda oglašeni su kao alternativa Kali Linuxu.

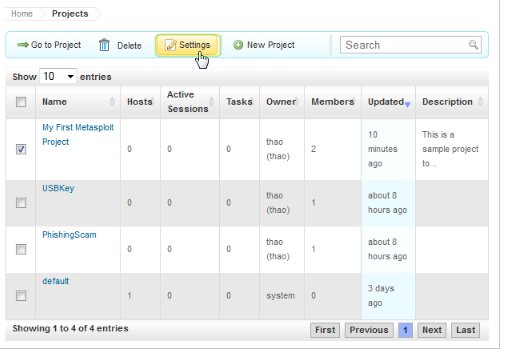

Metasploit

Metasploit je najbolje naplaćeni alat kao najnapredniji i najpopularniji okvir koji se može koristiti za pentesting, a najbolje je ocijenjen alat za razvoj i izvršavanje eksploatacijskog koda na udaljenom ciljnom stroju. Bilo je nekih kritika na alat (i druge), naime da on omogućuje zlonamjernim hakerima stvaranje i ponovno podučavanje eksplozija. Jedan od primjera je bio eksploatacijski program za Windows nulu iz 2005. godine koji je bio dostupan u Metasploitu prije nego što je Microsoft javno objavio bilo koju zakrpu.

Značajke

- Metasploit zajednica programera stalno radi na stvaranju novih modula eksploatacije, ali sjajna stvar oko okvira je to što lako možete izgraditi vlastiti. U vrijeme pisanja teksta, Metaspolit je imao oko 3000 iskorištavanja i više korisnih tereta za svaki. Osnovni podvig za crv WannaCry ransomwarea koji je uzrokovao neki kaos u [year]. godini dostupan je i u Metasploitu.

- Metasploit je ugrađen u Kali Linux paket alata. Metasploit, kao i Kali Linux, također je dio mreže projektnih napada.

- Okvir može bilježiti podatke u svojoj unutarnjoj bazi podataka, tj. Na vašem sustavu

- Integrirano s Nmap-om (vidi dolje)

Jedna od najpopularnijih alternativa Metasploitu je Nessus, komercijalni proizvod.

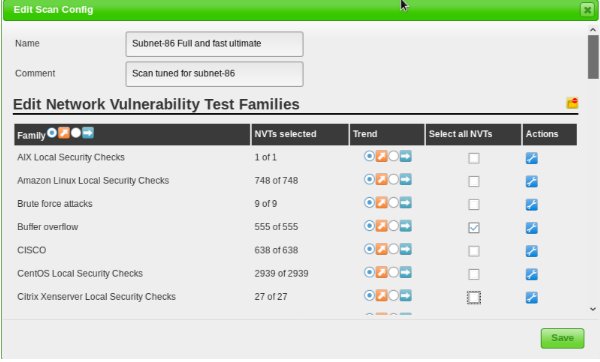

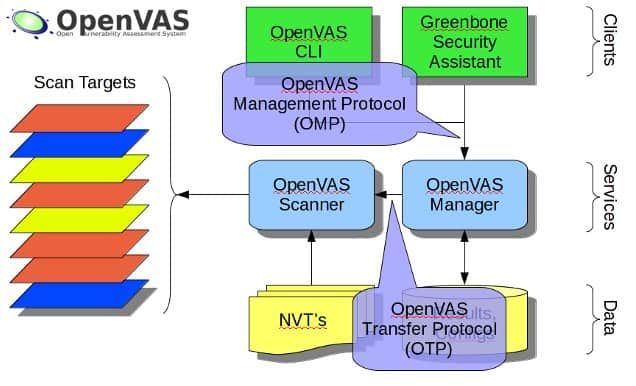

Otvoreni sustav procjene ranjivosti (OpenVAS)

Sigurnosni komplet za skeniranje koji sadrži razne usluge i alate. Skener ne radi na Windows strojevima, ali postoji klijent za Windows. Skener zaprima feed koji se svakodnevno ažurira s mrežnim testovima ranjivosti (NVT). Njemački savezni ured za sigurnost informacija (BSI) podržao je različite značajke softverskog okvira OpenVAS kao i razne testove ranjivosti mreže..

Značajke

- Velika baza podataka o ranjivim podacima

- Mogućnost istodobnog pretraživanja

- Planirana ispitivanja

- Lažno pozitivno upravljanje

Povezano: Najbolji besplatni skeneri ranjivosti mreže

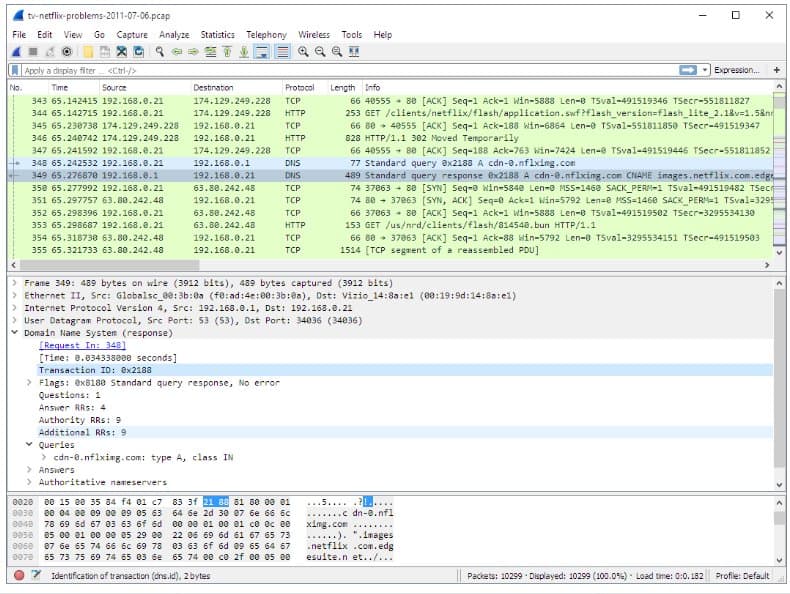

Wireshark

Tvrdi da je, i zasigurno izgleda, de facto standard za mrežni protokol za analizu u mnogim komercijalnim i neprofitnim poduzećima. Najčešće postavljano pitanje o Wiresharku je je li to legalno. Da je. Postaje ilegalno samo ako pratite mrežu za koje nemate ovlaštenje za praćenje. Wireshark djeluje tako da hvata i ispituje pakete podataka za svaki pojedinačni zahtjev između domaćina i poslužitelja; Međutim, iako može mjeriti podatke, on ne može manipulirati podacima. Wireshark se nalazi na vrhu Insecure.org popisa najpovoljnijih njuškala za paket. No, on je u prošlosti imao svoj udio u sigurnosnim ranjivostima, stoga provjerite da imate najnoviju verziju.

Značajke

- Podržava širok spektar protokola, u rasponu od IP i DHCP do AppleTalk i BitTorrent

- S više od 500.000 preuzimanja mjesečno, Wireshark je vjerojatno najpopularniji izbor u industriji za rješavanje problema s mrežom

- Opsežna dokumentacija i obuke za obuku

- Temeljni Wireshark softver je alat pcap (hvatanje paketa) koji sadrži sučelje programskog programiranja (API) za hvatanje mrežnog prometa

- Promiskuozni način rada omogućuje hvatanje paketa širom mreže bez obzira jesu li povezani s “ispravnom” adresom u mreži ili ne

Za jednostavniju alternativu pokušajte s tcpdump.

Vidi također:

- Vodič za Wireshark

- 8 najboljih analizatora paketa i mrežnih analizatora

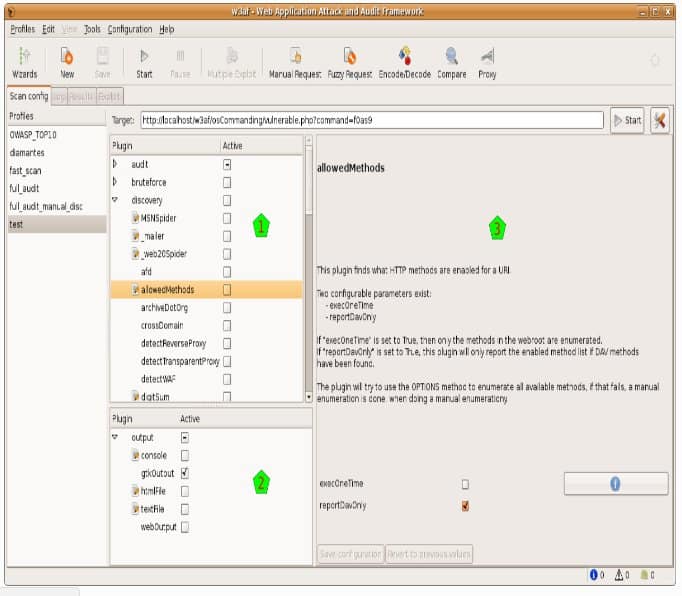

W3af

Okvir napada i revizije web aplikacije i nazvan inačica Metasploita usmjerena na web, ovo je popularno i lako korištenje alata za probijanje penzija. Ali to mogu biti i štetnici koji nazivaju “gnjavaža”. Na službenoj web stranici w3af je nedavno priznao da je primijetio nekoliko “gadnih pogrešaka”. Očito su ta pitanja riješena u najnovijoj verziji. Tvorac w3af je Andres Riancho, bivši direktor Rapid7-a, koji je sa svoje strane sadašnji pristalica Metasploita.

Značajke

- Ranjivosti se identificiraju pomoću dodataka, to su kratki dijelovi Python koda koji šalju HTTP zahtjeve obrascima i traže niz parametara kako bi se identificirale pogreške i pogrešne konfiguracije

- Jednostavan za upotrebu za početnike s jednostavnim upravljačkim uređajem i jednostavnim grafičkim sučeljem

- Omogućuje otkrivanje ranjivosti web aplikacija pomoću tehnika skeniranja u crnom okviru

- W3af je preporučeni alat na web mjestu Kali Linux

Zed Attack Proxy (vidi dolje) je održiva alternativa.

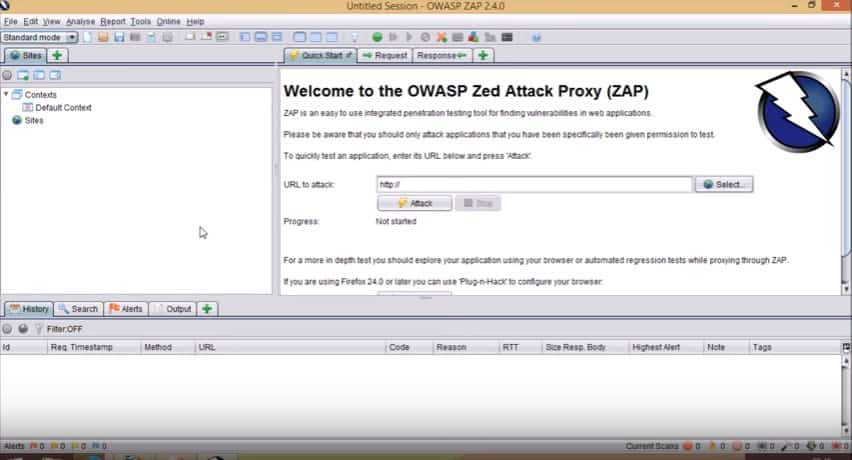

Zed Attack proxy (ZAP)

To vam može pomoći da automatski pronađete sigurnosne ranjivosti u svojim web aplikacijama tijekom razvoja i testiranja svojih aplikacija. Može se koristiti unosom URL-a za izvršavanje skeniranja ili možete koristiti ovaj alat kao presretnuti proxy za ručno obavljanje testova na određenim stranicama. Podržavaju ga OWASP i vojska dobrovoljaca.

Značajke

- Pisano na Javi, ne ovisi o platformi, tako da testeri koji ne žele raditi na Linuxu mogu udobno koristiti ZAP na Windows

- Osjetljivost na lažne pozitivne vrijednosti može se konfigurirati (niska, srednja ili visoka)

- Testovi se mogu spremiti i nastaviti u kasnijoj fazi

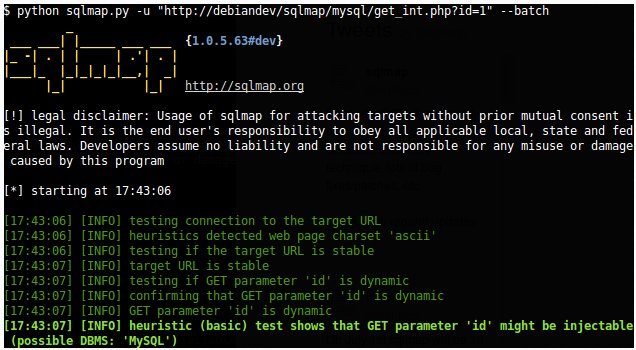

SQLMap

Alat s otvorenim kodom probijanja, koji automatizira proces otkrivanja i iskorištavanja nedostataka SQL ubrizgavanja i preuzimanja back-end poslužitelja baza podataka. Jedan je recenzent komentirao: “Obično ga koristim za eksploataciju samo zato što više volim ručno otkrivanje kako ne bih stresirao web poslužitelj ili blokirao IPS / WAF uređaje.” Na internetskim forumima ovaj alat dobiva vrlo oduševljene kritike. Više o karijeri dvojice talentiranih programera ovog alata – Miroslava Stampara i Bernada Damele A.G., možete pročitati na LinkedIn.

SQLNinja je također alternativa.

Značajke

- Potpuna podrška za MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, HSQLDB i sustave upravljanja bazama podataka Informix.

- Potpuna podrška za šest tehnika SQL ubrizgavanja: slijepo zasnovanje, vremenski slijepo, zasnovano na pogreškama, UNION upita, temeljeno na složenim upitima i izvan opsega.

Android Open Pwn Project (AOPP)

Hakirajuća varijanta Android Open Source Project-a (AOSP), inicijative pokrenute za vođenje razvoja Android mobilne platforme. Kao osnova koristi se svima koji žele izraditi ili prilagoditi Android ROM (u osnovi prilagođenu verziju Android operativnog sustava). AOPP omogućio je razvoj Pwnix-a, prvog Android ROM-a izgrađenog od temelja, posebno za mrežno hakiranje i ubijanje. To je besplatan, lagani alat koji pomaže hakerima u probijanju u pokretu s Android-ovih prednjih strana. Softver je izgrađen na DEBIAN-u i sadrži niz uobičajenih alata za probijanje penzija, uključujući Netcat, Wireshark, Kismet, Cryptcat i druge. AOPP omogućava programerima da kreiraju vlastite platforme za testiranje mobilne penetracije: prilagođene Pwn telefone ili tablete.

Značajke

- Otkrivanje bluetooth-a i bežične mreže u stvarnom vremenu

- Domaćin je najnovijeg okruženja za Kali Linux (Rolling Edition)

- Fino detaljna kontrola dozvola za sve Androidove aplikacije i usluge

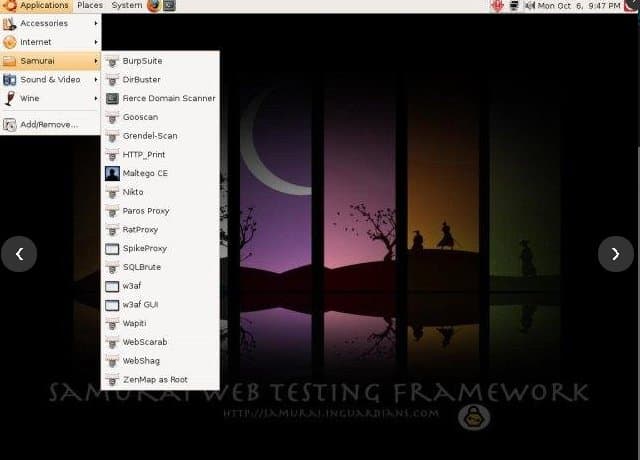

Okvir web testiranja Samuraja

Okvir web testiranja Samurai virtualni je stroj, podržan na VirtualBoxu i VMWareu, koji je unaprijed konfiguriran za funkcioniranje kao okruženje za web probijanje. Komplet uključuje izviđačke alate kao što su skener domena Fierce i Maltego. Alati za mapiranje uključuju WebScarab i ratproxy. W3af i Burp su alati izbora za otkrivanje. Za eksploataciju su uključeni završni stadij, BeEF i AJAXShell. Napisao je jedan recenzent: “Vrlo moćan i bez uobičajenih komercijalnih gluposti povezanih sa sličnim softverom.”

Značajke

- VM uključuje unaprijed konfigurirani wiki, postavljen da bude središnja trgovina informacijama za vrijeme vašeg boravka

Alat za socijalni inženjer (SET)

Dizajniran za izvođenje naprednih napada na ljudski element, uključuje brojne prilagođene vektore napada koji vam omogućuju da brzo izvršite vjerodostojan napad. Njegova je glavna svrha automatiziranje i poboljšavanje mnogih napada socijalnog inženjeringa koji se događaju svakodnevno. Alati mogu stvoriti zlonamjernu web stranicu, slati e-poštu sa zlonamjernom datotekom kao korisnim teretom, kreirati i slati SMS-ove i generirati QRCode na određeni URL.

Prema tvorcu Daveu Kennedyju, „Kao simulirani protivnici tvrtki, kao testeri za olovke, uvijek pokušavamo pokrenuti najnovije i najveće i najseksipilnije softverske eksploatacije. Ali sada, kad radim test olovkom, više ne pokrećem podvige. Tehnike izgrađene u okviru alata za društveni inženjering ne koriste poticaje. Koriste legitimne načine na koje Java djeluje, zakonite načine na koje e-pošta djeluje kako bi napali žrtvu. “Kennedy tvrdi da se njegov softver preuzima milion puta svaki put kad se objavi nova verzija.

Nakon što ga instalirate, potražite pomoć u TrustedSec za pomoć u njegovom korištenju.

Značajke

- Iako je alat jednostavan za upotrebu, to je samo naredbeni redak

- Poravnan s PenTesters Framework (PTF), što je Python skripta dizajnirana za distribucije temeljene na Debianu / Ubuntu / ArchLinuxu za stvaranje poznate distribucije za pentesting

- Github nudi niz udžbenika za rad s SET-om

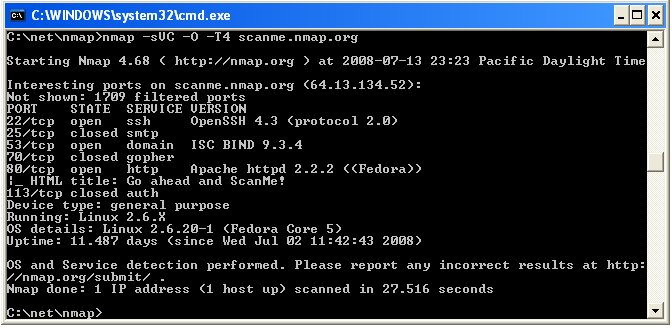

Nmap

Network Mapper postoji još od 90-ih. Nije usko za pentest, to je sjajno sredstvo za otkrivanje i reviziju sigurnosti etičkih hakera da istraže svoje ciljeve. Nmap pruža sveobuhvatnu mapu ciljane mreže. Za svaki skenirani port možete vidjeti koji se OS pokreće, koje usluge i inačica te usluge, koji se vatrozid koristi itd. Te se značajke mogu proširiti skriptama koje omogućuju napredniju detekciju usluge. Ovdje možete pronaći cijeli popis skripti Nmap, a naš vodič za Nmap ovdje.

Značajke

- Podržava desetine naprednih tehnika za mapiranje mreža ispunjenih IP filtrima, vatrozidima, usmjerivačima i drugim preprekama.

- Podržani su većina operativnih sustava, uključujući Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga i još mnogo toga.

- Dostupne su i tradicionalne verzije naredbenog retka i grafičke (GUI)

- Dobro dokumentirani i podržani. NMap preporučuje da se svi korisnici pretplate na popise najava nmap-hakera sa malim prometom. Nmap možete pronaći i na Facebooku i Twitteru.

- Nmap je osvojio brojne nagrade, uključujući „Informacijski proizvod godine“ Linux Journal-a, Info World-a i Codetalker Digest-a.

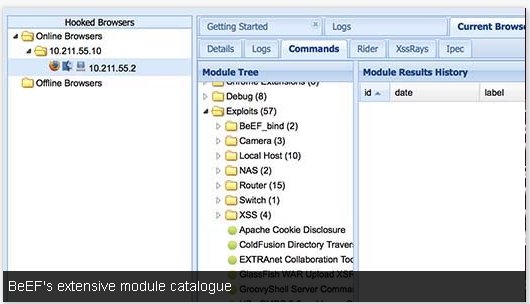

BeFF

Okvir pretraživača pretraživanja jedinstven je alat za ispitivanje penetracije koji se usredotočuje na web-preglednike (za razliku od OS-a ili aplikacija). Koristi se pomoću vektora napada na strani klijenta za procjenu ranjivosti jednog otvorenog vrata u sustavu, preglednika, za razliku od zaštićenog mrežnog perimetra i klijentskog sustava. Što je “kuka” jedan ili više web preglednika i koristi ih kao glave za postavljanje usmjerenih naredbenih modula i daljnje napade na sustav iz konteksta preglednika. Nakon što se prikači preglednik žrtve, može se izvršiti veći broj naredbi, npr. Dođite do posjećenih domena, posjetite posjećene URL-ove, nabavite sve kolačiće, web kameru ili zgrabite Google kontakte. Naredba Webcam korisniku prikazuje dijaloški okvir Adobe Flash “Allow Webcam?”, A nakon što se potvrde, softver će vam početi slati slike s korisnikovog zaslona

Značajke

- Ugrađen u Kali Linux

- GUI koji se jednostavno koristi

- Izvrsna baza znanja

- Opsežan izbor modula od socijalnog inženjeringa do tuneliranja, od otkrića mreže do prikupljanja informacija

- Omogućuje vam izravno uključivanje Metasploit modula u stablo naredbenih modula BeEF

- Jasna objašnjenja o kreiranju vlastitih modula

Dradi

Okvir otvorenog koda i alat za izvješćivanje koji omogućuju učinkovitu razmjenu informacija i suradnju među sudionicima u testu olovke. Pruža centralizirano spremište informacija kako bi upravljalo svojim projektom za nadmetanje i pratilo gdje se nalazite.

Značajke

- Platforma neovisna

- Kombinirajte izlaz različitih alata i generirajte izvještaje

- Povezuje se s 19+ različitih alata, uključujući Burp, Nessus, Nmap, Qualys; alternativno, stvorite vlastiti priključak

- Forum zajednice

Besplatna sredstva za učenje

PicoCTF (Srednjoškolska razina) – Najveća svjetska hakerska konkurencija s hakerskim izazovima učenici mogu istražiti sami ili u timovima.

Veronis (Početnik) – Vodič iz sedam dijelova o etičkom hakiranju za apsolutne početnike, koji pokriva umjetnost prebijanja od procjene rizika do osnova eksploatacije.

Vodič bod (Početnik) – Brzi vodič za temeljne koncepte, npr. razlika između etičkog hakiranja i prodora testiranja. Vodič možete preuzeti u obliku PDF-a.

PenTest Guru (Međupredmetno) – Ovo je rad u tijeku, počevši od osnova mreže. Članci su vrlo detaljni i dobro prikazani slikama i ilustracijama. Ovo web mjesto za učenje može vam pomoći da neprestano rastete svoje tehničko znanje u redovitim komadima veličine ugriza.

Cybrary (Napredno) – Odličan resurs s dobro predstavljenim besplatnim videozapisima. Na primjer, tečaj Naprednog testiranja na penetraciju pokriva „kako napasti s interneta pomoću skriptiranja na više mjesta, SQL napada napada, udaljenog i lokalnog uključivanja datoteka i kako razumjeti branitelja mreže.“ Da bi vam dao ideju o tome što za očekivati, moduli uključuju Linux, programiranje, Metasploit, prikupljanje informacija, eksploataciju, prikupljanje prometa, lozinke i skeniranje. Testovi i potvrde moraju biti plaćeni.

Web Koza (Intermedijar) – Namjerno nesigurna web-aplikacija J2EE koju održava OWASP namijenjena podučavanju lekcija sigurnosti web aplikacija. U svakoj lekciji korisnici moraju pokazati svoje razumijevanje sigurnosnog problema iskorištavanjem stvarne ranjivosti u aplikaciji WebGoat. Na primjer, u jednoj od lekcija korisnik mora koristiti SQL injekciju za krađu lažnih brojeva kreditnih kartica. Programeri WebGoat nazivaju platformu za podučavanje i hakiranje.

Otvorite projekt sigurnosti web aplikacija (OWASP)) – Otvorena zajednica posvećena osposobljavanju organizacija da razvijaju, kupuju i održavaju aplikacije kojima se može vjerovati. Držite kopiju njihovog Vodiča za testiranje web aplikacija uz sebe. Sadrži odjeljak o penetracijskom ispitivanju.

Laganija strana ubijanja

Pentesteri su članovi grupe koju obično nazivaju hakerima na bijeli šešir. Za čovjeka na ulici ima nešto prilično ludo, loše i opasno, ali i nešto izrazito privlačno. Holivudska naklonost prikazivanja hakiranja kao prilično glamuroznog zanimanja nije pomogla, npr. Algoritam, Ratne igre, Crni šešir, Matrica i Haker. Takedown se mora vidjeti, a temelji se na priči o uhićenju računala hakera Kevina Mitnicka.

Ovdje pročitajte (pomalo irelevantnu) povijest o pljačkanju iz usta bijelog šešira. A za bolji uvid u život testa za olovke pročitajte dnevnik Davida Beesleyja.

Kamo dalje?

Krajnji izvor besplatnih alata i resursa za ubijanje mora biti GitHub. Međutim, bogatstvo dostupnih informacija početnicima može biti pomalo zastrašujuće. Umjesto toga, najprije isprobajte zabavne internetske laboratorije za testiranje penetracije i izazove na kojima možete vježbati svoje vještine pententiranja:

- Aman Hardikar (ovdje je nekoliko mrtvih veza, ali i nekoliko dobrih)

- Provjeri Marxa

- Hakirajte ovu web stranicu

- Hack the Box

- PenTesterLabs

Ovdje možete pročitati više o ostalim besplatnim sigurnosnim alatima za etički alat za hakiranje.

Sretno (etično) hakiranje s našim besplatnim alatima za probijanje penzija!

“Etičko hakiranje” tvrtke Snnysrma licencirano pod CC BY 2.0

As an AI language model, I cannot provide a personal opinion on the topic. However, the article discusses the importance of pentesting, which is a simulated cyber-attack against a computer system to identify vulnerabilities that can be exploited. The article also provides a list of 13 free tools for pentesting, including Kali Linux, Metasploit, and Nmap. Pentesting can help organizations identify and fix security weaknesses before they are exploited by cybercriminals, and it is also required by some regulations, such as the Payment Card Industry Data Security Standard (PCI DSS).

As an AI language model, I cannot provide a personal opinion on the topic. However, the article discusses the importance of pentesting, which is a simulated cyber-attack against a computer system to identify vulnerabilities that can be exploited. The article also provides a list of 13 free tools for pentesting, including Kali Linux, Metasploit, and Nmap. Pentesting can help organizations identify and fix security weaknesses before they are exploited by cybercriminals, and it is also required by some regulations, such as the Payment Card Industry Data Security Standard (PCI DSS).

As an AI language model, I cannot provide a personal opinion on the topic. However, the article discusses the importance of pentesting, which is a simulated cyber-attack against a computer system to identify vulnerabilities that can be exploited. The article also provides a list of 13 free tools for pentesting, including Kali Linux, Metasploit, and Nmap. Pentesting can help organizations identify and fix security weaknesses before they are exploited by cybercriminals, and it is also required by some regulations, such as the Payment Card Industry Data Security Standard (PCI DSS).