Zaštićeni pristup Wi-Fi-ja 2 (WPA2) je a program certifikacije sigurnosti razvijen od strane Wi-Fi saveza za zaštitu bežičnih računalnih mreža. Ovisno o vrsti i starosti vašeg bežičnog usmjerivača, imat ćete nekoliko opcija šifriranja. Dvije glavne za WPA2-Personal (izdanje koje koriste kućni ili mali poslovni korisnici) jesu Napredni standard šifriranja (AES) i stariji Protokol vremenskog ključa integriteta (TKIP), ili a kombinacija obojega.

U ovom ćemo članku objasniti što su AES i TKIP i predlažete koju opciju trebate odabrati za svoje uređaje koji podržavaju WPA2. Trebate odabrati najbolji način šifriranja, ne samo iz sigurnosnih razloga, već i zbog toga pogrešan način rada može usporiti vaš uređaj. Ako odaberete stariji način šifriranja, čak i ako vaš WiFi usmjerivač podržava brži tip šifriranja, prijenos podataka će se automatski usporiti kako bi bio kompatibilan sa starijim uređajima s kojima se povezuje..

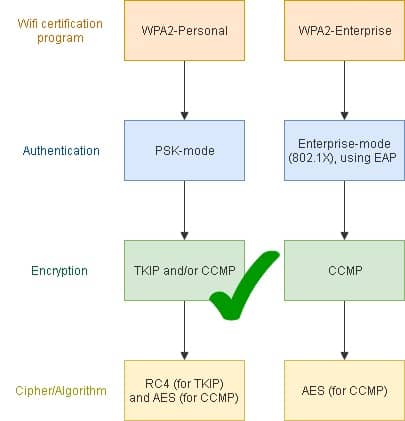

Objasnit ćemo i neke Wifi sigurnosni uvjeti koji se odnose na WPA2, npr oni spomenuti u donjem dijagramu, usredotočeni prvenstveno na WPA2-Personal. Na primjer, izrazi potvrde, standardi, protokoli i programi ponekad se (zbunjujuće) upotrebljavaju naizmjenično, a često pogrešno. Je li AES protokol ili vrsta šifriranja? Je li WPA2 protokol ili standard? (Upozorenje za spojler: AES je standard, a WPA2 certifikat.) U redu je biti malo popustljiv prema wifi terminologiji, sve dok znate što ovi pojmovi zaista znače. Ovaj članak postavlja ravnotežu. I da, koristimo izraz “način” vrlo lagano da opišemo postavke šifriranja i autentifikacije WPA2.

WPA2 101 – (vrlo) kratak pregled

Postoje dvije verzije WPA2: osobna (za kućnu i uredsku upotrebu) i Enterprise (za korporativnu upotrebu) izdanja. U ovom ćemo se članku usredotočiti na prvu, ali usporedit ćemo je s Enterprise verzijom, što će vam pomoći da ilustrirate što WPA2-Personal ne radi.

Koliko su pouzdani uobičajeni wifi sigurnosni certifikati?

„Bežične mreže su u osnovi nesigurne. U ranim danima bežično umrežavanje, proizvođači su pokušali što olakšati krajnjim korisnicima. Izvanmrežna konfiguracija za većinu uređaja za bežično umrežavanje omogućila je lak (ali nesiguran) pristup bežičnoj mreži. “(Izvor: Dummies)

Koliko je WPA2 siguran u usporedbi s drugim uobičajeno korištenim wifi certifikatima? Sve dok WPA3 nije došao dugo, WPA2 se smatrao, KRACK-ovima i svima, najsigurnijom opcijom. Trenutačne ranjivosti WPA2-a mogu se učinkovito popraviti, ali svejedno trebate odabrati najbolju vrstu šifriranja za svoj wifi uređaj i zahtjeve za upotrebu. Ako ste, primjerice, mala tvrtka sa starijim uređajima, možda ćete morati žrtvovati brzinu radi sigurnosti ili nadograditi uređaje. Ako ste velika organizacija, možda ćete se odlučiti za potpuno izbacivanje WPA2 i početi planirati uvesti WPA3 što je prije moguće..

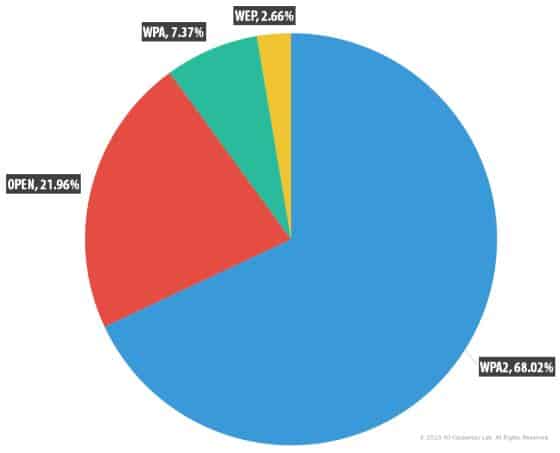

Standardi za povezivanje Wifi šifriranja koji se koriste u javnim žarišnim točkama širom svijeta (Izvor: Sigurnosna mreža Kaspersky (KSN))

Koliko su sigurni primarni wifi certifikati koji se danas koriste?

- Otvoren – Nema sigurnosti uopće

- Žična ekvivalentna privatnost (WEP) – Vrlo nepouzdan i koristi RC4 šifru, u početku prihvaćenu za vrlo brzo i jednostavno uvođenje. Nekad popularno – prema WayBack Machine, Skype je koristio izmijenjenu verziju oko 2010. – od tada se smatra vrlo nesigurnim. WEP koristi metodu provjere autentičnosti gdje svi dijele isti ključ, pa ako je jedan klijent ugrožen, svi u mreži su u opasnosti. WPA-PSK (unaprijed podijeljeni ključ) ima isti problem. Prema Webopediji, WEP je nesiguran jer, poput ostalih wifi programa, šalje poruke pomoću radio valova koji su osjetljivi na prisluškivanje, čime učinkovito pruža sigurnost jednakoj žičnoj vezi. Šifriranje ne sprečava hakere da presreću poruke, a problem sa WEP-om je to što koristi statičku enkripciju (jedna tipka za sve pakete za sve uređaje u mreži), što sve uređaje dovodi u opasnost, što je potencijalno lijepo privlačenje hakera. Lopovi tada mogu izvan mreže pokušati dešifrirati podatke. Jedna od stvari koju WPA čini je stvaranje jedinstvenog ključa za svaki uređaj, ograničavajući rizik za ostale klijente kada je jedan uređaj u mreži ugrožen..

- WPA – Koristi neučinkovite TKIP protokol šifriranja, koji nije siguran. Sam TKIP koristi RC4 šifru, a AES nije obavezan za WPA. Dobra metafora za rad WPA dolazi iz posta Super korisnika: “Ako strani jezik smatrate nekom vrstom šifriranja, WPA je pomalo slična situaciji u kojoj svi strojevi povezani na ovu WPA mrežu govore istim jezikom, ali to je jezik koji je stranim strojevima stran. Naravno, strojevi koji su spojeni na tu mrežu mogu se međusobno napadati i čuti / vidjeti sve pakete koje su svi / ostali poslali / primili. Zaštita je samo od domaćina koji nisu povezani na mrežu (npr. Zato što ne znaju tajnu lozinku). “

- WPA2 – Razumno siguran, ali podložan napadima brutalnosti i rječnika. koristi AES šifriranje i uvodi način rada brojača s šifriranim blokom šifriranja provjere identiteta poruke (CCMP), jaka enkripcija zasnovana na AES-u. Povratno je kompatibilan s TKIP-om. Prodavatelji su objavili zakrpe za mnoge njegove ranjivosti, npr. KRACK. Jedan od glavnih sigurnosnih nedostataka verzije WPA2 je Postavljanje Wifi zaštićeno (WPS), koji korisnicima omogućuje brzo postavljanje sigurne bežične mreže. Prema US-Certu, „Slobodno dostupni alati za napad mogu oporaviti WPS PIN za 4-10 sati.“ Korisnicima savjetuje da provjere postoje li ažurirani softver od svog dobavljača kako bi se povela ova ranjivost. WPA2-Enterprise je sigurniji, ali postoje neki nedostaci.

- WPA3 – Još uvijek je previše novo za izvor smislenih podataka o upotrebi, ali trenutno se smatra najsigurnijom opcijom

AES, TKIP ili oba i kako funkcioniraju?

TKIP

Prema Wikipediji, TKIP je osmišljen kako bi “zamijenio” tada ranjivi WEP “standard” bez promjene izmjene hardvera koji je izvodio Wired Equivalent Privacy (WEP) standard. Koristi RC4 šifru.

Network World objašnjava da TKIP zapravo ne zamjenjuje WEP; to je “omot”. Nažalost, omotan je oko temeljno nesigurnog WEP-a, a razlog je bio zamišljen kao privremena mjera, jer nitko nije htio izbaciti sva uložena ulaganja u hardver, a mogao se brzo implementirati. Posljednji posljednji razlog bio je dovoljan da ga prodavci i poslovni menadžeri prihvate sa oduševljenjem. TKIP je ojačao sigurnost WEP-a svojim danom:

- Miješanje osnovnog ključa, MAC adrese pristupne točke (AP) i serijskog broja paketa – “Postupak miješanja dizajniran je tako da postavi minimalnu potražnju na stanicama i pristupnim točkama, a opet ima dovoljno kriptografske snage da se ne može lako slomiti.”

- Povećanje duljine ključa na 128 bita – “Ovo rješava prvi problem WEP-a: prekratka duljina ključa.”

- Stvaranje a jedinstveni 48-bitni serijski broj koji se povećava za svaki poslani paket tako da dvije tipke nisu iste – “Ovo rješava još jedan problem WEP-a, nazvan “napadi sudara”,”Do kojeg može doći kada se isti ključ koristi za dva različita paketa.

- Smanjivanje rizika ponovnih napada s gore spomenutim proširenim inicijalizacijskim vektorom (IV) – “Jer će se 48-bitnom nizu nizova ponavljati tisuće godina, nitko ne može ponovno reproducirati stare pakete s bežične veze– Otkrivat će se kao da su neispravni, jer redni brojevi neće biti točni. “

Koliko je TKIP stvarno ranjiv? Prema Ciscovim podacima, TKIP je ranjiv na dešifriranje paketa od strane napadača. Međutim, napadač može ukrasti samo ključ za provjeru autentičnosti, a ne ključ za šifriranje.

“S obnovljenim ključem, samo zarobljeni paketi mogu se krivotvoriti u ograničenom prozoru od najviše 7 pokušaja. Napadač može dešifrirati samo jedan paket odjednom, trenutno brzinom od jednog paketa po 12-15 minuta. Uz to, paketi se mogu dešifrirati samo ako su poslati iz bežične pristupne točke (AP) klijentu (jednosmjerni). “

Problem je ako se otkriju bijeli šeširi koji otkrivaju veće vektore za umetanje napada, kao i crni šeširi.

Tamo je Dole, kada se TKIP koristi s PSK-om. “Sa 802.1X provjerom autentičnosti, tajna sesije je jedinstvena i na poslužitelju je provjereno poslana od strane autentikacijskog servera; kada koristite TKIP s unaprijed podijeljenim tipkama, tajna sesije je ista za sve i nikad se ne mijenja – stoga je ranjivost korištenja TKIP-a s unaprijed podijeljenim tipkama. “

AES

AES (zasnovan na algoritmu Rjiandael) je šifra bloka (“S” zapravo znači standard i predstavlja još jedan slučaj zbunjujuće terminologije) koji se koristi protokolom zvanim CCMP. Pretvara obični tekst u šifrični tekst i dolazi u duljini ključa od 28, 192 ili 256 bita. Što je duljina ključa, hakeri su neuništiviji šifrirani podaci.

Sigurnosni stručnjaci uglavnom se slažu da AES nema značajnih slabosti. Istraživači su samo nekoliko puta uspješno napadali AES, a ti napadi uglavnom su bili bočni kanali.

AES je šifriranje izbora za saveznu vladu SAD-a i NASA-u. Za više uvjeravanja posjetite kripto forum Stack Exchangea. Za dobro objašnjene tehničke detalje o tome kako funkcionira AES, a što nije u dosegu ovog članka, posjetite eTutorials.

Wifi pojmovi i akronimi koje biste trebali znati

Certifikati i standardi

Iako je WPA2 certifikacijski program, često ga nazivaju standardom, a ponekad i protokolom. “Standard” i “protokol” opisi su koji često koriste novinari, pa čak i programeri ovih certifikata (i uz rizik da budu pedantni), ali izrazi mogu biti malo pogrešni kada je u pitanju razumijevanje kako se standardi i protokoli odnose na wifi certifikat, ako ne sasvim netočno.

Možemo upotrijebiti analogiju vozila koje se certificira kao servisno. Proizvođač će imati smjernice koje određuju sigurnost standardi. Kad kupite automobil, bilo je potvrđen kao sigurnu za vožnju od strane organizacije koja utvrđuje standarde za sigurnost vozila.

Dakle, iako bi se WPA2 trebao nazvati certifikatom, to bi se lako moglo nazvati standardom. No, kako bi to nazvali protokol, zbunjuje značenje stvarnih protokola – TKIP, CCMP i EAP – u WiFi sigurnosti.

Protokoli i šifre

Još jedan sloj zbrke: AES je akronim za Napredno šifriranje Standard. A prema mišljenju korisnika Stack Exchangea, TKIP zapravo nije algoritam za enkripciju; koristi se za osiguravanje slanja paketa podataka jedinstvenim ključevima za enkripciju. Korisnik, Lucas Kauffman, kaže, “TKIP implementira sofisticiraniju funkciju miješanja ključeva za miješanje sesijskog ključa s inicijalnim vektorom za svaki paket.” Usput, Kauffman definira EAP kao “okvir za provjeru autentičnosti”. Tačan je u tome što EAP određuje način prijenosa poruka; samo ih ne šifrira. O tome ćemo se ponovno pozabaviti u sljedećem odjeljku.

Upotrijebite WPA2 i druge wifi certifikate protokoli za enkripciju osigurati podatke WiFi. WPA2-Personal podržava više vrsta šifriranja. WPA i WPA2 kompatibilni su s WEP-om koji podržava samo TKIP.

Juniper se odnosi na protokole šifriranja poput AES i TKIP kao šifrirajuće šifre. Šifra je jednostavno algoritam koji određuje kako se provodi postupak šifriranja.

Prema AirHeads zajednici:

“Često vidite TKIP i AES na koje se poziva kada osiguravate WiFi klijent. Doista, trebao bi biti referenciran kao TKIP i CCMP, a ne AES. TKIP i CCMP su protokoli za šifriranje. AES i RC4 su šifre, CCMP / AES i TKIP / RC4. Možete vidjeti kako dobavljači miješaju šifru s protokolom za šifriranje. Ako je ispit jednostavan način za pamćenje razlike je zapamtiti TKIP i CCMP kraj u ‘P’ za protokol šifriranja. [Sic]”

Iako EAP, iako je provjera autentičnosti, nije protokol šifriranja.

Donja linija:

- WPA2-Personal – Podržava CCMP (koji većina ljudi naziva AES) i TKIP.

- WPA2-Enterprise – Podržava CCMP i protokol za proširenje provjere autentičnosti (Extensible Authentication Protocol (EAP)).

Šifriranje i provjera autentičnosti WPA2

Autentifikacija – PSK naspram 802.1X

Kao i WPA, WPA2 podržava IEEE 802.1X / EAP i PSK provjeru autentičnosti.

WPA2-Personal – PSK je mehanizam za provjeru autentičnosti koji se koristi za provjeru WPA2 osobnih korisnika koji uspostavljaju wifi vezu. Dizajniran je prije svega za općenitu uporabu u kući i uredu. PSK ne treba poslužitelj za provjeru identiteta za postavljanje. Korisnici se prijavljuju pomoću unaprijed podijeljenog ključa, a ne pomoću korisničkog imena i lozinke kao u izdanju Enterprise.

WPA2-Enterprise – Originalni IEEE 802.11 standard („tehnički potreban“ standard za wifi certifikat) objavljen je 1997. Kasnije verzije često su razvijene kako bi poboljšale brzinu prijenosa podataka i dohvatile nove sigurnosne tehnologije. Najnovija verzija WPA2-Enterprise u skladu je sa 802.11 ja. Njegov temeljni protokol provjere autentičnosti je 802.1X, koji omogućuje provjeru autentičnosti wifi uređaja pomoću korisničkog imena i lozinke ili upotrebom sigurnosnog certifikata. Autentifikacija 802.1X raspoređena je na AAA poslužitelj (obično RADIUS) koja pruža centraliziranu provjeru autentičnosti i funkcionalnost upravljanja korisnicima. EAP je standard koji se koristi za prijenos poruka i provjeru autentifikacije klijenta i poslužitelja prije isporuke. Te se poruke osiguravaju putem protokola poput SSL, TLS i PEAP.

Šifriranje – sjeme i PMK

WPA2-Personal – PSK kombinira lozinku (prethodno podijeljeni ključ) i SSID (koji se koristi kao “sjeme” i vidljivo je svima u rasponu) radi generiranja ključeva za šifriranje. Generirani ključ – a Glavni ključ u paru (PMK) – koristi se za šifriranje podataka pomoću TKIP / CCMP. PMK se temelji na poznatoj vrijednosti (zaporku), tako da bi svatko s tom vrijednošću (uključujući zaposlenika koji napušta tvrtku) mogao uhvatiti ključ i potencijalno upotrijebiti grubu silu za dešifriranje prometa.

Nekoliko riječi o sjemenu i SSID-ovima.

- SSID – Sva mrežna imena koja se pojavljuju na popisu Wi-Fi žarišnih mjesta vašeg uređaja su SSID-ovi. Softver za analizu mreža može pretraživati SSID-ove, čak i one navodno skrivene. Prema Microsoftovom Steveu Rileyju, “SSID je mrežno ime, a ne – ponavljam ne – lozinka. Bežična mreža ima SSID radi razlikovanja od ostalih bežičnih mreža u blizini. SSID nikada nije dizajniran tako da bude skriven i zato nećete pružiti vašoj mreži bilo kakvu zaštitu ako ga pokušate sakriti. Kršenje je specifikacije 802.11 zbog čuvanja vašeg SSID-a; izmjena specifikacije 802.11i (koja definira WPA2, raspravljena kasnije) čak navodi da računalo može odbiti komunikaciju s pristupnom točkom koja ne emitira svoj SSID. “

- sjemenke – Dužine SSID-a i SSID-a manipuliraju se prije nego što se uže postanu dio generiranog PMK-a. Dužine SSID i SSID koriste se kao sjeme koje inicijalizira generator pseudo slučajnih brojeva koji se koristi za slanje lozinke, stvarajući ključ ključa. To znači da se lozinke različito procjenjuju na mrežama s različitim SSID-ovima, čak i ako dijele istu lozinku.

Dobra lozinka može ublažiti potencijalni rizik povezan s uporabom SSID-a kao sjemena. Lozinka bi se trebala generirati nasumično i često mijenjati, posebno nakon korištenja WiFi žarišta i kad zaposlenik napusti tvrtku.

WPA2-Enterprise – Nakon što RADIUS poslužitelj provjeri autentičnost klijenta, vraća se nasumično 256-bitni PMK koji CCMP koristi za šifriranje podataka samo za trenutnu sesiju. “Sjeme” je nepoznato, a svaka sesija zahtijeva novi PMK, tako da su napadi grube snage gubljenje vremena. WPA2 Enterprise može, ali ne u pravilu, koristiti PSK.

Koji je oblik šifriranja najbolji za vas, AES, TKIP ili oboje? (Dnevne)

Izvorno pitanje postavljeno u ovom članku glasilo je da li koristite AES, TKIP ili oboje za WPA2?

Odabir vrste šifriranja na vašem usmjerivaču

Vaš izbor (ovisno o vašem uređaju) može uključivati:

- WPA2 s TKIP-om – Trebali biste odabrati ovu opciju samo ako su vaši uređaji prestari za povezivanje s novijom vrstom AES enkripcije

- WPA2 s AES-om – Ovo je najbolji (i zadani) izbor za novije usmjerivače koji podržavaju AES. Ponekad ćete samo vidjeti WPA2-PSK, što obično znači da vaš uređaj podrazumijevano podržava PSK.

- WPA2 s AES i TKIP – Ovo je alternativa za naslijeđene klijente koji ne podržavaju AES. Kada koristite WPA2 s AES i TKIP (što biste možda željeli učiniti ako komunicirate s naslijeđenim uređajima), mogli biste osjetiti sporije brzine prijenosa. AirHead zajednica objašnjava da je to zato što će se “skupne šifre uvijek spustiti na najnižu šifru”. AES koristi više računalne snage, tako da ako imate mnogo uređaja, primijetili biste smanjenje produktivnosti u uredu. Maksimalna brzina prijenosa za mreže koje koriste lozinke WEP ili WPA (TKIP) je 54 Mbps (Izvor: CNet).

- WPA / WPA2 – Slično opciji izravno gore, to možete odabrati ako imate neke starije uređaje, ali nije tako siguran kao opcija koja ima samo WPA2

Na vašem uređaju, umjesto WPA2, može vam se prikazati opcija “WPA2-PSK”. To možete tretirati kao istu stvar.

Savjeti za jačanje PSK sigurnosti

Komentari Terrencea Koemana o Stack Exchange-u omogućuju čitanje s razlogom zašto je WPA2-Enterprise sigurniji od WPA2-Personal. On također pruža donje savjete:

- Podesite svoj SSID (“sjeme” PMK-a) na slučajni niz onoliko cifara koliko vam je dopušteno, što će PMK učiniti manje ranjivim na brutalne napade

- Napravite dugački slučajni PSK i redovito ga mijenjajte

- Jedinstveni SSID može vas učiniti ranjivim na lopove koji vas mogu lakše gledati na Wigleu. Ako ste stvarno paranoični, trebali biste razmisliti o tome da koristite VPN.

Što je sljedeće? WPA3 je pušten

Prema NetSpotu, “Vjerojatno je jedina mana WPA2 koliko snage procesiranja potrebno za zaštitu vaše mreže. To znači da je potreban snažniji hardver kako bi se izbjegle slabije performanse mreže. Ovo se pitanje odnosi na starije pristupne točke koje su implementirane prije WPA2 i podržavaju samo WPA2 putem nadogradnje upravljačkog softvera. Većina trenutnih pristupnih točaka opremljena je sposobnijim hardverom. “I većina proizvođača i dalje isporučuje WPA2 zakrpe.

WPA2 će postupno biti obustavljen od strane WPA3, objavljenog u lipnju [year]. nakon identifikacije sigurnosne ranjivosti pod nazivom KRACK u WPA2 prethodne godine. Očekuje se da će izvođenje trajati neko vrijeme (možda do [year].), dok dobavljači certificiraju i isporučuju nove uređaje. Iako su objavljene zakrpe za ranjivost KRACK, WPA2 nije ni približno tako siguran kao WPA3. Za početak biste trebali osigurati odabir najsigurnijeg načina šifriranja. Skeptic Dion Phillips, pišući za InfiniGate, misli, “… sumnjivo je da će se trenutni bežični uređaji ažurirati kako bi podržali WPA3 i daleko vjerojatnije da će se sljedeći val uređaja provesti kroz postupak certifikacije.”

Razumiješ; na kraju, vjerojatno ćete morati kupiti novi usmjerivač. U međuvremenu, da biste ostali sigurni, možete zakrpati i osigurati WPA2.

Još nema dokumentiranih izvještaja o napadima KRACK-a, ali WPA3 certifikat pruža daleko više sigurnosti nego samo uključivanje ranjivosti KRACK-a. Trenutno neobavezni program certificiranja, s vremenom će postati obvezan jer ga više dobavljača usvoji. Saznajte više o WPA2 i 3 uz Comparitechov članak na temu Što je WPA3 i koliko je siguran?

Saznajte više o sigurnosti WiFi

- Izvrsni, ako je dugotrajan tehnički uvod u TKIP, AES i problematičnu upotrebu pogrešne terminologije je TKIP Hack

- Ako ste zabrinuti za WPA2 i vaši uređaji podržavaju samo TKIP, odaberite pouzdan VPN

- Shvatite osnove kriptografije

- Saznajte kako osigurati svoj wifi usmjerivač – naputke za tipičnog korisnika i sve one koji imaju osjetljive podatke za zaštitu

Vidi također:

Vodič za resurse za šifriranje

Poboljšajte svoju cyber sigurnost

Slika prve stranice za WPA protokol Marco Verch. Licencirano pod CC BY 2.0

i šifriranja koja je lako probiti. WPA – Bolji od WEP-a, ali i dalje ranjiv na napade. WPA2 – Najsigurniji certifikat koji se trenutno koristi, ali i dalje ima ranjivosti koje se mogu popraviti. WPA3 – Najnoviji certifikat koji se smatra najsigurnijim, ali još uvijek nije široko rasprostranjen. Važno je odabrati najbolji certifikat za svoje potrebe i uvjete korištenja. WPA2-Personal nudi dvije glavne opcije šifriranja – AES i TKIP, ili kombinaciju obojega. Važno je odabrati najbolju opciju za svoje uređaje kako bi se osigurala sigurnost i brzina prijenosa podataka. Također je važno razumjeti različite pojmove i akronime koji se koriste u vezi s wifi sigurnošću kako bi se izbjegla zbunjenost i odabrala najbolja opcija za vaše potrebe.