Što je WPA3? Wi-Fi zaštićeni pristup (WPA) često se naziva sigurnosnim standardom ili protokolom koji se koristi za šifriranje i zaštitu Wi-Fi mreža poput one koju vjerojatno koristite kod kuće ili na poslu, ali to je zapravo program certifikacije sigurnosti koji je razvio Wi -Fi savez za zaštitu bežičnih računalnih mreža.

WPA3, objavljen u lipnju [year]., nasljednik je WPA2, što sigurnosni stručnjaci opisuju kao “slomljen.” Cilj razvoja WPA3 bio je poboljšati WPA u smislu jednostavnosti uporabe i povećane kriptografske snage. Kao i njegov prethodnik, dolazi u izdanjima Personal and Enterprise, ali ova se verzija poboljšava na WPA2 s robusnijim značajkama provjere autentičnosti i šifriranja te rješenjem za ugrađeni nedostatak u WPA2, KRACK. Također uključuje funkcionalnost za pojednostavljenje i bolju sigurnost veze IoT wifi uređaja.

Problem

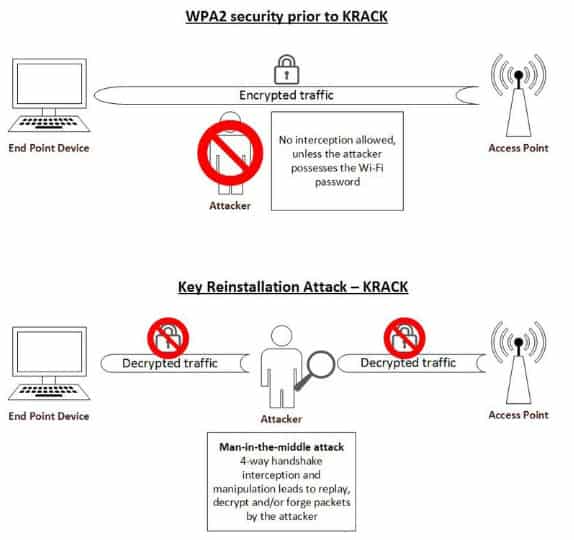

Greška KRACK (Key Reinstallation Attack) može se kategorizirati kao težak napad na ponovnu reprodukciju i oblik je napada “čovjek u sredini”. Temeljni problem s WPA2, koji je istaknut otkrićem KRACK, je nedostatak samog standarda WPA2 certifikata, a ne slabost uzrokovana lošom konfiguracijom proizvoda ili implementacijom usluge.

Kasnije ćemo zaroniti dublje u KRACK, no suština je ikakve ispravne primjene WPA2 vjerojatno biti ranjive; ranjivost je svojstvena WPA2 protokolu.

Rješenje

Kao odgovor na ovaj debakl, Wi-Fi Alliance® je u lipnju [year]. godine najavio uvođenje Wi-Fi CERTIFIED WPA3 ™ sigurnosti, standarda za WiFi certificiranje koji:

- Otklanja KRACK ranjivost

- Nadograđuje WPA2 s dodatnom zaštitnom značajkoma. Ovo je važno jer postoje višestruke sigurnosne rupe za wifi koje su hakerima privlačnije i daleko lakše ih je probiti nego KRACK.

Što je WPA3? WPA3 certifikat za wifi uređaje lako se može usporediti sa tehničkim certifikatom za vaš automobil. Bez certifikata dobavljači hardvera ne mogu zahtijevati poštivanje sigurnosnih standarda saveza Wi-Fi Alliance.

Moglo bi biti neko vrijeme prije nego što WPA3 dobije potpuni buy-in od strane korisnika wifija; u međuvremenu, “WPA2 uređaji nastavit će međusobno djelovati i pružati priznatu sigurnost”, prema Wi-Fi Allianceu. WPA2 je i dalje obvezan za sve uređaje s Wi-Fi certifikatom tijekom prijelaznog razdoblja.

Što je WPA3 i je li sigurno?

Ovaj članak će pogledati kako se WPA3 poboljšava na WPA2 sigurnosti i stavio KRACK u perspektivu. Iako je WPA3 definitivno pravi put za sigurnost u budućnosti, korisnici bi trebali osigurati da provode višeslojna, slojevita sigurnosna strategija kako bi zaštitili sve aspekte njihove wifi mreže. WPA3 nije dovoljan za potpunu zaštitu wifi mreža, iako poboljšanja osim KRACK patch-a idu daleko prema povezivanju drugih rupa u WiFi sigurnosti. Također ćemo raspravljati o nekim kritikama koje su upućene u WPA3. Konačno ćemo se dotaknuti nekih načina kako kućni korisnici i tvrtke mogu prakticirati siguran wifi. Je li WPA3 siguran? Doznajmo.

Opseg ranjivosti KRACK-a

Otkriće KRACK-a izazvalo je nemir u IT zajednici. Razlog je to što mnogi WiFi uređaji koriste WPA2, a sve više i više ljudi koristi ove uređaje za povezivanje s Internetom. Prema Wigleu, od siječnja [year]. u svijetu je bilo više od 400 milijuna bežičnih veza. KRACK ih može učiniti veliki postotak ranjivim za napad. (Uzgred, u divljini još nisu dokumentirani KRACK napadi.)

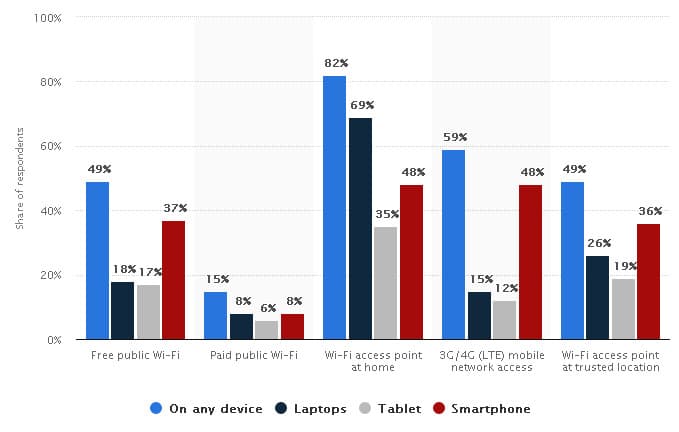

Bežični pristup internetu, prema korisnicima interneta širom svijeta od lipnja 2015., putem uređaja (Izvor: Statista)

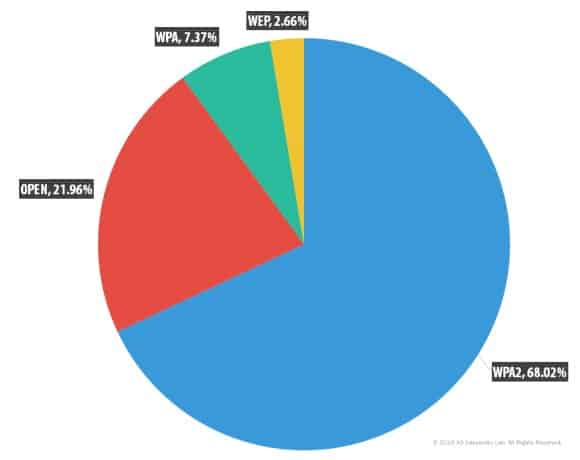

Koliko su sigurni trenutačni standardi šifriranja WiFi?

- Žična ekvivalentna privatnost (WEP) – Vrlo nepouzdan, ali još uvijek u upotrebi. Prema podacima laboratorija Kaspersky, hakeri bi trebali razbiti nekoliko minuta da bi provalili mreže zaštićene WEP-om.

- Otvorene mreže – Nema sigurnosti uopće.

- Zaštićen pristup Wi-Fi mrežom (WPA) – 2002. godine WPA je trebao biti samo posrednička mjera za zamjenu WEP-a, a WPA2 je supstituiran 2004. godine. Problem sa WPA bila je uporaba neučinkovitog protokola šifriranja TKIP koji nije siguran.

- Zaštićeni pristup Wi-Fi-jem 2 (WPA2)

- osobni verzija je razmjerno sigurna, ali podložna napadima brutalnosti i rječnika. Može dopustiti presretanje komunikacija (rukovanja) između pristupne točke i uređaja na početku wifi sesije.

- Poduzeće verzija je u određenoj mjeri zaštićena od presretanja stiskom ruke, jer koristi dodatne postupke autorizacije tvrtke.

- Zaštićen pristup Wi-Fi 3 (WPA3) – Zamjenjuje WPA2 od siječnja [year]. iako će trebati neko vrijeme da se on uvede. Trenutačno pruža najbolju sigurnost wifi-ja.

Imajte na umu da su SAMO WPA2 uređaji zaštićeni posebno na KRACK napad. Otvorena, nesigurna mreža nije šifrirana i ranjiva je na gotovo bilo koju vrstu napada, ali ne u pogledu KRACK-a jer ne koristi WPA2.

Vrste šifriranja koji se koriste u sustavu javna žarišta WiFi globalno (Izvor: Sigurnosna mreža Kaspersky (KSN))

KRATKA analogija

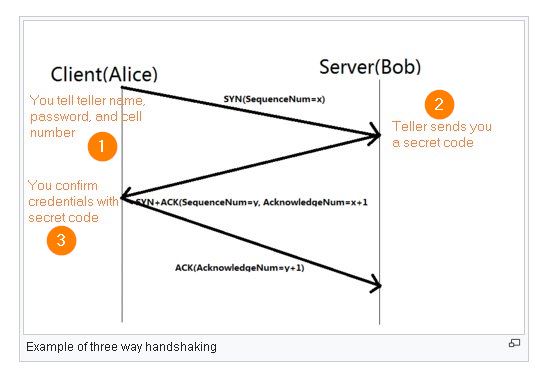

Nedostaci u pregovorima o rukovanju ruku – točka na kojoj se pristupna točka (AP) i usmjerivač sastaju i pozdravljaju radi potvrde vjerodajnice klijenta – leže u srcu ranjivosti WPA2. Podrobnije ćemo pogledati zašto ćemo u sljedećem odjeljku istražiti što je WPA3.

Za postavljanje scene, evo analogija za stisak ruke postupak (ako dopustite mašti malo licence.)

Ilustracija trosmjernog rukovanja kako je opisano u analogiji dolje (Izvor: Wikipedija, s izmjenama)

-

- Pretpostavimo da se nalazite u banci i prodavač pita vaše ime, lozinku i broj telefona prije nego što vam donese novac. Vi i banka ste se složili po ovom sigurnosnom postupku kako biste dokazali da ste onaj za koga kažete da povlačite novac.

- Prodavaču dajete svoje ime, lozinku i broj mobilne stanice. U ovoj je banci sljedeći korak u procesu slanja na vaš telefon tajna šifra koji ćete koristiti za potvrđivanje svog identiteta.

- U međuvremenu, neznan vama, netko iza vas u redu prisluškuje i čuo je vaše ime i lozinku, i najvažnije vaše tajna šifra.

- Nakon što napustite banku, prisluškivač doznaje do prodavača i, iako je vaš tajni kod još uvijek važeći, povuče posljednji dio sredstava koristeći ukradeno ime, lozinku i tajna šifra.

Vjerojatno ste uočili slabu točku gornjeg scenarija; sigurnost je bila ugrožena u nekoj fazi prilikom uspostavljanja vaših vjerodajnica; ne onda kad su vam vjerodajnice bile prekobrojne, nego zato kad ste napustili banku, tajni kod još uvijek je bio važeći. Da nije bilo toga, vaše ime, lozinka, broj mobitela i tajni kod ne bi koristili prisluškivaču.

U ovoj je priči zaokret: prodavač i prisluškivač nalaze se u spremanju. Ovaj lažni kazivač zapravo je prevario pravog prodavača (koji ide na ručak) i ovo je napad čovjek-u-sredini. Oba kriminalca sada imaju vaše vjerodajnice.

Kao što ćemo vidjeti, ovaj problem je ono što WPA3 rješava.

Kako je WPA2 ranjiv?

Glavna ranjivost u WPA2 je četverosmjerno stiskanje ruke koristi se za osiguranje WiFi veza pomoću unaprijed podijeljenog ključa (PSK). (U WPA3, PSK se zamjenjuje istodobnom stjecanjem ruku (SAE) stiskom ruke.)

U ovom ćemo se dijelu poslužiti analogijom iz prethodnog odjeljka kako bismo ilustrirali problem.

Unaprijed podijeljeni ključ (PSK)

Početni dio sigurnosne provjere koju ste prošli u banci prema gore navedenoj analogiji može se lako usporediti s WPA2-PSK, ovjera što zahtijeva da se pojedinac poveže na wifi mrežu (u našoj metafori tražite novac u banci) pomoću zaporke. PSK se odnosi na “zajedničku tajnu”, u ovom slučaju lozinku.

Bilješke:

- WPA2 bez PSK-a je opcija koja se koristi ako želite koristiti poslužitelj autentifikacije. Tvrtka bi trebala odabrati ovu opciju ako želi dodijeliti jedinstvene ključeve zaposlenicima. Ako je ključ ugrožen, tada bi posao trebao generirati novi ključ samo za jedan uređaj. To bi također spriječilo da drugi uređaji budu ugroženi izgubljenim ili ukradenim ključem, što bi mogli biti ako bi svi uređaji koristili isti ključ.

- Što je razlika između WPA2-PSK i WPA2-Personal? Izrazi se upotrebljavaju naizmjenično iako WPA2-Personal podrazumijeva upotreba AES-a, dok WPA2-PSK podrazumijeva izbor između starijeg TKIP-a i AES-a. Kako je objašnjeno na blogu Cisco, neki uređaji omogućuju WPA s AES-om i WPA2 s TKIP-om. AES nije dostupan u WPA, ali u WPA2, AES je obvezan, a TKIP nije. Oba se termina odnose na korištenje PSK-a što razlikuje WPA2-Personal od WPA2-Enterprise.

Četverostruko stiskanje ruke

Autentifikacija vjerodajnice u telekomunikacijama naziva se stiskanjem ruke. U banci ste vi i prodavač razmjenili rukovanje u tri koraka kako biste utvrdili vjerodajnice, a tajni je kôd posljednji stisak ruke u procesu..

Sve wifi mreže koriste a četverosmjerno stiskanje ruke.

Na donjoj slici, spoofed WiFi pristupna točka je lažni prodavač s kojim ste razgovarali u banci.

Ilustracija kako napad KRACK presreće četveronožni stisak ruke (Izvor: Enisa)

Rowell Dionicio, pišući za Packet6, objašnjava: “Napadač će pokvariti stvarnu pristupnu točku i prevariti klijenta da se pridruži skitnoj pristupnoj točki, ali dopušta dovršavanje Wi-Fi provjere. Da bi izveo KRACK napad, napadač će reproducirati poruku unutar četveronožnog stiska. Ovdje je mana da će uređaj žrtve prihvatiti ponavljanje jedne od tih poruka kada to ne bi smio. Tako dopuštajući napadaču da koristi prethodno korišteni ključ. Ključ bi trebao biti upotrijebljen samo jednom i to su promašeni KRACK napadni ciljevi. “

Dionicio nastavlja: “Tehnički popravak KRACK Attack-a je sprječavanje ponovne ponovne upotrebe vrijednosti. Uređaji ne smiju prihvaćati prethodno korištene tipke.”

Pročitajte tehnička objašnjenja o ponovnoj ponovnoj upotrebi Mathy Vanhoef, istraživača KRACK.

Je li WPA3 siguran? Svakako, ali postoje i poboljšanja WPA2

Najava WPA3 prouzrokovala je nekoliko valova, ali će trebati neko vrijeme dok ih ne uvedemo. U međuvremenu će se primijeniti i neka poboljšanja WPA2:

- Nametanje usvajanja zaštićenih upravljačkih okvira (PMF) na svim ‘Wi-Fi CERTIFIED’ uređajima

- Osiguravanje da dobavljači vrše redovite provjere certificiranih uređaja (Source: povjerenstvo)

- Standardiziranje 128-bitnog kriptografskog skupa (Source: povjerenstvo)

Koje su dvije verzije WPA3?

WPA dolazi u dvije verzije koje se temelje na zahtjevima krajnjeg korisnika (kućna ili poslovna upotreba.) S druge strane, između WPA3-Personal i WPA3-Enterprise nema velike razlike, iako je potonja sigurnija kao što je bila dizajniran za zaštitu ultra osjetljivih podataka i velikih poduzeća.

Brzo ćemo sažeti dvije verzije kako je opisao Wi-Fi Alliance. Za početak, obje verzije:

- Koristite najnovije sigurnosne metode

- Onemogući zastarjele naslijeđene protokole

- Zahtijeva upotrebu zaštićenih upravljačkih okvira (PMF). “Akcijski okviri upravljanja Unicast zaštićeni su od prisluškivanja i kovanja, a okviri djelovanja multicast upravljanja zaštićeni su od kovanja”, navodi Wi-Fi Alliance. Ukratko, Wikipedia opisuje okvire upravljanja kao “mehanizme koji omogućuju integritet podataka, vjerodostojnost podrijetla podataka i zaštitu od ponovnog reproduciranja.” Tehnički opis njihova rada možete pronaći na web stranici Cisco.

WPA3 Osobni

Ova verzija omogućuje provjeru autentičnosti na temelju lozinke uz dobru sigurnost čak i kada korisnici biraju kratke ili slabe lozinke. Ne zahtijeva poslužitelj za provjeru autentičnosti i osnovni je protokol koji koriste kućni korisnici i mala poduzeća.

- Koristi 128-bitnu enkripciju

- Upotrebljava istodobni stisak ruku (SAE) koji štiti od brutalnih napada

- Uključuje naprijed tajnu znači da se novi set šifrirnih ključeva generira svaki put kada se uspostavi WPA3 veza, pa ako je početna lozinka ugrožena, neće biti važno

- Poboljšava sigurnost na javnim mrežama

- Jednostavno upravlja povezanim uređajima

- Omogućuje prirodni odabir lozinke za koji Wi-Fi Alliance tvrdi da će korisnici lakše pamtiti lozinke

WPA3-Enterprise

Osigurava dodatnu zaštitu za poslovne mreže koje prenose osjetljive podatke, na primjer, vlade, zdravstvene organizacije i financijske institucije. Uključuje neobavezni 192-bitni sigurnosni način minimalne čvrstoće, usklađen s Komercijalnim paketom algoritama nacionalne sigurnosti (CNSA) iz Odbora za nacionalne sigurnosne sustave. Ovo je bio zahtjev američke vlade.

Glavna razlika između WPA3-Personal i WPA3-Enterprise nalazi se na razini provjere autentičnosti. Osobna verzija koristi PSK i Enterprise verziju koktela značajki koje zamjenjuju IEEE 802.1X iz WPA2-Enterprise. Posjetite Wi-Fi Alliance radi tehničke specifikacije.

Za više Eric Geier, pišući za Cisco Press, objašnjava kako tvrtke mogu preći na WPA3-Enterprise.

Nove WPA3 značajke

Četiri područja poboljšanja

Četiri nove značajke u WPA3 dizajnirane su za poboljšanje na WPA2. Međutim, samo jedan od njih obvezan je za WPA3 certificiranje: zmajev stisak ruke. Ispod je kratak sažetak glavnih značajki. Kasnije ćemo ući u ove detalje.

- Sigurniji stisak ruke – Istovremena provjera autentičnosti jednakih (SAE) protokola (aka rukovanje Dragonfly) zahtijeva novu interakciju s mrežom svaki put kada uređaj zatraži ključ za šifriranje, usporavajući brzinu pokušaja napada i učinivši lozinku otpornijom na rječnik i grubu silu napadi. Također sprječava izvanmrežno dešifriranje podataka.

- Zamjena Wi-Fi zaštićenog postava (WPS) – jednostavniji način sigurnog dodavanja novih uređaja u mrežu pomoću protokola za pružanje Wi-Fi uređaja (DPP), koji vam omogućuje sigurno dodavanje novih uređaja u mrežu pomoću QR koda ili lozinke. Jednostavno povezivanje postavljanje posebno jednostavno za povezane kućne i IoT uređaje.

- Neovlašteno šifriranje – Bolja zaštita prilikom upotrebe javnih vrućih mjesta Poboljšani Wi-Fi koja omogućuje neovlašteno šifriranje, standard koji se naziva opportunistička bežična enkripcija (OWE).

- Veće veličine ključeva sesije – WPA3-Enterprise podržat će ključne veličine jednake 192-bitnoj sigurnosti tijekom faze provjere autentičnosti, koju će biti teže probiti.

Pogledajmo detaljnije litanu gore navedenih skraćenica.

Istodobna provjera identiteta (SAE) protiv grubih napada

SAE je sigurna razmjena ključeva na temelju lozinke koristi WPA3-Personal inačici za zaštitu korisnika od grubih napada. Odlično se slaže s mrežnim mrežama, koje svoje ime dobivaju na način na koji stvaraju wifi pokrivenost. Comparitech opisuje postavljanje jednostavno: „Postavljanjem nekoliko uređaja oko vašeg doma, svaki od kojih šalje bežični signal, stvarate mrežu ili mrežu bežične pokrivenosti oko svog doma. To pomaže eliminirati mrtve ili slabe točke. “

Prednosti SAE:

- Temeljen na razmjeni ključeva IEFT Dragonfly, kriptografski model provjere autentičnosti pomoću lozinke ili zaporke, koji je otporan i na aktivne i na pasivne napade, kao i na izvanmrežne napade rječnika.

- omogućuje Naprijed tajnost koja onemogućuje napadaču snimanje šifriranog prijenosa koji bi kasnije mogao biti dekodiran ukoliko se ubuduće ugrozi lozinka bežične mreže

- Samo dopušta jedna lozinka po sesiji. Čak i ako napadači kradu podatke u nadi da će provaliti lozinku tijekom svog slobodnog vremena izvan mreže, to će ih zaustaviti značajka jednim nagađanjem, jer moraju svaki put “pitati” wifi ruter ako je njihova pretpostavka tačna. U osnovi, to ograničava napadača na napade u stvarnom vremenu. Postavljalo se pitanje može li ova značajka ograničiti i zakonite korisnike. U stvarnom svijetu legitimni korisnici vjerojatno neće napraviti 100 automatiziranih uzastopnih nagađanja u sekundi, kao što to čine hakeri, a aplikacija se može šifrirati kako bi se omogućio ograničeni broj nagađanja prije nego što počne usporavati uslugu. Ova značajka također povećava sigurnost slabih lozinki.

Protokol pružanja uređaja (DPP) za upravljanje mrežama i IoT uređajima

CERTIFIKIRAN Wi-Fi Easy Connect ™ (koja zamjenjuje WPA2 uslugu pružanja WiFi usluga) pomaže vam da povežete sve svoje uređaje, čak i one koji nemaju korisničko sučelje za unos zaporke (npr. Google Home ili pametni frižider) pomoću jednog intermedijarnog uređaja.

Wi-Fi Alliance opisuje kako to funkcionira: Vlasnik mreže odabrao je jedan uređaj kao središnju točku konfiguracije. Iako je uređaj s lijepim grafičkim sučeljem najlakši, možete koristiti bilo koji uređaj koji može skenirati brzi odgovor (QR) kôd ili upotrebljavati NFC kao uređaj za konfiguriranje. Pokretanje DPP-a – postupak upisa jedne veličine za sve – s ovog uređaja povezuje sve skenirane uređaje i daje im vjerodajnice potrebne za pristup mreži. Bilješka: Ova je opcija neobavezna i dostupna samo na uređajima sa Jednostavno povezivanje.

Nakon upisa Wi-Fi uređaja on koristi svoju konfiguraciju za otkrivanje i povezivanje s mrežom putem pristupne točke (Izvor: Wi-Fi savez)

Oportunistička bežična enkripcija (OWE) za sigurnije surfanje vrućim točkama

OWE je pokretač iza Otvoreno WiFi značajka, implementirana u zaštititi korisnike u javnim ili gostujućim točkama i spriječiti prisluškivanje. Zamjenjuje stari 802.11 “otvoreni” standard za provjeru autentičnosti. Pomoću OWE vaši se podaci kriptiraju čak i ako niste unijeli lozinku. Dizajniran je za pružanje šifriranog prijenosa podataka i komunikacije na mrežama koje ne koriste lozinke (ili koriste zajedničku lozinku) koristeći individualiziranu zaštitu podataka (IDP); u suštini, svaka autorizirana sesija ima svoj token za šifriranje. To znači da su podaci svakog korisnika zaštićeni u vlastitom trezoru. No, to funkcionira i na mrežama zaštićenim lozinkom, pa osigurava da ako napadač dobije mrežnu lozinku i dalje neće imati pristup šifriranim podacima na mrežnim uređajima (vidi gore SAE).

Jeste li ranjivi na KRACK?

Sve nije bezvrijednost i mračnost. Svatko tko koristi wifi ranjiv je, ali neka nam problem stavi u perspektivu. Haker može presresti samo nekodirani promet između vašeg uređaja i usmjerivača. Ako su podaci pravilno šifrirani pomoću HTTPS-a, napadač ih ne može pročitati.

Nekoliko uvjerenja od Brendana Fitzpatricka, potpredsjednika, Cyber Risk Engineering, pišući za Axio:

- Napad se ne može pokrenuti na daljinu, napadač mora biti u fizičkom dometu određene WiFi mreže.

- Napad se događa samo tijekom četveronožnog stiskanja ruke.

- Wifi propusnica se ne otkriva tijekom napada i napadaču nije omogućeno da se pridruži mreži.

- Samo ako je napad uspješan, napadač može potencijalno dešifrirati promet između žrtve i njezine pristupne točke.

- Trenutno je napad fokusiran samo na klijentovu ruku stiskanja.

U postu na blogu, primjećuje Robert Graham, KRACK “ne može pobijediti SSL / TLS ili VPN.” Dodaje: “Vaša kućna mreža je ranjiva. Mnogi će uređaji koristiti SSL / TLS, tako da su u redu, poput vašeg Amazonova odjeka, koji možete nastaviti koristiti bez brige o ovom napadu. Ostali uređaji, poput vaših Phillips žarulja, možda nisu toliko zaštićeni. ”Rješenje? Patch s ažuriranjima vašeg dobavljača.

Koji su softver i uređaji osjetljivi na KRACK?

Prema Mattyju Vanhoefu, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys i drugi mogli bi utjecati na neku varijantu napada. Linux i Android verzije 6.0 i noviji su posebno ranjivi.

Popis pogođenih dobavljača možete pronaći na web stranici Cert Instituta za inženjerstvo softvera, baza podataka bilješki ranjivosti. Web mjesto pruža veze do informacija o dobavljačima o zakrpama i ispravcima.

Kakvim se ranjivim napadima izlažu nedovoljno osigurane mreže?

Nije samo opasnost biti KRACK. Nezaštićena wifi mreža moli se napasti i WPA3 će pomoći u smanjenju tih rizika. US-Cert ocrtava potencijalne scenarije napada:

- nadodavanje – Tipični unutarnji raspon wifija je 150 – 300 stopa. Ako živite u blizini svoga susjeda, vaša veza može biti otvorena za napadače … ili čak sina geek-susjeda koji koristi vaš wifi za preuzimanje svojih filmova.

- Wardriving – vrsta piggybacking-a gdje se potencijalni napadači voze okolo s antenom u potrazi za nesigurnim bežičnim mrežama.

- Zli napadi blizanaca – U napadu zlih blizanaca, napadač oponaša javnu pristupnu točku mreže, postavljajući svoj emitirani signal da bude jači od onog koji je stvorio zakonita pristupna točka. Korisnici se, naravno, povezuju s jačim signalom, kriminalom. Podaci o žrtvi haker lako čita. Uvijek provjerite ime i lozinku WiFi pristupne točke prije povezivanja.

- Bežično njuškanje – Izbjegavajte javne pristupne točke koje nisu zaštićene i gdje podaci nisu šifrirani. Zločinci pomoću “njuškala” pronalaze osjetljive podatke poput lozinki ili brojeva kreditnih kartica.

- Neovlašteni pristup računalu – Nezaštićeni pristupni točak mogao bi omogućiti napadaču pristup svim direktorijima i datotekama koje ste nenamjerno učinili dostupnima za dijeljenje. Uvijek blokirajte javno dijeljenje datoteka.

- Surfanje ramenima – Na javnim prostorima pazite na vređače, napadače koji vas prate kako kucate dok prolazite ili snimate vašu sesiju. Možete kupiti zaštitnik zaslona da biste to izbjegli.

Krađa mobilnih uređaja – Za vaše podatke rizik ne predstavlja samo mreža. Ako vam je ukraden uređaj dok radite na nekoj vrućoj točki, kriminalcima je to blagoslovni dan. Provjerite jesu li vaši podaci uvijek zaštićeni lozinkom, a osjetljive informacije šifrirane. To uključuje podatke o prijenosnim uređajima za pohranu podataka.

Neki oprezi

Riječi upozorenja od pronalazača promašaja KRACK

Mathy Vanhoef, postdoktorski istraživač računalne sigurnosti u KU Leuven i jedan od istraživača koji su otkrili KRACK, na svojoj web stranici ima neke oprezne primjedbe o WPA3 vrijednom razmišljanja.

- SAE stisak ruke – Ako se rukovanje SAE-om ne provede pažljivo, može biti ranjivo na napade bočnih kanala, što Wikipedia opisuje kao napade temeljene na informacijama o implementaciji softvera. Čini se da iskorištene ranjivosti koje proizlaze iz pogrešnih konfiguracija ne mogu izbjeći ni WPA3.

- Neovlašteno šifriranje – Iako će upotreba opportunističke bežične enkripcije (OWE) ojačati privatnost korisnika u otvorenim mrežama, Vanhoef sugerira da se mogu spriječiti samo pasivni napadi (oni u kojima hakeri njuškaju promet). Aktivni napadi (oni koji koriste lažne pristupne točke da bi prevarili korisnike) i dalje će omogućiti protivniku da presreće promet. Vanhoef objašnjava:

Jedan nedostatak OWE-a je što ne postoji mehanizam za povjerenje pristupnoj točki pri prvoj upotrebi. Za razliku od toga, primjerice, SSH: kada se prvi put povežete na SSH poslužitelj, možete se povjeriti javnom ključu poslužitelja. To sprečava protivnika da interpsistira promet u budućnosti. No, s OWE-om nema mogućnosti vjerovanja određenom AP-u pri prvoj uporabi. Dakle, čak i ako ste se prethodno povezali s određenim AP-om, protivnik još uvijek može postaviti lažni AP i učiniti da se ubuduće povežete s njim.

- Propuštena prilika – Samo jedna od četiri značajke na koje se Wi-Fi savez oglašavao prilikom nadogradnje WPA3 zapravo je obavezna za WPA3. „Nažalost, program certificiranja WPA3 samo daje podršku novom rukopisu zmajeva. To je to. Ostale su značajke neobavezne ili su dio ostalih programa certificiranja. Bojim se da to u praksi znači da će proizvođači upravo implementirati novi stisak ruke, na njega nalijepiti naljepnicu s certifikatom WPA3 i to učiniti – kaže Vanhoef. Krajnji rezultat bit će da krajnji korisnik zapravo ne zna koje su značajke uključene i koliko su sigurne.

(Izvor: Mathy Vanhoef i Frank Piessens. [year]. Ključni napadi na ponovnu instalaciju: prisiljavanje na nesmetano ponovno korištenje u WPA2. U radu sa 24. saziva ACM o sigurnosti računala i komunikacija (CCS). ACM).

Što ciničari, uključujući IT programere, moraju reći o WPA3?

Pridružite se razgovorima na blogu Brucea Schneinera, DD-WRT-u, razmjeni sigurnosnih skladišta ili Community Spiceworksu radi zanimljivog priloga o tome je li WPA3 zaista vrhunska panacea za sigurnosne ranjivosti WiFi. I, isplati li se ranjivost previše spavati. Neki prilozi:

- “Sumnjam da će WPA3 pomoći. Neko vrijeme – dok loši dečki ne pronađu drugu rupu.”

- „A odličan tok prihoda za dobavljače hardvera koji će prestati krpati trenutnu brzinu i inzistirati da kupite nove WAP-ove ako želite WPA3. “

- “Najviše razočaravajući aspekt WPA3 je onaj kao i svi prethodni wifi standardi (WEP, WPA, WPA2, čak i WPS), i ovaj je razvijen od zatvorenog konzorcija samo za članove […] Sve WPA3 najava obećava da se zatvoreni proces na WPA4 sada može započeti. “

- „Vektor napada pomoću KRACK-a jednostavno je premali (i nastavit će se smanjivati) kako bi se ovi napadi raširili. “Na primjer, otvorene mreže nisu ranjive na KRACK, ali su mnogo više izložene riziku od zlonamjernih napada nego WPA2 mreže. U vrijeme pisanja nije zabilježen niti jedan napad KRACK-a, u stvari; Stručnjaci tvrde da je to zbog prevelikog napora za cyber-kriminala kad je toliko mekših meta.

Na toj ciničnoj noti vježbajte siguran wifi, budite informirani i započnite spremanje za novi usmjerivač. Prema Dionu Phillipsu, pišući za InfiniGate, “… sumnjivo je da će se trenutni bežični uređaji ažurirati kako bi podržali WPA3 i daleko vjerojatnije da će se sljedeći val uređaja provesti kroz postupak certificiranja. U skladu s tim, uređaji klijenta također će trebati biti certificirani na isti način kako bi mogli iskoristiti novu certifikaciju. “

Stručnjaci se slažu da će implementacija biti već krajem [year]. Morat ćete kupiti novi usmjerivač, ali WPA3 je kompatibilan s unatrag, tako da možda nećete trebati nadograditi sve povezane uređaje, osim ako nisu stvarno stari.

Kako se možete zaštititi?

Kako se tvrtke mogu zaštititi? (Dnevne)

Mathew Hughes ima nekoliko praktičnih prijedloga temperiranih s nekoliko riječi opreza.

- Instalirajte zakrpu kompatibilnu unatrag – Nažalost, kaže Hughes, ne samo da mnogi ljudi polako instaliraju zakrpe, već i mnogi proizvođači spora s njihovim izdavanjem.

- Instalirajte a VPN, šifrirani tunel između uređaja, sprečavajući prisluškivanje od strane stranaca – Za neke ljude, kaže, to može biti nepraktično jer neće moći pristupiti drugim povezanim uređajima na svojoj mreži.

- Koristiti SSL / TLS – To omogućuje dodatni sloj enkripcije za sprečavanje kradljivaca i prisluškivača jer šifrira pakete na sesijskom sloju, a ne na mrežnom sloju (koji mogu biti ciljani od strane KRACK napadača.)

- Ažurirajte uređaje i softver – Osigurajte da vaš IT odjel redovito instalira ažuriranja softvera i zakrpe za sve uređaje tvrtke, uključujući BYOD-ove. Obratite se proizvođačima kako biste bili sigurni da su stvarno izdali zakrpe koje rješavaju nedostatak KRACK-a.

U Dodatku, osigurajte svoj usmjerivač – Osigurajte da je usmjerivač zaključan, siguran od unutarnjih prijetnji ili stranih osoba koji posjećuju zgradu. Na vašem usmjerivaču postoji i niz zadanih postavki koje možete promijeniti kako biste učvrstili sigurnost, npr. ograničavanje ulaznog prometa, onemogućavanje neiskorištenih usluga, promjena zadanih podataka za prijavu i promjena SSID-a na starijim uređajima. Provjerite je li vatrozid usmjerivača omogućen (ne radi se uvijek automatski.) Upotrijebite SSID za stvaranje zasebnih pristupnih točaka za vaše osoblje i klijente. Isključite WPS zaštićeno postavljanje (WPS), koje služi za pomoć u uparivanju uređaja.

Također, pročitajte povezane savjete za kućne mreže u nastavku.

Savjeti o Wifi sigurnosti za kućne mreže i IoT uređaje (riješeno)

-

- Vježbajte osnovni wifi sigurnosni smisao – Pročitajte Comparitechov vodič za osiguranje vaše kućne wifi mreže.

- Prestanite koristiti wifi – povežite se s internetom putem etherneta ili podatkovne (3 / 4G) veze kod kuće ili koristite mobilne podatke, posebno za osjetljive transakcije.

- Ažurirajte uređaje i softver – To uključuje sve vaše uređaje, kao i vaš usmjerivač. Obratite se proizvođačima kako biste bili sigurni da su stvarno izdali zakrpe koje rješavaju nedostatak KRACK-a.

- Onemogući dijeljenje datoteka – Iako je primamljivo dijeliti fotografije s prijateljima i obitelji, pokušajte to izbjeći na javnom mjestu. Trebali biste stvoriti i direktorij za dijeljenje datoteka i ograničiti pristup drugim direktorijima. Uvijek zaštitite lozinkom sve što dijelite.

-

- Ne vršite osjetljive transakcije na javnim mjestima – Obavljajte kod kuće internetsko bankarstvo.

- Instalirajte HTTPS bilo gdje – HTTPS Everywhere from Electronic Frontier Foundation (EFF) otvoreni je izvor za Firefox, Chrome i Opera koji šifrira komunikaciju s većinom web stranica. Proširenje nije sigurna opcija ako web stranica ne nudi HTTPS enkripciju, ali ako je dostupna, HTTPS Everywhere će osigurati da to bude sadržaj koji donosi.

- Koristi VPN – Iako VPN-ovi pružaju veliku sigurnost za vaše podatke, provjerite je li vaš pružatelj usluga jednako siguran kao i vi i priznaje vam pravo na privatnost. Izvijestio Bryan Clark u članku The Next Web, PureVPN, koji je tvrdio da ne vodi evidencije ili identificirajuće podatke svojih korisnika, misteriozno se činilo da je došao do dovoljno zabilježenih informacija kako bi FBI mogao pratiti i uhititi stalkera. Čuva li vaš VPN zapisnike? U detaljnoj studiji, Comparitech otkriva istinu o 123 VPN pravilima prijavljivanja.

- Postavite kućni wifi usmjerivač – Virtualni usmjerivač omogućuje vam dijeljenje internetske veze s drugim uređajima u blizini. Jednostavnije je nego što mislite, slično kao postavljanje WiFi žarišta na vašem pametnom telefonu.

- Osigurajte svoj usmjerivač – Na vašem usmjerivaču postoji nekoliko zadanih postavki koje možete promijeniti kako biste učvrstili sigurnost, npr. ograničavanje ulaznog prometa, onemogućavanje neiskorištenih usluga i promjena SSID-a na starijim uređajima.

- Potvrdite da je vaš ISP ažuriran – Mnogi kućni korisnici WiFi koriste usmjerivač kojeg pruža njihov ISP. Ako to učinite, potvrdite da vam je davatelj internetskih usluga zakrpao sve njihove uređaje.

- Izbjegavajte javne WiFi žarišne točke – Ili, barem naučite kako minimizirati rizike korištenja javnog wifija.

- URL-ovi ručne provjere su sigurni – HTTP URL-ovi koriste SSL enkripciju za zaštitu posjetitelja na njihovoj web lokaciji. HTTP URL-ovi ne. Možete vidjeti je li URL siguran u adresnoj traci. Također, omogućite Uvijek koristite sigurnu vezu (HTTPS) opcija na vašem uređaju.

- Koristite sigurne lozinke – Comparitech ima nekoliko prijedloga za stvaranje jakih lozinki. Uvijek promijenite zadane lozinke, poput “Admin” ili “123”.

- Ažurirajte antivirusni softver – Odaberite ugledni antivirusni softver i zadržite ga zakrpano. Okolo je i dosta besplatnih antivirusnih programa.

- Ugasi to – Isključite WiFi vezu kad je ne koristite i onemogućite automatsko ponovno povezivanje.

- Koristite višeslojnu sigurnost – Ažurirajte vatrozid vašeg operativnog sustava i koristite dvofaktornu provjeru identiteta za pristup internetskim računima.

- Koristite napredno šifriranje (AES) – Provjerite koristi li vaša kućna mreža WPA2 s AES enkripcijom, a ne TKIP. Obje mogućnosti šifriranja osjetljive su na dešifriranje prometa putem KRACK-a, ali AES nije ranjiv za ubrizgavanje paketa.

Trebam li WPA3?

Bolje je biti siguran nego oprostiti, pa da, znaš. No, tijekom prijelaznog razdoblja (razdoblja u kojem će dobavljači certificirati svoje uređaje) možete zakrpati WPA2.

Promjena lozinke za WPA2 neće vas zaštititi od napada KRACK koji se usredotočuje na upravljanje ključevima. Međutim, ima smisla za sigurnost uvijek odabrati jake lozinke.

Ali, je li to dovoljno?

John Wu, u članku na LinkedIn-u, kaže da WPA3 nije dovoljan da bi se osigurala potpuna sigurnost wifija jer hakeri koriste druge metode za napad na wifi metode. “Nedavni VPNFilter virus ne koristi nijedan od nedostataka WPA2. Umjesto toga, napad je ciljan na poznate ranjivosti u web sučelju WiFi usmjerivača, udaljene portove koji su otvoreni tvrdo kodiranim lozinkama, softver koji nije ažuriran i ranjivi povezani IoT uređaji. “

Rješenje? Upotrijebite gore navedene popise o načinu zaštite svojih WiFi veza kao vodiča za stvaranje alata slojeviti pristup sigurnosti WiFi. Vrh popisa? Ostanite u tijeku s flasterima.

siguran? Svakako, ali kao i kod bilo kojeg sigurnosnog protokola, važno je provoditi višeslojnu sigurnosnu strategiju kako bi se zaštitili svi aspekti wifi mreže. WPA3 je nasljednik WPA2 i poboljšava ga u smislu jednostavnosti uporabe i povećane kriptografske snage. Dolazi u izdanjima Personal i Enterprise te uključuje funkcionalnost za pojednostavljenje i bolju sigurnost veze IoT wifi uređaja. WPA3 također otklanja KRACK ranjivost i nadograđuje WPA2 s dodatnim zaštitnim značajkama. Međutim, i dalje je važno provoditi dodatne sigurnosne mjere kako bi se zaštitili svi aspekti wifi mreže.