امروزه مهمترین حریم خصوصی اینترنت و ناشناس ماندن Tor ، The Onion Router است. در اواسط دهه 1990 به عنوان برنامه مسیریابی پیاز ، در آزمایشگاه تحقیقات نیروی دریایی ایالات متحده ایجاد شد ، Tor به عنوان نسل بعدی اجرای پروژه اصلی بدست آمد..

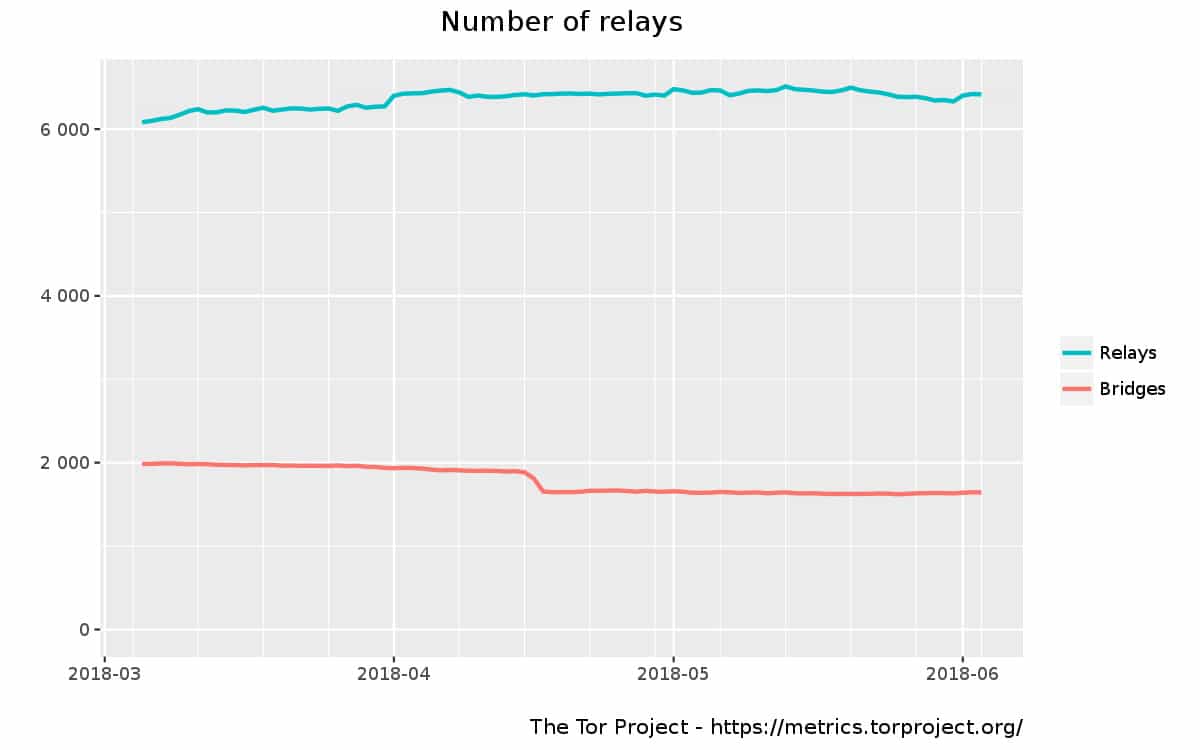

Tor برای دسترسی ناشناسانه به اینترنت پرکاربردترین نرم افزار در جهان است. Tor از نزدیک به 7000 رله و نزدیک به 3000 پل در زمان نگارش ساخته شده است که همگی توسط داوطلبان اداره می شوند.

با اتصال صحیح به Tor ، سابقه وب ، پست های آنلاین ، پیام های فوری و سایر فرم های ارتباطی را نمی توان به شما ردیابی کرد.

تور چگونه کار می کند?

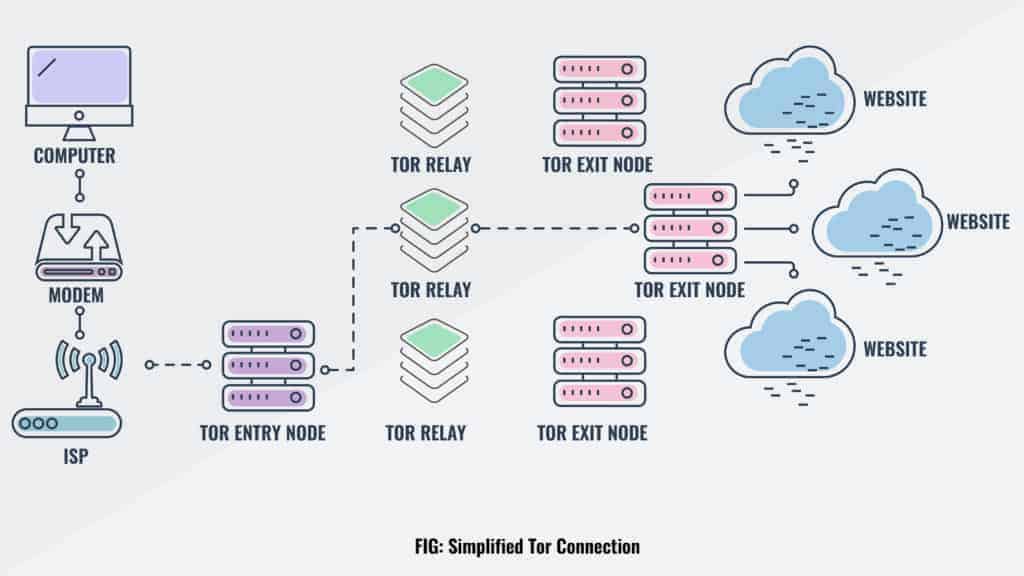

Tor شبکه ای است که از هزاران داوطلب تشکیل شده است گره ها, همچنین به نام رله ها. رله یک رایانه در داخل Tor است که در فهرست اصلی ذکر شده است ، که سیگنال های اینترنتی را از رله دیگر دریافت می کند و آن سیگنال را در رله بعدی در مسیر منتقل می کند. برای هر درخواست اتصال (به عنوان مثال وب سایت بازدید شده) مسیر بطور تصادفی تولید می شود. هیچکدام از رله ها از این اتصالات سوابق خود را حفظ نمی کنند ، بنابراین امکان وجود گزارش برای ترافیکی که به کار گرفته شده وجود ندارد..

شبکه Tor (یا به سادگی “Tor”) از نزدیک به 7،000 رله و 3000 پل در زمان نوشتن ساخته شده است.

هنگامی که به شبکه Tor وصل می شوید ، مثلاً از طریق مرورگر Tor ، تمام داده هایی که ارسال و دریافت می کنید از طریق این شبکه عبور می کند و از یک انتخاب تصادفی گره عبور می کند. Tor تمام اطلاعات را چندین بار قبل از اینکه دستگاه شما را ترک کند رمزگذاری می کند ، از جمله آدرس IP گره بعدی در دنباله. هر بار که داده ها به گره دیگری برسند تا رسیدن به گره خروج نهایی ، یک لایه از رمزگذاری برداشته می شود ، فرآیندی به نام مسیریابی پیاز. این بدان معناست که هیچ کس ، حتی افرادی که گره ها را اجرا می کنند ، نمی توانند محتوای داده ها را ببینند و به کجا هدایت می شوند.

آ پل یک رله پنهان است ، به این معنی که در فهرست اصلی رله های رله ذکر نشده است. این موارد برای افرادی که امکان تنظیم دسترسی عادی به Tor ندارند ، فراهم شده است. این امر می تواند به این دلیل باشد که شبکه ای که از آنها استفاده می کنند یک پروکسی (نوعی واسطه بین رایانه کاربر و دروازه اینترنت) دارد که برای جلوگیری از ترافیک Tor پیکربندی شده است.

آخرین رله در مسیر است گره خروج. گره خروج تنها بخشی از شبکه است که در واقع به سرور متصل می شود که کاربر در تلاش است به آن دسترسی داشته باشد و بنابراین تنها بیتی است که سرور مشاهده می کند و فقط می تواند آدرس IP آن رله را وارد کند..

هرکسی که داده ها را رهگیری می کند ، نمی تواند آن را به شخصی ردیابی کند. در بهترین حالت ، آنها می توانند گره ورود یا خروج را تعیین کنند ، اما هرگز هر دو. این امر پیگیری فعالیت کاربر و سابقه مرور کاربر را غیرممکن می کند. همه رله ها و پل ها با اعتقاد بر این باورند یا نه ، توسط داوطلبان- افرادی که به برخی از پهنای باند خود و قدرت محاسباتی برای گسترش قابلیت های Tor کمک می کنند ، اجرا می شوند.

Tor با این روش راه اندازی شده است تا به کاربر اینترنت اجازه دهد با مخفی کردن آدرس اینترنتی (آدرس IP) خود از وب سایت و موتورهای جستجو که از طریق Tor به آنها دسترسی پیدا می کنند و با پنهان کردن ترافیک اینترنت خود از هر کسی که مانیتور شدن اتصال شما باشد ، به طور ناشناس در وب گشت و گذار کنید. ناظر فقط مشاهده خواهد کرد که کاربر به Tor وصل شده است ، و دیگر وب سایت ها یا منابع آنلاین را به رایانه کاربر ارسال نمی کند..

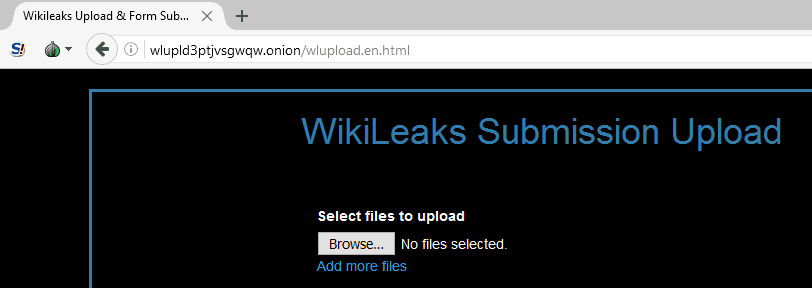

همچنین ، به عنوان بخش دیگری از شبکه کلی ، Tor سرویسهای پنهانی خاص را در قالب سایتهای .onion و سرور پیام رسانی فوری ارائه می دهد. سایتهای .onion وب سایتهایی هستند که بر روی سرورهای Tor میزبانی می شوند و با ایجاد تصادفی مسیرهایی را برای “نقاط معرفی” در شبکه پنهان می کنند. این به کاربران امکان دسترسی به سایت ها را می دهد ، اما مکان سرورهای میزبان آنها را با دقت مشخص نمی کند.

چگونه می توانم با Tor شروع کنم?

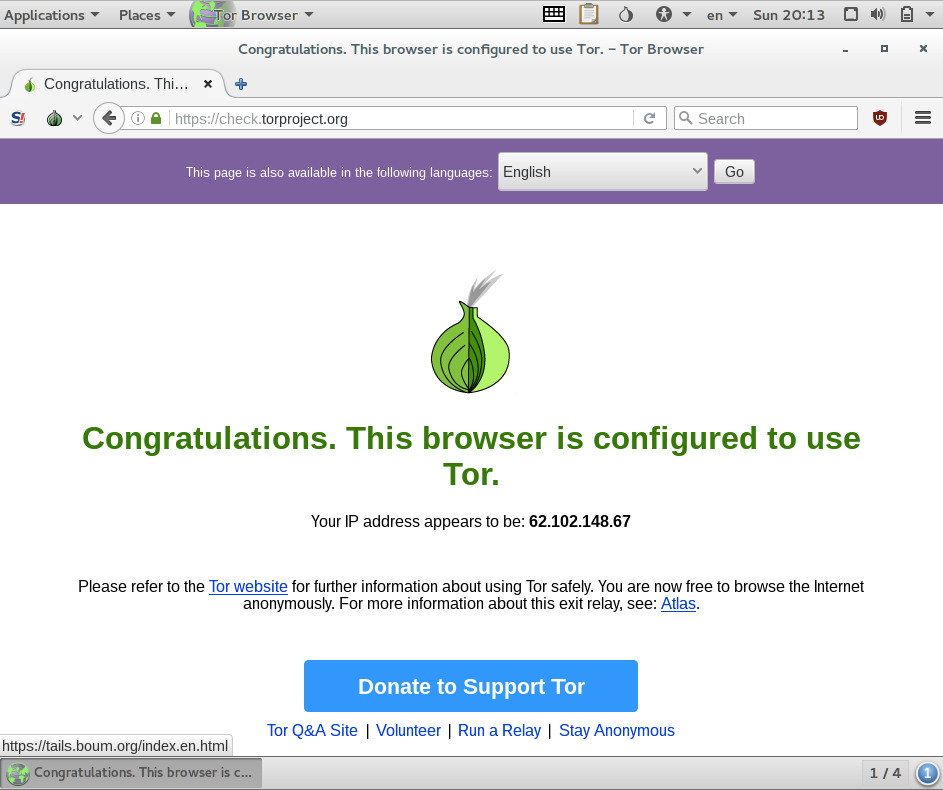

مرورگر Tor ساده ترین و محبوب ترین روش استفاده از Tor است. این مبتنی بر Firefox است و مانند نسخه استخوان برهنه در مرورگر وب دیگر کار می کند. این تقریباً افزونه و بازی است. هیچ ترفند و پیکربندی خاصی برای شروع ناگهانی مرور پس از تنظیم اولیه وجود ندارد.

Tor منحصر به فرد است از آنجا که دسترسی ناشناس به شبکه روشن و DarkNet را فراهم می کند. خالص روشن چیزی است که اکثریت قریب به اتفاق مردم با آن بیشتر آشنا هستند. هر چیزی در شبکه جهانی وب که می توانید با مرورگر غیر Tor خود به آن دسترسی پیدا کنید ، “شبکه پاک” در نظر گرفته شده است. وقتی به وب سایت های خالص با استفاده از مرورگر Tor دسترسی پیدا می کنید ، آن وب سایت هیچ راهی پیش فرض برای شناسایی شما ندارد زیرا تمام ترافیک اینترنت شما قبلاً از طریق شبکه ناشناس Tor رفته است ، به این معنی که وب سایت فقط می تواند مشاهده کند که شما از یک گره خروجی Tor بازدید می کنید..

دسترسی به DarkNet

سپس DarkNet وجود دارد. در واقع ، چند DarkNets وجود دارد ، اما موردی که برای کاربران Tor قابل دسترسی است محبوب ترین است. DarkNet از خدمات پنهان ساخته شده است ، بیشتر وب سایتهایی که در مرورگر روزانه شما قابل دسترسی نیستند. این سرویس های پنهان Tor را می توان توسط آنها شناسایی کرد .پیاز دامنه های سطح بالا به انتهای آدرس های اینترنتی آنها پیوست شده است.

فقط افراد متصل به شبکه Tor می توانند به سرویسهای مخفی Tor دسترسی پیدا کنند ، آنها این کار را به صورت ناشناس انجام می دهند ، همچنین باید بدانند که در کجا باید جستجو کنند – Google و سایر موتورهای جستجو وب سایتهای اینونی را فهرست نمی کنند. علاوه بر این ، شبکه Tor همچنین از هویت افرادی که سرویس های پنهان Tor ایجاد می کنند ، محافظت می کند ، بنابراین شناختن اینکه چه کسی دارای یک سایت خاص است .onion مشخص است تقریبا غیرممکن است..

بیشتر بخوانید: نحوه دسترسی ایمن به Darknet و Deep Web

به همین دلیل DarkNet به خصوص در برابر جرم مناسب است و به دلیل داشتن دامنه خیز اینترنت می باشد. اگرچه Tor از موارد حقوقی و قانونی بسیار خوبی برخوردار است ، همانطور که در بالا مورد بحث قرار گرفت ، DarkNet که در آن قرار دارد نیز مکانهایی است که می خواهید بازار کالاها و خدمات غیرقانونی و همچنین بلاگ ها و تالارهای گروه های افراطی را پیدا کنید..

محدودیت های تور

گشت و گذار در وب در داخل مرورگر Tor کاملاً ناشناس است ، اما فعالیت های دیگر در رایانه شما نیست. اگر می خواهید برنامه ها و خدمات دیگر را به شبکه Tor وصل کنید ، همه چیز پیچیده تر می شود. در زیر این مقاله می توانید لیستی از پروژه های دیگر را بیابید.

و اگرچه شبکه Tor ارتباط شما با اینترنت را ناشناس می کند, شما هنوز هم مسئول ناشناس نگه داشتن خود هستید. یک خطای منفرد می تواند ناشناس بودن شما را به خطر بیاندازد. راهنمای ما در مورد دستیابی به ناشناس ماندن کامل در هنگام آنلاین را بررسی کنید.

به خاطر داشته باشید زیرا اطلاعات شما از طریق سلسله رله های اختصاصی هدایت می شود سرعت همان چیزی نیست که شما به آن عادت کرده اید. در واقع بسیار کمتر از آنچه در گذشته استفاده می کنید ، خواهد بود. دلیل این امر این است که داده ها مسیری بسیار بیشتر از حد معمول در پیش گرفته و توسط آنها مانع می شوند:

- سرعت اتصالات اینترنت رله های مختلف در آن مسیر

- میزان ترافیک آن رله ها

- تراکم کلی تور در آن زمان خاص

- تمام گرفتگی اینترنت عادی که در طول روز نوسان دارد

افراد حاضر در پروژه Tor کاربران خود را به شدت ترغیب می کنند از تورنت خودداری کنید هنگام استفاده از Tor. ترافیک تورنت ، حتی از طریق Tor ، ناشناس نیست و فقط به (آ) کند کردن شبکه برای همه کمک می کند و (ب) هرگونه ناشناسی شما را که قبلاً از آن لذت برده اید کاملاً از بین می برد. (تورنت راهی برای به اشتراک گذاری بخش های وسیعی از داده ها بین همسالان با استفاده از نرم افزار ویژه ای به نام سرویس تورنت است.) بهتر است از یک VPN امن برای تورنت استفاده کنید تا Tor.

ارائه دهنده اینترنت شما یا شرکتی که ممکن است در آن کار کنید استفاده از Tor را مسدود کنید در شبکه آنها دستیابی به این کار بسیار ساده است زیرا مدیر شبکه فقط باید لیست سیاه رله ها را که در لیست های عمومی قرار دارند ، لیست کند. در این حالت برای دستیابی به دسترسی باید کمی در مورد استفاده از پل (رله پنهان) یا یک VPN بیاموزید.

ضعف اصلی تور این است که هست مستعد حملات آنالیز ترافیک است, اما این دقیقاً خبری نیست. اسناد طراحی اصلی حتی این نوع آسیب پذیری را بیان می کردند. گفته می شود ، تور هرگز به معنای ایستادن در برابر حمله گسترده گره های مسموم نبود.

ترکیبی از Tor با VPN

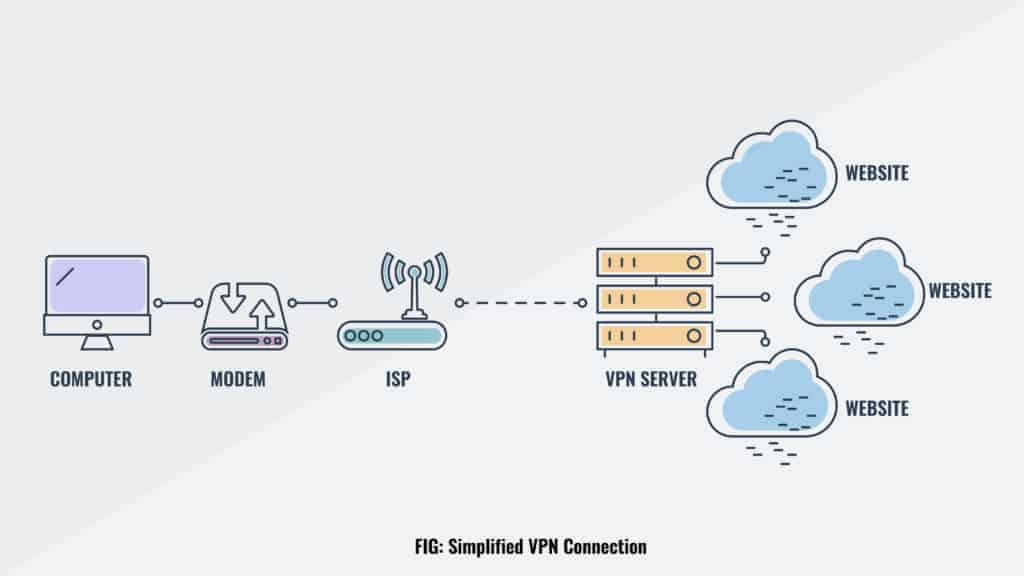

بهترین راه برای حفظ خصوصی استفاده از Tor و VPN در کنار هم است. آ VPN, یا شبکه خصوصی مجازی ، یک تونل رمزگذاری شده در اینترنت از رایانه شما به یک سرور VPN است. به نظر می رسد که هر وب وب را که از طریق VPN گشت و گذار کنید ، از سرور VPN می آید و نه از رایانه شما.

به عنوان مثال ، یک کاربر در نیویورک ، نیویورک می تواند به یک سرور VPN در لس آنجلس و هر وب سایتی که به آن دسترسی پیدا می کند متصل شود ، وی را به عنوان کاربر در کالیفرنیا و نه نیویورک می بیند. ISP وی در نیویورک قادر به دیدن هیچ یک از ترافیک وب وی نخواهد بود. در واقع ، تمام آنچه که ISP مشاهده می کند این است که او داده های رمزگذاری شده را به پشت و رو بین کامپیوتر و سرور VPN که به آن متصل است رمزگذاری کرده است. هیچ چیز دیگر.

یک VPN باعث ناشناس شدن کاربر نمی شود (اگرچه بیشتر سرویس های تجاری VPN با داشتن اشتراک آدرس های IP لایه ای از ناشناس بودن را اضافه می کنند). این تنها یک تونل رمزگذاری شده بین رایانه شما و سرور VPN که به آن متصل هستید فراهم می کند. هر کسی که سرور VPN را اداره می کند می تواند از نظر فنی فعالیت آنلاین شما را متوقف کند ، اگرچه سرویس های معتبر VPN ادعا می کنند در سیاست های حفظ حریم خصوصی خود این کار را انجام ندهند.

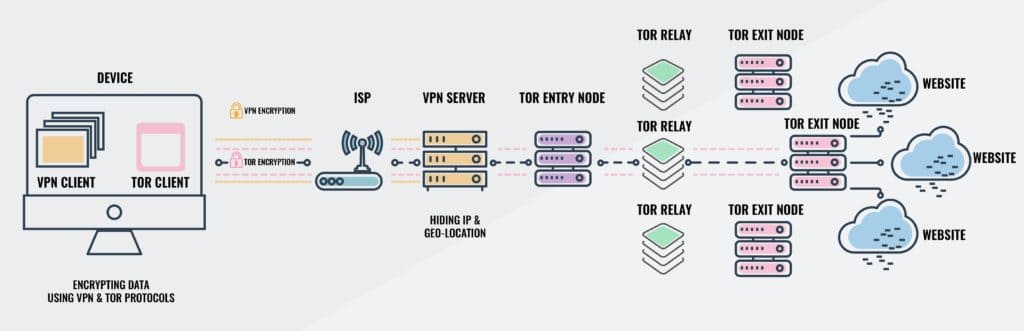

Tor برای برقراری ارتباط شما با وب سایتهایی که از آنها ناشناس می شوید استفاده می شود. رایانه شما به یک گره ورودی Tor متصل می شود و سپس تمام ترافیک شما از طریق یک رله واسطه به یک گره خروجی متوقف می شود تا در نهایت به وب سایت مقصد برسید. ISP شما می تواند ببیند که شما به یک گره ورود Tor وصل می شوید, که در بسیاری موارد برای بالا بردن ابرو کافی است.

راه حل به اندازه کافی ساده به نظر می رسد. به یک VPN وصل شوید ، سپس مرورگر Tor را باز کنید و به صورت ناشناس به صورت خصوصی گشت و گذار کنید. ISP شما نمی تواند ببیند که به Tor وصل شده اید و VPN شما نمی تواند محتوای ترافیک Tor را بخواند.

به نظر می رسد که این راه حل کمی سردرگمی ایجاد کرده است ، زیرا مردم از خود می پرسند که آیا بهتر است ابتدا به VPN وصل شوید یا Tor.

گزینه آسان تر اتصال به VPN و سپس راه اندازی مرورگر Tor است. گزینه پیچیده تر انجام این کار به روش دیگر است. این کار به یک اتصال پوسته ایمن از راه دور به سرور VPN یا یک مشتری VPN احتیاج دارد که این قابلیت را به عنوان گزینه پیکربندی در خود دارد. شما به احتمال زیاد چیزی را در امتداد استفاده از Tor به عنوان “پروکسی” برای مشتری VPN خواهید دید. این امر باید ارتباط امن را از طریق Tor آغاز کند.

بیش از VPN

در اولین تنظیم, بیش از VPN, ISP شما می بیند که کامپیوتر شما اطلاعات رمزگذاری شده را با یک سرور خاص ارسال و دریافت می کند ، و این همه چیز است. سرور VPN فقط می بیند که به یک گره ورود Tor وصل شده است و تمام گشت و گذار شما از طریق آن شبکه انجام می شود. همه وب سایت های انتهای Tor هیچ اطلاعات شخصی را نمی توان شناسایی کرد. NordVPN دارای سرورهایی با Tor بیش از VPN از پیش فعال شده است بنابراین نیازی به استفاده از مرورگر Tor نیست ، اما این نکته را بخاطر بسپار که Chrome و سایر مرورگرهای رایج ممکن است اطلاعات شناسایی دیگری را به وب سایت ها بدهند.

VPN از طریق Tor

در ست دوم, VPN از طریق Tor, ISP شما می بیند که رایانه شما با یک گره ورود Tor ارتباط برقرار می کند. سرور VPN اطلاعات ورود به سیستم شما را از گره خروج Tor دریافت می کند ، که می تواند اطلاعات قابل شناسایی شخصاً در نظر گرفته شود و بدین ترتیب ناشناس بودن Tor را بشکند. وب سایتهایی که به آنها وصل می شوید فقط آدرس سرور VPN را مشاهده می کنید. AirVPN و BolehVPN فقط دو ارائه دهنده VPN هستند که به کاربران اجازه می دهند با استفاده از VPN از طریق Tor وصل شوند..

سناریوی دوم: اتصال به Tor ، سپس یک VPN

سناریوی دوم: اتصال به Tor ، سپس یک VPN

اگر ارائه دهنده VPN شما فعالیتهای خود را حفظ کند ، هر گونه سودی که ممکن است از اتصال Tor دریافت کرده باشید از بین می رود.

بخشی از شبکه Tor باشید

اگر تور را مفید بنویسید و دوست دارید از آن پشتیبانی کنید ، می توانید داوطلب شوید تا گره Tor خود را برای استفاده دیگران ایجاد و حفظ کنید. آموزش ما در مورد نحوه ساخت رله Tor خود را بررسی کنید ، اما به شما هشدار داده می شود که انجام این کار با احتمال زیاد همراه است که نیروی انتظامی و / یا ارائه دهنده خدمات اینترنت شما توجه کنند و به سؤالات شما نزدیک شوند. برای عمل به عنوان گره به سرور یدکی یا رایانه ای که در آن قرار دارد احتیاج دارید.

شما همچنین می توانید سرویس مخفی Tor خود را تنظیم کنید ، که در واقع بدان معنی است که شما یک وب سایت یا خدماتی را که فقط در DarkNet موجود است ایجاد می کنید. باز هم ، این می تواند مورد توجه بی طرفی از ISP و نیروی انتظامی شما باشد ، اما هیچ چیز ذاتی غیرقانونی در مورد آن وجود ندارد. راهنمای ما در مورد نحوه راه اندازی سرویس پنهان Tor را بررسی کنید.

توجه داشته باشید که کار کردن یک رله Tor یا سرویس پنهان نسبت به مرور ساده وب با مرورگر Tor نیاز به کمی مهارت فنی بیشتری دارد.

آیا قانونی قانونی است?

حتی با استفاده تور کاملاً قانونی است, ارتباط ساده با آن به دلیل سوء ظن در بعضی از مناطق جهان است. هیچ کس تاکنون به زندان نرفته و حتی به دلیل استفاده از تور جریمه نشده است. اما گزارش هایی در مورد افرادی که توسط ISP و اجرای قانون محلی در مورد عادات مرور آنها مورد سؤال قرار گرفته اند وجود دارد ، فقط به دلیل اینکه اطلاعات ISP نشان می دهد که آنها به Tor وصل می شوند.

کسانی که رله Tor را اجرا می کنند ، هشدار می دهند که در مورد برخی فعالیت های غیرقانونی آنلاین که به آدرس IP که توسط رله آنها استفاده می شود ، سرانجام با ISP یا مجری قانون محلی تماس گرفته می شوند. تا به امروز ، در تمام موارد ، صرفاً اطلاع رسانی به این اشخاص مبنی بر اینکه آدرس IP مورد نظر به گره ای از شبکه Tor اختصاص داده شده است و این که هیچ سیاهه ای در آن سرور نگهداری نمی شود کافی بوده است..

چه کسی از Tor استفاده می کند?

تعداد افرادی که به اینترنت از طریق Tor دسترسی پیدا می کنند تقریباً هر روز تغییر می کند. بین آگوست 2012 و ژوئیه 2013 ، موسسه اینترنتی آکسفورد و دانشگاه آکسفورد محاسبه کردند که “بیش از 126،000 نفر هر روز از ایالات متحده به اینترنت دسترسی پیدا می کنند.” .025٪ و 0.05٪ از کاربران اینترنت در ایالات متحده.

با توجه به ادعای آنها ، هیچ اطلاعاتی از افراد موجود در TorProject در رابطه با آنچه کاربر پایگاه آنها به صورت آنلاین انجام می دهد یا به چه نوع محتوایی دسترسی ندارند ، در دسترس نیست. این شرط مطمئنی است که اکثر کاربران Tor به طرز مشروعیت فقط سعی می کنند ناشناس بودن خود را به دلایل آشکار حفظ کنند.

- روزنامه نگاران که از منابع خود محافظت می کنند,

- سوت زدن تلاش برای حفظ شغل خود,

- مقامات اجرای قانون تلاش برای پیگیری جنایتکاران و ضربه زدن به پوشش آنها در این روند,

- متخصصان شرکت فناوری اطلاعات انجام تست های امنیتی در شبکه های خود,

- و تعداد دیگری از کاربران دیگر که به ناشناس بودن Tor کمک می کنند فقط برای انجام کارهایشان.

برای یک لیست دقیق تر از موارد قانونی ممکن برای استفاده از ناشناس بودن ، توضیحات Tor از پایگاه کاربری آنها را بررسی کنید.

گزینه های Tor

یک چیز بدیهی است که Tor تمام نشده است. علیرغم این ، برخی از شما قبلاً از خودتان می پرسید “باشه. چه چیز دیگری وجود دارد؟ “خوب ، شما شانس دارید. همانطور که اتفاق می افتد ، ابزارهای دیگری نیز برای کسانی که مایل به جلوگیری از ردیابی هستند وجود دارد. در اینجا چند مورد از محبوب ترین ها که در حال حاضر موجود هستند آورده شده است.

I2P

مشابه Tor ، I2P ، یا پروژه اینترنت نامرئی ، از یک پایگاه داده شبکه توزیع شده و انتخاب همتا برای ترافیک ناشناس استفاده می کند. I2P که مستعد حملات آنالیز ترافیک است ، مزایایی نسبت به Tor دارد. همسالان از طریق نمایه سازی مداوم و عملکرد رتبه بندی انتخاب می شوند. همچنین به اندازه کافی کوچک است که در صورت وجود تعداد کمی از آن ، بلوک های فعال برای جلوگیری از دسترسی باشد.

مشابه Tor ، I2P ، یا پروژه اینترنت نامرئی ، از یک پایگاه داده شبکه توزیع شده و انتخاب همتا برای ترافیک ناشناس استفاده می کند. I2P که مستعد حملات آنالیز ترافیک است ، مزایایی نسبت به Tor دارد. همسالان از طریق نمایه سازی مداوم و عملکرد رتبه بندی انتخاب می شوند. همچنین به اندازه کافی کوچک است که در صورت وجود تعداد کمی از آن ، بلوک های فعال برای جلوگیری از دسترسی باشد.

Freenet

![]() بر خلاف تور ، Freenet به نقاط ورودی و خروجی اختصاصی اعتماد ندارد. در عوض ، کاربران ترجیحاً از طریق رایانه دوستانشان به Freenet متصل می شوند. اگر هیچ دوستی در Freenet ندارید ، می توانید از طریق رایانه های افراد غریبه ارتباط برقرار کنید ، اما اتصال از طریق رایانه های دوستان قابل اعتماد کمتر امن است. Freenet همچنین یک سرویس توزیع فایل است که در آن فایلهای رمزگذاری شده بر روی دیسک های سخت رایانه در سراسر شبکه ذخیره می شوند. با توجه به رمزگذاری ، بعید نیست که کاربر بتواند مشخص کند که آن پرونده در واقع چیست.

بر خلاف تور ، Freenet به نقاط ورودی و خروجی اختصاصی اعتماد ندارد. در عوض ، کاربران ترجیحاً از طریق رایانه دوستانشان به Freenet متصل می شوند. اگر هیچ دوستی در Freenet ندارید ، می توانید از طریق رایانه های افراد غریبه ارتباط برقرار کنید ، اما اتصال از طریق رایانه های دوستان قابل اعتماد کمتر امن است. Freenet همچنین یک سرویس توزیع فایل است که در آن فایلهای رمزگذاری شده بر روی دیسک های سخت رایانه در سراسر شبکه ذخیره می شوند. با توجه به رمزگذاری ، بعید نیست که کاربر بتواند مشخص کند که آن پرونده در واقع چیست.

JonDoFox

JonDoFox یکی دیگر از ناشناس کننده های پیاز نوع پیاز برای گشت و گذار در وب ، JonDoFox نمایه ای برای Mozilla Firefox یا Firefox ESR است. رایانه کاربر به یک سری از اپراتورهای Mix وصل می شود که ترافیک وب کاربر را ناشناس می کنند و آن را در چندین لایه رمزگذاری پیچیده می کنند. درست مانند Freenet ، اندازه شبکه به طور قابل توجهی کوچکتر از Tor است. این در درجه اول به دلیل فرآیند صدور گواهینامه آنها انجام می شود. برای اینکه شما یک اپراتور میکس شوید ، باید مراحل صدور گواهینامه آنها را طی کنید. از لحاظ تئوریکی ، این می تواند شانس حمله هوایی حمله کننده در سرورهای اصلاح شده را کاهش دهد ، اما چنین ادعایی باید در یک محیط شبیه سازی شده آزمایش شود.

JonDoFox یکی دیگر از ناشناس کننده های پیاز نوع پیاز برای گشت و گذار در وب ، JonDoFox نمایه ای برای Mozilla Firefox یا Firefox ESR است. رایانه کاربر به یک سری از اپراتورهای Mix وصل می شود که ترافیک وب کاربر را ناشناس می کنند و آن را در چندین لایه رمزگذاری پیچیده می کنند. درست مانند Freenet ، اندازه شبکه به طور قابل توجهی کوچکتر از Tor است. این در درجه اول به دلیل فرآیند صدور گواهینامه آنها انجام می شود. برای اینکه شما یک اپراتور میکس شوید ، باید مراحل صدور گواهینامه آنها را طی کنید. از لحاظ تئوریکی ، این می تواند شانس حمله هوایی حمله کننده در سرورهای اصلاح شده را کاهش دهد ، اما چنین ادعایی باید در یک محیط شبیه سازی شده آزمایش شود.

گنو

GNUnet ابزاری برای اشتراک فایل به صورت همتا است که برای جلوگیری از هویت کسانی که به گروه وصل شده اند ، به گروههای بزرگ متکی است. فردی که در این گروه قرار دارد ، از طرف هر کسی غیر از مبتکر این گروه ، قابل تشخیص از هر کاربر دیگری است.

GNUnet ابزاری برای اشتراک فایل به صورت همتا است که برای جلوگیری از هویت کسانی که به گروه وصل شده اند ، به گروههای بزرگ متکی است. فردی که در این گروه قرار دارد ، از طرف هر کسی غیر از مبتکر این گروه ، قابل تشخیص از هر کاربر دیگری است.

گزینه های Tor هنوز در مرحله توسعه است

پروژه های زیر هنوز در حال توسعه هستند ، اما در حال تلاش برای ایجاد شبکه های ناشناس ماندن حتی قوی تر ، اما برای برنامه های خاص تر هستند. Tor به عنوان نوعی عمومی ایجاد شده است ، یک اندازه متناسب با همه راه حل ها برای استفاده از وب ناشناس است. این پروژه ها بیشتر روی برنامه های خاص استفاده از وب متمرکز شده اند.

آبی / گله

Aqua یک شبکه به اشتراک گذاری پرونده است که به طور کامل ناشناس است ، در حالی که Herd یک شبکه ناشناس Voice over IP است. طراحان در تلاشند وسیله ای برای از بین بردن ابرداده از ترافیک شبکه استفاده کنند ، این روش اصلی ردیابی مشتری و سروری است که مشتری با آن ارتباط برقرار می کند..

وووزوزلا / آلپنهاور

Alpenhorn دومین تکرار ووووزلا است که پس از بوق به طور معمول در مسابقات فوتبال در آمریکای لاتین و آفریقا استفاده می شود. Alpenhorn یک برنامه چت بدون ابرداده و ناشناخته است که از نظر تئوری می تواند برای میلیون ها کاربر تقسیم شود. در آینده نزدیک انتظار بتای عمومی را دارید.

مخالفت

اگر ناشناس ماندن از زمان تأخیر برای شما مهمتر است ، پس Dissent برخی از قویترین ناشناس بودن موجود را ارائه می دهد. با توجه به تأخیر بیشتر و پهنای باند کم ، مخالفت ها به بهترین وجه برای بلاگ نویسی ، میکروبلاگینگ یا حتی ارتباطات از نوع IRC استفاده می شوند. نحوه کار Dissent نسبتاً ساده اما پهنای باند سنگین است. وقتی یک مشتری هر چیزی را منتقل می کند ، کلیه مشتری های دیگر بسته ای با اندازه یکسان را منتقل می کنند. به جای استفاده از مسیریابی پیاز ، Dissent مبتنی بر شبکه های DC ، الگوریتم رمزنگاری ناهار خوری است. آن را با یک الگوریتم تغییر کاربری قابل اثبات ترکیب کنید و شما به پایان می رسید که گمنام ترین طراحی امروز توسط محققان مورد بررسی قرار می گیرد.

ریفل

اشتراک فایل ناشناس بیشتر و بیشتر مورد جستجو قرار می گیرد. Riffle تلاش دیگری برای ارائه روشی ناشناس برای کاربر برای به اشتراک گذاشتن پرونده ها در هر اندازه است. با این حال ، این به معنای جایگزینی برای Tor نیست ، زیرا عمدتا به این دلیل است که به اشتراک گذاری فایل از Tor ناشناس بودن را می شکند. Riffle به منظور فراهم آوردن Tor با ارائه راهی کاملاً ناشناس برای به اشتراک گذاری پرونده ها ، بدون خفه کردن شبکه Tor ، به کاربران Tor ارائه شده است. با الهام از Dissent ، Riffle از الگوریتم shuffle نیز استفاده می کند اما الگوریتم رمزنگاری DC-net را رها می کند..

ریپوست

Riposte از Dissent الهام گرفته شد ، اما روی میکروبلاگینگ تمرکز داشت. میکرو وبلاگ نویسی در حال حاضر قلمرو توییتر ، پینترست و خدمات دیگری از این دست است که در آن کاربران “وبلاگ” خود را با قطعات کوچکی از اطلاعات مانند نقل قول از افراد مشهور یا درخواست بازخورد یا حتی درخواست برای پیوستن به شبکه ها به روز می کنند. Riffle به گونه ای طراحی شده است که به کاربر اجازه می دهد تا با هزینه سرعت اینترنت ، میکروبلاگ را بطور ناشناس بسازد. در پی ردپای Dissent ، Riposte همچنین از تنظیم نوع DC-net برای مخفی کردن انتقال اصلی در طوفان انتقال بیت های داده تصادفی در همان اندازه استفاده می کند..

پروژه های Tor

سرانجام ، به عنوان پاداش اضافه شده ، در اینجا لیستی از سایر پروژه های دیگر در آثار TorProject وجود دارد ، همه با علاقه به حفظ حریم خصوصی اینترنت برای هر کس و هر کسی که مایل به استفاده از محصولات خود هستند. برخی از این موارد کاملاً واضح و کاربر پسند هستند ، در حالی که برخی دیگر پشت صحنه هستند. چند کتابخانه مختلف برنامه نویسی برای توسعه دهندگان نرم افزار در دسترس است تا محصولاتشان بتوانند با شبکه پیاز ارتباط برقرار کنند.

مرورگر Tor

این چیزی است که بیشتر افراد برای دسترسی به Tor استفاده می کنند. کسب و استفاده بسیار ساده است. این مرورگر در واقع نسخه سفارشی موزیلا فایرفاکس است ، بنابراین به نظر می رسد مانند هر مرورگر وب دیگر. این سفارشی سازی به گونه ای طراحی شده است که اثری از گشت و گذار در وب در رایانه باقی نگذارد. به سادگی فایل فشرده شده را برای سیستم عامل خود ، ویندوز ، MacOS یا Linux بارگیری کنید ، آن را در پوشه خود استخراج کنید ، فایل اجرایی را در آن پوشه اجرا کنید و به طور ناشناسانه به محتوای قلب خود گشت بزنید. هنگامی که مرورگر را می بندید ، تمام آثار مرور شما از حافظه پاک می شوند. فقط نشانک ها و بارگیری های شما باقی مانده است.

.وب سایت های پیاز

این وب سایتهایی هستند که فقط در شبکه Tor قابل دسترسی هستند و با دانستن اینکه باید به کجا مراجعه کنند. موتورهای جستجوگر خاصی مانند Onion.city و Onion.to و همچنین میزبان دیگران وجود دارد. به خاطر داشته باشید ، گرچه کلاهبرداری ، کلاهبرداری و لانه زنبوری در سراسر DarkNet پخش شده است. نسبت به آنچه می خواهید کلیک کنید. همچنین تصاویر بسیار نگران کننده ای در آنجا موجود است. به شما هشدار داده شده است.

این وب سایتهایی هستند که فقط در شبکه Tor قابل دسترسی هستند و با دانستن اینکه باید به کجا مراجعه کنند. موتورهای جستجوگر خاصی مانند Onion.city و Onion.to و همچنین میزبان دیگران وجود دارد. به خاطر داشته باشید ، گرچه کلاهبرداری ، کلاهبرداری و لانه زنبوری در سراسر DarkNet پخش شده است. نسبت به آنچه می خواهید کلیک کنید. همچنین تصاویر بسیار نگران کننده ای در آنجا موجود است. به شما هشدار داده شده است.

اربوت

شما می توانید با استفاده از Orbot به شبکه Tor در دستگاه Android خود دسترسی پیدا کنید. Orbot یک پروکسی Tor را در دستگاه شما ایجاد می کند تا تمام ترافیک اینترنت از طریق دستگاه شما از طریق شبکه Tor عبور کند. این بدان معنی است که تمام برنامه های تلفن یا رایانه لوحی شما ترافیک خود را از طریق Tor نیز انجام می دهند. البته برخی از برنامه ها طوری طراحی شده اند که ناشناس نباشند و ناشناس بودن ارائه شده توسط شبکه Tor را بشکنند. ناشناس بودن واقعی فقط به چند مرحله نیاز دارد تا اطمینان حاصل شود که تاتلرها از کار افتاده اند و یا حداقل در هنگام ضربه زدن به Tor اجرا نمی شوند. به یاد داشته باشید همگام سازی خودکار را غیرفعال کنید و برنامه هایی را که به طور خودکار شما را وارد یک حساب کاربری می کند ، مانند Gmail ، Yahoo! Facebook ، Twitter و موارد مشابه آن را خاموش کنید..

شما می توانید با استفاده از Orbot به شبکه Tor در دستگاه Android خود دسترسی پیدا کنید. Orbot یک پروکسی Tor را در دستگاه شما ایجاد می کند تا تمام ترافیک اینترنت از طریق دستگاه شما از طریق شبکه Tor عبور کند. این بدان معنی است که تمام برنامه های تلفن یا رایانه لوحی شما ترافیک خود را از طریق Tor نیز انجام می دهند. البته برخی از برنامه ها طوری طراحی شده اند که ناشناس نباشند و ناشناس بودن ارائه شده توسط شبکه Tor را بشکنند. ناشناس بودن واقعی فقط به چند مرحله نیاز دارد تا اطمینان حاصل شود که تاتلرها از کار افتاده اند و یا حداقل در هنگام ضربه زدن به Tor اجرا نمی شوند. به یاد داشته باشید همگام سازی خودکار را غیرفعال کنید و برنامه هایی را که به طور خودکار شما را وارد یک حساب کاربری می کند ، مانند Gmail ، Yahoo! Facebook ، Twitter و موارد مشابه آن را خاموش کنید..

OrFox

برای همراهی با Orbot ، یک مرورگر برای دستگاه های Android نیز وجود دارد که به شما امکان می دهد با استفاده از Tor گشت و گذار در شبکه را انجام دهید. با این حال ، این فقط برای گشت و گذار در وب در یک مرورگر صدق می کند. همه برنامه های دیگر در دستگاه Android شما از طریق خطوط عادی ترافیک بدون بهره مندی از ناشناس بودن ارائه شده توسط روتر پیاز ، ارتباط برقرار می کنند..

برای همراهی با Orbot ، یک مرورگر برای دستگاه های Android نیز وجود دارد که به شما امکان می دهد با استفاده از Tor گشت و گذار در شبکه را انجام دهید. با این حال ، این فقط برای گشت و گذار در وب در یک مرورگر صدق می کند. همه برنامه های دیگر در دستگاه Android شما از طریق خطوط عادی ترافیک بدون بهره مندی از ناشناس بودن ارائه شده توسط روتر پیاز ، ارتباط برقرار می کنند..

دم

این ممکن است نهایت استفاده Tor باشد. این “سیستم عامل زنده” است که از طریق CD یا یک درایو USB یا حافظه USB اجرا می شود. درست قبل از شروع مجدد ، این کار را در رایانه قرار دهید. اگر BIO رایانه درست تنظیم شود ، به جای سیستم عامل بارگذاری شده روی هارد دیسک رایانه ، Tails بارگذاری می شود. ایده آل برای استفاده از رایانه ای که متعلق به شما نیست برای گشت و گذار در وب به صورت ناشناس و هیچ اثری از مرور شما در هیچ کجای کامپیوتر نیست. هارد دیسک داخلی کامپیوتر در حالی که Tails کار می کند لمس نمی شود و حافظه کامپیوتر با هر راه اندازی مجدد پاک می شود. همچنین ، هر کوکی یا پرونده اینترنتی موقت که در Tails بارگذاری شده باشد ، هنگام استفاده در CD یا درایو انگشت شست ضبط نمی شود ، بنابراین به محض راه اندازی مجدد رایانه ، این موارد از بین می روند..

این ممکن است نهایت استفاده Tor باشد. این “سیستم عامل زنده” است که از طریق CD یا یک درایو USB یا حافظه USB اجرا می شود. درست قبل از شروع مجدد ، این کار را در رایانه قرار دهید. اگر BIO رایانه درست تنظیم شود ، به جای سیستم عامل بارگذاری شده روی هارد دیسک رایانه ، Tails بارگذاری می شود. ایده آل برای استفاده از رایانه ای که متعلق به شما نیست برای گشت و گذار در وب به صورت ناشناس و هیچ اثری از مرور شما در هیچ کجای کامپیوتر نیست. هارد دیسک داخلی کامپیوتر در حالی که Tails کار می کند لمس نمی شود و حافظه کامپیوتر با هر راه اندازی مجدد پاک می شود. همچنین ، هر کوکی یا پرونده اینترنتی موقت که در Tails بارگذاری شده باشد ، هنگام استفاده در CD یا درایو انگشت شست ضبط نمی شود ، بنابراین به محض راه اندازی مجدد رایانه ، این موارد از بین می روند..

بازو

شما ابتدا در انتهای مقاله “چگونه می توان رله یا گره Tor خود را بسازید” به Arm معرفی کردید. بازوی یک مانیتور مبتنی بر خط فرمان برای رله Tor است. این اطلاعات را در زمان واقعی برای رله یا پل در شبکه Tor نمایش می دهد. این به شما کمک می کند با تهیه آمار ، اندازه گیری ها و گزارش های بهداشتی ، رله خود را نگه دارید. می توانید یاد بگیرید که چه تعداد از کاربران Tor از طریق رله شما به Tor دسترسی پیدا کرده اند یا چه مقدار از پهنای باند موجود شما برای پشتیبانی از Tor استفاده می شود.

شما ابتدا در انتهای مقاله “چگونه می توان رله یا گره Tor خود را بسازید” به Arm معرفی کردید. بازوی یک مانیتور مبتنی بر خط فرمان برای رله Tor است. این اطلاعات را در زمان واقعی برای رله یا پل در شبکه Tor نمایش می دهد. این به شما کمک می کند با تهیه آمار ، اندازه گیری ها و گزارش های بهداشتی ، رله خود را نگه دارید. می توانید یاد بگیرید که چه تعداد از کاربران Tor از طریق رله شما به Tor دسترسی پیدا کرده اند یا چه مقدار از پهنای باند موجود شما برای پشتیبانی از Tor استفاده می شود.

نقشه اطلس

Atlas یک برنامه وب است که اطلاعاتی در مورد وضعیت فعلی رله های شبکه Tor ارائه می دهد. نام رله را در کادر جستجو در قسمت بالای صفحه بنویسید و یک بررسی کلی از وضعیت فعلی آن بدست آورید. بر روی نام مستعار رله کلیک کنید تا گزارش بسیار مفصلی را به همراه توضیحی در مورد تمام پرچمهای مربوط به آن گره خاص دریافت کنید.

Atlas یک برنامه وب است که اطلاعاتی در مورد وضعیت فعلی رله های شبکه Tor ارائه می دهد. نام رله را در کادر جستجو در قسمت بالای صفحه بنویسید و یک بررسی کلی از وضعیت فعلی آن بدست آورید. بر روی نام مستعار رله کلیک کنید تا گزارش بسیار مفصلی را به همراه توضیحی در مورد تمام پرچمهای مربوط به آن گره خاص دریافت کنید.

حمل و نقل قابل حل

استفاده می شود برای تغییر نحوه ظاهر جریان اطلاعات شما. این روش دیگری برای برقراری ارتباط شما با Tor است. برخی از نهادها مسدود کردن ترافیک Tor را بر اساس خود ترافیک شروع کرده اند ، نه آدرس IP رله یا پلی که برای اتصال به شبکه استفاده می شود. حمل و نقلهای قابل حل ، ظاهر و احساس ترافیک Tor را به نظر می رسد که عادی و بدون ترافیک مانند تور برای فرار از تشخیص است.

استفاده می شود برای تغییر نحوه ظاهر جریان اطلاعات شما. این روش دیگری برای برقراری ارتباط شما با Tor است. برخی از نهادها مسدود کردن ترافیک Tor را بر اساس خود ترافیک شروع کرده اند ، نه آدرس IP رله یا پلی که برای اتصال به شبکه استفاده می شود. حمل و نقلهای قابل حل ، ظاهر و احساس ترافیک Tor را به نظر می رسد که عادی و بدون ترافیک مانند تور برای فرار از تشخیص است.

ساقه

این کتابخانه ای است که توسعه دهندگان برای ایجاد برنامه هایی برای تعامل با Tor به آن متوسل می شوند. بازو نمونه ای از چنین برنامه ای است.

این کتابخانه ای است که توسعه دهندگان برای ایجاد برنامه هایی برای تعامل با Tor به آن متوسل می شوند. بازو نمونه ای از چنین برنامه ای است.

OONI

در حالی که Atlas سایتی است که وضعیت شبکه Tor را نشان می دهد ، OONI سایتی است که وضعیت سانسور را در جهان نشان می دهد. این کار با جستجوی اینترنت با استفاده از یک نتیجه خوب شناخته شده و مقایسه آن نتیجه با یک نتیجه محافظت نشده و غیرقابل رمزگذاری انجام می شود. هرگونه تغییر در نتایج ، گواهی بر دستکاری یا سانسور است.

در حالی که Atlas سایتی است که وضعیت شبکه Tor را نشان می دهد ، OONI سایتی است که وضعیت سانسور را در جهان نشان می دهد. این کار با جستجوی اینترنت با استفاده از یک نتیجه خوب شناخته شده و مقایسه آن نتیجه با یک نتیجه محافظت نشده و غیرقابل رمزگذاری انجام می شود. هرگونه تغییر در نتایج ، گواهی بر دستکاری یا سانسور است.

TorBirdy

این یک برنامه افزودنی برای Mozilla Thunderbird است که آن را پیکربندی می کند تا در شبکه Tor اجرا شود. آن را یک توربوتن برای Thunderbird در نظر بگیرید.

این یک برنامه افزودنی برای Mozilla Thunderbird است که آن را پیکربندی می کند تا در شبکه Tor اجرا شود. آن را یک توربوتن برای Thunderbird در نظر بگیرید.

پیاز

Onionoo یک پروتکل تحت وب است که اطلاعات مربوط به وضعیت فعلی شبکه پیاز را در اختیار شما قرار می دهد. این اطلاعات در قالب قابل خواندن انسان نیست. منظور این است که به عنوان یک سرویس برای برنامه های دیگر مانند Atlas یا Tor2Web عمل کنید.

Onionoo یک پروتکل تحت وب است که اطلاعات مربوط به وضعیت فعلی شبکه پیاز را در اختیار شما قرار می دهد. این اطلاعات در قالب قابل خواندن انسان نیست. منظور این است که به عنوان یک سرویس برای برنامه های دیگر مانند Atlas یا Tor2Web عمل کنید.

پرتال متریک

همانطور که از نام آن پیداست ، در اینجا می توانید معیارهای مربوط به شبکه Tor مانند پهنای باند موجود و اندازه تخمین شده از پایگاه کاربر فعلی را بدست آورید. هر محقق که به هر گونه آمار و تفصیلی خاص در مورد شبکه Tor علاقه مند باشد می تواند آن را در اینجا پیدا کند یا درخواست متریک مورد نظر خود را ارائه دهد..

همانطور که از نام آن پیداست ، در اینجا می توانید معیارهای مربوط به شبکه Tor مانند پهنای باند موجود و اندازه تخمین شده از پایگاه کاربر فعلی را بدست آورید. هر محقق که به هر گونه آمار و تفصیلی خاص در مورد شبکه Tor علاقه مند باشد می تواند آن را در اینجا پیدا کند یا درخواست متریک مورد نظر خود را ارائه دهد..

سایه

شبیه سازی شبکه با استفاده از مرورگر Tor واقعی. این مورد در تنظیم نوع آزمایشگاه هنگامی که می خواهید ببینید Tor چگونه می تواند بر شبکه شما تأثیر بگذارد ، بدون اینکه روی شبکه واقعی شما تأثیر بگذارد ، مفید است. ایده آل برای آزمایش با Tor و برنامه های مختلف دیگر قبل از اجازه یا اجرای آنها در شبکه محلی شما.

شبیه سازی شبکه با استفاده از مرورگر Tor واقعی. این مورد در تنظیم نوع آزمایشگاه هنگامی که می خواهید ببینید Tor چگونه می تواند بر شبکه شما تأثیر بگذارد ، بدون اینکه روی شبکه واقعی شما تأثیر بگذارد ، مفید است. ایده آل برای آزمایش با Tor و برنامه های مختلف دیگر قبل از اجازه یا اجرای آنها در شبکه محلی شما.

Tor2Web

اعطای دسترسی به مرورگرهای غیر Tor به وب سایت هایی که در سرویس های مخفی Tor فعال می شوند. ایده این است که به کاربران اینترنت این امکان را بدهد که ضمن اینکه هنوز به آنها می توانند به اطلاعات پنهان شده در شبکه Tor دسترسی پیدا کنند ، قربانی ناشناس شود و در عین حال ناشناس بودن وب سایتهایی که به آنها دسترسی دارند را نیز قربانی نکنند..

اعطای دسترسی به مرورگرهای غیر Tor به وب سایت هایی که در سرویس های مخفی Tor فعال می شوند. ایده این است که به کاربران اینترنت این امکان را بدهد که ضمن اینکه هنوز به آنها می توانند به اطلاعات پنهان شده در شبکه Tor دسترسی پیدا کنند ، قربانی ناشناس شود و در عین حال ناشناس بودن وب سایتهایی که به آنها دسترسی دارند را نیز قربانی نکنند..

مسنجر تور

یک سرویس گیرنده پیام رسان فوری که از شبکه Tor برای همه انتقال های خود استفاده می کند. امن به طور پیش فرض با قابلیت های متقابل پلت فرم ، این یک برنامه چت ایده آل است برای هر کسی که می خواهد امن و ناشناس بماند.

یک سرویس گیرنده پیام رسان فوری که از شبکه Tor برای همه انتقال های خود استفاده می کند. امن به طور پیش فرض با قابلیت های متقابل پلت فرم ، این یک برنامه چت ایده آل است برای هر کسی که می خواهد امن و ناشناس بماند.

txtorcon

این یک کتابخانه برنامه نویسان برای نوشتن برنامه های مبتنی بر پایتون است که با برنامه Tor صحبت یا راه اندازی می کند. این برنامه شامل تمام برنامه های کاربردی برای دسترسی به مدارات Tor ، جریان ، عملکردهای ورود به سیستم و سرویس های پنهان است.

این یک کتابخانه برنامه نویسان برای نوشتن برنامه های مبتنی بر پایتون است که با برنامه Tor صحبت یا راه اندازی می کند. این برنامه شامل تمام برنامه های کاربردی برای دسترسی به مدارات Tor ، جریان ، عملکردهای ورود به سیستم و سرویس های پنهان است.

تور یا The Onion Router، به عنوان مهمترین حریم خصوصی اینترنت و ناشناس ماندن، در حال حاضر یکی از پرکاربردترین نرم افزارهای جهان است. این شبکه از هزاران داوطلب تشکیل شده است که رله ها و پل ها را اداره می کنند. با اتصال به این شبکه، تمام داده هایی که ارسال و دریافت می کنید، از طریق این شبکه عبور می کند و از یک انتخاب تصادفی گره عبور می کند. هیچ کس نمی تواند محتوای داده ها را ببیند و به کجا هدایت می شوند. این امر پیگیری فعالیت کاربر و سابقه مرور کاربر را غیرممکن می کند. همه رله ها و پل ها با اعتقاد بر این باورند یا نه، توسط داوطلبان- افرادی که به برخی از پهنای باند خود و قدرت محاسباتی برای گسترش قابلیت های Tor کمک می کنند ، اجرا می شوند. به عنوان بخش دیگری از شبکه کلی، Tor سرویسهای پنهانی خاص را در قالب سایتهای .onion و سرور پیام رسانی فوری ارائه می دهد.

تور یا The Onion Router، به عنوان مهمترین حریم خصوصی اینترنت و ناشناس ماندن، در حال حاضر یکی از پرکاربردترین نرم افزارهای جهان است. این شبکه از هزاران داوطلب تشکیل شده است که رله ها و پل ها را اداره می کنند. با اتصال به این شبکه، تمام داده هایی که ارسال و دریافت می کنید، از طریق این شبکه عبور می کند و از یک انتخاب تصادفی گره عبور می کند. هیچ کس نمی تواند محتوای داده ها را ببیند و به کجا هدایت می شوند. این امر پیگیری فعالیت کاربر و سابقه مرور کاربر را غیرممکن می کند. همه رله ها و پل ها با اعتقاد بر این باورند یا نه، توسط داوطلبان اجرا می شوند. به عنوان بخش دیگری از شبکه کلی، Tor سرویسهای پنهانی خاص را در قالب سایتهای .onion و سرور پیام رسانی فوری ارائه می دهد.

تور یا The Onion Router، به عنوان مهمترین حریم خصوصی اینترنت و ناشناس ماندن، در حال حاضر یکی از پرکاربردترین نرم افزارهای جهان است. این شبکه از هزاران داوطلب تشکیل شده است که رله ها و پل ها را اداره می کنند. با اتصال به این شبکه، تمام داده هایی که ارسال و دریافت می کنید، از طریق این شبکه عبور می کند و از یک انتخاب تصادفی گره عبور می کند. هیچ کس نمی تواند محتوای داده ها را ببیند و به کجا هدایت می شوند. این امر پیگیری فعالیت کاربر و سابقه مرور کاربر را غیرممکن می کند. همه رله ها و پل ها با اعتقاد بر این باورند یا نه، توسط داوطلبان اجرا می شوند. به عنوان بخش دیگری از شبکه کلی، Tor سرویسهای پنهانی خاص را در قالب سایتهای .onion و سرور پیام رسانی فوری ارائه می دهد.