پس زمینه تور

روتر پیاز (Tor) یکی از معروف ترین ابزارهای حفظ حریم خصوصی اینترنت است. در اواسط دهه 1990 توسط شعب مختلف وزارت دفاع آمریكا توسعه یافت. اصطلاح “روتر پیاز” برای کمک به تجسم روش کار استفاده می شود. ترافیک شبکه به شبکه Tor منتقل می شود ، سپس از طریق سایر گره های Tor در داخل شبکه ، قبل از اینکه دوباره به داخل شبکه خالص (به معنای اینترنت معمولی) بازگردد ، گشت می خورد. بسته های اولیه به صورت رمزنگاری شده رمزگذاری می شوند و هر گره Tor در طول راه فقط لایه مورد نیاز را رمزگشایی می کند تا بداند چه کاری باید با این بسته انجام دهد. با توجه به این رمزگذاری لایه ای ، هیچ گره Tor تنها منبع و مقصد هر بسته شبکه را نمی داند.

روش دیگری برای استفاده از Tor وجود دارد. به جای استفاده از آن به روشی مشابه VPN برای وارد کردن ، تقلا کردن ، و سپس خروج از Tor ، امکان اجرای خدماتی مانند وب سایت های داخل شبکه Tor وجود دارد. در این حالت ، ترافیک شبکه وارد شبکه Tor می شود ، اما هرگز خارج نمی شود. در این مقاله مراحل اساسی مربوط به ساخت سرویس Tor ارائه خواهد شد.

دو دلیل اصلی برای اجرای سرویس پنهان Tor وجود دارد:

- برای اجرای خدمتی که می خواهید مخفی شوید و پنهان بمانید و به هیچ وجه با شما گره خورده نباشد. این مدل جاده ابریشم است. جاده ابریشم یک بازار غیرقانونی است که به عنوان یک سرویس پنهان در شبکه های Tor اداره می شد. از آنجا که کالاهای غیرقانونی را می فروخت ، اپراتورها علاقه ای به پنهان ماندن داشتند. با این وجود سایتهای حقوقی زیادی وجود دارند که توسط افرادی که مایل به پنهان ماندن به دلایل سیاسی یا دلیل دیگری هستند ، وجود دارد.

- برای اینکه بازدیدکنندگان بتوانند به شما دسترسی پیدا کنند ، حتی اگر به اهمیت سایت نسبت به شما اهمیت ندهند ، راهی مطمئن و ناشناس ارائه دهید. این مدل فیس بوک است. فیس بوک سرویس Tor را در https://www.facebookcorewwwi.onion اجرا می کند. بدیهی است ، هیچ تلاشی برای پنهان کردن این سرویس Tor Facebook وجود ندارد. صاحبان و اپراتورهای آنها به خوبی شناخته شده اند.

در حالی که هدف این مقاله مورد دوم است ، هر دو نگرانی های امنیتی عملیاتی (OpSec) زیادی دارند که باید به آن بپردازید. به سادگی راه اندازی یک سرور وب و نصب Tor احتمالاً به اندازه کافی نمی توانید سایت و هویت خود را برای مدت طولانی جدا نگه دارید. چقدر برای شما مهم است متناسب با سطح پارانویا باشد.

نصب سرویس گیرنده Tor

خدمات پنهان Tor فقط از طریق سیستم های متصل به Tor قابل دسترسی هستند. دقیقاً مانند اینکه برای دسترسی به برخی از محتوای جغرافیایی مسدود شده ، باید VPN راه اندازی کنید ، برای دسترسی به خدمات پنهان ، باید Tor را راه اندازی کنید. خوشبختانه ، نصب و راه اندازی مشتری Tor به دلیل سخت کوشی پروژه Tor طی سالها ، بسیار آسان شده است.

همچنین مشاهده کنید: بهترین VPN برای Tor

این مقاله در مورد راه اندازی امن مشتری نهایی Tor نیست. ما فقط باید یک سرویس دهنده Tor را اجرا کنیم تا بتوانیم به سمت ایجاد یک سرویس پنهان Tor حرکت کنیم. بنابراین ، پس از پیروی از دستورالعمل های اصلی تنظیم مشتری Tor در این مقاله ، می توانید توصیه های پروژه Tor را برای استفاده صحیح از سرویس گیرنده Tor خود برای حفظ ناشناس بودن مرور کنید.

بسیاری از مشتری های Tor برای طیف گسترده ای از سیستم عامل ها وجود دارند. Dave Albaugh penned راهنمای نهایی استفاده از Tor برای مرور ناشناس است که شامل یک لیست کاملاً جامع است. در این مقاله ، ما فقط می خواهیم به نصب سرویس گیرنده Tor روی سه سیستم عامل بزرگ بپردازیم. Windows ، macOS / OSX و Linux. به همین ترتیب ، یک سرویس مخفی Tor می تواند بر روی ویندوز یا هر سیستم شبیه به یونیکس اجرا شود و من به یک تنظیم اولیه لینوکس می چسبم.

ساده ترین راه برای اجرای کلاینت Tor بر روی هر سیستم ، نصب بسته مرورگر Tor است. این شامل نسخه سخت شده از Firefox است و یک پروکسی SOCKS5 در درگاه میزبان 9150 ایجاد می کند که سایر برنامه های آگاه از پروکسی مانند SSH می توانند از آن استفاده کنند. برای تنظیم سرویس پنهان ما به SSH محافظت شده Tor نیاز خواهیم داشت.

نصب مرورگر Tor برای ویندوز

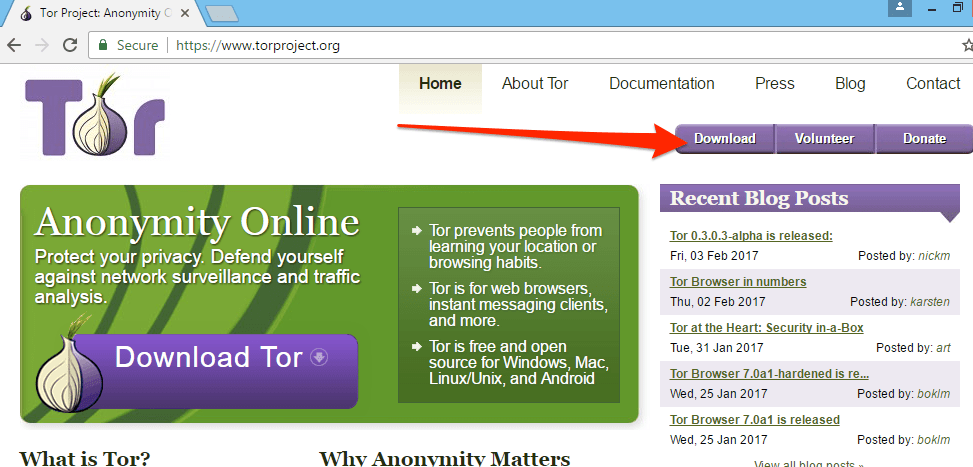

برای نصب سرویس گیرنده Tor برای ویندوز ، به طور مستقیم از سایت Tor بازدید کنید. از بارگیری از وب سایت torproject.org اطمینان حاصل کنید. بسیاری از مخالفان تور و به همین دلیل بسیاری از نسخه های سازش شده از سرویس گیرنده Tor در اینترنت وجود دارد. بارگیری مستقیم از torproject.org این نسخه را تضمین می کند که نسخه ای رایگان از دستکاری ندارد. همچنین یک امضای GPG برای هر بارگیری در سایت Tor وجود دارد که می توانید برای اطمینان بیشتر حتی با بارگیری خود مقایسه کنید.

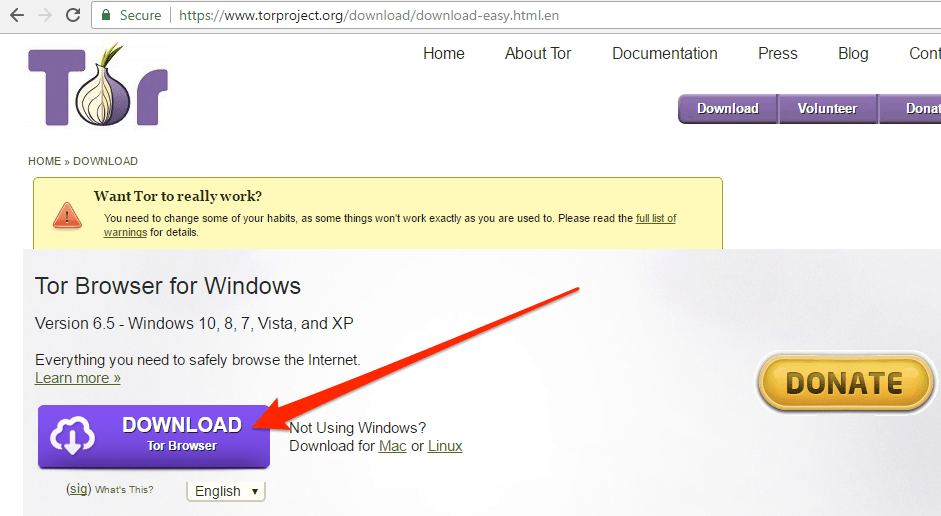

روی دکمه بارگیری کلیک کنید و نسخه ویندوز را انتخاب کنید:

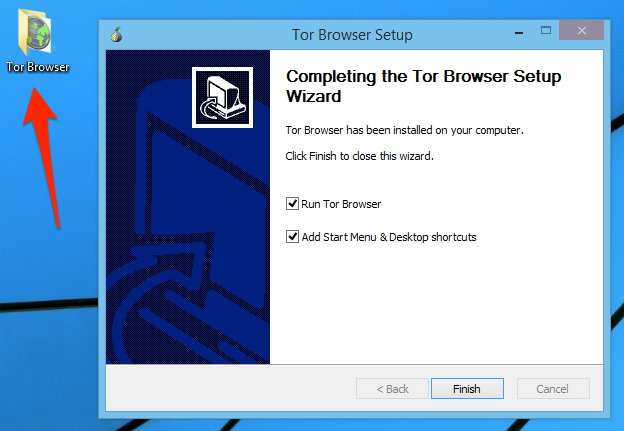

برای شروع مراحل نصب ، روی فایل بارگیری شده دوبار کلیک کنید. از شما خواسته می شود مانند همه مراحل نصب ویندوز استاندارد ، یک زبان و یک مکان نصب را انتخاب کنید. پس از اتمام نصب ، مرورگر جدید Tor را روی دسک تاپ خود مشاهده خواهید کرد.

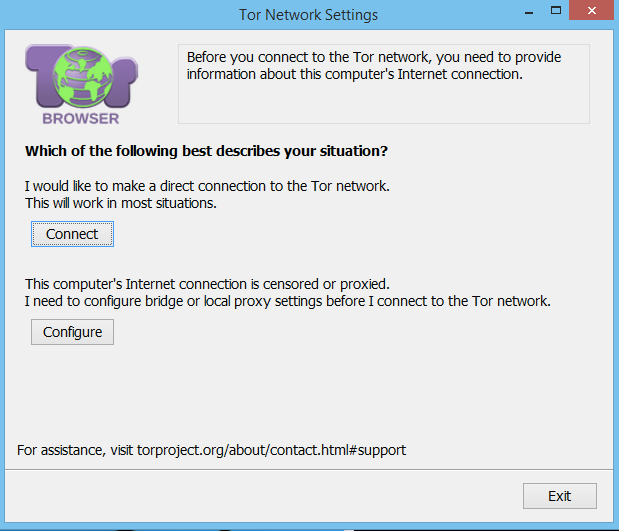

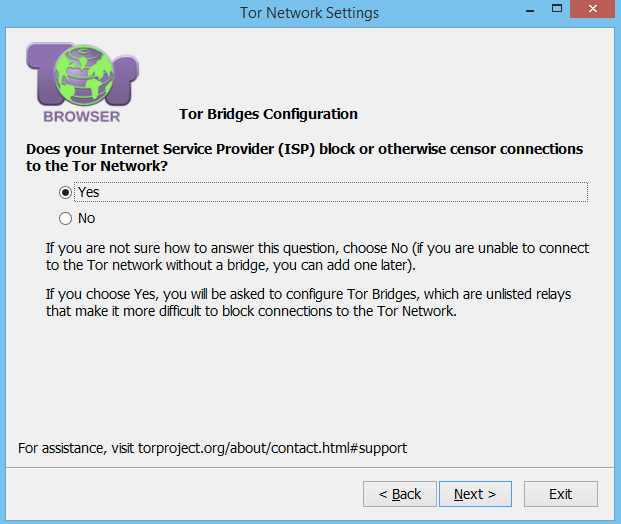

اولین روند اجرا از شما سؤال می کند که به چه نوع تنظیم Tor نیاز دارید. توجه کنید که چگونه گزینه اتصال مستقیم دارای یک دکمه اتصال است در حالی که گزینه Bridge یا گزینه محلی پروکسی دارای دکمه پیکربندی است.

در بیشتر موارد ، گزینه اتصال مستقیم از نظر فنی کار خواهد کرد ، اما دو موقعیت وجود دارد که ممکن است بخواهید گزینه دوم را انتخاب کنید. اتصال مستقیم هنوز ناشناس بودن را فراهم می کند ، اما برای ناظر آشکار خواهد بود که شما از Tor استفاده می کنید که ممکن است نمی خواهید. همچنین ، برخی از ISP ها و شبکه ها ممکن است به طور فعال اتصالات Tor را مسدود کنند ، یا ممکن است برای دسترسی به Tor به یک پروکسی پیکربندی کنید. در صورت وجود هر یک از این موارد ، می خواهید گزینه دوم را برای راه اندازی یک پل یا پیکربندی یک پروکسی انتخاب کنید.

نصب پل و پروکسی

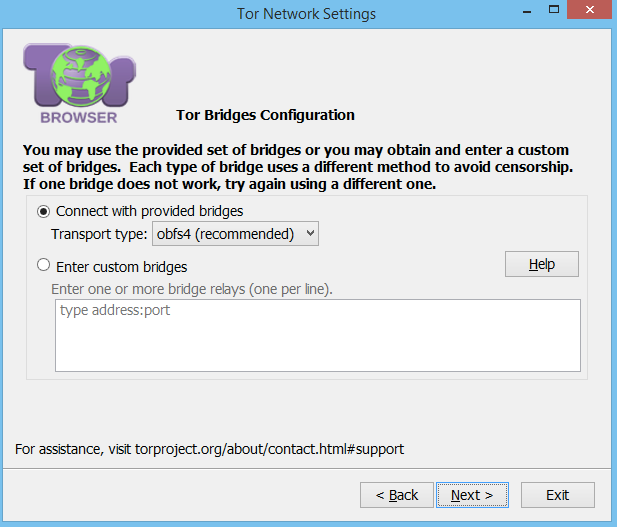

انتخاب بله برای این سوال ، صفحه ای را باز می کند که می توانید پل ها را فعال کنید. گره های Tor منتشر می شوند بنابراین هر کسی که مایل است دسترسی Tor را به شبکه خود مسدود کند ، به سادگی باید درخواستهای تعیین شده برای این گره های شناخته شده را مسدود کند. یک پل به سادگی یک گره Tor منتشر نشده است ، بنابراین اتصال به آن احتمالاً مسدود نخواهد شد زیرا این یک گره شناخته شده نیست. اگر نیازی به مشخص کردن پل های خود ندارید ، گزینه اتصال به ارائه پل ها را انتخاب کنید.

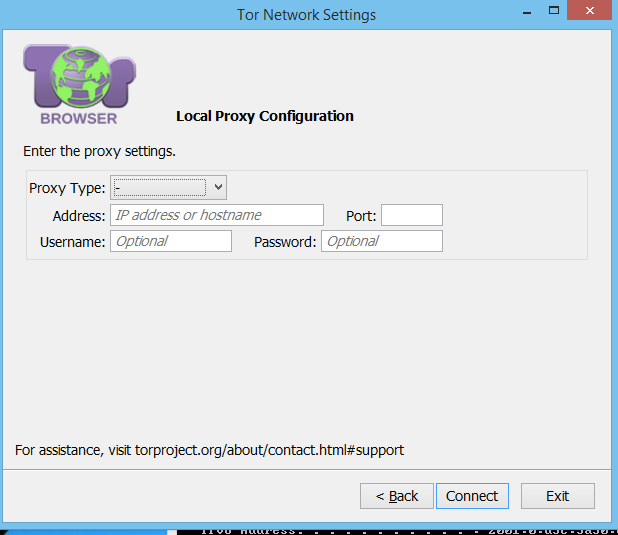

سپس به صفحه پیکربندی پروکسی منتقل خواهید شد.

با انتخاب این سوال ، صفحه پیکربندی پل دور می شود و شما را مستقیماً به صفحه پیکربندی پروکسی می برد.

اطلاعات مربوط به پراکسی خود را وارد کرده و روی دکمه اتصال کلیک کنید. شما به شبکه Tor وصل خواهید شد و مرورگر Tor راه اندازی می شود.

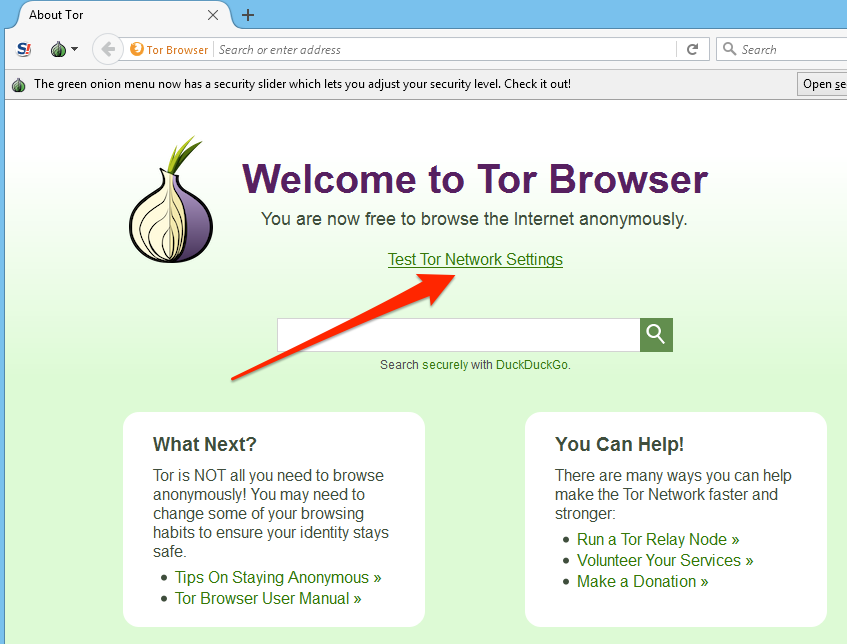

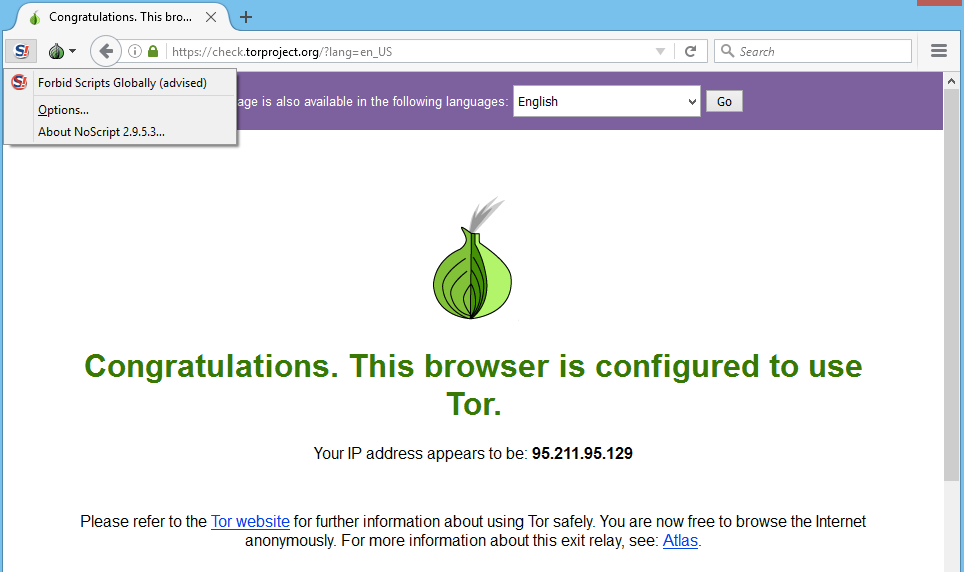

برای تأیید اتصال به سیستم ، روی پیوند تنظیمات شبکه شبکه کلیک کنید. آدرس IP که نمایش داده می شود نباید متعلق به شما باشد.

اگر به گره خروجی که به شما اختصاص داده شده علاقه دارید ، روی پیوند اطلس کلیک کنید تا اطلاعات بیشتری درباره آن کسب کنید.

نصب مرورگر Tor برای macOS / OSX

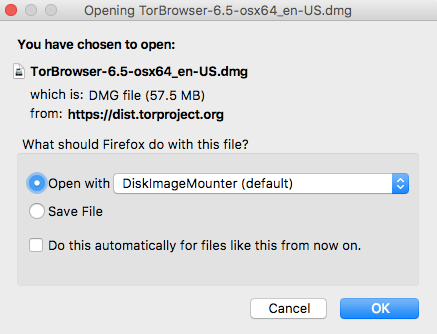

برای نصب سرویس گیرنده Tor در macOS / OSX ، به صفحه بارگیری Tor Tor واقعی مراجعه کرده و گزینه Tor Browser for Mac را انتخاب کنید.

از شما خواسته می شود پرونده تصویر را باز کنید و آن را به پوشه برنامه های خود منتقل کنید:

سپس می توانید برنامه مرورگر Tor را در Launchpad پیدا کنید. اولین فرایند اجرا شما را از همان پل و جادوگر پروکسی که نسخه ویندوز انجام داد ، می گیرد. پس از اتمام کار درست ، بر روی دکمه اتصال کلیک کنید. مرورگر Tor راه اندازی می شود. برای اطمینان از عملکرد صحیح و نشان دادن آدرس IP دیگر ، روی پیوند تنظیمات شبکه شبکه کلیک کنید.

نصب مرورگر Tor برای لینوکس

مرورگر لینوکس تور یک باینری منفرد است که هیچ فرآیند نصب ندارد.

پرونده تارهای فشرده شده را استخراج کنید و یک پوشه tor-browser_en-US با فایلی به نام start-tor-browser.desktop در آن ایجاد کنید. آن فایل را از پوسته اجرا کنید یا روی آن دو بار در مدیر فایل خود کلیک کنید تا مرورگر Tor را راه اندازی کنید. این کار نخستین فرایند اجرا را آغاز می کند که به شما امکان می دهد پل یا پراکسی مورد نیاز خود را تنظیم کنید و سپس به Tor وصل شوید. دستورالعمل های دقیق در مورد آن نصب در بخش نصب مرورگر Tor برای ویندوز این مقاله است.

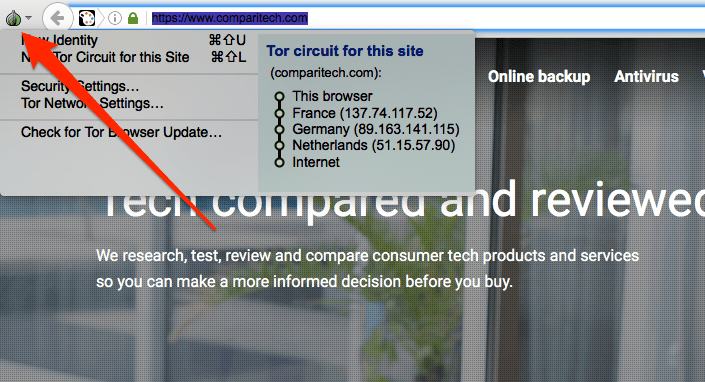

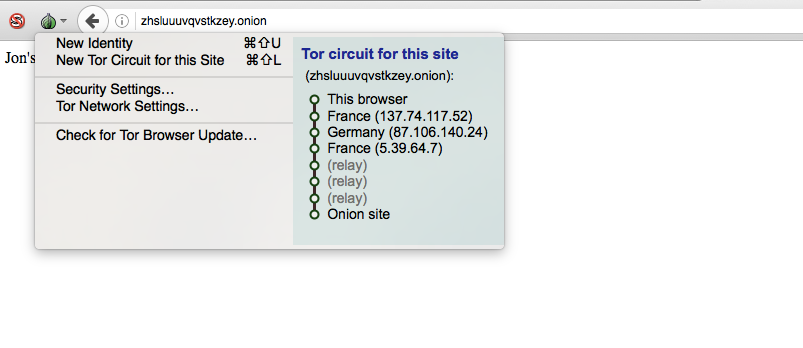

با کلیک بر روی نماد پیاز در کنار نوار آدرس مرورگر ، اطلاعات مربوط به مدار Tor که برای شما ایجاد شده است فاش می کند. مدار مسیری است که از طریق Tor انجام شده است. به عنوان مثال ، برای مشاهده وب سایت Comparitech از کانادا ، وارد شبکه Tor در فرانسه شدم ، از طریق آلمان گزاف گویی کردم و از شبکه خالص در هلند خارج شدم..

راه اندازی یک سرویس Tor

خدمات Tor از یک ساختار URL خاص استفاده می کنند. در شبکه روشن ما عادت کرده ایم که دامنه های سطح بالا (TLD) مانند .com ، .net و بی شمار دیگری را مشاهده کنیم. TLD که در شبکه خالص وجود ندارد .onion است و برعکس ، تنها TLD است که در شبکه Tor وجود دارد. یعنی اگر بدون اتصال به Tor به یک سرویس Tor مانند سایت Tor Facebook در https://www.facebookcorewwwi.onion وصل شوید ، نمی توانید. به دلیل این کنوانسیون نامگذاری ، برخی از افراد از خدمات Tor به عنوان سایت پیاز یاد می کنند.

ملاحظات امنیتی در هنگام راه اندازی

اکنون می خواهیم یک سرویس Tor را با استفاده از VPS ارزان لینوکس راه اندازی کنیم. اولین درس در OpSec است: زیرا من علاقه ای به مدل جاده ابریشم ندارم ، من فقط یک VPS را از یک ارائه دهنده ابر خریداری می کنم که برای همیشه من را به نوعی با این سرور مرتبط می کند. شما باید از سروری استفاده کنید که میزان نگرانی شما از ارتباط با آن را منعکس می کند.

نکته دیگر اینکه اتصال به این سرور با آدرس IP ISP شما را با این سرویس مرتبط می کند. اگر این نگرانی برای شما وجود دارد ، دو راه اصلی در این مورد وجود دارد. اگر روش مناسب دیگری برای اتصال به این سیستم دارید بدون استفاده از SSH می توانید خدمات Tor خود را با استفاده از آن روش تنظیم کنید و هرگز نگران این موضوع نباشید. اما اگر راهی برای اتصال به این سرور غیر از SSH ندارید ، می توانید از پروکسی SOCKS5 ارائه شده توسط مرورگر Tor برای عبور و مرور ترافیک SSH خود استفاده کنید. در هر روش باید از ارتباط IP IP شما با این سرور جلوگیری شود.

SSH با استفاده از پروکسی Tor

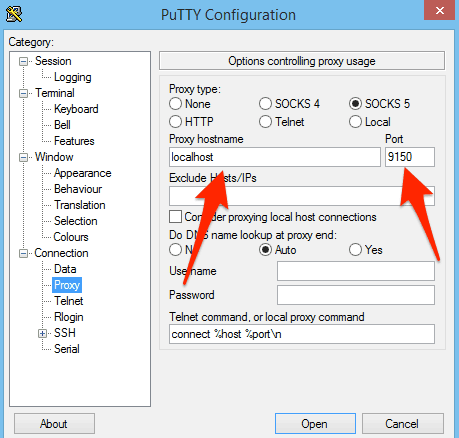

اگر از PuTTY استفاده می کنید ، می توانید آنرا در صفحه پروکسی پیکربندی کنید:

با استفاده از لینوکس یا macOS ، می توانید از SSH با استدلال ProxyCommand با استفاده از صحیح $ SERVERIP و $ USERNAME صحیح برای سرور خود استفاده کنید. استفاده از IP به جای هر نام میزبانی که ممکن است ایجاد کرده باشید باید از نشت DNS جلوگیری کند:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5-x localhost: 9150٪ h٪ p"

من این را در سیاهههای مربوط به سرور می بینم:

5 فوریه 16:34:34 میزبان-172-20-0-101 sshd [11269]: رمز عبور پذیرفته شده برای US USAME از 65.19.167.131 پورت 22323 ssh2

و می توانیم با تور اطلس مشورت کنیم تا تأیید کنیم که 65.19.167.131 IP یک گره خروج Tor در ایالات متحده است ، بنابراین همه چیز خوب به نظر می رسد.

پس از نصب Tor روی سرور ، می توانید تصمیم به راه اندازی سرویس SSH Tor بگیرید و سپس با استفاده از نام .ionion برای سرویس خود ارتباط برقرار کنید. این دستور به این شکل به نظر می رسد و از آنجا که از پروکسی Tor درخواست می کند ، IP localhost در سیاهههای مربوط به SSH دیده می شود.

$ ssh $ YOURSERVICENAME.onion -l $ USERID -O ProxyCommand ="nc -X 5-x localhost: 9150٪ h٪ p" $USERID@$YOURSERVICENAME رمز عبور اینیون: آخرین ورود: یکشنبه 5 فوریه 20:47:10 [year] از 127.0.0.1

نصب Tor

مخزن Tor را به منابع نصب خود اضافه کنید. Tor ممکن است در repos توزیع شما در دسترس باشد ، اما می تواند قدیمی باشد. احتمالاً بهتر است با استفاده از مدخلهای زیر ، یک فایل repo مانند /etc/yum.repos.d/tor.repo را با استفاده از پروژه Tor واقعی انجام دهید:

[tor] name = Tor repo enabled = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

سپس Tor را نصب کنید:

sudo yum install tor

بسته های Debian و Ubuntu را می توانید در فهرست https://deb.torproject.org/torproject.org/dists/ پیدا کنید. پیکربندی فوق را در صورت لزوم برای توزیع خود به روز کنید.

به پرونده / etc / tor / torrc نگاهی بیندازید. حداقل مورد نیاز شما در آن پرونده فعال است:

RunAsDaemon 1 DataDirectory / var / lib / tor

همچنین ممکن است مایل باشید مسیرهای جستجوی DNS خود را از طریق Tor انجام دهید. با این کار تمام DNS شما از طریق Tor مجبور می شود با افزودن این قسمت به torrc fle (مقداری برای VirtualAddrNetworkIPv4 که در سرور شما معنی دارد استفاده کنید):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

برای انجام این کار ، باید به سرور خود نیز بگویید که DNS را در localhost حل کند. این می تواند با تغییر /etc/resolv.conf انجام شود تا به سیستم خود بگویید با استفاده از localhost به جای هر سرویس دهنده نامی که اکنون پیکربندی شده است ، با استفاده از localhost حل و فصل کنید..

نام سرور 127.0.0.1

سپس حل کننده خود را مجدداً راه اندازی کنید:

راه اندازی مجدد شبکه خدمات sudo

در صفحه Tor Project در اینجا اطلاعات بیشتری در مورد DNS و پراکسی وجود دارد.

آماده سازی سرویس واقعی (وب ، SSH)

یک سرویس Tor به معنای واقعی کلمه می تواند هر نوع خدمتی باشد که می خواهید در شبکه روشن اجرا کنید. من می خواهم از سرور وب به عنوان نمونه استفاده کنم و از سرور وب براق Nginx (تلفظ موتور X) استفاده کنم. Tor جلوی Nginx را اجرا می کند و همه درخواست ها را پروکسی می کند. من از CentOS برای این دستورالعمل ها استفاده می کنم ، بنابراین بیشتر این دستورات برای هرگونه اغماض مبتنی بر Red Hat کار می کنند. می توانید به جای yum از سیستم های مبتنی بر Debian مانند اوبونتو استفاده کنید ، و پرونده هایی که ذکر کردم ممکن است در مکان های کمی متفاوت باشند.

Nginx را با استفاده از مدیر بسته توزیع خود نصب کنید.

sudo yum نصب nginx

به یاد بیاورید که تور قصد دارد به درخواست های پروکسی برای سرور وب بپردازد. این بدان معنی است که Nginx فقط باید به درگاههای localhost گوش کند. اگر Nginx همچنین به رابط های شبکه متصل به اینترنت گوش می دهد ، خطر این را دارید که سرویس پنهان خود را در شبکه پاک در دسترس قرار دهید. برای اتصال Nginx فقط به localhost ، پرونده default.conf را پیدا کنید و stanza سرور پیش فرض را به روز کنید. در دفاتر مبتنی بر RPM ، پرونده پیکربندی پیش فرض معمولاً در اینجا قرار دارد:

sudo vi /etc/nginx/conf.d/default.conf

localhost را به بخشنامه پیش فرض گوش دادن اضافه کنید ، بنابراین به نظر می رسد:

localhost را گوش دهید: 80 default_server؛ نام ارائهکننده _؛ root / usr / share / nginx / html؛

راه اندازی مجدد Nginx:

راه اندازی مجدد sudo serice nginx

پورت localhost 80 و پورت 80 در دسترس اینترنت را تست کنید. در خود سرور:

# curl -IL localhost HTTP / 1.1 200 OK سرور: nginx / 1.10.2 تاریخ: آفتاب ، 05 فوریه [year] 20:13:33 GMT محتوا-نوع: text / html محتوا-طول: 3698 آخرین اصلاح: دوشنبه ، 31 اکتبر 2016 12:37:31 اتصال GMT: زنده نگه داشتن ETag: "58173b0b-e72" محدوده پذیرش: بایت

خاموش سرور:

$ curl -IL 170.75.162.213 curl: (7) اتصال به پورت 80.75.162.213 وصل نشد: اتصال رد شد

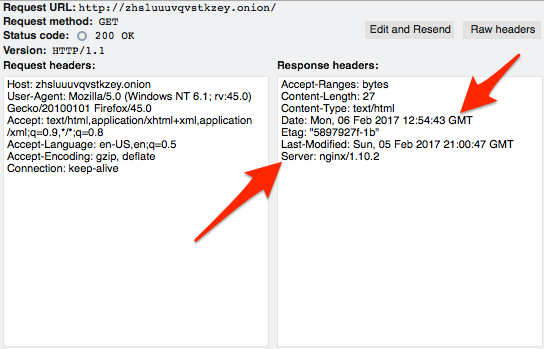

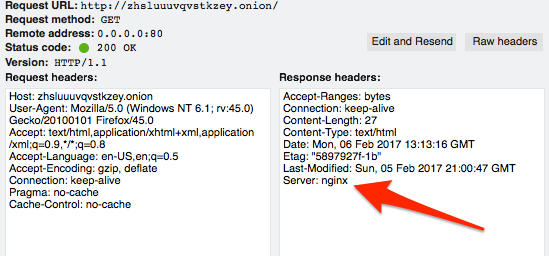

علیرغم اینکه ممکن است در آن هدرها نشت اطلاعاتی وجود داشته باشد که باید به آن پرداخته شود ، نصب اتصالات خوب به نظر می رسد. اطلاعات بیشتر در مورد عناوین بخش OpSec بعداً آمده است.

قدم بعدی این است که به Tor بگویید که از طریق رابط شبکه خارجی در پورت 80 به ترافیک گوش دهید و سپس از پروکسی که به نصب Nginx محلی شما می رسد گوش دهید..

sudo vim / etc / tor / torrc

در پایان خطوط زیر را اضافه کنید. قالب دستورالعمل HiddenServicePort پستی است که شما می خواهید Tor بتواند اتصالات را بپذیرد ، و سپس IP: PORT را برای درخواست پراکسی از آن استفاده کنید. در این حالت ، ما می خواهیم Tor به درگاه استاندارد HTTP 80 گوش دهد و سپس به پورت 80 در localhost در نمونه Nginx ما برگردد. شما می توانید از این امر استنباط کنید که می توانید به طور جداگانه از پروکسی جداگانه استفاده کنید و نه فقط خدمات محلی با Tor.

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

راه اندازی مجدد تور:

راه اندازی مجدد Tor torrent service

برای پیدا کردن نام سرویس جدید HTTP Tor خود ، به پرونده نام میزبان HiddenServiceDir مشخص شده در پرونده torrc مراجعه کنید. این نام سرویس واقعی HTTP است که برای این مقاله تولید شده است ، اما به احتمال زیاد دیگر در زمان انتشار کار نخواهد کرد:

cat / var / lib / tor / http_hs / نام میزبان

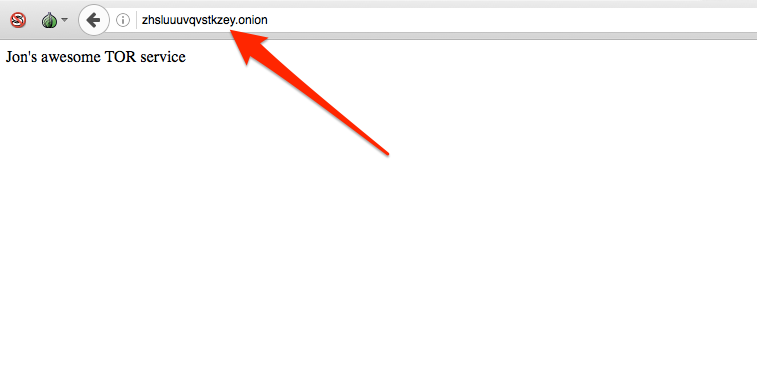

zhsluuuvqvstkzey.onion

در 10 دقیقه یا همین کار ، روی Tor کار می کند و می توانید آن را در مرورگر Tor قرار دهید.

به مدار مختلف Tor که یک سرویس پیاز از آن استفاده می کند توجه کنید. به عنوان نمونه اولیه استفاده از Tor برای رسیدن به سایت Comparitech ، از Tor به اینترنت خارج نمی شوید. این امر به این دلیل است که سایتهای .ionion فقط در Tor قرار دارند.

اکنون می توانید خدمات بیشتری مانند سرویس Tor SSH یا هر چیز دیگری را اضافه کنید. فقط سرویس مورد نظر خود را نصب کنید و سپس دو دستورالعمل HiddenService را به torrc خود اضافه کنید و Tor را دوباره راه اندازی کنید..

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

مجدداً Tor را تولید کنید تا کلیدهای خدمات و نام خود را تولید کنید:

سرو سرویس sudo گربه sudo / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

SSH را از دستگاه دیگری با استفاده از نام پیاز خود وارد کنید:

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5-x localhost: 9150٪ h٪ p"

رمز عبور [email protected]: آخرین ورود: یکشنبه 5 بهمن 20 20:53:20 [year] از 127.0.0.1

وقتی تأیید کردید که می توانید SSH را با استفاده از نام پیاز ، زمان مناسبی برای خاموش کردن SSH از شبکه روشن است. این خط را در پرونده / etc / ssh / sshd_config خود لغو کنید:

#ListenAddress 0.0.0.0

و آن را تغییر دهید تا بخوانید:

ListenAddress 127.0.0.1

و SSH را مجدداً راه اندازی کنید:

sudo service ssh راه اندازی مجدد

سرویس مخفی خود را مخفی نگه دارید (OpSec)

امنیت عملیاتی (OpSec) مفهومی است که جمع آوری اطلاعات به راحتی در دسترس و به ظاهر نامربوط می تواند برخی از اطلاعات بسیار خاص را تولید کند. خود تور از نظر ناشناس کردن ترافیک بسیار خوب است ، اما انسانها در OpSec وحشتناک هستند. به همین دلیل بسیاری از افرادی که از Tor برای بد استفاده کرده اند با موفقیت شناسایی شدند.

بالاترین نمونه مورد Tor احتمالاً سایت Tor بازار سیاه Silk Road است. مدیران هر دو نسل از آن سایت و همچنین برخی از فروشندگان دستگیر شدند. در حالی که احتمالاً جزئیات دقیق هرگز کاملاً مشخص نخواهد بود ، در بیشتر موارد ناشناس بودن توسط OpSec شلخته و نه ضعف در خود Tor شکسته می شود. با این وجود مواردی وجود دارد که خود شبکه Tor ممکن است به خطر بیفتد.

گزارش هایی وجود دارد مبنی بر اینکه مخالفان تور در حال کار با گره های Tor هستند. ایده این است که اگر یک رقیب به اندازه کافی رله و گره های خروجی را کار کند ، می توان آنالیز ترافیک در مقیاس بزرگ را برای شناسایی کاربران شخصی انجام داد. عملیات FBI Onymous که Silk Road 2.0 و 400 سایت دیگر را خراب کرد احتمالاً گره های Tor را به عنوان بخشی از مجموعه داده های تحقیقاتی خود اجرا کرده است. تعدادی از رله های Tor که برای تغییر هدرها تغییر داده شده اند تا اطلاعات جریان ترافیک را فاش کنند ، در شبکه Tor ظاهر شدند که منجر به دستگیری ها شد. همچنین ذکر شده است که 129 از 400 وب سایت توسط یک ارائه دهنده میزبانی وب واحد میزبانی شده است. این ممکن است بدان معنی باشد که ارائه دهنده هاستینگ از OpSec ضعیف برخوردار است یا ممکن است به معنای همکاری با ارائه اطلاعات سرور داخلی در دسترس کاربران عادی تور نباشد..

به هر صورت ، اگر می خواهید از سرویس مخفی Tor خود جدا شوید ، وظیفه بسیار بزرگی را پیش روی خود دارید. بودجه و تعیین طرف مقابل شما به احتمال زیاد عامل تعیین کننده موفقیت است تا هر اقدامی که شخصاً انجام دهید. اما ، این هیچ دلیلی برای شل و ول بودن نیست. بن تاسکر قطعه متفکرانه ای را در Tor OpSec نوشت که تحمل آن خواندن است. در اینجا مواردی وجود دارد که شما باید آنها را مرور کنید تا اطمینان حاصل کنید که اطلاعاتی را فاش نمی کنید که بتواند برای شناسایی شما استفاده کند.

فنی OpSec

امنیت به بهترین شکل در لایه ها انجام می شود. هیچ گلوله ای از نقره وجود ندارد که یک اندازه آن با تمام مدل های امنیتی متناسب باشد. ما این موضوع را در معماری Tor مشاهده می کنیم که هیچ گره تنها اطلاعات کافی برای سازش کاربر ندارد. به همین ترتیب ، هنگام تنظیم سرور و سرویس های Tor خود ، نباید به آنها اعتماد کنید تا در مورد مورد استفاده خاص خود در ذهن پیکربندی شوند.

دیواره آتش

ما دو سرویس Tor را پیکربندی کردیم تا فقط به رابط localhost گوش دهند. این باید به اندازه کافی باشد تا از دسترسی آنها در شبکه روشن جلوگیری شود. اما ممکن است اتفاقاتی بیفتد که خارج از کنترل شما باشد ، بنابراین منطقی است که اضافه کردن یک لایه امنیتی و فایروال در کل سرور در همه پورت ها. این امر به دلیل بروزرسانی نادرست یا خطای انسانی مانع از دسترسی ناگهانی سرویس های شما در شبکه روشن خواهد شد.

هدر برنامه ها

دو دلیل برای حذف هرچه بیشتر عنوان در کلیه خدمات شما وجود دارد. در مرحله اول ، آنها ممکن است در واقع اطلاعاتی را درباره سیستم شما به دست آورند که می تواند در شناسایی مکان آن کمک کند. دوم ، حتی اگر آنها اطلاعات خاصی مانند آن را فاش نکنند ، می توان از تمام داده ها در تلاش برای اثر انگشت سرور استفاده کرد و بعداً آن را با برخی دیگر از سرورهای شناخته شده برای شناسایی آن مرتبط کرد..

می توانید رشته Nginx نسخه را با استفاده از بخشنامه server_tokens در سرور ، مکان یا بخش http از پرونده پیکربندی Nginx خود حذف کنید..

sudo vim /etc/nginx/conf.d/default/com

من آن را در بخش سرور قرار می دهم:

سرور {server_tokens خاموش است. localhost را گوش دهید: 80 default_server؛ نام ارائهکننده _؛ …

اکنون نسخه از بین رفته است:

با استفاده از ماژول Headers More می توانید با Nginx دورتر بروید. با استفاده از آن ، می توانید طیف گسترده تری از هدرها را تنظیم یا حذف کنید.

SSH

نکته مهم در مورد SSH اثر انگشت شناسایی سرور است. هنگامی که برای اولین بار به یک سرور SSH متصل می شوید ، به شما اطلاع می یابد که سیستم شما نمی تواند هویت سیستم از راه دور را که با اثر انگشت کلید سرور ارائه شده است ، تأیید کند و از شما می پرسد که می خواهید چه کاری انجام دهید. اکثر ما آن را می پذیریم و سپس کلید عمومی سرور در پرونده های شناخته شده_ hosts ما ذخیره می شود. تلاش های بعدی برای اتصال به آن سرویس ، دیگر ما را برطرف نمی کند:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5-x localhost: 9150٪ h٪ p" صحت میزبان “oxxcatqaha6axbcw.onion ()” مشخص نیست. اثر انگشت کلید RSA SHA256 است: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. آیا مطمئن هستید که می خواهید اتصال (بله / خیر) را ادامه دهید؟ بله هشدار: “oxxcatqaha6axbcw.onion” (RSA) دائمی به لیست میزبان شناخته شده اضافه کرد. رمز عبور [email protected]:

این خط به پرونده know_hosts من اضافه شده است:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBB

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

بنابراین ، دفعه بعدی که در آن مرحله وارد می شوم انجام نمی شود:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5-x localhost: 9150٪ h٪ p" رمز عبور [email protected]: آخرین ورود: دوشنبه 6 فوریه 13:25:50 [year] از 127.0.0.1

مشکلی که در این مورد وجود دارد در پرونده شناخته شده_هوست من است. از آنجایی که من قبلاً با استفاده از IP عمومی و پروکسی Tor من به سرورم متصل شدم ، در حال حاضر برای آن اثر انگشت پیاز را تحت یک آدرس IP متفاوت دارم:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr93

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Zo + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

این یک همبستگی بسیار قدرتمند است. تقریباً مطمئن است که آدرس IP 170.75.162.213 میزبان سرویس Tor من در oxxcatqaha6axbcw.onion بر اساس این اطلاعات است.

اینها فقط دو نمونه از روش هایی است که می توان از خدمات شما برای شناسایی بعدی می توان اثر انگشت گرفت. احتمالاً هیچ راهی برای شمارش هر روش ممکن برای شناسایی سرویس شما وجود ندارد اما عناوین برنامه و رفتار موضوعات اصلی چتر برای بررسی هستند.

رفتاری OpSec

روش های غیر فنی وجود دارد که ممکن است سرویس شما با شما گره خورده باشد.

وقت تمام وقت

خدمات شما می توانند تا زمان بروزرسانی کنترل شوند. بسیاری از سرویس های Tor در مراکز داده سنتی میزبانی نمی شوند و فقط من به صورت پراکنده در دسترس خواهم بود. ارتباط با چرخه های به موقع ممکن است سرنخ هایی را به منطقه زمانی یا برنامه کاری اپراتور بدهد.

داده های حساب

اگر به یک سایت دسترسی پیدا کردید و سپس با اطلاعات قابل شناسایی وارد شوید ، استفاده از Tor برای ناشناس بودن معنایی ندارد. راس اولبریخت ، محکوم به عنوان Dread Pirate Roberts of Silk Road (نسخه 1.0) ، لحظه به لحظه توسط ماموران FBI در یک کتابخانه پریشان شد و یک عامل FBI دیگر لپ تاپ خود را گرفت و فرار کرد. اولبریخت به حساب DRP Road Silk خود وارد شد. بدیهی است که Ulbricht قبلاً مشخص و راهاندازی شده بود ، اما آن مهندسی اجتماعی کمی به FBI اجازه داد تا وی را به حساب شخصی که در جستجوی آن بودند وارد سیستم کند..

همبستگی نام کاربری

بسیاری از افراد برای مخفی کردن هویت واقعی خود از دسته یا اسم مستعار در اینترنت استفاده می کنند. در بعضی موارد ، آنها دسته ای را زودتر انتخاب می كنند و فقط تمایل دارند كه با آن بچسبند ، یا حداقل هر از گاهی دوباره از آن استفاده كنند. این بد OpSec است.

در حالی که این هیچ ارتباطی با Tor به طور خاص ندارد ، به عنوان مثال خوبی برای استفاده از داده های حساب تاریخی برای شناسایی افراد ارائه می دهد. پل Combetta ، سرپرست ایمیل هیلاری کلینتون ، به عنوان کاربر سنگسار “Reddit” مورد هدف قرار گرفت و اطلاعاتی درمورد نحوه تغییر گیرندگان ایمیل در هنگام انتشار خبر سرور ایمیل خصوصی کلینتون را به دنبال داشت. تاریخچه طولانی و به راحتی ردیابی Combetta با استفاده از آن دسته وجود دارد ، بنابراین تقریباً هیچ گونه ناشناسی بودن آن وجود ندارد.

همانطور که در مورد نگرانی های OpSec از فناوری وجود دارد ، احتمالاً هیچ محدودیتی برای نوع رفتاری که می تواند برای شناسایی اپراتور یک سرویس Tor مرتبط و همبسته باشد ، وجود ندارد. طرف مقابل شما به راحتی باید قبل از انجام این کار ، عقاید و پول را تمام کند.

مرورگر Tor استفاده می شود. این روش بسیار ساده تر و سریعتر از نصب سرویس گیرنده Tor است. با نصب مرورگر Tor برای ویندوز ، شما می توانید به راحتی به خدمات پنهان Tor دسترسی پیدا کنید و از حفظ حریم خصوصی خود اطمینان حاصل کنید. همچنین ، برای استفاده از سرویس پنهان Tor برای اجرای خدماتی مانند وب سایت ها ، نیاز به نصب سرویس گیرنده Tor بر روی سیستم خود دارید. با استفاده از این روش ، می توانید به راحتی و با اطمینان از حفظ حریم خصوصی خود استفاده کنید. بنابراین ، نصب مرورگر Tor برای ویندوز یکی از بهترین راه های دسترسی به خدمات پنهان Tor است.