تعداد زیادی از مقالات دیگر در آنجا با IPSec و SSL VPN از دیدگاه مدیر شبکه ای که مجبور است آنها را تنظیم کند مقایسه و تضاد می کنند. با این حال ، این مقاله به بررسی خواهد پرداخت چگونه ارائه دهندگان اصلی VPN تجاری از SSL و IPSec در خدمات مصرفی خود استفاده می کنند, که برای دسترسی به وب و نه یک شبکه شرکتی در نظر گرفته شده اند.

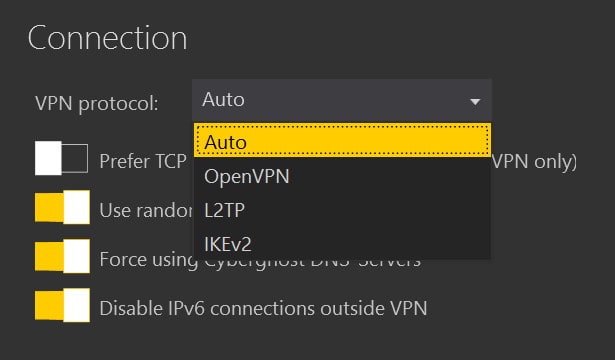

پروتکل های VPN که استفاده می کنند رمزگذاری IPSec شامل L2TP ، IKEv2 و SSTP است. OpenVPN محبوب ترین پروتکل است که از رمزگذاری SSL استفاده می کند, به طور خاص کتابخانه OpenSSL. SSL در برخی از VPN های مبتنی بر مرورگر نیز استفاده می شود.

در این مقاله ، رمزگذاری IPSec و SSL از دیدگاه کاربر نهایی VPN مقایسه و تضاد شده است. اگر می خواهید توضیحی اساسی تر درباره این دو پروتکل داشته باشید ، راهنمای عمیق ما در مورد انواع رایج رمزگذاری را بررسی کنید.

مبانی رمزگذاری VPN

رمزگذاری VPN محتویات ترافیک اینترنت شما را به گونهای تقسیم می کند که فقط با استفاده از کلید صحیح فقط می توان آنرا ویرایش (رمزگشایی) کرد. داده های خروجی قبل از ترک دستگاه شما رمزگذاری می شوند. سپس به سرور VPN ارسال می شود ، که داده ها را با کلید مناسب رمزگشایی می کند. از آنجا داده های شما مانند وب سایت به مقصد خود ارسال می شوند. رمزگذاری مانع از آن می شود که هر کسی که اتفاق می افتد داده ها را بین شما و سرور VPN – ارائه دهندگان خدمات اینترنت ، آژانس های دولتی ، هکرهای وای فای ، و غیره – رهگیری کند تا بتواند محتوا را رمزگشایی کند..

ترافیک ورودی با همان روند معکوس انجام می شود. اگر داده ها از یک وب سایت وارد می شوند ، ابتدا به سرور VPN می روند. سرور VPN داده ها را رمزگذاری می کند ، سپس آن را به دستگاه شما ارسال می کند. سپس دستگاه شما داده ها را رمزگشایی می کند تا بتوانید به طور عادی وب سایت را مشاهده کنید.

همه اینها تضمین می کند که داده های اینترنتی کاربران VPN خصوصی و خارج از دست احزاب غیرمجاز باقی می ماند.

تفاوت بین انواع مختلف رمزگذاری شامل موارد زیر است:

- قدرت رمزگذاری ، یا روش و درجه ای که داده های شما تقسیم می شوند

- نحوه مدیریت و تبادل کلیدهای رمزگذاری

- چه رابط ها ، پروتکل ها و پورت هایی که استفاده می کنند

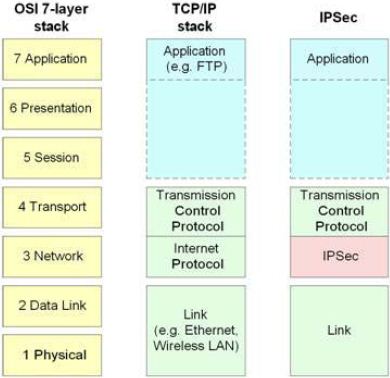

- چه لایه های OSI را اجرا می کنند

- سهولت استقرار

- عملکرد (بخوانید: سرعت)

امنیت

به اختصار: لبه کمی به نفع SSL.

اتصالات IPSec برای رمزگذاری و ارسال ترافیک به یکدیگر ، نیاز به یک کلید از پیش مشترک وجود دارد که بر روی کلاینت و سرور وجود دارد. تعویض این کلید فرصتی را برای یک مهاجم برای سرکوب یا گرفتن کلید پیش اشتراک شده فراهم می کند.

SSL VPN ها این مشکل را ندارند زیرا آنها از رمزنگاری کلید عمومی برای مذاکره در مورد لرزش و تبادل ایمن کلیدهای رمزگذاری استفاده می کنند. اما TLS / SSL یک لیست طولانی از آسیب پذیری های خود مانند Heartbleed دارد.

برخی از SSL VPN اجازه می دهد گواهی های معتبر ، خود امضا نشده و مشتری را تأیید نکنید. این خصوصاً در پسوندهای مرورگر SSL VPN “بدون مشتری” متداول است. این VPN ها که به هر کسی امکان اتصال از هر دستگاهی را می دهند ، در مقابل حملات انسان در میانه (MITM) آسیب پذیر هستند. با این حال ، این مورد در مورد بیشتر مشتری های بومی OpenVPN اتفاق نمی افتد.

SSL معمولاً برای بروزرسانی به سرور و مشتری به تکه های مکرر بیشتری نیاز دارد.

عدم وجود کد منبع باز برای پروتکل های VPN مبتنی بر IPSec ممکن است نگرانی افرادی را که نسبت به جاسوسان و جاسوسان دولتی احتیاط دارند ، نگران کند. در سال 2013 ، ادوارد اسنودن فاش کرد که برنامه بولرون آژانس امنیت ملی ایالات متحده به طور فعال سعی در “قرار دادن آسیب پذیری ها در سیستم های رمزگذاری تجاری ، سیستم های IT ، شبکه ها و دستگاه های ارتباطی نهایی که از طریق اهداف استفاده می شود” وارد شده است. ممکن است توسط هکرها مورد سوء استفاده قرار بگیرد.

در پایان ، امنیت قوی به احتمال زیاد نتیجه مدیران شبکه ماهر و متفکر است و نه انتخاب پروتکل.

گذرگاه فایروال

به اختصار: VPN های مبتنی بر SSL معمولاً برای دور زدن فایروال ها بهتر هستند.

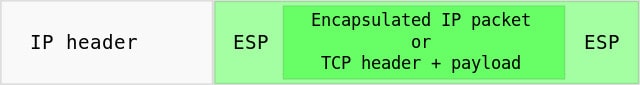

فایروال های NAT اغلب در روترهای wifi و سایر سخت افزارهای شبکه وجود دارند. برای محافظت در برابر تهدیدات ، آنها هرگونه ترافیک اینترنتی که به رسمیت شناخته نشده است را پرتاب می کنند ، شامل بسته های داده ای بدون شماره بندری. بسته های رمزگذاری شده IPSec (بسته های ESP) هیچ شماره پستی را به طور پیش فرض اختصاص نمی دهند ، به این معنی که می توانند در فایروال های NAT گیر بیایند. این می تواند مانع از کارآیی IPSec VPN شود.

برای پی بردن به این مسئله ، بسیاری از IPSec VPN بسته های ESP را درون بسته های UDP محصور می کنند ، بنابراین داده ها به تعداد پورت UDP ، معمولاً UDP 4500 اختصاص داده می شوند. سرپرست شبکه در هتل ها ، فرودگاه ها و مکان های دیگر فقط ممکن است اجازه ترافیک در چند پروتکل موردنیاز را داشته باشد و ممکن است UDP 4500 جزو آنها نباشد.

ترافیک SSL می تواند از طریق پورت 443 تردد کند ، که بیشتر دستگاه ها آن را به عنوان پورت استفاده شده برای ترافیک امن HTTPS می شناسند. تقریباً همه شبکه ها ترافیک HTTPS را در بندر 443 مجاز می کنند ، بنابراین می توانیم فرض کنیم که باز است. OpenVPN به طور پیش فرض از پورت 1194 برای ترافیک UDP استفاده می کند ، اما می توان آن را از طریق درگاه های UDP یا TCP ، از جمله درگاه TCP 443 هدایت کرد. SSL برای دور زدن فایروال ها و اشکال دیگر سانسور مفیدتر است که ترافیک را بر اساس درگاه ها مسدود می کند.

سرعت و قابلیت اطمینان

به اختصار: هر دو از نظر منطقی سریع هستند ، اما IKEv2 / IPSec سریعترین اتصالات را مذاکره می کند.

بیشتر پروتکل های VPN مبتنی بر IPSec برای مذاکره در ارتباط با پروتکل های مبتنی بر SSL بیشتر طول می کشند ، اما این مورد با IKEv2 / IPSec اتفاق نمی افتد.

IKEv2 یک پروتکل VPN مبتنی بر IPSec است که بیش از یک دهه است ، اما اکنون در بین ارائه دهندگان VPN رواج دارد. هدایت استقرار آن توانایی آن است که هر زمان که اتصال VPN قطع شود اتصال مجدد به سرعت و با اطمینان انجام شود. این امر به خصوص برای مشتری های iOS و Android که ارتباط قابل اعتماد ندارند ، یا مواردی که اغلب بین داده های تلفن همراه و وای فای جابجا می شوند ، بسیار مفید است..

در مورد توان واقعی ، این یک روند پرتلاش است. ما استدلال های هر دو طرف را دیده ایم. در یک پست وبلاگ ، NordVPN اظهار داشت که IKEv2 / IPSec می تواند توان سریعتری نسبت به رقبا مانند OpenVPN ارائه دهد. هر دو پروتکل معمولاً از رمزنگاری AES 128 بیتی یا 256 بیتی استفاده می کنند.

لایه UDP اضافی که بسیاری از ارائه دهندگان برای کمک به آن در عبور از فایروال ها از ترافیک IPSec استفاده می کنند ، اضافه سربار اضافی را اضافه می کند ، به این معنی که برای پردازش به منابع بیشتری نیاز دارد. اما بیشتر مردم متوجه تفاوت نمی شوند.

در اکثر VPN های مصرف کننده ، میزان توان بیشتر به جای پروتکل VPN توسط تراکم سرور و شبکه تعیین می شود.

همچنین مشاهده کنید: سریعترین VPN

راحتی در استفاده

به اختصار: IPSec جهانی تر است ، اما بیشتر کاربرانی که از برنامه های ارائه دهنده VPN استفاده می کنند متوجه تفاوت زیادی نمی شوند.

IKEv2 ، SSTP و L2TP پروتکل های VPN مبتنی بر IPSec در اکثر سیستم عامل های اصلی ساخته شده اند ، به این معنی که برای بلند شدن و اجرای آن لزوما نیازی به یک برنامه اضافی ندارد. اگرچه بیشتر کاربران VPN مصرف کننده هنوز از برنامه ارائه دهنده برای اتصال استفاده می کنند.

SSL به طور پیش فرض در بیشتر مرورگرهای وب کار می کند ، اما برای استفاده از OpenVPN معمولاً یک برنامه شخص ثالث ضروری است. بار دیگر ، این مورد معمولاً توسط برنامه ارائه دهنده VPN مورد توجه قرار می گیرد.

در تجربه ما ، IKEv2 تمایل دارد تجربه ای بی نقص تر از OpenVPN از دیدگاه کاربر نهایی ارائه دهد. این امر تا حد زیادی به این دلیل است که IKEv2 به سرعت وقفه را متصل کرده و کنترل می کند. به گفته این ، OpenVPN تمایل به متنوع تر بودن دارد و ممکن است برای کاربرانی که نمی توانند آنچه را که می خواهند با IKEv2 انجام دهند ، مناسب تر باشد.

وقتی صحبت از VPN های شرکتی می شود که دسترسی به شبکه شرکت را به جای اینترنت فراهم می کنند ، اجماع عمومی این است که IPSec برای VPN های سایت به سایت ارجحیت دارد و SSL برای دسترسی از راه دور بهتر است. دلیل این امر این است که IPSec در شبکه لایه ای از مدل OSI فعالیت می کند ، که بدون در نظر گرفتن برنامه کاربردی ، دسترسی کامل به شبکه شرکت ها را به کاربر می دهد. محدود کردن دسترسی به منابع خاص دشوارتر است. از طرف دیگر SSL VPN ، شرکتها را قادر می سازد تا دسترسی از راه دور را در یک سطح دانه ای برای برنامه های خاص کنترل کنند.

سرپرستان شبکه که VPN دارند ، تمایل دارند مدیریت SSL را آسانتر و وقت گیرتر با SSL پیدا کنند تا IPSec.

IPSec vs SSL VPN: نتیجه گیری

در کل ، برای کاربران VPN که هر دو گزینه را دارند ، توصیه می کنیم ابتدا برای IKEv2 / IPSec بروید ، سپس در صورت بروز هرگونه مشکل ، به OpenVPN بروید. سرعتی که IKEv2 قادر به مذاکره و برقراری اتصالات است ، بهبود کیفیت زندگی ملموس تری را برای میانگین ، کاربر روزمره VPN در حالی ارائه می دهد که دارای امنیت و سرعت قابل قبولی هستند ، اما ممکن است تحت هر شرایطی کار نکند..

OpenVPN / SSL تا همین اواخر بهترین ترکیب VPN برای اکثر کاربران VPN مصرف کننده در نظر گرفته می شد. OpenVPN ، که از کتابخانه OpenSSL برای رمزگذاری و تأیید اعتبار استفاده می کند ، از نظر منطقی سریع ، بسیار ایمن ، منبع باز است و می تواند از دیواره های آتش NAT عبور کند. این پروتکل می تواند از پروتکل UDP یا TCP پشتیبانی کند.

IKEv2 / IPSec یک چالش جدید برای OpenVPN ارائه می دهد و در پروتکل های L2TP و دیگر IPSec مبتنی بر IPSec با اتصالات سریع تر ، ثبات بیشتر و پشتیبانی داخلی در اکثر دستگاه های مصرف کننده جدید ، بهبود می یابد..

SSL و IPSec هر دو دارای شجره نامه های امنیتی قوی با سرعت ، مقایسه با توان مصرفی و سهولت استفاده برای بیشتر مشتریان خدمات VPN تجاری هستند..

“IPsec in netwerklaag” توسط سوفیان حمداوی دارای مجوز تحت CC BY-SA 3.0

گذاری SSL معمولاً با استفاده از پورت 443 (پورت HTTPS) انجام می شود که برای بسیاری از فایروال ها باز است. از طرفی ، VPN های مبتنی بر IPSec برای عبور از فایروال ها بهتر هستند زیرا از پورت های مختلفی استفاده می کنند که ممکن است بسته شوند. با این حال ، برخی از فایروال ها ممکن است قابلیت عبور از VPN های مبتنی بر IPSec را برای افراد خارج از شبکه محدود کنند. در نهایت ، برای دور زدن فایروال ها ، VPN های مبتنی بر SSL بهتر هستند. سرعت و قابلیت اطمینان به اختصار: VPN های مبتنی بر SSL معمولاً سرعت پایین تری نسبت به VPN های مبتنی بر IPSec دارند زیرا برای رمزگذاری از SSL استفاده می کنند که برای پردازش بیشتری نیاز دارد. با این حال ، VPN های مبتنی بر SSL به دلیل استفاده از پورت 443 برای رمزگذاری ، معمولاً قابلیت اطمینان بیشتری دارند زیرا این پورت برای ارتباطات امن از طریق اینترنت استفاده می شود. در مقابل ، VPN های مبتنی بر IPSec معمولاً سریعتر هستند زیرا برای رمزگذاری از پروتکل IPSec استفاده می کنند که برای پردازش کمتری نیاز دارد. راحتی در استفاده به اختصار: VPN های مبتنی بر SSL معمولاً راحت تر در استفاده هستند زیرا نیازی به نصب نرم افزار VPN ندارند و می توانند از طریق مرورگر وب استفاده شوند. از طرفی ، VPN های مبتنی بر IPSec نیاز به نصب نرم افزار VPN دارند و ممکن است برای کاربران غیرفنی دشوار باشد. در نهایت ، انتخاب بین VPN های مبتنی بر SSL و IPSec بستگی به نیازهای شما دارد. اگر به دنبال یک VPN ساده و قابل اعتماد برای دسترسی به وب هستید ، VPN های مبتنی بر SSL ممکن است بهترین گزینه باشند. اگر به دنبال یک VPN با سرعت بالا و امنیت بالا هستید ، VPN های مبتنی بر IPSec ممکن است بهترین گزینه باشند.

ترافیک VPN) معمولاً توسط فایروال های NAT مسدود می شوند ، در حالی که بسته های SSL VPN به راحتی از آنها عبور می کنند. این به این معنی است که اگر شما در یک شبکه با فایروال NAT هستید ، SSL VPN بهترین گزینه برای شما است. سرعت و قابلیت اطمینان به اختصار: IPSec برای سرعت و قابلیت اطمینان بهتر است. IPSec برای رمزگذاری و ارسال ترافیک از پروتکل های UDP و ESP استفاده می کند که سرعت بالاتری نسبت به SSL دارند. همچنین ، IPSec برای ایجاد اتصال VPN از یک کانال مستقیم بین دو دستگاه استفاده می کند ، در حالی که SSL VPN برای ایجاد اتصال از طریق مرورگر وب استفاده می کند که ممکن است باعث کاهش سرعت شود. راحتی در استفاده به اختصار: SSL VPN برای راحتی در استفاده بهتر است. SSL VPN برای اتصال به VPN از طریق مرورگر وب استفاده می کند ، بنابراین نیازی به نصب نرم افزار VPN نیست. همچنین ، SSL VPN برای دسترسی به وب سایت ها و برنامه های مختلف از جمله برنامه های ابری و برنامه های تلفن همراه استفاده می شود. IPSec VPN برای دسترسی به یک شبکه شرکتی استفاده می شود و نیاز به نصب نرم افزار VPN دارد. در نتیجه ، SSL VPN برای کاربرانی که به دنبال راحتی در استفاده هستند ، بهتر است. IPSec vs SSL VPN: نتیجه گیری در نهایت ، انتخاب بین IPSec و SSL VPN بستگی به نیازهای شما دارد. اگر شما در یک شبکه با فایروال NAT هستید و به دنبال راحتی در استفاده هستید ، SSL VPN بهترین گزینه برای شما است. اگر شما به دنبال سرعت و قابلیت اطمینان هستید و نیاز به دسترسی به یک شبکه شرکتی دارید ، IPSec VPN بهترین گزینه برای شما است. در نهایت ، امنیت قوی به احتمال زیاد نتیجه مدیران شبکه ماهر و متفکر است و نه انتخاب پروتکل.

این مقاله در مورد مقایسه و تضاد بین IPSec و SSL VPN است که برای مدیران شبکه می تواند مفید باشد. در این مقاله ، ارائه دهندگان اصلی VPN تجاری از SSL و IPSec در خدمات مصرفی خود استفاده می کنند. همچنین ، مقایسه و تضاد بین رمزگذاری IPSec و SSL از دیدگاه کاربر نهایی VPN نیز بررسی شده است. امنیت ، گذرگاه فایروال ، سرعت و قابلیت اطمینان و راحتی در استفاده از VPN نیز در این مقاله مورد بررسی قرار گرفته است. در نهایت ، امنیت قوی به احتمال زیاد نتیجه مدیران شبکه ماهر و متفکر است و نه انتخاب پروتکل.