Az online névtelenség fenntartása nem könnyű feladat. A mai hirdetésközpontú és nagymértékben vizsgált internetes ökoszisztéma arra törekszik, hogy pontosan ellenkező eredményt érjen el. Nemzetbiztonság, vagy okostelefon eladása esetén a kormányok és a vállalatok mindent tudni akarnak rólad. Nem egyszerű feladat az, hogy elveszítsék a nyomot.

Lehetséges, hogy online névtelen maradok, de az idő előrehaladtával egyre nehezebbé válik. Egyetlen meghozott intézkedés sem lesz tökéletes, de ha nem vagy magas szintű bűncselekmény, akkor nehezebbé teheti az, ha bárki érdemes kitalálni téged..

A névtelenségnek megvannak az előnyei. Bizonyos szabadságok felismerhetetlenek és nyomon követhetetlenek. Ez is áldozatot igényel. A modern web sok kényelme profilozás, követés és felhasználói viselkedés elemzése körül épült.

Ezt szem előtt tartva, ezeket a lépéseket megteheti, és az eszközöket, amelyek anonim és online rejtett állapotban maradnak.

Tor

Tor nélkül egyetlen anonimitás-ellenőrző lista sem lenne teljes. Ez a világszerte működő önkéntes csomópontok hálózata a névtelenség szinonimája. A Tor, rövidítve a „hagyma útválasztót”, lehetővé teszi az internetes forgalom titkosítását, és minden egyes csatlakozáskor egy webszerverhez, a forgalmat egy csomópont véletlen sorozatán keresztül irányíthatja, mielőtt a végső célállomásra indulna..

Több tucatféle módon lehet felhasználni a Tor-ot sokféle eszközről. A Tor böngésző a legnépszerűbb. A Firefox-alapú alkalmazás egyszerű telepítése a Mac-re vagy PC-re lehetővé teszi névtelen böngészést az interneten. Android-eszközök esetén próbálja ki az Orbot alkalmazást. Az iOS-felhasználóknak nincs hivatalos támogatása a Tor-projekttől, de a Hagyma-böngésző megfelelő lehetőségnek tűnik.

Tornak van néhány hátránya. Először is, ez lassú. A Tor nem alkalmas video streamingre vagy torrent fájlokra. Böngészhet az interneten, és ez nagyon is az önkéntes erőforrások hiánya és a többi felhasználó versenytársainak forgalma miatt.

Másodszor, bár az internetes forgalom titkosítva és nyomon követhetetlen, az internetszolgáltató továbbra is képes felismerni, hogy Ön a Tor-ot használja-e vagy sem. Ez önmagában elegendő lehet a gyanú felvetéséhez, mivel a Tor-ot gyakran online bűncselekményként használják. Az internetszolgáltató elfojthatja a sávszélességet, elküldhet Önnek egy megszüntetési és lemondási levelet, vagy jelentést küldhet a hatóságoknak, még akkor is, ha nem tett rosszat.

Ezért azt javasoljuk a Tor felhasználóknak, hogy használják az obfuzációs eszközt, például az Obfsproxy, kapcsolja be a VPN-t Tor használatakor, vagy mindkettőt. Az Obfsproxy egy Tor-projekt, amely a titkosított Tor-forgalmat úgy néz ki, mint a normál, nem titkosított forgalom, így ez nem vonja föl az indokolatlan figyelmet. Többet a VPN-ekről lejjebb.

Végül komoly spekulációk vannak arról, hogy az Egyesült Államok kormánya legalább néhány alkalommal sikeresen felhasználta a Tor forgalmi elemzését, ami letartóztatásokhoz vezetett, ideértve a Selyemút illegális áruk piacának hírhedt Dread Pirate Robertsét is. A pletykák szerint a kormányok több Tor kilépő csomóponton is működnek és figyelenek a tevékenységeken. Ezen állítások egyike sem tartalmaz konkrét bizonyítékokat, ezért vegye be nagy sóval.

Élő operációs rendszer

A böngésző alkalmas a célzott hirdetések elkerülésére és a DarkNet alkalmi látogatásaira, de azoknak, akik teljes névtelenséget igényelnek, nukleárisabb lehetőségekre van szükségük. Míg senki sem tudja nyomon követni az Ön böngészési tevékenységeit például a Tor böngészőn, valószínű, hogy továbbra is több alkalmazás fut a háttérben. Ezek az alkalmazások – szövegszerkesztők, videolejátszók, frissítéskezelők – adatokat küldnek az internetre. A pletykák szerint a hatóságok titkosítatlan hibajelentéseket használtak a Windows operációs rendszerről az emberek megtalálására. A Windows 10 tartalmaz egy nyomkövető szoftvert, amely alapértelmezés szerint engedélyezve van.

Letilthatja az összes ilyen beállítást, és eltávolíthatja az összes alkalmazást, de ez nem túl praktikus. Ehelyett egy élő operációs rendszert javasolunk. Az élő operációs rendszerek telepíthetők USB-meghajtóra vagy DVD-re. A számítógép rendszerbetöltőjének néhány beállításának megjavításával teljesen független operációs rendszert indíthat a napi laptop hüvelykujj-meghajtójáról.

A Tails a Tor Project hivatalos élő operációs rendszere. Az összes internetes forgalom – nem csak az internetes böngészés – a Tor hálózaton megy keresztül. Az operációs rendszer nem hagy nyomot a számítógépen, és az összes azonnali üzenet, e-mail és fájl titkosítva van. Ez egyszerűen használható, és idióta-biztosra lett tervezve.

Ha a farok valamilyen okból nem tűnik megfelelőnek, akkor a Whonix másik lehetősége. A Whonix nem független élő operációs rendszer. Ehelyett egy virtuális gépen fut a meglévő operációs rendszeren. A Farok összes előnye (a Tor hálózatot is használja), valamint úgy van kialakítva, hogy lehetetlenné váljon az IP-cím szivárgása – amely felhasználható a felhasználók nyomon követésére. A hátránya, hogy egy virtuális gép futtatásához meglehetősen nagy teljesítményű számítógépre van szükség, és a telepítése meglehetősen bonyolult.

Más lehetőségek is megtalálhatók az asztalon. A Kali, a Qubes és a ZeusGuard mind a farok, mind a Whonix alternatívái, amelyeket érdemes megfontolni. Végezze el kutatását, és kitalálja, mi a legmegfelelőbb az Ön számára.

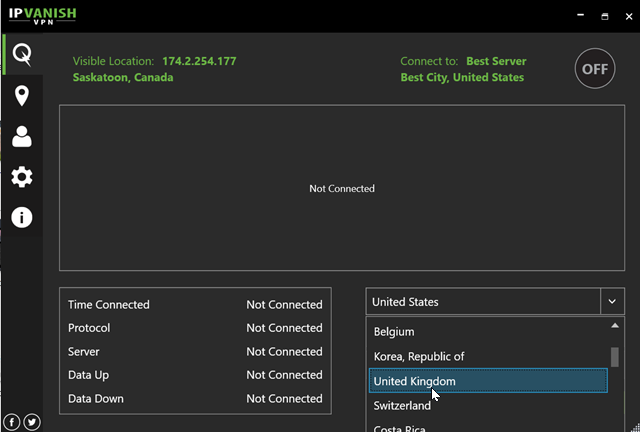

Logless VPN

A VPN vagy a virtuális magánhálózat az eszköz összes internetes forgalmát titkosítja, majd közvetítő szerveren keresztül továbbítja azt a felhasználó által választott helyre. A végeredmény az, hogy az eszköz IP-címe maszkolt, és harmadik felek – beleértve az internetszolgáltatókat is – nem tudják ellenőrizni a forgalmat.

A legtöbb VPN-szolgáltató megosztott IP-címeket használ kiszolgálóin. Több felhasználónak – több tucatnak, száznak és akár több ezernek is – egy IP-cím van hozzárendelve. Ez szinte lehetetlenné teszi az egyedüli ember tevékenységének nyomon követését a medencében.

A VPN-ket azonban a magánélet és a névtelenség helyett építették fel, ezért óvatosan figyelmeztetünk arra, hogy kizárólag ezeket használjuk, ha valóban rejtett állapotban szeretnénk maradni. Az adatvédelem és az anonimitás gyakran együtt jár, de ne feledje ezt a fontos megkülönböztetést: az anonimitás azt jelenti, hogy senki sem képes azonosítani téged, de az adatvédelem azt jelenti, hogy nem látja, amit csinál..

A VPN használata bizonyos fokú bizalmat igényel a VPN-szolgáltatónál és a szervereken gazdag szervezeteknél. Nagyon kevés VPN-szolgáltató rendelkezik saját fizikai kiszolgálói infrastruktúrával. A forgalom titkosítva van a helyi eszközön, és addig marad titkosítva, amíg meg nem érkezik a VPN-kiszolgálóra. Ezután dekódolása megtörténik, mielőtt a rendeltetési helyre küldenék. Egy pillanatra az Ön tevékenysége látható a VPN-szolgáltató számára.

Ezért javasoljuk a „logless” VPN-ek használatát. A „logless”, „no-logs” vagy „null-logs” házirenddel van jelölve, ez azt jelenti, hogy a VPN szolgáltató nem tárol semmilyen információt a felhasználói forgalom tartalmáról. Feltételezve, hogy a VPN-szolgáltató igazat mond, ez jó dolog.

De ez nem olyan egyszerű. Néhány VPN-szolgáltató kijelenti, hogy naplózhatatlan, de a valóságban mégis metaadatokat tárol. Attól függően, hogy mennyire névtelen szeretnél lenni, ez egy árnyalat, amivel vigyázni kell. A metaadatok nem tartalmaznak információt a forgalom tartalmáról, de tartalmazhatnak olyan részleteket, mint például a VPN használatakor, mennyi ideig, mennyi adat továbbításra került, és még az eredeti IP-cím is. Mindig olvassa át a VPN-szolgáltató adatvédelmi politikáját az ilyen ördögi részletekkel kapcsolatban.

Még a kevés valódi zéró naplózású VPN-nél is szükség van az ügyfelekre, hogy bízzanak benne. Semmiféle módon nem tudhatjuk, hogy őszinték-e és hogyan reagálnak-e, ha kormányzati idézéssel szembesülnek. A névtelenség legmagasabb szintje érdekében próbálja egyesíteni a VPN-t Tor-tal. Kerülje az Egyesült Államokban és Európában székhellyel rendelkező VPN-ket, ahol az adatmegőrzési törvények és a kormányzati hírszerző ügynökségek veszélyeztethetik az Ön adatait.

A Tor-böngésző egyszerű futtatása, miközben csatlakozik a VPN-hez, kétszer bonyolítja a felhasználó követését. A VPN-eket manuálisan is konfigurálhatjuk az élő operációs rendszerekben, mint például a Tails.

Összefüggő: 20+ VPN-adatvédelem.

Napló nélküli DNS

Amikor egy URL-t beír egy böngészőbe, egy kérést küld a DNS-kiszolgálónak az URL-vel megegyező IP-cím keresésére. Még ha proxyt is használ, például VPN-t, ezeket a DNS-kéréseket a titkosított alagúton kívül is el lehet küldeni az alapértelmezett kiszolgálóra. Alapértelmezés szerint a DNS-kérelmek általában a közeli szerverre mennek, és a felhasználó internetszolgáltatója üzemelteti azokat.

Ha VPN használatakor ez történik, akkor azt DNS-szivárgásnak nevezzük. Számos VPN-szolgáltató kínál a DNS szivárgás elleni védelmet, amely biztosítja, hogy az összes internetes forgalom, beleértve a DNS-kéréseket, a VPN-en keresztül irányuljon. Ezek a VPN-ek általában saját DNS-kiszolgálóikat működtetik, amelyek nem rögzítik az Ön által meglátogatott webhelyeket, ha megfelelnek a fenti vázlat nélküli kritériumoknak..

Még ha egy VPN is hirdet a DNS szivárgás elleni védelmet, ez a megállapítás gyakran csak az IPv4 DNS szivárgásokra vonatkozik. Az IPV6 DNS-kérelmek továbbra is utazhatnak az alapértelmezett hálózaton, és mind a webszerverek, mind az internetszolgáltatók felvehetik azokat. Nagyszerű lenne, ha több VPN állítana be az IPv6 DNS-kiszolgálókat ennek a helyzetnek a kezelésére, de jelenleg a legjobb megoldás egyszerűen letiltani az IPv6-ot az eszköz internetes beállításain. Ez az eszköz ellenőrzi az IPv6 és az IPv4 DNS szivárgásait.

Ha az Ön által használt VPN-nél nincs DNS-szivárgásvédelem, vagy egyáltalán nem használ VPN-t, próbáljon meg egy nyilvános nem naplózott DNS-kiszolgálót választani. Megváltoztathatja eszközének DNS-beállításait, hogy a kérések ne kerüljenek küldésre az internetszolgáltatóján keresztül. Javasoljuk a DNS.WATCH vagy az OpenNIC használatát.

Író e-mailek

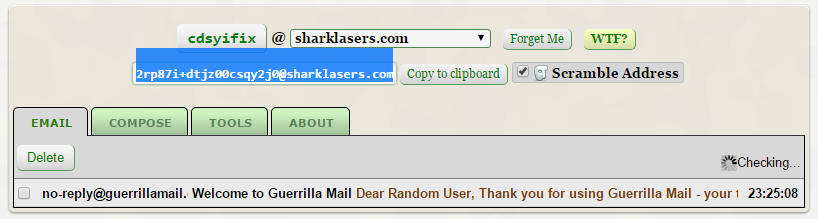

Magától értetődik, hogy az anonim online maradás azt jelenti, hogy nem jelentkezik be meglévő fiókjába. Mivel azonban sok alkalmazás és webhely megköveteli a felhasználóktól a regisztrációt, akkor szüksége lesz egy vagy két e-mail címre.

Számos szolgáltatás kínál ingyenes hamis és író e-mail fiókokat. Az egyszeri regisztrációhoz és az üzenetekhez a Guerilla Mail alkalmazást ajánljuk. Nincs szükség regisztrációra, és tartalmaz egy jelszókezelőt, amely segít megjegyezni az ezekhez a fiókokhoz tartozó jelszavakat.

Hosszabb távú nyomon követhetetlen e-mail fiókokhoz valószínűleg a legjobb megoldás a ProtonMail. Ez a végponttól végig titkosított szolgáltatás nyílt forrású, nulla ismeretlen alkalmazásokat használ az interneten és a mobilon. Sajnos az új felhasználóknak korlátozott kiszolgálókapacitás miatt kell meghívást kérniük. A ProtonMail adomány-alapú.

Ha nem akar várni egy meghívóra, a Zmail egy másik alternatíva. Ez lehetővé teszi, hogy hamis címekről küldjön e-maileket.

Soha ne használja a saját e-mail fiókját, amikor névtelenné próbálkozik. Még az e-mailjét sem olvassa el, és ne jelentkezzen be a fiókba. Ha titkosított e-maileket szeretne küldeni egy író fiókból, új PGP vagy S / MIME kulcsot kell beállítania.

Cryptocurrencies

Ha anonim vásárlást vagy adományt szeretne tenni, akkor a kriptovaluták jobban meghaladják a PayPal és természetesen hitelkártyákat. Ez nem azt jelenti, hogy csak kinyithat egy Bitcoin-pénztárcát egy olyan nagy csereprogrammal, mint a Coinbase, és elkezdhet költeni, bár.

Nagy a tévhit, hogy a bitcoin mindig anonim, amikor a blockchain technológia természete azt jelenti, hogy minden tranzakciót nyomon követnek és ellenőriznek. Ez a nyilvánosan elérhető főkönyv elemezhető úgy, hogy az Ön által használt pénztárcákat és az Ön által végrehajtott tranzakciókat össze lehet kapcsolni személyazonosságával.

Ha megvizsgálja azt a tevékenységet, amely bárki számára látható a nyilvános blokkláncon, akkor a megfigyelő összekapcsolhatja személyes identitását az összes használt pénztárcával, és így a teljes tranzakciós előzményekkel. Bizonyos értelemben ez a Bitcoin-t még kevésbé magántulajdonba helyezi, mint egy bankszámla.

Ennek megkerüléséhez használjon pénztárcákat, amelyek minden tranzakció után megváltoztatják a bitcoin címet. Ez megnehezíti a nyomon követést. Használjon olyan bitcoin-keverési szolgáltatást, amely egyesíti a bitcoinokat másokkal, és összekeverheti őket, mielőtt fizetne a fogadónak.

Lehet, hogy a legnehezebb a dolgok névtelen vásárlása, mivel ehhez fiat-valuta szükséges. A magánügyletek és a peer-to-peer cserék, mint például a LocalBitcoins, nem a gondatlanok, ám ezek a legjobb eszközök anonim módon kezébe juttatni az érméket.

Ne feledje, hogy a Bitcoin nem az egyetlen játékos a városban, bár ez a legnagyobb. A Litecoin, a DarkCoin és a Dogecoin szintén népszerűek.

Kereső motorok

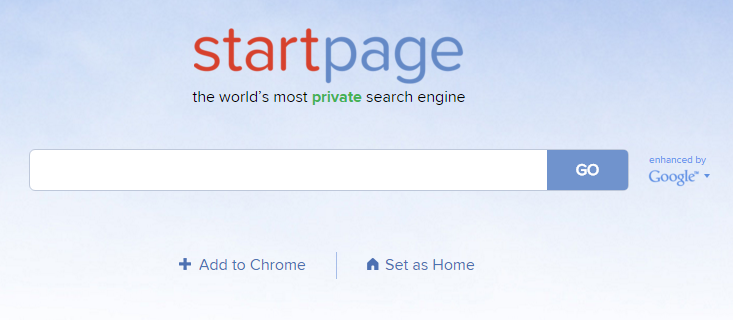

A Google nyomon követi minden keresési lekérdezést és linket, amelyre kattint. Ha Tor-ot használsz, ez nem számít annyira, de jó ötlet alternatívát választani.

A DuckDuckGo talán a legnépszerűbb keresőmotor, amely nem követi vagy profilozza a felhasználókat. Beállíthatja alapértelmezett keresőmotorjához a böngészőben.

A DuckDuckGo egy teljesen független böngésző, tehát, legyünk őszinték, az eredmények nem lesznek olyan jók, mint a Googleé. Szerencsére van mód a Google-találatok elérésére Google nélkül.

A StartPage eltávolítja az összes azonosító információt, és keresési lekérdezést küld a Google-nak az Ön nevében. Nem naplózza vagy nyomon követi a felhasználói tevékenységeket. Az összes keresési eredmény proxy hivatkozással jelenik meg alattuk, lehetővé téve, hogy bármelyik webhelyre átkattintson, miközben megőrzi magánéletét egy proxy segítségével..

Fájlátvitel

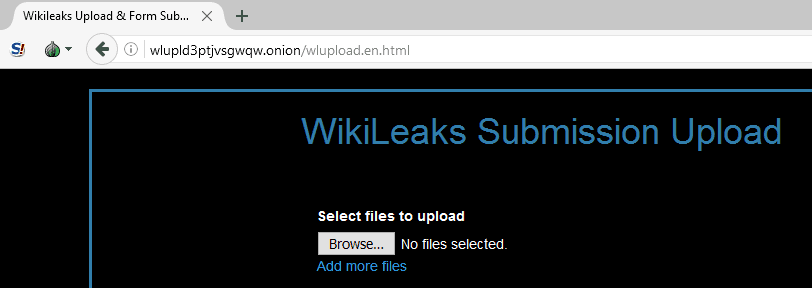

Felmerülhet a pillanat, amikor névtelenül el kell küldenie egy fájlt, amely túl nagy az e-mail melléklethez. Ha Ön bejelentő, aki nagy károkat szeretne kiszivárogtatni a nyilvánosság számára, akkor a fájlok Dropboxba való feltöltése nem fogja megtenni.

A FileDropper egy egyszerű és kényelmes megoldás, amely akár 5 GB-os feltöltést tesz lehetővé regisztráció nélkül. A WeTransfer egy másik lehetőség, amely lehetővé teszi a 2 GB-os fájlokat regisztráció nélkül. Az ilyen típusú szolgáltatások esetén csak töltsön fel egy fájlt, majd küldje el a linket bárki számára, akit meg szeretne kapni.

Ne felejtsen el hozzáférni a weboldalra a Tor segítségével, és megoszthatja a linkeket égő e-mail vagy más anonim módszer használatával, mivel a webhely valószínűleg információkat gyűjt a webhely látogatóiról annak ellenére, hogy a regisztráció nem szükséges.

Óvatosan válassza ki böngésző-bővítményeit

A Tor böngésző nagyon kevés támogatást nyújt a kiterjesztésekhez, és ennek jó oka van. A reklámcégek egyre okosabbak abban, hogyan követik a felhasználókat. Az egyik legfejlettebb módszer az ujjlenyomat. Információgyűjtésével a böngészőjéről – milyen bővítményeket telepít, milyen eszközt használ, milyen nyelvet olvas, stb. – a hirdetéstechnikai vállalatok létrehozhatnak egy „ujjlenyomatot”, amely azonosítja a felhasználót. Az ujjlenyomatok meghaladják az IP-címeket, mert nem változnak meg, ha a felhasználó váltja a wifi-hálózatokat vagy csatlakozik VPN-hez.

Számos kiterjesztés segíthet megőrizni az Ön személyes adatait – ABP, Disconnect, Privacy Badger, HTTPS visur, stb., De hozzájárulnak az ujjlenyomatok kialakításához is. Ez az egyik oka annak, hogy annyira nehéz anonim lenni egy olyan népszerű böngészőben, mint a FireFox vagy a Chrome.

Ha meg szeretné próbálni, hogy a böngésző mennyire védi meg a követéstől, lépjen a Panopticlick webhelyre. Az Electronic Frontier Foundation (EFF) által készített eszköz kínos részletekkel mutathatja meg, hogy egy reklámügynökség miként tudja egyedi ujjlenyomatával azonosítani az Ön böngészőjét..

Az ujjlenyomatok mellett a böngésző-kiterjesztések a tudásuk nélkül is kommunikálhatnak a háttérben lévő kiszolgálókkal, potenciálisan naplózva a metaadatokat, amelyek segíthetnek azonosítani Önt és online tevékenységeit..

Bővebben: 75+ ingyenes eszköz a személyes adatok online védelméhez

Titkosított kommunikáció

Az e-mail mellett az üzenetküldés és a hívás kezdeményezése során is érdemes fedeznie a számát. A titkosítás inkább a magánéletre összpontosít, mint a névtelenségre; még akkor is, ha egy üzenet titkosítva van, a snoop még mindig tudja, ki az a küldő és fogadó. De ha a névtelenség problémáján megy keresztül, akkor minden óvintézkedést megtehet.

A Signal az elsődleges alkalmazás a titkosított hanghívásokhoz okostelefonokon. Ide tartozik az azonnali üzenetküldés is. A felhasználók ellenőrizhetik névjegyeik azonosságát a kulcs ujjlenyomatainak összehasonlításával.

Titkosított szöveges és média üzenetküldéshez rengeteg ingyenes és privát lehetőség van. A TorChat peer-to-peer titkosított üzeneteket használ a Tor hálózaton. Nincs szükség telepítésre, és USB-meghajtóról is futtatható. Egyéb alternatívák a Pidgin és a CryptoCat.

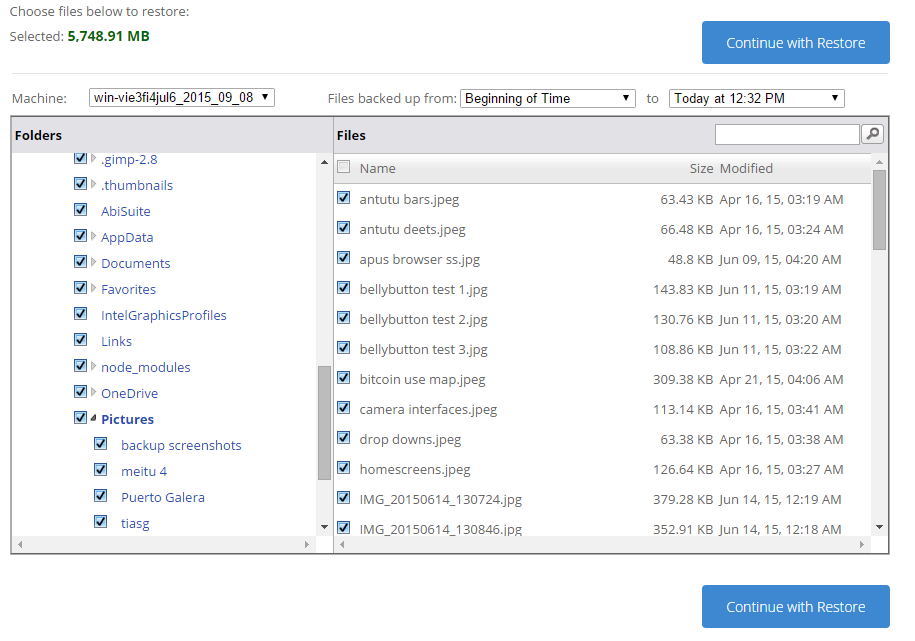

Titkosított biztonsági mentés

Még az anonoknak is biztonsági másolatot kell készíteniük és tárolniuk kell a nagy fájlokat, és néha más embereknek is hozzáférniük kell hozzájuk. Tartózkodjon távol a Google Drive-tól és a Dropbox-tól, mivel ezek nem tartalmaznak valós adatvédelmi oltalmat, például titkosítást, és semmiképpen sem anonimak.

A biztonsági mentéseket leginkább helyben kell elvégezni egy titkosított külső merevlemezre. A Crashplan szoftverének ingyenes verzióját kínálja, amely ezt megkönnyíti.

Ha felhőalapú megoldást akar, akkor a szolgáltatónak kell megbíznia. Keressen egy „nulla tudást” igénylő szolgáltatást, amely lehetővé teszi a saját titkosítási kulcs beállítását. A SpiderOak, az iDrive, a BackBlaze és a Crashplan mind ezt a lehetőséget kínálják, amely megakadályozza a szolgáltatót abban, hogy visszafejtse a fájljait..

Ha ragaszkodik a Google Drive, a Dropbox vagy más titkosítatlan tárolószolgáltató használatához, akkor mindig titkosíthatja a fájljait, mielőtt feltöltené azokat a felhőbe.

Biztosítsa webkameráját

Bebizonyosodott, hogy a webkamerák távolról aktiválhatók és felhasználhatóak a felhasználók kémkedésére. Az FBI vezetője és Mark Zuckerberg egyaránt olyan messzire mennek, hogy szalagot helyeznek webkamerájukra éppen ezért.

A webkamerákat általában távolról aktiválják a rosszindulatú programok révén, tehát a valós idejű víruskeresők és a rendszeres rendszerkeresések megakadályozhatják ennek megvalósulását. Ha laptopjának LED-lámpája világít, amikor a webkamera aktív, akkor ellenőrizze, hogy engedélyezett-e. Ha nem akarja, hogy szalagot tegyen webkamerájára, akkor zárja be a laptopot, amikor nem használja.

További információ a webkamera biztonságáról itt.

Biztosítsa a wifi routerét

Sokan soha nem zavarják a wifi-útválasztók gyári beállítások megváltoztatását. A nem biztonságos útválasztók rendkívül sebezhetővé teszik a felhasználókat a közeli snoops ellen. Az útválasztók felhasználhatók az internetes forgalom lehallgatására, olvasására és módosítására. Ha valaki más wifi-hálózatán tartózkodik, feltétlenül használjon VPN-t.

Ha anonimnak akar maradni, akkor fontos megváltoztatni az útválasztó bejelentkezési adatait, frissíteni a firmware-t, beállítani a legeredményesebb titkosítást (általában WPA2), korlátozni a bejövő és kimenő forgalmat, kikapcsolni a WPS-t, letiltani a nem használt szolgáltatásokat, ellenőrizni a 32764 portot, engedélyezni Olvassa el a naplókat, és jelentkezzen ki az útválasztóról, amikor kész.

A vezeték nélküli útválasztók biztosításáról szóló útmutatónkban további tudnivalókat olvashat arról, hogy miként teheti meg ezeket a lépéseket, és még sok más.

Az iOS és az Android nem optimális a névtelenséghez

Ha az iOS és az Android közötti választást választja, amely névtelenebb, akkor lépjen az Androidra. De ne nyugodj meg, és gondold, hogy mindkettőnél teljesen anonim lehet.

Sokkal nehezebb névtelennek lenni okostelefonon, mint számítógépen. A Tor névtelenségi eszközei még nem érkeztek meg olyan mértékben, hogy jól működjenek a mobiltelefonon is. Az Apple és a Google túl mélyen be vannak ágyazva ezekbe az eszközökbe. Lehet, hogy böngészhet egy hagymahelyen az Orbot segítségével az Androidon, de ez körülbelül mindent megtesz. Az iOS számára nincsenek hivatalos Tor böngészők.

Nincsenek olyan élő operációs rendszerek, amelyeket az okostelefonok használhatnának, mint például a TAILS az asztali számítógépekhez.

Az okostelefonok IMEI-számokkal, MAC-címekkel és esetleg sebezhető firmware-kel rendelkeznek, amelyeket nem lehet megváltoztatni, és amelyek felhasználhatók egy adott eszköz azonosításához, amikor az internet csatlakozik. Mivel az Android rendszert általában a gyártók módosítják, nehéz ellenőrizni és lépést tartani az egyes eszközök lehetséges biztonsági réseivel. Az Apple és a Google képes szinte minden iOS és Android telefon nyomon követésére.

Az alkalmazások folyamatosan kommunikálnak a szerverekkel az interneten keresztül, továbbadva az adatokat oda-vissza, amelyek felhasználhatók a felhasználók nyomon követésére. Még egy olyan alapvető dolgot is, mint a billentyűzet, felhasználhatjuk a tevékenység figyelésére. A kamerák és a mikrofonok becsapódhatnak a felhasználók kémkedéséhez. Bármikor, amikor egy eszköz jelet vesz egy cellatoronyról, eszköze helyét nyomon lehet követni. Egyszerűen fogalmazva: túl sok minden történhet rosszul Android és iOS rendszereken, amelyeket a felhasználó nem lát.

Bár az okostelefonok teljes névtelenné tétele hiábavaló erőfeszítés lehet, ők jelentősen magántulajdonossá tehetők. Az Android készülékek titkosíthatók, és az iPhone alapértelmezés szerint titkosítva vannak. Használja a VPN-ket az internetes forgalom titkosításához, és állítson be egy önpusztító sorozatot, ha a kódot túlságosan tévesen adta meg..

Végül, olyan cégek, mint a Silent Circle, az Android alapú okostelefonokat először a biztonsággal szem előtt tartva gyártják. Például a Blackphone teljesen titkosítva van, és több „virtuális telefont” futtat az adatok elválasztására. A Silent Circle előfizetési szolgáltatással is rendelkezik, hogy az iPhone személyes legyen. A legfontosabb különbség az is, hogy ez a telefon a magánéletre összpontosít, nem pedig az anonimitásra. Noha a telefon tartalma védett, ugyanaz nem feltétlenül igaz a felhasználó személyére.

Összefüggő: Mi a legjobb VPN az iPhone és iPad felhasználók számára?

Vigyázzon a tárgyak internetére

A dolgok internete teljesen új lehetőségeket kínál a hackerek és a snoopers számára. A biztonság sajnos sok tárgyak internete gyártójának utógondolata volt. Például az intelligens légkondicionáló aktiválásának egyszerű naplója sokat mondhat az ember napi rutinjáról. A kritikusok olyan eszközök ellen figyelmeztettek, mint az Amazon Echo, amelyek mindig inaktivitást hallgatnak, még akkor is, ha kikapcsolják őket.

Az online tevékenységektől függően ez veszélyeztetheti a felhasználó névtelenségét. Az IoT-eszközöket óvatosan használja.

Készítsen egy ellenőrző listát

Nincs anonimitási eszköz, még Tor sem, tökéletes. De ez nem azt jelenti, hogy nem hatékonyak. Míg egy jól finanszírozott vállalat vagy kormányzati ügynökség hatalmas időt és pénzt költene a forgalom elemzésével a Tor hálózaton, hogy végül megtalálják a keresett személyt, sokkal valószínűbb, hogy valaki hibát követ el, és nyomot dob el valahova az út.

Szóval hogyan kerülheti el a hibákat? A sebészek és más magas kockázatú foglalkozások ugyanúgy járnak: listákkal. Minden alkalommal, amikor anonim szeretne lenni online, kezdje el az ellenőrzőlista elejétől. Írja le egy darab papírra, de ne tartalmazzon semmilyen bejelentkezési hitelesítő adatot vagy egyéb azonosító információt. Az alábbiak szerint nézhet ki az összes megvitatott elem alapján:

- Csatlakoztatva egy logless VPN-hez

- Csatlakozik az internethez a Tor böngészőn / farokon keresztül

- A DNS-beállítások napló nélküli DNS használatára vannak konfigurálva

- Kijelentkezett az összes online fiókból

- Zárt az összes internethez kapcsolódó alkalmazás és háttérszolgáltatás

- A böngészőm és az operációs rendszer összes nyomkövetése ki van kapcsolva és blokkolva van

- Az e-maileket az író fiókok segítségével küldjük el

- Új fiókok regisztráltak és be vannak jelentkezve író e-mailekkel

- Keressen a DuckDuckGo vagy a StartPage segítségével

- A bitcoinok megfelelően vannak keverve, és harmadik féltől származó pénztárcát használnak

A szabványos protokoll használatával drasztikusan csökkentheti a hibák elkövetésének esélyét. Ne légy túl magabiztos. A névtelenség 100-szor megszerezhető, de csak egy félbeszakítás szükséges, hogy az összes összeomoljon.

Van még tippje? Tudassa velünk a megjegyzésekben.

Phi Requiem „Anonim Mexikóban” licence, CC CC 2.0 alapján engedélyezett

öngészővel, az operációs rendszer és a számítógép hardvere még mindig nyomokat hagyhat. Az élő operációs rendszer (Live OS) lehetővé teszi, hogy egy USB-ről vagy DVD-ről indítsa el a számítógépet, és teljesen elkerülje a merevlemezre történő telepítést. Ez azt jelenti, hogy semmilyen nyomot nem hagy a számítógépen, és minden tevékenysége ideiglenesen tárolódik a RAM-ban. Az élő operációs rendszerek közül a Tails a legnépszerűbb, és a Tor-t is tartalmazza. A Tails használatakor az összes internetes forgalom a Tor hálózaton keresztül halad, és az operációs rendszer automatikusan titkosítja a merevlemezen tárolt fájlokat. A Tails használata azonban nem mindenki számára megfelelő, mivel a számítógép hardvere és a hálózati kapcsolat sebessége befolyásolhatja a teljesítményt.

Logless VPN

A VPN (Virtual Private Network) lehetővé teszi az internetes forgalom titkosítását és átvitelét egy másik szerveren keresztül. Ez azt jelenti, hogy az internetes forgalom nem közvetlenül a számítógép és a webszerver között halad, hanem a VPN-szerveren keresztül. Ez megnehezíti az internetszolgáltatók és a webszolgáltatók számára, hogy nyomon kövessék az Ön internetes tevékenységeit. Azonban nem minden VPN szolgáltató biztosítja a naplózás nélküli (logless) szolgáltatást. A naplózás nélküli VPN szolgáltatók nem tárolják az Ön internetes tevékenységeit, így nem adhatják át azokat a hatóságoknak, ha azok kérésére kerül sor. A naplózás nélküli VPN szolgáltatók közül a legnépszerűbbek a NordVPN, az ExpressVPN és a Private Internet Access.

Napló nélküli DNS

A DNS (Domain Name System) az internetes címek fordításáért felelős rendszer. Amikor Ön egy weboldalt látogat meg, a számítógépe először a DNS-szervereket kérdezi meg, hogy melyik IP-címhez tartozik a weboldal. Azonban az internetszolgáltatók és a DNS-szolgáltatók nyomon követhetik az Ön internetes tevékenységeit a DNS-lekérdezések alapján. A napló nélküli DNS-szolgáltatók nem tárolják a DNS-lekérdezéseket, így nem adhatják át azokat a hatóságoknak, ha azok kérésére kerül sor. A napló nélküli DNS-szolgáltatók közül a legnépszerűbbek a Cloudflare DNS és a OpenDNS.

Író e-mailek

Az e-mail szolgáltatók általában nyomon követik az Ön e-mail tevékenységeit, és tárolják azokat a szervereiken. Azonban vannak olyan e-mail szolgáltatók, amelyek nem tárolják az e-maileket, és lehetővé teszik az e-mailek titkosítását is. Az író e-mailek közül a legnépszerűbbek a ProtonMail és a Tutanota.

Cryptocurrencies

A kriptovaluták lehetővé teszik az online fizetéseket, anélkül hogy azokat az Ön nevéhez kötnék. A kriptovaluták közül a legnépszerűbbek a Bitcoin, az Ethereum és a Monero.

Keres