A kriptográfia rövid története

A legegyszerűbb értelemben a kriptográfia az az üzenet valódi tartalmának álcázása, amelyet csak a küldő és a címzett tud megfejteni. Ezek a felek valamilyen típusú készüléket használnak a titkosítás és a visszafejtés végrehajtására. Ezeknek az eszközöknek számos formája lehet, de általában kulcsokra hivatkoznak. A kriptográfia kifejezés a két görög szóból származik, rejtett és írást jelent. A kriptográfia használatának első példáját 1900-ban találták az Egyiptom régi királyságainak sírjain (Kr. E. 2686–2181), bár néhány történész vitatja, hogy a talált hieroglifákat kriptográfiaként kell értelmezni. Konkrétabb példát a Kr. E. Körül kb. 1500 körül lévő Mesopotamia rejtjelezett agyag receptje tartalmaz.

A modern időkben a kriptográfiát nagyrészt csak a kormányok és más nagy szereplők használják. Az 1970-es évekig a modern titkosítás nem volt könnyen elérhető a nagyközönség számára. Az amerikai kormány annyira attól tartott, hogy a titkosítást kiegészítő katonai felszerelésnek minősítette, és illegálisvá tette az országból történő kivitelét. Ez szinte lehetetlennek bizonyult a végrehajtáshoz, így a korlátozásokat enyhítették az 1990-es években, ám az USA-ban még mindig vannak korlátozások a 64 bitesnél nagyobb kriptográfia tömeges exportálására. A bitek kifejezés a titkosításhoz használt kulcsok méretére utal. A cikk későbbi részében bővebben olvashat a kulcskiterjedtségről és a kulcsterületről.

A kriptográfia széles körű elfogadását sújtó egyik legnagyobb probléma a kulcscsere kérdése volt. Annak érdekében, hogy két fél kriptográfiai üzeneteket cseréljen, mindkettőnek rendelkeznie kell a kulccsal vagy kulcsokkal. Mivel bárki, aki rendelkezik a kulcsokkal, visszafejteni tudta az üzeneteket, ehhez a kulcsok biztonságos átadására volt szükség; általában személyes találkozón annak biztosítása érdekében, hogy a kulcsok ne kerüljenek veszélybe. Annak érdekében, hogy a titkosítás a nagyközönség számára is használható legyen, és széles körben elterjedt legyen, valamilyen módon ki kellett cserélni a titkosított kommunikációt olyan emberek között, akik még soha nem találkoztak egymással, és valójában valószínűleg teljesen tudatában voltak egymás létezésének.

Ez a folyamat már létezik, és a nyilvános kulcsú kriptográfia szerves része. A nyilvános kulcsú kriptográfia két kulcsot foglal magában: egy privát kulcsot, amely fájlok titkosításához, dekódolásához és digitális aláírásához használható, valamint egy nyilvános kulcsot, amely titkosításra és digitális aláírások ellenőrzésére használható. Erről bővebben a Szimmetrikus és aszimmetrikus kulcsok szakaszban.

A „nem titkos” kriptográfia fogalmát az 1970-es években az Egyesült Királyságban a GCHQ-ban fogalmazták meg, és akkor adták át az NSA-nak. Egyik szervezet sem volt képes arra, hogy azt a gyakorlati felhasználáshoz eléggé kifejlesztse, ezért nem működött, és csak 1976-ban Whitfield Diffie és Martin Hellman dolgozott ki a kulcsfontosságú megállapodásban, amely valósá tette a nyilvános kulcsú kriptográfia megvalósítását. Ekkorra az internet elegendő fejlesztették ki a fájlok megosztását, és ez lett a nyilvános kulcsok terjesztésének elsődleges módszere.

Szimmetrikus és aszimmetrikus gombok

A kulcsokat legalább kétszer kell használni minden titkosított beszélgetésben. A kulcsot a feladó által a beszélgetés titkosításához kell használni, a kulcsot pedig a másik végén kell használni a beszélgetés visszafejtéséhez. A nyilvános kulcsú kriptográfia megjelenése előtt a titkosításhoz és a dekódoláshoz használt kulcs azonos volt; szimmetrikusak voltak. Ez jelentette a problémát, amelyet korábban tárgyaltam. Annak érdekében, hogy két fél titkosított kommunikációt cseréljen, a múltban cserélniük kellett ezt a kulcsot valamilyen biztonságos módszerrel, amely biztosította, hogy mások nem másolták azt. Ez egy meglehetősen nagy akadály, amelyet le kell küzdeni, és hozzájárult ahhoz, hogy a lakosság nem fogadja el azt.

A nyilvános kulcsú titkosítás aszimmetrikus kulcsok segítségével oldotta meg ezt a problémát. A felhasználók most két kulcsot generálnak, nem egyet. A Privát kulcs, amelynek titokban kell maradnia, és soha nem szabad megosztani, valamint a Nyilvános kulcs, amelyet mindenki megoszthat és láthat. A feladók az adatok titkosítását a címzett széles körben elérhető nyilvános kulcsával használhatják. Az információkat csak a címzett privát kulcsával lehet visszafejteni. Ezzel szemben, ha a címzettnek válaszolnia kell, akkor a feladó nyilvános kulcsával titkosítja a választ annak biztosítása érdekében, hogy csak ők tudjanak visszafejteni azt. Ilyen módon a küldő és a fogadó szerepe megváltozik a beszélgetés minden szakaszában. Noha ez bonyolultnak tűnhet, létezik egy teljes infrastruktúra, helyesen elnevezett nyilvános kulcsú infrastruktúra (PKI), amely a nyilvános kulcs visszakeresését és a magánkulcs használatát megkönnyíti. Ezt a cikk jelenlegi végrehajtási szakaszában tárgyalom.

Ezen magyarázat alapján felmerülhet a kérdés, hogy miért használna már valaki a Symmetric titkosítást. A fő ok az, hogy gyorsabb a titkosítás és a visszafejtés. Ha csak néhány oldalt dokumentumokat vagy e-maileket küld, nincs észrevehető különbség. De ha gigabájt vagy terabyte adatot titkosít a merevlemezen, ez nagy különbséget okozhat. A szimmetrikus titkosítást szintén erősebbnek tekintik, mint az aszimmetrikus titkosítást, de mindkettő elég nehéz megtörni, így a legtöbb ember számára ez nem gyakorlati kérdés.

Kulcstér és -hossz

Az összes kulcs nem egyenlő. A kulcsok megadott számú bittel készülnek, amelyek meghatározzák a kulcs hosszát és a kulcsterület.

A kulcs hossza arra utal, hogy hány bitet használtunk a kulcs létrehozásához. A kulcsterület a kulcskészlet, amely valószínűleg titkosította a rejtjelet. Minél nagyobb a kulcs, annál nagyobb a kulcsterülete. Például, ha azt mondanám, hogy egy háromjegyű számra gondolok, akkor végül kitalálja a számot, amire gondolok, mert a számozási rendszerünkben csak 900 háromjegyű szám van (999 – 99 = 900). Ebben az esetben a kulcsterület 900. A kriptográfiában a kulcstér így van kifejezve:

2n

… Ahol n egyenlő a kulcs létrehozásához használt bitszámmal

Háttér:

- kulcshossz = a kulcs létrehozásához használt bitszám. Más néven kulcsméretre vagy bitre. Minél hosszabb a gomb, annál nagyobb a billentyűtér.

- keyspace = a lehetséges kulcsok száma

Ez a szám exponenciálisan nagymértékű, nagyon kevés iterációval növekszik. Például egy most ősi és könnyen törhető 40 bites kulcs kulcsterülete 1 099 511 627 776 lehetséges kulcsot tartalmaz. A mai 2048 bites és annál nagyobb kulcsok ebben az időben lehetetlenné válnak a nagy erő kifejtésére.

A titkosított üzenet brutális kényszerítése különbözik a webhely bejelentkezésének brutális kényszerítésétől. Az utóbbi esetben a támadás nagyszámú felhasználónév és jelszó kombináció megkísérelésével jár, annak reményében, hogy egy érvényes párba esik. A titkosítás során a titkosított üzenet brutális kényszerítése azt jelenti, hogy megpróbálja az összes kulcsot egy adott kulcsterületen, tudva, hogy egyikük helyes.

Háttér:

A titkosított információkat rejtjeles szövegnek, a dekódolt szöveget pedig sima szövegnek nevezik.

Egy szó a kriptográfia töréséről

A titkosítás működik. Nagyon nehéz megtörni. Ennek oka van arra, hogy a kormányok törvényeket fogadnak el, amelyek kényszerítik az embereket telefonjaik feloldására és a közösségi média jelszavának nyilvánosságra hozatalára: a modern titkosítás olyan nagy kulcsterületet használ, hogy ezekhez a dolgokhoz való hozzáférés alternatív módja a titkosítás megtörése, ami szinte lehetetlen.

Hollywood tönkretette a titkosítás védelmét. Látjuk, hogy Felicity Smoak és Angela Montenegro hetente véletlenül megtörik a nemzetállamok kriptográfiáját olyan show-ken, mint a nyíl és a csontok. Az igazság sokkal inkább hasonlít arra, hogy a Robot úr Elliot Alderson elutasította egy olyan fogyasztói szintű WPS útválasztó betörését, amelyet bárki megvásárolhat a Costco-tól, mert hetekbe telik, amelyek önmagában a brutális erőtől eltérő módszerekre utalnak a töréshez. azt. A titkosítás működik.

Ennek ellenére van néhány figyelmeztetés:

A titkosított szöveg kulcsa felfedezése elméletileg garantált siker. Mint a 900-as példámban, is ismert kulcsok száma, ezért a titkosított szöveg kényszerítésre kényszerítése minden lehetséges kulcs átlépésének kérdése, mivel egyikük helyes. A manapság alkalmazott nagy kulcshosszok miatt azonban nincs számítási képességünk a reális időkeretben létező hatalmas kulcsterek áthaladásához, így az ilyen típusú támadás nem kivitelezhető. Évekbe is telhet, amíg a mérsékelten erős kulcsokkal titkosított rejtjeles szöveget kényszerítik.

A nagy kulcsterületekkel kapcsolatos nehézségek miatt a brutális erőt ritkán alkalmazzák a titkosítás ellen. Ehelyett a titkosítás létrehozásához használt algoritmust felfedezik olyan hiányosságok keresésére, amelyek azonosítják a hibákat. Vagy a matematikai támadásokat használják a valószínűbb kulcsok meghatározására és kipróbálására. Az ilyen típusú kísérletek bármelyike arra törekszik, hogy csökkentse a kulcsfontosságú teret, hogy a brute force támadás ismét megvalósíthatóvá váljon.

Ha a titkosítás megszakításának nehézségei lennének, úgy venni fog, mint egy rajongó. A számítási teljesítmény naponta növekszik, és minden növekedés mellett exponenciálisan nagyobb számú billentyűt lehet megpróbálni ugyanabban az időkereten belül, ami növeli a siker valószínűségét brutális erő módszerrel. Másrészt, mivel a számítási teljesítmény növekszik, bonyolultabb és nagyobb kulcsok hozhatók létre az erősebb titkosítás elvégzéséhez..

Végül, soha ne felejtsük el, hogy bárki szerencsés lehet. Csak azért, mert egy rejtjelezett szöveg milliárdnyi lehetősége van, ez még nem azt jelenti, hogy az első próbálkozáson nem sikerül kihoznia a szerencsét és megütni a gombot.

Hogyan lehet használni?

E-mail titkosítás

Az e-mail nem biztonságos vagy magánhordozó. Az internetet a megbízható felhasználók egy kis csoportjára építették, ezért nem az ehhez kapcsolódó valós biztonsági mechanizmusokkal építették fel. Az idő múlásával, mivel az internet nagyon sok nagyon megbízhatatlan felhasználóval lakott, a biztonsági protokollokat becsavarják az internet biztonságának megkísérlése érdekében. Az e-mail nem kivétel, és ehhez egyáltalán nincs beépített biztonság.

Háttér: A protokoll kifejezés arra vonatkozik, hogy egy megállapodás szerint elfogadott szabványkészlet vonatkozik arra, hogyan fog működni valami.

Példaként az e-mailt használva van egy protokoll, amely diktálja, hogy az e-mail szerverek hogyan fognak működni, az üzenetek típusait, amelyeket az e-mailek elküldéséhez vagy fogadásához a kapcsolat létesítéséhez küldenek, valamint az üzenet formátumát. A protokollok szükségesek, mivel lehetővé teszik olyan ad-hoc internetszolgáltatások létrehozását, amelyek képesek lesznek az internet többi részével megfelelően működni. Mivel az egész internet attól függ, hogy ezeket a protokollokat betartják-e, nagyon nehéz megváltoztatni a létrehozott protokollt. Ezért nem történt jelentős változás a régebbi protokollokban, például az e-mailben, hogy jobb adatvédelmet biztosítsanak. Ehelyett könnyebb megváltoztatni az átviteli módot, vagy megváltoztatni az átadáshoz nem szükséges üzenetek tartalmát.

E-mail esetén az átviteli protokoll TCP / IP, de sok e-mail szerver most támogatja a TLS titkosítást. Ezzel titkosított alagút jön létre a levélkiszolgálók között, így e-mailje biztonságosan titkosítva lehet az alagútban, miközben áthalad a levelező szerverről a rendeltetési helyre. Ugyanakkor, amint eléri a rendeltetési helyét, egyszerűen szöveges formában ül az e-mail szerverre. Ezenkívül nincs nagy ellenőrzése annak felett, hogy a fogadó e-mail szerver támogatja-e a titkosított kapcsolatokat, így e-mailje titkosítatlan sima szövegként az interneten keresztül utazhat..

Titkosítás hozzáadása az e-mailhez védi mindkét gyengeséget. A titkosított e-mailek védelem alatt állnak, függetlenül attól, hogy van-e másodlagos TLS-titkosított alagútuk, amelyen keresztül tudnak átmenni. Ezenkívül az e-mail titkosítása biztosítja, hogy a kézbesített e-mail titkosított blobként kerüljön a címzett e-mail kiszolgálóra, amelyet csak a címzett privát kulccsal lehet megfejteni..

Fájl titkosítása

A fájl titkosítása alapvetően ugyanaz, mint az e-mail. A titkosított e-mail a sima szöveges e-mail titkosításba való titkosítása. A címzett nyilvános kulcsát használják a titkosítás végrehajtására. A fájl titkosítása ugyanazt a folyamatot hajtja végre minden fájlon; titkosítja a fájlt úgy, hogy csak a titkosításhoz használt nyilvános kulccsal megegyező titkos kulcs segítségével tudja visszafejteni. Ha titkosított fájlt kíván küldeni valaki másnak, akkor a titkosításhoz a nyilvános kulcsot kell használni. Ha csak a saját célra titkosítja a fájlokat, akkor a saját magánkulcsát kell használnia. A fájlkódolást széles körben használják például a biztonsági mentési szolgáltatásokban és a fájltárolási szolgáltatásokban annak biztosítása érdekében, hogy a fájlok tartalmát mások ne olvassák el. Ezekben az esetekben általában egy új kulcspárt hoz létre a biztonsági mentési ügyfélszoftver, és ezt a kulcspárt használja a titkosításhoz, így a folyamat átlátható az Ön számára.

Aláírás a megtagadáshoz

A megtagadás egy olyan kifejezés, amely azt jelenti, hogy valamit nem tagadhatunk meg. A kriptográfiaban a kifejezés kifejezetten a digitális aláírások használatára vonatkozik üzenetekben vagy fájlokban, amelyek felhasználhatók annak megerősítésére, hogy a forrásból származik, amelyről állítólag származik.

A nyilvános kulcsú kriptográfia során a digitális aláírásokat a titkos magánkulcs hozza létre, és a címzettek felhasználhatják az aláíró által széles körben elérhető nyilvános kulcsot az aláírás érvényességének megerősítésére. Ezért, anélkül, hogy valaki ellopja a feladó személyes kulcsát és felhasználná azt, a digitális aláírások hitelességét mutatják, hogy az üzenet vagy fájl az általa igényelt forrásból származik.

Az aláírás használatának tipikus példája az e-mail kommunikáció, így a címzettek tudják, hogy bízhatnak abban, hogy az e-mail az, akitől azt mondja. Az aláírásokat a fájlok azonos módon történő aláírására is használják.

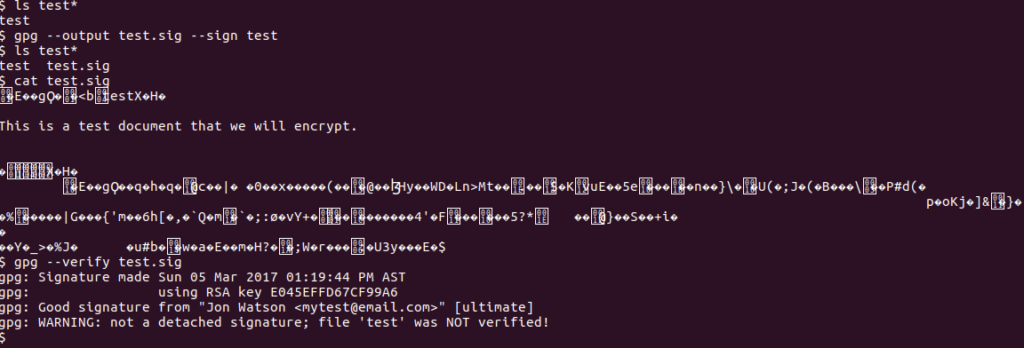

A GnuPG széles körben elérhető nyilvános kulcsú alkalmazás a legtöbb operációs rendszerhez. Megnézem a parancssort és a grafikus alkalmazásokat ehhez a cikkhez később. Az összes parancs ugyanaz, ha a parancssorból vagy a terminálból használja, tehát a fájl aláírásához használja a -s kapcsolót:

gpg-s teszt

Vegye figyelembe, hogy a fájl nincs titkosítva – a sima szöveg továbbra is olvasható. De a végén digitális aláírással egészült ki.

Aláírt fájl érkezésekor a –verify paranccsal ellenőrizheti, hogy a fájlt az aláírást állító személy írta-e alá. A feladó a privát kulcsmal írta alá a fájlt, ezért az aláírás ellenőrzéséhez szüksége lesz a feladó nyilvános kulcsára.

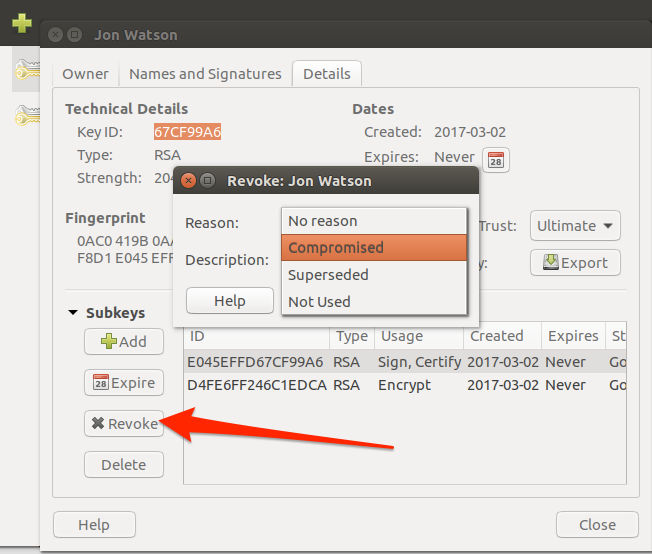

Kulcsok visszavonása

Előfordulhat, hogy amikor a személyes kulcsot megsértették, ellopták, vagy más okból már nem szabad használni. Ebben az esetben van egy folyamat a megfelelő nyilvános kulcs visszavonására. A visszavont kulcsot senki sem használhatja az üzenetek titkosításához.

Annak megakadályozása érdekében, hogy bárki önkényesen visszavonja a nyilvános kulcsot, a visszavonást egy tanúsítási módszerrel kell elvégezni, amelyet a magánkulcs aláír. Ezt a visszavonási tanúsítványt ezután megosztják az online nyilvános kulcs-tárolókkal, hogy értesítsék az embereket arról, hogy visszavonta a nyilvános kulcsot. Általában ugyanakkor létrehoz egy új kulcspárt, és feltölti az új nyilvános kulcsot is a tárolókba. Ez lehetővé teszi az embereknek, hogy megszerezzék az új nyilvános kulcsát, ugyanakkor megtudják, hogy a régi nyilvános kulcsot már nem szabad használni.

Egy kulcs visszavonásához az Ubuntu-ban válassza ki a kulcsot, és válassza a Visszavonás gombot. Válasszon egy okot, majd kattintson az OK gombra.

A parancssorban a –gen-revoke kapcsoló visszavonási tanúsítványt generál:

Az ASCII páncélozott kimenet kényszerítve.

—–BEGIN PGP NYILVÁNOS KULCSBOCK —–

Megjegyzés: Ez egy visszavonási tanúsítvány

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + Ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—– END PGP NYILVÁNOS KULCSBOCK —–

Létrehozott visszavonási tanúsítvány.

Kérjük, helyezze át egy adathordozóra, amelyet elrejthet; Ha Mallory hozzáférést kap ennek a tanúsítványnak, akkor felhasználhatja arra, hogy a kulcsát használhatatlanná tegye. Okos ez a tanúsítvány kinyomtatása és tárolása, csak abban az esetben, ha a média olvashatatlanná válik. De légy óvatos: Előfordulhat, hogy a készülék nyomtatási rendszere tárolja az adatokat, és mások számára elérhetővé teszi!

Háttér: Vegye figyelembe a Mallory név használatát a figyelmeztető üzenetben. A nyilvános kulcsú kriptográfia egyes fogalmainak szemléltetésére valódi neveket használunk, nem olyan tetszőleges neveket, mint például az 1. vagy a 2. felhasználó. Az Alice és Bob neveket a küldő és a címzettek jelölésére használják, míg Mallory azt a támadót jelöli, amelyik megkísérel ellopni a kriptográfiai szöveget. Vannak más ismert nevek is, ismert szerepekkel, amelyek érdekes olvasmányokat kínálhatnak.

Kulcsok aláírása a bizalom megszerzése érdekében

Mivel bárki létrehozhat kulcspárt bármilyen információ felhasználásával, nagyon könnyű elkódolni a kulcsot. Kétféle módon hozhat létre bizalmat a nyilvános kulcsú ökoszisztéma iránt. Az első az, hogy a kulcsokat az e-mail címekhez rendelik. Noha technikailag lehetséges, hogy kulcspárt hozhatok létre a világ bármelyik e-mail címére, ez nem fog sok hasznot hozni, ha nincs hozzáférése ehhez az e-mail fiókhoz. A titkosított e-maileimre adott válaszok nem hozzáférhető e-mail fiókba kerülnek, nem pedig visszaadják nekem. A második módszer a kulcs aláírása.

Bármely PGP-felhasználónak lehetősége van más emberek nyilvános kulcsainak digitális aláírására. A mechanika a cikk későbbi szakaszában található a Kulcsok létrehozása és aláírása szakaszban található, de a feltevés egyszerű. Valaki más kulcsa aláírásával azt jelzi, hogy bízik abban, hogy a kulcs az adott személyhez tartozik. A privát kulcsot más kulcsok aláírására használják, amely arra szolgál, hogy Ön az aláírás tényleges alkotója.

Az aláírással rendelkező nyilvános kulcsot megbízhatóbbnak tekintik, mint aláírás nélküli kulcsot. Mindegyik aláírás azt jelenti, hogy az aláíró bízik abban a kulccsal, így hitelességet kölcsönöz annak legitimitásának. Az aláírások azonban csak akkor értékesek, ha személyesen bíznak az aláírókban. A kulcs tucatnyi aláírással az Ön számára ismeretlen emberektől vitathatatlanul nem megbízhatóbb, mint egyáltalán nincs aláírás.

Néhány kulcsfontosságú aláíró nagyon komolyan veszi szerepét, és mások kulcsait csak a való életben való találkozás és aláírása után írja alá.

Jelenlegi megvalósítások

A nyilvános kulcsú titkosítás használatához létre kell hoznia egy privát és nyilvános kulcspárt. Miután megkapta ezt a készletet, többféle módon használható.

A Pretty Good Privacy (PGP) eszköz minden operációs rendszerhez rendelkezésre áll, és különféle kivitelezésekkel is elérhető. A nagy három operációs rendszer mindegyikére kiterjeszt egy ilyen megvalósítást.

Gombok létrehozása és aláírása

MacOS / OSX

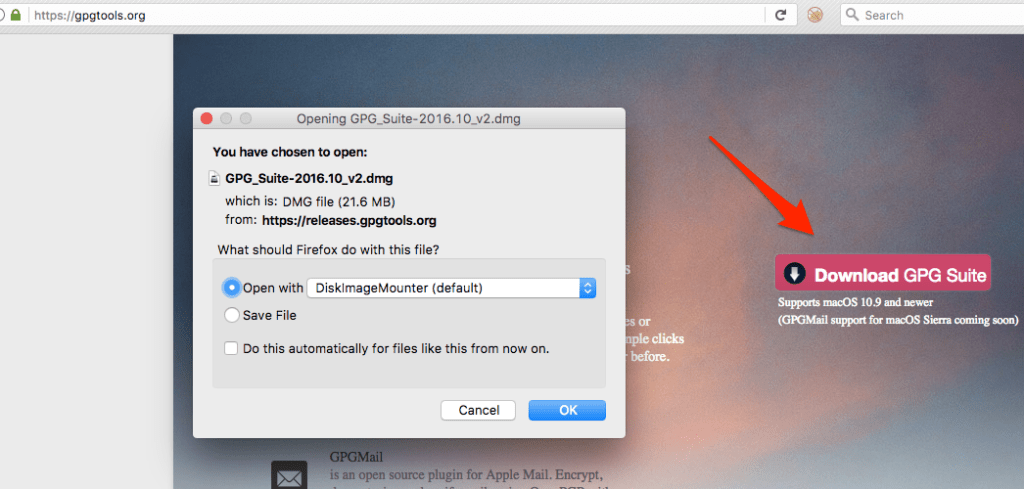

Látogasson el a GPG Tools webhelyre, és töltse le a GPG Suite alkalmazást.

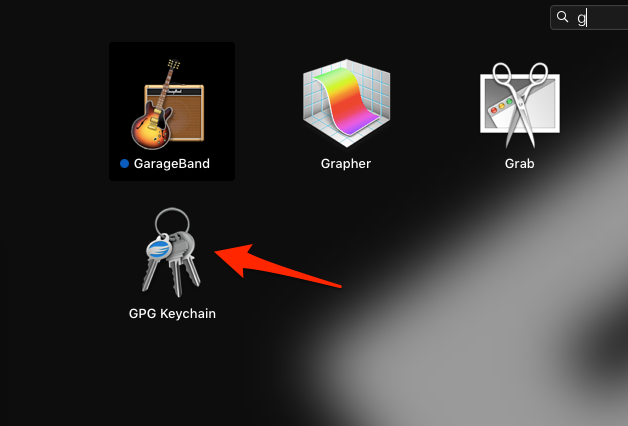

A telepítés után keresse meg a GPG kulcstartó alkalmazást a Launchpadon, és indítsa el.

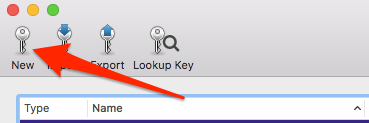

Kattintson az Új ikonra, hogy új privát és nyilvános kulcspárt hozzon létre. A kulcsok mindig az e-mail címekhez vannak kötve.

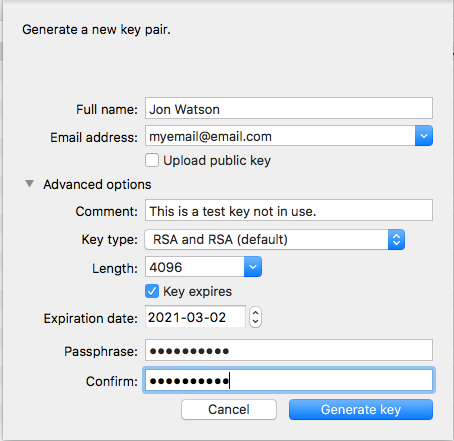

Töltse ki az adatokat. Vegye figyelembe, hogy egyetlen e-mail címnél több kulcs is lehet, de legtöbbünknek nem kell ilyen sok kulcsra. Amikor az emberek megpróbálják megtalálni a nyilvános kulcsot az Ön számára elküldendő adatok titkosításához, meg fogják csinálni az e-mail címüknek megfelelő kulcs keresésével. Ha egy adott e-mail címhez egynél több kulcs tartozik, akkor zavart okoz az, hogy melyik kulcsot kell használni.

Nem ellenőriztem a Nyilvános kulcs feltöltése beállítást, mert csak egy tesztkulcsot hozok létre e cikk céljaira. Ha valódi kulcspárt hoz létre, akkor használja ezt a négyzetet. Ez automatikusan feltölti a nyilvános kulcsot az internetes kulcsraktárakba, így más programok és emberek megtalálják, amikor szükségük van rá.

A kulcs lejárata szintén ajánlott, de nem szükséges. A biztonság rétegekben történik, és jó ötlet mindenféle hitelesítés vagy biztonsági token rutinszerű lejárata.

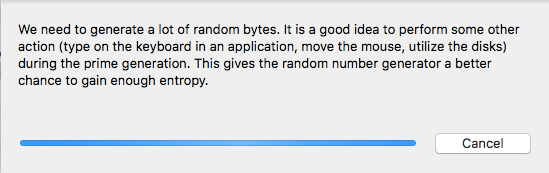

A jó kulcsgenerálás bizonyos mértékű véletlenszerűséget igényel. A számítógépes szóhasználatban ezt entrópiának nevezzük. A számítógépen rendelkezésre álló entrópia mennyisége meghatározó tényező abban, hogy meddig tart egy kulcs létrehozása. A legtöbb kulcsgenerációs folyamat megkérdezi, hogy csináljon olyan dolgokat, mint például az egér mozgatása a kulcsgenerálás során, hogy további entrópiát hozzon létre.

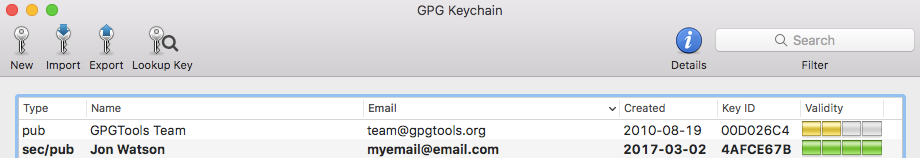

Miután a létrehozás befejeződött, láthatom az új kulcspáromat a fő kulcsablakban. Néhány dolgot meg kell jegyezni erről a bejegyzésről.

- A GPG kulcstartómba előre telepített GPGTools Team kulcs csak a nyilvános kulcs, amelyet a kocsma a Típus oszlopban jelöl. Az új kulcsom egy teljes pár a privát és a nyilvános kulcsmal, amelyet a sec / pub típus jelöl, ahol a sec biztonságos.

- Vegye figyelembe a Érvényesség oszlopot is. Ez megegyezik a már tárgyalt bizalmi kérdéssel, és jelzi, mennyire valószínű, hogy kulcsuk tartozik ahhoz, akinek azt mondja, hogy tartozik. A létrehozott kulcspár teljesen megbízható számomra, mert én létrehoztam. A GPGTool Team kulcsa nem nagyon megbízható, mert még senki sem írta alá.

- A kulcs érvényességét felhasználónként határozzák meg. Például az új nyilvános kulcsomat ebben a pillanatban senki más nem bízza meg, mert nem tudják biztosan tudni, honnan származik. Tehát nem jelenne meg négy zöld sávval senki más rendszerében; a legjobb esetben két sárga sáv lenne.

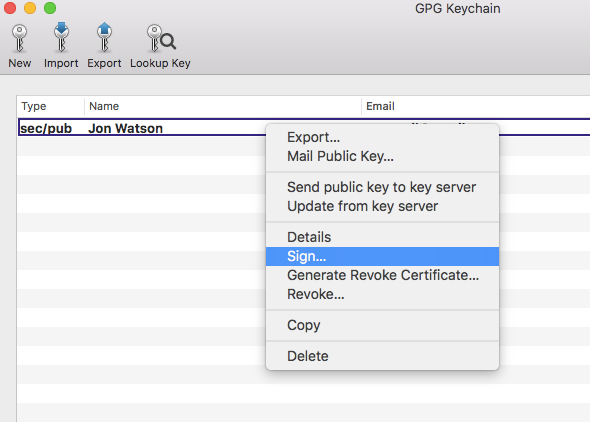

Kulcs aláírásához és érvényességének növeléséhez kattintson a jobb gombbal a kulcsra, és válassza az Aláírás menüpontot.

Ez a folyamat hozzáadja az aláírásomat a kulcshoz, amely jelzi, hogy mennyire bízom ebben a kulcsban. A jobb egérgombbal elérhető menüben más lehetőségek is elérhetők, mint például a nyilvános kulcs feltöltése, ha nem a létrehozás során történt, vagy a nyilvános kulcs e-mailben küldése valakinek. A GPG-kulcstartó részletes ismertetése a cikk hatályán kívül esik, így most, hogy a macOS / OSX-en működő kulcspár van, használhatjuk.

Ubuntu Linux

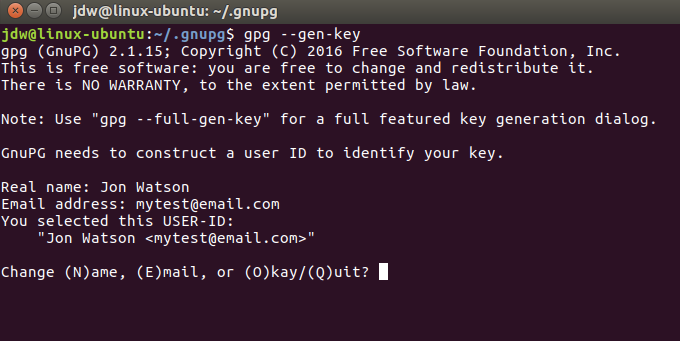

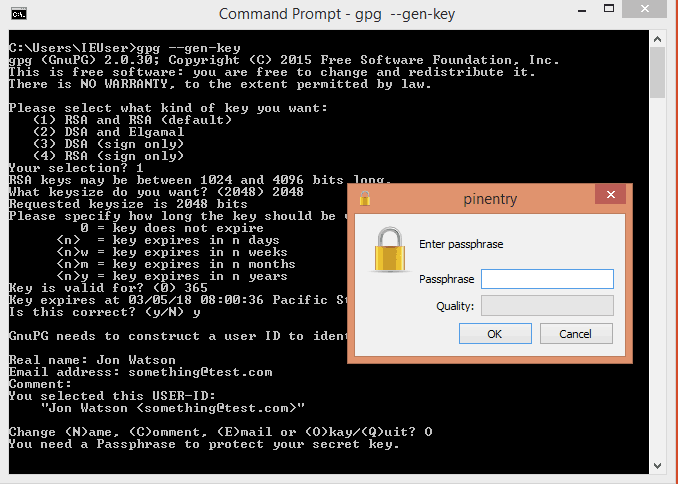

Az Ubuntu előre telepített GPG-vel jön. A gpg –gen-kulcs gépelésével egy terminál ablakban elindul a kulcs generálási folyamat.

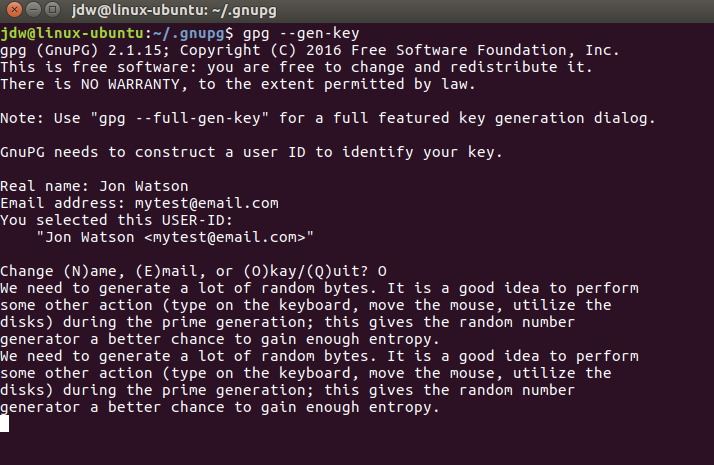

Megkezdődik a kulcsgenerálás, és ott újra létre kell hozni az entrópiát:

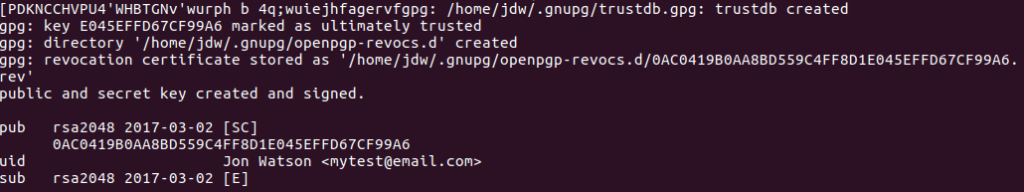

Mindkét kulcsot előállítják, a közönséges kulcsot aláírják és végül megbízják, és visszavonási tanúsítványt is készítenek.

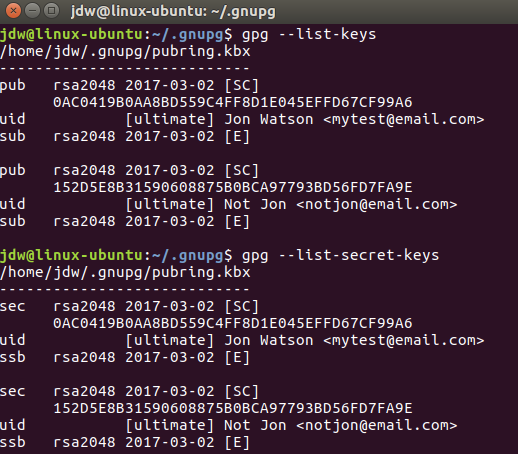

Az új kulcsok megtekintéséhez használja a gpg –list-kulcsot a nyilvános kulcs megtekintéséhez, a gpg –list-titkos kulcsok segítségével pedig a privát kulcsot..

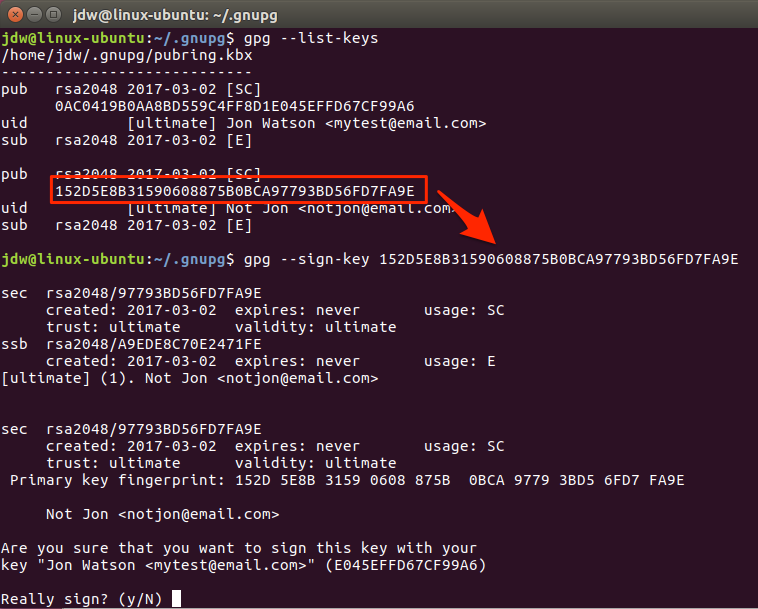

Kulcs aláírásához gyűjtse össze a nyilvános kulcs azonosítóját az aláírni kívánt kulcsból, majd használja a gpg –sign-key parancsot..

A GPG tudja, hogy a [email protected] privát kulcsot fogom használni ennek a kulcsnak az aláírására, mert ez az egyetlen másik privát kulcs a kulcstartómon. Ha lenne több magánkulcsom, ki kellene választania azt a kulcsot, amelyet aláírni akarok.

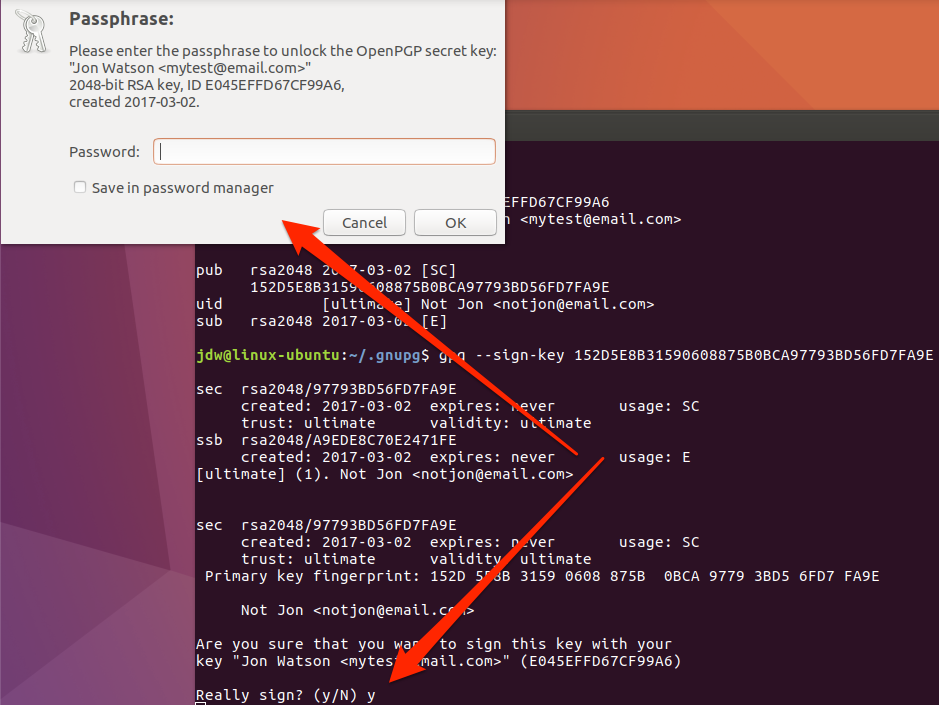

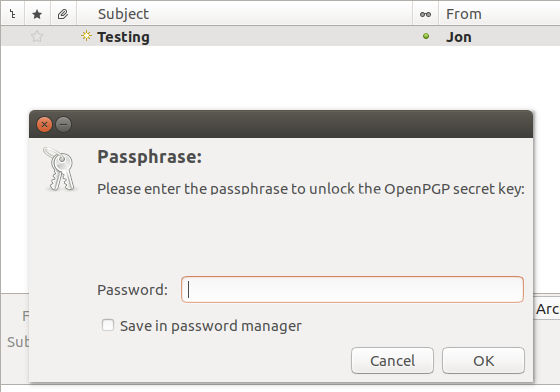

Ha bármilyen funkcióhoz egy privát kulcsot szeretne használni, akkor azt ki kell nyitni a kulcsgeneráláskor megadott jelszóval.

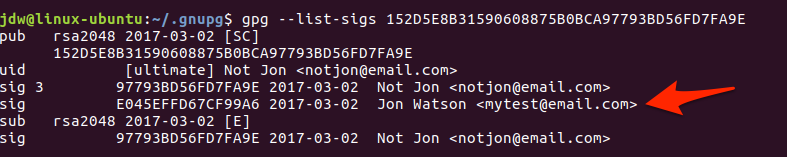

A kulcs aláírásait a gpg –list-sigs paranccsal láthatja.

További GPG-parancsokat sorolunk fel a súgófájlban, amelyek a gpg –help paranccsal tekinthetők meg.

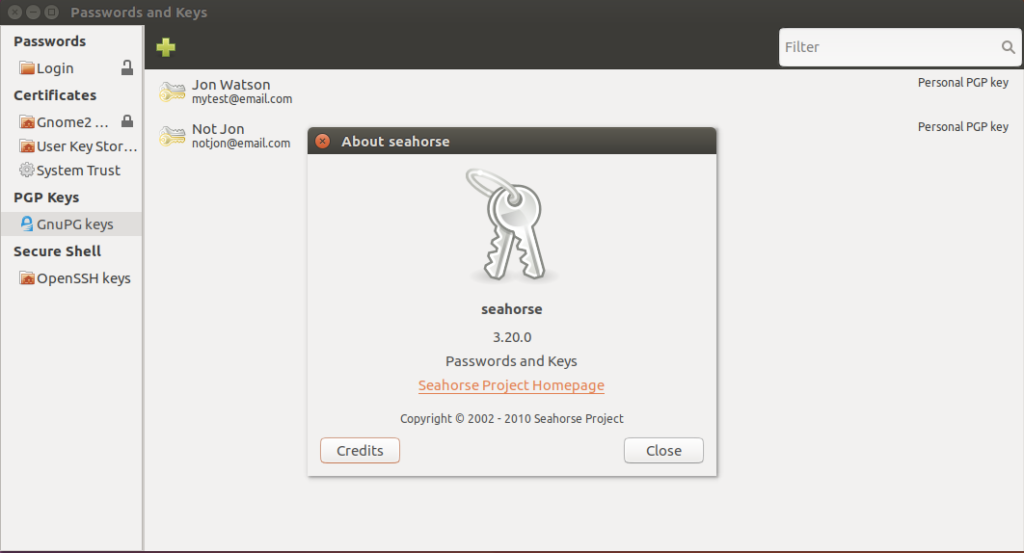

Ha inkább egy grafikus felületet szeretne az Ubuntu-n, akkor a GPG-hez számos előcsomag van. A Seahorse az Ubuntu-val együtt van telepítve, de furcsan neve Jelszavak és kulcsok, tehát nem egyértelmű megtalálni.

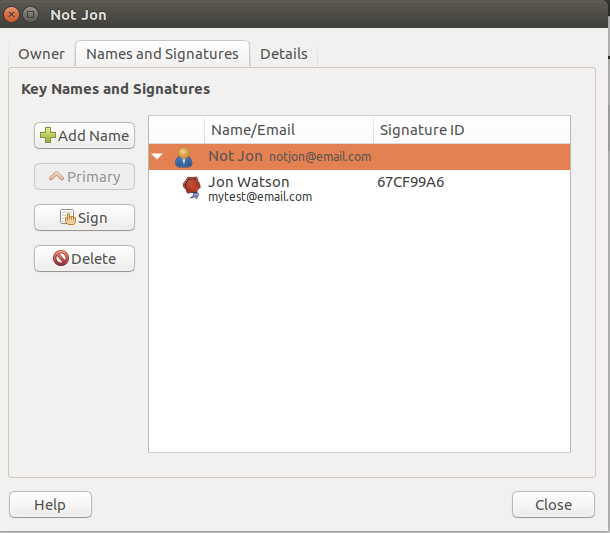

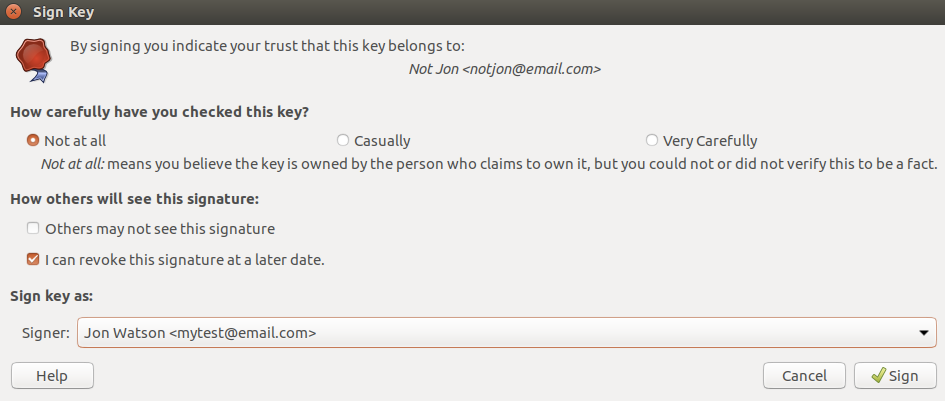

Ha duplán kattint egy gombra, láthat további részleteket róla, és hozzáférhet az aláírás-konfigurációhoz.

Az érvényesítési beállítások kissé eltérnek a macOS GPG kulcstartótól, de az alapok ugyanazok. Meg kell határoznia, hogy milyen jól ellenőrizte a kulcsot, és milyen magánkulccsal szeretné aláírni.

ablakok

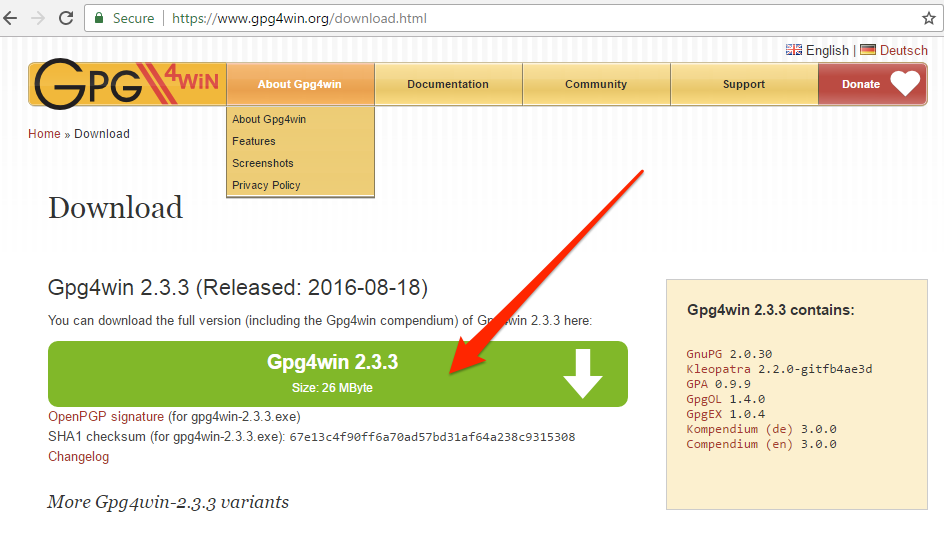

Töltse le a GnuPG alkalmazást a GnuPG webhelyről..

Futtassa a telepítőprogramot, majd írja be a gpg –gen-kulcsot egy új kulcspár létrehozásához.

Most, hogy megvan a kulcsa, fájlok és e-mailek titkosításához használhatja azokat.

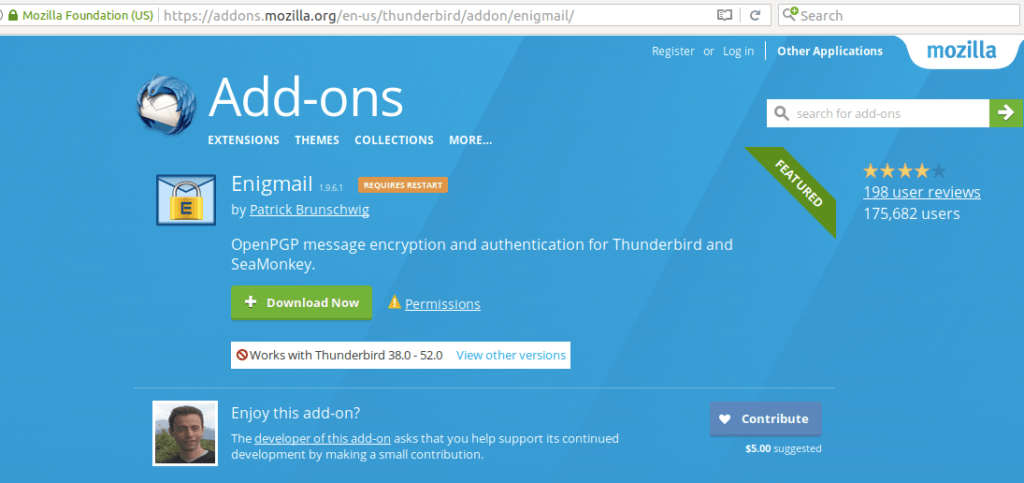

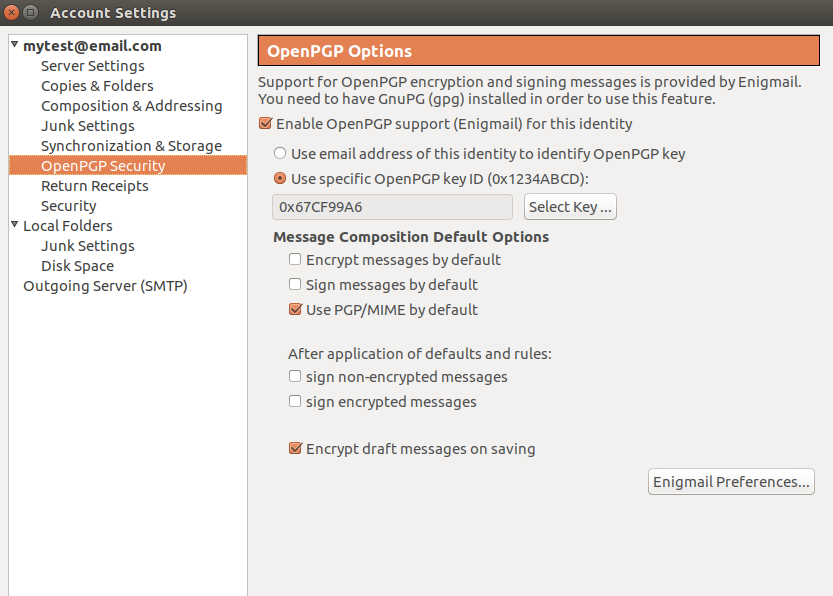

Az e-mail titkosításának egyszerű módja egy e-mail kliens használata, amely vagy natív módon támogatja a titkosítást, vagy pedig kiegészítő kiegészítőkkel rendelkezik. A Mozilla Thunderbird és az Enigmail addon jól működik az összes operációs rendszerben. Az Enigmail add on telepítéséhez keresse fel a Mozilla boltot, és töltse le.

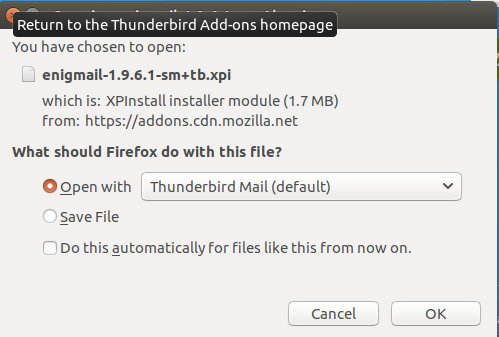

Ha Firefox böngészőt használ, akkor a program felismeri a Thunderbird hozzáadását, és felszólítja az automatikus telepítésre..

Ha a rendszer ezt nem ismeri fel Thunderbird kiterjesztésként, akkor kövesse a letöltési oldal manuális telepítési útmutatásait.

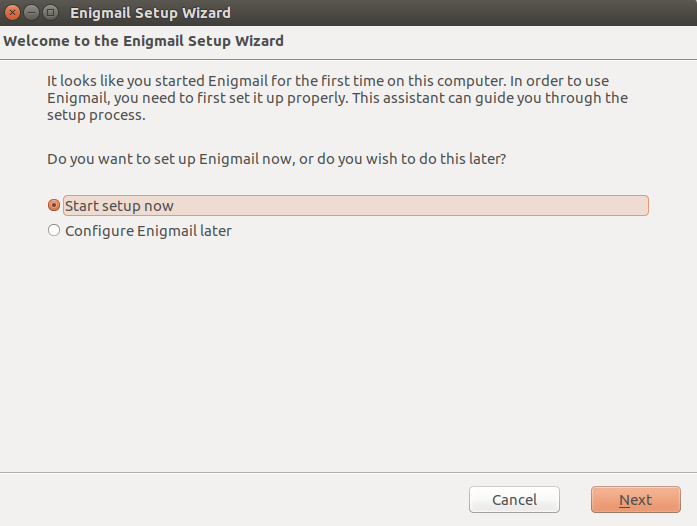

A kiegészítő telepítése és a Thunderbird újraindítása után elindul a konfigurációs varázsló.

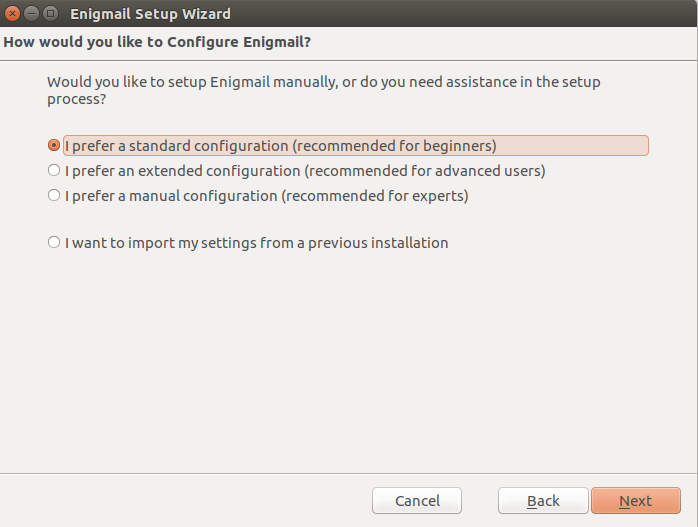

A szabványos telepítésnek elég jónak kell lennie a működéshez.

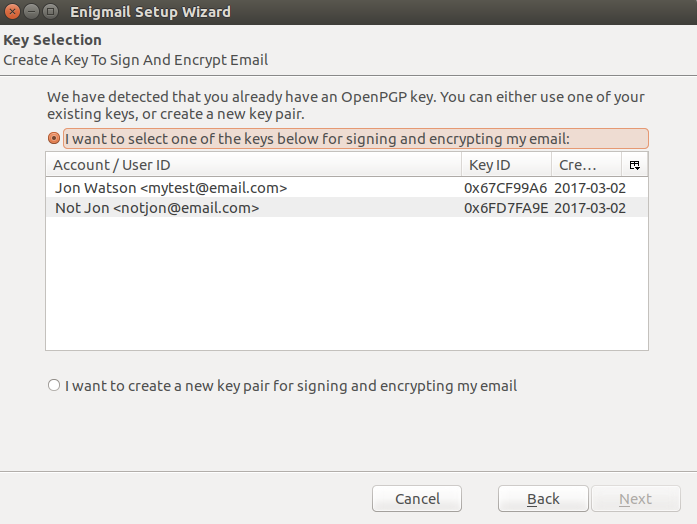

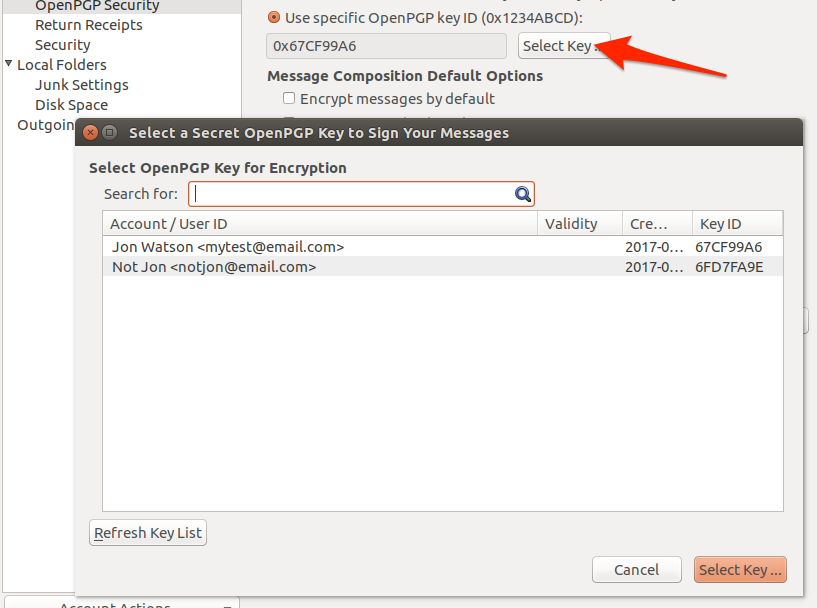

Az Enigmail felfedezi a meglévő OpenGPG telepítést, és felsorolja a rendszerben elérhető kulcspárokat. Ezen a ponton dönthet úgy is, hogy új billentyűpárt hoz létre, de ehhez a cikkhez egy meglévőt fogunk használni.

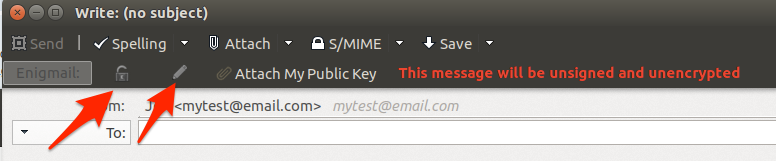

A konfigurációs varázsló befejezése után új titkosítási lehetőségek lesznek a kompozíciós ablakban.

Mostantól a megfelelő gomb kiválasztásával titkosíthatja vagy aláírhatja az e-mail üzeneteket. A zárolás ikon titkosítja az üzenetet a címzett nyilvános kulcsával. A ceruza ikon digitálisan aláírja az üzenetet a Engimail beállításokban beállított privát kulcs használatával.

A használt kulcs megváltoztatásához kattintson a választ gombot, és válasszon egy másik kulcsot a kulcsgyűrűből.

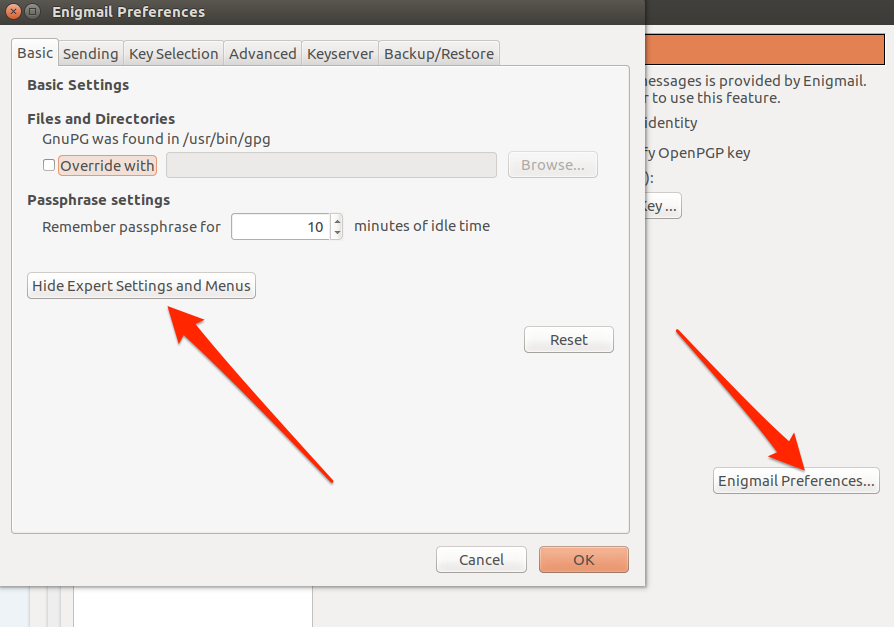

Az összes fiók felett hatályba lépő Enigmail általános beállítások az Enigmail kiválasztásával érhetők el Preferenciák… gombot, majd a A szakértői beállítások és a menük megjelenítése gomb.

Vegye figyelembe a kulcskiszolgálóról fület. Ez a kiszolgálók listáját tartalmazza, amelyek online tárolják a nyilvános kulcsokat. Ez a beállítás lehetővé teszi az Enigmail számára, hogy lehívja az e-mailt író személy nyilvános kulcsát, ha még nem rendelkezik ezzel. Az Engimail lekérdezi ezeket a kiszolgálókat a címzett nyilvános kulcsához az Ön számára, és ha megtalálja, akkor letölti és hozzáadja a kulcstartóhoz..

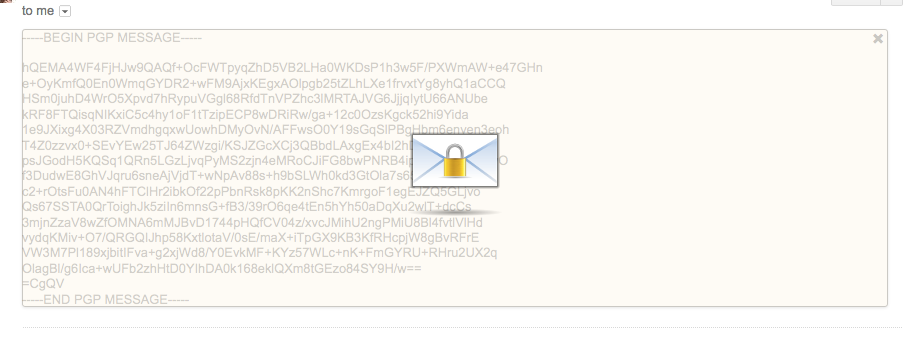

Amikor e-mailt fogad és titkosított, meg kell adnia a privát kulcs jelszavát. Ez ideiglenesen feloldja a magánkulcsot, így felhasználható az e-mail visszafejtésére.

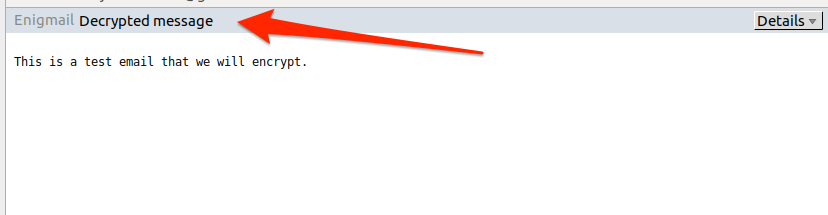

A dekódolás után a Thunderbird továbbra is tudatja velünk, hogy az e-mail titkosítása megtörtént.

Webmail

Manapság sokan webmail-t használnak dedikált e-mail kliensek, például a Thunderbird helyett. Néhány e-mail szolgáltató közvetlenül a webhelyein támogatja a titkosítást. A Proton Mail és a Hush Mail egyaránt lehetővé teszi a saját kulcsok megadását, és az e-mail titkosításához és visszafejtéséhez használja a. Általánosabb megoldás a Mailvelope kiegészítő Firefox és Chrome számára.

A Mailvelope életre kel, ha észleli a titkosítást, és átlátszó fedvényt jelenít meg az oldalon. Az overlayre kattintva a rendszer kéri a magánkulcs jelszavát. Miután megadta ezt, e-mailje visszafejtésre kerül. Itt található egy gyors Mailvelope bemutató a Comparitech webhelyen.

A Mailvelope használatának előnye a dedikált e-mail szolgáltatókkal szemben a rugalmasság. A Mailvelope bármely web mail szolgáltatóval használható.

Fájl titkosítása

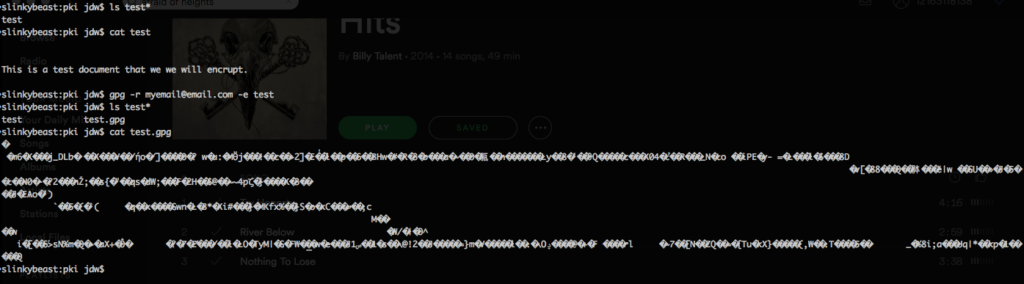

A -e kapcsolóval mondja meg a GPG-nek, hogy titkosítson egy fájlt:

gpg -r [email protected] -e teszt

Vegye figyelembe, hogy a kapott titkosított rejtjelezett fájl neve megegyezik a sima szövegfájlnak, de gpg kiterjesztéssel. Ha megpróbálja elolvasni, kiderül, hogy most titkosított szomorúság nem olvasható.

Az eredeti fájl változatlan marad. Ha csak a fájl titkosított változatát kívánja fenntartani, akkor manuálisan törölje a sima szöveget. Ne feledje azonban, hogy mivel a címzett nyilvános kulcsát használta a fájl titkosításához, akkor nem fogja tudni visszafejteni azt. Csak a címzett privát kulcsa tudja visszafejteni a fájlt most.

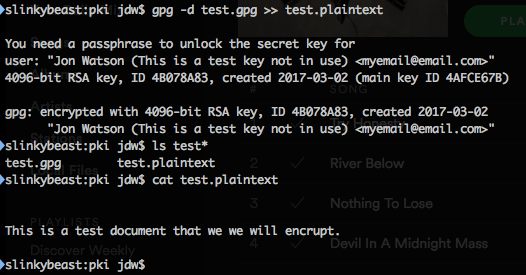

Ha rendelkezik a nyilvános kulcsnak megfelelő privát kulcsmal, akkor a -d kapcsolóval dekódolhatja a fájlt.

gpg -d teszt

A titkosításhoz hasonlóan a visszafejtés sem hoz létre fájlt. Megjeleníti a fájl tartalmát, de nem ír egy egyszerű teszt fájlt. A dekódolt szöveg megőrzése érdekében másolhatja és beillesztheti egy fájlba, vagy felhasználhatja az átirányítási operátort Unix-szerű rendszerekben.

kulcs ugyanaz volt mindkét fél számára, és ezt nevezzük szimmetrikus kulcsnak. Azonban a szimmetrikus kulcsok biztonsága nagyon alacsony volt, mivel ha valaki megszerezte a kulcsot, akkor könnyen hozzáférhetett az összes titkosított kommunikációhoz. Az aszimmetrikus kulcsok megjelenése megoldotta ezt a problémát. Az aszimmetrikus kulcsok két különböző kulcsból állnak: egy privát kulcsból és egy nyilvános kulcsból. A privát kulcsot csak a tulajdonosa használhatja a titkosításra és a digitális aláírásra, míg a nyilvános kulcs mindenki számára elérhető, és használható a titkosításra és a digitális aláírások ellenőrzésére. Ez a megoldás biztonságosabbá teszi a kommunikációt, mivel a privát kulcs csak a tulajdonosának ismert, és nem kell megosztani másokkal. Kulcstér és -hossz A kulcstér a kulcsok lehetséges értékeinek száma. Minél nagyobb a kulcstér, annál nehezebb feltörni a titkosítást. A kulcshossz a kulcsok hossza bitben. Minél hosszabb a kulcs, annál nehezebb feltörni a titkosítást. A jelenlegi ajánlott kulcshosszak a következők: 128 bites kulcs a szimmetrikus kulcsokhoz, és legalább 2048 bites kulcs az aszimmetrikus kulcsokhoz. Egy szó a kriptográfia töréséről A kriptográfia törése azt jelenti, hogy valaki feltöri a titkosítást, és hozzáfér az üzenet valódi tartalmához. A kriptográfia törése nagyon nehéz, és általában csak akkor lehetséges, ha a kulcsot megszerzik, vagy ha a titkosítás algoritmusát sikerül feltörni. A kriptográfia törése nagyon fontos kérdés a kormányok és más nagy szereplők számára, mivel a titkosítás segítségével védelmezik az érzékeny információkat. Hogyan lehet használni? A kriptográfia használata nagyon egyszerű, és számos módon alkalmazható. Néhány példa a következő: E-mail titkosítás Az e-mail titkosítása azt jelenti, hogy az üzenetet titkosítják, mielőtt elküldik, és csak a címzett tudja visszafejteni. Az e-mail titkosításához használható számos szoftver, például a PGP (Pretty Good Privacy) vagy a GPG (GNU Privacy Guard). Fájl titkosítása A fájl titkosítása azt jelenti, hogy a fájlt titkosítják, mielőtt elküldik vagy tárolják, és csak a jogosultak tudják visszafejteni. A fájl titkosításához használható számos szoftver, például a VeraCrypt vagy a BitLocker. Aláírás a megtagadáshoz Az aláírás a megtagadáshoz azt jelenti, hogy az üzenetet aláírják, hogy bizonyítsák, hogy az üzenetet a küldő küldte el. Az aláírás a megtagadáshoz használható számos szoftver, például a PGP vagy a GPG. Kulcsok visszavonása A kulcsok visszavonása azt jelenti, hogy a kulcsot érvényt