Отравление протокола разрешения адресов (ARP) – это атака, которая включает в себя отправку поддельных сообщений ARP по локальной сети. Это также известно как ARP-спуфинг, ARP-маршрутизация и ARP-кеш.

Отравление протокола разрешения адресов (ARP) – это атака, которая включает в себя отправку поддельных сообщений ARP по локальной сети. Это также известно как ARP-спуфинг, ARP-маршрутизация и ARP-кеш.

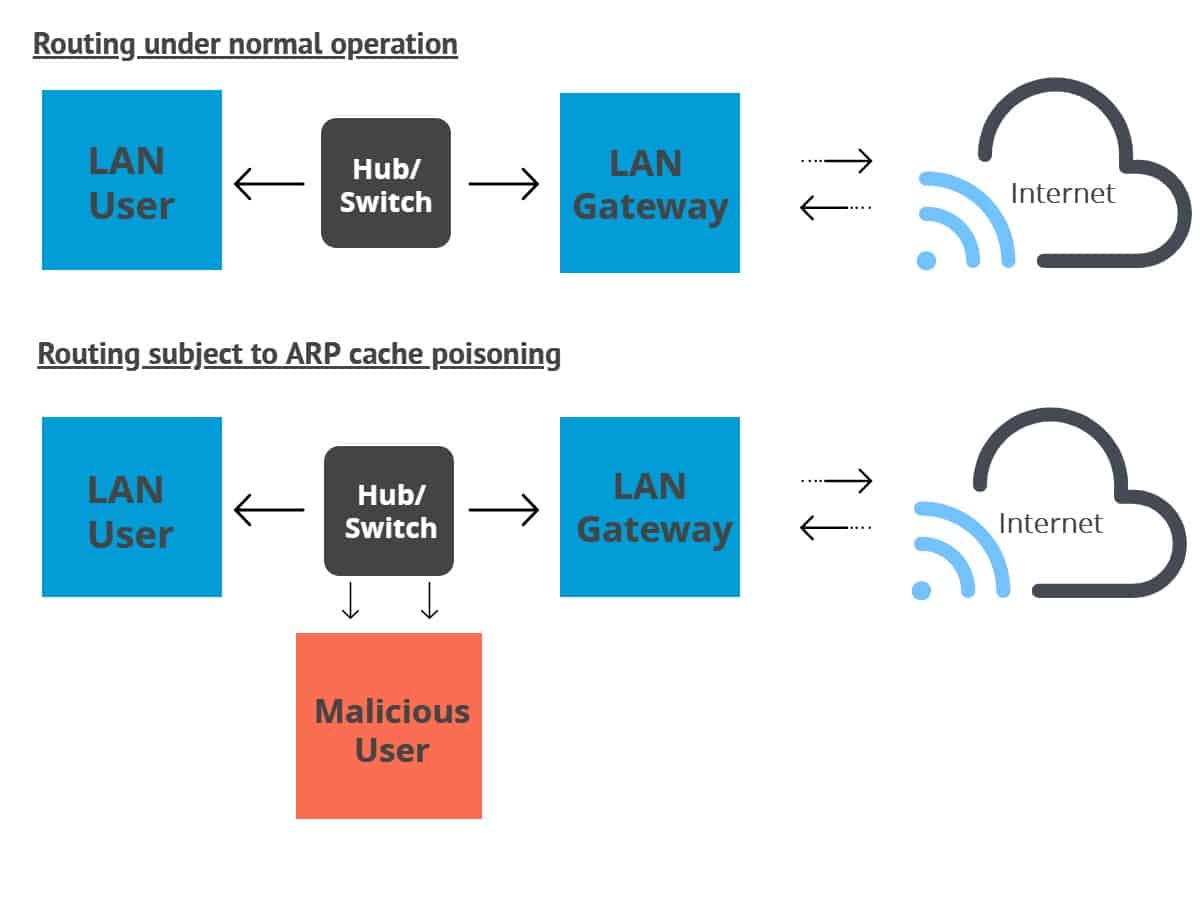

Эти атаки пытаются перенаправить трафик с первоначально запланированного хоста на злоумышленника. ARP отравление делает это, связывая адрес Media Access Control (MAC) злоумышленника с IP-адресом цели. Это работает только против сетей, которые используют ARP.

ARP отравление – это тип атаки «человек посередине», который можно использовать для остановить сетевой трафик, изменить его или перехватить. Техника часто используется, чтобы начать дальнейшие наступления, такие как угон сеанса или отказ в обслуживании.

Что такое протокол разрешения адресов (ARP)?

ARP – это протокол, который связывает данный IP-адрес с адресом канального уровня соответствующей физической машины. Поскольку IPv4 по-прежнему является наиболее часто используемым интернет-протоколом, ARP обычно устраняет разрыв между 32-битными адресами IPv4 и 48-битными MAC-адресами.. Работает в обоих направлениях.

Связь между данным MAC-адресом и его IP-адресом хранится в таблице, известной как кэш ARP. Когда пакет, направляющийся к хосту в локальной сети, попадает в шлюз, шлюз использует ARP, чтобы связать MAC-адрес или физический адрес хоста с соответствующим IP-адресом..

Затем хост выполняет поиск в своем кэше ARP. Если он находит соответствующий адрес, адрес используется для преобразования формата и длины пакета. Если правильный адрес не найден, ARP отправит пакет запроса, который запрашивает другие машины в локальной сети, знают ли они правильный адрес. Если машина отвечает с адресом, кэш ARP обновляется в случае возникновения каких-либо будущих запросов из того же источника..

Что такое отравление ARP?

Теперь, когда вы понимаете больше о базовом протоколе, мы можем более подробно рассмотреть отравление ARP. Протокол ARP был разработан, чтобы быть эффективным, что привело к серьезному отсутствие безопасности в своем дизайне. Это позволяет относительно легко монтировать эти атаки, если они могут получить доступ к локальной сети своей цели..

ARP отравление включает в себя отправку поддельные ARP-пакеты ответа на шлюз по локальной сети. Злоумышленники обычно используют инструменты спуфинга, такие как Arpspoof или Arppoison, чтобы упростить работу. Они устанавливают IP-адрес инструмента в соответствии с адресом своей цели. Затем инструмент сканирует целевую локальную сеть на предмет IP и MAC-адресов своих хостов..

Как только злоумышленник получает адреса хостов, он начинает отправлять поддельные пакеты ARP по локальной сети на хосты.. Мошеннические сообщения говорят получателям, что MAC-адрес злоумышленника должен быть подключен к IP-адресу компьютера, на который они нацелены.

Это приводит к тому, что получатели обновляют свой кэш ARP с помощью адреса атакующего. Когда получатели общаются с целью в будущем, вместо этого их сообщения будут отправлены злоумышленнику.

На этом этапе злоумышленник втайне находится в центре связи и может использовать это положение для чтения трафика и кражи данных. Злоумышленник также может изменить сообщения, прежде чем они достигнут цели, или даже полностью прекратить связь..

Злоумышленники могут использовать эту информацию для организации дальнейших атак, таких как отказ в обслуживании или перехват сеанса:

- Отказ в обслуживании – Эти атаки могут связать несколько отдельных IP-адресов с MAC-адресом цели. Если достаточное количество адресов отправляет запросы получателю, он может быть перегружен трафиком, что нарушает его обслуживание и делает его непригодным для использования..

- Session Hijacking – Подделка ARP может быть использована для кражи идентификаторов сеансов, которые хакеры используют для получения доступа к системам и учетным записям. Как только они получат доступ, они могут нанести ущерб своим целям..

Как обнаружить отравление ARP

Отравление ARP может быть обнаружено несколькими различными способами. Вы можете использовать командную строку Windows, анализатор пакетов с открытым исходным кодом, такой как Wireshark, или проприетарные опции, такие как XArp..

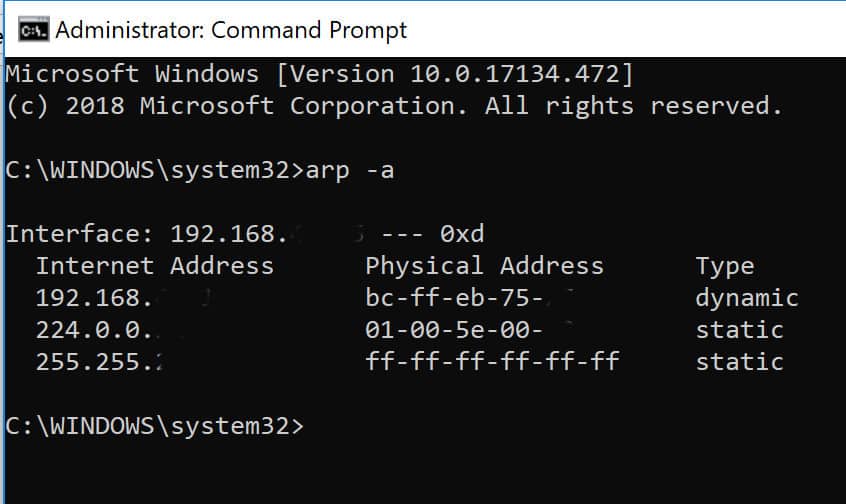

Командная строка

Если вы подозреваете, что можете страдать от отравления ARP, вы можете проверить это в командной строке. Сначала откройте командную строку от имени администратора. Самый простой способ – нажать Ключ Windows открыть меню «Пуск». Печатать “CMD”, Затем нажмите Crtl, сдвиг и Войти в то же время.

Это вызовет командную строку, хотя вам, возможно, придется нажать да дать приложению разрешение вносить изменения. В командной строке введите:

арп -1

Это даст вам таблицу ARP:

* Адреса на изображении выше были частично затемнены из соображений конфиденциальности.*

В таблице показаны IP-адреса в левом столбце и MAC-адреса в середине.. Если таблица содержит два разных IP-адреса, которые имеют один и тот же MAC-адрес, то вы, вероятно, подвергаетесь атаке отравления ARP.

Например, допустим, что ваша таблица ARP содержит несколько разных адресов. Когда вы сканируете его, вы можете заметить, что два IP-адреса имеют одинаковый физический адрес. Вы можете увидеть что-то подобное в своей таблице ARP, если вы на самом деле отравлены:

Интернет-адрес Физический адрес

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Как видите, совпадают как первый, так и третий MAC-адреса. Это указывает на то, что владелец IP-адреса 192.168.0.106, скорее всего, злоумышленник.

Другие опции

Wireshark можно использовать для обнаружения отравления ARP путем анализа пакетов, хотя эти шаги выходят за рамки данного руководства и, вероятно, лучше оставить тем, кто имеет опыт работы с программой..

Коммерческие ARP-детекторы отравления, такие как XArp, облегчают процесс. Они могут дать вам предупреждение, когда начинается отравление ARP, что означает, что атаки обнаружены ранее, и ущерб может быть сведен к минимуму.

Как предотвратить отравление ARP

Вы можете использовать несколько методов для предотвращения отравления ARP, каждый из которых имеет свои положительные и отрицательные стороны. К ним относятся статические записи ARP, шифрование, VPN и анализ пакетов..

Статические записи ARP

Это решение связано с большими административными затратами и рекомендуется только для небольших сетей. Это включает добавление записи ARP для каждой машины в сети на каждый отдельный компьютер.

Сопоставление компьютеров с наборами статических IP-адресов и MAC-адресов помогает предотвратить спуфинговые атаки, поскольку компьютеры могут игнорировать ответы ARP. К сожалению, это решение может защитить только от простых атак.

шифрование

Такие протоколы, как HTTPS и SSH, также могут помочь снизить вероятность успешной атаки отравления ARP. Когда трафик зашифрован, злоумышленнику придется перейти на дополнительный шаг, чтобы обмануть браузер цели и принять незаконный сертификат. тем не мение, любые данные, передаваемые за пределами этих протоколов, по-прежнему будут уязвимы.

Виртуальные частные сети

VPN может быть разумной защитой для частных лиц, но они обычно не подходят для крупных организаций. Если только один человек устанавливает потенциально опасное соединение, например, пользуется общедоступным Wi-Fi в аэропорту, тогда VPN зашифрует все данные, которые передаются между клиентом и сервером выхода. Это помогает сохранить их в безопасности, потому что злоумышленник сможет увидеть только зашифрованный текст.

Это менее осуществимое решение на организационном уровне, поскольку между каждым компьютером и каждым сервером должны быть установлены VPN-соединения. Это будет не только сложно настроить и поддерживать, но шифрование и дешифрование в таких масштабах также снизит производительность сети..

Пакетные фильтры

Эти фильтры анализируют каждый пакет, отправляемый по сети. Они могут отфильтровывать и блокировать вредоносные пакеты, а также тех, чьи IP-адреса являются подозрительными. Фильтры пакетов также могут сообщать о том, что пакет утверждает, что он поступил из внутренней сети, когда он фактически исходит извне, что помогает снизить шансы на успех атаки..

Защита вашей сети от отравления ARP

Если вы хотите, чтобы ваша сеть была защищена от угрозы отравления ARP, лучший план – это комбинация вышеупомянутых инструментов предотвращения и обнаружения.. Методы профилактики, как правило, имеют недостатки в определенных ситуациях, так что даже самая безопасная среда может оказаться под угрозой.

Если также имеются активные средства обнаружения, вы узнаете об отравлении ARP, как только оно начнется. Пока ваш сетевой администратор действует быстро после получения оповещения, вы обычно можете прекратить эти атаки, прежде чем будет нанесен большой ущерб.

Дизайн изображения на основе ARP Spoofing 0x55534C под CC3.0

одным для пользователей.

Перехват сеанса – Злоумышленник может использовать отравление ARP для перехвата сеанса между двумя устройствами. Это позволяет им получить доступ к конфиденциальной информации, такой как пароли и данные банковских карт.

Как обнаружить отравление ARP? Существует несколько способов обнаружения отравления ARP:

Командная строка – Вы можете использовать команду arp -a в командной строке, чтобы просмотреть таблицу кэша ARP и проверить, есть ли там подозрительные записи.

Другие опции – Существуют также специальные инструменты, такие как Wireshark, которые могут помочь обнаружить отравление ARP.

Как предотвратить отравление ARP? Существует несколько способов предотвратить отравление ARP:

Статические записи ARP – Вы можете создать статические записи ARP в таблице кэша, чтобы предотвратить изменение записей.

Шифрование – Использование шифрования может помочь защитить вашу сеть от отравления ARP.

Виртуальные частные сети – Использование виртуальных частных сетей может помочь защитить вашу сеть от атак, таких как отравление ARP.

Пакетные фильтры – Использование пакетных фильтров может помочь предотвратить отравление ARP, блокируя подозрительный трафик.

Защита вашей сети от отравления ARP – Чтобы защитить вашу сеть от отравления ARP, вы должны использовать сочетание этих методов и следить за обновлениями безопасности. Это поможет защитить вашу сеть от атак и обеспечить безопасность ваших данных.

т недоступным для пользователей.

Как обнаружить отравление ARP? Существует несколько способов обнаружения отравления ARP:

Командная строка – Вы можете использовать команду arp -a в командной строке, чтобы просмотреть кэш ARP вашей машины. Если вы видите несколько записей для одного IP-адреса, это может быть признаком отравления ARP.

Другие опции – Существуют также специальные инструменты, такие как Wireshark, которые могут помочь обнаружить отравление ARP.

Как предотвратить отравление ARP? Существует несколько способов предотвратить отравление ARP:

Статические записи ARP – Вы можете создать статические записи ARP в кэше вашей машины, чтобы предотвратить изменение записей.

Шифрование – Использование шифрования, такого как VPN, может помочь защитить вашу сеть от отравления ARP.

Виртуальные частные сети – Использование виртуальных частных сетей может помочь защитить вашу сеть от отравления ARP.

Пакетные фильтры – Использование пакетных фильтров может помочь предотвратить отравление ARP, блокируя поддельные ARP-пакеты.

Защита вашей сети от отравления ARP – Чтобы защитить вашу сеть от отравления ARP, вы можете использовать комбинацию вышеуказанных методов. Например, вы можете использовать статические записи ARP в сочетании с шифрованием и пакетными фильтрами, чтобы защитить вашу сеть от отравления ARP.

для использования.

Как обнаружить отравление ARP? Существует несколько способов обнаружения отравления ARP. Один из них – использование командной строки. В Windows можно использовать команду “arp -a”, чтобы просмотреть кэш ARP и увидеть, есть ли там подозрительные записи. В Linux можно использовать команду “arp -n”, чтобы просмотреть таблицу ARP и проверить, есть ли там подозрительные записи.

Другие опции включают использование специальных инструментов, таких как Wireshark, для анализа трафика в сети и обнаружения подозрительных пакетов ARP.

Как предотвратить отравление ARP? Существует несколько способов предотвратить отравление ARP. Один из них – использование статических записей ARP, которые связывают IP-адрес с MAC-адресом вручную. Это может предотвратить злоумышленников от изменения записей в кэше ARP.

Другие методы включают использование шифрования для защиты трафика в сети, использование виртуальных частных сетей для изоляции трафика и использование пакетных фильтров для блокировки подозрительных пакетов.

Защита вашей сети от отравления ARP очень важна для обеспечения безопасности ваших данных и устройств. При использовании сети необходимо принимать меры предосторожности и использовать соответствующие инструменты для обнаружения и предотвращения атак отравления ARP.