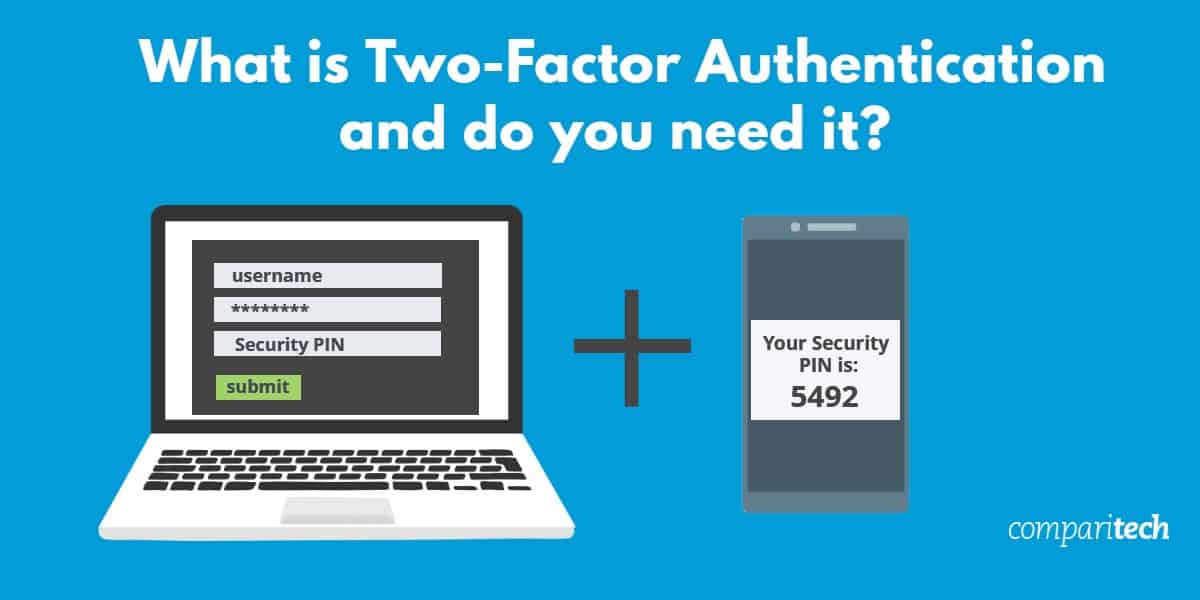

Двухфакторная аутентификация (2FA) относится к процессу входа в систему, который требует больше, чем просто пароль. Если ваш пароль каким-либо образом скомпрометирован, 2FA может помешать злоумышленнику войти в вашу учетную запись, потребовав вторую форму проверки.

Двухэтапная проверка (2SV) и многофакторная аутентификация (MFA) – это термины, часто используемые взаимозаменяемо с двухфакторной аутентификацией, хотя есть некоторые различия, о которых мы поговорим позже. Вы можете столкнуться с 2FA при входе в устройство или учетную запись, например:

- Одноразовый PIN-код, отправленный с помощью SMS, электронной почты или приложения аутентификации, такого как Google Authenticator или Authy.

- Аппаратное устройство аутентификации, например USB-ключ, которое необходимо вставить перед входом в систему.

- Биометрическое сканирование, такое как сканирование отпечатков пальцев или сетчатки глаза, в дополнение к паролю

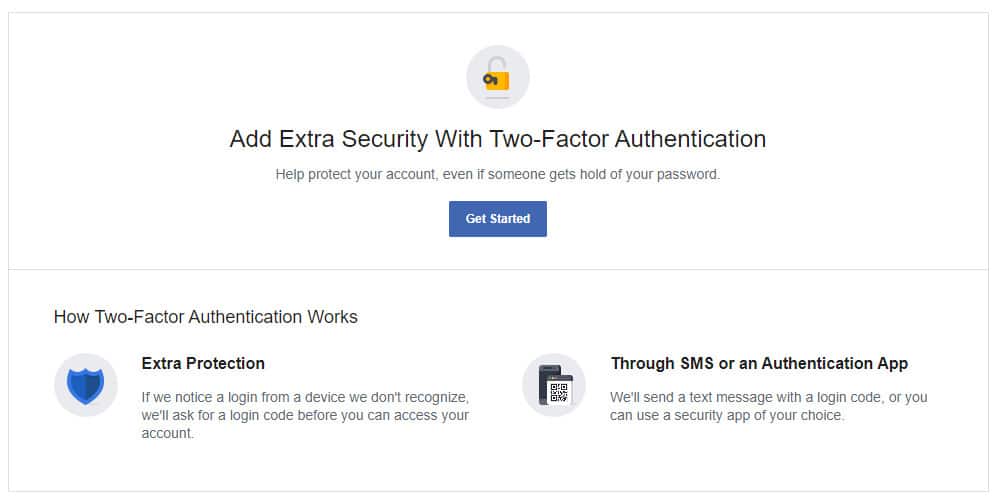

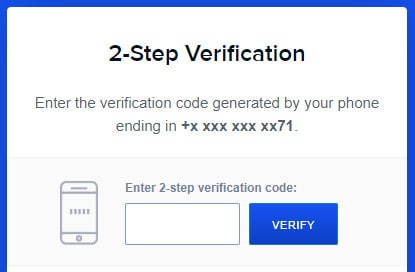

2FA можно настроить для многих учетных записей в Интернете, и мы настоятельно рекомендуем это сделать. Как правило, это включает в себя ввод PIN-кода при входе в систему с нового устройства или местоположения или по истечении предыдущего сеанса. Это может показаться бременем, но 2FA имеет большое значение для защиты учетных записей от хакеров.

Как работает двухфакторная аутентификация на практике?

Если 2FA включен для вашей учетной записи, вы, скорее всего, столкнетесь с ним при входе в систему с нового устройства или из другого места, чем раньше. Вы будете вводить свое имя пользователя и пароль как обычно, а затем вам потребуется подтвердить свою личность, введя вторую форму подтверждения, которую может предоставить только вы..

Не все методы проверки пользователя одинаковы. Из наиболее безопасно, наименее безопасно:

- аппаратное устройство аутентификации такой как ключ безопасности YubiKey или Titan. Это USB-устройства, которые вы должны подключить к вашему устройству, чтобы войти.

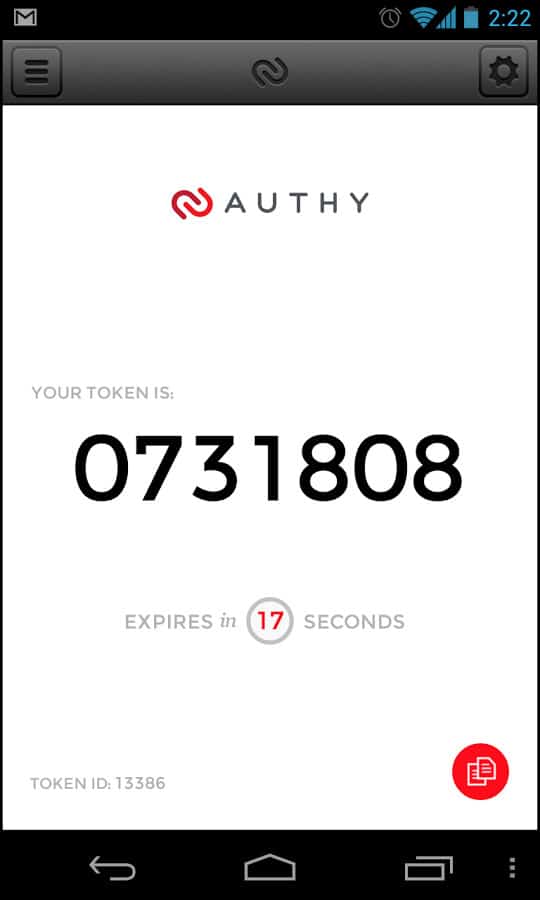

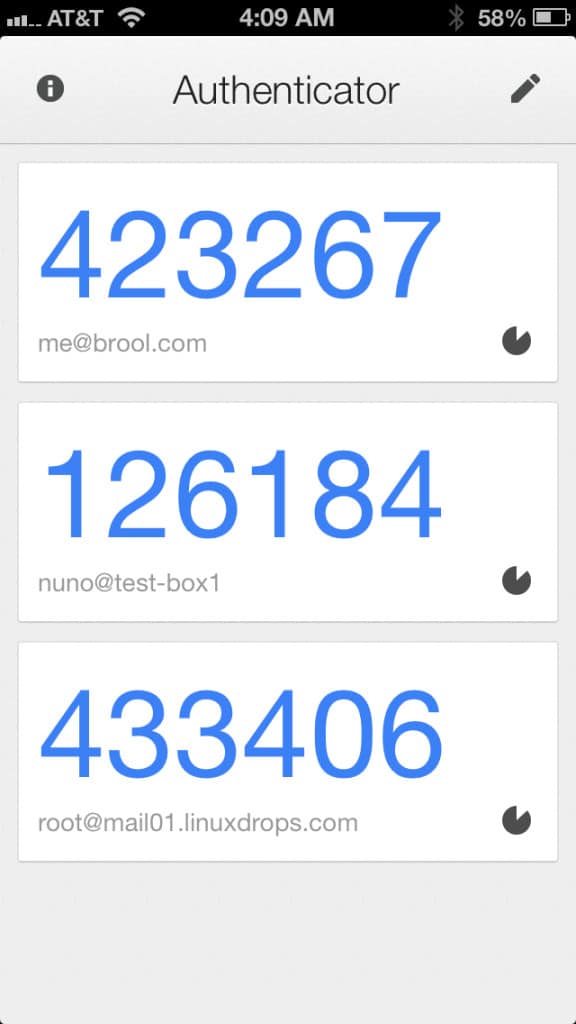

- приложение для аутентификации такие как Google Authenticator или Authy. Эти приложения генерируют временные PIN-коды на вашем смартфоне.

- биометрическое сканирование например, лицо, отпечаток пальца или сканирование сетчатки. Безопасность биометрических сканирований широко варьируется в зависимости от используемого метода, качества программного обеспечения для аутентификации и аппаратного обеспечения, используемого для ввода..

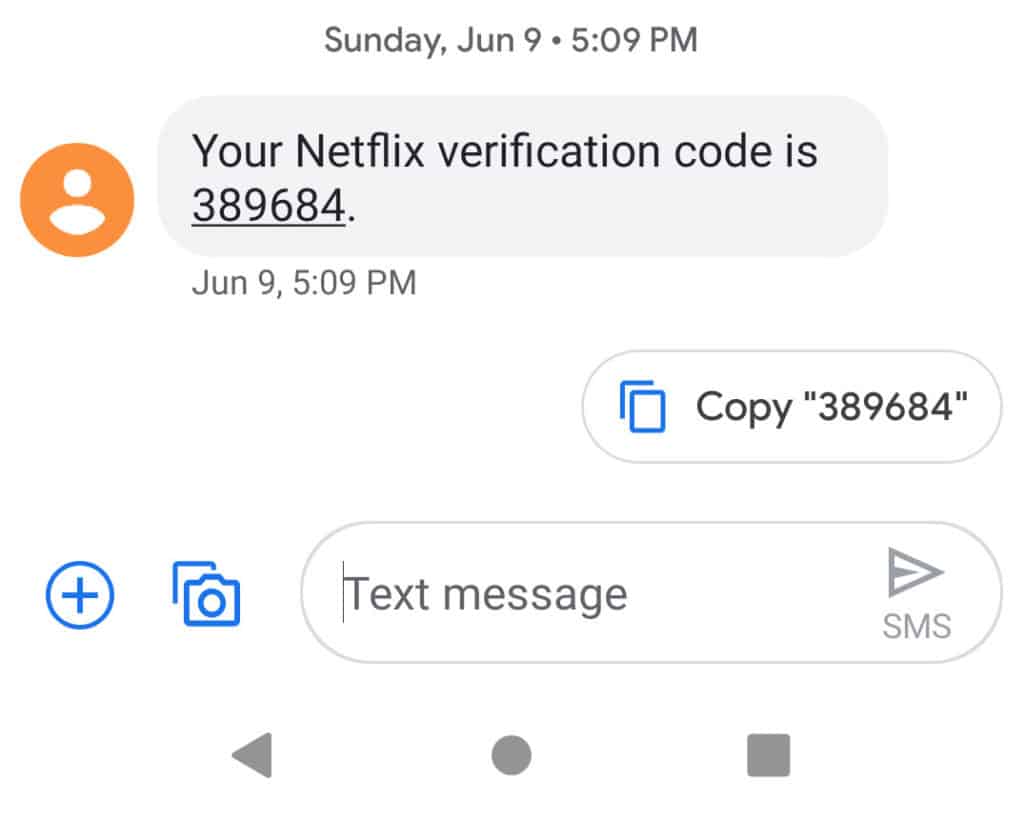

- ПИН-код, отправленный с помощью SMS на ваш телефон. SMS не зашифровано и уязвимо для атак подкачки SIM-карты, поэтому это считается менее безопасным.

- ПИН-код, отправленный по электронной почте. Этот вариант наименее безопасен, поскольку к учетным записям электронной почты часто можно получить доступ из любого места, в отличие от других методов, которые требуют наличия определенного устройства. Кроме того, электронная почта не зашифрована.

Даже если ваша учетная запись поддерживает 2FA, она может быть не включена по умолчанию. Это связано с тем, что требуется процесс регистрации для настройки 2FA для каждого сайта. Без этого процесса регистрации пользователи будут просто заблокированы из своей учетной записи. Вы хотите вникнуть в настройки безопасности или входа в свою учетную запись и надеяться найти настройки 2FA.

SMS (текстовое) сообщение двухфакторная аутентификация

Преимущество использования метода SMS заключается в том, что он почти универсален и привязан к вашей SIM-карте, а не к телефону. Почти все мобильные телефоны принимают текстовые сообщения, даже «тупые» телефоны, на которых не установлены приложения. Если вы меняете телефон, или ваш телефон поврежден или утерян, вы можете просто вставить свою SIM-карту в другой телефон, и все готово к работе..

Основным недостатком является то, что для того, чтобы SMS-сообщения проходили, вы должны находиться в пределах сотовой связи. Кроме того, у путешественников по всему миру могут возникнуть проблемы с методом SMS, если они меняют свои SIM-карты в разных странах, потому что у каждой SIM-карты будет свой номер телефона..

Более сложным недостатком SMS 2FA является то, что злоумышленникам не очень сложно проникнуть в систему SMS и перехватывать коды или использовать социальную инженерию, чтобы позвонить своему мобильному провайдеру и присвоить свой номер своей SIM-карте. Этот тип гнусности обычно зарезервирован для людей, которые целенаправленно подвергаются нападению, а не обычному запуску обычной атаки. Никаких мер предосторожности для вас мало, если вы привлекли внимание искушенных плохих парней.

Приложения двухфакторной аутентификации

На рынке представлено множество приложений 2FA. Самым популярным является Google Authenticator, но у конкурентов, таких как Authy и LastPass, также есть приложения 2FA. Этот тип разделения продуктов не помогает внедрению 2FA, поскольку компании вынуждены тратить время на решение, какую платформу 2FA использовать. Клиенты также должны быть готовы установить еще одно приложение 2FA на свои телефоны, если служба использует платформу 2FA, отличную от других..

Для самых больших приложений для 2FA это то, что им не нужен интернет или сотовая связь для работы. Они просто отображают необходимые коды по мере необходимости. Недостатком приложений 2FA является то, что если вы потеряете или повредите свой телефон в такой степени, что не сможете получить от него код, вам будет трудно получить доступ к своей учетной записи..

Другим небольшим недостатком приложений 2FA является то, что каждый сервис должен быть настроен индивидуально. Обычно это означает, что вам просто нужно отсканировать QR-код с приложением, но это может быть более сложным для некоторых корпоративных реализаций.

Лучшие сервисы предлагают как SMS, так и приложение 2FA, но таких сервисов мало и далеко.

Что такое аутентификация??

Для того, чтобы вы могли получить доступ к чему-то вроде вашей электронной почты, система электронной почты должна удовлетворяться двумя вещами. Я описал их более подробно в глоссарии в конце, но обзор высокого уровня таков:

Аутентификация; иногда сокращенно AuthN, означает, что вы тот, кем вы говорите.

Авторизация; иногда сокращенно AuthZ, означает, что вам разрешено читать вашу электронную почту.

В чем разница между двухфакторной аутентификацией и двухэтапной проверкой?

Многие студенты и философы, работающие в области информатики, обсуждают это в первые утренние часы, и хотя есть небольшая разница, на практике она не очень большая..

Основным камнем преткновения является то, что на языке аутентификации / авторизации отсутствует понятие «верификация». У нас есть аутентификация и авторизация. Введение двусмысленного термина «проверка» может привести к путанице в разнице между тем, что кто-то знает, и тем, что у кого-то есть.

Кроме того, что означает проверка? Означает ли это, что человек был идентифицирован (AuthN), или это означает, что человеку разрешен доступ к некоторому ресурсу (AuthZ)? У нас есть подходящие слова для этих понятий уже.

Вторичная путаница связана с различием между тем, что человек имеет, и тем, что человек знает. На первый взгляд, легко предположить, что что-то вроде биометрического второго фактора, который использует отпечаток пальца, представляет собой то, что есть у пользователя (у него есть отпечаток пальца). Но использование отпечатков пальцев в качестве механизма разблокировки телефона обсуждалось в судебной системе США. Некоторые судьи считают, что отпечаток пальца – это неявное свидетельство, а свидетельство – это то, что кто-то знает, а не то, что у них есть.

Обе эти концепции подпадают под действие многофакторной аутентификации (MFA), и обе требуют наличия чего-то другого, кроме пароля. Неважно, является ли это что-то еще отпечатком пальца, одноразовой числовой последовательностью или Yubikey.

Зачем нам нужно что-то кроме паролей?

Имена пользователей, как правило, довольно легко обнаружить; во многих случаях это просто наш широко разрекламированный адрес электронной почты или, в случае форумов, это отображаемое имя, которое все могут видеть. Это означает, что единственная реальная защита от вашего входа в систему – это надежность пароля..

Есть три основных способа, которыми плохие парни получают ваш пароль. Во-первых, просто угадать это. Вы можете подумать, что это очень маловероятно, но, к сожалению, многие люди используют ужасно слабые пароли. Я вижу много паролей в моей повседневной работе, и в мире слишком много Чаков с паролем chuck123.

Второй способ – использовать атаку по словарю. Большая часть оставшихся паролей для миллиардов учетных записей в мире состоит из нескольких тысяч слов. Плохие парни проводят словарные атаки против сайтов, зная, что большинство учетных записей на этом сайте будут использовать один из этих общих паролей.

Третий способ – украсть данные. Нарушения данных часто раскрывают пароли, хранящиеся на серверах компании..

Сайты и системы, использующие 2FA, требуют второго фактора в дополнение к вашему паролю для входа. На первый взгляд, это может показаться глупым. Если пароли так легко взломать, какую ценность может дать простое добавление второго пароля в таблицу? Это хороший вопрос, который адресован 2FA. В большинстве случаев 2FA принимает форму числового кода, который меняется каждую минуту или может использоваться только один раз. Поэтому тот, кто сможет получить ваш пароль, не сможет войти в вашу учетную запись, если ему также не удалось получить ваш текущий код 2FA..

Таким образом, 2FA устраняет эту человеческую слабость создания слабых паролей и повторного их использования в службах. Он также защищает от кражи данных учетной записи, потому что даже если злоумышленнику удастся украсть все имена пользователей и пароли для сайта, он все равно не сможет войти ни в одну из этих учетных записей без необходимого кода 2FA для каждого пользователя..

Почему я хочу использовать двухфакторную аутентификацию?

Учтите, что большинство взломов паролей происходит через Интернет. Устаревшая, но полезная аналогия – ограбление банка. До интернета ограбить банк было очень сложно. Вы должны были нанять команду, найти банк, чтобы найти лучшее время, чтобы ограбить его, получить какое-то оружие и маскировку, а затем фактически совершить ограбление, не попасться.

Сегодня один и тот же грабитель банка может сидеть по всему миру и пытаться перебить вашу учетную запись в веб-банке, даже не подозревая об этом. Если он не может войти в ваш аккаунт, он просто переходит к следующему. Там практически нет риска быть пойманным, и это почти не требует планирования.

С введением 2FA у этого грабителя банков практически нет шансов на успех. Даже если бы он правильно угадал ваш пароль, ему пришлось бы сесть в самолет, выследить вас и украсть ваше устройство 2FA, чтобы войти. Как только физическое препятствие введено в последовательность входа в систему, это становится на несколько порядков сложнее для плохой парень, чтобы преуспеть.

2FA требует, чтобы вы предоставили две вещи: что-то, что вы знаете, и то, что у вас есть. То, что вы знаете, это ваш пароль. То, что у вас есть, это числовой код. Поскольку числовой код меняется так часто, любой, кто может предоставить правильный код в любой момент, почти наверняка владеет устройством для генерации кода. 2FA оказывается очень устойчивым к атакам методом перебора паролей, что является хорошей новостью. Плохая новость – очень медленный уровень усыновления. Каждый отдельный сервис должен принять решение о внедрении 2FA – это не то, что вы сами можете использовать на каждом сайте. В то время как постоянно растущее число сайтов поддерживает 2FA, многие другие не поддерживают. Удивительно, но очень важные сайты, такие как банковские и правительственные сайты, очень медленно внедряют 2FA.

Связанный: Что такое грубая атака

Двухфакторная аутентификация на предприятии

2FA имеет лучший уровень принятия в корпорациях, чем в государственных службах. Многие компании, которые имеют удаленных работников, решительно внедрили 2FA. Наиболее распространенным и зрелым механизмом 2FA для корпораций является RSA SecurID. Он существует уже много лет и может быть установлен как приложение или предоставлен в виде аппаратного ключа, похожего на USB-накопитель с экраном, на котором отображается код. Еще один сильный соперник в наши дни – Okta. Okta начала концентрироваться на системе единого входа (SSO), что означает, что пользователи должны были войти в систему только один раз, а затем получить доступ ко многим сторонним службам. Многие корпорации интенсивно используют единый вход, и теперь, когда Okta предлагает 2FA, он становится все более популярным.

глоссарий

Аутентификация (AuthN): вы тот, кем вы говорите. Здесь ваше имя пользователя и пароль вступают в игру. Любой, кто представляет обе эти вещи, считается вами. Тем не менее, просто аутентификация не означает, что вам будет разрешено читать вашу электронную почту.

Авторизация (AuthZ). После того как вы прошли аутентификацию (система знает, кто вы), она может определить, к чему вам разрешен доступ. В случае входа в свою электронную почту, есть только одна вещь, которую вы должны сделать. Но рассмотрим офисный сценарий, в котором вы можете читать некоторые общие сетевые диски, но не другие. Это слой AuthZ, который определяет, что вам разрешено делать, но он не может сделать это, пока вы, вероятно, не аутентифицированы.

Использование 2FA – это очень хорошая мера безопасности, и вы должны рассмотреть возможность ее включения везде, где сможете. На сайте Two Factor Auth.org есть интересный проект, который пытается перечислить компании, которые поддерживают 2FA, и предоставляет простой способ публичного позора компаниям, которые этого не делают. Если используемая вами служба не поддерживает 2FA, вы можете найти альтернативную службу, которая.

Смотрите также: Проверка надежности пароля, интересный способ проверить, насколько хорош ваш пароль (применяются заявления об отказе!).

Введение двухфакторной аутентификации (2FA) – это важный шаг в обеспечении безопасности учетных записей в Интернете. Это процесс входа в систему, который требует не только пароль, но и вторую форму проверки, такую как одноразовый PIN-код, биометрическое сканирование или аппаратное устройство аутентификации. 2FA может помочь предотвратить несанкционированный доступ к вашей учетной записи, если ваш пароль был скомпрометирован. Хотя есть различия между двухфакторной аутентификацией, двухэтапной проверкой и многофакторной аутентификацией, все они являются важными инструментами для защиты учетных записей от хакеров. Некоторые методы проверки пользователя более безопасны, чем другие, и мы настоятельно рекомендуем использовать наиболее безопасные методы, такие как аппаратное устройство аутентификации или приложение для аутентификации. Некоторые учетные записи могут не включать 2FA по умолчанию, поэтому важно проверить настройки безопасности и включить 2FA для всех своих учетных записей в Интернете.