Сегодня самым актуальным моментом в конфиденциальности и анонимности в Интернете является Tor, The Onion Router. Разработанная в Военно-морской исследовательской лаборатории США в середине 1990-х годов в качестве программы Onion Routing, Tor стала воплощением оригинального проекта следующего поколения..

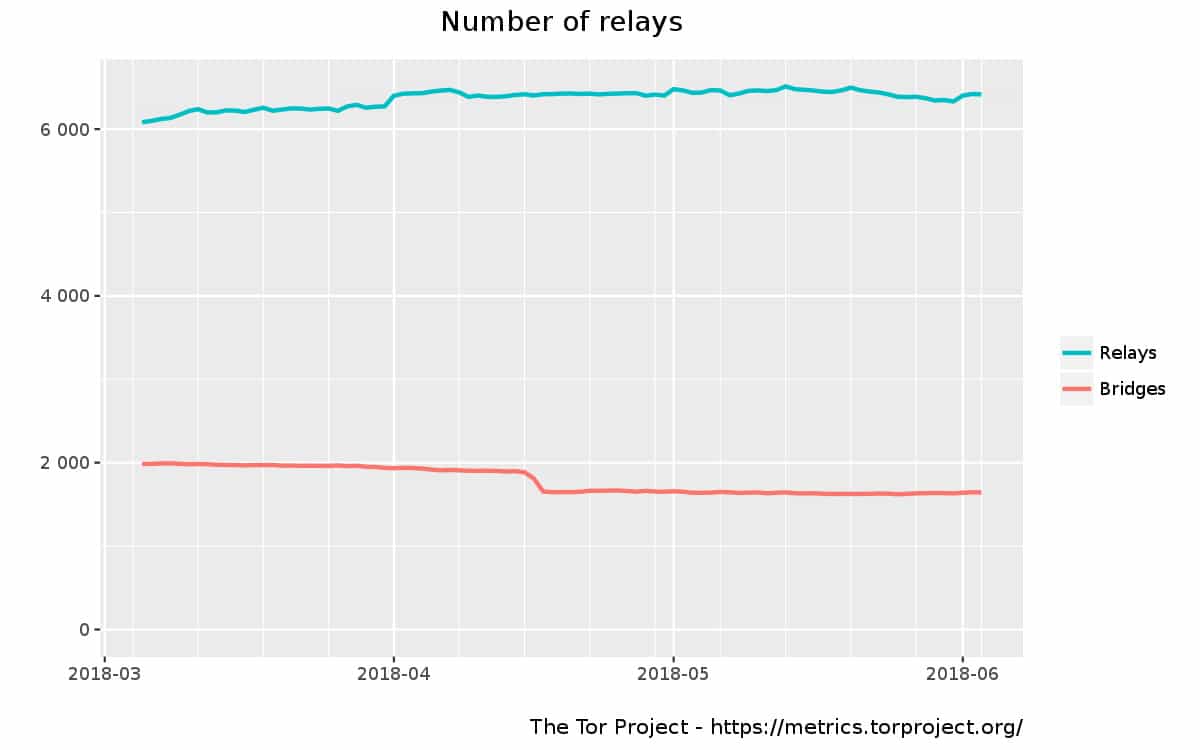

Tor является наиболее широко используемым программным обеспечением в мире для анонимного доступа в Интернет. Tor состоит из около 7000 реле и около 3000 мостов на момент написания, каждый из которых управляется добровольцами.

При правильном подключении к Tor ваша история веб-поиска, онлайн-сообщения, мгновенные сообщения и другие формы общения не могут быть отслежены вами..

Как работает Tor?

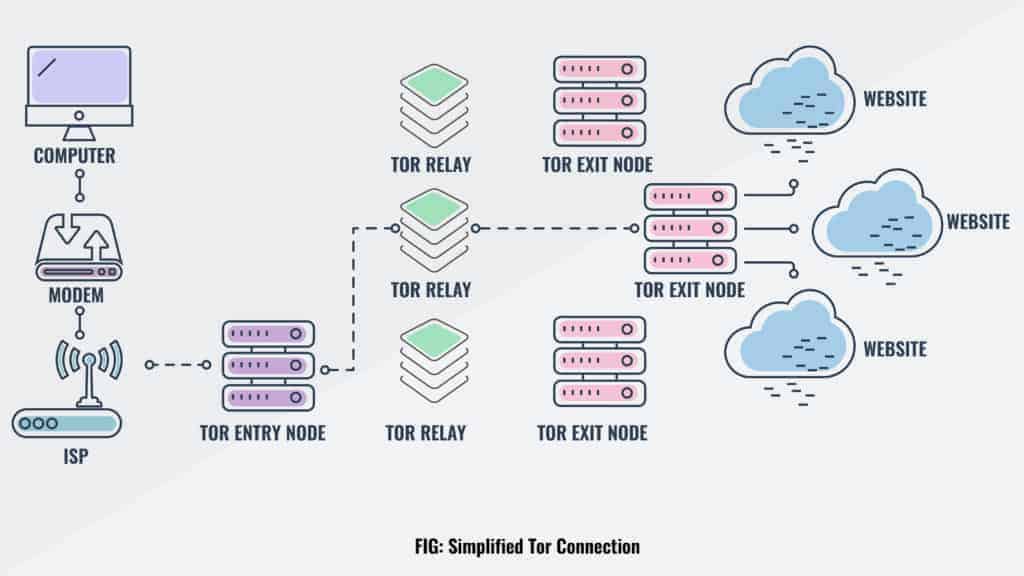

Tor – это сеть, состоящая из тысяч добровольцев узлы, также называется реле. Ретранслятор – это компьютер внутри Tor, указанный в главном каталоге, который получает интернет-сигналы от другого реле и передает этот сигнал следующему реле в пути. Для каждого запроса соединения (например, посещенного веб-сайта) путь генерируется случайным образом. Ни одно из ретрансляторов не хранит записи об этих соединениях, поэтому ни один ретранслятор не может сообщить о трафике, который он обработал..

Сеть Tor (или просто «Tor») на момент написания состоит из около 7000 реле и 3000 мостов..

Когда вы подключаетесь к сети Tor, скажем, через браузер Tor, все данные, которые вы отправляете и получаете, проходят через эту сеть, проходя случайный выбор узлов. Tor несколько раз шифрует все эти данные, прежде чем покинуть ваше устройство, включая IP-адрес следующего узла в последовательности. Один уровень шифрования удаляется каждый раз, когда данные достигают другого узла, пока не достигнут конечного узла выхода, процесс, называемый луковая маршрутизация. Это означает, что никто, даже люди, управляющие узлами, не могут видеть содержимое данных или их направление..

мост является скрытым реле, то есть его нет в основном каталоге реле Tor. Они предназначены для людей, которые не могут получить доступ к Tor с обычной настройкой. Это может быть потому, что сеть, которую они используют, имеет прокси (своего рода посредник между компьютером пользователя и интернет-шлюзом), который был настроен для блокировки трафика Tor.

Последнее реле в пути является выходной узел. Выходной узел является единственной частью сети, которая фактически подключается к серверу, к которому пользователь пытается получить доступ, и, следовательно, является единственным битом, который видит сервер, и он может регистрировать только IP-адрес этого ретранслятора..

Любой, кто перехватывает данные, не сможет их отследить. В лучшем случае они могут определять входной или выходной узел, но не оба одновременно. Это делает невозможным отслеживание активности пользователя и истории просмотров. Все реле и мосты управляются, верьте или нет, добровольцами – людьми, которые жертвуют часть своей пропускной способности и вычислительной мощности для расширения возможностей Tor..

Tor настроен таким образом, чтобы позволить интернет-пользователю анонимно просматривать веб-страницы, скрывая свой интернет-адрес (IP-адрес) от веб-сайта и поисковых систем, к которым он обращается через Tor, и скрывая свой интернет-трафик от любого, кто отслеживает их конец соединения. Наблюдатель увидит только, что пользователь подключен к Tor, и не увидит никаких других веб-сайтов или онлайн-ресурсов, отправляемых на компьютер пользователя..

Кроме того, в качестве другой части всей сети Tor предлагает некоторые скрытые сервисы в виде сайтов .onion и сервера мгновенных сообщений. Сайты .onion – это сайты, размещенные на серверах Tor и скрытые путем случайного создания путей к ним из «вводных точек» в сети. Это позволяет пользователям получать доступ к сайтам, но не определять местоположение серверов, на которых они размещаются..

Как начать работать с Tor?

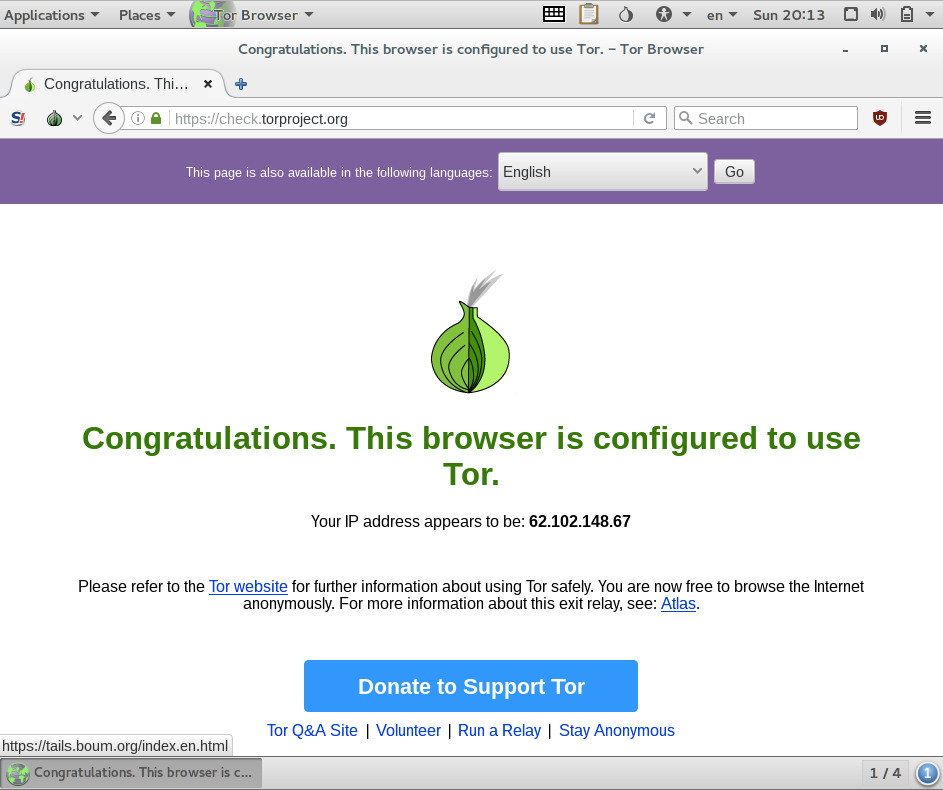

Браузер Tor – это самый простой и популярный способ использования Tor. Он основан на Firefox и работает как обычная версия любого другого веб-браузера. Это в значительной степени подключи и играй; Там нет специальных настроек или конфигурации, чтобы начать просмотр анонимно после начальной настройки.

Tor уникален тем, что предоставляет анонимный доступ как к чистой сети, так и к DarkNet. Чистая сеть – это то, с чем большинство людей знакомо больше всего. Все, что есть в World Wide Web, к которому вы можете получить доступ через браузер не Tor, считается «чистой сетью». При доступе к веб-сайтам в чистой сети с помощью браузера Tor этот веб-сайт не имеет способа идентификации вас по умолчанию, поскольку весь ваш интернет-трафик уже прошел через сеть анонимности Tor, то есть веб-сайт может видеть только то, что вы посещаете его с выходного узла Tor..

Доступ к DarkNet

Тогда есть DarkNet. На самом деле есть несколько DarkNets, но наиболее популярным является тот, который доступен пользователям Tor. DarkNet состоит из скрытых сервисов, в основном веб-сайтов, которые недоступны в вашем повседневном браузере. Эти скрытые сервисы Tor могут быть идентифицированы по их .лук домены верхнего уровня, добавленные в конец их URL.

Только люди, подключенные к сети Tor, могут получить доступ к скрытым сервисам Tor, они делают это анонимно, и они также должны знать, где искать – Google и другие поисковые системы не индексируют сайты .onion. Кроме того, сеть Tor также защищает личность людей, которые создают скрытые сервисы Tor, поэтому практически невозможно узнать, кто владеет или управляет данным сайтом .onion..

Подробнее: Как получить безопасный доступ к Darknet и Deep Web

Вот почему DarkNet особенно хорошо подходит для преступлений и имеет репутацию зловещего недоумка Интернета. Несмотря на то, что Tor имеет много законных и законных применений, как обсуждалось выше, в DarkNet, где он находится, вы также найдете рынки для незаконных товаров и услуг, а также блоги и форумы для экстремистских групп..

Ограничения Tor

Веб-серфинг внутри браузера Tor полностью анонимный, но другие действия на вашем компьютере не. Если вы хотите подключить другие приложения и сервисы к сети Tor, все становится более сложным. Вы можете найти список других проектов далее в этой статье.

И хотя сеть Tor анонимно подключит вас к интернету, вы по-прежнему несете ответственность за сохранение анонимности. Один неверный шаг может поставить под угрозу вашу анонимность. Ознакомьтесь с нашим руководством по достижению полной анонимности во время онлайн.

Имейте в виду, что, поскольку ваша информация направляется через серию выделенных реле, скорость не будет тем, к чему вы привыкли. На самом деле это будет значительно ниже, чем вы привыкли. Это связано с тем, что данные идут гораздо более сложным путем, чем обычно, и будут затруднены:

- Скорость интернет-соединений различных реле по этому пути

- Количество трафика на этих реле

- Общее скопление Tor в это конкретное время

- Все обычные интернет-заторы, которые колеблются в течение дня

Люди в проекте Tor настоятельно призывают своих пользователей воздерживаться от торрент при использовании Tor. Торрент-трафик, даже через Tor, он не является анонимным и будет служить только для (а) замедления работы сети для всех и (б) полного уничтожения анонимности, которой вы могли пользоваться ранее. (Torrenting – это способ обмена большими порциями данных между одноранговыми узлами с помощью специального программного обеспечения, называемого торрент-клиентом.) Для торрента лучше использовать безопасный VPN, чем Tor.

Ваш интернет-провайдер или компания, в которой вы работаете, могут заблокировать использование Tor в их сети. Этого довольно легко достичь, поскольку сетевому администратору просто нужно занести в черный список реле Tor, которые находятся в публичном списке. В этом случае вам нужно будет немного узнать об использовании мостов (скрытых реле) или VPN для получения доступа.

Главная слабость Tor в том, что он подвержен атакам анализа трафика, но это не совсем новости. Оригинальные проектные документы даже обрисовали этот тип уязвимости. При этом Tor никогда не предназначался для противостояния масштабным атакам отравленных узлов..

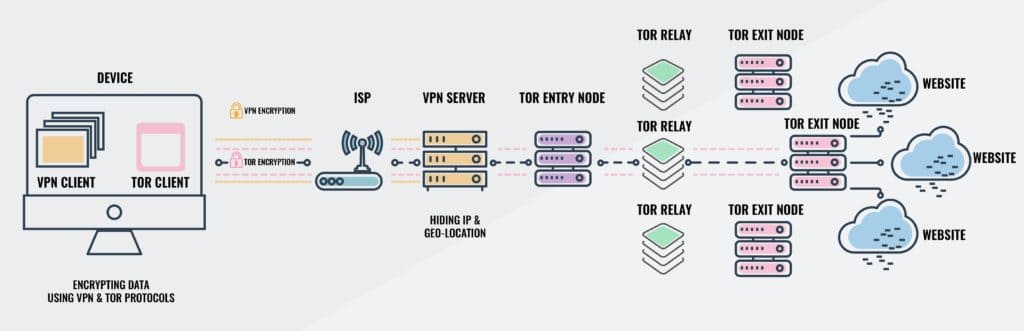

Сочетание Tor с VPN

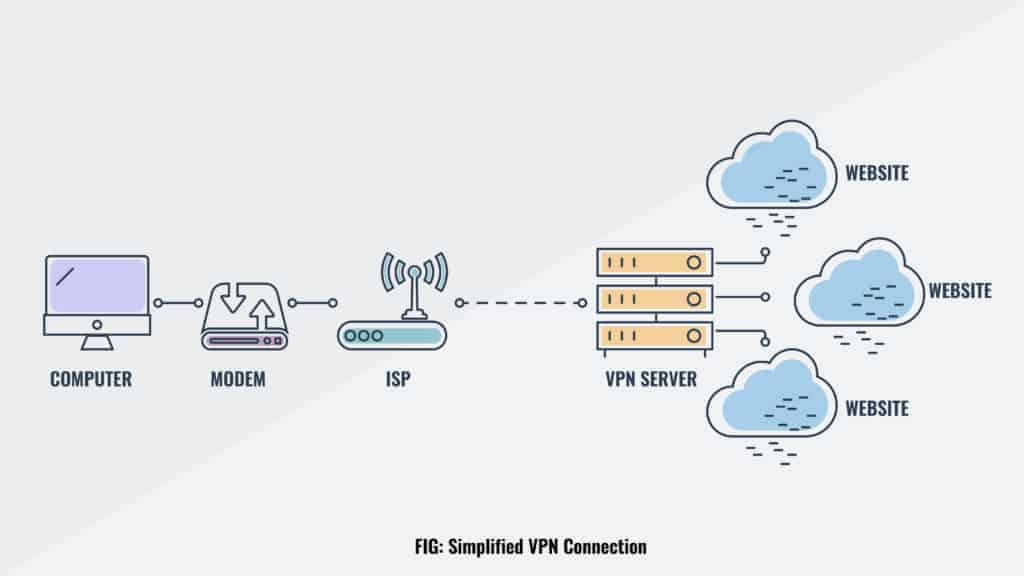

Лучший способ остаться приватным – это использовать Tor и VPN вместе. VPN, или Виртуальная частная сеть – это зашифрованный туннель в Интернете от вашего компьютера к серверу VPN. Любой веб-серфинг, который вы делаете через VPN, выглядит так, как будто он идет с сервера VPN, а не с вашего компьютера..

Например, пользователь в Нью-Йорке, штат Нью-Йорк, может подключиться к VPN-серверу в Лос-Анджелесе, и любые веб-сайты, к которым он обращается, будут видеть его пользователем в Калифорнии, а не в Нью-Йорке. Ее интернет-провайдер в Нью-Йорке не сможет видеть ее веб-трафик. Фактически, все, что увидит интернет-провайдер, – это то, что она зашифровала данные, передаваемые назад и вперед между ее компьютером и сервером VPN, к которому она подключена. Ничего больше.

VPN не делает пользователя анонимным (хотя большинство коммерческих сервисов VPN добавляют уровень анонимности, когда пользователи обмениваются IP-адресами). Он обеспечивает только зашифрованный туннель между вашим компьютером и сервером VPN, к которому вы подключены. Кто бы ни эксплуатировал VPN-сервер, он может технически отследить вашу онлайн-активность, хотя авторитетные VPN-сервисы утверждают, что не делают этого в своей политике конфиденциальности..

Tor используется для подключения к любым веб-сайтам, которые вы посещаете анонимно. Ваш компьютер подключается к узлу входа Tor, и весь ваш трафик затем переходит через промежуточную ретрансляцию на выходной узел, прежде чем, наконец, достигает веб-сайта назначения.. Ваш провайдер может видеть, что вы подключаетесь к узлу входа Tor, этого достаточно, чтобы поднять брови во многих случаях.

Решение кажется достаточно простым. Подключитесь к VPN, затем откройте браузер Tor и путешествовать анонимно в частном порядке. Ваш провайдер не может видеть, что вы подключены к Tor, а ваш VPN не может прочитать содержимое трафика Tor.

Это решение, похоже, создало некоторую путаницу, так как люди задаются вопросом, лучше ли сначала подключиться к VPN или Tor.

Более простой вариант – подключиться к VPN и запустить браузер Tor. Более сложный вариант – сделать все наоборот. Для этого требуется удаленное безопасное подключение оболочки к VPN-серверу или VPN-клиенту, для которого эта возможность встроена в качестве параметра конфигурации. Скорее всего, вы увидите что-то вроде использования Tor в качестве «прокси» для VPN-клиента. Это должно инициировать безопасное соединение через Tor.

Tor через VPN

В первой настройке, Tor через VPN, ваш провайдер видит, что ваш компьютер отправляет и получает зашифрованную информацию с определенного сервера, и это все. Сервер VPN видит только то, что он подключен к узлу входа Tor и что весь ваш серфинг обрабатывается через эту сеть. Все сайты на другом конце Tor не видят никакой личной информации. NordVPN использует серверы с предварительно включенным Tor через VPN, поэтому вам не нужно использовать Tor Browser, но имейте в виду, что Chrome и другие распространенные браузеры могут предоставлять веб-сайтам другую идентифицирующую информацию.

VPN через Tor

Во второй настройке, VPN через Tor, ваш провайдер видит, что ваш компьютер обменивается данными с узлом входа Tor. VPN-сервер получает вашу регистрационную информацию от выходного узла Tor, которая может считаться информацией, позволяющей установить личность, тем самым нарушая анонимность Tor. Веб-сайты, к которым вы подключаетесь, видят только адрес VPN-сервера. AirVPN и BolehVPN – это всего лишь два провайдера VPN, которые позволяют пользователям подключаться через VPN через Tor.

Второй сценарий: подключение к Tor, затем VPN

Второй сценарий: подключение к Tor, затем VPN

Если ваш провайдер VPN ведет журналы активности, любая выгода, которую вы могли бы получить от подключения Tor, теряется.

Быть частью сети Tor

Если вы нашли Tor полезным и хотели бы поддержать его, вы можете добровольно создать и поддерживать свой собственный узел Tor для других пользователей. Ознакомьтесь с нашим руководством по созданию собственного ретранслятора Tor, но имейте в виду, что при этом существует высокая вероятность того, что правоохранительные органы и / или ваш интернет-провайдер обратит на вас внимание и ответит на ваши вопросы. Вам понадобится запасной сервер или компьютер, который будет работать как узел.

Вы также можете настроить свой собственный скрытый сервис Tor, что по сути означает, что вы создаете веб-сайт или сервис, доступный только в DarkNet. Опять же, это может привлечь чрезмерное внимание со стороны вашего интернет-провайдера и правоохранительных органов, но в этом нет ничего незаконного. Ознакомьтесь с нашим руководством о том, как настроить скрытый сервис Tor.

Обратите внимание, что для работы с ретранслятором Tor или скрытой службой требуется гораздо больше технических знаний, чем просто просмотр веб-страниц с помощью браузера Tor..

Является ли Tor законным?

Даже при использовании Тор полностью легален, простое подключение к нему вызывает подозрения в некоторых регионах мира. Никто никогда не попадал в тюрьму и даже не был оштрафован за использование Tor. Но были сообщения о том, что их интернет-провайдер и местные правоохранительные органы опрашивали людей относительно их привычек просмотра, потому что журналы интернет-провайдера показывают, что они подключаются к Tor..

Те, кто управляет ретранслятором Tor, предупреждаются, что в конечном итоге с ними свяжется их интернет-провайдер или местный правоохранительный орган, возможно, оба, относительно какой-либо незаконной деятельности в сети, связанной с IP-адресом, используемым их ретранслятором. На сегодняшний день во всех случаях достаточно просто информировать эти объекты о том, что рассматриваемый IP-адрес назначен узлу сети Tor и что на этом сервере не ведутся журналы..

Кто использует Tor?

Количество людей, имеющих доступ к Интернету через Tor, меняется почти каждый день. В период с августа 2012 года по июль 2013 года Оксфордский институт Интернета и Оксфордский университет подсчитали, что «более 126 000 человек получают доступ к Интернету через Tor каждый день из Соединенных Штатов». Это означает, что между .025% и 0,05% интернет-пользователей в Соединенных Штатах.

В соответствии с их заявлением, у пользователей TorProject нет статистики о том, что их пользователи делают в сети или какой контент они получают. Можно с уверенностью сказать, что большинство пользователей Tor на законных основаниях просто пытаются сохранить свою анонимность по понятным причинам..

- Журналисты кто защищает свои источники,

- Информаторы пытаясь сохранить свою работу,

- Правоохранительные органы пытаясь выследить преступников и не взорвать их прикрытие в процессе,

- Корпоративные ИТ-специалисты проведение тестирования безопасности в собственных сетях,

- И куча других пользователей, которым нужна анонимность, которую обеспечивает Tor для выполнения своей работы..

Чтобы получить более краткий список возможных законных способов использования анонимности, ознакомьтесь с описанием Tor их базы пользователей..

Альтернативы Tor

Очевидно, что Tor еще не закончил. Несмотря на это, некоторые из вас уже спрашивают себя: «Хорошо. Что еще там? ». Вам повезло. Как это происходит, есть другие инструменты для тех, кто хочет избежать отслеживания. Вот некоторые из самых популярных, которые в настоящее время доступны.

I2P

Подобно Tor, I2P или Invisible Internet Project, использует распределенную сетевую базу данных и одноранговый выбор для анонимного трафика. Также подверженный атакам анализа трафика, I2P имеет некоторые преимущества по сравнению с Tor. Одноранговые узлы выбираются путем непрерывного профилирования и ранжирования. Он также достаточно мал, чтобы было немного активных блоков, чтобы предотвратить доступ..

Подобно Tor, I2P или Invisible Internet Project, использует распределенную сетевую базу данных и одноранговый выбор для анонимного трафика. Также подверженный атакам анализа трафика, I2P имеет некоторые преимущества по сравнению с Tor. Одноранговые узлы выбираются путем непрерывного профилирования и ранжирования. Он также достаточно мал, чтобы было немного активных блоков, чтобы предотвратить доступ..

Freenet

![]() В отличие от Tor, Freenet не полагается на выделенные точки входа и выхода. Вместо этого пользователи подключаются к Freenet предпочтительно через компьютеры своих друзей. Если у вас нет друзей на Freenet, у вас есть возможность подключиться через чужие компьютеры, но это считается менее безопасным, чем подключение к компьютерам доверенных друзей. Freenet также является службой распространения файлов, где зашифрованные файлы хранятся на жестких дисках компьютера по всей сети. Из-за шифрования маловероятно, что пользователь сможет определить, что это за файл на самом деле.

В отличие от Tor, Freenet не полагается на выделенные точки входа и выхода. Вместо этого пользователи подключаются к Freenet предпочтительно через компьютеры своих друзей. Если у вас нет друзей на Freenet, у вас есть возможность подключиться через чужие компьютеры, но это считается менее безопасным, чем подключение к компьютерам доверенных друзей. Freenet также является службой распространения файлов, где зашифрованные файлы хранятся на жестких дисках компьютера по всей сети. Из-за шифрования маловероятно, что пользователь сможет определить, что это за файл на самом деле.

JonDoFox

JonDoFox – еще один анонимайзер луковичной маршрутизации для веб-серфинга. Это профиль для Mozilla Firefox или Firefox ESR. Компьютер пользователя подключается к ряду операторов Mix, которые анонимизируют веб-трафик пользователя и заключают его в несколько уровней шифрования. Как и Freenet, размер сети значительно меньше, чем у Tor. Это в первую очередь связано с процессом сертификации. Чтобы стать оператором микса, вы должны пройти процедуру сертификации. Теоретически, это может снизить вероятность проникновения злоумышленника на модифицированные серверы, но такое утверждение должно быть проверено в смоделированной среде..

JonDoFox – еще один анонимайзер луковичной маршрутизации для веб-серфинга. Это профиль для Mozilla Firefox или Firefox ESR. Компьютер пользователя подключается к ряду операторов Mix, которые анонимизируют веб-трафик пользователя и заключают его в несколько уровней шифрования. Как и Freenet, размер сети значительно меньше, чем у Tor. Это в первую очередь связано с процессом сертификации. Чтобы стать оператором микса, вы должны пройти процедуру сертификации. Теоретически, это может снизить вероятность проникновения злоумышленника на модифицированные серверы, но такое утверждение должно быть проверено в смоделированной среде..

Gnunet

GNUnet – это одноранговый инструмент для обмена файлами, который опирается на большие группы, чтобы скрыть идентификаторы тех, кто присоединен к группе. Человек в группе практически ничем не отличается от любого другого пользователя, кроме инициатора группы..

GNUnet – это одноранговый инструмент для обмена файлами, который опирается на большие группы, чтобы скрыть идентификаторы тех, кто присоединен к группе. Человек в группе практически ничем не отличается от любого другого пользователя, кроме инициатора группы..

Альтернативы Tor еще находятся в разработке

Следующие проекты все еще находятся в стадии разработки, но работают над созданием еще более сильных сетей анонимности, но для более конкретных приложений. Tor был создан как своего рода универсальный, один размер подходит для всех решений для анонимного использования в Интернете. Эти проекты больше ориентированы на конкретные приложения веб-использования.

Аква / Табун

Aqua – это сеть для обмена файлами, созданная для обеспечения полной анонимности, а Herd – анонимная сеть для передачи голоса по IP. Разработчики разрабатывают средства для извлечения метаданных из сетевого трафика, который является основным способом отслеживания клиента и сервера, с которым общается клиент.

Vuvuzela / Alpenhorn

Alpenhorn – вторая итерация Vuvuzela, названная в честь рога, обычно используемого на футбольных матчах в Латинской Америке и Африке. Alpenhorn – это анонимная бесплатная программа чата с метаданными, которую теоретически можно масштабировать до миллионов пользователей. Ожидайте публичную бета-версию в ближайшем будущем.

разногласие

Если анонимность важнее для вас, чем латентность, тогда Dissent предлагает одни из самых сильных анонимностей. Из-за более высокой задержки и низкой пропускной способности инакомыслие лучше всего использовать для ведения блогов, микроблогов или даже IRC-коммуникаций. Работа Dissent довольно проста, но с большой пропускной способностью. Когда один клиент передает что-либо, все другие клиенты передают пакет одинакового размера. Вместо использования луковой маршрутизации, Dissent основан на DC-сетях, алгоритме криптографов. Объедините это с проверяемым алгоритмом случайного перемешивания, и вы получите самый анонимный дизайн, на который сегодня смотрят исследователи..

тасовать

Анонимный обмен файлами становится все более востребованным. Riffle – это еще одна попытка предоставить пользователю анонимный способ обмена файлами любого размера. Тем не менее, он не предназначен для замены Tor, главным образом потому, что обмен файлами через Tor нарушает анонимность. Riffle призван дополнить Tor, предоставив пользователям Tor по-настоящему анонимный способ обмениваться файлами, не перекрывая сеть Tor. Вдохновленный инакомыслием, Riffle также использует алгоритм случайного выбора, но отбрасывает криптографический алгоритм DC-net.

ответный удар

Рипост был вдохновлен несогласными, но сосредоточился на микроблоге. Микроблоггинг в настоящее время является сферой деятельности Twitter, Pinterest и других подобных сервисов, где пользователи обновляют свой «блог» небольшими фрагментами информации, такими как цитаты известных людей, запросы на обратную связь или даже запросы на присоединение к сетям. Riffle разработан, чтобы позволить пользователю вести микроблог анонимно за счет скорости интернета. Следуя по стопам инакомыслия, Riposte также использует настройку типа DC-net для сокрытия исходной передачи в потоке передач случайных битов данных одинакового размера..

Проекты Tor

И наконец, в качестве дополнительного бонуса, здесь приведен список всех других проектов, работающих в TorProject, и все они заинтересованы в сохранении конфиденциальности в Интернете для всех и каждого, кто хочет использовать свои продукты. Некоторые из них довольно очевидны и удобны для пользователя, а другие более закулисны. Разработчикам программного обеспечения доступно несколько различных программных библиотек, позволяющих их продуктам взаимодействовать с The Onion Network..

Браузер Tor

Это то, что большинство людей используют для доступа к Tor. Это очень просто приобрести и использовать. Браузер на самом деле является настроенной версией Mozilla Firefox, и поэтому выглядит и ощущается как любой другой веб-браузер. Настройка предназначена для того, чтобы не оставлять следов вашего веб-серфинга на компьютере. Просто скачайте сжатый файл для вашей операционной системы, будь то Windows, MacOS или Linux, извлеките его в свою собственную папку, запустите исполняемый файл в этой папке и просматривайте все, что душе угодно, в полной анонимности. Когда вы закрываете браузер, все следы вашего просмотра удаляются из памяти. Только ваши закладки и загрузки остались позади.

.луковые сайты

Это веб-сайты, которые доступны только в сети Tor и знают, куда идти. Существуют специальные поисковые системы, такие как Onion.city и Onion.to, а также множество других. Имейте в виду, однако, что по всему DarkNet распространяются мистификации, мошенничества и приманки. Остерегайтесь того, на что вы нажимаете. Там также есть несколько очень тревожных изображений. Вы были предупреждены.

Это веб-сайты, которые доступны только в сети Tor и знают, куда идти. Существуют специальные поисковые системы, такие как Onion.city и Onion.to, а также множество других. Имейте в виду, однако, что по всему DarkNet распространяются мистификации, мошенничества и приманки. Остерегайтесь того, на что вы нажимаете. Там также есть несколько очень тревожных изображений. Вы были предупреждены.

Orbot

Вы можете получить доступ к сети Tor на вашем Android-устройстве с помощью Orbot. Orbot создает на вашем устройстве прокси-сервер Tor, чтобы весь интернет-трафик с вашего устройства проходил через сеть Tor. Это означает, что трафик всех приложений на вашем телефоне или планшете будет направляться через Tor. Конечно, некоторые приложения не предназначены для анонимности и нарушают анонимность, предоставляемую сетью Tor. Настоящая анонимность требует всего лишь нескольких шагов, чтобы убедиться, что tattlers отключены или, по крайней мере, не работают, пока вы подключаетесь к Tor. Не забудьте отключить автоматическую синхронизацию и закрыть все приложения, которые автоматически регистрируют вас в учетной записи, такие как Gmail, Yahoo !, Facebook, Twitter и т. П..

Вы можете получить доступ к сети Tor на вашем Android-устройстве с помощью Orbot. Orbot создает на вашем устройстве прокси-сервер Tor, чтобы весь интернет-трафик с вашего устройства проходил через сеть Tor. Это означает, что трафик всех приложений на вашем телефоне или планшете будет направляться через Tor. Конечно, некоторые приложения не предназначены для анонимности и нарушают анонимность, предоставляемую сетью Tor. Настоящая анонимность требует всего лишь нескольких шагов, чтобы убедиться, что tattlers отключены или, по крайней мере, не работают, пока вы подключаетесь к Tor. Не забудьте отключить автоматическую синхронизацию и закрыть все приложения, которые автоматически регистрируют вас в учетной записи, такие как Gmail, Yahoo !, Facebook, Twitter и т. П..

OrFox

В дополнение к Orbot, есть также браузер для Android-устройств, который позволяет вам путешествовать по сети, используя Tor. Однако это относится только к веб-серфингу в браузере. Все другие приложения на вашем Android-устройстве будут обмениваться данными через обычные линии трафика без анонимности, предоставляемой луковым маршрутизатором..

В дополнение к Orbot, есть также браузер для Android-устройств, который позволяет вам путешествовать по сети, используя Tor. Однако это относится только к веб-серфингу в браузере. Все другие приложения на вашем Android-устройстве будут обмениваться данными через обычные линии трафика без анонимности, предоставляемой луковым маршрутизатором..

фрак

Это может быть окончательное использование Tor. Это «живая операционная система», которая запускается либо с компакт-диска, либо с USB-накопителя, либо с карты памяти. Поместите это в компьютер прямо перед перезагрузкой. Если BIO компьютера настроен правильно, он будет загружать Tails вместо ОС, загруженной на жесткий диск компьютера. Идеально подходит для использования компьютера, который вам не принадлежит, для анонимного просмотра веб-страниц и отсутствия следов вашего просмотра в любом месте на компьютере. Внутренний жесткий диск компьютера не трогается, пока компьютер работает с Tails, и память компьютера стирается при каждой перезагрузке. Кроме того, любые файлы cookie или временные интернет-файлы, загруженные в Tails, не записываются на компакт-диск или флэш-накопитель во время использования, поэтому они также теряются, как только компьютер перезагружается..

Это может быть окончательное использование Tor. Это «живая операционная система», которая запускается либо с компакт-диска, либо с USB-накопителя, либо с карты памяти. Поместите это в компьютер прямо перед перезагрузкой. Если BIO компьютера настроен правильно, он будет загружать Tails вместо ОС, загруженной на жесткий диск компьютера. Идеально подходит для использования компьютера, который вам не принадлежит, для анонимного просмотра веб-страниц и отсутствия следов вашего просмотра в любом месте на компьютере. Внутренний жесткий диск компьютера не трогается, пока компьютер работает с Tails, и память компьютера стирается при каждой перезагрузке. Кроме того, любые файлы cookie или временные интернет-файлы, загруженные в Tails, не записываются на компакт-диск или флэш-накопитель во время использования, поэтому они также теряются, как только компьютер перезагружается..

Рука

Впервые вы познакомились с Arm в конце статьи «Как создать свой собственный ретранслятор Tor или узел». Arm – это монитор на основе командной строки для реле Tor. Он отображает информацию в режиме реального времени для реле или моста в сети Tor. Это поможет вам следить за вашей ретрансляцией, предоставляя статистику, показатели и отчеты о состоянии здоровья. Вы можете узнать, сколько пользователей Tor обращались к Tor через ваш ретранслятор или какая часть вашей доступной полосы пропускания используется для поддержки Tor.

Впервые вы познакомились с Arm в конце статьи «Как создать свой собственный ретранслятор Tor или узел». Arm – это монитор на основе командной строки для реле Tor. Он отображает информацию в режиме реального времени для реле или моста в сети Tor. Это поможет вам следить за вашей ретрансляцией, предоставляя статистику, показатели и отчеты о состоянии здоровья. Вы можете узнать, сколько пользователей Tor обращались к Tor через ваш ретранслятор или какая часть вашей доступной полосы пропускания используется для поддержки Tor.

Атлас

Atlas – это веб-приложение, которое предоставляет информацию о текущем состоянии реле сети Tor. Введите имя реле в поле поиска в верхней части сайта и получите общий обзор его текущего состояния. Нажмите на псевдоним ретранслятора, чтобы получить гораздо более подробный отчет вместе с объяснением всех флагов, которые применяются к этому конкретному узлу..

Atlas – это веб-приложение, которое предоставляет информацию о текущем состоянии реле сети Tor. Введите имя реле в поле поиска в верхней части сайта и получите общий обзор его текущего состояния. Нажмите на псевдоним ретранслятора, чтобы получить гораздо более подробный отчет вместе с объяснением всех флагов, которые применяются к этому конкретному узлу..

Сменные Транспорты

Используется для изменения способа отображения вашего потока данных. Это еще один способ поддерживать связь с Tor. Некоторые объекты начали блокировать трафик Tor на основе самого трафика, а не IP-адреса ретранслятора или моста, который используется для подключения к сети. Pluggable Transports изменяют внешний вид трафика Tor, чтобы выглядеть как нормальный, не похожий на Tor трафик, чтобы избежать обнаружения.

Используется для изменения способа отображения вашего потока данных. Это еще один способ поддерживать связь с Tor. Некоторые объекты начали блокировать трафик Tor на основе самого трафика, а не IP-адреса ретранслятора или моста, который используется для подключения к сети. Pluggable Transports изменяют внешний вид трафика Tor, чтобы выглядеть как нормальный, не похожий на Tor трафик, чтобы избежать обнаружения.

Стволовые

Это библиотека, к которой разработчики обращаются для создания программ для взаимодействия с Tor. Рука является одним из примеров такой программы.

Это библиотека, к которой разработчики обращаются для создания программ для взаимодействия с Tor. Рука является одним из примеров такой программы.

OONI

В то время как Atlas – это сайт, показывающий статус сети Tor, OONI – это сайт, показывающий статус цензуры в современном мире. Он делает это, исследуя Интернет, используя известный хороший результат и сравнивая этот результат с незащищенным, незашифрованным результатом. Любые изменения в результатах свидетельствуют о фальсификации или цензуре..

В то время как Atlas – это сайт, показывающий статус сети Tor, OONI – это сайт, показывающий статус цензуры в современном мире. Он делает это, исследуя Интернет, используя известный хороший результат и сравнивая этот результат с незащищенным, незашифрованным результатом. Любые изменения в результатах свидетельствуют о фальсификации или цензуре..

TorBirdy

Это расширение для Mozilla Thunderbird, которое настраивает его для работы в сети Tor. Считайте, что это Torbutton для Thunderbird.

Это расширение для Mozilla Thunderbird, которое настраивает его для работы в сети Tor. Считайте, что это Torbutton для Thunderbird.

Onionoo

Onionoo – это сетевой протокол, который получает информацию о текущем статусе Onion Network. Эта информация не в удобочитаемом формате. Он предназначен для использования в качестве службы для других приложений, таких как Atlas или Tor2Web..

Onionoo – это сетевой протокол, который получает информацию о текущем статусе Onion Network. Эта информация не в удобочитаемом формате. Он предназначен для использования в качестве службы для других приложений, таких как Atlas или Tor2Web..

Портал метрик

Как следует из названия, именно здесь вы получаете метрики, относящиеся к сети Tor, такие как доступная пропускная способность и предполагаемый размер текущей базы пользователей. Любой исследователь, который интересуется какой-либо конкретной, подробной статистикой о сети Tor, может найти ее здесь или отправить запрос на метрику, которую он ищет..

Как следует из названия, именно здесь вы получаете метрики, относящиеся к сети Tor, такие как доступная пропускная способность и предполагаемый размер текущей базы пользователей. Любой исследователь, который интересуется какой-либо конкретной, подробной статистикой о сети Tor, может найти ее здесь или отправить запрос на метрику, которую он ищет..

Тень

Симуляция сети с использованием реального браузера Tor. Это наиболее полезно при настройке типа лаборатории, когда вы хотите увидеть, как Tor может влиять на вашу сеть, не влияя на вашу реальную сеть. Идеально подходит для экспериментов с Tor и другими программами, прежде чем разрешать или внедрять их в локальной сети..

Симуляция сети с использованием реального браузера Tor. Это наиболее полезно при настройке типа лаборатории, когда вы хотите увидеть, как Tor может влиять на вашу сеть, не влияя на вашу реальную сеть. Идеально подходит для экспериментов с Tor и другими программами, прежде чем разрешать или внедрять их в локальной сети..

Tor2Web

Предоставляет пользователям браузера, не являющимся Tor, доступ к веб-сайтам, работающим в скрытых сервисах Tor. Идея состоит в том, чтобы предоставить пользователям Интернета возможность пожертвовать своей анонимностью, в то же время предоставляя им доступ к информации, скрытой в сети Tor, и в то же время не жертвовать анонимностью веб-сайтов, к которым они обращаются..

Предоставляет пользователям браузера, не являющимся Tor, доступ к веб-сайтам, работающим в скрытых сервисах Tor. Идея состоит в том, чтобы предоставить пользователям Интернета возможность пожертвовать своей анонимностью, в то же время предоставляя им доступ к информации, скрытой в сети Tor, и в то же время не жертвовать анонимностью веб-сайтов, к которым они обращаются..

Tor Messenger

Клиент обмена мгновенными сообщениями, который использует сеть Tor для всех своих передач. Безопасный по умолчанию с кроссплатформенными возможностями, это идеальная программа чата для тех, кто хочет оставаться в безопасности и анонимным.

Клиент обмена мгновенными сообщениями, который использует сеть Tor для всех своих передач. Безопасный по умолчанию с кроссплатформенными возможностями, это идеальная программа чата для тех, кто хочет оставаться в безопасности и анонимным.

txtorcon

Это библиотека программистов для написания приложений на основе Python, которые общаются или запускают Tor-программу. Он содержит все утилиты для доступа к каналам, потокам, функциям регистрации и скрытым сервисам Tor..

Это библиотека программистов для написания приложений на основе Python, которые общаются или запускают Tor-программу. Он содержит все утилиты для доступа к каналам, потокам, функциям регистрации и скрытым сервисам Tor..

лючился к сети Tor, но не сможет узнать, какие сайты он посещал или какую информацию он передавал. Tor является важным инструментом для защиты конфиденциальности и анонимности в Интернете, особенно для журналистов, активистов и людей, желающих обойти цензуру и ограничения доступа к информации. Однако, как и любой инструмент, Tor может быть использован и для незаконных целей, поэтому важно использовать его с осторожностью и соблюдать законы и правила использования Интернета.

лючился к сети Tor, но не сможет узнать, какие сайты он посещал или какую информацию он передавал. Tor является важным инструментом для защиты конфиденциальности и анонимности в Интернете, особенно для журналистов, активистов и людей, живущих в странах с цензурой Интернета. Однако, как и любой инструмент, Tor может быть использован и для незаконных целей, поэтому важно использовать его с осторожностью и соблюдать законы и правила использования Интернета.

лючился к сети Tor, но не сможет узнать, какие сайты он посещал или какую информацию он передавал. Tor является важным инструментом для защиты конфиденциальности и анонимности в Интернете, особенно для журналистов, активистов и людей, желающих обойти цензуру и ограничения в Интернете. Однако, как и любой инструмент, Tor может быть использован и для незаконных целей, поэтому важно использовать его с осторожностью и соблюдать законы и правила использования Интернета.