Tor фон

Onion Router (Tor) – один из самых известных инструментов конфиденциальности в Интернете. Разработан различными отделами Министерства обороны США в середине 1990-х годов. Термин «луковый маршрутизатор» используется, чтобы помочь визуализировать, как он работает. Сетевой трафик направляется в сеть Tor, а затем проходит через другие узлы Tor внутри сети, прежде чем он возвращается обратно в чистую сеть (то есть в обычный интернет). Первоначальные пакеты зашифрованы с избыточностью, и каждый узел Tor по пути дешифрует только тот уровень, который ему необходим, чтобы знать, что делать с пакетом. Из-за этого многоуровневого шифрования ни один узел Tor не знает ни источника, ни назначения любого сетевого пакета..

Есть еще один способ использовать Tor. Вместо того чтобы использовать его в стиле VPN для входа, шифрования и выхода из Tor, можно запускать такие службы, как веб-сайты, внутри самой сети Tor. В этом случае сетевой трафик поступает в сеть Tor, но никогда не выходит. В этой статье будут рассмотрены основные этапы создания сервиса Tor..

Есть две основные причины для запуска скрытого сервиса Tor:

- Запустить сервис, который вы хотите скрыть и оставаться скрытым и никак не связанным с вами. Это модель Шелкового пути. Шелковый путь был нелегальным рынком, работавшим как скрытый сервис в сетях Tor. Поскольку они продавали нелегальные товары, операторы были заинтересованы в том, чтобы оставаться скрытыми. Тем не менее, существует множество легальных сайтов, управляемых людьми, которые хотят оставаться скрытыми по политическим или иным причинам..

- Обеспечить безопасный и анонимный способ для ваших посетителей связаться с вами, даже если вы не заботитесь о том, чтобы сайт вам приписывали. Это модель Facebook. Facebook запускает сервис Tor по адресу https://www.facebookcorewwwi.onion. Очевидно, что нет попытки скрыть, что это сервис Tor Facebook; владельцы и операторы которых хорошо известны.

Хотя целью этой статьи является последний случай, у обоих есть много проблем с эксплуатационной безопасностью (OpSec), которые вам необходимо решить. Простой настройки веб-сервера и установки Tor, вероятно, будет недостаточно, чтобы надолго сохранить ваш сайт и вашу личность отдельно. Насколько это важно для вас, соответствует вашему уровню паранойи?.

Установка клиента Tor

Доступ к скрытым сервисам Tor возможен только через связанные с Tor системы. Так же, как вам нужно запустить VPN для получения доступа к некоторому геоблокированному контенту, вам нужно будет запустить Tor для доступа к скрытым сервисам. К счастью, установка и запуск клиента Tor стали чрезвычайно простыми благодаря напряженной работе проекта Tor на протяжении многих лет..

Смотрите также: Лучшие VPN для Tor

Эта статья не о сквозной установке безопасного клиента Tor. Нам просто нужно запустить клиент Tor, чтобы перейти к созданию скрытого сервиса Tor. Поэтому, как только вы выполнили основные инструкции по установке клиента Tor, приведенные в этой статье, вы, возможно, захотите ознакомиться с рекомендациями проекта Tor по правильному использованию клиента Tor для поддержания анонимности..

Существует множество клиентов Tor для самых разных платформ. Дэйв Олбо сочиненное Руководство по использованию Tor для анонимного просмотра, содержащее довольно исчерпывающий список. В этой статье мы просто рассмотрим установку клиента Tor в трех больших операционных системах; Windows, macOS / OSX и Linux. Аналогично, скрытый сервис Tor может быть запущен в Windows или любой Unix-подобной системе, и я остановлюсь на базовой установке Linux.

Самый простой способ запустить клиент Tor в любой системе – это установить Tor Browser Bundle. Он содержит защищенную версию Firefox и создает прокси-сервер SOCKS5 на локальном хост-порту 9150, который могут использовать другие приложения, поддерживающие прокси-серверы, такие как SSH. Нам потребуется SSH с защитой от Tor, чтобы настроить наш скрытый сервис.

Установка браузера Tor для Windows

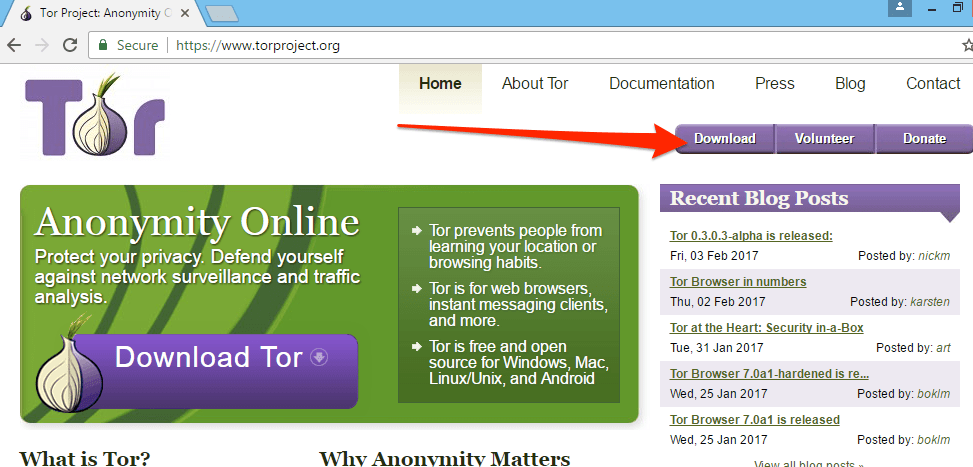

Чтобы установить клиент Tor для Windows, посетите сайт Tor напрямую. Убедитесь, что вы загружаете с реального сайта torproject.org. Существует множество противников Tor и, следовательно, множество скомпрометированных версий клиента Tor в Интернете. Загрузка непосредственно с torproject.org гарантирует, что вы получите версию, свободную от взлома. Существует также подпись GPG для каждой загрузки на сайте Tor, которую вы можете сравнить с вашей загрузкой для еще большей уверенности.

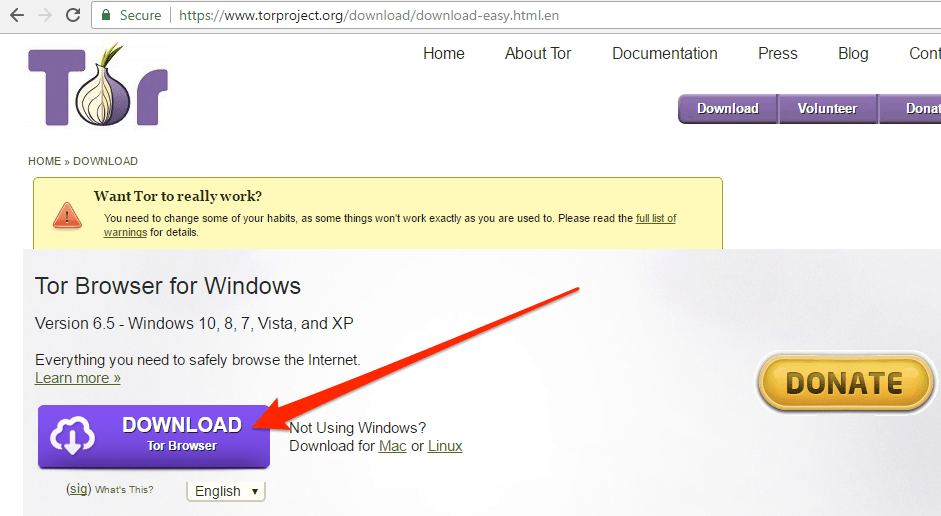

Нажмите кнопку «Загрузить» и выберите версию Windows:

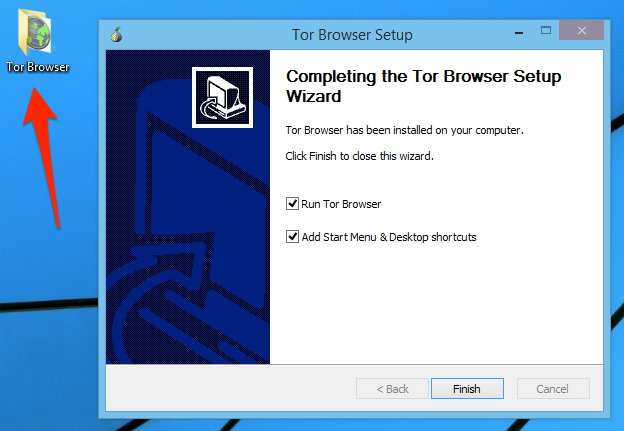

Дважды щелкните загруженный файл, чтобы начать процесс установки. Вам будет предложено выбрать язык и место установки так же, как любой другой стандартный процесс установки Windows. После завершения установки вы увидите новый Tor Browser на вашем рабочем столе..

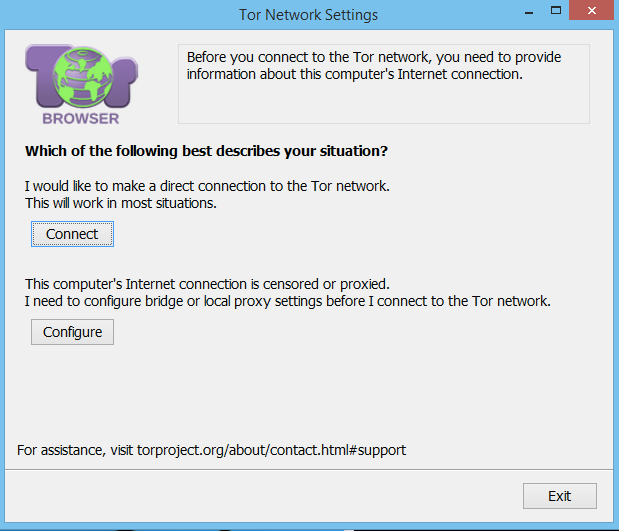

При первом запуске вас спросят, какой тип установки Tor вам понадобится. Обратите внимание, что у опции «Прямое соединение» есть кнопка «Подключиться», а у моста или локального прокси – кнопка «Настроить»..

В большинстве случаев опция прямого подключения технически работает, но есть две ситуации, когда вы можете выбрать второй вариант. Прямое соединение по-прежнему обеспечивает анонимность, но для наблюдателя будет очевидно, что вы используете Tor, который вам может не понадобиться. Кроме того, некоторые интернет-провайдеры и сети могут активно блокировать соединения Tor, или вам может потребоваться настроить прокси для доступа к Tor. Если что-то из этого применимо, вы захотите выбрать второй вариант, чтобы настроить мост или настроить прокси.

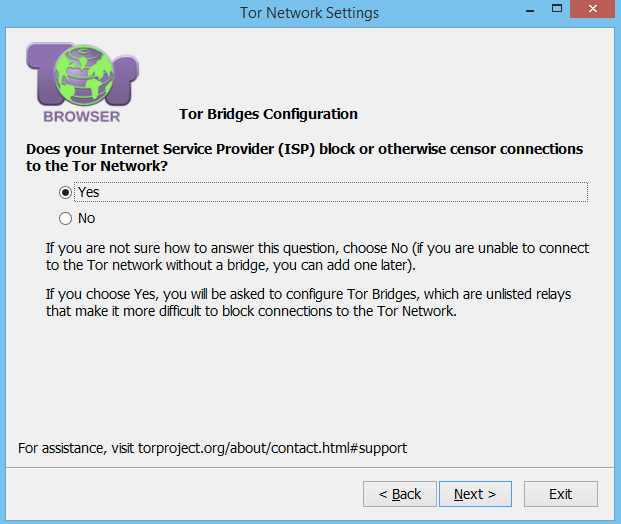

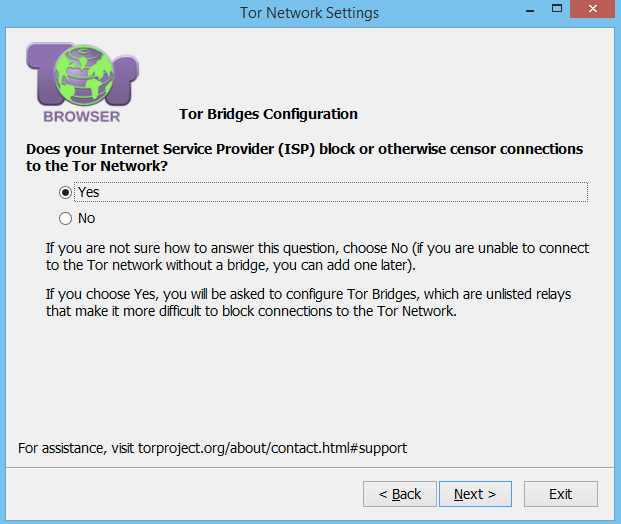

Настройка моста и прокси

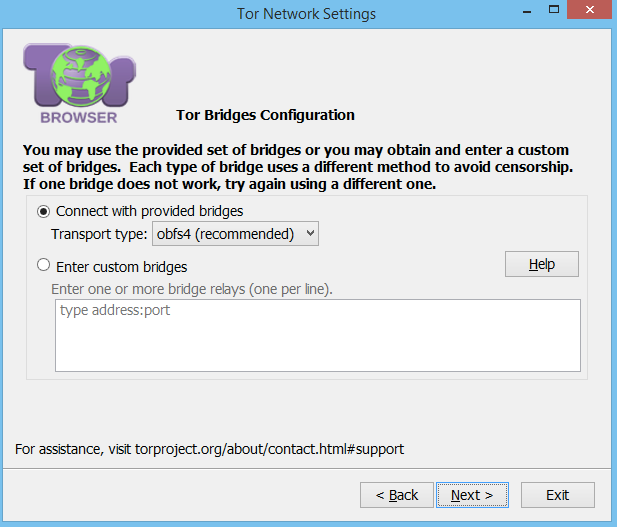

Выбор «да» на этот вопрос откроет экран, где вы можете включить мосты. Узлы Tor публикуются, поэтому любому, кто хочет заблокировать доступ Tor в своей сети, просто необходимо заблокировать запросы, предназначенные для этих известных узлов. Мост – это просто неопубликованный узел Tor, поэтому подключения к нему, скорее всего, не будут заблокированы, поскольку он не является известным узлом. Если у вас нет необходимости указывать собственные мосты, выберите параметр «Подключиться к предоставленным мостам»..

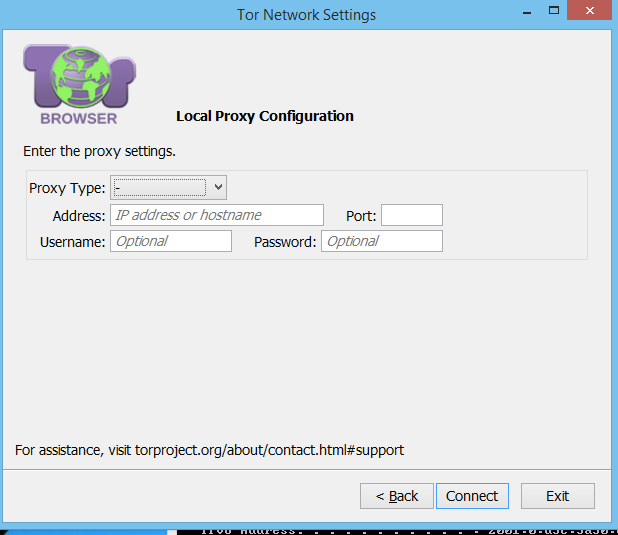

Затем вы попадете на страницу конфигурации прокси.

Если вы не ответите на этот вопрос, вы пропустите экран настройки моста и перейдете непосредственно к экрану конфигурации прокси..

Введите информацию о конкретном прокси и нажмите кнопку «Подключиться». Вы будете подключены к сети Tor и запустится браузер Tor..

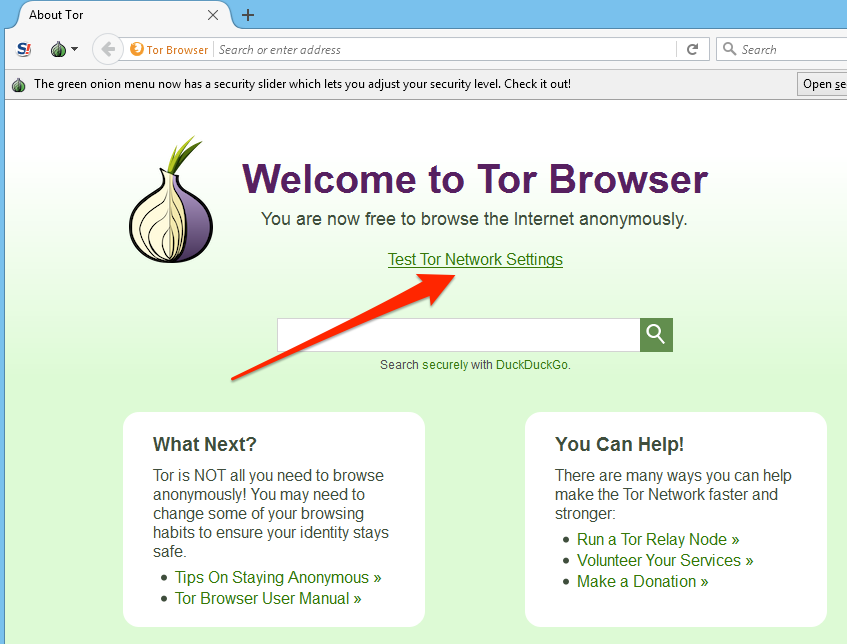

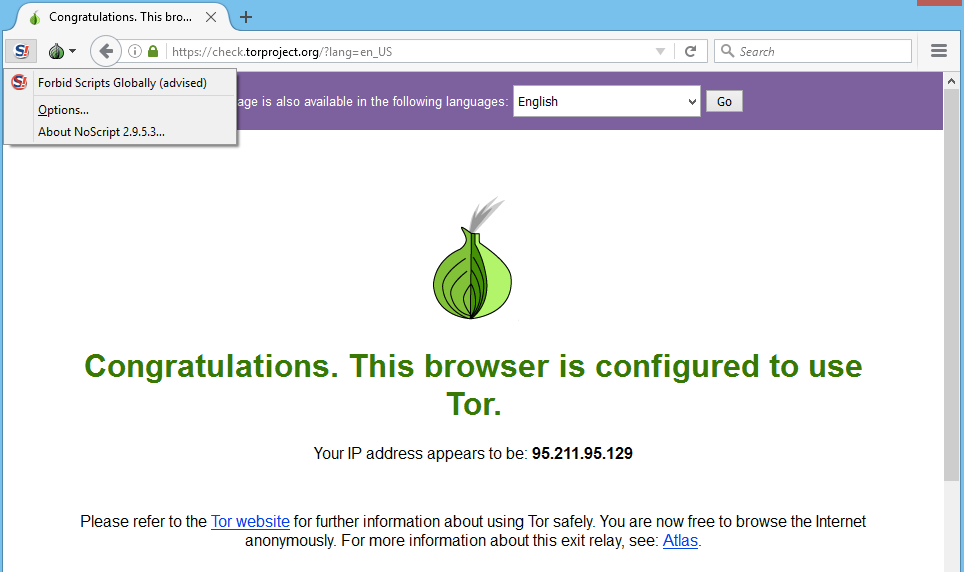

Нажмите на ссылку Test Tor Network Settings, чтобы подтвердить, что вы подключены. Отображаемый IP-адрес не должен быть вашим собственным..

Если вас интересует назначенный вам выходной узел, нажмите на ссылку Atlas, чтобы узнать о нем больше..

Установка браузера Tor для macOS / OSX

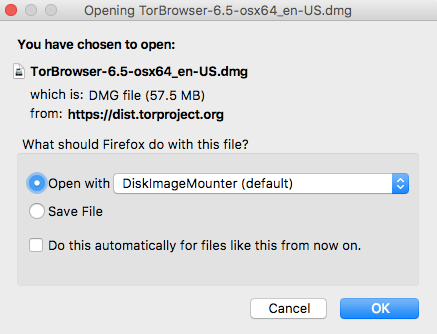

Чтобы установить клиент Tor на macOS / OSX, посетите страницу загрузки реального проекта Tor и выберите опцию Tor Browser для Mac.

Вам будет предложено открыть файл изображения и переместить его в папку приложений:

После этого вы сможете найти приложение Tor Browser на панели запуска. Процесс первого запуска проведет вас через тот же мастер мостов и прокси, что и в версии для Windows. Как только вы закончите это правильно, нажмите кнопку Подключиться. Запустится браузер Tor. Нажмите на ссылку Test Tor Network Settings, чтобы убедиться, что она работает правильно и показывает какой-то другой IP-адрес..

Установка браузера Tor для Linux

Браузер Linux Tor – это двоичный исполняемый файл, который не имеет процесса установки.

Извлеките заархивированный tar-файл, и он создаст каталог tor-browser_en-US с файлом start-tor-browser.desktop. Запустите этот файл из оболочки или дважды щелкните его в файловом менеджере, чтобы запустить браузер Tor. Это запустит знакомый теперь процесс первого запуска, который позволит вам настроить любые мосты или прокси, которые вам могут понадобиться, а затем подключиться к Tor. Подробные инструкции по этой настройке приведены в разделе «Установка браузера Tor для Windows» этой статьи..

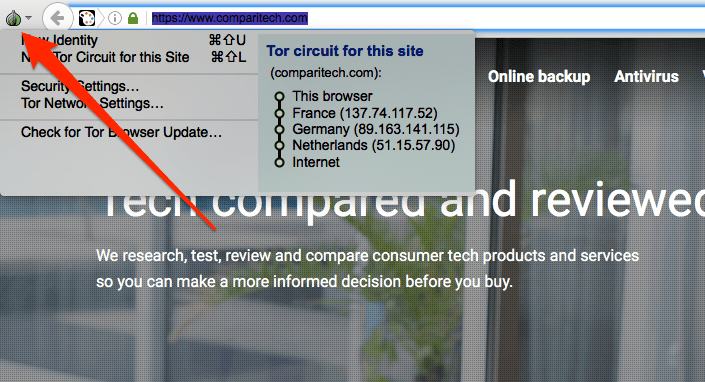

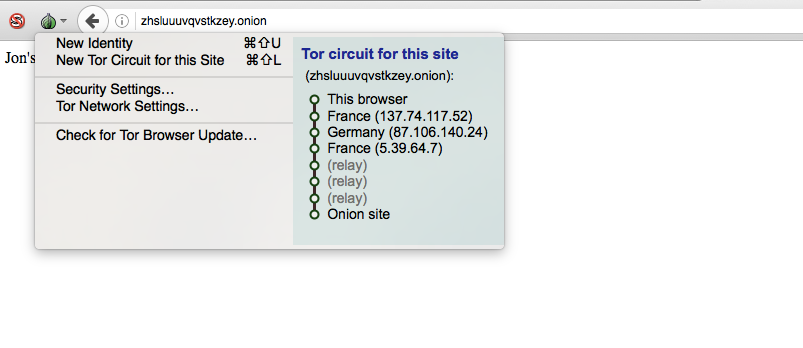

Если щелкнуть значок лука рядом с адресной строкой браузера, откроется информация о схеме Tor, которая была создана для вас. Схема – это маршрут через Tor, по которому прошел ваш запрос. Например, чтобы просмотреть веб-сайт Comparitech из Канады, я вошел в сеть Tor во Франции, перескочил через Германию и вышел в чистую сеть в Нидерландах..

Настройка службы Tor

Сервисы Tor используют определенную структуру URL. В чистой сети мы привыкли видеть домены верхнего уровня (TLD), такие как .com, .net, и множество других. TLD, который не существует в чистой сети, – это .onion, и, наоборот, это единственный TLD, который существует в сети Tor. Это означает, что если вы попытаетесь подключиться к службе Tor, такой как сайт Tor в Facebook по адресу https://www.facebookcorewwwi.onion, без подключения к Tor, вы не сможете этого сделать. Из-за этого соглашения об именах некоторые люди называют сервисы Tor луковыми сайтами..

Вопросы безопасности при настройке

Сейчас мы собираемся настроить сервис Tor с использованием дешевого Linux VPS. Вот первый урок в OpSec: поскольку меня не интересует модель Шелкового пути, я просто покупаю VPS у облачного провайдера, который навсегда свяжет меня с этим сервером. Вы должны использовать сервер, который отражает ваш уровень озабоченности по поводу того, чтобы быть связанным с ним.

Другое соображение заключается в том, что подключение к этому серверу с вашим IP-адресом интернет-провайдера свяжет вас с этой услугой. Если это вас беспокоит, есть два основных способа обойти это. Если у вас есть какой-то другой подходящий способ подключения к этой системе без использования SSH, вы можете настроить службы Tor с помощью этого метода, и вам никогда не придется об этом беспокоиться. Но если у вас нет возможности подключиться к этому серверу, кроме SSH, вы можете использовать прокси-сервер SOCKS5, предоставленный браузером Tor, для маршрутизации трафика SSH. Любой из этих методов должен помешать IP-адресу вашего провайдера связываться с этим сервером..

SSH с использованием прокси Tor

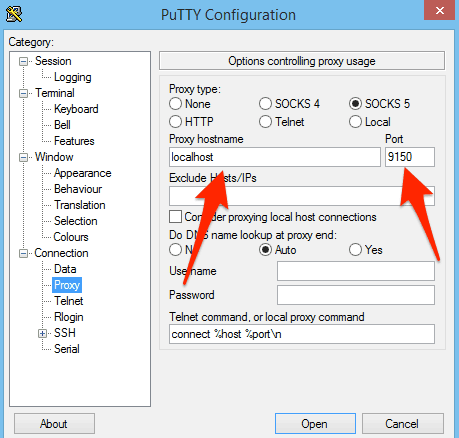

Если вы используете PuTTY, вы можете настроить это на панели Proxy:

Используя Linux или macOS, вы можете использовать SSH с аргументом ProxyCommand, используя правильные значения $ SERVERIP и $ USERNAME для вашего сервера. Использование IP-адреса вместо любого имени хоста, которое вы могли создать, должно предотвратить утечки DNS:

$ ssh $ SERVERIP -l $ USERNAME -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

Я вижу это в журналах сервера:

5 февраля 16:34:34 host-172-20-0-101 sshd [11269]: принят пароль для $ USERNAME от 65.19.167.131 порт 22323 ssh2

И мы можем проконсультироваться с Tor Atlas, чтобы убедиться, что 65.19.167.131 IP является узлом выхода Tor в США, поэтому все выглядит хорошо.

После установки Tor на сервере вы также можете решить настроить службу SSH Tor, а затем подключиться, используя имя .onion для вашей службы. Эта команда выглядит следующим образом, и поскольку Tor передает запросы, IP-адрес localhost отображается в журналах SSH..

$ ssh $ YOURSERVICENAME.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" $USERID@$YOURSERVICENAME.onion пароль: Последний вход в систему: Вс 5 февраля 20:47:10 [year] с 127.0.0.1

Установка Tor

Добавьте репозиторий Tor к источникам установки. Tor может быть доступен в ваших репозиториях, но он может устареть. Вероятно, лучше всего создать файл репо, например /etc/yum.repos.d/tor.repo, с реальным репо проекта Tor, используя следующие записи:

[tor] name = Tor репо включено = 1 baseurl = https: //deb.torproject.org/torproject.org/rpm/el/6/$basearch/ gpgcheck = 1 gpgkey = https: //deb.torproject.org/ torproject.org/rpm/RPM-GPG-KEY-torproject.org.asc

Затем установите Tor:

sudo yum установить tor

Вы можете найти пакеты Debian и Ubuntu в каталоге https://deb.torproject.org/torproject.org/dists/; обновите конфигурацию выше, если это необходимо для вашего дистрибутива.

Посмотрите на файл / etc / tor / torrc. Минимум, который вам нужно включить в этом файле:

RunAsDaemon 1 DataDirectory / var / lib / tor

Вы также можете направить свои DNS-запросы через Tor. Это заставит весь ваш DNS через Tor, добавив это в ваш torrc fle (используйте некоторое значение для VirtualAddrNetworkIPv4, которое имеет смысл на вашем сервере):

VirtualAddrNetworkIPv4 10.192.0.0/10 AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 127.0.0.1 DNSPort 53

Чтобы это работало, вы также должны указать своему серверу разрешить DNS на локальном хосте. Это можно сделать, изменив файл /etc/resolv.conf, чтобы указать вашей системе разрешить использование локального хоста вместо серверов имен, для которых он настроен на данный момент..

nameserver 127.0.0.1

Затем перезапустите ваш преобразователь:

перезапуск сети службы sudo

Больше информации о DNS и прокси в целом на странице проекта Tor здесь.

Подготовка фактического сервиса (веб, SSH)

Сервис Tor может быть буквально любым типом сервиса, который вы видите работающим в чистой сети. Я собираюсь использовать веб-сервер в качестве примера, используя гладкий веб-сервер Nginx (произносится Engine X). Tor будет работать перед Nginx и прокси на все запросы. Я использую CentOS для этих инструкций, поэтому большинство этих команд будут работать для любого дистрибутива на основе Red Hat. Вы можете использовать apt get вместо yum в системах на основе Debian, таких как Ubuntu, и файлы, о которых я упоминаю, могут находиться в немного разных местах.

Установите Nginx, используя менеджер пакетов вашего дистрибутива.

sudo yum установить nginx

Напомним, что Tor собирается отправлять запросы на прокси для веб-сервера. Это означает, что Nginx должен прослушивать только локальные порты. Если Nginx также прослушивает сетевые интерфейсы, подключенные к Интернету, вы рискуете получить доступ к скрытой службе в чистой сети. Чтобы привязать Nginx только к локальному хосту, найдите файл default.conf и обновите раздел сервера по умолчанию. В дистрибутивах на основе RPM файл конфигурации по умолчанию обычно находится здесь:

sudo vi /etc/nginx/conf.d/default.conf

Добавьте localhost в директиву listen по умолчанию, чтобы она выглядела следующим образом:

прослушивание localhost: 80 default_server; имя сервера _; root / usr / share / nginx / html;

Перезапустите Nginx:

перезапуск sudo serice nginx

Протестируйте порт localhost 80 и доступный через Интернет порт 80. На самом сервере:

# curl -IL localhost HTTP / 1.1 200 OK Сервер: nginx / 1.10.2 Дата: вс, 05 фев. [year] 20:13:33 GMT Тип контента: текст / html Длина контента: 3698 Дата последнего изменения: Пн, 31 октября 2016 12:37:31 GMT Соединение: keep-alive ETag: "58173b0b-e72" Accept-Ranges: байты

Выключить сервер:

$ curl -IL 170.75.162.213 curl: (7) Не удалось соединиться с портом 80 170.75.162.213: соединение отклонено

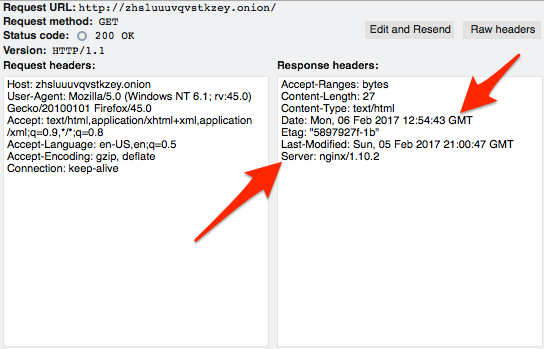

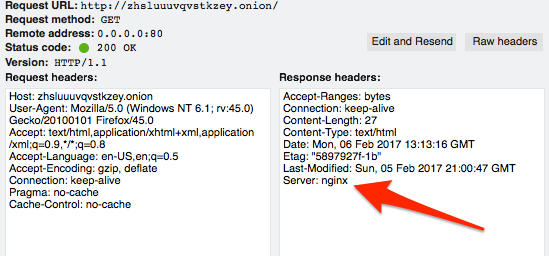

Несмотря на возможную утечку информации в этих заголовках, настройка соединения выглядит хорошо. Подробнее о заголовках в разделе OpSec позже.

Следующим шагом является указание Tor прослушивать трафик на внешнем сетевом интерфейсе через порт 80, а затем передавать этот трафик на локальную установку Nginx..

sudo vim / etc / tor / torrc

Добавьте следующие строки в конце. Формат директивы HiddenServicePort – это порт, на который вы хотите, чтобы Tor принимал соединения, а затем IP: PORT для прокси запроса. В этом случае мы хотим, чтобы Tor прослушивал стандартный HTTP-порт 80, а затем возвращал прокси к нашему экземпляру Nginx на порту 80 на локальном хосте. Из этого вы можете сделать вывод, что с помощью Tor вы также можете прокси-серверы, а не только локальные сервисы..

HiddenServiceDir / var / lib / tor / http_hs / HiddenServicePort 80 127.0.0.1:80

Перезапустите тор:

перезапуск службы sudo

Чтобы узнать имя вашей новой службы HTTP Tor, посмотрите файл имени хоста HiddenServiceDir, указанный в файле torrc. Это фактическое имя службы HTTP, созданное для этой статьи, но, скорее всего, оно больше не будет работать во время публикации:

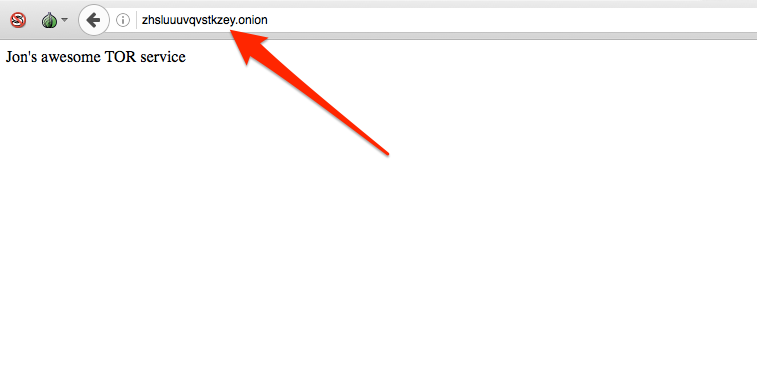

cat / var / lib / tor / http_hs / hostname

zhsluuuvqvstkzey.onion

Примерно через 10 минут это сработает на Tor, и вы сможете вызвать его в браузере Tor..

Обратите внимание на другую схему Tor, которую использует луковый сервис. Он не выходит из Tor в Интернет, как это было в предыдущем примере использования Tor для доступа к сайту Comparitech. Это потому, что сайты .onion находятся только внутри Tor.

Теперь вы можете добавить больше сервисов, таких как сервис Tor SSH или что-то еще. Просто установите сервис, который вы хотите использовать, а затем добавьте две директивы HiddenService к вашему torrc и перезапустите Tor.

sudo vim / etc / tor / torrc

HiddenServiceDir / var / lib / tor / ssh_hs / HiddenServicePort 22 127.0.0.1:22

Перезапустите Tor, чтобы сгенерировать сервисные ключи и имя:

перезапуск службы sudo cat sudo / var / lib / tor / ssh_hs / hostname oxxcatqaha6axbcw.onion

SSH с другого компьютера, используя ваше имя лука

ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p"

[email protected] пароль: Последний вход: вс 5 февраля 20:53:20 [year] с 127.0.0.1

Как только вы подтвердите, что можете использовать SSH с использованием имени лука, самое время отключить SSH из чистой сети. Раскомментируйте эту строку в файле / etc / ssh / sshd_config:

#ListenAddress 0.0.0.0

И измените это, чтобы читать:

ListenAddress 127.0.0.1

И перезапустите SSH:

sudo service ssh restart

Держите скрытый сервис скрытым (OpSec)

Операционная безопасность (OpSec) – это концепция, которая позволяет собирать легко доступную и, казалось бы, не связанную информацию, которая может генерировать очень специфическую информацию. Сам Tor чрезвычайно хорош в анонимизации трафика, но люди ужасны в OpSec. Из-за этого многие люди, которые использовали Tor для зла, были успешно идентифицированы.

Наиболее распространенным случаем Tor является сайт Tor на черном рынке Шелкового пути. Администраторы обоих поколений этого сайта были арестованы, а также некоторые поставщики. Хотя тонкие детали, вероятно, никогда не будут полностью известны, в большинстве случаев анонимность нарушается небрежным OpSec, а не слабостью самого Tor. Тем не менее, есть случаи, когда сама сеть Tor может быть взломана.

Есть сообщения, что противники Tor используют узлы Tor. Идея заключалась в том, что если злоумышленник управляет достаточным количеством ретрансляторов и выходных узлов, тогда можно провести крупномасштабный анализ трафика для идентификации отдельных пользователей. Операция ФБР Onymous, которая взяла на себя Silk Road 2.0, а также 400 других сайтов, вероятно, использовала узлы Tor в рамках сбора следственных данных. В сети Tor, ведущей к арестам, появилось несколько ретрансляторов Tor, которые были изменены для изменения заголовков для раскрытия информации о потоке трафика. Также было отмечено, что 129 из 400 сайтов были размещены одним провайдером веб-хостинга. Это может означать, что у провайдера хостинга плохой OpSec, или это может означать, что он сотрудничал с правоохранительными органами, предоставляя информацию о внутреннем сервере, недоступную обычным пользователям Tor..

В любом случае, если вы хотите остаться оторванным от скрытой службы Tor, у вас впереди очень большая задача. Бюджет и решимость вашего противника, скорее всего, будут определяющим фактором успеха, а не каких-либо шагов, которые вы предпримете лично. Но это не повод быть небрежным. Бен Таскер написал вдумчивую статью о Tor OpSec, которая заслуживает чтения. Вот некоторые вещи, которые вы должны рассмотреть, чтобы убедиться, что у вас нет утечки информации, которая может быть использована для вашей идентификации.

Технический OpSec

Безопасность лучше всего выполнять в слоях; не существует серебряной пули одного размера, подходящей для любой модели безопасности. Мы видим это в архитектуре Tor в том, что ни один узел не имеет достаточно информации для компрометации пользователя. Аналогично, при настройке сервера и служб Tor вы не должны доверять их настройке с учетом вашего конкретного случая использования..

Межсетевой экран

Мы настроили наши два примера сервисов Tor на прослушивание только через интерфейс localhost. Этого должно быть достаточно, чтобы они не были доступны в чистой сети. Но могут случиться вещи, которые находятся вне вашего контроля, поэтому имеет смысл добавить слой безопасности и брандмауэр от всего сервера на всех портах. Это предотвратит внезапное появление ваших услуг в чистой сети из-за ошибочного обновления или человеческой ошибки..

Заголовки приложений

Есть две причины, чтобы исключить как можно больше заголовков во всех ваших службах. Во-первых, они могут разглашать информацию о вашей системе, которая может помочь определить, где она находится. Во-вторых, даже если они не разглашают определенную информацию, подобную этой, все данные могут использоваться для попытки установить отпечаток пальца на сервере, а затем сопоставить его с другим известным сервером для его идентификации..

Вы можете удалить строку версии Nginx, используя директиву server_tokens в разделе server, location или http вашего файла конфигурации Nginx.

sudo vim /etc/nginx/conf.d/default/com

Я положил это в разделе сервера:

сервер {server_tokens выключен; прослушивание localhost: 80 default_server; имя сервера _; …

Теперь версия исчезла:

С Nginx вы можете пойти дальше, используя модуль Headers More. С его помощью вы можете установить или удалить более широкий спектр заголовков.

SSH

Особое внимание в SSH уделяется идентификации сервера. Когда вы впервые подключаетесь к SSH-серверу, вы получаете уведомление о том, что ваша система не может подтвердить подлинность удаленной системы, предъявляет отпечаток ключа сервера и спрашивает, что вы хотите сделать. Большинство из нас принимает это, и тогда открытый ключ сервера сохраняется в нашем файле known_hosts. Последующие попытки подключиться к этому сервису больше не выдают нам запроса:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" Подлинность хоста ‘oxxcatqaha6axbcw.onion ()’ не может быть установлена. Отпечаток ключа RSA – SHA256: FroAZ5QibIdWgYyCajY3BxMQjR5XGQFwS1alTOarmQc. Вы уверены, что хотите продолжить подключение (да / нет)? да Предупреждение: навсегда добавлен «oxxcatqaha6axbcw.onion» (RSA) в список известных хостов. Пароль [email protected]:

Эта строка добавлена в мой файл know_hosts:

oxxcatqaha6axbcw.onion ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBB9S3

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Зо + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cW

KB7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Итак, при следующем входе в систему этот шаг не будет выполнен:

$ ssh oxxcatqaha6axbcw.onion -l $ USERID -o ProxyCommand ="nc -X 5 -x localhost: 9150% h% p" [email protected] пароль: Последний вход в систему: Пн 6 Фев 13:25:50 [year] с 127.0.0.1

Проблема с этим лежит в моем файле known_hosts. Поскольку ранее я подключался к своему серверу с использованием общедоступного IP-адреса и моего прокси-сервера Tor, у меня уже есть запись для этого отпечатка лука под другим IP-адресом:

170.75.162.213 ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEArIR0Jn5fhY7kQxb37jBC1 + hRFZlxjrs4YsWf4DVJjjY7dlVzhN5mEnmBZMsNSLbr9B3F

8ukJp9BysAp0GbPDYT2egCggHfX79806KSMBIuUiU + g6AsxsyZPjv8t2xRc7KBfqaDL2BVqOy1bnxUva1AsPHeRG / symeTA3

Зо + Qz0YVNMN + fPCS3YA7Bc7u1YbP6KLpwyFs + CEcJdH1mHiGTx2Z0l9q7atj8tAheO7livBpLacP0SPseQqkEfJ / GWVUB7cWK

B7S2N1dy1M9im883Lpgp9Xe2doy2vScNwb70tES4zZg08AjSsybLXzSdYTEUqSP6IS0YWBE1dqdlfw ==

Это довольно мощный коррелятор. На основании этой информации почти наверняка на IP-адресе 170.75.162.213 размещается мой сервис Tor по адресу oxxcatqaha6axbcw.onion..

Это всего лишь два примера того, как ваши услуги могут быть сняты для последующей идентификации. Вероятно, нет никакого способа перечислить все возможные способы идентификации вашего сервиса, но заголовки и поведение приложений – хорошие темы для обзора.

Поведенческий OpSec

Существуют нетехнические способы, которыми ваш сервис может быть привязан и к вам..

Uptime

Ваш сервис может быть проверен на время безотказной работы. Многие сервисы Tor не размещаются в традиционных дата-центрах, и я могу быть доступен только время от времени. Соотнесение циклов времени безотказной работы может дать представление о часовом поясе оператора или графике работы.

Данные аккаунта

Нет смысла использовать Tor для анонимности, если вы заходите на сайт, а затем входите с идентифицируемой информацией. Росс Ульбрихт, осужденный за ужасного пирата Робертса Шелкового пути (версия 1.0), был на мгновение отвлечен агентами ФБР в библиотеке, а другой агент ФБР схватил его ноутбук и побежал. Ульбрихт вошел в свою учетную запись DRP на Шелковом пути. Очевидно, что Ульбрихт уже был идентифицирован и настроен, но эта небольшая социальная инженерия позволила ФБР поймать его и вошла в аккаунт человека, которого они искали..

Корреляция имени пользователя

Многие люди используют ручки или псевдонимы в Интернете, чтобы скрыть свои настоящие личности. В некоторых случаях они выбирают ручку на раннем этапе и просто склонны придерживаться ее, или, по крайней мере, время от времени используют ее снова. Это плохой OpSec.

Хотя это не имеет ничего общего с Tor, оно служит хорошим примером того, как исторические данные аккаунта могут использоваться для идентификации людей. Администратор электронной почты Хиллари Клинтон, Пол Комбетта, был задуман пользователями Reddit как пользователь «stonetear», который запрашивал информацию о том, как изменять получателей электронной почты в то время, когда появлялись новости о частном почтовом сервере Клинтона. Существует длинная и легко прослеживаемая история Combetta, использующего этот дескриптор, поэтому он практически не предоставлял анонимности..

Что касается технологии OpSec, то, вероятно, нет предела типу поведения, которое можно собирать и сопоставлять для идентификации оператора службы Tor. Вашему противнику просто не хватит идей и денег, прежде чем вы.

ь клиент Tor – это следовать инструкциям, приведенным в этой статье. Однако, если вы хотите использовать Tor для обеспечения анонимности и безопасности в Интернете, вам необходимо уделить внимание вопросам безопасности при настройке. Кроме того, если вы планируете запустить скрытый сервис Tor, вам нужно будет подготовить фактический сервис (веб, SSH) и обеспечить безопасность и анонимность с помощью технического и поведенческого OpSec. В целом, Tor – это мощный инструмент для обеспечения конфиденциальности в Интернете, но его использование требует серьезного подхода к безопасности и анонимности.