Поддержание анонимности в сети – нелегкая задача. Сегодняшняя управляемая рекламой и тщательно изученная интернет-экосистема стремится достичь прямо противоположного результата. Будь то ради национальной безопасности или чтобы продать вам смартфон, правительства и компании хотят знать все, что они могут о вас. Заставить их потерять след не так просто.

Можно оставаться анонимным в Интернете, но со временем становится все труднее. Никакая мера, которую вы принимаете, никогда не будет идеальной, но если вы не криминальный авторитет, вы можете сделать это более трудным, чем это стоит того, чтобы вас разоблачали.

Быть анонимным имеет свои преимущества. Определенные свободы приходят с неузнаваемостью и недостижимостью. Это также требует жертв. Многие из удобств современного Интернета были построены вокруг профилирования, отслеживания и анализа поведения пользователей..

Принимая это во внимание, это шаги, которые вы можете предпринять, и инструменты, которые вам понадобятся, чтобы оставаться анонимными и скрытыми в Интернете..

Tor

Ни один контрольный список анонимности не будет полным без Tor. Эта сеть добровольных узлов по всему миру является синонимом анонимности. Tor, сокращение от «луковый маршрутизатор», позволяет вам шифровать ваш интернет-трафик и каждый раз, когда вы подключаетесь к веб-серверу, маршрутизировать этот трафик через случайный массив узлов, прежде чем отправиться в конечный пункт назначения..

Существует множество способов использования Tor с разных устройств. Tor Browser является самым популярным. Простая установка этого приложения на Firefox на Mac или ПК позволит вам анонимно просматривать веб-страницы. Для устройств Android попробуйте Orbot. Пользователи iOS не имеют никакой официальной поддержки от проекта Tor, но Onion Browser кажется неплохим вариантом.

У Tor есть несколько минусов. Во-первых, это медленно. Tor не подходит для потоковой передачи видео или потоковых файлов. Вы можете просматривать веб-страницы, и это в значительной степени из-за отсутствия ресурсов добровольцев и конкурирующего трафика со стороны других пользователей.

Во-вторых, даже если ваш интернет-трафик зашифрован и не отслеживается, интернет-провайдер может определить, используете ли вы Tor. Одного этого может быть достаточно, чтобы вызвать подозрения, так как Tor часто используется для криминальной активности в Интернете. Ваш Интернет-провайдер может ограничить вашу пропускную способность, отправить вам письмо о прекращении и отказе или сообщить о вас властям, даже если вы не сделали ничего плохого.

По этой причине мы советуем пользователям Tor использовать инструмент обфускации, такой как Obfsproxy, включать VPN при использовании Tor или оба. Obfsproxy – это проект Tor, который делает зашифрованный трафик Tor похожим на обычный незашифрованный трафик, поэтому он не привлекает чрезмерного внимания. Подробнее о VPN дальше.

Наконец, есть серьезные предположения, что правительство США успешно использовало анализ трафика на Tor, по крайней мере, несколько раз, что привело к арестам, в том числе к печально известным «Ужасным пиратским Робертсам» на рынке запрещенных товаров Шелкового пути. Ходят слухи, что правительства также работают и контролируют деятельность на нескольких выходных узлах Tor. Ни одно из этих утверждений не приходит с конкретными доказательствами, поэтому возьмите это с большой долей соли.

Live OS

Браузер подходит для избежания целевой рекламы и периодических посещений DarkNet, но тем, кому требуется полная анонимность, потребуется более ядерный вариант. Хотя никто не может отслеживать вашу активность в браузере Tor, например, есть вероятность, что у вас все еще есть несколько приложений, работающих в фоновом режиме. Эти приложения – текстовые процессоры, проигрыватели видео, менеджеры обновлений – отправляют данные в Интернет. Ходят слухи, что власти использовали незашифрованные сообщения об ошибках из операционной системы Windows для поиска людей. Windows 10 включает в себя множество программ для отслеживания, которые включены по умолчанию.

Вы можете отключить все эти настройки и удалить все свои приложения, но это не очень удобно. Вместо этого мы рекомендуем работающую операционную систему. Операционные системы могут быть установлены на USB-накопители или DVD-диски. Изменяя некоторые настройки в загрузчике вашего компьютера, вы можете запускать полностью независимую операционную систему с флэш-накопителя на своем повседневном ноутбуке..

Tails – официальная живая ОС от проекта Tor. Весь интернет-трафик, а не только просмотр веб-страниц, проходит через сеть Tor. ОС не оставляет следов на вашем компьютере и все мгновенные сообщения, электронные письма и файлы зашифрованы. Он прост в использовании и предназначен для защиты от идиотов.

Если Tails не подходит по какой-либо причине, можно выбрать Whonix. Whonix не является независимой живой ОС. Вместо этого он работает на виртуальной машине в существующей операционной системе. Он обладает всеми преимуществами Tails (он также использует сеть Tor), а также спроектирован таким образом, что утечки IP-адресов, которые можно использовать для отслеживания пользователей, невозможны. Недостатки в том, что для запуска виртуальной машины требуется достаточно мощный компьютер, и его довольно сложно настроить..

Другие варианты также на столе. Kali, Qubes и ZeusGuard – все это альтернативы Tails и Whonix, которые стоит рассмотреть. Проведите исследование и выясните, что лучше для вас.

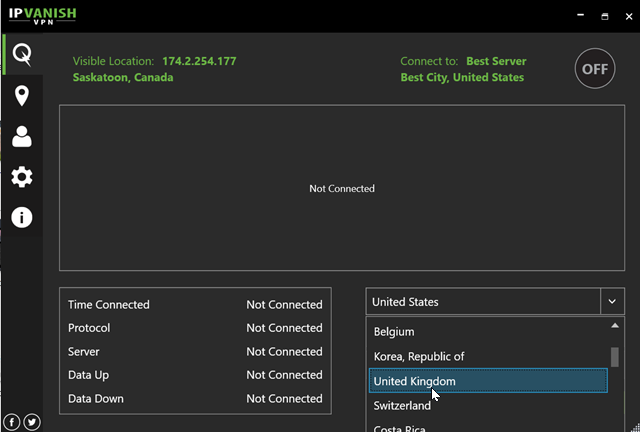

VPN без входа

VPN или виртуальная частная сеть шифрует весь интернет-трафик устройства и затем направляет его через промежуточный сервер в местоположение по выбору пользователя. Конечным результатом является то, что IP-адрес устройства замаскирован, и третьи стороны, включая интернет-провайдеров, не могут отслеживать трафик.

Большинство провайдеров VPN используют общие IP-адреса на своих серверах. Многим пользователям – десяткам, сотням и даже тысячам – назначается один IP-адрес. Это делает практически невозможным отслеживание активности одного человека в бассейне.

Однако VPN созданы для обеспечения конфиденциальности, а не анонимности, поэтому мы рекомендуем не использовать их отдельно, если вы действительно хотите оставаться скрытыми. Конфиденциальность и анонимность часто идут рука об руку, но помните это важное различие: анонимность означает, что никто не может идентифицировать вас, но конфиденциальность подразумевает, что никто не может видеть, что вы делаете.

Использование VPN требует определенной степени доверия к вашему провайдеру VPN и организациям, которые размещают его серверы. Очень немногие провайдеры VPN имеют собственную физическую серверную инфраструктуру. Ваш трафик зашифрован на вашем локальном устройстве и остается зашифрованным, пока не поступит на VPN-сервер. Затем он расшифровывается перед отправкой по назначению. На короткое время ваша активность видна провайдеру VPN.

Вот почему мы настоятельно рекомендуем использовать VPN без входа в систему. С использованием политики «без регистрации», «без регистрации» или «без регистрации» это означает, что поставщик VPN не хранит никакой информации о содержимом трафика пользователей. Предполагая, что провайдер VPN говорит правду, это хорошо.

Но это не так просто. Некоторые провайдеры VPN утверждают, что они не зарегистрированы, но в действительности они все еще хранят метаданные. В зависимости от того, насколько анонимным вы хотите быть, это нюанс, к которому следует относиться с осторожностью. Метаданные не содержат никакой информации о содержании вашего трафика, но могут включать такие сведения, как, когда вы использовали VPN, как долго, сколько данных было передано, и даже ваш оригинальный IP-адрес. Всегда просматривайте политику конфиденциальности VPN-провайдера для дьявольских деталей, подобных этим.

Даже немногие истинные VPN с нулевым входом требуют, чтобы клиенты доверяли им. Невозможно узнать, честны ли они и как они отреагируют, столкнувшись с правительственной повесткой. Для обеспечения максимальной анонимности попробуйте объединить VPN с Tor. Избегайте VPN, базирующихся в Соединенных Штатах и Европе, где законы о хранении данных и правительственные спецслужбы могут подвергнуть ваши данные риску.

Простой запуск Tor Browser при подключении к VPN усложняет отслеживание пользователя в два раза. VPN также можно настроить вручную в реальных операционных системах, таких как Tails..

Связанный: 20+ VPN-сетей с рейтингом конфиденциальности.

DNS без логина

Когда URL-адрес вводится в браузер, на DNS-сервер отправляется запрос на поиск IP-адреса, соответствующего URL-адресу. Даже при использовании прокси-сервера, такого как VPN, эти DNS-запросы могут отправляться за пределы зашифрованного туннеля на сервер по умолчанию. По умолчанию запросы DNS обычно отправляются на ближайший сервер, управляемый интернет-провайдером пользователя, и записываются на него..

Если это происходит при использовании VPN, это называется утечкой DNS. Многие провайдеры VPN предлагают защиту от утечки DNS, которая гарантирует, что весь интернет-трафик, включая запросы DNS, направляется через VPN. Эти виртуальные частные сети обычно используют свои собственные DNS-серверы, которые не будут регистрировать, какие веб-сайты вы посещаете, если они соответствуют критериям входа в систему, описанным выше..

Даже если VPN объявляет о защите от утечки DNS, это утверждение часто применяется только к утечкам DNS IPv4. DNS-запросы IPV6 могут по-прежнему передаваться по сети по умолчанию и обрабатываться как веб-серверами, так и интернет-провайдерами. Было бы замечательно, если бы больше VPN настроили DNS-серверы IPv6 для решения этой ситуации, но на данный момент лучшее решение – просто отключить IPv6 в настройках Интернета устройства. Этот инструмент проверяет утечки IPv6 и IPv4 DNS.

Если в используемой вами VPN отсутствует защита от утечки DNS или вы вообще не используете VPN, попробуйте выбрать общедоступный DNS-сервер без регистрации. Вы можете изменить настройки DNS своего устройства, чтобы запросы не отправлялись через интернет-провайдера. Мы рекомендуем DNS.WATCH или OpenNIC.

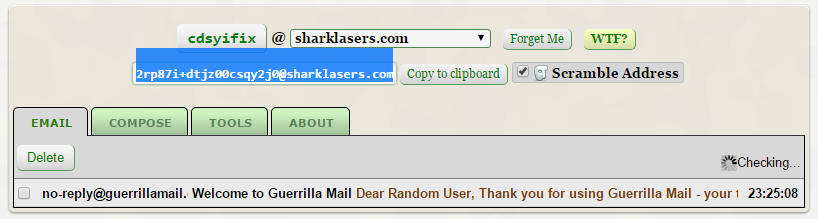

Письма горелки

Само собой разумеется, что оставаться анонимным в сети означает не входить ни в одну из существующих учетных записей. Но поскольку многие приложения и веб-сайты требуют, чтобы пользователи зарегистрировались, вам потребуется один или два адреса электронной почты..

Несколько сервисов предлагают бесплатные фальшивые учетные записи электронной почты. Для разовых регистраций и сообщений мы рекомендуем Guerilla Mail. Регистрация не требуется, и она включает в себя менеджер паролей, чтобы помочь запомнить пароли, связанные с этими учетными записями.

Для более долгосрочной не отслеживаемой учетной записи электронной почты лучшим вариантом, вероятно, является ProtonMail. Этот сквозной зашифрованный сервис с открытым исходным кодом и использует приложения с нулевым уровнем знаний для Интернета и мобильных устройств. К сожалению, новые пользователи должны подать заявку на приглашение из-за ограниченной емкости сервера. ProtonMail основан на пожертвованиях.

Если вы не хотите ждать приглашения, Zmail является еще одной альтернативой. Позволяет отправлять электронные письма с поддельных адресов.

Никогда не используйте свою учетную запись электронной почты, когда пытаетесь быть анонимным. Даже не читайте свою электронную почту и не входите в учетную запись. Если вы хотите отправить зашифрованную электронную почту с учетной записи для записи, вам нужно будет установить новые ключи PGP или S / MIME.

Cryptocurrencies

Если вы хотите совершить анонимную покупку или пожертвование, криптовалюты превосходят PayPal и, очевидно, кредитные карты. Это не значит, что вы можете просто открыть биткойн-кошелек с большим обменом, таким как Coinbase, и начать тратить, хотя.

Существует серьезное заблуждение, что биткойн всегда является анонимным, когда на самом деле сама технология блокчейна означает, что каждая транзакция отслеживается и проверяется. Этот общедоступный регистр можно проанализировать, чтобы используемые вами кошельки и транзакции могли быть связаны с вашей личностью.

Анализируя действия, которые видны всем в общедоступной цепочке блоков, наблюдатель вполне может связать вашу личную идентичность со всеми кошельками, которые вы используете, и, следовательно, со всей историей транзакций. В некотором смысле это делает Биткойн еще менее приватным, чем банковский счет.

Чтобы обойти это, используйте кошельки, которые меняют ваш биткойн-адрес после каждой транзакции. Это делает вас сложнее отследить. Воспользуйтесь услугой смешивания биткойнов, которая объединяет ваши биткойны с другими людьми и смешивает их перед совершением платежа получателю..

Пожалуй, самая сложная часть – это анонимная покупка биткойнов, поскольку для этого требуется бумажная валюта. Частные сделки и взаимные обмены, такие как LocalBitcoins, не для небрежных, но они являются лучшим способом анонимного получения ваших монет.

Помните, что Биткойн – не единственный игрок в городе, хотя он самый крупный. Litecoin, DarkCoin и Dogecoin также популярны.

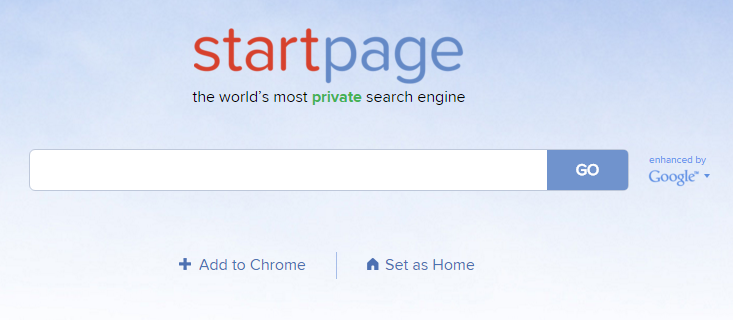

Поисковые системы

Google отслеживает каждый поисковый запрос и ссылку, по которой вы нажимаете. Если вы используете Tor, это не имеет большого значения, но все равно стоит выбрать альтернативу.

DuckDuckGo, пожалуй, самая популярная поисковая система, которая не отслеживает и не регистрирует пользователей. Это может быть установлено в качестве поисковой системы по умолчанию в вашем браузере.

DuckDuckGo – полностью независимый браузер, поэтому, честно говоря, результаты не будут такими же хорошими, как у Google. К счастью, есть способ получить результаты Google без Google.

StartPage удаляет всю вашу идентификационную информацию и отправляет поисковый запрос в Google от вашего имени. Он не регистрирует и не отслеживает активность пользователя. Все результаты поиска отображаются с прокси-ссылкой под ними, что позволяет переходить на любой сайт, сохраняя конфиденциальность через прокси.

Передача файлов

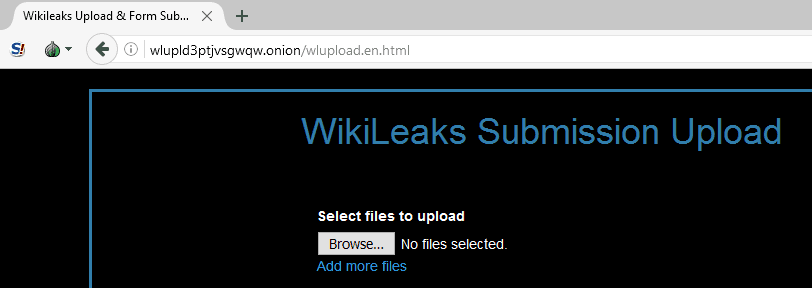

Может возникнуть момент, когда вам нужно анонимно отправить файл, который слишком велик для вложения электронной почты. Если вы являетесь информатором, который хочет разглашать большое количество чертовых документов для общественности, загрузка файлов в Dropbox просто не поможет.

FileDropper – это простое и удобное решение, которое позволяет загружать до 5 ГБ без регистрации. WeTransfer – это еще один вариант, который позволяет файлы до 2 ГБ без регистрации. Для этих типов услуг просто загрузите файл, а затем отправьте ссылку тому, кому вы хотите его получить..

Не забудьте зайти на сайт с помощью Tor и поделиться ссылками с помощью электронной почты или другого анонимного метода, поскольку веб-сайт может собирать информацию о посетителях сайта, несмотря на то, что регистрация не требуется.

Тщательно выбирайте расширения вашего браузера

Браузер Tor имеет очень небольшую поддержку расширений, и для этого есть все основания. Рекламные компании становятся все умнее о том, как они отслеживают пользователей. Один из самых передовых методов называется дактилоскопией. Собирая информацию о вашем веб-браузере – какие расширения установлены, какое устройство вы используете, на каком языке вы читаете и т. Д. – рекламные компании могут создать «отпечаток», который идентифицирует пользователя. Отпечатки пальцев превосходят IP-адреса, потому что они не меняются, если пользователь переключает сети Wi-Fi или подключается к VPN.

Многие расширения могут помочь сохранить вашу конфиденциальность – ABP, Disconnect, Privacy Badger, HTTPS Everywhere и т. Д. – но они также способствуют формированию более четкого отпечатка пальца. Это одна из нескольких причин, по которой так сложно быть анонимным в популярном браузере, таком как FireFox или Chrome..

Если вы хотите проверить, насколько хорошо ваш браузер защищает вас от отслеживания, зайдите на сайт Panopticlick. Этот инструмент, созданный Electronic Frontier Foundation (EFF), может показать вам в мельчайших подробностях, как рекламное агентство может идентифицировать ваш браузер, используя уникальный отпечаток пальца..

Помимо снятия отпечатков пальцев, расширения браузера могут взаимодействовать с серверами в фоновом режиме без вашего ведома, потенциально регистрируя метаданные, которые могут помочь идентифицировать вас и вашу активность в Интернете..

Подробнее: 75+ бесплатных инструментов для защиты вашей конфиденциальности онлайн

Зашифрованные сообщения

Помимо электронной почты вы также захотите скрыть свои записи при отправке сообщений и совершении звонков. Шифрование больше ориентировано на конфиденциальность, чем на анонимность; даже если сообщение зашифровано, он все еще знает, кто является отправителем и получателем. Но если вы переживаете проблему анонимности, вы можете также принять все меры предосторожности.

Сигнал – главное приложение для зашифрованных голосовых вызовов на смартфонах. Это также включает обмен мгновенными сообщениями. Пользователи могут проверить личности своих контактов, сравнивая ключевые отпечатки пальцев.

Для зашифрованных текстовых и мультимедийных сообщений существует множество бесплатных и приватных опций. TorChat использует одноранговые зашифрованные сообщения в сети Tor. Он не требует установки и может быть запущен с USB-накопителя. Другие альтернативы включают Pidgin и CryptoCat.

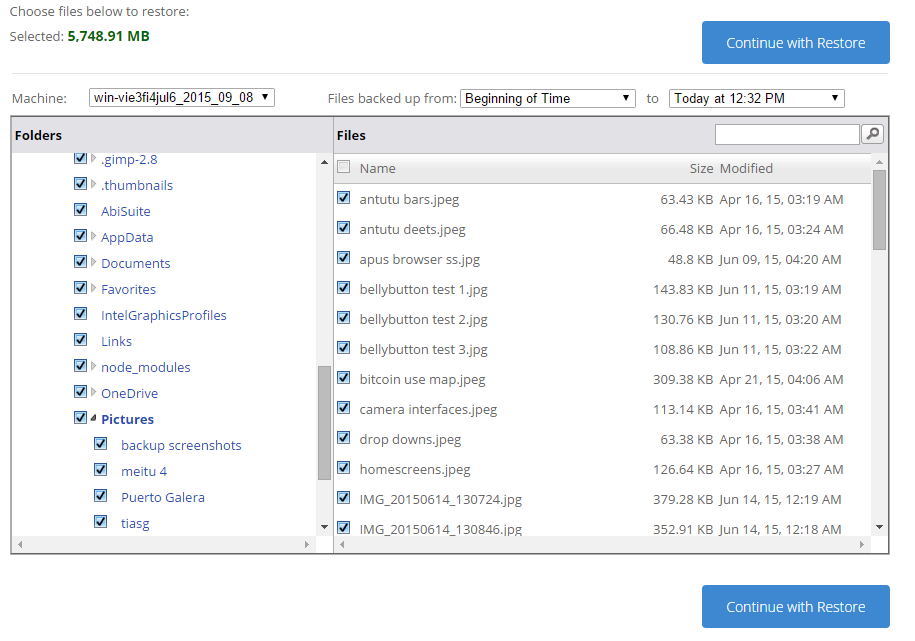

Зашифрованное резервное копирование

Даже анонам необходимо создавать резервные копии и хранить большие файлы, а иногда разрешать доступ к ним другим людям. Держитесь подальше от Google Диска и Dropbox, так как они не содержат реальных средств защиты конфиденциальности, таких как шифрование, и ни в коем случае не являются анонимными..

Резервные копии лучше всего делать локально на зашифрованный внешний жесткий диск. Crashplan предлагает бесплатную версию своего программного обеспечения, которая делает это легко.

Если вы хотите облачное решение, оно потребует доверия поставщика. Ищите услугу «нулевого знания», которая позволяет вам установить свой собственный ключ шифрования. SpiderOak, iDrive, BackBlaze и Crashplan предлагают эту опцию, которая не позволяет провайдеру дешифровать ваши файлы.

Если вы настаиваете на использовании Google Диска, Dropbox или какого-либо другого незашифрованного провайдера хранения, вы всегда можете зашифровать свои файлы перед их загрузкой в облако.

Защитите свою веб-камеру

Доказано, что веб-камеры можно удаленно активировать и использовать для слежки за пользователями. По этой причине глава ФБР и Марк Цукерберг зашли так далеко, что наклеили ленты на свои веб-камеры..

Веб-камеры обычно активируются удаленно с помощью вредоносных программ, поэтому антивирусный сканер и регулярное сканирование системы могут предотвратить это. Если на вашем ноутбуке есть светодиод, который включается, когда веб-камера активна, убедитесь, что она включена. Если вы не хотите помещать ленту на веб-камеру, убедитесь, что вы закрываете ноутбук, когда он не используется..

Узнайте больше о защите вашей веб-камеры здесь.

Защитите свой Wi-Fi роутер

Многие из нас никогда не беспокоятся об изменении настроек, которые поставлялись с наших Wi-Fi роутеров с завода. Незащищенные маршрутизаторы могут сделать пользователей чрезвычайно уязвимыми для отслеживания поблизости. Маршрутизаторы могут использоваться для перехвата, чтения и изменения интернет-трафика. Если вы находитесь в чужой сети Wi-Fi, обязательно используйте VPN.

Если вы хотите сохранить анонимность, важно изменить учетные данные для входа в маршрутизатор, обновить прошивку, установить максимальный уровень шифрования (обычно WPA2), ограничить входящий и исходящий трафик, отключить WPS, отключить неиспользуемые службы, проверить порт 32764, включить и прочитайте логи, и выйдите из вашего маршрутизатора, когда закончите.

Вы можете узнать больше о том, как выполнить все эти шаги, и больше в нашем руководстве по безопасности беспроводных маршрутизаторов..

iOS и Android не оптимальны для анонимности

Если вы выбираете между iOS и Android на основе более анонимного, выберите Android. Но не чувствуйте себя комфортно и думайте, что вы можете быть полностью анонимным.

Быть анонимным на смартфоне гораздо сложнее, чем на компьютере. Инструменты анонимности для Tor еще не достигли уровня, на котором они хорошо работают на мобильных устройствах. Apple и Google слишком глубоко встроены в эти устройства. Возможно, вы сможете просматривать луковый сайт с помощью Orbot на Android, но это все, что вам нужно. Официальных браузеров Tor для iOS нет.

Не существует живых операционных систем, которые могли бы использоваться смартфонами, такими как TAILS, для настольных компьютеров..

Смартфоны имеют номера IMEI, MAC-адреса и, возможно, уязвимые микропрограммы, которые нельзя изменить и которые можно использовать для идентификации конкретного устройства при подключении к Интернету. Поскольку Android обычно модифицируется производителями, сложно проводить аудит и не отставать от потенциальных уязвимостей каждого устройства. Apple и Google имеют возможность отслеживать практически все телефоны iOS и Android соответственно.

Приложения постоянно обмениваются данными с серверами через Интернет, передавая данные туда и обратно, которые можно использовать для отслеживания пользователей. Даже что-то простое, как клавиатура, можно использовать для мониторинга активности. Камеры и микрофоны можно взломать, чтобы шпионить за пользователями. Каждый раз, когда устройство получает сигнал от вышки сотовой связи, можно отслеживать местоположение его устройства. Проще говоря, на Android и iOS слишком много всего может пойти не так, что пользователь не сможет увидеть.

Хотя сделать смартфоны полностью анонимными может оказаться бесполезным усилием, их можно сделать значительно более приватными. Устройства Android могут быть зашифрованы, а iPhone по умолчанию зашифрован. Используйте VPN для шифрования интернет-трафика и установите последовательность самоуничтожения, если пароль вводится неправильно слишком много раз.

Наконец, такие компании, как Silent Circle, делают смартфоны на базе Android в первую очередь с точки зрения безопасности. Например, Blackphone полностью зашифрован и использует несколько «виртуальных телефонов» для разделения данных. Silent Circle также имеет услугу подписки, чтобы сделать iPhone приватным. Опять же, ключевое отличие заключается в том, что этот телефон ориентирован на конфиденциальность, а не на анонимность. Хотя содержимое телефона защищено, это не всегда верно для личности пользователя.

Связанный: Какой лучший VPN для пользователей iPhone и iPad??

Будьте осторожны с Интернетом вещей

Интернет вещей представляет новую волну возможностей для хакеров и шпионов. К сожалению, безопасность была запоздалая мысль для многих производителей IoT. Например, простой журнал, когда ваш умный кондиционер активирован, может многое рассказать о повседневной жизни человека. Критики предупреждают о таких устройствах, как Amazon Echo, которые всегда прослушивают ввод, даже когда они отключены.

В зависимости от вашей активности в сети, это может угрожать анонимности пользователя. Используйте IoT-устройства с осторожностью.

Составьте контрольный список

Ни один инструмент анонимности, даже Tor, не идеален. Но это не значит, что они не эффективны. В то время как хорошо финансируемая корпорация или государственное учреждение могут потратить огромное количество времени и денег на анализ трафика в сети Tor, чтобы в конечном итоге найти человека, которого ищут, гораздо более вероятно, что этот человек совершит ошибку и укажет подсказку где-то вдоль способ.

Так как же избежать ошибок? Точно так же, как хирурги и другие профессии с высоким риском: со списками. Каждый раз, когда вы хотите быть анонимным в Интернете, начните с начала вашего контрольного списка. Запишите это на листе бумаги, но не включайте учетные данные для входа или другую идентифицирующую информацию. Вот как это может выглядеть на основе всего, что обсуждалось:

- Подключен к логин VPN

- Подключен к интернету через Tor Browser / Tails

- Настройки DNS настроены на использование DNS без регистрации

- Выйти из всех онлайн-аккаунтов

- Закрыты все приложения и фоновые сервисы, подключенные к сети

- Все отслеживания в моем браузере и ОС отключены и заблокированы

- Письма отправляются с использованием учетных записей

- Новые учетные записи зарегистрированы и вошли с помощью писем горелки

- Поиск с DuckDuckGo или StartPage

- Биткойны правильно перемешаны и используют сторонний кошелек

При наличии стандартного протокола вы можете значительно снизить вероятность ошибок. Не будь самонадеянным. Анонимность – это то, что вы можете сделать правильно 100 раз, но для того, чтобы все это рухнуло, нужен всего один неверный шаг.

Есть еще советы? Дайте нам знать об этом в комментариях.

«Аноним в Мексике» Фи Реквием, лицензированный по CC BY 2.0

Maintaining anonymity online is a difficult task. Todays advertising-driven and carefully studied internet ecosystem strives to achieve the opposite result. Whether its for national security or to sell you a smartphone, governments and companies want to know everything they can about you. Making them lose track is not so easy. You can remain anonymous on the internet, but over time it becomes increasingly difficult. No measure you take will ever be perfect, but if youre not a criminal authority, you can make it more difficult than its worth to expose you. Being anonymous has its advantages. Certain freedoms come with anonymity and inaccessibility. It also requires sacrifices. Many of the conveniences of modern internet have been built around user profiling, tracking, and behavior analysis. Taking this into account, there are steps you can take and tools you will need to remain anonymous and hidden on the internet.