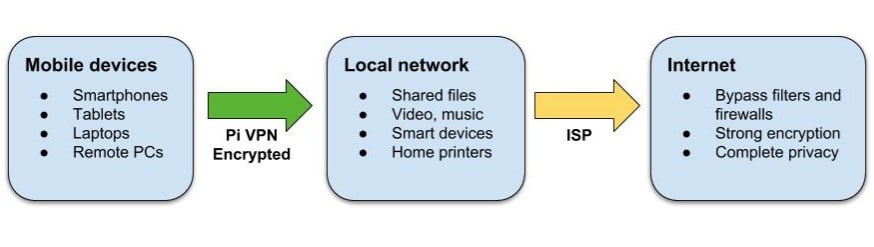

Запуск вашего собственного VPN-сервера – отличный способ повысить безопасность вашего мобильного устройства и получить доступ к вашей локальной сети из Интернета, но их, как известно, сложно настроить. Pi VPN превращает ваш Raspberry Pi в дешевый и эффективный VPN-сервер с помощью управляемой установки, которая выполняет большую часть тяжелой работы за вас.

Вы сможете обходить фильтры веб-сайтов на работе или в школе и легко подключаться к устройствам в домашней сети, таким как файловые серверы или принтеры. С помощью всего лишь нескольких дополнительных шагов вы также можете включить сквозное шифрование и запустить весь свой мобильный интернет через безопасный и анонимный туннель..

Что такое Pi VPN??

Pi VPN – это легкий сервер OpenVPN, разработанный для работы на Raspberry Pi 2 или 3. Он предоставляет вам доступ к домашней сети через безопасное соединение через Интернет. Подключив Raspberry Pi к маршрутизатору, он действует как мост между мобильными устройствами и вашей сетью..

Вы можете использовать Pi VPN для:

- Доступ к своим файлам, музыке и фильмам из любой точки мира

- Зашифруй свой мобильный интернет

- Печать на домашних принтерах с вашего ноутбука

- Обойти брандмауэры и ограничения веб-сайта на работе и за рубежом

- Скрыть ваш мобильный IP-адрес

- Подключайтесь к своим домашним камерам и интеллектуальным устройствам

Если вы пересылаете много услуг через маршрутизатор, домашнее VPN-соединение является более безопасной альтернативой. Каждый перенаправленный вами порт – это туннель, который кто-то где-то может использовать для входа в вашу сеть. Pi VPN открывает только один порт и использует надежное шифрование для обеспечения безопасности вашей локальной сети.

Выбор провайдера VPN

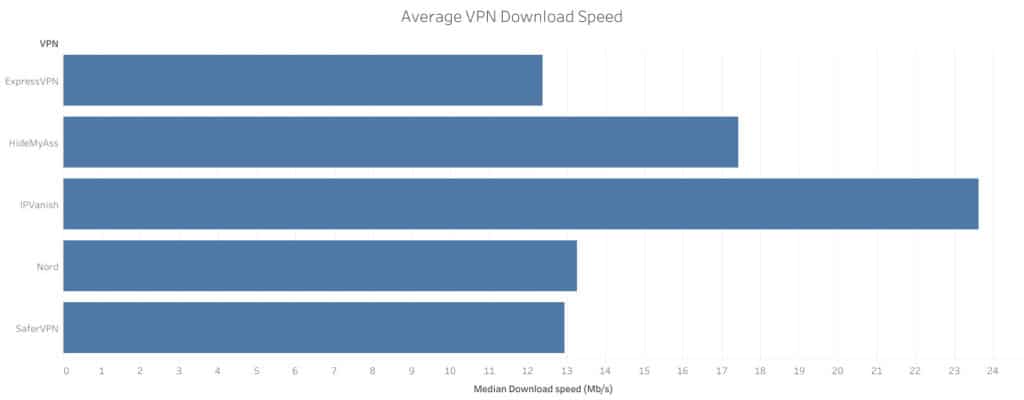

Один из наиболее важных вариантов, прежде чем вы начнете этот проект, – какой провайдер VPN вы будете использовать. И когда вы делаете этот выбор, необходимо учитывать следующие факторы: безопасность, пропускная способность и задержка.

Безопасность жизненно важна, вам нужно знать, что ваш провайдер VPN не будет вести журналы вашего соединения. Но пропускная способность и задержка также важны в этом случае. Если вы выберете провайдера с большим временем пинга или недостаточной пропускной способностью, ваше интернет-соединение будет страдать.

Имея это в виду, я рекомендую вам использовать IPVanish для этого проекта. IPVanish имеет одни из самых низких значений задержки и пропускной способности среди всех провайдеров, и мы протестировали многие из них. Это сохранит ваше соединение быстрым и отзывчивым, даже когда вы просматриваете Интернет через VPN-соединение с двойным прыжком.

БЫСТРО И НАДЕЖНО: IPVanish имеет большую сеть серверов без перегруженности, которая работает с огромной скоростью. Сильные функции безопасности и конфиденциальности. Фаворит для Kodi и Amazon Fire Stick за их приложения и возможности потоковой передачи. Подходит для семьи, поскольку она может обрабатывать до 10 одновременно подключенных устройств. Попробуйте без риска с 7-дневной гарантией возврата денег.

Готовимся к Pi VPN

Для начала вам понадобится:

- Raspberry Pi 2 или 3 с установленным Raspbian

- карта памяти 8 ГБ или больше

Для достижения наилучших результатов Raspberry Pi должен быть подключен к маршрутизатору с помощью кабеля Ethernet, но соединение Wi-Fi тоже будет работать. Если вы используете Wi-Fi, вам нужно заменить wlan0 на eth0 на протяжении всего этого урока.

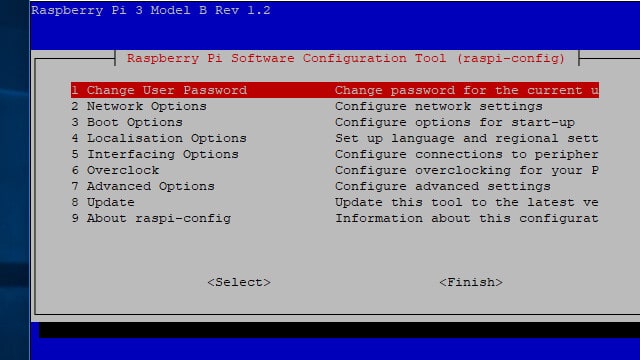

Включите службу SSH в Raspberry Pi Config, включив ее в Варианты сопряжения меню. Вы можете запустить инструмент настройки из меню Pi или использовать эту команду:

sudo raspi-config

Перезагрузите свой Pi после включения сервера SSH.

Как только ваш Pi подключен к домашней сети с включенным SSH, вы можете отключить рабочий стол X и отключить монитор, если хотите. Подключиться к Raspberry Pi с помощью такой утилиты, как Putty или терминала Mac, так же просто, как печатать прямо на Pi.

Подключение к вашему Raspberry Pi

Большую часть времени вы захотите запустить свой сервер Pi VPN, не подключая его к монитору. Это легко сделать, если у вас есть клиент защищенной оболочки (SSH). Используя SSH, вы можете получить доступ к командной строке вашего Raspberry Pi с другого компьютера..

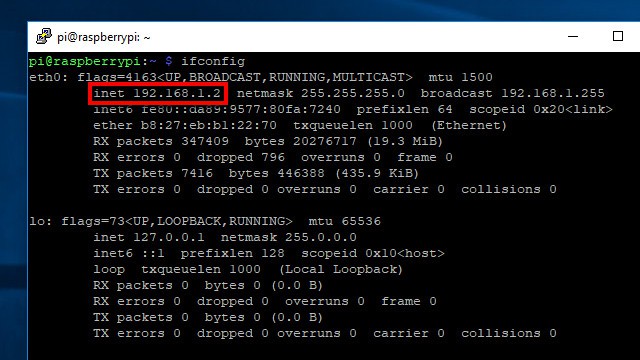

Прежде чем отключить Raspberry Pi от монитора, выполните команду Ifconfig чтобы показать IP-адрес вашего Пи. Это перечислено в инет поле, как показано выше. Он понадобится вам для подключения вашего SSH-клиента..

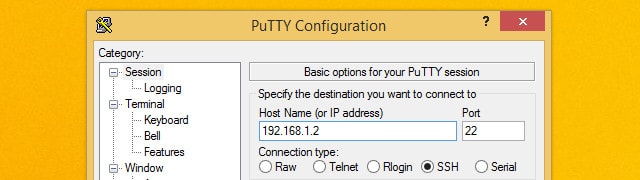

Если вы собираетесь настраивать свой сервер Pi VPN в Windows, используйте Putty для подключения к Raspberry Pi. Вы можете скачать Putty здесь бесплатно.

После установки Putty подключитесь к Raspberry Pi, введя IP-адрес, который вы указали ранее. Также убедитесь, что Тип соединения установлен на SSH. Нажмите на Сохранить кнопка для создания профиля для этого соединения.

Если вы устанавливаете Pi VPN на компьютере под управлением Mac или Linux, нет необходимости загружать SSH-клиент. Просто используйте терминал вашей операционной системы; по умолчанию он поддерживает SSH.

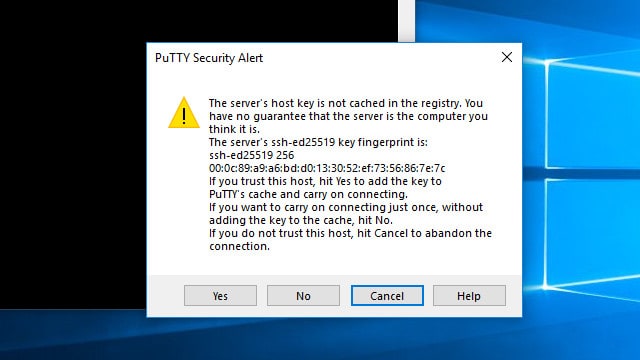

При первом подключении к Raspberry Pi вам будет предложено сохранить ключ безопасности. Нажмите на да кнопку, чтобы принять ключ как действительный и сохранить его на своем компьютере.

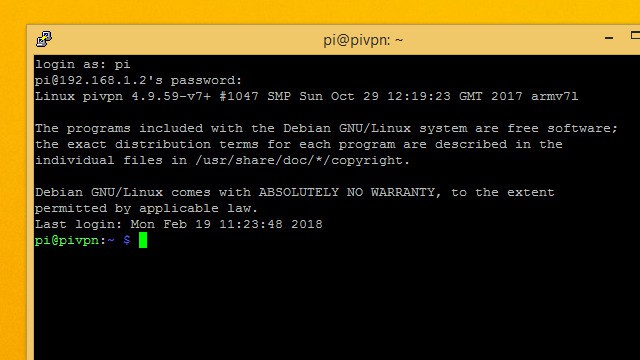

Далее введите свой пароль. Если вы еще не изменили его, Raspberry Pi использует малина как пароль по умолчанию.

Вы успешно вошли в систему, когда видите пи @ имя хоста незамедлительный.

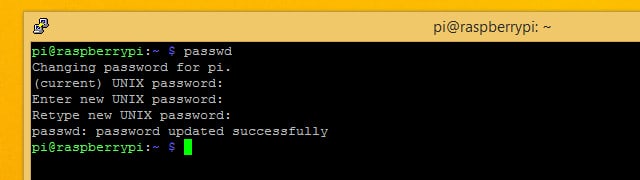

Рекомендуется сменить пароль по умолчанию при первом подключении по SSH. Вы можете сделать это с помощью ПАРОЛЬ команда.

Обновление Raspbian для Pi VPN

Убедитесь, что ваша операционная система обновлена, прежде чем устанавливать Pi VPN.

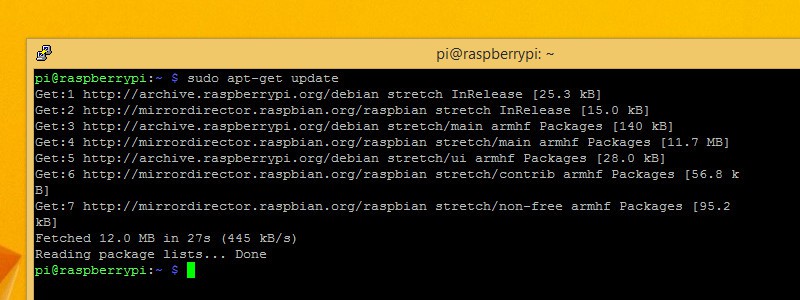

Во-первых, получите список всех новейших программ. Вы можете проверить наличие последних версий всего, что вы установили с помощью команды:

sudo apt-get update

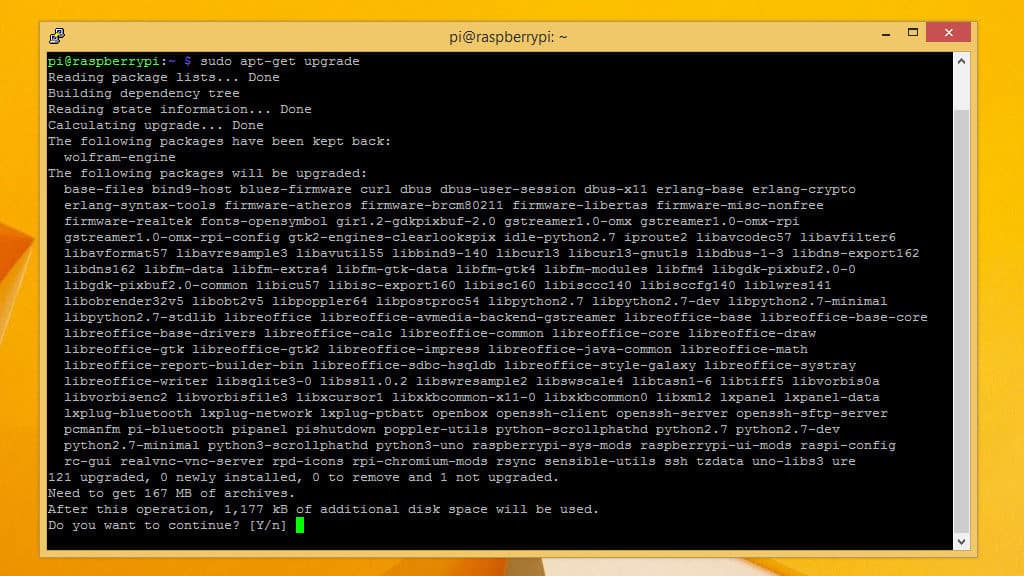

Получив последний список программного обеспечения, скажите Raspberry Pi, чтобы он обновился с помощью команды:

sudo apt-get upgrade

Вам будет предложено нажать Y если вы хотите обновить, и вы должны это сделать. Процесс обновления займет несколько минут, и вы сможете наблюдать за ходом процесса на экране..

Установка статического IP-адреса

Поскольку вы будете полагаться на Raspberry Pi для сетевых услуг, вам нужно знать, где его найти. Это означает, что вам нужно установить статический IP-адрес, прежде чем начать.

Вы также можете воспользоваться этой возможностью, чтобы изменить свое имя хоста. Среди прочего, это изменит подсказку, которую вы видите, когда вы вошли в систему. Это простой способ отличить несколько Pi от других, но изменение имени вашего хоста необязательно.

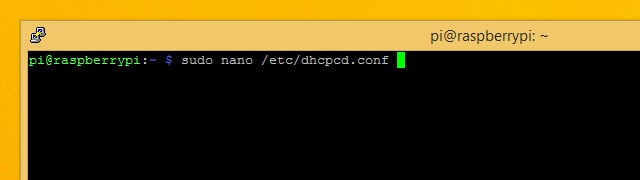

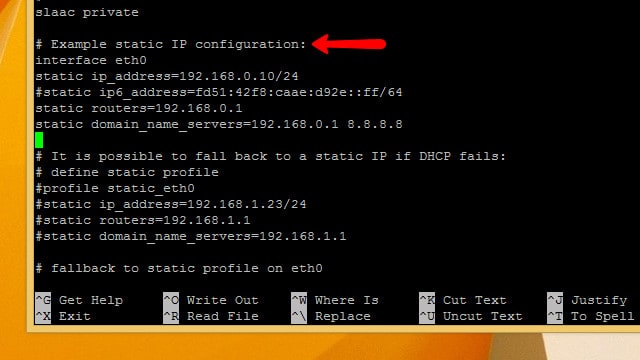

Вам нужно будет отредактировать /etc/dhcpcd.conf установить статический IP-адрес. Прежде чем открыть файл, убедитесь, что вы знаете IP-адрес своего маршрутизатора и DNS-серверы, которые вы будете использовать. Если у вас еще нет этой информации, вы можете получить ее, используя Ifconfig.

Когда вы будете готовы, используйте эту команду, чтобы открыть ее в текстовом редакторе nano:

sudo nano /etc/dhcpcd.conf

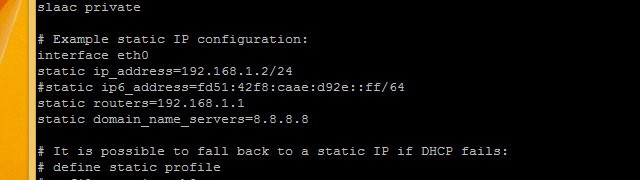

Прокрутите файл, пока не увидите строку с надписью Пример статической конфигурации IP. Все, что вам нужно сделать, это раскомментировать конфигурацию примера и сделать несколько замен своим IP-адресом, маршрутизатором и шлюзами..

Раскоментируйте статический ip_address и замените статический IP-адрес, который вы хотели бы использовать. Я выбрал 192.168.1.2 потому что это близко к IP-адресу маршрутизатора и легко запомнить.

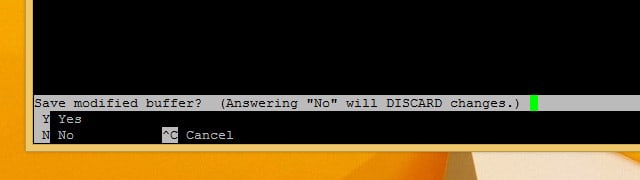

Раскоментируйте статические маршрутизаторы и статическое имя_сервера_домена и вставьте свои собственные ценности. После внесения изменений нажмите Ctrl + X бросить Y чтобы подтвердить, что вы хотите сохранить.

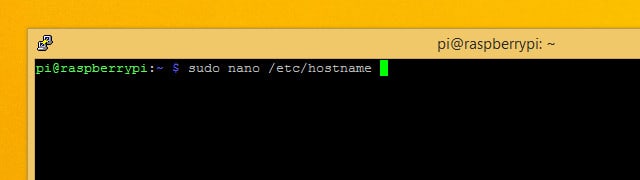

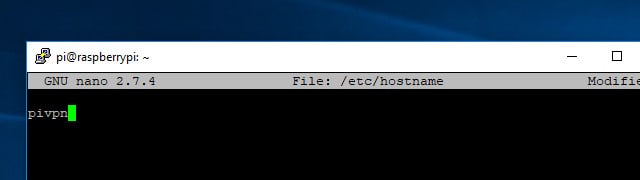

Если вы собираетесь изменить имя хоста, откройте / И т.д. / имя хоста в нано от имени root с помощью следующей команды:

sudo nano / etc / hostname

Измените свое имя хоста в файле и затем нажмите Ctrl + X чтобы выйти из редактора, и Y сохранить файл.

Вы должны будете сделать то же самое с файлом в / и т.д. / хосты. Команда для редактирования файла:

sudo nano / etc / hosts

Прокрутите вниз, пока не увидите 127.0.0.1 и измените имя хоста на то, что вы выбрали. В моем случае это pivpn. Когда вы закончите, скажите Raspberry Pi, чтобы он перезагрузился, с помощью следующей команды:

перезагрузка sudo

После перезапуска Pi обязательно обновите IP-адрес, к которому вы подключаетесь, чтобы отразить новый статический IP-адрес..

Выяснение брандмауэра Распбиана

Поскольку Raspbian является операционной системой Linux, брандмауэр встроен в ядро и включен по умолчанию. Но на новой установке он остается широко открытым.

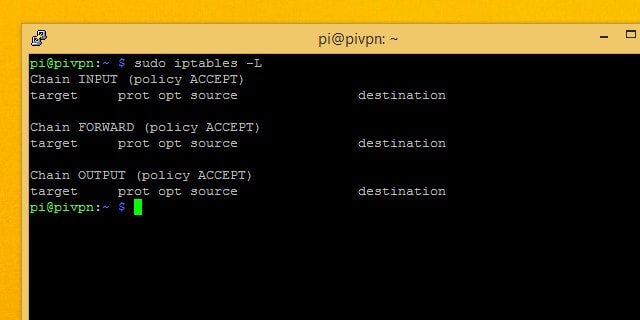

Политика брандмауэра Raspbian (iptables) заключается в разрешении всех входящих и исходящих пакетов и пересылке всего, что его запрашивает. Позже я покажу вам, как заблокировать брандмауэр, но прежде чем начать, убедитесь, что он полностью открыт для соединений.

Ты можешь использовать iptables -L перечислить текущие правила брандмауэра и убедиться, что они соответствуют приведенным выше. Если вы меняли брандмауэр, вы можете восстановить его по умолчанию с помощью следующих команд:

sudo iptables -F

sudo iptables -P ВВОД ПРИНЯТЬ

sudo iptables -P ВЫХОД ПРИНЯТЬ

sudo iptables -P FORWARD ACCEPT

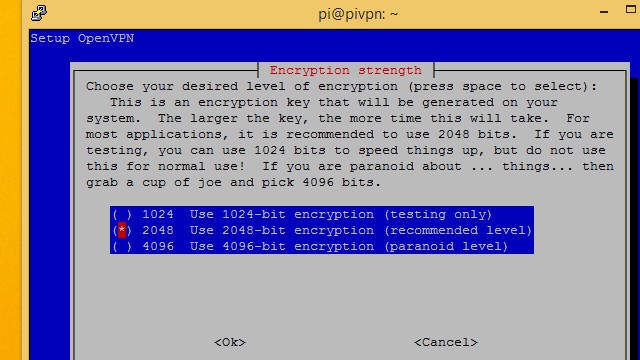

Выбор уровня шифрования

Когда вы настраиваете Pi VPN, вас попросят выбрать уровень шифрования. Вы сможете выбрать 1024-битное, 2048-битное и 4096-битное шифрование RSA. Вот что вы должны иметь в виду:

- 2048-битное шифрование RSA является стандартом

- Использование более слабого шифрования обеспечивает более высокую скорость

- 2048-бит хорош для скачивания и потоковой передачи

- Использование более надежного шифрования обеспечивает большую защиту

- 4096-бит лучше всего использовать для электронной почты и просмотра

Включение 4096-битного RSA заманчиво, но если вы собираетесь передавать потоковое видео или воспроизводить музыку через ваше соединение, это добавит много накладных расходов и заметно замедлит работу. 2048-битное шифрование является стандартом по какой-то причине, и я рекомендую использовать его в большинстве случаев.

Тайм-аут при длительных операциях

SSH имеет причуду, и рано или поздно вы откроете это для себя. Во время длительных операций, если вы подключены к своему Pi через SSH, соединение прекратится, когда ваш компьютер перейдет в спящий режим. Как только соединение SSH обрывается, команда, которую вы выполняли на своем Пи, перестает выполняться, и вы должны начать все сначала..

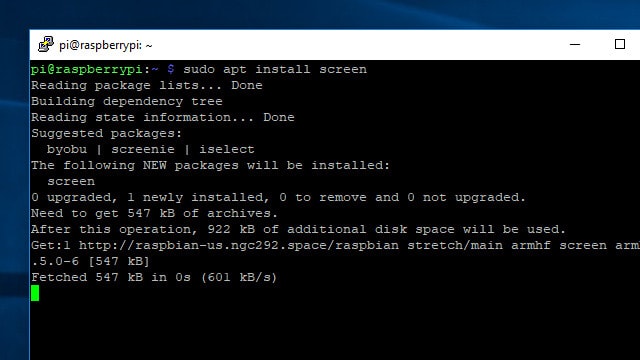

Утилита под названием экран облегчает работу с длинными SSH-операциями. Используя экран, вы можете начать сеанс, связанный с одной операцией. Затем вы можете подключиться или отключиться в любое время и вернуться к сеансу, чтобы проверить его ход..

После того, как вы установите экран, вам нужно знать только несколько команд, чтобы использовать его. Начните с использования apt для установки экрана:

sudo apt-get установочный экран

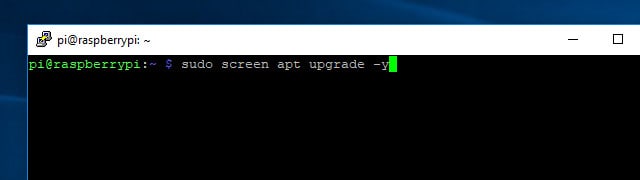

После установки экрана запустите его с помощью этой команды:

экран

Похоже, что ничего не произошло, но теперь все команды, которые вы дадите, не прекратятся, если вы отключитесь.

Так что, если ваше соединение обрывается, просто вернитесь в Raspberry Pi и введите:

экран -r

Вы будете автоматически подключены к сеансу SSH, если он активен только один раз..

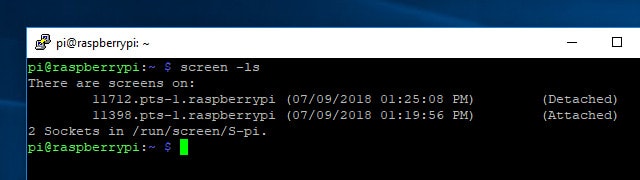

Если у вас есть более одного активного сеанса экрана, вы можете перечислить их с помощью команды скрин-ллы. Если вы хотите подключиться к сеансу, который вы видите в списке, вам потребуется 5-значный идентификатор. Таким образом, чтобы повторно подключиться к сеансу 11712, я бы использовал эту команду:

экран -r 11712

Как только вы привыкнете к нему, screen делает управление Raspberry Pi с SSH намного приятнее. Вы можете узнать больше обо всем, на что способен экран, здесь.

Установка Pi VPN

После того, как вы разобрались с Raspberry Pi, вы можете подключиться к нему и начать установку Pi VPN. Это первая часть установки, состоящей из нескольких частей, и она обеспечит функциональные возможности бэкэнд-VPN, необходимые для подключения к Pi VPN. На последующих этапах мы установим веб-страницу управления и настроим исходящее VPN-подключение для обеспечения конфиденциальности..

Запуск установщика

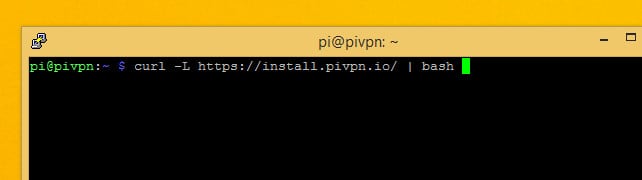

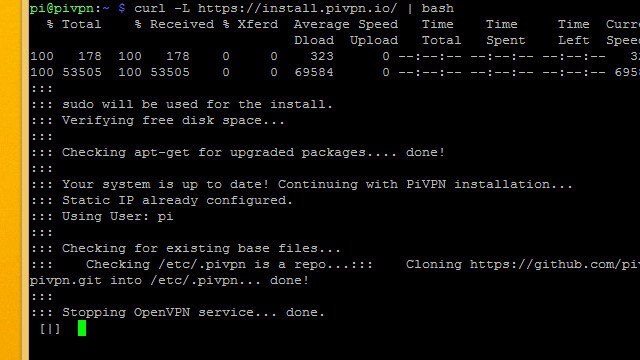

Pi VPN устанавливается через скрипт, который вы загружаете со своего сайта, используя локон инструмент командной строки. Curl – это просто инструмент для загрузки из интернета без браузера.

Чтобы начать установку Pi VPN, вам нужно выполнить следующую команду:

завиток -L https://install.pivpn.io/ | удар

Эта команда загрузит скрипт установки с pivpn.io и направит его в интерпретатор команд bash для выполнения..

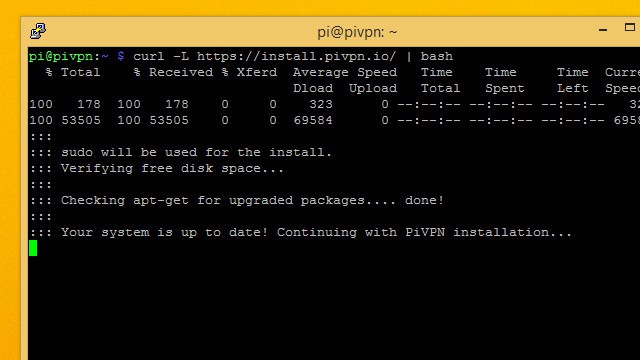

Процесс установки начинается немедленно. Начинается с проверки склонный чтобы увидеть, если у вас есть пакеты, которые вы можете обновить. Если вы следуете этому руководству, вы уже обновили свою систему, поэтому скрипт перейдет к следующему шагу..

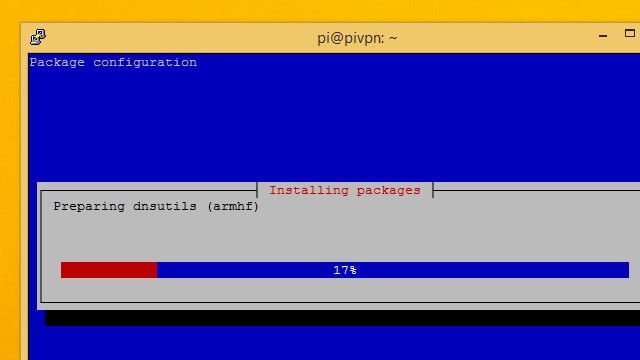

Будет установлено несколько необходимых пакетов, после чего запустится установщик Pi VPN..

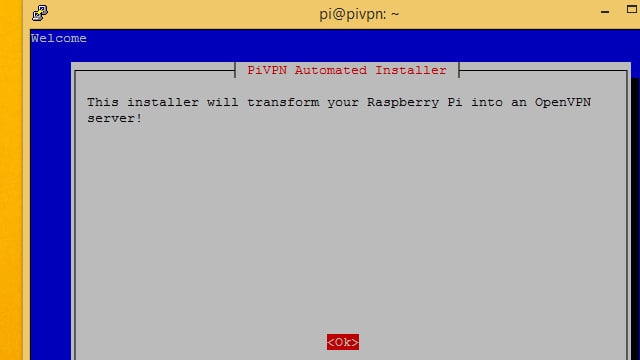

Установщик Pi VPN

Установщик Pi VPN – это псевдографический мастер настройки, который идеально подходит для работы по SSH-соединению. Когда ваш экран станет синим и вы увидите сообщение от установщика, вы можете начать.

Начать, нажмите Ввод сказать мастеру настройки Pi VPN, что вы готовы.

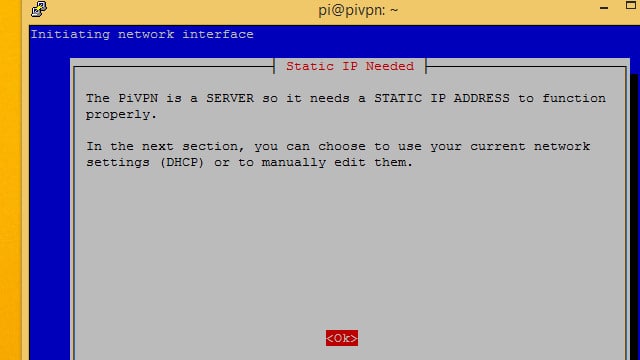

Вы будете предупреждены, что вам нужно установить статический IP-адрес. Я рекомендую сделать это перед запуском мастера установки, поэтому, если вы еще не установили статический IP-адрес, выйдите и следуйте инструкциям в предыдущем разделе..

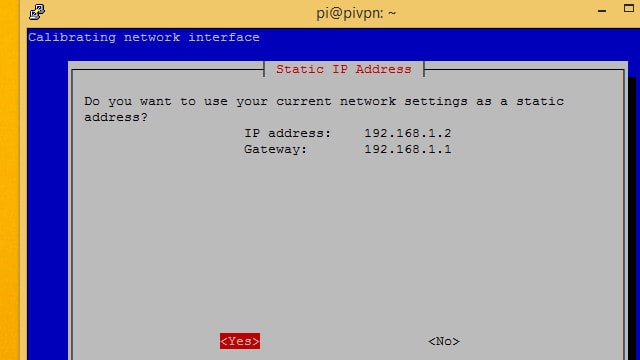

Pi VPN покажет вам обнаруженный IP-адрес. Если это статический IP-адрес, который вы установили ранее, нажмите да кнопка.

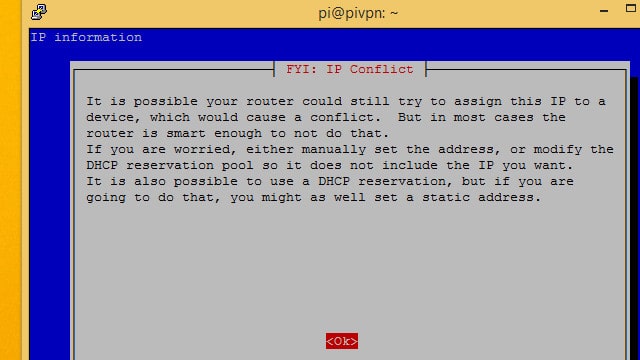

Вы будете предупреждены о конфликтах IP-адресов. Самый безопасный способ избежать конфликтов – искать на своем маршрутизаторе диапазон DHCP и использовать статический IP-адрес вне этого диапазона..

В моем случае я использую 192.168.1.2, и мой маршрутизатор назначает адреса DHCP между 192.168.1.100 – 192.168.1.200, поэтому нет опасности конфликта.

Нажмите Ok двигаться вперед.

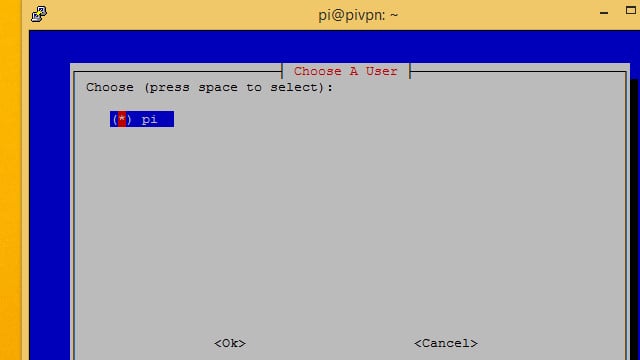

Вы хотите пойти по умолчанию число Пи пользователя в большинстве случаев, поэтому убедитесь, что он выбран, и нажмите Ok кнопка.

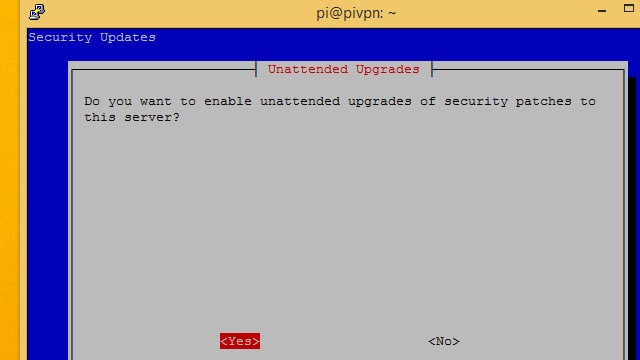

Я рекомендую вам нажать да разрешить автоматические обновления безопасности на вашем сервере Pi VPN. Ваш Pi будет подключен к Интернету через переадресацию портов, поэтому особенно важно, чтобы Pi VPN был в курсе.

Если вы нажмете нет, будьте осторожны, чтобы запускать регулярные обновления самостоятельно.

После настройки автоматических обновлений нормально показывать консоль на мгновение. Установщик вернется через несколько секунд.

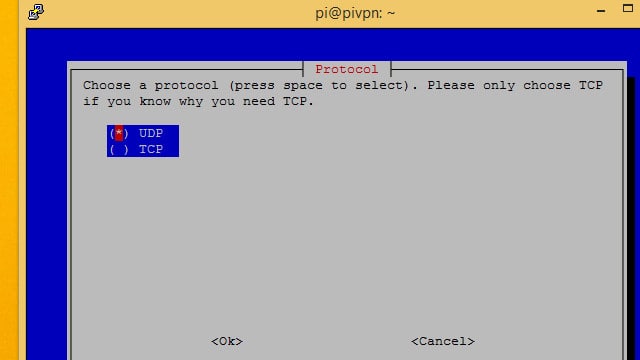

В большинстве случаев вы захотите настроить Pi VPN, используя UDP протокол. Если вы планируете использовать VPN-провайдера по подписке для создания сверхзащищенного соединения с двумя прыжками, используйте TCP.

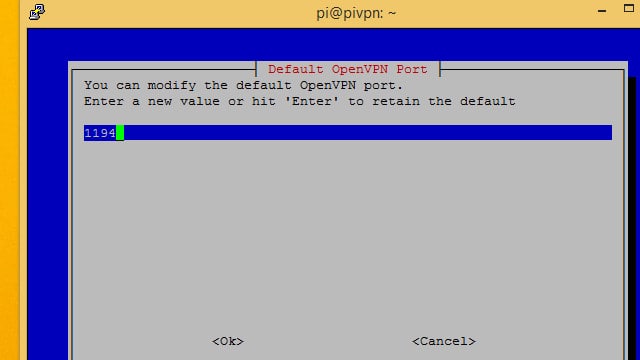

Запомните, какой номер порта вы используете для Pi VPN; это понадобится тебе позже.

Порт 1194 по умолчанию для UDP, а по умолчанию TCP порт 443. Если вы выполняете инструкции по созданию VPN с двойным прыжком, не используйте порт TCP по умолчанию, иначе это вызовет конфликт. Я выбрал TCP порт 4430 вместо этого, потому что это было легко запомнить.

Настройка шифрования

Теперь вы сможете выбрать уровень шифрования. Ранее я обрисовал каждый выбор и почему вы можете выбрать его. если вы не уверены, что выбрать, посмотрите на мой совет.

Выберите уровень шифрования, который вы хотите использовать с пробелом, затем нажмите Ok. Я выбираю бегать 2048-битное шифрование так что я могу передавать видео через соединение.

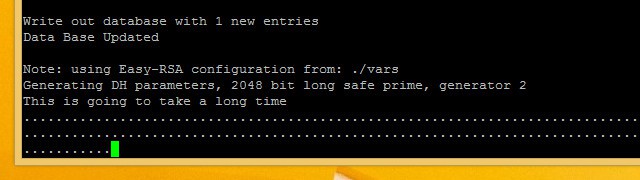

Генерация этих ключей может занять некоторое время. Если вы используете высокоуровневое шифрование, это займет еще больше времени. Будьте терпеливы и позвольте Pi VPN генерировать ключи вашего сервера.

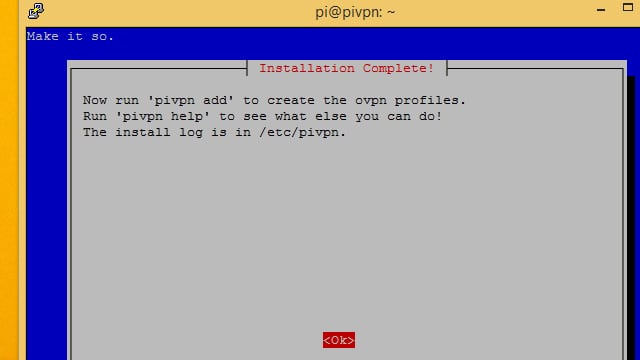

Завершение установки

После генерации ключей сервера мастер настройки Pi VPN практически завершен. Осталось всего несколько шагов, пока вы не сможете подключиться.

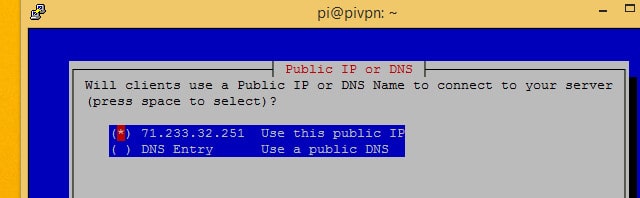

Выбрать Используйте этот публичный IP если у вас нет динамической учетной записи DNS. Если вы используете динамический DNS, выберите DNS запись и введите имя вашего хоста и настройки как обычно.

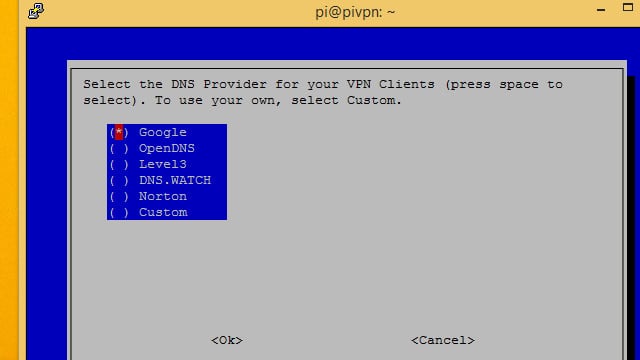

Затем вам нужно будет выбрать провайдера DNS для вашей VPN. рекомендую Google для большинства пользователей, так как это бесплатно и легко. OpenDNS и Нортон оба предоставляют безопасные реализации DNS, если вы заинтересованы в блокировании любых возможных утечек DNS. Вы также можете выбрать изготовленный на заказ если вы собираетесь обрабатывать DNS-запросы с помощью Pi-hole.

Мастер установки расскажет вам, как добавлять пользователей в командной строке. На следующем этапе мы установим веб-приложение, которое поможет управлять пользователями. Вы также можете использовать PIVPN добавить.

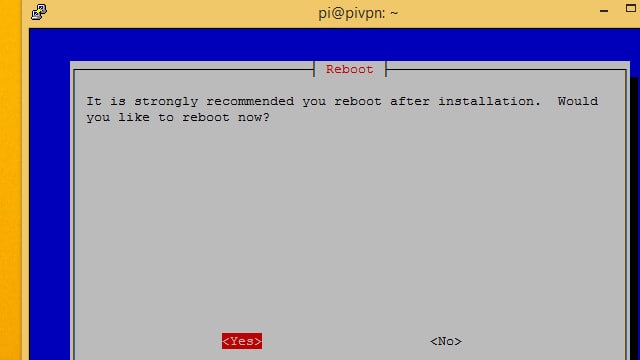

Наконец, нажмите да и перезагрузите Raspberry Pi.

Установка Pi VPN GUI

Pi VPN GUI – это веб-инструмент для Pi VPN. Это необязательно, но его использование значительно упрощает управление пользователями и добавление новых устройств. Я рекомендую вам установить его.

Каждый раз, когда вы добавляете пользователя в PiVPN, вы создаете профиль * .ovpn. Вы можете использовать Pi VPN GUI как для создания учетной записи пользователя, так и для упрощения загрузки профиля..

Если вы решите не использовать Pi VPN GUI, вам нужно будет добавлять пользователей и управлять ими с помощью PIVPN добавить и pivpn удалить команды. Вы также должны будете вручную скопировать созданные профили * .ovpn, обычно используя инструмент командной строки, такой как scp.

Готовимся к установке Pi VPN GUI

Перед установкой Pi VPN GUI необходимо обновить apt. Вам нужно будет добавить репозиторий для загрузки всего программного обеспечения, которое требуется для графического интерфейса пользователя Pi VPN. Вот как это сделать.

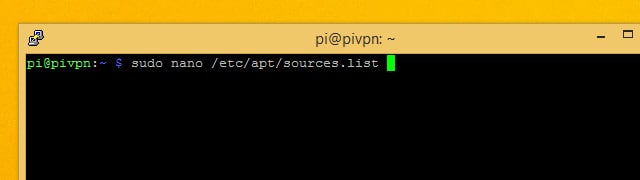

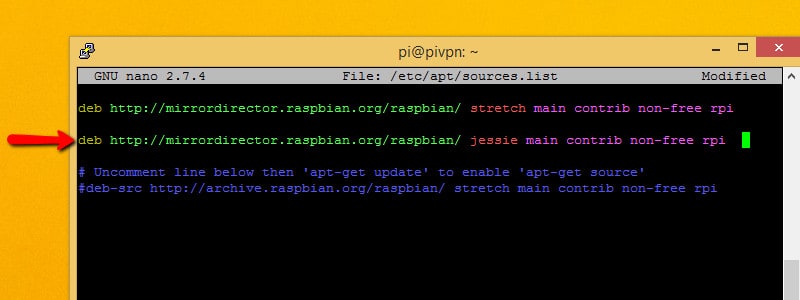

Используйте nano для редактирования списка источников в apt. Команда:

sudo nano /etc/apt/sources.list

Добавьте следующую строку в sources.list везде, где вы можете найти место:

deb http://mirrordirector.raspbian.org/raspbian Джесси основной вклад несвободный RPI

Это скажет apt, что нормально устанавливать пакеты из Debian Jessie, предыдущего выпуска. Это необходимо, потому что некоторые программы, на которые опирается графический интерфейс Pi VPN, еще не были добавлены в репозитории растяжек Debian..

К сожалению, имея ссылку на старый релиз в вашем sources.list Файл не лучшая практика, хотя нам это нужно на данный момент. Это может вызвать конфликты позже, если вы решите установить другое программное обеспечение. Рекомендуется удалить только что добавленную строку после установки этих пакетов программного обеспечения..

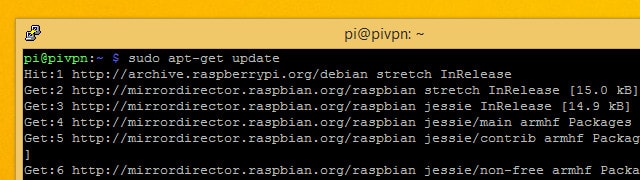

Затем сохраните и выйдите из nano. Обновите apt с помощью команды:

sudo apt-get update

После завершения проверки установите все обновленные пакеты с помощью команды:

sudo apt-get upgrade

Это все, что вам нужно сделать, чтобы добавить необходимый репозиторий в apt. Теперь установите необходимые компоненты для графического интерфейса Pi VPN с помощью следующей команды:

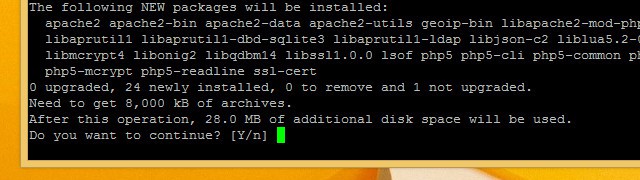

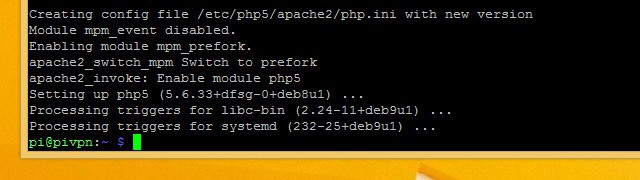

sudo apt-get install git apache2 php5 libapache2-mod-php5 php5-mcrypt ожидайте geoip-bin

Нажмите Y при появлении запроса и запустите программу установки. Когда вы закончите установку программного обеспечения, вам придется обновить некоторые файлы конфигурации, прежде чем вы сможете установить Pi VPN GUI.

Теперь, когда необходимое программное обеспечение установлено, вы должны удалить строку, которую вы добавили из /etc/apt/sources.list и беги обновление sudo apt опять таки.

Обновление веб-конфигурации

Pi VPN GUI – это веб-приложение, для правильной работы которого требуется веб-сервер Apache. Мы установили apache на предыдущем шаге, но теперь необходимо внести некоторые изменения, прежде чем Pi VPN GUI сможет работать на вашем сервере apache.

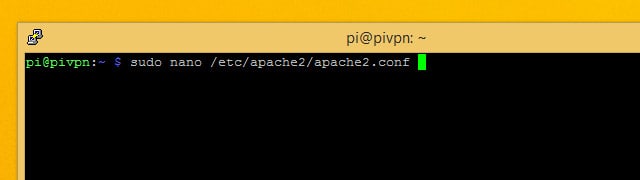

Во-первых, вам нужно изменить учетную запись пользователя, под которой работает Apache. По умолчанию используется неподдерживаемая учетная запись, и нам нужно настроить ее как пользователя. число Пи вместо. Отредактируйте файл конфигурации apache с помощью команды:

sudo nano /etc/apache2/apache2.conf

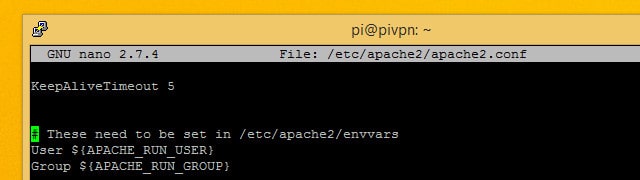

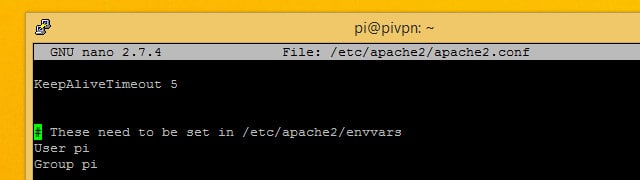

Прокрутите вниз, пока не увидите строку, которая говорит Пользователь $ (APACHE_RUN_USER) с последующим группа.

Изменить значения для пользователь и группа в число Пи для обоих. Затем нажмите Ctrl + X выйти и Y сохранить.

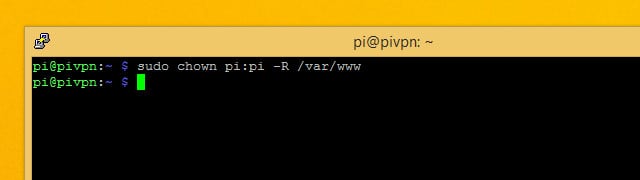

Затем смените владельца на / Вар / WWW каталог, который использует Apache для хранения сайтов. Вы можете дать пользователю число Пи владение веб-каталогом с помощью этой команды:

судо чоун пи: пи -R / вар / www

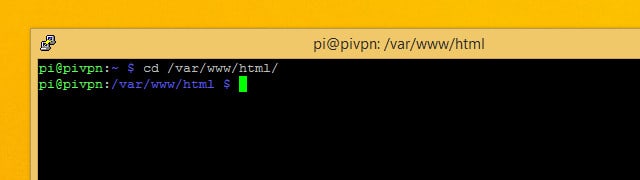

Когда вы закончите, перейдите в / Var / WWW / HTML каталог с этой командой:

CD / VAR / WWW / HTML

Вы должны завершить установку Pi VPN GUI из этого каталога.

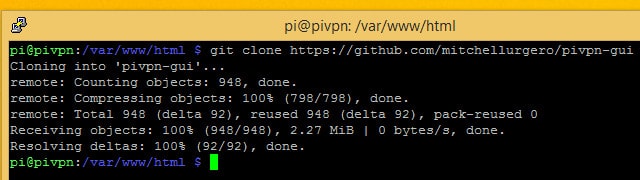

Загрузка и установка Pi VPN GUI

После всей этой работы по настройке, на самом деле очень легко загрузить и установить графический интерфейс Pi VPN. Все, что вам нужно сделать, это проверить проект с помощью git. Если вы последовали, мы установили утилиту git на предыдущем шаге.

Убедитесь, что вы все еще в / Var / WWW / HTML каталог и выполните команду:

git clone https://github.com/AaronWPhillips/pivpn-gui

Команда будет использовать git для клонирования каталога проекта Pi VPN GUI в корне вашего веб-сервера, делая его доступным в качестве веб-страницы. Вы можете проверить, была ли установка успешной, используя ваш браузер..

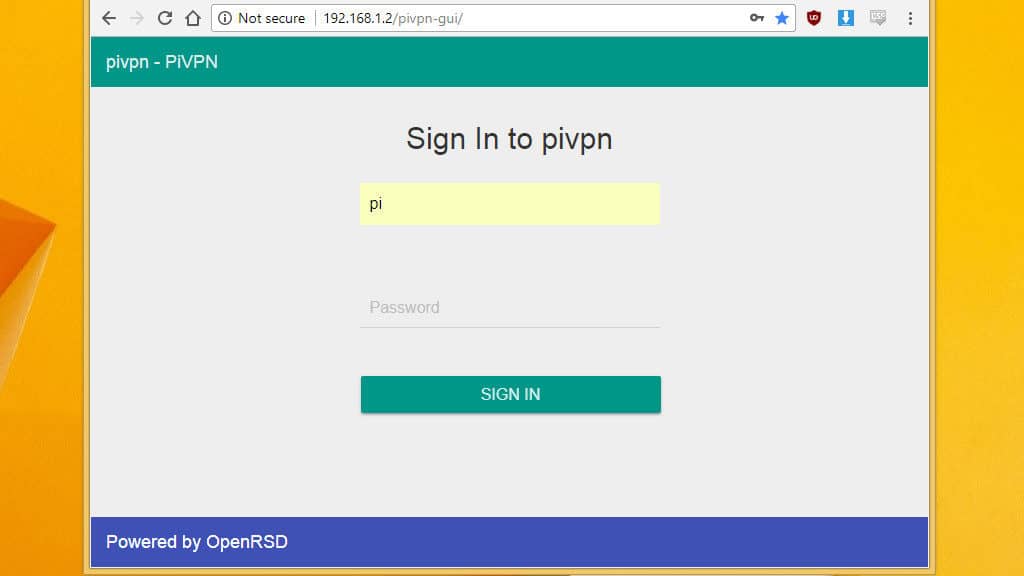

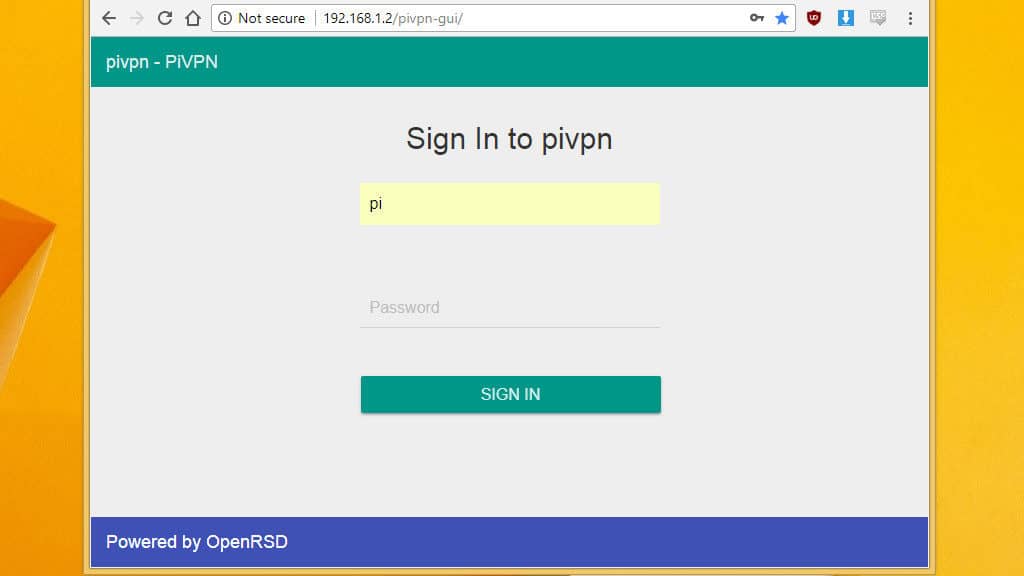

Подключение к Pi VPN GUI

Теперь, когда Pi VPN GUI установлен, вы можете открыть его в своем браузере и использовать его для управления пользователями Pi VPN. Я установил Pi VPN на Raspberry Pi с IP-адресом 192.168.1.2, поэтому я могу найти Pi VPN GUI по адресу http://192.168.1.2/pivpn-gui.

Вы должны использовать IP-адрес, соответствующий вашей установке, и открыть Pi VPN GUI в вашем браузере..

Вы увидите, успешно ли вы подключились, когда увидите приглашение для входа. Если вы не можете войти в систему, вам нужно перезагрузить Raspberry Pi.

А пока просто добавьте ссылку на Pi VPN GUI, чтобы вы могли легко вернуться к ней. Следующим шагом является настройка исходящего VPN-соединения для шифрования вашего интернет-соединения. Если вы не хотите подписываться на такую услугу, как IPVanish, вы можете пропустить процесс настройки маршрутизатора и добавления пользователей..

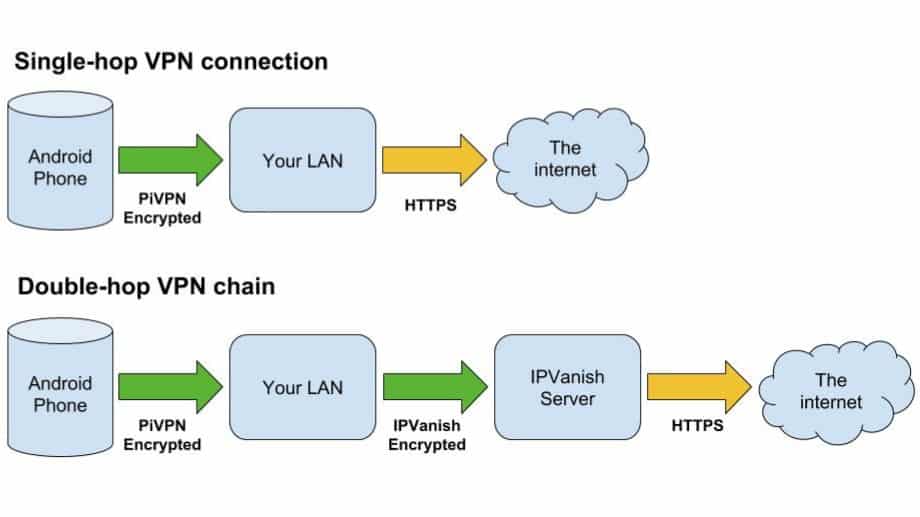

Настройка исходящего VPN-соединения

Если вы не настроили исходящее VPN-соединение, весь трафик с устройств, подключенных к вашей VPN, будет подключаться к Интернету с использованием публичного IP-адреса вашей локальной сети. Где бы вы ни подключались, веб-сайты будут думать, что вы подключаетесь из дома. Это не всегда плохо; например, вы можете посмотреть Netflix, когда вы путешествуете за границей.

Но чтобы получить максимальную отдачу от Pi VPN, я рекомендую вам использовать провайдера исходящих VPN и создать так называемое «двойное подключение».

Преимущество VPN-подключения с двойным переходом заключается в полном сквозном шифровании для вашего мобильного интернета при подключении к сайту через HTTPS. Дополнительная безопасность не ограничивается наличием двух туннелей, поскольку исходящий VPN-сервер никогда не видит исходящий запрос..

С практической точки зрения это означает, что любые журналы, которые ваш VPN-провайдер хранит, не смогут определить устройство, с которого поступил какой-либо отдельный запрос – все решается обратно на ваш сервер Pi VPN. Это еще один уровень анонимности для всего, что вы делаете в Интернете.

Если вы настраиваете Pi VPN только для удаленного подключения к домашней сети, вы можете пропустить этот шаг и двигаться дальше. Но если вы заинтересованы в создании безопасного и анонимного интернет-соединения для ваших телефонов, ноутбуков, планшетов и других устройств, вам следует использовать исходящее VPN-соединение вместе с Pi VPN.

READER DEAL: IPVanish предлагает бесплатную 7-дневную пробную версию для клиентов Comparitech, если у вас еще нет провайдера VPN.

Использование VPN-шлюза с включенным маршрутизатором

Если у вас уже есть маршрутизатор шлюза, который поддерживает исходящее VPN-подключение, ваша работа завершена. Поскольку весь трафик будет передаваться из вашей домашней сети в зашифрованном виде маршрутизатором, вы фактически получите VPN с двойным интервалом. В этом случае вы можете остановить и подключить своих клиентов.

Если вы хотите узнать, как создать маршрутизатор с поддержкой VPN, или у вас есть тот, который вы хотите настроить, у нас есть для этого руководства. Если у вас уже есть маршрутизатор с поддержкой VPN, и вам необходимо настроить его в качестве клиента VPN, посмотрите, как выбрать поставщика VPN и настроить маршрутизатор..

Остальным из нас придется использовать наш Pi для обработки зашифрованного исходящего соединения и маршрутизации, необходимых для создания второго VPN-прыжка.

Использование IPVanish в качестве исходящего VPN

Низкая задержка IPVanish делает его отличным выбором, если вы настраиваете VPN-соединение с двумя прыжками, как это, поскольку ваше соединение ожидает двух VPN-серверов для обработки трафика. Процесс будет одинаковым для любого провайдера VPN, который публикует профили OpenVPN для своих серверов..

Вам нужно скачать профиль автологина и цифровой сертификат для вашего провайдера VPN. Если вы используете IPVanish, эти файлы доступны для загрузки здесь.

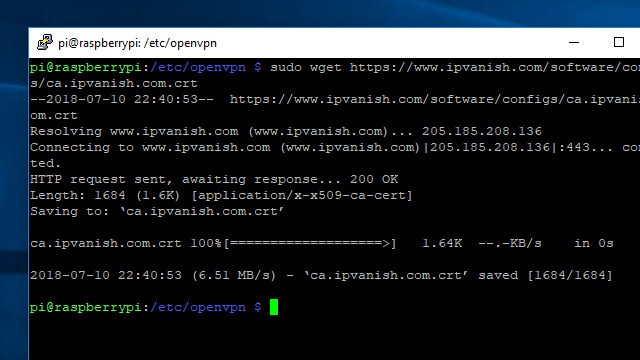

Один из простых способов получить нужные вам файлы на вашем сервере Pi VPN – это подключиться через SSH и использовать Wget Команда, чтобы загрузить их из Интернета. Убедитесь, что ваш сервер Pi VPN подключен к Интернету, затем перейдите в нужный каталог и загрузите нужные файлы с помощью следующих команд:

cd / etc / openvpn

sudo wget http://www.ipvanish.com/software/configs/ca.ipvanish.com.crt

sudo wget http://www.ipvanish.com/software/configs/ipvanish-US-Chicago-chi-a01.ovpn

Обратите внимание, что вы должны изменить второй URL-адрес, чтобы он соответствовал IPVanish-серверу, с которым вы хотите соединиться. В моем случае я использую сервер IPVanish в Чикаго.

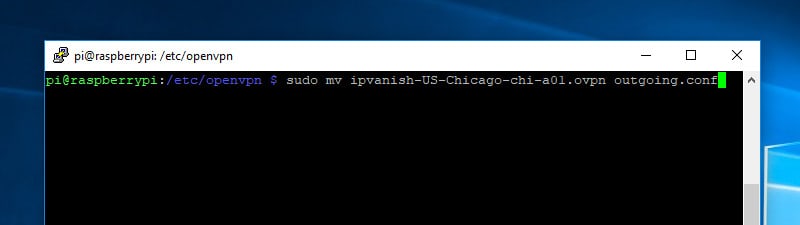

Поскольку вы будете автоматически подключаться к IPVanish с помощью службы OpenVPN, важно переименовать только что загруженный профиль autologin * .ovpn. Служба OpenVPN будет подключаться только к профилям с расширением файла * .conf. Используйте эту команду, чтобы переименовать файл в outgoing.conf:

sudo mv /etc/openvpn/ipvanish-US-Chicago-chi-a01.ovpn /etc/openvpn/outgoing.conf

Теперь, когда файлы загружены и подготовлены, вы готовы настроить соединение с вашим исходящим VPN-провайдером..

Настройка соединения IPVanish

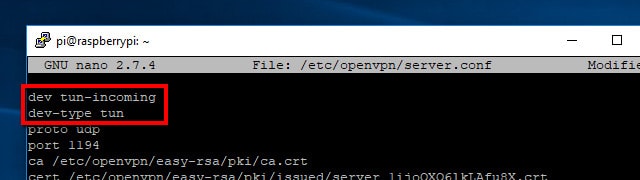

Проще отслеживать два одновременных VPN-соединения, если переименовать каждый интерфейс, чтобы отразить, что он делает. Я люблю использовать / DEV / TUN-входящий и / DEV / TUN-исходящие ссылаться на различные сетевые интерфейсы.

Переименование интерфейсов также гарантирует, что соединения не будут переворачиваться между именами / DEV / tun0 и / DEV / tun1, в зависимости от того, какой из них приходит онлайн первым. Имена устройств важно знать, если вы хотите правильно настроить брандмауэр.

Вы можете изменить имя каждого интерфейса, отредактировав настройки подключения. Каждое соединение OpenVPN имеет связанный с ним файл * .config. Изменение первых строк в каждом файле переименовывает сетевой интерфейс.

Начните с редактирования настроек Pi VPN, расположенных в /etc/openvpn/server.conf, с помощью следующей команды:

sudo nano /etc/openvpn/server.conf

Измените первую строку с:

Dev Tun

Чтобы вставить новую строку:

Dev Tun-Входящий

Tun типа dev

Нажмите Ctrl + X а потом Y чтобы сохранить ваши изменения. В следующий раз, когда Pi VPN подключится к сети, он создаст устройство под названием / DEV / TUN-входящий.

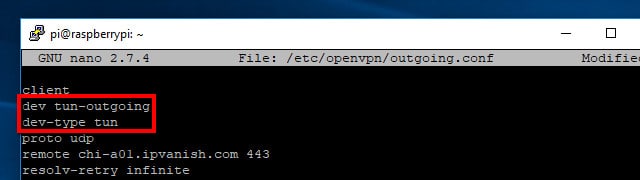

Вам нужно будет отредактировать входящий файл конфигурации на /etc/openvpn/outgoing.conf таким же образом. Откройте его с помощью этой команды:

sudo nano /etc/openvpn/outgoing.config

Как и раньше, измените первую строку и вставьте вторую в верхней части файла конфигурации. Этот должен читать:

Dev Tun-Outgoing

Tun типа dev

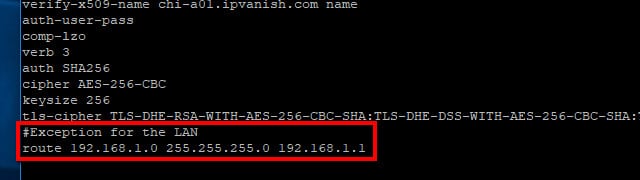

Но исходящее VPN-соединение тоже нуждается в других изменениях. Вам нужно будет указать его на сертификат сервера, который вы скачали на предыдущем шаге, и указать свое имя пользователя и пароль, чтобы VPN мог автоматически подключаться.

Отредактируйте свой outgoing.conf файл для использования сертификата сервера IPVanish. Измените строку, которая начинается с Калифорния читать:

ca /etc/openvpn/ca.ipvanish.com.crt

Затем обновите или добавьте аутентификации пользователей проход указать IPVanish на ваш файл паролей, который мы скоро создадим:

auth-user-pass / etc / openvpn / passwd

Ваше исходящее VPN-соединение также должно указывать не пересылать трафик локальной сети. Вам нужно будет добавить эту строку в конец вашего outgoing.conf файл для доступа к локальной сети через Pi VPN:

маршрут 192.168.1.0 255.255.255.0 192.168.1.1

Не забудьте использовать правильный IP-адрес для вашей локальной сети, если он отличается от моего выше. Сохраните ваши изменения в /etc/openvpn/outgoing.conf в нано, нажав Ctrl + X, тогда Y.

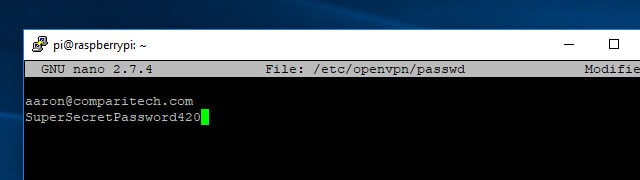

Теперь создайте файл паролей, который OpenVPN может использовать для входа в IPVanish с вашими учетными данными. Формат этого файла не может быть проще, это просто ваше имя пользователя в первой строке и ваш пароль во второй. Используйте эту команду, чтобы создать файл и открыть его для редактирования:

sudo nano / etc / openvpn / passwd

Введите адрес электронной почты в первой строке и пароль во второй, затем нажмите Ctrl + X, Y сохранить файл. поскольку / И т.д. / OpenVPN / пароль содержит ваши учетные данные в виде открытого текста, важно, чтобы вы защитили файл. Вы можете заблокировать доступ к / И т.д. / OpenVPN / пароль с помощью CHMOD как это:

sudo chmod +600 / etc / openvpn / passwd

Это гарантирует, что только пользователь root может читать или писать ПАРОЛЬ файл, который является минимальным уровнем безопасности, необходимым для хранения ваших учетных данных в текстовом виде.

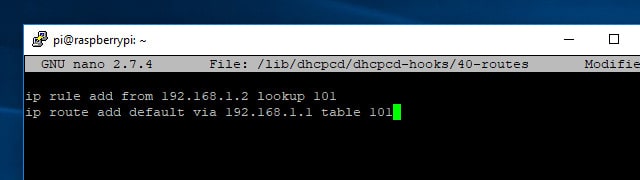

Обновление таблицы маршрутизации вашего Raspberry Pi

Прежде чем вы сможете подключить исходящий VPN к сети для защиты вашего интернет-соединения, вам необходимо настроить Raspberry Pi для правильной маршрутизации трафика. Пожалуйста, не забудьте заменить статический IP-адрес вашего Pi, если он отличается от моего ниже.

Вам нужно будет создать или отредактировать / Библиотека / DHCPcd / DHCPcd крючки / 40-маршруты и добавить несколько строк. Вот команда:

sudo nano / lib / dhcpcd / dhcpcd-hooks / 40-маршрутов

Добавьте эти две строки в скрипт:

IP-правило добавить из 192.168.1.2 поиска 101

IP-маршрут добавить по умолчанию через таблицу 192.168.1.1 101

Затем нажмите Ctrl + X, Y чтобы сохранить ваши изменения.

Это единственное изменение, которое вам нужно внести в таблицу маршрутизации Raspberry Pi. После того, как вы сохранили изменения и перезапустили свой Pi, вы сможете запускать входящие и исходящие VPN-подключения одновременно.

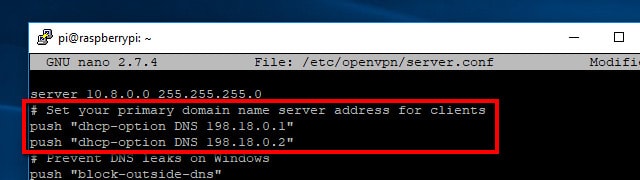

Защита ваших DNS-запросов

Чтобы сделать ваше соединение по-настоящему безопасным, вам необходимо остановить утечки DNS. Утечка DNS происходит, когда ваше безопасное VPN-соединение просматривает веб-сайты, используя DNS-сервер за пределами зашифрованной сети. Это подвергает ваших VPN-клиентов таким опасностям, как ведение журнала DNS и атаки «человек посередине».

Решение состоит в том, чтобы заставить всех входящих VPN-клиентов использовать безопасный DNS-сервер вашего исходящего VPN-провайдера. В этом случае я заставлю своих клиентов использовать DNS-серверы IPVanish..

Чтобы сменить DNS-серверы без переустановки Pi VPN, вам необходимо обновить /etc/openvpn/server.conf. Откройте его для редактирования с помощью этой команды:

sudo nano /etc/openvpn/server.conf

Прокрутите файл, пока не увидите две строки, которые От себя Настройки DNS для ваших клиентов VPN. Первоначально я установил Pi VPN с использованием DNS-серверов Google, поэтому две строки, которые необходимо изменить в моем server.conf выглядеть так:

нажмите «dhcp-option DNS 8.8.8.8»

нажмите «dhcp-option DNS 8.8.4.4»

Если вы используете IPVanish, измените эти строки следующим образом:

нажмите «dhcp-option DNS 198.18.0.1»

нажмите «dhcp-option DNS 198.18.0.2»

Если вы используете другого провайдера VPN, вам нужно поискать в Интернете их DNS-серверы.

После того, как вы отредактировали файл, сохраните его с Ctrl + X, Y. Ваши изменения вступят в силу при следующем перезапуске службы OpenVPN, и ваши VPN-клиенты будут автоматически использовать защищенные серверы IPVanish.

Подключение к IPVanish

Прежде чем настроить OpenVPN на автоматическое подключение к своему исходящему провайдеру VPN, необходимо проверить соединение. В командной строке введите:

Сервис sudo openvpn @ исходящий запуск

Экран заполнится текстом, отображающим состояние VPN-подключения. Двойная проверка /etc/openvpn/outgoing.conf если у вас возникли проблемы с подключением, и убедитесь, что ваше имя пользователя и пароль указаны правильно и в отдельных строках / И т.д. / OpenVPN / пароль.

После успешного подключения отключитесь от VPN, нажав Ctrl + C. Последний шаг в создании исходящего VPN-подключения – настройка его автоматического запуска..

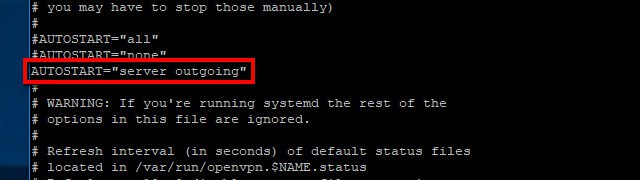

Автоматический запуск VPN-подключений

Как только ваше соединение будет проверено, вы должны настроить оба VPN-подключения на автоматический запуск. OpenVPN облегчает задачу, позволяя ссылаться на каждое соединение в соответствии с именем файла конфигурации..

Для начала вам нужно отредактировать файл глобальной конфигурации OpenVPN с помощью этой команды:

sudo nano / etc / default / openvpn

Затем раскомментируйте эту строку:

AUTOSTART ="домашний офис"

И измените это, чтобы читать:

AUTOSTART ="сервер исходящий"

После завершения сохраните изменения с помощью Ctrl + X, Y и перезапустите сервер Pi VPN с помощью следующей команды:

перезагрузка sudo

После перезагрузки Raspberry Pi ваш VPN-сервер Pi будет подключен к исходящему VPN-провайдеру и готов начать обработку входящих подключений..

Настройки роутера VPN

Вся идея VPN заключается в том, что это туннель снаружи вашей сети внутрь. Это означает, что вам нужно настроить маршрутизатор, чтобы пропускать определенные соединения. Мы делаем это с помощью Перенаправление порта, и это может быть очень легко или немного сложнее в зависимости от вашего роутера.

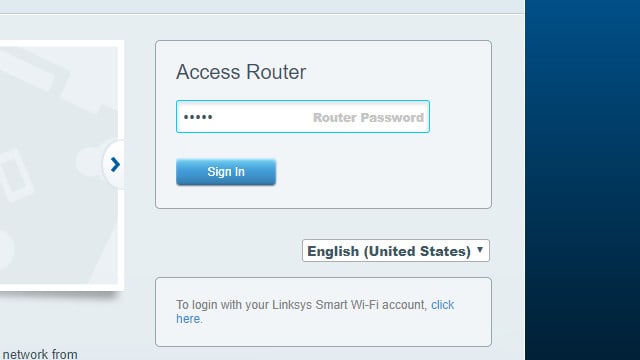

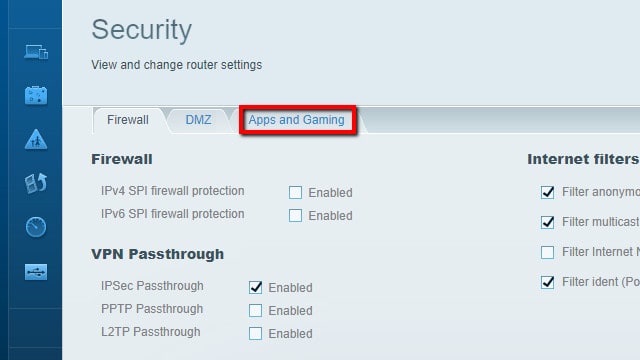

В этом руководстве я использую маршрутизатор Linksys начального уровня, но каждый потребительский маршрутизатор поддерживает переадресацию портов. Ваша процедура может немного отличаться, но большинство производителей маршрутизаторов предлагают руководства по переадресации портов в Интернете..

Переадресация VPN-порта

Клиенты VPN не могут подключиться к вашей сети, если вы не перенаправите порт, который вы указали ранее. Обычно все эти запросы блокируются вашим маршрутизатором по соображениям безопасности, но мы должны сделать специальное исключение. В данном случае это потому, что нам нужно разрешить VPN-клиентам подключаться к Pi VPN через Интернет..

Начните с входа в свой роутер. В большинстве случаев вы можете сделать это, нажав здесь или здесь. В противном случае найдите IP-адрес вашего маршрутизатора и вставьте его в браузер..

После входа в систему нажимайте на меню, пока не найдете переадресацию портов. В моем случае это в Приложения и игры – Настройки брандмауэра.

Нажмите, чтобы добавить новый порт. Вам нужно знать номер порта, который вы выбрали ранее. Вам также понадобится статический IP-адрес вашего сервера Pi VPN. В моем случае это порт 1134 и 192.168.1.2.

щелчок Сохранить когда вы настроите переадресацию портов. Теперь VPN-клиенты смогут войти, когда они находятся за пределами локальной сети..

Примечание клиентов Comcast Xfinity

Я не смог заставить мой маршрутизатор Comcast Xfinity правильно перенаправлять порты. Проблема заключалась в том, что мой маршрутизатор имеет встроенную систему обнаружения вторжений (IDS), которая немного похожа на брандмауэр для предотвращения злонамеренных атак на вашу домашнюю сеть. IDS не может быть отключен, и подключение к VPN через маршрутизатор Comcast вызывает его, блокируя соединение.

Мое решение состояло в том, чтобы перевести маршрутизатор Xfinity в режим моста и подключить к нему беспроводной маршрутизатор. Затем я смог использовать беспроводной маршрутизатор, чтобы включить переадресацию портов и разрешить подключения к VPN. Если вы являетесь пользователем Comcast, у которого есть проблемы с переадресацией портов, оставьте комментарий ниже для помощи.

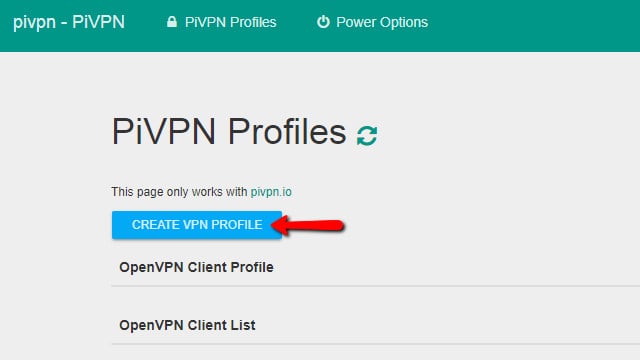

Управление пользователями Pi VPN

Каждое устройство, которое подключается к вашей VPN, должно иметь учетную запись пользователя, связанную с ним. При создании каждой учетной записи Pi VPN создаст профиль OpenVPN. Позже вы будете использовать эти профили * .ovpn на своих устройствах для их автоматической настройки..

Создание профилей с помощью Pi VPN GUI

Вот как можно добавить пользователей в Pi VPN. Когда вы закончите, вы сможете скачать профиль, необходимый для подключения к вашей частной сети.

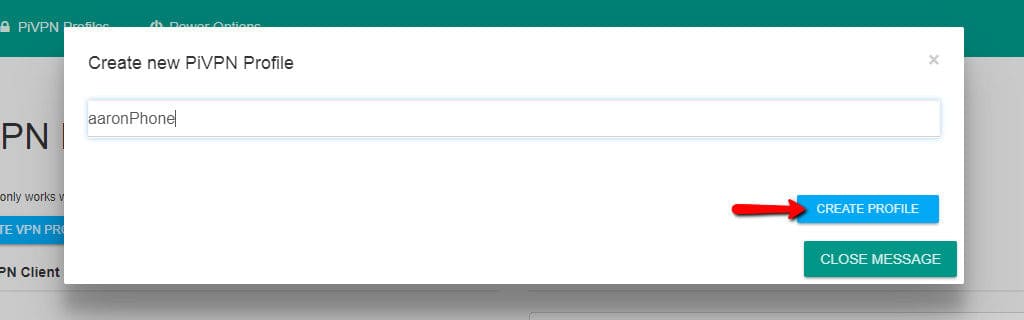

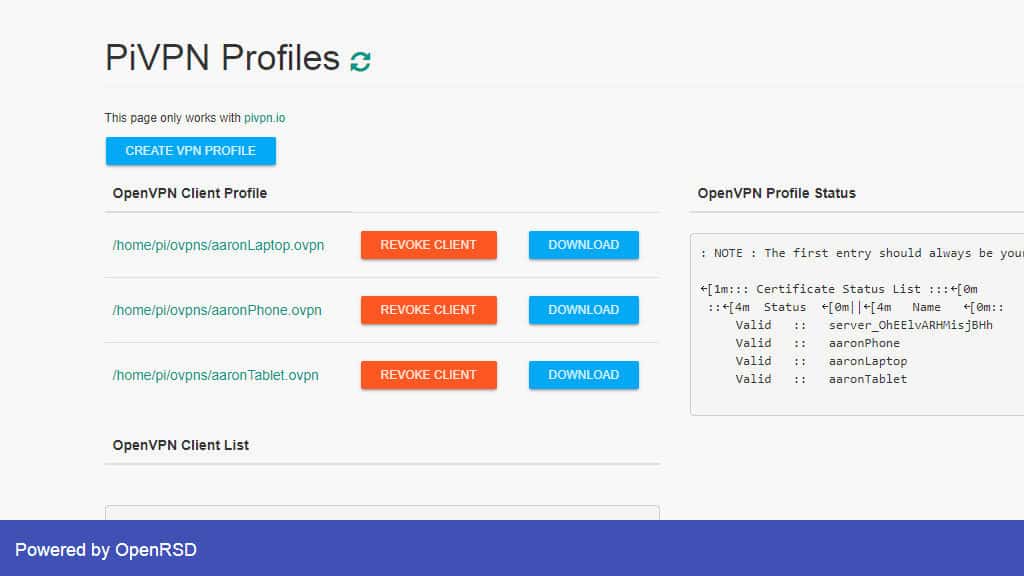

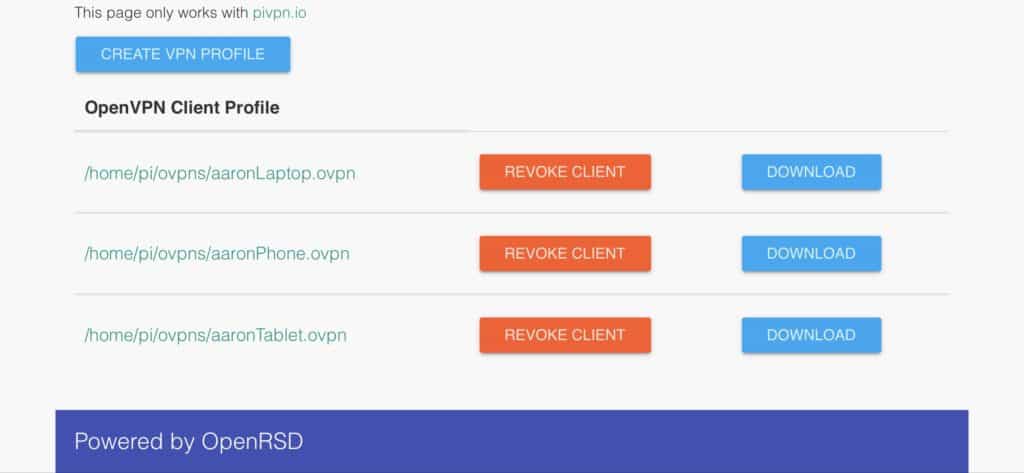

Нажмите на Создать профиль VPN кнопка для добавления нового пользователя.

Затем введите имя пользователя и нажмите Создать профиль кнопка. Я рекомендую именовать каждого пользователя после устройства, с которым вы планируете подключиться. Позже, это позволяет легко определить, какие устройства подключены к VPN.

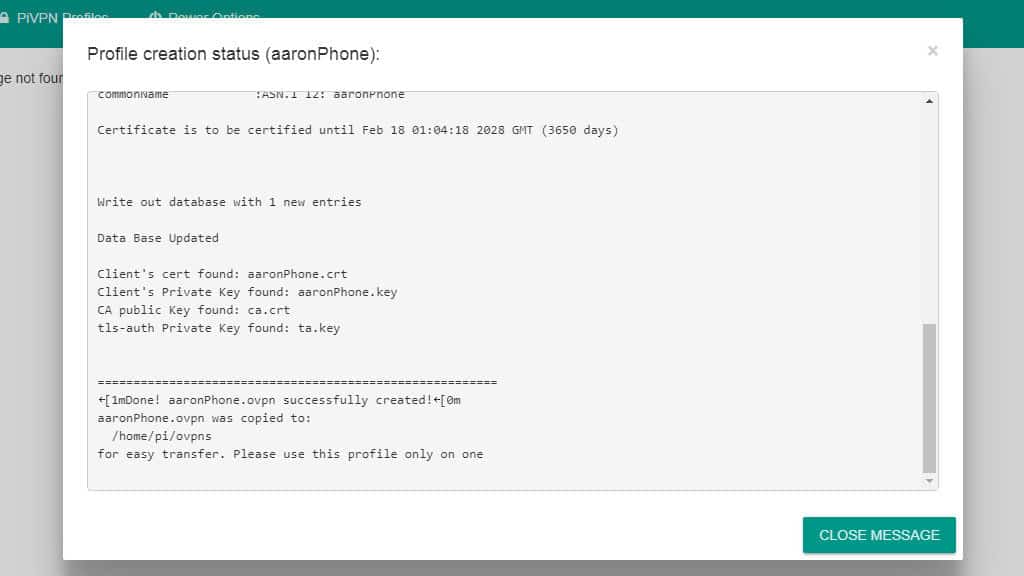

Откроется окно статуса, чтобы вы могли следить за процессом создания профиля. Создание криптографических ключей может занять много времени, особенно если вы используете 4096-битное шифрование.

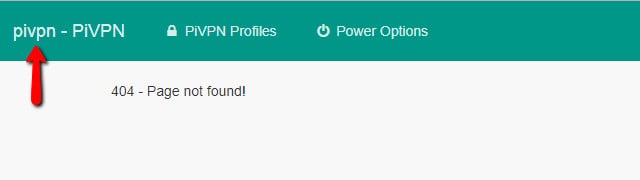

После успешного создания профиля графический интерфейс Pi VPN иногда переходит к сообщению 404. Нажмите на pivpn ссылка в верхнем левом углу для возврата в браузер профиля.

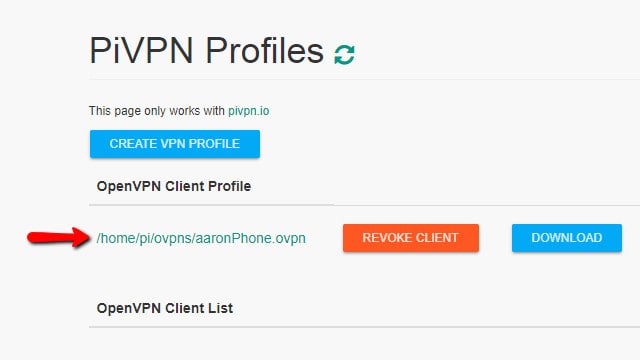

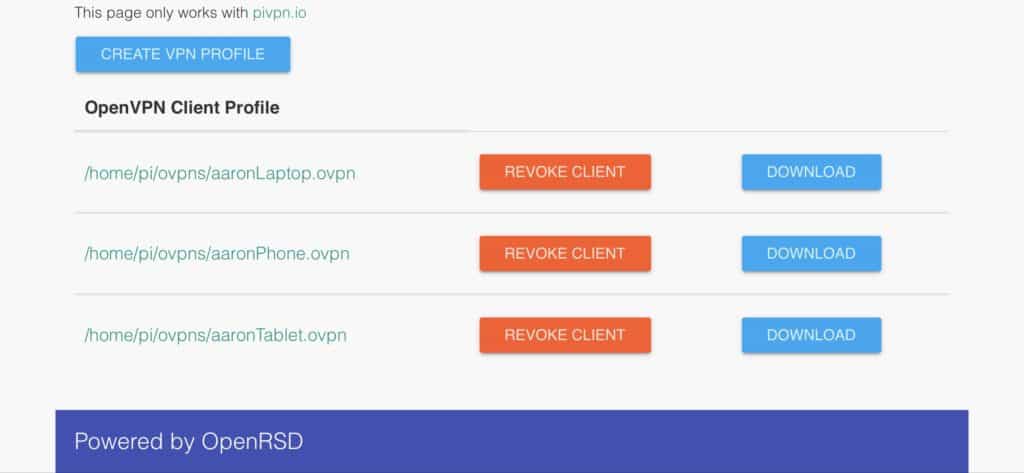

Вы увидите путь к вашему Профиль клиента OpenVPN, и кнопка для Скачать Это. Вы можете нажать Отозвать клиента Кнопка, чтобы удалить учетную запись пользователя. Отзыв учетной записи приведет к немедленному отключению клиента.

Нажмите на Создать профиль VPN Нажимайте кнопку, пока у вас не появится профиль клиента для каждого устройства, которое вы хотите подключить к VPN. Например, у меня были профили для телефона и планшета, а также Raspberry Pi, который я использую для потокового телевидения.

Как только у вас есть профили для каждого устройства, вы можете перейти к следующему шагу и подключиться к VPN.

Удаление профилей с помощью Pi VPN GUI

Иногда у вас возникают проблемы с профилем или вы хотите удалить его из VPN. Вы можете сделать это, отменив клиент в Pi VPN GUI.

Откройте Pi VPN GUI и войдите в систему. Вы можете увидеть список активных профилей на главном экране..

Нажмите на Отзыв профиля кнопка для устройства, которое вы хотите удалить, и профиль будет удален.

Когда вы обновляете Pi VPN GUI, вы видите, что профиль был удален. Имейте в виду, что это не удаляет старый файл * .ovpn с вашего жесткого диска. Вам нужно будет удалить файл вручную с помощью этой команды:

rm ~ / ovpns / profile_name.conf

Не забудьте заменить profile_name.conf с именем вашего профиля AutoVin OpenVPN.

Даже если вы не удаляете отозванные профили, это не угрожает безопасности. Вы никогда не сможете войти в систему, используя аннулированный профиль, но я рекомендую вам удалить их, чтобы сохранить чистоту.

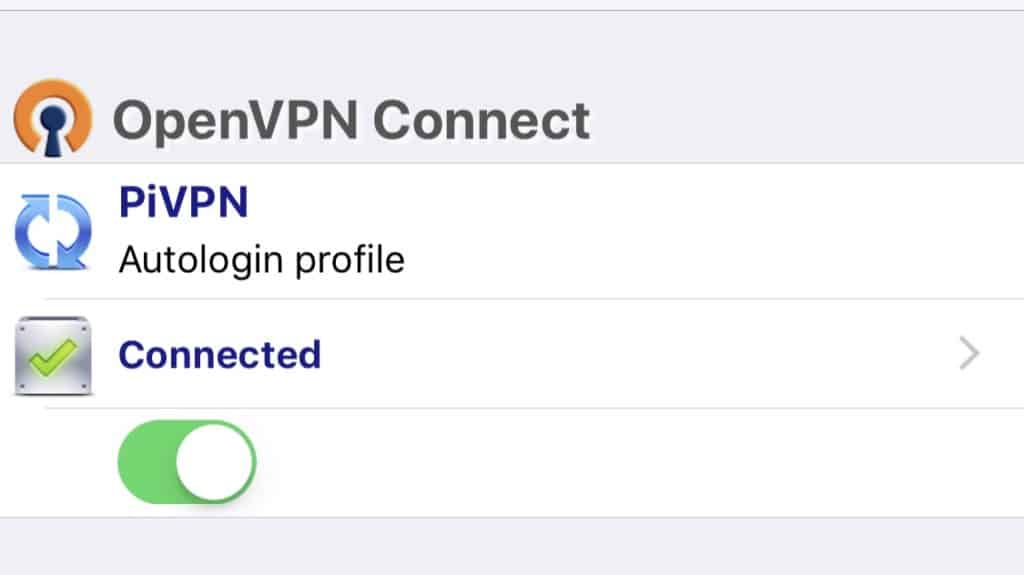

Установка мобильного VPN-клиента Pi

Если вы собираетесь подключаться к Pi VPN на мобильном устройстве, я рекомендую OpenVPN Connect, официальный клиент. Это абсолютно бесплатно и очень хорошо интегрируется с iOS и Android.

Первый шаг – открыть App Store или Play Store, в зависимости от вашего устройства. В любом случае ищите OpenVPN Connect. Согласитесь с условиями и установите приложение как обычно.

Смотрите также: Как установить клиент и сервер OpenVPN на маршрутизатор DD-WRT

Импорт профиля автозапуска Pi VPN

Вам нужно убедиться, что вы подключены к домашней сети через Wi-Fi, а затем открыть графический интерфейс Pi VPN в браузере. Помните, что путь был задан намного раньше и включает локальный IP-адрес вашего сервера Pi VPN. В моем случае это http://192.168.1.2/pivpn-gui/.

Войти с именем пользователя число Пи и правильный пароль.

Пользователи iOS: Обратите внимание, что графический интерфейс Pi VPN работает только в Safari. Пользователи Android могут подключаться к браузеру по своему выбору.

Найдите профиль, который вы создали для своего мобильного устройства, и нажмите Скачать кнопка.

Используйте OpenVPN connect для импорта файла * .ovpn. Когда OpenVPN Connect запустится, нажмите зеленый плюс. Ваше соединение Pi VPN готово для подключения.

Подключение к Pi VPN

Осталось только открыть туннель для Pi VPN с помощью приложения OpenVPN Connect..

В приложении нажмите кнопку переключения, чтобы инициировать соединение. Он должен стать зеленым, и ваш телефон будет отображать значок VPN в области уведомлений.

Вы можете проверить, работает ли ваше VPN-соединение, посетив такой сайт, как http://www.ipaddress.com. Если вы не добавляете компьютер в VPN, вы закончили и можете перейти к следующему разделу.

Установка Pi VPN-клиента на ваш компьютер

Для Windows и Mac доступно множество различных VPN-клиентов, но я рекомендую официальный клиент OpenVPN. Он бесплатный и простой в установке и позволяет импортировать ваше подключение Pi VPN всего несколькими щелчками мыши..

Скачайте официальный клиент здесь и установите его, как любую другую программу.

Импорт профиля автозапуска Pi VPN

Если компьютер, который вы добавляете в VPN, находится в вашей локальной сети, вы можете загрузить профиль автоматического входа из графического интерфейса пользователя Pi VPN. Найдите путь, по которому вы ранее установили Pi VPN GUI, в моем случае это http://192.168.1.2/pivpn-gui/.

Если компьютер, к которому вы добавляете Pi VPN, находится в удаленном месте, вы не сможете напрямую подключиться к графическому интерфейсу Pi VPN. В этом случае вам необходимо загрузить профиль автологина с помощью устройства в локальной сети. После загрузки прикрепите его к электронному письму и отправьте на удаленный компьютер. Вы можете скачать профиль со своей электронной почты и продолжить как обычно.

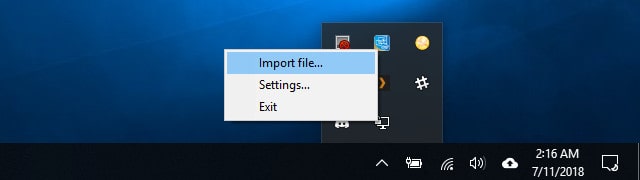

После загрузки профиля автологина щелкните правой кнопкой мыши значок OpenVPN на панели задач и выберите импорт.

Подключение к Pi VPN

После добавления подключения Pi VPN щелкните правой кнопкой мыши значок OpenVPN на панели задач и выберите имя профиля для подключения..

Вы увидите окно статуса с журналом соединений. Если ваш компьютер не подключается должным образом, вы можете скопировать и вставить код ошибки, чтобы выяснить, что пошло не так. В большинстве случаев, если вы не можете подключиться к VPN, это потому, что переадресация портов не была правильно включена.

После подключения убедитесь, что VPN работает, посетив веб-сайт, такой как http://www.ipaddress.com.

Больше идей для Pi VPN и вашей сети

Наличие сервера, доступного из любого места, делает его идеальным кандидатом для множества различных проектов. Вот несколько идей для вашего Raspberry Pi теперь, когда вы полностью закончили настройку своего сервера Pi VPN.

Блокировка брандмауэра

Raspberry Pi поставляется с очень мощным брандмауэром, но лучше использовать более строгие ограничения при использовании VPN-сервера..

Вот несколько примеров правил, с которых можно начать. Не забудьте заменить ПРОТОКОЛ и PORT с тем, что вы выбрали для своего сервера Pi VPN. Линии, начинающиеся с # комментарии и не нужно вводить.

# Принимать входящий трафик на всех интерфейсах, но ограничивать eth0 только VPN

sudo iptables -A INPUT -i eth0 -m состояние –state NEW -p ПРОТОКОЛ –dport PORT -j ПРИНЯТЬ

sudo iptables -A INPUT -i tun-входящий -j ПРИНЯТЬ

sudo iptables -A INPUT -i tun-outgoing -j ПРИНЯТЬ

# Разрешить пересылку трафика между подсетями

sudo iptables -A ВПЕРЕД -i tun-входящий -j ПРИНЯТЬ

sudo iptables -A FORWARD -i tun-outgoing -j ПРИНЯТЬ

# Переадресация трафика через eth0

sudo iptables -A ВПЕРЕД -i tun-входящий -o состояние eth0 -m – СОСТОЯНИЕ, УСТАНОВЛЕНО -j ПРИНЯТЬ

sudo iptables -A FORWARD -i tun-outgoing -o eth0 -m состояние – СОСТОЯНИЕ, УСТАНОВЛЕНО -j ПРИНЯТЬ

# Пересылать трафик через Tun-Входящий

sudo iptables -A FORWARD -i eth0 -o tun-входящий -m состояние – СОСТОЯНИЕ, УСТАНОВЛЕНО -j ПРИНЯТЬ

sudo iptables -A ВПЕРЕД -i tun-исходящий -o tun-входящий -m состояние – СОСТОЯНИЕ, УСТАНОВЛЕНО -j ПРИНЯТЬ

# Переадресация трафика через тунн-исходящий

sudo iptables -A ВПЕРЕД -i eth0 -o отмена -m состояние – СОСТОЯНИЕ, УСТАНОВЛЕНО -j ПРИНЯТЬ

sudo iptables -A ВПЕРЕД -i eth0 -o отмена -m состояние – СОСТОЯНИЕ, УСТАНОВЛЕНО -j ПРИНЯТЬ

#MASQ tun-входящий как eth0

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Как только вы закончите, используйте эту команду, чтобы сохранить ваши изменения:

sudo iptables-persistent save

Помните, что вы можете перечислить текущие активные правила iptables с помощью команды:

sudo iptables -L

Переключиться на динамический DNS

Динамические добавления DNS позволяют вам использовать имя хоста вместо IP-адреса для подключения к вашему серверу Pi VPN, даже если у вас нет статического адреса от вашего интернет-провайдера. Например, вы можете использовать динамический DNS для перенаправления vpn.websitename.com на ваш VPN-сервер. Если вы думаете о хостинге веб-сервисов или электронной почты, во многих случаях вы можете запустить все с того же Pi.

Лучше всего перезапустить установщик Pi VPN, если вы собираетесь переключиться на динамический DNS. Но как только вы обновите свои настройки, вы сможете получить доступ к вашему серверу Pi VPN по выбранному вами URL-адресу..

Переключение на динамический DNS устраняет необходимость повторного выпуска профилей клиентов Pi VPN при каждом изменении вашего публичного IP-адреса.

Настройте файловый сервер

Ваш Raspberry Pi делает отличный файловый сервер Samba. Вы можете подключить несколько USB-накопителей, установить lvm2 создать одну гигантскую файловую систему, охватывающую все диски, и поделиться своими файлами с VPN-клиентами.

Включение Samba через VPN требует небольшой работы, но крайне полезно иметь доступ к файлам, музыке и фильмам с мобильных устройств..

Установить пи-дыру

Когда вы устанавливаете DNS-провайдера во время установки Pi VPN, вы можете легко установить Pi-hole, изменить своего нестандартного DNS-провайдера на 127.0.0.1 и автоматически блокировать мобильную рекламу через VPN..

Запуск Pi-hole на VPN-соединении – лучший способ заблокировать мобильную рекламу без рутирования вашего телефона. Вы даже можете отключить предварительную рекламу YouTube и перестать видеть спонсорские продукты на Amazon. Взгляните на руководство Comparitech по Pi-hole для более подробной информации..

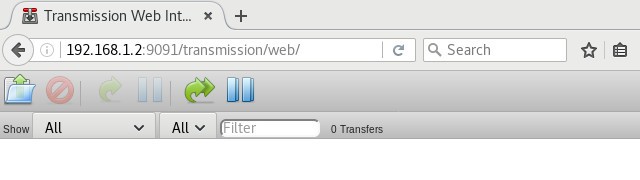

Запустить семенную коробку

Если у вас установлен и работает исходящий VPN, ваше интернет-соединение полностью зашифровано. Наличие анонимного подключения к Интернету отлично подходит для торрента, а превратить ваш сервер Pi VPN в начальный ящик с помощью Transmission действительно легко.

Поскольку соединение уже зашифровано, все, что вам нужно сделать, это установить Transmission и веб-клиент. Вы сможете добавлять торренты со своего телефона или ноутбука, и они будут загружаться дома.

Руки с Pi VPN

Я не думаю, что рассказываю какие-либо секреты, когда говорю, что я большой ботаник. Моя домашняя сеть полна интеллектуальных устройств, таких как Hue lights, термостат Nest и пара акустических систем Sonos. У меня есть файловый сервер с Transmission, Plex-сервер, устройства под управлением Kodi и куча разногласий, таких как сетевой принтер и DNS-сервер с Pi-hole, чтобы блокировать мобильную рекламу..

Если ваша домашняя сеть вообще похожа на мою, я бы сказал, что Pi VPN меняет правила игры. Мне не только удалось отключить все порты, кроме одного на брандмауэре, но мой мобильный интернет полностью зашифрован, и я могу получить доступ к своей локальной сети из любого места. Моя сетевая безопасность значительно улучшилась, и мне не нужно настраивать переадресацию портов на маршрутизаторе каждый раз, когда я добавляю новое устройство.

После того, как вы потратили полдня на настройку, Pi VPN почти невероятно хорош. Так много проектов для Raspberry Pi являются яркими и веселыми, но в конечном итоге довольно бесполезными. Я рад сообщить, что Pi VPN – огромное исключение.

«Raspberry Pi» от Lucasbosch, лицензированный по CC 3.0

го VPN-сервисов. Кроме того, они не ведут журналов и предоставляют высокий уровень безопасности. Готовимся к Pi VPN Прежде чем начать установку Pi VPN, вам нужно подготовить Raspberry Pi. Следуйте этим шагам: 1. Подключите Raspberry Pi к маршрутизатору с помощью Ethernet-кабеля. 2. Обновите Raspbian до последней версии. 3. Назначьте статический IP-адрес для Raspberry Pi. 4. Убедитесь, что брандмауэр Raspbian не блокирует OpenVPN. 5. Выберите уровень шифрования. 6. Установите тайм-аут при длительных операциях. Установка Pi VPN Теперь, когда Raspberry Pi готов, вы можете установить Pi VPN. Следуйте этим шагам: 1. Запустите установщик Pi VPN. 2. Следуйте инструкциям установщика. 3. Настройте шифрование. 4. Завершите установку. Установка Pi VPN GUI Если вы хотите использовать графический интерфейс для управления Pi VPN, вы можете установить Pi VPN GUI. Следуйте этим шагам: 1. Обновите веб-конфигурацию. 2. Загрузите и установите Pi VPN GUI. 3. Подключитесь к Pi VPN GUI. Настройка исходящего VPN-соединения Вы можете использовать Pi VPN для подключения к другим VPN-серверам. Следуйте этим шагам: 1. Используйте VPN-шлюз с включенным маршрутизатором. 2. Используйте IPVanish в качестве исходящего VPN. 3. Настройте соединение IPVanish. 4. Обновите таблицу маршрутизации Raspberry Pi. 5. Защитите ваши DNS-запросы. 6. Подключитесь к IPVanish. 7. Настройте автоматический запуск VPN-подключений. Настройки роутера VPN Если вы хотите использовать Pi VPN для всей сети, вам нужно настроить роутер VPN. Следуйте этим шагам: 1. Переадресуйте VPN-порт. 2. Примечание клиентов Comcast Xfinity. Управление пользователями Pi VPN Вы можете создавать и удалять профили пользователей с помощью Pi VPN GUI. Следуйте этим шагам: 1. Создайте профили с помощью Pi VPN GUI. 2. Удалите профили с помощью Pi VPN GUI. Установка мобильного VPN-клиента Pi Вы можете установить мобильный VPN-клиент Pi на свое мобильное устройство. Следуйте этим шагам: 1. Импортируйте профиль автозапуска Pi VPN. 2. Подключитесь к Pi VPN. Установка Pi VPN-клиента на ваш компьютер Вы можете установить Pi VPN-клиент на свой компьютер. Следуйте этим шагам: 1. Импортируйте профиль автозапуска Pi VPN. 2. Подключитесь к Pi VPN. Больше идей для Pi VPN и вашей сети Есть много других вещей, которые вы можете сделать с Pi VPN. Например, вы можете заблокировать брандмауэр, переключиться на динамический DNS, настроить файловый сервер, установить пи-дыру или запустить сем

го VPN-сервисов. Кроме того, они не ведут журналов и предоставляют высокий уровень безопасности. Готовимся к Pi VPN Прежде чем начать установку Pi VPN, вам нужно подготовить свой Raspberry Pi. Следуйте этим шагам: 1. Подключите ваш Raspberry Pi к маршрутизатору с помощью Ethernet-кабеля. 2. Обновите Raspbian до последней версии. 3. Назначьте статический IP-адрес для вашего Raspberry Pi. 4. Убедитесь, что брандмауэр Распбиана не блокирует OpenVPN. 5. Выберите уровень шифрования, который вы хотите использовать. 6. Установите тайм-аут при длительных операциях. Установка Pi VPN Теперь, когда ваш Raspberry Pi готов, вы можете установить Pi VPN. Следуйте этим шагам: 1. Запустите установщик Pi VPN. 2. Следуйте инструкциям на экране, чтобы установить Pi VPN. 3. Настройте шифрование. 4. Завершите установку. Установка Pi VPN GUI Если вы хотите использовать графический интерфейс для управления Pi VPN, вы можете установить Pi VPN GUI. Следуйте этим шагам: 1. Подготовьте ваш Raspberry Pi для установки Pi VPN GUI. 2. Обновите веб-конфигурацию. 3. Загрузите и установите Pi VPN GUI. 4. Подключитесь к Pi VPN GUI. Настройка исходящего VPN-соединения Вы можете использовать Pi VPN для подключения к другим VPN-серверам. Следуйте этим шагам: 1. Используйте VPN-шлюз с включенным маршрутизатором. 2. Используйте IPVanish в качестве исходящего VPN. 3. Настройте соединение IPVanish. 4. Обновите таблицу маршрутизации вашего Raspberry Pi. 5. Защитите ваши DNS-запросы. 6. Подключитесь к IPVanish. 7. Настройте автоматический запуск VPN-подключений. Настройки роутера VPN Если вы хотите использовать Pi VPN для всей вашей сети, вам нужно настроить роутер VPN. Следуйте этим шагам: 1. Переадресуйте VPN-порт. 2. Примечание клиентов Comcast Xfinity. Управление пользователями Pi VPN Вы можете создавать и удалять профили пользователей с помощью Pi VPN GUI. Следуйте этим шагам: 1. Создайте профили с помощью Pi VPN GUI. 2. Удалите профили с помощью Pi VPN GUI. Установка мобильного VPN-клиента Pi Вы можете установить мобильный VPN-клиент Pi на свое мобильное устройство. Следуйте этим шагам: 1. Импортируйте профиль автозапуска Pi VPN. 2. Подключитесь к Pi VPN. Установка Pi VPN-клиента на ваш компьютер Вы можете установить Pi VPN-клиент на свой компьютер. Следуйте этим шагам: 1. Импортируйте профиль автозапуска Pi VPN. 2. Подключитесь к Pi VPN. Больше идей для Pi VPN и вашей сети Есть много других вещей, которые вы можете сделать с Pi VPN и вашей сетью. Следуй