Краткая история криптографии

В простейшем смысле криптография – это процесс маскировки истинного содержимого сообщения таким образом, что его могут расшифровать только отправитель и получатель. Эти стороны используют устройства определенного типа для выполнения шифрования и дешифрования. Эти устройства могут принимать разные формы, но обычно их называют ключами. Термин Криптография происходит от двух греческих слов означает скрытый и письменный. Первый случай использования криптографии был обнаружен в 1900 году в гробницах старых королевств Египта (2686–2181 гг. До н.э.), хотя некоторые историки утверждают, что найденные иероглифы следует интерпретировать как криптографию. Более конкретный пример можно увидеть в зашифрованном глиняном рецепте из Месопотамии около 1500 г. до н.э..

В наше время криптография в основном используется только правительствами и другими крупными субъектами. До 1970-х годов современное шифрование было недоступно широкой публике. Правительство США так боялось, что оно классифицировало шифрование как вспомогательное военное оборудование и сделало его экспорт из страны незаконным. Это оказалось практически невозможным для применения, поэтому ограничения были ослаблены в 1990-х годах, но в США все еще существуют ограничения на массовый экспорт криптографии, превышающие 64 бита. Термин биты относится к размеру ключей, используемых для шифрования. Подробнее о ключевой битности и пространстве ключей далее в этой статье.

Одной из самых больших проблем, мешающих широкому распространению криптографии, был вопрос обмена ключами. Для того чтобы две стороны могли обмениваться криптографическими сообщениями, им обоим необходимо обладать ключом или ключами. Поскольку любой, у кого есть ключи, может расшифровать сообщения, это потребовало передачи ключей каким-либо безопасным способом; обычно посредством личной встречи, чтобы гарантировать, что их ключи не были скомпрометированы. Для того чтобы шифрование могло использоваться широкой публикой и широко использоваться, должен был быть какой-то способ обмена зашифрованными сообщениями между людьми, которые никогда не встречались и, фактически, могли вообще не знать о существовании друг друга..

Этот процесс в настоящее время существует и является неотъемлемой частью криптографии с открытым ключом. Криптография с открытым ключом включает в себя два ключа: закрытый ключ, который можно использовать для шифрования, дешифрования и цифровой подписи файлов, и открытый ключ, который можно использовать для шифрования и проверки цифровых подписей. Подробнее об этом в разделе «Симметричные и асимметричные ключи».

Концепция «не секретной» криптографии была задумана в GCHQ в Великобритании в 1970-х годах и передана в АНБ в то время. Ни одна из организаций не смогла разработать его достаточно для практического использования, так что он бездействовал, и только в 1976 году Уитфилд Диффи и Мартин Хеллман из Массачусетского технологического института разработали практический метод согласования ключей, который сделал криптографию с открытым ключом реальностью. К этому времени Интернет был достаточно развит, чтобы обмениваться файлами, и это стало основным методом распространения открытых ключей..

Симметричные и асимметричные ключи

Ключи должны использоваться как минимум дважды в любом зашифрованном разговоре. Ключ должен использоваться для шифрования разговора отправителем, а ключ также должен использоваться на другом конце для расшифровки разговора. До появления криптографии с открытым ключом ключи, используемые для шифрования и дешифрования, были одинаковыми; они были симметричны. Это поставило проблему, которую я обсуждал ранее. Чтобы две стороны могли обмениваться зашифрованными сообщениями, они должны были обменять этот ключ в прошлом каким-либо безопасным способом, который гарантировал, что другие люди не скопировали его. Это довольно большое препятствие, которое нужно преодолеть, и оно способствовало тому, что широкая публика не приняла его..

Шифрование с открытым ключом решило эту проблему с помощью асимметричных ключей. Теперь пользователи генерируют два ключа, а не один. Закрытый ключ, который должен оставаться в секрете и никогда не передаваться, а также Открытый ключ, который может делиться и просматривать каждый. Отправители могут зашифровать информацию, используя общедоступный открытый ключ получателя. Информация может быть расшифрована только личным ключом получателя. И наоборот, если получатель должен ответить, тогда открытый ключ отправителя используется для шифрования ответа, чтобы гарантировать, что только он может расшифровать его. Таким образом, роль отправителя и получателя меняется на каждом этапе разговора. Хотя это может показаться сложным, есть целая инфраструктура, которая называется «Инфраструктура открытых ключей» (PKI), которая делает поиск и использование открытых ключей очень простыми. Я обсуждаю это в разделе «Текущие реализации» этой статьи..

Учитывая это объяснение, вы можете задаться вопросом, почему кто-либо когда-либо использовал симметричное шифрование больше. Основная причина в том, что это быстрее для шифрования и дешифрования. Если вы просто отправляете несколько страниц документов или электронных писем, заметной разницы нет. Но если вы шифруете гигабайты или терабайты данных на жестком диске, это может иметь большое значение. Симметричное шифрование также считается более сильным, чем асимметричное шифрование, но оба из них достаточно сложны для взлома, поэтому для большинства людей это не является практической проблемой..

Ключевое пространство и длина ключа

Все ключи не созданы равными. Ключи создаются с заданным количеством битов, которое определяет длину ключа и пространство ключей..

Длина ключа относится к тому, сколько битов было использовано для создания ключа. Пространство ключей – это пул ключей, который мог бы правдоподобно зашифровать зашифрованный текст. Чем больше ключ, тем больше пространство ключа. Например, если я скажу вам, что я думаю о трехзначном числе, вы в конечном итоге вычислите число, о котором я думаю, потому что в нашей системе нумерации всего 900 трехзначных чисел (999 – 99 = 900). В этом случае пространство ключей равно 900. В криптографии пространство ключей выражается так:

2n

… Где n равно числу битов, использованных для создания ключа

Фон:

- keylength = количество битов, используемых для создания ключа. Также называется размером ключа или разрядностью. Чем длиннее ключ, тем больше пространство клавиш.

- пространство ключей = количество возможных ключей

Это число растет экспоненциально большим с очень небольшим количеством итераций. Например, теперь старый и легко сломанный 40-битный ключ имеет пространство ключей, состоящее из 1 099 511 627 776 возможных ключей. Сегодняшние 2048-битные и более крупные ключи в настоящее время считаются невозможными для грубой силы.

Брут-форсинг зашифрованных сообщений отличается от брут-форсинга входа на сайт. В последнем случае атака принимает форму попытки большого количества комбинаций имени пользователя и пароля в надежде наткнуться на действительную пару. В криптографии грубое форсирование зашифрованного сообщения означает попытку опробовать все ключи в данном пространстве ключей, зная, что один из них является правильным.

Фон:

Зашифрованная информация называется зашифрованным текстом, а расшифрованный текст – открытым текстом..

Слово о взломе криптографии

Шифрование работает. Это очень трудно сломать. Существует причина, по которой правительства принимают законы, заставляющие людей разблокировать свои телефоны и раскрывать свои пароли в социальных сетях: современное шифрование использует пространство ключей настолько большое, что альтернативный метод получения доступа к этим вещам заключается в попытке нарушить шифрование, которое почти невозможно.

Голливуд разрушил идею защиты шифрования. Мы видим, как Фелисити Смок и Анжела Монтенегро еженедельно ломают криптографию национальных государств на таких шоу, как «Стрела и Кости». Правда гораздо больше похожа на то, что Эллиот Олдерсон из Робота отказывается пытаться взломать WPS-маршрутизатор потребительского уровня, который любой может купить у Costco, потому что это займет недели, которые сами по себе намекают на методы, отличные от грубой силы, чтобы сломаться Это. Шифрование работает.

Сказав это, есть несколько предостережений:

Обнаружение ключа к любому зашифрованному тексту – теоретически гарантированный успех. Как и в моем примере 900, существует известное количество ключей, поэтому грубое форсирование зашифрованного текста – это просто вопрос прохождения каждого возможного ключа, потому что один из них правильный. Однако из-за большой длины ключей, используемых сегодня, нам не хватает вычислительной мощности, чтобы пройти через огромные пространства ключей, которые существуют в реалистичных временных рамках, поэтому этот тип атаки не очень выполним. Может потребоваться годы, чтобы зашифровать зашифрованный текст с помощью даже умеренно сильных ключей.

Из-за этой трудности с большими пространствами ключей, грубая сила редко используется против шифрования. Скорее, алгоритм, используемый для создания шифрования, исследуется для поиска слабых мест, которые выявят недостатки. Или математические атаки используются, чтобы определить и попробовать более вероятные ключи. Любые из этих типов попыток стремятся уменьшить пространство ключа, чтобы атака методом грубой силы снова стала возможной.

Если бы существовала сложность взлома шифрования, он вращался бы как фанат. Вычислительная мощность увеличивается с каждым днем, и с каждым увеличением можно пытаться экспоненциально увеличивать количество ключей за один и тот же период времени, что увеличивает вероятность успеха с использованием методов перебора. С другой стороны, по мере увеличения вычислительной мощности могут создаваться более сложные и большие ключи для обеспечения более надежного шифрования..

Наконец, никогда не забывайте, что кому-то может повезти. Тот факт, что для зашифрованного текста имеется ключевое пространство, состоящее из миллиардов возможностей, не означает, что вам не повезет и вы нажмете клавишу с первой попытки..

Как это можно использовать

Шифрование электронной почты

Электронная почта не является безопасным или приватным средством. Интернет был создан для небольшой группы доверенных пользователей и поэтому не был построен с какими-либо реальными механизмами безопасности, присущими ему. Со временем, поскольку Интернет стал заполняться очень большим количеством очень ненадежных пользователей, протоколы безопасности были введены в действие в попытке обеспечить безопасность Интернета. Электронная почта не является исключением, и она вообще не имеет встроенной защиты.

Справочная информация. Термин «протокол» относится к согласованному набору стандартов относительно того, как что-то будет работать..

Используя электронную почту в качестве примера, существует протокол, определяющий, как будут действовать почтовые серверы, типы сообщений, которые они будут отправлять для установления соединения для отправки или получения электронной почты, и формат самого сообщения. Протоколы необходимы, потому что они позволяют создавать специальные интернет-сервисы, которые смогут нормально работать с другими частями интернета. Поскольку весь интернет зависит от соблюдения этих протоколов, очень сложно изменить установленный протокол. Вот почему в старых протоколах, таких как электронная почта, не было значительной степени изменений для обеспечения большей конфиденциальности. Вместо этого проще изменить способ передачи или изменить содержание сообщений, которые не нужны для доставки..

В случае электронной почты протокол передачи – TCP / IP, но многие почтовые серверы теперь поддерживают шифрование TLS. Это создает зашифрованный туннель между почтовыми серверами, чтобы ваша почта надежно зашифровывалась внутри этого туннеля при передаче от вашего почтового сервера к месту назначения. Однако, как только он достигает места назначения, он просто сидит на почтовом сервере в виде простого текста. Кроме того, у вас нет большого контроля над тем, поддерживает ли получающий сервер электронной почты ваш получатель поддержку зашифрованных соединений, поэтому ваша электронная почта может в конечном итоге передаваться через Интернет в виде незашифрованного простого текста..

Добавление шифрования к вашей электронной почте защищает от обеих этих слабостей. Зашифрованная электронная почта защищена в пути, независимо от того, есть ли у нее вторичный зашифрованный туннель TLS для прохождения. Кроме того, шифрование электронной почты гарантирует, что доставленная электронная почта будет храниться на почтовом сервере получателя как зашифрованный большой двоичный объект, который может быть расшифрован только с помощью закрытого ключа получателя..

Шифрование файлов

Шифрование файлов по сути такое же, как и электронная почта. Зашифрованная электронная почта – это процесс шифрования обычной электронной почты в зашифрованный текст. Открытый ключ получателя используется для выполнения шифрования. Шифрование файлов выполняет тот же процесс для любого файла; он шифрует файл так, что он может быть расшифрован только с помощью закрытого ключа, который соответствует открытому ключу, используемому для его шифрования. Если вы намереваетесь отправить зашифрованный файл кому-то другому, вы должны использовать его открытый ключ для шифрования. Если вы просто шифруете файлы для своего собственного использования, вам следует использовать собственный закрытый ключ. Шифрование файлов широко используется в таких вещах, как службы резервного копирования и службы хранения файлов, чтобы гарантировать, что содержимое файлов не может быть прочитано другими. В этих случаях обычно создается новая пара ключей программным обеспечением клиента резервного копирования, и эта пара ключей используется для шифрования, поэтому процесс прозрачен для вас..

Подпись за отказ от авторства

Непризнание – это термин, означающий, что что-то нельзя отрицать. В криптографии этот термин конкретно относится к использованию цифровых подписей в сообщениях или файлах, которые можно использовать для подтверждения того, что они получены из источника, который, как он утверждает, был получен.

В криптографии с открытым ключом цифровые подписи создаются секретным закрытым ключом, и получатели могут использовать общедоступный открытый ключ подписавшего, чтобы подтвердить, что подпись действительна. Поэтому, за исключением того, что кто-то украл закрытый ключ отправителя и использовал его, цифровые подписи обеспечивают меру подлинности того, что сообщение или файл получены из источника, который он утверждает.

Типичным примером использования подписи является общение по электронной почте, чтобы получатели знали, что они могут доверять электронной почте, от того, от кого оно говорит. Подписи также используются для подписи файлов таким же образом.

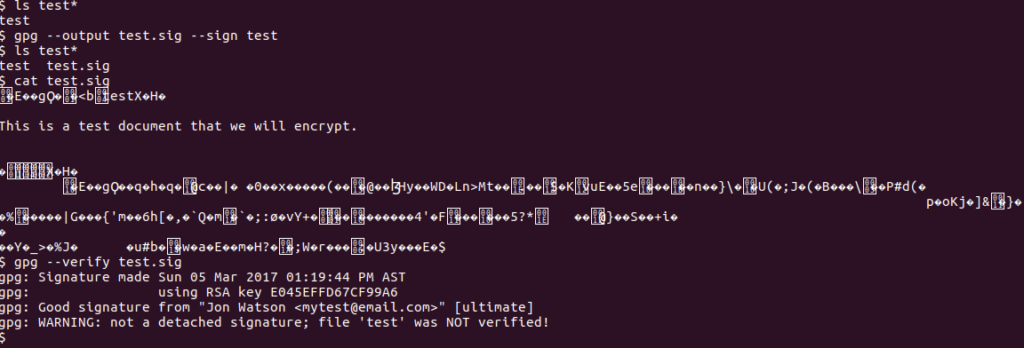

GnuPG – это широко доступное приложение с открытым ключом для большинства операционных систем. Я иду через командную строку и графические приложения для нее позже в этой статье. Все команды одинаковы при использовании из командной строки или терминала, поэтому, чтобы подписать файл, используйте ключ -s:

gpg -s test

Обратите внимание, что файл не зашифрован – открытый текст по-прежнему читается. Но цифровая подпись была добавлена в конце.

Если вы получили подписанный файл, вы можете использовать команду –verify, чтобы убедиться, что файл был подписан лицом, утверждающим, что оно подписало его. Отправитель подписал файл своим закрытым ключом, поэтому вам понадобится открытый ключ отправителя для проверки подписи..

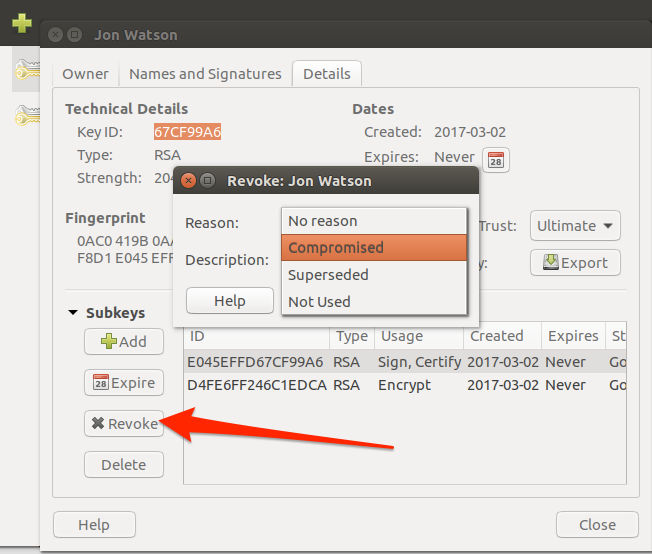

Отмена ключей

Может наступить время, когда ваш закрытый ключ был взломан, украден или больше не должен использоваться по какой-либо другой причине. В этом случае существует процесс отзыва соответствующего открытого ключа. Отозванный ключ больше не должен использоваться кем-либо для шифрования сообщений..

Чтобы никто не мог произвольно отозвать ваш открытый ключ, отзыв производится с помощью метода сертификата, который подписывается вашим закрытым ключом. Этот сертификат отзыва затем передается в онлайн-хранилища открытых ключей, чтобы уведомить людей о том, что вы отозвали свой открытый ключ. Обычно в то же время вы генерируете новую пару ключей и загружаете новый открытый ключ также в репозитории. Это позволит людям получить ваш новый открытый ключ в то же время, когда они узнают, что ваш старый открытый ключ больше не должен использоваться.

Чтобы отозвать ключ в Ubuntu, выберите ключ и нажмите кнопку «Отменить». Выберите причину и нажмите ОК.

В командной строке ключ –gen-revoke сгенерирует сертификат отзыва:

Бронированный выход ASCII.

—–НАЧАЛО PGP PUBLIC KEY BLOCK —–

Комментарий: это сертификат отзыва

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + Ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—– КОНЕЦ PGP ПУБЛИЧНЫЙ КЛЮЧЕВОЙ БЛОК —–

Сертификат отзыва создан.

Пожалуйста, переместите его в среду, которую вы можете спрятать; если Мэллори получит доступ к этому сертификату, он может использовать его, чтобы сделать ваш ключ непригодным для использования. Разумно распечатать этот сертификат и сохранить его на всякий случай, если ваши носители станут нечитаемыми. Но будьте осторожны: система печати вашего устройства может хранить данные и делать их доступными для других.!

Справочная информация: обратите внимание на использование имени Мэллори в предупреждающем сообщении. Чтобы проиллюстрировать определенные понятия в криптографии с открытым ключом, используются реальные имена, а не произвольные имена, такие как пользователь 1 или пользователь 2. Имена Алиса и Боб используются для обозначения отправителя и получателей, а Мэллори используется для указания злоумышленника, пытающегося украсть ваш криптографический текст. Есть и другие известные имена с известными ролями, которые могут стать интересными для чтения..

Подписание ключей, чтобы завоевать доверие

Поскольку любой человек может сгенерировать пару ключей, используя любую информацию, которую он пожелает, очень легко подделать ключ. Существует два основных способа создания доверия в экосистеме открытых ключей. Во-первых, ключи назначаются адресам электронной почты. Хотя для меня технически возможно создать пару ключей для любого адреса электронной почты в мире, это не принесет мне большой пользы, если у меня не будет доступа к этой учетной записи электронной почты. Ответы на мое зашифрованное письмо будут попадать в недоступную учетную запись электронной почты, а не отправляться обратно мне. Второй метод заключается в подписании ключей.

Любой пользователь PGP имеет возможность цифровой подписи открытых ключей других людей. Механика для этого находится в разделе «Генерирование и подписывание ключей» далее в этой статье, но предпосылка проста. Подписывая чужой ключ, вы указываете, что доверяете этому ключу. Ваш закрытый ключ используется для подписи ключей других, что служит подтверждением того, что вы являетесь действительным создателем подписи..

Открытый ключ, имеющий подписи, считается доверенным больше, чем ключ без какой-либо подписи. Каждая подпись означает, что подписывающий доверяет этому ключу, поэтому он придает достоверность тому, что он является законным. Однако подписи действительно ценны, только если вы лично доверяете подписавшимся. Ключ с десятками подписей от людей, которые вам неизвестны, возможно, не более надежен, чем ключ без подписей вообще.

Некоторые ключевые подписчики очень серьезно относятся к своей роли и будут подписывать ключи других людей только после встречи в реальной жизни и предъявления действительного удостоверения личности..

Текущие реализации

Чтобы использовать шифрование с открытым ключом, вам необходимо сгенерировать пару из закрытого и открытого ключей. Если у вас есть этот набор, есть различные способы их использования.

Инструмент Pretty Good Privacy (PGP) доступен для всех операционных систем, и его можно использовать в различных вариантах. Я расскажу об одной такой реализации для каждой из трех крупнейших операционных систем..

Генерация и Подписание ключей

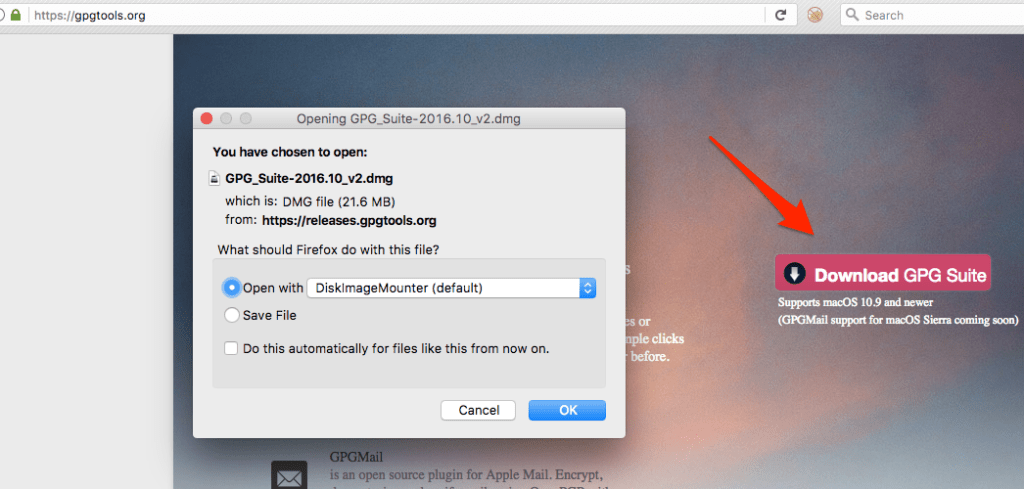

MacOS / OSX

Посетите веб-сайт GPG Tools и загрузите пакет GPG.

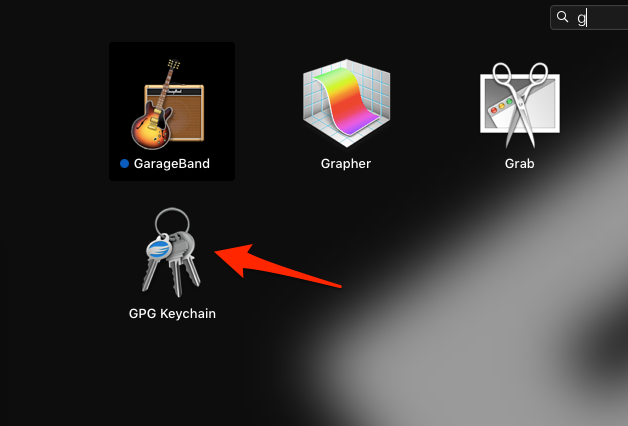

После установки найдите приложение GPG Keychain в Launchpad и запустите его..

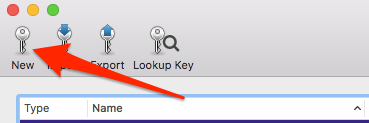

Нажмите значок «Создать», чтобы создать новую пару личного и открытого ключей. Ключи всегда привязаны к адресам электронной почты.

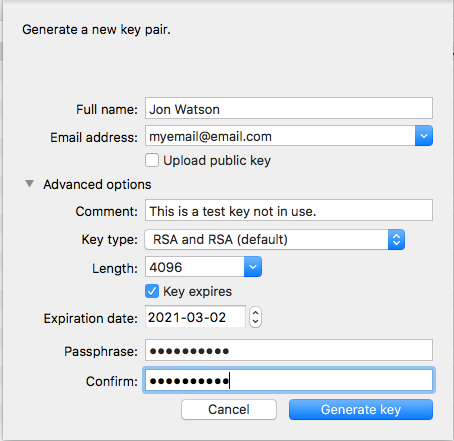

Заполните данные. Обратите внимание, что вы можете иметь несколько ключей для одного адреса электронной почты, но большинству из нас не нужно столько ключей. Когда люди пытаются найти ваш открытый ключ для шифрования отправляемых вам данных, они делают это путем поиска ключа, соответствующего вашему адресу электронной почты. Если у вас есть несколько ключей для любого адреса электронной почты, это может привести к путанице по поводу того, какой ключ использовать..

Я не проверял опцию Загрузить открытый ключ, потому что я только создаю тестовый ключ для целей этой статьи. Если вы создаете настоящую пару ключей для использования, установите этот флажок. Он автоматически загрузит ваш открытый ключ в интернет-хранилище ключей, как другие программы и люди могут найти его, когда им это нужно..

Срок действия ключа также рекомендуется, но не обязательно. Безопасность имеет несколько уровней, и хорошей идеей является обычное истечение срока действия любого типа маркера аутентификации или безопасности..

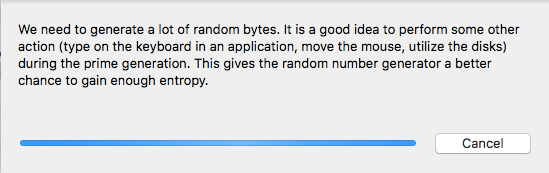

Хорошая генерация ключей требует определенной случайности. На компьютерном языке это называется энтропией. Количество доступной энтропии на компьютере является одним из определяющих факторов, определяющих время, необходимое для генерации ключа. Большинство процессов генерации ключей попросят вас сделать такие вещи, как перемещение мыши во время генерации ключа, чтобы создать больше энтропии.

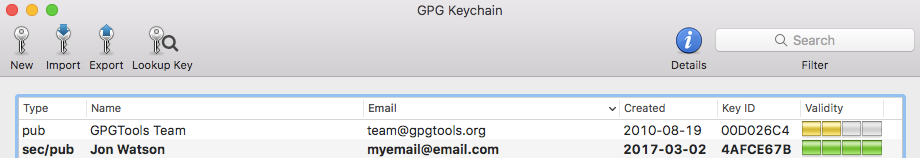

Когда создание завершено, я вижу мою новую пару ключей в главном окне ключей. Есть несколько вещей, чтобы отметить об этом списке.

- Ключ команды GPGTools, который был предварительно установлен в моей цепочке ключей GPG, является только открытым ключом, как обозначено pub в столбце Type. Мой новый ключ представляет собой полную пару с закрытым и открытым ключом, который указывается с помощью типа sec / pub, где sec означает безопасный.

- Также обратите внимание на столбец Validity. Это то же самое, что вопрос доверия, который уже обсуждался, и указывает, насколько вероятно, что они принадлежат тому, кому он говорит. Созданная мной ключевая пара полностью доверена, потому что я ее создал. Ключ команды GPGTool не очень надежный, потому что никто еще не подписал его.

- Срок действия ключа определяется для каждого пользователя. Например, мой новый открытый ключ не будет доверен кому-либо еще на этом этапе, потому что они не могут быть уверены, откуда он взялся. Таким образом, он не будет отображаться с четырьмя зелеными полосами в чьей-либо системе; в лучшем случае это будут две желтые полосы.

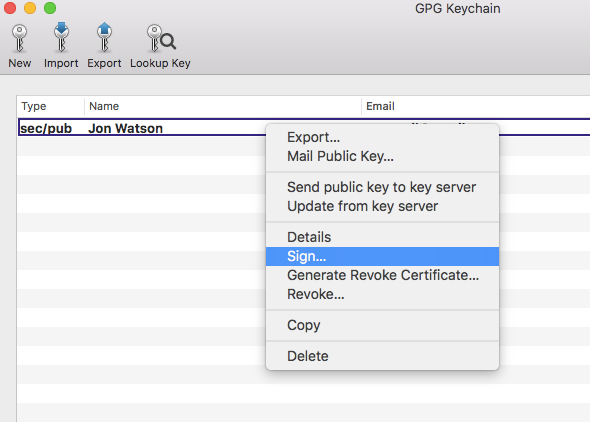

Чтобы подписать ключ и увеличить его срок действия, щелкните правой кнопкой мыши ключ и выберите пункт меню Подписать.

Этот процесс добавит мою подпись к ключу, указывая степень доверия к этому ключу. В меню, вызываемом правой кнопкой мыши, доступны другие параметры, например загрузка вашего открытого ключа, если вы этого не делали, или отправка вашего открытого ключа кому-либо по электронной почте. Подробное руководство по цепочке ключей GPG выходит за рамки данной статьи, так что теперь, когда у нас есть рабочая пара ключей в macOS / OSX, мы можем ее использовать.

Ubuntu Linux

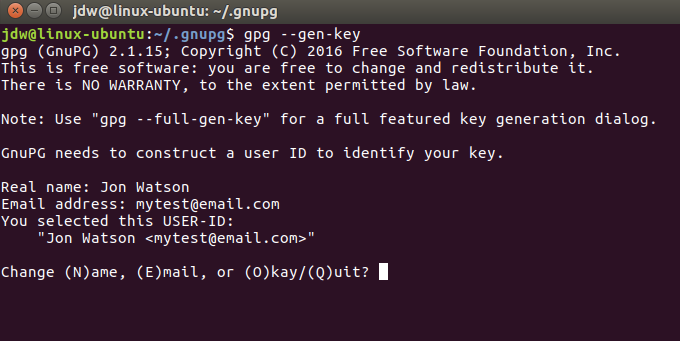

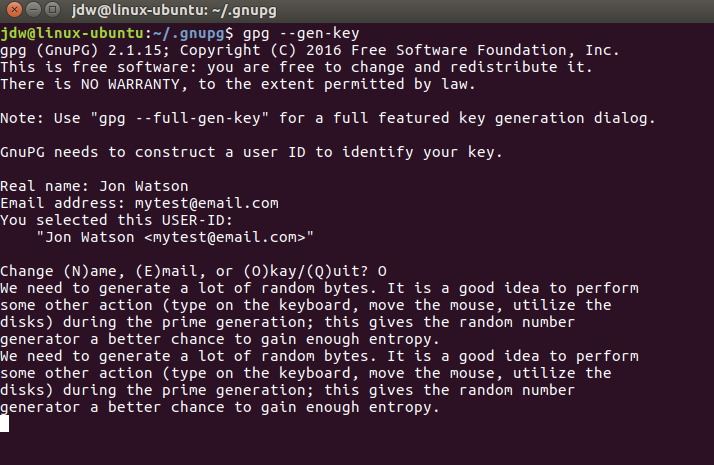

Ubuntu поставляется с предустановленной GPG. Просто наберите gpg –gen-key в окне терминала, чтобы запустить процесс генерации ключа..

Начнется генерация ключей, и нужно будет снова создать энтропию:

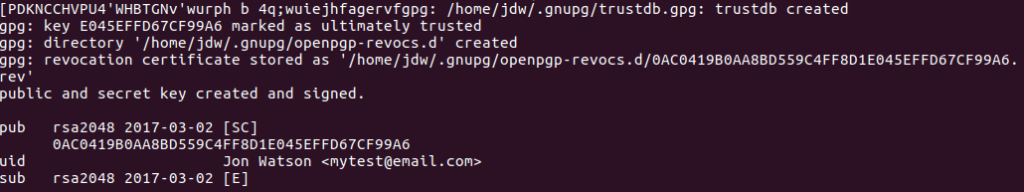

Будут сгенерированы оба ключа, открытый ключ будет подписан и, в конечном счете, будет доверенным, а также будет подготовлен сертификат отзыва.

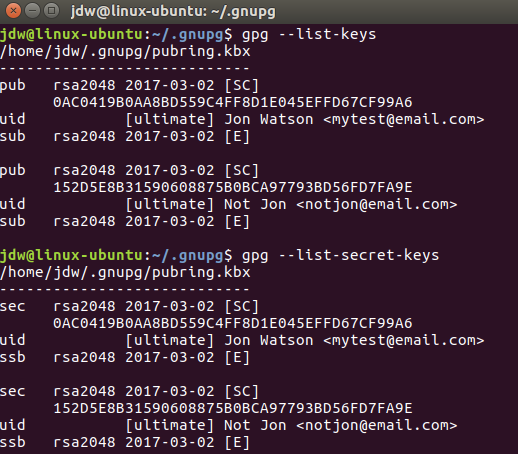

Чтобы увидеть ваши новые ключи, используйте gpg –list-keys для просмотра открытого ключа и gpg –list-secret-keys для отображения закрытого ключа.

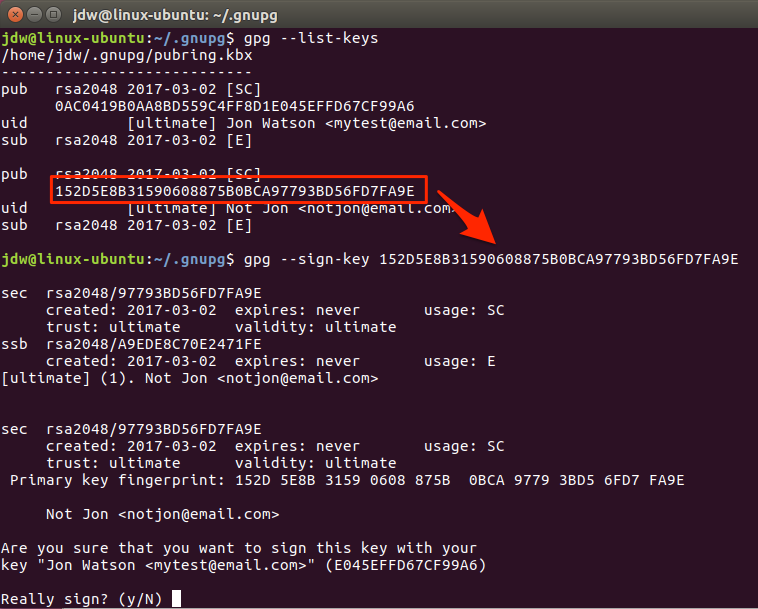

Чтобы подписать ключ, используйте сбор идентификатора открытого ключа из ключа, который вы хотите подписать, а затем используйте команду gpg –sign-key..

GPG знает, что я собираюсь использовать закрытый ключ [email protected] для подписи этого ключа, потому что это единственный другой закрытый ключ в моем наборе ключей. Если бы у меня было больше закрытых ключей, мне нужно было бы выбрать ключ, который я хочу использовать, чтобы подписать.

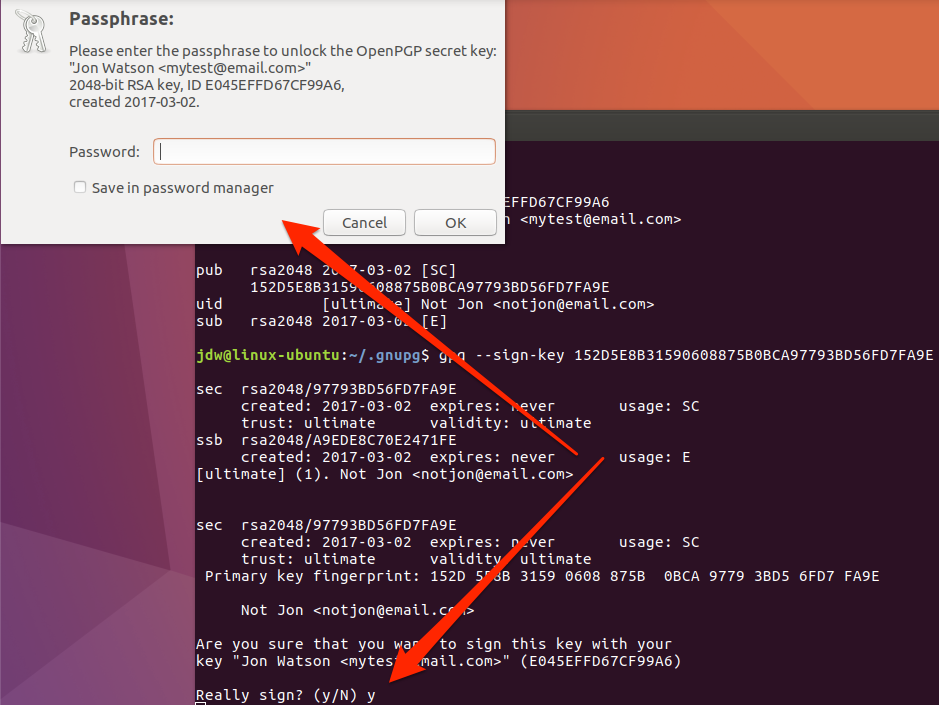

Чтобы использовать закрытый ключ для любой функции, его необходимо разблокировать парольной фразой, которая была предоставлена во время генерации ключа..

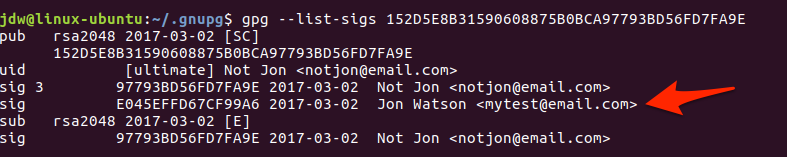

Вы можете увидеть подписи ключа с помощью команды gpg –list-sigs.

Дополнительные команды GPG перечислены в файле справки, который можно просмотреть с помощью команды gpg –help.

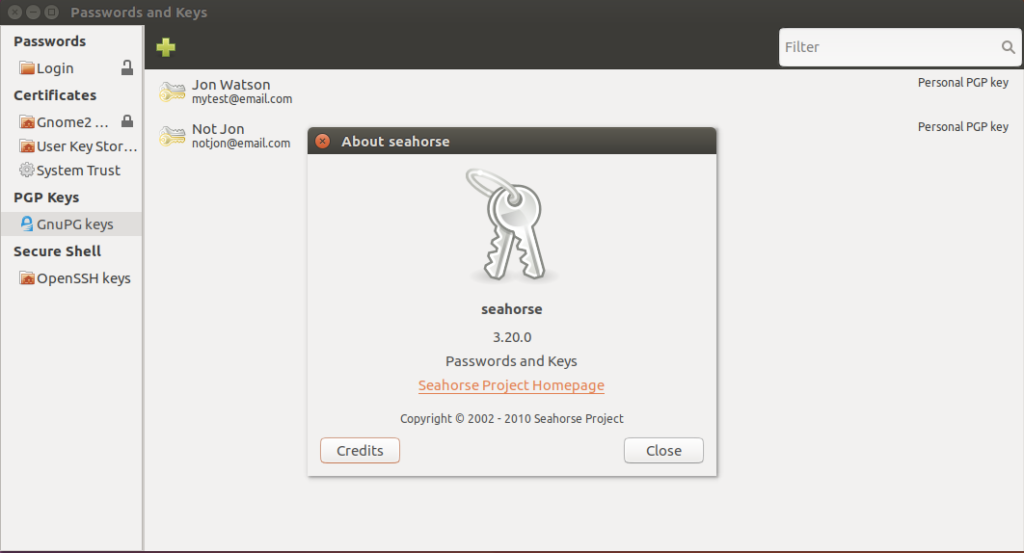

Если вы предпочитаете графический интерфейс в Ubuntu, существует множество внешних пакетов для GPG. Seahorse поставляется с Ubuntu, но имеет странное название Пароли и Ключи, поэтому найти его не очевидно.

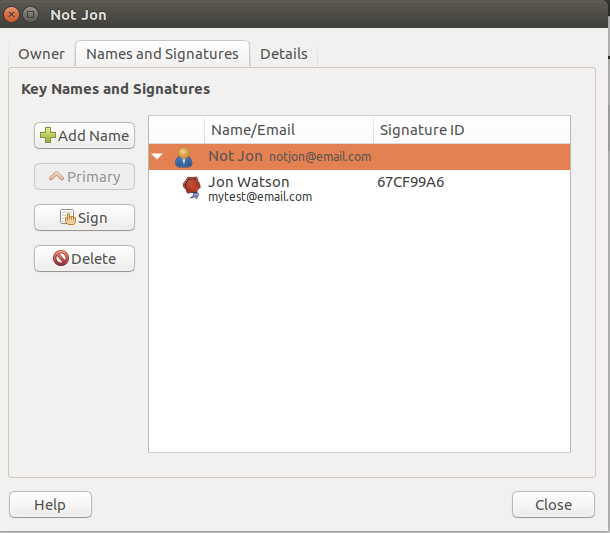

Дважды щелкнув ключ, вы можете увидеть более подробную информацию о нем и получить доступ к конфигурации подписи.

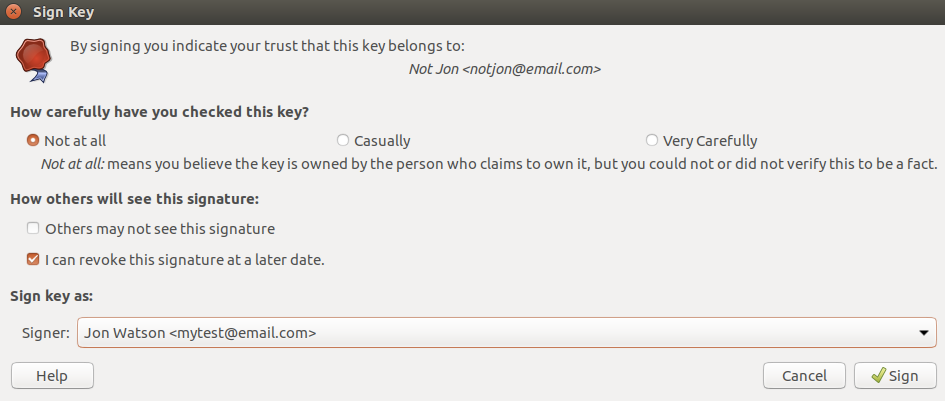

Параметры проверки немного отличаются от цепочки для ключей MacOS GPG, но основы те же. Вам нужно будет указать, насколько хорошо вы проверили ключ и каким закрытым ключом вы хотите его подписать..

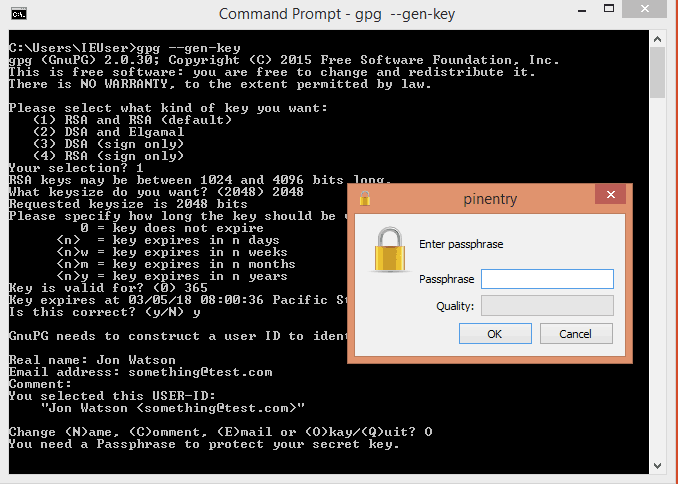

Windows

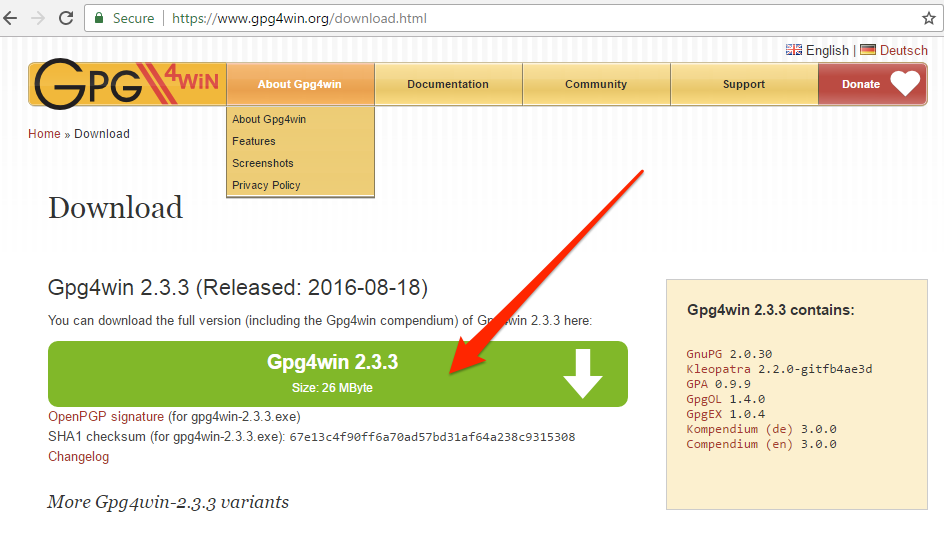

Загрузите приложение GnuPG с веб-сайта GnuPG..

Запустите программу установки и введите gpg –gen-keys для создания новой пары ключей..

Теперь, когда у вас есть ключи, вы можете использовать их для шифрования файлов и электронной почты.

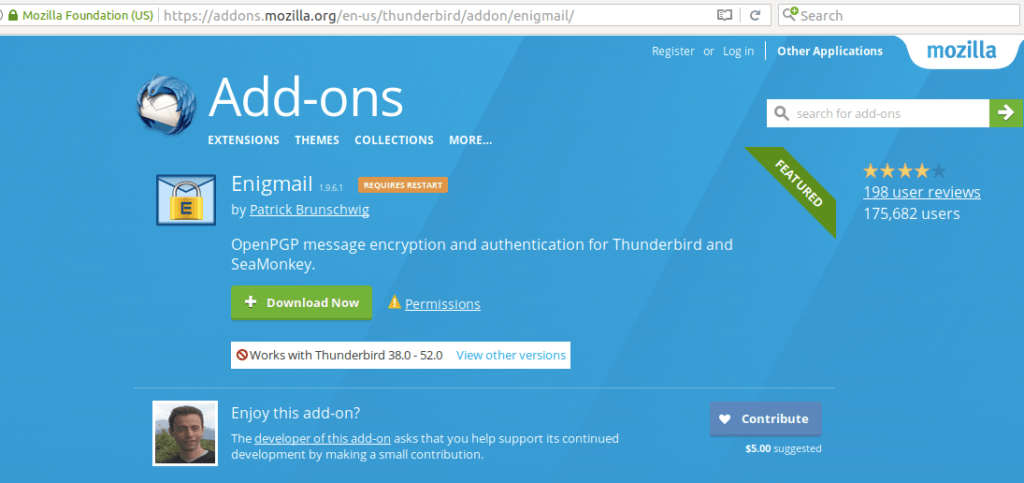

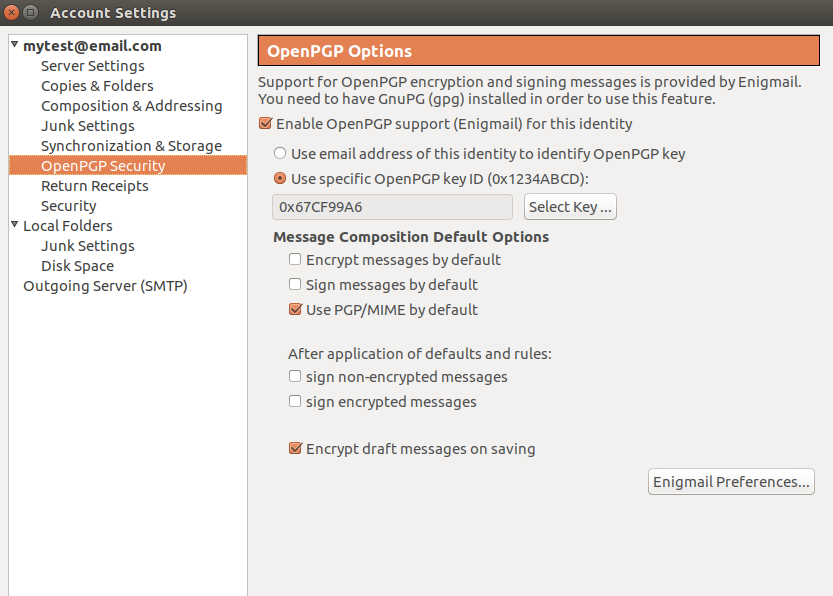

Эл. адрес

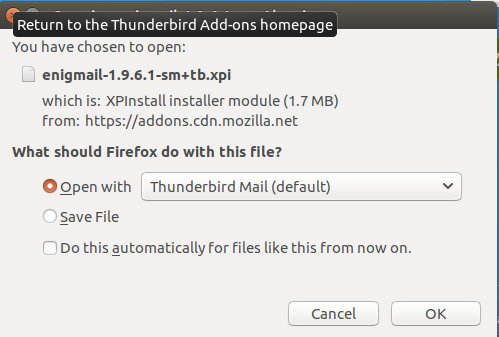

Простой способ зашифровать вашу электронную почту – это использовать почтовый клиент, который либо изначально поддерживает шифрование, либо имеет надстройки, которые его поддерживают. Mozilla Thunderbird с дополнением Enigmail хорошо работает во всех операционных системах. Чтобы установить дополнение Enigmail, посетите магазин Mozilla и загрузите его.

Если вы используете браузер Firefox, он распознает добавление Thunderbird и предложит установить его автоматически..

Если ваша система не распознает это как расширение Thunderbird, вы можете следовать инструкциям по установке, приведенным на странице загрузки..

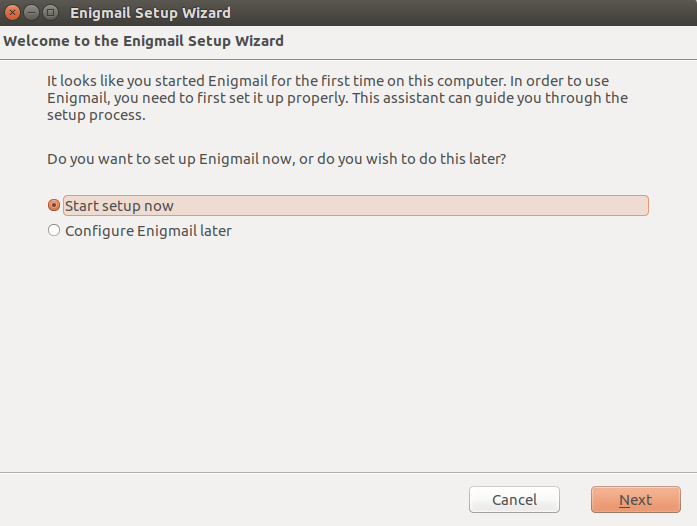

После установки дополнения и перезапуска Thunderbird запустится мастер настройки.

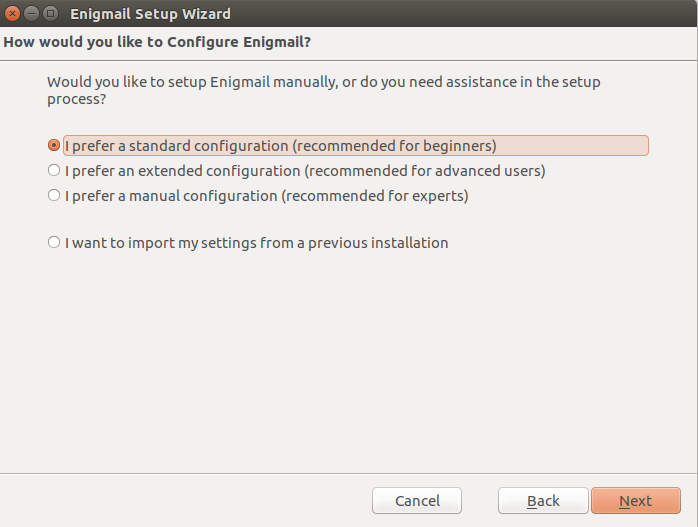

Стандартная установка должна быть достаточно хороша, чтобы начать работу.

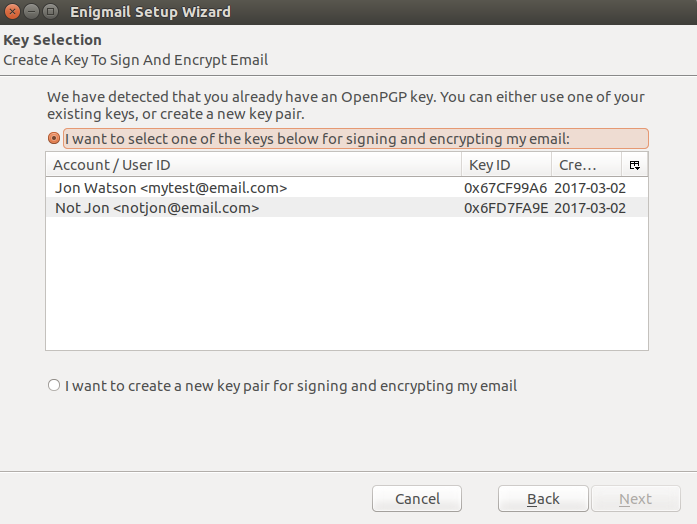

Enigmail обнаружит вашу существующую установку OpenGPG и перечислит доступные пары ключей в вашей системе. Вы также можете выбрать создание новой пары ключей на этом этапе, но мы будем использовать существующую для этой статьи.

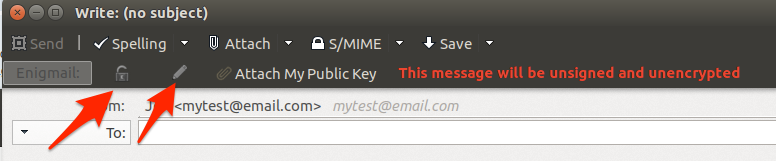

После завершения работы мастера настройки в вашем окне композиции появятся новые параметры шифрования..

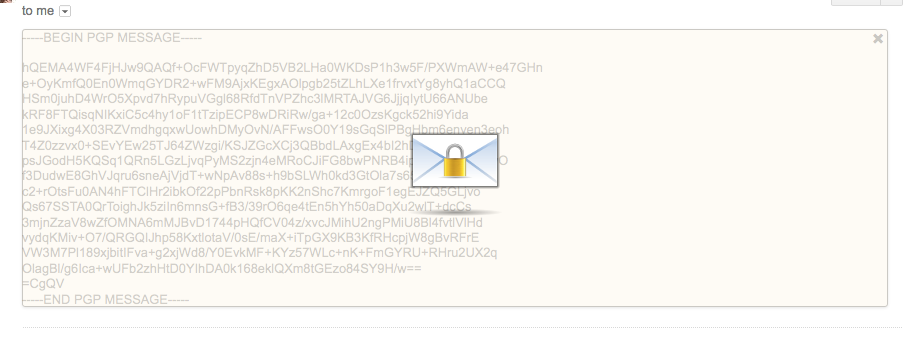

Теперь вы можете зашифровать или подписать сообщения электронной почты, выбрав соответствующую кнопку. Значок замка зашифрует сообщение с помощью открытого ключа получателя. Значок карандаша будет содержать цифровую подпись сообщения с помощью закрытого ключа, который вы установили в настройках Engimail..

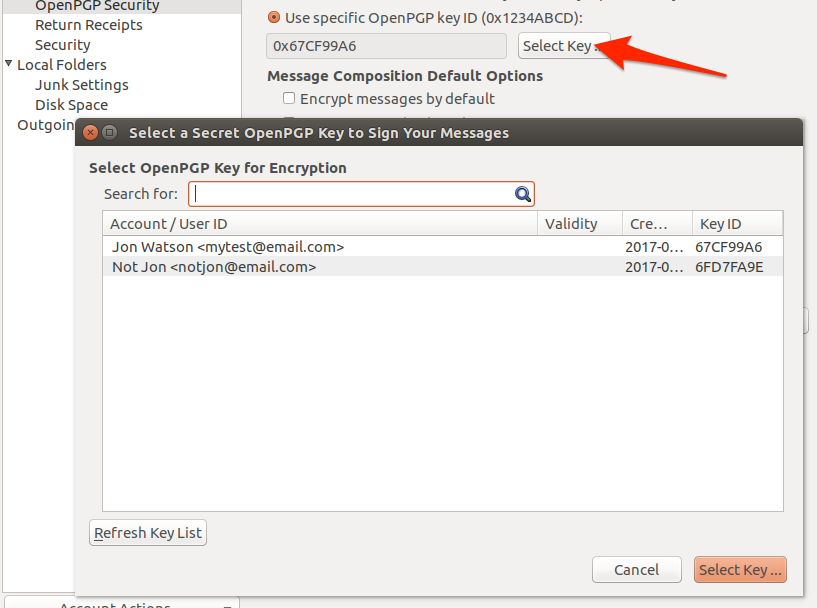

Вы можете изменить используемый ключ, нажав Выбрать кнопку и выберите другой ключ из вашего кольца для ключей.

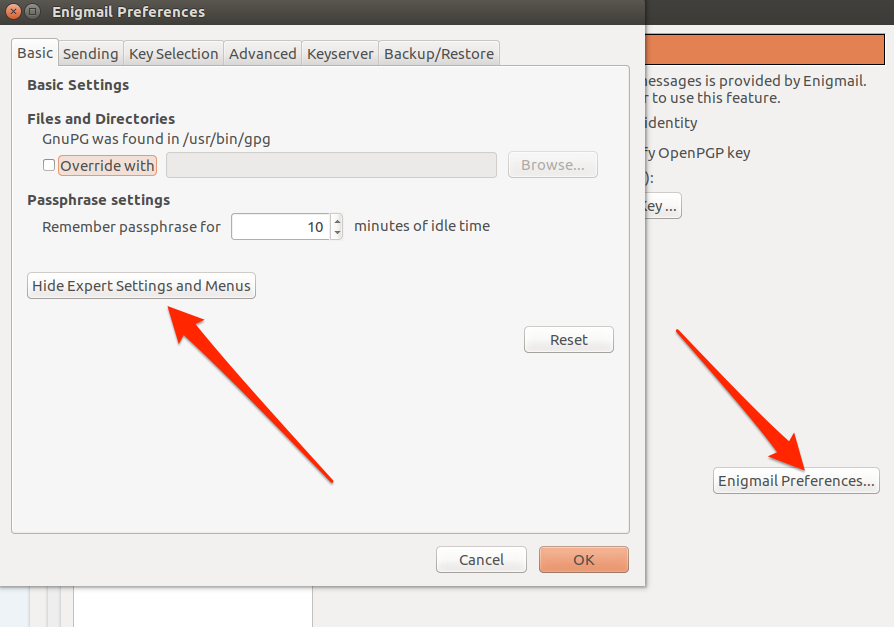

Доступ к общим настройкам Enigmail, которые вступят в силу для всех учетных записей, можно получить, выбрав Enigmail Настройки … кнопка, а затем Показать экспертные настройки и меню кнопка.

Принять к сведению сервера ключей Вкладка. Он содержит список серверов, которые хранят открытые ключи в сети. Именно этот параметр позволяет Enigmail извлекать открытый ключ того, кому вы пишете письмо, если у вас его еще нет. Engimail запросит у этих серверов открытый ключ получателя для вас, и если он найдет его, он загрузит его и добавит в ваш брелок для ключей..

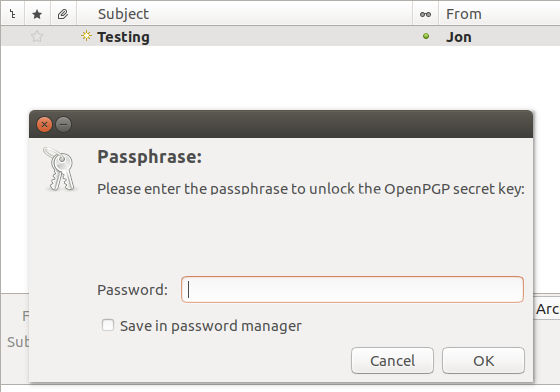

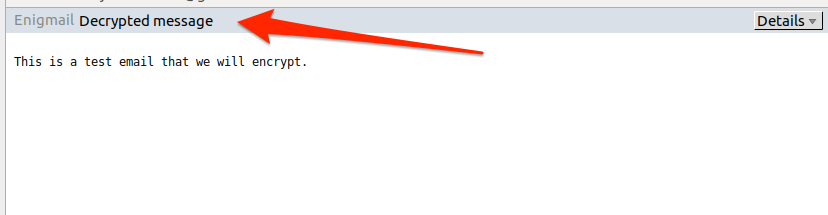

Когда вы получаете и зашифровываете электронную почту, вам нужно будет указать пароль к вашему личному ключу Это временно разблокирует ваш закрытый ключ, чтобы его можно было использовать для расшифровки электронной почты..

Даже после расшифровки Thunderbird будет продолжать сообщать вам, что электронное письмо было расшифровано.

Webmail

В наши дни многие люди используют веб-почту вместо специализированных почтовых клиентов, таких как Thunderbird. Некоторые провайдеры электронной почты поддерживают шифрование непосредственно на своих веб-сайтах. И Proton Mail, и Hush Mail позволяют вам предоставлять свои собственные ключи и использовать их для шифрования и дешифрования электронной почты. Более общим решением является надстройка Mailvelope для Firefox и Chrome.

Почтовый конверт оживет, когда обнаружит шифрование и отобразит прозрачное наложение на странице. Нажав на оверлей, вы получите пароль для личного ключа. Как только вы предоставите это, ваше письмо будет расшифровано. На сайте Comparitech есть краткое руководство по Mailvelope..

Преимущество использования Mailvelope перед выделенными почтовыми провайдерами заключается в гибкости. Вы можете использовать Mailvelope с любым провайдером веб-почты.

Шифрование файлов

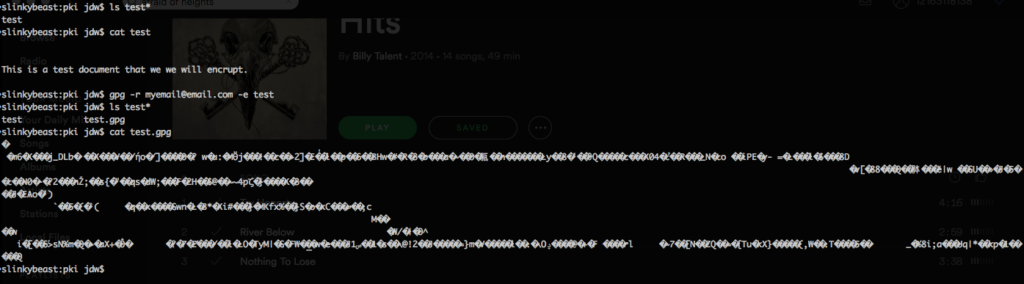

Используйте ключ -e, чтобы сообщить GPG для шифрования файла:

gpg -r [email protected] -e тест

Обратите внимание, что полученный зашифрованный файл зашифрованного текста имеет то же имя, что и простой текстовый файл, но с расширением gpg. Попытка прочитать это показывает, что теперь это зашифрованный бред, который не может быть прочитан.

Исходный файл остается без изменений. Если вы намереваетесь поддерживать только зашифрованную версию файла, то вам следует вручную удалить текстовый файл. Однако имейте в виду, что, поскольку вы использовали открытый ключ получателя для шифрования файла, вы не сможете расшифровать его снова. Только личный ключ получателя может теперь расшифровать файл.

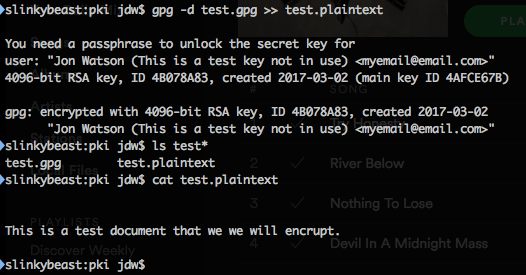

Если у вас есть закрытый ключ, который совпадает с открытым ключом, вы можете использовать ключ -d для расшифровки файла.

gpg -d test

Как и шифрование, дешифрование не создает файл. Он будет отображать содержимое файла, но не будет писать простой тестовый файл. Чтобы сохранить расшифрованный текст, вы можете скопировать и вставить его в файл или использовать оператор перенаправления в Unix-подобных системах.

ования и расшифровки сообщений, были симметричными, то есть один и тот же ключ использовался для обоих процессов. Однако это создавало проблему обмена ключами, так как ключи должны были быть переданы безопасным способом, чтобы не попасть в руки злоумышленников.

Криптография с открытым ключом решает эту проблему, используя два разных ключа: открытый и закрытый. Открытый ключ может быть распространен широко, так как он используется только для шифрования сообщений, а закрытый ключ хранится в тайне и используется только для расшифровки сообщений и подписи файлов.

Длина ключа и пространство ключей также играют важную роль в криптографии. Чем длиннее ключ, тем сложнее его взломать, но и тем больше времени и ресурсов требуется для его использования. Пространство ключей определяет количество возможных ключей, которые могут быть использованы, и чем больше это пространство, тем сложнее взломать ключ.

Криптография имеет множество применений, включая шифрование электронной почты и файлов, подпись за отказ от авторства и защиту от взлома. Она также используется правительствами и другими крупными субъектами для защиты конфиденциальной информации.

В целом, криптография является важной технологией для защиты конфиденциальной информации и обеспечения безопасности в Интернете.