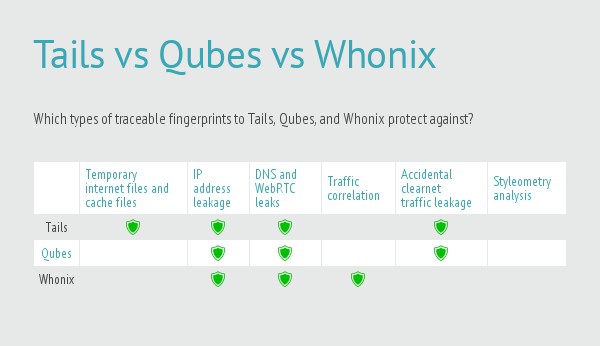

Существует множество операционных систем, ориентированных на конфиденциальность. Большинство из них основаны на Linux, и, так же как и сам Linux, может быть трудно понять разницу между таким широким спектром вариантов. В целом, существует два основных типа операционных систем безопасности / конфиденциальности: те, которые направлены на обеспечение анонимности, и те, которые содержат инструменты проникновения для компьютерных исследований. Эта статья посвящена аспекту конфиденциальности и исследует три основных способа достижения этого: два, которые используют виртуализацию для создания изоляции, и старый проверенный метод использования Live CD.

Live CD – это загрузочный CD (или USB-накопитель), который вы вставляете в компьютер перед загрузкой. Live CD не устанавливает ничего в хост-систему и не оставляет никаких документов или других следов после завершения работы. Это гарантирует, что никакое вредоносное ПО или программное обеспечение для отслеживания не сможет выжить после нескольких сеансов. Мы будем использовать TAILS Live CD в этой статье.

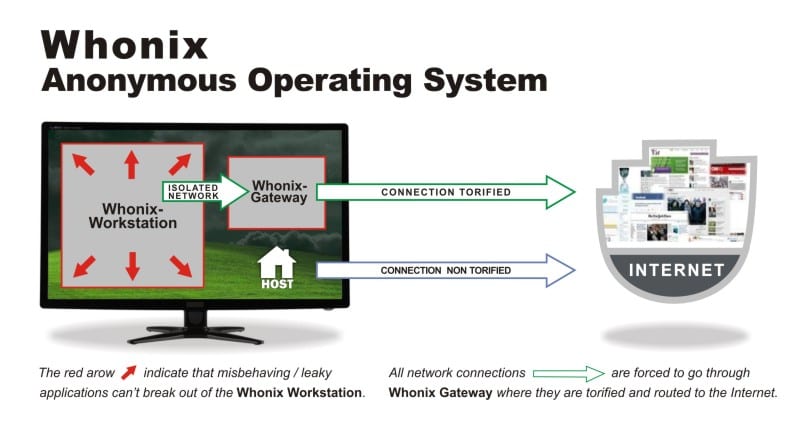

Для виртуализации мы будем смотреть на Qubes OS и Whonix. ОС Qubes создает серию виртуальных машин, пользующихся все большим доверием, поэтому операции, выполняемые на ненадежной виртуальной машине, не могут влиять на приложения других пользователей. Whonix имеет систему из двух частей, в которой вы выполняете всю свою работу на рабочей станции виртуальной машины. Он направляет весь сетевой трафик через шлюз другой виртуальной машины, который подключается к сети Tor..

Все три метода имеют свои плюсы и минусы.

Qubes OS – достаточно безопасная операционная система

ОС Qubes лучше всего описать как дистрибутив Xen, работающий с виртуальными доменами Linux. Xen – очень стабильный и зрелый гипервизор 1-го типа. Этот тип виртуализации аналогичен тому, что вы можете изображать при использовании такого продукта, как VirtualBox, с одним важным отличием. У гипервизора типа 1 нет работающей операционной системы, которая может быть скомпрометирована. Xen устанавливается на голое железо, а затем может создавать виртуальные машины и управлять ими.

Эта архитектура позволяет Qubes создавать отдельные виртуальные машины (домены, на языке Xen) для запуска приложений. Это гарантирует, что рискованные приложения не могут влиять на доверенные приложения или даже выполнять запись в базовую файловую систему. Эта степень разделения сама по себе не обеспечивает большой анонимности, но обеспечивает значительную степень защиты от распространения вредоносных программ. Если вы в конечном итоге будете заражены вредоносным ПО с плохого веб-сайта или подвергнетесь фишинг-атаке по электронной почте, вредоносному ПО будет трудно распространиться за пределы домена, в котором он находится.

Кубес называет эти домены Xen кубами. Он создает несколько кубов, в которых можно назначить экземпляры приложения. Например, серфинг на разных веб-сайтах, которым у вас нет оснований доверять, вероятно, лучше всего делать в ненадежном qube. Связанные с работой действия на доверенных веб-сайтах и в приложениях могут выполняться в доверенной зоне. Дело в том, что каждый qube может влиять только на приложения в одном и том же qube..

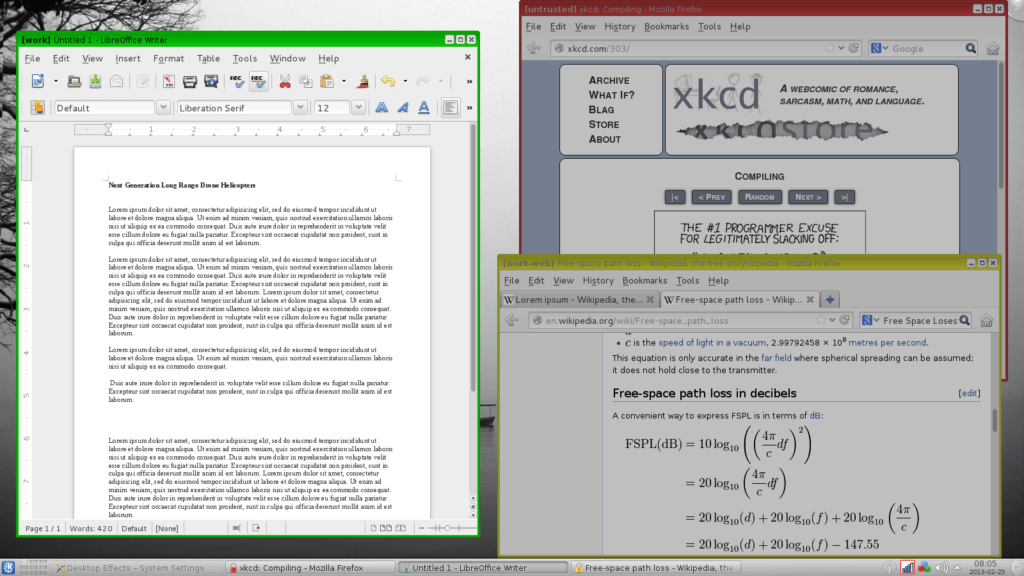

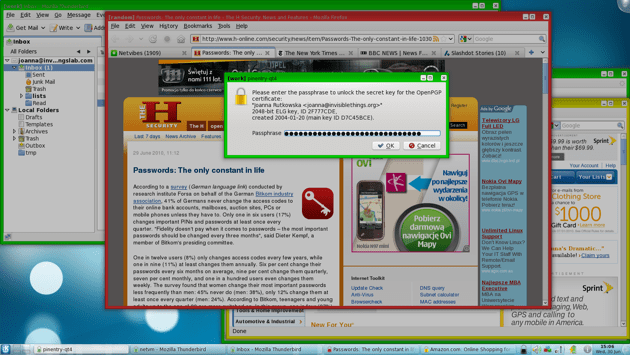

Чтобы облегчить поддержание прямоты в кубах при их использовании, каждое окно имеет «не поддаваемую» окраску цветного окна, которая указывает уровень безопасности каждого куба. Команда Qubes указывает, что границы окна не поддаваемы, потому что они созданы на нулевом уровне домена Xen (dom0), то есть привилегированном домене, который Xen запускает во время загрузки, и в этом случае он управляет всеми другими доменами или кубами. Qubes не может взаимодействовать с dom0, а qubes непривилегирован, то есть они не могут сами получить доступ к системным функциям низкого уровня..

Изображение: https://www.qubes-os.org/screenshots/

Изображение: https://www.qubes-os.org/screenshots/

Окрашивание границ окна обеспечивает довольно быстрый способ увидеть уровень доверия каждого окна. На этом скриншоте мы видим границы красного (ненадежного), зеленого (доверенного) и желтого (где-то посередине) окна. Также легко увидеть, что запрос пароля поступает из приложения в доверенном (зеленом) домене, даже если он перекрывается с ненадежным (красным) приложением. Очень распространенный метод фишинга – использование веб-сайта для создания очень реалистичного поля входа в систему для какой-либо службы и попытки заставить людей ввести свои учетные данные. Если бы это было так, поле пароля будет иметь красную рамку, которая будет вашим сигналом о том, что может произойти что-то рискованное.

Изображение: https://www.qubes-os.org/screenshots/

Изображение: https://www.qubes-os.org/screenshots/

Отличный способ добавить хороший уровень анонимности в уже надежную модель безопасности – это использовать Whonix, который обсуждается позже, с Qubes. Поскольку Qubes OS запускает каждое приложение в отдельном Qube, шлюз и рабочая станция Whonix будут работать в разных Qubes. Это дополнительно абстрагирует их друг от друга. Если шлюз или рабочая станция Whonix работают в своем собственном qube и каким-то образом скомпрометированы, они не смогут получить доступ к любому другому приложению на компьютере. Здесь приведены инструкции по созданию необходимых шаблонов ОС Qubes для Whonix..

QubesOS профи

- Разделение приложений посредством использования изолированных виртуальных машин гарантирует, что эксплуатируемое приложение или вредоносный JavaScript не могут быть переданы другим приложениям или операционной системе хоста..

- Использование Whonix в QubesOS обеспечивает еще один уровень отделения от Интернета, форсируя весь ваш интернет-трафик через шлюз Whonix Tor.

QubesOS минусы

- ОС Qubes сложно протестировать, потому что она плохо работает или вообще не работает на виртуальной машине.

- На странице загрузки есть неподдерживаемый Live CD. Это может или не может работать для вашей системы. И, поскольку он не поддерживается, он на самом деле не выполняет работу Live CD, позволяя вам использовать его для получения уверенности в том, как будет работать полная установка. Таким образом, вы в значительной степени застряли с установкой Qubes “все или ничего” на свою машину, чтобы увидеть, как она работает.

Whonix – анонимность в двух частях

Whonix разработан специально для обеспечения анонимности при использовании Интернета. Он состоит из двух виртуальных машин, шлюза и рабочей станции. Рабочая станция может общаться только со шлюзом, а шлюз подключается к Интернету через Tor. Оба устройства являются виртуальными машинами VirtualBox, поэтому вы можете запускать их в любой операционной системе, в которой работает VirtualBox.

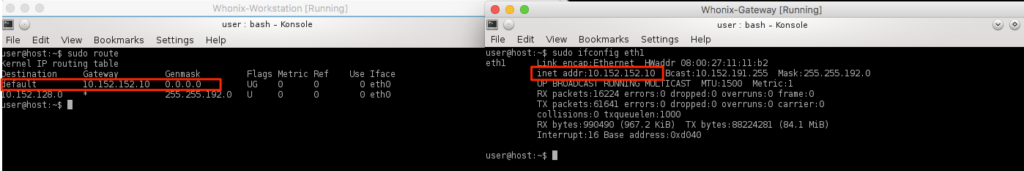

Рабочая станция и шлюз Whonix настроены на использование частной сети на вашем хост-компьютере. Рабочая станция направляет весь свой трафик на шлюз, который использует сеть Tor для доступа в Интернет. Вся сетевая активность, выполняемая на рабочей станции, выполняется через Tor.

Хост-машина не участвует в частной сети Whonix и, следовательно, продолжает использовать обычное подключение к Интернету..

Изображение: https://www.whonix.org/

Изображение: https://www.whonix.org/

В дополнение к простому проксированию всех запросов рабочих станций через Tor, шлюз Whonix также защищает от идентификации путем использования цепей Tor для различных приложений. Шлюз реализует Stream Isolation, чтобы гарантировать, что различные приложения на рабочей станции будут проходить разные пути через Tor. Хотя это настроено по умолчанию, вы можете больше узнать об изоляции Tor в вики Whonix.

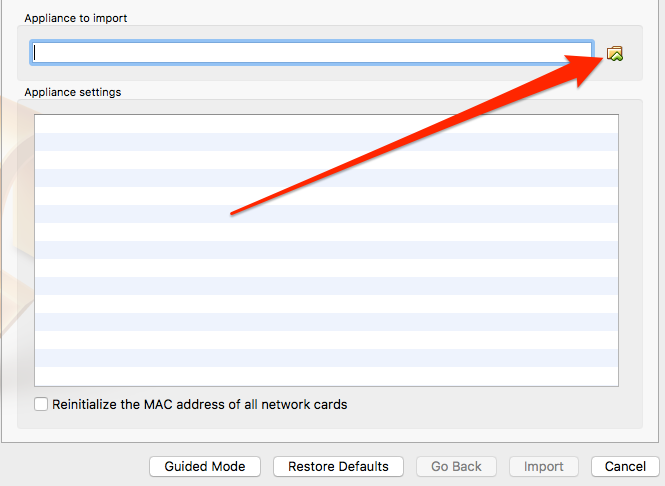

Загрузите два устройства с веб-сайта Whonix здесь, а затем импортируйте их по одному в VirtualBox.

Выберите файл -> Импортное устройство:

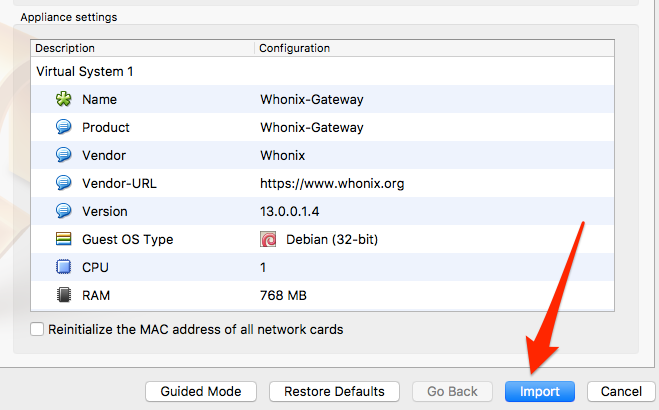

VirtualBox займет несколько минут, чтобы прочитать устройство и затем отобразить его настройки. Нажмите кнопку «Импорт», чтобы завершить ее, а затем нажмите кнопку «Пуск», чтобы запустить виртуальную машину шлюза..

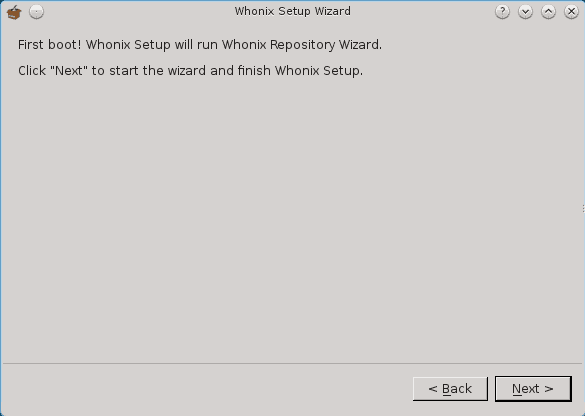

Whonix Gateway

Шлюз можно запустить из командной строки. Если в вашей системе менее 2 ГБ ОЗУ, может быть больно запускать два полноценных рабочих стола, поэтому вы можете выбрать запуск шлюза без головы. В этой статье я буду использовать рабочий стол как для рабочей станции, так и для шлюза, так как проще продемонстрировать концепции.

Мастер первого запуска отображает два экрана, полные предупреждений о том, что на Whonix нельзя полагаться при обеспечении анонимности:

Whonix – экспериментальное программное обеспечение. Не полагайтесь на это для сильной анонимности.

Это немного смущает, потому что главная страница веб-сайта Whonix специально заявляет, что обеспечивает отказоустойчивую анонимность:

Это обеспечивает анонимность в сети благодаря отказоустойчивому, автоматическому и общему использованию сети Tor в сети..

Я думаю, что основной смысл здесь заключается в том, что есть много способов, которыми вы можете предать свою личность, которые не имеют ничего общего с техническими гарантиями.

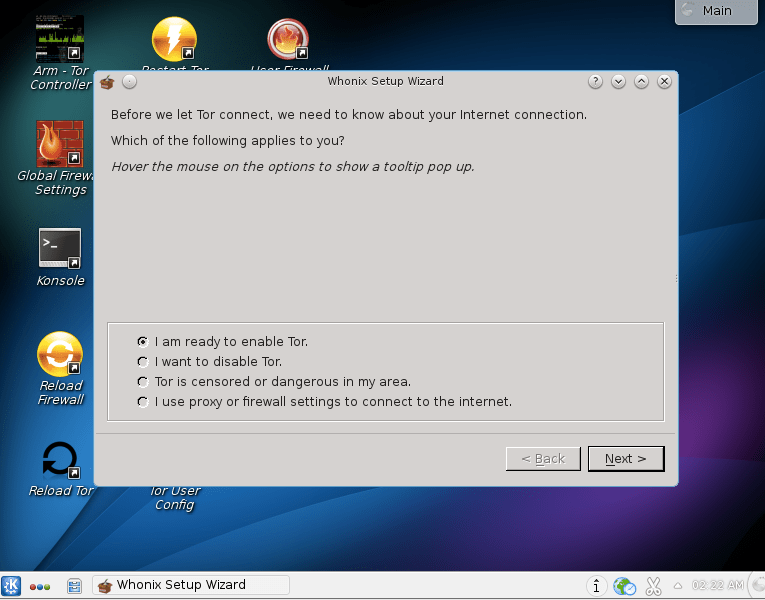

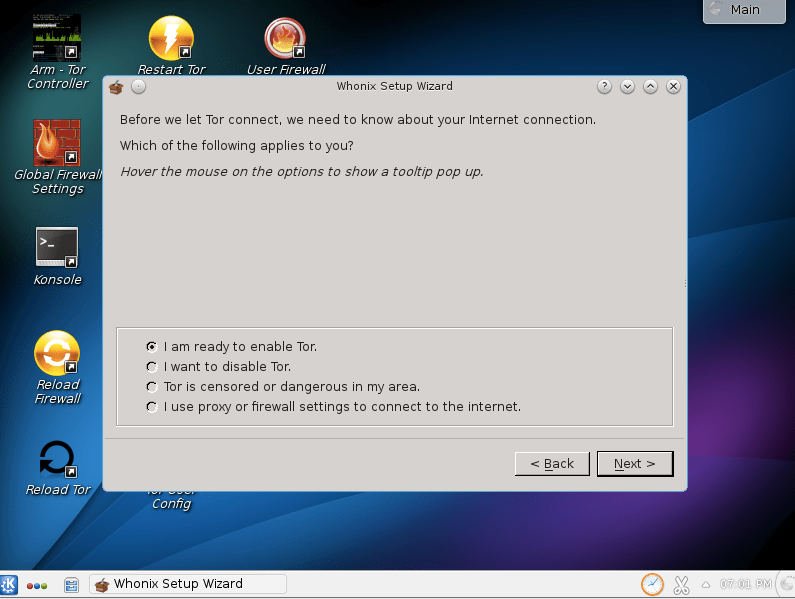

Следующим шагом является настройка того, как шлюз должен подключаться к сети Tor. Здесь параметры имитируют обычные параметры настройки Tor, касающиеся мостов и прокси. Когда вы наводите курсор на любой из этих параметров, Whonix отобразит изменения, которые необходимы в вашем файле torrc для достижения этого изменения. Он не будет вносить никаких изменений автоматически для вас.

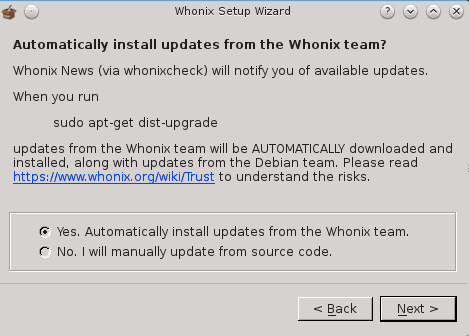

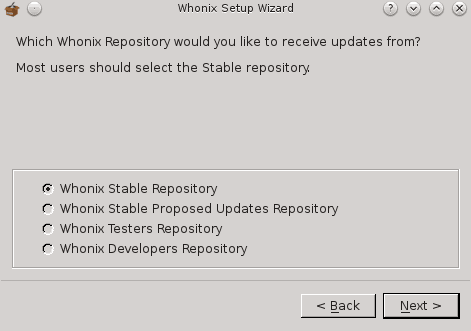

Следующим шагом является настройка того, как вы хотите, чтобы обновления делались.

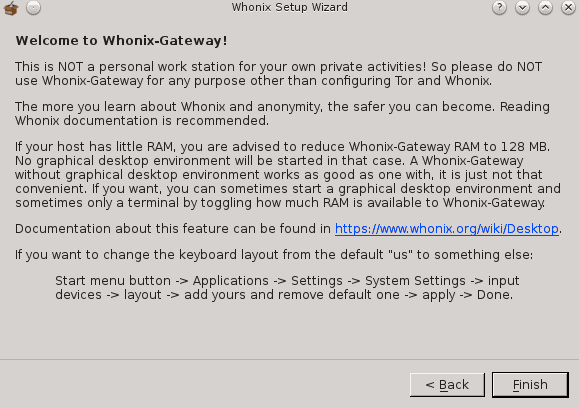

И, наконец, предостережение о том, что это шлюз Whonix, и его не следует использовать в качестве рабочей станции..

Рабочая станция Whonix

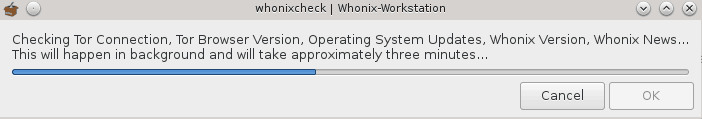

Теперь, когда ваш шлюз Whonix установлен и подключен к Tor, пришло время запустить рабочую станцию. Импортируйте виртуальную машину рабочей станции, как вы сделали шлюз, и загрузите ее. Отображаются те же условия и положения. Затем вы можете настроить параметры обновления.

Пусть первое обновление завершено, и рабочая станция готова к использованию:

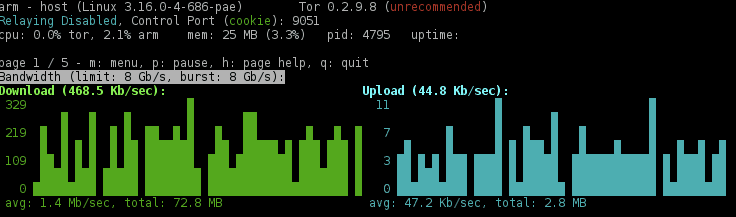

Если вы хотите увидеть свой шлюз в действии, запустите браузер Tor на рабочей станции, затем запустите монитор анонимной ретрансляции Tor (ARM). Вы увидите трафик с рабочей станции, проходящий через ваш шлюз.

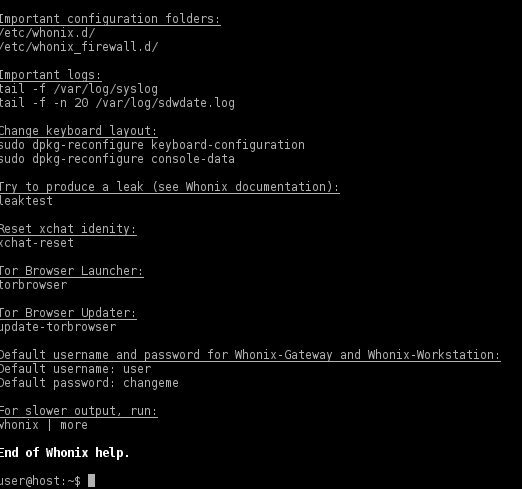

Для некоторой базовой помощи откройте окно терминала и просто введите whonix. Появится экран справки, содержащий учетные данные пользователя по умолчанию. Вы можете использовать их, чтобы получить права root для просмотра ваших сетевых интерфейсов..

Быстрая проверка сетевых интерфейсов показывает, что рабочая станция использует частный IP-адрес, как и ожидалось, и маршрутизирует весь свой трафик через шлюз..

Завершение работы шлюза не позволяет рабочей станции вообще подключаться к Интернету..

Whonix профи

- Использование технологии VirtualBox гарантирует, что Whonix сможет использовать самый широкий круг людей. VirtualBox доступен для всех основных операционных систем и является бесплатным.

- Установка и использование по умолчанию чрезвычайно просты. Никаких специальных знаний или настроек не требуется, чтобы приступить к работе.

Whonix минусы

- Хотя рабочая станция Whonix отделена от хост-компьютера, дальнейшее разделение отсутствует. Выполнять как рискованное, так и не рискованное поведение на рабочей станции так же опасно, как и на главном компьютере..

- Поскольку анонимность обеспечивается только на виртуальной машине рабочей станции, ее можно легко забыть использовать, и в результате вы случайно используете хост-машину.

Хвосты – Амнезик Инкогнито Live System

Tails – это живая операционная система, построенная на основе Debian GNU / Linux. Там нет процесса установки. Вы загружаете свой компьютер с него, и он запускается с временного носителя, с которого вы загрузились. Когда вы выключаете его, он забывает (амнезия) и помогает сохранить анонимность при использовании (инкогнито).

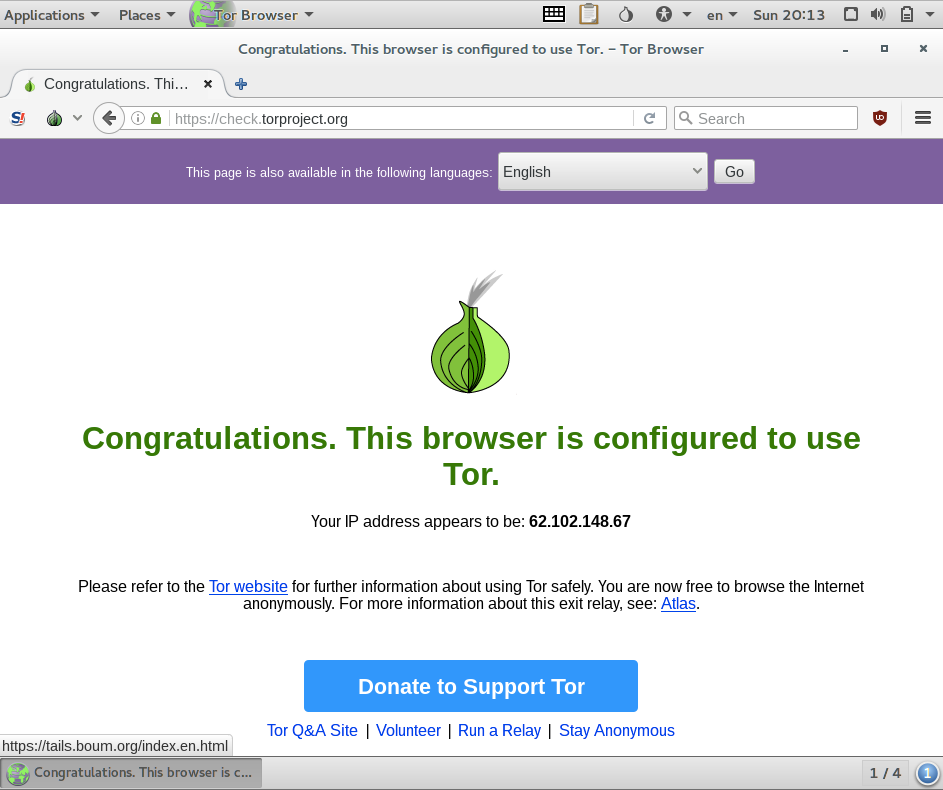

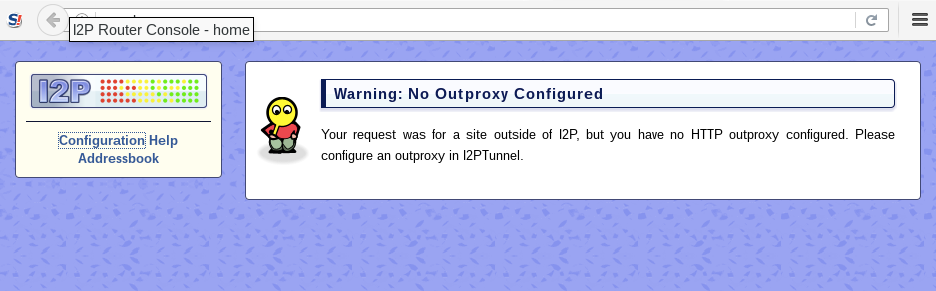

Все сетевые подключения маршрутизируются через сеть Tor, а приложения, пытающиеся получить прямой доступ к Интернету, блокируются. Tor установлен по умолчанию, но Tails также можно настроить для использования анонимной сети I2P.

Начните здесь, чтобы начать процесс загрузки: https://tails.boum.org/install/index.en.html. Инструкции кажутся немного запутанными; Я не уверен, почему они требуют наличия нескольких USB-флешек или мобильного телефона для чтения инструкций. Я просто скачал ISO-файл Tails и загрузил его в VirtualBox, как и любой другой. Если вы собираетесь использовать Tails правильно, вам нужно записать этот ISO на какой-нибудь носитель, с которого вы можете загрузиться; обычно CD / DVD или флешка.

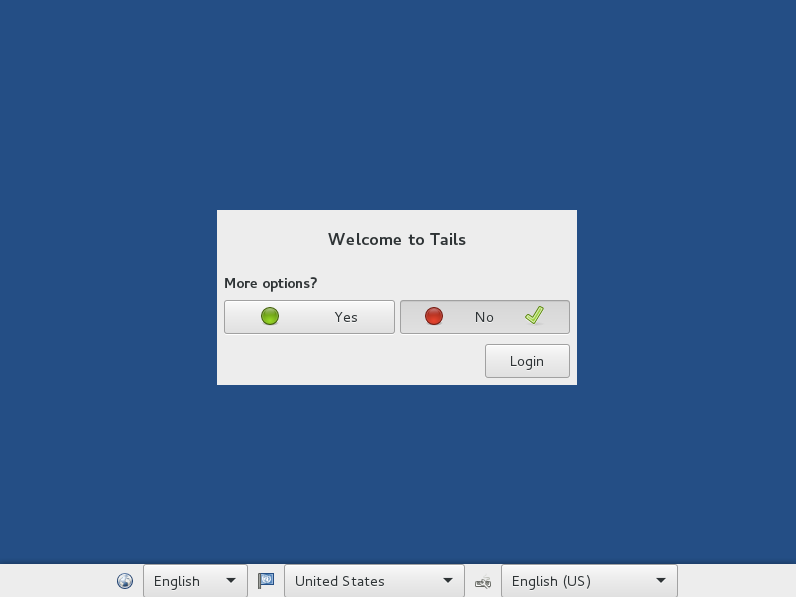

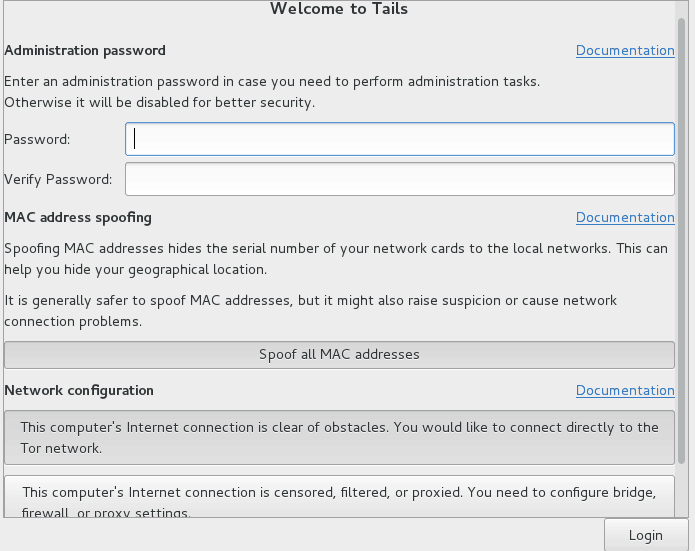

Первая загрузка отобразит Tails Greeter, где вы можете при желании настроить некоторые параметры перед загрузкой рабочего стола.

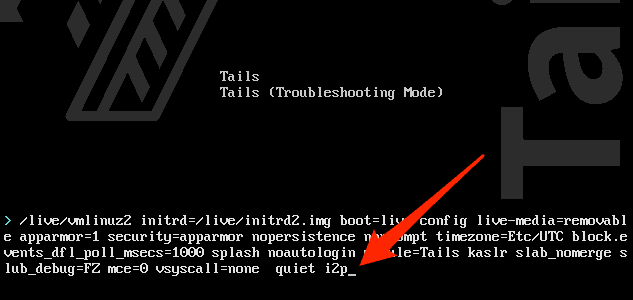

Чтобы использовать Tails с I2P вместо Tor, вам нужно будет перезагрузиться. Когда появится меню загрузчика, нажмите кнопку Tab, чтобы отобразить текущие параметры загрузки. Нажмите пробел, а затем добавьте i2p к существующим параметрам. Нажмите Enter, чтобы продолжить загрузку.

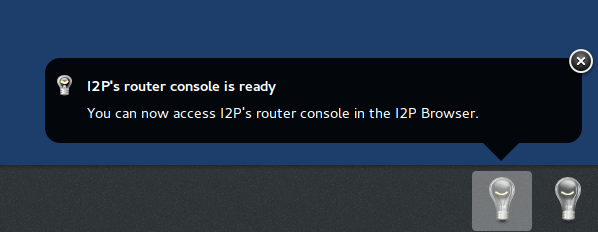

Панель уведомлений внизу рабочего стола сообщит вам, настроен ли Tor или I2P:

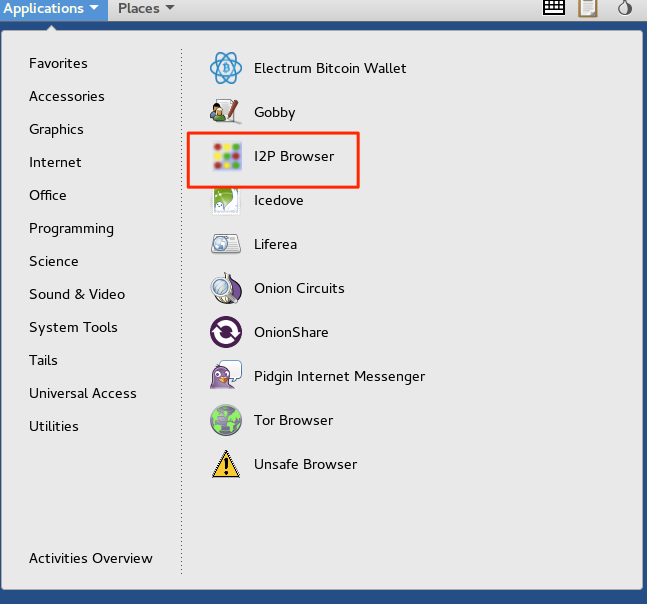

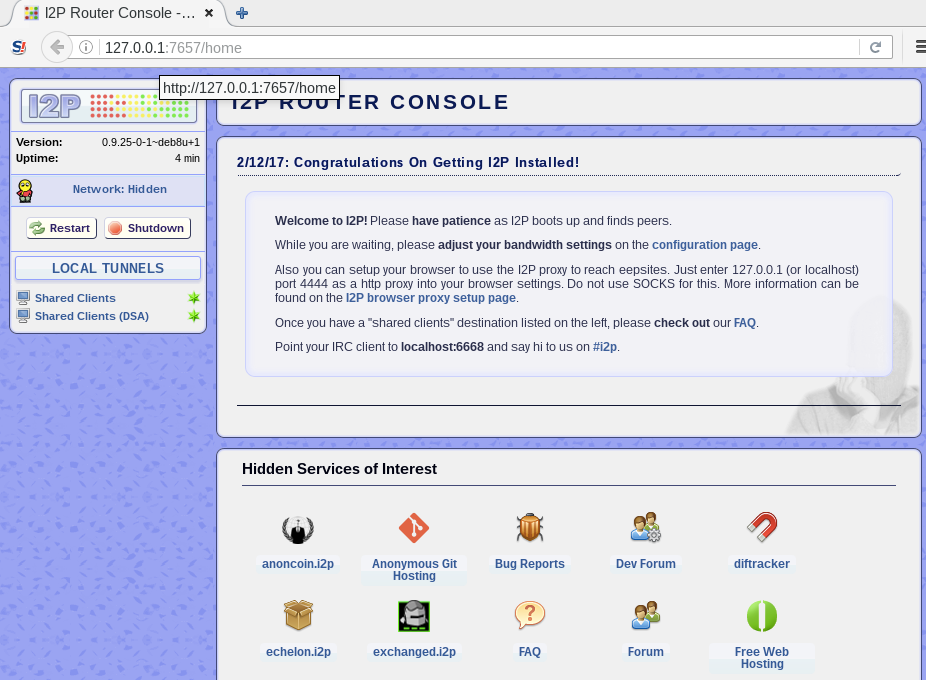

Запустите браузер I2P, чтобы увидеть состояние вашего соединения I2P, выбрав приложение -> Опция интернет-меню.

Подождите пока он загрузится:

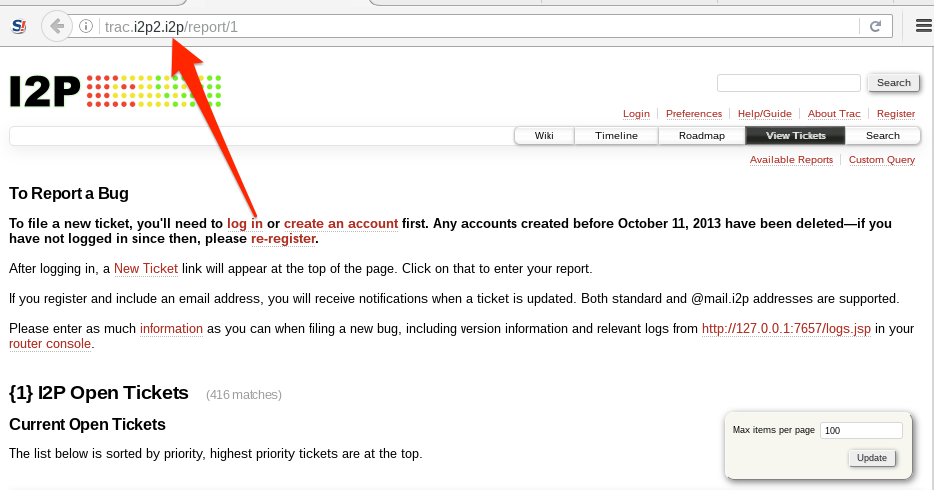

Как и у Tor есть внутренние сайты, использующие расширение .onion, у I2P есть свои скрытые сервисы, использующие расширение .i2p..

В отличие от Tor, маршрутизатор I2P по умолчанию не позволяет вам получать доступ к чистым сетевым сайтам. Вам нужно будет настроить Outproxy для доступа к обычным интернет-сайтам при использовании I2P.

Доступны только HTTP, HTTPS и Outproxies электронной почты. Если вам нужен дополнительный прокси-сервер SOCKS, то вам следует придерживаться Tor.

Хвосты Плюсы

- Live CD в целом очень просты в использовании. Вы можете прожечь один раз, использовать в любом месте, что очень удобно, если вы находитесь на нескольких ненадежных компьютерах.

- Конфигурация по умолчанию для использования Tor обеспечивает готовую анонимность в той степени, в которой это обеспечивает Tor.

Хвосты Минусы

- Tails не шифрует документы, созданные во время сеанса по умолчанию, но имеет функцию зашифрованного постоянного тома, которую вы можете использовать для этого.

- Все Live CD не обращаются к проблеме монолита; операционная система не имеет сегрегации, поэтому рискованные действия в одном приложении могут повлиять на другие.

Другие дистрибутивы Live CD

Live CD рассматривается как один из самых простых способов обеспечения безопасности и анонимности. По этой причине доступно большое разнообразие Live CD. Несколько других, которые привлекли мое внимание при написании этой статьи, это IprediaOS и TENS.

IprediaOS

Ipredia OS использует сеть анонимизации I2P вместо сети Tor, которая распространена среди других дистрибутивов. I2P доступен для Windows, Linux, macOS и Android. IprediaOS доступна в виде устанавливаемого загружаемого Live CD с помощью рабочего стола Gnome или облегченного рабочего стола X11 (LXDE).

Анонимность исходит от использования сети I2P, а также от предустановленных приложений. Предоставленные приложения поддерживают анонимный BitTorrent, электронную почту, IRC и веб-браузер. Подобно тому, как Tor имеет внутренние луковые сайты, I2P имеет внутренние сайты I2P с именем eepSites с расширением .i2p..

Загрузите устанавливаемый Live CD с сайта Ipredia.

TENS – Trusted End Node Security

[Безопасность доверенного конечного узла [(https://www.spi.dod.mil/lipose.htm). ДЕСЯТКИ были созданы Министерством обороны США (DoD). Интересно, что DoD США подписывает свои собственные сертификаты SSL. Скорее всего, в вашем браузере DoD не указан в качестве доверенного центра сертификации, поэтому при попытке посещения сайта вы, скорее всего, увидите ошибки SSL. Это кажется безопасным, основываясь на моих исследованиях, но ваш уровень паранойи должен определять ваши действия.

TENS загружается в ОЗУ, ничего не записывает на диск и, следовательно, создает доверенный временный конечный узел практически на любом компьютере. Обратите внимание, что целью TENS является создание доверенного узла END; он был создан для защиты компьютера, к которому вы подключаетесь; само по себе оно не предназначено для вашей защиты.

Существует несколько разных версий, две из которых доступны для общественности. Public Deluxe поставляется с Libre Office, а стандартная версия Public – нет. Профессиональная версия доступна только для государственных служащих США. Отдельные отделы могут запрашивать индивидуальные сборки, и это единственный одобренный способ подключения к системам DoD на негосударственном оборудовании..

Смотрите также: Каковы лучшие Linux VPN сервисы?

Russian:

Очень интересная статья о различных операционных системах, ориентированных на конфиденциальность. Особенно интересно узнать о Live CD, который не оставляет никаких следов после завершения работы. Также было интересно узнать о Qubes OS и Whonix, которые используют виртуализацию для создания изоляции. Каждый из этих методов имеет свои плюсы и минусы, но все они направлены на обеспечение безопасности и конфиденциальности. Большое спасибо за информацию!

Russian:

Очень интересная статья о различных операционных системах, ориентированных на конфиденциальность. Особенно интересно узнать о Live CD, который не оставляет никаких следов после завершения работы. Также было интересно узнать о Qubes OS и Whonix, которые используют виртуализацию для создания изоляции. Каждый из этих методов имеет свои плюсы и минусы, но все они направлены на обеспечение безопасности и конфиденциальности. Большое спасибо за информацию!

Russian:

Очень интересная статья о различных операционных системах, ориентированных на конфиденциальность. Особенно интересно узнать о Live CD, который не оставляет никаких следов после завершения работы. Также было интересно узнать о Qubes OS и Whonix, которые используют виртуализацию для создания изоляции. Каждый из этих методов имеет свои плюсы и минусы, но все они направлены на обеспечение безопасности и конфиденциальности. Большое спасибо за информацию!