Множество других статей сравнивают и противопоставляют IPSec и SSL VPN с точки зрения администратора сети, который должен их настроить. Эта статья, однако, рассмотрит как крупные коммерческие провайдеры VPN используют SSL и IPSec в своих потребительских сервисах, которые предназначены для обеспечения доступа к сети, а не корпоративной сети.

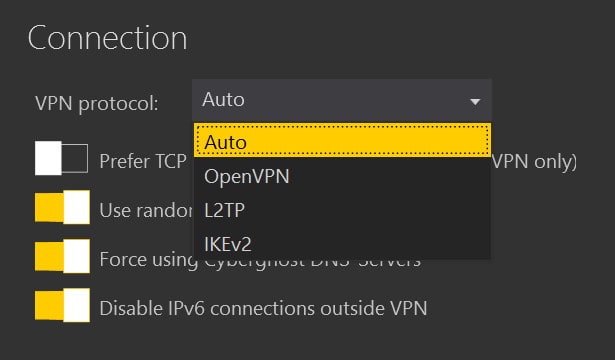

Протоколы VPN, которые используют Шифрование IPSec включает L2TP, IKEv2 и SSTP. OpenVPN – самый популярный протокол, использующий шифрование SSL, в частности, библиотека OpenSSL. SSL также используется в некоторых VPN-сетях на основе браузера.

Эта статья сравнивает и противопоставляет шифрование IPSec и SSL с точки зрения конечного пользователя VPN. Если вы хотите более фундаментальное объяснение двух протоколов, ознакомьтесь с нашим подробным руководством по распространенным типам шифрования..

Основы шифрования VPN

Шифрование VPN шифрует содержимое вашего интернет-трафика таким образом, что его можно только расшифровать (расшифровать), используя правильный ключ. Исходящие данные шифруются до того, как они покинут ваше устройство. Затем он отправляется на сервер VPN, который расшифровывает данные с помощью соответствующего ключа. Оттуда ваши данные отправляются по назначению, например на веб-сайт. Шифрование препятствует тому, чтобы любой, кто случайно перехватил данные между вами и сервером VPN – поставщики интернет-услуг, правительственные учреждения, хакеры Wi-Fi и т. Д. – был в состоянии расшифровать содержимое.

Входящий трафик проходит через тот же процесс в обратном порядке. Если данные поступают с веб-сайта, они сначала отправляются на сервер VPN. Сервер VPN шифрует данные, а затем отправляет их на ваше устройство. Затем ваше устройство расшифровывает данные, чтобы вы могли нормально просматривать веб-сайт..

Все это гарантирует, что интернет-данные пользователей VPN остаются конфиденциальными и не могут быть переданы посторонним лицам..

Различия между различными типами шифрования включают в себя:

- Степень шифрования или метод и степень шифрования ваших данных

- Как ключи шифрования управляются и обмениваются

- Какие интерфейсы, протоколы и порты они используют

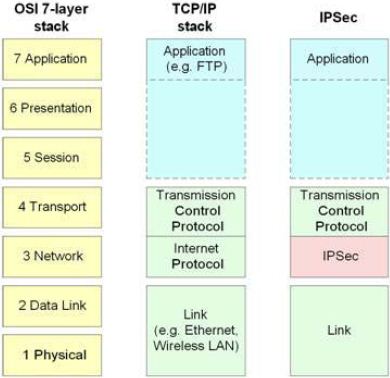

- На каких слоях OSI они работают

- Простота развертывания

- Производительность (читай: скорость)

Безопасность

Короче говоря: Небольшое преимущество в пользу SSL.

Соединения IPSec требуют наличия общего ключа на клиенте и сервере, чтобы шифровать и отправлять трафик друг другу. Обмен этим ключом предоставляет злоумышленнику возможность взломать или захватить общий ключ.

В SSL VPN таких проблем нет, поскольку они используют криптографию с открытым ключом для согласования рукопожатия и безопасного обмена ключами шифрования. Но TLS / SSL имеет длинный список своих уязвимостей, таких как Heartbleed.

Некоторые SSL VPN позволяют использовать недоверенные, самозаверяющие сертификаты и не проверяют клиентов. Это особенно характерно для «клиентских» расширений браузера SSL VPN. Эти VPN, которые позволяют любому подключаться с любой машины, уязвимы для атак типа «человек посередине» (MITM). Однако это не относится к большинству нативных клиентов OpenVPN..

SSL обычно требует более частых обновлений для актуальности как для сервера, так и для клиента.

Отсутствие открытого исходного кода для протоколов VPN на основе IPSec может быть проблемой для людей, которые опасаются правительственных шпионов и шпионов. В 2013 году Эдвард Сноуден объявил, что программа Bullrun Агентства национальной безопасности США активно пыталась «вставить уязвимости в коммерческие системы шифрования, ИТ-системы, сети и устройства связи конечных точек, используемые целевыми объектами». NSA якобы предназначалось для IPSec, чтобы добавить бэкдоры и побочные каналы, которые могут быть использованы хакерами.

В конце концов, надежная защита – скорее результат умелых и внимательных сетевых администраторов, чем выбор протокола..

Обход брандмауэра

Короче говоря: VPN на основе SSL обычно лучше обходить брандмауэры.

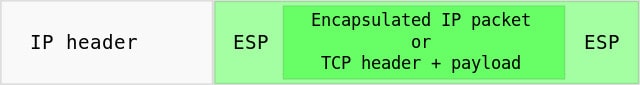

Межсетевые экраны NAT часто существуют на маршрутизаторах Wi-Fi и другом сетевом оборудовании. Для защиты от угроз они выбрасывают любой нераспознанный интернет-трафик, включая пакеты данных без номеров портов. Зашифрованные пакеты IPSec (ESP-пакеты) не имеют номеров портов, назначенных по умолчанию, что означает, что они могут попасть в брандмауэры NAT. Это может помешать работе IPSec VPN.

Чтобы обойти это, многие IPSec VPN инкапсулируют пакеты ESP в пакеты UDP, так что данным назначается номер порта UDP, обычно UDP 4500. Хотя это решает проблему обхода NAT, сетевой брандмауэр может не разрешать пакеты на этот порт. Сетевые администраторы в отелях, аэропортах и других местах могут разрешать трафик только по нескольким требуемым протоколам, и UDP 4500 может не входить в их число..

Трафик SSL может проходить через порт 443, который большинство устройств распознают как порт, используемый для безопасного трафика HTTPS. Почти все сети разрешают HTTPS-трафик через порт 443, поэтому мы можем предположить, что он открыт. OpenVPN использует порт 1194 по умолчанию для трафика UDP, но его можно пересылать через порты UDP или TCP, включая порт 443. Это делает SSL более полезен для обхода межсетевых экранов и других форм цензуры которые блокируют трафик на основе портов.

Скорость и надежность

Короче говоря: Оба достаточно быстрые, но IKEv2 / IPSec быстрее всего устанавливает соединение.

Большинство протоколов VPN на основе IPSec требуют больше времени для установления соединения, чем протоколы на основе SSL, но это не относится к IKEv2 / IPSec.

IKEv2 – это протокол VPN на основе IPSec, который существует уже более десяти лет, но в настоящее время он пользуется популярностью среди поставщиков VPN. Его развертывание – это способность быстро и надежно переподключаться всякий раз, когда VPN-соединение прерывается. Это делает его особенно полезным для мобильных клиентов iOS и Android, которые не имеют надежных соединений, или тех, которые часто переключаются между мобильными данными и Wi-Fi.

Что касается фактической пропускной способности, то это сложность. Мы видели аргументы с обеих сторон. В своем блоге NordVPN заявляет, что IKEv2 / IPSec может предложить более высокую пропускную способность, чем конкуренты, такие как OpenVPN. Оба протокола обычно используют 128-битный или 256-битный шифр AES.

Дополнительный уровень UDP, который многие провайдеры помещают в трафик IPSec для прохождения через межсетевые экраны, добавляет дополнительные издержки, что означает, что для его обработки требуется больше ресурсов. Но большинство людей не заметят разницы.

В большинстве потребительских VPN пропускная способность определяется в основном перегрузкой серверов и сетей, а не протоколом VPN.

Смотрите также: Самые быстрые VPN

Простота использования

Короче говоря: IPSec более универсален, но большинство пользователей, использующих приложения VPN-провайдеров, не заметят большой разницы.

IKEv2, SSTP и L2TP являются встроенными протоколами VPN на основе IPSec в большинстве основных операционных систем, что означает, что для запуска и работы необязательно требуется дополнительное приложение. Большинство пользователей потребительских VPN по-прежнему будут использовать приложение провайдера для подключения, хотя.

SSL работает по умолчанию в большинстве веб-браузеров, но стороннее приложение обычно необходимо для использования OpenVPN. Опять же, об этом обычно заботится приложение провайдера VPN.

По нашему опыту, IKEv2 имеет тенденцию предлагать более плавный опыт, чем OpenVPN с точки зрения конечного пользователя. Во многом это связано с тем, что IKEv2 быстро подключается и обрабатывает прерывания. При этом OpenVPN имеет тенденцию быть более универсальным и может лучше подходить для пользователей, которые не могут выполнить то, что они хотят с IKEv2.

Когда речь идет о корпоративных VPN, которые предоставляют доступ к корпоративной сети, а не к Интернету, общее мнение заключается в том, что IPSec предпочтительнее для межсетевых VPN-соединений, а SSL лучше для удаленного доступа. Причина в том, что IPSec работает на сетевом уровне модели OSI, что дает пользователю полный доступ к корпоративной сети независимо от приложения. Сложнее ограничить доступ к конкретным ресурсам. SSL VPN, с другой стороны, позволяют предприятиям управлять удаленным доступом на детальном уровне к конкретным приложениям.

Сетевые администраторы, работающие с VPN, склонны находить управление клиентами намного проще и менее трудоемкими с SSL, чем с IPSec..

IPSec против SSL VPN: заключение

В общем, для пользователей VPN, у которых есть оба варианта, мы рекомендуем сначала перейти на IKEv2 / IPSec, а затем обратиться к OpenVPN, если возникнут какие-либо проблемы. Скорость, с которой IKEv2 может договариваться и устанавливать соединения, обеспечит более ощутимое улучшение качества жизни для обычного обычного пользователя VPN, предлагая сопоставимую безопасность и скорость, но она может не работать при любых обстоятельствах..

OpenVPN / SSL до недавнего времени считался лучшей комбинацией VPN для большинства пользователей потребительских VPN. OpenVPN, который использует библиотеку OpenSSL для шифрования и аутентификации, является достаточно быстрым, очень безопасным, с открытым исходным кодом и может проходить через межсетевые экраны NAT. Он может поддерживать протокол UDP или TCP.

IKEv2 / IPSec представляет новый вызов OpenVPN, улучшая L2TP и другие протоколы на основе IPSec с более быстрыми соединениями, большей стабильностью и встроенной поддержкой на большинстве новых потребительских устройств.

Как SSL, так и IPSec могут похвастаться сильными родословными в области безопасности, сопоставимой пропускной способностью, безопасностью и простотой использования для большинства клиентов коммерческих услуг VPN..

«IPsec in de netwerklaag» Суфианы Хамдауи, лицензированный по лицензии CC BY-SA 3.0

ность и безопасность VPN зависят от правильной настройки и использования протоколов шифрования. В данной статье рассматривается использование SSL и IPSec в коммерческих VPN-сервисах для доступа к сети. Оба протокола имеют свои преимущества и недостатки, но SSL VPN обеспечивает более безопасный обмен ключами шифрования и не требует общего ключа на клиенте и сервере. Однако, SSL VPN также имеет свои уязвимости, такие как использование недоверенных сертификатов и возможность атак типа “человек посередине”. В целом, выбор протокола VPN зависит от конкретных потребностей и уровня безопасности, которые требуются для конкретной ситуации.

тат комплекса мер, а не только выбор протокола VPN. Однако, при выборе между IPSec и SSL VPN, необходимо учитывать различия в безопасности, производительности и удобстве использования. SSL VPN может быть более удобным в использовании и иметь меньше проблем с обменом ключами, но может быть уязвимым для атак типа MITM и требовать более частых обновлений. IPSec VPN может быть более надежным и безопасным, но может быть сложнее в настройке и использовании. В конечном итоге, выбор протокола VPN должен быть основан на конкретных потребностях и требованиях пользователя.

Шифрование VPN – это важный аспект безопасности в интернете. Статья сравнивает и противопоставляет два популярных протокола VPN – IPSec и SSL – с точки зрения конечного пользователя. Хотя оба протокола обеспечивают высокий уровень безопасности, SSL VPN имеет некоторые преимущества, такие как использование криптографии с открытым ключом и отсутствие необходимости в общем ключе на клиенте и сервере. Однако SSL VPN также имеет свои уязвимости, такие как возможность использования недоверенных сертификатов и уязвимость для атак типа «человек посередине». В целом, выбор между IPSec и SSL VPN зависит от конкретных потребностей и уровня безопасности, которые требуются для конкретной ситуации.