Множество други статии там сравняват и сравняват IPSec и SSL VPN от гледна точка на мрежовия администратор, който трябва да ги настрои. Тази статия обаче ще разгледа как основните търговски VPN доставчици използват SSL и IPSec в своите потребителски услуги, които са предназначени да осигурят достъп до мрежата, а не корпоративна мрежа.

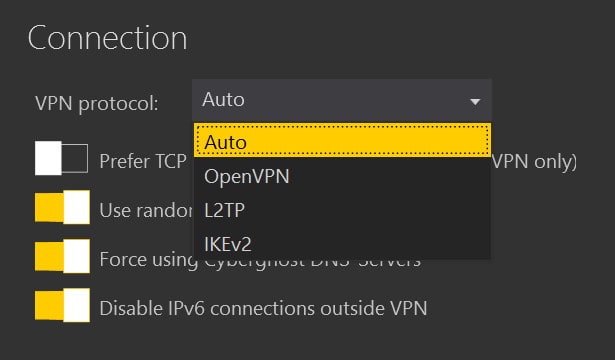

VPN протоколи, които използват Криптирането на IPSec включва L2TP, IKEv2 и SSTP. OpenVPN е най-популярният протокол, който използва SSL криптиране, конкретно библиотеката на OpenSSL. SSL се използва и в някои базирани на браузъра VPN.

Тази статия сравнява и противопоставя IPSec и SSL криптиране от гледна точка на крайния потребител на VPN. Ако искате по-фундаментално обяснение на двата протокола, проверете нашето задълбочено ръководство за често срещаните типове криптиране.

Основите на VPN криптирането

VPN криптирането сканира съдържанието на вашия интернет трафик по такъв начин, че да може да се разкодира (дешифрира) само с помощта на правилния ключ. Изходящите данни се кодират, преди да напуснат устройството ви. След това се изпраща до VPN сървъра, който дешифрира данните със съответния ключ. Оттам вашите данни се изпращат до местоназначението му, като уебсайт. Шифроването пречи на всеки, който се случи да пресече данните между вас и VPN сървъра – доставчици на интернет услуги, правителствени агенции, хакери на wifi и т.н., да може да дешифрира съдържанието.

Входящият трафик преминава през същия процес в обратен ред. Ако данните идват от уебсайт, те първо отиват на VPN сървъра. VPN сървърът криптира данните, след което ги изпраща на вашето устройство. След това вашето устройство дешифрира данните, за да можете да преглеждате уебсайта нормално.

Всичко това гарантира, че интернет данните на VPN потребителите остават лични и извън ръцете на неоторизирани страни.

Разликите между различните типове криптиране включват:

- Сила на шифроване или методът и степента, до които вашите данни се кодират

- Как се управляват и обменят ключовете за криптиране

- Какви интерфейси, протоколи и портове използват

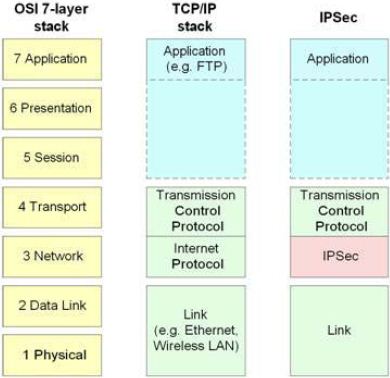

- На какви слоеве OSI работят

- Лесно разгръщане

- Производителност (четете: скорост)

Сигурност

Накратко: Лек ръб в полза на SSL.

Връзките на IPSec изискват да съществува предварително споделен ключ както на клиента, така и на сървъра, за да се криптира и изпраща трафик един към друг. Размяната на този ключ представлява възможност за нападател да пробие или захване предварително споделения ключ.

SSL VPN мрежите нямат този проблем, защото използват криптография с публичен ключ, за да договорят ръкостискане и сигурно да обменят кодове за криптиране. Но TLS / SSL има дълъг списък със собствени уязвимости като Heartbleed.

Някои SSL VPN разрешават ненадеждни, самоподписани сертификати и не проверяват клиенти. Това е особено често при разширения на SSL VPN браузъри без клиенти. Тези VPN мрежи, които позволяват на всеки да се свърже от която и да е машина, са уязвими за атаки човек в средата (MITM). Това обаче не е така при повечето местни клиенти на OpenVPN.

SSL обикновено изисква по-чести корекции, за да бъдат актуални както за сървъра, така и за клиента.

Липсата на код с отворен код за базирани на IPSec VPN протоколи може да е проблем за хората, които се грижат за правителствените шпиони и снупери. През 2013 г. Едуард Сноудън разкри, че програмата Bullrun на Агенцията за национална сигурност на САЩ активно се опитва да „вкара уязвими места в търговски системи за криптиране, ИТ системи, мрежи и комуникационни устройства за крайни точки, използвани от цели“. може да бъде експлоатирана от хакери.

В крайна сметка силната сигурност е по-вероятно резултат от квалифицирани и внимателни мрежови администратори, а не от избор на протокол.

Преминаване на защитна стена

Накратко: VPN-базирани на SSL обикновено са по-добри за заобикаляне на защитни стени.

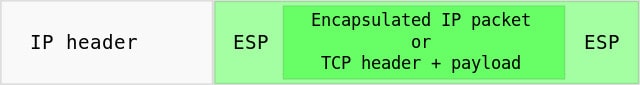

NAT защитните стени често съществуват на wifi рутери и друг мрежов хардуер. За да се предпазят от заплахи, те изхвърлят всеки неприпознат интернет трафик, включително пакети данни без номера на порта. Шифрованите IPSec пакети (ESP пакети) нямат по подразбиране номера на портове, което означава, че могат да се хванат в NAT защитните стени. Това може да попречи на IPSec VPN да работят.

За да се преодолее това, много IPSec VPNs капсулират ESP пакети вътре UDP пакети, така че на данните се присвоява номер на UDP порт, обикновено UDP 4500. Докато това решава проблема с NAT траверса, вашата мрежова защитна стена може да не позволява пакети на този порт. Мрежовите администратори в хотели, летища и други места могат да позволяват трафик само при няколко необходими протокола и UDP 4500 може да не е сред тях.

SSL трафикът може да пътува през порт 443, който повечето устройства разпознават като порт, използван за сигурен HTTPS трафик. Почти всички мрежи позволяват HTTPS трафик на порт 443, така че можем да предположим, че е отворен. OpenVPN използва порт 1194 по подразбиране за UDP трафик, но той може да бъде препратен през UDP или TCP портове, включително TCP порт 443. Това прави SSL по-полезен за заобикаляне на защитни стени и други форми на цензура които блокират трафика въз основа на портове.

Скорост и надеждност

Накратко: И двете са сравнително бързи, но IKEv2 / IPSec договаря връзки най-бързо.

Повечето базирани на IPSec VPN протоколи отнемат повече време за договаряне на връзка, отколкото SSL-базирани протоколи, но това не е така с IKEv2 / IPSec.

IKEv2 е базиран на IPSec VPN протокол, който съществува вече повече от десетилетие, но сега е в тенденция сред доставчиците на VPN. Задвижването на неговото внедряване е способността му бързо и надеждно да се свързва отново, когато VPN връзката е прекъсната. Това го прави особено полезен за мобилни клиенти на iOS и Android, които нямат надеждни връзки или такива, които често превключват между мобилни данни и wifi.

Що се отнася до реалната производителност, това е хвърляне. Виждахме аргументи и от двете страни. В своя публикация в блога NordVPN заявява, че IKEv2 / IPSec може да предложи по-бърза производителност от конкуренти като OpenVPN. И двата протокола обикновено използват 128-битов или 256-битов AES шифър.

Допълнителният UDP слой, който много доставчици влагат на трафик на IPSec, за да му помогне да преминава през защитните стени, добавя допълнителни разходи, което означава, че изисква повече ресурси за обработка. Но повечето хора няма да забележат разлика.

При повечето потребителски VPN пропускателната способност се определя до голяма степен от задръстванията на сървъра и мрежата, а не от VPN протокола.

Вижте също: Най-бързи VPN

Лесна употреба

Накратко: IPSec е по-универсален, но повечето потребители, които използват приложения на VPN доставчици, няма да забележат огромна разлика.

IKEv2, SSTP и L2TP са вградени VPN протоколи, базирани на IPSec, в повечето основни операционни системи, което означава, че не е задължително да се изисква допълнително приложение, за да стартирате и стартирате. Повечето потребители на потребителски VPN все пак ще използват приложението на доставчика, за да се свържат.

SSL работи по подразбиране в повечето уеб браузъри, но обикновено е необходимо приложение на трети страни, за да се използва OpenVPN. Отново за това обикновено се грижи приложението на доставчика на VPN.

Според нашия опит IKEv2 е склонен да предложи по-безпроблемно преживяване от OpenVPN от гледна точка на крайния потребител. Това до голяма степен се дължи на факта, че IKEv2 се свързва и се справя с прекъсванията бързо. Като се има предвид, OpenVPN е по-универсален и може да бъде по-подходящ за потребители, които не могат да постигнат това, което искат с IKEv2.

Когато става дума за корпоративни VPN, които предоставят достъп до фирмена мрежа, а не до интернет, общият консенсус е, че IPSec е за предпочитане за VPN от сайт към сайт, а SSL е по-добър за отдалечен достъп. Причината е, че IPSec работи на мрежовия слой на OSI модела, което дава на потребителя пълен достъп до корпоративната мрежа, независимо от приложението. По-трудно е да се ограничи достъпа до конкретни ресурси. SSL VPN, от друга страна, позволяват на предприятията да контролират отдалечен достъп на гранулирано ниво до конкретни приложения.

Мрежовите администратори, които работят с VPN, са склонни да намерят управление на клиентите много по-лесно и по-малко отнема време с SSL, отколкото с IPSec.

IPSec срещу SSL VPN: заключение

Като цяло, за потребители на VPN, които имат и двете опции, препоръчваме първо да отидете за IKEv2 / IPSec, след което да се обърнете към OpenVPN, ако възникнат проблеми. Скоростта, с която IKEv2 е в състояние да договаря и установява връзки, ще предложи по-осезаемо подобрение на качеството на живот за средния, всекидневен VPN потребител, като същевременно предлага сравнима сигурност и скорост, но може да не работи при всякакви обстоятелства.

OpenVPN / SSL доскоро се смяташе за най-добрата VPN комбинация за повечето потребители на потребителски VPN. OpenVPN, който използва библиотеката OpenSSL за криптиране и удостоверяване, е сравнително бърз, много сигурен, с отворен код и може да преминава през NAT защитни стени. Той може да поддържа или UDP или TCP протокол.

IKEv2 / IPSec представя нов предизвикател на OpenVPN, подобрявайки се на L2TP и други IPSec базирани протоколи с по-бързи връзки, повече стабилност и вградена поддръжка на повечето по-нови потребителски устройства.

И SSL, и IPSec се гордеят със силни родословия за сигурност със съпоставима скорост на пропускане, сигурност и лекота на използване за повечето клиенти на търговски VPN услуги.

„IPsec in de netwerklaag“ от Soufiane Hamdaoui, лицензиран съгласно CC BY-SA 3.0

Не мога да напиша коментар на тази тема, тъй като не разбирам езика. Моля, изберете друг език.

инаване на защитна стена

IPSec VPN мрежите могат да преминават през защитни стени, което ги прави по-подходящи за корпоративни мрежи. Това е възможно, защото IPSec използва стандартни портове, които са отворени в повечето защитни стени. С други думи, IPSec VPN мрежите могат да бъдат настроени да работят със стандартни защитни стени, което ги прави по-лесни за разгръщане в корпоративна среда.

SSL VPN мрежите, от друга страна, използват стандартни портове като 443, които са отворени в повечето защитни стени. Това означава, че SSL VPN мрежите могат да бъдат настроени да работят със стандартни защитни стени, но това може да бъде по-сложно от настройката на IPSec VPN мрежите.

Скорост и надеждност

IPSec VPN мрежите са по-бързи и по-надеждни от SSL VPN мрежите. Това е така, защото IPSec използва по-малко ресурси от SSL, което ги прави по-бързи и по-надеждни.

SSL VPN мрежите, от друга страна, използват повече ресурси от IPSec, което ги прави по-бавни и по-малко надеждни. Това може да бъде проблем, особено ако се използват за големи файлове или за стрийминг на видео.

Лесна употреба

SSL VPN мрежите са по-лесни за употреба от IPSec VPN мрежите. Това е така, защото SSL VPN мрежите могат да бъдат настроени да работят със стандартни браузъри, като Chrome или Firefox, което ги прави по-лесни за достъп и употреба.

IPSec VPN мрежите, от друга страна, изискват специален софтуер за настройка и употреба, което ги прави по-сложни за достъп и употреба.

IPSec срещу SSL VPN: заключение

В крайна сметка, изборът между IPSec и SSL VPN мрежите зависи от конкретните нужди на потребителя. Ако става въпрос за корпоративна мрежа, IPSec VPN мрежите са по-подходящи, защото са по-бързи, по-надеждни и по-лесни за разгръщане в корпоративна среда. Ако става въпрос за достъп до мрежата от външни места, SSL VPN мрежите са по-подходящи, защото са по-лесни за употреба и могат да бъдат настроени да работят със стандартни браузъри.

е на защитна стена

Когато става въпрос за преминаване на защитна стена, IPSec VPN е по-добър избор. Той може да премине през почти всякаква защитна стена, тъй като използва стандартни портове за интернет протоколи. С други думи, IPSec VPN може да премине през почти всякаква мрежова конфигурация. С друга страна, SSL VPN използва портове, които могат да бъдат блокирани от защитната стена. Това може да доведе до затруднения при свързването към VPN сървъра.

Скорост и надеждност

IPSec VPN е по-бърз и по-надежден от SSL VPN. Това е така, защото IPSec VPN използва по-малко ресурси на мрежата и има по-малко нива на криптиране. С други думи, IPSec VPN е по-ефективен в използването на мрежовите ресурси. С друга страна, SSL VPN използва повече ресурси на мрежата и има повече нива на криптиране. Това може да доведе до по-бавна скорост на мрежата и по-ниска надеждност.

Лесна употреба

SSL VPN е по-лесен за употреба от IPSec VPN. Това е така, защото SSL VPN използва стандартни браузъри като Google Chrome и Mozilla Firefox. Това прави SSL VPN по-достъпен за потребителите, тъй като те не се нуждаят от специален софтуер за свързване към VPN сървъра. С други думи, SSL VPN е по-удобен за потребителите. С друга страна, IPSec VPN изисква специален софтуер за свързване към VPN сървъра. Това може да бъде по-трудно за потребителите, тъй като те трябва да инсталират и конфигурират софтуера.

IPSec срещу SSL VPN: заключение

В крайна сметка, изборът между IPSec VPN и SSL VPN зависи от нуждите на потребителя. Ако потребителят търси по-бърза и по-надеждна VPN връзка, тогава IPSec VPN е по-добър избор. Ако потребителят търси по-лесен за употреба VPN, тогава SSL VPN е по-добър избор. Въпреки това, важно е да се има предвид, че и двата протокола имат своите предимства и недостатъци. Потребителите трябва да изберат протокола, който най-добре отговаря на техните нужди и изисквания.